การแฮ็กอย่างมีจริยธรรม - คู่มือฉบับย่อ

การแฮ็กเป็นส่วนหนึ่งของการใช้คอมพิวเตอร์มาเกือบห้าทศวรรษและถือเป็นระเบียบวินัยที่กว้างขวางมากซึ่งครอบคลุมหัวข้อต่างๆมากมาย เหตุการณ์การแฮ็กครั้งแรกที่เป็นที่รู้จักเกิดขึ้นในปี 1960 ที่ MIT และในเวลาเดียวกันคำว่า "Hacker" ก็ได้กำเนิดขึ้น

การแฮ็กคือการค้นหาจุดเข้าที่เป็นไปได้ที่มีอยู่ในระบบคอมพิวเตอร์หรือเครือข่ายคอมพิวเตอร์และสุดท้ายก็เข้ามา โดยปกติแล้วการแฮ็กจะกระทำเพื่อเข้าถึงระบบคอมพิวเตอร์หรือเครือข่ายคอมพิวเตอร์โดยไม่ได้รับอนุญาตไม่ว่าจะเป็นการทำร้ายระบบหรือเพื่อขโมยข้อมูลที่ละเอียดอ่อนที่มีอยู่ในคอมพิวเตอร์

โดยปกติแล้วการแฮ็กจะถูกกฎหมายตราบเท่าที่มีการดำเนินการเพื่อค้นหาจุดอ่อนในคอมพิวเตอร์หรือระบบเครือข่ายเพื่อการทดสอบ การแฮ็กแบบนี้เราเรียกว่าEthical Hacking.

ผู้เชี่ยวชาญด้านคอมพิวเตอร์ที่ทำการแฮ็กเรียกว่า "แฮ็กเกอร์" แฮกเกอร์คือผู้ที่แสวงหาความรู้เพื่อทำความเข้าใจว่าระบบทำงานอย่างไรออกแบบอย่างไรจากนั้นจึงพยายามเล่นกับระบบเหล่านี้

ประเภทของการแฮ็ก

เราสามารถแยกการแฮ็กออกเป็นหมวดหมู่ต่างๆโดยพิจารณาจากสิ่งที่ถูกแฮ็ก นี่คือชุดตัวอย่าง -

Website Hacking - การแฮ็กเว็บไซต์หมายถึงการควบคุมเว็บเซิร์ฟเวอร์และซอฟต์แวร์ที่เกี่ยวข้องโดยไม่ได้รับอนุญาตเช่นฐานข้อมูลและอินเทอร์เฟซอื่น ๆ

Network Hacking - การแฮ็กเครือข่ายหมายถึงการรวบรวมข้อมูลเกี่ยวกับเครือข่ายโดยใช้เครื่องมือเช่น Telnet, NS lookup, Ping, Tracert, Netstat เป็นต้นโดยมีเจตนาที่จะทำร้ายระบบเครือข่ายและขัดขวางการทำงาน

Email Hacking - รวมถึงการเข้าถึงบัญชีอีเมลโดยไม่ได้รับอนุญาตและการใช้งานโดยไม่ได้รับความยินยอมจากเจ้าของ

Ethical Hacking - การแฮ็กอย่างมีจริยธรรมเกี่ยวข้องกับการค้นหาจุดอ่อนในคอมพิวเตอร์หรือระบบเครือข่ายเพื่อจุดประสงค์ในการทดสอบและสุดท้ายจะได้รับการแก้ไข

Password Hacking - นี่คือกระบวนการกู้คืนรหัสผ่านที่เป็นความลับจากข้อมูลที่ถูกจัดเก็บหรือส่งโดยระบบคอมพิวเตอร์

Computer Hacking - นี่คือขั้นตอนการขโมยรหัสคอมพิวเตอร์และรหัสผ่านโดยใช้วิธีการแฮ็กและการเข้าถึงระบบคอมพิวเตอร์โดยไม่ได้รับอนุญาต

ข้อดีของการแฮ็ก

การแฮ็กมีประโยชน์มากในสถานการณ์ต่อไปนี้ -

เพื่อกู้คืนข้อมูลที่สูญหายโดยเฉพาะอย่างยิ่งในกรณีที่คุณทำรหัสผ่านหาย

เพื่อทำการทดสอบการเจาะเพื่อเสริมสร้างความปลอดภัยของคอมพิวเตอร์และเครือข่าย

เพื่อวางมาตรการป้องกันที่เพียงพอเพื่อป้องกันการละเมิดความปลอดภัย

มีระบบคอมพิวเตอร์ที่ป้องกันไม่ให้แฮกเกอร์ที่เป็นอันตรายเข้าถึงได้

ข้อเสียของการแฮ็ก

การแฮ็กนั้นค่อนข้างอันตรายหากทำด้วยเจตนาที่เป็นอันตราย มันสามารถทำให้ -

การละเมิดความปลอดภัยจำนวนมาก

การเข้าถึงข้อมูลส่วนตัวของระบบโดยไม่ได้รับอนุญาต

การละเมิดความเป็นส่วนตัว

ขัดขวางการทำงานของระบบ

การปฏิเสธการโจมตีบริการ

การโจมตีที่เป็นอันตรายต่อระบบ

วัตถุประสงค์ของการแฮ็ก

อาจมีเจตนาเชิงบวกและเชิงลบหลายประการที่อยู่เบื้องหลังการทำกิจกรรมแฮ็ก นี่คือรายการของสาเหตุที่เป็นไปได้บางประการที่ทำให้ผู้คนหลงระเริงในกิจกรรมการแฮ็ก -

แค่เล่น ๆ

Show-off

ขโมยข้อมูลสำคัญ

ทำลายระบบ

ขัดขวางความเป็นส่วนตัว

การรีดไถเงิน

การทดสอบความปลอดภัยของระบบ

เพื่อทำลายการปฏิบัติตามนโยบาย

แฮ็กเกอร์สามารถแบ่งออกเป็นประเภทต่างๆเช่นหมวกสีขาวหมวกสีดำและหมวกสีเทาโดยพิจารณาจากเจตนาในการเจาะระบบ คำศัพท์ที่แตกต่างเหล่านี้มาจาก Spaghetti Westerns เก่าที่คนเลวสวมหมวกคาวบอยสีดำและคนดีสวมหมวกสีขาว

แฮกเกอร์หมวกขาว

แฮกเกอร์ White Hat มีชื่อเรียกอีกอย่างว่า Ethical Hackers. พวกเขาไม่เคยตั้งใจที่จะทำร้ายระบบ แต่พวกเขาพยายามค้นหาจุดอ่อนในคอมพิวเตอร์หรือระบบเครือข่ายเพื่อเป็นส่วนหนึ่งของการทดสอบการเจาะและการประเมินช่องโหว่

การแฮ็กอย่างมีจริยธรรมไม่ใช่สิ่งผิดกฎหมายและเป็นหนึ่งในงานที่มีความต้องการในอุตสาหกรรมไอที มี บริษัท จำนวนมากที่จ้างแฮกเกอร์ที่มีจริยธรรมสำหรับการทดสอบการเจาะและการประเมินช่องโหว่

แฮกเกอร์หมวกดำ

แฮกเกอร์ Black Hat หรือที่เรียกว่า crackersคือผู้ที่แฮ็กเพื่อเข้าถึงระบบโดยไม่ได้รับอนุญาตและเป็นอันตรายต่อการทำงานของระบบหรือขโมยข้อมูลที่ละเอียดอ่อน

การแฮ็ก Black Hat นั้นผิดกฎหมายเสมอเนื่องจากเจตนาที่ไม่ดีซึ่งรวมถึงการขโมยข้อมูลขององค์กรการละเมิดความเป็นส่วนตัวทำลายระบบการบล็อกการสื่อสารบนเครือข่ายเป็นต้น

แฮกเกอร์หมวกสีเทา

แฮ็กเกอร์หมวกสีเทาเป็นการผสมผสานระหว่างแฮ็กเกอร์หมวกดำและแฮ็กแฮ็กสีขาว พวกเขากระทำโดยไม่มีเจตนาร้าย แต่เพื่อความสนุกสนานพวกเขาใช้ประโยชน์จากจุดอ่อนด้านความปลอดภัยในระบบคอมพิวเตอร์หรือเครือข่ายโดยไม่ได้รับอนุญาตจากเจ้าของหรือความรู้

เจตนาของพวกเขาคือการนำจุดอ่อนมาสู่ความสนใจของเจ้าของและได้รับความชื่นชมหรือรางวัลเล็ก ๆ น้อย ๆ จากเจ้าของ

แฮกเกอร์เบ็ดเตล็ด

นอกเหนือจากคลาสแฮกเกอร์ที่รู้จักกันดีข้างต้นแล้วเรายังมีแฮกเกอร์ประเภทต่อไปนี้โดยพิจารณาจากสิ่งที่แฮ็กและวิธีการทำ -

แฮกเกอร์หมวกแดง

แฮ็กเกอร์หมวกแดงเป็นการผสมผสานระหว่างแฮ็กเกอร์หมวกดำและแฮ็กแฮ็กสีขาวอีกครั้ง พวกเขามักจะอยู่ในระดับของการแฮ็กหน่วยงานของรัฐฮับข้อมูลที่เป็นความลับสุดยอดและโดยทั่วไปสิ่งใดก็ตามที่อยู่ในหมวดหมู่ของข้อมูลที่ละเอียดอ่อน

แฮกเกอร์ Blue Hat

แฮ็กเกอร์หมวกสีฟ้าคือบุคคลภายนอก บริษัท ที่ปรึกษาด้านความปลอดภัยคอมพิวเตอร์ที่ใช้ในการทดสอบระบบก่อนเปิดตัว พวกเขามองหาช่องโหว่ที่สามารถใช้ประโยชน์ได้และพยายามปิดช่องว่างเหล่านี้ Microsoft ยังใช้คำว่าBlueHat เพื่อแสดงชุดของเหตุการณ์สรุปความปลอดภัย

แฮกเกอร์ชั้นยอด

นี่คือสถานะทางสังคมในหมู่แฮกเกอร์ซึ่งใช้เพื่ออธิบายถึงผู้ที่มีทักษะมากที่สุด ช่องโหว่ที่ค้นพบใหม่จะแพร่กระจายไปในหมู่แฮกเกอร์เหล่านี้

Script Kiddie

Script kiddie เป็นผู้ที่ไม่ได้เชี่ยวชาญในระบบคอมพิวเตอร์โดยใช้เครื่องมืออัตโนมัติที่จัดเตรียมไว้ล่วงหน้าซึ่งเขียนโดยผู้อื่นซึ่งมักจะไม่ค่อยเข้าใจแนวคิดพื้นฐานดังนั้นคำนี้ Kiddie.

นีโอไฟต์

neophyte, "n00b" หรือ "newbie" หรือ "Green Hat Hacker" คือคนที่ยังใหม่กับการแฮ็กหรือการพูดคุยไร้สาระและแทบไม่มีความรู้หรือประสบการณ์เกี่ยวกับการทำงานของเทคโนโลยีและการแฮ็กเลย

Hacktivist

Hacktivist คือแฮ็กเกอร์ที่ใช้เทคโนโลยีเพื่อประกาศข้อความทางสังคมอุดมการณ์ศาสนาหรือการเมือง โดยทั่วไปการแฮ็กข้อมูลส่วนใหญ่เกี่ยวข้องกับการทำลายเว็บไซต์หรือการโจมตีแบบปฏิเสธการให้บริการ

ในบทนี้เราจะมีบทสรุปสั้น ๆ เกี่ยวกับแฮกเกอร์ที่มีชื่อเสียงบางคนและวิธีที่พวกเขามีชื่อเสียง

โจนาธานเจมส์

โจนาธานเจมส์เป็นแฮ็กเกอร์ชาวอเมริกันผู้ไร้ชื่อเสียงในฐานะเด็กและเยาวชนคนแรกที่ถูกส่งตัวเข้าคุกในคดีอาชญากรรมไซเบอร์ในสหรัฐอเมริกา เขาฆ่าตัวตายในปี 2008 จากบาดแผลกระสุนปืนที่ทำร้ายตัวเอง

ในปี 2542 ตอนอายุ 16 ปีเขาสามารถเข้าถึงคอมพิวเตอร์หลายเครื่องได้โดยทำลายรหัสผ่านของเซิร์ฟเวอร์ที่เป็นของ NASA และขโมยซอร์สโค้ดของสถานีอวกาศนานาชาติท่ามกลางข้อมูลที่ละเอียดอ่อนอื่น ๆ

เอียนเมอร์ฟี

เอียนเมอร์ฟีหรือที่รู้จักกันในนามกัปตันแซปครั้งหนึ่งมีนักเรียนมัธยมปลายขโมยอุปกรณ์คอมพิวเตอร์ไปให้เขา เอียนอ้างตัวเองว่าเป็น "แฮ็กเกอร์คนแรกที่เคยถูกตัดสินว่ามีอาชญากรรม"

อาชีพของ Ian ในฐานะแฮ็กเกอร์หลักถูกประดิษฐ์ขึ้นในปี 1986 หลังจากที่เขาและภรรยาที่ตกงานตัดสินใจก่อตั้งธุรกิจบางประเภท

เขามีประวัติการฉ้อโกงทางคอมพิวเตอร์และอินเทอร์เน็ตมายาวนาน หนึ่งในเกมโปรดของเขาคือการปลอมส่วนหัวอีเมลและส่งจดหมายคุกคามจากบุคคลที่สาม

Kevin Mitnick

Kevin Mitnick เป็นที่ปรึกษาและนักเขียนด้านความปลอดภัยคอมพิวเตอร์ซึ่งแทรกซึมเข้าไปใน บริษัท ของลูกค้าเพื่อเปิดเผยจุดแข็งจุดอ่อนและช่องโหว่ที่อาจเกิดขึ้น

เขาเป็นแฮ็กเกอร์คนแรกที่มีใบหน้าเป็นอมตะบนโปสเตอร์ "Most Wanted" ของ FBI เขาเคยเป็นอาชญากรคอมพิวเตอร์ที่ต้องการตัวมากที่สุดในประวัติศาสตร์ของสหรัฐอเมริกา

ตั้งแต่ปี 1970 จนถึงการจับกุมครั้งสุดท้ายในปี 1995 เขาได้ข้ามการป้องกันความปลอดภัยขององค์กรอย่างเชี่ยวชาญและหาทางเข้าสู่ระบบที่มีการป้องกันอย่างดีที่สุดเช่น Sun Microsystems, Digital Equipment Corporation, Motorola, Netcom และ Nokia

มาร์ค Abene

Mark Abene ซึ่งเป็นที่รู้จักไปทั่วโลกโดยใช้นามแฝงว่า Phiber Optik เป็นผู้เชี่ยวชาญด้านความปลอดภัยข้อมูลและเป็นผู้ประกอบการ เขาเป็นแฮกเกอร์ที่มีชื่อเสียงในช่วงปี 1980 และต้นปี 1990 เขาเป็นหนึ่งในแฮกเกอร์กลุ่มแรกที่ถกเถียงกันอย่างเปิดเผยและปกป้องข้อดีของการแฮ็กอย่างมีจริยธรรมในฐานะเครื่องมือที่เป็นประโยชน์ต่ออุตสาหกรรม

ความเชี่ยวชาญของเขาครอบคลุมไปถึงการศึกษาการเจาะการประเมินความปลอดภัยในสถานที่การตรวจสอบรหัสความปลอดภัยการทบทวนและการสร้างนโยบายความปลอดภัยระบบและสถาปัตยกรรมเครือข่ายการดูแลระบบและการจัดการเครือข่ายและอื่น ๆ อีกมากมาย ลูกค้าของเขา ได้แก่ American Express, UBS, First USA, Ernst & Young, KPMG และอื่น ๆ

โยฮันเฮลซิกูอิส

Johan Helsingius หรือที่รู้จักกันดีในชื่อ Julf เข้ามามีส่วนร่วมในไฟแก็ซในช่วงทศวรรษที่ 1980 เมื่อเขาเริ่มดำเนินธุรกิจรีแมตเลอร์นิรนามที่ได้รับความนิยมมากที่สุดในโลกชื่อว่า penet.fi

โยฮันยังรับผิดชอบในการพัฒนาผลิตภัณฑ์สำหรับผู้ให้บริการอินเทอร์เน็ต Pan-European รายแรกคือ Eunet International

ปัจจุบันเขาเป็นสมาชิกของคณะกรรมการของ Technologia Incognita ซึ่งเป็นสมาคมแฮ็กเกอร์สเปซในอัมสเตอร์ดัมและสนับสนุน บริษัท สื่อสารทั่วโลกด้วยความรู้ทางไซเบอร์ของเขา

Linus Torvalds

Linus Torvalds ได้ชื่อว่าเป็นหนึ่งในแฮกเกอร์ที่ดีที่สุดตลอดกาล เขามีชื่อเสียงด้วยการสร้าง Linux ซึ่งเป็นระบบปฏิบัติการที่ใช้ Unix ที่ได้รับความนิยมมาก Linux เป็นโอเพ่นซอร์สและนักพัฒนาหลายพันคนมีส่วนร่วมในเคอร์เนล อย่างไรก็ตาม Torvalds ยังคงเป็นผู้มีอำนาจสูงสุดในการรวมโค้ดใหม่ไว้ในเคอร์เนล Linux มาตรฐาน ในปี 2549 ประมาณสองเปอร์เซ็นต์ของเคอร์เนลลินุกซ์เขียนโดย Torvalds เอง

เขาปรารถนาที่จะเป็นคนเรียบง่ายและสนุกสนานด้วยการสร้างระบบปฏิบัติการที่ดีที่สุดในโลก Torvalds ได้รับปริญญาดุษฎีบัณฑิตกิตติมศักดิ์จากมหาวิทยาลัยสตอกโฮล์มและมหาวิทยาลัยเฮลซิงกิ

โรเบิร์ตมอร์ริส

Robert Morris เป็นที่รู้จักในฐานะผู้สร้าง Morris Worm ซึ่งเป็นหนอนคอมพิวเตอร์ตัวแรกที่เผยแพร่บนอินเทอร์เน็ต หนอนมีความสามารถในการทำให้คอมพิวเตอร์ทำงานช้าลงและไม่สามารถใช้งานได้อีกต่อไป ด้วยเหตุนี้เขาจึงถูกตัดสินให้ถูกคุมประพฤติเป็นเวลาสามปีบริการชุมชน 400 ชั่วโมงและยังต้องจ่ายค่าปรับจำนวน 10,500 ดอลลาร์

ปัจจุบันมอร์ริสทำงานเป็นศาสตราจารย์ประจำที่ห้องปฏิบัติการวิทยาศาสตร์คอมพิวเตอร์และปัญญาประดิษฐ์ของ MIT

Gary McKinnon

Gary McKinnon เป็นผู้ดูแลระบบและแฮ็กเกอร์ที่มีชื่อเสียง เขาถูกกล่าวหาว่าเป็น "การแฮ็กคอมพิวเตอร์ทางทหารครั้งใหญ่ที่สุดตลอดกาล" เขาแฮ็กเครือข่ายของกองทัพกองทัพอากาศกองทัพเรือและระบบนาซ่าของรัฐบาลสหรัฐอเมริกาได้สำเร็จ

ในแถลงการณ์ของเขาต่อสื่อเขามักกล่าวถึงแรงจูงใจของเขาเพียงเพื่อค้นหาหลักฐานของยูเอฟโอเทคโนโลยีต้านแรงโน้มถ่วงและการปราบปราม "พลังงานอิสระ" ที่อาจเป็นประโยชน์ต่อสาธารณชน

เควินโพลเซ่น

Kevin Poulsen หรือที่เรียกว่า Dark Danteเขามีชื่อเสียงในเรื่องความอื้อฉาวเมื่อเขาเข้ารับสายโทรศัพท์ทั้งหมดของสถานีวิทยุลอสแองเจลิส KIIS-FM ซึ่งรับประกันได้ว่าเขาจะเป็นผู้โทรคนที่ 102 และได้รับรางวัล Porsche 944 S2

Poulsen ยังสร้างความเดือดดาลให้กับ FBI เมื่อเขาแฮ็คเข้าสู่คอมพิวเตอร์ของรัฐบาลกลางเพื่อดักฟังข้อมูลซึ่งเขาต้องรับโทษจำคุก 5 ปี เขาได้คิดค้นตัวเองใหม่ในฐานะนักข่าวและได้สร้างช่องว่างสำหรับตัวเองในสาขานี้

ต่อไปนี้เป็นรายการคำศัพท์สำคัญที่ใช้ในด้านการแฮ็ก

Adware - แอดแวร์เป็นซอฟต์แวร์ที่ออกแบบมาเพื่อบังคับให้โฆษณาที่เลือกไว้ล่วงหน้าแสดงบนระบบของคุณ

Attack - การโจมตีคือการกระทำที่เกิดขึ้นกับระบบเพื่อเข้าถึงและดึงข้อมูลที่ละเอียดอ่อน

Back door - ประตูหลังหรือประตูกับดักเป็นทางเข้าของอุปกรณ์คอมพิวเตอร์หรือซอฟต์แวร์ที่ซ่อนอยู่ซึ่งข้ามมาตรการรักษาความปลอดภัยเช่นการเข้าสู่ระบบและการป้องกันด้วยรหัสผ่าน

Bot- บอทเป็นโปรแกรมที่ดำเนินการโดยอัตโนมัติเพื่อให้สามารถทำซ้ำ ๆ ในอัตราที่สูงขึ้นมากเป็นระยะเวลาที่ยั่งยืนมากกว่าที่ผู้ปฏิบัติงานที่เป็นมนุษย์จะทำได้ ตัวอย่างเช่นการส่ง HTTP, FTP หรือ Telnet ในอัตราที่สูงขึ้นหรือเรียกสคริปต์เพื่อสร้างวัตถุในอัตราที่สูงขึ้น

Botnet- บ็อตเน็ตหรือที่เรียกว่ากองทัพซอมบี้คือกลุ่มของคอมพิวเตอร์ที่ควบคุมโดยที่เจ้าของไม่รู้ตัว Botnets ใช้เพื่อส่งสแปมหรือปฏิเสธการโจมตีบริการ

Brute force attack- การโจมตีด้วยกำลังเดรัจฉานเป็นวิธีการอัตโนมัติและง่ายที่สุดในการเข้าถึงระบบหรือเว็บไซต์ มันจะลองใช้ชื่อผู้ใช้และรหัสผ่านที่แตกต่างกันซ้ำแล้วซ้ำเล่าจนกว่าจะเข้าได้

Buffer Overflow - Buffer Overflow เป็นข้อบกพร่องที่เกิดขึ้นเมื่อมีการเขียนข้อมูลลงในบล็อกหน่วยความจำหรือบัฟเฟอร์มากกว่าที่บัฟเฟอร์จะถูกจัดสรรให้เก็บไว้

Clone phishing - โคลนฟิชชิ่งคือการแก้ไขอีเมลที่มีอยู่และถูกต้องตามกฎหมายพร้อมลิงก์เท็จเพื่อหลอกให้ผู้รับให้ข้อมูลส่วนบุคคล

Cracker - แครกเกอร์คือผู้ที่ดัดแปลงซอฟต์แวร์เพื่อเข้าถึงคุณสมบัติที่ผู้แคร็กซอฟต์แวร์พิจารณาว่าไม่พึงปรารถนาโดยเฉพาะคุณสมบัติการป้องกันการคัดลอก

Denial of service attack (DoS) - การโจมตีแบบปฏิเสธการให้บริการ (DoS) เป็นความพยายามที่เป็นอันตรายในการทำให้เซิร์ฟเวอร์หรือทรัพยากรเครือข่ายไม่พร้อมใช้งานสำหรับผู้ใช้โดยปกติจะเป็นการขัดขวางหรือระงับบริการของโฮสต์ที่เชื่อมต่อกับอินเทอร์เน็ตชั่วคราว

DDoS - กระจายการปฏิเสธการโจมตีบริการ

Exploit Kit - ชุดหาประโยชน์คือระบบซอฟต์แวร์ที่ออกแบบมาเพื่อทำงานบนเว็บเซิร์ฟเวอร์โดยมีวัตถุประสงค์เพื่อระบุช่องโหว่ของซอฟต์แวร์ในเครื่องไคลเอ็นต์ที่สื่อสารกับมันและใช้ประโยชน์จากช่องโหว่ที่ค้นพบเพื่ออัปโหลดและเรียกใช้โค้ดที่เป็นอันตรายบนไคลเอนต์

Exploit - Exploit คือซอฟต์แวร์ชิ้นส่วนข้อมูลหรือลำดับของคำสั่งที่ใช้ประโยชน์จากจุดบกพร่องหรือช่องโหว่เพื่อลดทอนความปลอดภัยของคอมพิวเตอร์หรือระบบเครือข่าย

Firewall - ไฟร์วอลล์คือตัวกรองที่ออกแบบมาเพื่อป้องกันผู้บุกรุกที่ไม่ต้องการออกนอกระบบคอมพิวเตอร์หรือเครือข่ายในขณะที่ให้การสื่อสารที่ปลอดภัยระหว่างระบบและผู้ใช้ภายในไฟร์วอลล์

Keystroke logging- การบันทึกการกดแป้นพิมพ์เป็นกระบวนการติดตามแป้นที่กดบนคอมพิวเตอร์ (และจุดใดที่ใช้หน้าจอสัมผัส) มันเป็นเพียงแผนที่ของอินเทอร์เฟซคอมพิวเตอร์ / มนุษย์ แฮ็กเกอร์หมวกเทาและดำใช้เพื่อบันทึก ID ล็อกอินและรหัสผ่าน โดยปกติแล้ว Keyloggers จะถูกส่งไปยังอุปกรณ์โดยใช้โทรจันที่ส่งโดยอีเมลฟิชชิ่ง

Logic bomb- ไวรัสที่หลั่งออกมาในระบบที่ก่อให้เกิดการกระทำที่เป็นอันตรายเมื่อตรงตามเงื่อนไขบางประการ รุ่นที่พบมากที่สุดคือระเบิดเวลา

Malware - มัลแวร์เป็นคำทั่วไปที่ใช้ในการอ้างถึงซอฟต์แวร์ที่ไม่เป็นมิตรหรือล่วงล้ำหลายรูปแบบรวมถึงไวรัสคอมพิวเตอร์เวิร์มม้าโทรจันแรนซัมแวร์สปายแวร์แอดแวร์ scareware และโปรแกรมที่เป็นอันตรายอื่น ๆ

Master Program - โปรแกรมหลักคือโปรแกรมที่แฮ็กเกอร์หมวกดำใช้ในการส่งคำสั่งจากระยะไกลไปยังโดรนซอมบี้ที่ติดเชื้อตามปกติเพื่อทำการโจมตีแบบปฏิเสธการให้บริการหรือการโจมตีสแปม

Phishing - ฟิชชิงเป็นวิธีการหลอกลวงทางอีเมลที่ผู้กระทำความผิดส่งอีเมลที่ดูถูกต้องตามกฎหมายเพื่อพยายามรวบรวมข้อมูลส่วนบุคคลและข้อมูลทางการเงินจากผู้รับ

Phreaker - Phreakers ถือเป็นแฮ็กเกอร์คอมพิวเตอร์ดั้งเดิมและเป็นผู้ที่เจาะเข้าไปในเครือข่ายโทรศัพท์อย่างผิดกฎหมายโดยทั่วไปจะโทรออกทางไกลฟรีหรือแตะสายโทรศัพท์

Rootkit - Rootkit เป็นซอฟต์แวร์ประเภทลอบเร้นซึ่งโดยทั่วไปจะเป็นอันตรายออกแบบมาเพื่อซ่อนการมีอยู่ของกระบวนการหรือโปรแกรมบางอย่างจากวิธีการตรวจจับปกติและช่วยให้สามารถเข้าถึงคอมพิวเตอร์ได้อย่างต่อเนื่อง

Shrink Wrap code - การโจมตีด้วยรหัส Shrink Wrap เป็นการใช้ประโยชน์จากช่องโหว่ในซอฟต์แวร์ที่ไม่ได้ติดตั้งหรือกำหนดค่าไม่ดี

Social engineering - วิศวกรรมสังคมหมายถึงการหลอกลวงบุคคลโดยมีวัตถุประสงค์เพื่อให้ได้มาซึ่งข้อมูลที่ละเอียดอ่อนและข้อมูลส่วนบุคคลเช่นรายละเอียดบัตรเครดิตหรือชื่อผู้ใช้และรหัสผ่าน

Spam - สแปมเป็นเพียงอีเมลที่ไม่พึงประสงค์หรือที่เรียกว่าอีเมลขยะซึ่งส่งไปยังผู้รับจำนวนมากโดยไม่ได้รับความยินยอม

Spoofing - การปลอมแปลงเป็นเทคนิคที่ใช้เพื่อเข้าถึงคอมพิวเตอร์โดยไม่ได้รับอนุญาตโดยผู้บุกรุกจะส่งข้อความไปยังคอมพิวเตอร์ที่มีที่อยู่ IP ซึ่งระบุว่าข้อความนั้นมาจากโฮสต์ที่เชื่อถือได้

Spyware - สปายแวร์เป็นซอฟต์แวร์ที่มีจุดมุ่งหมายเพื่อรวบรวมข้อมูลเกี่ยวกับบุคคลหรือองค์กรโดยที่พวกเขาไม่รู้ตัวและอาจส่งข้อมูลดังกล่าวไปยังหน่วยงานอื่นโดยไม่ได้รับความยินยอมจากผู้บริโภคหรือยืนยันว่ามีการควบคุมคอมพิวเตอร์โดยที่ผู้บริโภคไม่ทราบ

SQL Injection - การแทรก SQL เป็นเทคนิคการแทรกโค้ด SQL ที่ใช้ในการโจมตีแอปพลิเคชันที่ขับเคลื่อนด้วยข้อมูลซึ่งคำสั่ง SQL ที่เป็นอันตรายจะถูกแทรกลงในช่องป้อนข้อมูลเพื่อดำเนินการ (เช่นเพื่อถ่ายโอนเนื้อหาฐานข้อมูลไปยังผู้โจมตี)

Threat - ภัยคุกคามเป็นอันตรายที่เป็นไปได้ที่สามารถใช้ประโยชน์จากจุดบกพร่องหรือช่องโหว่ที่มีอยู่เพื่อลดทอนความปลอดภัยของคอมพิวเตอร์หรือระบบเครือข่าย

Trojan - โทรจันหรือ Trojan Horse เป็นโปรแกรมอันตรายที่ปลอมตัวให้ดูเหมือนโปรแกรมที่ถูกต้องทำให้ยากที่จะแยกแยะออกจากโปรแกรมที่ควรจะมีอยู่ในนั้นซึ่งออกแบบมาโดยมีเจตนาที่จะทำลายไฟล์แก้ไขข้อมูลขโมยรหัสผ่านหรือข้อมูลอื่น ๆ

Virus - ไวรัสเป็นโปรแกรมที่เป็นอันตรายหรือเป็นส่วนหนึ่งของรหัสที่สามารถคัดลอกตัวเองได้และโดยทั่วไปจะมีผลเสียเช่นทำให้ระบบเสียหายหรือทำลายข้อมูล

Vulnerability - ช่องโหว่เป็นจุดอ่อนที่ทำให้แฮ็กเกอร์สามารถบุกรุกความปลอดภัยของคอมพิวเตอร์หรือระบบเครือข่ายได้

Worms - เวิร์มเป็นไวรัสจำลองตัวเองที่ไม่แก้ไขไฟล์ แต่อยู่ในหน่วยความจำที่ใช้งานอยู่และทำซ้ำตัวเอง

Cross-site Scripting- Cross-site Scripting (XSS) เป็นช่องโหว่ด้านความปลอดภัยของคอมพิวเตอร์ที่มักพบในเว็บแอปพลิเคชัน XSS ช่วยให้ผู้โจมตีสามารถฉีดสคริปต์ฝั่งไคลเอ็นต์ลงในหน้าเว็บที่ผู้ใช้รายอื่นดู

Zombie Drone - Zombie Drone ถูกกำหนดให้เป็นคอมพิวเตอร์แบบไฮแจ็คที่ถูกใช้โดยไม่ระบุตัวตนในฐานะทหารหรือ 'โดรน' สำหรับกิจกรรมที่เป็นอันตรายเช่นแจกจ่ายอีเมลขยะที่ไม่ต้องการ

ในบทนี้เราจะพูดถึงสั้น ๆ เกี่ยวกับเครื่องมือที่มีชื่อเสียงที่ใช้กันอย่างแพร่หลายเพื่อป้องกันการแฮ็กและการเข้าถึงคอมพิวเตอร์หรือระบบเครือข่ายโดยไม่ได้รับอนุญาต

NMAP

Nmap ย่อมาจาก Network Mapper เป็นเครื่องมือโอเพ่นซอร์สที่ใช้กันอย่างแพร่หลายสำหรับการค้นหาเครือข่ายและการตรวจสอบความปลอดภัย เดิมที Nmap ได้รับการออกแบบมาเพื่อสแกนเครือข่ายขนาดใหญ่ แต่สามารถทำงานได้ดีพอ ๆ กันสำหรับโฮสต์เดี่ยว ผู้ดูแลระบบเครือข่ายยังพบว่ามีประโยชน์สำหรับงานต่างๆเช่นสินค้าคงคลังของเครือข่ายการจัดการตารางการอัปเกรดบริการและการตรวจสอบโฮสต์หรือเวลาทำงานของบริการ

Nmap ใช้แพ็กเก็ต IP ดิบเพื่อกำหนด -

โฮสต์ใดที่มีอยู่ในเครือข่าย

โฮสต์เหล่านั้นเสนอบริการอะไรบ้าง

ระบบปฏิบัติการใดที่พวกเขากำลังทำงานอยู่

ประเภทของไฟร์วอลล์ที่ใช้งานอยู่และคุณสมบัติอื่น ๆ ดังกล่าว

Nmap ทำงานบนระบบปฏิบัติการคอมพิวเตอร์หลัก ๆ ทั้งหมดเช่น Windows, Mac OS X และ Linux

Metasploit

Metasploit เป็นหนึ่งในเครื่องมือหาประโยชน์ที่ทรงพลังที่สุด เป็นผลิตภัณฑ์ของ Rapid7 และแหล่งข้อมูลส่วนใหญ่สามารถพบได้ที่ www.metasploit.com มีสองรุ่น -commercial และ free edition. Matasploit สามารถใช้ได้กับพร้อมรับคำสั่งหรือกับ Web UI

ด้วย Metasploit คุณสามารถดำเนินการดังต่อไปนี้ -

ทำการทดสอบการเจาะพื้นฐานบนเครือข่ายขนาดเล็ก

เรียกใช้การตรวจสอบเฉพาะจุดเกี่ยวกับความสามารถในการใช้ประโยชน์จากช่องโหว่

ค้นหาเครือข่ายหรือนำเข้าข้อมูลสแกน

เรียกดูโมดูลการใช้ประโยชน์และเรียกใช้ช่องโหว่แต่ละรายการบนโฮสต์

ชุดเรอ

Burp Suite เป็นแพลตฟอร์มยอดนิยมที่ใช้กันอย่างแพร่หลายในการทดสอบความปลอดภัยของเว็บแอปพลิเคชัน มีเครื่องมือต่างๆที่ทำงานร่วมกันเพื่อสนับสนุนกระบวนการทดสอบทั้งหมดตั้งแต่การทำแผนที่เบื้องต้นและการวิเคราะห์พื้นผิวการโจมตีของแอปพลิเคชันไปจนถึงการค้นหาและใช้ประโยชน์จากช่องโหว่ด้านความปลอดภัย

Burp ใช้งานง่ายและให้การควบคุมทั้งหมดแก่ผู้ดูแลระบบเพื่อรวมเทคนิคขั้นสูงด้วยตนเองเข้ากับระบบอัตโนมัติเพื่อการทดสอบที่มีประสิทธิภาพ Burp สามารถกำหนดค่าได้อย่างง่ายดายและมีคุณสมบัติที่ช่วยแม้แต่ผู้ทดสอบที่มีประสบการณ์มากที่สุดในการทำงาน

Angry IP Scanner

Angry IP scanner เป็นที่อยู่ IP ข้ามแพลตฟอร์มและพอร์ตสแกนเนอร์ที่มีน้ำหนักเบา สามารถสแกนที่อยู่ IP ในช่วงใดก็ได้ สามารถคัดลอกและใช้งานได้อย่างอิสระทุกที่ ในการเพิ่มความเร็วในการสแกนจะใช้วิธีการแบบมัลติเธรดโดยจะมีการสร้างเธรดการสแกนแยกกันสำหรับที่อยู่ IP ที่สแกนแต่ละรายการ

Angry IP Scanner เพียงแค่ส่ง Ping ที่อยู่ IP แต่ละรายการเพื่อตรวจสอบว่ายังมีชีวิตอยู่หรือไม่จากนั้นจะแก้ไขชื่อโฮสต์กำหนดที่อยู่ MAC สแกนพอร์ต ฯลฯ จำนวนข้อมูลที่รวบรวมเกี่ยวกับแต่ละโฮสต์สามารถบันทึกลงใน TXT, XML, CSV, หรือไฟล์รายการ IP-Port ด้วยความช่วยเหลือของปลั๊กอิน Angry IP Scanner สามารถรวบรวมข้อมูลเกี่ยวกับ IP ที่สแกนได้

Cain & Abel

Cain & Abel เป็นเครื่องมือกู้คืนรหัสผ่านสำหรับระบบปฏิบัติการ Microsoft ช่วยในการกู้คืนรหัสผ่านประเภทต่างๆได้ง่ายโดยใช้วิธีการใด ๆ ต่อไปนี้ -

ดมกลิ่นเครือข่าย

การถอดรหัสรหัสผ่านที่เข้ารหัสโดยใช้การโจมตี Dictionary, Brute-Force และ Cryptanalysis

บันทึกการสนทนา VoIP

การถอดรหัสรหัสผ่านที่มีสัญญาณรบกวน

การกู้คืนคีย์เครือข่ายไร้สาย

เปิดเผยกล่องรหัสผ่าน

การเปิดเผยรหัสผ่านที่แคชไว้และการวิเคราะห์โปรโตคอลการกำหนดเส้นทาง

Cain & Abel เป็นเครื่องมือที่มีประโยชน์สำหรับที่ปรึกษาด้านความปลอดภัยผู้ทดสอบการเจาะระบบมืออาชีพและคนอื่น ๆ ที่วางแผนจะใช้เพื่อเหตุผลทางจริยธรรม

Ettercap

Ettercap ย่อมาจาก Ethernet Capture เป็นเครื่องมือรักษาความปลอดภัยเครือข่ายสำหรับการโจมตีแบบ Man-in-the-Middle มีคุณสมบัติการดมกลิ่นของการเชื่อมต่อแบบสดการกรองเนื้อหาได้ทันทีและเทคนิคที่น่าสนใจอื่น ๆ อีกมากมาย Ettercap มีคุณสมบัติในตัวสำหรับการวิเคราะห์เครือข่ายและโฮสต์ สนับสนุนการแยกโปรโตคอลที่ใช้งานและแฝงของหลายโปรโตคอล

คุณสามารถเรียกใช้ Ettercap บนระบบปฏิบัติการยอดนิยมทั้งหมดเช่น Windows, Linux และ Mac OS X

EtherPeek

EtherPeek เป็นเครื่องมือที่ยอดเยี่ยมที่ช่วยลดความยุ่งยากในการวิเคราะห์เครือข่ายในสภาพแวดล้อมเครือข่ายที่แตกต่างกันหลายโปรโตคอล EtherPeek เป็นเครื่องมือขนาดเล็ก (น้อยกว่า 2 MB) ที่สามารถติดตั้งได้อย่างง่ายดายในเวลาไม่กี่นาที

EtherPeek ในเชิงรุกสูดดมแพ็คเก็ตทราฟฟิกบนเครือข่าย โดยค่าเริ่มต้น EtherPeek รองรับโปรโตคอลเช่น AppleTalk, IP, IP Address Resolution Protocol (ARP), NetWare, TCP, UDP, NetBEUI และ NBT packets

SuperScan

SuperScan เป็นเครื่องมือที่มีประสิทธิภาพสำหรับผู้ดูแลระบบเครือข่ายในการสแกนพอร์ต TCP และแก้ไขชื่อโฮสต์ มีอินเทอร์เฟซที่เป็นมิตรกับผู้ใช้ที่คุณสามารถใช้เพื่อ -

ทำการสแกน ping และสแกนพอร์ตโดยใช้ช่วง IP ใด ๆ

สแกนช่วงพอร์ตจากรายการในตัวหรือช่วงที่กำหนด

ดูการตอบกลับจากโฮสต์ที่เชื่อมต่อ

แก้ไขรายการพอร์ตและคำอธิบายพอร์ตโดยใช้ตัวแก้ไขในตัว

รวมรายการพอร์ตเพื่อสร้างรายการใหม่

เชื่อมต่อกับพอร์ตเปิดที่ค้นพบ

กำหนดแอปพลิเคชันตัวช่วยแบบกำหนดเองให้กับพอร์ตใด ๆ

QualysGuard

QualysGuard เป็นชุดเครื่องมือแบบบูรณาการที่สามารถใช้เพื่อลดความซับซ้อนของการดำเนินงานด้านความปลอดภัยและลดต้นทุนในการปฏิบัติตามข้อกำหนด นำเสนอข้อมูลอัจฉริยะด้านความปลอดภัยที่สำคัญตามความต้องการและดำเนินการตรวจสอบการปฏิบัติตามข้อกำหนดและการป้องกันระบบไอทีและเว็บแอปพลิเคชันโดยอัตโนมัติ

QualysGuard มีชุดเครื่องมือที่สามารถตรวจสอบตรวจจับและปกป้องเครือข่ายทั่วโลกของคุณ

WebInspect

WebInspect เป็นเครื่องมือประเมินความปลอดภัยของเว็บแอปพลิเคชันที่ช่วยระบุช่องโหว่ที่ทราบและไม่รู้จักภายในเลเยอร์เว็บแอปพลิเคชัน

นอกจากนี้ยังสามารถช่วยตรวจสอบว่าเว็บเซิร์ฟเวอร์ได้รับการกำหนดค่าอย่างถูกต้องและพยายามโจมตีเว็บทั่วไปเช่นการแทรกพารามิเตอร์สคริปต์ข้ามไซต์การข้ามผ่านไดเร็กทอรีและอื่น ๆ

LC4

LC4 เดิมเรียกว่า L0phtCrack. เป็นแอปพลิเคชันการตรวจสอบและกู้คืนรหัสผ่าน ใช้เพื่อทดสอบความแข็งแกร่งของรหัสผ่านและบางครั้งก็เพื่อกู้คืนรหัสผ่าน Microsoft Windows ที่สูญหายโดยใช้พจนานุกรมการโจมตีแบบดุร้ายและไฮบริด

LC4 กู้คืนรหัสผ่านบัญชีผู้ใช้ Windows เพื่อเพิ่มความคล่องตัวในการโยกย้ายผู้ใช้ไปยังระบบการตรวจสอบสิทธิ์อื่นหรือเพื่อเข้าถึงบัญชีที่รหัสผ่านสูญหาย

LANguard Network Security Scanner

LANguard Network Scanner ตรวจสอบเครือข่ายโดยการสแกนเครื่องที่เชื่อมต่อและให้ข้อมูลเกี่ยวกับแต่ละโหนด คุณสามารถรับข้อมูลเกี่ยวกับระบบปฏิบัติการแต่ละระบบ

นอกจากนี้ยังสามารถตรวจพบปัญหารีจิสทรีและตั้งค่ารายงานในรูปแบบ HTML สำหรับคอมพิวเตอร์แต่ละเครื่องคุณสามารถแสดงรายการไฟล์netbios ตารางชื่อผู้ใช้ที่เข้าสู่ระบบปัจจุบันและที่อยู่ Mac

เครือข่ายสะดุด

Network stumbler เป็นเครื่องสแกน WiFi และเครื่องมือตรวจสอบสำหรับ Windows ช่วยให้ผู้เชี่ยวชาญด้านเครือข่ายสามารถตรวจจับ WLAN ได้ ผู้ที่ชื่นชอบระบบเครือข่ายและแฮกเกอร์ใช้กันอย่างแพร่หลายเนื่องจากช่วยให้คุณค้นหาเครือข่ายไร้สายที่ไม่ได้ออกอากาศ

Network Stumbler สามารถใช้เพื่อตรวจสอบว่าเครือข่ายได้รับการกำหนดค่าที่ดีความแรงของสัญญาณหรือความครอบคลุมและตรวจจับสัญญาณรบกวนระหว่างเครือข่ายไร้สายตั้งแต่หนึ่งเครือข่ายขึ้นไป นอกจากนี้ยังสามารถใช้กับการเชื่อมต่อที่ไม่ได้รับอนุญาต

ToneLoc

ToneLoc ย่อมาจาก Tone Locator เป็นโปรแกรมคอมพิวเตอร์โทรออกสงครามยอดนิยมที่เขียนขึ้นสำหรับ MS-DOS ในช่วงต้นทศวรรษที่ 90 การโทรสงครามเป็นเทคนิคการใช้โมเด็มเพื่อสแกนรายการหมายเลขโทรศัพท์โดยอัตโนมัติโดยปกติจะกดหมายเลขทุกหมายเลขในรหัสพื้นที่

แฮกเกอร์ที่เป็นอันตรายจะใช้รายการผลลัพธ์ในการละเมิดความปลอดภัยของคอมพิวเตอร์ - สำหรับการคาดเดาบัญชีผู้ใช้หรือค้นหาโมเด็มที่อาจเป็นจุดเริ่มต้นในคอมพิวเตอร์หรือระบบอิเล็กทรอนิกส์อื่น ๆ

เจ้าหน้าที่รักษาความปลอดภัยสามารถใช้เพื่อตรวจจับอุปกรณ์ที่ไม่ได้รับอนุญาตบนเครือข่ายโทรศัพท์ของ บริษัท

ในฐานะแฮ็กเกอร์ที่มีจริยธรรมคุณจะต้องเข้าใจเทคนิคการแฮ็กต่างๆเช่น -

- การคาดเดาและถอดรหัสรหัสผ่าน

- การหักหลังเซสชัน

- การปลอมแปลงเซสชัน

- การดมกลิ่นการจราจรบนเครือข่าย

- การโจมตีปฏิเสธการให้บริการ

- ใช้ประโยชน์จากช่องโหว่ของบัฟเฟอร์ล้น

- การฉีด SQL

ในบทนี้เราจะพูดถึงทักษะบางอย่างที่คุณต้องการเพื่อเป็นผู้เชี่ยวชาญในการแฮ็กอย่างมีจริยธรรม

ทักษะพื้นฐาน

การแฮ็กคอมพิวเตอร์เป็นวิทยาศาสตร์เช่นเดียวกับศิลปะ เช่นเดียวกับความเชี่ยวชาญอื่น ๆ คุณต้องใช้ความพยายามอย่างมากเพื่อที่จะได้รับความรู้และกลายเป็นแฮ็กเกอร์ผู้เชี่ยวชาญ เมื่อคุณอยู่ในการติดตามคุณจะต้องใช้ความพยายามมากขึ้นในการติดตามเทคโนโลยีล่าสุดช่องโหว่ใหม่ ๆ และเทคนิคการแสวงหาประโยชน์

แฮ็กเกอร์ที่มีจริยธรรมต้องเป็นผู้เชี่ยวชาญด้านระบบคอมพิวเตอร์และจำเป็นต้องมีทักษะการเขียนโปรแกรมและเครือข่ายคอมพิวเตอร์ที่แข็งแกร่งมาก

แฮ็กเกอร์ที่มีจริยธรรมจำเป็นต้องมีความอดทนความพากเพียรและความเพียรพยายามครั้งแล้วครั้งเล่าและรอผลลัพธ์ที่ต้องการ

นอกจากนี้แฮ็กเกอร์ที่มีจริยธรรมควรฉลาดพอที่จะเข้าใจสถานการณ์และความคิดของผู้ใช้คนอื่น ๆ เพื่อใช้ประโยชน์จากวิศวกรรมสังคม แฮ็กเกอร์ที่มีจริยธรรมที่ดีก็มีทักษะในการแก้ปัญหาที่ดีเช่นกัน

หลักสูตรและการรับรอง

บทช่วยสอนนี้ให้แนวทางพื้นฐานในการเป็นแฮกเกอร์ที่มีจริยธรรมที่ประสบความสำเร็จ หากคุณต้องการเก่งในสาขานี้คุณอาจเลือกเรียนหลักสูตรและการรับรองดังต่อไปนี้ -

สำเร็จการศึกษาระดับปริญญาตรีสาขาวิทยาศาสตร์คอมพิวเตอร์หรือใบรับรอง A + เพื่อทำความเข้าใจเกี่ยวกับเทคโนโลยีฮาร์ดแวร์และซอฟต์แวร์ที่พบบ่อยที่สุด

เข้าสู่บทบาทโปรแกรมเมอร์สักสองสามปีแล้วเปลี่ยนมารับตำแหน่งฝ่ายสนับสนุนด้านเทคนิค

ดำเนินการต่อเพื่อรับการรับรองเครือข่ายเช่น Network + หรือ CCNA จากนั้นการรับรองความปลอดภัยเช่น Security +, CISSP หรือ TICSA

ขอแนะนำให้คุณได้รับประสบการณ์การทำงานในฐานะวิศวกรเครือข่ายและผู้ดูแลระบบเพื่อทำความเข้าใจเครือข่ายและระบบภายในสู่ภายนอก

อ่านหนังสือบทช่วยสอนและเอกสารต่างๆเพื่อทำความเข้าใจแง่มุมต่างๆของความปลอดภัยของคอมพิวเตอร์และถือเป็นความท้าทายในการรักษาความปลอดภัยเครือข่ายและระบบคอมพิวเตอร์ของคุณในฐานะวิศวกรรักษาความปลอดภัยเครือข่าย

ศึกษาหลักสูตรที่ครอบคลุมการสร้างม้าโทรจันแบ็คดอร์ไวรัสและเวิร์มการโจมตีแบบปฏิเสธบริการ (DoS) การแทรก SQL บัฟเฟอร์ล้นการหักหลังเซสชันและการแฮ็กระบบ

เชี่ยวชาญในศิลปะการทดสอบการเจาะรอยเท้าและการลาดตระเวนและวิศวกรรมสังคม

สุดท้ายไปรับการรับรอง Certified Ethical Hacker (CEH)

GIAC (Global Information Assurance Certification) และ Offensive Security Certified Professional (OSCP) เป็นการรับรองความปลอดภัยด้านไอทีเพิ่มเติมซึ่งจะเพิ่มมูลค่าให้กับโปรไฟล์ของคุณได้มาก

หมายเหตุสุดท้าย

คุณต้องอยู่ในฐานะ White Hat Hacker ซึ่งหมายความว่าคุณต้องทำงานภายในขอบเขตที่กำหนด ห้ามก้าวก่ายหรือโจมตีคอมพิวเตอร์หรือเครือข่ายใด ๆ โดยไม่ได้รับอนุญาตจากเจ้าหน้าที่

เพื่อเป็นข้อสรุปสุดท้ายขอแนะนำอย่างยิ่งให้คุณละเว้นจากการมีส่วนร่วมในการแฮ็กหมวกดำซึ่งอาจทำให้เสียอาชีพทั้งหมดของคุณ

เช่นเดียวกับโครงการที่ดีทั้งหมดการแฮ็กอย่างมีจริยธรรมก็มีขั้นตอนที่แตกต่างกันเช่นกัน ช่วยให้แฮ็กเกอร์ทำการโจมตีด้วยการแฮ็กตามหลักจริยธรรมอย่างมีแบบแผน

คู่มือการฝึกอบรมด้านความปลอดภัยที่แตกต่างกันอธิบายกระบวนการแฮ็กอย่างมีจริยธรรมในรูปแบบต่างๆ แต่สำหรับฉันในฐานะแฮ็กเกอร์ที่ได้รับการรับรองด้านจริยธรรมกระบวนการทั้งหมดสามารถแบ่งออกเป็นหกขั้นตอนต่อไปนี้

การลาดตระเวน

การลาดตระเวนเป็นระยะที่ผู้โจมตีรวบรวมข้อมูลเกี่ยวกับเป้าหมายโดยใช้วิธีการที่ใช้งานหรือแฝง เครื่องมือที่ใช้กันอย่างแพร่หลายในกระบวนการนี้ ได้แก่ NMAP, Hping, Maltego และ Google Dorks

กำลังสแกน

ในกระบวนการนี้ผู้โจมตีจะเริ่มตรวจสอบเครื่องเป้าหมายหรือเครือข่ายเพื่อหาช่องโหว่ที่สามารถใช้ประโยชน์ได้ เครื่องมือที่ใช้ในกระบวนการนี้ ได้แก่ Nessus, Nexpose และ NMAP

การเข้าถึง

ในกระบวนการนี้ช่องโหว่จะอยู่และคุณพยายามที่จะใช้ประโยชน์จากช่องโหว่เพื่อเข้าสู่ระบบ เครื่องมือหลักที่ใช้ในกระบวนการนี้คือ Metasploit

การรักษาการเข้าถึง

เป็นกระบวนการที่แฮ็กเกอร์สามารถเข้าถึงระบบได้แล้ว หลังจากเข้าถึงได้แฮ็กเกอร์จะติดตั้งแบ็คดอร์บางส่วนเพื่อเข้าสู่ระบบเมื่อเขาต้องการเข้าถึงระบบที่เป็นเจ้าของนี้ในอนาคต Metasploit เป็นเครื่องมือที่ต้องการในกระบวนการนี้

การล้างแทร็ก

กระบวนการนี้เป็นกิจกรรมที่ผิดจรรยาบรรณจริงๆ เกี่ยวข้องกับการลบบันทึกของกิจกรรมทั้งหมดที่เกิดขึ้นระหว่างกระบวนการแฮ็ก

การรายงาน

การรายงานเป็นขั้นตอนสุดท้ายของการสิ้นสุดกระบวนการแฮ็กตามหลักจริยธรรม ที่นี่ Ethical Hacker รวบรวมรายงานที่มีการค้นพบและงานที่ทำเช่นเครื่องมือที่ใช้อัตราความสำเร็จช่องโหว่ที่พบและกระบวนการหาประโยชน์

เคล็ดลับด่วน

กระบวนการต่างๆไม่ได้มาตรฐาน คุณสามารถปรับใช้ชุดของกระบวนการและเครื่องมือต่างๆตามเทคนิคที่คุณถนัด กระบวนการนี้มีความสำคัญน้อยที่สุดตราบเท่าที่คุณสามารถได้ผลลัพธ์ที่ต้องการ

การรวบรวมข้อมูลและทำความรู้จักกับระบบเป้าหมายเป็นกระบวนการแรกในการแฮ็กอย่างมีจริยธรรม การลาดตระเวนคือชุดของกระบวนการและเทคนิคต่างๆ (Footprinting, Scanning & Enumeration) ที่ใช้ในการค้นหาและรวบรวมข้อมูลเกี่ยวกับระบบเป้าหมายอย่างลับๆ

ในระหว่างการลาดตระเวนแฮกเกอร์ที่มีจริยธรรมจะพยายามรวบรวมข้อมูลเกี่ยวกับระบบเป้าหมายให้ได้มากที่สุดโดยทำตาม 7 ขั้นตอนด้านล่างนี้ -

- รวบรวมข้อมูลเบื้องต้น

- กำหนดช่วงเครือข่าย

- ระบุเครื่องจักรที่ใช้งานอยู่

- ค้นพบพอร์ตที่เปิดและจุดเชื่อมต่อ

- พิมพ์ลายนิ้วมือระบบปฏิบัติการ

- ค้นพบบริการบนพอร์ต

- ทำแผนที่เครือข่าย

เราจะพูดถึงรายละเอียดขั้นตอนเหล่านี้ทั้งหมดในบทต่อ ๆ ไปของบทช่วยสอนนี้ การลาดตระเวนเกิดขึ้นในสองส่วน -Active Reconnaissance และ Passive Reconnaissance.

การลาดตระเวนที่ใช้งานอยู่

ในกระบวนการนี้คุณจะโต้ตอบโดยตรงกับระบบคอมพิวเตอร์เพื่อรับข้อมูล ข้อมูลนี้มีความเกี่ยวข้องและถูกต้อง แต่มีความเสี่ยงที่จะถูกตรวจพบหากคุณวางแผนการลาดตระเวนโดยไม่ได้รับอนุญาต หากคุณถูกตรวจพบผู้ดูแลระบบอาจดำเนินการอย่างรุนแรงกับคุณและติดตามกิจกรรมที่ตามมาของคุณ

การลาดตระเวนแบบพาสซีฟ

ในกระบวนการนี้คุณจะไม่ได้เชื่อมต่อโดยตรงกับระบบคอมพิวเตอร์ กระบวนการนี้ใช้เพื่อรวบรวมข้อมูลที่จำเป็นโดยไม่ต้องโต้ตอบกับระบบเป้าหมาย

Footprinting เป็นส่วนหนึ่งของกระบวนการลาดตระเวนซึ่งใช้สำหรับรวบรวมข้อมูลที่เป็นไปได้เกี่ยวกับระบบคอมพิวเตอร์เป้าหมายหรือเครือข่าย รอยพระพุทธบาทอาจเป็นได้ทั้งสองอย่างpassive และ active. การตรวจสอบเว็บไซต์ของ บริษัท เป็นตัวอย่างของการดำเนินการแบบแฝงในขณะที่การพยายามเข้าถึงข้อมูลที่ละเอียดอ่อนผ่านวิศวกรรมสังคมเป็นตัวอย่างของการรวบรวมข้อมูลที่ใช้งานอยู่

Footprinting เป็นขั้นตอนแรกที่แฮ็กเกอร์รวบรวมข้อมูลให้ได้มากที่สุดเพื่อค้นหาวิธีที่จะล่วงล้ำเข้าไปในระบบเป้าหมายหรืออย่างน้อยก็ตัดสินใจว่าการโจมตีประเภทใดที่จะเหมาะสมกับเป้าหมายมากกว่า

ในช่วงนี้แฮ็กเกอร์สามารถรวบรวมข้อมูลต่อไปนี้ -

- ชื่อโดเมน

- ที่อยู่ IP

- Namespaces

- ข้อมูลพนักงาน

- หมายเลขโทรศัพท์

- E-mails

- ข้อมูลงาน

ในส่วนต่อไปนี้เราจะพูดถึงวิธีการดึงข้อมูลพื้นฐานและเข้าถึงได้ง่ายเกี่ยวกับระบบคอมพิวเตอร์หรือเครือข่ายใด ๆ ที่เชื่อมโยงกับอินเทอร์เน็ต

ข้อมูลชื่อโดเมน

คุณสามารถใช้ได้ http://www.whois.com/whois เว็บไซต์เพื่อรับข้อมูลโดยละเอียดเกี่ยวกับข้อมูลชื่อโดเมนซึ่งรวมถึงเจ้าของผู้จดทะเบียนวันที่จดทะเบียนหมดอายุเนมเซิร์ฟเวอร์ข้อมูลติดต่อของเจ้าของ ฯลฯ

นี่คือบันทึกตัวอย่างของwww.tutorialspoint.com ที่ดึงมาจาก WHOIS Lookup -

แก้ไขด่วน

ขอแนะนำให้เก็บโปรไฟล์ชื่อโดเมนของคุณไว้เป็นส่วนตัวเสมอซึ่งควรซ่อนข้อมูลที่กล่าวถึงข้างต้นจากผู้ที่อาจเป็นแฮกเกอร์

การค้นหาที่อยู่ IP

คุณสามารถใช้ได้ pingสั่งที่พรอมต์ของคุณ คำสั่งนี้พร้อมใช้งานบน Windows และบน Linux OS ต่อไปนี้เป็นตัวอย่างเพื่อค้นหาที่อยู่ IP ของ tutorialspoint.com

$ping tutorialspoint.comมันจะให้ผลลัพธ์ดังต่อไปนี้ -

PING tutorialspoint.com (66.135.33.172) 56(84) bytes of data.

64 bytes from 66.135.33.172: icmp_seq = 1 ttl = 64 time = 0.028 ms

64 bytes from 66.135.33.172: icmp_seq = 2 ttl = 64 time = 0.021 ms

64 bytes from 66.135.33.172: icmp_seq = 3 ttl = 64 time = 0.021 ms

64 bytes from 66.135.33.172: icmp_seq = 4 ttl = 64 time = 0.021 msกำลังค้นหา บริษัท โฮสติ้ง

เมื่อคุณมีที่อยู่เว็บไซต์แล้วคุณสามารถดูรายละเอียดเพิ่มเติมได้โดยใช้ เว็บไซต์ ip2location.com. ต่อไปนี้เป็นตัวอย่างเพื่อค้นหารายละเอียดของที่อยู่ IP -

แถว ISP จะให้รายละเอียดเกี่ยวกับ บริษัท โฮสติ้งเนื่องจากโดยปกติแล้วที่อยู่ IP จะให้บริการโดย บริษัท โฮสติ้งเท่านั้น

แก้ไขด่วน

หากระบบคอมพิวเตอร์หรือเครือข่ายเชื่อมโยงกับอินเทอร์เน็ตโดยตรงคุณจะไม่สามารถซ่อนที่อยู่ IP และข้อมูลที่เกี่ยวข้องได้เช่น บริษัท โฮสติ้งตำแหน่งที่ตั้ง ISP เป็นต้นหากคุณมีเซิร์ฟเวอร์ที่มีข้อมูลที่ละเอียดอ่อนมากแสดงว่า แนะนำให้เก็บไว้หลังพร็อกซีที่ปลอดภัยเพื่อให้แฮกเกอร์ไม่สามารถรับรายละเอียดที่แน่นอนของเซิร์ฟเวอร์จริงของคุณได้ วิธีนี้จะเป็นการยากที่แฮกเกอร์ที่มีศักยภาพจะเข้าถึงเซิร์ฟเวอร์ของคุณโดยตรง

อีกวิธีหนึ่งที่มีประสิทธิภาพในการซ่อน IP ระบบของคุณและท้ายที่สุดข้อมูลที่เกี่ยวข้องทั้งหมดคือการผ่าน Virtual Private Network (VPN) หากคุณกำหนดค่า VPN การรับส่งข้อมูลทั้งหมดจะกำหนดเส้นทางผ่านเครือข่าย VPN ดังนั้นที่อยู่ IP ที่แท้จริงของคุณที่ ISP ของคุณกำหนดจะถูกซ่อนอยู่เสมอ

ช่วงที่อยู่ IP

ไซต์ขนาดเล็กอาจมีที่อยู่ IP เดียวที่เชื่อมโยงอยู่ แต่เว็บไซต์ขนาดใหญ่มักจะมีที่อยู่ IP หลายรายการที่ให้บริการโดเมนและโดเมนย่อยที่แตกต่างกัน

คุณสามารถรับช่วงของที่อยู่ IP ที่กำหนดให้กับ บริษัท ใด บริษัท หนึ่งโดยใช้American Registry for Internet Numbers (ARIN)

คุณสามารถป้อนชื่อ บริษัท ในช่องค้นหาที่ไฮไลต์เพื่อค้นหารายการที่อยู่ IP ที่กำหนดให้กับ บริษัท นั้น ๆ

ประวัติเว็บไซต์

มันเป็นเรื่องง่ายมากที่จะได้รับประวัติศาสตร์ที่สมบูรณ์ของเว็บไซต์ใด ๆ โดยใช้www.archive.org

คุณสามารถป้อนชื่อโดเมนในช่องค้นหาเพื่อดูว่าเว็บไซต์กำลังดูอยู่ในช่วงเวลาใดและมีหน้าเว็บใดบ้างในเว็บไซต์ในวันที่ต่างกัน

แก้ไขด่วน

แม้ว่าจะมีข้อดีบางประการในการทำให้เว็บไซต์ของคุณอยู่ในฐานข้อมูลที่เก็บถาวร แต่ถ้าคุณไม่ต้องการให้ใครเห็นว่าเว็บไซต์ของคุณดำเนินไปอย่างไรในขั้นตอนต่างๆคุณสามารถขอให้ archive.org ลบประวัติเว็บไซต์ของคุณได้

คำว่าการพิมพ์ลายนิ้วมือระบบปฏิบัติการในการแฮ็กอย่างมีจริยธรรมหมายถึงวิธีการใด ๆ ที่ใช้ในการพิจารณาว่าระบบปฏิบัติการใดกำลังทำงานบนคอมพิวเตอร์ระยะไกล นี่อาจเป็น -

Active Fingerprinting- การพิมพ์ลายนิ้วมือสามารถทำได้โดยการส่งแพ็กเก็ตที่สร้างขึ้นมาเป็นพิเศษไปยังเครื่องเป้าหมายจากนั้นสังเกตการตอบสนองและวิเคราะห์ข้อมูลที่รวบรวมเพื่อกำหนดระบบปฏิบัติการเป้าหมาย ในส่วนต่อไปนี้เราได้ยกตัวอย่างเพื่ออธิบายว่าคุณสามารถใช้เครื่องมือ NMAP เพื่อตรวจหาระบบปฏิบัติการของโดเมนเป้าหมายได้อย่างไร

Passive Fingerprinting- การพิมพ์ลายนิ้วมือแฝงขึ้นอยู่กับร่องรอยการดมกลิ่นจากระบบระยะไกล ขึ้นอยู่กับร่องรอยการดมกลิ่น (เช่น Wireshark) ของแพ็กเก็ตคุณสามารถกำหนดระบบปฏิบัติการของโฮสต์ระยะไกลได้

เรามีองค์ประกอบสำคัญสี่ประการต่อไปนี้ที่เราจะพิจารณาเพื่อกำหนดระบบปฏิบัติการ -

TTL - สิ่งที่ระบบปฏิบัติการตั้งค่า Time-To-Live บนแพ็กเก็ตขาออก

Window Size - ระบบปฏิบัติการกำหนดขนาดหน้าต่างไว้ที่อะไร

DF - ระบบปฏิบัติการตั้งค่าไฟล์ Don't Fragment นิดหน่อย.

TOS - ระบบปฏิบัติการตั้งค่าไฟล์ Type of Serviceและถ้าเป็นเช่นนั้นที่อะไร

ด้วยการวิเคราะห์ปัจจัยเหล่านี้ของแพ็คเก็ตคุณอาจสามารถกำหนดระบบปฏิบัติการระยะไกลได้ ระบบนี้ไม่แม่นยำ 100% และทำงานได้ดีกับระบบปฏิบัติการบางระบบมากกว่าระบบอื่น ๆ

ขั้นตอนพื้นฐาน

ก่อนที่จะโจมตีระบบคุณจำเป็นต้องทราบว่าระบบปฏิบัติการใดที่โฮสต์เว็บไซต์อยู่ เมื่อทราบระบบปฏิบัติการเป้าหมายแล้วจะง่ายต่อการระบุว่าช่องโหว่ใดที่อาจมีอยู่เพื่อใช้ประโยชน์จากระบบเป้าหมาย

ด้านล่างนี้เป็นเรื่องง่าย nmap คำสั่งที่สามารถใช้เพื่อระบุระบบปฏิบัติการที่ให้บริการเว็บไซต์และพอร์ตที่เปิดทั้งหมดที่เกี่ยวข้องกับชื่อโดเมนเช่นที่อยู่ IP

$nmap -O -v tutorialspoint.comจะแสดงข้อมูลที่ละเอียดอ่อนต่อไปนี้เกี่ยวกับชื่อโดเมนหรือที่อยู่ IP ที่ระบุ -

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 09:57 CDT

Initiating Parallel DNS resolution of 1 host. at 09:57

Completed Parallel DNS resolution of 1 host. at 09:57, 0.00s elapsed

Initiating SYN Stealth Scan at 09:57

Scanning tutorialspoint.com (66.135.33.172) [1000 ports]

Discovered open port 22/tcp on 66.135.33.172

Discovered open port 3306/tcp on 66.135.33.172

Discovered open port 80/tcp on 66.135.33.172

Discovered open port 443/tcp on 66.135.33.172

Completed SYN Stealth Scan at 09:57, 0.04s elapsed (1000 total ports)

Initiating OS detection (try #1) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #2) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #3) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #4) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #5) against tutorialspoint.com (66.135.33.172)

Nmap scan report for tutorialspoint.com (66.135.33.172)

Host is up (0.000038s latency).

Not shown: 996 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

3306/tcp open mysql

TCP/IP fingerprint:

OS:SCAN(V=5.51%D=10/4%OT=22%CT=1%CU=40379%PV=N%DS=0%DC=L%G=Y%TM=56113E6D%P=

OS:x86_64-redhat-linux-gnu)SEQ(SP=106%GCD=1%ISR=109%TI=Z%CI=Z%II=I%TS=A)OPS

OS:(O1=MFFD7ST11NW7%O2=MFFD7ST11NW7%O3=MFFD7NNT11NW7%O4=MFFD7ST11NW7%O5=MFF

OS:D7ST11NW7%O6=MFFD7ST11)WIN(W1=FFCB%W2=FFCB%W3=FFCB%W4=FFCB%W5=FFCB%W6=FF

OS:CB)ECN(R=Y%DF=Y%T=40%W=FFD7%O=MFFD7NNSNW7%CC=Y%Q=)T1(R=Y%DF=Y%T=40%S=O%A

OS:=S+%F=AS%RD=0%Q=)T2(R=N)T3(R=N)T4(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%

OS:Q=)T5(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=40%W=0%S=

OS:A%A=Z%F=R%O=%RD=0%Q=)T7(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)U1(R=

OS:Y%DF=N%T=40%IPL=164%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)IE(R=Y%DFI=N%

OS:T=40%CD=S)หากคุณไม่มี nmap ติดตั้งคำสั่งบนระบบ Linux ของคุณจากนั้นคุณสามารถติดตั้งได้โดยใช้สิ่งต่อไปนี้ yum คำสั่ง -

$yum install nmapคุณสามารถผ่านไปได้ nmap คำสั่งโดยละเอียดเพื่อตรวจสอบและทำความเข้าใจคุณลักษณะต่างๆที่เกี่ยวข้องกับระบบและป้องกันการโจมตีที่เป็นอันตราย

แก้ไขด่วน

คุณสามารถซ่อนระบบหลักของคุณหลังพร็อกซีเซิร์ฟเวอร์ที่ปลอดภัยหรือ VPN เพื่อให้ข้อมูลประจำตัวของคุณปลอดภัยและท้ายที่สุดระบบหลักของคุณจะยังคงปลอดภัย

การสแกนพอร์ต

เราเพิ่งเห็นข้อมูลที่ได้รับจาก nmapคำสั่ง คำสั่งนี้แสดงรายการพอร์ตที่เปิดทั้งหมดบนเซิร์ฟเวอร์ที่กำหนด

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

3306/tcp open mysqlคุณยังสามารถตรวจสอบว่าพอร์ตใดพอร์ตหนึ่งเปิดอยู่หรือไม่โดยใช้คำสั่งต่อไปนี้ -

$nmap -sT -p 443 tutorialspoint.comมันจะให้ผลลัพธ์ดังต่อไปนี้ -

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 10:19 CDT

Nmap scan report for tutorialspoint.com (66.135.33.172)

Host is up (0.000067s latency).

PORT STATE SERVICE

443/tcp open https

Nmap done: 1 IP address (1 host up) scanned in 0.04 secondsเมื่อแฮ็กเกอร์รู้เกี่ยวกับพอร์ตที่เปิดแล้วเขาสามารถวางแผนเทคนิคการโจมตีต่างๆผ่านพอร์ตที่เปิดอยู่

แก้ไขด่วน

ขอแนะนำให้ตรวจสอบและปิดพอร์ตที่ไม่ต้องการทั้งหมดเสมอเพื่อป้องกันระบบจากการโจมตีที่เป็นอันตราย

Ping Sweep

การกวาด ping เป็นเทคนิคการสแกนเครือข่ายที่คุณสามารถใช้เพื่อกำหนดที่อยู่ IP จากช่วงของที่อยู่ IP ที่จับคู่กับโฮสต์ที่ใช้งาน Ping Sweep เรียกอีกอย่างว่าICMP sweep.

คุณสามารถใช้ได้ fpingคำสั่งสำหรับการกวาด ping คำสั่งนี้เป็นโปรแกรมแบบ ping ซึ่งใช้การร้องขอการสะท้อนของ Internet Control Message Protocol (ICMP) เพื่อตรวจสอบว่าโฮสต์ทำงานหรือไม่

fping แตกต่างจาก pingซึ่งคุณสามารถระบุจำนวนโฮสต์บนบรรทัดคำสั่งหรือระบุไฟล์ที่มีรายการโฮสต์ที่จะ ping หากโฮสต์ไม่ตอบสนองภายในระยะเวลาที่กำหนดและ / หรือ จำกัด การลองอีกครั้งจะถือว่าไม่สามารถเข้าถึงได้

แก้ไขด่วน

หากต้องการปิดใช้งานการกวาด ping บนเครือข่ายคุณสามารถบล็อกคำขอ ICMP ECHO จากแหล่งภายนอกได้ สามารถทำได้โดยใช้คำสั่งต่อไปนี้ซึ่งจะสร้างกฎไฟร์วอลล์ในiptable.

$iptables -A OUTPUT -p icmp --icmp-type echo-request -j DROPการแจงนับ DNS

Domain Name Server (DNS) เปรียบเสมือนแผนที่หรือสมุดที่อยู่ ในความเป็นจริงมันเป็นเหมือนฐานข้อมูลแบบกระจายซึ่งใช้ในการแปลที่อยู่ IP 192.111.1.120 เป็นชื่อ www.example.com และในทางกลับกัน

การแจงนับ DNS เป็นกระบวนการค้นหาเซิร์ฟเวอร์ DNS ทั้งหมดและระเบียนที่เกี่ยวข้องสำหรับองค์กร แนวคิดคือการรวบรวมรายละเอียดที่น่าสนใจเกี่ยวกับเป้าหมายของคุณให้ได้มากที่สุดก่อนเริ่มการโจมตี

คุณสามารถใช้ได้ nslookupคำสั่งพร้อมใช้งานบน Linux เพื่อรับ DNS และข้อมูลที่เกี่ยวข้องกับโฮสต์ นอกจากนี้คุณสามารถใช้สิ่งต่อไปนี้DNSenum สคริปต์เพื่อรับข้อมูลโดยละเอียดเกี่ยวกับโดเมน -

DNSenum.pl

DNSenum สคริปต์สามารถดำเนินการที่สำคัญดังต่อไปนี้ -

รับที่อยู่ของโฮสต์

รับเนมเซิร์ฟเวอร์

รับระเบียน MX

ดำเนินการ axfr คำถามเกี่ยวกับเนมเซิร์ฟเวอร์

รับชื่อและโดเมนย่อยเพิ่มเติมผ่าน Google scraping

โดเมนย่อย Brute force จากไฟล์ยังสามารถทำการเรียกซ้ำบนโดเมนย่อยที่มีระเบียน NS

คำนวณช่วงเครือข่ายโดเมนคลาส C และดำเนินการ whois คำถามเกี่ยวกับพวกเขา

ดำเนินการ reverse lookups บน netranges

แก้ไขด่วน

DNS Enumeration ไม่มีวิธีแก้ไขอย่างรวดเร็วและอยู่นอกเหนือขอบเขตของบทช่วยสอนนี้ การป้องกัน DNS Enumeration ถือเป็นความท้าทายที่ยิ่งใหญ่

หาก DNS ของคุณไม่ได้รับการกำหนดค่าอย่างปลอดภัยอาจเป็นไปได้ว่าข้อมูลที่ละเอียดอ่อนจำนวนมากเกี่ยวกับเครือข่ายและองค์กรสามารถออกไปข้างนอกได้และผู้ใช้อินเทอร์เน็ตที่ไม่น่าเชื่อถือสามารถทำการโอนโซน DNS ได้

การดมกลิ่นเป็นกระบวนการตรวจสอบและจับแพ็กเก็ตทั้งหมดที่ส่งผ่านเครือข่ายที่กำหนดโดยใช้เครื่องมือดมกลิ่น มันเป็นรูปแบบหนึ่งของการ "แตะสายโทรศัพท์" และทำความรู้จักกับบทสนทนา เรียกอีกอย่างว่าwiretapping นำไปใช้กับเครือข่ายคอมพิวเตอร์

มีความเป็นไปได้มากที่หากชุดของพอร์ตสวิตช์ขององค์กรเปิดอยู่พนักงานคนหนึ่งของพวกเขาจะสามารถสูดดมปริมาณการใช้งานทั้งหมดของเครือข่ายได้ ทุกคนที่อยู่ในสถานที่ตั้งเดียวกันสามารถเสียบเข้ากับเครือข่ายโดยใช้สายอีเทอร์เน็ตหรือเชื่อมต่อแบบไร้สายกับเครือข่ายนั้นและดักจับปริมาณการใช้งานทั้งหมด

กล่าวอีกนัยหนึ่ง Sniffing ช่วยให้คุณเห็นการจราจรทุกประเภททั้งที่มีการป้องกันและไม่มีการป้องกัน ในสภาวะที่เหมาะสมและด้วยโปรโตคอลที่เหมาะสมฝ่ายที่ถูกโจมตีอาจสามารถรวบรวมข้อมูลที่สามารถใช้สำหรับการโจมตีเพิ่มเติมหรือก่อให้เกิดปัญหาอื่น ๆ สำหรับเครือข่ายหรือเจ้าของระบบ

ดมแล้วได้อะไร?

เราสามารถดมข้อมูลที่ละเอียดอ่อนต่อไปนี้จากเครือข่าย -

- การรับส่งอีเมล

- รหัสผ่าน FTP

- การเข้าชมเว็บ

- รหัสผ่าน Telnet

- การกำหนดค่าเราเตอร์

- เซสชันการแชท

- การรับส่งข้อมูล DNS

มันทำงานอย่างไร

โดยปกตินักดมกลิ่นจะเปลี่ยน NIC ของระบบเป็นไฟล์ promiscuous mode เพื่อให้รับฟังข้อมูลทั้งหมดที่ส่งในเซ็กเมนต์

โหมดสำส่อนหมายถึงวิธีการเฉพาะของฮาร์ดแวร์อีเทอร์เน็ตโดยเฉพาะอย่างยิ่งการ์ดเชื่อมต่อเครือข่าย (NIC) ที่ช่วยให้ NIC รับทราฟฟิกทั้งหมดบนเครือข่ายแม้ว่าจะไม่ได้ส่งถึง NIC ก็ตาม โดยค่าเริ่มต้น NIC จะละเว้นการรับส่งข้อมูลทั้งหมดที่ไม่ได้ถูกส่งถึงซึ่งทำได้โดยการเปรียบเทียบที่อยู่ปลายทางของแพ็กเก็ตอีเทอร์เน็ตกับที่อยู่ฮาร์ดแวร์ (หรือที่เรียกว่า MAC) ของอุปกรณ์ แม้ว่าสิ่งนี้จะเหมาะสมอย่างยิ่งสำหรับระบบเครือข่าย แต่โหมดที่ไม่สำส่อนทำให้ยากที่จะใช้ซอฟต์แวร์การตรวจสอบและวิเคราะห์เครือข่ายในการวินิจฉัยปัญหาการเชื่อมต่อหรือการบัญชีการจราจร

นักดมกลิ่นสามารถตรวจสอบการรับส่งข้อมูลทั้งหมดไปยังคอมพิวเตอร์ผ่าน NIC ได้อย่างต่อเนื่องโดยการถอดรหัสข้อมูลที่ห่อหุ้มอยู่ในแพ็กเก็ตข้อมูล

ประเภทของการดมกลิ่น

การดมกลิ่นอาจเป็นแบบ Active หรือ Passive ก็ได้

การดมกลิ่นเรื่อย ๆ

ในการดมกลิ่นแบบพาสซีฟการจราจรจะถูกล็อค แต่จะไม่เปลี่ยนแปลง แต่อย่างใด การดมกลิ่นแบบพาสซีฟอนุญาตให้ฟังเท่านั้น ทำงานร่วมกับอุปกรณ์ Hub บนอุปกรณ์ฮับการรับส่งข้อมูลจะถูกส่งไปยังพอร์ตทั้งหมด ในเครือข่ายที่ใช้ฮับในการเชื่อมต่อระบบโฮสต์ทั้งหมดบนเครือข่ายสามารถมองเห็นการรับส่งข้อมูล ดังนั้นผู้โจมตีจึงสามารถดักจับการเข้าชมได้อย่างง่ายดาย

ข่าวดีก็คือฮับเกือบจะล้าสมัยในปัจจุบัน เครือข่ายสมัยใหม่ส่วนใหญ่ใช้สวิตช์ ดังนั้นการดมกลิ่นเฉยๆจึงไม่ได้ผลอีกต่อไป

Active Sniffing

ในการดมกลิ่นการจราจรไม่ได้ถูกล็อคและตรวจสอบเท่านั้น แต่ยังอาจมีการเปลี่ยนแปลงบางอย่างตามที่กำหนดโดยการโจมตี Active sniffing ใช้เพื่อสูดดมเครือข่ายที่ใช้สวิตช์ มันเกี่ยวข้องกับการฉีดยาaddress resolution packets (ARP) เข้าสู่เครือข่ายเป้าหมายเพื่อเปิดสวิตช์ content addressable memoryตาราง (CAM) CAM ติดตามว่าโฮสต์ใดเชื่อมต่อกับพอร์ตใด

ต่อไปนี้เป็นเทคนิคการดมกลิ่นที่ใช้งานอยู่ -

- MAC น้ำท่วม

- การโจมตี DHCP

- DNS เป็นพิษ

- การโจมตีด้วยการปลอมแปลง

- ARP เป็นพิษ

โปรโตคอลที่ได้รับผลกระทบ

โปรโตคอลเช่น TCP / IP ที่พยายามและจริงไม่เคยได้รับการออกแบบมาโดยคำนึงถึงความปลอดภัยดังนั้นจึงไม่สามารถต้านทานผู้บุกรุกที่อาจเกิดขึ้นได้มากนัก กฎหลายข้อให้ตัวเองดมง่าย -

HTTP - ใช้เพื่อส่งข้อมูลในรูปแบบข้อความที่ชัดเจนโดยไม่ต้องเข้ารหัสใด ๆ จึงเป็นเป้าหมายที่แท้จริง

SMTP(Simple Mail Transfer Protocol) - โดยทั่วไปแล้ว SMTP จะใช้ในการถ่ายโอนอีเมล โปรโตคอลนี้มีประสิทธิภาพ แต่ไม่รวมถึงการป้องกันการดมกลิ่น

NNTP (Network News Transfer Protocol) - ใช้สำหรับการสื่อสารทุกประเภท แต่ข้อเสียเปรียบหลักคือข้อมูลและแม้แต่รหัสผ่านจะถูกส่งผ่านเครือข่ายเป็นข้อความที่ชัดเจน

POP(Post Office Protocol) - POP ถูกใช้อย่างเคร่งครัดเพื่อรับอีเมลจากเซิร์ฟเวอร์ โปรโตคอลนี้ไม่รวมถึงการป้องกันการดมกลิ่นเนื่องจากสามารถดักจับได้

FTP(File Transfer Protocol) - FTP ใช้ในการส่งและรับไฟล์ แต่ไม่มีคุณสมบัติด้านความปลอดภัยใด ๆ ข้อมูลทั้งหมดจะถูกส่งเป็นข้อความที่ชัดเจนซึ่งสามารถดมได้ง่าย

IMAP (Internet Message Access Protocol) - IMAP เหมือนกับ SMTP ในการทำงานของมัน แต่มีความเสี่ยงสูงต่อการดมกลิ่น

Telnet - Telnet ส่งทุกอย่าง (ชื่อผู้ใช้รหัสผ่านการกดแป้นพิมพ์) ผ่านเครือข่ายเป็นข้อความที่ชัดเจนและด้วยเหตุนี้จึงสามารถดมได้ง่าย

Sniffers ไม่ใช่ยูทิลิตี้โง่ ๆ ที่อนุญาตให้คุณดูเฉพาะการจราจรสด หากคุณต้องการวิเคราะห์แต่ละแพ็กเก็ตจริงๆให้บันทึกการจับภาพและตรวจสอบทุกครั้งที่มีเวลา

เครื่องวิเคราะห์โปรโตคอลฮาร์ดแวร์

ก่อนที่เราจะลงรายละเอียดเพิ่มเติมเกี่ยวกับนักดมกลิ่นสิ่งสำคัญคือเราต้องพูดคุยเกี่ยวกับ hardware protocol analyzers. อุปกรณ์เหล่านี้เสียบเข้ากับเครือข่ายที่ระดับฮาร์ดแวร์และสามารถตรวจสอบการรับส่งข้อมูลโดยไม่ต้องจัดการกับมัน

ตัววิเคราะห์โปรโตคอลฮาร์ดแวร์ใช้เพื่อตรวจสอบและระบุการรับส่งข้อมูลเครือข่ายที่เป็นอันตรายที่เกิดจากซอฟต์แวร์แฮ็กที่ติดตั้งในระบบ

พวกเขาจับแพ็กเก็ตข้อมูลถอดรหัสและวิเคราะห์เนื้อหาตามกฎบางประการ

ตัววิเคราะห์โปรโตคอลฮาร์ดแวร์ช่วยให้ผู้โจมตีสามารถมองเห็นไบต์ข้อมูลของแต่ละแพ็กเก็ตที่ส่งผ่านสายเคเบิล

อุปกรณ์ฮาร์ดแวร์เหล่านี้ไม่พร้อมใช้งานสำหรับแฮกเกอร์ที่มีจริยธรรมส่วนใหญ่เนื่องจากมีค่าใช้จ่ายมหาศาลในหลาย ๆ กรณี

การสกัดกั้นโดยชอบด้วยกฎหมาย

Lawful Interception (LI) หมายถึงการเข้าถึงข้อมูลเครือข่ายการสื่อสารที่ถูกต้องตามกฎหมายเช่นการโทรศัพท์หรือข้อความอีเมล LI ต้องเป็นไปตามอำนาจที่ชอบด้วยกฎหมายเพื่อวัตถุประสงค์ในการวิเคราะห์หรือหลักฐานเสมอ ดังนั้น LI จึงเป็นกระบวนการรักษาความปลอดภัยที่ผู้ให้บริการเครือข่ายหรือผู้ให้บริการอนุญาตให้เจ้าหน้าที่บังคับใช้กฎหมายเข้าถึงการสื่อสารส่วนตัวของบุคคลหรือองค์กร

เกือบทุกประเทศได้ร่างและออกกฎหมายเพื่อควบคุมกระบวนการสกัดกั้นที่ชอบด้วยกฎหมาย กลุ่มมาตรฐานกำลังสร้างข้อกำหนดเทคโนโลยี LI โดยปกติกิจกรรม LI จะดำเนินการเพื่อวัตถุประสงค์ในการป้องกันโครงสร้างพื้นฐานและความปลอดภัยทางไซเบอร์ อย่างไรก็ตามผู้ให้บริการโครงสร้างพื้นฐานเครือข่ายส่วนตัวสามารถรักษาความสามารถของ LI ภายในเครือข่ายของตนเองได้ตามสิทธิโดยธรรมชาติเว้นแต่จะห้ามไว้เป็นอย่างอื่น

LI เดิมชื่อ wiretapping และมีมาตั้งแต่เริ่มมีการสื่อสารทางอิเล็กทรอนิกส์

มีเครื่องมือมากมายสำหรับการดักจับข้อมูลผ่านเครือข่ายและพวกเขาทั้งหมดมีคุณสมบัติของตัวเองเพื่อช่วยแฮ็กเกอร์วิเคราะห์ปริมาณการใช้งานและวิเคราะห์ข้อมูล เครื่องมือดมกลิ่นเป็นแอพพลิเคชั่นทั่วไป เราได้แสดงรายการที่น่าสนใจไว้ที่นี่ -

BetterCAP - BetterCAP เป็นเครื่องมือที่ทรงพลังยืดหยุ่นและพกพาที่สร้างขึ้นเพื่อทำการโจมตี MITM ประเภทต่างๆกับเครือข่ายจัดการการรับส่งข้อมูล HTTP, HTTPS และ TCP แบบเรียลไทม์, สูดอากาศเพื่อรับข้อมูลรับรองและอื่น ๆ อีกมากมาย

Ettercap- Ettercap เป็นชุดที่ครอบคลุมสำหรับการโจมตีแบบคนตรงกลาง มีคุณสมบัติการดมกลิ่นของการเชื่อมต่อแบบสดการกรองเนื้อหาได้ทันทีและเทคนิคที่น่าสนใจอื่น ๆ อีกมากมาย สนับสนุนการแยกโปรโตคอลจำนวนมากที่ใช้งานและแฝงและมีคุณสมบัติมากมายสำหรับการวิเคราะห์เครือข่ายและโฮสต์

Wireshark- เป็นหนึ่งในเครื่องดมกลิ่นแพ็คเก็ตที่รู้จักและใช้กันอย่างแพร่หลาย มีคุณสมบัติมากมายที่ออกแบบมาเพื่อช่วยในการแยกและวิเคราะห์การจราจร

Tcpdump- เป็นตัววิเคราะห์แพ็คเก็ตบรรทัดคำสั่งที่รู้จักกันดี ให้ความสามารถในการสกัดกั้นและสังเกต TCP / IP และแพ็กเก็ตอื่น ๆ ระหว่างการส่งผ่านเครือข่าย ดูได้ที่ www.tcpdump.org

WinDump - พอร์ต Windows ของ tcpdump sniffer แพ็คเก็ตลินุกซ์ยอดนิยมซึ่งเป็นเครื่องมือบรรทัดคำสั่งที่สมบูรณ์แบบสำหรับการแสดงข้อมูลส่วนหัว

OmniPeek - ผลิตโดย WildPackets OmniPeek เป็นผลิตภัณฑ์เชิงพาณิชย์ที่เป็นวิวัฒนาการของผลิตภัณฑ์ EtherPeek

Dsniff- ชุดเครื่องมือที่ออกแบบมาเพื่อทำการดมกลิ่นด้วยโปรโตคอลที่แตกต่างกันโดยมีจุดประสงค์เพื่อดักฟังและเปิดเผยรหัสผ่าน Dsniff ได้รับการออกแบบมาสำหรับแพลตฟอร์ม Unix และ Linux และไม่มีคุณสมบัติเทียบเท่าบนแพลตฟอร์ม Windows

EtherApe - เป็นเครื่องมือ Linux / Unix ที่ออกแบบมาเพื่อแสดงการเชื่อมต่อขาเข้าและขาออกของระบบแบบกราฟิก

MSN Sniffer - เป็นโปรแกรมอรรถประโยชน์การดมกลิ่นที่ออกแบบมาโดยเฉพาะสำหรับการรับส่งข้อมูลที่สร้างโดยแอปพลิเคชัน MSN Messenger

NetWitness NextGen- ประกอบด้วย sniffer ที่ใช้ฮาร์ดแวร์พร้อมกับคุณสมบัติอื่น ๆ ที่ออกแบบมาเพื่อตรวจสอบและวิเคราะห์การรับส่งข้อมูลทั้งหมดบนเครือข่าย เครื่องมือนี้ใช้โดย FBI และหน่วยงานบังคับใช้กฎหมายอื่น ๆ

แฮ็กเกอร์ที่มีศักยภาพสามารถใช้เครื่องมือดมกลิ่นเหล่านี้เพื่อวิเคราะห์ปริมาณการใช้งานบนเครือข่ายและผ่าข้อมูล

Address Resolution Protocol (ARP) เป็นโปรโตคอลไร้สถานะที่ใช้สำหรับการแก้ไขที่อยู่ IP เป็นที่อยู่ MAC ของเครื่อง อุปกรณ์เครือข่ายทั้งหมดที่ต้องการสื่อสารบนเครือข่ายที่ออกอากาศการสืบค้น ARP ในระบบเพื่อค้นหาที่อยู่ MAC ของเครื่องอื่น ARP Poisoning เรียกอีกอย่างว่าARP Spoofing.

นี่คือวิธีการทำงานของ ARP -

เมื่อเครื่องหนึ่งต้องการสื่อสารกับอีกเครื่องจะค้นหาตาราง ARP

หากไม่พบที่อยู่ MAC ในตารางไฟล์ ARP_request ออกอากาศผ่านเครือข่าย

เครื่องทั้งหมดในเครือข่ายจะเปรียบเทียบที่อยู่ IP นี้กับที่อยู่ MAC

หากเครื่องใดเครื่องหนึ่งในเครือข่ายระบุที่อยู่นี้เครื่องจะตอบสนองต่อไฟล์ ARP_request ด้วยที่อยู่ IP และ MAC

คอมพิวเตอร์ที่ร้องขอจะจัดเก็บคู่ที่อยู่ไว้ในตาราง ARP และการสื่อสารจะเกิดขึ้น

ARP Spoofing คืออะไร?

แพ็กเก็ต ARP สามารถปลอมแปลงเพื่อส่งข้อมูลไปยังเครื่องของผู้โจมตีได้

การปลอมแปลง ARP สร้างคำขอ ARP ปลอมและแพ็กเก็ตตอบกลับจำนวนมากเพื่อโอเวอร์โหลดสวิตช์

สวิตช์ถูกตั้งค่าใน forwarding mode และหลังจาก ARP table เต็มไปด้วยการตอบสนอง ARP ที่หลอกลวงผู้โจมตีสามารถดักจับแพ็กเก็ตเครือข่ายทั้งหมดได้

ผู้โจมตีทำให้แคช ARP ของคอมพิวเตอร์เป้าหมายเต็มไปด้วยรายการปลอมแปลงซึ่งเรียกอีกอย่างว่า poisoning. พิษของ ARP ใช้การเข้าถึงแบบ Man-in-the-Middle เพื่อวางยาพิษในเครือข่าย

MITM คืออะไร?

การโจมตีแบบ Man-in-the-Middle (ตัวย่อ MITM, MitM, MIM, MiM, MITMA) หมายถึงการโจมตีที่ใช้งานอยู่โดยที่ฝ่ายตรงข้ามปลอมตัวเป็นผู้ใช้โดยสร้างการเชื่อมต่อระหว่างเหยื่อและส่งข้อความระหว่างกัน ในกรณีนี้ผู้ที่ตกเป็นเหยื่อคิดว่าพวกเขากำลังสื่อสารกัน แต่ในความเป็นจริงนักแสดงที่เป็นอันตรายจะควบคุมการสื่อสาร

บุคคลที่สามมีหน้าที่ควบคุมและตรวจสอบการจราจรของการสื่อสารระหว่างสองฝ่าย โปรโตคอลบางอย่างเช่นSSL ทำหน้าที่ป้องกันการโจมตีประเภทนี้

ARP Poisoning - การออกกำลังกาย

ในแบบฝึกหัดนี้เราได้ใช้ BetterCAP เพื่อดำเนินการ ARP พิษในสภาพแวดล้อม LAN โดยใช้เวิร์กสเตชัน VMware ที่เราติดตั้งไว้ Kali Linux และ Ettercap เครื่องมือในการดักจับการจราจรในระบบ LAN

สำหรับแบบฝึกหัดนี้คุณจะต้องมีเครื่องมือดังต่อไปนี้ -

- เวิร์กสเตชัน VMware

- ระบบปฏิบัติการ Kali Linux หรือ Linux

- เครื่องมือ Ettercap

- การเชื่อมต่อ LAN

Note- การโจมตีนี้ทำได้ในเครือข่ายแบบใช้สายและไร้สาย คุณสามารถทำการโจมตีนี้ใน LAN ท้องถิ่น

Step 1 - ติดตั้งเวิร์กสเตชัน VMware และติดตั้งระบบปฏิบัติการ Kali Linux

Step 2 - เข้าสู่ระบบ Kali Linux โดยใช้ username pass“ root, toor”

Step 3 - ตรวจสอบให้แน่ใจว่าคุณเชื่อมต่อกับ LAN ภายในและตรวจสอบที่อยู่ IP โดยพิมพ์คำสั่ง ifconfig ในเทอร์มินัล

Step 4 - เปิดเทอร์มินัลและพิมพ์“ Ettercap –G” เพื่อเริ่ม Ettercap เวอร์ชันกราฟิก

Step 5- คลิกแท็บ "sniff" ในแถบเมนูแล้วเลือก "unified sniffing" แล้วคลิก OK เพื่อเลือกอินเทอร์เฟซ เราจะใช้“ eth0” ซึ่งหมายถึงการเชื่อมต่ออีเธอร์เน็ต

Step 6- คลิกแท็บ“ โฮสต์” ในแถบเมนูแล้วคลิก“ สแกนหาโฮสต์” มันจะเริ่มสแกนเครือข่ายทั้งหมดสำหรับโฮสต์ที่ยังมีชีวิตอยู่

Step 7- จากนั้นคลิกแท็บ "โฮสต์" และเลือก "รายชื่อโฮสต์" เพื่อดูจำนวนโฮสต์ที่มีอยู่ในเครือข่าย รายการนี้ยังมีที่อยู่เกตเวย์เริ่มต้น เราต้องระมัดระวังในการเลือกเป้าหมาย

Step 8- ตอนนี้เราต้องเลือกเป้าหมาย ใน MITM เป้าหมายของเราคือเครื่องโฮสต์และเส้นทางจะเป็นที่อยู่เราเตอร์เพื่อส่งต่อการรับส่งข้อมูล ในการโจมตี MITM ผู้โจมตีจะสกัดกั้นเครือข่ายและดักจับแพ็กเก็ต ดังนั้นเราจะเพิ่มเหยื่อเป็น "เป้าหมาย 1" และที่อยู่เราเตอร์เป็น "เป้าหมาย 2"

ในสภาพแวดล้อม VMware เกตเวย์เริ่มต้นจะลงท้ายด้วย“ 2” เสมอเนื่องจาก“ 1” ถูกกำหนดให้กับเครื่องจริง

Step 9- ในสถานการณ์นี้เป้าหมายของเราคือ“ 192.168.121.129” และเราเตอร์คือ“ 192.168.121.2” ดังนั้นเราจะเพิ่มเป้าหมาย 1 เป็นvictim IP และกำหนดเป้าหมาย 2 เป็น router IP.

Step 10- ตอนนี้คลิกที่“ MITM” และคลิก“ ARP poison” หลังจากนั้นให้เลือกตัวเลือก“ Sniff remote connections” แล้วคลิกตกลง

Step 11- คลิก "เริ่ม" และเลือก "เริ่มดมกลิ่น" การดำเนินการนี้จะทำให้ ARP เป็นพิษในเครือข่ายซึ่งหมายความว่าเราได้เปิดใช้การ์ดเครือข่ายของเราใน "โหมดสำส่อน" และขณะนี้การรับส่งข้อมูลในพื้นที่สามารถดมได้

Note - เราอนุญาตให้ใช้ HTTP sniffing ด้วย Ettercap เท่านั้นดังนั้นอย่าคาดหวังว่าแพ็กเก็ต HTTPS จะถูกดมกลิ่นด้วยกระบวนการนี้

Step 12- ตอนนี้ถึงเวลาดูผลลัพธ์แล้ว หากเหยื่อของเราลงชื่อเข้าใช้บางเว็บไซต์ คุณสามารถดูผลลัพธ์ได้ในแถบเครื่องมือของ Ettercap

นี่คือวิธีการทำงานของการดมกลิ่น คุณต้องเข้าใจว่าการรับข้อมูลรับรอง HTTP นั้นง่ายเพียงใดเพียงแค่เปิดใช้งาน ARP พิษ

ARP Poisoning มีศักยภาพที่จะทำให้เกิดความสูญเสียอย่างมากในสภาพแวดล้อมของ บริษัท นี่คือสถานที่ที่แฮ็กเกอร์ที่มีจริยธรรมได้รับการแต่งตั้งเพื่อรักษาความปลอดภัยเครือข่าย

เช่นเดียวกับการเป็นพิษของ ARP มีการโจมตีอื่น ๆ เช่นการท่วม MAC การปลอมแปลง MAC การเป็นพิษของ DNS การเป็นพิษของ ICMP เป็นต้นที่อาจทำให้เกิดการสูญเสียเครือข่าย

ในบทต่อไปเราจะพูดถึงการโจมตีอีกประเภทหนึ่งที่เรียกว่า DNS poisoning.

DNS Poisoning เป็นเทคนิคที่หลอกล่อเซิร์ฟเวอร์ DNS ให้เชื่อว่าได้รับข้อมูลที่แท้จริงเมื่อในความเป็นจริงแล้วไม่ได้รับ ส่งผลให้มีการแทนที่ที่อยู่ IP เท็จที่ระดับ DNS ซึ่งที่อยู่เว็บจะถูกแปลงเป็นที่อยู่ IP ที่เป็นตัวเลข ช่วยให้ผู้โจมตีสามารถแทนที่รายการที่อยู่ IP สำหรับไซต์เป้าหมายบนเซิร์ฟเวอร์ DNS ที่กำหนดด้วยที่อยู่ IP ของการควบคุมเซิร์ฟเวอร์ ผู้โจมตีสามารถสร้างรายการ DNS ปลอมสำหรับเซิร์ฟเวอร์ซึ่งอาจมีเนื้อหาที่เป็นอันตรายที่มีชื่อเดียวกัน

ตัวอย่างเช่นผู้ใช้พิมพ์ www.google.com แต่ผู้ใช้ถูกส่งไปยังไซต์ฉ้อโกงอื่นแทนที่จะถูกส่งไปยังเซิร์ฟเวอร์ของ Google ตามที่เราเข้าใจแล้วการเป็นพิษของ DNS ถูกใช้เพื่อเปลี่ยนเส้นทางผู้ใช้ไปยังเพจปลอมที่จัดการโดยผู้โจมตี

DNS Poisoning - การออกกำลังกาย

มาทำแบบฝึกหัดเกี่ยวกับพิษของ DNS โดยใช้เครื่องมือเดียวกัน Ettercap.

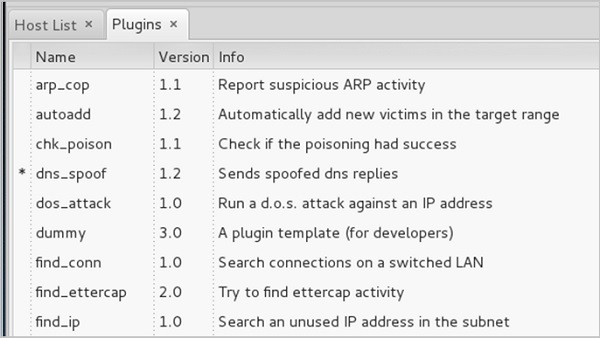

DNS Poisoning ค่อนข้างคล้ายกับ ARP Poisoning ในการเริ่มต้น DNS เป็นพิษคุณต้องเริ่มต้นด้วยการเป็นพิษของ ARP ซึ่งเราได้กล่าวไปแล้วในบทที่แล้ว เราจะใช้DNS spoof ปลั๊กอินที่มีอยู่แล้วใน Ettercap

Step 1- เปิดเทอร์มินัลแล้วพิมพ์“ nano etter.dns” ไฟล์นี้มีรายการทั้งหมดสำหรับที่อยู่ DNS ซึ่ง Ettercap ใช้เพื่อแก้ไขที่อยู่ชื่อโดเมน ในไฟล์นี้เราจะเพิ่มรายการปลอมของ“ Facebook” หากมีคนต้องการเปิด Facebook เขาจะถูกเปลี่ยนเส้นทางไปยังเว็บไซต์อื่น

Step 2- ตอนนี้แทรกรายการใต้คำว่า“ เปลี่ยนเส้นทางไปที่ www.linux.org” ดูตัวอย่างต่อไปนี้ -

Step 3- บันทึกไฟล์นี้แล้วออกโดยบันทึกไฟล์ ใช้“ ctrl + x” เพื่อบันทึกไฟล์

Step 4- หลังจากนี้กระบวนการทั้งหมดจะเหมือนกันในการเริ่มพิษ ARP หลังจากเริ่มการเป็นพิษของ ARP ให้คลิกที่“ ปลั๊กอิน” ในแถบเมนูแล้วเลือกปลั๊กอิน“ dns_spoof”

Step 5 - หลังจากเปิดใช้งาน DNS_spoof คุณจะเห็นผลลัพธ์ว่า facebook.com จะเริ่มปลอมแปลงเป็น Google IP ทุกครั้งที่มีคนพิมพ์ในเบราว์เซอร์ของเขา

หมายความว่าผู้ใช้รับหน้า Google แทนที่จะเป็น facebook.com บนเบราว์เซอร์

ในแบบฝึกหัดนี้เราได้เห็นวิธีการรับส่งข้อมูลเครือข่ายผ่านเครื่องมือและวิธีการต่างๆ ที่นี่ บริษัท ต้องการแฮ็กเกอร์ที่มีจริยธรรมเพื่อให้การรักษาความปลอดภัยเครือข่ายเพื่อหยุดการโจมตีทั้งหมดนี้ มาดูกันว่าแฮ็กเกอร์ที่มีจริยธรรมสามารถทำอะไรได้บ้างเพื่อป้องกัน DNS Poisoning

ป้องกัน DNS Poisoning

ในฐานะแฮ็กเกอร์ที่มีจริยธรรมงานของคุณอาจทำให้คุณอยู่ในตำแหน่งของการป้องกันได้มากกว่าการทดสอบด้วยปากกา สิ่งที่คุณรู้ว่าเป็นผู้โจมตีสามารถช่วยคุณป้องกันเทคนิคต่างๆที่คุณใช้จากภายนอกได้

นี่คือการป้องกันการโจมตีที่เราเพิ่งกล่าวถึงจากมุมมองของผู้ทดสอบปากกา -

ใช้เครือข่ายที่เปลี่ยนฮาร์ดแวร์สำหรับส่วนที่อ่อนไหวที่สุดในเครือข่ายของคุณเพื่อแยกการรับส่งข้อมูลไปยังส่วนเดียวหรือโดเมนที่ชนกัน

ใช้ IP DHCP Snooping บนสวิตช์เพื่อป้องกันการเป็นพิษของ ARP และการโจมตีแบบหลอกๆ

ใช้นโยบายเพื่อป้องกันโหมดสำส่อนบนอะแดปเตอร์เครือข่าย

โปรดใช้ความระมัดระวังในการติดตั้งจุดเชื่อมต่อไร้สายโดยทราบว่าการรับส่งข้อมูลทั้งหมดบนเครือข่ายไร้สายอาจมีการดมกลิ่น

เข้ารหัสการรับส่งข้อมูลที่ละเอียดอ่อนของคุณโดยใช้โปรโตคอลการเข้ารหัสเช่น SSH หรือ IPsec

การรักษาความปลอดภัยของพอร์ตถูกใช้โดยสวิตช์ที่มีความสามารถในการตั้งโปรแกรมเพื่ออนุญาตให้เฉพาะที่อยู่ MAC ที่เฉพาะเจาะจงในการส่งและรับข้อมูลในแต่ละพอร์ต

IPv6 มีประโยชน์ด้านความปลอดภัยและตัวเลือกที่ IPv4 ไม่มี

การแทนที่โปรโตคอลเช่น FTP และ Telnet ด้วย SSH เป็นการป้องกันการดมกลิ่นที่มีประสิทธิภาพ หาก SSH ไม่ใช่โซลูชันที่ทำงานได้ให้พิจารณาปกป้องโปรโตคอลเดิมที่เก่ากว่าด้วย IPsec

Virtual Private Networks (VPNs) สามารถให้การป้องกันที่มีประสิทธิภาพจากการดมกลิ่นเนื่องจากลักษณะการเข้ารหัส

SSL เป็นการป้องกันที่ยอดเยี่ยมพร้อมกับ IPsec

สรุป

ในบทนี้เราได้กล่าวถึงวิธีที่ผู้โจมตีสามารถจับภาพและวิเคราะห์การรับส่งข้อมูลทั้งหมดโดยการวางแพ็คเก็ตสนิฟเฟอร์ในเครือข่าย ด้วยตัวอย่างแบบเรียลไทม์เราได้เห็นว่าการรับข้อมูลประจำตัวของเหยื่อจากเครือข่ายนั้นง่ายเพียงใด ผู้โจมตีใช้การโจมตี MAC, ARP และการโจมตีด้วยพิษ DNS เพื่อดักจับปริมาณการใช้งานเครือข่ายและรับข้อมูลที่ละเอียดอ่อนเช่นการสนทนาทางอีเมลและรหัสผ่าน

Exploitation คือซอฟต์แวร์หรือสคริปต์ที่ตั้งโปรแกรมไว้ซึ่งทำให้แฮกเกอร์สามารถควบคุมระบบโดยใช้ช่องโหว่ของระบบได้ โดยปกติแฮกเกอร์จะใช้โปรแกรมสแกนช่องโหว่เช่น Nessus, Nexpose, OpenVAS และอื่น ๆ เพื่อค้นหาช่องโหว่เหล่านี้

Metasploit เป็นเครื่องมือที่มีประสิทธิภาพในการค้นหาช่องโหว่ในระบบ

จากช่องโหว่เราพบช่องโหว่ ในที่นี้เราจะพูดถึงเครื่องมือค้นหาช่องโหว่ที่ดีที่สุดที่คุณสามารถใช้ได้

ฐานข้อมูล Exploit

www.exploit-db.comคือที่ที่คุณสามารถค้นหาช่องโหว่ทั้งหมดที่เกี่ยวข้องกับช่องโหว่

ช่องโหว่ทั่วไปและการสัมผัส

Common Vulnerabilities and Exposures (CVE) เป็นมาตรฐานสำหรับชื่อช่องโหว่ด้านความปลอดภัยของข้อมูล CVE คือพจนานุกรมเกี่ยวกับช่องโหว่และการเปิดเผยข้อมูลด้านความปลอดภัยที่เป็นที่รู้จัก ฟรีสำหรับการใช้งานสาธารณะhttps://cve.mitre.org

ฐานข้อมูลช่องโหว่แห่งชาติ

National Vulnerability Database (NVD) เป็นที่เก็บข้อมูลการจัดการช่องโหว่ตามมาตรฐานของรัฐบาลสหรัฐฯ ข้อมูลนี้ทำให้การจัดการช่องโหว่การวัดความปลอดภัยและการปฏิบัติตามข้อกำหนดเป็นไปโดยอัตโนมัติ คุณสามารถค้นหาฐานข้อมูลนี้ได้ที่ -https://nvd.nist.gov

NVD ประกอบด้วยฐานข้อมูลของรายการตรวจสอบความปลอดภัยข้อบกพร่องของซอฟต์แวร์ที่เกี่ยวข้องกับความปลอดภัยการกำหนดค่าผิดชื่อผลิตภัณฑ์และเมตริกผลกระทบ

โดยทั่วไปคุณจะเห็นว่ามีสองประเภทของการหาประโยชน์ -

Remote Exploits- นี่คือประเภทของช่องโหว่ที่คุณไม่สามารถเข้าถึงระบบหรือเครือข่ายระยะไกลได้ แฮกเกอร์ใช้ช่องโหว่จากระยะไกลเพื่อเข้าถึงระบบที่อยู่ในสถานที่ห่างไกล

Local Exploits - โดยทั่วไปแล้วผู้ใช้ระบบจะใช้ช่องโหว่ในพื้นที่ซึ่งมีสิทธิ์เข้าถึงระบบท้องถิ่น แต่ผู้ที่ต้องการก้าวข้ามสิทธิ์ของตน

แก้ไขด่วน

โดยทั่วไปช่องโหว่จะเกิดขึ้นเนื่องจากไม่มีการอัปเดตดังนั้นขอแนะนำให้คุณอัปเดตระบบของคุณเป็นประจำเช่นสัปดาห์ละครั้ง

ในสภาพแวดล้อม Windows คุณสามารถเปิดใช้งานการอัปเดตอัตโนมัติโดยใช้ตัวเลือกที่มีอยู่ในแผงควบคุม→ระบบและความปลอดภัย→การอัปเดตของ Windows

ใน Linux Centos คุณสามารถใช้คำสั่งต่อไปนี้เพื่อติดตั้งแพ็คเกจอัพเดตอัตโนมัติ

yum -y install yum-cronการแจงนับเป็นขั้นตอนแรกของการแฮ็กอย่างมีจริยธรรมนั่นคือ“ การรวบรวมข้อมูล” นี่เป็นกระบวนการที่ผู้โจมตีสร้างการเชื่อมต่อที่ใช้งานอยู่กับเหยื่อและพยายามค้นหาเวกเตอร์การโจมตีให้มากที่สุดเท่าที่จะเป็นไปได้ซึ่งสามารถใช้เพื่อใช้ประโยชน์จากระบบเพิ่มเติมได้

การแจงนับสามารถใช้เพื่อรับข้อมูลเกี่ยวกับ -

- การแชร์เครือข่าย

- ข้อมูล SNMP หากไม่ได้รับการรักษาความปลอดภัยอย่างเหมาะสม

- ตาราง IP

- ชื่อผู้ใช้ของระบบต่างๆ

- รายการนโยบายรหัสผ่าน

การแจงนับขึ้นอยู่กับบริการที่ระบบนำเสนอ พวกเขาสามารถ -

- การแจงนับ DNS

- การแจงนับ NTP

- การแจงนับ SNMP

- การแจงนับ Linux / Windows

- การแจงนับ SMB

ตอนนี้ให้เราพูดถึงเครื่องมือบางอย่างที่ใช้กันอย่างแพร่หลายสำหรับการแจงนับ

NTP Suite

NTP Suite ใช้สำหรับการแจงนับ NTP นี่เป็นสิ่งสำคัญเนื่องจากในสภาพแวดล้อมเครือข่ายคุณสามารถค้นหาเซิร์ฟเวอร์หลักอื่น ๆ ที่ช่วยให้โฮสต์อัปเดตเวลาได้และคุณสามารถทำได้โดยไม่ต้องพิสูจน์ตัวตนระบบ

ลองดูตัวอย่างต่อไปนี้

ntpdate 192.168.1.100 01 Sept 12:50:49 ntpdate[627]:

adjust time server 192.168.1.100 offset 0.005030 sec

or

ntpdc [-ilnps] [-c command] [hostname/IP_address]

root@test]# ntpdc -c sysinfo 192.168.1.100

***Warning changing to older implementation

***Warning changing the request packet size from 160 to 48

system peer: 192.168.1.101

system peer mode: client

leap indicator: 00

stratum: 5

precision: -15

root distance: 0.00107 s

root dispersion: 0.02306 s

reference ID: [192.168.1.101]

reference time: f66s4f45.f633e130, Sept 01 2016 22:06:23.458

system flags: monitor ntp stats calibrate

jitter: 0.000000 s

stability: 4.256 ppm

broadcastdelay: 0.003875 s

authdelay: 0.000107 senum4linux

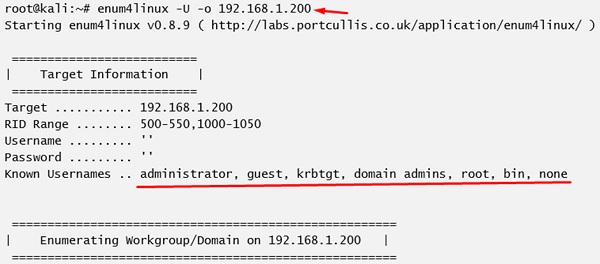

enum4linux ใช้เพื่อระบุระบบ Linux ดูภาพหน้าจอต่อไปนี้และสังเกตว่าเราพบชื่อผู้ใช้ในโฮสต์เป้าหมายได้อย่างไร

smtp-user-enum

smtp-user-enum พยายามเดาชื่อผู้ใช้โดยใช้บริการ SMTP ดูภาพหน้าจอต่อไปนี้เพื่อทำความเข้าใจว่าเป็นอย่างไร

แก้ไขด่วน

ขอแนะนำให้ปิดบริการทั้งหมดที่คุณไม่ได้ใช้ ช่วยลดความเป็นไปได้ของการแจงนับระบบปฏิบัติการของบริการที่ระบบของคุณกำลังทำงานอยู่

Metasploit เป็นหนึ่งในเครื่องมือหาประโยชน์ที่ทรงพลังที่สุด ทรัพยากรส่วนใหญ่สามารถพบได้ที่:https://www.metasploit.com. มีสองรุ่น -commercial และ free edition. ไม่มีความแตกต่างที่สำคัญในสองเวอร์ชันดังนั้นในบทช่วยสอนนี้เราจะใช้ Metasploit เวอร์ชันชุมชน (ฟรี) เป็นส่วนใหญ่

ในฐานะแฮ็กเกอร์ที่มีจริยธรรมคุณจะใช้ "การกระจายกาลี" ซึ่งมีเวอร์ชันชุมชน Metasploit ฝังอยู่พร้อมกับเครื่องมือแฮ็กที่มีจริยธรรมอื่น ๆ แต่ถ้าคุณต้องการติดตั้ง Metasploit เป็นเครื่องมือแยกต่างหากคุณสามารถทำได้อย่างง่ายดายบนระบบที่ทำงานบน Linux, Windows หรือ Mac OS X

ข้อกำหนดฮาร์ดแวร์ในการติดตั้ง Metasploit คือ -

- โปรเซสเซอร์ 2 GHz +

- มี RAM 1 GB

- เนื้อที่ว่างบนดิสก์ 1 GB +

Matasploit สามารถใช้ได้กับพร้อมรับคำสั่งหรือกับ Web UI

หากต้องการเปิดใน Kali ให้ไปที่ Applications → Exploitation Tools → metasploit

หลังจากเริ่ม Metasploit คุณจะเห็นหน้าจอต่อไปนี้ ไฮไลต์ด้วยขีดเส้นใต้สีแดงคือเวอร์ชันของ Metasploit

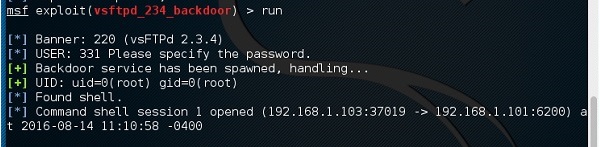

การใช้ประโยชน์จาก Metasploit

จาก Vulnerability Scanner เราพบว่าเครื่อง Linux ที่เรามีไว้สำหรับทดสอบนั้นเสี่ยงต่อบริการ FTP ตอนนี้เราจะใช้ประโยชน์ที่สามารถทำงานให้เรา คำสั่งคือ -

use “exploit path”จะปรากฎหน้าจอดังนี้ -

จากนั้นพิมพ์ mfs> show optionsเพื่อดูว่าคุณต้องตั้งค่าพารามิเตอร์ใดเพื่อให้สามารถใช้งานได้ ดังที่แสดงในภาพหน้าจอต่อไปนี้เราต้องตั้งค่า RHOST เป็น“ IP เป้าหมาย”

เราพิมพ์ msf> set RHOST 192.168.1.101 and msf>set RPORT 21

จากนั้นพิมพ์ mfs>run. หากการใช้ประโยชน์สำเร็จมันจะเปิดหนึ่งเซสชันที่คุณสามารถโต้ตอบได้ดังที่แสดงในภาพหน้าจอต่อไปนี้

Metasploit Payloads

Payload เป็นสคริปต์ง่ายๆที่แฮกเกอร์ใช้เพื่อโต้ตอบกับระบบที่ถูกแฮ็ก การใช้เพย์โหลดสามารถถ่ายโอนข้อมูลไปยังระบบเหยื่อได้

Metasploit payloads สามารถมีได้สามประเภท -

Singles- คนโสดมีขนาดเล็กมากและออกแบบมาเพื่อสร้างการสื่อสารบางอย่างจากนั้นไปยังขั้นตอนต่อไป ตัวอย่างเช่นการสร้างผู้ใช้

Staged - เป็นเพย์โหลดที่ผู้โจมตีสามารถใช้เพื่ออัปโหลดไฟล์ที่ใหญ่กว่าไปยังระบบเหยื่อ

Stages- สเตจคือส่วนประกอบเพย์โหลดที่ดาวน์โหลดโดยโมดูล Stagers ขั้นตอนน้ำหนักบรรทุกต่างๆมีคุณสมบัติขั้นสูงโดยไม่ จำกัด ขนาดเช่น Meterpreter และ VNC Injection

การใช้งาน Payload - ตัวอย่าง

เราใช้คำสั่ง show payloads. ด้วยการใช้ประโยชน์นี้เราสามารถเห็นเพย์โหลดที่เราสามารถใช้ได้และยังแสดงเพย์โหลดที่จะช่วยให้เราอัปโหลด / เรียกใช้ไฟล์ไปยังระบบเหยื่อ

ในการตั้งค่า payload ที่เราต้องการเราจะใช้คำสั่งต่อไปนี้ -

set PAYLOAD payload/pathตั้งค่าโฮสต์การฟังและพอร์ตการฟัง (LHOST, LPORT) ซึ่งเป็นไฟล์ attacker IP และ port. จากนั้นตั้งค่าโฮสต์ระยะไกลและพอร์ต (RPORT, LHOST) ซึ่งเป็นไฟล์victim IP และ port.

พิมพ์ "exploit" มันจะสร้างเซสชันดังที่แสดงด้านล่าง -

ตอนนี้เราสามารถเล่นกับระบบได้ตามการตั้งค่าที่เพย์โหลดนี้เสนอ

โทรจันไม่ใช่โปรแกรมจำลองแบบ พวกเขาไม่สร้างรหัสของตัวเองขึ้นมาใหม่โดยผูกติดกับรหัสปฏิบัติการอื่น ๆ พวกเขาทำงานโดยไม่ได้รับอนุญาตหรือความรู้จากผู้ใช้คอมพิวเตอร์

โทรจันซ่อนตัวอยู่ในกระบวนการที่ดีต่อสุขภาพ อย่างไรก็ตามเราควรขีดเส้นใต้ว่าโทรจันติดเครื่องภายนอกโดยได้รับความช่วยเหลือจากผู้ใช้คอมพิวเตอร์เท่านั้นเช่นการคลิกไฟล์ที่แนบมากับอีเมลจากบุคคลที่ไม่รู้จักเสียบ USB โดยไม่ต้องสแกนเปิด URL ที่ไม่ปลอดภัย

โทรจันมีฟังก์ชันที่เป็นอันตรายหลายอย่าง -

พวกเขาสร้างแบ็คดอร์ให้กับระบบ แฮกเกอร์สามารถใช้แบ็คดอร์เหล่านี้เพื่อเข้าถึงระบบเหยื่อและไฟล์ของมัน แฮ็กเกอร์สามารถใช้โทรจันเพื่อแก้ไขและลบไฟล์ที่อยู่ในระบบเหยื่อหรือเพื่อสังเกตกิจกรรมของเหยื่อ

โทรจันสามารถขโมยข้อมูลทางการเงินทั้งหมดของคุณเช่นบัญชีธนาคารรายละเอียดธุรกรรมข้อมูลที่เกี่ยวข้องกับ PayPal เป็นต้นซึ่งเรียกว่า Trojan-Banker.

โทรจันสามารถใช้คอมพิวเตอร์ของเหยื่อเพื่อโจมตีระบบอื่นโดยใช้ Denial of Services

โทรจันสามารถเข้ารหัสไฟล์ทั้งหมดของคุณและหลังจากนั้นแฮ็กเกอร์อาจเรียกร้องเงินเพื่อถอดรหัสไฟล์เหล่านั้น เหล่านี้คือRansomware Trojans.

พวกเขาสามารถใช้โทรศัพท์ของคุณเพื่อส่ง SMS ไปยังบุคคลที่สาม เหล่านี้เรียกว่าSMS Trojans.

ข้อมูลโทรจัน

หากคุณพบไวรัสและต้องการตรวจสอบเพิ่มเติมเกี่ยวกับการทำงานของไวรัสเราขอแนะนำให้คุณดูฐานข้อมูลไวรัสต่อไปนี้ซึ่งผู้จำหน่ายแอนตี้ไวรัสมีให้บริการโดยทั่วไป

Kaspersky Virus database - https://www.kaspersky.com

F-secure - https://www.f-secure.com

Symantec – Virus Encyclopedia - https://www.symantec.com

เคล็ดลับด่วน

ติดตั้งโปรแกรมป้องกันไวรัสที่ดีและอัปเดตอยู่เสมอ

อย่าเปิดไฟล์แนบอีเมลที่มาจากแหล่งที่ไม่รู้จัก

อย่ารับคำเชิญจากคนที่ไม่รู้จักในโซเชียลมีเดีย

อย่าเปิด URL ที่ส่งโดยบุคคลที่ไม่รู้จักหรือ URL ที่อยู่ในรูปแบบแปลก ๆ

TCP / IP Hijacking คือเมื่อผู้ใช้ที่ได้รับอนุญาตเข้าถึงการเชื่อมต่อเครือข่ายของแท้ของผู้ใช้รายอื่น ทำเพื่อข้ามการตรวจสอบรหัสผ่านซึ่งโดยปกติจะเป็นจุดเริ่มต้นของเซสชัน

ในทางทฤษฎีการเชื่อมต่อ TCP / IP ถูกสร้างขึ้นตามที่แสดงด้านล่าง -

ในการจี้การเชื่อมต่อนี้มีความเป็นไปได้สองประการ -

ค้นหาไฟล์ seq ซึ่งเป็นตัวเลขที่เพิ่มขึ้น 1 แต่ไม่มีโอกาสทำนายได้

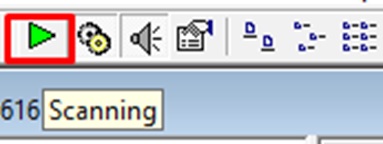

ความเป็นไปได้ที่สองคือการใช้ Man-in-the-Middle attack ซึ่งพูดง่ายๆคือประเภทของ network sniffing. สำหรับการดมกลิ่นเราใช้เครื่องมือเช่นWireshark หรือ Ethercap.

ตัวอย่าง

ผู้โจมตีจะตรวจสอบการส่งข้อมูลผ่านเครือข่ายและค้นพบ IP ของอุปกรณ์สองเครื่องที่เข้าร่วมในการเชื่อมต่อ

เมื่อแฮ็กเกอร์ค้นพบ IP ของผู้ใช้คนใดคนหนึ่งเขาสามารถยุติการเชื่อมต่อของผู้ใช้รายอื่นโดยการโจมตี DoS จากนั้นกลับมาสื่อสารต่อโดยการปลอมแปลง IP ของผู้ใช้ที่ถูกตัดการเชื่อมต่อ

Shijack

ในทางปฏิบัติหนึ่งในเครื่องมือจี้ TCP / IP ที่ดีที่สุดคือ Shijack ได้รับการพัฒนาโดยใช้ภาษา Python และคุณสามารถดาวน์โหลดได้จากลิงค์ต่อไปนี้ -https://packetstormsecurity.com/sniffers/shijack.tgz

นี่คือตัวอย่างของคำสั่ง Shijack -

root:/home/root/hijack# ./shijack eth0 192.168.0.100 53517 192.168.0.200 23

ที่นี่เรากำลังพยายามจี้การเชื่อมต่อ Telnet ระหว่างโฮสต์ทั้งสอง

ล่า

Hunt เป็นอีกหนึ่งเครื่องมือยอดนิยมที่คุณสามารถใช้เพื่อจี้การเชื่อมต่อ TCP / IP สามารถดาวน์โหลดได้จาก -https://packetstormsecurity.com/sniffers/hunt/

เคล็ดลับด่วน

เซสชันที่ไม่ได้เข้ารหัสทั้งหมดมีความเสี่ยงที่จะถูกขโมยเซสชัน TCP / IP ดังนั้นคุณควรใช้โปรโตคอลที่เข้ารหัสให้มากที่สุด หรือคุณควรใช้เทคนิคการพิสูจน์ตัวตนสองครั้งเพื่อรักษาความปลอดภัยของเซสชัน

Email Hijacking หรือการแฮ็กอีเมลถือเป็นภัยคุกคามอย่างกว้างขวางในปัจจุบัน ทำงานโดยใช้เทคนิคสามอย่างต่อไปนี้ซึ่ง ได้แก่ การปลอมแปลงอีเมลเครื่องมือวิศวกรรมสังคมหรือการแทรกไวรัสในคอมพิวเตอร์ของผู้ใช้

การปลอมแปลงอีเมล

ในการปลอมแปลงอีเมลผู้ส่งสแปมจะส่งอีเมลจากโดเมนที่รู้จักดังนั้นผู้รับจึงคิดว่ารู้จักบุคคลนี้และเปิดดูอีเมล โดยปกติแล้วอีเมลดังกล่าวจะมีลิงก์ที่น่าสงสัยเนื้อหาที่น่าสงสัยคำขอให้โอนเงินเป็นต้น

วิศวกรรมสังคม

นักส่งสแปมจะส่งอีเมลส่งเสริมการขายไปยังผู้ใช้ที่แตกต่างกันโดยเสนอส่วนลดมากมายและหลอกให้พวกเขากรอกข้อมูลส่วนตัว คุณมีเครื่องมือใน Kali ที่สามารถผลักดันให้คุณจี้อีเมลได้

การแฮ็กอีเมลสามารถทำได้โดย phishing techniques. ดูภาพหน้าจอต่อไปนี้

ลิงก์ในอีเมลอาจติดตั้งมัลแวร์ในระบบของผู้ใช้หรือเปลี่ยนเส้นทางผู้ใช้ไปยังเว็บไซต์ที่เป็นอันตรายและหลอกให้พวกเขาเปิดเผยข้อมูลส่วนบุคคลและข้อมูลทางการเงินเช่นรหัสผ่านรหัสบัญชีหรือรายละเอียดบัตรเครดิต

Phishing attacks อาชญากรไซเบอร์ใช้กันอย่างแพร่หลายเนื่องจากการหลอกล่อผู้อื่นให้คลิกลิงก์ที่เป็นอันตรายในอีเมลนั้นง่ายกว่าการพยายามทำลายการป้องกันของคอมพิวเตอร์

การแทรกไวรัสในระบบผู้ใช้

เทคนิคที่สามที่แฮ็กเกอร์สามารถไฮแจ็คบัญชีอีเมลของคุณคือการทำให้ระบบของคุณติดไวรัสหรือมัลแวร์ประเภทอื่น ๆ ด้วยความช่วยเหลือของไวรัสแฮ็กเกอร์สามารถใช้รหัสผ่านทั้งหมดของคุณได้

จะตรวจสอบได้อย่างไรว่าอีเมลของคุณถูกไฮแจ็ก?

ผู้รับอีเมลขยะรวมถึงคนจำนวนมากที่คุณรู้จัก

คุณพยายามเข้าถึงบัญชีของคุณและรหัสผ่านใช้ไม่ได้อีกต่อไป

คุณพยายามเข้าถึงลิงก์“ ลืมรหัสผ่าน” และไม่ไปที่อีเมลที่คาดไว้

โฟลเดอร์รายการที่ส่งของคุณมีสแปมจำนวนมากที่คุณไม่ทราบว่ากำลังส่ง

เคล็ดลับด่วน

ในกรณีที่คุณคิดว่าอีเมลของคุณถูกไฮแจ็กคุณต้องดำเนินการดังต่อไปนี้ -

เปลี่ยนรหัสผ่านทันที

แจ้งเพื่อนของคุณไม่ให้เปิดลิงก์ที่พวกเขาได้รับจากบัญชีอีเมลของคุณ

ติดต่อเจ้าหน้าที่และรายงานว่าบัญชีของคุณถูกแฮ็ก

ติดตั้งโปรแกรมป้องกันไวรัสที่ดีบนคอมพิวเตอร์ของคุณและอัปเดต

ตั้งค่ารหัสผ่านการรับรองความถูกต้องสองครั้งหากได้รับการสนับสนุน

เรามีรหัสผ่านสำหรับอีเมลฐานข้อมูลระบบคอมพิวเตอร์เซิร์ฟเวอร์บัญชีธนาคารและแทบทุกอย่างที่เราต้องการปกป้อง โดยทั่วไปรหัสผ่านเป็นกุญแจสำคัญในการเข้าถึงระบบหรือบัญชี

โดยทั่วไปผู้คนมักจะตั้งรหัสผ่านที่จำง่ายเช่นวันเกิดชื่อคนในครอบครัวเบอร์มือถือเป็นต้นซึ่งทำให้รหัสผ่านอ่อนแอและมีแนวโน้มที่จะถูกแฮ็กได้ง่าย

เราควรดูแลให้มีรหัสผ่านที่คาดเดายากเพื่อปกป้องบัญชีของตนจากแฮกเกอร์ที่อาจเกิดขึ้น รหัสผ่านที่คาดเดายากมีคุณสมบัติดังต่อไปนี้ -

มีอักขระอย่างน้อย 8 ตัว

ทั้งตัวอักษรตัวเลขและอักขระพิเศษ

การรวมกันของตัวอักษรขนาดเล็กและตัวพิมพ์ใหญ่

การโจมตีพจนานุกรม

ในการโจมตีด้วยพจนานุกรมแฮ็กเกอร์จะใช้รายการคำที่กำหนดไว้ล่วงหน้าจากพจนานุกรมเพื่อลองเดารหัสผ่าน หากรหัสผ่านที่ตั้งไว้อ่อนแอการโจมตีด้วยพจนานุกรมจะสามารถถอดรหัสได้ค่อนข้างเร็ว

Hydraเป็นเครื่องมือยอดนิยมที่ใช้กันอย่างแพร่หลายในการโจมตีพจนานุกรม ดูภาพหน้าจอต่อไปนี้และสังเกตว่าเราใช้ Hydra เพื่อค้นหารหัสผ่านของบริการ FTP ได้อย่างไร

ไฮบริดพจนานุกรมโจมตี

การโจมตีด้วยพจนานุกรมแบบไฮบริดใช้ชุดคำในพจนานุกรมรวมกับส่วนขยาย ตัวอย่างเช่นเรามีคำว่า "admin" และรวมเข้ากับส่วนขยายตัวเลขเช่น "admin123", "admin147" เป็นต้น

Crunch เป็นโปรแกรมสร้างรายการคำศัพท์ที่คุณสามารถระบุชุดอักขระมาตรฐานหรือชุดอักขระ Crunchสามารถสร้างชุดค่าผสมและการเรียงสับเปลี่ยนที่เป็นไปได้ทั้งหมด เครื่องมือนี้มาพร้อมกับการกระจาย Kali ของ Linux

การโจมตีอย่างดุร้าย

ในการโจมตีแบบดุร้ายแฮ็กเกอร์จะใช้ตัวอักษรตัวเลขอักขระพิเศษและตัวอักษรขนาดเล็กและตัวพิมพ์ใหญ่เพื่อทำลายรหัสผ่าน การโจมตีประเภทนี้มีโอกาสสำเร็จสูง แต่ต้องใช้เวลามหาศาลในการประมวลผลชุดค่าผสมทั้งหมด การโจมตีที่ดุร้ายนั้นช้าและแฮ็กเกอร์อาจต้องการระบบที่มีพลังในการประมวลผลสูงเพื่อทำการเรียงสับเปลี่ยนและการผสมผสานทั้งหมดได้เร็วขึ้น

John the Ripper หรือ Johnny เป็นหนึ่งในเครื่องมือที่มีประสิทธิภาพในการตั้งค่าการโจมตีแบบดุร้ายและมาพร้อมกับการกระจาย Kali ของ Linux

ตารางสายรุ้ง

ตารางสีรุ้งประกอบด้วยชุดรหัสผ่านที่กำหนดไว้ล่วงหน้าที่แฮช เป็นตารางค้นหาที่ใช้โดยเฉพาะอย่างยิ่งในการกู้คืนรหัสผ่านธรรมดาจากข้อความรหัส ในระหว่างกระบวนการกู้คืนรหัสผ่านเพียงแค่ดูที่ตารางแฮชที่คำนวณไว้ล่วงหน้าเพื่อถอดรหัสรหัสผ่าน สามารถดาวน์โหลดตารางได้จากhttp://project-rainbowcrack.com/table.htm

RainbowCrack 1.6.1 เป็นเครื่องมือในการใช้ตารางสายรุ้ง มีจำหน่ายอีกครั้งในการแจกกาลี

เคล็ดลับด่วน

อย่าจดรหัสผ่านที่ใดก็ได้เพียงแค่จำรหัสผ่านไว้

ตั้งรหัสผ่านที่คาดเดายากซึ่งยากต่อการถอดรหัส

ใช้ตัวอักษรตัวเลขสัญลักษณ์และตัวพิมพ์ใหญ่และตัวเล็กผสมกัน

อย่าตั้งรหัสผ่านที่คล้ายกับชื่อผู้ใช้

เครือข่ายไร้สายคือชุดอุปกรณ์ตั้งแต่ 2 เครื่องขึ้นไปที่เชื่อมต่อกันผ่านคลื่นวิทยุภายในช่วงพื้นที่ จำกัด อุปกรณ์ในเครือข่ายไร้สายมีอิสระในการเคลื่อนไหว แต่ต้องเชื่อมต่อกับเครือข่ายและแชร์ข้อมูลกับอุปกรณ์อื่น ๆ ในเครือข่าย จุดสำคัญที่สุดอย่างหนึ่งที่ทำให้มีการแพร่กระจายมากคือต้นทุนการติดตั้งนั้นถูกและรวดเร็วกว่าเครือข่ายแบบใช้สาย

เครือข่ายไร้สายถูกใช้กันอย่างแพร่หลายและตั้งค่าได้ค่อนข้างง่าย พวกเขาใช้IEEE 802.11มาตรฐาน กwireless router เป็นอุปกรณ์ที่สำคัญที่สุดในเครือข่ายไร้สายที่เชื่อมต่อผู้ใช้กับอินเทอร์เน็ต

ในเครือข่ายไร้สายเรามี Access Points ซึ่งเป็นส่วนขยายของช่วงสัญญาณไร้สายที่ทำหน้าที่เป็นสวิตช์ลอจิคัล

แม้ว่าเครือข่ายไร้สายจะมีความยืดหยุ่นสูง แต่ก็มีปัญหาด้านความปลอดภัย แฮ็กเกอร์สามารถดักจับแพ็กเก็ตเครือข่ายได้โดยไม่จำเป็นต้องอยู่ในอาคารเดียวกับที่ตั้งเครือข่าย เนื่องจากเครือข่ายไร้สายสื่อสารผ่านคลื่นวิทยุแฮกเกอร์สามารถดักจับเครือข่ายจากตำแหน่งใกล้เคียงได้อย่างง่ายดาย

ผู้โจมตีส่วนใหญ่ใช้การดมกลิ่นเครือข่ายเพื่อค้นหา SSID และแฮ็กเครือข่ายไร้สาย เมื่อการ์ดไร้สายของเราถูกแปลงในโหมดการดมกลิ่นจะถูกเรียกmonitor mode.

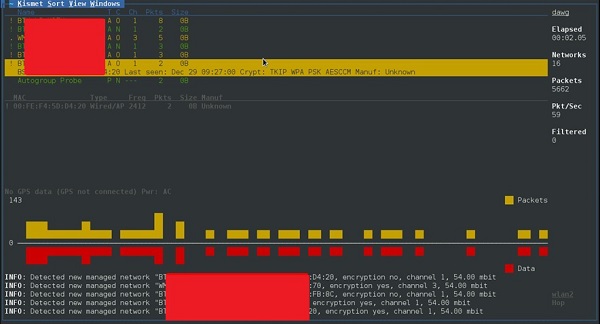

Kismet

Kismet เป็นเครื่องมือที่มีประสิทธิภาพสำหรับการดมกลิ่นแบบไร้สายที่พบในการกระจายกาลี นอกจากนี้ยังสามารถดาวน์โหลดได้จากหน้าเว็บอย่างเป็นทางการ -https://www.kismetwireless.net

เรามาดูวิธีการทำงาน ก่อนอื่นให้เปิดเทอร์มินัลแล้วพิมพ์kismet. เริ่ม Kismet Server และคลิก Yes ดังที่แสดงในภาพหน้าจอต่อไปนี้

ดังที่แสดงไว้ที่นี่คลิกปุ่มเริ่ม

ตอนนี้ Kismet จะเริ่มจับข้อมูล ภาพหน้าจอต่อไปนี้แสดงให้เห็นว่าจะปรากฏอย่างไร -

NetStumbler

NetStumbler เป็นอีกหนึ่งเครื่องมือสำหรับการแฮ็กแบบไร้สายที่มีไว้สำหรับระบบ Windows เป็นหลัก สามารถดาวน์โหลดได้จากhttp://www.stumbler.net/

มันค่อนข้างง่ายที่จะใช้ NetStumbler บนระบบของคุณ คุณเพียงแค่คลิกปุ่ม Scanning และรอผลดังที่แสดงในภาพหน้าจอต่อไปนี้

ควรแสดงภาพหน้าจอดังนี้ -

สิ่งสำคัญคือต้องทราบว่าการ์ดของคุณควรรองรับโหมดการตรวจสอบมิฉะนั้นคุณจะล้มเหลวในการตรวจสอบ

ความเป็นส่วนตัวเทียบเท่าสาย

Wired Equivalent Privacy (WEP) เป็นโปรโตคอลความปลอดภัยที่คิดค้นขึ้นเพื่อรักษาความปลอดภัยเครือข่ายไร้สายและรักษาความเป็นส่วนตัว ใช้การเข้ารหัสที่ชั้นดาต้าลิงค์ซึ่งห้ามการเข้าถึงเครือข่ายโดยไม่ได้รับอนุญาต

คีย์นี้ใช้เพื่อเข้ารหัสแพ็กเก็ตก่อนเริ่มการส่ง อันintegrity check mechanism ตรวจสอบว่าแพ็กเก็ตไม่มีการเปลี่ยนแปลงหลังจากส่ง

โปรดทราบว่า WEP ไม่ได้รับผลกระทบจากปัญหาด้านความปลอดภัยทั้งหมด มีปัญหาดังต่อไปนี้ -

CRC32 ไม่เพียงพอที่จะรับรองความสมบูรณ์ของการเข้ารหัสของแพ็คเก็ต

มีความเสี่ยงต่อการโจมตีพจนานุกรม

WEP มีความเสี่ยงต่อการโจมตี Denial of Services เช่นกัน

WEPcrack

WEPcrack เป็นเครื่องมือยอดนิยมในการถอดรหัสรหัสผ่าน WEP สามารถดาวน์โหลดได้จาก -https://sourceforge.net/projects/wepcrack/

แอร์แคร็ก -ng

Aircrak-ng เป็นอีกหนึ่งเครื่องมือยอดนิยมสำหรับการถอดรหัสรหัสผ่าน WEP สามารถพบได้ในการแจกจ่าย Kali ของ Linux

ภาพหน้าจอต่อไปนี้แสดงให้เห็นว่าเราได้ดักจับเครือข่ายไร้สายและรวบรวมแพ็กเก็ตและสร้างไฟล์ RHAWEP-01.cap ได้อย่างไร จากนั้นเราเรียกใช้ด้วย aircrack-ng เพื่อถอดรหัส cypher

การโจมตี DoS แบบไร้สาย

ในสภาพแวดล้อมแบบไร้สายผู้โจมตีสามารถโจมตีเครือข่ายได้จากระยะไกลดังนั้นบางครั้งจึงเป็นเรื่องยากที่จะรวบรวมหลักฐานจากผู้โจมตี

DoS ประเภทแรกคือ Physical Attack. การโจมตีประเภทนี้เป็นพื้นฐานมากและอยู่ในฐานของการรบกวนทางวิทยุซึ่งสามารถสร้างได้แม้กระทั่งจากโทรศัพท์ไร้สายที่ทำงานในช่วง 2.4 GHz

อีกประเภทหนึ่งคือ Network DoS Attack. เนื่องจากจุดเชื่อมต่อไร้สายสร้างสื่อที่ใช้ร่วมกันจึงมีความเป็นไปได้ที่จะทำให้การรับส่งข้อมูลของสื่อนี้เข้าสู่ AP ซึ่งจะทำให้การประมวลผลช้าลงไปยังไคลเอนต์ที่พยายามเชื่อมต่อ การโจมตีดังกล่าวสามารถสร้างได้เพียงแค่ไฟล์ping flood DoS attack.

Pyloris เป็นเครื่องมือ DoS ยอดนิยมที่คุณสามารถดาวน์โหลดได้จาก - https://sourceforge.net/projects/pyloris/

Low Orbit Ion Cannon (LOIC) เป็นอีกหนึ่งเครื่องมือยอดนิยมสำหรับการโจมตี DoS

เคล็ดลับด่วน

ในการรักษาความปลอดภัยเครือข่ายไร้สายคุณควรคำนึงถึงประเด็นต่อไปนี้ -

- เปลี่ยน SSID และรหัสผ่านเครือข่ายเป็นประจำ

- เปลี่ยนรหัสผ่านเริ่มต้นของจุดเชื่อมต่อ

- อย่าใช้การเข้ารหัส WEP

- ปิดเครือข่ายผู้เยี่ยมชม

- อัปเดตเฟิร์มแวร์ของอุปกรณ์ไร้สายของคุณ

ให้เราพยายามทำความเข้าใจแนวคิดของการโจมตีทางวิศวกรรมสังคมผ่านตัวอย่างบางส่วน

ตัวอย่าง 1

คุณต้องสังเกตเห็นเอกสารเก่า ๆ ของ บริษัท ถูกทิ้งลงในถังขยะเป็นขยะ เอกสารเหล่านี้อาจมีข้อมูลที่ละเอียดอ่อนเช่นชื่อหมายเลขโทรศัพท์หมายเลขบัญชีหมายเลขประกันสังคมที่อยู่ ฯลฯ หลาย บริษัท ยังคงใช้กระดาษคาร์บอนในเครื่องแฟกซ์และเมื่อม้วนเสร็จแล้วคาร์บอนจะเข้าไปในถังขยะซึ่งอาจมีร่องรอย ของข้อมูลที่ละเอียดอ่อน แม้ว่าจะฟังดูไม่น่าจะเป็นไปได้ แต่ผู้โจมตีสามารถดึงข้อมูลจากที่ทิ้งขยะของ บริษัท ได้อย่างง่ายดายโดยการลอบเข้าไปในขยะ

ตัวอย่าง 2

ผู้โจมตีอาจตีสนิทกับบุคลากรของ บริษัท และสร้างความสัมพันธ์ที่ดีกับเขาในช่วงเวลาหนึ่ง ความสัมพันธ์นี้สามารถสร้างได้ทางออนไลน์ผ่านเครือข่ายสังคมห้องสนทนาหรือออฟไลน์ที่โต๊ะกาแฟในสนามเด็กเล่นหรือด้วยวิธีการอื่นใด ผู้โจมตีทำให้เจ้าหน้าที่ในสำนักงานมีความมั่นใจและในที่สุดก็ขุดข้อมูลที่ละเอียดอ่อนที่จำเป็นโดยไม่แจ้งเบาะแส

ตัวอย่างที่ 3

วิศวกรสังคมอาจแสร้งทำเป็นพนักงานหรือผู้ใช้ที่ถูกต้องหรือวีไอพีโดยการปลอมบัตรประจำตัวประชาชนหรือเพียงแค่โน้มน้าวให้พนักงานมีตำแหน่งใน บริษัท ผู้โจมตีดังกล่าวสามารถเข้าถึงพื้นที่ จำกัด ทางกายภาพได้ดังนั้นจึงมีโอกาสเพิ่มเติมสำหรับการโจมตี

ตัวอย่างที่ 4

มันเกิดขึ้นในกรณีส่วนใหญ่ที่ผู้โจมตีอาจอยู่รอบตัวคุณและสามารถทำได้ shoulder surfing ในขณะที่คุณพิมพ์ข้อมูลที่ละเอียดอ่อนเช่น ID ผู้ใช้และรหัสผ่าน PIN ของบัญชีเป็นต้น

การโจมตีแบบฟิชชิ่ง

การโจมตีแบบฟิชชิงคือวิศวกรรมสังคมบนคอมพิวเตอร์ที่ผู้โจมตีสร้างอีเมลที่ดูเหมือนถูกต้องตามกฎหมาย อีเมลดังกล่าวมีลักษณะและความรู้สึกเหมือนกับที่ได้รับจากไซต์เดิม แต่อาจมีลิงก์ไปยังเว็บไซต์ปลอม หากคุณไม่ฉลาดพอคุณจะพิมพ์ ID ผู้ใช้และรหัสผ่านของคุณและจะพยายามเข้าสู่ระบบซึ่งจะส่งผลให้เกิดความล้มเหลวและเมื่อถึงเวลานั้นผู้โจมตีจะมี ID และรหัสผ่านของคุณเพื่อโจมตีบัญชีเดิมของคุณ

แก้ไขด่วน

คุณควรบังคับใช้นโยบายความปลอดภัยที่ดีในองค์กรของคุณและดำเนินการฝึกอบรมที่จำเป็นเพื่อให้พนักงานทุกคนตระหนักถึงการโจมตีทางวิศวกรรมสังคมที่อาจเกิดขึ้นและผลที่ตามมา

การทำลายเอกสารควรเป็นกิจกรรมบังคับใน บริษัท ของคุณ

ตรวจสอบให้แน่ใจอีกครั้งว่าลิงก์ใด ๆ ที่คุณได้รับในอีเมลของคุณมาจากแหล่งที่มาที่แท้จริงและลิงก์นั้นชี้ไปที่เว็บไซต์ที่ถูกต้อง มิฉะนั้นคุณอาจตกเป็นเหยื่อของฟิชชิง

เป็นมืออาชีพและอย่าเปิดเผย ID และรหัสผ่านของคุณกับใครไม่ว่าในกรณีใด ๆ

การโจมตีแบบปฏิเสธการให้บริการแบบกระจาย (DDoS) คือความพยายามที่จะทำให้บริการออนไลน์หรือเว็บไซต์ไม่สามารถใช้งานได้โดยการโหลดมากเกินไปพร้อมกับปริมาณการใช้งานจำนวนมากที่เกิดจากหลายแหล่ง

ซึ่งแตกต่างจากการโจมตีแบบปฏิเสธการให้บริการ (DoS) ซึ่งคอมพิวเตอร์เครื่องหนึ่งและการเชื่อมต่ออินเทอร์เน็ตหนึ่งเครื่องจะใช้เพื่อทำให้ทรัพยากรเป้าหมายเต็มไปด้วยแพ็กเก็ตการโจมตี DDoS ใช้คอมพิวเตอร์จำนวนมากและการเชื่อมต่ออินเทอร์เน็ตจำนวนมากซึ่งมักจะกระจายไปทั่วโลกในสิ่งที่เรียกว่า a botnet.

การโจมตี DDoS เชิงปริมาตรขนาดใหญ่สามารถสร้างทราฟฟิกที่วัดได้ในหน่วยสิบกิกะบิต (และแม้กระทั่งหลายร้อยกิกะบิต) ต่อวินาที เรามั่นใจว่าเครือข่ายปกติของคุณจะไม่สามารถรองรับการรับส่งข้อมูลดังกล่าวได้

Botnets คืออะไร?

ผู้โจมตีสร้างเครือข่ายของเครื่องที่ถูกแฮ็กซึ่งเรียกว่า botnetsโดยการแพร่กระจายโค้ดที่เป็นอันตรายผ่านทางอีเมลเว็บไซต์และโซเชียลมีเดีย เมื่อคอมพิวเตอร์เหล่านี้ติดไวรัสแล้วจะสามารถควบคุมได้จากระยะไกลโดยที่เจ้าของไม่รู้ตัวและใช้เหมือนกองทัพเพื่อโจมตีเป้าหมายใด ๆ

น้ำท่วม DDoS สามารถสร้างได้หลายวิธี ตัวอย่างเช่น -

Botnets สามารถใช้เพื่อส่งคำขอการเชื่อมต่อได้มากกว่าที่เซิร์ฟเวอร์จะจัดการได้ในแต่ละครั้ง

ผู้โจมตีสามารถให้คอมพิวเตอร์ส่งทรัพยากรแบบสุ่มจำนวนมหาศาลให้กับเหยื่อเพื่อใช้แบนด์วิดท์ของเป้าหมายได้

เนื่องจากลักษณะการกระจายของเครื่องจักรเหล่านี้จึงสามารถใช้เพื่อสร้างทราฟฟิกแบบกระจายซึ่งอาจจัดการได้ยาก ในที่สุดก็ส่งผลให้บริการอุดตันโดยสิ้นเชิง

ประเภทของการโจมตี DDoS

การโจมตี DDoS สามารถแบ่งออกเป็นสามประเภทอย่างกว้าง ๆ -

- การโจมตีตามปริมาณ

- การโจมตีโปรโตคอล

- การโจมตีเลเยอร์แอปพลิเคชัน

การโจมตีตามปริมาณ

การโจมตีตามปริมาณ ได้แก่ น้ำท่วม TCP, น้ำท่วม UDP, น้ำท่วม ICMP และน้ำท่วมบรรจุภัณฑ์ปลอมอื่น ๆ เหล่านี้เรียกอีกอย่างว่าLayer 3 & 4 Attacks. ที่นี่ผู้โจมตีพยายามทำให้แบนด์วิดท์ของไซต์เป้าหมายอิ่มตัว ขนาดการโจมตีวัดเป็นหน่วยBits per Second (bps)

UDP Flood - น้ำท่วม UDP ใช้เพื่อทำให้พอร์ตแบบสุ่มบนโฮสต์ระยะไกลที่มีแพ็กเก็ต UDP จำนวนมากโดยเฉพาะอย่างยิ่งพอร์ตหมายเลข 53 ไฟร์วอลล์เฉพาะทางสามารถใช้เพื่อกรองหรือบล็อกแพ็กเก็ต UDP ที่เป็นอันตรายได้

ICMP Flood- สิ่งนี้คล้ายกับน้ำท่วม UDP และใช้ในการท่วมโฮสต์ระยะไกลที่มีคำขอ ICMP Echo จำนวนมาก การโจมตีประเภทนี้สามารถใช้แบนด์วิดท์ทั้งขาออกและขาเข้าและคำขอ ping จำนวนมากจะส่งผลให้ระบบโดยรวมช้าลง

HTTP Flood - ผู้โจมตีส่งคำขอ HTTP GET และ POST ไปยังเว็บเซิร์ฟเวอร์เป้าหมายในปริมาณมากซึ่งเซิร์ฟเวอร์ไม่สามารถจัดการได้และนำไปสู่การปฏิเสธการเชื่อมต่อเพิ่มเติมจากไคลเอนต์ที่ถูกกฎหมาย