กฎหมายไซเบอร์ - คู่มือฉบับย่อ

ไซเบอร์สเปซ

ไซเบอร์สเปซสามารถกำหนดได้ว่าเป็นสภาพแวดล้อมที่ซับซ้อนซึ่งเกี่ยวข้องกับปฏิสัมพันธ์ระหว่างผู้คนซอฟต์แวร์และบริการ ได้รับการดูแลโดยการกระจายอุปกรณ์และเครือข่ายเทคโนโลยีสารสนเทศและการสื่อสารทั่วโลก

ด้วยผลประโยชน์ที่เกิดจากความก้าวหน้าทางเทคโนโลยีปัจจุบันไซเบอร์สเปซได้กลายเป็นสระว่ายน้ำทั่วไปที่ประชาชนธุรกิจโครงสร้างพื้นฐานข้อมูลสำคัญการทหารและรัฐบาลเป็นแบบที่ทำให้ยากที่จะกำหนดขอบเขตที่ชัดเจนระหว่างกลุ่มต่างๆเหล่านี้ ไซเบอร์สเปซคาดว่าจะมีความซับซ้อนมากขึ้นในอีกไม่กี่ปีข้างหน้าด้วยการเพิ่มขึ้นของเครือข่ายและอุปกรณ์ที่เชื่อมต่อกับมัน

ความปลอดภัยทางไซเบอร์

การรักษาความปลอดภัยทางไซเบอร์หมายถึงเทคโนโลยีและขั้นตอนที่มีวัตถุประสงค์เพื่อปกป้องคอมพิวเตอร์เครือข่ายและข้อมูลจากการยอมรับจุดอ่อนและการโจมตีที่ส่งผ่านอินเทอร์เน็ตโดยผู้กระทำผิดทางไซเบอร์

ISO 27001 (ISO27001) คือมาตรฐานความปลอดภัยทางไซเบอร์ระหว่างประเทศที่นำเสนอแบบจำลองสำหรับการสร้างการใช้การทำงานการตรวจสอบการตรวจสอบการรักษาและการปรับปรุงระบบการจัดการความปลอดภัยของข้อมูล

กระทรวงการสื่อสารและเทคโนโลยีสารสนเทศภายใต้รัฐบาลอินเดียจัดทำโครงร่างกลยุทธ์ที่เรียกว่านโยบายความปลอดภัยทางไซเบอร์แห่งชาติ จุดประสงค์ของหน่วยงานรัฐบาลนี้คือเพื่อปกป้องโครงสร้างพื้นฐานของภาครัฐและเอกชนจากการโจมตีทางไซเบอร์

นโยบายความปลอดภัยทางไซเบอร์

นโยบายการรักษาความปลอดภัยทางไซเบอร์เป็นภารกิจที่กำลังพัฒนาซึ่งให้ความสำคัญกับผู้ใช้และผู้ให้บริการเทคโนโลยีสารสนเทศและการสื่อสาร (ICT) ทั้งหมด ประกอบด้วย -

- ผู้ใช้ตามบ้าน

- วิสาหกิจขนาดเล็กกลางและใหญ่

- หน่วยงานรัฐบาลและหน่วยงานที่ไม่ใช่ภาครัฐ

ทำหน้าที่เป็นกรอบอำนาจที่กำหนดและแนะนำกิจกรรมที่เกี่ยวข้องกับความปลอดภัยของโลกไซเบอร์ ช่วยให้ทุกภาคส่วนและองค์กรสามารถออกแบบนโยบายความปลอดภัยทางไซเบอร์ที่เหมาะสมเพื่อตอบสนองความต้องการของตน นโยบายจัดทำโครงร่างเพื่อปกป้องข้อมูลระบบสารสนเทศและเครือข่ายอย่างมีประสิทธิภาพ

ทำให้เกิดความเข้าใจในแนวทางและกลยุทธ์ของรัฐบาลในการรักษาความปลอดภัยของพื้นที่ไซเบอร์ในประเทศ นอกจากนี้ยังร่างคำแนะนำบางประการเพื่อให้การทำงานร่วมกันในภาครัฐและเอกชนสามารถปกป้องข้อมูลและระบบสารสนเทศได้ ดังนั้นจุดมุ่งหมายของนโยบายนี้คือการสร้างกรอบการรักษาความปลอดภัยทางไซเบอร์ซึ่งนำไปสู่การดำเนินการและโปรแกรมโดยละเอียดเพื่อเพิ่มการรักษาความปลอดภัยของไซเบอร์สเปซ

อาชญากรรมไซเบอร์

Information Technology Act 2000 หรือกฎหมายใด ๆ ในประเทศไม่ได้อธิบายหรือกล่าวถึงคำนี้ Cyber Crime. ถือได้ว่าทั่วโลกเป็นโฉมหน้าเทคโนโลยีที่มืดมนกว่า ความแตกต่างเพียงอย่างเดียวระหว่างอาชญากรรมแบบดั้งเดิมและอาชญากรรมไซเบอร์คืออาชญากรรมไซเบอร์เกี่ยวข้องกับอาชญากรรมที่เกี่ยวข้องกับคอมพิวเตอร์ ให้เราดูตัวอย่างต่อไปนี้เพื่อทำความเข้าใจให้ดีขึ้น -

Traditional Theft - โจรบุกเข้าไปในบ้านของรามและ steals วัตถุที่เก็บไว้ในบ้าน

Hacking - อาชญากรไซเบอร์ / แฮ็กเกอร์นั่งอยู่ในบ้านของตัวเองผ่านคอมพิวเตอร์แฮ็กคอมพิวเตอร์ของ Ram และ steals ข้อมูลที่บันทึกไว้ในคอมพิวเตอร์ของ Ram โดยไม่ต้องสัมผัสคอมพิวเตอร์หรือเข้าไปในบ้านของ Ram

พระราชบัญญัติไอที พ.ศ. 2543 กำหนดข้อกำหนด -

เข้าถึงในเครือข่ายคอมพิวเตอร์ใน section 2(a)

คอมพิวเตอร์ใน section 2(i)

เครือข่ายคอมพิวเตอร์ใน section (2j)

ข้อมูลใน section 2(0)

ข้อมูลใน section 2(v).

เพื่อให้เข้าใจแนวคิดของ Cyber Crime คุณควรรู้กฎหมายเหล่านี้ เป้าหมายของการกระทำความผิดหรือเป้าหมายในอาชญากรรมไซเบอร์คือคอมพิวเตอร์หรือข้อมูลที่เก็บไว้ในคอมพิวเตอร์

ลักษณะของการคุกคาม

ท่ามกลางความท้าทายที่ร้ายแรงที่สุดของศตวรรษที่ 21 คือภัยคุกคามที่เกิดขึ้นบ่อยและเป็นไปได้ในขอบเขตของความปลอดภัยทางไซเบอร์ ภัยคุกคามเกิดขึ้นจากแหล่งที่มาทุกประเภทและทำเครื่องหมายในกิจกรรมก่อกวนที่กำหนดเป้าหมายบุคคลธุรกิจโครงสร้างพื้นฐานของประเทศและรัฐบาล ผลกระทบของภัยคุกคามเหล่านี้ก่อให้เกิดความเสี่ยงที่สำคัญสำหรับสิ่งต่อไปนี้ -

- ความปลอดภัยสาธารณะ

- ความมั่นคงของชาติ

- ความมั่นคงของชุมชนระหว่างประเทศที่เชื่อมโยงกันทั่วโลก

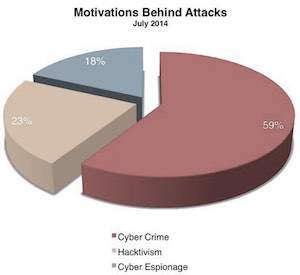

การใช้เทคโนโลยีสารสนเทศที่เป็นอันตรายสามารถปกปิดได้ง่าย เป็นการยากที่จะระบุที่มาหรือรูปพรรณของคนร้าย แม้แต่แรงจูงใจในการหยุดชะงักก็ไม่ใช่เรื่องง่ายที่จะค้นหา อาชญากรของกิจกรรมเหล่านี้สามารถทำได้จากเป้าหมายผลกระทบหรือหลักฐานแวดล้อมอื่น ๆ เท่านั้น ผู้กระทำการคุกคามสามารถดำเนินการได้อย่างอิสระจากแทบทุกที่ แรงจูงใจในการหยุดชะงักอาจเป็นอะไรก็ได้เช่น -

- เพียงแค่แสดงให้เห็นถึงความกล้าหาญทางเทคนิค

- การขโมยเงินหรือข้อมูล

- การขยายความขัดแย้งของรัฐ ฯลฯ

อาชญากรผู้ก่อการร้ายและบางครั้งรัฐเองก็ทำหน้าที่เป็นต้นตอของภัยคุกคามเหล่านี้ อาชญากรและแฮกเกอร์ใช้เครื่องมือและแนวทางที่เป็นอันตรายหลายประเภท ด้วยกิจกรรมทางอาญาที่มีรูปร่างใหม่ทุกวันความเป็นไปได้ที่การกระทำที่เป็นอันตรายจะแพร่กระจายไป

การเปิดใช้งานผู้คน

การขาดการรับรู้เรื่องความปลอดภัยของข้อมูลในหมู่ผู้ใช้ซึ่งอาจเป็นเด็กวัยเรียนผู้ดูแลระบบนักพัฒนาหรือแม้แต่ซีอีโอของ บริษัท นำไปสู่ช่องโหว่ทางไซเบอร์ที่หลากหลาย นโยบายการรับรู้แบ่งประเภทของการกระทำและความคิดริเริ่มต่อไปนี้เพื่อจุดประสงค์ในการรับรู้ของผู้ใช้การศึกษาและการฝึกอบรม -

โปรแกรมการรับรู้ที่สมบูรณ์ที่จะได้รับการส่งเสริมในระดับชาติ

โปรแกรมการฝึกอบรมที่ครอบคลุมซึ่งสามารถตอบสนองความต้องการด้านความปลอดภัยของข้อมูลของประเทศ (โปรแกรมเกี่ยวกับความปลอดภัยด้านไอทีในโรงเรียนวิทยาลัยและมหาวิทยาลัย)

เพิ่มประสิทธิภาพของโปรแกรมการฝึกอบรมด้านความปลอดภัยของข้อมูลที่มีอยู่ในปัจจุบัน วางแผนโปรแกรมการฝึกอบรมเฉพาะโดเมน (เช่นการบังคับใช้กฎหมายตุลาการ E-Governance ฯลฯ )

รับรองการสนับสนุนจากภาคเอกชนสำหรับการรับรองความปลอดภัยของข้อมูลระดับมืออาชีพ

พรบ. เทคโนโลยีสารสนเทศ

รัฐบาลอินเดียได้ออกพระราชบัญญัติเทคโนโลยีสารสนเทศโดยมีวัตถุประสงค์หลักบางประการดังนี้ -

เพื่อส่งมอบการรับรู้ที่ถูกต้องตามกฎหมายสำหรับธุรกรรมผ่านการแลกเปลี่ยนข้อมูลอิเล็กทรอนิกส์ (EDI) และวิธีการสื่อสารทางอิเล็กทรอนิกส์อื่น ๆ ที่เรียกกันทั่วไปว่า electronic commerceหรืออีคอมเมิร์ซ จุดมุ่งหมายคือเพื่อใช้แทนที่วิธีการสื่อสารและการจัดเก็บข้อมูลที่ใช้กระดาษ

เพื่ออำนวยความสะดวกในการยื่นเอกสารทางอิเล็กทรอนิกส์กับหน่วยงานของรัฐและแก้ไขเพิ่มเติมประมวลกฎหมายอาญาของอินเดียพระราชบัญญัติหลักฐานของอินเดีย พ.ศ. 2415 พระราชบัญญัติหลักฐานหนังสือของธนาคาร พ.ศ. 2434 และพระราชบัญญัติธนาคารกลางของอินเดีย พ.ศ. 2477 และสำหรับเรื่องที่เกี่ยวข้องกับสิ่งนั้นหรือโดยบังเอิญ ดังนั้น

พระราชบัญญัติเทคโนโลยีสารสนเทศ พ.ศ. 2543 จึงได้รับการรับรองเป็นพระราชบัญญัติฉบับที่ 21 ปี พ.ศ. 2543 พระราชบัญญัติไอทีได้รับความยินยอมจากประธานาธิบดีเมื่อวันที่ 9 มิถุนายน พ.ศ. 2543 และมีผลบังคับใช้ตั้งแต่วันที่ 17 ตุลาคม พ.ศ. 2543 โดยการนำกฎหมายไซเบอร์ฉบับนี้มาใช้ทำให้อินเดียกลาย ประเทศที่ 12 ของโลกที่นำระบบกฎหมายไซเบอร์มาใช้

พันธกิจและวิสัยทัศน์โครงการความปลอดภัยทางไซเบอร์

ภารกิจ

ภารกิจต่อไปนี้ให้ความสำคัญกับความปลอดภัยในโลกไซเบอร์ -

เพื่อปกป้องข้อมูลและโครงสร้างพื้นฐานข้อมูลในโลกไซเบอร์

เพื่อสร้างขีดความสามารถในการป้องกันและตอบสนองต่อภัยคุกคามทางไซเบอร์

เพื่อลดช่องโหว่และลดความเสียหายจากเหตุการณ์ทางไซเบอร์ผ่านการผสมผสานโครงสร้างสถาบันบุคคลกระบวนการเทคโนโลยีและความร่วมมือ

วิสัยทัศน์

เพื่อสร้างไซเบอร์สเปซที่ปลอดภัยและยืดหยุ่นสำหรับประชาชนธุรกิจและรัฐบาล

การเปิดเผยล่าสุดของ Edward Snowden เกี่ยวกับโครงการเฝ้าระวังของสหรัฐฯ PRISM ได้แสดงให้เห็นว่าเครือข่ายนิติบุคคลและระบบคอมพิวเตอร์ที่อยู่นอกเขตอำนาจศาลเฉพาะนั้นอยู่ภายใต้การเฝ้าระวังได้อย่างไรโดยที่ไม่มีความรู้เกี่ยวกับนิติบุคคลดังกล่าว คดีทางไซเบอร์ที่เกี่ยวข้องกับการสกัดกั้นและการสอดแนมกำลังเพิ่มขึ้นในอัตราที่น่าตกใจ เพื่อควบคุมการก่ออาชญากรรมดังกล่าวจึงมีการแก้ไขกฎหมายไซเบอร์อย่างสม่ำเสมอ

แนวโน้มใหม่ของกฎหมายไซเบอร์

รายงานเปิดเผยว่าปีหน้าจะมีการโจมตีทางไซเบอร์มากขึ้น ดังนั้นองค์กรต่างๆจึงควรเสริมสร้างความแข็งแกร่งให้กับห่วงโซ่อุปทานข้อมูลด้วยวิธีการตรวจสอบที่ดีขึ้น

แนวโน้มบางประการของกฎหมายไซเบอร์มีดังต่อไปนี้ -

หลายประเทศมีการใช้กฎระเบียบที่เข้มงวดเพื่อป้องกันการเข้าถึงเครือข่ายโดยไม่ได้รับอนุญาต การกระทำดังกล่าวถูกประกาศว่าเป็นความผิดทางอาญา

ผู้มีส่วนได้ส่วนเสียของ บริษัท มือถือจะเรียกร้องให้รัฐบาลทั่วโลกเสริมสร้างระบบกฎหมายไซเบอร์และการบริหารจัดการเพื่อควบคุมภัยคุกคามและอาชญากรรมมือถือที่เกิดขึ้นใหม่

การรับรู้ที่เพิ่มขึ้นเกี่ยวกับความเป็นส่วนตัวเป็นอีกหนึ่งกระแส Vint Cerf หัวหน้าผู้เชี่ยวชาญด้านอินเทอร์เน็ตของ Google ระบุว่าจริงๆแล้วความเป็นส่วนตัวอาจเป็นความผิดปกติ

Cloud computingเป็นอีกหนึ่งแนวโน้มการเติบโตที่สำคัญ ด้วยความก้าวหน้าทางเทคโนโลยีที่มากขึ้นข้อมูลจำนวนมหาศาลจะไหลเข้าสู่ระบบคลาวด์ซึ่งไม่ได้รับผลกระทบจากอาชญากรรมไซเบอร์

การเติบโตของ Bitcoinsและสกุลเงินเสมือนอื่น ๆ ก็เป็นอีกหนึ่งเทรนด์ที่ต้องระวัง อาชญากรรม Bitcoin มีแนวโน้มที่จะทวีคูณขึ้นในอนาคตอันใกล้นี้

การมาถึงและการยอมรับของการวิเคราะห์ข้อมูลซึ่งเป็นอีกหนึ่งแนวโน้มสำคัญที่ต้องติดตามจำเป็นต้องให้ความสนใจอย่างเหมาะสมกับประเด็นที่เกี่ยวข้องกับ Big Data.

สร้างการรับรู้

ในขณะที่รัฐบาลสหรัฐฯได้ประกาศให้เดือนตุลาคมเป็นเดือนแห่งการให้ความรู้ด้านความปลอดภัยทางไซเบอร์แห่งชาติ แต่อินเดียก็กำลังติดตามแนวโน้มที่จะดำเนินโครงการสร้างความตระหนักที่เข้มงวดสำหรับประชาชนทั่วไป

ประชาชนทั่วไปได้รับรู้บางส่วนเกี่ยวกับอาชญากรรมที่เกี่ยวข้องกับ virus transfer. อย่างไรก็ตามพวกเขาไม่ทราบถึงภาพรวมของภัยคุกคามที่อาจส่งผลกระทบต่อชีวิตในโลกไซเบอร์ ผู้ใช้อินเทอร์เน็ตส่วนใหญ่ยังขาดความรู้อย่างมากเกี่ยวกับอีคอมเมิร์ซและบริการธนาคารออนไลน์

ระมัดระวังและปฏิบัติตามคำแนะนำด้านล่างในขณะที่คุณเข้าร่วมกิจกรรมออนไลน์ -

กรองการเปิดเผยข้อมูลส่วนบุคคลในเว็บไซต์โซเชียล

อย่าให้ปุ่ม "จำรหัสผ่าน" เปิดใช้งานสำหรับที่อยู่อีเมลและรหัสผ่านใด ๆ

ตรวจสอบให้แน่ใจว่าแพลตฟอร์มธนาคารออนไลน์ของคุณปลอดภัย

จับตาดูขณะช้อปปิ้งออนไลน์

อย่าบันทึกรหัสผ่านบนอุปกรณ์มือถือ

รักษาความปลอดภัยรายละเอียดการเข้าสู่ระบบสำหรับอุปกรณ์มือถือและคอมพิวเตอร์ ฯลฯ

สาขาการพัฒนา

"แนวโน้มไซเบอร์ลอว์ในอินเดียปี 2013" และ "การพัฒนากฎหมายไซเบอร์ในอินเดียในปี 2014" เป็นงานวิจัยที่เกี่ยวข้องกับกฎหมายไซเบอร์ที่โดดเด่นและน่าเชื่อถือ 2 ชิ้นซึ่งจัดทำโดย Perry4Law Organization (P4LO) สำหรับปี 2013 และ 2014

มีประเด็นที่เกี่ยวข้องกับกฎหมายไซเบอร์ที่ร้ายแรงซึ่งสมควรได้รับการพิจารณาโดยรัฐบาลอินเดียโดยทันที ประเด็นดังกล่าวถูกนำมาใช้โดยบทสรุปของกฎหมายไซเบอร์ของอินเดียปี 2014 ซึ่งจัดทำโดย P4LO และ Cyber Crimes Investigation Center of India (CCICI) ต่อไปนี้เป็นประเด็นสำคัญบางประการ -

- กฎหมายไซเบอร์ที่ดีขึ้นและกลยุทธ์การป้องกันอาชญากรรมทางไซเบอร์ที่มีประสิทธิภาพ

- ข้อกำหนดการฝึกอบรมการสืบสวนอาชญากรรมทางไซเบอร์

- การกำหนดกฎหมายการเข้ารหัสเฉพาะ

- การนำระบบคลาวด์มาใช้อย่างถูกกฎหมาย

- การกำหนดและการดำเนินการตามนโยบายอีเมล

- ปัญหาทางกฎหมายของการชำระเงินออนไลน์

- การพนันออนไลน์และร้านขายยาออนไลน์ถูกต้องตามกฎหมาย

- ความถูกต้องตามกฎหมายของ Bitcoins

- กรอบการปิดกั้นเว็บไซต์

- ระเบียบการใช้งานมือถือ

ด้วยการบังคับใช้กฎหมายไซเบอร์ภาระหน้าที่ของธนาคารสำหรับการโจรกรรมทางไซเบอร์และอาชญากรรมทางไซเบอร์จะเพิ่มขึ้นอย่างมากในอนาคตอันใกล้นี้ ธนาคารของอินเดียต้องการให้มีทีมผู้เชี่ยวชาญด้านกฎหมายไซเบอร์โดยเฉพาะหรือขอความช่วยเหลือจากผู้เชี่ยวชาญภายนอกในเรื่องนี้

การทำธุรกรรมของการประกันภัยทางไซเบอร์ควรเพิ่มขึ้นโดยภาคการประกันภัยของอินเดียอันเป็นผลมาจากการโจมตีทางไซเบอร์และอาชญากรรมทางไซเบอร์ที่เพิ่มขึ้น

เครือข่ายระหว่างประเทศเกี่ยวกับความปลอดภัยทางไซเบอร์

เพื่อสร้างเครือข่ายระหว่างประเทศเกี่ยวกับความปลอดภัยในโลกไซเบอร์การประชุมจัดขึ้นในเดือนมีนาคม 2014 ในนิวเดลีประเทศอินเดีย

วัตถุประสงค์ที่กำหนดในการประชุมระหว่างประเทศเกี่ยวกับไซเบอร์ลอว์และอาชญากรรมไซเบอร์มีดังนี้ -

เพื่อรับรู้แนวโน้มการพัฒนาของ Cyberlaw และกฎหมายที่ส่งผลกระทบต่อโลกไซเบอร์ในสถานการณ์ปัจจุบัน

เพื่อสร้างการรับรู้ที่ดีขึ้นในการต่อสู้กับอาชญากรรมไซเบอร์ประเภทล่าสุดที่ส่งผลกระทบต่อนักลงทุนทั้งหมดในเครือข่ายดิจิทัลและมือถือ

เพื่อรับรู้ถึงพื้นที่สำหรับผู้มีส่วนได้ส่วนเสียของเครือข่ายดิจิทัลและมือถือที่ Cyberlaw ต้องได้รับการพัฒนาต่อไป

เพื่อทำงานในทิศทางของการสร้างเครือข่ายอาชญากรรมไซเบอร์ระหว่างประเทศ จากนั้นหน่วยงานด้านกฎหมายอาจเป็นเสียงสำคัญในการขยายขอบเขตของกฎหมายอาชญากรรมไซเบอร์และกฎหมายไซเบอร์ไปทั่วโลก

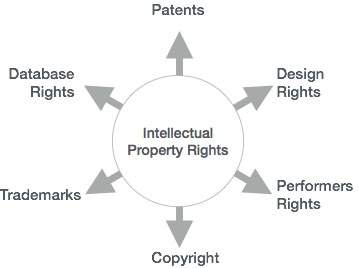

สิทธิ์ในทรัพย์สินทางปัญญาเป็นสิทธิตามกฎหมายที่ครอบคลุมถึงสิทธิพิเศษที่มอบให้กับบุคคลที่เป็นเจ้าของและผู้ประดิษฐ์ผลงานและได้สร้างสรรค์บางสิ่งด้วยความคิดสร้างสรรค์ทางปัญญาของตน บุคคลที่เกี่ยวข้องกับด้านต่างๆเช่นวรรณกรรมดนตรีการประดิษฐ์ ฯลฯ สามารถได้รับสิทธิ์ดังกล่าวซึ่งสามารถนำไปใช้ในการดำเนินธุรกิจได้

ผู้สร้าง / ผู้ประดิษฐ์ได้รับสิทธิ์ แต่เพียงผู้เดียวในการใช้งานในทางที่ผิดหรือใช้งานโดยไม่ได้รับข้อมูลล่วงหน้า อย่างไรก็ตามสิทธิจะได้รับในช่วงเวลา จำกัด เพื่อรักษาดุลยภาพ

รายการกิจกรรมต่อไปนี้ที่ครอบคลุมโดยสิทธิ์ในทรัพย์สินทางปัญญากำหนดโดยองค์การทรัพย์สินทางปัญญาโลก (WIPO) -

- การออกแบบอุตสาหกรรม

- การค้นพบทางวิทยาศาสตร์

- การป้องกันการแข่งขันที่ไม่เป็นธรรม

- งานวรรณกรรมศิลปะและวิทยาศาสตร์

- สิ่งประดิษฐ์ในทุกสาขาของความพยายามของมนุษย์

- การแสดงของศิลปินโฟโนแกรมและการออกอากาศ

- เครื่องหมายการค้าเครื่องหมายบริการชื่อทางการค้าและการกำหนด

- สิทธิอื่น ๆ ทั้งหมดที่เกิดจากกิจกรรมทางปัญญาในสาขาอุตสาหกรรมวิทยาศาสตร์วรรณกรรมหรือศิลปะ

ประเภทของสิทธิ์ในทรัพย์สินทางปัญญา

สิทธิ์ในทรัพย์สินทางปัญญาสามารถแบ่งออกได้เป็นหมวดหมู่ต่อไปนี้ -

- Copyright

- Patent

- Patent

- ความลับทางการค้า ฯลฯ

ข้อดีของสิทธิ์ในทรัพย์สินทางปัญญา

สิทธิ์ในทรัพย์สินทางปัญญามีประโยชน์ด้วยวิธีต่อไปนี้ -

ให้สิทธิพิเศษแก่ผู้สร้างหรือผู้ประดิษฐ์

ส่งเสริมให้บุคคลแจกจ่ายและแบ่งปันข้อมูลและข้อมูลแทนที่จะเก็บไว้เป็นความลับ

ให้การป้องกันทางกฎหมายและเสนอแรงจูงใจในการทำงานให้กับผู้สร้าง

ช่วยในการพัฒนาสังคมและการเงิน

สิทธิ์ในทรัพย์สินทางปัญญาในอินเดีย

เพื่อปกป้องสิทธิ์ในทรัพย์สินทางปัญญาในดินแดนของอินเดียอินเดียได้กำหนดรูปแบบของโครงร่างรัฐธรรมนูญการบริหารและเขตอำนาจศาลไม่ว่าจะกล่าวถึงลิขสิทธิ์สิทธิบัตรเครื่องหมายการค้าการออกแบบทางอุตสาหกรรมหรือส่วนอื่น ๆ ของสิทธิ์ในทรัพย์สินทางปัญญา

ย้อนกลับไปในปี 2542 รัฐบาลได้ออกกฎหมายสำคัญตามหลักปฏิบัติสากลเพื่อปกป้องสิทธิในทรัพย์สินทางปัญญา ให้เราได้เห็นสิ่งเดียวกัน -

Patents(แก้ไขเพิ่มเติม) พ.ร.บ. 2542 อำนวยความสะดวกในการจัดตั้งระบบเมล์บ็อกซ์สำหรับยื่นจดสิทธิบัตร ให้สิทธิพิเศษทางการตลาดเป็นระยะเวลาห้าปี

Trade Marks Bill, 1999, แทนที่พระราชบัญญัติ Trade and Merchandise Marks, 1958

Copyright (แก้ไข) พระราชบัญญัติ พ.ศ. 2542 ลงนามโดยประธานาธิบดีแห่งอินเดีย

sui generis กฎหมายได้รับการอนุมัติและตั้งชื่อเป็นร่างพระราชบัญญัติการบ่งชี้ทางภูมิศาสตร์ของสินค้า (การขึ้นทะเบียนและการคุ้มครอง) พ.ศ. 2542

Industrial Designs Bill, 1999, แทนที่ Designs Act, 1911

Patents (Second Amendment) Bill ปี 1999 เพื่อแก้ไขเพิ่มเติมพระราชบัญญัติสิทธิบัตรปี 1970 เพื่อให้สอดคล้องกับ TRIPS

ทรัพย์สินทางปัญญาในไซเบอร์สเปซ

สิ่งประดิษฐ์ใหม่ ๆ ทุกชิ้นในด้านเทคโนโลยีประสบกับภัยคุกคามที่หลากหลาย อินเทอร์เน็ตเป็นภัยคุกคามอย่างหนึ่งซึ่งได้เข้ายึดตลาดจริงและได้แปลงเป็นตลาดเสมือน

เพื่อรักษาผลประโยชน์ทางธุรกิจจำเป็นอย่างยิ่งที่จะต้องสร้างกลไกการจัดการและการปกป้องทรัพย์สินที่มีประสิทธิภาพโดยคำนึงถึงธุรกิจและการค้าจำนวนมากที่เกิดขึ้นใน Cyber Space

ปัจจุบันเป็นสิ่งสำคัญสำหรับทุกธุรกิจในการพัฒนากลไกการจัดการ IP และกลยุทธ์การป้องกันที่มีประสิทธิภาพและร่วมมือกัน ดังนั้นภัยคุกคามที่เกิดขึ้นตลอดเวลาในโลกไซเบอร์เนติกจึงสามารถตรวจสอบและ จำกัด ได้

แนวทางและกฎหมายต่างๆได้รับการออกแบบโดยผู้มีอำนาจตามกฎหมายเพื่อเพิ่มประสิทธิภาพในการนำเสนอการกำหนดค่าที่ปลอดภัยต่อภัยคุกคามทางไซเบอร์ดังกล่าว แต่มันเป็นหน้าที่ของทรัพย์สินทางปัญญา (IPR) เจ้าของโมฆะและลดเช่นMala สุจริตทำหน้าที่ของอาชญากรโดยการใช้มาตรการเชิงรุก

ในการออกแบบและใช้งานไซเบอร์สเปซที่ปลอดภัยได้มีการวางกลยุทธ์ที่เข้มงวด บทนี้จะอธิบายถึงกลยุทธ์หลัก ๆ ที่ใช้เพื่อรับประกันความปลอดภัยทางไซเบอร์ซึ่งรวมถึงสิ่งต่อไปนี้ -

- การสร้างระบบนิเวศไซเบอร์ที่ปลอดภัย

- การสร้างกรอบการรับประกัน

- ส่งเสริมมาตรฐานที่เปิดกว้าง

- การเสริมสร้างกรอบการกำกับดูแล

- การสร้างกลไกสำหรับการรักษาความปลอดภัยไอที

- การรักษาความปลอดภัยบริการ E-Governance

- การปกป้องโครงสร้างพื้นฐานข้อมูลที่สำคัญ

ยุทธศาสตร์ที่ 1 - การสร้างระบบนิเวศไซเบอร์ที่ปลอดภัย

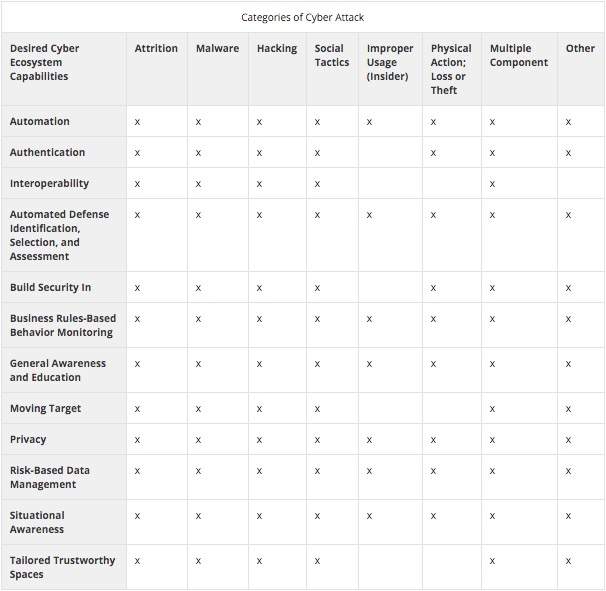

ระบบนิเวศไซเบอร์เกี่ยวข้องกับหน่วยงานที่หลากหลายเช่นอุปกรณ์ (เทคโนโลยีการสื่อสารและคอมพิวเตอร์) บุคคลรัฐบาลองค์กรเอกชน ฯลฯ ซึ่งมีปฏิสัมพันธ์กันด้วยเหตุผลหลายประการ

กลยุทธ์นี้จะสำรวจแนวคิดในการมีระบบนิเวศทางไซเบอร์ที่แข็งแกร่งและแข็งแกร่งซึ่งอุปกรณ์ไซเบอร์สามารถทำงานร่วมกันได้ในอนาคตเพื่อป้องกันการโจมตีทางไซเบอร์ลดประสิทธิภาพหรือค้นหาวิธีแก้ปัญหาเพื่อกู้คืนจากการโจมตีทางไซเบอร์

ระบบนิเวศไซเบอร์ดังกล่าวจะมีความสามารถในอุปกรณ์ไซเบอร์เพื่ออนุญาตให้มีการดำเนินการที่ปลอดภัยเพื่อจัดระเบียบภายในและระหว่างกลุ่มอุปกรณ์ ระบบนิเวศทางไซเบอร์นี้สามารถดูแลได้โดยใช้เทคนิคการตรวจสอบในปัจจุบันซึ่งผลิตภัณฑ์ซอฟต์แวร์ถูกใช้เพื่อตรวจจับและรายงานจุดอ่อนด้านความปลอดภัย

ระบบนิเวศไซเบอร์ที่แข็งแกร่งมีโครงสร้างทางชีวภาพสามประการ - Automation, Interoperability, และ Authentication.

Automation - ช่วยลดการใช้มาตรการรักษาความปลอดภัยขั้นสูงเพิ่มความรวดเร็วและเพิ่มประสิทธิภาพกระบวนการตัดสินใจ

Interoperability- ทำให้การทำงานร่วมกันรุนแรงขึ้นปรับปรุงการรับรู้และเร่งขั้นตอนการเรียนรู้ ความสามารถในการทำงานร่วมกันมีสามประเภท -

- ความหมาย (กล่าวคือศัพท์ที่ใช้ร่วมกันตามความเข้าใจทั่วไป)

- Technical

- นโยบาย - สิ่งสำคัญในการหลอมรวมผู้มีส่วนร่วมที่แตกต่างกันเข้ากับโครงสร้างการป้องกันทางไซเบอร์ที่ครอบคลุม

Authentication - ปรับปรุงเทคโนโลยีการระบุและการตรวจสอบที่ทำงานเพื่อให้ -

- Security

- Affordability

- ใช้งานง่ายและบริหาร

- Scalability

- Interoperability

การเปรียบเทียบการโจมตี

ตารางต่อไปนี้แสดงการเปรียบเทียบประเภทการโจมตีกับความสามารถของระบบนิเวศไซเบอร์ที่ต้องการ -

กรณีศึกษา

แผนภาพต่อไปนี้จัดทำโดย Guilbert Gates for The New York Times, ซึ่งแสดงให้เห็นว่าโรงงานของอิหร่านถูกแฮ็กผ่านอินเทอร์เน็ตได้อย่างไร

Explanation- โปรแกรมได้รับการออกแบบมาเพื่อดำเนินการโรงงานนิวเคลียร์ของอิหร่านโดยอัตโนมัติ น่าเสียดายที่คนงานที่ไม่ทราบถึงภัยคุกคามได้นำโปรแกรมเข้าสู่คอนโทรลเลอร์ โปรแกรมรวบรวมข้อมูลทั้งหมดที่เกี่ยวข้องกับพืชและส่งข้อมูลไปยังหน่วยข่าวกรองที่พัฒนาและใส่หนอนเข้าไปในพืช การใช้หนอนทำให้พืชถูกควบคุมโดยสารผสมเทียมซึ่งนำไปสู่การสร้างเวิร์มมากขึ้นและเป็นผลให้พืชล้มเหลวโดยสิ้นเชิง

ประเภทของการโจมตี

ตารางต่อไปนี้อธิบายประเภทการโจมตี -

| ประเภทการโจมตี | คำอธิบายของ Attack |

|---|---|

| การขัดสี | วิธีการที่ใช้ในการทำลายเครือข่ายและระบบ ซึ่งรวมถึงสิ่งต่อไปนี้ -

|

| มัลแวร์ | ซอฟต์แวร์ที่เป็นอันตรายใด ๆ ที่ใช้ขัดขวางการทำงานของคอมพิวเตอร์ตามปกติและเป็นอันตรายต่อทรัพย์สินข้อมูลโดยไม่ได้รับความยินยอมจากเจ้าของ การดำเนินการใด ๆ จากอุปกรณ์ที่ถอดออกได้สามารถเพิ่มการคุกคามของมัลแวร์ได้ |

| แฮ็ค | ความพยายามที่จะใช้ประโยชน์จากจุดอ่อนโดยเจตนาเพื่อเข้าถึงการเข้าถึงที่ผิดจรรยาบรรณโดยปกติจะดำเนินการจากระยะไกล อาจรวมถึง -

|

| กลยุทธ์ทางสังคม | การใช้กลวิธีทางสังคมเช่นการหลอกลวงและการจัดการเพื่อเข้าถึงข้อมูลระบบหรือการควบคุม ประกอบด้วย -

|

| การใช้งานที่ไม่เหมาะสม (ภัยคุกคามจากวงใน) | การใช้สิทธิ์ในข้อมูลอย่างไม่ถูกต้องและการควบคุมโดยบุคคลในองค์กรซึ่งจะละเมิดนโยบายขององค์กร ประกอบด้วย -

|

| การกระทำทางกายภาพ / การสูญเสียหรือการขโมยอุปกรณ์ | การโจมตีที่ขับเคลื่อนโดยมนุษย์เช่น -

|

| หลายส่วนประกอบ | เทคนิคการแนบเดี่ยวซึ่งมีเทคนิคและส่วนประกอบการโจมตีขั้นสูงหลายอย่าง |

| อื่น ๆ | การโจมตีเช่น -

|

ยุทธศาสตร์ที่ 2 - การสร้างกรอบการรับประกัน

วัตถุประสงค์ของกลยุทธ์นี้คือการออกแบบโครงร่างให้สอดคล้องกับมาตรฐานความปลอดภัยระดับโลกผ่านผลิตภัณฑ์กระบวนการคนและเทคโนโลยีแบบดั้งเดิม

เพื่อให้เป็นไปตามข้อกำหนดด้านความมั่นคงแห่งชาติกรอบแห่งชาติที่เรียกว่า Cybersecurity Assurance Frameworkได้รับการพัฒนา รองรับองค์กรโครงสร้างพื้นฐานที่สำคัญและรัฐบาลผ่านการดำเนินการ "การเปิดใช้งานและการรับรอง"

Enablingการดำเนินการจะดำเนินการโดยหน่วยงานของรัฐที่เป็นองค์กรอิสระที่ปราศจากผลประโยชน์ทางการค้า การเผยแพร่ "ข้อกำหนดการปฏิบัติตามนโยบายความปลอดภัยแห่งชาติ" และแนวทางและเอกสารด้านความปลอดภัยด้านไอทีเพื่อให้สามารถดำเนินการและปฏิบัติตามข้อกำหนดด้านความปลอดภัยไอทีได้โดยหน่วยงานเหล่านี้

Endorsing การดำเนินการมีส่วนเกี่ยวข้องกับบริการที่ทำกำไรหลังจากปฏิบัติตามมาตรฐานคุณสมบัติที่บังคับและรวมถึงสิ่งต่อไปนี้ -

การรับรอง ISO 27001 / BS 7799 ISMS การตรวจสอบระบบ IS เป็นต้นซึ่งโดยพื้นฐานแล้วเป็นการรับรองการปฏิบัติตามข้อกำหนด

'Common Criteria' มาตรฐาน ISO 15408 และมาตรฐานการตรวจสอบโมดูล Crypto ซึ่งเป็นการประเมินและรับรองผลิตภัณฑ์ความปลอดภัยด้านไอที

บริการเพื่อช่วยเหลือผู้บริโภคในการดำเนินการรักษาความปลอดภัยไอทีเช่นการฝึกอบรมบุคลากรด้านความปลอดภัยไอที

การรับรอง บริษัท ที่เชื่อถือได้

IT / ITES / BPO ของอินเดียจำเป็นต้องปฏิบัติตามมาตรฐานสากลและแนวทางปฏิบัติที่ดีที่สุดเกี่ยวกับความปลอดภัยและความเป็นส่วนตัวพร้อมกับการพัฒนาตลาดเอาท์ซอร์ส ISO 9000, CMM, Six Sigma, การจัดการคุณภาพโดยรวม, ISO 27001 เป็นต้นเป็นใบรับรองบางส่วน

โมเดลที่มีอยู่เช่นระดับ SEI CMM มีไว้สำหรับกระบวนการพัฒนาซอฟต์แวร์โดยเฉพาะและไม่ได้ระบุปัญหาด้านความปลอดภัย ดังนั้นจึงมีความพยายามหลายครั้งในการสร้างแบบจำลองตามแนวคิดการรับรองตนเองและตามแนวของ Software Capability Maturity Model (SW-CMM) ของ CMU ประเทศสหรัฐอเมริกา

โครงสร้างที่เกิดขึ้นจากความสัมพันธ์ระหว่างอุตสาหกรรมและรัฐบาลประกอบด้วยดังต่อไปนี้ -

- standards

- guidelines

- practices

พารามิเตอร์เหล่านี้ช่วยเจ้าของและผู้ดำเนินการโครงสร้างพื้นฐานที่สำคัญในการจัดการความเสี่ยงที่เกี่ยวข้องกับความปลอดภัยทางไซเบอร์

ยุทธศาสตร์ที่ 3 - ส่งเสริมมาตรฐานที่เปิดกว้าง

มาตรฐานมีบทบาทสำคัญในการกำหนดวิธีที่เราจัดการปัญหาที่เกี่ยวข้องกับความปลอดภัยของข้อมูลในภูมิภาคและสังคมทางภูมิศาสตร์ มาตรฐานเปิดได้รับการสนับสนุนให้ -

- เพิ่มประสิทธิภาพของกระบวนการสำคัญ

- เปิดใช้งานการรวมระบบ

- จัดเตรียมสื่อสำหรับผู้ใช้ในการวัดผลผลิตภัณฑ์หรือบริการใหม่ ๆ

- จัดระเบียบแนวทางในการจัดเรียงเทคโนโลยีหรือรูปแบบธุรกิจใหม่ ๆ

- ตีความสภาพแวดล้อมที่ซับซ้อนและ

- รับรองการเติบโตทางเศรษฐกิจ.

มาตรฐานเช่น ISO 27001 [3] ส่งเสริมให้มีการนำโครงสร้างองค์กรมาตรฐานไปใช้ซึ่งลูกค้าสามารถเข้าใจกระบวนการและลดต้นทุนในการตรวจสอบ

ยุทธศาสตร์ที่ 4 - การเสริมสร้างกรอบการกำกับดูแล

วัตถุประสงค์ของกลยุทธ์นี้คือการสร้างระบบนิเวศบนโลกไซเบอร์ที่ปลอดภัยและเสริมสร้างกรอบการกำกับดูแล มีการจินตนาการถึงกลไก 24X7 เพื่อจัดการกับภัยคุกคามทางไซเบอร์ผ่าน National Critical Information Infrastructure Protection Center (NCIIPC) ทีมรับมือเหตุฉุกเฉินทางคอมพิวเตอร์ (CERT-In) ได้รับมอบหมายให้ทำหน้าที่เป็นหน่วยงานสำคัญในการจัดการภาวะวิกฤต

จุดเด่นบางประการของกลยุทธ์นี้มีดังนี้ -

การส่งเสริมการวิจัยและพัฒนาด้านความปลอดภัยทางไซเบอร์

การพัฒนาทรัพยากรมนุษย์ผ่านโปรแกรมการศึกษาและการฝึกอบรม

สนับสนุนให้ทุกองค์กรไม่ว่าจะเป็นภาครัฐหรือเอกชนแต่งตั้งบุคคลให้ดำรงตำแหน่ง Chief Information Security Officer (CISO) ซึ่งจะรับผิดชอบโครงการริเริ่มด้านความปลอดภัยทางไซเบอร์

กองกำลังของอินเดียกำลังอยู่ระหว่างการจัดตั้งหน่วยบัญชาการทางไซเบอร์เพื่อเป็นส่วนหนึ่งของการเสริมสร้างความปลอดภัยทางไซเบอร์ของเครือข่ายการป้องกันและการติดตั้ง

การดำเนินการอย่างมีประสิทธิภาพของความร่วมมือระหว่างภาครัฐและเอกชนอยู่ในขั้นตอนที่จะไปได้ไกลในการสร้างแนวทางแก้ไขปัญหาภัยคุกคามที่เปลี่ยนแปลงตลอดเวลา

ยุทธศาสตร์ที่ 5 - การสร้างกลไกเพื่อความปลอดภัยด้านไอที

กลไกพื้นฐานบางประการที่มีไว้เพื่อรับรองความปลอดภัยของไอที ได้แก่ มาตรการรักษาความปลอดภัยที่เน้นการเชื่อมโยงมาตรการรักษาความปลอดภัยแบบ end-to-end มาตรการที่เน้นการเชื่อมโยงและการเข้ารหัสข้อมูล วิธีการเหล่านี้แตกต่างกันในคุณสมบัติของแอปพลิเคชันภายในและในคุณลักษณะของการรักษาความปลอดภัยที่มีให้ ให้เราพูดคุยโดยสังเขป

มาตรการเชิงเชื่อมโยง

มอบความปลอดภัยขณะถ่ายโอนข้อมูลระหว่างสองโหนดโดยไม่คำนึงถึงแหล่งที่มาและปลายทางของข้อมูลในที่สุด

มาตรการ End-to-End

เป็นสื่อกลางในการขนส่ง Protocol Data Units (PDU) ในลักษณะที่ได้รับการป้องกันจากต้นทางไปยังปลายทางในลักษณะที่การเชื่อมโยงการสื่อสารใด ๆ ของพวกเขาหยุดชะงักไม่เป็นการละเมิดความปลอดภัย

มาตรการเชิงสมาคม

มาตรการที่มุ่งเน้นการเชื่อมโยงเป็นชุดมาตรการ end-to-end ที่ปรับเปลี่ยนแล้วซึ่งปกป้องทุกการเชื่อมโยงแยกกัน

การเข้ารหัสข้อมูล

เป็นการกำหนดคุณสมบัติทั่วไปบางประการของการเข้ารหัสแบบเดิมและคลาสของการเข้ารหัสคีย์สาธารณะที่พัฒนาเมื่อเร็ว ๆ นี้ มันเข้ารหัสข้อมูลในลักษณะที่มีเพียงบุคลากรที่ได้รับอนุญาตเท่านั้นที่สามารถถอดรหัสได้

ยุทธศาสตร์ที่ 6 - การรักษาความปลอดภัยบริการ E-Governance

การกำกับดูแลทางอิเล็กทรอนิกส์ (e-Governance) เป็นเครื่องมือที่มีค่าที่สุดกับรัฐบาลในการให้บริการสาธารณะอย่างมีความรับผิดชอบ น่าเสียดายที่ในสถานการณ์ปัจจุบันไม่มีโครงสร้างทางกฎหมายเฉพาะสำหรับ e-Governance ในอินเดีย

ในทำนองเดียวกันไม่มีกฎหมายบังคับสำหรับการส่งมอบบริการสาธารณะทางอิเล็กทรอนิกส์ในอินเดีย และไม่มีอะไรจะอันตรายและยุ่งยากไปกว่าการดำเนินโครงการ e-Governance โดยไม่มีความปลอดภัยทางไซเบอร์เพียงพอ ดังนั้นการรักษาความปลอดภัยบริการ e-Governance จึงกลายเป็นงานสำคัญโดยเฉพาะอย่างยิ่งเมื่อประเทศทำธุรกรรมรายวันผ่านบัตร

โชคดีที่ธนาคารกลางอินเดียได้ใช้มาตรการรักษาความปลอดภัยและลดความเสี่ยงสำหรับการทำธุรกรรมบัตรในอินเดียซึ่งบังคับใช้ตั้งแต่วันที่ 1 ตุลาคม 2556 โดยมีหน้าที่รับผิดชอบในการตรวจสอบการทำธุรกรรมด้วยบัตรที่มีความปลอดภัยกับธนาคารมากกว่าลูกค้า

"รัฐบาลอิเล็กทรอนิกส์" หรือรัฐบาลอิเล็กทรอนิกส์หมายถึงการใช้เทคโนโลยีสารสนเทศและการสื่อสาร (ICT) โดยหน่วยงานของรัฐดังต่อไปนี้ -

- การจัดส่งบริการสาธารณะที่มีประสิทธิภาพ

- การปรับแต่งประสิทธิภาพภายใน

- แลกเปลี่ยนข้อมูลระหว่างประชาชนองค์กรและหน่วยงานภาครัฐได้ง่าย

- การจัดโครงสร้างกระบวนการบริหารใหม่

ยุทธศาสตร์ที่ 7 - การปกป้องโครงสร้างพื้นฐานข้อมูลที่สำคัญ

โครงสร้างพื้นฐานข้อมูลที่สำคัญเป็นกระดูกสันหลังของความมั่นคงของประเทศและเศรษฐกิจของประเทศ ซึ่งรวมถึงโรงไฟฟ้าทางหลวงสะพานโรงงานเคมีเครือข่ายและอาคารที่ผู้คนนับล้านทำงานทุกวัน สิ่งเหล่านี้สามารถรักษาความปลอดภัยได้ด้วยแผนการทำงานร่วมกันที่เข้มงวดและการนำไปใช้อย่างมีวินัย

การปกป้องโครงสร้างพื้นฐานที่สำคัญต่อการพัฒนาภัยคุกคามทางไซเบอร์จำเป็นต้องมีแนวทางที่มีโครงสร้าง จำเป็นต้องให้รัฐบาลร่วมมือกับภาครัฐและเอกชนอย่างจริงจังเป็นประจำเพื่อป้องกันตอบสนองและประสานความพยายามในการบรรเทาผลกระทบต่อการหยุดชะงักและผลกระทบที่ไม่พึงประสงค์ต่อโครงสร้างพื้นฐานที่สำคัญของประเทศ

เป็นที่ต้องการให้รัฐบาลทำงานร่วมกับเจ้าของธุรกิจและผู้ประกอบการเพื่อเสริมสร้างบริการและกลุ่มของตนโดยการแบ่งปันข้อมูลทางไซเบอร์และภัยคุกคามอื่น ๆ

ควรแชร์แพลตฟอร์มร่วมกับผู้ใช้เพื่อส่งความคิดเห็นและแนวคิดซึ่งสามารถทำงานร่วมกันเพื่อสร้างรากฐานที่เข้มงวดยิ่งขึ้นสำหรับการรักษาความปลอดภัยและปกป้องโครงสร้างพื้นฐานที่สำคัญ

รัฐบาลสหรัฐอเมริกาได้ออกคำสั่งผู้บริหาร "การปรับปรุงโครงสร้างพื้นฐานที่สำคัญในระบบความปลอดภัยทางไซเบอร์" ในปี 2556 ซึ่งจัดลำดับความสำคัญของการจัดการความเสี่ยงด้านความปลอดภัยทางไซเบอร์ที่เกี่ยวข้องกับการให้บริการโครงสร้างพื้นฐานที่สำคัญ กรอบงานนี้จัดให้มีการจำแนกประเภทและกลไกร่วมกันสำหรับองค์กรเพื่อ -

- กำหนดแบริ่งความปลอดภัยทางไซเบอร์ที่มีอยู่

- กำหนดวัตถุประสงค์ของการรักษาความปลอดภัยทางไซเบอร์

- จัดหมวดหมู่และจัดลำดับความสำคัญของโอกาสในการพัฒนาภายใต้กรอบของกระบวนการที่คงที่และ

- สื่อสารกับนักลงทุนทุกคนเกี่ยวกับความปลอดภัยทางไซเบอร์

บทนี้จะนำคุณไปสู่นโยบายต่างๆที่วางไว้เพื่อลดความเสี่ยงทางไซเบอร์ ด้วยนโยบายที่กำหนดไว้อย่างดีเท่านั้นที่สามารถลดภัยคุกคามที่เกิดขึ้นในโลกไซเบอร์ได้

การส่งเสริมการวิจัยและพัฒนาด้านความปลอดภัยทางไซเบอร์

เนื่องจากการพึ่งพาอินเทอร์เน็ตที่เพิ่มขึ้นเรื่อย ๆ ความท้าทายที่ยิ่งใหญ่ที่สุดที่เราเผชิญในปัจจุบันคือความปลอดภัยของข้อมูลจากผู้ที่ไม่รู้จัก ดังนั้นจึงจำเป็นอย่างยิ่งที่จะต้องส่งเสริมการวิจัยและพัฒนาด้านความปลอดภัยในโลกไซเบอร์เพื่อให้เราสามารถคิดค้นโซลูชันที่มีประสิทธิภาพเพื่อลดความเสี่ยงทางไซเบอร์ได้

การวิจัยความปลอดภัยทางไซเบอร์

Cybersecurity Research เป็นส่วนที่เกี่ยวข้องกับการเตรียมโซลูชันเพื่อจัดการกับอาชญากรไซเบอร์ ด้วยจำนวนการโจมตีทางอินเทอร์เน็ตที่เพิ่มขึ้นการคุกคามและฟิชชิ่งขั้นสูงจึงจำเป็นต้องมีการวิจัยและการพัฒนาเทคโนโลยีจำนวนมากในอนาคต

การวิจัยความปลอดภัยทางไซเบอร์ - มุมมองของอินเดีย

ในช่วงไม่กี่ปีที่ผ่านมาอินเดียมีการเติบโตอย่างมากในด้านเทคโนโลยีไซเบอร์ ดังนั้นจึงเรียกร้องให้มีการลงทุนในกิจกรรมการวิจัยและพัฒนาด้านความปลอดภัยทางไซเบอร์ อินเดียยังได้เห็นผลการวิจัยที่ประสบความสำเร็จมากมายที่แปลเป็นธุรกิจผ่านการถือกำเนิดของ บริษัท รักษาความปลอดภัยทางไซเบอร์ในท้องถิ่น

ข่าวกรองภัยคุกคาม

งานวิจัยเพื่อบรรเทาภัยคุกคามทางไซเบอร์เริ่มดำเนินการแล้วในอินเดีย มีกลไกการตอบสนองเชิงรุกเพื่อจัดการกับภัยคุกคามทางไซเบอร์ กิจกรรมการวิจัยและพัฒนากำลังดำเนินการอยู่ในองค์กรวิจัยต่างๆในอินเดียเพื่อต่อสู้กับภัยคุกคามในโลกไซเบอร์

ไฟร์วอลล์รุ่นต่อไป

ความเชี่ยวชาญแบบหลายข้อมูลประจำตัวเช่น Next Generation Firewall ที่นำเสนอระบบรักษาความปลอดภัยให้กับองค์กรและช่วยให้สามารถใช้การควบคุมความปลอดภัยที่เหมาะสมที่สุดในขอบเขตเครือข่ายได้

โปรโตคอลและอัลกอริทึมที่ปลอดภัย

การวิจัยในโปรโตคอลและอัลกอริทึมเป็นขั้นตอนสำคัญสำหรับการรวมระบบความปลอดภัยทางไซเบอร์ในระดับเทคนิค เป็นการกำหนดกฎสำหรับการแบ่งปันและการประมวลผลข้อมูลบนโลกไซเบอร์ ในอินเดียการวิจัยระดับโปรโตคอลและอัลกอริทึมประกอบด้วย -

- โปรโตคอลการกำหนดเส้นทางที่ปลอดภัย

- โปรโตคอลการพิสูจน์ตัวตนที่มีประสิทธิภาพ

- Enhanced Routing Protocol สำหรับเครือข่ายไร้สาย

- Secure Transmission Control Protocol

- อัลกอริทึมการจำลองการโจมตี ฯลฯ

เทคนิคการพิสูจน์ตัวตน

เทคนิคการพิสูจน์ตัวตนเช่น Key Management, Two Factor Authentication และ Automated key Management ให้ความสามารถในการเข้ารหัสและถอดรหัสโดยไม่มีระบบจัดการคีย์จากส่วนกลางและการป้องกันไฟล์ มีการวิจัยอย่างต่อเนื่องเพื่อเสริมสร้างเทคนิคการพิสูจน์ตัวตนเหล่านี้

BYOD, Cloud และ Mobile Security

ด้วยการนำอุปกรณ์มือถือประเภทต่างๆมาใช้งานวิจัยเกี่ยวกับงานด้านความปลอดภัยและความเป็นส่วนตัวบนอุปกรณ์พกพาจึงเพิ่มขึ้น การทดสอบความปลอดภัยมือถือการรักษาความปลอดภัยบนคลาวด์และการลดความเสี่ยง BYOD (นำอุปกรณ์ของคุณมาเอง) เป็นส่วนหนึ่งที่มีการวิจัยจำนวนมาก

นิติไซเบอร์

Cyber Forensics คือการประยุกต์ใช้เทคนิคการวิเคราะห์เพื่อรวบรวมและกู้คืนข้อมูลจากระบบหรือสื่อบันทึกข้อมูลดิจิทัล บางส่วนของพื้นที่เฉพาะที่กำลังทำการวิจัยในอินเดีย ได้แก่ -

- นิติดิสก์

- นิติเครือข่าย

- นิติเวชอุปกรณ์เคลื่อนที่

- นิติเวชหน่วยความจำ

- นิติมัลติมีเดีย

- นิติอินเทอร์เน็ต

การลดความเสี่ยงของซัพพลายเชน

อย่างเป็นทางการความเสี่ยงในห่วงโซ่อุปทานสามารถกำหนดได้ว่า -

ความเสี่ยงใด ๆ ที่ฝ่ายตรงข้ามอาจสร้างความเสียหายเขียนฟังก์ชันที่เป็นอันตรายลงไปแยกโครงสร้างการออกแบบการติดตั้งขั้นตอนหรือการบำรุงรักษาของอุปกรณ์จ่ายหรือระบบเพื่อให้ฟังก์ชันทั้งหมดถูกลดทอน

ปัญหาซัพพลายเชน

ห่วงโซ่อุปทานเป็นปัญหาระดับโลกและมีความต้องการที่จะค้นหาการพึ่งพาซึ่งกันและกันระหว่างลูกค้าและซัพพลายเออร์ ในสถานการณ์ปัจจุบันสิ่งสำคัญที่ต้องรู้ - ปัญหา SCRM คืออะไร? และจะแก้ไขปัญหาได้อย่างไร?

แนวทาง SCRM (Supply Chain Risk Management) ที่มีประสิทธิภาพต้องอาศัยความร่วมมือระหว่างภาครัฐและเอกชนที่แข็งแกร่ง รัฐบาลควรมีหน่วยงานที่เข้มแข็งเพื่อจัดการปัญหาห่วงโซ่อุปทาน แม้แต่ภาคเอกชนก็สามารถมีบทบาทสำคัญในหลาย ๆ ด้าน

เราไม่สามารถให้ความละเอียดขนาดเดียวที่เหมาะกับทุกคนสำหรับการจัดการความเสี่ยงในห่วงโซ่อุปทาน ต้นทุนในการลดความเสี่ยงจะมีน้ำหนักแตกต่างกันขึ้นอยู่กับผลิตภัณฑ์และภาคส่วน ควรสนับสนุนความร่วมมือภาครัฐเพื่อแก้ไขความเสี่ยงที่เกี่ยวข้องกับการจัดการห่วงโซ่อุปทาน

ลดความเสี่ยงผ่านการพัฒนาทรัพยากรมนุษย์

นโยบายการรักษาความปลอดภัยทางไซเบอร์ขององค์กรสามารถมีประสิทธิผลได้หากพนักงานทุกคนเข้าใจถึงคุณค่าของตนและแสดงความมุ่งมั่นที่จะนำไปปฏิบัติ ผู้อำนวยการฝ่ายทรัพยากรบุคคลสามารถมีบทบาทสำคัญในการรักษาองค์กรให้ปลอดภัยในโลกไซเบอร์โดยใช้ประเด็นต่อไปนี้

การเป็นเจ้าของความเสี่ยงด้านความปลอดภัยที่กำหนดโดยพนักงาน

เนื่องจากพนักงานส่วนใหญ่ไม่ได้คำนึงถึงปัจจัยเสี่ยงอย่างจริงจังแฮกเกอร์จึงพบว่าง่ายต่อการกำหนดเป้าหมายองค์กร ในเรื่องนี้ HR มีบทบาทสำคัญในการให้ความรู้แก่พนักงานเกี่ยวกับผลกระทบทัศนคติและพฤติกรรมที่มีต่อความมั่นคงขององค์กร

ดูแลให้มาตรการรักษาความปลอดภัยปฏิบัติได้จริงและมีจริยธรรม

นโยบายของ บริษัท ต้องสอดคล้องกับวิธีคิดและพฤติกรรมของพนักงาน ตัวอย่างเช่นการบันทึกรหัสผ่านในระบบเป็นภัยคุกคามอย่างไรก็ตามการตรวจสอบอย่างต่อเนื่องสามารถป้องกันได้ ทีมทรัพยากรบุคคลเหมาะสมที่สุดในการให้คำแนะนำว่านโยบายมีแนวโน้มที่จะใช้ได้ผลหรือไม่และเหมาะสมหรือไม่

การระบุพนักงานที่อาจมีความเสี่ยงโดยเฉพาะ

นอกจากนี้ยังเกิดขึ้นที่อาชญากรไซเบอร์ใช้ความช่วยเหลือจากบุคคลภายในใน บริษัท เพื่อแฮ็กเครือข่ายของพวกเขา ดังนั้นจึงจำเป็นอย่างยิ่งที่จะต้องระบุพนักงานที่อาจแสดงความเสี่ยงและมีนโยบายด้านทรัพยากรบุคคลที่เข้มงวดสำหรับพวกเขา

การสร้างความตระหนักด้านความปลอดภัยทางไซเบอร์

ความปลอดภัยทางไซเบอร์ในอินเดียยังอยู่ในขั้นตอนการวิวัฒนาการ นี่เป็นเวลาที่ดีที่สุดในการสร้างการรับรู้ในประเด็นที่เกี่ยวข้องกับความปลอดภัยทางไซเบอร์ มันจะง่ายมากที่จะสร้างการรับรู้ตั้งแต่ระดับรากหญ้าเช่นโรงเรียนที่ผู้ใช้สามารถรับรู้ได้ว่าอินเทอร์เน็ตทำงานอย่างไรและอะไรคือภัยคุกคามที่อาจเกิดขึ้น

ไซเบอร์คาเฟ่คอมพิวเตอร์ในบ้าน / ส่วนบุคคลและคอมพิวเตอร์สำนักงานทุกแห่งควรได้รับการปกป้องผ่านไฟร์วอลล์ ผู้ใช้ควรได้รับคำแนะนำจากผู้ให้บริการหรือเกตเวย์ไม่ให้ละเมิดเครือข่ายที่ไม่ได้รับอนุญาต ควรอธิบายภัยคุกคามเป็นตัวหนาและควรเน้นผลกระทบ

ควรมีการแนะนำเรื่องเกี่ยวกับความตระหนักในความปลอดภัยทางไซเบอร์ในโรงเรียนและวิทยาลัยเพื่อให้เป็นกระบวนการต่อเนื่อง

รัฐบาลต้องกำหนดกฎหมายที่รัดกุมเพื่อบังคับใช้ความปลอดภัยในโลกไซเบอร์และสร้างการรับรู้ที่เพียงพอโดยการเผยแพร่โฆษณาทางโทรทัศน์ / วิทยุ / อินเทอร์เน็ต

การแบ่งปันข้อมูล

สหรัฐอเมริกาเสนอกฎหมายที่เรียกว่า Cybersecurity Information Sharing Act of 2014 (CISA)เพื่อปรับปรุงความปลอดภัยทางไซเบอร์ในประเทศผ่านการแบ่งปันข้อมูลที่เพิ่มขึ้นเกี่ยวกับภัยคุกคามความปลอดภัยทางไซเบอร์ กฎหมายดังกล่าวจำเป็นในทุกประเทศเพื่อแบ่งปันข้อมูลภัยคุกคามระหว่างพลเมือง

การละเมิดความปลอดภัยทางไซเบอร์จำเป็นต้องมีกลไกการรายงานที่จำเป็น

มัลแวร์ล่าสุดชื่อ Uroburos/Snakeเป็นตัวอย่างของการจารกรรมทางไซเบอร์และสงครามไซเบอร์ที่เพิ่มมากขึ้น การขโมยข้อมูลที่ละเอียดอ่อนเป็นเทรนด์ใหม่ อย่างไรก็ตามโชคไม่ดีที่ บริษัท โทรคมนาคม / ผู้ให้บริการอินเทอร์เน็ต (ISP) ไม่แบ่งปันข้อมูลที่เกี่ยวข้องกับการโจมตีทางไซเบอร์กับเครือข่ายของตน ด้วยเหตุนี้จึงไม่สามารถกำหนดกลยุทธ์การรักษาความปลอดภัยทางไซเบอร์ที่มีประสิทธิภาพเพื่อตอบโต้การโจมตีทางไซเบอร์ได้

ปัญหานี้สามารถแก้ไขได้โดยการกำหนดกฎหมายความปลอดภัยทางไซเบอร์ที่ดีซึ่งสามารถสร้างระบบการกำกับดูแลสำหรับการแจ้งเตือนการละเมิดความปลอดภัยทางไซเบอร์ที่บังคับในส่วนของ บริษัท โทรคมนาคม / ISP

โครงสร้างพื้นฐานเช่นโครงข่ายไฟฟ้าอัตโนมัติโรงระบายความร้อนดาวเทียม ฯลฯ มีความเสี่ยงต่อการโจมตีทางไซเบอร์ในรูปแบบต่างๆดังนั้นโปรแกรมแจ้งเตือนการละเมิดจะแจ้งเตือนหน่วยงานให้ดำเนินการ

การใช้กรอบความปลอดภัยทางไซเบอร์

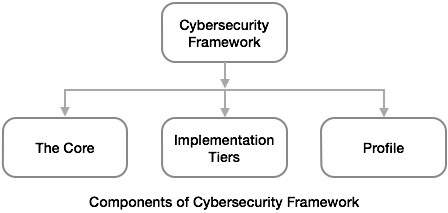

แม้ว่า บริษัท ต่างๆจะทุ่มเงินไปกับโครงการริเริ่มด้านความปลอดภัยทางไซเบอร์ แต่การละเมิดข้อมูลยังคงเกิดขึ้น ตามรายงานของThe Wall Street Journal "การใช้จ่ายด้านความปลอดภัยทางไซเบอร์ทั่วโลกโดยอุตสาหกรรมโครงสร้างพื้นฐานที่สำคัญคาดว่าจะแตะ 46,000 ล้านดอลลาร์ในปี 2556 เพิ่มขึ้น 10% จากปีก่อนหน้าตามรายงานของ Allied Business Intelligence Inc. " สิ่งนี้เรียกร้องให้มีการนำกรอบความปลอดภัยทางไซเบอร์ไปใช้อย่างมีประสิทธิผล

ส่วนประกอบของ Cybersecurity Framework

Framework ประกอบด้วยองค์ประกอบหลักสามส่วน -

- แกน,

- ระดับการใช้งานและ

- โปรไฟล์กรอบ

Framework Core

Framework Core คือชุดของกิจกรรมการรักษาความปลอดภัยทางไซเบอร์และการอ้างอิงที่เกี่ยวข้องซึ่งมีฟังก์ชันห้าอย่างพร้อมกันและคงที่ - ระบุปกป้องตรวจจับตอบสนองและกู้คืน แกนกรอบมีวิธีการเพื่อให้แน่ใจดังต่อไปนี้ -

- พัฒนาและดำเนินการตามขั้นตอนเพื่อปกป้องทรัพย์สินทางปัญญาและทรัพย์สินที่สำคัญที่สุด

- มีแหล่งข้อมูลเพื่อระบุการละเมิดความปลอดภัยทางไซเบอร์

- กู้คืนจากการละเมิดหากเกิดขึ้นเมื่อใด

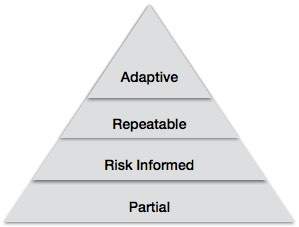

ระดับการใช้งาน

Framework Implementation Tiers กำหนดระดับของความซับซ้อนและความสอดคล้องที่องค์กรใช้ในการประยุกต์ใช้แนวปฏิบัติด้านความปลอดภัยทางไซเบอร์ มีสี่ระดับดังต่อไปนี้

Tier 1 (Partial)- ในระดับนี้จะไม่มีการกำหนดโปรไฟล์การจัดการความเสี่ยงทางไซเบอร์ขององค์กร มีจิตสำนึกบางส่วนเกี่ยวกับความเสี่ยงด้านความปลอดภัยทางไซเบอร์ขององค์กรในระดับองค์กร ไม่ได้รับการยอมรับวิธีการทั่วทั้งองค์กรในการจัดการความเสี่ยงด้านความปลอดภัยทางไซเบอร์

Tier 2 (Risk Informed)- ในระดับนี้องค์กรกำหนดนโยบายการจัดการความเสี่ยงทางไซเบอร์ที่ได้รับการอนุมัติโดยตรงจากผู้บริหารระดับสูง ผู้บริหารระดับสูงพยายามกำหนดวัตถุประสงค์การจัดการความเสี่ยงที่เกี่ยวข้องกับความปลอดภัยทางไซเบอร์และดำเนินการตามนั้น

Tier 3 (Repeatable)- ในระดับนี้องค์กรดำเนินการด้วยมาตรการรักษาความปลอดภัยทางไซเบอร์อย่างเป็นทางการซึ่งมีการปรับปรุงอย่างสม่ำเสมอตามข้อกำหนด องค์กรตระหนักถึงการพึ่งพาและพันธมิตร นอกจากนี้ยังได้รับข้อมูลจากพวกเขาซึ่งช่วยในการตัดสินใจบริหารตามความเสี่ยง

Tier 4 (Adaptive)- ในระดับนี้องค์กรจะปรับแนวทางปฏิบัติด้านความปลอดภัยทางไซเบอร์แบบ "เรียลไทม์" ที่ได้จากกิจกรรมการรักษาความปลอดภัยทางไซเบอร์ในอดีตและปัจจุบัน ด้วยกระบวนการพัฒนาอย่างต่อเนื่องในการผสมผสานเทคโนโลยีการรักษาความปลอดภัยทางไซเบอร์ขั้นสูงการทำงานร่วมกันแบบเรียลไทม์กับคู่ค้าและการตรวจสอบกิจกรรมในระบบของพวกเขาอย่างต่อเนื่องแนวทางปฏิบัติด้านความปลอดภัยทางไซเบอร์ขององค์กรสามารถตอบสนองต่อภัยคุกคามที่ซับซ้อนได้อย่างรวดเร็ว

โปรไฟล์กรอบ

Framework Profile เป็นเครื่องมือที่ช่วยให้องค์กรมีแพลตฟอร์มสำหรับจัดเก็บข้อมูลเกี่ยวกับโปรแกรมความปลอดภัยทางไซเบอร์ของตน โปรไฟล์ช่วยให้องค์กรสามารถแสดงเป้าหมายของโปรแกรมความปลอดภัยทางไซเบอร์ได้อย่างชัดเจน

คุณจะเริ่มต้นด้วยการนำ Framework ไปใช้ที่ไหน?

ผู้บริหารระดับสูงรวมถึงกรรมการควรทำความคุ้นเคยกับ Framework ก่อน หลังจากนั้นกรรมการควรมีการหารือโดยละเอียดกับผู้บริหารเกี่ยวกับระดับการดำเนินการขององค์กร

การให้ความรู้แก่ผู้จัดการและพนักงานเกี่ยวกับกรอบการทำงานจะช่วยให้มั่นใจได้ว่าทุกคนเข้าใจถึงความสำคัญ นี่เป็นก้าวสำคัญสู่ความสำเร็จในการดำเนินโครงการรักษาความปลอดภัยทางไซเบอร์ที่เข้มแข็ง ข้อมูลเกี่ยวกับ Framework Implementations ที่มีอยู่อาจช่วยให้องค์กรมีแนวทางของตนเอง

การรักษาความปลอดภัยเครือข่ายคือการรักษาความปลอดภัยให้กับเครือข่ายจากการเข้าถึงโดยไม่ได้รับอนุญาตและความเสี่ยง เป็นหน้าที่ของผู้ดูแลระบบเครือข่ายที่จะต้องใช้มาตรการป้องกันเพื่อปกป้องเครือข่ายของตนจากภัยคุกคามด้านความปลอดภัยที่อาจเกิดขึ้น

เครือข่ายคอมพิวเตอร์ที่เกี่ยวข้องกับธุรกรรมปกติและการสื่อสารภายในรัฐบาลบุคคลหรือธุรกิจต้องการความปลอดภัย วิธีที่ง่ายที่สุดในการปกป้องทรัพยากรเครือข่ายคือการกำหนดชื่อเฉพาะและรหัสผ่านที่เกี่ยวข้อง

ประเภทของอุปกรณ์รักษาความปลอดภัยเครือข่าย

อุปกรณ์ที่ใช้งานอยู่

อุปกรณ์รักษาความปลอดภัยเหล่านี้ปิดกั้นการรับส่งข้อมูลส่วนเกิน ไฟร์วอลล์อุปกรณ์สแกนไวรัสและอุปกรณ์กรองเนื้อหาเป็นตัวอย่างของอุปกรณ์ดังกล่าว

อุปกรณ์แบบพาสซีฟ

อุปกรณ์เหล่านี้ระบุและรายงานเกี่ยวกับการจราจรที่ไม่ต้องการตัวอย่างเช่นอุปกรณ์ตรวจจับการบุกรุก

อุปกรณ์ป้องกัน

อุปกรณ์เหล่านี้จะสแกนเครือข่ายและระบุปัญหาด้านความปลอดภัยที่อาจเกิดขึ้น ตัวอย่างเช่นอุปกรณ์ทดสอบการเจาะและอุปกรณ์ประเมินช่องโหว่

การจัดการภัยคุกคามแบบรวม (UTM)

อุปกรณ์เหล่านี้ทำหน้าที่เป็นอุปกรณ์รักษาความปลอดภัยแบบ all-in-one ตัวอย่างเช่นไฟร์วอลล์การกรองเนื้อหาการแคชเว็บเป็นต้น

ไฟร์วอลล์

ไฟร์วอลล์คือระบบรักษาความปลอดภัยเครือข่ายที่จัดการและควบคุมการรับส่งข้อมูลเครือข่ายตามโปรโตคอลบางอย่าง ไฟร์วอลล์สร้างกำแพงกั้นระหว่างเครือข่ายภายในและอินเทอร์เน็ตที่เชื่อถือได้

ไฟร์วอลล์มีทั้งเป็นซอฟต์แวร์ที่ทำงานบนฮาร์ดแวร์และเป็นอุปกรณ์ฮาร์ดแวร์ ไฟร์วอลล์ที่ใช้ฮาร์ดแวร์ยังมีฟังก์ชันอื่น ๆ เช่นทำหน้าที่เป็นเซิร์ฟเวอร์ DHCP สำหรับเครือข่ายนั้น

คอมพิวเตอร์ส่วนบุคคลส่วนใหญ่ใช้ไฟร์วอลล์ที่ใช้ซอฟต์แวร์เพื่อรักษาความปลอดภัยข้อมูลจากภัยคุกคามจากอินเทอร์เน็ต เราเตอร์จำนวนมากที่ส่งผ่านข้อมูลระหว่างเครือข่ายมีส่วนประกอบของไฟร์วอลล์และในทางกลับกันไฟร์วอลล์จำนวนมากสามารถทำหน้าที่กำหนดเส้นทางพื้นฐานได้

ไฟร์วอลล์มักใช้ในเครือข่ายส่วนตัวหรืออินทราเน็ตเพื่อป้องกันการเข้าถึงอินเทอร์เน็ตโดยไม่ได้รับอนุญาต ทุกข้อความที่เข้าหรือออกจากอินทราเน็ตจะต้องผ่านไฟร์วอลล์เพื่อตรวจสอบมาตรการรักษาความปลอดภัย

การกำหนดค่าไฟร์วอลล์ในอุดมคติประกอบด้วยอุปกรณ์ที่ใช้ฮาร์ดแวร์และซอฟต์แวร์ ไฟร์วอลล์ยังช่วยในการเข้าถึงเครือข่ายส่วนตัวจากระยะไกลผ่านใบรับรองและการเข้าสู่ระบบที่ปลอดภัย

ฮาร์ดแวร์และซอฟต์แวร์ไฟร์วอลล์

ไฟร์วอลล์ฮาร์ดแวร์เป็นผลิตภัณฑ์แบบสแตนด์อโลน สิ่งเหล่านี้พบได้ในเราเตอร์บรอดแบนด์ ไฟร์วอลล์ฮาร์ดแวร์ส่วนใหญ่มีพอร์ตเครือข่ายอย่างน้อยสี่พอร์ตเพื่อเชื่อมต่อกับคอมพิวเตอร์เครื่องอื่น สำหรับเครือข่ายขนาดใหญ่ - เช่นเพื่อจุดประสงค์ทางธุรกิจ - มีโซลูชันไฟร์วอลล์สำหรับเครือข่ายทางธุรกิจ

ไฟร์วอลล์ซอฟต์แวร์ติดตั้งบนคอมพิวเตอร์ของคุณ ไฟร์วอลล์ซอฟต์แวร์ปกป้องคอมพิวเตอร์ของคุณจากภัยคุกคามทางอินเทอร์เน็ต

แอนติไวรัส

โปรแกรมป้องกันไวรัสคือเครื่องมือที่ใช้ตรวจจับและลบซอฟต์แวร์ที่เป็นอันตราย เดิมถูกออกแบบมาเพื่อตรวจจับและกำจัดไวรัสจากคอมพิวเตอร์

ซอฟต์แวร์ป้องกันไวรัสสมัยใหม่ให้การป้องกันไม่เพียง แต่จากไวรัสเท่านั้น แต่ยังรวมถึงเวิร์มโทรจันม้าแอดแวร์สปายแวร์คีย์ล็อกเกอร์ ฯลฯ ผลิตภัณฑ์บางอย่างยังให้การป้องกันจาก URL ที่เป็นอันตรายสแปมการโจมตีแบบฟิชชิ่งบอทเน็ตการโจมตี DDoS

การกรองเนื้อหา

อุปกรณ์กรองเนื้อหาจะคัดกรองอีเมลหรือหน้าเว็บที่ไม่พึงประสงค์และไม่เหมาะสม สิ่งเหล่านี้ใช้เป็นส่วนหนึ่งของไฟร์วอลล์ในองค์กรและในคอมพิวเตอร์ส่วนบุคคล อุปกรณ์เหล่านี้สร้างข้อความ "Access Denied" เมื่อมีคนพยายามเข้าถึงหน้าเว็บหรืออีเมลที่ไม่ได้รับอนุญาต

โดยปกติเนื้อหาจะถูกคัดกรองสำหรับเนื้อหาลามกอนาจารและเนื้อหาที่เน้นความรุนแรงหรือแสดงความเกลียดชัง นอกจากนี้องค์กรยังไม่รวมเนื้อหาเกี่ยวกับการช็อปปิ้งและงาน

การกรองเนื้อหาสามารถแบ่งออกเป็นหมวดหมู่ต่อไปนี้ -

- การกรองเว็บ

- การคัดกรองเว็บไซต์หรือเพจ

- การกรองอีเมล

- การคัดกรองอีเมลสำหรับสแปม

- เนื้อหาที่ไม่เหมาะสมอื่น ๆ

ระบบตรวจจับการบุกรุก

Intrusion Detection Systems หรือที่เรียกว่า Intrusion Detection and Prevention Systems เป็นอุปกรณ์ที่คอยตรวจสอบกิจกรรมที่เป็นอันตรายในเครือข่ายบันทึกข้อมูลเกี่ยวกับกิจกรรมดังกล่าวดำเนินการเพื่อหยุดยั้งและรายงานในที่สุด

ระบบตรวจจับการบุกรุกช่วยในการส่งสัญญาณเตือนกิจกรรมที่เป็นอันตรายใด ๆ ในเครือข่ายปล่อยแพ็กเก็ตและรีเซ็ตการเชื่อมต่อเพื่อบันทึกที่อยู่ IP จากการอุดตันใด ๆ ระบบตรวจจับการบุกรุกยังสามารถดำเนินการดังต่อไปนี้ -

- แก้ไขข้อผิดพลาด Cyclic Redundancy Check (CRC)

- ป้องกันปัญหาการจัดลำดับ TCP

- ล้างตัวเลือกการขนส่งและเลเยอร์เครือข่ายที่ไม่ต้องการ

ตามที่กล่าวไว้ในบทแรกรัฐบาลอินเดียได้ออกพระราชบัญญัติเทคโนโลยีสารสนเทศ (IT) โดยมีวัตถุประสงค์หลักบางประการเพื่อส่งมอบและอำนวยความสะดวกในการทำธุรกรรมทางอิเล็กทรอนิกส์ดิจิทัลและออนไลน์ที่ชอบด้วยกฎหมายและบรรเทาอาชญากรรมทางไซเบอร์

คุณสมบัติเด่นของพระราชบัญญัติไอที

คุณสมบัติเด่นของพระราชบัญญัติไอทีมีดังนี้ -

ลายเซ็นดิจิทัลถูกแทนที่ด้วยลายเซ็นอิเล็กทรอนิกส์เพื่อให้เป็นการกระทำที่เป็นกลางทางเทคโนโลยีมากขึ้น

มีรายละเอียดเกี่ยวกับความผิดบทลงโทษและการฝ่าฝืน

สรุประบบการจ่ายยาเพื่อความยุติธรรมสำหรับอาชญากรรมไซเบอร์

มันกำหนดในส่วนใหม่ที่ไซเบอร์คาเฟ่สิ่งอำนวยความสะดวกใด ๆ จากการที่การเข้าถึงอินเทอร์เน็ตเป็นที่นำเสนอโดยบุคคลใดบุคคลหนึ่งในหลักสูตรปกติของธุรกิจให้กับสมาชิกของประชาชน

เป็นรัฐธรรมนูญของคณะกรรมการที่ปรึกษาระเบียบไซเบอร์

มันขึ้นอยู่กับประมวลกฎหมายอาญาของอินเดีย พ.ศ. 2403 พระราชบัญญัติหลักฐานของอินเดีย พ.ศ. 2415 พระราชบัญญัติหลักฐานหนังสือของธนาคาร พ.ศ. 2434 พระราชบัญญัติธนาคารกลางแห่งอินเดีย พ.ศ. 2477 เป็นต้น

เพิ่มบทบัญญัติในมาตรา 81 ซึ่งระบุว่าบทบัญญัติของพระราชบัญญัติจะมีผลลบล้าง รัฐบทบัญญัติว่าไม่มีอะไรที่มีอยู่ในพระราชบัญญัติจะ จำกัด การให้บุคคลใดใช้สิทธิใด ๆ ที่มีขึ้นตามพระราชบัญญัติลิขสิทธิ์ 1957

รูปแบบของพระราชบัญญัติไอที

ประเด็นต่อไปนี้กำหนดโครงร่างของพระราชบัญญัติไอที -

พระราชบัญญัติไอทีประกอบด้วย 13 chapters และ 90 sections.

สี่ส่วนสุดท้าย ได้แก่ มาตรา 91 ถึง 94 ในพระราชบัญญัติไอที พ.ศ. 2543 ที่เกี่ยวข้องกับการแก้ไขประมวลกฎหมายอาญาของอินเดีย พ.ศ. 2403 พระราชบัญญัติหลักฐานของอินเดีย พ.ศ. 2415 พระราชบัญญัติหลักฐานหนังสือของธนาคาร พ.ศ. 2434 และพระราชบัญญัติธนาคารกลางแห่งอินเดีย พ.ศ. 2477 ถูกลบ

เริ่มต้นด้วยลักษณะเบื้องต้นในบทที่ 1 ซึ่งเกี่ยวข้องกับสั้นชื่อขอบเขตการเริ่มต้นและการใช้พระราชบัญญัติในส่วนที่ 1 ส่วนที่ 2 ให้คำจำกัดความ

บทที่ 2 เกี่ยวข้องกับการรับรองความถูกต้องของบันทึกอิเล็กทรอนิกส์ลายเซ็นดิจิทัลลายเซ็นอิเล็กทรอนิกส์ ฯลฯ

บทที่ 11 เกี่ยวข้องกับความผิดและบทลงโทษ มีการจัดเตรียมความผิดหลายอย่างพร้อมกับการลงโทษในส่วนของพระราชบัญญัตินี้

หลังจากนั้นจะมีการระบุบทบัญญัติเกี่ยวกับการตรวจสอบสถานะบทบาทของตัวกลางและข้อกำหนดเบ็ดเตล็ดบางประการ

พระราชบัญญัตินี้มีกำหนดการสองฉบับ กำหนดการแรกเกี่ยวข้องกับเอกสารหรือธุรกรรมที่จะไม่มีผลบังคับใช้พระราชบัญญัติ กำหนดการที่สองเกี่ยวข้องกับลายเซ็นอิเล็กทรอนิกส์หรือเทคนิคและขั้นตอนการพิสูจน์ตัวตนทางอิเล็กทรอนิกส์ กำหนดการที่สามและสี่ถูกละไว้

การใช้พรบ. ไอที

ตามข้อย่อย (4) มาตรา 1 ไม่มีอะไรในพระราชบัญญัตินี้ให้ใช้บังคับกับเอกสารหรือรายการที่ระบุไว้ในตารางการแข่งขันครั้งแรก ต่อไปนี้เป็นเอกสารหรือธุรกรรมที่ไม่ใช้พระราชบัญญัติ -

Negotiable Instrument (นอกเหนือจากเช็ค) ตามที่กำหนดไว้ในมาตรา 13 ของพระราชบัญญัติตราสารที่สามารถต่อรองได้ พ.ศ. 2424;

ก power-of-attorney ตามที่กำหนดไว้ในมาตรา 1A ของพระราชบัญญัติอำนาจของอัยการ 2425;

ก trust ตามที่กำหนดไว้ในมาตรา 3 ของ Indian Trusts Act, 1882;

ก will ตามที่กำหนดไว้ในข้อ (h) ของมาตรา 2 ของพระราชบัญญัติการสืบราชสันตติวงศ์ของอินเดีย พ.ศ. 2468 รวมถึงแนวพินัยกรรมอื่น ๆ

ๆ contract สำหรับการขายหรือการขนส่งอสังหาริมทรัพย์หรือผลประโยชน์ใด ๆ ในอสังหาริมทรัพย์ดังกล่าว

ประเภทเอกสารหรือธุรกรรมใด ๆ ตามที่รัฐบาลกลางอาจแจ้งให้ทราบ

การแก้ไขในพระราชบัญญัติไอที

พระราชบัญญัติไอทีได้มีการแก้ไขในสี่มาตรา vide มาตรา 91-94 การเปลี่ยนแปลงเหล่านี้ระบุไว้ในตาราง 1-4

กำหนดการแรกประกอบด้วยการแก้ไขประมวลกฎหมายอาญา มันได้ขยายขอบเขตของคำว่า "เอกสาร" ที่จะนำเอกสารภายในวงอิเล็กทรอนิกส์

กำหนดการที่สองเกี่ยวข้องกับการแก้ไขพระราชบัญญัติหลักฐานของอินเดีย มันเกี่ยวข้องกับการรวมของเอกสารอิเล็กทรอนิกส์ในความหมายของหลักฐาน

กำหนดการที่สามแก้ไขพระราชบัญญัติหลักฐานหนังสือของธนาคาร การแก้ไขนี้ทำให้เกิดการเปลี่ยนแปลงในคำจำกัดความของ "หนังสือของธนาคาร" รวมถึงงานพิมพ์ของข้อมูลที่จัดเก็บในฟลอปปีดิสก์เทปหรืออุปกรณ์จัดเก็บข้อมูลแม่เหล็กไฟฟ้ารูปแบบอื่น ๆ การเปลี่ยนแปลงที่คล้ายกันได้ถูกนำเกี่ยวกับสำนวนที่ว่า "ได้รับการรับรองสำเนา" เพื่อรวมงานพิมพ์ดังกล่าวภายในขอบเขตของมัน

กำหนดการที่สี่แก้ไขพระราชบัญญัติธนาคารกลางอินเดีย มันเกี่ยวข้องกับการควบคุมการโอนเงินผ่านวิธีการทางอิเล็กทรอนิกส์ระหว่างธนาคารหรือระหว่างธนาคารและสถาบันการเงินอื่น ๆ

ความรับผิดของตัวกลาง

ตัวกลางที่เกี่ยวข้องกับบันทึกอิเล็กทรอนิกส์ใด ๆ คือบุคคลที่ในนามของบุคคลอื่นยอมรับจัดเก็บหรือส่งบันทึกนั้นหรือให้บริการใด ๆ เกี่ยวกับบันทึกนั้น

ตามคำจำกัดความดังกล่าวข้างต้นรวมถึงสิ่งต่อไปนี้ -

- ผู้ให้บริการโทรคมนาคม

- ผู้ให้บริการเครือข่าย

- ผู้ให้บริการอินเทอร์เน็ต

- ผู้ให้บริการเว็บโฮสติ้ง

- เครื่องมือค้นหา

- ไซต์การชำระเงินออนไลน์

- เว็บไซต์ประมูลออนไลน์

- ตลาดออนไลน์และไซเบอร์คาเฟ่

จุดเด่นของพระราชบัญญัติฉบับแก้ไข

พระราชบัญญัติที่แก้ไขใหม่มีไฮไลต์ดังต่อไปนี้ -

- เน้นประเด็นความเป็นส่วนตัวและเน้นความปลอดภัยของข้อมูล

- ลายเซ็นดิจิทัลอย่างละเอียด

- เป็นการชี้แจงแนวทางปฏิบัติด้านความปลอดภัยที่มีเหตุผลสำหรับองค์กร

- มุ่งเน้นไปที่บทบาทของตัวกลาง

- มีการเพิ่มหน้าใหม่ของ Cyber Crime

ลายเซ็นดิจิทัล

ลายเซ็นดิจิทัลเป็นเทคนิคในการตรวจสอบความถูกต้องของข้อความดิจิทัลหรือเอกสาร ลายเซ็นดิจิทัลที่ถูกต้องให้ความมั่นใจแก่ผู้รับว่าข้อความถูกสร้างขึ้นโดยผู้ส่งที่รู้จักซึ่งผู้ส่งไม่สามารถปฏิเสธว่าได้ส่งข้อความไปแล้ว ลายเซ็นดิจิทัลส่วนใหญ่จะใช้สำหรับการแจกจ่ายซอฟต์แวร์ธุรกรรมทางการเงินและในกรณีอื่น ๆ ที่มีความเสี่ยงต่อการปลอมแปลง

ลายเซนต์อิเล็กทรอนิกส์

ลายเซ็นอิเล็กทรอนิกส์หรือลายเซ็นอิเล็กทรอนิกส์ระบุว่าบุคคลที่ต้องการสร้างข้อความคือผู้ที่สร้างข้อความนั้น

ลายเซ็นสามารถกำหนดเป็นสคริปต์แผนผังที่เกี่ยวข้องกับบุคคล ลายเซ็นบนเอกสารเป็นสัญญาณว่าบุคคลนั้นยอมรับวัตถุประสงค์ที่บันทึกไว้ในเอกสาร ใน บริษัท วิศวกรรมหลายแห่งจำเป็นต้องใช้ตราดิจิทัลสำหรับการรับรองความถูกต้องและความปลอดภัยอีกชั้นหนึ่งด้วย ตราประทับดิจิทัลและลายเซ็นเหมือนกับลายเซ็นที่เขียนด้วยลายมือและตราประทับ

ลายเซ็นดิจิทัลเป็นลายเซ็นอิเล็กทรอนิกส์

Digital Signature เป็นคำที่กำหนดไว้ในพระราชบัญญัติไอทีฉบับเก่าปี 2000 Electronic Signatureเป็นคำที่กำหนดโดยพระราชบัญญัติที่แก้ไขเพิ่มเติม (IT Act, 2008) แนวคิดของลายเซ็นอิเล็กทรอนิกส์นั้นกว้างกว่าลายเซ็นดิจิทัล มาตรา 3 ของพระราชบัญญัติจัดให้มีการตรวจสอบบันทึกอิเล็กทรอนิกส์โดยติดลายเซ็นดิจิทัล

ตามการแก้ไขการตรวจสอบความถูกต้องของบันทึกอิเล็กทรอนิกส์ด้วยลายเซ็นอิเล็กทรอนิกส์หรือเทคนิคการพิสูจน์ตัวตนทางอิเล็กทรอนิกส์จะถือว่าเชื่อถือได้

ให้เป็นไปตาม United Nations Commission on International Trade Law (UNCITRAL), วิธีการรับรองความถูกต้องทางอิเล็กทรอนิกส์และลายเซ็นอาจแบ่งออกเป็นประเภทต่อไปนี้ -

ข้อมูลเหล่านี้ขึ้นอยู่กับความรู้ของผู้ใช้หรือผู้รับเช่นรหัสผ่านหมายเลขประจำตัวส่วนบุคคล (PIN) เป็นต้น

ฐานเหล่านั้นเกี่ยวกับคุณสมบัติทางกายภาพของผู้ใช้เช่นไบโอเมตริก

สิ่งเหล่านี้ขึ้นอยู่กับการครอบครองของวัตถุโดยผู้ใช้เช่นรหัสหรือข้อมูลอื่น ๆ ที่เก็บไว้ในบัตรแม่เหล็ก

ประเภทของการรับรองความถูกต้องและวิธีการลงนามที่ไม่อยู่ภายใต้หมวดหมู่ใด ๆ ข้างต้นอาจถูกใช้เพื่อระบุผู้ริเริ่มของการสื่อสารทางอิเล็กทรอนิกส์ (เช่นโทรสารของลายเซ็นที่เขียนด้วยลายมือหรือชื่อที่พิมพ์ไว้ที่ด้านล่างของข้อความอิเล็กทรอนิกส์) .

ตามกฎหมาย UNCITRAL MODEL เกี่ยวกับลายเซ็นอิเล็กทรอนิกส์ปัจจุบันมีการใช้เทคโนโลยีต่อไปนี้ -

- ลายเซ็นดิจิทัลภายในโครงสร้างพื้นฐานคีย์สาธารณะ (PKI)

- อุปกรณ์ไบโอเมตริกซ์

- PINs

- Passwords

- สแกนลายเซ็นที่เขียนด้วยลายมือ

- ลายเซ็นด้วยปากกาดิจิตอล

- คลิกช่อง“ ตกลง” หรือ“ ฉันยอมรับ” หรือ“ ฉันยอมรับ” ที่คลิกได้

การเชื่อมต่อทั่วโลกที่เร็วขึ้นทำให้อาชญากรรมออนไลน์เกิดขึ้นมากมายและความผิดที่เพิ่มขึ้นเหล่านี้ทำให้ต้องมีกฎหมายคุ้มครอง เพื่อให้ก้าวไปพร้อมกับคนรุ่นใหม่ที่เปลี่ยนแปลงรัฐสภาอินเดียได้ผ่านกฎหมายเทคโนโลยีสารสนเทศ พ.ศ. 2543 ซึ่งได้รับการกำหนดแนวความคิดเกี่ยวกับกฎหมายแบบจำลองของคณะกรรมาธิการแห่งสหประชาชาติเกี่ยวกับกฎหมายการค้าระหว่างประเทศ (UNCITRAL)

กฎหมายกำหนดความผิดโดยละเอียดพร้อมทั้งบทลงโทษสำหรับความผิดแต่ละประเภท

ความผิด

ความผิดทางไซเบอร์เป็นการกระทำที่ผิดกฎหมายซึ่งดำเนินการในลักษณะที่ดีงามโดยที่คอมพิวเตอร์เป็นเครื่องมือหรือเป้าหมายหรือทั้งสองอย่าง

อาชญากรรมไซเบอร์มักมีดังต่อไปนี้ -

- การเข้าถึงคอมพิวเตอร์โดยไม่ได้รับอนุญาต

- การทำข้อมูล

- การโจมตีของไวรัส / เวิร์ม

- การขโมยระบบคอมพิวเตอร์

- Hacking

- การปฏิเสธการโจมตี

- ระเบิดตรรกะ

- การโจมตีของโทรจัน

- การขโมยเวลาอินเทอร์เน็ต

- เว็บแจ็ค

- อีเมลระเบิด

- Salami โจมตี

- ระบบคอมพิวเตอร์ที่เป็นอันตรายต่อร่างกาย

ความผิดที่รวมอยู่ในพระราชบัญญัติไอที พ.ศ. 2543 มีดังนี้ -

- การปลอมแปลงเอกสารต้นทางคอมพิวเตอร์

- แฮ็คด้วยระบบคอมพิวเตอร์

- การเผยแพร่ข้อมูลที่มีลักษณะลามกอนาจารในรูปแบบอิเล็กทรอนิกส์

- พลังของคอนโทรลเลอร์ในการบอกทิศทาง

- ทิศทางของผู้ควบคุมไปยังผู้สมัครสมาชิกเพื่อขยายสิ่งอำนวยความสะดวกในการถอดรหัสข้อมูล

- ระบบป้องกัน

- บทลงโทษสำหรับการบิดเบือนความจริง.

- บทลงโทษสำหรับการละเมิดความลับและความเป็นส่วนตัว

- บทลงโทษสำหรับการเผยแพร่ใบรับรองลายเซ็นดิจิทัลเป็นเท็จในบางรายการ

- การเผยแพร่เพื่อวัตถุประสงค์ในการฉ้อโกง

- ใช้บังคับสำหรับความผิดหรือการฝ่าฝืนที่กระทำนอกการยึดทรัพย์ของอินเดีย

- บทลงโทษหรือการยึดทรัพย์ไม่ให้ยุ่งเกี่ยวกับการลงโทษอื่น ๆ

- อำนาจสอบสวนความผิด.

ตัวอย่าง

Offences Under The It Act 2000

Section 65. Tampering with computer source documents

ผู้ใดจงใจปกปิดทำลายหรือเปลี่ยนแปลงหรือจงใจหรือจงใจทำให้ผู้อื่นปกปิดทำลายหรือแก้ไขซอร์สโค้ดคอมพิวเตอร์ใด ๆ ที่ใช้กับคอมพิวเตอร์โปรแกรมคอมพิวเตอร์ระบบคอมพิวเตอร์หรือเครือข่ายคอมพิวเตอร์เมื่อจำเป็นต้องเก็บซอร์สโค้ดคอมพิวเตอร์หรือ คงไว้ซึ่งกฎหมายสำหรับเวลาที่มีผลบังคับจะต้องระวางโทษจำคุกไม่เกินสามปีหรือปรับซึ่งอาจขยายได้ถึงสองแสนรูปีหรือทั้งสองอย่าง

คำอธิบาย - สำหรับวัตถุประสงค์ของส่วนนี้“ ซอร์สโค้ดคอมพิวเตอร์” หมายความว่ารายการโปรแกรมคำสั่งคอมพิวเตอร์การออกแบบและการจัดวางและการวิเคราะห์โปรแกรมของทรัพยากรคอมพิวเตอร์ในรูปแบบใด ๆ

Object- วัตถุประสงค์ของหัวข้อนี้คือการปกป้อง "ทรัพย์สินทางปัญญา" ที่ลงทุนในคอมพิวเตอร์ เป็นความพยายามที่จะปกป้องเอกสารต้นทางคอมพิวเตอร์ (รหัส) นอกเหนือจากที่มีอยู่ภายใต้กฎหมายลิขสิทธิ์

Essential ingredients of the section

โดยเจตนาหรือเจตนาปกปิด

จงใจหรือจงใจทำลาย

การเปลี่ยนแปลงโดยเจตนาหรือโดยเจตนา

โดยเจตนาหรือเจตนาทำให้ผู้อื่นปกปิด

โดยเจตนาหรือเจตนาทำให้ผู้อื่นทำลาย

โดยเจตนาหรือเจตนาทำให้ผู้อื่นเปลี่ยนแปลง

ส่วนนี้ครอบคลุมถึงพระราชบัญญัติลิขสิทธิ์และช่วย บริษัท ต่างๆในการปกป้องซอร์สโค้ดของโปรแกรมของตน

บทลงโทษ - มาตรา 65 ถูกพยายามโดยผู้พิพากษาใด ๆ

นี่เป็นความผิดที่รับรู้ได้และไม่สามารถประกันตัวได้

Penalties - จำคุกไม่เกิน 3 ปีและ / หรือ

Fine - สองแสนรูปี

ตารางต่อไปนี้แสดงความผิดและบทลงโทษต่อส่วนที่กล่าวถึงทั้งหมดของพระราชบัญญัติไอที -

| มาตรา | ความผิด | การลงโทษ | ความสามารถในการประกันตัวและความสอดคล้อง |

|---|---|---|---|

| 65 | การแก้ไขด้วยซอร์สโค้ดคอมพิวเตอร์ | จำคุกไม่เกิน 3 ปีหรือปรับไม่เกิน Rs 2 lakhs | ความผิดนั้นประกันตัวสามารถรับรู้ได้และสามารถตรวจสอบได้โดยศาล JMFC |

| 66 | ความผิดเกี่ยวกับคอมพิวเตอร์ | จำคุกไม่เกิน 3 ปีหรือปรับไม่เกิน Rs 5 lakhs | ความผิดนั้นประกันตัวสามารถรับรู้ได้และ |

| 66-ก | การส่งข้อความที่ไม่เหมาะสมผ่านบริการการสื่อสาร ฯลฯ ... | จำคุกไม่เกิน 3 ปีและปรับ | ความผิดนั้นประกันตัวสามารถรับรู้ได้และสามารถตรวจสอบได้โดยศาล JMFC |

| 66-B | รับทรัพยากรคอมพิวเตอร์หรืออุปกรณ์สื่อสารที่ขโมยมาโดยไม่สุจริต | จำคุกไม่เกิน 3 ปีและ / หรือปรับไม่เกิน Rs. 1 แสน | ความผิดนั้นประกันตัวสามารถรับรู้ได้และสามารถตรวจสอบได้โดยศาล JMFC |

| 66-C | การขโมยข้อมูลประจำตัว | โทษจำคุกไม่เกิน 3 ปีและ / หรือปรับไม่เกิน Rs. 1 แสน | ความผิดนั้นประกันตัวสามารถรับรู้ได้และสามารถตรวจสอบได้โดยศาล JMFC |

| 66-D | การโกงโดยบุคคลโดยใช้ทรัพยากรคอมพิวเตอร์ | โทษจำคุกไม่เกิน 3 ปีและ / หรือปรับไม่เกิน Rs. 1 แสน | ความผิดนั้นประกันตัวสามารถรับรู้ได้และสามารถตรวจสอบได้โดยศาล JMFC |

| 66-E | การละเมิดความเป็นส่วนตัว | จำคุกไม่เกิน 3 ปีและ / หรือปรับไม่เกิน Rs. 2 แสน | ความผิดนั้นประกันตัวสามารถรับรู้ได้และสามารถตรวจสอบได้โดยศาล JMFC |

| 66-F | การก่อการร้ายทางไซเบอร์ | โทษจำคุกขยายไปถึงจำคุกตลอดชีวิต | ความผิดนั้นไม่สามารถประกันตัวได้เป็นที่ยอมรับและสามารถตรวจสอบได้โดยศาลเซสชัน |

| 67 | การเผยแพร่หรือส่งเนื้อหาลามกอนาจารในรูปแบบอิเล็กทรอนิกส์ | ในความเชื่อมั่นครั้งแรกจำคุกไม่เกิน 3 ปีและ / หรือปรับไม่เกิน Rs. 5 แสนในการตัดสินลงโทษในภายหลังจำคุกไม่เกิน 5 ปีและ / หรือปรับไม่เกิน Rs. 10 แสน | ความผิดนั้นประกันตัวสามารถรับรู้ได้และสามารถตรวจสอบได้โดยศาล JMFC |

| 67-ก | การเผยแพร่หรือส่งเนื้อหาที่มีการกระทำทางเพศอย่างโจ่งแจ้ง ฯลฯ ... ในรูปแบบอิเล็กทรอนิกส์ | ในความเชื่อมั่นครั้งแรกจำคุกไม่เกิน 5 ปีและ / หรือปรับไม่เกิน Rs. 10 แสนในการตัดสินลงโทษในภายหลังจำคุกไม่เกิน 7 ปีและ / หรือปรับไม่เกิน Rs. 10 แสน | ความผิดนั้นไม่สามารถประกันตัวได้เป็นที่ยอมรับและสามารถตรวจสอบได้โดยศาล JMFC |

| 67-B | การเผยแพร่หรือส่งเนื้อหาที่แสดงภาพเด็กในการกระทำทางเพศที่โจ่งแจ้งเป็นต้นในรูปแบบอิเล็กทรอนิกส์ | ในการตัดสินจำคุกครั้งแรกที่มีลักษณะไม่เกิน 5 ปีและ / หรือปรับไม่เกิน Rs 10 แสนในการตัดสินจำคุกในภายหลังซึ่งมีลักษณะไม่เกิน 7 ปีและ / หรือปรับไม่เกิน Rs. 10 แสน | ความผิดนั้นไม่สามารถประกันตัวได้เป็นที่ยอมรับและสามารถตรวจสอบได้โดยศาล JMFC |

| 67-C | สื่อกลางจงใจหรือจงใจฝ่าฝืนคำแนะนำเกี่ยวกับการเก็บรักษาและการเก็บรักษาข้อมูล | จำคุกไม่เกิน 3 ปีและปรับ | ความผิดนั้นประกันตัวและสามารถรับรู้ได้ |

| 68 | ไม่ปฏิบัติตามคำแนะนำที่ผู้ควบคุมกำหนด | จำคุกไม่เกิน 2 ปีและ / หรือปรับไม่เกิน Rs. 1 แสน | ความผิดเป็นประกันไม่สามารถระบุได้ |

| 69 | ความล้มเหลวในการช่วยเหลือหน่วยงานที่อ้างถึงในหัวข้อย่อย (3) ในเรื่องการสกัดกั้นหรือการตรวจสอบหรือการถอดรหัสข้อมูลใด ๆ ผ่านทรัพยากรคอมพิวเตอร์ใด ๆ | จำคุกไม่เกิน 7 ปีและปรับ | ความผิดไม่สามารถประกันตัวได้ |

| 69-ก | ความล้มเหลวของตัวกลางในการปฏิบัติตามทิศทางที่ออกสำหรับการปิดกั้นการเข้าถึงข้อมูลใด ๆ ผ่านทรัพยากรคอมพิวเตอร์ใด ๆ | จำคุกไม่เกิน 7 ปีและปรับ | ความผิดไม่สามารถประกันตัวได้ |

| 69-B | ตัวกลางที่จงใจหรือจงใจฝ่าฝืนบทบัญญัติของส่วนย่อย (2) ในเรื่องการตรวจสอบและรวบรวมข้อมูลการจราจรหรือข้อมูลผ่านทรัพยากรคอมพิวเตอร์ใด ๆ เพื่อความปลอดภัยทางไซเบอร์ | จำคุกไม่เกิน 3 ปีและปรับ | ความผิดนั้นประกันตัวและสามารถรับรู้ได้ |

| 70 | บุคคลใดก็ตามที่รักษาความปลอดภัยในการเข้าถึงหรือพยายามที่จะรักษาความปลอดภัยในการเข้าถึงระบบที่ได้รับการป้องกันโดยฝ่าฝืนข้อกำหนดของ Sec 70 | โทษจำคุกไม่เกิน 10 ปีและปรับ | ความผิดไม่สามารถประกันตัวได้ |

| 70-B | ทีมรับมือเหตุฉุกเฉินทางคอมพิวเตอร์ของอินเดียเพื่อทำหน้าที่เป็นหน่วยงานระดับชาติในการรับมือกับเหตุการณ์ ผู้ให้บริการตัวกลางศูนย์ข้อมูล ฯลฯ ใด ๆ ที่ไม่สามารถพิสูจน์ข้อมูลที่เรียกร้องหรือปฏิบัติตามแนวทางที่ออกโดย ICERT | จำคุกไม่เกิน 1 ปีและ / หรือปรับไม่เกิน Rs. 1 แสน | ความผิดเป็นประกันไม่สามารถระบุได้ |

| 71 | การบิดเบือนความจริงไปยังผู้ควบคุมต่อหน่วยงานรับรอง | จำคุกไม่เกิน 2 ปีและ / หรือปรับไม่เกิน Rs. 1 แสน | ความผิดเป็นประกันไม่สามารถระบุได้ |

| 72 | การละเมิดความลับและความเป็นส่วนตัว | จำคุกไม่เกิน 2 ปีและ / หรือปรับไม่เกิน Rs. 1 แสน | ความผิดเป็นประกันไม่สามารถระบุได้ |

| 72-ก | การเปิดเผยข้อมูลในการละเมิดสัญญาที่ชอบด้วยกฎหมาย | จำคุกไม่เกิน 3 ปีและ / หรือปรับไม่เกิน Rs. 5 แสน. | ความผิดเป็นที่รับรู้ได้ประกันตัว |

| 73 | การเผยแพร่ใบรับรองลายเซ็นอิเล็กทรอนิกส์เป็นเท็จในบางรายการ | จำคุกไม่เกิน 2 ปีและ / หรือปรับไม่เกิน Rs. 1 แสน | ความผิดเป็นประกันไม่สามารถระบุได้ |

| 74 | การเผยแพร่เพื่อวัตถุประสงค์ในการฉ้อโกง | จำคุกไม่เกิน 2 ปีและ / หรือปรับไม่เกิน Rs. 1 แสน | ความผิดเป็นประกันไม่สามารถระบุได้ |

การรวมกันของความผิด

ตามมาตรา 77-A ของพระราชบัญญัติไอทีศาลที่มีเขตอำนาจใด ๆ อาจรวมเอาความผิดอื่น ๆ นอกเหนือจากความผิดที่มีการลงโทษตลอดชีวิตหรือจำคุกเป็นเวลาเกินสามปีภายใต้พระราชบัญญัตินี้

จะไม่มีการลงโทษใด ๆ หาก -

โดยเหตุผลของความเชื่อมั่นก่อนหน้านี้ของเขามีความรับผิดต่อการลงโทษที่เพิ่มขึ้นหรือการลงโทษในรูปแบบอื่น หรือ

ความผิดส่งผลกระทบต่อสภาพเศรษฐกิจและสังคมของประเทศ หรือ

ความผิดได้กระทำต่อเด็กอายุต่ำกว่า 18 ปี หรือ

มีการกระทำความผิดต่อผู้หญิงคนหนึ่ง

บุคคลที่ถูกกล่าวหาว่ากระทำความผิดตามพระราชบัญญัตินี้อาจยื่นคำร้องขอประนอมหนี้ในศาลได้ จากนั้นความผิดจะถูกรอการพิจารณาคดีและบทบัญญัติของมาตรา 265-B และ 265-C ของ Cr จะใช้พีซี

กฎหมายไซเบอร์เป็นเพียงผู้ช่วยให้รอดในการต่อสู้กับอาชญากรรมทางไซเบอร์ ผ่านกฎหมายที่เข้มงวดเท่านั้นที่สามารถให้ข้อมูลของประเทศได้อย่างปลอดภัย พระราชบัญญัติไอทีของอินเดียเป็นพระราชบัญญัติพิเศษเพื่อแก้ไขปัญหาอาชญากรรมไซเบอร์ พระราชบัญญัติฉบับนี้ได้รับการปรับปรุงโดยพระราชบัญญัติแก้ไขเพิ่มเติม พ.ศ. 2551

อาชญากรรมไซเบอร์เกิดขึ้นทุกขณะ แต่ก็ยังแทบไม่มีรายงาน คดีอาชญากรรมทางไซเบอร์ที่ถึงศาลยุติธรรมจึงมีน้อยมาก มีปัญหาในทางปฏิบัติในการรวบรวมจัดเก็บและชื่นชม Digital Evidence ดังนั้นพระราชบัญญัติจึงมีระยะเวลาดำเนินการก่อนที่จะมีผลบังคับใช้อย่างแท้จริง

ในบทช่วยสอนนี้เราได้พยายามครอบคลุมหัวข้อปัจจุบันและหัวข้อสำคัญทั้งหมดที่เกี่ยวข้องกับกฎหมายไซเบอร์และความปลอดภัยด้านไอที เราอยากจะอ้างอิงคำพูดของผู้เชี่ยวชาญด้านกฎหมายไซเบอร์ที่มีชื่อเสียงและศาลฎีกาที่สนับสนุนให้ Mr Pavan Duggal สรุปบทช่วยสอนนี้

ในขณะที่ฝ่ายนิติบัญญัติจะต้องได้รับการเติมเต็มสำหรับการทำงานที่น่าชื่นชมของพวกเขาเพื่อขจัดข้อบกพร่องต่างๆในไซเบอร์ลอว์ของอินเดียและทำให้เป็นกลางทางเทคโนโลยี แต่ดูเหมือนว่ามีความไม่ตรงกันที่สำคัญระหว่างความคาดหวังของประเทศและผลของกฎหมายที่แก้ไข สิ่งที่แปลกประหลาดและน่าตกใจที่สุดของการแก้ไขครั้งใหม่คือการแก้ไขเหล่านี้พยายามทำให้กฎหมายไซเบอร์ของอินเดียเป็นกฎหมายที่เป็นมิตรกับอาชญากรรมทางไซเบอร์ - กฎหมายที่ให้ความสำคัญกับอาชญากรไซเบอร์ด้วยใจที่อ่อนโยน กฎหมายที่เลือกที่จะสนับสนุนอาชญากรไซเบอร์โดยการลดปริมาณการลงโทษตามกฎหมายที่มีอยู่ .... กฎหมายที่ทำให้อาชญากรรมไซเบอร์ส่วนใหญ่กำหนดภายใต้พระราชบัญญัติไอทีเป็นความผิดที่ประกันตัวได้ กฎหมายที่มีแนวโน้มที่จะปูทางให้อินเดียกลายเป็นเมืองหลวงแห่งอาชญากรรมทางไซเบอร์ของโลก

1. What is Cybercrime?

A.Cybercrime หมายถึงกิจกรรมทั้งหมดที่ทำโดยมีเจตนาทางอาญาในโลกไซเบอร์ เนื่องจากลักษณะที่ไม่ระบุตัวตนของอินเทอร์เน็ตผู้กระทำผิดจึงมีส่วนร่วมในกิจกรรมอาชญากรรมหลายประเภท ด้านอาชญากรรมไซเบอร์เพิ่งเกิดขึ้นและรูปแบบใหม่ของกิจกรรมอาชญากรรมในโลกไซเบอร์กำลังมาถึงแนวหน้าในแต่ละวันที่ผ่านไป

2. Do we have an exhaustive definition of Cybercrime?

A.ไม่น่าเสียดายที่เราไม่มีคำจำกัดความที่ละเอียดถี่ถ้วนเกี่ยวกับอาชญากรรมไซเบอร์ อย่างไรก็ตามกิจกรรมออนไลน์ใด ๆ ที่ละเมิดความอ่อนไหวของมนุษย์โดยพื้นฐานแล้วถือได้ว่าเป็นอาชญากรรมทางไซเบอร์

3. What are the various categories of Cybercrimes?

A. อาชญากรรมไซเบอร์แบ่งออกเป็น 3 ประเภทใหญ่ ๆ -

- อาชญากรรมทางไซเบอร์ต่อบุคคล

- อาชญากรรมไซเบอร์ต่อทรัพย์สินและ

- อาชญากรรมไซเบอร์ต่อรัฐบาล

4. Tell us more about Cybercrimes against persons.

A.อาชญากรรมทางไซเบอร์ที่กระทำต่อบุคคลรวมถึงการก่ออาชญากรรมต่างๆเช่นการส่งภาพอนาจารเด็กการล่วงละเมิดโดยใช้อีเมลและการสะกดรอยตามทางไซเบอร์ การโพสต์และเผยแพร่เนื้อหาลามกอนาจารเป็นหนึ่งในอาชญากรรมไซเบอร์ที่สำคัญที่สุดที่รู้จักกันในปัจจุบัน

5. Is Cyber harassment also a Cybercrime?

A.การคุกคามทางไซเบอร์เป็นอาชญากรรมทางไซเบอร์ที่แตกต่างกัน การล่วงละเมิดประเภทต่างๆเกิดขึ้นในโลกไซเบอร์ การล่วงละเมิดอาจเป็นเรื่องทางเพศเชื้อชาติศาสนาหรืออื่น ๆ การล่วงละเมิดทางไซเบอร์ในฐานะอาชญากรรมยังนำเราไปสู่พื้นที่อื่นที่เกี่ยวข้องกับการละเมิดความเป็นส่วนตัวของชาวเน็ต การละเมิดความเป็นส่วนตัวของพลเมืองออนไลน์ถือเป็นอาชญากรรมทางไซเบอร์ที่มีลักษณะร้ายแรง

6. What are Cybercrimes against property?

A. อาชญากรรมทางไซเบอร์ต่อทรัพย์สินทุกรูปแบบรวมถึงการบุกรุกคอมพิวเตอร์โดยไม่ได้รับอนุญาตผ่านโลกไซเบอร์การทำลายล้างคอมพิวเตอร์การส่งโปรแกรมที่เป็นอันตรายและการครอบครองข้อมูลคอมพิวเตอร์โดยไม่ได้รับอนุญาต

7. Is hacking a Cybercrime?

A.การแฮ็กเป็นหนึ่งในอาชญากรรมไซเบอร์ที่ร้ายแรงที่รู้จักกันจนถึงปัจจุบัน เป็นความรู้สึกที่น่ากลัวที่ทราบว่ามีคนแปลกหน้าบุกเข้ามาในระบบคอมพิวเตอร์ของคุณโดยที่คุณไม่รู้ตัวและได้เข้าไปยุ่งเกี่ยวกับข้อมูลลับอันมีค่า

ความจริงที่ขมขื่นก็คือไม่มีระบบคอมพิวเตอร์ใดในโลกที่สามารถพิสูจน์การแฮ็กได้ มีมติเป็นเอกฉันท์ว่าระบบใด ๆ ก็ตามที่ดูปลอดภัยอาจถูกแฮ็กได้ การโจมตีปฏิเสธการให้บริการเมื่อเร็ว ๆ นี้ที่เห็นในเว็บไซต์เชิงพาณิชย์ยอดนิยมเช่น E-bay, Yahoo และ Amazon เป็นประเภทใหม่ของ Cybercrimes ซึ่งกำลังเกิดขึ้นอย่างช้าๆเนื่องจากเป็นอันตรายอย่างยิ่ง

การใช้ความสามารถในการเขียนโปรแกรมของตนเองเพื่อเข้าถึงคอมพิวเตอร์หรือเครือข่ายโดยไม่ได้รับอนุญาตถือเป็นอาชญากรรมที่ร้ายแรงมาก ในทำนองเดียวกันการสร้างและเผยแพร่โปรแกรมคอมพิวเตอร์ที่เป็นอันตรายซึ่งสร้างความเสียหายให้กับระบบคอมพิวเตอร์อย่างไม่สามารถแก้ไขได้ก็เป็น Cybercrime อีกรูปแบบหนึ่ง

8. What is Cybercrime against Government?

A.การก่อการร้ายทางไซเบอร์เป็นตัวอย่างหนึ่งที่ชัดเจนของอาชญากรรมไซเบอร์ที่ต่อต้านรัฐบาล การเติบโตของอินเทอร์เน็ตแสดงให้เห็นว่าสื่อไซเบอร์สเปซถูกใช้โดยบุคคลและกลุ่มต่างๆเพื่อคุกคามรัฐบาลและเพื่อข่มขวัญพลเมืองของประเทศ อาชญากรรมนี้แสดงตัวว่าเป็นการก่อการร้ายเมื่อบุคคลใดบุคคลหนึ่งเจาะเข้าไปในเว็บไซต์ที่รัฐบาลหรือกองทัพดูแล

9. Is there any comprehensive law on Cybercrime today?

A.ณ ตอนนี้เรายังไม่มีกฎหมายที่ครอบคลุมเกี่ยวกับอาชญากรรมทางไซเบอร์ที่ใดในโลก นี่คือเหตุผลที่หน่วยงานสืบสวนอย่างเอฟบีไอหาพื้นที่ให้ไซเบอร์สเปซเป็นภูมิประเทศที่ยากลำบากอย่างยิ่ง อาชญากรรมไซเบอร์ตกอยู่ในพื้นที่สีเทาของกฎหมายอินเทอร์เน็ตซึ่งกฎหมายที่มีอยู่ไม่ครอบคลุมทั้งหมดหรือบางส่วน อย่างไรก็ตามประเทศต่างๆกำลังใช้มาตรการที่สำคัญเพื่อกำหนดกฎหมายที่เข้มงวดเกี่ยวกับอาชญากรรมไซเบอร์

10. Is there any recent case which demonstrates the importance of having a cyber law on cybercrime within the national jurisdictions of countries?

A.กรณีล่าสุดของไวรัส "ฉันรักคุณ" แสดงให้เห็นถึงความจำเป็นในการมีกฎหมายไซเบอร์ที่เกี่ยวข้องกับอาชญากรรมทางไซเบอร์ในเขตอำนาจศาลของประเทศต่างๆ ในขณะที่เผยแพร่คุณลักษณะนี้ทางเว็บสำนักข่าวรอยเตอร์รายงานว่า "ฟิลิปปินส์ยังไม่สามารถจับกุมผู้ต้องสงสัยว่าเป็นผู้สร้างไวรัสคอมพิวเตอร์ 'Love Bug' เนื่องจากไม่มีกฎหมายที่จัดการกับอาชญากรรมทางคอมพิวเตอร์เจ้าหน้าที่ตำรวจอาวุโสกล่าว" ข้อเท็จจริงของเรื่องนี้คือไม่มีกฎหมายที่เกี่ยวข้องกับอาชญากรรมไซเบอร์ในฟิลิปปินส์

11. What is Vishing?

A.Vishing คือการปฏิบัติทางอาญาในการใช้อิทธิพลทางสังคมผ่านระบบโทรศัพท์โดยส่วนใหญ่มักใช้คุณสมบัติที่อำนวยความสะดวกโดย Voice over IP (VoIP) เพื่อเข้าถึงข้อมูลที่ละเอียดอ่อนเช่นรายละเอียดบัตรเครดิตจากสาธารณะ คำนี้ประกอบด้วย "เสียง" และฟิชชิง

12. What is Mail Fraud?

A. การฉ้อโกงทางไปรษณีย์เป็นความผิดภายใต้กฎหมายของรัฐบาลกลางของสหรัฐอเมริกาซึ่งรวมถึงโครงการใด ๆ ที่พยายามรับเงินหรือของมีค่าโดยมิชอบด้วยกฎหมายซึ่งระบบไปรษณีย์ถูกนำไปใช้ ณ จุดใดก็ได้ในการกระทำความผิดอาญา

13. What is ID Spoofing?

A. เป็นการใช้เครือข่ายโทรศัพท์เพื่อแสดงหมายเลขบนหน้าจอ Caller ID ของผู้รับซึ่งไม่ใช่ของสถานีต้นทางจริง

14. What is Cyber espionage?

A. เป็นการกระทำหรือการปฏิบัติเพื่อให้ได้มาซึ่งความลับจากบุคคลคู่แข่งคู่แข่งกลุ่มรัฐบาลและศัตรูเพื่อประโยชน์ทางทหารการเมืองหรือเศรษฐกิจโดยใช้วิธีการแสวงหาประโยชน์ที่ผิดกฎหมายบนอินเทอร์เน็ต

15. What is the meaning of Sabotage?

A.การก่อวินาศกรรมหมายถึงความเสียหายโดยเจตนาต่อเครื่องจักรหรือวัสดุใด ๆ หรือการหยุดชะงักของงาน ในบริบทของโลกไซเบอร์มันเป็นภัยคุกคามต่อการดำรงอยู่ของคอมพิวเตอร์และดาวเทียมที่ใช้โดยกิจกรรมทางทหาร

16. Name the democratic country in which The Cyber Defamation law was first introduced.

A. เกาหลีใต้เป็นประเทศประชาธิปไตยประเทศแรกที่มีการนำกฎหมายนี้มาใช้ก่อน

17. What are Bots?

A.บอทเป็นหนึ่งในประเภทอาชญากรรมที่ซับซ้อนที่สุดที่เผชิญกับอินเทอร์เน็ตในปัจจุบัน บ็อตได้รับชื่อที่ไม่เหมือนใครจากการทำงานอัตโนมัติที่หลากหลายในนามของอาชญากรไซเบอร์ พวกเขามีส่วนในการโจมตี "ปฏิเสธการให้บริการ" ในอินเทอร์เน็ต

18. What are Trojans and Spyware?

A. โทรจันและสปายแวร์เป็นเครื่องมือที่อาชญากรไซเบอร์อาจใช้เพื่อเข้าถึงโดยไม่ได้รับอนุญาตและขโมยข้อมูลจากเหยื่อซึ่งเป็นส่วนหนึ่งของการโจมตี

19. What are Phishing and Pharming?

A. ฟิชชิ่งและฟาร์มิงเป็นวิธีที่พบบ่อยที่สุดในการโจรกรรมข้อมูลประจำตัวซึ่งเป็นรูปแบบหนึ่งของอาชญากรรมไซเบอร์ที่อาชญากรใช้อินเทอร์เน็ตเพื่อขโมยข้อมูลส่วนบุคคลจากผู้อื่น

20. Mention some tips to prevent cyber-crimes.

อ่านวิธีล่าสุดที่แฮกเกอร์สร้างสแกมฟิชชิงเพื่อเข้าถึงข้อมูลส่วนบุคคลของคุณ

ติดตั้งไฟร์วอลล์บนคอมพิวเตอร์ของคุณเพื่อป้องกันภัยคุกคามและการโจมตีที่ไม่ต้องการให้เหลือน้อยที่สุด

ใช้ความระมัดระวังขณะเปิดอีเมลและคลิกลิงก์ คุณควรอ่านอย่างระมัดระวังขณะดาวน์โหลดเนื้อหาจากแหล่งที่ไม่ได้รับการยืนยัน

สร้างรหัสผ่านที่รัดกุมสำหรับเว็บไซต์ใด ๆ ที่เก็บข้อมูลส่วนบุคคล