Metasploit - คู่มือฉบับย่อ

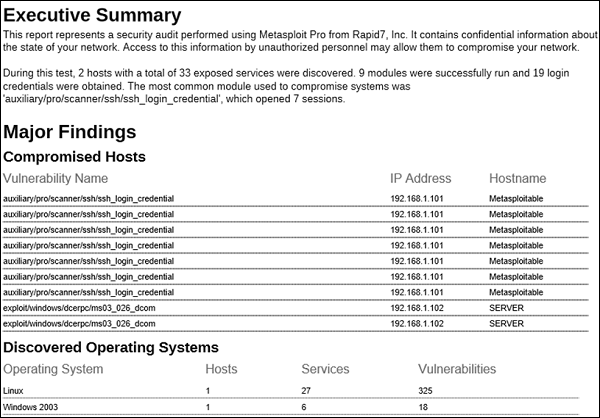

Metasploit เป็นหนึ่งในเครื่องมือที่ทรงพลังที่สุดที่ใช้สำหรับการทดสอบการเจาะ ส่วนใหญ่ของทรัพยากรที่สามารถพบได้ที่ - www.metasploit.com มีสองเวอร์ชัน: รุ่นเชิงพาณิชย์และรุ่นฟรี ไม่มีความแตกต่างที่สำคัญในสองเวอร์ชันดังนั้นในบทช่วยสอนนี้เราจะใช้ Metasploit เวอร์ชันชุมชน (ฟรี) เป็นส่วนใหญ่

ในฐานะแฮ็กเกอร์ที่มีจริยธรรมคุณจะใช้ "การกระจายกาลี" ซึ่งมีเวอร์ชันชุมชน Metasploit ฝังอยู่พร้อมกับเครื่องมือแฮ็กที่มีจริยธรรมอื่น ๆ แต่ถ้าคุณต้องการติดตั้ง Metasploit เป็นเครื่องมือแยกต่างหากคุณสามารถทำได้อย่างง่ายดายบนระบบที่ทำงานบน Linux, Windows หรือ Mac OS X

ข้อกำหนดฮาร์ดแวร์ในการติดตั้ง Metasploit คือ -

- โปรเซสเซอร์ 2 GHz +

- มี RAM 1 GB

- เนื้อที่ว่างบนดิสก์ 1 GB +

Matasploit สามารถใช้ได้กับพร้อมรับคำสั่งหรือกับ Web UI

เวอร์ชันระบบปฏิบัติการที่แนะนำสำหรับ Metasploit ได้แก่ -

- Kali Linux 2.0 หรือเวอร์ชันบน

- Backtrack 3 และเวอร์ชันด้านบน

- Red Hat Enterprise Linux Server 5.10+

- Red Hat Enterprise Linux Server 6.5+

- Red Hat Enterprise Linux Server 7.1+

- Ubuntu Linux 10.04 LTS

- Ubuntu Linux 12.04 LTS

- Ubuntu Linux 14.04 LTS

- Windows Server 2008 R2

- Windows Server 2012 R2

- วินโดว 7

- Windows 8.1

เราจะดำเนินการต่อไปนี้เพื่อตั้งค่าสภาพแวดล้อมการทดสอบของเรา -

เราจะดาวน์โหลด Virtual box และติดตั้ง

ดาวน์โหลดและติดตั้ง Kali การกระจาย.

ดาวน์โหลดและติดตั้ง Metasploitable ซึ่งจะเป็นเครื่องแฮ็กของเรา

ดาวน์โหลดและติดตั้ง Windows XP ซึ่งจะเป็นอีกเครื่องแฮ็ก

โดยรวมแล้วเราจะมีเครื่อง 3 เครื่องซึ่งจะเชื่อมต่อกันในเครือข่ายเดียวกัน

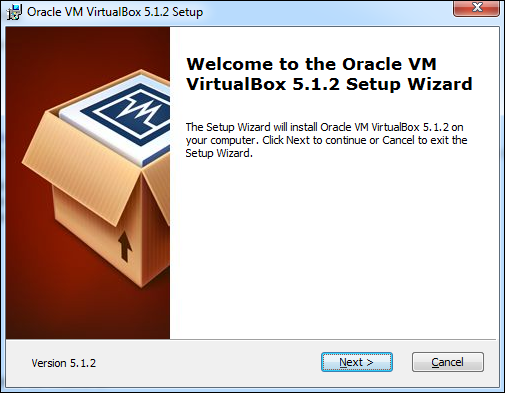

ติดตั้ง Virtual Box

หากต้องการดาวน์โหลด Virtual Box ไปที่www.virtualbox.org/wiki/Downloads

เลือกเวอร์ชันที่เหมาะสมขึ้นอยู่กับระบบปฏิบัติการของคุณและการกำหนดค่าฮาร์ดแวร์ของระบบของคุณ

หลังจากเลือก Virtual Box เวอร์ชันที่เหมาะสมแล้วหน้าจอต่อไปนี้จะปรากฏขึ้น คลิกNext.

ในหน้าจอถัดไปตั้งค่าตำแหน่งที่คุณต้องการติดตั้งแอปพลิเคชัน

คุณจะได้รับข้อความเตือนก่อนดำเนินการติดตั้ง

คลิกใช่บนหน้าจอด้านบนซึ่งจะแสดงหน้าจอต่อไปนี้ คลิกInstall เพื่อเริ่มการติดตั้ง

เมื่อการติดตั้งเสร็จสมบูรณ์คุณจะได้รับหน้าจอต่อไปนี้ คลิก Finish เพื่อออกจาก Setup Wizard

ตอนนี้คุณจะได้รับการต้อนรับด้วยหน้าจอเปิดของ VirtualBox

ตอนนี้เราพร้อมที่จะติดตั้งโฮสต์ที่เหลือสำหรับบทช่วยสอนนี้แล้ว

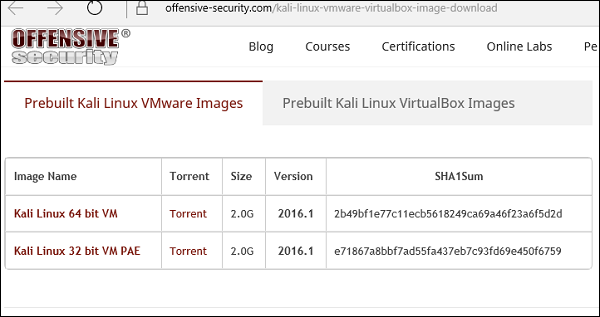

ติดตั้ง Kali Linux

คุณสามารถดาวน์โหลด Kali Linux ได้จากเว็บไซต์ทางการ - www.kali.org/downloads/

ไปที่เว็บไซต์อย่างเป็นทางการและดาวน์โหลดอิมเมจ Kali Linux VirtualBox ที่สร้างไว้ล่วงหน้า

จากนั้นเปิด VirtualBox Manager และไปที่ Machine → New

ไปที่ตำแหน่งที่ดาวน์โหลด Kali Linux แล้วเลือกไฟล์ฮาร์ดดิสก์เสมือน

หน้าจอถัดไปจะแจ้งให้คุณสร้างเครื่องเสมือน คลิกCreate ดังที่แสดงในภาพหน้าจอต่อไปนี้

ตอนนี้คุณสามารถเริ่ม Kali OS ชื่อผู้ใช้เริ่มต้นของคุณจะเป็นroot และรหัสผ่านของคุณจะเป็น toor.

ในบทนี้เราจะพูดถึงคำสั่งพื้นฐานที่ใช้บ่อยใน Metasploit

ก่อนอื่นให้เปิดคอนโซล Metasploit ใน Kali คุณสามารถทำได้โดยทำตามเส้นทาง: Applications → Exploitation Tools → Metasploit

เมื่อคุณเปิดคอนโซล Metasploit คุณจะเห็นหน้าจอต่อไปนี้ ไฮไลต์ด้วยขีดเส้นใต้สีแดงคือเวอร์ชันของ Metasploit

คำสั่งช่วยเหลือ

หากคุณพิมพ์ไฟล์ help คำสั่งบนคอนโซลจะแสดงรายการคำสั่งหลักใน Metasploit พร้อมกับคำอธิบาย

คำสั่ง msfupdate

msfupdateเป็นคำสั่งการบริหารที่สำคัญ ใช้เพื่ออัปเดต Metasploit ด้วยช่องโหว่ล่าสุด หลังจากรันคำสั่งนี้คุณจะต้องรอหลายนาทีจนกว่าการอัปเดตจะเสร็จสิ้น

คำสั่งค้นหา

Searchเป็นคำสั่งที่มีประสิทธิภาพใน Metasploit ที่คุณสามารถใช้เพื่อค้นหาสิ่งที่คุณต้องการค้นหา ตัวอย่างเช่นหากคุณต้องการค้นหาช่องโหว่ที่เกี่ยวข้องกับ Microsoft คำสั่งจะเป็น -

msf >search name:Microsoft type:exploitที่นี่ search คือคำสั่ง name คือชื่อของวัตถุที่คุณกำลังมองหาและ type เป็นสคริปต์ที่คุณกำลังค้นหา

คำสั่งข้อมูล

info คำสั่งให้ข้อมูลเกี่ยวกับโมดูลหรือแพลตฟอร์มเช่นตำแหน่งที่ใช้ใครเป็นผู้สร้างการอ้างอิงช่องโหว่และข้อ จำกัด ของเพย์โหลด

ในบทนี้เราจะดูวิธีใช้ไฟล์ ArmitageGUI สำหรับ Metasploit Armitage เป็นเครื่องมือเสริมสำหรับ Metasploit มันแสดงภาพเป้าหมายแนะนำการหาประโยชน์และแสดงคุณสมบัติขั้นสูงหลังการหาประโยชน์ Armitage ถูกรวมเข้ากับการแจกแจงแบบกาลี หากคุณจำเป็นต้องทำการทดสอบ Penetration คุณจะต้องใช้ทั้งสองเครื่องมือร่วมกัน

มาเรียนรู้วิธีการทำงานกับ Armitage GUI ตอนแรกเปิดคอนโซล Metasploit แล้วไปที่ Applications → Exploit Tools → Armitage

ป้อนรายละเอียดที่จำเป็นในหน้าจอถัดไปแล้วคลิก Connect.

ถัดไปคุณจะเห็นหน้าจอต่อไปนี้

Armitage เป็นมิตรกับผู้ใช้มาก GUI มีสามส่วนที่แตกต่างกัน:Targets, Consoleและ Modules.

พื้นที่ Targetsแสดงรายการเครื่องจักรทั้งหมดที่คุณค้นพบและเครื่องที่คุณทำงานด้วย เป้าหมายที่ถูกแฮ็กจะมีสีแดงพร้อมกับพายุฝนฟ้าคะนอง หลังจากคุณแฮ็กเป้าหมายแล้วคุณสามารถคลิกขวาที่เป้าหมายและสำรวจสิ่งที่คุณต้องทำต่อไปเช่นสำรวจ (เรียกดู) โฟลเดอร์

พื้นที่ Consoleให้มุมมองสำหรับโฟลเดอร์ เพียงแค่คลิกที่มันคุณสามารถไปที่โฟลเดอร์ได้โดยตรงโดยไม่ต้องใช้คำสั่ง Metasploit ใด ๆ

พื้นที่ Modules คือส่วนที่แสดงโมดูลของช่องโหว่

Pro Console เป็นเวอร์ชันคอนโซลเชิงพาณิชย์ของ Metasploit พร้อมใช้งานสำหรับ Linux, Microsoft OS และ OSX Metasploit Pro สามารถช่วยให้ผู้ทดสอบเจาะไปที่ -

ใช้ประโยชน์จากโครงการโอเพนซอร์ส Metasploit และไลบรารีการหาประโยชน์ชั้นนำ

จัดการข้อมูลในการประเมินขนาดใหญ่

ควบคุมเครื่องที่ถูกบุกรุกและเข้าควบคุมเครือข่าย

สร้างรายงานที่มีการค้นพบที่สำคัญโดยอัตโนมัติ

ปรับปรุงความปลอดภัยโดยจัดลำดับความสำคัญของช่องโหว่ที่ถูกใช้ประโยชน์

พิสูจน์ประสิทธิภาพของการแก้ไขหรือชดเชยการควบคุมให้กับผู้ตรวจสอบ

รับการมองเห็นที่ครอบคลุมเกี่ยวกับความเสี่ยงของผู้ใช้โดยการผสานรวมกับ Rapid7 UserInsight

ทดสอบประสิทธิภาพของการควบคุมความปลอดภัย

จำลองแคมเปญฟิชชิงสำหรับผู้ใช้หลายพันคน

Metasploit Pro มีพรอมต์คำสั่งและเว็บ UI

ในการใช้ Metasploit Pro คุณต้องซื้อจาก Rapid7 และติดตั้งลงในระบบของคุณ ในสภาพแวดล้อม Windows เมื่อต้องการเปิด Metasploit Pro ให้ไปที่: เริ่ม→โปรแกรมทั้งหมด→ Metasploit →คอนโซล Metasploit

หากคุณกำลังทำงานในสภาพแวดล้อม Linux ให้เปิดเทอร์มินัลบรรทัดคำสั่งแล้วพิมพ์ sudo msfpro.

เป้าหมายที่มีช่องโหว่คือเครื่องจักรหรืออุปกรณ์ที่มีช่องโหว่ด้านความปลอดภัยที่ไม่ได้จับคู่ ทำให้โฮสต์เสี่ยงซึ่งเป็นเป้าหมายในกรณีนี้

เพื่อวัตถุประสงค์ในการทดสอบ Rapid7 ได้สร้างเครื่อง VM ที่มีช่องโหว่มากมาย โปรดทราบว่าคุณไม่ได้รับอนุญาตให้เจาะอุปกรณ์ใด ๆ โดยไม่ได้รับอนุญาต ดังนั้นคุณต้องดาวน์โหลดmetasploitable ซึ่งเป็นเครื่อง Linux

สามารถดาวน์โหลด Metasploitable ได้จาก - www.information.rapid7.com/

กรอกแบบฟอร์มเพื่อลงทะเบียนด้วยตนเอง ถัดไปคุณจะได้รับหน้าจอต่อไปนี้พร้อมลิงก์โดยตรงเพื่อดาวน์โหลด Metasploitable

จากนั้นเปิด VirtualBox Manager และไปที่ Machine → New

คลิก“ ใช้ไฟล์ฮาร์ดดิสก์เสมือนที่มีอยู่” และเรียกดูตำแหน่งที่คุณดาวน์โหลด Metasploitable คลิก Open.

ในหน้าจอถัดไปคลิก Create.

ตอนนี้คุณสามารถเข้าสู่ Metasploitable โดยใช้ค่าเริ่มต้น username: msfadmin และรหัสผ่าน: msfadmin.

ขั้นตอนแรกของการเจาะจะเกี่ยวข้องกับการสแกนเครือข่ายหรือโฮสต์เพื่อรวบรวมข้อมูลและสร้างภาพรวมของเครื่องเป้าหมาย

Discovery Scanโดยพื้นฐานแล้วคือการสร้างรายการ IP ในเครือข่ายเป้าหมายโดยค้นพบบริการที่ทำงานบนเครื่อง ในการทำสิ่งนี้ใน Metasploit เราจะใช้คำสั่ง promp ซึ่งเป็นคำสั่ง NMAP ที่รวมอยู่ใน Metasploit สำหรับข้อมูลเพิ่มเติมเกี่ยวกับ NMAP และคำสั่งไปที่https://nmap.org/

ตอนนี้เรามาดูในทางปฏิบัติว่ามันทำงานอย่างไร เราเริ่มต้นเครื่องเป้าหมาย (Metasploitable) และเครื่อง Windows Server 2003 ด้วย IP192.168.1.101.

ต่อไปเราจะเริ่ม Metasploit ที่นี่เราใช้ Kali Linux ดังนั้นคำสั่งจะเริ่มต้นด้วยเสมอnmap.

มาเริ่มสแกนเครือข่ายด้วยช่วง 192.168.0.0/24 และค้นหาเครื่อง

ดังที่เห็นในภาพหน้าจอด้านบนมี 5 โฮสต์ในเครือข่ายพร้อมรายละเอียด ตอนนี้เราพบโฮสต์ที่ยังมีชีวิตอยู่เราจะพยายามค้นหาระบบปฏิบัติการที่ใช้งานอยู่และบริการเบื้องหลัง

เราจะพยายามโจมตีเครื่องที่มีช่องโหว่ด้วย IP 192.168.1.101 ในการทำเช่นนั้นเราจะเรียกใช้คำสั่งต่อไปนี้ -

Nmap –sV-O –T4 192.168.1.101-sV พารามิเตอร์จะตรวจจับบริการพร้อมรายละเอียดเวอร์ชัน

-O คือการตรวจจับเวอร์ชันของ OS ซึ่งในกรณีของเราคือ Linux 2.6.X

-T4 คือเวลาที่เราปล่อยให้การสแกนเสร็จสิ้น

คุณจะได้รับหน้าจอต่อไปนี้เป็นผลลัพธ์ของการใช้คำสั่งด้านบน

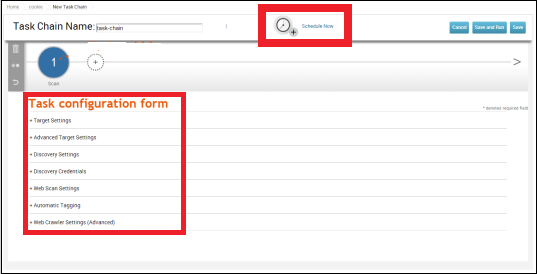

Task Chains เป็นคุณสมบัติที่พบในเวอร์ชัน Metasploit Pro ซึ่งช่วยให้เรากำหนดเวลางานและดำเนินการได้ โดยทั่วไปจะใช้สำหรับกระบวนการที่ทำงานเป็นระยะ ๆ ตัวอย่างเช่นการสแกนเครือข่าย

ในการกำหนดค่างานให้ไปที่ Tasks → Chains → New Task Chain

ตั้งชื่อสำหรับ Task Chain

จากนั้นคลิกเครื่องหมาย "+" ดังที่แสดงในภาพหน้าจอต่อไปนี้

เลือกจากรายการงานที่คุณต้องการเลือก ให้เราเลือก SCAN

ถัดไป configuration task setting จะปรากฏดังภาพด้านล่าง

มาเพิ่มงานใน Task Chain ซึ่งเป็นฟังก์ชันที่เซิร์ฟเวอร์ต้องทำหลังจากเสร็จสิ้นภารกิจแรก ในการกำหนดเวลางานให้คลิกไอคอน "กำหนดเวลาเลย"

ตารางต่อไปนี้จะแสดงขึ้นซึ่งคุณสามารถเลือกความถี่ที่คุณต้องการเรียกใช้งานได้

ในตอนท้ายคลิกปุ่มบันทึกเพื่อจัดกำหนดการห่วงโซ่งาน

Metasploit เป็นกรอบการรักษาความปลอดภัยที่มีประสิทธิภาพซึ่งช่วยให้คุณสามารถนำเข้าผลการสแกนจากเครื่องมือของบุคคลที่สามอื่น ๆ คุณสามารถนำเข้าผลการสแกน NMAP ในรูปแบบ XML ที่คุณอาจสร้างไว้ก่อนหน้านี้ Metasploit ยังช่วยให้คุณสามารถนำเข้าผลการสแกนจากNessusซึ่งเป็นเครื่องสแกนช่องโหว่

เรามาดูวิธีการทำงาน ในตอนแรกทำการสแกน NMAP และบันทึกผลลัพธ์ในรูปแบบ XML บนเดสก์ท็อปของคุณดังที่แสดงในภาพหน้าจอต่อไปนี้

จากนั้นเปิด Metasploit หรือ Armitage เพื่อนำเข้าผลการสแกน หลังจากนั้นให้ใช้คำสั่งต่อไปนี้เพื่ออิมพอร์ตโฮสต์ทั้งหมด

Msf > db_import "path of xml file"ภาพหน้าจอต่อไปนี้แสดงให้เห็นว่าผลลัพธ์จะเป็นอย่างไร

ในการทดสอบว่าไฟล์นำเข้าถูกต้องหรือไม่เราสามารถเรียกใช้คำสั่งเฉพาะบนโฮสต์ทั้งสองนี้และดูว่าพวกเขาตอบสนองอย่างไร ตัวอย่างเช่นในกรณีของเราเราได้แสดงรายการโฮสต์ทั้งหมดที่มีพอร์ต 445 ทำงานอยู่

ช่องโหว่คือไฟล์ system holeที่สามารถใช้ประโยชน์เพื่อเข้าถึงข้อมูลที่ละเอียดอ่อนโดยไม่ได้รับอนุญาตหรือฉีดโค้ดที่เป็นอันตราย Metasploit เช่นเดียวกับแอปพลิเคชันความปลอดภัยอื่น ๆ ทั้งหมดมีไฟล์vulnerability scanner ซึ่งมีอยู่ในเวอร์ชันเชิงพาณิชย์

ด้วยความช่วยเหลือของเครื่องสแกนช่องโหว่คุณสามารถทำงานเกือบทั้งหมดได้ด้วยแอปพลิเคชันเดียว สิ่งอำนวยความสะดวกนี้ไม่มีใน Metasploit เวอร์ชันฟรี หากคุณใช้ Metasploit เวอร์ชันฟรีคุณจะต้องใช้ Nessus Vulnerability Scanner จากนั้นจึงนำเข้าผลลัพธ์จากที่นั่น Metasploit ใช้Nexpose ทำการสแกน

มาดูวิธีการสแกนด้วย Nexpose ใน Metasploit เวอร์ชัน Pro

ขั้นแรกให้เพิ่ม Nexpose console ใน Metasploit WEB UI โดยไปที่: การดูแลระบบ→การตั้งค่าส่วนกลาง→ Nexpose Console →กำหนดค่าคอนโซล Nexpose

ป้อน IP ของเซิร์ฟเวอร์ที่ติดตั้ง Nexpose จากนั้นป้อนหมายเลขพอร์ตชื่อผู้ใช้และรหัสผ่าน เลือกenable.

จากนั้นคลิกปุ่ม Netexpose →เพิ่มที่อยู่ IP ของโฮสต์หรือเครือข่ายที่จะสแกน→เลือกเทมเพลตการสแกน จะเริ่มกระบวนการสแกน

หากต้องการดูผลการสแกนไปที่การวิเคราะห์→โฮสต์

ในบทนี้เราจะเรียนรู้วิธีตรวจสอบช่องโหว่ที่เราพบจากโปรแกรมสแกนช่องโหว่เช่น Nexpose กระบวนการนี้เรียกอีกอย่างว่าvulnerability analysis.

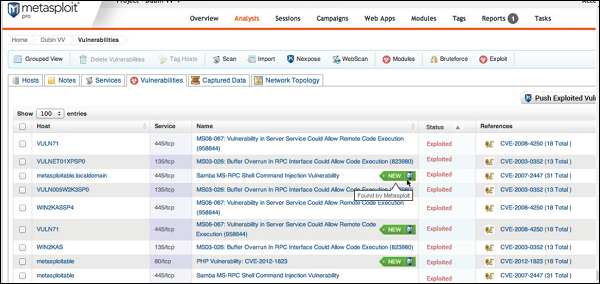

ดังที่แสดงในภาพหน้าจอต่อไปนี้เครื่องสแกนช่องโหว่บางครั้งอาจทำให้คุณมีช่องโหว่หลายร้อยช่อง ในกรณีเช่นนี้อาจใช้เวลาค่อนข้างนานในการตรวจสอบความถูกต้องของแต่ละช่องโหว่

Metasploit Pro มีคุณสมบัติที่เรียกว่า Vulnerability Validationเพื่อช่วยคุณประหยัดเวลาโดยการตรวจสอบช่องโหว่โดยอัตโนมัติและให้ภาพรวมของช่องโหว่ที่สำคัญที่สุดที่อาจเป็นอันตรายต่อระบบของคุณ นอกจากนี้ยังมีตัวเลือกในการจำแนกช่องโหว่ตามความรุนแรง

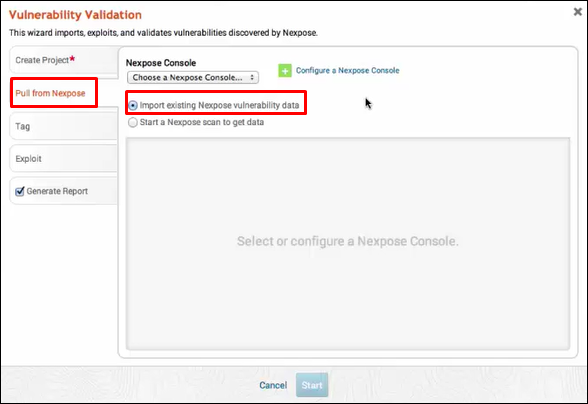

มาดูกันว่าคุณจะใช้ตัวเลือกนี้ได้อย่างไร เปิด Metasploit Pro Web Console → Project → Vulnerability Validation

จากนั้นป้อนชื่อโครงการและให้คำอธิบายง่ายๆเกี่ยวกับโครงการ จากนั้นคลิกไฟล์Start ปุ่ม.

คลิก "ดึงจาก Nexpose" เลือก "นำเข้าข้อมูลช่องโหว่ Nexpose ที่มีอยู่" ตามที่แสดงในภาพหน้าจอต่อไปนี้

คลิกแท็ก→แท็กอัตโนมัติตามระบบปฏิบัติการ มันจะแยกช่องโหว่ให้คุณ

จากนั้นไปที่ Exploit → Sessionsและเลือกตัวเลือก "ล้างเซสชันเมื่อเสร็จสิ้น" หมายความว่าเมื่อจะตรวจสอบช่องโหว่จะมีการโต้ตอบระหว่างเครื่อง Metasploit และเครื่องที่มีช่องโหว่

คลิก Generate Report → Start.

ถัดไปคุณจะเห็นตัวช่วยสร้างการตรวจสอบ ที่นี่คุณต้องคลิกไฟล์Push validations ปุ่ม.

คุณจะได้รับหน้าจอต่อไปนี้หลังจากที่คุณได้ทดสอบรายการช่องโหว่ทั้งหมดแล้ว

หากต้องการดูผลลัพธ์ของช่องโหว่ที่ทดสอบให้ไปที่หน้าแรก→ชื่อโครงการ→ช่องโหว่

หลังจากการสแกนช่องโหว่และการตรวจสอบช่องโหว่เราต้องเรียกใช้และทดสอบสคริปต์บางส่วน (เรียกว่า exploits) เพื่อเข้าถึงเครื่องจักรและทำสิ่งที่เราวางแผนจะทำ

ใช้ประโยชน์จาก Armitage GUI

เรามีหลายวิธีในการใช้ประโยชน์ วิธีแรกและสำคัญที่สุดคือการใช้ Armitage GUI ซึ่งจะเชื่อมต่อกับ Metasploit เพื่อทำการทดสอบการโจมตีอัตโนมัติที่เรียกว่า HAIL MARY เรามาดูวิธีการทำงาน

เปิดการแจกจ่ายกาลี→แอปพลิเคชัน→เครื่องมือใช้ประโยชน์→อาร์มิเทจ

จากนั้นไปที่ Attacks → Hail Mary แล้วคลิกใช่

คุณจะเห็นหน้าจอต่อไปนี้ซึ่งจะแสดงช่องโหว่ทั้งหมดที่กำลังทดสอบ

จากนั้นคุณจะเห็นไอคอนของระบบที่ใช้ประโยชน์ได้ (กล่าวคือระบบที่ใช้ประโยชน์จากช่องโหว่) จะเปลี่ยนเป็นสีแดงพร้อมกับรูปแบบพายุฝนฟ้าคะนอง ที่คอนโซลคุณจะเห็นว่าการใช้ประโยชน์ใดที่ประสบความสำเร็จพร้อมด้วยรหัสเซสชันตามลำดับ

ตอนนี้คุณสามารถโต้ตอบกับเครื่องได้

ใช้ประโยชน์จากพรอมต์คำสั่ง

วิธีที่สอง (และอาจเป็นวิธีที่เป็นมืออาชีพเล็กน้อย) ในการใช้ Exploit คือการใช้ Command Prompt

จาก Vulnerability Scanner เราพบว่าเครื่อง Linux ที่เรามีไว้สำหรับทดสอบนั้นเสี่ยงต่อบริการ FTP ตอนนี้เราจะใช้ไฟล์exploitที่สามารถทำงานให้เราได้ คำสั่งคือ -

msf > use “exploit path”

จากนั้นใช้คำสั่งต่อไปนี้เพื่อดูว่าคุณต้องตั้งค่าพารามิเตอร์ใดเพื่อให้สามารถใช้งานได้

msf > show optionsการหาประโยชน์นี้แสดงให้เห็นว่าเราต้องตั้งค่า RHOST“ IP เป้าหมาย”

จากนั้นใช้คำสั่ง -

msf > set RHOST 192.168.1.101

msf > set RPORT 21

จากนั้นใช้คำสั่ง -

msf > runหากการใช้ประโยชน์สำเร็จคุณจะเห็นหนึ่งเซสชันเปิดขึ้นดังที่แสดงในภาพหน้าจอต่อไปนี้

ตอนนี้คุณสามารถโต้ตอบกับระบบนี้ได้

Payload เป็นสคริปต์ง่ายๆที่แฮกเกอร์ใช้เพื่อโต้ตอบกับระบบที่ถูกแฮ็ก การใช้เพย์โหลดสามารถถ่ายโอนข้อมูลไปยังระบบเหยื่อได้

Metasploit payloads สามารถมีได้สามประเภท -

Singles- คนโสดมีขนาดเล็กมากและได้รับการออกแบบมาเพื่อสร้างการสื่อสารบางอย่างจากนั้นไปยังขั้นตอนต่อไป ตัวอย่างเช่นการสร้างผู้ใช้

Staged - เป็นเพย์โหลดที่ผู้โจมตีสามารถใช้เพื่ออัปโหลดไฟล์ที่ใหญ่กว่าไปยังระบบเหยื่อ

Stages- สเตจคือส่วนประกอบเพย์โหลดที่ดาวน์โหลดโดยโมดูล Stagers ขั้นตอนน้ำหนักบรรทุกต่างๆมีคุณสมบัติขั้นสูงโดยไม่ จำกัด ขนาดเช่น Meterpreter และ VNC Injection

ตัวอย่าง

มาดูตัวอย่างเพื่อทำความเข้าใจการใช้งานเพย์โหลด Metasploit สมมติว่าเรามีเครื่อง Windows Server 2003 ซึ่งเสี่ยงต่อ DCOM MS03-026

ในตอนแรกเราจะค้นหาไฟล์ exploitที่สามารถทำงานกับช่องโหว่นี้ได้ เราจะใช้ประโยชน์อย่างสุดความสามารถRANK.

ต่อไปเราจะใช้คำสั่งต่อไปนี้เพื่อดูว่า payload ใดที่เราสามารถใช้กับการใช้ประโยชน์นี้ได้

msf > show payloadsและดูว่าฉันสามารถใช้เพย์โหลดที่จะช่วยฉันในการอัปโหลด / เรียกใช้ไฟล์เพื่อทำให้เหยื่อเป็นเซิร์ฟเวอร์ VNC เพื่อดูได้

คำสั่งดังกล่าวจะแสดงเพย์โหลดที่จะช่วยให้เราอัปโหลด / เรียกใช้ไฟล์ไปยังระบบเหยื่อ

ในการตั้งค่า payload ที่เราต้องการเราจะใช้คำสั่งต่อไปนี้ -

set PAYLOAD payload/pathตั้งค่าโฮสต์การฟังและพอร์ตการฟัง (LHOST, LPORT) ซึ่งเป็นไฟล์ attacker IP และ port. จากนั้นตั้งค่าโฮสต์ระยะไกลและพอร์ต (RPORT, LHOST) ซึ่งเป็นไฟล์victim IP และ port.

พิมพ์ "exploit" มันจะสร้างเซสชันดังที่แสดงด้านล่าง -

ตอนนี้เราสามารถเล่นกับเครื่องได้ตามการตั้งค่าที่เพย์โหลดนี้เสนอ

หลังจากเข้าถึงเครื่องได้แล้วสิ่งสำคัญคือต้องรับข้อมูลที่ละเอียดอ่อนทั้งหมดเช่นชื่อผู้ใช้และรหัสผ่าน คุณสามารถดำเนินการนี้เพื่อวัตถุประสงค์ในการตรวจสอบได้เช่นกันเพื่อวิเคราะห์ว่าระบบในองค์กรของคุณใช้รหัสผ่านที่คาดเดายากหรือไม่

ใน Windows รหัสผ่านจะถูกเก็บไว้ในรูปแบบที่เข้ารหัสซึ่งเรียกว่า NTLM hash. ในระบบปฏิบัติการ Windows คุณควรมองหาผู้ใช้ที่มีหมายเลข 500 ซึ่งแสดงว่าผู้ใช้เป็นไฟล์superuser.

ใน Metasploit เวอร์ชันฟรีข้อมูลรับรองแฮชจะต้องถูกบันทึกไว้ในไฟล์ข้อความหรือในฐานข้อมูล Metasploit

ตัวอย่าง

ลองใช้สถานการณ์ที่เราใช้ในบทที่แล้ว สมมติว่าเรามีเครื่อง Windows Server 2003 ซึ่งเสี่ยงต่อ DCOM MS03-026 เราสามารถเข้าถึงระบบนี้และใส่ไฟล์meterpreter น้ำหนักบรรทุก

คำสั่งที่ใช้โดยทั่วไปใน meterpreter คือ hashdump ซึ่งจะแสดงรายชื่อผู้ใช้และรหัสผ่านทั้งหมด

คุณยังสามารถใช้ Armitage เพื่อดึงข้อมูลนี้ดังที่แสดงในภาพหน้าจอต่อไปนี้

Metasploit รุ่นเชิงพาณิชย์มีเซสชันแยกต่างหากที่เรียกว่า Credentialซึ่งอนุญาตให้รวบรวมจัดเก็บและนำข้อมูลรับรองกลับมาใช้ใหม่ มาดูกันว่าจะไปเกี่ยวกับเรื่องนี้ได้อย่างไร

ในการรวบรวมข้อมูลที่ละเอียดอ่อนขั้นแรกไปที่: หน้าแรก→ชื่อโครงการ→เซสชัน

คลิกที่เซสชันที่ใช้งานอยู่

จากนั้นคลิก Collect System Data. มันจะรวบรวม HASH และรหัสผ่านทั้งหมด

คุณจะเห็นหน้าจอดังนี้ -

หากต้องการดูข้อมูลรับรองที่รวบรวมให้ไปที่หน้าแรก→ชื่อโครงการ→ข้อมูลรับรอง→จัดการ

ดังที่แสดงในภาพหน้าจอต่อไปนี้คุณจะเห็นรหัสผ่านทั้งหมดที่ได้รับและรหัสผ่านที่อาจแตกได้

ในการโจมตีแบบดุร้ายแฮ็กเกอร์จะใช้ตัวอักษรตัวเลขอักขระพิเศษและตัวอักษรขนาดเล็กและตัวพิมพ์ใหญ่ที่เป็นไปได้ทั้งหมดในรูปแบบอัตโนมัติเพื่อเข้าถึงโฮสต์หรือบริการ การโจมตีประเภทนี้มีโอกาสสำเร็จสูง แต่ต้องใช้เวลามหาศาลในการประมวลผลชุดค่าผสมทั้งหมด

การโจมตีที่ดุร้ายนั้นช้าและแฮ็กเกอร์อาจต้องการระบบที่มีพลังในการประมวลผลสูงเพื่อทำการเรียงสับเปลี่ยนและการผสมผสานทั้งหมดได้เร็วขึ้น ในบทนี้เราจะพูดถึงวิธีการโจมตีแบบดุร้ายโดยใช้ Metasploit

หลังจากสแกนเครื่อง Metasploitable ด้วย NMAP เรารู้ว่ามีบริการใดบ้างที่รันอยู่ บริการ ได้แก่ FTP, SSH, mysql, http และ Telnet

เพื่อทำการโจมตีอย่างดุร้ายกับบริการเหล่านี้เราจะใช้ auxiliariesของแต่ละบริการ Auxiliaries คือสคริปต์ขนาดเล็กที่ใช้ใน Metasploit ซึ่งไม่ได้สร้างเชลล์ในเครื่องเหยื่อ พวกเขาเพียงแค่ให้การเข้าถึงเครื่องหากการโจมตีด้วยกำลังเดรัจฉานประสบความสำเร็จ มาดูวิธีใช้ตัวช่วยกัน

ที่นี่เราได้สร้างรายการพจนานุกรมที่รากของเครื่องกระจายกาลี

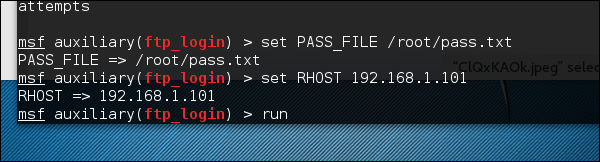

โจมตีบริการ FTP

เปิด Metasploit บริการแรกที่เราจะพยายามโจมตีคือ FTP และตัวช่วยที่ช่วยเราเพื่อจุดประสงค์นี้คือauxiliary/scanner/ftp/ftp_login.

พิมพ์คำสั่งต่อไปนี้เพื่อใช้อุปกรณ์เสริมนี้ -

msf > use auxiliary/scanner/ftp/ftp_login

กำหนดเส้นทางของไฟล์ที่มีพจนานุกรมของเรา

ตั้งค่า IP เหยื่อและเรียกใช้

มันจะให้ผลลัพธ์ดังต่อไปนี้ -

อย่างที่คุณเห็นมันเสร็จสมบูรณ์ แต่ไม่มีการสร้างเซสชัน หมายความว่าเราเรียกชื่อผู้ใช้และรหัสผ่านที่เป็นประโยชน์ไม่สำเร็จ

โจมตีบริการ SSH

ในการโจมตีบริการ SSH เราสามารถใช้ตัวช่วย: auxiliary/scanner/ssh/ssh_login

ดังที่คุณเห็นในภาพหน้าจอต่อไปนี้เราได้ตั้งค่า RHOSTS เป็น 192.168.1.101 (นั่นคือ IP ของเหยื่อ) และรายการชื่อผู้ใช้และรหัสผ่าน (นั่นคือ userpass.txt) จากนั้นเราใช้run คำสั่ง

ดังที่เห็นได้จากภาพหน้าจอด้านบนมีการสร้างสามเซสชัน หมายความว่าชุดค่าผสมสามชุดประสบความสำเร็จ เราได้ขีดเส้นใต้ชื่อผู้ใช้

ในการโต้ตอบกับหนึ่งในสามเซสชันเราใช้คำสั่ง msf > sessions –i 3 ซึ่งหมายความว่าเราจะเชื่อมต่อกับเซสชั่นหมายเลข 3

โจมตีบริการ Telnet

การใช้การโจมตีแบบดุร้ายกับบริการ Telnet เราจะใช้ชุดข้อมูลรับรองและช่วงของที่อยู่ IP และพยายามเข้าสู่ระบบเซิร์ฟเวอร์ Telnet ใด ๆ สำหรับสิ่งนี้เราจะใช้ตัวช่วย:auxiliary/scanner/telnet/telnet_login.

ขั้นตอนการใช้อุปกรณ์เสริมจะเหมือนกับในกรณีของการโจมตีบริการ FTP หรือบริการ SSH เราต้องใช้ตัวช่วยตั้งค่า RHOST จากนั้นกำหนดรายการรหัสผ่านและเรียกใช้

ดูภาพหน้าจอต่อไปนี้ ไฮไลต์ด้วยลูกศรสีน้ำเงินคือความพยายามที่ไม่ถูกต้องที่ผู้ช่วยทำ ลูกศรสีแดงแสดงการเข้าสู่ระบบสำเร็จที่สร้างเซสชัน

ตัวช่วยอื่น ๆ ที่คุณสามารถนำไปใช้ในการโจมตีแบบดุร้าย ได้แก่ -

SMB service - อุปกรณ์เสริม / สแกนเนอร์ / smb / smb_login

SNMP service - อุปกรณ์เสริม / สแกนเนอร์ / snmp / snmp_login

Pivoting เป็นเทคนิคที่ Metasploit ใช้เพื่อกำหนดเส้นทางการรับส่งข้อมูลจากคอมพิวเตอร์ที่ถูกแฮ็กไปยังเครือข่ายอื่นที่เครื่องแฮ็กเกอร์ไม่สามารถเข้าถึงได้

ลองมาดูสถานการณ์เพื่อทำความเข้าใจวิธีการทำงานของ Pivoting สมมติว่าเรามีสองเครือข่าย -

เครือข่ายที่มีช่วง 192.168.1.0/24 ที่เครื่องแฮ็กเกอร์สามารถเข้าถึงได้และ

เครือข่ายอื่นที่มีช่วง 10.10.10.0/24 เป็นเครือข่ายภายในและแฮ็กเกอร์ไม่สามารถเข้าถึงได้

แฮ็กเกอร์จะพยายามแฮ็กเครือข่ายที่สองเครื่องนี้ที่สามารถเข้าถึงได้ทั้งสองเครือข่ายเพื่อใช้ประโยชน์และแฮ็กเครื่องภายในอื่น ๆ

ในสถานการณ์นี้แฮ็กเกอร์จะเจาะเข้าไปในเครือข่ายแรกก่อนจากนั้นจึงใช้เป็นจุดเริ่มต้นเพื่อใช้ประโยชน์และแฮ็คเครื่องภายในของเครือข่ายที่สอง กระบวนการนี้เรียกว่าpivoting เนื่องจากแฮ็กเกอร์ใช้เครือข่ายแรกเป็นแกนหลักในการเข้าถึงเครือข่ายที่สอง

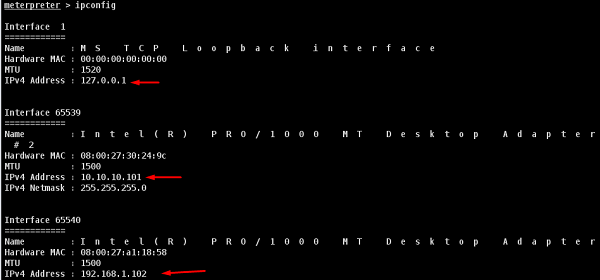

มาลองทำความเข้าใจว่ามันทำงานอย่างไร เราจะใช้ระบบ Windows Server 2003 ที่มีช่องโหว่ DCOM และเราจะใช้ช่องโหว่นี้เพื่อแฮ็กระบบนี้

การหาประโยชน์จากสิ่งนี้จะเป็น ms03_026_dcom และเราจะใช้ meterpreter น้ำหนักบรรทุก

ตอนนี้เราสามารถเข้าถึงระบบนี้ได้แล้วเรามาโต้ตอบกับเซสชันด้วยคำสั่ง session -i 1 โดยที่ "1" คือจำนวนเซสชันที่สร้างขึ้น

ตอนนี้เรามาใช้คำสั่ง ipconfigเพื่อดูว่าโฮสต์นี้สามารถเข้าถึงเครือข่ายอื่นได้หรือไม่ ภาพหน้าจอต่อไปนี้แสดงผลลัพธ์ คุณสามารถสังเกตได้ว่าโฮสต์นี้เชื่อมต่อกับเครือข่ายอื่นอีกสองเครือข่าย -

- หนึ่งคือเครือข่ายย้อนกลับซึ่งไม่มีประโยชน์และ

- เครือข่ายอื่นคือ 10.10.10.0/24 ซึ่งเราจะสำรวจ

Metasploit มีสคริปต์ AutoRoute meterpreter ที่จะช่วยให้เราสามารถโจมตีเครือข่ายที่สองนี้ผ่านเครื่องที่ถูกบุกรุกเครื่องแรกของเรา แต่ก่อนอื่นเราต้อง background เซสชั่น

การเพิ่มเส้นทางไปยังเครือข่ายภายในด้วยช่วง 10.10.10.0/24

ตอนนี้เรากำหนดเส้นทางการรับส่งข้อมูล (Pivot) ได้แล้วเราสามารถลองสแกนโฮสต์ที่พบในเครือข่ายนี้

เราทำการสแกนพอร์ตบนโฮสต์ 10.10.10.102 ภาพหน้าจอต่อไปนี้แสดงผลลัพธ์

ตอนนี้เราได้เข้าถึงเครือข่ายภายในแล้ว อย่างไรก็ตามหากคุณสูญเสียเซสชันของเครื่องที่ถูกแฮ็กคุณจะสูญเสียการเข้าถึงเครือข่ายภายในด้วย

ในบทนี้เราจะพูดถึงวิธีรักษาการเข้าถึงในระบบที่เราสามารถเข้าถึงได้ เป็นสิ่งสำคัญเพราะหากเราไม่รักษาการเข้าถึงเราจะต้องพยายามใช้ประโยชน์จากจุดเริ่มต้นในกรณีที่ระบบที่ถูกแฮ็กปิดหรือได้รับการแก้ไข

วิธีที่ดีที่สุดคือการติดตั้งไฟล์ backdoor. สำหรับเครื่องที่ถูกแฮ็ก Windows Server 2003 ที่เราใช้ประโยชน์ในบทที่แล้วเราตั้งค่า payload เป็นmeterpreter และเพย์โหลดนี้มีตัวเลือกลับๆที่เรียกว่า metsvc. เราสามารถใช้ตัวเลือกแบ็คดอร์นี้เพื่อเข้าถึงเครื่องเหยื่อได้ทุกเมื่อที่ต้องการ แต่แบ็คดอร์นี้มาพร้อมกับความเสี่ยงที่ทุกคนสามารถเชื่อมต่อกับเซสชันนี้ได้โดยไม่ต้องมีการพิสูจน์ตัวตน

ให้เราเข้าใจโดยละเอียดว่ามันทำงานอย่างไรในทางปฏิบัติ เราอยู่ในขั้นตอนที่เราใช้ประโยชน์จากเครื่อง Windows Server 2003 และเราได้ตั้งค่าไว้meterpreterน้ำหนักบรรทุก ตอนนี้เราต้องการดูกระบวนการที่ทำงานบนเครื่องนี้และซ่อนกระบวนการของเราไว้เบื้องหลังกระบวนการที่แท้จริง

พิมพ์ "ps" ในเซสชัน meterpreter เพื่อดูกระบวนการของเหยื่อ

เราชอบซ่อนกระบวนการของเราไว้เบื้องหลัง explorer.exeเนื่องจากเป็นกระบวนการที่ทำงานเมื่อเริ่มต้นและมีอยู่ตลอดเวลา โดยใช้คำสั่ง: "migrate PID number" ดังที่แสดงในภาพหน้าจอต่อไปนี้

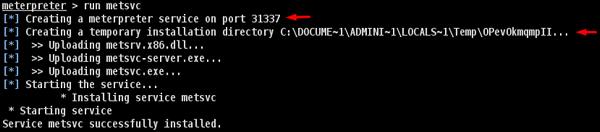

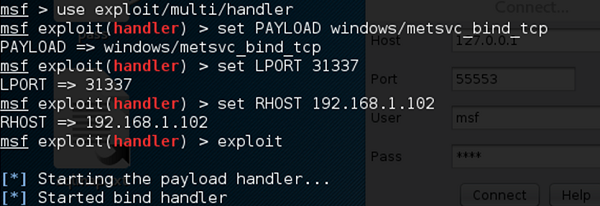

ในการติดตั้งแบ็คดอร์ให้พิมพ์ run metsvc. ในขณะที่รันคุณจะเห็นพอร์ตที่สร้างขึ้นและไดเร็กทอรีที่กำลังอัปโหลดไฟล์

ในการเชื่อมต่อกับประตูหลังนี้เราต้องการ multi/handler ด้วยน้ำหนักบรรทุกของ windows/metsvc_bind_tcp.

Metasploit - การยกระดับสิทธิ์

หลังจากที่เราใช้ประโยชน์และเข้าถึงระบบเหยื่อแล้วขั้นตอนต่อไปคือการได้รับสิทธิ์ของผู้ดูแลระบบหรือสิทธิ์รูท เมื่อเราได้รับสิทธิ์นี้แล้วการติดตั้งลบหรือแก้ไขไฟล์หรือกระบวนการก็จะกลายเป็นเรื่องง่ายมาก

มาดูสถานการณ์เดียวกันกับที่เราแฮ็กระบบ Windows Server 2003 และใส่เพย์โหลด meterpreter.

Meterpreter ใช้คำสั่ง "getsystem" เพื่อเพิ่มสิทธิ์ แต่ก่อนอื่นเราต้องใช้คำสั่ง "priv" เพื่อเตรียมระบบที่ถูกแฮ็กสำหรับการเพิ่มสิทธิ์

จากนั้นเรียกใช้คำสั่ง "getsystem"

อย่างที่คุณเห็นเราได้เข้าสู่ระบบในฐานะผู้ดูแลระบบ

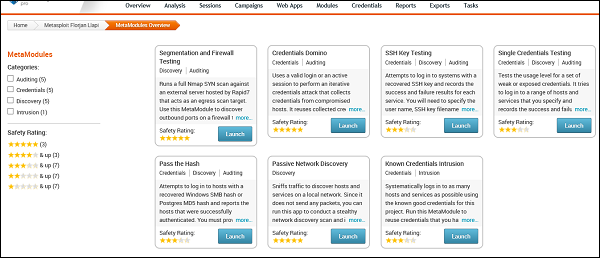

MetaModules เป็นงานด้านความปลอดภัยที่ซับซ้อนและเป็นแบบอัตโนมัติซึ่งออกแบบมาเพื่อช่วยให้แผนกรักษาความปลอดภัยทำงานได้อย่างมีประสิทธิภาพมากขึ้นเช่นการทดสอบพอร์ตไฟร์วอลล์ที่เปิดและปิดการทดสอบข้อมูลรับรองเริ่มต้นเป็นต้น

MetaModules เป็นคุณสมบัติใหม่ที่นำมาใช้ใน Metasploit Pro (เวอร์ชันเชิงพาณิชย์) คุณควรจำไว้ว่า MetaModules ที่มีการจัดอันดับดาวที่ดีที่สุดจะให้ผลลัพธ์ที่ดีที่สุด

ในการเปิด MetaModules ให้ไปที่ Home → Project Name → Modules → MetaModules

อย่างที่คุณเห็นเรามี metamodules หกรายการเพื่อตอบสนองความต้องการที่แตกต่างกัน

การแบ่งกลุ่มและการทดสอบไฟร์วอลล์

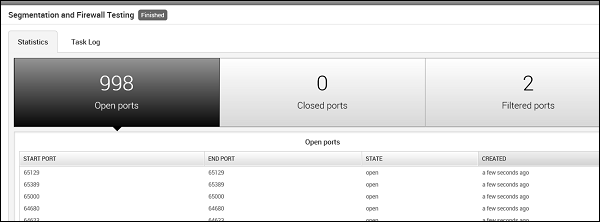

MetaModule นี้รันการสแกน Nmap SYN แบบเต็มกับเซิร์ฟเวอร์ภายนอกที่โฮสต์โดย Rapid7 ซึ่งทำหน้าที่เป็นเป้าหมายการสแกนขาออก ใช้ MetaModule นี้เพื่อค้นหาพอร์ตขาออกบนไฟร์วอลล์ที่ผู้โจมตีสามารถใช้เพื่อกรองข้อมูล คุณจะต้องระบุพอร์ตและโปรโตคอลที่คุณต้องการตรวจสอบ

ในการเรียกใช้ MetaModule นี้ให้คลิกที่ไฟล์ Launchและทำตามคำแนะนำในนั้น จะแสดงรายงานพอร์ตเปิดปิดและกรองตามที่แสดงในภาพหน้าจอต่อไปนี้

ข้อมูลรับรอง Domino

MetaModule นี้ใช้การเข้าสู่ระบบที่ถูกต้องหรือเซสชันที่ใช้งานอยู่เพื่อทำการโจมตีข้อมูลประจำตัวซ้ำที่รวบรวมข้อมูลรับรองจากโฮสต์ที่ถูกบุกรุก นำข้อมูลประจำตัวที่รวบรวมมาใช้ซ้ำเพื่อระบุเส้นทางการโจมตีอื่น ๆ ที่เป็นไปได้ MetaModule นี้จะทำงานจนกว่าจะลองข้อมูลประจำตัวทั้งหมดหรือถึงเงื่อนไขการยุติ

ในการเรียกใช้ MetaModule นี้ให้คลิกที่ไฟล์ Launchปุ่มบนหน้าจอเปิด มันจะสร้างภาพหน้าจอต่อไปนี้โดยคุณต้องเลือก HOST IP และข้อมูลรับรองการเข้าสู่ระบบที่จะทดสอบ

หากข้อมูลประจำตัวที่คุณป้อนถูกต้องมันจะให้ผลลัพธ์ดังต่อไปนี้

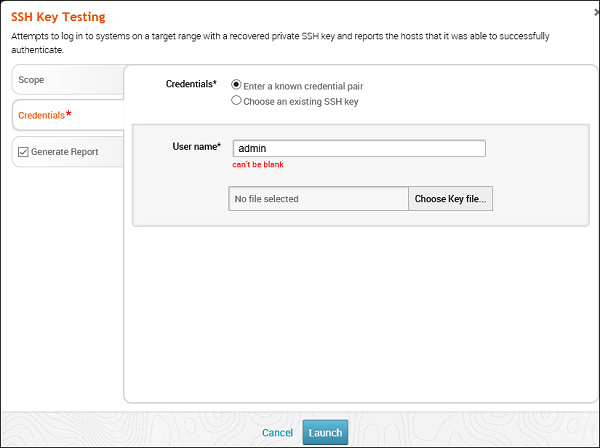

การทดสอบคีย์ SSH

MetaModule นี้พยายามล็อกอินเข้าสู่ระบบด้วยคีย์ SSH ที่กู้คืน บันทึกผลลัพธ์ความสำเร็จและความล้มเหลวของแต่ละบริการ คุณจะต้องระบุชื่อผู้ใช้ชื่อไฟล์คีย์ SSH และช่วงของโฮสต์ที่คุณต้องการ

ในการเรียกใช้ MetaModule นี้ให้คลิก Launchบนหน้าจอเปิด จะแสดงหน้าจอต่อไปนี้

ป้อน Credentials แล้วคลิกไฟล์ Launch ปุ่ม.

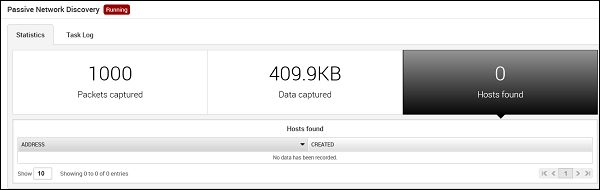

การค้นพบเครือข่ายแบบพาสซีฟ

MetaModule นี้ออกแบบมาเพื่อดักจับการรับส่งข้อมูลเพื่อค้นหาโฮสต์และบริการบนเครือข่ายท้องถิ่น เนื่องจากไม่ได้ส่งแพ็กเก็ตใด ๆ คุณสามารถเรียกใช้แอพนี้เพื่อทำการสแกนการค้นพบเครือข่ายที่ซ่อนตัวและระบุโฮสต์บริการและข้อมูลรับรองที่ชัดเจน

ในการเรียกใช้ MetaModule นี้ให้คลิกที่ไฟล์ Launchปุ่มบนหน้าจอเปิด จะแสดงหน้าจอต่อไปนี้

เลือกไฟล์ Network interface(โดยทั่วไปจะค้นพบโดยอัตโนมัติ) คลิกFilters. หลังจากนั้นให้ตรวจสอบโปรโตคอลทั้งหมดที่คุณต้องการตรวจสอบ ในกรณีนี้เราเลือกเฉพาะ HTTP

คุณจะได้รับหน้าจอต่อไปนี้พร้อมข้อมูลและแพ็คเก็ตที่บันทึกไว้ หากพบ IP หรือข้อมูลรับรองใด ๆ ก็จะแสดงด้วย

วิศวกรรมสังคมสามารถกำหนดได้อย่างกว้าง ๆ ว่าเป็นกระบวนการในการดึงข้อมูลที่ละเอียดอ่อน (เช่นชื่อผู้ใช้และรหัสผ่าน) โดยการหลอกลวง บางครั้งแฮกเกอร์ใช้เว็บไซต์ปลอมและการโจมตีแบบฟิชชิ่งเพื่อจุดประสงค์นี้ ให้เราพยายามทำความเข้าใจแนวคิดของการโจมตีทางวิศวกรรมสังคมผ่านตัวอย่างบางส่วน

ตัวอย่าง 1

คุณต้องสังเกตเห็นเอกสารเก่า ๆ ของ บริษัท ถูกทิ้งลงในถังขยะเป็นขยะ เอกสารเหล่านี้อาจมีข้อมูลที่ละเอียดอ่อนเช่นชื่อหมายเลขโทรศัพท์หมายเลขบัญชีหมายเลขประกันสังคมที่อยู่ ฯลฯ หลาย บริษัท ยังคงใช้กระดาษคาร์บอนในเครื่องแฟกซ์ของตนและเมื่อม้วนเสร็จแล้วคาร์บอนจะเข้าไปในถังขยะซึ่งอาจมีร่องรอย ของข้อมูลที่ละเอียดอ่อน แม้ว่าจะฟังดูไม่น่าจะเป็นไปได้ แต่ผู้โจมตีสามารถดึงข้อมูลจากที่ทิ้งขยะของ บริษัท ได้อย่างง่ายดายโดยการลอบเข้าไปในขยะ

ตัวอย่าง 2

ผู้โจมตีอาจตีสนิทกับบุคลากรของ บริษัท และสร้างความสัมพันธ์ที่ดีกับเขาในช่วงเวลาหนึ่ง ความสัมพันธ์นี้สามารถสร้างได้ทางออนไลน์ผ่านเครือข่ายสังคมห้องสนทนาหรือออฟไลน์ที่โต๊ะกาแฟในสนามเด็กเล่นหรือด้วยวิธีการอื่นใด ผู้โจมตีทำให้เจ้าหน้าที่ในสำนักงานมีความมั่นใจและในที่สุดก็ขุดข้อมูลที่ละเอียดอ่อนที่จำเป็นโดยไม่แจ้งเบาะแส

ตัวอย่างที่ 3

วิศวกรสังคมอาจแสร้งทำเป็นพนักงานหรือผู้ใช้ที่ถูกต้องหรือวีไอพีโดยการปลอมบัตรประจำตัวประชาชนหรือเพียงแค่โน้มน้าวให้พนักงานมีตำแหน่งใน บริษัท ผู้โจมตีดังกล่าวสามารถเข้าถึงพื้นที่ จำกัด ทางกายภาพได้ดังนั้นจึงมีโอกาสเพิ่มเติมสำหรับการโจมตี

ตัวอย่างที่ 4

มันเกิดขึ้นในกรณีส่วนใหญ่ที่ผู้โจมตีอาจอยู่รอบตัวคุณและสามารถทำได้ shoulder surfing ในขณะที่คุณพิมพ์ข้อมูลที่ละเอียดอ่อนเช่น ID ผู้ใช้และรหัสผ่าน PIN ของบัญชีเป็นต้น

การโจมตีทางวิศวกรรมสังคมใน Metasploit

ในส่วนนี้เราจะพูดถึงวิธีที่คุณสามารถเริ่มการโจมตีแบบวิศวกรรมสังคมโดยใช้ Metasploit

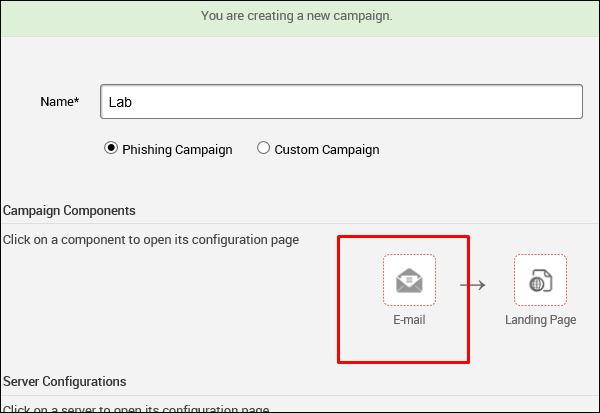

ก่อนอื่นไปที่โฮมเพจของ Metasploit แล้วคลิก Phishing Campaignดังที่แสดงในภาพหน้าจอต่อไปนี้

ป้อนชื่อโครงการแล้วคลิกถัดไป

ป้อนชื่อแคมเปญ ในกรณีของเราก็คือLab. จากนั้นคลิกไฟล์E-mail ไอคอนภายใต้ Campaign Components.

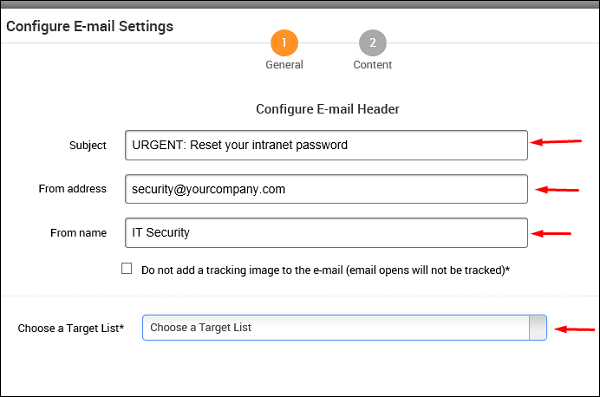

ในหน้าจอถัดไปคุณต้องจัดหาข้อมูลที่ร้องขอตามแคมเปญของคุณ

จากนั้นคลิกไฟล์ Contentไอคอน (หมายเลข 2) หากคุณต้องการเปลี่ยนแปลงอะไรในเนื้อหาของอีเมล หลังจากเปลี่ยนเนื้อหาแล้วให้คลิกSave.

จากนั้นคลิกไฟล์ Landing Page ไอคอนเพื่อตั้งค่า URL ที่คุณต้องการเปลี่ยนเส้นทางผู้ใช้ที่ถูกหลอก

ดังที่แสดงในภาพหน้าจอต่อไปนี้ให้ป้อน URL ที่ Path แล้วคลิก Next.

ในหน้าจอถัดไปคลิกปุ่ม Clone Websiteซึ่งจะเปิดหน้าต่างอื่น ที่นี่คุณต้องเข้าสู่เว็บไซต์ที่คุณต้องการโคลน ดังที่คุณเห็นในภาพหน้าจอต่อไปนี้เราได้ป้อนtutorialpoint.comในด้านนี้. จากนั้นคลิกไฟล์Clone ปุ่มและบันทึกการเปลี่ยนแปลงของคุณ

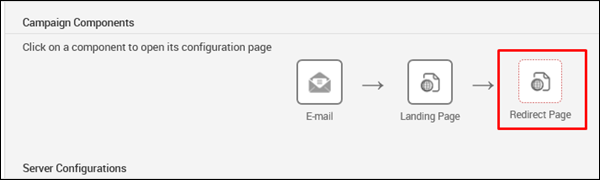

จากนั้นคลิกไฟล์ Redirect Page ปุ่ม.

คลิก Next และคุณจะเห็นหน้าจอต่อไปนี้

คุณสามารถคลิกไฟล์ Clone Website เพื่อโคลนเว็บไซต์ที่เปลี่ยนเส้นทางอีกครั้ง

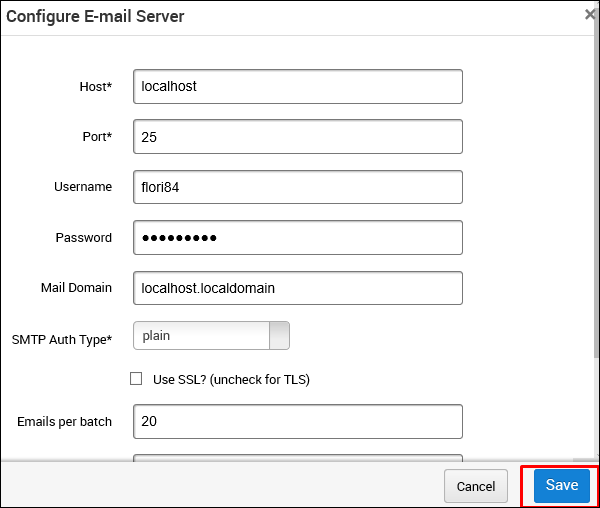

ถัดไปใน Server Configuration คลิกที่ E-mail Server ปุ่ม.

ในหน้าจอถัดไปให้ป้อน mailserver settingsที่จะใช้เป็นตัวถ่ายทอดในการส่งอีเมลฟิชชิ่งนี้ จากนั้นคลิกSave.

ใน Notifications มีตัวเลือกให้ Notify others before launching the campaign. คุณสามารถเลือกใช้ตัวเลือกนี้เพื่อแจ้งให้ผู้อื่นทราบ จากนั้นคลิกSave.

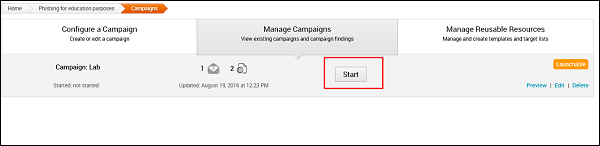

ถัดไปคุณจะเห็นหน้าต่างใหม่ ที่นี่คุณต้องคลิกไฟล์Start ปุ่มเพื่อเริ่มกระบวนการส่งอีเมลฟิชชิ่ง

Metasploit มีตัวเลือกในการสร้างรายงานสถิติของแคมเปญฟิชชิงของคุณ จะปรากฏดังที่แสดงในภาพหน้าจอต่อไปนี้

ในบทนี้เราจะดูวิธีการส่งออกข้อมูลซึ่งเป็นการสำรองข้อมูลโครงการของคุณ ในภายหลังคุณสามารถนำเข้าข้อมูลสำรองนี้ไปยังโครงการ Metasploit อื่นได้

คุณลักษณะ "ส่งออกข้อมูล" นี้มีให้ใช้งานทั้งในเวอร์ชันฟรีและเวอร์ชันเชิงพาณิชย์ของ Metasploit

หากคุณต้องการส่งออกข้อมูลจาก Metasploit Pro ระบบจะจัดเก็บสำเนาของไฟล์ไว้ในตำแหน่ง "/ path / to / Metasploit / apps / pro / export"

ไฟล์ที่จัดเก็บในไดเร็กทอรีนี้จะตรงกับรายการเอ็กซ์พอร์ตที่แสดงในเว็บอินเตอร์เฟส คุณสามารถค้นหาและดูบันทึกการส่งออกในไดเร็กทอรีต่อไปนี้: "/ path / to / Metasploit / apps / pro / ui / log" บันทึกการส่งออกมีชื่อว่า "exports.log"

หากต้องการล้างบันทึกการส่งออกคุณจะต้องลบออกจากไดเรกทอรีบันทึกซึ่งอยู่ที่ "/ path / to / Metasploit / apps / pro / ui / log"

การส่งออกข้อมูลใน Metasploit Pro

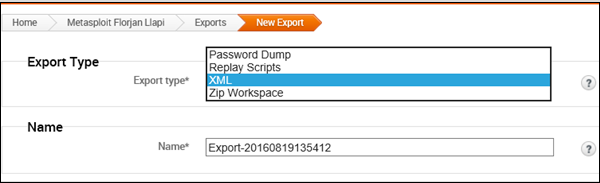

ในการส่งออกข้อมูล go to Home → Project Name → Exports → Export Data.

ในหน้าจอถัดไปคุณสามารถเลือกไฟล์ file format ที่คุณต้องการจัดเก็บข้อมูลการส่งออก

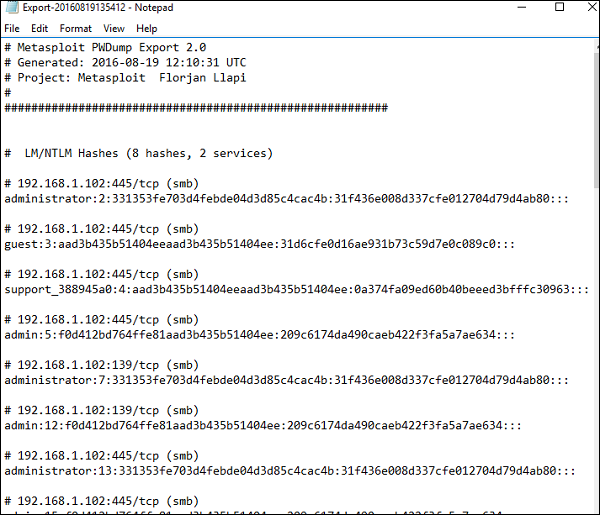

PWDump- ไฟล์ข้อความที่มีข้อมูลประจำตัวทั้งหมดสำหรับโปรเจ็กต์รวมถึงรหัสผ่านข้อความธรรมดาแฮช SMB และคีย์ SSH ข้อมูลประจำตัวสามารถถูกปิดบังเพื่อระบุชื่อผู้ใช้เท่านั้น

Replay script- ไฟล์แบตช์ที่เรียกใช้งานซ้ำที่เปิดเซสชันบนโฮสต์เป้าหมาย สคริปต์การเล่นซ้ำประกอบด้วยไฟล์ทรัพยากรหลายไฟล์ (.rc)

XML - ไฟล์ XML ที่มีแอตทริบิวต์สำหรับออบเจ็กต์ส่วนใหญ่ในโปรเจ็กต์และสามารถนำเข้าสู่โปรเจ็กต์อื่นได้

ZIP Workplace - zip ที่มีการส่งออก XML และไฟล์ของขวัญไฟล์รายงานและบันทึกงาน

ที่ Export Typeป้อนชื่อไฟล์สำหรับข้อมูลการส่งออก ถัดไปที่Address Settingsป้อน IP ของโฮสต์

ถัดไปใน Options คุณสามารถเลือกที่จะซ่อนข้อมูลรับรองของคุณได้โดยคลิกที่ช่องทำเครื่องหมาย Mask Credentials. จากนั้นคลิกปุ่มExport Data.

หน้าจอต่อไปนี้จะปรากฏขึ้นเพื่อให้คุณเห็นไฟล์ที่ส่งออก

คลิก Download เพื่อดึงไฟล์ที่ส่งออก

Metasploit มีตัวเลือกในตัวที่คุณสามารถใช้เพื่อสร้างรายงานเพื่อสรุปกิจกรรมและสิ่งที่คุณค้นพบทั้งหมด ในบทนี้เราจะพูดถึงวิธีสร้างรายงานใน Metasploit

ในการสร้างรายงานใน Metasploit ให้ทำตามขั้นตอนด้านล่าง -

Step 1 - ไปที่หน้าแรก→รายงาน→รายงานใหม่

Step 2- เลือกประเภทรายงานตามความต้องการของคุณ หากคุณคลิกเครื่องหมาย "?" ไอคอนจะแสดงข้อมูลเกี่ยวกับรายงานทุกประเภท

Step 3 - ในไฟล์ Name ระบุชื่อไฟล์

Step 4 - ในไฟล์ Sections ตรวจสอบตัวเลือกตามความต้องการของคุณ

Step 5 - ในทำนองเดียวกันในฟิลด์ตัวเลือกให้ตรวจสอบตัวเลือกตามความต้องการของคุณ

Step 6 - ในไฟล์ Email Report คุณสามารถป้อนรหัสอีเมลของผู้รับที่คุณต้องการส่งรายงานทางไปรษณีย์ได้โดยตรง

Step 7 - จากนั้นคลิกไฟล์ Generate Report ปุ่ม.

สร้างรายงานของคุณแล้ว ต่อไปสำหรับเรารายงานทั้งหมดของคุณไปที่Reports → Show Reports.

คุณสามารถดูรายงานของคุณได้โดยคลิก View ภายใต้ Actions.