SAP Security - คู่มือฉบับย่อ

ใน SAP Distributed Environment คุณต้องปกป้องข้อมูลสำคัญและข้อมูลจากการเข้าถึงโดยไม่ได้รับอนุญาตอยู่เสมอ ข้อผิดพลาดของมนุษย์การจัดเตรียมการเข้าถึงที่ไม่ถูกต้องไม่ควรอนุญาตให้เข้าถึงระบบใด ๆ โดยไม่ได้รับอนุญาตและมีความจำเป็นในการรักษาและตรวจสอบนโยบายโปรไฟล์และนโยบายความปลอดภัยของระบบในสภาพแวดล้อม SAP ของคุณ

เพื่อให้ระบบปลอดภัยคุณควรมีความเข้าใจอย่างดีเกี่ยวกับโปรไฟล์การเข้าถึงของผู้ใช้นโยบายรหัสผ่านการเข้ารหัสข้อมูลและวิธีการอนุญาตที่จะใช้ในระบบ คุณควรหมั่นตรวจสอบSAP System Landscape และตรวจสอบการเปลี่ยนแปลงทั้งหมดที่เกิดขึ้นในการกำหนดค่าและโปรไฟล์การเข้าถึง

ผู้ใช้ขั้นสูงมาตรฐานควรได้รับการป้องกันอย่างดีและควรตั้งค่าพารามิเตอร์โปรไฟล์ผู้ใช้และค่าอย่างรอบคอบเพื่อให้เป็นไปตามข้อกำหนดด้านความปลอดภัยของระบบ

ในขณะที่สื่อสารผ่านเครือข่ายคุณควรทำความเข้าใจเกี่ยวกับโทโพโลยีเครือข่ายและบริการเครือข่ายควรได้รับการตรวจสอบและเปิดใช้งานหลังจากการตรวจสอบเป็นจำนวนมาก ข้อมูลผ่านเครือข่ายควรได้รับการปกป้องอย่างดีโดยใช้คีย์ส่วนตัว

เหตุใดจึงต้องมีการรักษาความปลอดภัย

ในการเข้าถึงข้อมูลในสภาพแวดล้อมแบบกระจายมีความเป็นไปได้ที่ข้อมูลที่สำคัญและข้อมูลจะรั่วไหลไปสู่การเข้าถึงโดยไม่ได้รับอนุญาตและความปลอดภัยของระบบเสียเนื่องจาก - การขาดนโยบายรหัสผ่านผู้ใช้ขั้นสูงมาตรฐานไม่ได้รับการดูแลอย่างดีหรือเหตุผลอื่นใด

สาเหตุสำคัญบางประการของการละเมิดการเข้าถึงในระบบ SAP มีดังนี้ -

ไม่มีการรักษานโยบายรหัสผ่านที่รัดกุม

ผู้ใช้มาตรฐานผู้ใช้ขั้นสูงผู้ใช้ DB ไม่ได้รับการดูแลอย่างเหมาะสมและไม่มีการเปลี่ยนรหัสผ่านเป็นประจำ

กำหนดพารามิเตอร์โปรไฟล์ไม่ถูกต้อง

ความพยายามในการเข้าสู่ระบบที่ไม่สำเร็จจะไม่ถูกตรวจสอบและไม่มีการกำหนดนโยบายการสิ้นสุดเซสชันของผู้ใช้ที่ไม่ได้ใช้งาน

การรักษาความปลอดภัยเครือข่ายการสื่อสารไม่ได้รับการพิจารณาในขณะที่ส่งข้อมูลผ่านอินเทอร์เน็ตและไม่มีการใช้คีย์เข้ารหัส

ผู้ใช้ฐานข้อมูลไม่ได้รับการดูแลอย่างเหมาะสมและไม่มีการพิจารณามาตรการรักษาความปลอดภัยในขณะตั้งค่าฐานข้อมูลข้อมูล

Single Sign-on ไม่ได้รับการกำหนดค่าและดูแลอย่างเหมาะสมในสภาพแวดล้อม SAP

เพื่อเอาชนะเหตุผลข้างต้นคุณจำเป็นต้องกำหนดนโยบายความปลอดภัยในสภาพแวดล้อม SAP ของคุณ ควรกำหนดพารามิเตอร์ความปลอดภัยและควรทบทวนนโยบายรหัสผ่านหลังจากช่วงเวลาปกติ

ความปลอดภัยของฐานข้อมูลเป็นองค์ประกอบที่สำคัญอย่างหนึ่งของการรักษาความปลอดภัยสภาพแวดล้อม SAP ของคุณ ดังนั้นมีความจำเป็นที่คุณต้องจัดการผู้ใช้ฐานข้อมูลของคุณและดูว่ารหัสผ่านได้รับการปกป้องอย่างดี

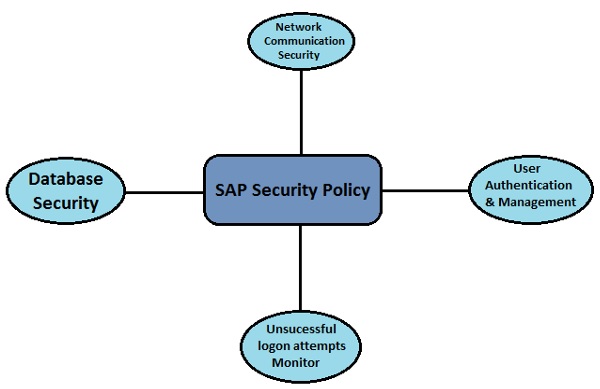

ควรใช้กลไกการรักษาความปลอดภัยต่อไปนี้ในระบบเพื่อปกป้องสภาพแวดล้อม SAP จากการเข้าถึงโดยไม่ได้รับอนุญาต -

- การตรวจสอบผู้ใช้และการจัดการ

- ความปลอดภัยในการสื่อสารเครือข่าย

- การปกป้องผู้ใช้มาตรฐานและผู้ใช้ขั้นสูง

- การป้องกันการเข้าสู่ระบบที่ไม่สำเร็จ

- พารามิเตอร์โปรไฟล์และนโยบายรหัสผ่าน

- ความปลอดภัยของระบบ SAP ในแพลตฟอร์ม Unix และ Windows

- แนวคิดการลงชื่อเพียงครั้งเดียว

ดังนั้นความปลอดภัยในระบบ SAP จึงจำเป็นในสภาพแวดล้อมแบบกระจายและคุณต้องแน่ใจว่าข้อมูลและกระบวนการของคุณรองรับความต้องการทางธุรกิจของคุณโดยไม่อนุญาตให้เข้าถึงข้อมูลสำคัญโดยไม่ได้รับอนุญาต ในระบบ SAP ความผิดพลาดของมนุษย์ความประมาทเลินเล่อหรือการพยายามจัดการกับระบบอาจทำให้สูญเสียข้อมูลที่สำคัญได้

หากผู้ใช้ที่ไม่ได้รับอนุญาตสามารถเข้าถึงระบบ SAP ภายใต้ผู้ใช้ที่ได้รับอนุญาตที่รู้จักและสามารถเปลี่ยนแปลงการกำหนดค่าและจัดการการกำหนดค่าระบบและนโยบายหลักได้ หากผู้ใช้ที่ได้รับอนุญาตสามารถเข้าถึงข้อมูลที่สำคัญและข้อมูลของระบบผู้ใช้นั้นก็สามารถเข้าถึงข้อมูลสำคัญอื่น ๆ ได้เช่นกัน สิ่งนี้ช่วยเพิ่มการใช้การพิสูจน์ตัวตนที่ปลอดภัยเพื่อปกป้องความพร้อมใช้งานความสมบูรณ์และความเป็นส่วนตัวของระบบผู้ใช้

กลไกการพิสูจน์ตัวตนในระบบ SAP

กลไกการพิสูจน์ตัวตนกำหนดวิธีการเข้าถึงระบบ SAP ของคุณ มีวิธีการพิสูจน์ตัวตนที่หลากหลาย -

- รหัสผู้ใช้และเครื่องมือการจัดการผู้ใช้

- การสื่อสารเครือข่ายที่ปลอดภัย

- ตั๋วเข้าสู่ระบบ SAP

- ใบรับรองลูกค้า X.509

User ID และเครื่องมือการจัดการผู้ใช้

วิธีการพิสูจน์ตัวตนโดยทั่วไปในระบบ SAP คือการใช้ชื่อผู้ใช้และรหัสผ่านเพื่อเข้าสู่ระบบ ID ผู้ใช้เพื่อเข้าสู่ระบบถูกสร้างขึ้นโดยผู้ดูแลระบบ SAP ในการจัดเตรียมกลไกการตรวจสอบความปลอดภัยผ่านชื่อผู้ใช้และรหัสผ่านจำเป็นต้องกำหนดนโยบายรหัสผ่านที่ไม่อนุญาตให้ผู้ใช้ตั้งรหัสผ่านที่คาดเดาได้ง่าย

SAP จัดเตรียมพารามิเตอร์เริ่มต้นต่างๆที่คุณควรตั้งเพื่อกำหนดนโยบายรหัสผ่าน - ความยาวของรหัสผ่านความซับซ้อนของรหัสผ่านการเปลี่ยนรหัสผ่านเริ่มต้น ฯลฯ

เครื่องมือการจัดการผู้ใช้ในระบบ SAP

SAP NetWeaver Systemมีเครื่องมือการจัดการผู้ใช้ต่างๆที่สามารถใช้เพื่อจัดการผู้ใช้ในสภาพแวดล้อมของคุณได้อย่างมีประสิทธิภาพ พวกเขามีวิธีการพิสูจน์ตัวตนที่แข็งแกร่งมากสำหรับเซิร์ฟเวอร์ NetWeaver Application ทั้งสองประเภท - Java และ ABAP

เครื่องมือการจัดการผู้ใช้ที่พบบ่อยที่สุด ได้แก่ -

การจัดการผู้ใช้สำหรับ ABAP Application Server (รหัสธุรกรรม: SU01)

คุณสามารถใช้รหัสธุรกรรมการจัดการผู้ใช้ SU01 เพื่อรักษาผู้ใช้ในเซิร์ฟเวอร์แอปพลิเคชันที่ใช้ ABAP ของคุณ

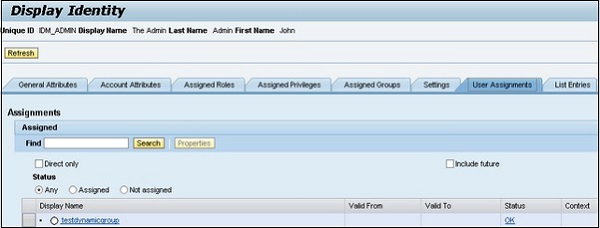

SAP NetWeaver Identity Management

คุณสามารถใช้ SAP NetWeaver Identity Management สำหรับการจัดการผู้ใช้ตลอดจนสำหรับการจัดการบทบาทและการกำหนดบทบาทในสภาพแวดล้อม SAP ของคุณ

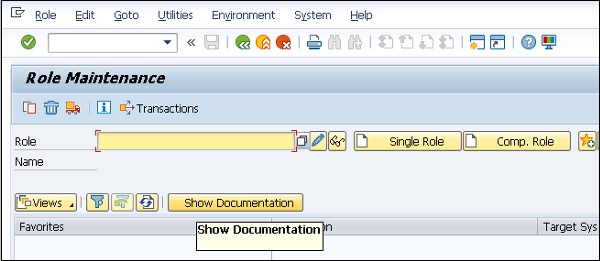

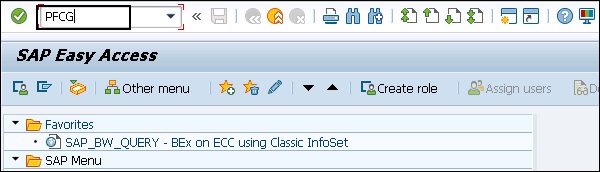

บทบาทของ PFCG

คุณสามารถใช้ตัวสร้างโปรไฟล์ PFCG เพื่อสร้างบทบาทและกำหนดสิทธิ์ให้กับผู้ใช้ในระบบที่ใช้ ABAP

Transaction Code - พีเอฟซีจี

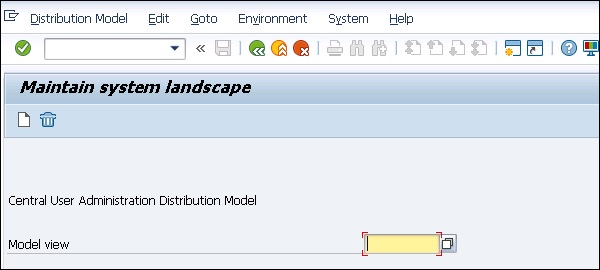

การดูแลผู้ใช้ส่วนกลาง

คุณสามารถใช้ CUA เพื่อรักษาผู้ใช้สำหรับระบบที่ใช้ ABAP หลายระบบ คุณยังสามารถซิงค์กับไดเร็กทอรีเซิร์ฟเวอร์ของคุณ เมื่อใช้เครื่องมือนี้คุณสามารถจัดการเรกคอร์ดหลักผู้ใช้ทั้งหมดจากส่วนกลางจากไคลเอนต์ของระบบ

Transaction Code - SCUA และสร้างรูปแบบการกระจาย

เครื่องมือจัดการผู้ใช้ UME

คุณสามารถใช้บทบาท UME เพื่อควบคุมการอนุญาตผู้ใช้ในระบบ ผู้ดูแลระบบสามารถใช้การดำเนินการที่แสดงถึงเอนทิตีที่เล็กที่สุดของบทบาท UME ที่ผู้ใช้สามารถใช้เพื่อสร้างสิทธิ์การเข้าถึง

คุณสามารถเปิดคอนโซลการดูแลระบบ UME โดยใช้ตัวเลือก SAP NetWeaver Administrator

นโยบายรหัสผ่าน

นโยบายรหัสผ่านกำหนดเป็นชุดคำสั่งที่ผู้ใช้ต้องปฏิบัติตามเพื่อปรับปรุงความปลอดภัยของระบบโดยใช้รหัสผ่านที่คาดเดายากและใช้อย่างถูกต้อง ในหลายองค์กรนโยบายรหัสผ่านจะถูกแชร์เป็นส่วนหนึ่งของการฝึกอบรมการตระหนักถึงความปลอดภัยและจำเป็นสำหรับผู้ใช้ที่จะต้องรักษานโยบายเพื่อความปลอดภัยของระบบและข้อมูลที่สำคัญในองค์กร

การใช้นโยบายรหัสผ่านในระบบ SAP ผู้ดูแลระบบสามารถตั้งค่าผู้ใช้ระบบเพื่อปรับใช้รหัสผ่านที่คาดเดายากซึ่งไม่ง่ายที่จะทำลาย นอกจากนี้ยังช่วยในการเปลี่ยนรหัสผ่านในช่วงเวลาปกติเพื่อความปลอดภัยของระบบ

นโยบายรหัสผ่านต่อไปนี้มักใช้ในระบบ SAP -

การเปลี่ยนรหัสผ่านเริ่มต้น / เริ่มต้น

สิ่งนี้ช่วยให้ผู้ใช้สามารถเปลี่ยนรหัสผ่านเริ่มต้นได้ทันทีเมื่อใช้เป็นครั้งแรก

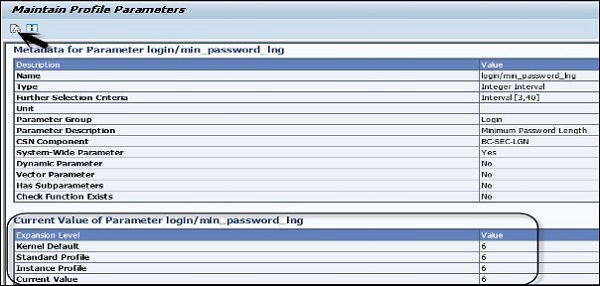

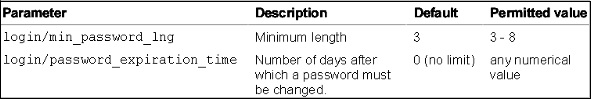

ความยาวรหัสผ่าน

ในระบบ SAP ความยาวขั้นต่ำสำหรับรหัสผ่านใน SAP Systems คือ 3 โดยค่าเริ่มต้น ค่านี้สามารถเปลี่ยนแปลงได้โดยใช้พารามิเตอร์โปรไฟล์และความยาวสูงสุดที่อนุญาตคือ 8

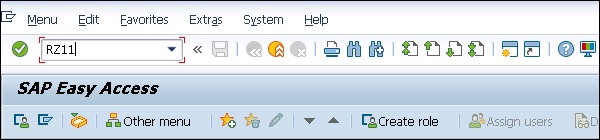

Transaction Code - RZ11

Parameter Name - เข้าสู่ระบบ / min_password_lng

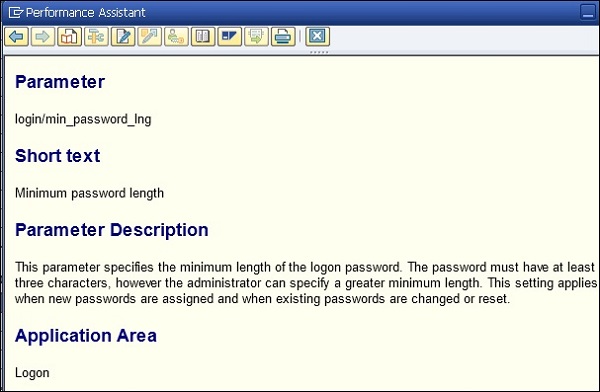

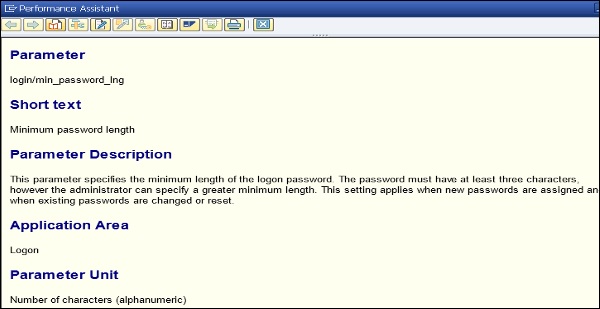

คุณสามารถคลิกที่เอกสารประกอบของพารามิเตอร์โปรไฟล์สำหรับนโยบายนี้และคุณสามารถดูเอกสารโดยละเอียดจาก SAP ได้ดังต่อไปนี้ -

Parameter - เข้าสู่ระบบ / min_password_lng

Short text - ความยาวรหัสผ่านขั้นต่ำ

Parameter Description- พารามิเตอร์นี้ระบุความยาวขั้นต่ำของรหัสผ่านเข้าสู่ระบบ รหัสผ่านต้องมีอักขระอย่างน้อยสามตัว อย่างไรก็ตามผู้ดูแลระบบสามารถระบุความยาวขั้นต่ำที่มากขึ้นได้ การตั้งค่านี้ใช้เมื่อมีการกำหนดรหัสผ่านใหม่และเมื่อมีการเปลี่ยนหรือรีเซ็ตรหัสผ่านที่มีอยู่

Application Area - เข้าสู่ระบบ

Parameter Unit - จำนวนอักขระ (ตัวอักษรและตัวเลข)

Default Value - 6

Who is permitted to make changes? ลูกค้า

Operating System Restrictions - ไม่มี

Database System Restrictions - ไม่มี

รหัสผ่านผิดกฎหมาย

คุณไม่สามารถเลือกอักขระตัวแรกของรหัสผ่านใด ๆ เป็นเครื่องหมายคำถาม (?) หรือเครื่องหมายอัศเจรีย์ (!) คุณยังสามารถเพิ่มอักขระอื่น ๆ ที่คุณต้องการ จำกัด ในตารางรหัสผ่านที่ไม่ถูกต้อง

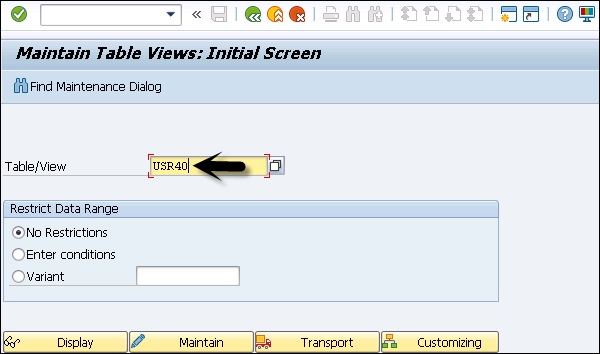

Transaction Code - ชื่อตาราง SM30: USR40

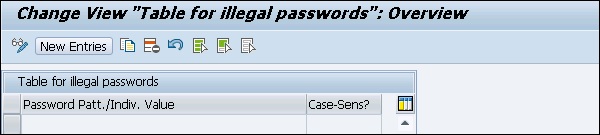

เมื่อคุณเข้าสู่ตาราง - USR40 และคลิกที่ Display ที่ด้านบนจะแสดงรายการรหัสผ่านที่ไม่สามารถยอมรับได้ทั้งหมด

เมื่อคุณคลิกที่ New Entriesคุณสามารถป้อนค่าใหม่ลงในตารางนี้และเลือกกล่องกาเครื่องหมายตรงตามตัวพิมพ์เล็กและใหญ่

รูปแบบรหัสผ่าน

คุณยังสามารถตั้งค่าให้อักขระสามตัวแรกของรหัสผ่านไม่สามารถปรากฏในลำดับเดียวกันกับส่วนหนึ่งของชื่อผู้ใช้ รูปแบบรหัสผ่านต่างๆที่สามารถ จำกัด ได้โดยใช้นโยบายรหัสผ่าน ได้แก่ -

- อักขระสามตัวแรกต้องไม่เหมือนกันทั้งหมด

- อักขระสามตัวแรกไม่สามารถรวมอักขระเว้นวรรคได้

- รหัสผ่านไม่สามารถเป็น PASS หรือ SAP ได้

เปลี่ยนรหัสผ่าน

ในนโยบายนี้ผู้ใช้สามารถได้รับอนุญาตให้เปลี่ยนรหัสผ่านของตนเองเกือบวันละครั้ง แต่ผู้ดูแลระบบสามารถรีเซ็ตรหัสผ่านของผู้ใช้ได้บ่อยเท่าที่จำเป็น

ผู้ใช้ไม่ควรได้รับอนุญาตให้ใช้รหัสผ่านห้ารหัสล่าสุดซ้ำ อย่างไรก็ตามผู้ดูแลระบบสามารถรีเซ็ตรหัสผ่านที่ผู้ใช้ใช้ก่อนหน้านี้ได้

พารามิเตอร์โปรไฟล์

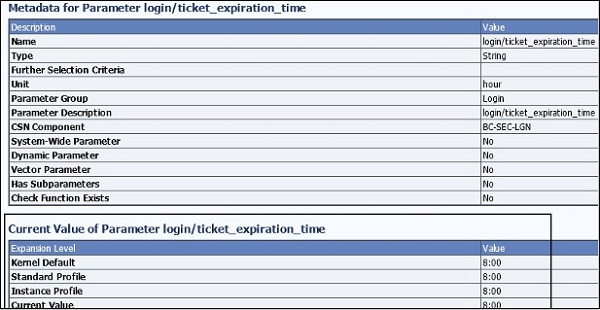

มีพารามิเตอร์โปรไฟล์ที่แตกต่างกันที่คุณสามารถกำหนดในระบบ SAP สำหรับนโยบายการจัดการผู้ใช้และรหัสผ่าน

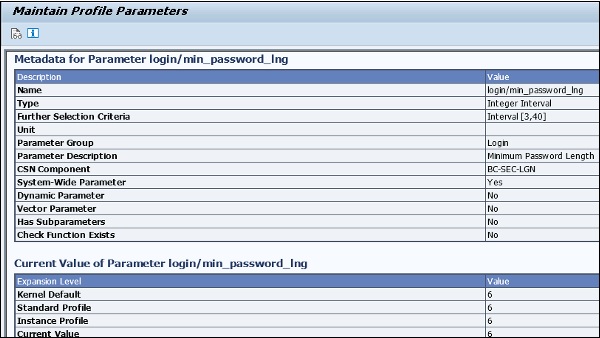

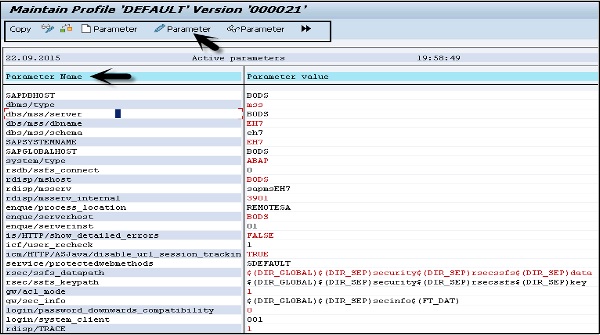

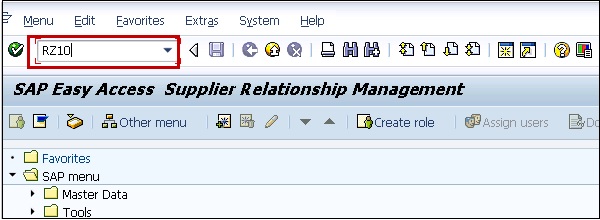

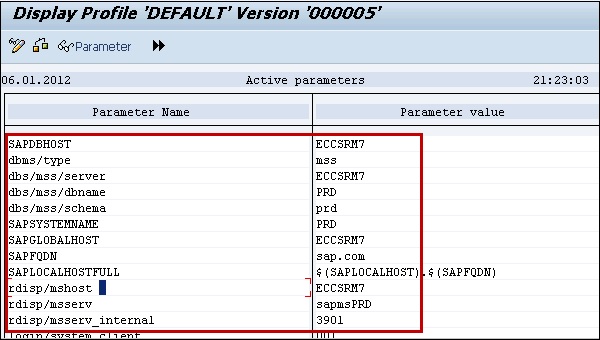

ในระบบ SAP คุณสามารถแสดงเอกสารสำหรับพารามิเตอร์โปรไฟล์แต่ละรายการได้โดยไปที่ Tools → CCMS → Configuration →Profile Maintenance(ธุรกรรม: RZ11). ป้อนชื่อพารามิเตอร์และคลิกที่Display.

ในหน้าต่างถัดไปที่ปรากฏขึ้นคุณต้องป้อนชื่อพารามิเตอร์คุณจะเห็น 2 ตัวเลือก -

Display - เพื่อแสดงค่าของพารามิเตอร์ในระบบ SAP

Display Docu - เพื่อแสดงเอกสาร SAP สำหรับพารามิเตอร์นั้น

เมื่อคุณคลิกที่ปุ่มแสดงคุณจะถูกย้ายไปที่ Maintain Profile Parameterหน้าจอ สามารถดูรายละเอียดดังต่อไปนี้ -

- Name

- Type

- เกณฑ์การคัดเลือก

- กลุ่มพารามิเตอร์

- คำอธิบายพารามิเตอร์และอื่น ๆ อีกมากมาย

ที่ด้านล่างคุณมีค่าพารามิเตอร์ปัจจุบัน login/min_password_lng

เมื่อคุณคลิกที่ Display Doc จะแสดงเอกสาร SAP สำหรับพารามิเตอร์

คำอธิบายพารามิเตอร์

พารามิเตอร์นี้ระบุความยาวขั้นต่ำของรหัสผ่านการเข้าสู่ระบบ รหัสผ่านต้องมีอักขระอย่างน้อยสามตัว อย่างไรก็ตามผู้ดูแลระบบสามารถระบุความยาวขั้นต่ำที่มากขึ้นได้ การตั้งค่านี้ใช้เมื่อมีการกำหนดรหัสผ่านใหม่และเมื่อมีการเปลี่ยนหรือรีเซ็ตรหัสผ่านที่มีอยู่

แต่ละพารามิเตอร์มีค่าเริ่มต้นค่าที่อนุญาตดังต่อไปนี้ -

มีพารามิเตอร์รหัสผ่านที่แตกต่างกันในระบบ SAP คุณสามารถป้อนแต่ละพารามิเตอร์ในไฟล์RZ11 และสามารถดูเอกสาร

- login/min_password_diff

- login/min_password_digits

- login/min_password_letters

- login/min_password_specials

- login/min_password_lowercase

- login/min_password_uppercase

- login/disable_password_logon

- login/password_charset

- login/password_downwards_compatibility

- login/password_compliance_to_current_policy

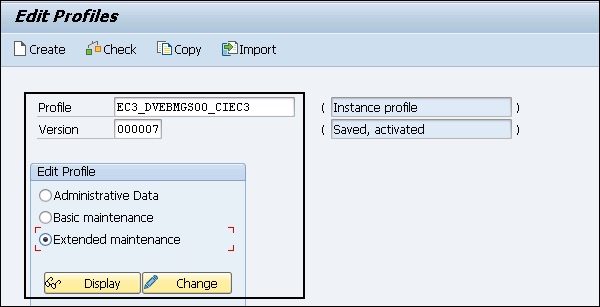

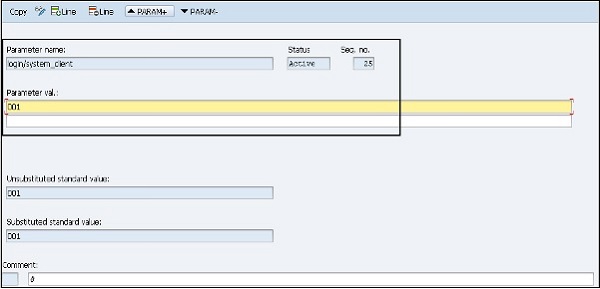

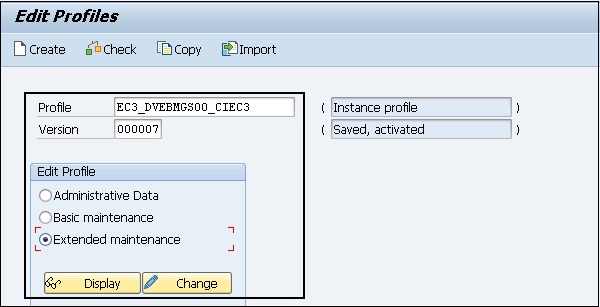

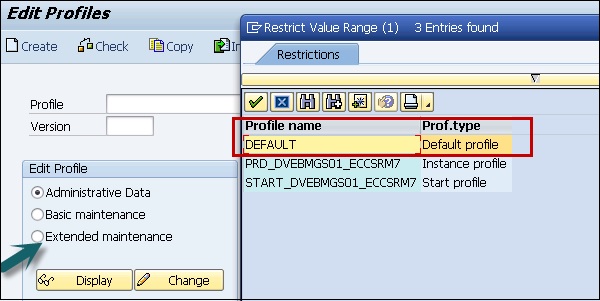

หากต้องการเปลี่ยนค่าพารามิเตอร์ให้เรียกใช้ Transaction RZ10 และเลือกโปรไฟล์ตามที่แสดงด้านล่าง -

Multiple application servers - ใช้โปรไฟล์เริ่มต้น

Single Application servers - ใช้โปรไฟล์อินสแตนซ์

เลือก Extended Maintenance แล้วคลิก Display.

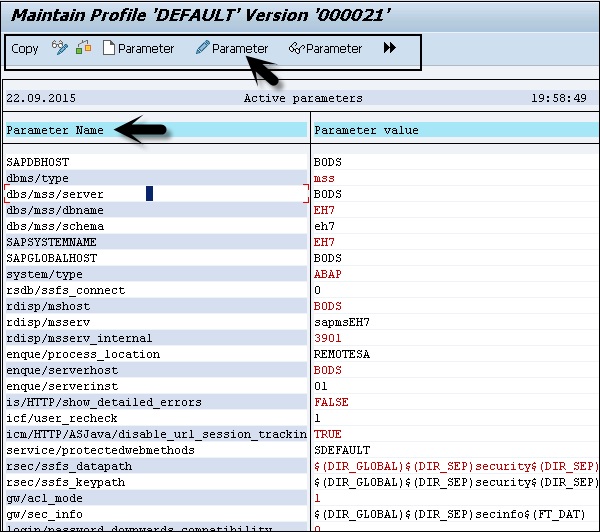

เลือกพารามิเตอร์ที่คุณต้องการเปลี่ยนแปลงแล้วคลิก Parameter ที่ด้านบน.

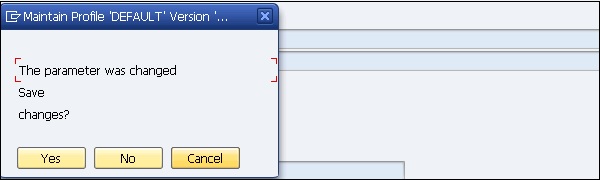

เมื่อคุณคลิกที่แท็บพารามิเตอร์คุณสามารถเปลี่ยนค่าของพารามิเตอร์ในหน้าต่างใหม่ คุณยังสามารถสร้างพารามิเตอร์ใหม่ได้โดยคลิกที่Create (F5).

คุณยังสามารถดูสถานะของพารามิเตอร์ในหน้าต่างนี้ พิมพ์ค่าพารามิเตอร์และคลิกที่Copy.

คุณจะได้รับแจ้งให้บันทึกเมื่อคุณออกจากหน้าจอ คลิกใช่เพื่อบันทึกค่าพารามิเตอร์

Secure Network Communication (SNC)ยังสามารถใช้เพื่อล็อกอินเข้าสู่แอ็พพลิเคชันเซิร์ฟเวอร์โดยใช้วิธีการพิสูจน์ตัวตนที่ปลอดภัย คุณสามารถใช้ SNC สำหรับการพิสูจน์ตัวตนผู้ใช้ผ่าน SAP GUI สำหรับ windows หรือโดยใช้การเชื่อมต่อ RFC

SNC ใช้ผลิตภัณฑ์รักษาความปลอดภัยภายนอกเพื่อดำเนินการรับรองความถูกต้องระหว่างคู่ค้าการสื่อสาร คุณสามารถใช้มาตรการรักษาความปลอดภัยเช่น PKI โครงสร้างพื้นฐานคีย์สาธารณะและโพรซีเดอร์เพื่อสร้างและแจกจ่ายคู่คีย์

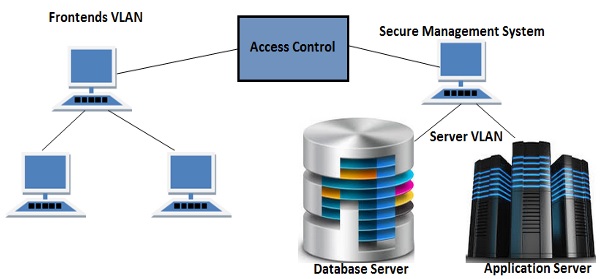

คุณควรกำหนดโครงสร้างเครือข่ายที่สามารถกำจัดภัยคุกคามและป้องกันการโจมตีเครือข่าย เมื่อผู้ใช้ไม่สามารถล็อกอินเข้าสู่แอปพลิเคชันหรือเลเยอร์ฐานข้อมูลผู้โจมตีจะไม่สามารถเข้าถึงระบบ SAP หรือระบบฐานข้อมูลเพื่อเข้าถึงข้อมูลที่สำคัญได้

โทโพโลยีเครือข่ายที่กำหนดไว้อย่างดีไม่อนุญาตให้ผู้บุกรุกเชื่อมต่อกับ LAN ของ บริษัท และด้วยเหตุนี้จึงไม่สามารถเข้าถึงช่องโหว่ด้านความปลอดภัยบนบริการเครือข่ายหรือบนระบบ SAP ได้

เครือข่ายโทโพโลยีในระบบ SAP

สถาปัตยกรรมเครือข่ายทางกายภาพของคุณขึ้นอยู่กับขนาดของระบบ SAP ของคุณอย่างสมบูรณ์ ระบบ SAP มักใช้กับสถาปัตยกรรมไคลเอนต์เซิร์ฟเวอร์และโดยทั่วไปแต่ละระบบจะแบ่งออกเป็นสามชั้นดังต่อไปนี้ -

- ชั้นฐานข้อมูล

- Application Layer

- เลเยอร์การนำเสนอ

เมื่อระบบ SAP ของคุณมีขนาดเล็กอาจไม่มีแอปพลิเคชันและเซิร์ฟเวอร์ฐานข้อมูลแยกกัน อย่างไรก็ตามในระบบขนาดใหญ่แอ็พพลิเคชันเซิร์ฟเวอร์จำนวนมากจะสื่อสารกับเซิร์ฟเวอร์ฐานข้อมูลและส่วนหน้าหลายตัว สิ่งนี้กำหนดโครงสร้างเครือข่ายของระบบจากแบบง่ายไปจนถึงแบบซับซ้อนและคุณควรพิจารณาสถานการณ์ต่างๆเมื่อจัดโครงสร้างเครือข่ายของคุณ

ในองค์กรขนาดใหญ่ขอแนะนำให้คุณติดตั้งแอปพลิเคชันและเซิร์ฟเวอร์ฐานข้อมูลบนเครื่องต่าง ๆ และวางใน LAN แยกจากระบบส่วนหน้า

ในภาพต่อไปนี้คุณจะเห็นโครงสร้างเครือข่ายที่ต้องการของระบบ SAP -

เมื่อคุณวางฐานข้อมูลและแอ็พพลิเคชันเซิร์ฟเวอร์ของคุณใน VLAN แยกจากส่วนหน้า VLAN จะช่วยให้คุณสามารถปรับปรุงระบบควบคุมการเข้าถึงและเพิ่มความปลอดภัยให้กับระบบ SAP ของคุณ ระบบส่วนหน้าอยู่ใน VLAN ที่แตกต่างกันดังนั้นจึงไม่ใช่เรื่องง่ายที่จะเข้าสู่ Server VLAN และด้วยเหตุนี้จึงหลีกเลี่ยงความปลอดภัยของระบบ SAP ของคุณ

SAP Network Services

ในระบบ SAP ของคุณมีบริการต่างๆที่เปิดใช้งาน แต่มีเพียงไม่กี่บริการเท่านั้นที่จำเป็นในการรันระบบ SAP ในระบบ SAP ไฟล์Landscape, Database และ Application Serversเป็นเป้าหมายที่พบบ่อยที่สุดของการโจมตีเครือข่าย บริการเครือข่ายจำนวนมากกำลังทำงานในแนวนอนของคุณซึ่งอนุญาตให้เข้าถึงเซิร์ฟเวอร์เหล่านี้ได้และบริการเหล่านี้ควรได้รับการตรวจสอบอย่างรอบคอบ

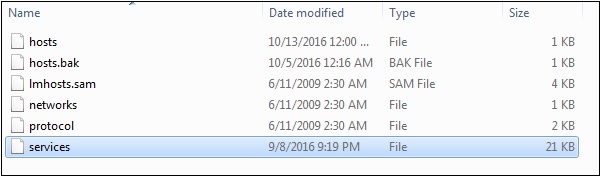

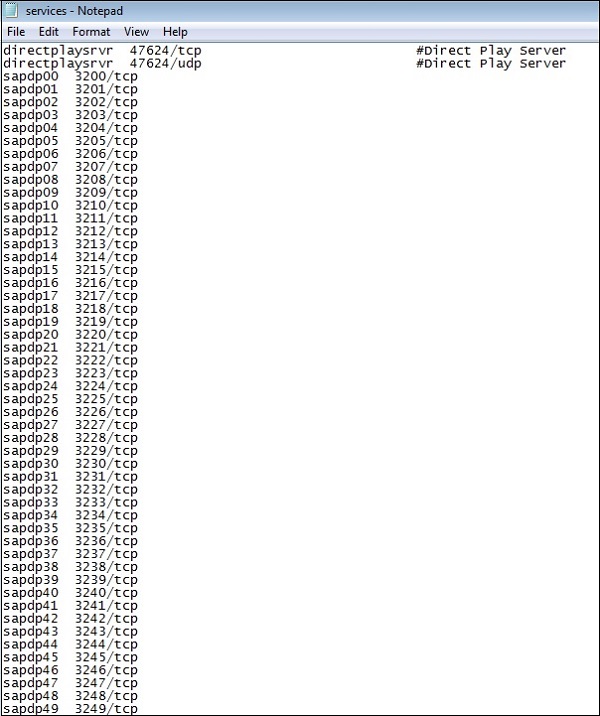

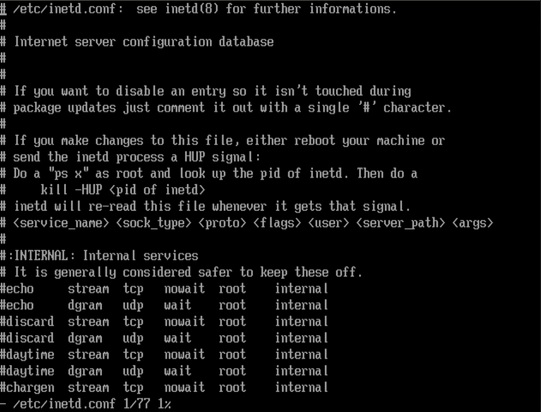

ในเครื่อง Window / UNIX ของคุณบริการเหล่านี้จะอยู่ใน /etc/services. คุณสามารถเปิดไฟล์นี้ในเครื่อง Windows โดยไปที่เส้นทางต่อไปนี้ -

system32/drivers/etc/services

คุณสามารถเปิดไฟล์นี้ใน Notepad และตรวจสอบบริการที่เปิดใช้งานทั้งหมดในเซิร์ฟเวอร์ของคุณ -

ขอแนะนำให้คุณปิดใช้งานบริการที่ไม่จำเป็นทั้งหมดบนเซิร์ฟเวอร์แนวนอน บางครั้งบริการเหล่านี้มีข้อผิดพลาดเล็กน้อยซึ่งผู้บุกรุกสามารถใช้เพื่อเข้าถึงโดยไม่ได้รับอนุญาต เมื่อคุณปิดใช้งานบริการเหล่านี้คุณจะลดโอกาสในการโจมตีเครือข่ายของคุณ

เพื่อความปลอดภัยระดับสูงขอแนะนำให้ใช้ไฟล์รหัสผ่านแบบคงที่ในสภาพแวดล้อม SAP ของคุณ

คีย์ส่วนตัว

SNC ใช้ผลิตภัณฑ์รักษาความปลอดภัยภายนอกเพื่อดำเนินการตรวจสอบสิทธิ์ระหว่างคู่ค้าด้านการสื่อสาร คุณสามารถใช้มาตรการรักษาความปลอดภัยเช่นPublic Key Infrastructure (PKI) และขั้นตอนอื่น ๆ ในการสร้างและแจกจ่ายคู่คีย์และเพื่อให้แน่ใจว่าคีย์ส่วนตัวสำหรับผู้ใช้มีความปลอดภัยอย่างเหมาะสม

มีหลายวิธีในการรักษาความปลอดภัยของคีย์ส่วนตัวสำหรับการอนุญาตเครือข่าย -

- โซลูชันฮาร์ดแวร์

- โซลูชันซอฟต์แวร์

ตอนนี้ให้เราพูดคุยในรายละเอียด

โซลูชันฮาร์ดแวร์

คุณสามารถป้องกันคีย์ส่วนตัวสำหรับผู้ใช้โดยใช้โซลูชันฮาร์ดแวร์ที่คุณออกสมาร์ทการ์ดให้กับผู้ใช้แต่ละราย คีย์ทั้งหมดจะถูกเก็บไว้ในสมาร์ทการ์ดและผู้ใช้ควรตรวจสอบความถูกต้องกับสมาร์ทการ์ดผ่านทางชีวภาพโดยใช้ลายนิ้วมือหรือใช้รหัสผ่าน PIN

สมาร์ทการ์ดเหล่านี้ควรได้รับการปกป้องจากการโจรกรรมหรือการสูญหายโดยผู้ใช้แต่ละรายและผู้ใช้สามารถใช้การ์ดเพื่อเข้ารหัสเอกสารได้

ไม่อนุญาตให้ผู้ใช้แชร์สมาร์ทการ์ดหรือมอบให้กับผู้ใช้รายอื่น

โซลูชันซอฟต์แวร์

นอกจากนี้ยังสามารถใช้โซลูชันซอฟต์แวร์เพื่อจัดเก็บคีย์ส่วนตัวสำหรับผู้ใช้แต่ละราย โซลูชันซอฟต์แวร์เป็นโซลูชันที่มีราคาไม่แพงเมื่อเทียบกับโซลูชันฮาร์ดแวร์ แต่ก็มีความปลอดภัยน้อยกว่าเช่นกัน

เมื่อผู้ใช้เก็บคีย์ส่วนตัวไว้ในไฟล์และรายละเอียดผู้ใช้จำเป็นต้องรักษาความปลอดภัยไฟล์เหล่านั้นสำหรับการเข้าถึงโดยไม่ได้รับอนุญาต

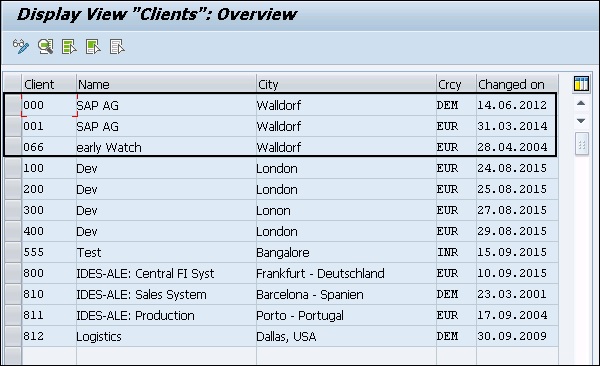

เมื่อคุณติดตั้งระบบ SAP เป็นครั้งแรกมีผู้ใช้ดีฟอลต์สองสามรายที่สร้างขึ้นเพื่อดำเนินงานด้านการดูแลระบบ โดยค่าเริ่มต้นจะสร้างไคลเอนต์สามตัวใน SAP Environment ซึ่ง ได้แก่ -

ไคลเอนต์ 000 - ไคลเอนต์อ้างอิง SAP

ไคลเอนต์ 001 - ไคลเอนต์เทมเพลตจาก SAP

ไคลเอนต์ 066 - SAP Early Watch Client

SAP สร้างผู้ใช้มาตรฐานในไคลเอนต์ที่กล่าวถึงข้างต้นในระบบ ผู้ใช้มาตรฐานแต่ละคนมีรหัสผ่านเริ่มต้นของตัวเองเมื่อติดตั้งครั้งแรก

ผู้ใช้มาตรฐานในระบบ SAP ประกอบด้วยผู้ใช้ต่อไปนี้ภายใต้ไคลเอ็นต์เริ่มต้น -

| ผู้ใช้ | รายละเอียด | ลูกค้า | รหัสผ่านเริ่มต้น |

|---|---|---|---|

| SAP | SAP System Super User | 000, 001, 066 | 6071992 |

| ลูกค้าใหม่ทั้งหมด | ผ่าน | ||

| DDIC | ABAP Dictionary Super User | 000, 001 | 19920706 |

| SAPCPIC | ผู้ใช้ CPI-C สำหรับ SAP | 000, 001 | แอดมิน |

| EARLYWATCH | ผู้ใช้ Early Watch | 66 | สนับสนุน |

เหล่านี้คือผู้ใช้มาตรฐานภายใต้ไคลเอ็นต์ SAP Default เพื่อดำเนินการดูแลระบบและงานคอนฟิกูเรชันในระบบ SAP เพื่อรักษาความปลอดภัยในระบบ SAP คุณควรปกป้องผู้ใช้เหล่านี้ -

คุณควรเพิ่มผู้ใช้เหล่านี้ในกลุ่ม SUPER เพื่อให้ผู้ใช้เหล่านี้ได้รับการแก้ไขโดยผู้ดูแลระบบที่มีสิทธิ์เพิ่ม / แก้ไขผู้ใช้ในกลุ่ม SUPER เท่านั้น

ควรเปลี่ยนรหัสผ่านเริ่มต้นสำหรับผู้ใช้มาตรฐาน

จะดูรายชื่อลูกค้าในระบบ SAP ได้อย่างไร

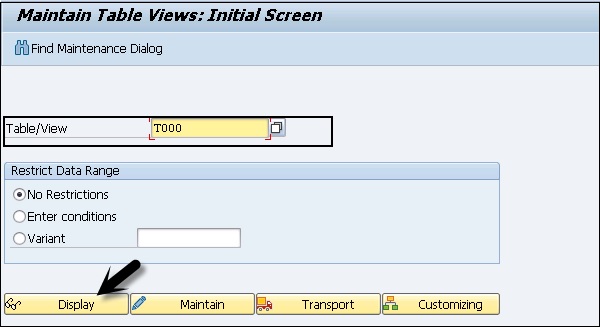

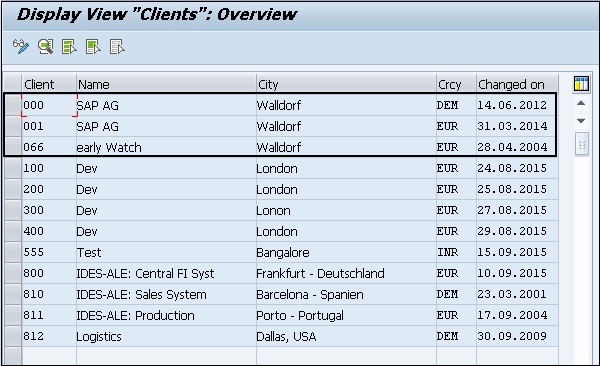

คุณสามารถดูรายการไคลเอ็นต์ทั้งหมดในสภาพแวดล้อม SAP ของคุณโดยใช้ธุรกรรม SM30แสดงตาราง T000.

เมื่อคุณเข้าสู่ตารางและคลิกที่ Displayมันจะแสดงรายชื่อลูกค้าทั้งหมดในระบบ SAP ของคุณ ตารางนี้มีรายละเอียดของไคลเอ็นต์เริ่มต้นทั้งหมดและไคลเอ็นต์ใหม่ที่คุณสร้างในสภาพแวดล้อมสำหรับการแบ่งปันทรัพยากร

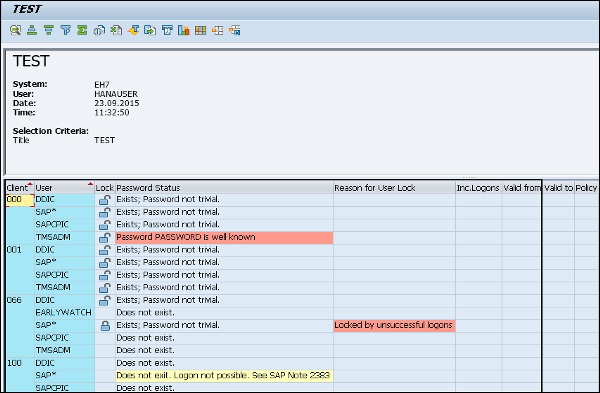

คุณสามารถใช้รายงาน RSUSR003 เพื่อให้แน่ใจว่า SAP ของผู้ใช้ถูกสร้างขึ้นในไคลเอนต์ทั้งหมดและมีการเปลี่ยนรหัสผ่านมาตรฐานสำหรับ SAP, DDIC และ SAPCPIC

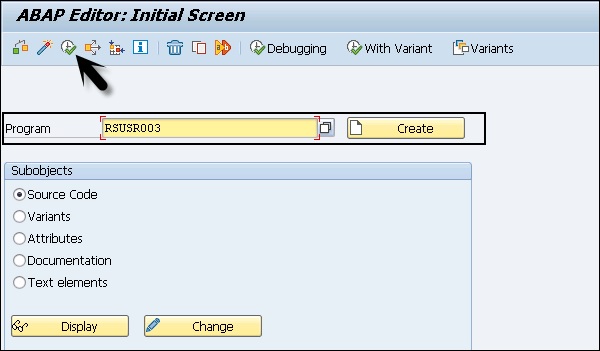

ไปที่ ABAP Editor SE38 และป้อนชื่อรายงานและคลิกที่ดำเนินการ

ป้อนชื่อรายงานและคลิกที่ Executeปุ่ม. มันจะแสดงไคลเอนต์และผู้ใช้มาตรฐานทั้งหมดในระบบ SAP, สถานะรหัสผ่าน, เหตุผลในการใช้ล็อค, Valid From และ Valid To เป็นต้น

การปกป้อง SAP System Super User

ในการป้องกัน SAP System Super User“ SAP” คุณสามารถทำตามขั้นตอนต่อไปนี้ในระบบ -

Step 1- คุณต้องกำหนด Super User ใหม่ในระบบ SAP และปิดใช้งานผู้ใช้ SAP โปรดทราบว่าคุณต้องไม่ลบผู้ใช้ SAP ในระบบ ในการปิดใช้งานผู้ใช้แบบฮาร์ดโค้ดคุณสามารถใช้พารามิเตอร์โปรไฟล์:login/no_automatic_user_sapstar.

หากลบเร็กคอร์ดหลักผู้ใช้ของผู้ใช้ SAP * คุณสามารถเข้าสู่ระบบด้วย“ SAP” และรหัสผ่านเริ่มต้น PASS

ผู้ใช้“ SAP” มีคุณสมบัติดังต่อไปนี้ -

ผู้ใช้มีการอนุญาตแบบสมบูรณ์เนื่องจากไม่มีการตรวจสอบการอนุญาต

ไม่สามารถเปลี่ยนรหัสผ่านเริ่มต้น PASS ได้

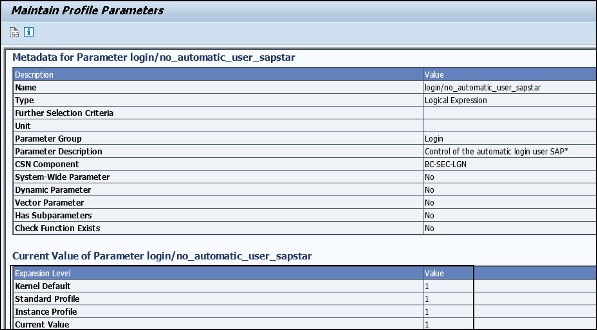

คุณสามารถใช้พารามิเตอร์โปรไฟล์ login/no_automatic_user_sapstar เพื่อปิดใช้งานคุณสมบัติพิเศษเหล่านี้ของ SAP และควบคุมการล็อกอินอัตโนมัติของผู้ใช้ SAP *

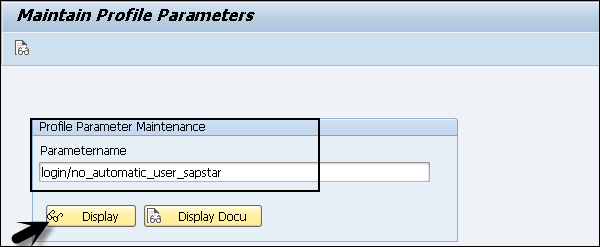

Step 2 - ในการตรวจสอบค่าของพารามิเตอร์นี้ให้เรียกใช้ Transaction RZ11 และป้อนชื่อพารามิเตอร์

Values allowed - 0, 1 ซึ่ง -

0 - ผู้ใช้อัตโนมัติ SAP * ได้รับอนุญาต

1 - ผู้ใช้อัตโนมัติ SAP * ถูกปิดใช้งาน

Step 3 - ในระบบต่อไปนี้คุณจะเห็นค่าของพารามิเตอร์นี้ถูกตั้งค่าเป็น 1 ซึ่งแสดงว่าผู้ใช้ขั้นสูง“ SAP” ถูกปิดการใช้งานในระบบ

Step 4 - คลิกที่ Display และคุณจะเห็นค่าปัจจุบันของพารามิเตอร์นี้

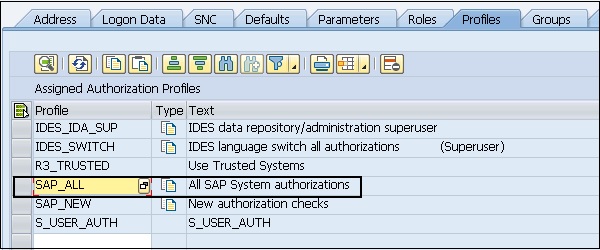

ในการสร้างผู้ใช้ Super ใหม่ในระบบให้กำหนดเรกคอร์ดหลักผู้ใช้ใหม่และกำหนดโปรไฟล์ SAP_ALL ให้กับผู้ใช้ขั้นสูงนี้

การคุ้มครองผู้ใช้ DDIC

จำเป็นต้องมีผู้ใช้ DDIC สำหรับงานบางอย่างที่เกี่ยวข้องกับ Software Logistics, ABAP Dictionary และงานที่เกี่ยวข้องกับการติดตั้งและอัปเกรด เพื่อป้องกันผู้ใช้รายนี้ขอแนะนำให้ล็อกผู้ใช้รายนี้ในระบบ SAP คุณไม่ควรลบผู้ใช้รายนี้เพื่อใช้งานฟังก์ชันบางอย่างเพื่อใช้ในอนาคต

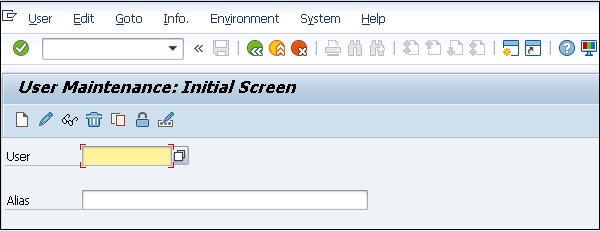

ในการล็อกผู้ใช้ให้ใช้รหัสธุรกรรม: SU01.

หากคุณต้องการปกป้องผู้ใช้รายนี้คุณสามารถกำหนดไฟล์ SAP_ALL การอนุญาตให้กับผู้ใช้รายนี้ในขณะที่ติดตั้งและล็อกภายหลัง

การปกป้องผู้ใช้ SAPCPIC

ผู้ใช้ SAPCPIC ใช้สำหรับการเรียกโปรแกรมและโมดูลฟังก์ชันบางอย่างในระบบ SAP และเป็นผู้ใช้ที่ไม่โต้ตอบ

คุณควรล็อกผู้ใช้รายนี้และเปลี่ยนรหัสผ่านสำหรับผู้ใช้รายนี้เพื่อป้องกัน ในรีลีสก่อนหน้านี้เมื่อคุณล็อกผู้ใช้ SAPCPIC หรือเปลี่ยนรหัสผ่านจะมีผลต่อโปรแกรมเพิ่มเติม RSCOLL00, RSCOLL30 และ LSYPGU01

การปกป้อง Early Watch

ไคลเอ็นต์ 066 - สิ่งนี้เรียกว่า SAP Early watch และใช้สำหรับการสแกนวินิจฉัยและบริการตรวจสอบในระบบ SAP และผู้ใช้ EARLYWATCH คือผู้ใช้แบบโต้ตอบสำหรับบริการ Early Watch ในไคลเอนต์ 066 เพื่อรักษาความปลอดภัยให้กับผู้ใช้รายนี้คุณสามารถดำเนินการดังต่อไปนี้ -

- ล็อกผู้ใช้ EARLYWATCH จนกว่าจะไม่จำเป็นต้องใช้ในสภาพแวดล้อม SAP

- เปลี่ยนรหัสผ่านเริ่มต้นสำหรับผู้ใช้รายนี้

ประเด็นสำคัญ

ในการปกป้องผู้ใช้ SAP Standard และเพื่อปกป้องไคลเอนต์ในแนวนอน SAP คุณควรพิจารณาประเด็นสำคัญต่อไปนี้ -

คุณควรดูแลรักษาไคลเอ็นต์ในระบบ SAP อย่างเหมาะสมและตรวจสอบให้แน่ใจว่าไม่มีไคลเอนต์ที่ไม่รู้จักอยู่

คุณต้องตรวจสอบให้แน่ใจว่าผู้ใช้ระดับสูงของ SAP“ SAP” มีอยู่และถูกปิดใช้งานในไคลเอนต์ทั้งหมด

คุณต้องแน่ใจว่ามีการเปลี่ยนรหัสผ่านเริ่มต้นสำหรับผู้ใช้ SAP มาตรฐานทั้งหมดผู้ใช้ SAP, DDIC และ EARLYWATCH

คุณต้องตรวจสอบให้แน่ใจว่าได้เพิ่มผู้ใช้มาตรฐานทั้งหมดลงในกลุ่ม SUPER ในระบบ SAP แล้วและบุคคลเดียวที่ได้รับอนุญาตให้ทำการเปลี่ยนแปลงกับกลุ่ม SUPER เท่านั้นที่สามารถแก้ไขผู้ใช้เหล่านี้ได้

คุณต้องตรวจสอบให้แน่ใจว่ามีการเปลี่ยนรหัสผ่านเริ่มต้นสำหรับ SAPCPIC และผู้ใช้รายนี้ถูกล็อกและปลดล็อกเมื่อจำเป็น

ผู้ใช้มาตรฐาน SAP ทั้งหมดควรถูกล็อกและสามารถปลดล็อกได้เมื่อจำเป็นเท่านั้น รหัสผ่านควรได้รับการปกป้องอย่างดีสำหรับผู้ใช้เหล่านี้

จะเปลี่ยนรหัสผ่านของผู้ใช้มาตรฐานได้อย่างไร?

คุณควรตรวจสอบให้แน่ใจว่าควรเปลี่ยนรหัสผ่านสำหรับผู้ใช้มาตรฐาน SAP ทั้งหมดในไคลเอนต์ทั้งหมดที่อยู่ใน Table T000 และผู้ใช้“ SAP” ควรมีอยู่สำหรับลูกค้าทั้งหมด

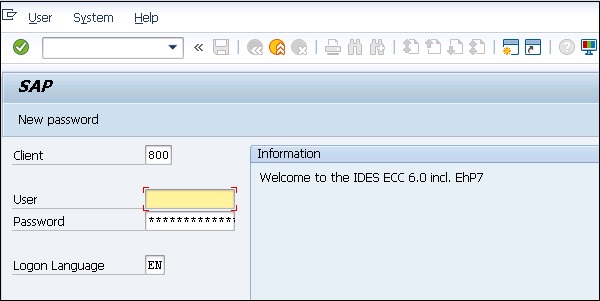

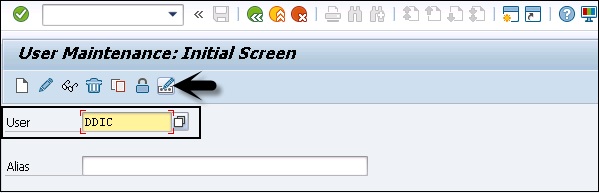

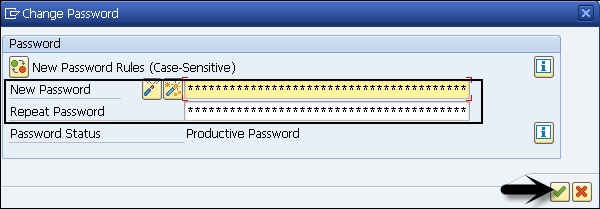

ในการเปลี่ยนรหัสผ่านให้เข้าสู่ระบบด้วย Super user ป้อนรหัสผู้ใช้ในฟิลด์ชื่อผู้ใช้ที่คุณต้องการเปลี่ยนรหัสผ่าน คลิกที่เปลี่ยนตัวเลือกรหัสผ่านดังที่แสดงในภาพหน้าจอต่อไปนี้ -

ป้อนรหัสผ่านใหม่รหัสผ่านซ้ำแล้วคลิกที่ Apply. คุณควรทำขั้นตอนเดียวกันซ้ำสำหรับผู้ใช้มาตรฐานทั้งหมด

ในการใช้การรักษาความปลอดภัยในระบบ SAP จำเป็นต้องตรวจสอบการเข้าสู่ระบบที่ไม่สำเร็จในสภาพแวดล้อม SAP เมื่อมีผู้พยายามล็อกอินเข้าสู่ระบบโดยใช้รหัสผ่านที่ไม่ถูกต้องระบบควรล็อกชื่อผู้ใช้เป็นระยะเวลาหนึ่งหรือเซสชันนั้นควรถูกยกเลิกหลังจากจำนวนครั้งที่กำหนด

สามารถตั้งค่าพารามิเตอร์ความปลอดภัยต่างๆสำหรับการพยายามเข้าสู่ระบบโดยไม่ได้รับอนุญาต -

- การยุติเซสชัน

- การล็อกผู้ใช้

- การเปิดใช้งานโปรแกรมรักษาหน้าจอ

- การตรวจสอบความพยายามในการเข้าสู่ระบบที่ไม่สำเร็จ

- บันทึกความพยายามในการเข้าสู่ระบบ

ตอนนี้ให้เราคุยรายละเอียดแต่ละเรื่องเหล่านี้

การยุติเซสชัน

เมื่อมีการพยายามเข้าสู่ระบบที่ไม่สำเร็จหลายครั้งใน id ผู้ใช้เดียวระบบจะสิ้นสุดเซสชันสำหรับผู้ใช้นั้น ควรส่งโดยใช้พารามิเตอร์ Profile -login/fails_to_session_end.

หากต้องการเปลี่ยนค่าพารามิเตอร์ให้เรียกใช้ธุรกรรม RZ10และเลือกโปรไฟล์ดังที่แสดงในภาพหน้าจอต่อไปนี้ เลือก Extended Maintenance และคลิกที่Display.

เลือกพารามิเตอร์ที่คุณต้องการเปลี่ยนแปลงและคลิกที่ไฟล์ Parameter ที่ด้านบนตามที่แสดงด้านล่าง

เมื่อคุณคลิกที่แท็บพารามิเตอร์คุณสามารถเปลี่ยนค่าของพารามิเตอร์ในหน้าต่างใหม่ คุณยังสามารถสร้างพารามิเตอร์ใหม่ได้โดยคลิกที่ไฟล์Create (F5) ปุ่ม.

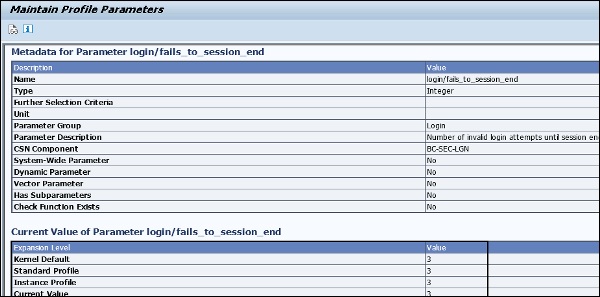

หากต้องการดูรายละเอียดของพารามิเตอร์นี้ให้เรียกใช้รหัสธุรกรรม: RZ11 และป้อนชื่อโปรไฟล์ - login/fails_to_session_end และคลิกที่ Display Document.

Parameter - เข้าสู่ระบบ / fail_to_session_end

Short text - จำนวนครั้งที่พยายามเข้าสู่ระบบที่ไม่ถูกต้องจนกว่าเซสชันจะสิ้นสุด

Parameter Description - จำนวนการพยายามเข้าสู่ระบบที่ไม่ถูกต้องซึ่งสามารถทำได้ด้วยเรกคอร์ดหลักผู้ใช้จนกว่าขั้นตอนการเข้าสู่ระบบจะสิ้นสุดลง

Application Area - เข้าสู่ระบบ

Default Value - 3

Who is permitted to make changes? - ลูกค้า

Operating System Restrictions - ไม่มี

Database System Restrictions - ไม่มี

Are other parameters affected or dependent? - ไม่มี

Values allowed - 1 - 99

ในภาพหน้าจอด้านบนคุณจะเห็นค่าของพารามิเตอร์นี้ถูกตั้งค่าเป็น 3 นั่นคือค่าเริ่มต้นด้วย หลังจากพยายามเข้าสู่ระบบไม่สำเร็จ 3 ครั้งเซสชันจะสิ้นสุดลงสำหรับผู้ใช้รายเดียว

การล็อกผู้ใช้

นอกจากนี้คุณยังสามารถตรวจสอบรหัสผู้ใช้ที่ระบุได้หากจำนวนความพยายามเข้าสู่ระบบที่ไม่ประสบความสำเร็จติดต่อกันเกินจำนวนที่กำหนดไว้ภายใต้รหัสผู้ใช้เดียว ตั้งค่าจำนวนครั้งในการพยายามเข้าสู่ระบบที่ไม่ถูกต้องที่อนุญาตในพารามิเตอร์โปรไฟล์:login/fails_to_user_lock.

เป็นไปได้ที่จะตั้งค่าการล็อก ID ผู้ใช้เฉพาะ

การล็อกจะใช้กับรหัสผู้ใช้จนถึงเที่ยงคืน อย่างไรก็ตามผู้ดูแลระบบสามารถลบออกด้วยตนเองได้ตลอดเวลา

ในระบบ SAP คุณยังสามารถตั้งค่าพารามิเตอร์ที่อนุญาตให้วางล็อกบน ID ผู้ใช้จนกว่าจะถูกลบออกด้วยตนเอง ชื่อพารามิเตอร์:login/failed_user_auto_unlock.

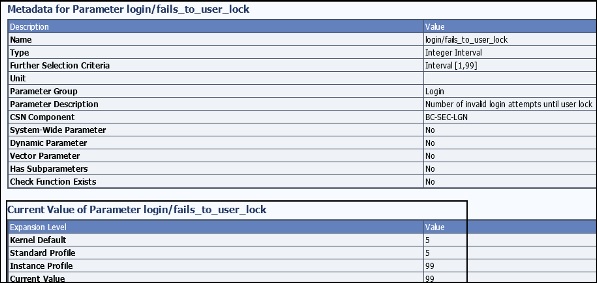

Profile parameter: login/fails_to_user_lock

ทุกครั้งที่ป้อนรหัสผ่านเข้าสู่ระบบไม่ถูกต้องตัวนับการเข้าสู่ระบบที่ล้มเหลวสำหรับเรกคอร์ดหลักผู้ใช้ที่เกี่ยวข้องจะเพิ่มขึ้น ความพยายามในการเข้าสู่ระบบสามารถบันทึกได้ในบันทึกการตรวจสอบความปลอดภัย หากเกินขีด จำกัด ที่ระบุโดยพารามิเตอร์นี้ผู้ใช้ที่เกี่ยวข้องจะถูกล็อก กระบวนการนี้ถูกบันทึกใน Syslog ด้วย

การล็อกจะใช้ไม่ได้อีกต่อไปหลังจากวันปัจจุบันสิ้นสุดลง (เงื่อนไขอื่น ๆ −login / failed_user_auto_unlock)

ตัวนับการเข้าสู่ระบบที่ล้มเหลวจะถูกรีเซ็ตเมื่อผู้ใช้เข้าสู่ระบบโดยใช้รหัสผ่านที่ถูกต้อง การเข้าสู่ระบบที่ไม่ใช้รหัสผ่านจะไม่มีผลใด ๆ กับตัวนับการเข้าสู่ระบบที่ล้มเหลว อย่างไรก็ตามการล็อกการเข้าสู่ระบบที่ใช้งานอยู่จะถูกตรวจสอบสำหรับทุกการเข้าสู่ระบบ

Values allowed - 1 - 99

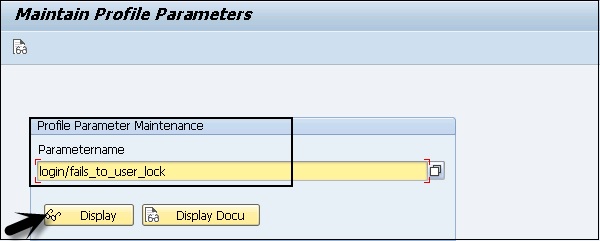

หากต้องการดูค่าปัจจุบันของพารามิเตอร์นี้ให้ใช้ T-Code: RZ11.

Parameter name - เข้าสู่ระบบ / failed_user_auto_unlock

Short text - ปิดการใช้งานการปลดล็อกอัตโนมัติของผู้ใช้ที่ถูกล็อกในเวลาเที่ยงคืน

Parameter Description- ควบคุมการปลดล็อกผู้ใช้ที่ล็อกโดยการเข้าสู่ระบบอย่างไม่ถูกต้อง หากตั้งค่าพารามิเตอร์เป็น 1 การล็อกที่ตั้งค่าไว้เนื่องจากความพยายามในการล็อกออนรหัสผ่านล้มเหลวจะมีผลในวันเดียวกันเท่านั้น (เป็นการล็อก) หากตั้งค่าพารามิเตอร์เป็น 0 การล็อกจะยังคงมีผล

Application Area - เข้าสู่ระบบ

Default Value - 0.

การเปิดใช้งานโปรแกรมรักษาหน้าจอ

ผู้ดูแลระบบยังสามารถเปิดใช้โปรแกรมรักษาหน้าจอเพื่อป้องกันหน้าจอส่วนหน้าจากการเข้าถึงโดยไม่ได้รับอนุญาต สกรีนเซฟเวอร์เหล่านี้สามารถป้องกันด้วยรหัสผ่าน

การตรวจสอบความพยายามในการเข้าสู่ระบบที่ไม่สำเร็จและการบันทึกความพยายามในการเข้าสู่ระบบ

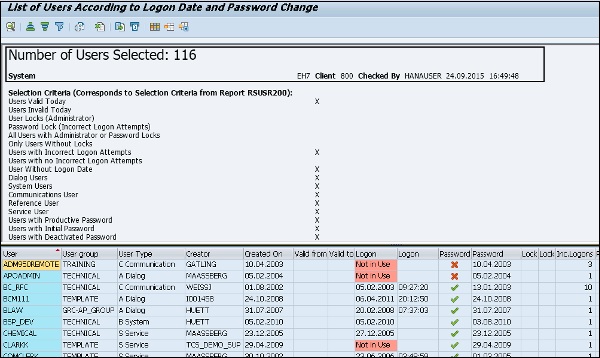

ในระบบ SAP คุณสามารถใช้รายงาน RSUSR006เพื่อตรวจสอบว่ามีผู้ใช้ที่พยายามล็อกออนไม่สำเร็จในระบบหรือไม่ รายงานนี้มีรายละเอียดเกี่ยวกับจำนวนครั้งในการพยายามเข้าสู่ระบบที่ไม่ถูกต้องของผู้ใช้และผู้ใช้ล็อกและคุณสามารถตั้งเวลารายงานนี้ได้ตามความต้องการของคุณ

ไปที่ ABAP Editor SE38 และป้อนชื่อรายงานจากนั้นคลิกที่ EXECUTE.

ในรายงานนี้คุณมีรายละเอียดที่แตกต่างกันเช่นชื่อผู้ใช้ประเภทสร้างขึ้นผู้สร้างรหัสผ่านล็อกและรายละเอียดการเข้าสู่ระบบที่ไม่ถูกต้อง

ในระบบ SAP คุณอาจใช้ Security Audit Log (ธุรกรรม SM18, SM19 และ SM20) เพื่อบันทึกความพยายามในการเข้าสู่ระบบที่สำเร็จและไม่สำเร็จทั้งหมด คุณสามารถวิเคราะห์บันทึกการตรวจสอบความปลอดภัยโดยใช้ธุรกรรม SM20 แต่ควรเปิดใช้งานการตรวจสอบความปลอดภัยในระบบเพื่อตรวจสอบบันทึกการตรวจสอบความปลอดภัย

ออกจากระบบผู้ใช้ที่ไม่ได้ใช้งาน

เมื่อผู้ใช้ล็อกอินเข้าสู่ระบบ SAP แล้วและเซสชันไม่มีการใช้งานในช่วงเวลาหนึ่งคุณยังสามารถตั้งค่าให้ออกจากระบบเพื่อหลีกเลี่ยงการเข้าถึงโดยไม่ได้รับอนุญาต

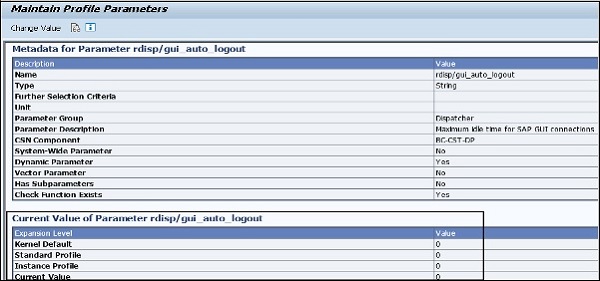

ในการเปิดใช้งานการตั้งค่านี้คุณต้องระบุค่านี้ในพารามิเตอร์โปรไฟล์: rdisp/gui_auto_logout.

Parameter Description- คุณสามารถกำหนดได้ว่าผู้ใช้ SAP GUI ที่ไม่ได้ใช้งานจะถูกล็อกออกจากระบบ SAP โดยอัตโนมัติหลังจากช่วงเวลาที่กำหนดไว้ล่วงหน้า พารามิเตอร์กำหนดค่าในครั้งนี้ การออกจากระบบอัตโนมัติในระบบ SAP ถูกปิดใช้งานโดยค่าเริ่มต้น (ค่า 0) นั่นคือผู้ใช้จะไม่ออกจากระบบแม้ว่าพวกเขาจะไม่ดำเนินการใด ๆ เป็นระยะเวลานาน

Values allowed- n [หน่วย] โดยที่ n> = 0 และหน่วย = S | M | H | ง

หากต้องการดูค่าพารามิเตอร์ปัจจุบันให้เรียกใช้ T-Code: RZ11.

ตารางต่อไปนี้แสดงรายการพารามิเตอร์หลักค่าเริ่มต้นและค่าที่อนุญาตในระบบ SAP -

| พารามิเตอร์ | คำอธิบาย | ค่าเริ่มต้น | มูลค่าที่อนุญาต |

|---|---|---|---|

| เข้าสู่ระบบ / fail_to_session_end | จำนวนครั้งที่พยายามเข้าสู่ระบบที่ไม่ถูกต้องจนกระทั่งเซสชันสิ้นสุด | 3 | 1-99 |

| เข้าสู่ระบบ / failed_to_user_lock | จำนวนครั้งในการพยายามเข้าสู่ระบบที่ไม่ถูกต้องจนกว่าผู้ใช้จะล็อก | 12 | 1-99 |

| เข้าสู่ระบบ / failed_user_auto_unlock | เมื่อตั้งค่า t 1: การล็อกจะใช้ในวันที่ตั้งค่าไว้ระบบจะลบออกในวันถัดไปเมื่อผู้ใช้เข้าสู่ระบบ | 1 | 0 หรือ 1 |

| rdisp / gui_auto_output | เวลาว่างสูงสุดสำหรับผู้ใช้เป็นจำนวนวินาที | 0 (ไม่ จำกัด ) | ไม่ จำกัด |

SAP System Authorization Concept เกี่ยวข้องกับการปกป้องระบบ SAP จากการรันธุรกรรมและโปรแกรมจากการเข้าถึงโดยไม่ได้รับอนุญาต คุณไม่ควรอนุญาตให้ผู้ใช้ดำเนินธุรกรรมและโปรแกรมในระบบ SAP จนกว่าพวกเขาจะกำหนดการอนุญาตสำหรับกิจกรรมนี้

เพื่อให้ระบบของคุณปลอดภัยยิ่งขึ้นและในการใช้การอนุญาตที่รัดกุมคุณต้องทบทวนแผนการอนุญาตของคุณเพื่อให้แน่ใจว่าเป็นไปตามข้อกำหนดด้านความปลอดภัยของ บริษัท และไม่มีการละเมิดความปลอดภัย

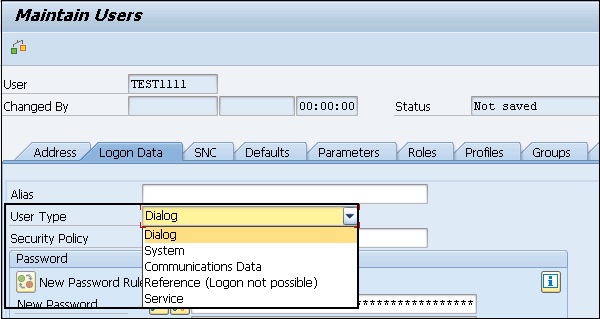

ประเภทผู้ใช้

ในระบบ SAP รุ่นก่อนหน้าประเภทผู้ใช้จะถูกแบ่งออกเป็นสองประเภทเท่านั้น - ผู้ใช้โต้ตอบและผู้ใช้ที่ไม่ใช่ไดอะล็อกและแนะนำให้ใช้เฉพาะผู้ใช้ที่ไม่ใช่ไดอะล็อกเท่านั้นสำหรับการสื่อสารระหว่างสองระบบ ด้วย SAP 4.6C ประเภทผู้ใช้ถูกแบ่งออกเป็นประเภทต่อไปนี้ -

Dialog User- ผู้ใช้นี้ใช้สำหรับการเข้าถึงระบบโต้ตอบส่วนบุคคลและงานไคลเอนต์ส่วนใหญ่ดำเนินการโดยใช้ผู้ใช้โต้ตอบ ผู้ใช้สามารถเปลี่ยนรหัสผ่านได้เอง ในผู้ใช้กล่องโต้ตอบสามารถป้องกันการเข้าสู่ระบบโต้ตอบหลายรายการได้

Service User- ใช้เพื่อดำเนินการเข้าถึงระบบโต้ตอบเพื่อดำเนินการบางอย่างที่กำหนดไว้ล่วงหน้าเช่นการแสดงแคตตาล็อกผลิตภัณฑ์ อนุญาตให้เข้าสู่ระบบหลายครั้งสำหรับผู้ใช้รายนี้และมีเพียงผู้ดูแลระบบเท่านั้นที่สามารถเปลี่ยนรหัสผ่านสำหรับผู้ใช้รายนี้

System User- รหัสผู้ใช้นี้ใช้เพื่อทำงานส่วนใหญ่ที่เกี่ยวข้องกับระบบ - ระบบการจัดการการขนส่งการกำหนดเวิร์กโฟลว์และ ALE ไม่ใช่ผู้ใช้ที่ขึ้นอยู่กับระบบโต้ตอบและมีการล็อกอินหลายครั้งสำหรับผู้ใช้รายนี้

Reference User- ผู้ใช้อ้างอิงไม่ได้ใช้เพื่อเข้าสู่ระบบ SAP ผู้ใช้นี้ใช้เพื่อให้การอนุญาตเพิ่มเติมแก่ผู้ใช้ภายใน ในระบบ SAP คุณสามารถไปที่แท็บบทบาทและระบุผู้ใช้อ้างอิงสำหรับสิทธิ์เพิ่มเติมสำหรับผู้ใช้ไดอะล็อก

Communication Users- ผู้ใช้ประเภทนี้ใช้เพื่อรักษาการลงชื่อเข้าใช้แบบโต้ตอบระหว่างระบบต่างๆเช่นการเชื่อมต่อ RFC, CPIC การเข้าสู่ระบบโต้ตอบโดยใช้ SAP GUI เป็นไปไม่ได้สำหรับผู้ใช้การสื่อสาร ประเภทผู้ใช้สามารถเปลี่ยนรหัสผ่านได้เช่นเดียวกับผู้ใช้โต้ตอบทั่วไป โมดูลการทำงาน RFC สามารถใช้เพื่อเปลี่ยนรหัสผ่าน

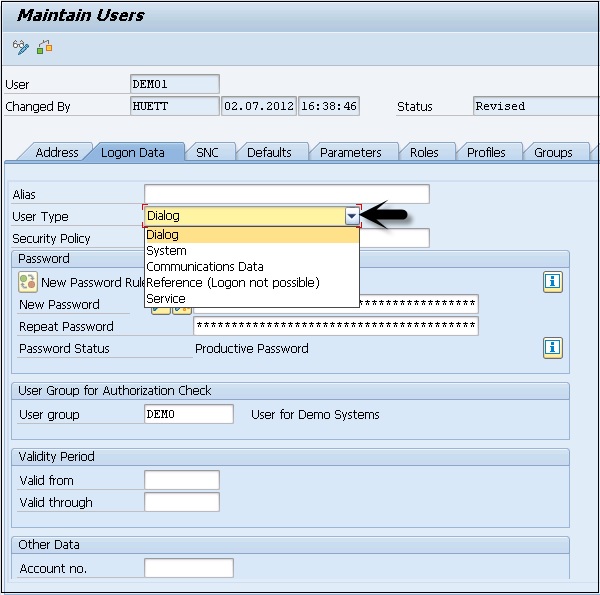

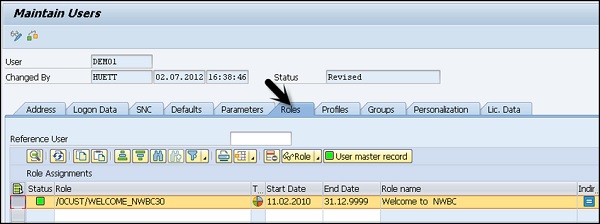

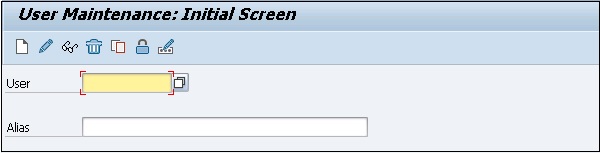

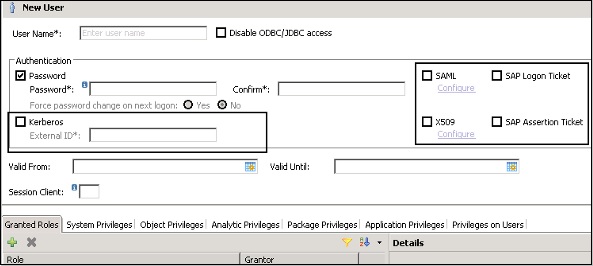

รหัสธุรกรรม: SU01ใช้สำหรับการสร้างผู้ใช้ในระบบ SAP ในหน้าจอต่อไปนี้คุณสามารถดูประเภทผู้ใช้ต่างๆในระบบ SAP ภายใต้ธุรกรรม SU01

การสร้างผู้ใช้

ในการสร้างผู้ใช้หรือผู้ใช้หลายคนที่มีสิทธิ์การเข้าถึงที่แตกต่างกันในระบบ SAP คุณควรทำตามขั้นตอนที่ระบุด้านล่าง

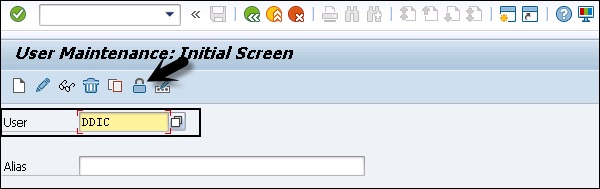

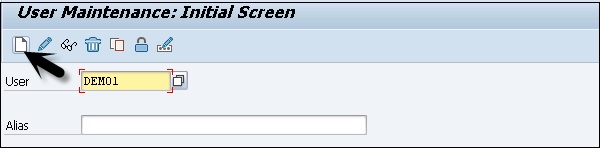

Step 1 - ใช้รหัสธุรกรรม - SU01.

Step 2 - ป้อนชื่อผู้ใช้ที่คุณต้องการสร้างคลิกที่ไอคอนสร้างดังที่แสดงในภาพหน้าจอต่อไปนี้

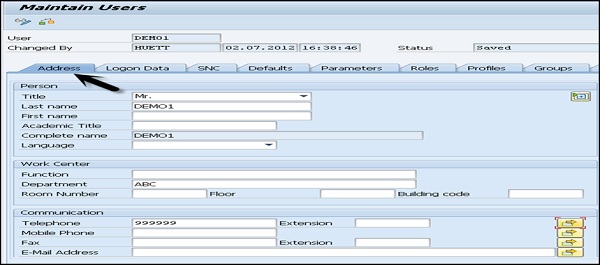

Step 3- คุณจะถูกนำไปที่แท็บถัดไป - แท็บที่อยู่ ที่นี่คุณต้องป้อนรายละเอียดเช่นชื่อนามสกุลหมายเลขโทรศัพท์รหัสอีเมล ฯลฯ

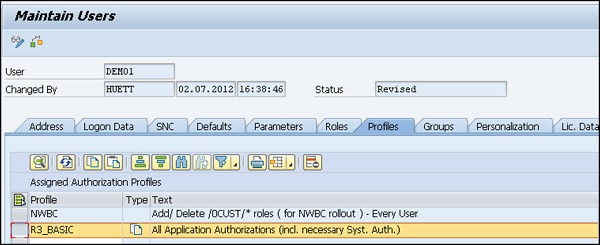

Step 4 - คุณจะถูกนำไปที่แท็บถัดไป - Logon Data. ป้อนประเภทผู้ใช้ภายใต้แท็บข้อมูลการเข้าสู่ระบบ เรามีผู้ใช้ห้าประเภทที่แตกต่างกัน

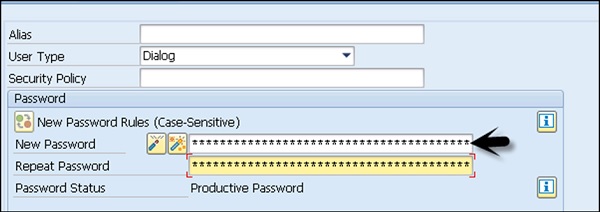

Step 5 - พิมพ์รหัสผ่านเข้าสู่ระบบแรก→รหัสผ่านใหม่→รหัสผ่านซ้ำ

Step 6 - คุณจะถูกนำไปที่แท็บถัดไป - บทบาท − กำหนดบทบาทให้กับผู้ใช้

Step 7 - คุณจะถูกนำไปที่แท็บถัดไป - โปรไฟล์ − กำหนดโปรไฟล์ให้กับผู้ใช้

Step 8 - คลิกที่บันทึกเพื่อรับการยืนยัน

การดูแลผู้ใช้ส่วนกลาง (CUA)

การดูแลผู้ใช้ส่วนกลางเป็นหนึ่งในแนวคิดหลักที่ช่วยให้คุณสามารถจัดการผู้ใช้ทั้งหมดในแนวนอนของระบบ SAP โดยใช้ระบบส่วนกลาง เมื่อใช้เครื่องมือนี้คุณสามารถจัดการเรกคอร์ดหลักผู้ใช้ทั้งหมดจากส่วนกลางในระบบเดียว ผู้ดูแลระบบผู้ใช้ส่วนกลางช่วยให้คุณประหยัดเงินและทรัพยากรในการจัดการผู้ใช้ที่คล้ายกันในระบบเดียว

ข้อดีของการดูแลผู้ใช้ส่วนกลางคือ -

เมื่อคุณกำหนดค่า CUA ในแนวนอน SAP คุณสามารถสร้างหรือลบผู้ใช้โดยใช้ระบบกลางเท่านั้น

บทบาทและการอนุญาตที่จำเป็นทั้งหมดมีอยู่ในระบบลูกในรูปแบบที่ใช้งานอยู่

ผู้ใช้ทั้งหมดจะได้รับการตรวจสอบและจัดการจากส่วนกลางซึ่งทำให้งานในการดูแลระบบง่ายและชัดเจนขึ้นสำหรับกิจกรรมการจัดการผู้ใช้ทั้งหมดในระบบที่ซับซ้อน

ผู้ดูแลระบบผู้ใช้ส่วนกลางช่วยให้คุณประหยัดเงินและทรัพยากรในการจัดการผู้ใช้ที่คล้ายกันในระบบเดียว

การแลกเปลี่ยนข้อมูลดำเนินการโดยใช้ ALE ภูมิทัศน์เรียกว่า Application Link Enablingที่อนุญาตให้แลกเปลี่ยนข้อมูลในลักษณะควบคุม ALE ถูกใช้โดยผู้ดูแลระบบผู้ใช้ส่วนกลางสำหรับการแลกเปลี่ยนข้อมูลไปยังระบบลูกในแนวนอนของระบบ SAP

ในสภาพแวดล้อมแนวนอนที่ซับซ้อนคุณกำหนดระบบหนึ่งเป็นระบบกลางที่มีสภาพแวดล้อม ALE และสิ่งนี้เชื่อมโยงกับระบบลูกทั้งหมดโดยใช้การแลกเปลี่ยนข้อมูลแบบสองทิศทาง ระบบลูกในแนวนอนไม่ได้เชื่อมต่อกัน

ในการใช้การดูแลผู้ใช้ส่วนกลางควรพิจารณาประเด็นต่อไปนี้ -

คุณต้องการสภาพแวดล้อม SAP ที่มีไคลเอนต์หลายตัวในสภาพแวดล้อมเดียว / แบบกระจาย

ผู้ดูแลระบบในการจัดการผู้ใช้ต้องได้รับอนุญาตเกี่ยวกับรหัสธุรกรรมต่อไปนี้ -

SU01

SCC4

SCUA

SCUM

SM59

BD54

BD64

คุณควรสร้างความสัมพันธ์ที่น่าเชื่อถือและไว้วางใจระหว่างระบบต่างๆ

คุณควรสร้างผู้ใช้ระบบในระบบส่วนกลางและระบบย่อย

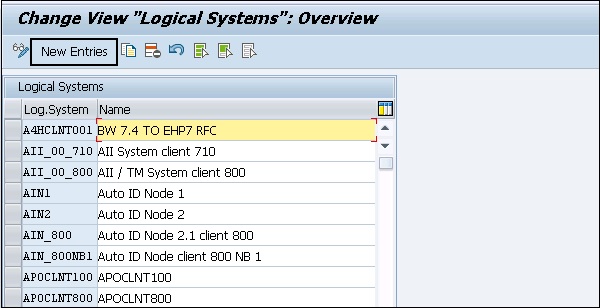

สร้าง Logical System และกำหนดระบบตรรกะให้กับไคลเอ็นต์ที่เกี่ยวข้อง

สร้างมุมมองแบบจำลองและ BAPI ไปยังมุมมองแบบจำลอง

สร้างผู้ดูแลระบบผู้ใช้ส่วนกลางและตั้งค่าพารามิเตอร์การแจกจ่ายสำหรับฟิลด์

ซิงโครไนซ์ที่อยู่ บริษัท

โอนผู้ใช้

ในสภาพแวดล้อมที่มีการจัดการจากส่วนกลางคุณต้องสร้างผู้ดูแลระบบก่อน เข้าสู่ระบบโลจิคัลทั้งหมดของ CUA ในอนาคตในฐานะผู้ใช้ SAP * ด้วยรหัสผ่านเริ่มต้น PASS

เรียกใช้ธุรกรรม SU01 และสร้างผู้ใช้ที่มีการกำหนดบทบาทของผู้ดูแลระบบ

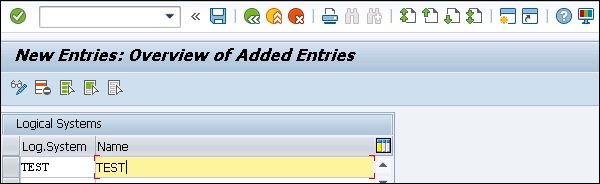

ในการกำหนดระบบตรรกะให้ใช้ธุรกรรม BD54. คลิกที่รายการใหม่เพื่อสร้างระบบตรรกะใหม่

สร้างชื่อตรรกะใหม่เป็นตัวพิมพ์ใหญ่สำหรับ Central User Administration สำหรับส่วนกลางและระบบย่อยทั้งหมดรวมถึงชื่อจาก SAP Systems อื่น ๆ

ในการระบุระบบอย่างง่ายดายคุณมีหลักการตั้งชื่อต่อไปนี้ที่สามารถใช้เพื่อระบุระบบการดูแลผู้ใช้ส่วนกลาง -

<System ID>CLNT<Client>

ป้อนคำอธิบายที่เป็นประโยชน์ของระบบตรรกะ บันทึกรายการของคุณโดยคลิกที่ไฟล์Saveปุ่ม. ถัดไปคือการสร้างชื่อระบบตรรกะสำหรับระบบกลางในระบบลูกทั้งหมด

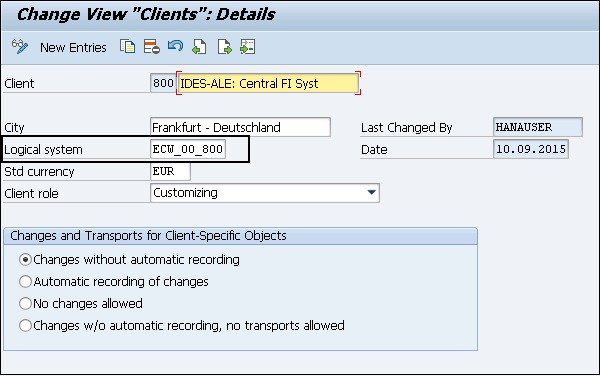

ในการกำหนดระบบลอจิกให้กับไคลเอ็นต์ให้ใช้ธุรกรรม SCC4 และเปลี่ยนเป็นโหมดเปลี่ยน

เปิดไคลเอนต์ที่คุณต้องการกำหนดให้กับระบบตรรกะโดยดับเบิลคลิกหรือคลิกที่ไฟล์ Detailsปุ่ม. ไคลเอ็นต์สามารถกำหนดให้กับระบบตรรกะเดียวเท่านั้น

ในฟิลด์ระบบโลจิคัลในรายละเอียดไคลเอ็นต์ให้ป้อนชื่อระบบโลจิคัลที่คุณต้องการกำหนดไคลเอ็นต์นี้

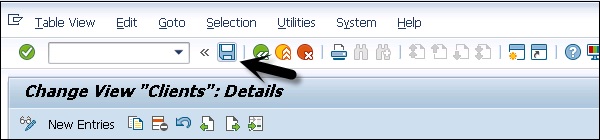

ทำตามขั้นตอนข้างต้นสำหรับไคลเอนต์ทั้งหมดในสภาพแวดล้อม SAP ที่คุณต้องการรวมไว้ใน Central User Administrator ในการบันทึกการตั้งค่าของคุณคลิกที่ไฟล์Save ปุ่มที่ด้านบน

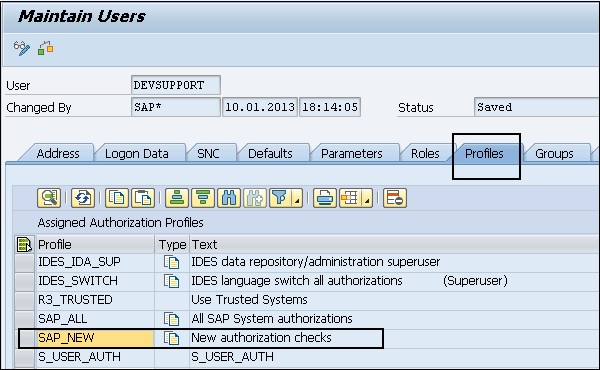

การปกป้องโปรไฟล์เฉพาะใน SAP

ในการรักษาความปลอดภัยในระบบ SAP คุณต้องรักษาโปรไฟล์เฉพาะที่มีการอนุญาตที่สำคัญ มีโปรไฟล์การอนุญาต SAP ต่างๆที่คุณต้องปกป้องในระบบ SAP ที่มีการอนุญาตแบบเต็ม

โปรไฟล์บางส่วนที่ต้องได้รับการป้องกันในระบบ SAP ได้แก่ -

- SAP_ALL

- SAP_NEW

- P_BAS_ALL

SAP_ALL โปรไฟล์การอนุญาต

โปรไฟล์การอนุญาต SAP_ALL อนุญาตให้ผู้ใช้ดำเนินงานทั้งหมดในระบบ SAP นี่คือโปรไฟล์คอมโพสิตที่มีการอนุญาตทั้งหมดในระบบ SAP ผู้ใช้ที่ได้รับอนุญาตนี้สามารถดำเนินกิจกรรมทั้งหมดในระบบ SAP ได้ดังนั้นจึงไม่ควรกำหนดโปรไฟล์นี้ให้กับผู้ใช้ในระบบของคุณ

ขอแนะนำว่าควรดูแลผู้ใช้คนเดียวด้วยโปรไฟล์ แม้ว่ารหัสผ่านควรได้รับการปกป้องอย่างดีสำหรับผู้ใช้นั้นและควรใช้เมื่อจำเป็นเท่านั้น

แทนที่จะมอบหมายการอนุญาต SAP_ALL คุณควรมอบหมายการอนุญาตแต่ละรายการให้กับผู้ใช้ที่เหมาะสม ระบบของคุณ Superuser / System Administration แทนที่จะมอบหมายการอนุญาต SAP_ALL ให้กับพวกเขาคุณควรใช้การอนุญาตแต่ละรายการที่จำเป็น

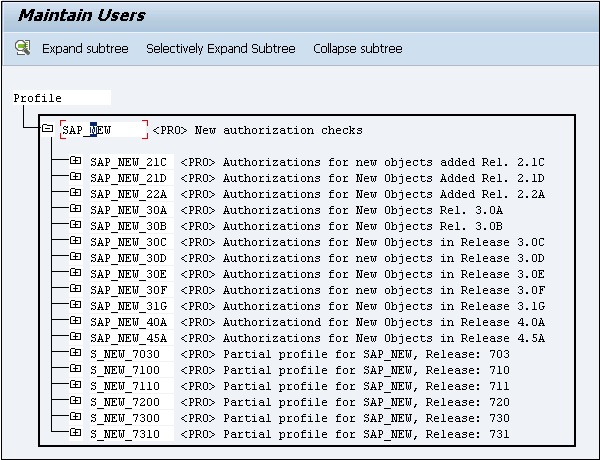

SAP_NEW การอนุญาต

การอนุญาต SAP_NEW ประกอบด้วยการอนุญาตทั้งหมดที่จำเป็นในรีลีสใหม่ เมื่อการอัพเกรดระบบเสร็จสิ้นโปรไฟล์นี้จะถูกใช้เพื่อให้งานบางอย่างทำงานได้อย่างถูกต้อง

คุณควรจำประเด็นต่อไปนี้เกี่ยวกับการอนุญาตนี้ -

เมื่อทำการอัพเกรดระบบคุณจะต้องลบโปรไฟล์ SAP_NEW สำหรับรีลีสก่อนหน้านี้

คุณต้องกำหนดการอนุญาตแยกต่างหากภายใต้โปรไฟล์ SAP_NEW ให้กับผู้ใช้ที่แตกต่างกันในสภาพแวดล้อมของคุณ

โปรไฟล์นี้ไม่ควรใช้งานนานเกินไป

เมื่อคุณมีรายการโปรไฟล์ SAP_NEW จำนวนมากในสภาพแวดล้อมจะแสดงว่าคุณต้องตรวจสอบนโยบายการอนุญาตของคุณในระบบ

หากต้องการดูรายการโปรไฟล์ SAP_NEW ทั้งหมดคุณควรเลือกโปรไฟล์นี้โดยดับเบิลคลิกจากนั้น→ไปที่ Choose.

P_BAS_ALL การอนุญาต

การอนุญาตนี้ช่วยให้ผู้ใช้สามารถดูเนื้อหาของตารางจากแอปพลิเคชันอื่น ๆ การอนุญาตนี้ประกอบด้วยP_TABU_DISการอนุญาต การอนุญาตนี้ช่วยให้ผู้ใช้ PA สามารถดูเนื้อหาตารางที่ไม่ได้อยู่ในกลุ่มของตน

การบำรุงรักษาบทบาท PFCG

PFCG Role Maintenance สามารถใช้เพื่อจัดการบทบาทและการอนุญาตในระบบ SAP ใน PFCG บทบาทแสดงถึงงานที่บุคคลดำเนินการที่เกี่ยวข้องกับสถานการณ์ในชีวิตจริง PFCG ช่วยให้คุณกำหนดชุดธุรกรรมที่สามารถกำหนดให้กับบุคคลเพื่อทำงานประจำวันได้

เมื่อบทบาทถูกสร้างขึ้นในธุรกรรม PFCG คุณสามารถใช้ธุรกรรม SU01เพื่อกำหนดบทบาทเหล่านี้ให้กับผู้ใช้แต่ละคน ผู้ใช้ในระบบ SAP สามารถกำหนดได้หลายบทบาทและเกี่ยวข้องกับงานประจำวันของเขา / เธอในชีวิตจริง

บทบาทเหล่านี้เชื่อมโยงระหว่างผู้ใช้และการอนุญาตในระบบ SAP การอนุญาตและโปรไฟล์ที่แท้จริงจะถูกจัดเก็บในรูปแบบของอ็อบเจ็กต์ในระบบ SAP

การใช้การบำรุงรักษาตามบทบาท PFCG คุณสามารถทำหน้าที่ดังต่อไปนี้ -

- การเปลี่ยนและกำหนดบทบาท

- การสร้างบทบาท

- การสร้างบทบาทคอมโพสิต

- การขนส่งและการกระจายบทบาท

ตอนนี้ให้เราคุยรายละเอียดเกี่ยวกับฟังก์ชันเหล่านี้

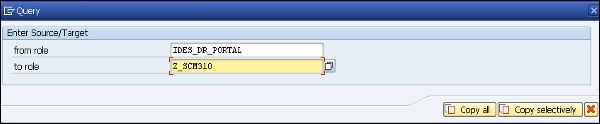

การเปลี่ยนและกำหนดบทบาท

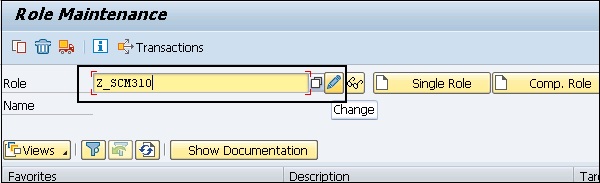

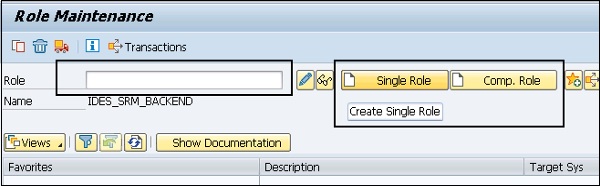

เรียกใช้ธุรกรรม: PFCG

จะนำคุณไปสู่หน้าต่างการบำรุงรักษาตามบทบาท หากต้องการเปลี่ยนบทบาทที่มีอยู่ให้ป้อนชื่อบทบาทที่จัดส่งในฟิลด์

คัดลอกบทบาทมาตรฐานโดยคลิกที่ปุ่มคัดลอกบทบาท ป้อนชื่อจากเนมสเปซ คลิกที่ปุ่มเลือกค่าและเลือกบทบาทที่คุณต้องการคัดลอก

คุณยังสามารถเลือกบทบาทที่จัดส่งโดย SAP เริ่มต้นด้วย SAP_, แต่จากนั้นบทบาทเริ่มต้นจะถูกเขียนทับ

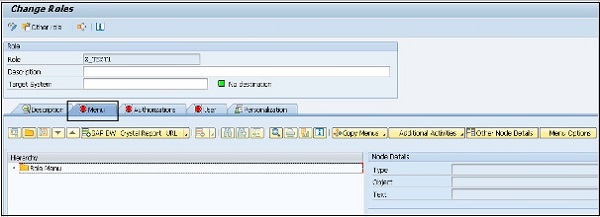

หากต้องการเปลี่ยนบทบาทให้คลิกที่ไฟล์ Change ปุ่มใน Role Maintenance

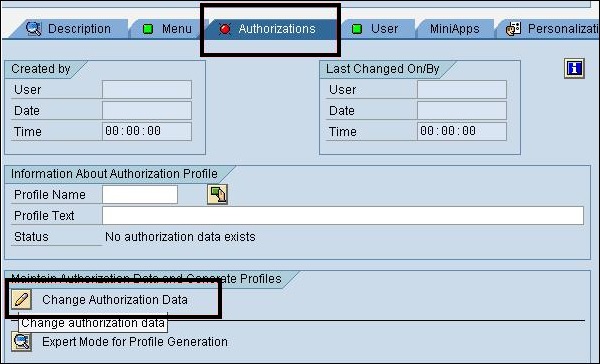

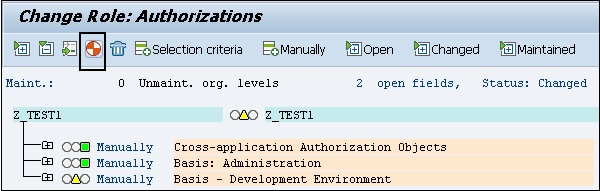

ไปที่แท็บเมนูเพื่อเปลี่ยนเมนูผู้ใช้ในหน้าแท็บเมนู ไปที่แท็บการอนุญาตเพื่อเปลี่ยนข้อมูลการให้สิทธิ์สำหรับผู้ใช้นั้น

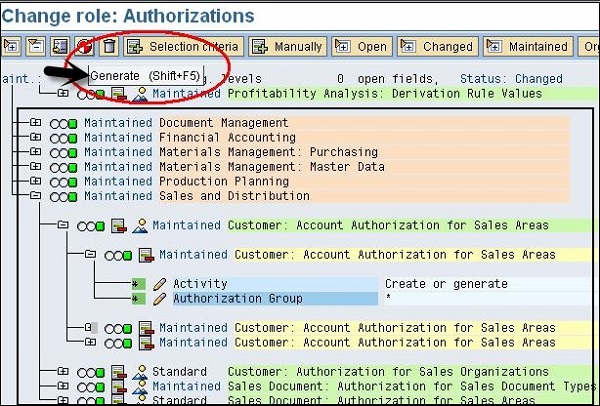

คุณยังสามารถใช้โหมดผู้เชี่ยวชาญเพื่อปรับการอนุญาตสำหรับการเปลี่ยนแปลงเมนูภายใต้การอนุญาต คลิกที่ปุ่มสร้างเพื่อสร้างโปรไฟล์สำหรับบทบาทนี้

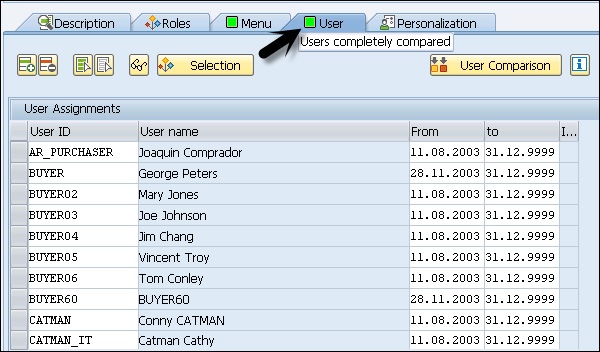

ในการกำหนดผู้ใช้ให้กับบทบาทนี้ไปที่แท็บผู้ใช้ในตัวเลือกการเปลี่ยนแปลงบทบาท ในการกำหนดผู้ใช้ให้กับบทบาทนี้ควรมีอยู่ในระบบ

คุณยังสามารถทำการเปรียบเทียบผู้ใช้ได้หากจำเป็น คลิกที่ตัวเลือกการเปรียบเทียบผู้ใช้ คุณยังสามารถคลิกที่ปุ่มข้อมูลเพื่อดูข้อมูลเพิ่มเติมเกี่ยวกับบทบาทเดี่ยวและแบบผสมและตัวเลือกการเปรียบเทียบผู้ใช้เพื่อเปรียบเทียบระเบียนหลัก

การสร้างบทบาทใน PFCG

คุณสามารถสร้างทั้งบทบาทเดียวและบทบาทผสมใน PFCG ป้อนชื่อบทบาทและคลิกที่สร้างบทบาทเดี่ยวหรือแบบผสมตามที่แสดงในภาพหน้าจอด้านล่าง

คุณสามารถเลือกจากเนมสเปซของลูกค้าเช่น Y_ หรือ Z_ SAP ส่งมอบบทบาทเริ่มต้นด้วย SAP_ และคุณไม่สามารถใช้ชื่อจากบทบาทที่ส่งมอบโดย SAP

เมื่อคุณคลิกที่ปุ่มสร้างบทบาทคุณควรเพิ่มธุรกรรมรายงานและที่อยู่เว็บภายใต้แท็บเมนูในการกำหนดบทบาท

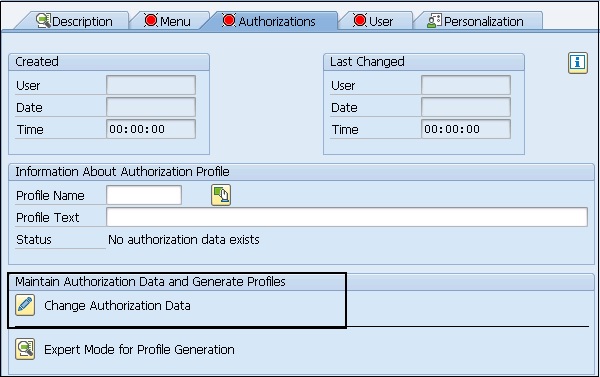

ไปที่แท็บการอนุญาตเพื่อสร้างโปรไฟล์คลิกที่เปลี่ยนตัวเลือกข้อมูลการอนุญาต

ตามการเลือกกิจกรรมของคุณคุณจะได้รับแจ้งให้เข้าสู่ระดับองค์กร เมื่อคุณป้อนค่าเฉพาะในกล่องโต้ตอบฟิลด์การอนุญาตตายของบทบาทจะได้รับการดูแลโดยอัตโนมัติ

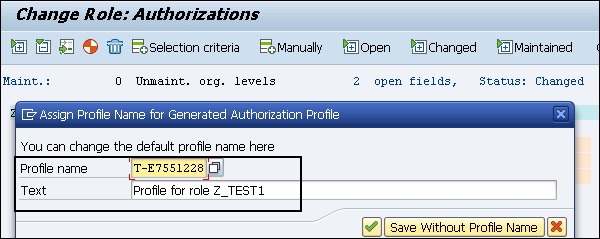

คุณสามารถปรับการอ้างอิงสำหรับบทบาท เมื่อกำหนดบทบาทเสร็จแล้วคุณจะต้องสร้างบทบาท คลิกที่สร้าง (Shift + F5)

ในโครงสร้างนี้เมื่อคุณเห็นสัญญาณไฟจราจรสีแดงจะแสดงระดับองค์กรที่ไม่มีค่า คุณสามารถป้อนและเปลี่ยนระดับองค์กรได้ด้วยระดับองค์กรที่อยู่ถัดจากแท็บที่ดูแล

ป้อนชื่อโปรไฟล์และคลิกที่ตัวเลือกเพื่อทำตามขั้นตอนสร้าง

คลิกที่ Saveเพื่อบันทึกโปรไฟล์ คุณสามารถกำหนดบทบาทนี้ให้กับผู้ใช้ได้โดยตรงโดยไปที่แท็บผู้ใช้ ในทำนองเดียวกันคุณสามารถสร้างบทบาทคอมโพสิตโดยใช้ตัวเลือกการบำรุงรักษาบทบาท PFCG

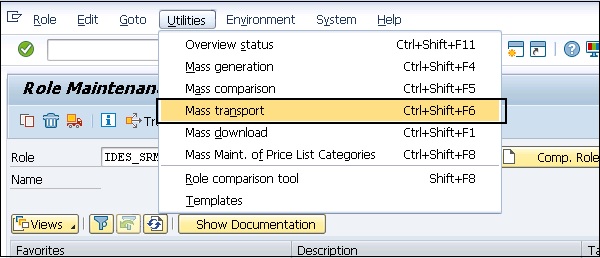

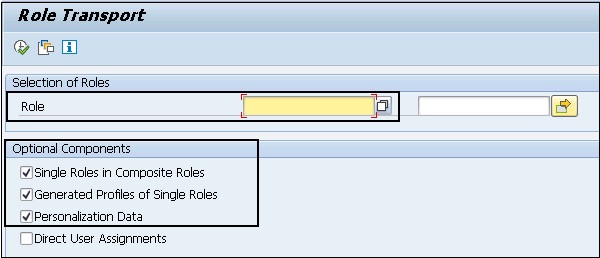

การขนส่งและการกระจายบทบาท

เรียกใช้ธุรกรรม - PFCG และป้อนชื่อบทบาทที่คุณต้องการขนส่งและคลิกที่ Transport Role

คุณจะเข้าถึงตัวเลือกการขนส่งบทบาท คุณมีหลายทางเลือกภายใต้บทบาทการขนส่ง -

- ขนส่งบทบาทเดียวสำหรับบทบาทคอมโพสิต

- การขนส่งสร้างโปรไฟล์สำหรับบทบาท

- ข้อมูลส่วนบุคคล

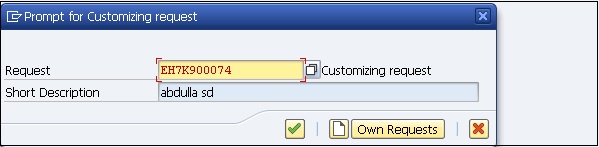

ในกล่องโต้ตอบถัดไปคุณควรกล่าวถึงการมอบหมายผู้ใช้และข้อมูลส่วนบุคคลควรถูกส่งไปด้วย หากมีการส่งการมอบหมายผู้ใช้ด้วยพวกเขาจะแทนที่การกำหนดบทบาทของผู้ใช้ทั้งหมดในระบบเป้าหมาย

หากต้องการล็อกระบบเพื่อไม่ให้นำเข้าการกำหนดบทบาทของผู้ใช้ให้ป้อนในตารางการกำหนดเอง PRGN_CUST โดยใช้ธุรกรรม SM30 และเลือกฟิลด์ค่า USER_REL_IMPORT number.

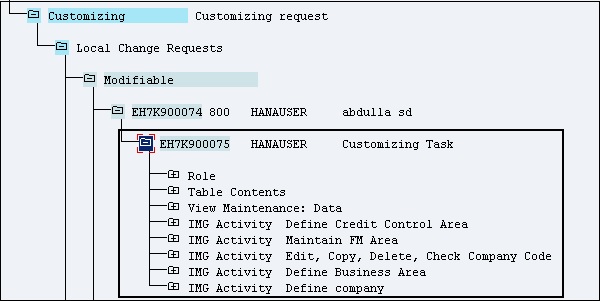

บทบาทนี้ถูกป้อนในการปรับแต่งคำขอ คุณสามารถดูสิ่งนี้ได้โดยใช้ธุรกรรมSE10.

ในการปรับแต่งคำร้องขอโปรไฟล์การอนุญาตจะถูกส่งไปพร้อมกับบทบาท

ข้อมูลการอนุญาตธุรกรรมระบบ - SUIM

ในการจัดการการอนุญาต SUIM เป็นเครื่องมือหลักที่คุณสามารถค้นหาโปรไฟล์ผู้ใช้ในระบบ SAP และยังสามารถกำหนดโปรไฟล์เหล่านั้นให้กับ ID ผู้ใช้นั้น SUIM มีหน้าจอเริ่มต้นที่ให้ตัวเลือกสำหรับการค้นหาผู้ใช้บทบาทโปรไฟล์การอนุญาตธุรกรรมและการเปรียบเทียบ

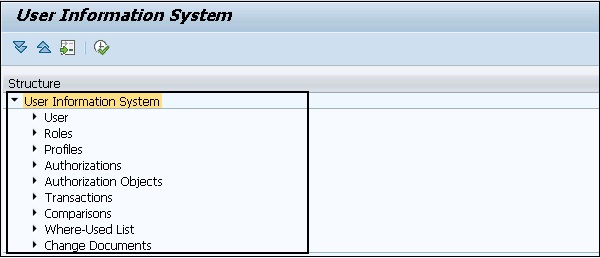

ในการเปิดระบบข้อมูลผู้ใช้ให้เรียกใช้ธุรกรรม: SUIM.

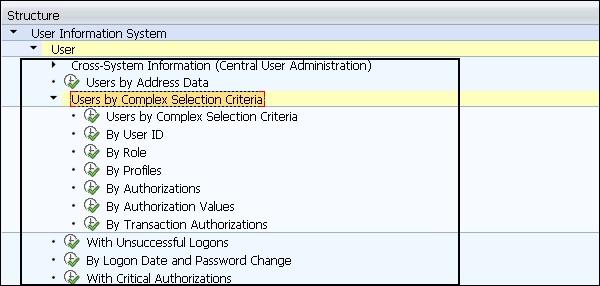

ในระบบข้อมูลผู้ใช้คุณมีโหนดต่าง ๆ ที่สามารถใช้เพื่อทำหน้าที่ต่างๆในระบบ SAP เช่นเดียวกับในโหนดผู้ใช้คุณสามารถค้นหาผู้ใช้ตามเกณฑ์การเลือก คุณสามารถรับรายชื่อผู้ใช้ที่ถูกล็อกผู้ใช้ที่มีสิทธิ์เข้าถึงชุดธุรกรรมเฉพาะ ฯลฯ

เมื่อคุณขยายแต่ละแท็บคุณจะมีตัวเลือกในการสร้างรายงานต่างๆตามเกณฑ์การเลือกที่แตกต่างกัน เช่นเดียวกับเมื่อคุณขยายแท็บผู้ใช้คุณมีตัวเลือกดังต่อไปนี้ -

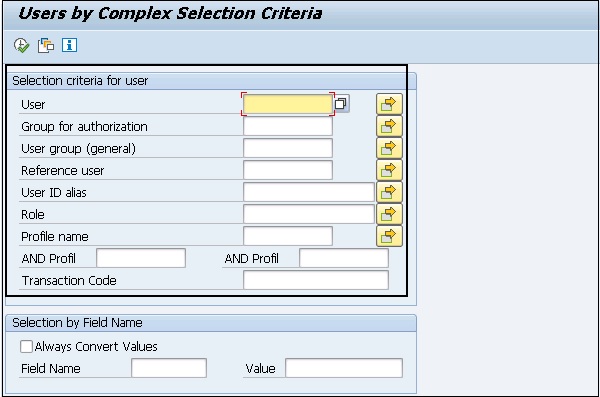

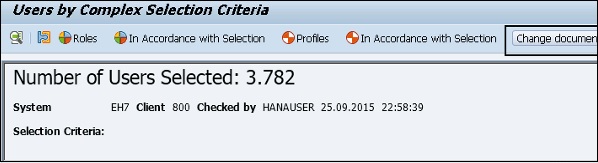

เมื่อคุณคลิกที่ผู้ใช้ตามเกณฑ์การเลือกที่ซับซ้อนคุณสามารถใช้เงื่อนไขการเลือกหลายรายการพร้อมกันได้ ภาพหน้าจอต่อไปนี้แสดงเกณฑ์การเลือกที่แตกต่างกัน

โหนดบทบาท

ในทำนองเดียวกันคุณสามารถเข้าถึงโหนดต่างๆเช่นบทบาทโปรไฟล์การอนุญาตและตัวเลือกอื่น ๆ ภายใต้ระบบข้อมูลผู้ใช้นี้

คุณยังสามารถใช้เครื่องมือ SUIM เพื่อค้นหาบทบาทและโปรไฟล์ คุณสามารถกำหนดรายการธุรกรรมให้กับชุด ID ผู้ใช้โดยดำเนินการค้นหาตามธุรกรรมและการกำหนดใน SUIM และกำหนดบทบาทเหล่านั้นให้กับ ID ผู้ใช้นั้น

เมื่อใช้ระบบข้อมูลผู้ใช้คุณสามารถทำการค้นหาต่างๆในระบบ SAP คุณสามารถป้อนเกณฑ์การคัดเลือกที่แตกต่างกันและดึงรายงานตามผู้ใช้โปรไฟล์บทบาทธุรกรรมและเกณฑ์อื่น ๆ

RSUSR002 - ผู้ใช้ตามเกณฑ์การคัดเลือกที่ซับซ้อน

คุณต้องใช้มาตรการรักษาความปลอดภัยต่างๆในขณะที่ใช้คุณสมบัติ Unix ไฟล์หรือบริการบางอย่างการป้องกันไฟล์รหัสผ่านและการปิดใช้งาน BSD Remote Services สำหรับ rlogin และ remsh.

การป้องกันรหัสผ่าน

ในแพลตฟอร์ม Unix ผู้โจมตีสามารถใช้โปรแกรมโจมตีพจนานุกรมเพื่อค้นหาข้อมูลรหัสผ่านที่เก็บไว้ใน Unix OS คุณสามารถจัดเก็บรหัสผ่านในไฟล์รหัสผ่านเงาและมีเพียงผู้ใช้รูทเท่านั้นที่สามารถเข้าถึงไฟล์นี้เพื่อปรับปรุงความปลอดภัยในระบบ

การปิดใช้งานบริการระยะไกล

บริการ BSD Remote ช่วยให้สามารถเข้าถึงระบบ Unix จากระยะไกลได้ เมื่อเริ่มการเชื่อมต่อระยะไกล/etc/host.equiv และ $HOME/.rhosts ถูกใช้และในกรณีที่ไฟล์เหล่านี้มีข้อมูลเกี่ยวกับชื่อโฮสต์และที่อยู่ IP ของแหล่งการเชื่อมต่อหรืออักขระตัวแทนใด ๆ ไม่จำเป็นต้องป้อนรหัสผ่านขณะเข้าสู่ระบบ

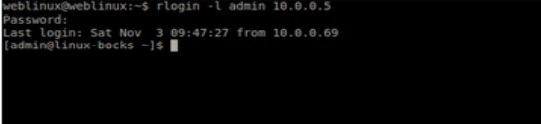

บริการระยะไกล rlogin และ remsh เป็นภัยคุกคามด้านความปลอดภัยในสถานการณ์นี้และคุณจำเป็นต้องปิดใช้งานบริการเหล่านี้ คุณสามารถปิดใช้งานบริการเหล่านี้ได้โดยไปที่inetd.conf ไฟล์ในระบบ Unix

ในระบบ Unix rlogin เป็นไคลเอนต์เชลล์ระยะไกล (เช่น SSH) ซึ่งออกแบบมาให้เร็วและมีขนาดเล็ก ไม่ได้เข้ารหัสซึ่งอาจมีข้อบกพร่องเล็กน้อยในสภาพแวดล้อมที่มีความปลอดภัยสูง แต่สามารถทำงานด้วยความเร็วสูงมาก ทั้งเซิร์ฟเวอร์และไคลเอนต์ไม่ได้ใช้หน่วยความจำมาก

การรักษาความปลอดภัยระบบไฟล์เครือข่ายใน UNIX

ในแพลตฟอร์ม UNIX ระบบไฟล์เครือข่ายจะใช้เพื่อเข้าถึงการขนส่งและไดเร็กทอรีงานผ่านเครือข่ายจากระบบ SAP ในการเข้าถึงไดเร็กทอรีงานกระบวนการรับรองความถูกต้องเกี่ยวข้องกับที่อยู่เครือข่าย เป็นไปได้ว่าผู้โจมตีสามารถเข้าถึงโดยไม่ได้รับอนุญาตผ่านระบบไฟล์เครือข่ายโดยใช้การปลอมแปลง IP

เพื่อให้ระบบมีความปลอดภัยคุณไม่ควรแจกจ่ายโฮมไดเร็กทอรีผ่าน Network File System และควรกำหนดสิทธิ์การเขียนให้กับไดเร็กทอรีเหล่านี้อย่างรอบคอบ

SAP System Directory Access สำหรับ SAP System ใน UNIX

คุณควรตั้งค่าสิทธิ์การเข้าถึงต่อไปนี้สำหรับ SAP System Directories ใน UNIX -

| SAP Directory | สิทธิ์การเข้าถึงแบบฟอร์ม Octal | เจ้าของ | กลุ่ม |

|---|---|---|---|

| / sapmnt / <SID> / exe | 775 | <sid> แอดมิน | sapsys |

| / sapmnt / <SID> / exe / saposcol | 4755 | ราก | sapsys |

| / sapmnt / <SID> / global | 700 | <sid> แอดมิน | sapsys |

| / sapmnt / <SID> / profile | 755 | <sid> แอดมิน | sapsys |

| / usr / sap / <SID> | 751 | <sid> แอดมิน | sapsys |

| / usr / sap / <SID> / <Instance ID> | 755 | <sid> แอดมิน | sapsys |

| / usr / sap / <SID> / <Instance ID> / * | 750 | <sid> แอดมิน | sapsys |

| / usr / sap / <SID> / <Instance ID> / วินาที | 700 | <sid> แอดมิน | sapsys |

| / usr / sap / <SID> / SYS | 755 | <sid> แอดมิน | sapsys |

| / usr / sap / <SID> / SYS / * | 755 | <sid> แอดมิน | sapsys |

| / usr / sap / trans | 775 | <sid> แอดมิน | sapsys |

| / usr / sap / ทรานส์ / * | 770 | <sid> แอดมิน | sapsys |

| /usr/sap/trans/.sapconf | 775 | <sid> แอดมิน | sapsys |

| <โฮมไดเร็กทอรีของ <sid> adm> | 700 | <sid> แอดมิน | sapsys |

| <โฮมไดเร็กทอรีของ <sid> adm> / * | 700 | <sid> แอดมิน | sapsys |

คุณต้องสร้างผู้ใช้และกลุ่มที่แตกต่างกันในแพลตฟอร์ม Windows เพื่อรันระบบ SAP ของคุณอย่างปลอดภัย เพื่อให้งานการจัดการผู้ใช้ง่ายขึ้นขอแนะนำให้เพิ่มผู้ใช้ WIN NT ทั้งหมดลงในกลุ่มผู้ใช้ด้วยสิทธิ์การเข้าถึงที่ถูกต้องในระดับ OS ในระบบปฏิบัติการ Window มีระดับกลุ่มที่แตกต่างกัน -

- กลุ่มทั่วโลก

- กลุ่มท้องถิ่น

กลุ่มทั่วโลก

Global Groups ใน WIN พร้อมใช้งานในระดับโดเมนและสามารถใช้เพื่อกำหนดผู้ใช้จากเซิร์ฟเวอร์หลายเครื่อง กลุ่มส่วนกลางพร้อมใช้งานสำหรับเซิร์ฟเวอร์ทั้งหมดในโดเมนเดียว

คุณสามารถเลือกชื่อ Global Groups ได้ตามความสะดวกของคุณ อย่างไรก็ตามขอแนะนำให้ใช้รูปแบบการตั้งชื่อตามSAP R/3 System Installationซึ่งเป็น Global Group มาตรฐานสำหรับผู้ดูแลระบบ SAP และถูกกำหนดให้เป็น SAP_<SID>_GlobalAdmin.

ใน Window Platform มี Global Groups ที่สร้างขึ้นโดยทั่วไปหลายกลุ่มที่สามารถใช้เพื่อเรียกใช้ระบบ SAP -

SAPadmin - กลุ่มนี้มีรายชื่อผู้ดูแลระบบ SAP ทั้งหมด

SAPusers - กลุ่มนี้มีรายชื่อผู้ใช้ SAP Application ทั้งหมด

SAPservices - กลุ่มนี้ประกอบด้วยรายการโปรแกรมระบบ SAP ทั้งหมด

Domain Admin - กลุ่มนี้ประกอบด้วยรายชื่อผู้ดูแลระบบทั้งหมดจากโดเมนทั้งหมด

กลุ่มท้องถิ่น

กลุ่มภายในใน Windows Platform ถูก จำกัด ไว้ที่เซิร์ฟเวอร์เดียวในโดเมน ในระหว่างการติดตั้งสิทธิ์จะถูกกำหนดให้กับผู้ใช้แต่ละคนไม่ใช่กลุ่ม อย่างไรก็ตามขอแนะนำให้คุณกำหนดสิทธิ์การเข้าถึงให้กับกลุ่มท้องถิ่นแทนที่จะเป็นผู้ใช้คนเดียว

กลุ่มภายในใช้เพื่อเพิ่มความปลอดภัยของสภาพแวดล้อม Windows ในโดเมนที่ใช้ร่วมกัน คุณสามารถกำหนดผู้ใช้ส่วนกลางและกลุ่มส่วนกลางให้กับกลุ่มท้องถิ่นได้ คุณสามารถสร้างกลุ่มโลคัลด้วยชื่อใดก็ได้ แต่ขอแนะนำให้คุณใช้ชื่อกลุ่มโลคัลเป็น:SAP_<SID>_LocalAdmin.

คุณสามารถกำหนดความสัมพันธ์ต่างๆระหว่างผู้ใช้กลุ่มท้องถิ่นและกลุ่มส่วนกลาง -

- ผู้ใช้คนเดียวสามารถเป็นส่วนหนึ่งของกลุ่มส่วนกลางและกลุ่มท้องถิ่นได้เช่นกัน

- คุณยังสามารถรวมกลุ่มส่วนกลางเข้ากับกลุ่มท้องถิ่นได้

ผู้ใช้มาตรฐานในแพลตฟอร์ม Windows

เมื่อคุณเรียกใช้ระบบ SAP บนแพลตฟอร์ม Windows มีผู้ใช้มาตรฐานที่ควรได้รับการจัดการอย่างรอบคอบ ต่อไปนี้เป็นผู้ใช้มาตรฐานบางส่วนใน Windows -

Window NT User -

Administrator - บัญชีผู้ดูแลระบบที่สามารถเข้าถึงทรัพยากรทั้งหมด

Guest - เฉพาะแขกเท่านั้นที่สามารถเข้าถึงทรัพยากรทั้งหมดในระบบได้

SAP System User -

<SID>ADM SAP - ผู้ดูแลระบบที่มีสิทธิ์เข้าถึงทรัพยากร SAP ทั้งหมด

SAPService<SID> - ผู้ใช้พิเศษที่รับผิดชอบในการเรียกใช้บริการ SAP

Database Users -

<DBService> - เพื่อเรียกใช้บริการเฉพาะฐานข้อมูลในแพลตฟอร์ม Window

<DBuser> - ผู้ใช้ฐานข้อมูลเพื่อดำเนินการฐานข้อมูลทั่วไป

นอกจากนี้โปรดทราบว่าผู้ใช้ Administrator และ Guest ถูกสร้างขึ้นในระหว่างขั้นตอนการติดตั้งและใช้เพื่อทำงานเฉพาะของ Window ผู้ใช้ทั้งหมดเหล่านี้ควรได้รับการปกป้องในแพลตฟอร์ม Window

เป็นสิ่งสำคัญและจำเป็นอย่างยิ่งในการปกป้องผู้ใช้ฐานข้อมูลของคุณในระบบ SAP ฐานข้อมูลสามารถเป็นฐานข้อมูล Oracle, SQL Server หรือ MYSQL Database คุณต้องปกป้องผู้ใช้มาตรฐานจากฐานข้อมูลเหล่านี้ รหัสผ่านควรได้รับการปกป้องสำหรับผู้ใช้มาตรฐานและควรเปลี่ยนเป็นประจำ

ผู้ใช้ Oracle Standard

ตารางต่อไปนี้แสดงรายชื่อผู้ใช้มาตรฐานในสภาพแวดล้อม Windows ควรรักษารหัสผ่านสำหรับผู้ใช้เหล่านี้ทั้งหมด

| ชื่อผู้ใช้ | ประเภท | วิธีการเปลี่ยนรหัสผ่าน |

|---|---|---|

| <SID> ADM | ผู้ใช้ระบบปฏิบัติการ | กลไก OPS $ |

| SAPServic <SID> | ผู้ใช้ระบบปฏิบัติการ | กลไก OPS $ |

| SYS (ภายใน) | ผู้ใช้ระบบปฏิบัติการ | SAPDBA |

| ระบบ | ผู้ใช้ระบบปฏิบัติการ | SAPDBA |

| SAPR3 | ผู้ใช้ระบบปฏิบัติการ | SAPDBA |

จะสร้างผู้ใช้ OPS $ สำหรับ <SID> ADM ได้อย่างไร

ในการสร้างผู้ใช้ OPS $ คุณต้องเข้าสู่ระบบด้วย <SID> ADM ก่อนอื่นคุณควรหยุดระบบ SAP หากกำลังทำงานอยู่จากนั้นดำเนินการตามคำสั่งที่ระบุด้านล่าง

Create user OPS$<adm_user> default tablespace psapuserid temporary tablespace psaptemp identified externally;

นี่คือ <adm_user> คือ -

<SID> ADM สำหรับ Oracle รุ่นเก่า

<domain_name> \ <SID> ADM รุ่นล่าสุด

จากนั้นคุณควรทำตามขั้นตอนด้านล่าง -

ให้การเชื่อมต่อทรัพยากรกับ OPS $ <adm_user & gtl;

เชื่อมต่อ /

สร้างตาราง SAPUSER (USERID Varchar (20), PASSWD VARCHAR2 (20));

แทรกลงในค่า SAPUSER ('SAPR3', '<password>);

เชื่อมต่อภายใน

แก้ไขผู้ใช้ SAPR3 ที่ระบุโดย <password>;

ในทำนองเดียวกันคุณสามารถสร้างไฟล์ OPS$ สำหรับ SAPService<SID>. ในคำสั่งต่อไปนี้คุณควรใช้ SAP_service_user แทน adm_user

Create user OPS$<SAP_service_user> default tablespace psapuserid temporary tablespace psaptemp identified externally;

นี่คือ <SAP_service_user> คือ -

SAPService <SID> สำหรับ Oracle รุ่นเก่า

<domain_name> \ SAPservice <SID> สำหรับรุ่นล่าสุด

การจัดการรหัสผ่านสำหรับผู้ใช้ DB

จำเป็นต้องจัดการรหัสผ่านสำหรับผู้ใช้มาตรฐานในฐานข้อมูลของคุณ มียูทิลิตี้ต่างๆที่คุณสามารถใช้สำหรับการเปลี่ยนรหัสผ่าน

จะเปลี่ยนรหัสผ่านสำหรับผู้ใช้ DBA โดยใช้ SAPDBA ได้อย่างไร

สามารถเปลี่ยนรหัสผ่านสำหรับผู้ใช้ DBA โดยใช้บรรทัดคำสั่งหรือ GUI ในการเปลี่ยนรหัสผ่านโดยใช้บรรทัดคำสั่งคุณควรใช้คำสั่งต่อไปนี้ -

Sapdba [-u <user1>/<user1_password>] –user2 <user2_password>

ในคำสั่งข้างต้น user1 เป็นผู้ใช้ฐานข้อมูลที่ SAPDBA ใช้เพื่อเข้าสู่ระบบฐานข้อมูล

<user1_password> คือรหัสผ่านสำหรับรหัสผ่านของผู้ใช้ 1

<user2> แสดงผู้ใช้ฐานข้อมูลที่ควรเปลี่ยนรหัสผ่าน

<user2_password> คือรหัสผ่านใหม่สำหรับผู้ใช้รายเดิม

ในกรณีที่คุณต้องการเข้าสู่ระบบโดยใช้ชื่อผู้ใช้“ SYSTEM” ด้วยรหัสผ่านเริ่มต้นคุณสามารถละเว้นได้ –u จากคำสั่ง

Sapdba –u system/<system_password>] –sapr3 <sapr3_password>

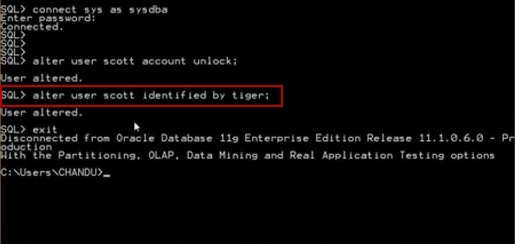

จะเปลี่ยนรหัสผ่านสำหรับ SAPR3 โดยใช้ SVRMGRL ได้อย่างไร

SVRMGRL เป็นยูทิลิตี้เก่าที่มาพร้อมกับ Oracle รุ่นก่อนหน้าและถูกใช้เพื่อทำหน้าที่ฐานข้อมูลที่กล่าวถึงด้านล่าง ในรุ่นล่าสุดคำสั่ง Server Manager พร้อมใช้งานแล้วในSQL*Plus.

- การสร้างฐานข้อมูล

- เริ่มและปิดฐานข้อมูล

- การกู้คืนฐานข้อมูล

- การจัดการรหัสผ่าน

ในการเปลี่ยนรหัสผ่านคุณควรทำตามขั้นตอนด้านล่าง -

- เริ่ม SVRMGRL

- เชื่อมต่อกับฐานข้อมูลโดยใช้คำสั่งเชื่อมต่อภายใน

- SVRMGR> เชื่อมต่อภายใน

- Connected.

ขั้นตอนต่อไปคือการอัปเดตตาราง SAPUSER โดยป้อนคำสั่งที่ระบุด้านล่าง -

Update OPS$ <SID>ADM.SAPUSER set PASSWD = ’<new_password>’ where USERID = ’SAPR3’;

คุณควรอัปเดตรหัสผ่านสำหรับ SAPR3 ในฐานข้อมูลโดยใช้บรรทัดคำสั่ง

แก้ไขผู้ใช้ sapr3 ถูกระบุโดย <new_password>

Single Sign-On (SSO)เป็นหนึ่งในแนวคิดหลักที่ช่วยให้คุณสามารถเข้าสู่ระบบเดียวและคุณสามารถเข้าถึงระบบต่างๆในแบ็กเอนด์ได้ SSO อนุญาตให้ผู้ใช้เข้าถึงทรัพยากรซอฟต์แวร์ข้ามระบบ SAP ในส่วนหลัง

SSO with NetWeaverแพลตฟอร์มให้การพิสูจน์ตัวตนผู้ใช้และช่วยให้ผู้ดูแลระบบจัดการการโหลดของผู้ใช้ใน SAP System Landscape ที่ซับซ้อน คอนฟิกูเรชัน SSO ช่วยลดความยุ่งยากในกระบวนการที่ผู้ใช้ล็อกอินเข้าสู่ระบบ SAP และแอพพลิเคชั่นในแนวนอนโดยการเพิ่มมาตรการรักษาความปลอดภัยและลดงานการจัดการรหัสผ่านสำหรับหลายระบบ

SSO ช่วยองค์กรในการลดต้นทุนการดำเนินงานโดยการลดจำนวนการโทรไปยัง Service Desk ที่เกี่ยวข้องกับปัญหารหัสผ่านและด้วยเหตุนี้จึงเพิ่มผลผลิตของผู้ใช้ทางธุรกิจ กลไกการรวม SAP NetWeaver ช่วยให้คุณสามารถรวมระบบ SAP NetWeaver ของคุณในแนวคิด SSO ได้อย่างง่ายดายและให้การเข้าถึงระบบแบ็กเอนด์ใน SAP System Landscape Environment ได้อย่างง่ายดาย

แนวคิดการลงชื่อเพียงครั้งเดียวของ SAP

การลงชื่อเพียงครั้งเดียวสามารถกำหนดค่าด้วย mySAP Workplace ซึ่งอนุญาตให้ผู้ใช้เข้าสู่ระบบ mySAP Workplace ทุกวันและสามารถเข้าถึงแอปพลิเคชันได้โดยไม่ต้องป้อนชื่อผู้ใช้และรหัสผ่านซ้ำ ๆ

คุณสามารถกำหนดค่า SSO ด้วย mySAP Workplace โดยใช้วิธีการตรวจสอบสิทธิ์ต่อไปนี้ -

- ชื่อผู้ใช้และรหัสผ่าน

- ตั๋วเข้าสู่ระบบ SAP

- ใบรับรองไคลเอ็นต์ X.509

การผสานรวมในการลงชื่อเพียงครั้งเดียว

SSO ที่มีแพลตฟอร์ม NetWeaver ให้การพิสูจน์ตัวตนผู้ใช้และช่วยให้ผู้ดูแลระบบสามารถจัดการการโหลดของผู้ใช้ในระบบ SAP ที่ซับซ้อน คอนฟิกูเรชัน SSO ช่วยลดความซับซ้อนของกระบวนการที่ผู้ใช้ล็อกอินเข้าสู่ระบบ SAP และแอพพลิเคชั่นในแนวนอนโดยเพิ่มมาตรการรักษาความปลอดภัยและลดงานการจัดการรหัสผ่านสำหรับหลายระบบ

การใช้ SAP NetWeaver ช่วยให้คุณสามารถกำหนดค่ากลไกต่างๆที่ผู้ใช้ที่ได้รับอนุญาตใช้เพื่อเข้าถึง NetWeaver System โดยใช้เมธอด SSO กลไกการล็อกอินในระบบขึ้นอยู่กับเทคโนโลยีของระบบ SAP NetWeaver และช่องทางการสื่อสารต่างๆที่ใช้ในการเข้าถึงระบบเหล่านั้น

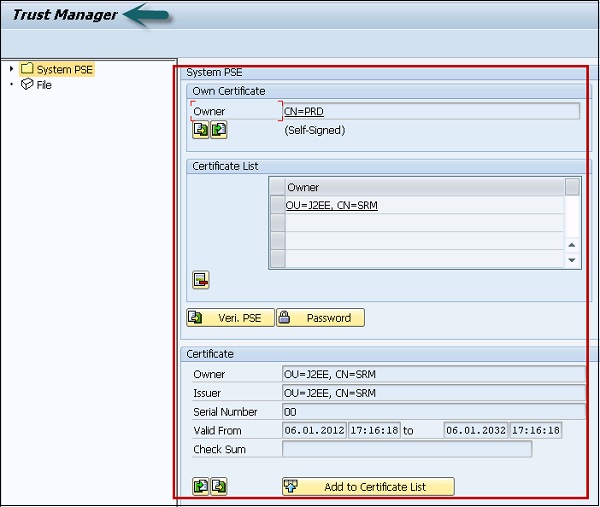

การกำหนดค่า Single Sign-On ใน SAP GUI

ในการกำหนดค่าการลงชื่อเพียงครั้งเดียวคุณจำเป็นต้องเข้าถึงรหัส T ต่อไปนี้ -

- RZ10

- STRUST

เมื่อคุณมี T-code แล้วคุณควรทำตามขั้นตอนด้านล่างนี้ -

Step 1 - เข้าสู่ระบบ SAP ECC โดยใช้ SAP GUI ไปที่ T-code RZ10.

Step 2 - เลือกโปรไฟล์เริ่มต้นและการบำรุงรักษาเพิ่มเติมหลังจากนั้น

Step 3 - คลิกที่เปลี่ยนและคุณจะเห็นรายการพารามิเตอร์สำหรับโปรไฟล์

Step 4 - เปลี่ยนพารามิเตอร์โปรไฟล์ต่อไปนี้ -

- เข้าสู่ระบบ / create_sso2_ticket = 1

- เข้าสู่ระบบ / accept_sso2_ticket = 1

Step 5- บันทึกและเปิดใช้งานโปรไฟล์ มันจะสร้างโปรไฟล์ใหม่

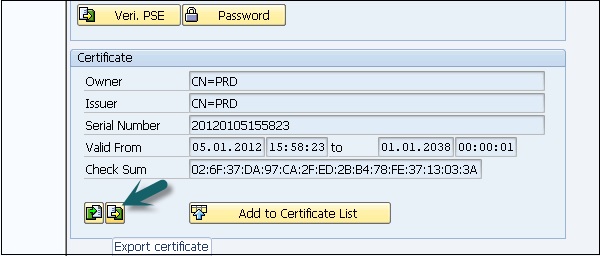

Step 6 - ส่งออกไฟล์ R3SSO ใบรับรองจาก Trust Manager ไปที่ธุรกรรม STRUST.

Step 7- ดับเบิลคลิกที่กล่องข้อความทางด้านขวาของใบรับรองของตัวเอง ข้อมูลใบรับรองจะปรากฏขึ้น จดบันทึกค่าของใบรับรองนี้เมื่อคุณต้องป้อนค่า

Step 8 - คลิกที่ไอคอนใบรับรองการส่งออก

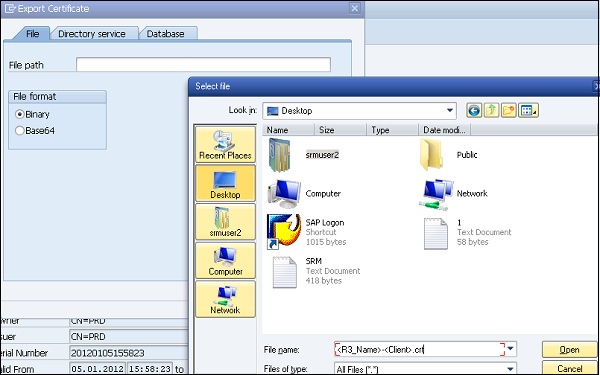

Step 9 - บันทึกไฟล์เป็น <R3_Name> - <Client> .crt

Example - EBS-300.crt

Step 10 - คลิกที่กล่องกาเครื่องหมายเพื่อสร้างไฟล์ในไดเร็กทอรีหลัก

Step 11 - นำเข้า R3 SSO ใบรับรองไปยังเอ็นจิน Java โดยใช้เครื่องมือผู้ดูแลระบบ

Note - ตรวจสอบให้แน่ใจว่าเครื่องยนต์ Java เริ่มทำงานแล้ว

Step 12 - เปิดเครื่องมือ Java Administration

Step 13 - ป้อนรหัสผ่าน Java Engine Administrator และคลิกที่ Connect

Step 14 - เลือกเซิร์ฟเวอร์→คีย์บริการ→ที่เก็บข้อมูล

Step 15 - คลิกที่ Ticket Key Store ในแผง View

Step 16- คลิกที่โหลดในกล่องกลุ่มรายการ เลือกไฟล์. crt ที่คุณส่งออกในขั้นตอนก่อนหน้า

Step 17 - กำหนดค่าบริการผู้ให้บริการความปลอดภัยในเอ็นจิ้น SAP Java โดยใช้เครื่องมือผู้ดูแลระบบ

Step 18 - เลือกผู้ให้บริการความปลอดภัยของบริการเซิร์ฟเวอร์

Step 19 - เลือกตั๋วในแผงส่วนประกอบและไปที่แท็บการรับรองความถูกต้อง

Step 20 - แก้ไขตัวเลือกของ Evaluate Ticket Login Module และเพิ่มคุณสมบัติต่อไปนี้ให้กับระบบแบ็กเอนด์แต่ละระบบที่คุณต้องการกำหนดค่า SSO

การลงชื่อเพียงครั้งเดียวสำหรับการเข้าถึงทางเว็บ

คุณสามารถกำหนดค่าตัวเลือกต่างๆด้วย SSO เพื่อเข้าถึงระบบ SAP NetWeaver คุณยังสามารถเข้าถึง SAP NetWeaver System ผ่านเว็บเบราว์เซอร์หรือจากเว็บไคลเอนต์อื่น ๆ เมื่อใช้ SSO ผู้ใช้สามารถเข้าถึงระบบแบ็กเอนด์และข้อมูลที่ปลอดภัยอื่น ๆ ที่อยู่ในเครือข่ายของ บริษัท

SSO อนุญาตให้คุณใช้วิธีการตรวจสอบความปลอดภัยหลายวิธีสำหรับการรวมการเข้าถึงของผู้ใช้ผ่านเว็บบนเซิร์ฟเวอร์ NetWeaver Application คุณยังสามารถใช้วิธีการรักษาความปลอดภัยการสื่อสารเครือข่ายต่างๆเช่นการเข้ารหัสเพื่อส่งข้อมูลผ่านเครือข่าย

วิธีการตรวจสอบสิทธิ์ต่อไปนี้สามารถกำหนดค่าด้วย SSO เพื่อเข้าถึงข้อมูลผ่านเซิร์ฟเวอร์แอปพลิเคชัน -

- การใช้ User ID และ Password Authentication

- ใช้ตั๋วเข้าสู่ระบบ

- การใช้ใบรับรองไคลเอ็นต์ X.509

- การใช้ SAML Browser Artifacts

- ใช้ SAML 2.0

- การใช้ Kerberos Authentication

ในขณะที่เข้าถึงข้อมูลผ่านอินเทอร์เน็ตคุณยังสามารถใช้กลไกความปลอดภัยใน Network and Transport Layer

คุณสามารถกำหนดค่าตั๋วเข้าสู่ระบบ SAP ที่ลงนามแบบดิจิทัลเพื่อกำหนดค่าด้วยการลงชื่อเพียงครั้งเดียวเพื่อเข้าถึงแอปพลิเคชันรวมในสภาพแวดล้อม SAP คุณสามารถกำหนดค่าพอร์ทัลเพื่อออกตั๋วเข้าสู่ระบบ SAP ให้กับผู้ใช้และผู้ใช้ต้องพิสูจน์ตัวตนระบบนี้สำหรับการเข้าถึงเริ่มต้น เมื่อตั๋วเข้าสู่ระบบ SAP ออกให้กับผู้ใช้ระบบจะบันทึกในเว็บเบราว์เซอร์และอนุญาตให้ผู้ใช้ล็อกอินเข้าสู่ระบบต่างๆโดยใช้ SSO

ในแอ็พพลิเคชันเซิร์ฟเวอร์ ABAP มีตั๋วเข้าสู่ระบบสองประเภทที่แตกต่างกันซึ่งสามารถกำหนดค่าได้ -

Logon Tickets - ตั๋วเหล่านี้อนุญาตให้เข้าถึงทางเว็บโดยใช้วิธี SSO

Authentication Assertion Tickets - ตั๋วเหล่านี้ใช้สำหรับการสื่อสารระหว่างระบบ

ในการกำหนดค่าตั๋วเข้าสู่ระบบ SAP ควรตั้งค่าพารามิเตอร์ต่อไปนี้ในโปรไฟล์ผู้ใช้

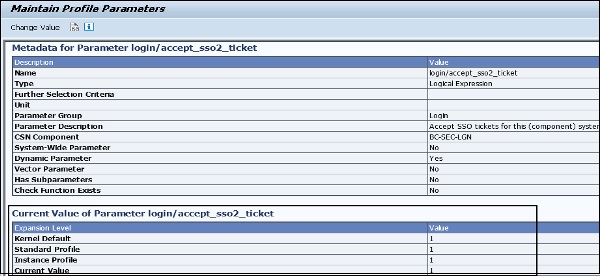

เข้าสู่ระบบ / accept_sso2_ticket

คุณสามารถใช้ตั๋ว Single Sign-On (SSO) เพื่ออนุญาต SSO ระหว่างระบบ SAP และแม้กระทั่งนอกเหนือจากระบบที่ไม่ใช่ SAP ตั๋ว SSO อาจเป็นตั๋วเข้าสู่ระบบหรือตั๋วยืนยัน ตั๋วเข้าสู่ระบบจะถูกโอนเป็นคุกกี้ที่มีชื่อMYSAPSSO2. ตั๋วการยืนยันถูกโอนเป็นตัวแปรส่วนหัว HTTP ที่มีชื่อ MYSAPSSO2

Note- ต้องมีขั้นตอนการกำหนดค่าเพิ่มเติมสำหรับการออกและยอมรับระบบ ระบบคอมโพเนนต์ SSO ควรอนุญาตให้ล็อกออนโดยตั๋ว SSO (ล็อกอิน / accept_sso2_ticket = 1)

หากใช้เฉพาะขั้นตอน (ใบรับรองไคลเอ็นต์ X.509) สำหรับการลงชื่อเพียงครั้งเดียวหรือหากคุณไม่ต้องการใช้การลงชื่อเพียงครั้งเดียวสำหรับระบบนี้คุณสามารถปิดใช้งานการเข้าสู่ระบบนี้โดยตั๋ว SSO (ล็อกอิน / accept_sso2_ticket = 0).

ในการตั้งค่าพารามิเตอร์ให้ใช้ Transaction RZ11

Values allowed - 0/1

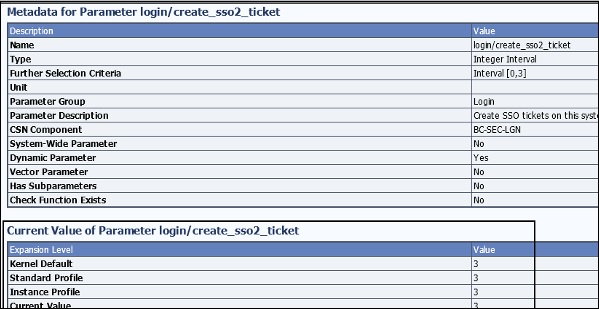

เข้าสู่ระบบ / create_sso2_ticket

คุณสามารถใช้ตั๋ว Single Sign-On (SSO) เพื่ออนุญาต SSO ระหว่างระบบ SAP และอื่น ๆ ไปยังระบบที่ไม่ใช่ SAP ตั๋ว SSO อาจเป็นตั๋วเข้าสู่ระบบหรือตั๋วยืนยัน ตั๋วเข้าสู่ระบบจะถูกโอนเป็นคุกกี้ที่มีชื่อ MYSAPSSO2 ตั๋วการยืนยันถูกโอนเป็นตัวแปรส่วนหัว HTTP ที่มีชื่อ MYSAPSSO2

Note - สิ่งนี้ต้องการขั้นตอนการกำหนดค่าเพิ่มเติมสำหรับการออกและยอมรับระบบ

ระบบการออกตั๋วควรอนุญาตให้สร้างตั๋ว SSO ได้ -

ล็อกอิน / create_sso2_ticket = 1: ตั๋ว SSO รวมใบรับรอง

เข้าสู่ระบบ / create_sso2_ticket = 2: ตั๋ว SSO ที่ไม่มีใบรับรอง

login / create_sso2_ticket = 3: สร้างเฉพาะตั๋วยืนยัน

Values allowed- 0/1/2/3

เข้าสู่ระบบ / ticket_expiration_time

เพื่อให้สามารถลงชื่อเพียงครั้งเดียว (SSO) ได้เมื่อใช้ mySAP.com Workplace คุณสามารถใช้ตั๋ว SSO ได้ เมื่อสร้างตั๋ว SSO คุณสามารถกำหนดช่วงเวลาที่ใช้ได้ เมื่อหมดอายุแล้วจะไม่สามารถใช้ตั๋ว SSO เพื่อเข้าสู่ระบบส่วนประกอบของสถานที่ทำงานได้อีกต่อไป จากนั้นผู้ใช้ต้องเข้าสู่ระบบเซิร์ฟเวอร์ที่ทำงานอีกครั้งเพื่อขอรับตั๋ว SSO ใหม่

Values allowed - <ชั่วโมง> [: <นาที>]

หากป้อนค่าไม่ถูกต้องระบบจะใช้ค่าเริ่มต้น (8 ชั่วโมง)

ค่าที่ถูกต้องจะเป็นดังที่แสดงด้านล่าง -

- 24 → 24 ชั่วโมง

- 1:30 → 1 ชั่วโมง 30 นาที

- 0:05 → 5 นาที

ค่าที่ไม่ถูกต้องจะเป็นดังนี้ -

- 40 (0:40 จะถูกต้อง)

- 0:60 (1 จะถูกต้อง)

- 10: 000 (10 จะถูกต้อง)

- 24: (24 ถูกต้อง)

- 1:A3

ใบรับรองลูกค้า X.509

ด้วยวิธีการ SSO คุณสามารถใช้ใบรับรองไคลเอ็นต์ X.509 เพื่อตรวจสอบสิทธิ์ NetWeaver Application Server ใบรับรองไคลเอ็นต์ใช้วิธีการเข้ารหัสที่แข็งแกร่งมากเพื่อรักษาความปลอดภัยของผู้ใช้ในการเข้าถึงเซิร์ฟเวอร์ NetWeaver Application ดังนั้น NetWeaver Application Server ของคุณควรเปิดใช้งานด้วยเทคนิคการเข้ารหัสที่แข็งแกร่ง

คุณควรกำหนดค่า SSL บนแอปพลิเคชันเซิร์ฟเวอร์ SAP NetWeaver ของคุณเนื่องจากการตรวจสอบความถูกต้องเกิดขึ้นโดยใช้โปรโตคอล SSL โดยไม่ต้องป้อนชื่อผู้ใช้และรหัสผ่านใด ๆ ในการใช้โปรโตคอล SSL ต้องมีการเชื่อมต่อ HTTPS เพื่อสื่อสารระหว่างเว็บเบราว์เซอร์และ NetWeaver ABAP Application Server

ภาษามาร์กอัปเพื่อยืนยันความปลอดภัย (SAML2.0)

SAML2.0 สามารถใช้เป็นการรับรองความถูกต้องด้วย Single Sign-On SSO และเปิดใช้ SSO ในโดเมนต่างๆ SAML 2.0 ได้รับการพัฒนาโดยชื่อองค์กร OASIS นอกจากนี้ยังมีอ็อพชัน Single Log-Out ซึ่งหมายความว่าเมื่อผู้ใช้ล็อกออฟจากระบบทั้งหมดผู้ให้บริการในระบบ SAP จะแจ้งผู้ให้บริการข้อมูลประจำตัวซึ่งจะล็อกเซสชันทั้งหมด

ต่อไปนี้เป็นข้อดีของการใช้การตรวจสอบสิทธิ์ SAML2.0 -

คุณสามารถลดค่าใช้จ่ายในการรักษาการรับรองความถูกต้องสำหรับระบบที่โฮสต์แอปพลิเคชันไปยังระบบอื่นได้

คุณยังสามารถรักษาการรับรองความถูกต้องสำหรับผู้ให้บริการภายนอกได้โดยไม่ต้องรักษาข้อมูลประจำตัวของผู้ใช้ในระบบ

ตัวเลือก Single Logout ในทุกระบบ

เพื่อแมปบัญชีผู้ใช้โดยอัตโนมัติ

การพิสูจน์ตัวตน Kerberos

คุณยังสามารถใช้ Kerberos Authentication สำหรับ SAP NetWeaver Application server โดยใช้การเข้าถึงผ่านเว็บไคลเอนต์และเว็บเบราว์เซอร์ ใช้กลไกการเจรจา GSS API ที่เรียบง่ายและได้รับการป้องกันSPNegoซึ่งต้องใช้การลงชื่อเพียงครั้งเดียว SSO 2.0 ขึ้นไปพร้อมใบอนุญาตเพิ่มเติมเพื่อใช้การตรวจสอบสิทธิ์นี้ SPNego ไม่รองรับการรักษาความปลอดภัย Transport Layer ดังนั้นขอแนะนำให้ใช้โปรโตคอล SSL เพื่อเพิ่มการรักษาความปลอดภัย Transport Layer เพื่อสื่อสารกับ NetWeaver Application Server

ในภาพหน้าจอด้านบนคุณจะเห็นวิธีการตรวจสอบสิทธิ์ต่างๆที่สามารถกำหนดค่าในโปรไฟล์ผู้ใช้เพื่อวัตถุประสงค์ในการตรวจสอบสิทธิ์

แต่ละวิธีการพิสูจน์ตัวตนใน SAP มีข้อดีของตัวเองและสามารถใช้ได้ในสถานการณ์ที่แตกต่างกัน