Kripto Sistemlerine Saldırılar

Günümüzde sadece iş değil, insan hayatının neredeyse tüm yönleri bilgi ile yürütülmektedir. Bu nedenle, yararlı bilgileri saldırılar gibi kötü niyetli faaliyetlerden korumak zorunlu hale gelmiştir. Bilginin tipik olarak maruz kaldığı saldırı türlerini ele alalım.

Saldırılar, genellikle saldırgan tarafından gerçekleştirilen eyleme göre kategorize edilir. Bu nedenle bir saldırı olabilirpassive veya active.

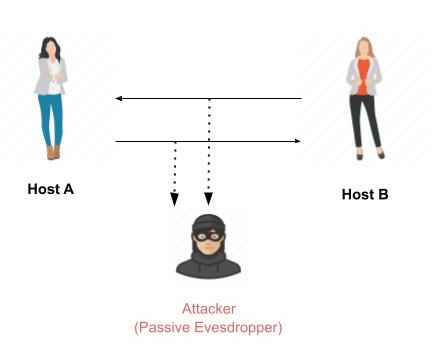

Pasif Saldırılar

Pasif bir saldırının asıl amacı, unauthorized access to the information. Örneğin, iletişim kanalına müdahale etme ve gizli dinleme gibi eylemler pasif saldırı olarak değerlendirilebilir.

Bu eylemler, doğası gereği pasiftir, çünkü ne bilgiyi etkilemekte ne de iletişim kanalını bozmamaktadır. Pasif bir saldırı genellikle bilgi çalmak olarak görülür . Fiziksel malların çalınması ve bilgi çalınmasındaki tek fark, veri hırsızlığının yine de sahibin bu verilere sahip olmasına neden olmasıdır. Pasif bilgi saldırısı, bilgi hırsızlığı mal sahibi tarafından fark edilmeyebileceğinden, malların çalınmasından daha tehlikelidir.

Aktif Saldırılar

Aktif bir saldırı, bilgi üzerinde bazı işlemler yürüterek bilgiyi bir şekilde değiştirmeyi içerir. Örneğin,

Bilgileri yetkisiz bir şekilde değiştirmek.

İstenmeyen veya yetkisiz bilgi aktarımını başlatmak.

Bilgiyle ilişkili kaynak adı veya zaman damgası gibi kimlik doğrulama verilerinin değiştirilmesi

Verilerin izinsiz silinmesi.

Yasal kullanıcılar için bilgilere erişimin engellenmesi (hizmet reddi).

Kriptografi, yukarıda açıklanan saldırıların çoğunu önleyebilen şifreleme sistemlerini uygulamak için birçok araç ve teknik sağlar.

Saldırganın Varsayımları

Kripto sistemlerin etrafındaki hakim ortamı ve ardından bu sistemleri kırmak için kullanılan saldırı türlerini görelim -

Cryptosystem çevresindeki ortam

Kripto sistemine olası saldırılar düşünülürken, şifreleme sistemleri ortamının bilinmesi gerekir. Saldırganın çevre hakkındaki varsayımları ve bilgileri, yeteneklerini belirler.

Kriptografide, güvenlik ortamı ve saldırganın yetenekleri hakkında aşağıdaki üç varsayım yapılır.

Şifreleme Şemasının Ayrıntıları

Bir şifreleme sisteminin tasarımı, aşağıdaki iki şifreleme algoritmasına dayanmaktadır:

Public Algorithms - Bu seçenekle, algoritmanın tüm ayrıntıları herkesin bildiği kamu malıdır.

Proprietary algorithms - Algoritmanın detayları sadece sistem tasarımcıları ve kullanıcılar tarafından bilinir.

Tescilli algoritmalar olması durumunda, güvenlik belirsizlik yoluyla sağlanır. Özel algoritmalar, kurum içinde geliştirildikleri için en güçlü algoritmalar olmayabilir ve zayıflık açısından kapsamlı bir şekilde araştırılmayabilir.

İkinci olarak, yalnızca kapalı grup arasında iletişime izin verirler. Bu nedenle, insanların çok sayıda bilinen veya bilinmeyen varlıkla iletişim kurduğu modern iletişim için uygun değildirler. Ayrıca, Kerckhoff ilkesine göre, algoritmanın anahtarda yatan şifreleme gücü ile halka açık olması tercih edilir .

Dolayısıyla, güvenlik ortamı ile ilgili ilk varsayım, encryption algorithm is known to the attacker.

Şifreli Metnin Kullanılabilirliği

Düz metnin şifreli metne şifrelenmesinden sonra, aktarım için güvenli olmayan genel kanala (örneğin e-posta) konulduğunu biliyoruz. Bu nedenle, saldırgan açıkçaaccess to the ciphertext generated by the cryptosystem.

Düz Metin ve Şifreli Metnin Kullanılabilirliği

Bu varsayım, diğerleri kadar açık değildir. Ancak, bir saldırganın sahip olabileceği durumlar olabilir.access to plaintext and corresponding ciphertext. Bu tür olası bazı durumlar -

Saldırgan, göndereni kendi seçtiği düz metni dönüştürmesi için etkiler ve şifreli metni alır.

Alıcı, şifresiz metni yanlışlıkla saldırgana ifşa edebilir. Saldırgan, açık kanaldan toplanan karşılık gelen şifreli metne erişebilir.

Açık anahtarlı bir şifreleme sisteminde, şifreleme anahtarı açık alandadır ve herhangi bir potansiyel saldırgan tarafından bilinir. Bu anahtarı kullanarak, karşılık gelen düz metinlerin ve şifreli metinlerin çiftlerini oluşturabilir.

Kriptografik Saldırılar

Bir saldırganın temel amacı, bir şifreleme sistemini kırmak ve şifreli metinden düz metni bulmaktır. Düz metni elde etmek için, saldırganın yalnızca gizli şifre çözme anahtarını bulması gerekir, çünkü algoritma zaten kamu malıdır.

Bu nedenle, şifreleme sisteminde kullanılan gizli anahtarı bulmak için azami çaba gösterir. Saldırgan anahtarı belirlediğinde, saldırıya uğrayan sistem bozuk veya güvenliği ihlal edilmiş olarak kabul edilir .

Kullanılan metodolojiye göre, şifreleme sistemlerine yapılan saldırılar aşağıdaki şekilde kategorize edilir -

Ciphertext Only Attacks (COA)- Bu yöntemde, saldırganın bir dizi şifreli metne erişimi vardır. İlgili düz metne erişimi yok. COA'nın, karşılık gelen düz metin belirli bir şifreli metin kümesinden belirlenebildiği zaman başarılı olduğu söylenir. Bazen, şifreleme anahtarı bu saldırıdan belirlenebilir. Modern şifreleme sistemleri, yalnızca şifreli metin saldırılarına karşı korunur.

Known Plaintext Attack (KPA)- Bu yöntemde, saldırgan şifreli metnin bazı bölümleri için düz metni bilir. Görev, bu bilgiyi kullanarak şifreli metnin geri kalanının şifresini çözmektir. Bu, anahtarı belirleyerek veya başka bir yöntemle yapılabilir. Bu saldırının en iyi örneği, blok şifrelere karşı doğrusal kriptanalizdir .

Chosen Plaintext Attack (CPA)- Bu yöntemde saldırganın seçtiği metin şifrelenir. Bu yüzden kendi seçtiği şifreli-düz metin çiftine sahip. Bu, şifreleme anahtarını belirleme görevini basitleştirir. Bu saldırının bir örneği, karma işlevlerin yanı sıra blok şifrelere karşı uygulanan diferansiyel kriptanalizdir . Popüler bir açık anahtar şifreleme sistemi olan RSA, seçilmiş düz metin saldırılarına da açıktır.

Dictionary Attack- Bu saldırının birçok çeşidi vardır ve bunların tümü bir 'sözlük' derlemeyi içerir. Bu saldırının en basit yönteminde, saldırgan bir süre boyunca öğrendiği şifreli metinler ve bunlara karşılık gelen düz metinler sözlüğü oluşturur. Gelecekte, bir saldırgan şifreli metni aldığında, karşılık gelen düz metni bulmak için sözlüğe başvurur.

Brute Force Attack (BFA)- Bu yöntemde saldırgan, olası tüm anahtarları deneyerek anahtarı belirlemeye çalışır. Anahtar 8 bit uzunluğundaysa, olası anahtar sayısı 2 8 = 256'dır. Saldırgan şifreli metni ve algoritmayı bilir, şimdi şifresini çözmek için tek tek 256 anahtarın tümünü dener. Anahtar uzunsa saldırıyı tamamlama süresi çok yüksek olacaktır.

Birthday Attack- Bu saldırı, kaba kuvvet tekniğinin bir çeşididir. Kriptografik hash fonksiyonuna karşı kullanılır. Bir sınıftaki öğrencilere doğum günleri sorulduğunda, cevap olası 365 tarihlerden biridir. Beni Kim öğrencinin doğum tarihi 3 olduğunu varsayalım rd Sonra kimin doğum tarihi 3'tür sonraki öğrenciyi bulmak için Ağustos rd Ağustos, biz 1.25 sorgulamak gerekir * √365 ≈ 25 öğrenciye.

Benzer şekilde, hash fonksiyonu 64 bitlik hash değerleri üretirse, olası hash değerleri 1.8x10 19'dur . Art arda farklı girişler için işlev değerlendirerek, aynı çıkış 5.1x10 yaklaşık sonra elde edilmesi beklenmektedir 9 rasgele girişe.

Saldırgan aynı hash değerini veren iki farklı girdi bulabilirse, bu bir collision ve bu hash fonksiyonunun bozuk olduğu söyleniyor.

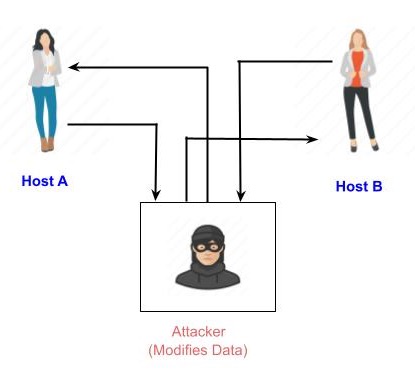

Man in Middle Attack (MIM) - Bu saldırının hedefleri, iletişim gerçekleşmeden önce anahtar değişiminin dahil olduğu çoğunlukla açık anahtarlı şifreleme sistemleridir.

Sunucu A konak için iletişim kurmak istiyor B , dolayısıyla kamu anahtarını ister B .

Bir saldırgan bu isteği durdurur ve bunun yerine genel anahtarını gönderir.

Böylece, A ana bilgisayarı B ana bilgisayarına ne gönderirse göndersin , saldırgan okuyabilir.

İletişimi sürdürmek için saldırgan, açık anahtarıyla okuduktan sonra verileri yeniden şifreler ve B'ye gönderir .

Saldırgan, açık anahtarını A'nın genel anahtarı olarak gönderir, böylece B , onu A'dan alıyormuş gibi alır .

Side Channel Attack (SCA)- Bu tür bir saldırı, herhangi bir şifreleme sistemine veya algoritmaya karşı değildir. Bunun yerine, şifreleme sisteminin fiziksel uygulamasındaki zayıflıktan yararlanmak için başlatıldı.

Timing Attacks- Farklı hesaplamaların işlemci üzerinde hesaplamanın farklı süreler alması gerçeğinden yararlanırlar. Bu tür zamanlamaları ölçerek, işlemcinin gerçekleştirmekte olduğu belirli bir hesaplama hakkında bilgi sahibi olmak mümkündür. Örneğin, şifreleme daha uzun sürüyorsa, gizli anahtarın uzun olduğunu gösterir.

Power Analysis Attacks - Bu saldırılar, güç tüketimi miktarının temel hesaplamaların doğası hakkında bilgi elde etmek için kullanılması dışında zamanlama saldırılarına benzer.

Fault analysis Attacks - Bu saldırılarda, şifreleme sisteminde hatalar oluşur ve saldırgan, yararlı bilgiler için ortaya çıkan çıktıyı inceler.

Saldırıların Pratikliği

Burada açıklanan şifreleme sistemlerine yapılan saldırılar, çoğu akademik topluluktan geldiği için oldukça akademiktir. Aslında birçok akademik saldırı, saldırganın yeteneklerinin yanı sıra çevre hakkında oldukça gerçekçi olmayan varsayımlar içerir. Örneğin, seçilmiş şifreli metin saldırısında, saldırgan, kasıtlı olarak seçilmiş şifresiz metin-şifreli metin çiftlerine pratik olmayan sayıda ihtiyaç duyar. Tamamen pratik olmayabilir.

Bununla birlikte, herhangi bir saldırının var olması, özellikle saldırı tekniğinin gelişme potansiyeline sahip olması durumunda, bir endişe nedeni olmalıdır.