SAP Güvenliği - Hızlı Kılavuz

SAP Dağıtılmış Ortamında, kritik bilgilerinizi ve verilerinizi yetkisiz erişimden korumanız her zaman için bir ihtiyaç vardır. İnsan Hataları, Yanlış Erişim Sağlama, herhangi bir sisteme yetkisiz erişime izin vermemelidir ve SAP Ortamınızdaki profil politikalarını ve sistem güvenliği politikalarını sürdürme ve gözden geçirme ihtiyacı vardır.

Sistemi güvenli kılmak için, sistemde kullanılacak kullanıcı erişim profilleri, şifre politikaları, veri şifreleme ve yetkilendirme yöntemlerini iyi anlamanız gerekir. Düzenli olarak kontrol etmelisinizSAP System Landscape ve konfigürasyon ve erişim profillerinde yapılan tüm değişiklikleri izleyin.

Standart süper kullanıcılar iyi korunmalı ve kullanıcı profili parametreleri ve değerleri, sistem güvenlik gereksinimlerini karşılamak için dikkatlice ayarlanmalıdır.

Bir ağ üzerinden iletişim kurarken, ağ topolojisinin ve ağ hizmetlerinin gözden geçirilmesi ve önemli kontrollerden sonra etkinleştirilmesi gerektiğini anlamalısınız. Ağ üzerindeki veriler, özel anahtarlar kullanılarak iyi korunmalıdır.

Güvenlik Neden Gereklidir?

Bilgiye dağıtılmış bir ortamda erişmek için, kritik bilgi ve verilerin yetkisiz erişime sızdırılması ve sistem güvenliğinin şu nedenlerden dolayı ihlal edilmesi olasılığı vardır: - Parola politikalarının olmaması, Standart süper kullanıcıların bakımının iyi yapılmaması veya diğer nedenler.

Bir SAP sistemindeki erişim ihlalinin birkaç temel nedeni aşağıdaki gibidir:

Güçlü parola politikaları korunmaz.

Standart kullanıcılar, süper kullanıcı, DB kullanıcıları uygun şekilde korunmaz ve şifreler düzenli olarak değiştirilmez.

Profil parametreleri doğru tanımlanmadı.

Başarısız oturum açma girişimleri izlenmez ve boşta kalan kullanıcı oturumu sonlandırma ilkeleri tanımlanmaz.

İnternet üzerinden veri gönderirken ve şifreleme anahtarı kullanılmazken Ağ İletişim güvenliği dikkate alınmaz.

Veritabanı kullanıcılarının düzgün bir şekilde bakımı yapılmaz ve bilgi veritabanı oluşturulurken herhangi bir güvenlik önlemi dikkate alınmaz.

Tek Oturum Açmalar, bir SAP ortamında uygun şekilde yapılandırılmamış ve korunmamıştır.

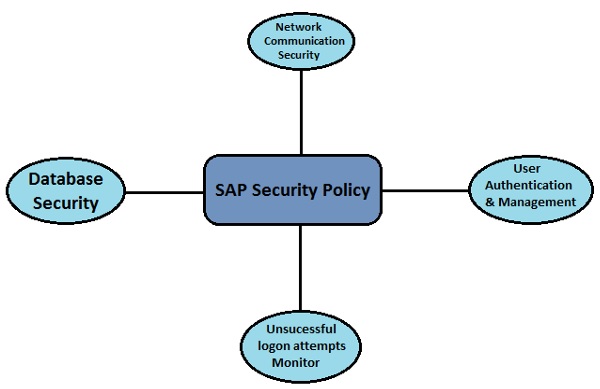

Yukarıdaki tüm nedenlerin üstesinden gelmek için SAP ortamınızda güvenlik politikaları tanımlamanız gerekir. Güvenlik parametreleri tanımlanmalı ve şifre politikaları düzenli aralıklarla gözden geçirilmelidir.

Veritabanı Güvenliği, SAP ortamınızın güvenliğini sağlamanın kritik bileşenlerinden biridir. Bu nedenle, veritabanı kullanıcılarınızı yönetmenize ve şifrelerin iyi korunduğunu görmenize ihtiyaç vardır.

SAP Ortamını herhangi bir yetkisiz erişime karşı korumak için sistemde aşağıdaki Güvenlik mekanizması uygulanmalıdır -

- Kullanıcı Kimlik Doğrulaması ve Yönetimi

- Ağ İletişim Güvenliği

- Standart Kullanıcıları ve Süper Kullanıcıları Koruma

- Başarısız Oturum Açma Korumaları

- Profil parametreleri ve şifre politikaları

- Unix ve Windows Platformunda SAP Sistem Güvenliği

- Tek Oturum Açma Kavramı

Bu nedenle, SAP sistemindeki güvenlik dağıtılmış bir ortamda gereklidir ve verilerinizin ve süreçlerinizin kritik bilgilere yetkisiz erişime izin vermeden iş ihtiyaçlarınızı desteklediğinden emin olmanız gerekir. Bir SAP sisteminde, insan hataları, ihmaller veya sistem üzerinde yapılan manipülasyon girişimleri kritik bilgilerin kaybedilmesine neden olabilir.

Yetkisiz bir kullanıcı bilinen bir yetkili kullanıcı altında SAP sistemine erişebilir ve konfigürasyon değişiklikleri yapabilir ve sistem konfigürasyonunu ve anahtar politikalarını değiştirebilir. Yetkili bir kullanıcının bir sistemin önemli verilerine ve bilgilerine erişimi varsa, o kullanıcı diğer kritik bilgilere de erişebilir. Bu, bir Kullanıcı Sisteminin Kullanılabilirliğini, Bütünlüğünü ve Gizliliğini korumak için güvenli kimlik doğrulamanın kullanımını geliştirir.

SAP Sisteminde Kimlik Doğrulama Mekanizması

Kimlik doğrulama mekanizması, SAP sisteminize erişme şeklinizi tanımlar. Sağlanan çeşitli kimlik doğrulama yöntemleri vardır -

- Kullanıcı Kimliği ve kullanıcı yönetimi araçları

- Güvenli Ağ İletişimi

- SAP Oturum Açma Biletleri

- X.509 İstemci Sertifikaları

Kullanıcı Kimlikleri ve Kullanıcı Yönetim Araçları

Bir SAP sisteminde en yaygın kimlik doğrulama yöntemi, oturum açmak için kullanıcı adı ve parolayı kullanmaktır. Oturum açılacak Kullanıcı Kimlikleri SAP Yöneticisi tarafından oluşturulur. Kullanıcı adı ve parola yoluyla güvenli kimlik doğrulama mekanizması sağlamak için, kullanıcıların kolay tahmin edilen parola belirlemesine izin vermeyen parola politikaları tanımlamaya ihtiyaç vardır.

SAP, parola politikalarını tanımlamak için ayarlamanız gereken çeşitli varsayılan parametreler sağlar - parola uzunluğu, parola karmaşıklığı, varsayılan parola değişikliği vb.

SAP Sisteminde Kullanıcı Yönetim Araçları

SAP NetWeaver Systemortamınızdaki kullanıcıları etkin bir şekilde yönetmek için kullanılabilecek çeşitli kullanıcı yönetimi araçları sağlar. Her iki tür NetWeaver Uygulama sunucusu için - Java ve ABAP - çok güçlü kimlik doğrulama yöntemi sağlarlar.

En yaygın Kullanıcı Yönetim Araçlarından bazıları şunlardır:

ABAP Uygulama Sunucusu için Kullanıcı Yönetimi (İşlem Kodu: SU01)

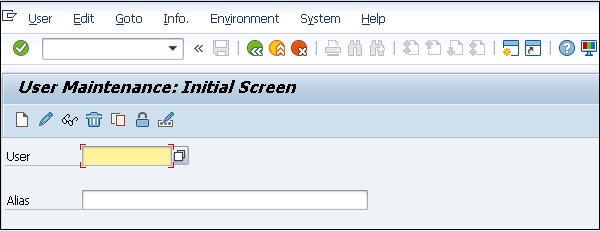

ABAP tabanlı Uygulama Sunucularınızdaki kullanıcıları korumak için kullanıcı yönetimi İşlem Kodu SU01'i kullanabilirsiniz.

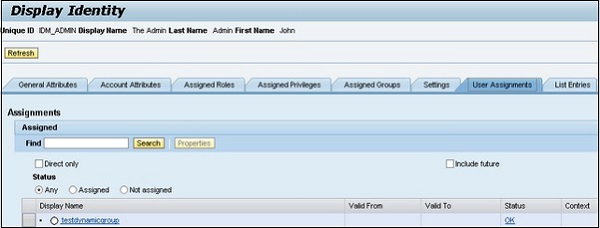

SAP NetWeaver Kimlik Yönetimi

SAP NetWeaver Identity Management'ı kullanıcı yönetimi ve SAP ortamınızdaki rolleri ve rol atamalarını yönetmek için kullanabilirsiniz.

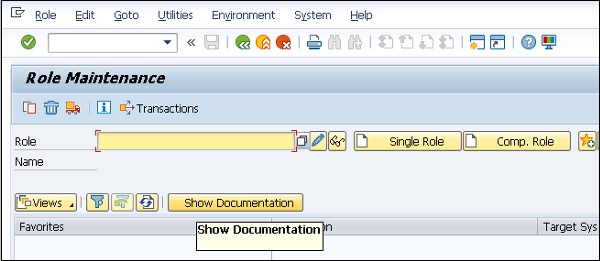

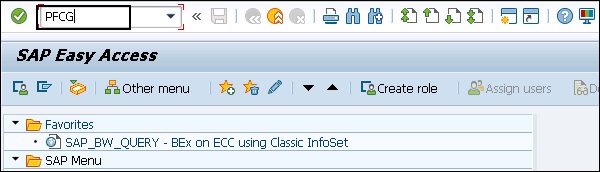

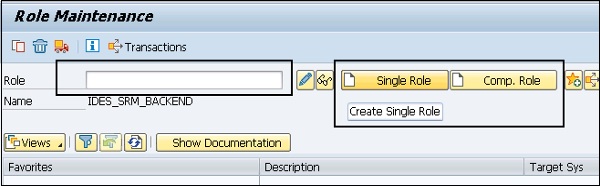

PFCG Rolleri

ABAP tabanlı sistemlerde roller oluşturmak ve kullanıcılara yetkiler atamak için profil oluşturucu PFCG'yi kullanabilirsiniz.

Transaction Code - PFCG

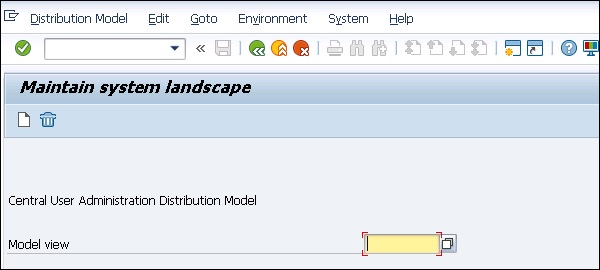

Merkezi Kullanıcı Yönetimi

Kullanıcıları birden çok ABAP tabanlı sistemde tutmak için CUA'yı kullanabilirsiniz. Ayrıca, dizin sunucularınızla da eşitleyebilirsiniz. Bu aracı kullanarak, tüm kullanıcı ana verilerini sistemin istemcisinden merkezi olarak yönetebilirsiniz.

Transaction Code - SCUA ve dağıtım modeli oluşturun.

Kullanıcı Yönetim Motoru UME

Sistemdeki kullanıcı yetkilendirmesini kontrol etmek için UME rollerini kullanabilirsiniz. Bir yönetici, bir kullanıcının erişim hakları oluşturmak için kullanabileceği en küçük UME rolünü temsil eden eylemleri kullanabilir.

SAP NetWeaver Administrator seçeneğini kullanarak UME yönetim konsolunu açabilirsiniz.

Şifre politikası

Parola ilkesi, bir kullanıcının güçlü parolalar kullanarak ve bunları düzgün bir şekilde kullanarak sistem güvenliğini artırmak için izlemesi gereken bir dizi talimat olarak tanımlanır. Birçok kuruluşta, şifre politikası, güvenlik bilinci eğitiminin bir parçası olarak paylaşılır ve kullanıcıların bir kuruluştaki kritik sistemlerin ve bilgilerin güvenliği için politikayı sürdürmesi zorunludur.

Bir SAP sisteminde parola ilkesini kullanarak, bir yönetici sistem kullanıcılarını kırılması kolay olmayan güçlü parolalar dağıtacak şekilde ayarlayabilir. Bu ayrıca, sistem güvenliği için düzenli zaman aralıklarında parolanın değiştirilmesine yardımcı olur.

Aşağıdaki parola politikaları bir SAP Sisteminde yaygın olarak kullanılır -

Varsayılan / İlk Parola Değişikliği

Bu, kullanıcıların ilk kez kullanıldığında ilk parolayı hemen değiştirmesine olanak tanır.

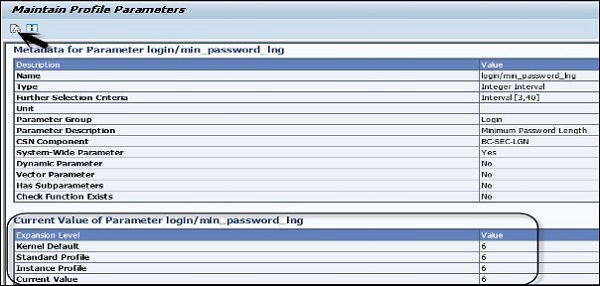

Şifre uzunluğu

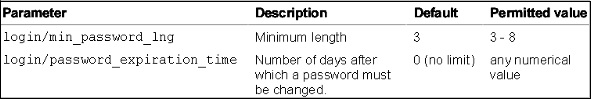

Bir SAP sisteminde, SAP Sistemlerinde parolalar için minimum uzunluk varsayılan olarak 3'tür. Bu değer, profil parametresi kullanılarak değiştirilebilir ve izin verilen maksimum uzunluk 8'dir.

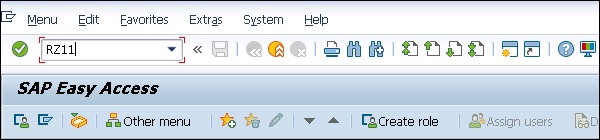

Transaction Code - RZ11

Parameter Name - giriş / min_password_lng

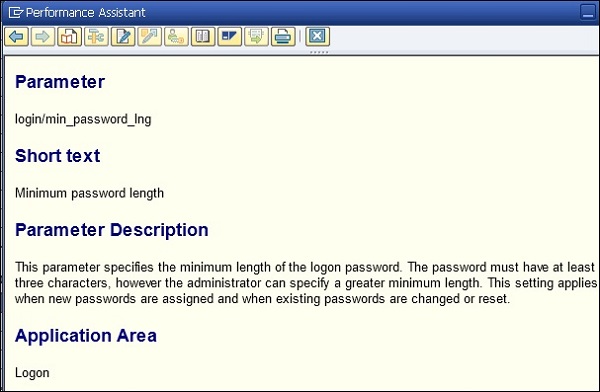

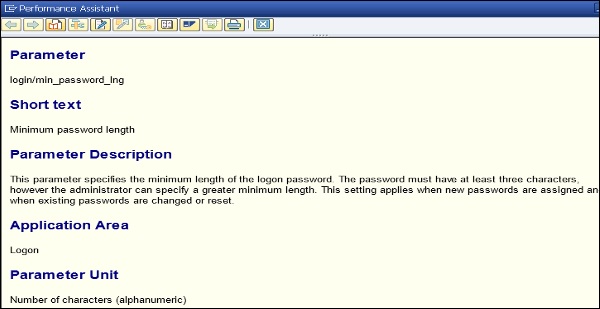

Bu politika için profil parametresinin dokümantasyonuna tıklayabilir ve ayrıntılı dokümantasyonu SAP'den aşağıdaki gibi görebilirsiniz -

Parameter - giriş / min_password_lng

Short text - Minimum şifre uzunluğu

Parameter Description- Bu parametre, oturum açma parolasının minimum uzunluğunu belirtir. Parola en az üç karakter içermelidir. Ancak, yönetici daha büyük bir minimum uzunluk belirleyebilir. Bu ayar, yeni şifreler atandığında ve mevcut şifreler değiştirildiğinde veya sıfırlandığında geçerlidir.

Application Area - Oturum Aç

Parameter Unit - Karakter sayısı (alfanümerik)

Default Value - 6

Who is permitted to make changes? Müşteri

Operating System Restrictions - Yok

Database System Restrictions - Yok

Yasadışı Şifreler

Herhangi bir şifrenin ilk karakterini soru işareti (?) Veya ünlem işareti (!) Olarak seçemezsiniz. Yasadışı parola tablosuna sınırlamak istediğiniz diğer karakterleri de ekleyebilirsiniz.

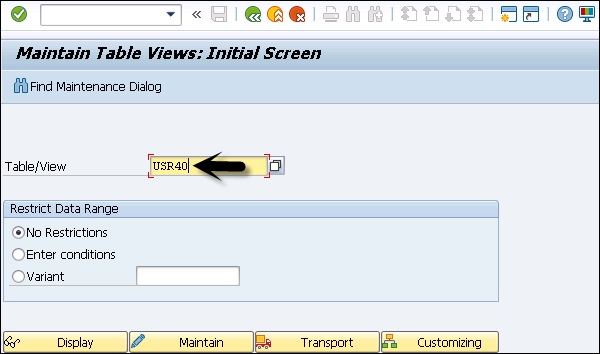

Transaction Code - SM30 Tablo Adı: USR40.

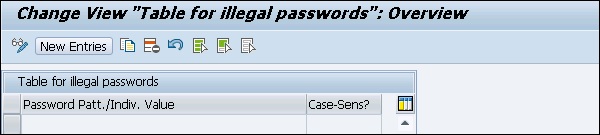

Tabloya girdiğinizde - USR40 ve tıklayın Display en üstte, size tüm izin verilmeyen şifrelerin listesini gösterecektir.

Bir kez tıkladığınızda New Entries, bu tabloya yeni değerleri girebilir ve ayrıca büyük / küçük harfe duyarlı onay kutusunu seçebilirsiniz.

Şifre Modeli

Ayrıca, parolanın ilk üç karakterinin kullanıcı adının bir parçası olarak aynı sırada görünmemesini de ayarlayabilirsiniz. Parola politikası kullanılarak kısıtlanabilen farklı parola modelleri şunları içerir:

- İlk üç karakterin tümü aynı olamaz.

- İlk üç karakter boşluk karakterleri içeremez.

- Parola PASS veya SAP olamaz.

Parola değişimi

Bu politikada, bir kullanıcının şifresini neredeyse günde bir kez değiştirmesine izin verilebilir, ancak bir yönetici bir kullanıcının şifresini gerektiği sıklıkta sıfırlayabilir.

Bir kullanıcının son beş parolayı tekrar kullanmasına izin verilmemelidir. Ancak, bir yönetici daha önce bir kullanıcı tarafından kullanılan parolayı sıfırlayabilir.

Profil Parametreleri

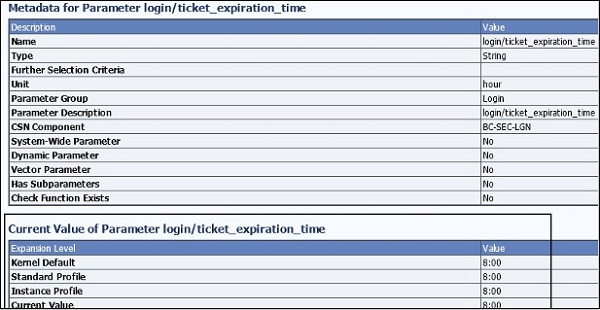

Kullanıcı yönetimi ve parola politikası için bir SAP sisteminde tanımlayabileceğiniz farklı profil parametreleri vardır.

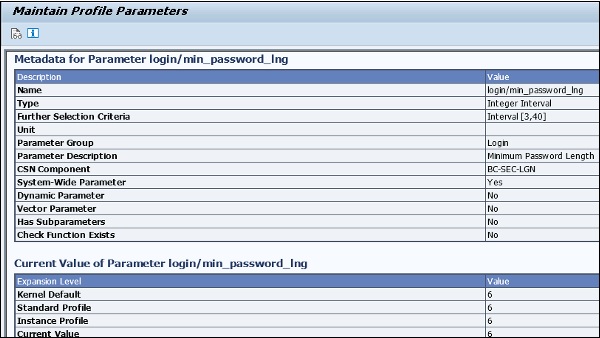

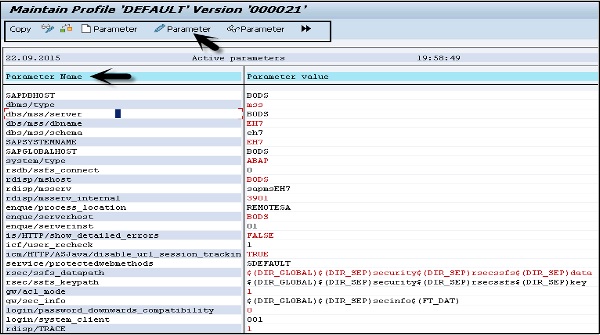

Bir SAP sisteminde, her profil parametresinin belgelerini şu adrese giderek görüntüleyebilirsiniz: Tools → CCMS → Configuration →Profile Maintenance(İşlem: RZ11). Parametre adını girin ve tıklayınDisplay.

Görünen bir sonraki pencerede, parametre adını girmelisiniz, 2 seçeneği görebilirsiniz -

Display - SAP sistemindeki parametrelerin değerini görüntülemek için.

Display Docu - Bu parametre için SAP belgelerini görüntülemek için.

Ekran düğmesine tıkladığınızda, şuraya taşınacaksınız: Maintain Profile Parameterekran. Aşağıdaki ayrıntıları görebilirsiniz -

- Name

- Type

- Seçim kriterleri

- Parametre Grubu

- Parametre Tanımı ve daha fazlası

En altta, mevcut parametre değeriniz var login/min_password_lng

Tıkladığınızda Display Doc seçeneği, parametre için SAP belgelerini gösterecektir.

Parametre Açıklama

Bu parametre, oturum açma parolasının minimum uzunluğunu belirtir. Parola en az üç karakter içermelidir. Ancak, yönetici daha büyük bir minimum uzunluk belirleyebilir. Bu ayar, yeni şifreler atandığında ve mevcut şifreler değiştirildiğinde veya sıfırlandığında geçerlidir.

Her parametrenin bir varsayılan değeri vardır, aşağıdaki izin verilen değer -

Bir SAP sisteminde farklı şifre parametreleri vardır. Her bir parametreyiRZ11 işlem ve belgeleri görüntüleyebilir.

- login/min_password_diff

- login/min_password_digits

- login/min_password_letters

- login/min_password_specials

- login/min_password_lowercase

- login/min_password_uppercase

- login/disable_password_logon

- login/password_charset

- login/password_downwards_compatibility

- login/password_compliance_to_current_policy

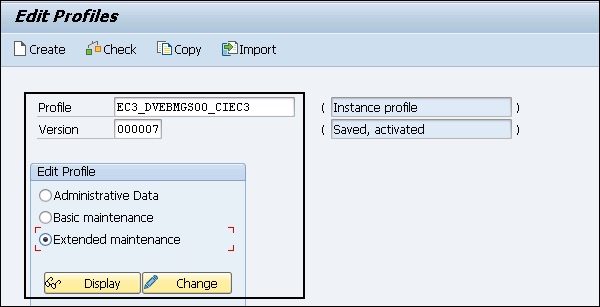

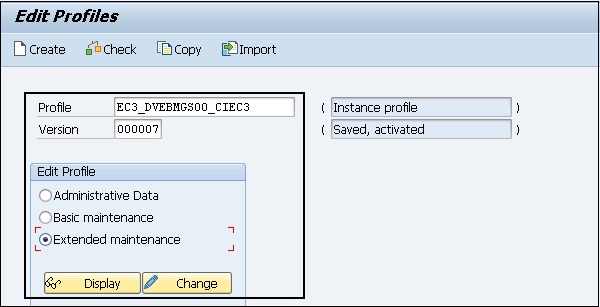

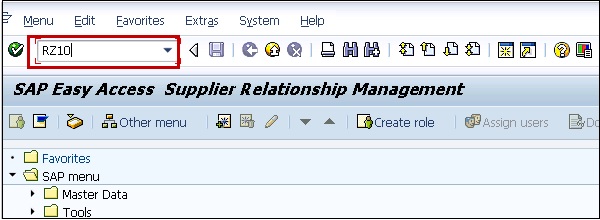

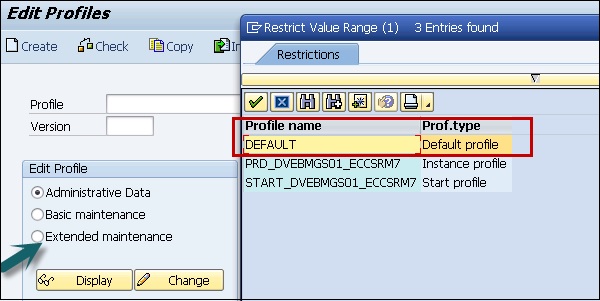

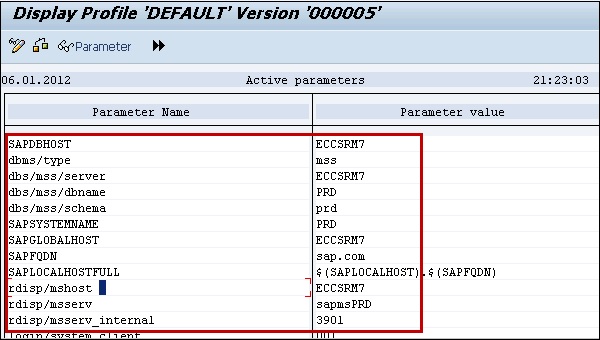

Parametre değerini değiştirmek için çalıştırın Transaction RZ10 ve aşağıda gösterildiği gibi Profili seçin -

Multiple application servers - VARSAYILAN profili kullanın.

Single Application servers - Örnek Profilini Kullanın.

Seçiniz Extended Maintenance ve tıkla Display.

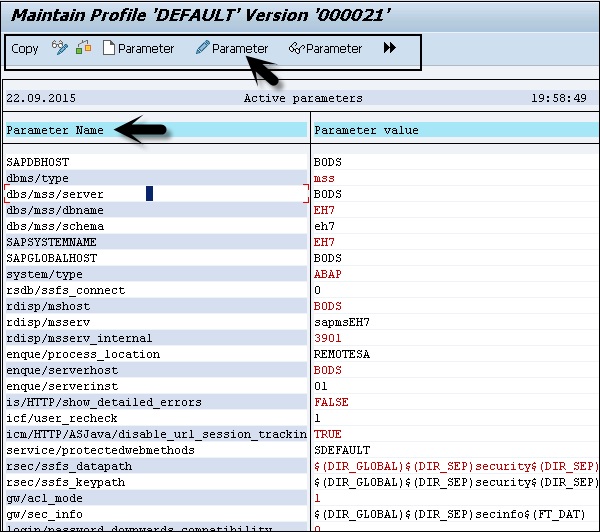

Değiştirmek istediğiniz parametreyi seçin ve üzerine tıklayın. Parameter tepede.

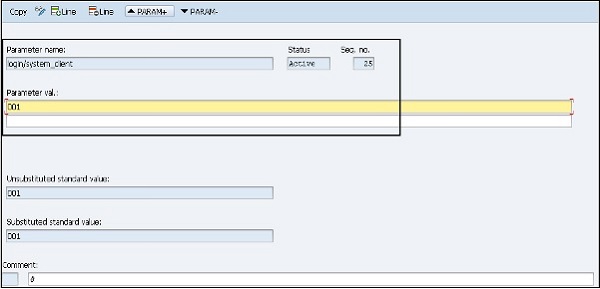

Parametre sekmesine tıkladığınızda, yeni pencerede parametrenin değerini değiştirebilirsiniz. Yeni parametreyi ayrıca üzerine tıklayarak da oluşturabilirsiniz.Create (F5).

Bu pencerede parametrenin durumunu da görebilirsiniz. Parametre değerini yazın ve tıklayınCopy.

Ekrandan çıktığınızda kaydetmeniz istenecektir. Parametre değerini kaydetmek için Evet'e tıklayın.

Secure Network Communication (SNC)güvenli kimlik doğrulama yöntemini kullanarak bir uygulama sunucusunda oturum açmak için de kullanılabilir. Windows için SAP GUI aracılığıyla veya bir RFC bağlantısı kullanarak kullanıcı kimlik doğrulaması için SNC'yi kullanabilirsiniz.

SNC, iletişim ortakları arasındaki kimlik doğrulamasını gerçekleştirmek için harici bir güvenlik ürünü kullanır. Açık anahtar altyapısı PKI gibi güvenlik önlemlerini ve anahtar çiftleri oluşturma ve dağıtma prosedürlerini kullanabilirsiniz.

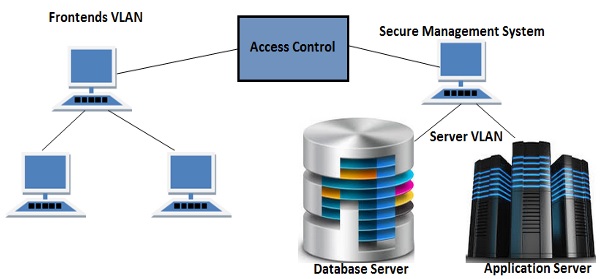

Tehditleri ortadan kaldırabilecek ve ağ saldırılarını önleyebilecek ağ topolojisi tanımlamalısınız. Kullanıcılar uygulama veya veritabanı katmanında oturum açamadıklarında, saldırganlar kritik bilgilere erişmek için SAP sistemine veya veritabanı sistemine erişemezler.

İyi tanımlanmış bir ağ topolojisi, davetsiz misafirlerin şirketin LAN'ına bağlanmasına ve dolayısıyla ağ hizmetlerindeki veya SAP sistemindeki güvenlik döngüsü deliklerine erişmesine izin vermez.

SAP Sisteminde Ağ Topolojisi

Fiziksel ağ mimariniz tamamen SAP Sisteminizin boyutuna bağlıdır. Bir SAP Sistemi genellikle bir istemci-sunucu mimarisiyle uygulanır ve her sistem genellikle aşağıdaki üç katmana bölünür:

- Veritabanı Katmanı

- Uygulama katmanı

- Sunum Katmanı

SAP sisteminiz küçük olduğunda, ayrı bir uygulaması ve veritabanı sunucusu olmayabilir. Ancak, büyük bir sistemde, birçok uygulama sunucusu bir veritabanı sunucusu ve birkaç ön uç ile iletişim kurar. Bu, basitten karmaşığa bir sistemin ağ topolojisini tanımlar ve ağ topolojinizi düzenlerken farklı senaryoları göz önünde bulundurmalısınız.

Büyük ölçekli bir kuruluşta, uygulamanızı ve veritabanı sunucunuzu farklı makinelere kurmanız ve ön uç sistemden ayrı bir LAN'a yerleştirmeniz önerilir.

Aşağıdaki görüntüde, bir SAP sisteminin tercih edilen Ağ topolojisini görebilirsiniz -

Veritabanınızı ve uygulama sunucunuzu ön uç VLAN'dan ayrı bir VLAN'a yerleştirdiğinizde, erişim kontrol sistemini iyileştirmenize olanak tanır ve dolayısıyla SAP sisteminizin güvenliğini artırır. Ön uç sistemler farklı VLAN'dadır, bu nedenle Sunucu VLAN'a girmek ve dolayısıyla SAP sisteminizin güvenliğini atlamak kolay değildir.

SAP Ağ Hizmetleri

SAP sisteminizde, etkinleştirilen çeşitli hizmetler vardır ancak SAP sistemini çalıştırmak için yalnızca birkaçına ihtiyaç vardır. Bir SAP sisteminde,Landscape, Database ve Application Serversağ saldırılarının en yaygın hedefidir. Ortamınızda bu sunuculara erişime izin veren birçok ağ hizmeti çalışmaktadır ve bu hizmetler dikkatle izlenmelidir.

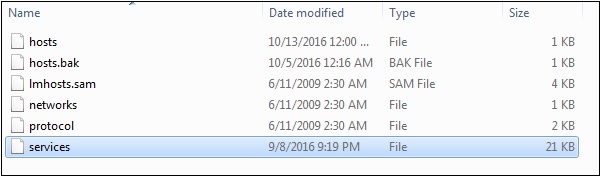

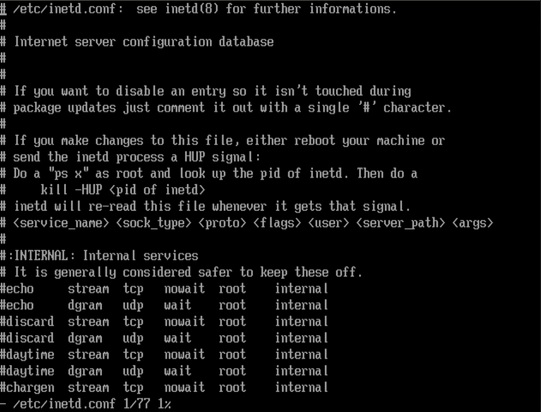

Window / UNIX makinelerinizde, bu hizmetler şurada tutulur: /etc/services. Aşağıdaki yola giderek bu dosyayı Windows makinesinde açabilirsiniz -

system32/drivers/etc/services

Bu dosyayı bir Not Defteri'nde açabilir ve sunucunuzdaki tüm etkin hizmetleri gözden geçirebilirsiniz -

Yatay sunucularda gerekli olmayan tüm hizmetleri devre dışı bırakmanız önerilir. Bazen bu hizmetler, izinsiz erişim elde etmek için davetsiz misafirlerin kullanabileceği birkaç hata içerir. Bu hizmetleri devre dışı bıraktığınızda, ağınıza saldırı olasılığını azaltırsınız.

Yüksek düzeyde güvenlik için, SAP ortamınızda statik parola dosyalarının kullanılması da önerilir.

Özel Anahtarlar

SNC, iletişim ortakları arasındaki kimlik doğrulamasını gerçekleştirmek için harici bir güvenlik ürünü kullanır. Gibi güvenlik önlemlerini kullanabilirsinizPublic Key Infrastructure (PKI) ve anahtar çiftleri oluşturmak ve dağıtmak ve kullanıcılar için özel anahtarların uygun şekilde güvenliğini sağlamak için diğer prosedürler.

Bir ağ yetkilendirmesi için özel anahtarları korumanın farklı yolları vardır -

- Donanım Çözümü

- Yazılım Çözümü

Şimdi bunları ayrıntılı olarak tartışalım.

Donanım Çözümü

Bireysel kullanıcılara akıllı kart verdiğiniz donanım çözümünü kullanarak kullanıcılar için özel anahtarları koruyabilirsiniz. Tüm anahtarlar bir akıllı kartta saklanır ve kullanıcı, parmak izlerini kullanarak veya bir PIN şifresi kullanarak akıllı kartlarını biyometri aracılığıyla doğrulamalıdır.

Bu akıllı kartlar, her bir kullanıcı tarafından çalınmaya veya kaybolmaya karşı korunmalıdır ve kullanıcılar, belgeleri şifrelemek için kartı kullanabilir.

Kullanıcıların akıllı kartları paylaşmalarına veya başka kullanıcılara vermelerine izin verilmez.

Yazılım Çözümü

Bireysel kullanıcılar için özel anahtarları depolamak için yazılım çözümünü kullanmak da mümkündür. Yazılım çözümü, donanım çözümüne kıyasla daha ucuz bir çözümdür, ancak aynı zamanda daha az güvenlidir.

Kullanıcılar özel anahtarları dosyalarda ve kullanıcı ayrıntılarında sakladıklarında, bu dosyaların yetkisiz erişim için güvenliğini sağlama ihtiyacı vardır.

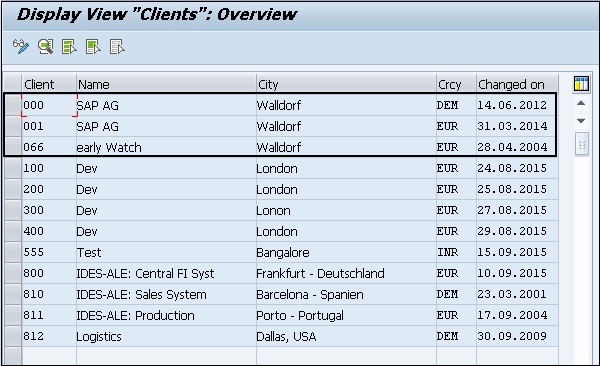

SAP sistemini ilk kez kurduğunuzda, yönetim görevlerini gerçekleştirmek için oluşturulmuş birkaç varsayılan kullanıcı vardır. Varsayılan olarak, SAP Ortamında şu üç müşteri oluşturur:

Client 000 - SAP Referans İstemcisi

Client 001 - SAP'den Şablon İstemci

İstemci 066 - SAP Erken İzleme İstemcisi

SAP, sistemde yukarıda belirtilen istemcide standart kullanıcılar oluşturur. Her standart kullanıcının ilk kurulumda kendi varsayılan şifresi vardır.

Bir SAP sistemindeki Standart Kullanıcılar, varsayılan istemci altındaki aşağıdaki kullanıcıları içerir -

| Kullanıcı | Detaylar | Müşteri | Varsayılan şifre |

|---|---|---|---|

| SAP | SAP Sistemi Süper Kullanıcısı | 000, 001, 066 | 6071992 |

| Tüm Yeni Müşteriler | GEÇMEK | ||

| DDIC | ABAP Sözlük Süper Kullanıcısı | 000, 001 | 19920706 |

| SAPCPIC | SAP için CPI-C Kullanıcısı | 000, 001 | yönetici |

| ERKEN SAAT | Erken İzleme Kullanıcısı | 66 | destek |

Bunlar, SAP sisteminde yönetim ve konfigürasyon görevlerini gerçekleştirmek için SAP Varsayılan istemcileri altındaki standart kullanıcılardır. Bir SAP sisteminde güvenliği sağlamak için bu kullanıcıları korumalısınız -

Bu kullanıcıları, yalnızca SUPER grubuna kullanıcı ekleme / değiştirme yetkisine sahip bir Yönetici tarafından değiştirilmeleri için SUPER grubuna eklemelisiniz.

Standart kullanıcılar için varsayılan şifre değiştirilmelidir.

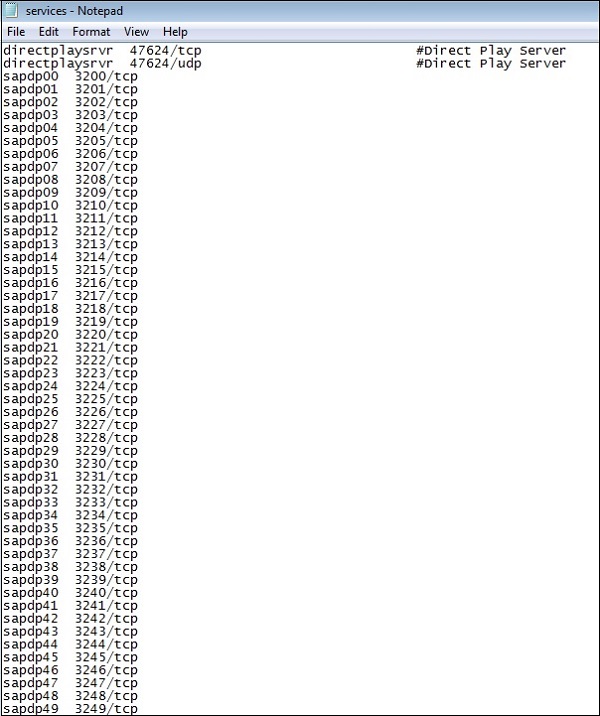

SAP Sistemindeki İstemcilerin Listesi Nasıl Görülür?

İşlemi kullanarak SAP ortamınızdaki tüm müşterilerin listesini görebilirsiniz. SM30, tabloyu göster T000.

Tabloya girdiğinizde ve tıklayın Display, size SAP sisteminizdeki tüm müşterilerin listesini gösterecektir. Bu tablo, kaynak paylaşımı için bir ortamda oluşturduğunuz tüm varsayılan istemcilerin ve yeni istemcilerin ayrıntılarını içerir.

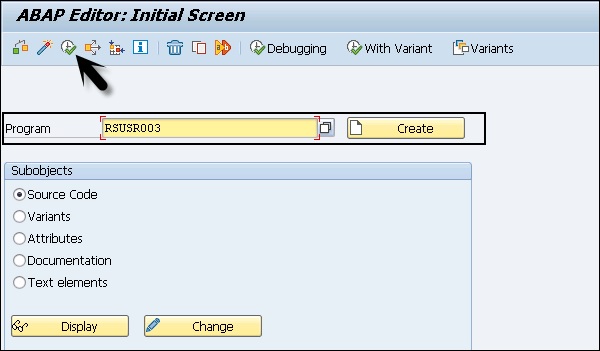

Rapor kullanabilirsiniz RSUSR003 SAP kullanıcısının tüm istemcilerde yaratıldığından ve SAP, DDIC ve SAPCPIC için standart şifrelerin değiştirildiğinden emin olmak için.

Git ABAP Editor SE38 ve rapor adını girin ve YÜRÜT'e tıklayın.

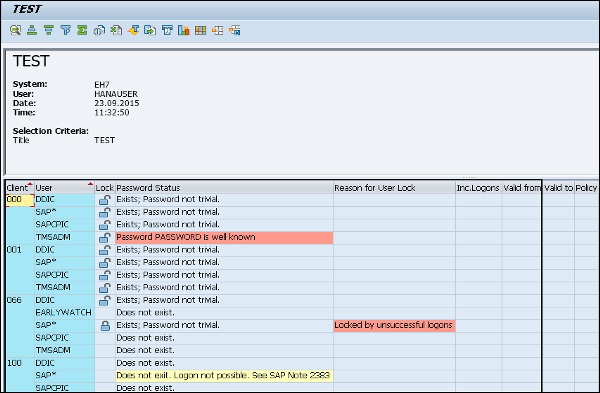

Rapor başlığını girin ve tıklayın Executebuton. SAP Sistemindeki tüm istemcileri ve standart kullanıcıları, Parola Durumu, Kullanım Nedenini Kilitle, Geçerlilik Başlangıcı ve Geçerlilik Tarihi vb.

SAP Sistemi Süper Kullanıcısını Koruma

Bir SAP Sistem Süper Kullanıcısı "SAP" yi korumak için, bir sistemde aşağıdaki adımları gerçekleştirebilirsiniz -

Step 1- Bir SAP sisteminde yeni Süper Kullanıcı tanımlamanız ve SAP kullanıcısını devre dışı bırakmanız gerekir. Sistemde SAP kullanıcısını silmemeniz gerektiğini unutmayın. Sabit kodlu kullanıcıyı devre dışı bırakmak için profil parametresini kullanabilirsiniz:login/no_automatic_user_sapstar.

SAP * kullanıcısının kullanıcı ana kaydı silinirse, “SAP” ve başlangıç şifresi PASS ile oturum açmak mümkündür.

"SAP" kullanıcısı aşağıdaki özelliklere sahiptir -

Yetki kontrolü yapılmadığı için kullanıcının tam yetkileri vardır.

Varsayılan şifre PASS değiştirilemez.

Profil parametresini kullanabilirsiniz login/no_automatic_user_sapstar SAP'nin bu özel özelliklerini devre dışı bırakmak ve SAP * kullanıcısının otomatik oturum açmasını kontrol etmek.

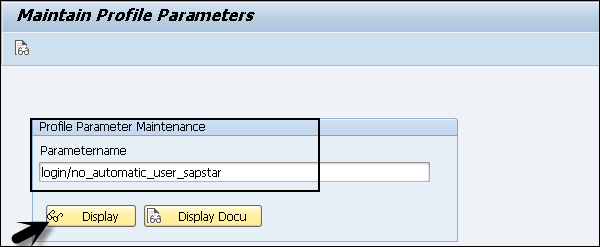

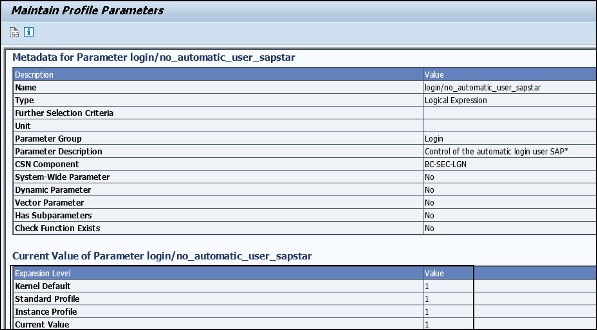

Step 2 - Bu parametrenin değerini kontrol etmek için İşlemi çalıştırın RZ11 ve parametre adını girin.

Values allowed - 0, 1, ki -

0 - Otomatik kullanıcı SAP * 'ye izin verilir.

1 - Otomatik kullanıcı SAP * devre dışı bırakılır.

Step 3 - Aşağıdaki sistemde, bu parametrenin değerinin 1'e ayarlandığını görebilirsiniz. Bu, Süper kullanıcı “SAP” nin sistemde devre dışı bırakıldığını gösterir.

Step 4 - tıklayın Display ve bu parametrenin mevcut değerini görebilirsiniz.

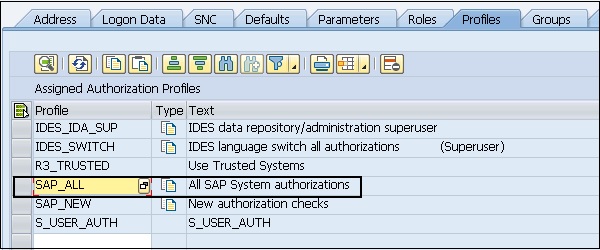

Sistemde yeni bir Süper kullanıcı oluşturmak için, yeni bir kullanıcı ana kaydı tanımlayın ve profili atayın SAP_ALL bu süper kullanıcıya.

DDIC Kullanıcı Koruması

Yazılım Lojistiği, ABAP Sözlüğü ve kurulum ve yükseltme ile ilgili Görevler ile ilgili belirli görevler için bir DDIC kullanıcısı gereklidir. Bu kullanıcıyı korumak için, bu kullanıcının bir SAP sisteminde kilitlenmesi tavsiye edilir. İleride kullanmak üzere birkaç işlevi gerçekleştirmek için bu kullanıcıyı silmemelisiniz.

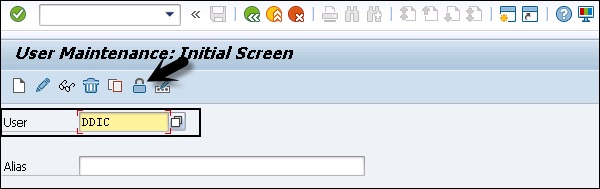

Kullanıcıyı kilitlemek için İşlem kodunu kullanın: SU01.

Bu kullanıcıyı korumak istiyorsanız, SAP_ALL bu kullanıcıya kurulum sırasında yetkilendirme ve daha sonra onu kilitleme.

SAPCPIC Kullanıcısını Koruma

Bir SAPCPIC kullanıcısı, bir SAP sistemindeki belirli programları ve işlev modüllerini çağırmak için kullanılır ve iletişim kutusu olmayan bir kullanıcıdır.

Korumak için bu kullanıcıyı kilitlemeli ve bu kullanıcının şifresini değiştirmelisiniz. Önceki sürümlerde, SAPCPIC kullanıcısını kilitlediğinizde veya parolayı değiştirdiğinizde, bu ek programlar RSCOLL00, RSCOLL30 ve LSYPGU01'i etkiler.

Erken İzlemeyi Korumak

A 066 İstemcisi - Buna SAP Early watch adı verilir ve SAP sisteminde teşhis taramaları ve izleme hizmeti için kullanılır ve kullanıcı EARLYWATCH, İstemci 066'daki Erken İzleme hizmetinin etkileşimli kullanıcısıdır. Bu kullanıcıyı güvence altına almak için aşağıdaki eylemleri gerçekleştirebilirsiniz -

- EARLYWATCH kullanıcısını SAP ortamında gerekmeyene kadar kilitleyin.

- Bu kullanıcı için varsayılan parolayı değiştirin.

Anahtar noktaları

SAP Standard kullanıcılarını korumak ve müşterileri SAP ortamında korumak için aşağıdaki temel noktaları göz önünde bulundurmalısınız:

İstemcileri bir SAP sisteminde uygun şekilde tutmalı ve bilinmeyen istemcilerin var olmadığından emin olmalısınız.

SAP süper kullanıcısı "SAP" nin tüm istemcilerde mevcut olduğundan ve devre dışı bırakıldığından emin olmanız gerekir.

Tüm SAP standart kullanıcıları SAP, DDIC ve EARLYWATCH kullanıcıları için varsayılan şifrenin değiştirildiğinden emin olmanız gerekir.

Tüm Standart kullanıcıların bir SAP sisteminde SUPER grubuna eklendiğinden ve SUPER grubunda değişiklik yapmaya yetkili tek kişinin yalnızca bu kullanıcıları düzenleyebileceğinden emin olmanız gerekir.

SAPCPIC için varsayılan parolanın değiştirildiğinden ve bu kullanıcının kilitlendiğinden ve gerektiğinde kilidinin açıldığından emin olmanız gerekir.

Tüm SAP standart kullanıcıları kilitlenmelidir ve yalnızca gerekli olduğunda kilidi açılabilir. Parola, tüm bu kullanıcılar için iyi korunmalıdır.

Standart Kullanıcının Parolası Nasıl Değiştirilir?

Tüm SAP standart kullanıcıları için şifrenin, içinde tutulan tüm istemcilerde değiştirilmesini sağlamalısınız. Table T000 ve tüm istemciler için "SAP" kullanıcısı mevcut olmalıdır.

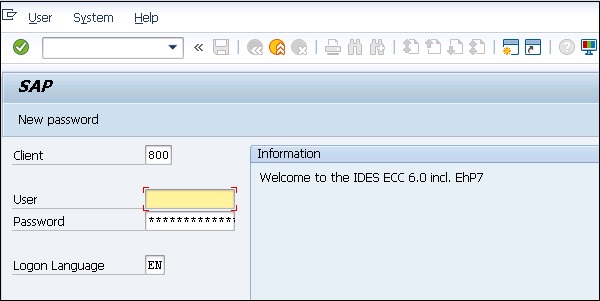

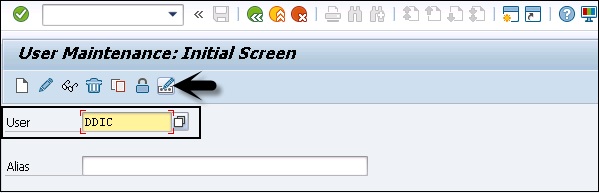

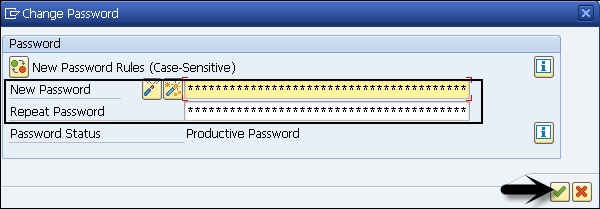

Şifreyi değiştirmek için Süper kullanıcı ile giriş yapın. Parolasını değiştirmek istediğiniz Kullanıcı Adı alanına kullanıcı kimliğini girin. Aşağıdaki ekran görüntüsünde gösterildiği gibi Şifre Değiştir seçeneğine tıklayın -

Yeni şifreyi girin, şifreyi tekrarlayın ve tıklayın Apply. Tüm standart kullanıcılar için aynı işlemi tekrarlamalısınız.

Bir SAP sisteminde güvenlik uygulamak için, bir SAP ortamında başarısız oturum açma işleminin izlenmesi gerekir. Birisi yanlış bir parola kullanarak bir sisteme giriş yapmaya çalıştığında, sistem ya kullanıcı adını bir süreliğine kilitlemeli ya da bu oturum belirli sayıda denemeden sonra sonlandırılmalıdır.

Yetkisiz oturum açma girişimleri için çeşitli güvenlik parametreleri ayarlanabilir -

- Bir Oturumu Sonlandırma

- Kullanıcıyı Kilitleme

- Ekran Koruyucuları Etkinleştirme

- Başarısız oturum açma girişimlerini izleme

- Oturum açma girişimlerini kaydetme

Şimdi bunların her birini ayrıntılı olarak tartışalım.

Bir Oturumu Sonlandırma

Tek bir kullanıcı kimliği üzerinden çok sayıda başarısız oturum açma denemesi olduğunda, sistem o kullanıcı için oturumu sonlandırır. Bu, bir Profil parametresi kullanılarak gönderilmelidir -login/fails_to_session_end.

Parametre değerini değiştirmek için İşlemi çalıştırın RZ10ve aşağıdaki ekran görüntüsünde gösterildiği gibi Profili seçin. Genişletilmiş Bakım'ı seçin ve tıklayınDisplay.

Değiştirmek istediğiniz parametreyi seçin ve Parameter düğmesi aşağıda gösterildiği gibi.

Parametre sekmesine tıkladığınızda, yeni bir pencerede parametrenin değerini değiştirebilirsiniz. Ayrıca yeni parametreyi tıklayarak da oluşturabilirsiniz.Create (F5) buton.

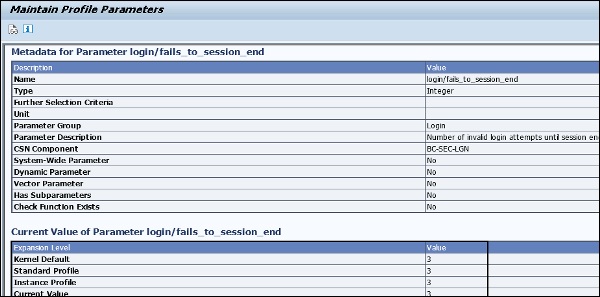

Bu parametrenin ayrıntılarını görmek için İşlem Kodunu çalıştırın: RZ11 ve profil adını girin - login/fails_to_session_end ve tıklamak Display Document.

Parameter - giriş / fails_to_session_end

Short text - Oturum bitene kadar geçersiz oturum açma girişimlerinin sayısı.

Parameter Description - Oturum açma prosedürü sonlandırılana kadar bir kullanıcı ana kaydı ile yapılabilecek geçersiz oturum açma girişimlerinin sayısı.

Application Area - Oturum Aç

Default Value - 3

Who is permitted to make changes? - Müşteri

Operating System Restrictions - Yok

Database System Restrictions - Yok

Are other parameters affected or dependent? - Yok

Values allowed - 1 - 99

Yukarıdaki ekran görüntüsünde, bu parametrenin değerinin 3, yani varsayılan değer olarak ayarlandığını görebilirsiniz. 3 başarısız oturum açma denemesinden sonra, oturum tek bir kullanıcı için sonlandırılacaktır.

Kullanıcıyı Kilitleme

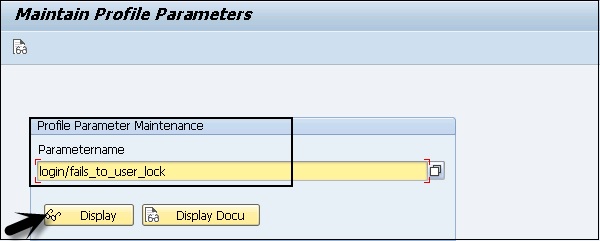

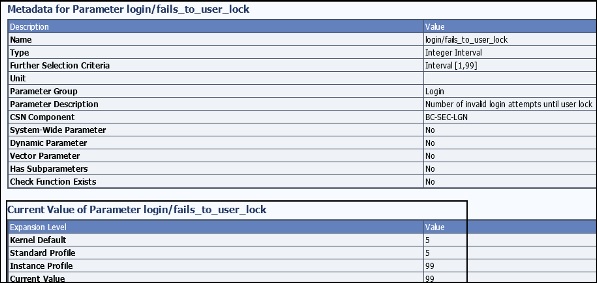

Tek bir Kullanıcı Kimliği altında, belirli bir sayıda ardışık başarısız oturum açma girişimi aşılırsa, belirli bir Kullanıcı Kimliğini de kontrol edebilirsiniz. Profil parametresinde izin verilen geçersiz oturum açma girişimlerinin sayısını ayarlayın:login/fails_to_user_lock.

Belirli Kullanıcı Kimlikleri için bir kilit ayarlamak mümkündür.

Kilitler, gece yarısına kadar bir Kullanıcı Kimliğine uygulanır. Ancak, herhangi bir zamanda bir Sistem Yöneticisi tarafından manuel olarak da kaldırılabilir.

Bir SAP sisteminde, manuel olarak kaldırılıncaya kadar Kilidin Kullanıcı Kimliğine yerleştirilmesine izin veren bir parametre değeri de ayarlayabilirsiniz. Parametre adı:login/failed_user_auto_unlock.

Profile parameter: login/fails_to_user_lock

Her yanlış oturum açma parolası girildiğinde, ilgili kullanıcı ana kaydı için başarısız oturum açma sayacı artar. Oturum açma girişimleri, Güvenlik Denetim Günlüğü'ne kaydedilebilir. Bu parametre ile belirlenen limit aşılırsa ilgili kullanıcı kilitlenir. Bu işlem ayrıca Syslog'da da kaydedilir.

Geçerli gün bittikten sonra kilit artık geçerli değildir. (Diğer Koşul −login / fail_user_auto_unlock)

Başarısız oturum açma sayacı, kullanıcı doğru parolayı kullanarak oturum açtığında sıfırlanır. Parola tabanlı olmayan oturumların, başarısız oturum açma sayacı üzerinde herhangi bir etkisi yoktur. Ancak, her oturum açma için etkin oturum açma kilitleri denetlenir.

Values allowed - 1 - 99

Bu parametrenin mevcut değerini görmek için şunu kullanın: T-Code: RZ11.

Parameter name - login / fail_user_auto_unlock

Short text - Gece yarısı kilitli kullanıcının otomatik olarak açılmasını devre dışı bırakın.

Parameter Description- Yanlış oturum açarak kilitlenen kullanıcıların kilidinin açılmasını kontrol eder. Parametre 1 olarak ayarlanırsa, başarısız parola oturum açma girişimleri nedeniyle ayarlanan kilitler yalnızca aynı gün geçerlidir (kilitlemeyle birlikte). Parametre 0 olarak ayarlanırsa, kilitler etkin kalır.

Application Area - Oturum aç.

Default Value - 0.

Ekran Koruyucuları Etkinleştirme

Sistem yöneticileri, ön uç ekranını herhangi bir yetkisiz erişimden korumak için ekran koruyucuları da etkinleştirebilir. Bu ekran koruyucular şifre korumalı olabilir.

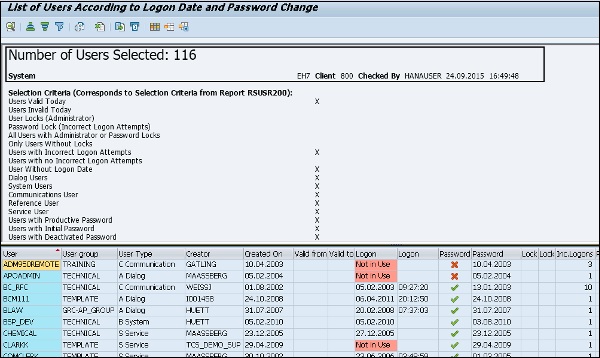

Başarısız Oturum Açma Girişimlerini İzleme ve Oturum Açma Girişimlerini Kaydetme

Bir SAP sisteminde raporu kullanabilirsiniz RSUSR006sistemde herhangi bir başarısız oturum açma girişimini deneyen kullanıcılar olup olmadığını kontrol etmek için. Bu rapor, bir kullanıcı tarafından yapılan hatalı oturum açma denemelerinin sayısı ve kullanıcının kilitlemeleri hakkında ayrıntı içerir ve bu raporu ihtiyacınıza göre planlayabilirsiniz.

Git ABAP Editor SE38 ve rapor adını girin ve ardından EXECUTE.

Bu raporda, Kullanıcı Adı, Tür, Oluşturulma Tarihi, Oluşturan, Şifre, Kilit ve Yanlış Giriş Ayrıntıları gibi farklı ayrıntılara sahipsiniz.

Bir SAP sisteminde, tüm başarılı ve başarısız oturum açma girişimlerini kaydetmek için Güvenlik Denetim Günlüğünü (SM18, SM19 ve SM20 işlemleri) kullanmanız da mümkündür. SM20 işlemini kullanarak güvenlik denetimi günlüklerini analiz edebilirsiniz, ancak güvenlik denetimi günlüklerini izlemek için sistemde güvenlik denetimi etkinleştirilmelidir.

Boştaki Kullanıcıların Oturumunu Kapatma

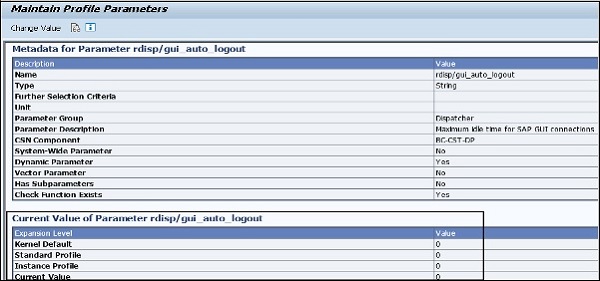

Bir kullanıcı bir SAP sisteminde zaten oturum açmışsa ve oturum belirli bir süre boyunca etkin değilse, yetkisiz erişimi önlemek için kullanıcıyı oturumu kapatmaya da ayarlayabilirsiniz.

Bu ayarı etkinleştirmek için, bu değeri profil parametresinde belirtmeniz gerekir: rdisp/gui_auto_logout.

Parameter Description- Etkin olmayan SAP GUI kullanıcılarının önceden tanımlanmış bir sürenin ardından SAP sistemindeki oturumlarının otomatik olarak kapatılacağını tanımlayabilirsiniz. Parametre bu sefer yapılandırır. SAP sistemindeki otomatik oturum kapatma varsayılan olarak devre dışı bırakılır (değer 0), yani kullanıcıların daha uzun bir süre herhangi bir eylem gerçekleştirmeseler bile oturumları kapatılmaz.

Values allowed- n [birim], burada n> = 0 ve Birim = S | M | H | D

Parametrenin mevcut değerini görmek için T-Kodunu çalıştırın: RZ11.

Aşağıdaki tablo, bir SAP sisteminde temel parametrelerin listesini, bunların varsayılan ve izin verilen değerlerini gösterir -

| Parametre | Açıklama | Varsayılan | İzin Verilen Değer |

|---|---|---|---|

| Giriş / fails_to_session_end | Oturum sonuna kadar geçersiz oturum açma denemesi sayısı | 3 | 1-99 |

| Oturum açma / fails_to_user_lock | Kullanıcı kilitlenene kadar geçersiz oturum açma denemelerinin sayısı | 12 | 1-99 |

| Oturum açma / fail_user_auto_unlock | T 1 ayarlandığında: Kilitler ayarlandıkları gün uygulanır. Kullanıcı oturum açtığında ertesi gün kaldırılır. | 1 | 0 veya 1 |

| rdisp / gui_auto_output | Bir kullanıcı için saniye cinsinden maksimum boşta kalma süresi | 0 (sınır yok) | sınırsız |

SAP Sistem Yetkilendirme Kavramı, SAP sistemini çalışan işlemlere ve programlara yetkisiz erişime karşı korumaya yöneliktir. Kullanıcıların bu etkinlik için yetkilendirme tanımlayana kadar SAP sisteminde işlem ve program yürütmesine izin vermemelisiniz.

Sisteminizi daha güvenli hale getirmek ve güçlü yetkilendirme uygulamak için, yetkilendirme planınızı gözden geçirerek şirketin güvenlik gereksinimlerini karşıladığından ve güvenlik ihlali olmadığından emin olmanız gerekir.

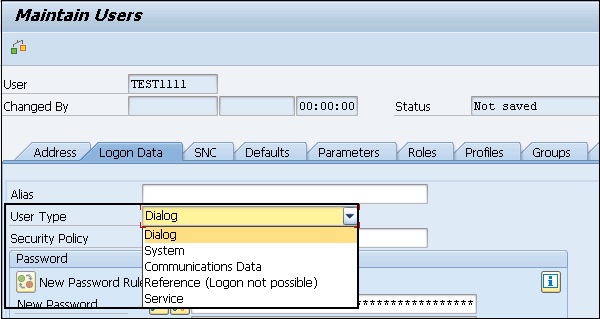

Kullanıcı Türleri

SAP Sisteminin önceki sürümlerinde, kullanıcı türleri yalnızca iki kategoriye ayrılmıştır - İletişim kutusu kullanıcıları ve İletişim kutusu olmayan kullanıcılar ve iki sistem arasındaki iletişim için yalnızca iletişim kutusu olmayan kullanıcılar önerilmiştir. SAP 4.6C ile kullanıcı türleri aşağıdaki kategorilere ayrılmıştır -

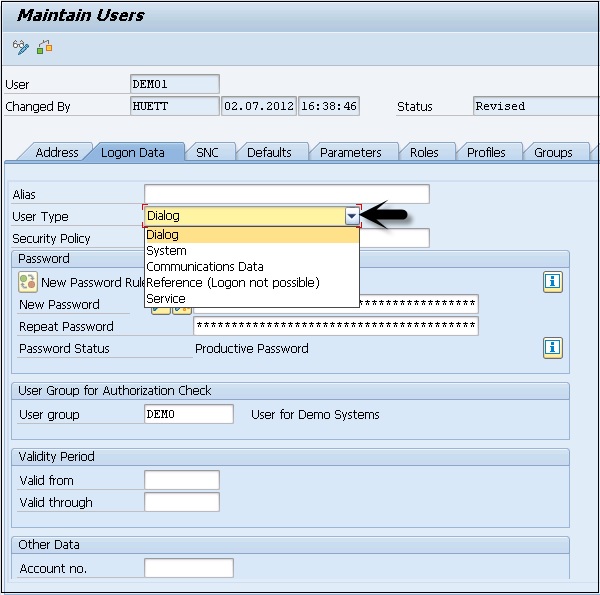

Dialog User- Bu kullanıcı bireysel etkileşimli sistem erişimi için kullanılır ve istemci işinin çoğu bir iletişim kutusu kullanıcısı kullanılarak gerçekleştirilir. Şifre, kullanıcının kendisi tarafından değiştirilebilir. Diyalog kullanıcılarında, çoklu diyalog oturumları önlenebilir.

Service User- Bu, ürün kataloğu görüntüleme gibi önceden belirlenmiş bazı görevleri gerçekleştirmek için etkileşimli sistem erişimi gerçekleştirmek için kullanılır. Bu kullanıcı için birden fazla oturum açmaya izin verilir ve yalnızca bir Yönetici bu kullanıcının parolasını değiştirebilir.

System User- Bu kullanıcı kimliği, sistemle ilgili görevlerin çoğunu gerçekleştirmek için kullanılır - Taşıma Yönetim Sistemi, İş Akışlarını Tanımlama ve ALE. Etkileşimli sisteme bağımlı bir kullanıcı değildir ve bu kullanıcı için birden fazla oturum açma izni vardır.

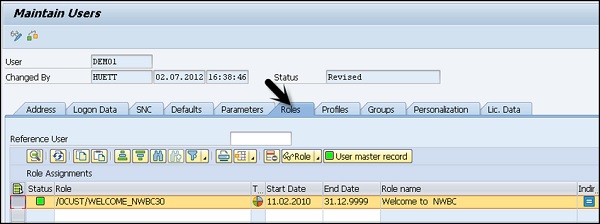

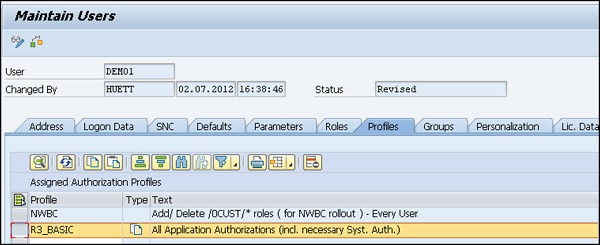

Reference User- SAP sisteminde oturum açmak için bir Referans kullanıcı kullanılmaz. Bu kullanıcı, dahili kullanıcılara ek yetki sağlamak için kullanılır. Bir SAP sisteminde, Roller sekmesine gidebilir ve iletişim kutusu kullanıcıları için ek haklar için bir referans kullanıcı belirleyebilirsiniz.

Communication Users- Bu kullanıcı türü, RFC bağlantısı, CPIC gibi farklı sistemler arasında diyalogsuz oturum açmak için kullanılır. SAP GUI kullanarak Dialog oturum açma, İletişim kullanıcıları için mümkün değildir. Bir Kullanıcı türü, ortak iletişim kutusu kullanıcıları gibi parolalarını değiştirebilir. Parolayı değiştirmek için RFC işlevsel modülü kullanılabilir.

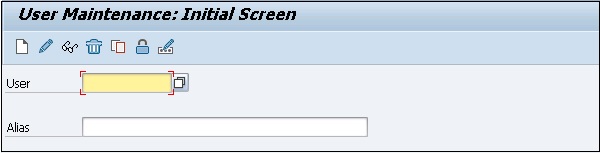

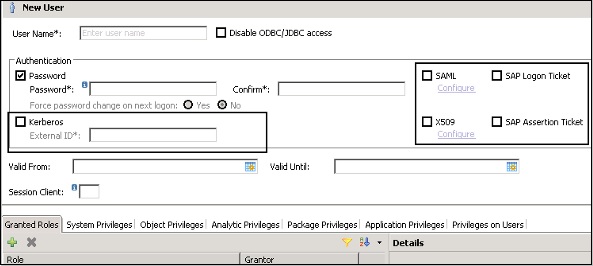

İşlem Kodu: SU01SAP sisteminde kullanıcı oluşturmak için kullanılır. Aşağıdaki ekranda, SU01 İşlemi altında bir SAP sisteminde farklı Kullanıcı türlerini görebilirsiniz.

Bir Kullanıcı Oluşturma

Bir SAP sisteminde farklı erişim haklarına sahip bir kullanıcı veya birden çok kullanıcı oluşturmak için aşağıda verilen adımları izlemelisiniz.

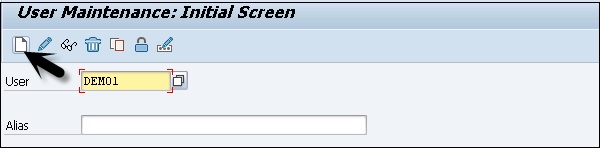

Step 1 - İşlem kodunu kullanın - SU01.

Step 2 - Oluşturmak istediğiniz kullanıcı adını girin, aşağıdaki ekran görüntüsünde gösterildiği gibi oluştur simgesine tıklayın.

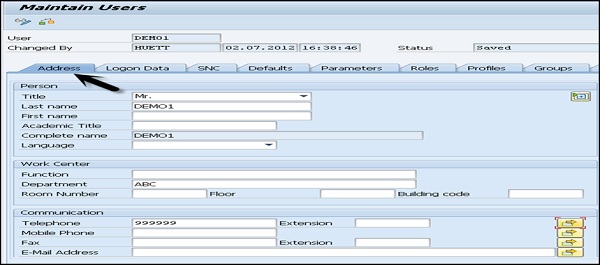

Step 3- Bir sonraki sekmeye - Adres sekmesine yönlendirileceksiniz. Buraya Ad, Soyad, Telefon Numarası, E-posta Kimliği vb. Ayrıntıları girmeniz gerekir.

Step 4 - Bir sonraki sekmeye yönlendirileceksiniz - Logon Data. Oturum açma verileri sekmesi altında kullanıcı türünü girin. Beş farklı kullanıcı tipimiz var.

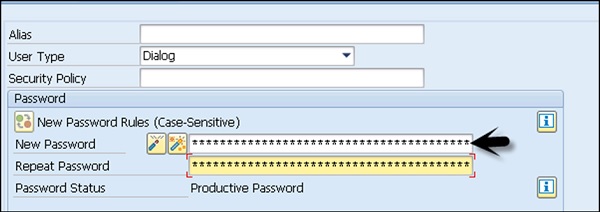

Step 5 - İlk Oturum Açma Parolasını yazın → Yeni Parola → Parolayı Tekrarla.

Step 6 - Bir sonraki sekmeye yönlendirileceksiniz - Roller − Rolleri kullanıcıya atayın.

Step 7 - Ayrıca bir sonraki sekmeye yönlendirileceksiniz - Profiller −Profilleri kullanıcılara atayın.

Step 8 - Onay almak için Kaydet'e tıklayın.

Merkezi Kullanıcı Yönetimi (CUA)

Merkezi Kullanıcı Yönetimi, merkezi bir sistem kullanarak bir SAP sistem ortamındaki tüm kullanıcıları yönetmenize olanak tanıyan temel kavramlardan biridir. Bu aracı kullanarak, tüm kullanıcı ana verilerini tek bir sistemde merkezi olarak yönetebilirsiniz. Merkezi Kullanıcı Yöneticisi, benzer kullanıcıları tek bir sistem ortamında yönetirken para ve kaynaklardan tasarruf etmenizi sağlar.

Merkezi Kullanıcı Yönetiminin avantajları şunlardır:

CUA'yı SAP ortamında yapılandırdığınızda, yalnızca merkezi sistemi kullanarak kullanıcılar oluşturabilir veya silebilirsiniz.

Tüm gerekli roller ve yetkilendirme, bir alt sistemde aktif formlarda mevcuttur.

Tüm kullanıcılar merkezi olarak izlenir ve yönetilir, bu da yönetim görevini karmaşık bir sistem ortamında tüm kullanıcı yönetimi etkinliklerini daha kolay ve net bir şekilde görmenizi sağlar.

Merkezi Kullanıcı Yöneticisi, benzer kullanıcıları tek bir sistem ortamında yönetirken para ve kaynaklardan tasarruf etmenizi sağlar.

Veri alışverişi kullanılarak gerçekleştirilen ALE manzara olarak adlandırılır Application Link EnablingBu, verilerin kontrollü bir şekilde değiş tokuş edilmesini sağlar. ALE, Merkezi Kullanıcı Yöneticisi tarafından SAP sistem ortamında alt sistemlerle veri alışverişi için kullanılır.

Karmaşık bir peyzaj ortamında, bir sistemi ALE ortamına sahip Merkezi sistem olarak tanımlarsınız ve bu, çift yönlü veri alışverişini kullanan tüm alt sistemlere bağlanır. Peyzajdaki çocuk sistemi birbirine bağlı değildir.

Merkezi Kullanıcı Yönetimini uygulamak için aşağıdaki noktalar dikkate alınmalıdır -

Tek / dağıtılmış bir ortamda birden çok istemciye sahip bir SAP ortamına ihtiyacınız var.

Yönetici kullanıcıları yönetmek için, aşağıdaki İşlem Kodlarında yetkilendirmeye ihtiyaç duyar -

SU01

SCC4

SCUA

SCUM

SM59

BD54

BD64

Sistemler arasında güvene dayalı bir ilişki oluşturmalısınız.

Merkezi ve alt sistemde sistem kullanıcıları oluşturmalısınız.

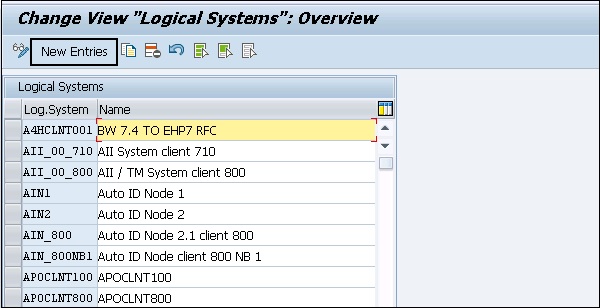

Mantıksal Sistem oluşturun ve ilgili istemciye mantıksal sistem atayın.

Model görünümü için model görünümü ve BAPI oluşturun.

Bir Merkezi Kullanıcı Yöneticisi oluşturun ve alanlar için dağıtım parametrelerini ayarlayın.

Şirket adreslerini senkronize edin

Kullanıcıları Aktar

Merkezi olarak yönetilen bir ortamda, önce bir Yönetici oluşturmanız gerekir. Gelecekteki CUA'nın tüm mantıksal sistemlerinde varsayılan şifre PASS ile SAP * kullanıcısı olarak oturum açın.

İşlemi Çalıştırın SU01 ve kendisine yönetici rolü atanmış bir kullanıcı oluşturun.

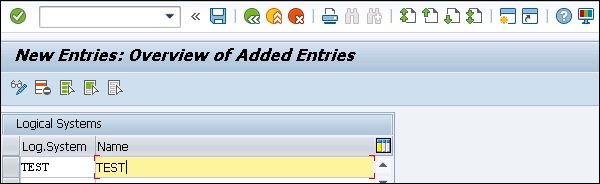

Mantıksal bir sistem tanımlamak için İşlemi kullanın BD54. Yeni bir mantıksal sistem oluşturmak için Yeni Girişler'e tıklayın.

Merkezi ve diğer SAP Sistemlerinden olanlar dahil tüm alt sistemler için Merkezi Kullanıcı Yönetimi için büyük harflerle yeni bir mantıksal ad oluşturun.

Sistemi kolayca tanımlamak için, Merkezi Kullanıcı Yönetim sistemini tanımlamak için kullanılabilecek aşağıdaki adlandırma kuralına sahipsiniz -

<System ID>CLNT<Client>

Mantıksal bir sistemin bazı yararlı açıklamalarını girin. Girişinizi kaydetmek içinSavebuton. Sonraki, tüm alt sistemlerde merkezi sistem için mantıksal sistem adı oluşturmaktır.

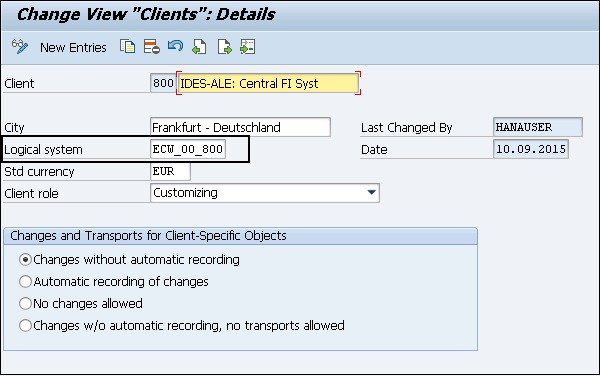

Bir müşteriye Mantıksal bir sistem atamak için İşlemi kullanın SCC4 ve Değiştir moduna geçin.

Mantıksal sisteme atamak istediğiniz istemciyi çift tıklayarak veya üzerine tıklayarak açın. Detailsbuton. Bir istemci yalnızca bir mantıksal sisteme atanabilir.

İstemci ayrıntılarındaki bir mantıksal sistem alanına, bu istemciyi atamak istediğiniz mantıksal bir sistem adı girin.

Merkezi Kullanıcı Yöneticisi'ne dahil etmek istediğiniz bir SAP ortamındaki tüm istemciler için yukarıdaki adımları uygulayın. Ayarlarınızı kaydetmek için,Save üstteki düğmesi.

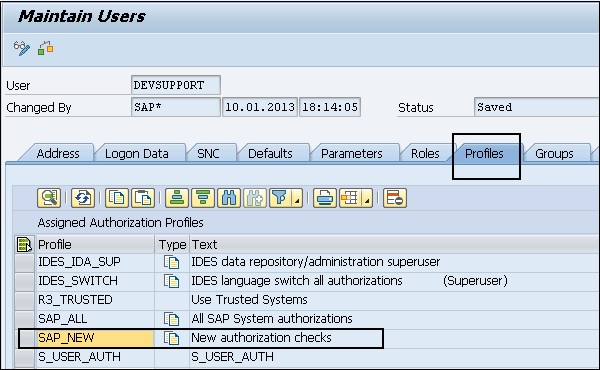

SAP'de Belirli Profilleri Koruma

Bir SAP sisteminde güvenliği sağlamak için, kritik yetkilendirme içeren belirli profilleri korumanız gerekir. Tam yetkiye sahip bir SAP sisteminde korumanız gereken çeşitli SAP yetkilendirme profilleri vardır.

SAP sisteminde korunması gereken birkaç profil şunlardır:

- SAP_ALL

- SAP_NEW

- P_BAS_ALL

SAP_ALL Yetkilendirme Profili

Bir SAP_ALL yetkilendirme profili, kullanıcının bir SAP sistemindeki tüm görevleri gerçekleştirmesine izin verir. Bu, bir SAP sistemindeki tüm yetkileri içeren kompozit profildir. Bu yetkiye sahip kullanıcılar bir SAP sistemindeki tüm faaliyetleri gerçekleştirebilir, bu nedenle bu profil sisteminizdeki herhangi bir kullanıcıya atanmamalıdır.

Tek bir kullanıcının bir profille korunması tavsiye edilir. Parola o kullanıcı için iyi korunmalı ve yalnızca gerektiğinde kullanılmalıdır.

SAP_ALL yetkileri atamak yerine, uygun kullanıcılara bireysel yetkiler atamalısınız. Sistem Süper Kullanıcınız / Sistem Yönetiminiz, onlara SAP_ALL yetkisi atamak yerine, gerekli olan bireysel yetkileri kullanmalısınız.

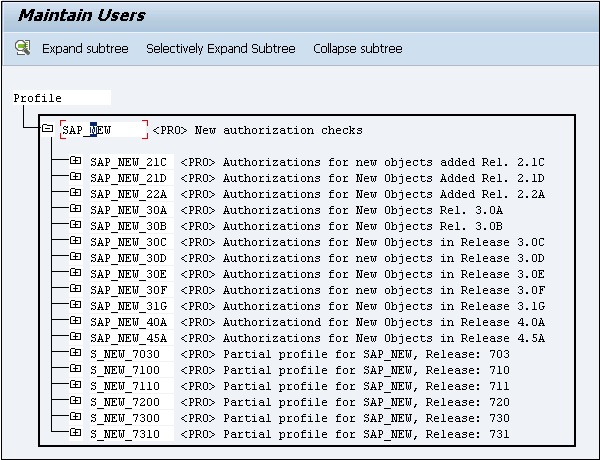

SAP_NEW Yetkilendirmesi

SAP_NEW yetkisi, yeni bir sürümde gerekli olan tüm yetkileri içerir. Bir sistem yükseltmesi yapıldığında, bu profil, bazı görevlerin düzgün şekilde çalıştırılması için kullanılır.

Bu yetkilendirmeyle ilgili aşağıdaki noktaları hatırlamalısınız -

Bir sistem yükseltmesi gerçekleştirildiğinde, bundan önce sürümler için SAP_NEW profillerini silmeniz gerekir.

Ortamınızdaki farklı kullanıcılara SAP_NEW profili altında ayrı yetkiler atamanız gerekir.

Bu profil çok uzun süre aktif tutulmamalıdır.

Ortamda uzun bir SAP_NEW profilleri listesine sahip olduğunuzda, sistemdeki yetkilendirme politikanızı gözden geçirmeniz gerektiğini gösterir.

Tüm SAP_NEW profillerinin listesini görmek için, bu profili çift tıklayarak seçmeli ve ardından → adresine gitmelisiniz. Choose.

P_BAS_ALL Yetkilendirme

Bu yetkilendirme, kullanıcının diğer uygulamalardan tablo içeriğini görüntülemesine izin verir. Bu yetki şunları içerir:P_TABU_DISyetki. Bu yetkilendirme, PA kullanıcısının kendi grubuna ait olmayan tablo içeriğini görmesine izin verir.

PFCG Rol Bakımı

PFCG Rol Bakımı, bir SAP sistemindeki rolleri ve yetkilendirmeyi yönetmek için kullanılabilir. PFCG'de rol, bir kişinin gerçek hayat senaryolarıyla ilgili olarak gerçekleştirdiği bir işi temsil eder. PFCG, bir kişiye günlük işlerini gerçekleştirmesi için atanabilecek bir dizi işlem tanımlamanıza olanak tanır.

Bir PFCG İşleminde roller oluşturulduğunda, İşlemi kullanabilirsiniz. SU01bu rolleri bireysel kullanıcılara atamak için. SAP sistemindeki bir kullanıcıya birden fazla sayıda rol atanabilir ve bunlar gerçek hayattaki günlük görevleriyle ilgilidir.

Bu roller, bir SAP sistemindeki kullanıcı ve yetkiler arasında bağlantılıdır. Gerçek yetkilendirmeler ve profiller, bir SAP sistemindeki nesneler biçiminde saklanır.

PFCG Rol Bakımını kullanarak aşağıdaki işlevleri gerçekleştirebilirsiniz -

- Rol Değiştirme ve Atama

- Rol Oluşturma

- Bileşik Roller Oluşturma

- Rollerin Taşınması ve Dağıtılması

Şimdi bu işlevleri ayrıntılı olarak tartışalım.

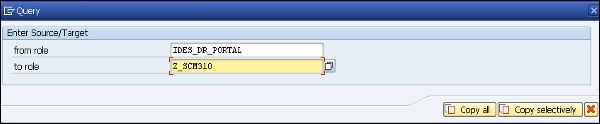

Rol Değiştirme ve Atama

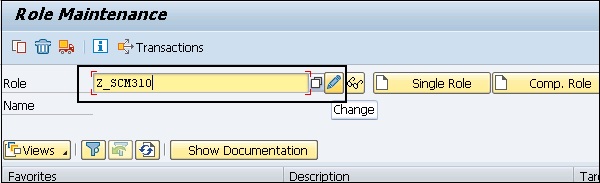

İşlemi Çalıştır: PFCG

Sizi bakım penceresi rolüne götürecektir. Mevcut rolü değiştirmek için alana verilen rol adını girin.

Rolü kopyala düğmesine tıklayarak standart rolü kopyalayın. Ad alanından adı girin. Değer seçim düğmesine tıklayın ve bunu kopyalamak istediğiniz rolü seçin.

Ayrıca, SAP tarafından başlatılan rolleri de seçebilirsiniz. SAP_, ancak daha sonra varsayılan rollerin üzerine yazılacaktır.

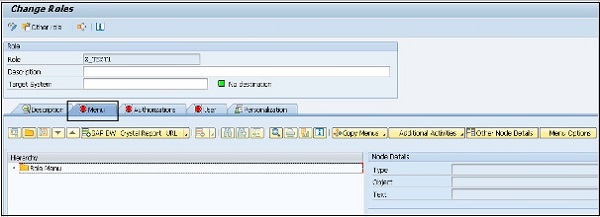

Rolü değiştirmek için, Change Rol Bakımında düğmesi.

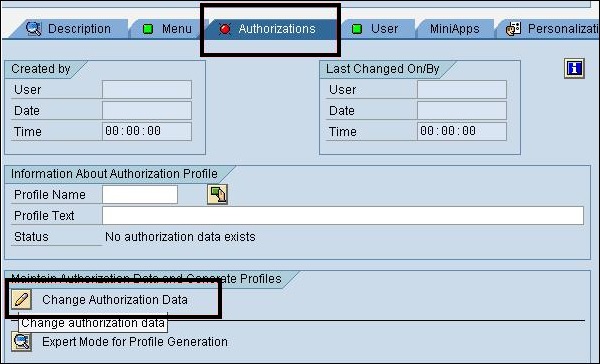

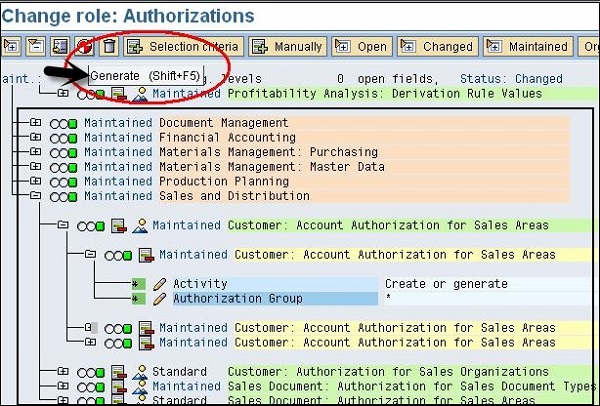

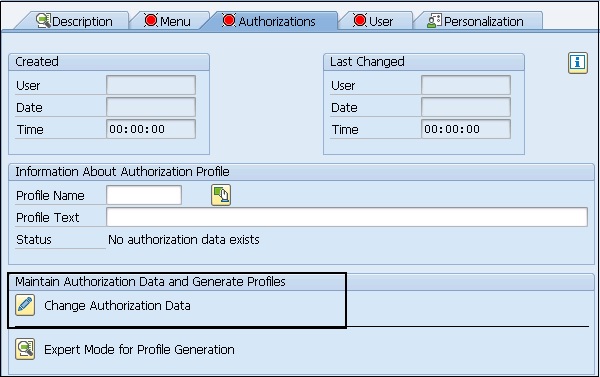

Menü sekme sayfasındaki kullanıcı menüsünü değiştirmek için Menü sekmesine gidin. Söz konusu kullanıcı için Yetkilendirme verilerini değiştirmek için Yetkilendirme sekmesine gidin.

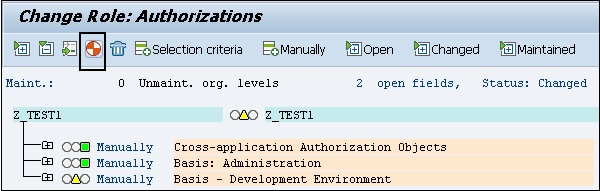

Yetki altında menü değişiklikleri için yetkileri ayarlamak için Uzman Modu'nu da kullanabilirsiniz. Bu rol için profil oluşturmak üzere Oluştur düğmesine tıklayın.

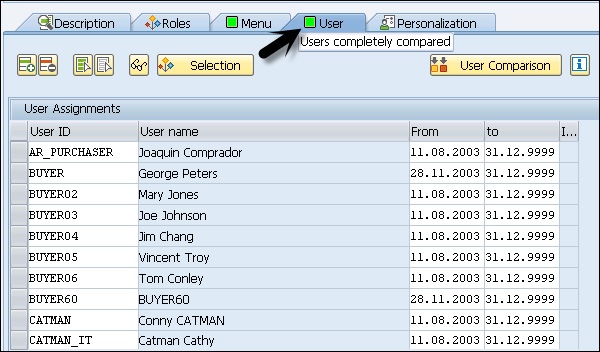

Kullanıcıları bu role atamak için Rol Değişiklikleri seçeneğindeki Kullanıcı sekmesine gidin. Bu role bir kullanıcı atamak için sistemde mevcut olmalıdır.

Ayrıca gerekirse bir Kullanıcı Karşılaştırması da yapabilirsiniz. Kullanıcı Karşılaştırma seçeneğine tıklayın. Ayrıca, Ana kayıtları karşılaştırmak için Tek ve Bileşik roller ve Kullanıcı Karşılaştırma seçeneği hakkında daha fazla bilgi edinmek için Bilgi düğmesine de tıklayabilirsiniz.

PFCG'de Rol Oluşturma

PFCG'de hem tekli roller hem de bileşik roller oluşturabilirsiniz. Rol adını girin ve aşağıdaki ekran görüntüsünde gösterildiği gibi Tek veya Bileşik Rol Oluştur'u tıklayın.

Y_ veya Z_ gibi Müşteri ad alanından seçim yapabilirsiniz. SAP tarafından sağlanan roller SAP_ ile başlar ve SAP tarafından sağlanan rollerden adı alamazsınız.

Rol oluştur düğmesine tıkladıktan sonra, rol tanımında MENÜ sekmesi altında İşlemler, Raporlar ve Web Adresleri eklemelisiniz.

Profili oluşturmak için Yetkilendirme sekmesine gidin, Yetkilendirme verilerini değiştir seçeneğine tıklayın.

Faaliyet seçiminize göre, organizasyonel seviyelere girmeniz istenir. İletişim kutusuna belirli bir değer girdiğinizde, rolün yetki alanları otomatik olarak korunur.

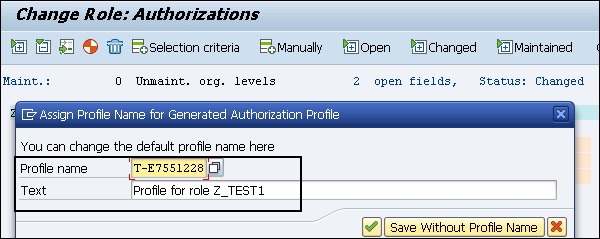

Referansı rollere göre uyarlayabilirsiniz. Bir rol tanımı yapıldıktan sonra, rolü oluşturmanız gerekir. Oluştur'a tıklayın (Shift + F5).

Bu yapıda kırmızı trafik ışıkları gördüğünüzde değer içermeyen organizasyon seviyelerini gösterir. Korunan sekmesinin yanındaki Organizasyon seviyeleri ile organizasyon seviyelerine girebilir ve bunları değiştirebilirsiniz.

Profil adını girin ve Oluştur adımını tamamlamak için onay seçeneğine tıklayın.

Tıklamak Saveprofili kaydetmek için. Kullanıcı sekmelerine giderek bu rolü kullanıcılara doğrudan atayabilirsiniz. Benzer şekilde, PFCG Rol Bakım Seçeneğini kullanarak Bileşik roller oluşturabilirsiniz.

Rollerin Taşınması ve Dağıtılması

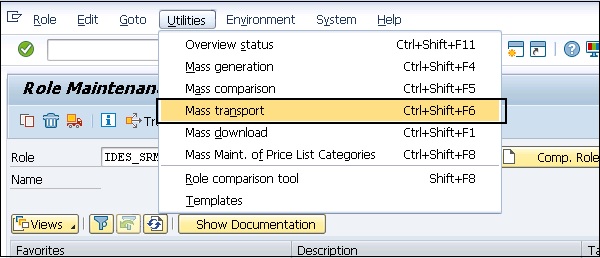

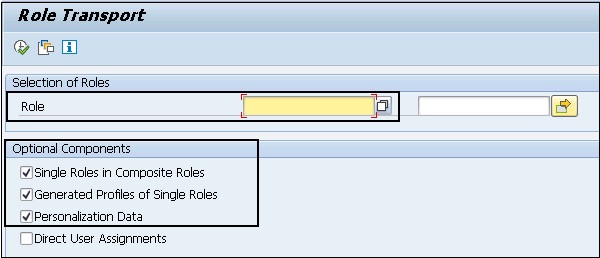

Transaction - PFCG'yi çalıştırın ve taşımak istediğiniz rol adını girin ve Taşıma Rolü'ne tıklayın.

Rol taşıma seçeneğine ulaşacaksınız. Taşıma Rolleri altında birden fazla seçeneğiniz var -

- Bileşik roller için tek rolleri taşıyın.

- Roller için oluşturulan profilleri taşıma.

- Kişiselleştirme Verileri.

Bir sonraki iletişim kutusunda, kullanıcı atamasından bahsetmelisiniz ve kişiselleştirme verileri de taşınmalıdır. Kullanıcı atamaları da taşınırsa, hedef sistemdeki tüm kullanıcı atamalarının yerini alır.

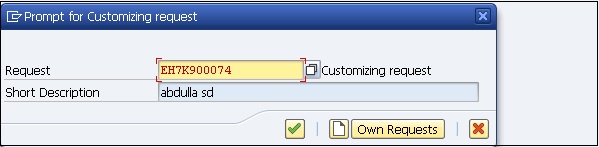

Kullanıcı rol atamalarının alınamaması için bir sistemi kilitlemek için, sistemi Özelleştirme tablosuna girin. PRGN_CUST işlem kullanarak SM30 ve değer alanını seçin USER_REL_IMPORT number.

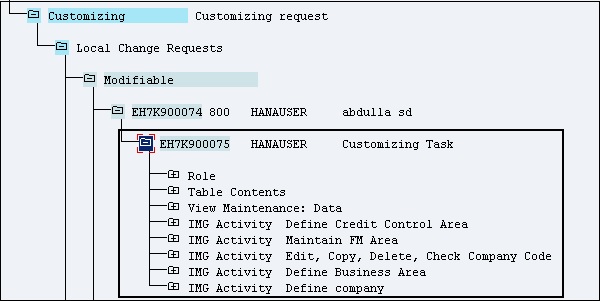

Bu rol, özelleştirme talebinde girilir. İşlemi kullanarak bunu görüntüleyebilirsinizSE10.

Özelleştirme talebinde yetkilendirme profilleri rollerle birlikte taşınır.

Yetki Bilgisi Sistem İşlemi - SUIM

Yetkilendirme Yönetiminde SUIM, bir SAP sisteminde kullanıcı profillerini bulabileceğiniz ve bu profilleri bu Kullanıcı Kimliğine atayabileceğiniz önemli bir araçtır. SUIM, Kullanıcıları, Rolleri, Profilleri, Yetkileri, İşlemleri ve Karşılaştırmayı Arama seçenekleri sunan bir başlangıç ekranı sağlar.

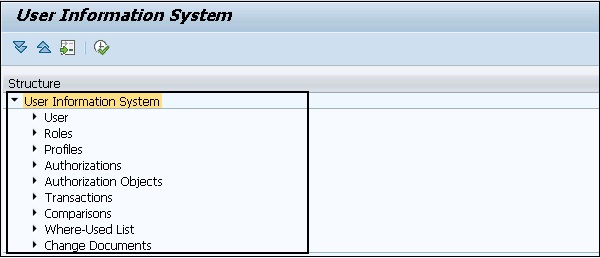

Kullanıcı Bilgi Sistemini açmak için İşlemi Çalıştırın: SUIM.

Bir Kullanıcı Bilgi Sisteminde, bir SAP sisteminde farklı işlevleri gerçekleştirmek için kullanılabilecek farklı düğümleriniz vardır. Bir Kullanıcı düğümünde olduğu gibi, seçim kriterlerine göre kullanıcılar üzerinde bir arama gerçekleştirebilirsiniz. Kilitli kullanıcıların listesini, belirli bir işlem kümesine erişimi olan kullanıcıları vb. Alabilirsiniz.

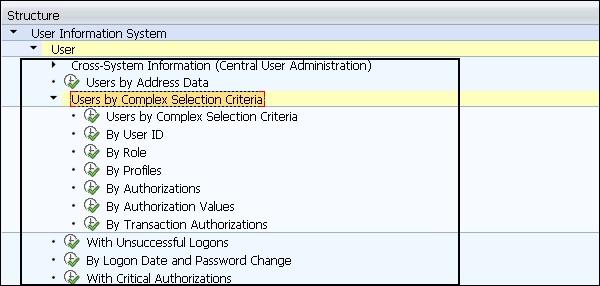

Her sekmeyi genişlettiğinizde, farklı seçim kriterlerine göre farklı raporlar oluşturma seçeneğiniz vardır. Kullanıcı sekmesini genişlettiğinizde olduğu gibi, aşağıdaki seçeneklere sahipsiniz -

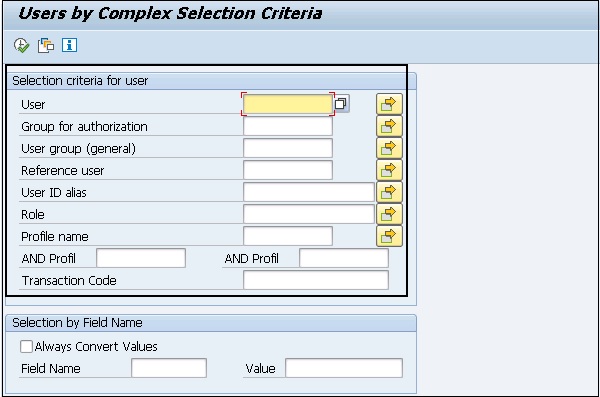

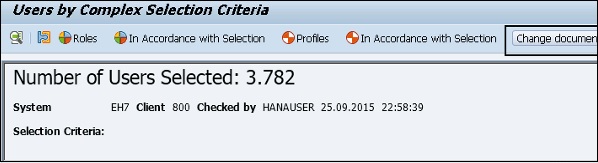

Kullanıcıları karmaşık seçim kriterlerine göre tıkladığınızda, aynı anda birden çok seçim koşulunu uygulayabilirsiniz. Aşağıdaki ekran görüntüsü size farklı seçim kriterlerini gösterir.

Rol Düğümü

Benzer şekilde, bu kullanıcı bilgi sistemi altındaki Roller, Profiller, Yetkiler ve çeşitli diğer seçenekler gibi farklı düğümlere erişebilirsiniz.

Rolleri ve profilleri aramak için SUIM aracını da kullanabilirsiniz. SUIM'de işlem ve atama ile arama yaparak belirli bir kullanıcı kimliği kümesine bir işlem listesi atayabilir ve bu rolleri bu kullanıcı kimliğine atayabilirsiniz.

Kullanıcı Bilgileri sistemini kullanarak bir SAP sisteminde çeşitli aramalar yapabilirsiniz. Kullanıcılara, Profillere, rollere, İşlemlere ve çeşitli diğer kriterlere göre farklı seçim kriterleri girebilir ve raporları alabilirsiniz.

RSUSR002 - Karmaşık Seçim Kriterlerine Göre Kullanıcılar.

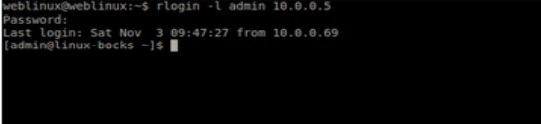

Belirli Unix Özelliklerini, Dosyalarını veya Hizmetlerini kullanırken, Parola Dosyalarını Korurken ve BSD Uzaktan Hizmetlerini Devre Dışı Bırakırken çeşitli güvenlik önlemleri almanız gerekir. rlogin ve remsh.

Şifre Koruması

Bir Unix platformunda, bir saldırgan Unix OS'de depolanan şifre bilgilerini keşfetmek için sözlük saldırı programını kullanabilir. Parolaları bir gölge parola dosyasında saklayabilirsiniz ve bir sistemdeki güvenliği artırmak için bu dosyaya yalnızca bir kök kullanıcı erişebilir.

Uzaktan Hizmetleri Devre Dışı Bırakma

BSD Remote hizmetleri, Unix sistemlerine uzaktan erişim sağlar. Uzak bir bağlantı başlatıldığında/etc/host.equiv ve $HOME/.rhosts kullanılır ve bu dosyaların bağlantı kaynağının ana bilgisayar adı ve IP adresi veya herhangi bir joker karakter hakkında bilgi içermesi durumunda, oturum açarken şifre girmeye gerek yoktur.

Uzak hizmetler rlogin ve remsh, bu senaryoda güvenlik tehdididir ve bu hizmetleri devre dışı bırakmanız gerekir. Bu hizmetleri şu adrese giderek devre dışı bırakabilirsiniz:inetd.conf Unix sistemindeki dosya.

Bir Unix sisteminde rlogin, hızlı ve küçük olacak şekilde tasarlanmış bir uzak kabuk istemcisidir (SSH gibi). Yüksek güvenlikli ortamlarda bazı küçük dezavantajları olabilen şifrelenmemiş, ancak çok yüksek hızlarda çalışabilir. Hem sunucu hem de istemci çok fazla bellek kullanmaz.

UNIX'te Ağ Dosya Sisteminin Güvenliğini Sağlama

Bir UNIX platformunda, bir SAP sisteminden ağ üzerinden taşıma ve iş dizinlerine erişmek için bir Ağ Dosya Sistemi kullanılır. Çalışma dizinlerine erişmek için, kimlik doğrulama işlemi ağ adreslerini içerir. IP sahtekarlığı kullanılarak Ağ Dosya Sistemi üzerinden saldırganlar tarafından yetkisiz erişim elde edilebilmesi mümkündür.

Sistemi güvenli kılmak için, ana dizini Ağ Dosya Sistemi üzerinden dağıtmamalısınız ve bu dizinlere yazma yetkisi dikkatlice atanmalıdır.

UNIX'te SAP Sistemi için SAP Sistem Dizini Erişimi

UNIX'te SAP Sistem Dizinleri için aşağıdaki erişim haklarını ayarlamalısınız -

| SAP Dizini | Sekizli form Erişim Ayrıcalığı | Sahip | Grup |

|---|---|---|---|

| / sapmnt / <SID> / exe | 775 | <sid> adm | Sapsys |

| / sapmnt / <SID> / exe / saposcol | 4755 | kök | Sapsys |

| / sapmnt / <SID> / global | 700 | <sid> adm | Sapsys |

| / sapmnt / <SID> / profil | 755 | <sid> adm | Sapsys |

| / usr / sap / <SID> | 751 | <sid> adm | Sapsys |

| / usr / sap / <SID> / <Örnek Kimliği> | 755 | <sid> adm | Sapsys |

| / usr / sap / <SID> / <Örnek Kimliği> / * | 750 | <sid> adm | Sapsys |

| / usr / sap / <SID> / <Örnek Kimliği> / sn | 700 | <sid> adm | Sapsys |

| / usr / sap / <SID> / SYS | 755 | <sid> adm | Sapsys |

| / usr / sap / <SID> / SYS / * | 755 | <sid> adm | Sapsys |

| / usr / sap / trans | 775 | <sid> adm | Sapsys |

| / usr / sap / trans / * | 770 | <sid> adm | Sapsys |

| /usr/sap/trans/.sapconf | 775 | <sid> adm | Sapsys |

| <<sid> adm ana dizini> | 700 | <sid> adm | Sapsys |

| <<sid> adm> ana dizini / * | 700 | <sid> adm | Sapsys |

SAP sisteminizi güvenli bir şekilde çalıştırmak için Windows Platformunda farklı kullanıcılar ve gruplar oluşturmanız gerekir. Kullanıcı yönetimi görevini kolaylaştırmak için, tüm WIN NT kullanıcılarının işletim sistemi düzeyinde doğru erişim haklarına sahip kullanıcı grubuna eklenmesi önerilir. Windows İşletim Sisteminde farklı grup seviyeleri vardır -

- Global Gruplar

- Yerel Gruplar

Global Gruplar

WIN'deki Global Gruplar, etki alanı düzeyinde mevcuttur ve birden çok sunucudan kullanıcıları atamak için kullanılabilir. Global gruplar, tek bir etki alanındaki tüm sunucular tarafından kullanılabilir.

Rahatlığınıza göre Global Grupların adını seçebilirsiniz. Ancak, adlandırma kurallarının kullanılması tavsiye edilir.SAP R/3 System InstallationSAP Sistem Yöneticileri için standart Global Grup olan ve şu şekilde tanımlanır: SAP_<SID>_GlobalAdmin.

Pencere Platformunda, bir SAP Sistemini çalıştırmak için kullanılabilecek yaygın olarak oluşturulmuş çeşitli Global Gruplar vardır -

SAPadmin - Bu grup, tüm SAP Sistem Yöneticilerinin bir listesini içerir.

SAPusers - Bu grup, tüm SAP Uygulama Kullanıcılarının bir listesini içerir.

SAPservices - Bu grup, tüm SAP Sistem Programlarının bir listesini içerir.

Domain Admin - Bu grup, tüm etki alanlarından tüm yöneticilerin bir listesini içerir.

Yerel Gruplar

Windows Platform'daki yerel gruplar, bir etki alanındaki tek bir sunucuyla sınırlıdır. Kurulum sırasında haklar, gruplara değil bireysel kullanıcılara atanır. Bununla birlikte, erişim haklarını tek kullanıcılar yerine yerel gruplara atamanız önerilir.

Yerel gruplar, paylaşılan etki alanlarında Windows ortamının güvenliğini artırmak için kullanılır. Yerel bir gruba ayrıca global kullanıcıları ve global grupları atayabilirsiniz. Herhangi bir adla yerel bir grup oluşturabilirsiniz, ancak yerel grup adını şu şekilde kullanmanız önerilir:SAP_<SID>_LocalAdmin.

Kullanıcılar, yerel gruplar ve küresel gruplar arasında çeşitli ilişkiler tanımlayabilirsiniz -

- Tek bir kullanıcı hem global bir grubun parçası hem de yerel bir grup olabilir.

- Yerel bir gruba global bir grup da dahil edebilirsiniz.

Windows Platformundaki Standart Kullanıcılar

SAP sistemini bir Windows platformunda çalıştırdığınızda, dikkatle yönetilmesi gereken standart kullanıcılar vardır. Aşağıdakiler Windows'taki standart kullanıcılardan bazılarıdır -

Window NT User -

Administrator - Tüm kaynaklara erişimi olan yönetici hesapları.

Guest - Sistemdeki tüm kaynaklara sadece misafir erişimi.

SAP System User -

<SID>ADM SAP - Tüm SAP kaynaklarına tam erişime sahip Sistem Yöneticisi.

SAPService<SID> - SAP hizmetlerini çalıştırmaktan sorumlu özel kullanıcı.

Database Users -

<DBService> - Veritabanına özgü hizmetleri Windows platformunda çalıştırmak için.

<DBuser> - Genel DB işlemlerini gerçekleştirmek için veritabanı kullanıcısı.

Ayrıca, Yönetici ve Konuk kullanıcılarının yükleme işlemi sırasında oluşturulduğunu ve Pencereye özgü görevleri gerçekleştirmek için kullanıldığını unutmayın. Tüm bu kullanıcılar bir Pencere platformunda korunmalıdır.

Veritabanı kullanıcılarınızı bir SAP sisteminde korumak kritik ve önemlidir. Bir veritabanı bir Oracle veritabanı, SQL Sunucusu veya bir MYSQL Veritabanı olabilir. Standart kullanıcıları bu veritabanlarından korumanız gerekir. Şifre, standart kullanıcılar için korunmalı ve düzenli olarak değiştirilmelidir.

Oracle Standard Kullanıcıları

Aşağıdaki tablo, Windows ortamındaki standart kullanıcıların listesini göstermektedir. Tüm bu kullanıcılar için şifre korunmalıdır.

| Kullanıcı adı | Tür | Şifre Değiştirme Yöntemi |

|---|---|---|

| <SID> ADM | İşletim Sistemi Kullanıcısı | OPS $ mekanizması |

| SAPServic <SID> | İşletim Sistemi Kullanıcısı | OPS $ mekanizması |

| SYS (dahili) | İşletim Sistemi Kullanıcısı | SAPDBA |

| SİSTEM | İşletim Sistemi Kullanıcısı | SAPDBA |

| SAPR3 | İşletim Sistemi Kullanıcısı | SAPDBA |

<SID> ADM için bir OPS $ kullanıcısı nasıl oluşturulur?

Bir OPS $ kullanıcısı oluşturmak için <SID> ADM ile oturum açmanız gerekir. Çalışıyorsa önce SAP Sistemini durdurmalı ve ardından aşağıda verilen komutu uygulamalısınız.

Create user OPS$<adm_user> default tablespace psapuserid temporary tablespace psaptemp identified externally;

Burada <adm_user> -

<SID> Eski Oracle sürümleri için ADM

<domain_name> \ <SID> ADM'nin son sürümleri

O zaman aşağıda verilen adımları izlemelisiniz -

Bağlan, kaynağı OPS $ <adm_user & gtl;

Bağlan /

SAPUSER (USERID Varchar (20), PASSWD VARCHAR2 (20)) tablosunu oluşturun;

SAPUSER değerlerine ('SAPR3', '<parola>) ekleyin;

Dahili bağlantı

<password> ile tanımlanan SAPR3 kullanıcısını değiştirin;

Benzer şekilde yaratabilirsiniz OPS$ için SAPService<SID>. Aşağıdaki komutta, adm_user yerine SAP_service_user kullanmalısınız.

Create user OPS$<SAP_service_user> default tablespace psapuserid temporary tablespace psaptemp identified externally;

Burada <SAP_service_user> -

Eski Oracle sürümleri için SAPService <SID>

En son sürümler için <alan_adı> \ SAPservice <SID>

DB Kullanıcıları için Parola Yönetimi

Veritabanınızdaki standart kullanıcılar için şifreleri yönetmek gereklidir. Parola değişikliği için kullanabileceğiniz çeşitli yardımcı programlar vardır.

SAPDBA Kullanan Bir DBA Kullanıcısı İçin Parola Nasıl Değiştirilir?

Bir DBA kullanıcısı için parola, komut satırı veya GUI kullanılarak değiştirilebilir. Şifreyi komut satırını kullanarak değiştirmek için aşağıdaki komutu kullanmalısınız -

Sapdba [-u <user1>/<user1_password>] –user2 <user2_password>

Yukarıdaki komutta, user1 SAPDBA'nın veritabanında oturum açmak için kullandığı veritabanı kullanıcısıdır.

<kullanıcı1_parolası>, kullanıcı1 parolasının parolasıdır.

<kullanıcı2>, şifresinin değiştirilmesi gereken veritabanı kullanıcısını gösterir.

<kullanıcı2_parolası> aynı kullanıcı için yeni paroladır.

Varsayılan şifresiyle "SYSTEM" kullanıcı adını kullanarak oturum açmak isterseniz, atlayabilirsiniz. –u komuttan.

Sapdba –u system/<system_password>] –sapr3 <sapr3_password>

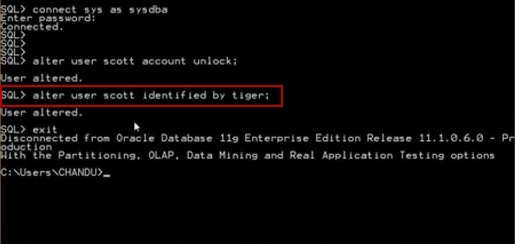

SVRMGRL Kullanarak SAPR3 için Parola Nasıl Değiştirilir?

SVRMGRL, Oracle'ın önceki sürümleriyle birlikte gelen ve aşağıda belirtilen veritabanı işlevlerini gerçekleştirmek için kullanılmış olan eski bir yardımcı programdır. En son sürümlerde, Sunucu Yöneticisi komutları artıkSQL*Plus.

- Veritabanı Oluşturma

- Veritabanını Başlatma ve Kapatma

- Veritabanının Kurtarılması

- Parola Yönetimi

Şifreyi değiştirmek için aşağıda verilen adımları izlemelisiniz -

- SVRMGRL'yi başlatın.

- Connect dahili komutunu kullanarak veritabanına bağlanın.

- SVRMGR> dahili bağlayın.

- Connected.

Bir sonraki adım, aşağıda verilen komutu girerek SAPUSER tablosunu güncellemektir -

Update OPS$ <SID>ADM.SAPUSER set PASSWD = ’<new_password>’ where USERID = ’SAPR3’;

İçin şifreyi güncellemelisiniz SAPR3 veritabanında komut satırını kullanarak.

Kullanıcı sapr3'ü değiştir, <new_password> ile tanımlanır

Single Sign-On (SSO)tek bir sistemde oturum açmanıza ve arka uçta birden çok sisteme erişmenize izin veren temel kavramlardan biridir. SSO, kullanıcının arka uçtaki SAP sistemlerinde yazılım kaynaklarına erişmesine olanak tanır.

SSO with NetWeaverplatform, kullanıcı kimlik doğrulaması sağlar ve sistem yöneticilerinin karmaşık bir SAP Sistem Ortamında kullanıcı yüklerini yönetmelerine yardımcı olur. SSO yapılandırması, güvenlik önlemlerini geliştirerek ve birden çok sistem için parola yönetimi görevlerini azaltarak bir kullanıcının SAP sistemlerinde ve uygulamalarda nasıl oturum açtığı sürecini basitleştirir.

SSO, bir kuruluşun şifre sorunları ile ilgili Hizmet Masasına yapılan çağrıların sayısını azaltarak işletme maliyetlerini düşürmesine ve dolayısıyla iş kullanıcılarının üretkenliğini artırmasına yardımcı olur. SAP NetWeaver entegrasyon mekanizması, SAP NetWeaver sisteminizi SSO konseptine kolayca entegre etmenizi sağlar ve SAP Sistem Peyzaj Ortamında arka uç sistemlerine kolay erişim sağlar.

SAP Tek Oturum Açma Kavramı

Tek Oturum Açma, bir kullanıcının mySAP Workplace'e günlük olarak oturum açmasına ve kullanıcı adı ve parolasını tekrar tekrar girmeden uygulamalara erişmesine olanak tanıyan mySAP Workplace ile yapılandırılabilir.

Aşağıdaki kimlik doğrulama yöntemlerini kullanarak mySAP Workplace ile SSO'yu yapılandırabilirsiniz:

- Kullanıcı adı ve şifre

- SAP Oturum Açma Biletleri

- X.509 müşteri Sertifikaları

Tek Oturum Açmada Entegrasyon

NetWeaver platformlu SSO, kullanıcı kimlik doğrulaması sağlar ve sistem yöneticilerinin karmaşık bir SAP sistem ortamında kullanıcı yüklerini yönetmelerine yardımcı olur. SSO yapılandırması, güvenlik önlemlerini geliştirerek ve birden çok sistem için parola yönetimi görevlerini azaltarak, kullanıcının SAP sistemlerinde ve uygulamalarda oturum açma sürecini basitleştirir.

SAP NetWeaver'ı kullanmak, yetkili kullanıcıların SSO yöntemini kullanarak NetWeaver Sistemine erişmek için kullandığı farklı mekanizmaları yapılandırmanıza olanak tanır. Sistemdeki oturum açma mekanizması, SAP NetWeaver sisteminin teknolojisine ve bu sistemlere erişim için kullanılan farklı iletişim kanallarına bağlıdır.

SAP GUI'de Tek Oturum Açmayı Yapılandırma

Tek Oturum Açma yapılandırmak için aşağıdaki T kodlarına erişiminizin olması gerekir -

- RZ10

- STRUST

Bu T kodlarına sahip olduğunuzda, aşağıda verilen adımları izlemelisiniz -

Step 1 - SAP GUI kullanarak herhangi bir SAP ECC Sistemine giriş yapın, T koduna gidin RZ10.

Step 2 - Bundan sonra Varsayılan profili ve Genişletilmiş Bakım'ı seçin.

Step 3 - Değiştir'e tıklayın ve profil için parametrelerin listesini göreceksiniz.

Step 4 - Aşağıdaki profil parametrelerini değiştirin -

- login / create_sso2_ticket = 1

- login / accept_sso2_ticket = 1

Step 5- Profili kaydedin ve etkinleştirin. Yeni bir profil oluşturacaktır.

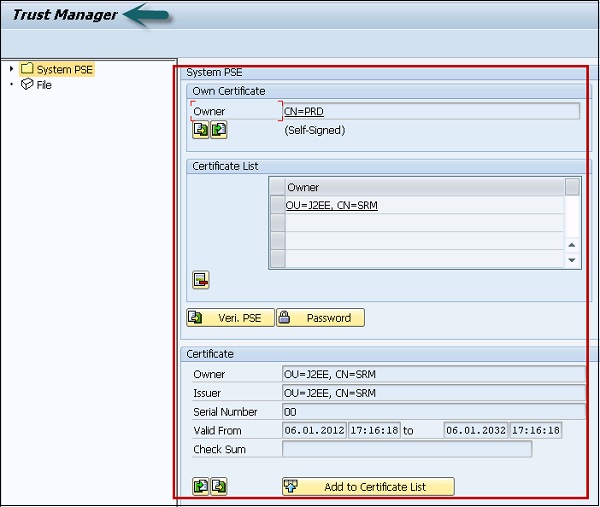

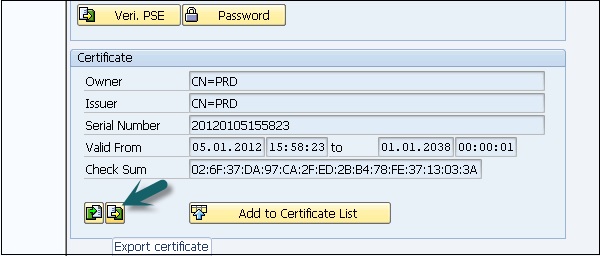

Step 6 - İhracat R3SSO Güven Yöneticisinden sertifika, işleme git STRUST.

Step 7- Own Certificate'in sağındaki metin kutusuna çift tıklayın. Sertifika bilgileri görüntülenir. Değerleri girmeniz gerektiğinden bu sertifikanın değerlerini not edin.

Step 8 - Simge İhracat Sertifikası'na tıklayın.

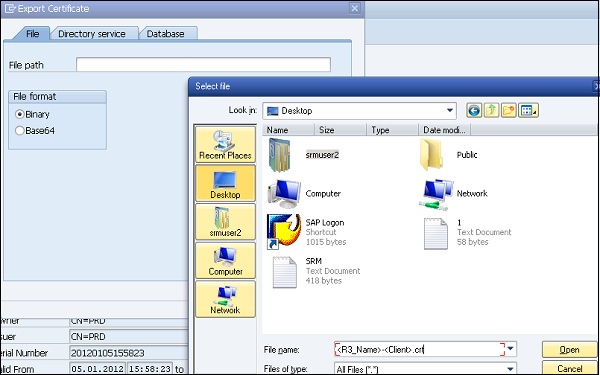

Step 9 - Dosyayı <R3_Name> - <Client> .crt olarak kaydedin.

Example - EBS-300.crt

Step 10 - Dosyayı ana dizinde oluşturmak için onay kutusuna tıklayın.

Step 11 - İçe aktar R3 SSO yönetici aracını kullanarak Java motoruna sertifika.

Note - Java motorunun başlatıldığından emin olun.

Step 12 - Java Yönetim aracını açın.

Step 13 - Java Motor Yönetici şifresini girin ve Bağlan'a tıklayın.

Step 14 - Sunucu → Hizmetler Anahtarı → Depolama'yı seçin.

Step 15 - Görünüm panelinde Bilet Anahtarı Deposuna tıklayın.

Step 16- Giriş grubu kutusunda Yükle'ye tıklayın. Önceki adımda dışa aktardığınız .crt dosyasını seçin.

Step 17 - Yönetici aracını kullanarak SAP Java motorundaki Güvenlik Sağlayıcı hizmetini yapılandırın.

Step 18 - Sunucu Hizmetleri Güvenlik Sağlayıcısını seçin.

Step 19 - Bileşen panelinde bileti seçin ve Kimlik Doğrulama sekmesine gidin.

Step 20 - Bilet Giriş Modülünü Değerlendirin seçeneklerini değiştirin ve SSO'yu yapılandırmak istediğiniz her arka uç sistemine aşağıdaki özellikleri ekleyin.

Web Tabanlı Erişim için Tek Oturum Açma

SAP NetWeaver sistemine erişmek için SSO ile birkaç seçeneği yapılandırabilirsiniz. SAP NetWeaver Sistemine bir web tarayıcısı veya başka bir web istemcisinden de erişebilirsiniz. SSO kullanarak, kullanıcılar şirket ağında bulunan arka uç sistemlerine ve diğer güvenli bilgilere erişebilir.

SSO, NetWeaver Uygulama sunucularında web tabanlı kullanıcı erişimini entegre etmek için çeşitli güvenlik kimlik doğrulama yöntemlerini kullanmanıza izin verir. Bilgileri ağ üzerinden göndermek için Kriptografi gibi çeşitli ağ iletişimi güvenlik yöntemlerini de uygulayabilirsiniz.

Aşağıdaki kimlik doğrulama yöntemleri, Uygulama sunucuları üzerinden verilere erişmek için SSO ile yapılandırılabilir -

- Kullanıcı Kimliği ve Parola Kimlik Doğrulamasını Kullanma

- Oturum Açma Biletlerini Kullanma

- X.509 İstemci Sertifikalarını Kullanma

- SAML Tarayıcı Yapılarını Kullanma

- SAML 2.0'ı kullanma

- Kerberos Kimlik Doğrulamasını Kullanma

İnternet üzerinden verilere erişirken, Ağ ve Taşıma Katmanındaki güvenlik mekanizmasını da kullanabilirsiniz.

Dijital olarak imzalanmış SAP oturum açma biletlerini, bir SAP ortamındaki entegre uygulamalara erişmek için Tek Oturum Açma ile yapılandırmak üzere yapılandırabilirsiniz. Kullanıcılara SAP oturum açma biletleri yayınlamak için bir portalı yapılandırabilirsiniz ve kullanıcıların ilk erişim için bu sistemi doğrulaması gerekir. SAP oturum açma biletleri kullanıcılara verildiğinde web tarayıcılarına kaydedilir ve kullanıcının SSO kullanımıyla farklı sistemlerde oturum açmasına izin verir.

Bir ABAP uygulama sunucusunda, yapılandırılabilen iki farklı Oturum Açma bileti türü vardır -

Logon Tickets - Bu biletler SSO yöntemini kullanarak web tabanlı erişime izin verir.

Authentication Assertion Tickets - Bu biletler sistemden sisteme iletişim için kullanılır.

SAP oturum açma biletlerini yapılandırmak için aşağıdaki parametreler Kullanıcı profilinde ayarlanmalıdır.

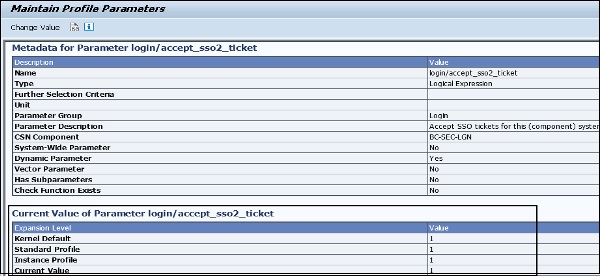

login / accept_sso2_ticket

SAP sistemleri arasında ve hatta SAP dışı sistemlerin ötesinde bir SSO'ya izin vermek için Tek Oturum Açma (SSO) biletlerini kullanabilirsiniz. SSO bileti, oturum açma bileti veya onaylama bileti olabilir. Oturum açma bileti, adı ile bir çerez olarak aktarılırMYSAPSSO2. Onay bileti, MYSAPSSO2 adıyla bir HTTP başlık değişkeni olarak aktarılır.

Note- Bu, sistemleri yayınlamak ve kabul etmek için ek yapılandırma adımları gerektirir. SSO bileşen sistemleri, bir SSO bileti ile oturum açmaya izin vermelidir (login / accept_sso2_ticket = 1).

Tek Oturum Açma için yalnızca prosedür (X.509 istemci sertifikası) kullanılıyorsa veya bu sistem için Tek Oturum Açmayı kullanmak istemiyorsanız, bu oturum açmayı SSO bileti ile devre dışı bırakabilirsiniz (login / accept_sso2_ticket = 0).

Parametreyi ayarlamak için İşlemi kullanın RZ11

Values allowed - 0/1

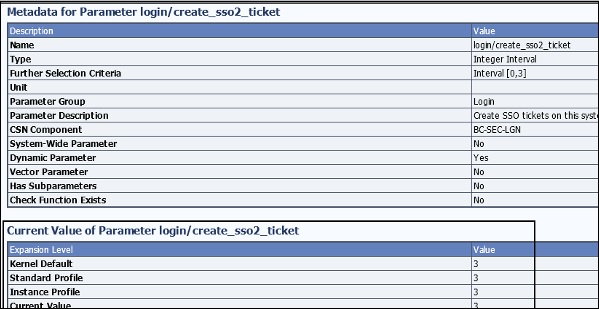

giriş / create_sso2_ticket

SAP sistemleri arasında ve hatta SAP dışı sistemlerin ötesinde bir SSO'ya izin vermek için Tek Oturum Açma (SSO) biletlerini kullanabilirsiniz. SSO bileti, oturum açma bileti veya onaylama bileti olabilir. Oturum açma bileti, MYSAPSSO2 adıyla bir tanımlama bilgisi olarak aktarılır. Onay bileti, MYSAPSSO2 adıyla bir HTTP başlık değişkeni olarak aktarılır.

Note - Bu, sistemleri yayınlamak ve kabul etmek için ek yapılandırma adımları gerektirir.

Düzenleyen sistem, bir SSO biletinin oluşturulmasına izin vermelidir -

login / create_sso2_ticket = 1: sertifika dahil SSO bileti

login / create_sso2_ticket = 2: sertifikasız SSO bileti

login / create_sso2_ticket = 3: Yalnızca onaylama biletleri oluştur

Values allowed- 0/1/2/3

login / ticket_expiration_time

MySAP.com Workplace'i kullanırken Tek Oturum Açma (SSO) olmasını mümkün kılmak için SSO biletleri kullanılabilir. Bir SSO bileti oluştururken, geçerlilik süresini ayarlayabilirsiniz. Bunun süresi dolduktan sonra, SSO bileti artık işyeri bileşen sistemlerinde oturum açmak için kullanılamaz. Kullanıcının daha sonra yeni bir SSO bileti almak için çalışma alanı sunucusunda yeniden oturum açması gerekir.

Values allowed - <Saat> [: <Dakika>]

Yanlış değerler girilirse, varsayılan değer kullanılır (8 saat).

Doğru değerler aşağıda gösterildiği gibi olacaktır -

- 24 → 24 saat

- 1:30 → 1 saat, 30 dakika

- 0:05 → 5 dakika

Yanlış değerler aşağıdaki gibi olacaktır -

- 40 (0:40 doğru olurdu)

- 0:60 (1 doğru olacaktır)

- 10: 000 (10 doğru olacaktır)

- 24: (24 doğru olur)

- 1:A3

X.509 İstemci Sertifikaları

Bir SSO yöntemi kullanarak, NetWeaver Uygulama Sunucusunun kimliğini doğrulamak için X.509 istemci sertifikalarını kullanabilirsiniz. İstemci sertifikaları, NetWeaver Uygulama sunucusuna kullanıcı erişimini güvence altına almak için çok güçlü şifreleme yöntemleri kullanır, bu nedenle NetWeaver Uygulama Sunucunuz güçlü şifreleme teknikleriyle etkinleştirilmelidir.

Kimlik doğrulama, herhangi bir kullanıcı adı ve parola girmeden SSL protokolü kullanılarak gerçekleştiğinden, SAP NetWeaver uygulama sunucularınızda SSL yapılandırılmış olmalıdır. SSL protokolünü kullanmak için, Web tarayıcısı ile NetWeaver ABAP Uygulama Sunucusu arasında iletişim kurmak için bir HTTPS bağlantısı gerektirir.

Güvenlik Onayı Biçimlendirme Dili (SAML2.0)

SAML2.0, Tek Oturum Açma SSO ile kimlik doğrulama olarak kullanılabilir ve farklı alanlarda TOA'yı etkinleştirir. SAML 2.0, bir kuruluş adı OASIS tarafından geliştirilmiştir. Ayrıca, Tek Oturum Kapatma seçeneği de sağlar; bu, bir kullanıcı tüm sistemlerden çıkış yaptığında, SAP sistemindeki hizmet sağlayıcının kimlik sağlayıcılara bildirimde bulunarak tüm oturumları kapattığı anlamına gelir.

Aşağıda SAML2.0 kimlik doğrulamasını kullanmanın avantajları verilmiştir -

Uygulamayı diğer sisteme barındıran sistem için kimlik doğrulamasını sürdürme yükünü azaltabilirsiniz.

Sistemlerde kullanıcı kimliklerini korumadan harici hizmet sağlayıcılar için kimlik doğrulamasını da sürdürebilirsiniz.

Tüm sistemlerde Tek Çıkış seçeneği.

Kullanıcı hesaplarını otomatik olarak eşlemek için.

Kerberos Kimlik Doğrulaması

Web istemcileri ve web tarayıcıları üzerinden erişimi kullanarak SAP NetWeaver Uygulaması sunucusu için Kerberos Kimlik Doğrulaması'nı da kullanabilirsiniz. Basit ve Korumalı GSS API Görüşme mekanizmasını kullanırSPNegoBu ayrıca, bu kimlik doğrulamayı kullanmak için ek lisanslara sahip Tek Oturum Açma SSO 2.0 veya daha yüksek bir sürüm gerektirir. SPNego Aktarım Katmanı güvenliğini desteklemediğinden, NetWeaver Uygulama Sunucusu ile iletişim kurmak üzere aktarım katmanı güvenliği eklemek için SSL protokolünün kullanılması önerilir.

Yukarıdaki ekran görüntüsünde, kimlik doğrulama amacıyla bir kullanıcı profilinde yapılandırılabilen farklı kimlik doğrulama yöntemlerini görebilirsiniz.

SAP'deki her kimlik doğrulama yönteminin kendi avantajları vardır ve farklı senaryolarda kullanılabilir.