Đạo đức Hacking - Đầu độc DNS

DNS Poisoning là một kỹ thuật đánh lừa máy chủ DNS tin rằng nó đã nhận được thông tin xác thực trong khi thực tế là không. Nó dẫn đến việc thay thế địa chỉ IP sai ở cấp DNS nơi địa chỉ web được chuyển đổi thành địa chỉ IP số. Nó cho phép kẻ tấn công thay thế các mục nhập địa chỉ IP cho một trang web mục tiêu trên một máy chủ DNS nhất định bằng địa chỉ IP của các điều khiển máy chủ. Kẻ tấn công có thể tạo các mục DNS giả mạo cho máy chủ có thể chứa nội dung độc hại có cùng tên.

Ví dụ: một người dùng nhập www.google.com, nhưng người dùng được đưa đến một trang web gian lận khác thay vì được chuyển hướng đến máy chủ của Google. Như chúng ta hiểu, DNS độc được sử dụng để chuyển hướng người dùng đến các trang giả mạo do những kẻ tấn công quản lý.

Ngộ độc DNS - Bài tập

Hãy làm một bài tập về nhiễm độc DNS bằng cùng một công cụ, Ettercap.

DNS Poisoning khá giống với ARP Poisoning. Để bắt đầu ngộ độc DNS, bạn phải bắt đầu với ARP, mà chúng ta đã thảo luận trong chương trước. Chúng tôi sẽ sử dụngDNS spoof plugin đã có trong Ettercap.

Step 1- Mở thiết bị đầu cuối và nhập “nano etter.dns”. Tệp này chứa tất cả các mục nhập địa chỉ DNS được Ettercap sử dụng để phân giải địa chỉ tên miền. Trong tệp này, chúng tôi sẽ thêm một mục giả mạo là “Facebook”. Nếu ai đó muốn mở Facebook, anh ta sẽ được chuyển hướng đến một trang web khác.

Step 2- Bây giờ chèn các mục dưới dòng chữ “Chuyển hướng nó đến www.linux.org”. Xem ví dụ sau -

Step 3- Bây giờ lưu tệp này và thoát bằng cách lưu tệp. Sử dụng “ctrl + x” để lưu tệp.

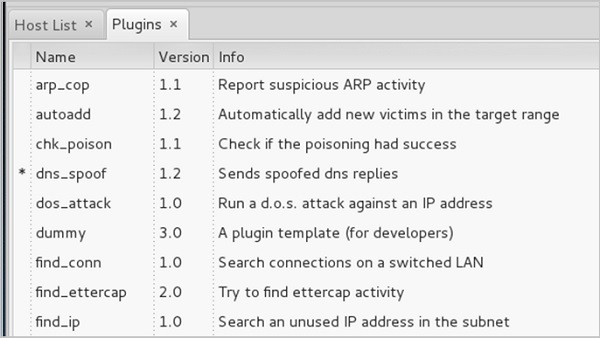

Step 4- Sau đó, toàn bộ quá trình giống nhau để bắt đầu ngộ độc ARP. Sau khi bắt đầu ngộ độc ARP, hãy nhấp vào “plugin” trên thanh menu và chọn plugin “dns_spoof”.

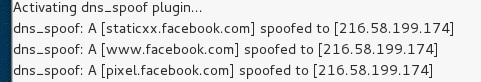

Step 5 - Sau khi kích hoạt DNS_spoof, bạn sẽ thấy trong kết quả rằng facebook.com sẽ bắt đầu giả mạo IP của Google bất cứ khi nào ai đó gõ nó vào trình duyệt của họ.

Nó có nghĩa là người dùng nhận được trang Google thay vì facebook.com trên trình duyệt của họ.

Trong bài tập này, chúng tôi đã thấy cách thức lưu lượng mạng có thể được đánh giá thông qua các công cụ và phương pháp khác nhau. Ở đây, một công ty cần một hacker có đạo đức để cung cấp bảo mật mạng để ngăn chặn tất cả các cuộc tấn công này. Hãy xem những gì một hacker có đạo đức có thể làm để ngăn chặn DNS Poisoning.

Phòng thủ chống ngộ độc DNS

Là một hacker có đạo đức, công việc của bạn rất có thể khiến bạn phải phòng ngừa hơn là kiểm tra bút. Những gì bạn biết với tư cách là một kẻ tấn công có thể giúp bạn ngăn chặn chính những kỹ thuật bạn sử dụng từ bên ngoài.

Dưới đây là các biện pháp phòng thủ chống lại các cuộc tấn công mà chúng tôi vừa đề cập từ góc nhìn của người kiểm tra bút -

Sử dụng mạng chuyển mạch phần cứng cho các phần nhạy cảm nhất trong mạng của bạn để cố gắng cô lập lưu lượng truy cập vào một phân đoạn hoặc miền xung đột.

Triển khai IP DHCP Snooping trên các thiết bị chuyển mạch để ngăn chặn các cuộc tấn công giả mạo và ngộ độc ARP.

Thực hiện các chính sách để ngăn chặn chế độ bừa bãi trên bộ điều hợp mạng.

Hãy cẩn thận khi triển khai các điểm truy cập không dây, biết rằng tất cả lưu lượng trên mạng không dây đều có thể bị đánh hơi.

Mã hóa lưu lượng truy cập nhạy cảm của bạn bằng giao thức mã hóa như SSH hoặc IPsec.

Bảo mật cổng được sử dụng bởi các bộ chuyển mạch có khả năng được lập trình để chỉ cho phép các địa chỉ MAC cụ thể gửi và nhận dữ liệu trên mỗi cổng.

IPv6 có các lợi ích và tùy chọn bảo mật mà IPv4 không có.

Thay thế các giao thức như FTP và Telnet bằng SSH là một biện pháp bảo vệ hiệu quả chống lại việc đánh hơi. Nếu SSH không phải là một giải pháp khả thi, hãy xem xét việc bảo vệ các giao thức cũ hơn bằng IPsec.

Mạng riêng ảo (VPN) có thể cung cấp một biện pháp bảo vệ hiệu quả chống lại việc đánh hơi do khía cạnh mã hóa của chúng.

SSL là một biện pháp bảo vệ tuyệt vời cùng với IPsec.

Tóm lược

Trong chương này, chúng ta đã thảo luận về cách những kẻ tấn công có thể nắm bắt và phân tích tất cả lưu lượng bằng cách đặt một trình đánh giá gói tin trong mạng. Với ví dụ thời gian thực, chúng tôi đã thấy việc lấy thông tin xác thực của nạn nhân từ một mạng nhất định dễ dàng như thế nào. Những kẻ tấn công sử dụng các cuộc tấn công MAC, ARP và tấn công đầu độc DNS để đánh hơi lưu lượng mạng và nắm giữ thông tin nhạy cảm như cuộc trò chuyện email và mật khẩu.