Lấy cắp thông tin đạo đức - Hướng dẫn nhanh

Hacking đã là một phần của máy tính trong gần 5 thập kỷ và nó là một lĩnh vực rất rộng, bao gồm nhiều chủ đề. Sự kiện hack đầu tiên được biết đến đã diễn ra vào năm 1960 tại MIT và cùng lúc đó, thuật ngữ "Hacker" được bắt nguồn.

Hacking là hành động tìm kiếm các điểm xâm nhập có thể tồn tại trong hệ thống máy tính hoặc mạng máy tính và cuối cùng là xâm nhập vào chúng. Hacking thường được thực hiện để truy cập trái phép vào hệ thống máy tính hoặc mạng máy tính, gây hại cho hệ thống hoặc lấy cắp thông tin nhạy cảm có sẵn trên máy tính.

Hacking thường là hợp pháp miễn là nó được thực hiện để tìm ra điểm yếu trong máy tính hoặc hệ thống mạng cho mục đích kiểm tra. Loại hack này chúng tôi gọi làEthical Hacking.

Một chuyên gia máy tính thực hiện hành vi hack được gọi là "Hacker". Tin tặc là những người tìm kiếm kiến thức, để hiểu cách hệ thống hoạt động, cách chúng được thiết kế và sau đó cố gắng chơi với các hệ thống này.

Các loại Hacking

Chúng tôi có thể tách việc tấn công thành các danh mục khác nhau, dựa trên những gì đang bị tấn công. Đây là một tập hợp các ví dụ -

Website Hacking - Lấy cắp dữ liệu một trang web có nghĩa là kiểm soát trái phép máy chủ web và phần mềm liên quan của nó như cơ sở dữ liệu và các giao diện khác.

Network Hacking - Đánh cắp mạng có nghĩa là thu thập thông tin về mạng bằng cách sử dụng các công cụ như Telnet, NS lookup, Ping, Tracert, Netstat, v.v. với mục đích gây hại cho hệ thống mạng và cản trở hoạt động của nó.

Email Hacking - Nó bao gồm việc truy cập trái phép vào tài khoản Email và sử dụng nó mà không có sự đồng ý của chủ sở hữu.

Ethical Hacking - Hack theo đạo đức liên quan đến việc tìm ra các điểm yếu trong máy tính hoặc hệ thống mạng nhằm mục đích kiểm tra và cuối cùng là sửa chúng.

Password Hacking - Đây là quá trình khôi phục mật khẩu bí mật từ dữ liệu đã được lưu trữ trong hoặc truyền qua hệ thống máy tính.

Computer Hacking - Đây là quá trình đánh cắp ID và mật khẩu máy tính bằng cách áp dụng các phương pháp hack và truy cập trái phép vào hệ thống máy tính.

Ưu điểm của Hacking

Hacking khá hữu ích trong các trường hợp sau:

Để khôi phục thông tin bị mất, đặc biệt là trong trường hợp bạn bị mất mật khẩu.

Để thực hiện kiểm tra thâm nhập để tăng cường bảo mật máy tính và mạng.

Thực hiện các biện pháp phòng ngừa thích hợp để ngăn chặn vi phạm an ninh.

Để có một hệ thống máy tính ngăn chặn các tin tặc độc hại truy cập.

Nhược điểm của Hacking

Hacking khá nguy hiểm nếu nó được thực hiện với mục đích có hại. Nó có thể gây ra -

Vi phạm an ninh hàng loạt.

Truy cập hệ thống trái phép vào thông tin cá nhân.

Vi phạm quyền riêng tư.

Gây khó khăn cho hoạt động của hệ thống.

Sự từ chối của dịch vụ tấn công.

Tấn công độc hại vào hệ thống.

Mục đích của Hacking

Có thể có nhiều ý định tích cực và tiêu cực đằng sau việc thực hiện các hoạt động hack. Dưới đây là danh sách một số lý do có thể xảy ra khiến mọi người say mê các hoạt động hack -

Chỉ để giải trí

Show-off

Đánh cắp thông tin quan trọng

Làm hỏng hệ thống

Làm phiền quyền riêng tư

Tống tiền

Kiểm tra bảo mật hệ thống

Để phá vỡ sự tuân thủ chính sách

Tin tặc có thể được phân loại thành các loại khác nhau như mũ trắng, mũ đen và mũ xám, dựa trên ý định hack hệ thống của chúng. Những thuật ngữ khác nhau này xuất phát từ Spaghetti Western xưa, nơi kẻ xấu đội mũ cao bồi đen và người tốt đội mũ trắng.

Tin tặc Mũ trắng

Tin tặc Mũ trắng còn được gọi là Ethical Hackers. Họ không bao giờ có ý định làm hại hệ thống, thay vào đó họ cố gắng tìm ra điểm yếu trong máy tính hoặc hệ thống mạng như một phần của kiểm tra thâm nhập và đánh giá lỗ hổng.

Hack theo đạo đức không phải là bất hợp pháp và nó là một trong những công việc đòi hỏi khắt khe trong ngành CNTT. Có rất nhiều công ty thuê các hacker có đạo đức để kiểm tra thâm nhập và đánh giá lỗ hổng.

Tin tặc mũ đen

Tin tặc Mũ đen, còn được gọi là crackers, là những kẻ tấn công nhằm truy cập trái phép vào hệ thống và gây hại cho hoạt động của hệ thống hoặc lấy cắp thông tin nhạy cảm.

Việc hack Black Hat luôn là bất hợp pháp vì mục đích xấu của nó bao gồm ăn cắp dữ liệu công ty, vi phạm quyền riêng tư, làm hỏng hệ thống, chặn giao tiếp mạng, v.v.

Hacker mũ xám

Hacker mũ xám là sự pha trộn của cả hacker mũ đen và mũ trắng. Họ hành động không có mục đích xấu nhưng để mua vui, họ khai thác điểm yếu bảo mật trong hệ thống máy tính hoặc mạng mà không có sự cho phép hoặc biết của chủ sở hữu.

Mục đích của họ là đưa điểm yếu để chủ sở hữu chú ý và nhận được sự đánh giá cao hoặc một chút tiền thưởng từ chủ sở hữu.

Tin tặc khác

Ngoài các nhóm tin tặc nổi tiếng ở trên, chúng tôi có các loại tin tặc sau dựa trên những gì chúng hack và cách chúng thực hiện -

Hacker mũ đỏ

Hacker mũ đỏ lại là sự pha trộn của cả hacker mũ đen và mũ trắng. Chúng thường ở mức độ tấn công các cơ quan chính phủ, các trung tâm thông tin tối mật và nói chung là bất cứ thứ gì thuộc loại thông tin nhạy cảm.

Tin tặc mũ xanh

Một hacker mũ xanh là một người bên ngoài các công ty tư vấn bảo mật máy tính được sử dụng để kiểm tra lỗi hệ thống trước khi ra mắt. Họ tìm kiếm những kẽ hở có thể bị khai thác và cố gắng thu hẹp những kẽ hở này. Microsoft cũng sử dụng thuật ngữBlueHat đại diện cho một loạt các sự kiện tóm tắt bảo mật.

Tin tặc ưu tú

Đây là địa vị xã hội giữa các hacker, được dùng để mô tả những người có kỹ năng cao nhất. Các khai thác mới được phát hiện sẽ luân chuyển giữa các tin tặc này.

Script Kiddie

Một đứa trẻ viết kịch bản là một người không phải là chuyên gia, người đột nhập vào hệ thống máy tính bằng cách sử dụng các công cụ tự động đóng gói sẵn do người khác viết, thường chỉ hiểu ít về khái niệm cơ bản, do đó có thuật ngữ Kiddie.

Neophyte

Một tân sinh viên, "n00b", hay "newbie" hoặc "Green Hat Hacker" là người mới làm quen với hack hoặc phreaking và hầu như không có kiến thức hoặc kinh nghiệm về hoạt động của công nghệ và hack.

Hacktivist

Hacktivist là một hacker sử dụng công nghệ để thông báo một thông điệp xã hội, hệ tư tưởng, tôn giáo hoặc chính trị. Nói chung, hầu hết chủ nghĩa hacktivism liên quan đến các cuộc tấn công làm mất mặt trang web hoặc từ chối dịch vụ.

Trong chương này, chúng ta sẽ có một bản tóm tắt ngắn gọn về một số Hacker nổi tiếng và cách họ trở nên nổi tiếng.

Jonathan James

Jonathan James là một hacker người Mỹ, khét tiếng là thanh thiếu niên đầu tiên bị đưa vào tù vì tội phạm mạng ở Hoa Kỳ. Anh ta đã tự sát vào năm 2008 vì vết thương do súng tự gây ra.

Năm 1999, ở tuổi 16, anh ta có quyền truy cập vào một số máy tính bằng cách phá mật khẩu của một máy chủ thuộc NASA và đánh cắp mã nguồn của Trạm vũ trụ quốc tế cùng với nhiều thông tin nhạy cảm khác.

Ian Murphy

Ian Murphy, còn được gọi là Đại úy Zap, đã có lúc bị học sinh trung học đánh cắp thiết bị máy tính cho anh ta. Ian tự nhận mình là "hacker đầu tiên từng bị kết tội".

Sự nghiệp của Ian với tư cách là một hacker bậc thầy được tạo ra vào năm 1986 sau khi anh ta và người vợ thất nghiệp của mình quyết định thành lập một số loại hình kinh doanh.

Anh ta có một lịch sử lâu dài về gian lận máy tính và Internet. Một trong những trò chơi yêu thích của anh ấy là giả mạo tiêu đề Email và gửi thư đe dọa của bên thứ ba.

Kevin Mitnick

Kevin Mitnick là một nhà tư vấn và tác giả bảo mật máy tính, người đã thâm nhập vào các công ty của khách hàng của mình để vạch trần những điểm mạnh, điểm yếu và lỗ hổng bảo mật tiềm ẩn của họ.

Anh ta là hacker đầu tiên có khuôn mặt bất tử của mình trên áp phích "Most Wanted" của FBI. Anh ta trước đây là tội phạm máy tính bị truy nã gắt gao nhất trong lịch sử Hoa Kỳ.

Từ những năm 1970 cho đến khi bị bắt giữ lần cuối vào năm 1995, anh ta đã khéo léo vượt qua các biện pháp bảo vệ an ninh của công ty, và tìm đường vào một số hệ thống được bảo vệ cẩn mật nhất như Sun Microsystems, Digital Equipment Corporation, Motorola, Netcom và Nokia.

Mark Abene

Mark Abene, được biết đến trên toàn thế giới với bút danh Phiber Optik, là một chuyên gia bảo mật thông tin và doanh nhân. Anh ta là một hacker nổi tiếng trong những năm 1980 và đầu những năm 1990. Ông là một trong những tin tặc đầu tiên công khai tranh luận và bảo vệ những giá trị tích cực của đạo đức hack như một công cụ có lợi cho ngành công nghiệp.

Chuyên môn của ông trải rộng trong các nghiên cứu thâm nhập, đánh giá bảo mật tại chỗ, đánh giá mã bảo mật, đánh giá và tạo chính sách bảo mật, hệ thống và kiến trúc mạng, quản trị hệ thống và quản lý mạng, cùng nhiều lĩnh vực khác. Khách hàng của anh ấy bao gồm American Express, UBS, First USA, Ernst & Young, KPMG và những người khác.

Johan Helsinguis

Johan Helsingius, hay còn được biết đến với cái tên Julf, đã trở nên nổi bật vào những năm 1980 khi ông bắt đầu điều hành chương trình phát lại ẩn danh phổ biến nhất thế giới, có tên là thâm nhập.fi.

Johan cũng chịu trách nhiệm phát triển sản phẩm cho nhà cung cấp dịch vụ internet Liên Âu đầu tiên, Eunet International.

Hiện tại, anh ấy là thành viên của hội đồng quản trị Technologia Incognita, một hiệp hội không gian tin tặc ở Amsterdam, và hỗ trợ các công ty truyền thông trên toàn thế giới bằng kiến thức mạng của mình.

Linus Torvalds

Linus Torvalds được biết đến là một trong những hacker giỏi nhất mọi thời đại. Ông nổi tiếng bằng cách tạo ra Linux, hệ điều hành dựa trên Unix rất phổ biến. Linux là mã nguồn mở và hàng nghìn nhà phát triển đã đóng góp vào Kernel của nó. Tuy nhiên, Torvalds vẫn là cơ quan có thẩm quyền cuối cùng về mã mới nào được tích hợp vào nhân Linux tiêu chuẩn. Tính đến năm 2006, khoảng hai phần trăm nhân Linux được viết bởi chính Torvalds.

Anh ấy chỉ khao khát trở nên đơn giản và vui vẻ bằng cách tạo ra hệ điều hành tốt nhất thế giới. Torvalds đã nhận được bằng tiến sĩ danh dự của Đại học Stockholm và Đại học Helsinki.

Robert Morris

Robert Morris, được biết đến là người tạo ra Morris Worm, loại sâu máy tính đầu tiên được tung ra trên Internet. Con sâu này có khả năng làm chậm máy tính và khiến chúng không thể sử dụng được nữa. Kết quả là anh ta bị kết án ba năm quản chế, 400 giờ phục vụ cộng đồng và cũng phải trả số tiền phạt là 10.500 đô la.

Morris hiện đang làm giáo sư tại Phòng thí nghiệm Khoa học Máy tính và Trí tuệ Nhân tạo MIT.

Gary McKinnon

Gary McKinnon là một hacker và quản trị hệ thống nổi tiếng. Anh ta nổi tiếng bị buộc tội là "vụ hack máy tính quân sự lớn nhất mọi thời đại". Anh ta đã hack thành công hệ thống của Lục quân, Không quân, Hải quân và NASA của chính phủ Hoa Kỳ.

Trong các tuyên bố của mình với giới truyền thông, ông thường đề cập rằng động lực của ông chỉ là tìm kiếm bằng chứng về UFO, công nghệ phản trọng lực và việc triệt tiêu “năng lượng tự do” có khả năng hữu ích cho công chúng.

Kevin Poulsen

Kevin Poulsen, còn được gọi là Dark Dante, trở nên nổi tiếng vì tai tiếng khi tiếp quản toàn bộ đường dây điện thoại của đài phát thanh KIIS-FM ở Los Angeles, đảm bảo rằng mình sẽ là người gọi thứ 102 và giành được giải thưởng là một chiếc Porsche 944 S2.

Poulsen cũng khiến FBI phẫn nộ khi đột nhập vào các máy tính liên bang để lấy thông tin nghe lén, khiến anh ta phải thụ án 5 năm. Anh ấy đã tự đổi mới mình với tư cách là một nhà báo và đã tạo ra một vị trí thích hợp cho mình trong lĩnh vực này.

Sau đây là danh sách các thuật ngữ quan trọng được sử dụng trong lĩnh vực hack.

Adware - Phần mềm quảng cáo là phần mềm được thiết kế để buộc các quảng cáo được chọn trước hiển thị trên hệ thống của bạn.

Attack - Tấn công là một hành động được thực hiện trên hệ thống để lấy quyền truy cập và trích xuất dữ liệu nhạy cảm.

Back door - Cửa sau, hoặc cửa bẫy, là một lối vào ẩn vào một thiết bị máy tính hoặc phần mềm bỏ qua các biện pháp bảo mật, chẳng hạn như đăng nhập và bảo vệ bằng mật khẩu.

Bot- Bot là một chương trình tự động hóa một hành động để nó có thể được thực hiện lặp đi lặp lại với tốc độ cao hơn nhiều trong một khoảng thời gian lâu dài hơn so với việc người vận hành có thể làm. Ví dụ: gửi HTTP, FTP hoặc Telnet với tốc độ cao hơn hoặc gọi tập lệnh để tạo các đối tượng với tốc độ cao hơn.

Botnet- Mạng botnet, còn được gọi là binh đoàn thây ma, là một nhóm máy tính bị điều khiển mà chủ sở hữu chúng không hề hay biết. Botnet được sử dụng để gửi thư rác hoặc thực hiện các cuộc tấn công từ chối dịch vụ.

Brute force attack- Tấn công vũ phu là phương pháp tự động và đơn giản nhất để truy cập vào hệ thống hoặc trang web. Nó cố gắng kết hợp tên người dùng và mật khẩu khác nhau, lặp đi lặp lại, cho đến khi vào được.

Buffer Overflow - Tràn bộ đệm là một lỗ hổng xảy ra khi nhiều dữ liệu được ghi vào một khối bộ nhớ hoặc bộ đệm hơn bộ đệm được cấp phát để lưu giữ.

Clone phishing - Lừa đảo nhân bản là việc sửa đổi một email hợp pháp, hiện có với một liên kết sai để lừa người nhận cung cấp thông tin cá nhân.

Cracker - Kẻ bẻ khóa là người sửa đổi phần mềm để truy cập vào các tính năng mà người bẻ khóa phần mềm coi là không mong muốn, đặc biệt là các tính năng chống sao chép.

Denial of service attack (DoS) - Tấn công từ chối dịch vụ (DoS) là một nỗ lực độc hại nhằm làm cho máy chủ hoặc tài nguyên mạng không khả dụng cho người dùng, thường bằng cách tạm thời làm gián đoạn hoặc đình chỉ các dịch vụ của máy chủ lưu trữ được kết nối với Internet.

DDoS - Tấn công từ chối dịch vụ phân tán.

Exploit Kit - Bộ công cụ khai thác là hệ thống phần mềm được thiết kế để chạy trên máy chủ web, với mục đích xác định các lỗ hổng phần mềm trên các máy khách giao tiếp với nó và khai thác các lỗ hổng đã phát hiện để tải lên và thực thi mã độc trên máy khách.

Exploit - Khai thác là một phần của phần mềm, một đoạn dữ liệu hoặc một chuỗi lệnh lợi dụng một lỗi hoặc lỗ hổng để xâm phạm sự an toàn của máy tính hoặc hệ thống mạng.

Firewall - Tường lửa là một bộ lọc được thiết kế để giữ những kẻ xâm nhập không mong muốn bên ngoài hệ thống máy tính hoặc mạng đồng thời cho phép giao tiếp an toàn giữa hệ thống và người dùng ở bên trong tường lửa.

Keystroke logging- Ghi nhật ký tổ hợp phím là quá trình theo dõi các phím được nhấn trên máy tính (và các điểm trên màn hình cảm ứng được sử dụng). Nó chỉ đơn giản là bản đồ của giao diện máy tính / con người. Nó được sử dụng bởi các hacker mũ xám và đen để ghi lại ID và mật khẩu đăng nhập. Keylogger thường được bí mật trên một thiết bị bằng cách sử dụng một Trojan được gửi bởi một email lừa đảo.

Logic bomb- Một loại virus được tiết vào hệ thống gây ra một hành động độc hại khi đáp ứng các điều kiện nhất định. Phiên bản phổ biến nhất là bom hẹn giờ.

Malware - Phần mềm độc hại là một thuật ngữ chung được sử dụng để chỉ nhiều dạng phần mềm thù địch hoặc xâm nhập, bao gồm vi rút máy tính, sâu, ngựa Trojan, ransomware, phần mềm gián điệp, phần mềm quảng cáo, phần mềm hù dọa và các chương trình độc hại khác.

Master Program - Chương trình tổng thể là chương trình mà hacker mũ đen sử dụng để truyền lệnh từ xa đến các máy bay không người lái bị nhiễm zombie, thông thường để thực hiện các cuộc tấn công Từ chối Dịch vụ hoặc các cuộc tấn công thư rác.

Phishing - Lừa đảo là một phương thức gian lận qua thư điện tử, trong đó thủ phạm gửi các email trông hợp pháp, nhằm thu thập thông tin cá nhân và tài chính từ người nhận.

Phreaker - Phreakers được coi là những tin tặc máy tính ban đầu và họ là những người đột nhập vào mạng điện thoại một cách bất hợp pháp, thường là để thực hiện các cuộc gọi điện thoại dài hạn miễn phí hoặc để nghe trộm đường dây điện thoại.

Rootkit - Rootkit là một loại phần mềm lén lút, thường độc hại, được thiết kế để che giấu sự tồn tại của một số quy trình hoặc chương trình khỏi các phương pháp phát hiện thông thường và cho phép tiếp tục truy cập đặc quyền vào máy tính.

Shrink Wrap code - Tấn công mã Shrink Wrap là hành vi khai thác các lỗ hổng trong phần mềm chưa được vá hoặc cấu hình kém.

Social engineering - Kỹ thuật xã hội ngụ ý lừa dối ai đó với mục đích lấy thông tin nhạy cảm và cá nhân, như chi tiết thẻ tín dụng hoặc tên người dùng và mật khẩu.

Spam - Spam đơn giản là một email không được yêu cầu, còn được gọi là email rác, được gửi đến một số lượng lớn người nhận mà không có sự đồng ý của họ.

Spoofing - Giả mạo là một kỹ thuật được sử dụng để truy cập trái phép vào máy tính, theo đó kẻ xâm nhập gửi tin nhắn đến máy tính có địa chỉ IP cho biết tin nhắn đến từ một máy chủ đáng tin cậy.

Spyware - Phần mềm gián điệp là phần mềm nhằm mục đích thu thập thông tin về một người hoặc tổ chức mà họ không biết và có thể gửi thông tin đó cho một thực thể khác mà không có sự đồng ý của người tiêu dùng hoặc xác nhận quyền kiểm soát máy tính mà người tiêu dùng không biết.

SQL Injection - SQL injection là một kỹ thuật chèn mã SQL, được sử dụng để tấn công các ứng dụng hướng dữ liệu, trong đó các câu lệnh SQL độc hại được chèn vào một trường nhập để thực thi (ví dụ: để kết xuất nội dung cơ sở dữ liệu cho kẻ tấn công).

Threat - Mối đe dọa là mối nguy hiểm có thể xảy ra có thể khai thác một lỗi hoặc lỗ hổng hiện có để xâm phạm tính bảo mật của máy tính hoặc hệ thống mạng.

Trojan - Trojan, hay Trojan Horse, là một chương trình độc hại được ngụy trang để trông giống như một chương trình hợp lệ, gây khó khăn cho việc phân biệt với các chương trình được cho là có ở đó được thiết kế với mục đích phá hủy tệp, thay đổi thông tin, ăn cắp mật khẩu hoặc thông tin khác.

Virus - Vi rút là một chương trình độc hại hoặc một đoạn mã có khả năng tự sao chép và thường có tác dụng bất lợi, chẳng hạn như làm hỏng hệ thống hoặc phá hủy dữ liệu.

Vulnerability - Lỗ hổng bảo mật là một điểm yếu cho phép hacker xâm phạm sự an toàn của máy tính hoặc hệ thống mạng.

Worms - Sâu là một loại vi rút tự sao chép, không làm thay đổi tệp tin mà cư trú trong bộ nhớ hoạt động và tự nhân đôi.

Cross-site Scripting- Cross-site scripting (XSS) là một loại lỗ hổng bảo mật máy tính thường thấy trong các ứng dụng web. XSS cho phép những kẻ tấn công đưa tập lệnh phía máy khách vào các trang web được người dùng khác xem.

Zombie Drone - Zombie Drone được định nghĩa là một máy tính có jack cắm cao đang được sử dụng ẩn danh như một người lính hoặc 'máy bay không người lái' cho hoạt động độc hại, chẳng hạn như phát tán các e-mail spam không mong muốn.

Trong chương này, chúng ta sẽ thảo luận ngắn gọn về một số công cụ nổi tiếng được sử dụng rộng rãi để ngăn chặn việc hack và truy cập trái phép vào máy tính hoặc hệ thống mạng.

NMAP

Nmap là viết tắt của Network Mapper. Nó là một công cụ mã nguồn mở được sử dụng rộng rãi để khám phá mạng và kiểm tra bảo mật. Nmap ban đầu được thiết kế để quét các mạng lớn, nhưng nó có thể hoạt động tốt như nhau đối với các máy chủ đơn lẻ. Quản trị viên mạng cũng thấy nó hữu ích cho các tác vụ như kiểm kê mạng, quản lý lịch trình nâng cấp dịch vụ và theo dõi máy chủ lưu trữ hoặc thời gian hoạt động của dịch vụ.

Nmap sử dụng các gói IP thô để xác định -

những máy chủ nào có sẵn trên mạng,

những dịch vụ mà các máy chủ đó đang cung cấp,

họ đang chạy trên hệ điều hành nào,

loại tường lửa nào đang được sử dụng và các đặc điểm khác như vậy.

Nmap chạy trên tất cả các hệ điều hành máy tính chính như Windows, Mac OS X và Linux.

Metasploit

Metasploit là một trong những công cụ khai thác mạnh mẽ nhất. Đó là một sản phẩm của Rapid7 và hầu hết các tài nguyên của nó có thể được tìm thấy tại: www.metasploit.com. Nó có hai phiên bản -commercial và free edition. Matasploit có thể được sử dụng với dấu nhắc lệnh hoặc với giao diện người dùng Web.

Với Metasploit, bạn có thể thực hiện các thao tác sau:

Tiến hành các thử nghiệm thâm nhập cơ bản trên các mạng nhỏ

Chạy kiểm tra tại chỗ về khả năng khai thác của các lỗ hổng

Khám phá mạng hoặc nhập dữ liệu quét

Duyệt qua các mô-đun khai thác và chạy các khai thác riêng lẻ trên máy chủ

Burp Suit

Burp Suite là một nền tảng phổ biến được sử dụng rộng rãi để thực hiện kiểm tra bảo mật của các ứng dụng web. Nó có nhiều công cụ khác nhau phối hợp hoạt động để hỗ trợ toàn bộ quá trình thử nghiệm, từ lập bản đồ ban đầu và phân tích bề mặt tấn công của ứng dụng, cho đến tìm và khai thác các lỗ hổng bảo mật.

Burp dễ sử dụng và cung cấp cho quản trị viên toàn quyền kiểm soát để kết hợp các kỹ thuật thủ công tiên tiến với tự động hóa để kiểm tra hiệu quả. Burp có thể được cấu hình dễ dàng và nó chứa các tính năng để hỗ trợ ngay cả những người thử nghiệm kinh nghiệm nhất trong công việc của họ.

Máy quét IP tức giận

Máy quét IP nổi giận là một máy quét cổng và địa chỉ IP đa nền tảng, nhẹ. Nó có thể quét địa chỉ IP trong bất kỳ phạm vi nào. Nó có thể được sao chép tự do và sử dụng ở bất cứ đâu. Để tăng tốc độ quét, nó sử dụng phương pháp đa luồng, trong đó một luồng quét riêng biệt được tạo cho mỗi địa chỉ IP được quét.

Angry IP Scanner chỉ cần ping từng địa chỉ IP để kiểm tra xem nó còn sống hay không và sau đó, nó phân giải tên máy chủ của nó, xác định địa chỉ MAC, quét các cổng, v.v. Lượng dữ liệu thu thập được về mỗi máy chủ có thể được lưu vào TXT, XML, CSV, hoặc các tệp danh sách IP-Port. Với sự trợ giúp của các plugin, Angry IP Scanner có thể thu thập bất kỳ thông tin nào về các IP được quét.

Cain & Abel

Cain & Abel là một công cụ khôi phục mật khẩu cho Hệ điều hành của Microsoft. Nó giúp khôi phục dễ dàng các loại mật khẩu khác nhau bằng cách sử dụng bất kỳ phương pháp nào sau đây:

đánh hơi mạng,

bẻ khóa mật khẩu được mã hóa bằng các cuộc tấn công Từ điển, Brute-Force và Cryptanalysis,

ghi âm các cuộc trò chuyện VoIP,

giải mã mật khẩu bị xáo trộn,

khôi phục khóa mạng không dây,

tiết lộ hộp mật khẩu,

khám phá mật khẩu được lưu trong bộ nhớ cache và phân tích các giao thức định tuyến.

Cain & Abel là một công cụ hữu ích cho các nhà tư vấn bảo mật, những người kiểm tra thâm nhập chuyên nghiệp và những người khác có kế hoạch sử dụng nó vì lý do đạo đức.

Ettercap

Ettercap là viết tắt của Ethernet Capture. Nó là một công cụ bảo mật mạng cho các cuộc tấn công Man-in-the-Middle. Nó có tính năng đánh hơi các kết nối trực tiếp, lọc nội dung khi đang bay và nhiều thủ thuật thú vị khác. Ettercap có các tính năng sẵn có để phân tích mạng và máy chủ. Nó hỗ trợ phân tích chủ động và thụ động của nhiều giao thức.

Bạn có thể chạy Ettercap trên tất cả các hệ điều hành phổ biến như Windows, Linux và Mac OS X.

EtherPeek

EtherPeek là một công cụ tuyệt vời giúp đơn giản hóa việc phân tích mạng trong một môi trường mạng không đồng nhất đa giao thức. EtherPeek là một công cụ nhỏ (dưới 2 MB) có thể dễ dàng cài đặt trong vài phút.

EtherPeek chủ động đánh hơi các gói lưu lượng trên mạng. Theo mặc định, EtherPeek hỗ trợ các giao thức như AppleTalk, IP, IP Address Resolution Protocol (ARP), NetWare, TCP, UDP, NetBEUI và gói NBT.

SuperScan

SuperScan là một công cụ mạnh mẽ cho quản trị viên mạng để quét các cổng TCP và phân giải tên máy chủ. Nó có giao diện thân thiện với người dùng mà bạn có thể sử dụng để -

Thực hiện quét ping và quét cổng bằng bất kỳ dải IP nào.

Quét bất kỳ phạm vi cổng nào từ danh sách tích hợp sẵn hoặc bất kỳ phạm vi nhất định nào.

Xem phản hồi từ các máy chủ được kết nối.

Sửa đổi danh sách cổng và mô tả cổng bằng trình chỉnh sửa tích hợp sẵn.

Hợp nhất danh sách cổng để xây dựng danh sách mới.

Kết nối với bất kỳ cổng mở nào được phát hiện.

Gán một ứng dụng trợ giúp tùy chỉnh cho bất kỳ cổng nào.

QualysGuard

QualysGuard là một bộ công cụ tích hợp có thể được sử dụng để đơn giản hóa các hoạt động bảo mật và giảm chi phí tuân thủ. Nó cung cấp thông tin bảo mật quan trọng theo yêu cầu và tự động hóa toàn bộ phạm vi kiểm tra, tuân thủ và bảo vệ cho các hệ thống CNTT và ứng dụng web.

QualysGuard bao gồm một bộ công cụ có thể giám sát, phát hiện và bảo vệ mạng toàn cầu của bạn.

WebInspect

WebInspect là một công cụ đánh giá bảo mật ứng dụng web giúp xác định các lỗ hổng đã biết và chưa biết trong lớp ứng dụng Web.

Nó cũng có thể giúp kiểm tra xem máy chủ Web có được định cấu hình đúng cách hay không và thử các cuộc tấn công web phổ biến như chèn tham số, tập lệnh trang web chéo, truyền tải thư mục, v.v.

LC4

LC4 trước đây được gọi là L0phtCrack. Nó là một ứng dụng kiểm tra và khôi phục mật khẩu. Nó được sử dụng để kiểm tra độ mạnh của mật khẩu và đôi khi để khôi phục mật khẩu Microsoft Windows bị mất, bằng cách sử dụng các cuộc tấn công từ điển, brute-force và hybrid.

LC4 khôi phục mật khẩu tài khoản người dùng Windows để hợp lý hóa việc di chuyển người dùng sang hệ thống xác thực khác hoặc để truy cập các tài khoản bị mất mật khẩu.

Máy quét bảo mật mạng LANguard

LANguard Network Scanner giám sát mạng bằng cách quét các máy được kết nối và cung cấp thông tin về từng nút. Bạn có thể lấy thông tin về từng hệ điều hành riêng lẻ.

Nó cũng có thể phát hiện các vấn đề đăng ký và có một báo cáo được thiết lập ở định dạng HTML. Đối với mỗi máy tính, bạn có thể liệt kênetbios bảng tên, người dùng đã đăng nhập hiện tại và địa chỉ Mac.

Trình chặn mạng

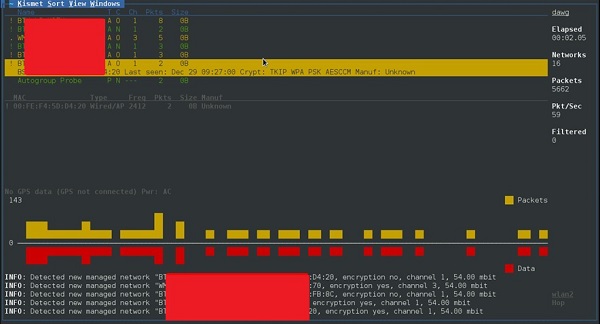

Network stumbler là một công cụ giám sát và quét WiFi dành cho Windows. Nó cho phép các chuyên gia mạng phát hiện mạng WLAN. Nó được sử dụng rộng rãi bởi những người đam mê mạng và tin tặc vì nó giúp bạn tìm thấy các mạng không dây không phát sóng.

Network Stumbler có thể được sử dụng để xác minh xem mạng có được cấu hình tốt hay không, cường độ tín hiệu hoặc vùng phủ sóng của mạng đó và phát hiện nhiễu giữa một hoặc nhiều mạng không dây. Nó cũng có thể được sử dụng cho các kết nối không được phép.

ToneLoc

ToneLoc là viết tắt của Tone Locator. Đó là một chương trình máy tính quay số thời chiến phổ biến được viết cho MS-DOS vào đầu những năm 90. Quay số trong chiến tranh là một kỹ thuật sử dụng một modem để tự động quét danh sách các số điện thoại, thường quay mọi số trong một mã vùng địa phương.

Tin tặc độc hại sử dụng danh sách kết quả để vi phạm bảo mật máy tính - để đoán tài khoản người dùng hoặc định vị modem có thể cung cấp điểm vào máy tính hoặc các hệ thống điện tử khác.

Nó có thể được nhân viên an ninh sử dụng để phát hiện các thiết bị trái phép trên mạng điện thoại của công ty.

Là một hacker có đạo đức, bạn sẽ cần hiểu các kỹ thuật hack khác nhau như -

- Đoán và bẻ khóa mật khẩu

- Đánh cắp phiên

- Giả mạo phiên

- Đánh giá lưu lượng mạng

- Sự từ chối của dịch vụ tấn công

- Khai thác lỗ hổng tràn bộ đệm

- SQL injection

Trong chương này, chúng ta sẽ thảo luận về một số kỹ năng mà bạn cần để trở thành chuyên gia trong lĩnh vực Đạo đức Hacking.

Kỹ năng cơ bản

Hack máy tính là một khoa học cũng như một nghệ thuật. Giống như bất kỳ chuyên môn nào khác, bạn cần phải nỗ lực rất nhiều để có được kiến thức và trở thành một hacker lão luyện. Một khi bạn đã đi đúng hướng, bạn sẽ cần nhiều nỗ lực hơn để cập nhật các công nghệ mới nhất, các lỗ hổng bảo mật mới và các kỹ thuật khai thác.

Một hacker có đạo đức phải là một chuyên gia về hệ thống máy tính và cần phải có kỹ năng lập trình và mạng máy tính rất mạnh.

Một hacker có đạo đức cần phải có nhiều kiên nhẫn, bền bỉ và kiên trì thử đi thử lại và chờ đợi kết quả cần thiết.

Ngoài ra, một hacker có đạo đức phải đủ thông minh để hiểu tình huống và suy nghĩ của người dùng khác để áp dụng các khai thác kỹ thuật xã hội. Một hacker có đạo đức tốt cũng có kỹ năng giải quyết vấn đề tuyệt vời.

Các khóa học & chứng chỉ

Hướng dẫn này cung cấp các hướng dẫn cơ bản để trở thành một Hacker có đạo đức thành công. Nếu bạn muốn xuất sắc trong lĩnh vực này, thì bạn có thể chọn theo đuổi các khóa học và chứng chỉ sau -

Lấy bằng cử nhân về Khoa học máy tính hoặc Chứng chỉ A + để hiểu rõ về các công nghệ phần cứng và phần mềm phổ biến nhất.

Hãy đảm nhận vai trò lập trình viên trong vài năm và sau đó chuyển sang vị trí hỗ trợ kỹ thuật.

Tiếp tục nhận các chứng chỉ mạng như Network + hoặc CCNA và sau đó là các chứng chỉ bảo mật như Security +, CISSP hoặc TICSA.

Bạn nên có một số kinh nghiệm làm việc với tư cách là Kỹ sư mạng và Quản trị viên hệ thống để hiểu về mạng và hệ thống từ trong ra ngoài.

Tiếp tục xem qua nhiều sách, hướng dẫn và bài báo khác nhau để hiểu các khía cạnh bảo mật máy tính khác nhau và coi chúng như một thách thức để bảo mật hệ thống mạng và máy tính của bạn với tư cách là kỹ sư an ninh mạng.

Nghiên cứu các khóa học bao gồm việc tạo ngựa Trojan, backdoor, virus và sâu, tấn công từ chối dịch vụ (DoS), chèn SQL, tràn bộ đệm, chiếm quyền điều khiển phiên và hack hệ thống.

Nắm vững nghệ thuật kiểm tra thâm nhập, dấu chân và trinh sát, và kỹ thuật xã hội.

Cuối cùng, hãy lấy Chứng chỉ Hacker Đạo đức được Chứng nhận (CEH).

GIAC (Chứng chỉ Bảo đảm Thông tin Toàn cầu) và Chuyên gia được Chứng nhận Bảo mật Tấn công (OSCP) là các chứng chỉ bổ sung về bảo mật CNTT sẽ bổ sung rất nhiều giá trị cho hồ sơ của bạn.

Ghi chú cuối cùng

Bạn cần phải ở lại với tư cách là một Hacker Mũ Trắng, có nghĩa là bạn cần phải làm việc trong các ranh giới nhất định. Không bao giờ xâm nhập hoặc tấn công bất kỳ máy tính hoặc mạng nào mà không có sự cho phép bắt buộc từ cơ quan chức năng.

Lưu ý cuối cùng, chúng tôi khuyên bạn nên hạn chế tham gia vào việc hack mũ đen có thể làm hỏng toàn bộ sự nghiệp của bạn.

Giống như tất cả các dự án tốt, hack đạo đức cũng có một loạt các giai đoạn riêng biệt. Nó giúp tin tặc thực hiện một cuộc tấn công có cấu trúc đạo đức.

Các sách hướng dẫn đào tạo bảo mật khác nhau giải thích quy trình hack đạo đức theo những cách khác nhau, nhưng đối với tôi với tư cách là một Hacker có đạo đức được chứng nhận, toàn bộ quy trình có thể được phân loại thành sáu giai đoạn sau.

Trinh sát

Trinh sát là giai đoạn mà kẻ tấn công thu thập thông tin về mục tiêu bằng cách sử dụng các phương tiện chủ động hoặc thụ động. Các công cụ được sử dụng rộng rãi trong quá trình này là NMAP, Hping, Maltego và Google Dorks.

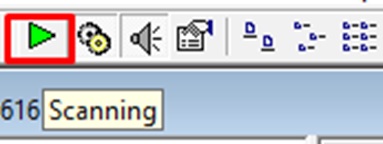

Quét

Trong quá trình này, kẻ tấn công bắt đầu chủ động thăm dò một máy hoặc mạng mục tiêu để tìm các lỗ hổng có thể bị khai thác. Các công cụ được sử dụng trong quá trình này là Nessus, Nexpose và NMAP.

Có được quyền truy cập

Trong quá trình này, lỗ hổng được xác định và bạn cố gắng khai thác nó để xâm nhập vào hệ thống. Công cụ chính được sử dụng trong quá trình này là Metasploit.

Duy trì quyền truy cập

Đó là quá trình mà hacker đã có được quyền truy cập vào hệ thống. Sau khi có được quyền truy cập, tin tặc cài đặt một số cửa hậu để xâm nhập vào hệ thống khi anh ta cần truy cập vào hệ thống thuộc sở hữu này trong tương lai. Metasploit là công cụ ưu tiên trong quá trình này.

Xóa đường đi

Quá trình này thực sự là một hoạt động phi đạo đức. Nó liên quan đến việc xóa nhật ký của tất cả các hoạt động diễn ra trong quá trình hack.

Báo cáo

Báo cáo là bước cuối cùng của quá trình hack đạo đức. Tại đây, Ethical Hacker biên soạn một báo cáo với những phát hiện của mình và công việc đã được thực hiện như các công cụ được sử dụng, tỷ lệ thành công, các lỗ hổng được tìm thấy và các quy trình khai thác.

Mẹo nhanh

Các quy trình không chuẩn. Bạn có thể áp dụng một loạt các quy trình và công cụ khác nhau theo các kỹ thuật mà bạn cảm thấy thoải mái. Quá trình này ít quan trọng nhất miễn là bạn có thể đạt được kết quả mong muốn.

Thu thập thông tin và tìm hiểu các hệ thống mục tiêu là quá trình đầu tiên trong quá trình hack đạo đức. Trinh sát là một tập hợp các quy trình và kỹ thuật (In chân, Quét & Liệt kê) được sử dụng để khám phá và thu thập thông tin một cách bí mật về một hệ thống mục tiêu.

Trong quá trình do thám, một tin tặc có đạo đức cố gắng thu thập càng nhiều thông tin về hệ thống mục tiêu càng tốt, thực hiện theo bảy bước được liệt kê dưới đây:

- Thu thập thông tin ban đầu

- Xác định phạm vi mạng

- Xác định máy đang hoạt động

- Khám phá các cổng mở và điểm truy cập

- Vân tay hệ điều hành

- Khám phá các dịch vụ trên các cảng

- Lập bản đồ mạng

Chúng tôi sẽ thảo luận chi tiết tất cả các bước này trong các chương tiếp theo của hướng dẫn này. Trinh sát diễn ra trong hai phần -Active Reconnaissance và Passive Reconnaissance.

Trinh sát tích cực

Trong quá trình này, bạn sẽ trực tiếp tương tác với hệ thống máy tính để lấy thông tin. Thông tin này có thể có liên quan và chính xác. Nhưng có nguy cơ bị phát hiện nếu bạn đang lên kế hoạch do thám tích cực mà không được phép. Nếu bạn bị phát hiện, thì quản trị viên hệ thống có thể có hành động nghiêm khắc đối với bạn và theo dõi các hoạt động tiếp theo của bạn.

Trinh sát thụ động

Trong quá trình này, bạn sẽ không được kết nối trực tiếp với hệ thống máy tính. Quá trình này được sử dụng để thu thập thông tin cần thiết mà không cần tương tác với các hệ thống đích.

Dấu chân là một phần của quy trình trinh sát được sử dụng để thu thập thông tin có thể có về hệ thống máy tính hoặc mạng mục tiêu. Dấu chân có thể là cả haipassive và active. Đánh giá trang web của một công ty là một ví dụ về việc thu thập thông tin thụ động, trong khi việc cố gắng truy cập thông tin nhạy cảm thông qua kỹ thuật xã hội là một ví dụ về thu thập thông tin chủ động.

Dấu chân về cơ bản là bước đầu tiên mà hacker thu thập càng nhiều thông tin càng tốt để tìm cách xâm nhập vào hệ thống mục tiêu hoặc ít nhất là quyết định kiểu tấn công nào sẽ phù hợp hơn với mục tiêu.

Trong giai đoạn này, tin tặc có thể thu thập các thông tin sau:

- Tên miền

- Các địa chỉ IP

- Namespaces

- Thông tin nhân viên

- Số điện thoại

- E-mails

- Thông tin công việc

Trong phần sau, chúng ta sẽ thảo luận về cách trích xuất thông tin cơ bản và dễ truy cập về bất kỳ hệ thống máy tính hoặc mạng nào được kết nối với Internet.

Thông tin tên miền

Bạn có thể dùng http://www.whois.com/whois trang web để nhận thông tin chi tiết về thông tin tên miền bao gồm chủ sở hữu, công ty đăng ký tên miền, ngày đăng ký, ngày hết hạn, máy chủ định danh, thông tin liên hệ của chủ sở hữu, v.v.

Đây là bản ghi mẫu của www.tutorialspoint.com được trích xuất từ WHOIS Lookup -

Sửa chữa nhanh

Bạn nên giữ hồ sơ tên miền của mình ở chế độ riêng tư, điều này có thể ẩn thông tin nêu trên khỏi các tin tặc tiềm năng.

Tìm địa chỉ IP

Bạn có thể dùng pingra lệnh theo lời nhắc của bạn. Lệnh này có sẵn trên Windows cũng như trên hệ điều hành Linux. Sau đây là ví dụ để tìm ra địa chỉ IP của tutorialspoint.com

$ping tutorialspoint.comNó sẽ tạo ra kết quả sau:

PING tutorialspoint.com (66.135.33.172) 56(84) bytes of data.

64 bytes from 66.135.33.172: icmp_seq = 1 ttl = 64 time = 0.028 ms

64 bytes from 66.135.33.172: icmp_seq = 2 ttl = 64 time = 0.021 ms

64 bytes from 66.135.33.172: icmp_seq = 3 ttl = 64 time = 0.021 ms

64 bytes from 66.135.33.172: icmp_seq = 4 ttl = 64 time = 0.021 msTìm công ty lưu trữ

Sau khi có địa chỉ trang web, bạn có thể biết thêm chi tiết bằng cách sử dụng trang web ip2location.com. Sau đây là ví dụ để tìm hiểu chi tiết về địa chỉ IP:

Ở đây hàng ISP cung cấp cho bạn thông tin chi tiết về công ty lưu trữ vì địa chỉ IP thường chỉ được cung cấp bởi các công ty lưu trữ.

Sửa chữa nhanh

Nếu một hệ thống máy tính hoặc mạng được liên kết trực tiếp với Internet, thì bạn không thể ẩn địa chỉ IP và các thông tin liên quan như công ty lưu trữ, vị trí của nó, ISP, v.v. Nếu bạn có một máy chủ chứa dữ liệu rất nhạy cảm, thì đó là nên giữ nó sau một proxy an toàn để tin tặc không thể lấy được thông tin chi tiết chính xác về máy chủ thực của bạn. Bằng cách này, sẽ khó có tin tặc tiềm năng nào tiếp cận trực tiếp máy chủ của bạn.

Một cách hiệu quả khác để ẩn IP hệ thống của bạn và cuối cùng là tất cả thông tin liên quan là đi qua Mạng riêng ảo (VPN). Nếu bạn định cấu hình VPN, thì toàn bộ lưu lượng sẽ đi qua mạng VPN, vì vậy địa chỉ IP thực của bạn được ISP chỉ định luôn bị ẩn.

Dải địa chỉ IP

Các trang web nhỏ có thể có một địa chỉ IP duy nhất được liên kết với chúng, nhưng các trang web lớn hơn thường có nhiều địa chỉ IP phục vụ các miền và miền phụ khác nhau.

Bạn có thể lấy một loạt các địa chỉ IP được chỉ định cho một công ty cụ thể bằng cách sử dụng Cơ quan đăng ký số Internet (ARIN) của Mỹ.

Bạn có thể nhập tên công ty vào hộp tìm kiếm được đánh dấu để tìm ra danh sách tất cả các địa chỉ IP được chỉ định cho công ty đó.

Lịch sử của trang web

Rất dễ dàng để có được lịch sử đầy đủ của bất kỳ trang web nào bằng cách sử dụng www.archive.org .

Bạn có thể nhập tên miền vào hộp tìm kiếm để tìm hiểu xem trang web đang hoạt động như thế nào tại một thời điểm nhất định và những trang có sẵn trên trang web vào những ngày khác nhau.

Sửa chữa nhanh

Mặc dù có một số lợi thế khi giữ trang web của bạn trong cơ sở dữ liệu lưu trữ, nhưng nếu bạn không muốn ai đó xem trang web của bạn tiến triển như thế nào qua các giai đoạn khác nhau, thì bạn có thể yêu cầu archive.org xóa lịch sử trang web của bạn.

Thuật ngữ lấy dấu vân tay hệ điều hành trong Ethical Hacking đề cập đến bất kỳ phương pháp nào được sử dụng để xác định hệ điều hành nào đang chạy trên một máy tính từ xa. Điều này có thể là -

Active Fingerprinting- Việc lấy dấu vân tay chủ động được thực hiện bằng cách gửi các gói được chế tạo đặc biệt đến máy mục tiêu, sau đó ghi nhận phản hồi của nó và phân tích thông tin thu thập được để xác định hệ điều hành mục tiêu. Trong phần sau, chúng tôi đã đưa ra một ví dụ để giải thích cách bạn có thể sử dụng công cụ NMAP để phát hiện hệ điều hành của miền đích.

Passive Fingerprinting- Lấy dấu vân tay thụ động dựa trên các dấu vết của máy đánh hơi từ hệ thống từ xa. Dựa trên các dấu vết của trình đánh giá (chẳng hạn như Wireshark) của các gói, bạn có thể xác định hệ điều hành của máy chủ từ xa.

Chúng tôi có bốn yếu tố quan trọng sau đây mà chúng tôi sẽ xem xét để xác định hệ điều hành:

TTL - Những gì hệ điều hành thiết lập Time-To-Live trên gói gửi đi.

Window Size - Hệ điều hành đặt Kích thước cửa sổ tại.

DF - Hệ điều hành có thiết lập Don't Fragment bit.

TOS - Hệ điều hành có thiết lập Type of Service, và nếu vậy, tại cái gì.

Bằng cách phân tích các yếu tố này của gói tin, bạn có thể xác định được hệ điều hành từ xa. Hệ thống này không chính xác 100% và hoạt động tốt hơn cho một số hệ điều hành so với những hệ điều hành khác.

Các bước cơ bản

Trước khi tấn công một hệ thống, bạn phải biết hệ điều hành đang lưu trữ một trang web. Khi đã biết hệ điều hành mục tiêu, thì việc xác định lỗ hổng bảo mật nào có thể có mặt để khai thác hệ thống mục tiêu trở nên dễ dàng.

Dưới đây là một đơn giản nmap lệnh có thể được sử dụng để xác định hệ điều hành phục vụ một trang web và tất cả các cổng đã mở được liên kết với tên miền, tức là địa chỉ IP.

$nmap -O -v tutorialspoint.comNó sẽ hiển thị cho bạn thông tin nhạy cảm sau đây về tên miền hoặc địa chỉ IP đã cho -

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 09:57 CDT

Initiating Parallel DNS resolution of 1 host. at 09:57

Completed Parallel DNS resolution of 1 host. at 09:57, 0.00s elapsed

Initiating SYN Stealth Scan at 09:57

Scanning tutorialspoint.com (66.135.33.172) [1000 ports]

Discovered open port 22/tcp on 66.135.33.172

Discovered open port 3306/tcp on 66.135.33.172

Discovered open port 80/tcp on 66.135.33.172

Discovered open port 443/tcp on 66.135.33.172

Completed SYN Stealth Scan at 09:57, 0.04s elapsed (1000 total ports)

Initiating OS detection (try #1) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #2) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #3) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #4) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #5) against tutorialspoint.com (66.135.33.172)

Nmap scan report for tutorialspoint.com (66.135.33.172)

Host is up (0.000038s latency).

Not shown: 996 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

3306/tcp open mysql

TCP/IP fingerprint:

OS:SCAN(V=5.51%D=10/4%OT=22%CT=1%CU=40379%PV=N%DS=0%DC=L%G=Y%TM=56113E6D%P=

OS:x86_64-redhat-linux-gnu)SEQ(SP=106%GCD=1%ISR=109%TI=Z%CI=Z%II=I%TS=A)OPS

OS:(O1=MFFD7ST11NW7%O2=MFFD7ST11NW7%O3=MFFD7NNT11NW7%O4=MFFD7ST11NW7%O5=MFF

OS:D7ST11NW7%O6=MFFD7ST11)WIN(W1=FFCB%W2=FFCB%W3=FFCB%W4=FFCB%W5=FFCB%W6=FF

OS:CB)ECN(R=Y%DF=Y%T=40%W=FFD7%O=MFFD7NNSNW7%CC=Y%Q=)T1(R=Y%DF=Y%T=40%S=O%A

OS:=S+%F=AS%RD=0%Q=)T2(R=N)T3(R=N)T4(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%

OS:Q=)T5(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=40%W=0%S=

OS:A%A=Z%F=R%O=%RD=0%Q=)T7(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)U1(R=

OS:Y%DF=N%T=40%IPL=164%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)IE(R=Y%DFI=N%

OS:T=40%CD=S)Nếu bạn không có nmap được cài đặt trên hệ thống Linux của bạn, sau đó bạn có thể cài đặt nó bằng cách sử dụng yum lệnh -

$yum install nmapBạn có thể đi qua nmap ra lệnh chi tiết để kiểm tra và hiểu các tính năng khác nhau được liên kết với một hệ thống và bảo mật nó trước các cuộc tấn công độc hại.

Sửa chữa nhanh

Bạn có thể ẩn hệ thống chính của mình sau máy chủ proxy an toàn hoặc VPN để danh tính hoàn chỉnh của bạn được an toàn và cuối cùng hệ thống chính của bạn vẫn an toàn.

Quét cổng

Chúng tôi vừa xem thông tin do nmapchỉ huy. Lệnh này liệt kê tất cả các cổng đang mở trên một máy chủ nhất định.

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

3306/tcp open mysqlBạn cũng có thể kiểm tra xem một cổng cụ thể có được mở hay không bằng cách sử dụng lệnh sau:

$nmap -sT -p 443 tutorialspoint.comNó sẽ tạo ra kết quả sau:

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 10:19 CDT

Nmap scan report for tutorialspoint.com (66.135.33.172)

Host is up (0.000067s latency).

PORT STATE SERVICE

443/tcp open https

Nmap done: 1 IP address (1 host up) scanned in 0.04 secondsMột khi hacker biết về các cổng mở, thì anh ta có thể lập kế hoạch các kỹ thuật tấn công khác nhau thông qua các cổng mở.

Sửa chữa nhanh

Bạn nên kiểm tra và đóng tất cả các cổng không mong muốn để bảo vệ hệ thống khỏi các cuộc tấn công nguy hiểm.

Ping Sweep

Quét ping là một kỹ thuật quét mạng mà bạn có thể sử dụng để xác định địa chỉ IP nào từ một dải địa chỉ IP ánh xạ tới máy chủ trực tiếp. Ping Sweep còn được gọi làICMP sweep.

Bạn có thể dùng fpinglệnh quét ping. Lệnh này là một chương trình giống như ping sử dụng yêu cầu echo Giao thức thông báo điều khiển Internet (ICMP) để xác định xem máy chủ có hoạt động hay không.

fping la khac nhau tư pingtrong đó bạn có thể chỉ định bất kỳ số lượng máy chủ nào trên dòng lệnh hoặc chỉ định một tệp chứa danh sách máy chủ để ping. Nếu máy chủ không phản hồi trong một thời hạn nhất định và / hoặc giới hạn thử lại, máy chủ đó sẽ được coi là không thể truy cập được.

Sửa chữa nhanh

Để tắt tính năng quét ping trên mạng, bạn có thể chặn các yêu cầu ICMP ECHO từ các nguồn bên ngoài. Điều này có thể được thực hiện bằng cách sử dụng lệnh sau sẽ tạo quy tắc tường lửa trongiptable.

$iptables -A OUTPUT -p icmp --icmp-type echo-request -j DROPLiệt kê DNS

Máy chủ tên miền (DNS) giống như một bản đồ hoặc một sổ địa chỉ. Trên thực tế, nó giống như một cơ sở dữ liệu phân tán được sử dụng để dịch địa chỉ IP 192.111.1.120 sang tên www.example.com và ngược lại.

Liệt kê DNS là quá trình định vị tất cả các máy chủ DNS và các bản ghi tương ứng của chúng cho một tổ chức. Ý tưởng là thu thập càng nhiều chi tiết thú vị càng tốt về mục tiêu của bạn trước khi bắt đầu một cuộc tấn công.

Bạn có thể dùng nslookuplệnh có sẵn trên Linux để lấy DNS và thông tin liên quan đến máy chủ. Ngoài ra, bạn có thể sử dụng các cách sauDNSenum script để nhận thông tin chi tiết về miền -

DNSenum.pl

DNSenum script có thể thực hiện các thao tác quan trọng sau:

Lấy địa chỉ của máy chủ

Nhận máy chủ định danh

Nhận bản ghi MX

Biểu diễn axfr truy vấn trên máy chủ định danh

Nhận thêm tên và miền phụ qua Google scraping

Tên miền phụ Brute force từ tệp cũng có thể thực hiện đệ quy trên tên miền phụ có bản ghi NS

Tính toán phạm vi mạng miền lớp C và thực hiện whois truy vấn về chúng

Biểu diễn reverse lookups trên netranges

Sửa chữa nhanh

DNS Enumeration không có bản sửa lỗi nhanh chóng và nó thực sự nằm ngoài phạm vi của hướng dẫn này. Ngăn chặn Enumeration DNS là một thách thức lớn.

Nếu DNS của bạn không được định cấu hình theo cách an toàn, rất có thể nhiều thông tin nhạy cảm về mạng và tổ chức có thể ra bên ngoài và người dùng Internet không đáng tin cậy có thể thực hiện chuyển vùng DNS.

Sniffing là quá trình theo dõi và nắm bắt tất cả các gói đi qua một mạng nhất định bằng cách sử dụng các công cụ đánh hơi. Đây là một hình thức "chạm vào dây điện thoại" và tìm hiểu về cuộc trò chuyện. Nó còn được gọi làwiretapping áp dụng cho các mạng máy tính.

Có rất nhiều khả năng rằng nếu một tập hợp các cổng chuyển mạch doanh nghiệp đang mở, thì một trong các nhân viên của họ có thể đánh hơi toàn bộ lưu lượng của mạng. Bất kỳ ai ở cùng một vị trí thực tế đều có thể cắm vào mạng bằng cáp Ethernet hoặc kết nối không dây với mạng đó và đánh giá tổng lưu lượng.

Nói cách khác, Sniffing cho phép bạn xem tất cả các loại lưu lượng truy cập, cả được bảo vệ và không được bảo vệ. Trong các điều kiện thích hợp và với các giao thức phù hợp, một bên tấn công có thể thu thập thông tin có thể được sử dụng cho các cuộc tấn công tiếp theo hoặc gây ra các vấn đề khác cho mạng hoặc chủ sở hữu hệ thống.

Những gì có thể được đánh hơi?

Người ta có thể đánh hơi thông tin nhạy cảm sau đây từ một mạng:

- Lưu lượng email

- Mật khẩu FTP

- Lưu lượng truy cập web

- Mật khẩu Telnet

- Cấu hình bộ định tuyến

- Phiên trò chuyện

- Lưu lượng DNS

Làm thế nào nó hoạt động

Một trình đánh giá thường biến NIC của hệ thống thành promiscuous mode để nó lắng nghe tất cả dữ liệu được truyền trên phân đoạn của nó.

Chế độ Promiscuous đề cập đến cách thức duy nhất của phần cứng Ethernet, cụ thể là các card giao diện mạng (NIC), cho phép NIC nhận tất cả lưu lượng trên mạng, ngay cả khi nó không được định địa chỉ tới NIC này. Theo mặc định, NIC bỏ qua tất cả lưu lượng không được định địa chỉ đến nó, điều này được thực hiện bằng cách so sánh địa chỉ đích của gói Ethernet với địa chỉ phần cứng (hay còn gọi là MAC) của thiết bị. Mặc dù điều này có ý nghĩa hoàn hảo đối với mạng, nhưng chế độ không quảng cáo gây khó khăn cho việc sử dụng phần mềm phân tích và giám sát mạng để chẩn đoán các vấn đề kết nối hoặc tính toán lưu lượng.

Một trình thám thính có thể liên tục giám sát tất cả lưu lượng truy cập vào máy tính thông qua NIC bằng cách giải mã thông tin được gói gọn trong các gói dữ liệu.

Các kiểu đánh hơi

Đánh hơi có thể là Chủ động hoặc Bị động.

Đánh hơi thụ động

Trong đánh hơi thụ động, lưu lượng bị khóa nhưng nó không bị thay đổi theo bất kỳ cách nào. Đánh hơi thụ động chỉ cho phép nghe. Nó hoạt động với các thiết bị Hub. Trên thiết bị trung tâm, lưu lượng được gửi đến tất cả các cổng. Trong một mạng sử dụng các trung tâm để kết nối các hệ thống, tất cả các máy chủ trên mạng đều có thể nhìn thấy lưu lượng. Do đó, kẻ tấn công có thể dễ dàng nắm bắt được lưu lượng đi qua.

Tin tốt là ngày nay các trung tâm gần như đã lỗi thời. Hầu hết các mạng hiện đại đều sử dụng thiết bị chuyển mạch. Do đó, đánh hơi thụ động không còn hiệu quả.

Đánh hơi tích cực

Trong hoạt động đánh hơi tích cực, lưu lượng truy cập không chỉ bị khóa và theo dõi mà còn có thể bị thay đổi theo một cách nào đó khi được xác định bởi cuộc tấn công. Đánh hơi tích cực được sử dụng để đánh hơi một mạng dựa trên chuyển mạch. Nó liên quan đến việc tiêmaddress resolution packets (ARP) vào một mạng mục tiêu để tràn vào chuyển đổi content addressable memory(CAM) bảng. CAM theo dõi máy chủ nào được kết nối với cổng nào.

Sau đây là các kỹ thuật đánh hơi chủ động -

- MAC Flooding

- Tấn công DHCP

- Ngộ độc DNS

- Tấn công giả mạo

- Ngộ độc ARP

Các giao thức bị ảnh hưởng

Các giao thức như TCP / IP đã được thử nghiệm và thực sự không bao giờ được thiết kế với tính bảo mật và do đó không mang lại nhiều khả năng chống lại những kẻ xâm nhập tiềm năng. Một số quy tắc cho phép bạn dễ dàng đánh hơi -

HTTP - Nó được sử dụng để gửi thông tin dưới dạng văn bản rõ ràng mà không có bất kỳ mã hóa nào và do đó là mục tiêu thực.

SMTP(Giao thức truyền thư đơn giản) - Về cơ bản, SMTP được sử dụng để chuyển email. Giao thức này hiệu quả, nhưng nó không bao gồm bất kỳ biện pháp bảo vệ nào chống lại việc đánh hơi.

NNTP (Network News Transfer Protocol) - Nó được sử dụng cho tất cả các loại hình truyền thông, nhưng nhược điểm chính của nó là dữ liệu và thậm chí cả mật khẩu được gửi qua mạng dưới dạng văn bản rõ ràng.

POP(Post Office Protocol) - POP được sử dụng nghiêm ngặt để nhận email từ máy chủ. Giao thức này không bao gồm bảo vệ chống đánh hơi vì nó có thể bị bẫy.

FTP(Giao thức truyền tệp) - FTP được sử dụng để gửi và nhận tệp, nhưng nó không cung cấp bất kỳ tính năng bảo mật nào. Tất cả dữ liệu được gửi dưới dạng văn bản rõ ràng có thể dễ dàng nhận ra.

IMAP (Giao thức truy cập tin nhắn Internet) - IMAP giống như SMTP trong các chức năng của nó, nhưng nó rất dễ bị đánh cắp.

Telnet - Telnet gửi mọi thứ (tên người dùng, mật khẩu, tổ hợp phím) qua mạng dưới dạng văn bản rõ ràng và do đó, nó có thể dễ dàng bị phát hiện.

Sniffers không phải là tiện ích ngu ngốc cho phép bạn chỉ xem giao thông trực tiếp. Nếu bạn thực sự muốn phân tích từng gói, hãy lưu bản chụp và xem lại bất cứ khi nào thời gian cho phép.

Máy phân tích giao thức phần cứng

Trước khi chúng ta đi vào chi tiết hơn về trình đánh hơi, điều quan trọng là chúng ta phải thảo luận về hardware protocol analyzers. Các thiết bị này cắm vào mạng ở cấp độ phần cứng và có thể giám sát lưu lượng mà không cần thao tác.

Bộ phân tích giao thức phần cứng được sử dụng để theo dõi và xác định lưu lượng mạng độc hại được tạo ra bởi phần mềm hack được cài đặt trong hệ thống.

Họ nắm bắt một gói dữ liệu, giải mã nó và phân tích nội dung của nó theo các quy tắc nhất định.

Bộ phân tích giao thức phần cứng cho phép kẻ tấn công xem từng byte dữ liệu riêng lẻ của mỗi gói đi qua cáp.

Những thiết bị phần cứng này không có sẵn cho hầu hết các hacker đạo đức do chi phí rất lớn của chúng trong nhiều trường hợp.

Sự đánh chặn hợp pháp

Đánh chặn hợp pháp (LI) được định nghĩa là quyền truy cập bị trừng phạt hợp pháp vào dữ liệu mạng liên lạc như cuộc gọi điện thoại hoặc tin nhắn email. LI phải luôn tuân theo một cơ quan có thẩm quyền hợp pháp nhằm mục đích phân tích hoặc làm bằng chứng. Do đó, LI là một quy trình bảo mật trong đó nhà điều hành mạng hoặc nhà cung cấp dịch vụ cấp cho các quan chức thực thi pháp luật quyền truy cập thông tin liên lạc riêng tư của các cá nhân hoặc tổ chức.

Hầu hết tất cả các quốc gia đã soạn thảo và ban hành luật để điều chỉnh các thủ tục đánh chặn hợp pháp; các nhóm tiêu chuẩn hóa đang tạo ra các đặc tả công nghệ LI. Thông thường, các hoạt động LI được thực hiện với mục đích bảo vệ cơ sở hạ tầng và an ninh mạng. Tuy nhiên, các nhà khai thác cơ sở hạ tầng mạng riêng có thể duy trì khả năng LI trong mạng của họ như một quyền vốn có, trừ khi bị cấm.

LI trước đây được gọi là wiretapping và đã tồn tại từ thời kỳ đầu của truyền thông điện tử.

Có rất nhiều công cụ có sẵn để thực hiện việc dò tìm trên mạng và tất cả chúng đều có các tính năng riêng để giúp hacker phân tích lưu lượng truy cập và mổ xẻ thông tin. Công cụ đánh hơi là ứng dụng cực kỳ phổ biến. Chúng tôi đã liệt kê ở đây một số điều thú vị -

BetterCAP - BetterCAP là một công cụ mạnh mẽ, linh hoạt và di động được tạo ra để thực hiện các kiểu tấn công MITM khác nhau chống lại mạng, thao túng lưu lượng HTTP, HTTPS và TCP trong thời gian thực, dò tìm thông tin đăng nhập và hơn thế nữa.

Ettercap- Ettercap là một bộ phần mềm toàn diện dành cho các cuộc tấn công man-in-the-middle. Nó có tính năng đánh hơi các kết nối trực tiếp, lọc nội dung khi đang bay và nhiều thủ thuật thú vị khác. Nó hỗ trợ phân tích chủ động và thụ động của nhiều giao thức và bao gồm nhiều tính năng để phân tích mạng và máy chủ.

Wireshark- Nó là một trong những chương trình đánh hơi gói được biết đến và sử dụng rộng rãi nhất. Nó cung cấp một số lượng lớn các tính năng được thiết kế để hỗ trợ phân tích và phân tích lưu lượng truy cập.

Tcpdump- Nó là một bộ phân tích gói dòng lệnh nổi tiếng. Nó cung cấp khả năng chặn và quan sát TCP / IP và các gói tin khác trong quá trình truyền qua mạng. Có tại www.tcpdump.org.

WinDump - Một cổng Windows của trình duyệt gói tin tcpdump phổ biến của Linux, là một công cụ dòng lệnh hoàn hảo để hiển thị thông tin tiêu đề.

OmniPeek - Được sản xuất bởi WildPackets, OmniPeek là một sản phẩm thương mại là sự phát triển của sản phẩm EtherPeek.

Dsniff- Một bộ công cụ được thiết kế để thực hiện dò tìm với các giao thức khác nhau với mục đích chặn và tiết lộ mật khẩu. Dsniff được thiết kế cho các nền tảng Unix và Linux và không có phần mềm tương đương đầy đủ trên nền tảng Windows.

EtherApe - Nó là một công cụ Linux / Unix được thiết kế để hiển thị bằng đồ thị các kết nối đến và đi của hệ thống.

MSN Sniffer - Đây là một tiện ích đánh hơi được thiết kế đặc biệt để đánh giá lưu lượng truy cập được tạo ra bởi ứng dụng MSN Messenger.

NetWitness NextGen- Nó bao gồm một trình đánh giá dựa trên phần cứng, cùng với các tính năng khác, được thiết kế để theo dõi và phân tích tất cả lưu lượng trên mạng. Công cụ này được sử dụng bởi FBI và các cơ quan thực thi pháp luật khác.

Một hacker tiềm năng có thể sử dụng bất kỳ công cụ đánh hơi nào trong số này để phân tích lưu lượng truy cập trên mạng và mổ xẻ thông tin.

Giao thức phân giải địa chỉ (ARP) là một giao thức không trạng thái được sử dụng để phân giải địa chỉ IP thành địa chỉ MAC của máy. Tất cả các thiết bị mạng cần giao tiếp trên mạng đều phát các truy vấn ARP trong hệ thống để tìm ra địa chỉ MAC của các máy khác. Ngộ độc ARP còn được gọi làARP Spoofing.

Đây là cách ARP hoạt động -

Khi một máy cần giao tiếp với máy khác, nó sẽ tra cứu bảng ARP của nó.

Nếu địa chỉ MAC không được tìm thấy trong bảng, ARP_request được phát qua mạng.

Tất cả các máy trong mạng sẽ so sánh địa chỉ IP này với địa chỉ MAC.

Nếu một trong các máy trong mạng xác định địa chỉ này, thì nó sẽ phản hồi ARP_request với địa chỉ IP và MAC của nó.

Máy tính yêu cầu sẽ lưu trữ cặp địa chỉ trong bảng ARP của nó và giao tiếp sẽ diễn ra.

ARP Spoofing là gì?

Các gói ARP có thể được giả mạo để gửi dữ liệu đến máy của kẻ tấn công.

ARP giả mạo xây dựng một số lượng lớn các gói yêu cầu và trả lời ARP giả mạo để làm quá tải công tắc.

Công tắc được đặt trong forwarding mode và sau khi ARP table tràn ngập các phản hồi ARP giả mạo, những kẻ tấn công có thể đánh hơi tất cả các gói mạng.

Những kẻ tấn công làm ngập bộ nhớ cache ARP của máy tính mục tiêu bằng các mục giả mạo, còn được gọi là poisoning. Đầu độc ARP sử dụng quyền truy cập Man-in-the-Middle để đầu độc mạng.

MITM là gì?

Cuộc tấn công Man-in-the-Middle (viết tắt MITM, MitM, MIM, MiM, MITMA) ngụ ý một cuộc tấn công chủ động trong đó kẻ thù mạo danh người dùng bằng cách tạo kết nối giữa các nạn nhân và gửi tin nhắn giữa họ. Trong trường hợp này, nạn nhân nghĩ rằng họ đang giao tiếp với nhau, nhưng thực tế, tác nhân độc hại điều khiển cuộc giao tiếp.

Một người thứ ba tồn tại để kiểm soát và giám sát lưu lượng liên lạc giữa hai bên. Một số giao thức nhưSSL phục vụ để ngăn chặn kiểu tấn công này.

Ngộ độc ARP - Tập thể dục

Trong bài tập này, chúng tôi đã sử dụng BetterCAP để thực hiện ngộ độc ARP trong môi trường mạng LAN bằng cách sử dụng máy trạm VMware mà chúng tôi đã cài đặt Kali Linux và Ettercap công cụ để đánh giá lưu lượng cục bộ trong mạng LAN.

Đối với bài tập này, bạn sẽ cần các công cụ sau:

- VMware Workstation

- Hệ điều hành Kali Linux hoặc Linux

- Công cụ Ettercap

- kết nối mạng nội bộ

Note- Cuộc tấn công này có thể xảy ra trong mạng có dây và không dây. Bạn có thể thực hiện cuộc tấn công này trong mạng LAN cục bộ.

Step 1 - Cài đặt máy trạm VMware và cài đặt hệ điều hành Kali Linux.

Step 2 - Đăng nhập vào Kali Linux bằng mật khẩu tên người dùng “root, toor”.

Step 3 - Đảm bảo rằng bạn đã kết nối với mạng LAN cục bộ và kiểm tra địa chỉ IP bằng cách gõ lệnh ifconfig trong thiết bị đầu cuối.

Step 4 - Mở terminal và gõ “Ettercap –G” để bắt đầu phiên bản đồ họa của Ettercap.

Step 5- Bây giờ nhấp vào tab “hít” trên thanh menu và chọn “đánh hơi hợp nhất” và nhấn OK để chọn giao diện. Chúng tôi sẽ sử dụng “eth0” có nghĩa là kết nối Ethernet.

Step 6- Bây giờ nhấp vào tab “máy chủ” trong thanh menu và nhấp vào “quét tìm máy chủ”. Nó sẽ bắt đầu quét toàn bộ mạng để tìm các máy chủ còn sống.

Step 7- Tiếp theo, nhấp vào tab “máy chủ” và chọn “danh sách máy chủ” để xem số lượng máy chủ có sẵn trong mạng. Danh sách này cũng bao gồm địa chỉ cổng mặc định. Chúng tôi phải cẩn thận khi chúng tôi chọn mục tiêu.

Step 8- Bây giờ chúng ta phải chọn mục tiêu. Trong MITM, mục tiêu của chúng ta là máy chủ và tuyến đường sẽ là địa chỉ bộ định tuyến để chuyển tiếp lưu lượng. Trong một cuộc tấn công MITM, kẻ tấn công chặn mạng và đánh hơi các gói tin. Vì vậy, chúng tôi sẽ thêm nạn nhân là "mục tiêu 1" và địa chỉ bộ định tuyến là "mục tiêu 2"

Trong môi trường VMware, cổng mặc định sẽ luôn kết thúc bằng “2” vì “1” được gán cho máy vật lý.

Step 9- Trong trường hợp này, mục tiêu của chúng tôi là “192.168.121.129” và bộ định tuyến là “192.168.121.2”. Vì vậy, chúng tôi sẽ thêm mục tiêu 1 làvictim IP và mục tiêu 2 là router IP.

Step 10- Bây giờ nhấp vào “MITM” và nhấp vào “ARP đầu độc”. Sau đó, đánh dấu vào tùy chọn “Sniff the remote connection” và nhấp vào OK.

Step 11- Nhấp vào “bắt đầu” và chọn “bắt đầu đánh hơi”. Điều này sẽ bắt đầu nhiễm độc ARP trong mạng, có nghĩa là chúng tôi đã bật card mạng của mình ở “chế độ lăng nhăng” và bây giờ lưu lượng truy cập cục bộ có thể bị phát hiện.

Note - Chúng tôi chỉ cho phép dò tìm HTTP với Ettercap, vì vậy đừng mong đợi các gói HTTPS sẽ bị phát hiện trong quá trình này.

Step 12- Bây giờ là lúc để xem kết quả; nếu nạn nhân của chúng tôi đăng nhập vào một số trang web. Bạn có thể xem kết quả trên thanh công cụ của Ettercap.

Đây là cách đánh hơi hoạt động. Bạn hẳn đã hiểu việc lấy thông tin xác thực HTTP dễ dàng như thế nào chỉ bằng cách kích hoạt ARP độc hại.

Ngộ độc ARP có khả năng gây ra tổn thất lớn trong môi trường công ty. Đây là nơi mà các hacker có đạo đức được chỉ định để bảo mật hệ thống mạng.

Cũng giống như ngộ độc ARP, có các cuộc tấn công khác như ngập MAC, giả mạo MAC, nhiễm độc DNS, nhiễm độc ICMP, v.v. có thể gây ra tổn thất đáng kể cho mạng.

Trong chương tiếp theo, chúng ta sẽ thảo luận về một kiểu tấn công khác được gọi là DNS poisoning.

DNS Poisoning là một kỹ thuật đánh lừa máy chủ DNS tin rằng nó đã nhận được thông tin xác thực trong khi thực tế là không. Nó dẫn đến việc thay thế địa chỉ IP sai ở cấp DNS nơi địa chỉ web được chuyển đổi thành địa chỉ IP số. Nó cho phép kẻ tấn công thay thế các mục nhập địa chỉ IP cho một trang web mục tiêu trên một máy chủ DNS nhất định bằng địa chỉ IP của các điều khiển máy chủ. Kẻ tấn công có thể tạo các mục DNS giả mạo cho máy chủ có thể chứa nội dung độc hại có cùng tên.

Ví dụ: một người dùng nhập www.google.com, nhưng người dùng được đưa đến một trang web gian lận khác thay vì được dẫn đến máy chủ của Google. Như chúng ta hiểu, DNS độc được sử dụng để chuyển hướng người dùng đến các trang giả mạo do những kẻ tấn công quản lý.

Ngộ độc DNS - Bài tập

Hãy thực hiện một bài tập về nhiễm độc DNS bằng cùng một công cụ, Ettercap.

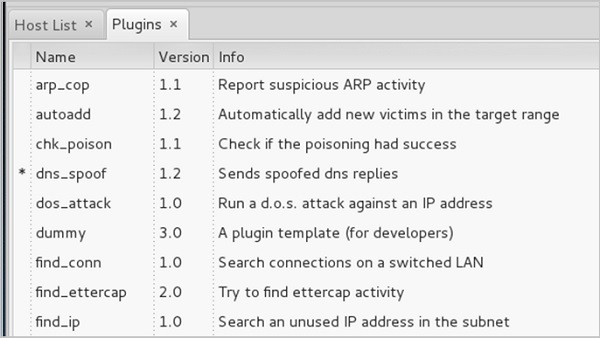

DNS Poisoning khá giống với ARP Poisoning. Để bắt đầu ngộ độc DNS, bạn phải bắt đầu với ARP, mà chúng ta đã thảo luận trong chương trước. Chúng tôi sẽ sử dụngDNS spoof plugin đã có trong Ettercap.

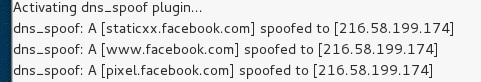

Step 1- Mở thiết bị đầu cuối và nhập “nano etter.dns”. Tệp này chứa tất cả các mục nhập địa chỉ DNS được Ettercap sử dụng để phân giải địa chỉ tên miền. Trong tệp này, chúng tôi sẽ thêm một mục giả mạo là “Facebook”. Nếu ai đó muốn mở Facebook, anh ta sẽ được chuyển hướng đến một trang web khác.

Step 2- Bây giờ chèn các mục dưới dòng chữ “Chuyển hướng nó đến www.linux.org”. Xem ví dụ sau -

Step 3- Bây giờ lưu tệp này và thoát bằng cách lưu tệp. Sử dụng “ctrl + x” để lưu tệp.

Step 4- Sau đó, toàn bộ quá trình giống nhau để bắt đầu ngộ độc ARP. Sau khi bắt đầu ngộ độc ARP, hãy nhấp vào “plugin” trên thanh menu và chọn plugin “dns_spoof”.

Step 5 - Sau khi kích hoạt DNS_spoof, bạn sẽ thấy trong kết quả rằng facebook.com sẽ bắt đầu giả mạo IP của Google bất cứ khi nào ai đó gõ nó vào trình duyệt của họ.

Nó có nghĩa là người dùng nhận được trang Google thay vì facebook.com trên trình duyệt của họ.

Trong bài tập này, chúng tôi đã thấy cách thức lưu lượng mạng có thể được đánh giá thông qua các công cụ và phương pháp khác nhau. Ở đây, một công ty cần một hacker có đạo đức để cung cấp bảo mật mạng để ngăn chặn tất cả các cuộc tấn công này. Hãy xem những gì một hacker có đạo đức có thể làm để ngăn chặn DNS Poisoning.

Phòng thủ chống ngộ độc DNS

Là một hacker có đạo đức, công việc của bạn rất có thể khiến bạn phải phòng ngừa hơn là thử bút. Những gì bạn biết với tư cách là một kẻ tấn công có thể giúp bạn ngăn chặn chính những kỹ thuật bạn sử dụng từ bên ngoài.

Dưới đây là các biện pháp phòng thủ chống lại các cuộc tấn công mà chúng tôi vừa đề cập từ góc nhìn của người thử bút -

Sử dụng mạng chuyển mạch phần cứng cho các phần nhạy cảm nhất trong mạng của bạn nhằm cô lập lưu lượng truy cập vào một phân đoạn hoặc miền xung đột.

Triển khai IP DHCP Snooping trên các thiết bị chuyển mạch để ngăn chặn các cuộc tấn công giả mạo và ngộ độc ARP.

Thực hiện các chính sách để ngăn chặn chế độ bừa bãi trên bộ điều hợp mạng.

Hãy cẩn thận khi triển khai các điểm truy cập không dây, biết rằng tất cả lưu lượng trên mạng không dây đều có thể bị đánh hơi.

Mã hóa lưu lượng truy cập nhạy cảm của bạn bằng giao thức mã hóa như SSH hoặc IPsec.

Bảo mật cổng được sử dụng bởi các bộ chuyển mạch có khả năng được lập trình để chỉ cho phép các địa chỉ MAC cụ thể gửi và nhận dữ liệu trên mỗi cổng.

IPv6 có các lợi ích và tùy chọn bảo mật mà IPv4 không có.

Thay thế các giao thức như FTP và Telnet bằng SSH là một biện pháp bảo vệ hiệu quả chống lại việc đánh hơi. Nếu SSH không phải là giải pháp khả thi, hãy xem xét việc bảo vệ các giao thức cũ hơn bằng IPsec.

Mạng riêng ảo (VPN) có thể cung cấp một biện pháp bảo vệ hiệu quả chống lại việc đánh hơi do khía cạnh mã hóa của chúng.

SSL là một biện pháp bảo vệ tuyệt vời cùng với IPsec.

Tóm lược

Trong chương này, chúng ta đã thảo luận về cách những kẻ tấn công có thể nắm bắt và phân tích tất cả lưu lượng bằng cách đặt một trình đánh giá gói tin trong mạng. Với một ví dụ thời gian thực, chúng tôi đã thấy việc lấy thông tin đăng nhập của nạn nhân từ một mạng nhất định dễ dàng như thế nào. Những kẻ tấn công sử dụng các cuộc tấn công MAC, ARP và tấn công đầu độc DNS để đánh hơi lưu lượng mạng và nắm giữ thông tin nhạy cảm như cuộc trò chuyện email và mật khẩu.

Khai thác là một phần mềm hoặc tập lệnh được lập trình có thể cho phép tin tặc kiểm soát hệ thống, khai thác các lỗ hổng của hệ thống. Tin tặc thường sử dụng các trình quét lỗ hổng như Nessus, Nexpose, OpenVAS, v.v. để tìm các lỗ hổng này.

Metasploit là một công cụ mạnh mẽ để xác định các lỗ hổng trong hệ thống.

Dựa trên các lỗ hổng, chúng tôi tìm ra các cách khai thác. Ở đây, chúng tôi sẽ thảo luận về một số công cụ tìm kiếm lỗ hổng bảo mật tốt nhất mà bạn có thể sử dụng.

Khai thác cơ sở dữ liệu

www.exploit-db.com là nơi bạn có thể tìm thấy tất cả các khai thác liên quan đến một lỗ hổng.

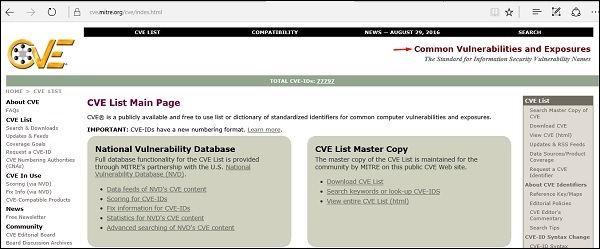

Các lỗ hổng và sự phơi nhiễm phổ biến

Các lỗ hổng phổ biến và phơi nhiễm (CVE) là tiêu chuẩn cho các tên lỗ hổng bảo mật thông tin. CVE là một từ điển về các lỗ hổng bảo mật thông tin được biết đến công khai. Nó miễn phí cho việc sử dụng công cộng.https://cve.mitre.org

Cơ sở dữ liệu quốc gia về lỗ hổng bảo mật

Cơ sở dữ liệu về lỗ hổng bảo mật quốc gia (NVD) là kho lưu trữ dữ liệu quản lý lỗ hổng bảo mật dựa trên tiêu chuẩn của chính phủ Hoa Kỳ. Dữ liệu này cho phép tự động hóa việc quản lý lỗ hổng bảo mật, đo lường bảo mật và tuân thủ. Bạn có thể tìm cơ sở dữ liệu này tại -https://nvd.nist.gov

NVD bao gồm cơ sở dữ liệu về danh sách kiểm tra bảo mật, lỗi phần mềm liên quan đến bảo mật, cấu hình sai, tên sản phẩm và số liệu tác động.

Nói chung, bạn sẽ thấy rằng có hai loại khai thác -

Remote Exploits- Đây là những kiểu khai thác mà bạn không có quyền truy cập vào hệ thống hoặc mạng từ xa. Tin tặc sử dụng khai thác từ xa để truy cập vào hệ thống được đặt ở những nơi xa.

Local Exploits - Khai thác cục bộ thường được sử dụng bởi người dùng hệ thống có quyền truy cập vào hệ thống cục bộ, nhưng người muốn vượt qua quyền của mình.

Sửa chữa nhanh

Các lỗ hổng bảo mật thường phát sinh do thiếu các bản cập nhật, vì vậy bạn nên cập nhật hệ thống của mình một cách thường xuyên, ví dụ: mỗi tuần một lần.

Trong môi trường Windows, bạn có thể kích hoạt cập nhật tự động bằng cách sử dụng các tùy chọn có sẵn trong Bảng điều khiển → Hệ thống và bảo mật → Cập nhật Windows.

Trong Linux Centos, bạn có thể sử dụng lệnh sau để cài đặt gói cập nhật tự động.

yum -y install yum-cronViệc liệt kê thuộc giai đoạn đầu tiên của Ethical Hacking, tức là “Thu thập thông tin”. Đây là một quá trình mà kẻ tấn công thiết lập một kết nối tích cực với nạn nhân và cố gắng phát hiện ra càng nhiều vectơ tấn công càng tốt, có thể được sử dụng để khai thác hệ thống hơn nữa.

Việc liệt kê có thể được sử dụng để thu thập thông tin về -

- Mạng chia sẻ

- Dữ liệu SNMP, nếu chúng không được bảo mật đúng cách

- Bảng IP

- Tên người dùng của các hệ thống khác nhau

- Danh sách chính sách mật khẩu

Việc liệt kê phụ thuộc vào các dịch vụ mà hệ thống cung cấp. Họ có thể -

- Liệt kê DNS

- Bảng kê NTP

- Liệt kê SNMP

- Linux / Windows liệt kê

- Liệt kê SMB

Bây giờ chúng ta hãy thảo luận về một số công cụ được sử dụng rộng rãi cho Enumeration.

NTP Suite

NTP Suite được sử dụng để liệt kê NTP. Điều này rất quan trọng vì trong môi trường mạng, bạn có thể tìm thấy các máy chủ chính khác giúp máy chủ cập nhật thời gian của chúng và bạn có thể làm điều đó mà không cần xác thực hệ thống.

Hãy xem ví dụ sau.

ntpdate 192.168.1.100 01 Sept 12:50:49 ntpdate[627]:

adjust time server 192.168.1.100 offset 0.005030 sec

or

ntpdc [-ilnps] [-c command] [hostname/IP_address]

root@test]# ntpdc -c sysinfo 192.168.1.100

***Warning changing to older implementation

***Warning changing the request packet size from 160 to 48

system peer: 192.168.1.101

system peer mode: client

leap indicator: 00

stratum: 5

precision: -15

root distance: 0.00107 s

root dispersion: 0.02306 s

reference ID: [192.168.1.101]

reference time: f66s4f45.f633e130, Sept 01 2016 22:06:23.458

system flags: monitor ntp stats calibrate

jitter: 0.000000 s

stability: 4.256 ppm

broadcastdelay: 0.003875 s

authdelay: 0.000107 senum4linux

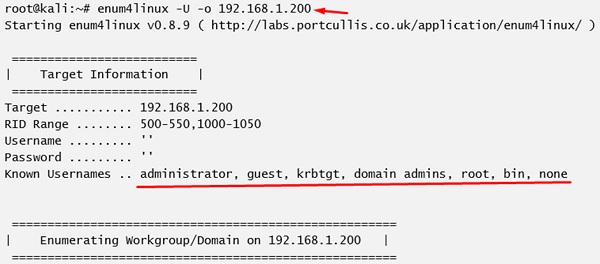

enum4linux được sử dụng để liệt kê các hệ thống Linux. Hãy xem ảnh chụp màn hình sau và quan sát cách chúng tôi tìm thấy tên người dùng có trong máy chủ đích.

smtp-user-enum

smtp-user-enum cố gắng đoán tên người dùng bằng cách sử dụng dịch vụ SMTP. Hãy xem ảnh chụp màn hình sau để hiểu cách nó hoạt động như vậy.

Sửa chữa nhanh

Bạn nên tắt tất cả các dịch vụ mà bạn không sử dụng. Nó làm giảm khả năng liệt kê hệ điều hành của các dịch vụ mà hệ thống của bạn đang chạy.

Metasploit là một trong những công cụ khai thác mạnh mẽ nhất. Hầu hết các tài nguyên của nó có thể được tìm thấy tại:https://www.metasploit.com. Nó có hai phiên bản -commercial và free edition. Không có sự khác biệt lớn trong hai phiên bản, vì vậy trong hướng dẫn này, chúng tôi sẽ chủ yếu sử dụng phiên bản Cộng đồng (miễn phí) của Metasploit.

Là một Hacker có đạo đức, bạn sẽ sử dụng “Phân phối Kali” có phiên bản cộng đồng Metasploit được nhúng trong đó cùng với các công cụ hack đạo đức khác. Nhưng nếu bạn muốn cài đặt Metasploit như một công cụ riêng biệt, bạn có thể dễ dàng thực hiện việc này trên các hệ thống chạy trên Linux, Windows hoặc Mac OS X.

Các yêu cầu phần cứng để cài đặt Metasploit là:

- 2 GHz + bộ xử lý

- RAM 1 GB khả dụng

- 1 GB + dung lượng đĩa khả dụng

Matasploit có thể được sử dụng với dấu nhắc lệnh hoặc với giao diện người dùng Web.

Để mở trong Kali, đi tới Ứng dụng → Công cụ khai thác → metasploit.

Sau khi Metasploit khởi động, bạn sẽ thấy màn hình sau. Được đánh dấu bằng gạch dưới màu đỏ là phiên bản của Metasploit.

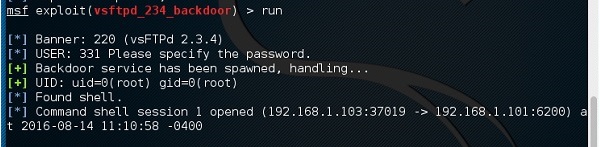

Khai thác Metasploit

Từ Máy quét lỗ hổng bảo mật, chúng tôi nhận thấy rằng máy Linux mà chúng tôi có để kiểm tra dễ bị tấn công bởi dịch vụ FTP. Bây giờ, chúng tôi sẽ sử dụng khai thác có thể hoạt động cho chúng tôi. Lệnh là -

use “exploit path”Màn hình sẽ xuất hiện như sau:

Sau đó gõ mfs> show optionsđể xem bạn phải đặt những thông số nào để làm cho nó hoạt động. Như thể hiện trong ảnh chụp màn hình sau, chúng ta phải đặt RHOST làm “IP mục tiêu”.

Chúng tôi gõ msf> set RHOST 192.168.1.101 and msf>set RPORT 21

Sau đó, gõ mfs>run. Nếu khai thác thành công, thì nó sẽ mở một phiên mà bạn có thể tương tác, như thể hiện trong ảnh chụp màn hình sau.

Tải trọng Metasploit

Nói một cách dễ hiểu, payload là những đoạn mã đơn giản mà tin tặc sử dụng để tương tác với một hệ thống bị tấn công. Sử dụng tải trọng, chúng có thể chuyển dữ liệu sang hệ thống nạn nhân.

Tải trọng Metasploit có thể có ba loại -

Singles- Đĩa đơn rất nhỏ và được thiết kế để tạo ra một số loại giao tiếp, sau đó chuyển sang giai đoạn tiếp theo. Ví dụ: chỉ tạo một người dùng.

Staged - Đó là trọng tải mà kẻ tấn công có thể sử dụng để tải một tệp lớn hơn lên hệ thống nạn nhân.

Stages- Các giai đoạn là các thành phần tải trọng được tải xuống bởi các mô-đun Stager. Các giai đoạn tải trọng khác nhau cung cấp các tính năng nâng cao không giới hạn kích thước như Meterpreter và VNC Injection.

Sử dụng tải trọng - Ví dụ

Chúng tôi sử dụng lệnh show payloads. Với cách khai thác này, chúng ta có thể thấy các trọng tải mà chúng ta có thể sử dụng và nó cũng sẽ hiển thị các trọng tải sẽ giúp chúng ta tải lên / thực thi các tệp lên hệ thống nạn nhân.

Để đặt tải trọng mà chúng ta muốn, chúng ta sẽ sử dụng lệnh sau:

set PAYLOAD payload/pathĐặt máy chủ nghe và cổng nghe (LHOST, LPORT) là attacker IP và port. Sau đó, đặt máy chủ từ xa và cổng (RPORT, LHOST) làvictim IP và port.

Nhập “khai thác”. Nó sẽ tạo một phiên như hình dưới đây -

Bây giờ chúng ta có thể chơi với hệ thống theo cài đặt mà tải trọng này cung cấp.

Trojan là chương trình không sao chép; chúng không tái tạo mã của riêng mình bằng cách tự gắn chúng vào các mã thực thi khác. Chúng hoạt động mà không có sự cho phép hoặc kiến thức của người dùng máy tính.

Trojan ẩn mình trong các quy trình lành mạnh. Tuy nhiên, chúng ta nên nhấn mạnh rằng Trojan chỉ lây nhiễm vào các máy bên ngoài khi có sự hỗ trợ của người dùng máy tính, như nhấp vào tệp được đính kèm với email từ một người không xác định, cắm USB mà không quét, mở các URL không an toàn.

Trojan có một số chức năng độc hại -

Họ tạo ra các cửa hậu cho một hệ thống. Tin tặc có thể sử dụng các cửa hậu này để truy cập hệ thống nạn nhân và các tệp của nó. Một hacker có thể sử dụng Trojan để chỉnh sửa và xóa các tệp hiện có trên hệ thống của nạn nhân, hoặc để quan sát các hoạt động của nạn nhân.

Trojan có thể lấy cắp tất cả dữ liệu tài chính của bạn như tài khoản ngân hàng, chi tiết giao dịch, thông tin liên quan đến PayPal, v.v. Chúng được gọi là Trojan-Banker.

Trojan có thể sử dụng máy tính nạn nhân để tấn công các hệ thống khác bằng cách sử dụng Từ chối Dịch vụ.

Trojan có thể mã hóa tất cả các tệp của bạn và sau đó tin tặc có thể yêu cầu tiền để giải mã chúng. đó làRansomware Trojans.

Họ có thể sử dụng điện thoại của bạn để gửi SMS cho bên thứ ba. Chúng được gọi làSMS Trojans.

Thông tin Trojan

Nếu bạn đã tìm thấy vi-rút và muốn điều tra thêm về chức năng của nó, thì chúng tôi khuyên bạn nên xem các cơ sở dữ liệu vi-rút sau, được cung cấp chung bởi các nhà cung cấp dịch vụ chống vi-rút.

Kaspersky Virus database - https://www.kaspersky.com

F-secure - https://www.f-secure.com

Symantec – Virus Encyclopedia - https://www.symantec.com

Mẹo nhanh

Cài đặt một chương trình chống vi-rút tốt và cập nhật nó.

Không mở tệp đính kèm email đến từ các nguồn không xác định.

Đừng chấp nhận lời mời từ những người không quen biết trên mạng xã hội.

Không mở các URL được gửi bởi những người không xác định hoặc các URL có dạng kỳ lạ.

Tấn công TCP / IP là khi người dùng được ủy quyền có quyền truy cập vào kết nối mạng chính hãng của người dùng khác. Nó được thực hiện để bỏ qua xác thực mật khẩu thường là khi bắt đầu một phiên.

Về lý thuyết, kết nối TCP / IP được thiết lập như hình dưới đây:

Để chiếm đoạt kết nối này, có hai khả năng:

Tìm seq là một con số tăng lên 1, nhưng không có cơ hội để dự đoán nó.

Khả năng thứ hai là sử dụng cuộc tấn công Man-in-the-Middle, nói một cách đơn giản, là một loại network sniffing. Để đánh hơi, chúng tôi sử dụng các công cụ nhưWireshark hoặc là Ethercap.

Thí dụ

Kẻ tấn công giám sát việc truyền dữ liệu qua mạng và phát hiện ra IP của hai thiết bị tham gia kết nối.

Khi hacker phát hiện ra IP của một trong những người dùng, anh ta có thể hủy kết nối của người dùng kia bằng cách tấn công DoS và sau đó tiếp tục giao tiếp bằng cách giả mạo IP của người dùng bị ngắt kết nối.

Shijack

Trên thực tế, một trong những công cụ chiếm quyền điều khiển TCP / IP tốt nhất là Shijack. Nó được phát triển bằng ngôn ngữ Python và bạn có thể tải xuống từ liên kết sau:https://packetstormsecurity.com/sniffers/shijack.tgz

Đây là một ví dụ về lệnh Shijack -

root:/home/root/hijack# ./shijack eth0 192.168.0.100 53517 192.168.0.200 23

Ở đây, chúng tôi đang cố gắng chiếm quyền điều khiển kết nối Telnet giữa hai máy chủ.

Săn bắn

Hunt là một công cụ phổ biến khác mà bạn có thể sử dụng để chiếm đoạt kết nối TCP / IP. Nó có thể được tải xuống từ -https://packetstormsecurity.com/sniffers/hunt/

Mẹo nhanh

Tất cả các phiên không được mã hóa đều dễ bị tấn công phiên TCP / IP, vì vậy bạn nên sử dụng các giao thức được mã hóa càng nhiều càng tốt. Hoặc, bạn nên sử dụng kỹ thuật xác thực kép để giữ cho phiên được bảo mật.

Email Hijacking, hay hack email, là một mối đe dọa phổ biến hiện nay. Nó hoạt động bằng cách sử dụng ba kỹ thuật sau đây là giả mạo email, công cụ kỹ thuật xã hội hoặc chèn vi-rút vào máy tính người dùng.

Giả mạo Email

Trong giả mạo email, người gửi thư rác gửi email từ một miền đã biết, vì vậy người nhận nghĩ rằng anh ta biết người này và mở thư. Những thư như vậy thường chứa các liên kết đáng ngờ, nội dung đáng ngờ, yêu cầu chuyển tiền, v.v.

Kỹ thuật xã hội

Những kẻ gửi thư rác gửi thư quảng cáo cho những người dùng khác nhau, cung cấp chiết khấu lớn và lừa họ điền vào dữ liệu cá nhân của họ. Bạn có các công cụ có sẵn trong Kali có thể khiến bạn chiếm đoạt được email.

Việc hack email cũng có thể được thực hiện bằng cách phishing techniques. Xem ảnh chụp màn hình sau.

Các liên kết trong email có thể cài đặt phần mềm độc hại trên hệ thống của người dùng hoặc chuyển hướng người dùng đến một trang web độc hại và lừa họ tiết lộ thông tin cá nhân và tài chính, chẳng hạn như mật khẩu, ID tài khoản hoặc chi tiết thẻ tín dụng.

Phishing attacks được sử dụng rộng rãi bởi tội phạm mạng, vì việc lừa ai đó nhấp vào liên kết độc hại trong email sẽ dễ dàng hơn nhiều so với việc cố gắng vượt qua hệ thống phòng thủ của máy tính.

Chèn vi rút vào hệ thống người dùng

Kỹ thuật thứ ba mà tin tặc có thể chiếm đoạt tài khoản email của bạn là bằng cách lây nhiễm vi-rút hoặc bất kỳ loại phần mềm độc hại nào khác vào hệ thống của bạn. Với sự trợ giúp của virus, hacker có thể lấy tất cả mật khẩu của bạn.

Làm thế nào để phát hiện xem email của bạn có bị xâm nhập hay không?

Những người nhận email spam bao gồm nhiều người mà bạn biết.

Bạn cố gắng truy cập vào tài khoản của mình và mật khẩu không còn hoạt động.

Bạn cố gắng truy cập vào liên kết “Quên mật khẩu” và nó không đến được email mong đợi.

Thư mục Các mục đã Gửi của bạn chứa nhiều thư rác mà bạn không biết khi gửi.

Mẹo nhanh

Trong trường hợp bạn nghĩ rằng email của mình đã bị tấn công, thì bạn cần thực hiện các hành động sau:

Thay đổi mật khẩu ngay lập tức.

Thông báo cho bạn bè của bạn không mở các liên kết mà họ nhận được từ tài khoản email của bạn.

Liên hệ với nhà chức trách và báo cáo rằng tài khoản của bạn đã bị tấn công.

Cài đặt một chương trình chống vi-rút tốt trên máy tính của bạn và cập nhật nó.

Thiết lập mật khẩu xác thực kép nếu nó được hỗ trợ.

Chúng tôi có mật khẩu cho email, cơ sở dữ liệu, hệ thống máy tính, máy chủ, tài khoản ngân hàng và hầu như mọi thứ mà chúng tôi muốn bảo vệ. Mật khẩu nói chung là chìa khóa để truy cập vào hệ thống hoặc tài khoản.

Nhìn chung, mọi người có xu hướng đặt mật khẩu dễ nhớ, chẳng hạn như ngày tháng năm sinh, tên các thành viên trong gia đình, số điện thoại di động, ... Đây là điều khiến mật khẩu yếu và dễ bị hack.

Người ta phải luôn cẩn thận để có một mật khẩu mạnh để bảo vệ tài khoản của họ khỏi các tin tặc tiềm năng. Mật khẩu mạnh có các thuộc tính sau:

Chứa ít nhất 8 ký tự.

Sự kết hợp của các chữ cái, số và các ký tự đặc biệt.

Một sự kết hợp của các chữ cái nhỏ và in hoa.

Tấn công từ điển

Trong một cuộc tấn công từ điển, tin tặc sử dụng danh sách các từ được xác định trước từ từ điển để thử và đoán mật khẩu. Nếu mật khẩu đặt yếu, thì một cuộc tấn công từ điển có thể giải mã nó khá nhanh.

Hydralà một công cụ phổ biến được sử dụng rộng rãi cho các cuộc tấn công từ điển. Hãy xem ảnh chụp màn hình sau và quan sát cách chúng tôi đã sử dụng Hydra để tìm ra mật khẩu của dịch vụ FTP.

Tấn công từ điển lai