Metasploit - Tấn công bạo lực

Trong một cuộc tấn công bạo lực, tin tặc sử dụng tất cả các kết hợp có thể có của các chữ cái, số, ký tự đặc biệt và các chữ cái viết hoa và nhỏ theo cách tự động để có được quyền truy cập qua máy chủ hoặc dịch vụ. Kiểu tấn công này có khả năng thành công cao, nhưng nó đòi hỏi một lượng thời gian rất lớn để xử lý tất cả các tổ hợp.

Một cuộc tấn công brute-force chậm và hacker có thể yêu cầu một hệ thống có sức mạnh xử lý cao để thực hiện tất cả các hoán vị và kết hợp đó nhanh hơn. Trong chương này, chúng ta sẽ thảo luận về cách thực hiện một cuộc tấn công brute-force bằng Metasploit.

Sau khi quét máy Metasploitable bằng NMAP, chúng tôi biết những dịch vụ nào đang chạy trên đó. Các dịch vụ là FTP, SSH, mysql, http và Telnet.

Để thực hiện một cuộc tấn công brute-force vào các dịch vụ này, chúng tôi sẽ sử dụng auxiliariescủa mỗi dịch vụ. Các phần tử phụ trợ là các tập lệnh nhỏ được sử dụng trong Metasploit không tạo ra một trình bao trong máy nạn nhân; họ chỉ cung cấp quyền truy cập vào máy nếu cuộc tấn công brute-force thành công. Chúng ta hãy xem cách sử dụng chất trợ.

Ở đây, chúng tôi đã tạo một danh sách từ điển ở gốc của máy phân phối Kali.

Tấn công Dịch vụ FTP

Mở Metasploit. Dịch vụ đầu tiên mà chúng tôi sẽ cố gắng tấn công là FTP và phần bổ trợ giúp chúng tôi thực hiện mục đích này làauxiliary/scanner/ftp/ftp_login.

Nhập lệnh sau để sử dụng phần mềm bổ trợ này:

msf > use auxiliary/scanner/ftp/ftp_login

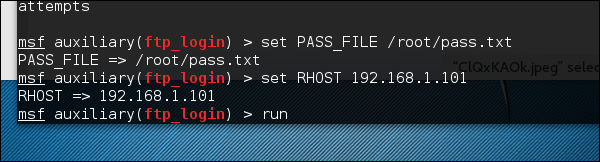

Đặt đường dẫn của tệp chứa từ điển của chúng tôi.

Đặt IP nạn nhân và chạy.

Nó sẽ tạo ra kết quả sau:

Như bạn có thể thấy, nó đã hoàn thành, nhưng không có phiên nào được tạo. Điều đó có nghĩa là chúng tôi đã không thành công trong việc lấy lại bất kỳ tên người dùng và mật khẩu hữu ích nào.

Tấn công Dịch vụ SSH

Để tấn công dịch vụ SSH, chúng ta có thể sử dụng phần bổ trợ: auxiliary/scanner/ssh/ssh_login

Như bạn có thể thấy trong ảnh chụp màn hình sau, chúng tôi đã đặt RHOSTS thành 192.168.1.101 (đó là IP nạn nhân) và danh sách tên người dùng và mật khẩu (đó là userpass.txt). Sau đó, chúng tôi áp dụngrun chỉ huy.

Như có thể thấy trong ảnh chụp màn hình ở trên, ba phiên đã được tạo. Nó có nghĩa là ba sự kết hợp đã thành công. Chúng tôi đã gạch dưới tên người dùng.

Để tương tác với một trong ba phiên, chúng tôi sử dụng lệnh msf > sessions –i 3 có nghĩa là chúng ta sẽ kết nối với phiên số 3.

Tấn công Dịch vụ Telnet

Khi áp dụng một cuộc tấn công brute-force vào một dịch vụ Telnet, chúng tôi sẽ lấy một bộ thông tin xác thực được cung cấp và một loạt các địa chỉ IP và cố gắng đăng nhập vào bất kỳ máy chủ Telnet nào. Đối với điều này, chúng tôi sẽ sử dụng phụ trợ:auxiliary/scanner/telnet/telnet_login.

Quá trình sử dụng phụ trợ giống như trong trường hợp tấn công dịch vụ FTP hoặc dịch vụ SSH. Chúng tôi phải sử dụng phụ trợ, đặt RHOST, sau đó đặt danh sách mật khẩu và chạy nó.

Hãy xem ảnh chụp màn hình sau. Được đánh dấu bằng mũi tên màu xanh lam là những nỗ lực không chính xác mà phụ trợ đã thực hiện. Các mũi tên màu đỏ hiển thị các lần đăng nhập thành công đã tạo phiên.

Một số chất trợ giúp khác mà bạn có thể áp dụng trong cuộc tấn công brute-force là:

SMB service - phụ trợ / máy quét / smb / smb_login

SNMP service - phụ trợ / máy quét / snmp / snmp_login