Bảo mật di động - Android gốc

Rooting là một từ xuất phát từ cú pháp Linux. Nó có nghĩa là quá trình mang lại cho người dùng siêu đặc quyền trên điện thoại di động. Sau khi vượt qua và hoàn tất quá trình này, người dùng có thể kiểm soát CÀI ĐẶT, TÍNH NĂNG và HIỆU SUẤT của điện thoại và thậm chí có thể cài đặt phần mềm không được thiết bị hỗ trợ. Nói một cách dễ hiểu, nó có nghĩa là người dùng có thể dễ dàng thay đổi hoặc sửa đổi mã phần mềm trên thiết bị.

Tính năng root cho phép tất cả các ứng dụng do người dùng cài đặt chạy các lệnh đặc quyền như -

Sửa đổi hoặc xóa các tệp hệ thống, mô-đun, chương trình cơ sở và hạt nhân

Xóa các ứng dụng cài đặt sẵn của nhà cung cấp dịch vụ hoặc nhà sản xuất

Quyền truy cập cấp thấp vào phần cứng thường không khả dụng đối với các thiết bị ở cấu hình mặc định của chúng

Ưu điểm của việc tạo rễ là -

- Cải thiện hiệu suất

- Chia sẻ kết nối Wi-Fi và Bluetooth

- Cài đặt ứng dụng trên thẻ SD

- Giao diện người dùng và bàn phím tốt hơn

Việc root cũng đi kèm với nhiều rủi ro về bảo mật và các rủi ro khác đối với thiết bị của bạn như -

- Gạch thiết bị

- Nhiễm phần mềm độc hại

- Không bảo hành cho điện thoại của bạn

- Hiệu suất kém

Công cụ Root Android

Vì hệ điều hành Android là một mã nguồn mở, các công cụ root có thể được tìm thấy trên internet là rất nhiều. Tuy nhiên, chúng tôi sẽ chỉ liệt kê một số trong số chúng -

Universal Androot

Bạn có thể tải xuống từ https://www.roidbay.com

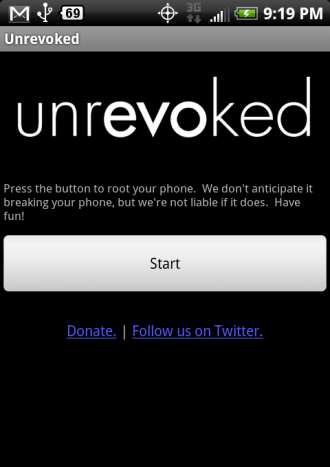

Không được mời

Chưa được thu hồi có sẵn tại https://unrevoked.com

Root điện thoại Android bằng SuperOneClick Rooting

SuperOneClick là một trong những công cụ tốt nhất được thiết kế đặc biệt để root điện thoại Android.

Hãy để chúng tôi xem cách sử dụng nó và root điện thoại Android -

Step 1 - Cắm và kết nối thiết bị Android của bạn với máy tính bằng cáp USB.

Step 2 - Cài đặt trình điều khiển cho thiết bị Android nếu được nhắc.

Step 3 - Rút phích cắm và kết nối lại, nhưng lần này chọn Chỉ sạc để đảm bảo rằng thẻ SD của điện thoại không được gắn vào PC của bạn.

Step 4 - Đi tới Cài đặt → Ứng dụng → Phát triển và bật Gỡ lỗi USB để đưa Android của bạn vào chế độ Gỡ lỗi USB.

Step 5 - Chạy SuperOneClick.exe mà bạn đã tải xuống http://superoneclick.us/.

Step 6 - Nhấp vào nút Root.

Step 7 - Chờ một lúc cho đến khi bạn thấy thông báo "Chạy thử Su thành công!"

Step 8 - Kiểm tra các ứng dụng đã cài đặt trong điện thoại của bạn.

Step 9 - Biểu tượng Superuser có nghĩa là bạn đã có quyền truy cập root.

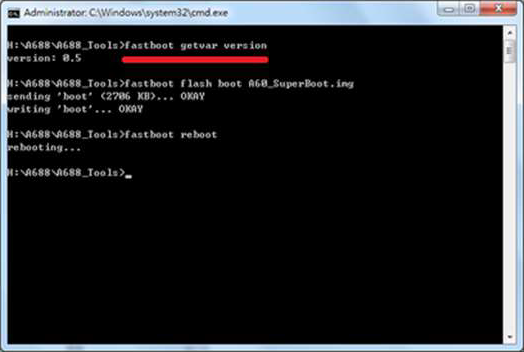

Root điện thoại Android bằng Superboot

Superboot là một boot.img. Nó được thiết kế đặc biệt để root điện thoại Android. Nó bắt nguồn từ điện thoại Android khi chúng được khởi động lần đầu tiên. Sau đây là các bước

Step 1 - Tải xuống và giải nén các tệp Superboot từ -

http://loadbalancing.modaco.com

Step 2 - Đặt điện thoại Android của bạn ở chế độ bộ nạp khởi động -

Step 3 - Tắt điện thoại, tháo pin và cắm cáp USB.

Step 4 - Khi biểu tượng pin xuất hiện trên màn hình, hãy bật lại pin.

Step 5- Bây giờ hãy nhấn vào nút Nguồn trong khi giữ phím Máy ảnh. Đối với điện thoại Android có bi xoay: Tắt điện thoại, nhấn và giữ bi xoay, sau đó bật lại điện thoại.

Step 6 - Tùy thuộc vào hệ điều hành máy tính của bạn, hãy thực hiện một trong các bước sau.

Windows - Nhấp đúp vào install-superboot-windows.bat.

Mac- Mở cửa sổ đầu cuối vào thư mục chứa tệp và gõ chmod + x. Install-superboot-mac.sh "theo sau là ./install-superboot-mac.sh.

Linux- Mở cửa sổ đầu cuối vào thư mục chứa tệp và gõ chmod + x. Install-superboot-linux.sh "theo sau là ./install-superboot-linux.sh.

Step 7 - Thiết bị Android của bạn đã được root.

Trojan Android

ZitMo (ZeuS-in-the-Mobile)

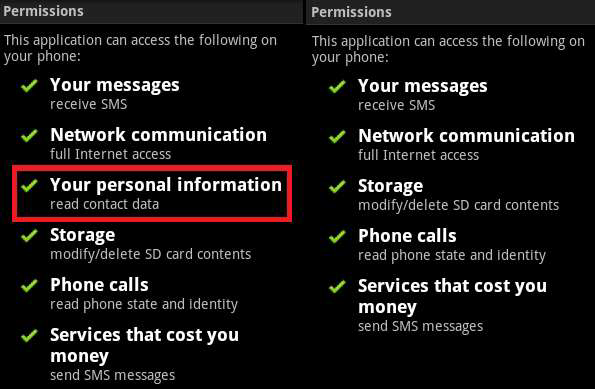

Zitmo đề cập đến một phiên bản của phần mềm độc hại Zeus nhắm mục tiêu cụ thể vào các thiết bị di động. Nó là một con ngựa Trojan phần mềm độc hại được thiết kế chủ yếu để lấy cắp thông tin ngân hàng trực tuyến từ người dùng. Nó phá vỡ tính bảo mật của ứng dụng ngân hàng di động bằng cách chuyển tiếp tin nhắn SMS của điện thoại di động bị nhiễm virus tới một lệnh và kiểm soát thiết bị di động do tội phạm mạng sở hữu. Các phiên bản mới của Android và BlackBerry hiện đã bổ sung các tính năng giống botnet, chẳng hạn như cho phép tội phạm mạng điều khiển Trojan thông qua các lệnh SMS.

FakeToken và TRAMP.A

FakeToken đánh cắp cả hai yếu tố xác thực (mật khẩu Internet và mTAN) trực tiếp từ thiết bị di động.

Distribution Techniques- Thông qua các email lừa đảo giả vờ được gửi bởi ngân hàng mục tiêu. Chèn các trang web từ máy tính bị nhiễm virus, mô phỏng một ứng dụng bảo mật giả mạo có thể tránh được việc chặn tin nhắn SMS bằng cách tạo chứng chỉ kỹ thuật số duy nhất dựa trên số điện thoại của thiết bị. Đưa vào một trang web lừa đảo chuyển hướng người dùng đến một trang web giả danh nhà cung cấp bảo mật cung cấp "eBanking SMS Guard" để bảo vệ chống lại "tính năng chặn tin nhắn SMS và sao chép thẻ SIM điện thoại di động".

Fakedefender và Obad

Backdoor.AndroidOS.Obad.a là một Trojan Android được biết đến với khả năng thực hiện một số chức năng khác nhau, chẳng hạn như, nhưng không giới hạn, thực hiện từ xa các lệnh trong bảng điều khiển, gửi tin nhắn SMS đến các số có giá ưu đãi, tải xuống phần mềm độc hại khác và thậm chí cài đặt phần mềm độc hại trên thiết bị bị nhiễm chỉ để gửi cho người khác thông qua giao tiếp Bluetooth. Trojan Android Backdoor.AndroidOS.Obad.a là một mối đe dọa nguy hiểm chạy ngầm một cách đáng lo ngại, thiếu giao diện chung hoặc quyền truy cập front-end.

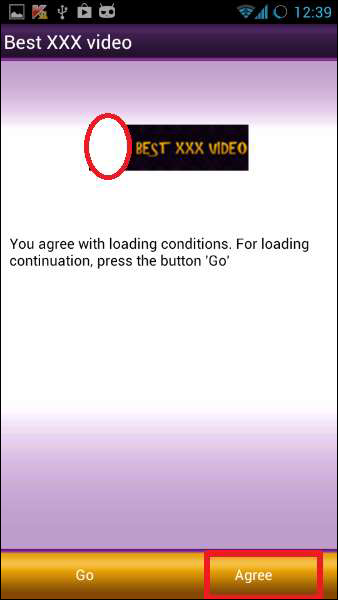

FakeInst và OpFake

Android / Fakeinst.HB là bản sao được đóng gói lại của một trò chơi đua xe miễn phí, phổ biến. Không giống như bản gốc, bản sao được đóng gói lại yêu cầu người dùng trả một khoản phí, được cho là để "truy cập các cấp độ trò chơi cao hơn".

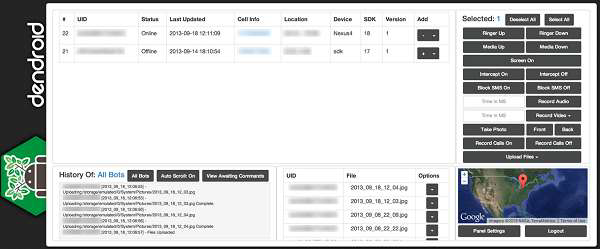

AndroRAT và Dendoroid

Nó là một công cụ quản trị từ xa (RAT) miễn phí của Android được gọi là AndroRAT (Android.Dandro) và được cho là chất kết dính APK phần mềm độc hại đầu tiên. Kể từ đó, chúng tôi đã thấy sự bắt chước và diễn biến của các mối đe dọa như vậy trong bối cảnh mối đe dọa. Một mối đe dọa đang gây sóng gió trên các diễn đàn ngầm được gọi là Dendroid (Android.Dendoroid), cũng là một từ có nghĩa - một thứ giống như cây hoặc có cấu trúc phân nhánh.