Bảo mật di động - Hướng dẫn nhanh

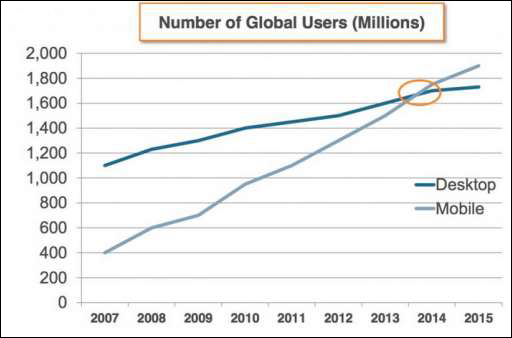

Trong hướng dẫn này, chúng tôi sẽ đề cập đến các khái niệm bảo mật di động chủ yếu từ quan điểm thực tế. Hãy xem biểu đồ sau, nó minh họa số lượng ngày càng tăng của người dùng điện thoại di động trên toàn thế giới, điều này cho thấy tầm quan trọng của bảo mật di động.

Số lượng thiết bị di động ước tính là khoảng 5,8 tỷ, được cho là đã tăng theo cấp số nhân trong vòng 5 năm và được cho là sẽ đạt gần 12 tỷ trong vòng 4 năm. Do đó, trung bình mỗi người trên hành tinh có hai thiết bị di động. Điều này khiến chúng tôi hoàn toàn phụ thuộc vào thiết bị di động với dữ liệu nhạy cảm của chúng tôi được vận chuyển khắp nơi. Do đó, bảo mật di động là một trong những khái niệm quan trọng nhất cần được xem xét.

Mobile Security là một khái niệm đề cập đến việc bảo vệ các thiết bị di động của chúng ta khỏi các cuộc tấn công có thể xảy ra bởi các thiết bị di động khác hoặc môi trường không dây mà thiết bị được kết nối.

Sau đây là các mối đe dọa chính liên quan đến bảo mật di động -

Mất thiết bị di động. Đây là một vấn đề phổ biến có thể gây rủi ro không chỉ cho bạn mà ngay cả các liên hệ của bạn bằng cách lừa đảo có thể xảy ra.

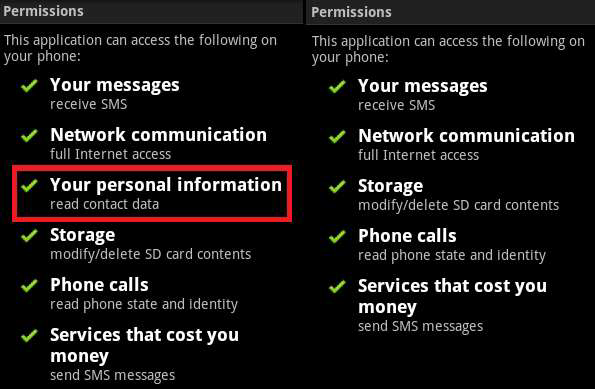

Hack hoặc vi phạm ứng dụng. Đây là vấn đề quan trọng thứ hai. Nhiều người trong chúng ta đã tải và cài đặt các ứng dụng điện thoại. Một số người trong số họ yêu cầu quyền truy cập hoặc đặc quyền bổ sung như quyền truy cập vào vị trí của bạn, liên hệ, lịch sử duyệt web cho mục đích tiếp thị, nhưng mặt khác, trang web cũng cung cấp quyền truy cập vào các địa chỉ liên hệ khác. Các yếu tố khác cần quan tâm là Trojan, vi rút, v.v.

Trộm cắp điện thoại thông minh là một vấn đề phổ biến đối với chủ sở hữu của các điện thoại thông minh rất thèm muốn như iPhone hoặc thiết bị Android. Nguy cơ dữ liệu công ty, chẳng hạn như thông tin đăng nhập tài khoản và quyền truy cập email rơi vào tay kẻ trộm công nghệ là một mối đe dọa.

Theo định nghĩa, một Attack Vector là một phương pháp hoặc kỹ thuật mà tin tặc sử dụng để truy cập vào một thiết bị máy tính hoặc mạng khác nhằm đưa vào một "mã xấu" thường được gọi là payload. Vector này giúp tin tặc khai thác các lỗ hổng của hệ thống. Nhiều vector tấn công lợi dụng yếu tố con người vì nó là điểm yếu nhất của hệ thống này. Sau đây là sơ đồ biểu diễn quy trình vectơ tấn công có thể được nhiều hacker sử dụng cùng lúc.

Một số vectơ tấn công di động là -

Phần mềm độc hại

Virus và Rootkit

Sửa đổi ứng dụng

Sửa đổi hệ điều hành

Lọc dữ liệu

Dữ liệu rời khỏi tổ chức

In màn hình

Sao chép vào USB và mất bản sao lưu

Giả mạo dữ liệu

Sửa đổi bởi một ứng dụng khác

Các nỗ lực giả mạo không bị phát hiện

Thiết bị bị hỏng trong tù

Mất dữ liệu

Mất thiết bị

Truy cập thiết bị trái phép

Các lỗ hổng ứng dụng

Hậu quả của Vectơ tấn công

Vectơ tấn công là quá trình hack như đã giải thích và nó thành công, sau đó là tác động đến thiết bị di động của bạn.

Losing your data - Nếu thiết bị di động của bạn bị tấn công hoặc bị nhiễm vi-rút, thì tất cả dữ liệu được lưu trữ của bạn sẽ bị mất và bị kẻ tấn công lấy đi.

Bad use of your mobile resources- Có nghĩa là mạng hoặc thiết bị di động của bạn có thể bị quá tải nên bạn không thể truy cập các dịch vụ chính hãng của mình. Trong các tình huống tồi tệ hơn, tin tặc sẽ sử dụng để gắn vào một máy hoặc mạng khác.

Reputation loss- Trong trường hợp tài khoản Facebook hoặc tài khoản email doanh nghiệp của bạn bị tấn công, tin tặc có thể gửi tin nhắn giả mạo đến bạn bè, đối tác kinh doanh và các địa chỉ liên hệ khác của bạn. Điều này có thể làm hỏng danh tiếng của bạn.

Identity theft - Có thể xảy ra trường hợp đánh cắp danh tính như ảnh, tên, địa chỉ, thẻ tín dụng, v.v. và những thứ tương tự có thể được sử dụng để phạm tội.

Giải phẫu của một cuộc tấn công di động

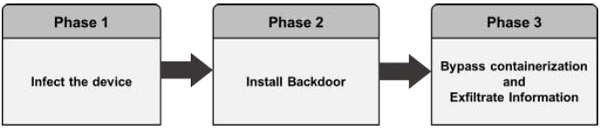

Sau đây là một mô tả sơ đồ về giải phẫu của một cuộc tấn công di động. Nó bắt đầu với giai đoạn lây nhiễm bao gồm các vectơ tấn công.

Làm lây nhiễm thiết bị

Việc lây nhiễm phần mềm gián điệp cho thiết bị di động được thực hiện khác nhau đối với các thiết bị Android và iOS.

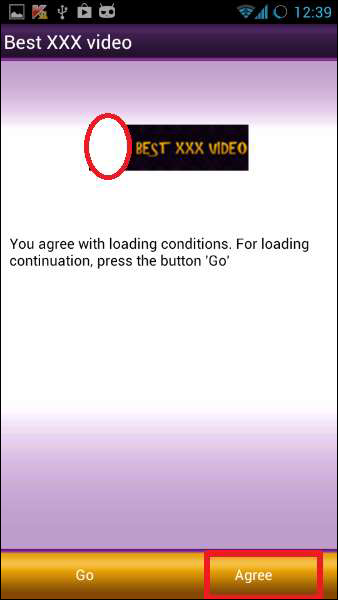

Android- Người dùng bị lừa để tải xuống ứng dụng từ thị trường hoặc từ ứng dụng của bên thứ ba nói chung bằng cách sử dụng tấn công kỹ thuật xã hội. Việc lây nhiễm từ xa cũng có thể được thực hiện thông qua cuộc tấn công Man-in-the-Middle (MitM), trong đó kẻ thù tích cực chặn thông tin liên lạc di động của người dùng để đưa phần mềm độc hại vào.

iOS- Sự lây nhiễm iOS yêu cầu quyền truy cập vật lý vào điện thoại di động. Lây nhiễm thiết bị cũng có thể thông qua khai thác zero-day, chẳng hạn như khai thác JailbreakME.

Cài đặt cửa sau

Để cài đặt một cửa hậu cần có đặc quyền của quản trị viên bằng cách root thiết bị Android và bẻ khóa thiết bị Apple. Bất chấp các nhà sản xuất thiết bị đặt cơ chế phát hiện root / bẻ khóa, phần mềm gián điệp di động dễ dàng vượt qua chúng -

Android - Cơ chế phát hiện rễ không áp dụng cho việc tạo rễ có chủ đích.

iOS - “Cộng đồng” bẻ khóa rất nổi tiếng và có động lực.

Bỏ qua các cơ chế mã hóa và thông tin tách rời

Phần mềm gián điệp gửi nội dung di động như email và tin nhắn được mã hóa đến máy chủ của kẻ tấn công dưới dạng văn bản thuần túy. Phần mềm gián điệp không trực tiếp tấn công vùng chứa an toàn. Nó lấy dữ liệu tại điểm mà người dùng lấy dữ liệu từ vùng chứa an toàn để đọc nó. Ở giai đoạn đó, khi nội dung được giải mã để người dùng sử dụng, phần mềm gián điệp sẽ kiểm soát nội dung và gửi nội dung đó.

Làm thế nào để Hacker có thể kiếm lợi từ một thiết bị di động được thỏa hiệp thành công?

Trong hầu hết các trường hợp, hầu hết chúng ta nghĩ rằng chúng ta có thể mất những gì trong trường hợp điện thoại di động của chúng ta bị tấn công. Câu trả lời rất đơn giản - chúng tôi sẽ mất quyền riêng tư của mình. Thiết bị của chúng tôi sẽ trở thành một hệ thống giám sát để tin tặc quan sát chúng tôi. Các hoạt động khác mang lại lợi nhuận cho tin tặc là lấy dữ liệu nhạy cảm của chúng tôi, thanh toán, thực hiện các hoạt động bất hợp pháp nhưDDoS attacks. Sau đây là một biểu diễn giản đồ.

10 rủi ro hàng đầu trên di động của OWASP

Khi nói về bảo mật di động, chúng tôi dựa trên các loại lỗ hổng bảo mật dựa trên OWASP, một tổ chức từ thiện phi lợi nhuận ở Hoa Kỳ, được thành lập vào ngày 21 tháng 4. OWASP là một tổ chức quốc tế và Quỹ OWASP hỗ trợ các nỗ lực của OWASP trên toàn thế giới.

Đối với thiết bị di động, OWASP có 10 vulnerability classifications.

M1-Sử dụng nền tảng không đúng

Danh mục này bao gồm việc lạm dụng tính năng nền tảng hoặc không sử dụng các biện pháp kiểm soát bảo mật nền tảng. Nó có thể bao gồm ý định Android, quyền của nền tảng, lạm dụng TouchID, Chuỗi khóa hoặc một số kiểm soát bảo mật khác là một phần của hệ điều hành di động. Có một số cách mà các ứng dụng dành cho thiết bị di động có thể gặp phải rủi ro này.

Dữ liệu không an toàn M2

Danh mục mới này là sự kết hợp của M2 và M4 từ Mobile Top Ten 2014. Điều này bao gồm việc lưu trữ dữ liệu không an toàn và rò rỉ dữ liệu ngoài ý muốn.

M3-Giao tiếp không an toàn

Điều này bao gồm khả năng bắt tay kém, phiên bản SSL không chính xác, thương lượng yếu, giao tiếp bằng văn bản rõ ràng về nội dung nhạy cảm, v.v.

M4-Xác thực không an toàn

Danh mục này nắm bắt các khái niệm về xác thực người dùng cuối hoặc quản lý phiên kém. Điều này bao gồm -

- Không xác định được người dùng khi cần thiết

- Không duy trì danh tính của người dùng khi được yêu cầu

- Điểm yếu trong quản lý phiên

Mật mã không thành thạo M5

Mã áp dụng mật mã cho tài sản thông tin nhạy cảm. Tuy nhiên, theo một cách nào đó, mật mã là không đủ. Lưu ý rằng bất kỳ thứ gì và mọi thứ liên quan đến TLS hoặc SSL đều có trong M3. Ngoài ra, nếu ứng dụng không sử dụng mật mã khi cần, điều đó có thể thuộc về M2. Danh mục này dành cho các sự cố trong đó mật mã đã được thử nhưng không được thực hiện đúng.

M6-Ủy quyền không an toàn

Đây là một danh mục để ghi lại bất kỳ lỗi nào trong quá trình ủy quyền (ví dụ: quyết định ủy quyền ở phía máy khách, duyệt bắt buộc, v.v.) Nó khác với các vấn đề xác thực (ví dụ: đăng ký thiết bị, nhận dạng người dùng, v.v.)

Nếu ứng dụng hoàn toàn không xác thực người dùng trong tình huống cần thiết (ví dụ: cấp quyền truy cập ẩn danh vào một số tài nguyên hoặc dịch vụ khi cần có quyền truy cập được xác thực và ủy quyền), thì đó là lỗi xác thực chứ không phải lỗi ủy quyền.

Chất lượng mã M7-Client

Đây là "Quyết định bảo mật thông qua đầu vào không đáng tin cậy", một trong những danh mục ít được sử dụng hơn của chúng tôi. Đây sẽ là giải pháp chung cho các vấn đề triển khai cấp mã trong ứng dụng khách di động. Điều đó khác với những lỗi mã hóa phía máy chủ. Điều này sẽ nắm bắt những thứ như tràn bộ đệm, lỗ hổng định dạng chuỗi và nhiều lỗi cấp mã khác, trong đó giải pháp là viết lại một số mã đang chạy trên thiết bị di động.

Giả mạo mã M8

Danh mục này bao gồm bản vá nhị phân, sửa đổi tài nguyên cục bộ, nối phương thức, thay đổi phương thức và sửa đổi bộ nhớ động.

Sau khi ứng dụng được phân phối đến thiết bị di động, mã và tài nguyên dữ liệu sẽ nằm ở đó. Kẻ tấn công có thể trực tiếp sửa đổi mã, thay đổi động nội dung của bộ nhớ, thay đổi hoặc thay thế các API hệ thống mà ứng dụng sử dụng hoặc sửa đổi dữ liệu và tài nguyên của ứng dụng. Điều này có thể cung cấp cho kẻ tấn công một phương pháp trực tiếp để lật đổ mục đích sử dụng phần mềm nhằm thu lợi cá nhân hoặc tiền bạc.

M9-Kỹ thuật đảo ngược

Danh mục này bao gồm phân tích nhị phân lõi cuối cùng để xác định mã nguồn, thư viện, thuật toán và các nội dung khác của nó. Phần mềm như IDA Pro, Hopper, otool và các công cụ kiểm tra nhị phân khác cung cấp cho kẻ tấn công cái nhìn sâu sắc về hoạt động bên trong của ứng dụng. Điều này có thể được sử dụng để khai thác các lỗ hổng non trẻ khác trong ứng dụng, cũng như tiết lộ thông tin về máy chủ back-end, hằng số mật mã và mật mã cũng như tài sản trí tuệ.

M10-Chức năng bên ngoài

Thông thường, các nhà phát triển bao gồm chức năng cửa sau ẩn hoặc các biện pháp kiểm soát bảo mật phát triển nội bộ khác không nhằm mục đích phát hành vào môi trường sản xuất. Ví dụ: một nhà phát triển có thể vô tình bao gồm mật khẩu dưới dạng nhận xét trong một ứng dụng kết hợp. Một ví dụ khác bao gồm việc vô hiệu hóa xác thực 2 yếu tố trong quá trình thử nghiệm.

Một nhà phát triển đã được xác thực của một công ty tạo ra các ứng dụng di động cho người dùng di động. Để cho phép người dùng di động duyệt và cài đặt các ứng dụng di động này một cách thuận tiện, các nhà cung cấp nền tảng như Google và Apple đã tạo ra các thị trường tập trung, chẳng hạn như PlayStore (Google) và AppStore (Apple). Tuy nhiên, có những lo ngại về bảo mật.

Thông thường, các ứng dụng di động do các nhà phát triển phát triển được gửi đến các thị trường này mà không cần sàng lọc hoặc kiểm tra, khiến chúng có sẵn cho hàng nghìn người dùng di động. Nếu bạn đang tải xuống ứng dụng từ một cửa hàng ứng dụng chính thức, thì bạn có thể tin tưởng vào ứng dụng đó vì cửa hàng lưu trữ đã kiểm tra nó. Tuy nhiên, nếu bạn đang tải xuống ứng dụng từ cửa hàng ứng dụng của bên thứ ba thì có khả năng tải xuống phần mềm độc hại cùng với ứng dụng vì cửa hàng ứng dụng của bên thứ ba không kiểm tra ứng dụng.

Kẻ tấn công tải xuống một trò chơi hợp pháp và đóng gói lại nó bằng phần mềm độc hại và tải ứng dụng di động lên cửa hàng ứng dụng của bên thứ ba từ đó người dùng cuối tải xuống ứng dụng trò chơi độc hại này, tin rằng nó là chính hãng. Do đó, phần mềm độc hại thu thập và gửi thông tin đăng nhập của người dùng như nhật ký cuộc gọi / ảnh / video / tài liệu nhạy cảm cho kẻ tấn công mà người dùng không hề hay biết.

Sử dụng thông tin thu thập được, kẻ tấn công có thể khai thác thiết bị và khởi động bất kỳ cuộc tấn công nào khác. Những kẻ tấn công cũng có thể thiết kế xã hội để người dùng tải xuống và chạy ứng dụng bên ngoài các cửa hàng ứng dụng chính thức. Ứng dụng độc hại có thể làm hỏng các ứng dụng và dữ liệu khác, gửi dữ liệu nhạy cảm của bạn cho những kẻ tấn công.

Vấn đề về hộp cát ứng dụng

Sandbox giúp người dùng di động bằng cách giới hạn tài nguyên mà một ứng dụng sử dụng trong thiết bị di động. Tuy nhiên, nhiều ứng dụng độc hại có thể vượt qua điều này cho phép phần mềm độc hại sử dụng tất cả các khả năng xử lý của thiết bị và dữ liệu người dùng.

Hộp cát an toàn

Nó là một môi trường mà mỗi ứng dụng chạy các tài nguyên và dữ liệu được phân bổ của nó để các ứng dụng được bảo mật và không thể truy cập các tài nguyên và dữ liệu của ứng dụng khác.

Hộp cát dễ bị tổn thương

Đây là một môi trường nơi một ứng dụng độc hại được cài đặt và nó khai thác hộp cát bằng cách cho phép chính nó truy cập vào tất cả dữ liệu và tài nguyên.

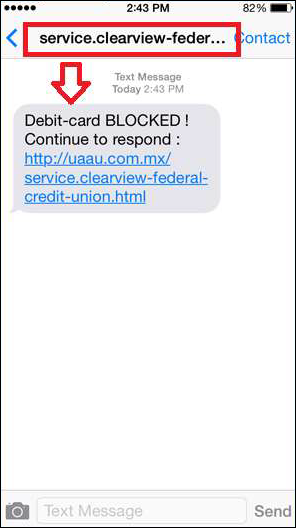

Hãy xem ảnh chụp màn hình sau. Bạn có thể đã nhận được một tin nhắn SMS tương tự có vẻ là tin nhắn chính hãng. Trên thực tế, sau khi phân tích một chút, chúng tôi nhận ra nó không phải là hàng chính hãng. Nó là một ví dụ vềSMS phishing.

Các liên kết trong SMS có thể cài đặt phần mềm độc hại trên thiết bị của người dùng hoặc hướng họ đến một trang web độc hại hoặc hướng họ gọi đến một số được thiết lập để lừa họ tiết lộ thông tin cá nhân và tài chính, chẳng hạn như mật khẩu, ID tài khoản hoặc chi tiết thẻ tín dụng. Kỹ thuật này được sử dụng rất nhiều trong tội phạm mạng, vì việc lừa ai đó nhấp vào một liên kết độc hại trong e-mail sẽ dễ dàng hơn nhiều so với việc cố gắng vượt qua hệ thống phòng thủ của thiết bị di động. Tuy nhiên, một số SMS lừa đảo được viết kém và rõ ràng là giả mạo.

Tại sao SMS Phishing lại hiệu quả?

SMS Phishing thành công vì nó đánh vào nỗi sợ hãi và lo lắng của người dùng. SMS vô lý gieo rắc nỗi sợ hãi trong tâm trí người dùng. Hầu hết các tình huống đều liên quan đến nỗi sợ mất tiền, chẳng hạn như ai đó đã mua thứ gì đó bằng thẻ tín dụng của bạn.

Các trường hợp khác bao gồm, nỗi sợ hãi khi một tin nhắn SMS cáo buộc bạn làm điều gì đó bất hợp pháp mà bạn chưa làm. Hoặc một tin nhắn SMS về khả năng làm hại các thành viên trong gia đình bạn. của gia đình bạn, v.v.

Ví dụ về tấn công lừa đảo qua SMS

Bây giờ chúng ta hãy xem một vài ví dụ để hiểu các trường hợp mà SMS Phishing chủ yếu xảy ra.

ví dụ 1

Nói chung, những kẻ lừa đảo sử dụng email tới SMS để giả mạo danh tính thực của họ. Nếu bạn google nó, bạn có thể tìm thấy nhiều tài nguyên hợp pháp. Bạn chỉ cần google tìm kiếm: gửi email đến nhà cung cấp SMS.

Ví dụ 2

Lừa đảo cổ điển khác là gian lận tài chính sẽ yêu cầu bạn cung cấp mã PIN, tên người dùng, mật khẩu, chi tiết thẻ tín dụng, v.v.

Ví dụ 3

Chính tả và ngữ pháp xấu. Tội phạm mạng thường mắc lỗi ngữ pháp và chính tả vì chúng thường sử dụng từ điển để dịch sang một ngôn ngữ cụ thể. Nếu bạn nhận thấy sai sót trong SMS, đó có thể là một trò lừa đảo.

Ví dụ 4

Lừa đảo qua SMS cố gắng tạo ra cảm giác khẩn cấp sai.

Ví dụ 5

Tội phạm mạng thường sử dụng các mối đe dọa mà bảo mật của bạn đã bị xâm phạm. Ví dụ trên chứng minh điều đó tốt. Trong trường hợp sau, đối tượng nói rằng bạn đã giành được một món quà.

Ví dụ 6

Trong trường hợp này, một SMS yêu cầu bạn trả lời để họ có thể xác minh rằng số của bạn là hợp lệ. Điều này có thể làm tăng số lượng thư rác SMS trong số của bạn.

Ví dụ 7

Giả mạo các trang web hoặc công ty phổ biến. Các nghệ sĩ lừa đảo sử dụng tên của các tổ chức lớn có vẻ như được kết nối với các trang web hợp pháp nhưng thực chất nó sẽ đưa bạn đến các trang web lừa đảo giả mạo hoặc cửa sổ bật lên hợp pháp.

Phòng ngừa và Giải pháp

Để bảo vệ bản thân khỏi lừa đảo qua SMS, bạn phải ghi nhớ một số quy tắc.

Các công ty tài chính không bao giờ yêu cầu thông tin cá nhân hoặc thông tin tài chính, như tên người dùng, mật khẩu, mã PIN, hoặc số thẻ tín dụng hoặc thẻ ghi nợ qua tin nhắn văn bản.

Đánh lừa những trò gian lận cố gắng tạo ra cảm giác khẩn cấp giả bằng cách yêu cầu phản hồi ngay lập tức. Giữ bình tĩnh và phân tích tin nhắn SMS.

Không mở liên kết trong tin nhắn văn bản không được yêu cầu.

Đừng gọi đến một số điện thoại được liệt kê trong một tin nhắn văn bản không được yêu cầu. Bạn nên liên hệ với bất kỳ ngân hàng, chính phủ, cơ quan hoặc công ty nào được xác định trong tin nhắn văn bản bằng cách sử dụng thông tin được liệt kê trong hồ sơ của bạn hoặc trong các trang web chính thức.

Đừng trả lời những tin nhắn mang tính chất phỉ báng, thậm chí yêu cầu người gửi ngừng liên lạc với bạn.

Hãy thận trọng khi cung cấp số điện thoại di động của bạn hoặc thông tin khác để đáp lại các quảng cáo bật lên và ưu đãi "dùng thử miễn phí".

Xác minh danh tính của người gửi và dành thời gian để tự hỏi tại sao người gửi yêu cầu thông tin của bạn.

Hãy thận trọng với các tin nhắn văn bản từ những người gửi không xác định, cũng như các tin nhắn văn bản bất thường từ những người gửi mà bạn biết, đồng thời cập nhật phần mềm và ứng dụng bảo mật của bạn.

Ghép nối các thiết bị di động khi mở kết nối Bluetooth và Wi-Fi

Bluetooth là một công nghệ sóng vô tuyến tương tự, nhưng nó chủ yếu được thiết kế để giao tiếp trong khoảng cách ngắn, dưới khoảng 10m hoặc 30ft. Thông thường, bạn có thể sử dụng nó để tải ảnh từ máy ảnh kỹ thuật số xuống PC, kết nối chuột không dây với máy tính xách tay, để liên kết tai nghe rảnh tay với điện thoại di động của bạn để bạn có thể nói chuyện và lái xe an toàn cùng một lúc, và Sớm.

Để có được kết nối này, các thiết bị trao đổi mã PIN của nhau, nhưng nói chung là một công nghệ, nó không an toàn. Đó là một thực hành tốt để sửa chữa các thiết bị sau một thời gian.

Tin tặc có thể làm gì với một thiết bị được ghép nối?

- Phát âm thanh của cuộc gọi đến

- Kích hoạt báo thức

- Thực hiện cuộc gọi

- Nhấn các phím

- Đọc danh bạ

- Đọc tin nhắn SMS

- Tắt điện thoại hoặc mạng

- Thay đổi ngày và giờ

- Thay đổi nhà khai thác mạng

- Xóa ứng dụng

Các biện pháp bảo mật cho thiết bị Bluetooth

- Chỉ bật chức năng Bluetooth khi cần thiết.

- Chỉ bật tính năng khám phá Bluetooth khi cần thiết.

- Giữ các thiết bị được ghép nối gần nhau và theo dõi những gì đang xảy ra trên các thiết bị.

- Ghép nối các thiết bị bằng mã khóa bảo mật.

- Không bao giờ nhập mật khẩu hoặc mã PIN khi bất ngờ được nhắc làm như vậy.

- Thường xuyên cập nhật và vá các thiết bị hỗ trợ Bluetooth.

- Loại bỏ các thiết bị đã ghép nối ngay sau khi sử dụng.

Như nhiều người trong chúng ta đã biết, phần mềm được Google phát triển cho các thiết bị di động với khả năng xử lý cho điện thoại thông minh và máy tính bảng. Kernel của nó dựa trên Linux. Các ứng dụng đã cài đặt của nó chạy trong hộp cát. Tuy nhiên, nhiều nhà sản xuất đã phát hành chương trình chống vi-rút cho hệ điều hành này, như Kasperky, MCAfee và AVG Technologies. Mặc dù ứng dụng chống vi-rút chạy trong hộp cát, nhưng nó có giới hạn trong việc quét môi trường.

Một số tính năng của hệ điều hành Android như sau:

- Máy ảo Dalvik được tối ưu hóa cho thiết bị di động

- Cơ sở dữ liệu SQLite cho dữ liệu có cấu trúc

- Trình duyệt tích hợp dựa trên công cụ WebKit

- Hỗ trợ các định dạng phương tiện khác nhau như âm thanh, hình ảnh, video

- Môi trường phát triển phong phú như trình giả lập (Bluestack), công cụ gỡ lỗi

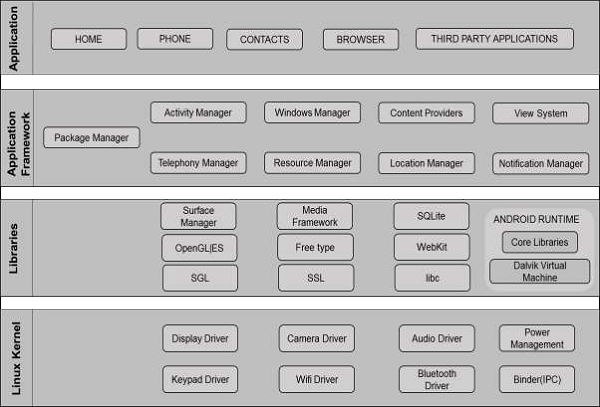

Kiến trúc hệ điều hành Android

Hình ảnh sau đây cho thấy kiến trúc tổng thể của hệ điều hành Android -

The first layer is Application, bao gồm các ứng dụng như SMS, lịch và các ứng dụng bên thứ ba khác.

The second layer is Application Framework, bao gồm -

Hệ thống xem, dành cho các nhà phát triển để tạo hộp, đường thẳng, lưới, v.v.

Các nhà cung cấp nội dung cho phép các ứng dụng truy cập và sử dụng dữ liệu từ các ứng dụng của bên thứ ba.

Trình quản lý hoạt động kiểm soát vòng đời của một ứng dụng.

Trình quản lý tài nguyên phân bổ tài nguyên cho một ứng dụng.

Trình quản lý thông báo giúp hiển thị thông báo của các ứng dụng.

The third layer is libraries,đó là phần quan trọng nhất. Nó sử dụng chức năng của ứng dụng, chẳng hạn, để lưu trữ ngày tháng trong cơ sở dữ liệu. SQLite sử dụng chức năng này.

The fourth layer is the Linux Kernel. Nó chứa tất cả các trình điều khiển của các thành phần phần cứng, chẳng hạn như máy ảnh, không dây, bộ nhớ, v.v.

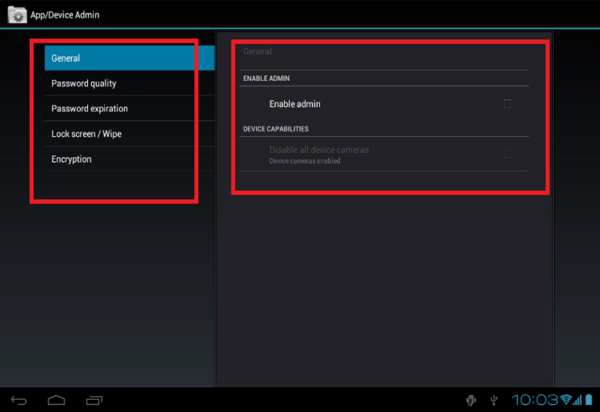

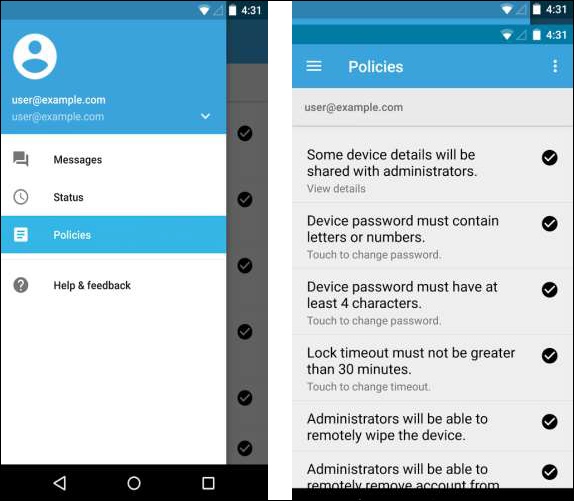

API quản trị thiết bị Android

API quản trị thiết bị được giới thiệu trong Android 2.2 cung cấp các tính năng quản trị thiết bị ở cấp hệ thống. Các API này cho phép các nhà phát triển tạo các ứng dụng nhận biết bảo mật hữu ích trong cài đặt doanh nghiệp, trong đó các chuyên gia CNTT yêu cầu quyền kiểm soát phong phú đối với thiết bị của nhân viên.

Các ứng dụng quản trị thiết bị được viết bằng API quản trị thiết bị. Các ứng dụng quản trị thiết bị này thực thi các chính sách mong muốn khi người dùng cài đặt các ứng dụng này trên thiết bị của họ. Các ứng dụng cài sẵn có thể tận dụng các API mới để cải thiện hỗ trợ trao đổi.

Dưới đây là một số ví dụ về các loại ứng dụng có thể sử dụng API quản trị thiết bị -

- Gửi email cho khách hàng

- Các ứng dụng bảo mật thực hiện xóa từ xa

- Ứng dụng và dịch vụ quản lý thiết bị

Các ví dụ được sử dụng trong hướng dẫn này dựa trên mẫu API quản trị thiết bị, được bao gồm trong các mẫu SDK (có sẵn thông qua Trình quản lý SDK Android) và nằm trên hệ thống của bạn như

<sdk_root>/ApiDemos/app/src/main/java/com/example/android/apis/app/ DeviceAdminSample.java.

Ứng dụng mẫu

Ứng dụng mẫu này cung cấp bản demo các tính năng quản trị thiết bị. Nó giới thiệu cho người dùng một giao diện người dùng cho phép họ bật ứng dụng quản trị thiết bị.

Sau khi người dùng đã bật ứng dụng, họ có thể sử dụng các nút trong giao diện người dùng để thực hiện những việc sau:

Đặt chất lượng mật khẩu.

Chỉ định các yêu cầu đối với mật khẩu của người dùng, chẳng hạn như độ dài tối thiểu, số ký tự số tối thiểu mà mật khẩu phải chứa, v.v.

Đặt mật khẩu. Nếu mật khẩu không tuân theo các chính sách đã chỉ định, hệ thống sẽ trả về lỗi.

Đặt số lần nhập mật khẩu không thành công có thể xảy ra trước khi thiết bị bị xóa (nghĩa là được khôi phục về cài đặt gốc).

Đặt bao lâu kể từ bây giờ mật khẩu sẽ hết hạn.

Đặt độ dài lịch sử mật khẩu (độ dài đề cập đến số lượng mật khẩu cũ được lưu trữ trong lịch sử). Điều này ngăn người dùng sử dụng lại một trong những mật khẩu cuối cùng mà họ đã sử dụng trước đó.

Chỉ định rằng khu vực lưu trữ phải được mã hóa nếu thiết bị hỗ trợ.

Đặt lượng thời gian không hoạt động tối đa có thể trôi qua trước khi thiết bị khóa.

Làm cho thiết bị khóa ngay lập tức.

Xóa dữ liệu thiết bị (nghĩa là khôi phục cài đặt gốc).

Tắt máy ảnh.

Rooting là một từ xuất phát từ cú pháp Linux. Nó có nghĩa là quá trình mang lại cho người dùng siêu đặc quyền trên điện thoại di động. Sau khi vượt qua và hoàn tất quá trình này, người dùng có thể kiểm soát CÀI ĐẶT, TÍNH NĂNG và HIỆU SUẤT của điện thoại và thậm chí có thể cài đặt phần mềm không được thiết bị hỗ trợ. Nói một cách dễ hiểu, nó có nghĩa là người dùng có thể dễ dàng thay đổi hoặc sửa đổi mã phần mềm trên thiết bị.

Tính năng root cho phép tất cả các ứng dụng do người dùng cài đặt chạy các lệnh đặc quyền như -

Sửa đổi hoặc xóa các tệp hệ thống, mô-đun, chương trình cơ sở và hạt nhân

Xóa các ứng dụng cài đặt sẵn của nhà cung cấp dịch vụ hoặc nhà sản xuất

Quyền truy cập cấp thấp vào phần cứng thường không khả dụng đối với các thiết bị ở cấu hình mặc định của chúng

Ưu điểm của việc tạo rễ là -

- Cải thiện hiệu suất

- Chia sẻ kết nối Wi-Fi và Bluetooth

- Cài đặt ứng dụng trên thẻ SD

- Giao diện người dùng và bàn phím tốt hơn

Việc root cũng đi kèm với nhiều rủi ro về bảo mật và các rủi ro khác đối với thiết bị của bạn như -

- Gạch thiết bị

- Nhiễm phần mềm độc hại

- Không bảo hành cho điện thoại của bạn

- Hiệu suất kém

Công cụ Root Android

Vì hệ điều hành Android là một mã nguồn mở, các công cụ root có thể được tìm thấy trên internet là rất nhiều. Tuy nhiên, chúng tôi sẽ chỉ liệt kê một số trong số chúng -

Universal Androot

Bạn có thể tải xuống từ https://www.roidbay.com

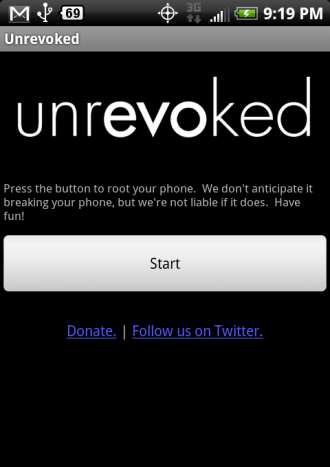

Không được mời

Chưa được thu hồi có sẵn tại https://unrevoked.com

Root điện thoại Android bằng SuperOneClick Rooting

SuperOneClick là một trong những công cụ tốt nhất được thiết kế đặc biệt để root điện thoại Android.

Hãy để chúng tôi xem cách sử dụng nó và root điện thoại Android -

Step 1 - Cắm và kết nối thiết bị Android của bạn với máy tính bằng cáp USB.

Step 2 - Cài đặt trình điều khiển cho thiết bị Android nếu được nhắc.

Step 3 - Rút phích cắm và kết nối lại, nhưng lần này chọn Chỉ sạc để đảm bảo rằng thẻ SD của điện thoại không được gắn vào PC của bạn.

Step 4 - Đi tới Cài đặt → Ứng dụng → Phát triển và bật Gỡ lỗi USB để đưa Android của bạn vào chế độ Gỡ lỗi USB.

Step 5 - Chạy SuperOneClick.exe mà bạn đã tải xuống http://superoneclick.us/.

Step 6 - Nhấp vào nút Root.

Step 7 - Chờ một lúc cho đến khi bạn thấy thông báo "Chạy thử Su thành công!"

Step 8 - Kiểm tra các ứng dụng đã cài đặt trong điện thoại của bạn.

Step 9 - Biểu tượng Superuser có nghĩa là bạn đã có quyền truy cập root.

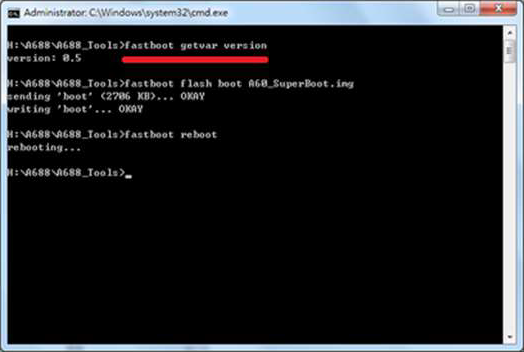

Root điện thoại Android bằng Superboot

Superboot là một boot.img. Nó được thiết kế đặc biệt để root điện thoại Android. Nó bắt nguồn từ điện thoại Android khi chúng được khởi động lần đầu tiên. Sau đây là các bước

Step 1 - Tải xuống và giải nén các tệp Superboot từ -

http://loadbalancing.modaco.com

Step 2 - Đặt điện thoại Android của bạn ở chế độ bộ nạp khởi động -

Step 3 - Tắt điện thoại, tháo pin và cắm cáp USB.

Step 4 - Khi biểu tượng pin xuất hiện trên màn hình, hãy bật lại pin.

Step 5- Bây giờ hãy nhấn vào nút Nguồn trong khi giữ phím Máy ảnh. Đối với điện thoại Android có bi xoay: Tắt điện thoại, nhấn và giữ bi xoay, sau đó bật lại điện thoại.

Step 6 - Tùy thuộc vào hệ điều hành máy tính của bạn, hãy thực hiện một trong các bước sau.

Windows - Nhấp đúp vào install-superboot-windows.bat.

Mac- Mở cửa sổ đầu cuối vào thư mục chứa tệp và gõ chmod + x. Install-superboot-mac.sh "theo sau là ./install-superboot-mac.sh.

Linux- Mở cửa sổ đầu cuối vào thư mục chứa tệp và gõ chmod + x. Install-superboot-linux.sh "theo sau là ./install-superboot-linux.sh.

Step 7 - Thiết bị Android của bạn đã được root.

Trojan Android

ZitMo (ZeuS-in-the-Mobile)

Zitmo đề cập đến một phiên bản của phần mềm độc hại Zeus nhắm mục tiêu cụ thể vào các thiết bị di động. Nó là một con ngựa Trojan phần mềm độc hại được thiết kế chủ yếu để lấy cắp thông tin ngân hàng trực tuyến từ người dùng. Nó phá vỡ tính bảo mật của ứng dụng ngân hàng di động bằng cách chuyển tiếp tin nhắn SMS của điện thoại di động bị nhiễm virus tới một lệnh và kiểm soát thiết bị di động do tội phạm mạng sở hữu. Các phiên bản mới của Android và BlackBerry hiện đã bổ sung các tính năng giống botnet, chẳng hạn như cho phép tội phạm mạng điều khiển Trojan thông qua các lệnh SMS.

FakeToken và TRAMP.A

FakeToken đánh cắp cả hai yếu tố xác thực (mật khẩu Internet và mTAN) trực tiếp từ thiết bị di động.

Distribution Techniques- Thông qua các email lừa đảo giả vờ được gửi bởi ngân hàng mục tiêu. Chèn các trang web từ máy tính bị nhiễm độc, mô phỏng một ứng dụng bảo mật giả mạo có thể tránh được việc chặn tin nhắn SMS bằng cách tạo chứng chỉ kỹ thuật số duy nhất dựa trên số điện thoại của thiết bị. Đưa vào một trang web lừa đảo chuyển hướng người dùng đến một trang web giả danh nhà cung cấp bảo mật cung cấp "eBanking SMS Guard" để bảo vệ chống lại "tính năng chặn tin nhắn SMS và sao chép thẻ SIM điện thoại di động".

Fakedefender và Obad

Backdoor.AndroidOS.Obad.a là một Trojan Android được biết đến với khả năng thực hiện một số chức năng khác nhau, chẳng hạn như, nhưng không giới hạn, thực hiện từ xa các lệnh trong bảng điều khiển, gửi tin nhắn SMS đến các số có giá ưu đãi, tải xuống phần mềm độc hại khác và thậm chí cài đặt phần mềm độc hại trên thiết bị bị nhiễm chỉ để gửi cho người khác thông qua giao tiếp Bluetooth. Trojan Android Backdoor.AndroidOS.Obad.a là một mối đe dọa nguy hiểm chạy ngầm một cách đáng lo ngại, thiếu giao diện chung hoặc quyền truy cập front-end.

FakeInst và OpFake

Android / Fakeinst.HB là bản sao được đóng gói lại của một trò chơi đua xe miễn phí, phổ biến. Không giống như bản gốc, bản sao được đóng gói lại yêu cầu người dùng trả một khoản phí, được cho là để "truy cập các cấp độ trò chơi cao hơn".

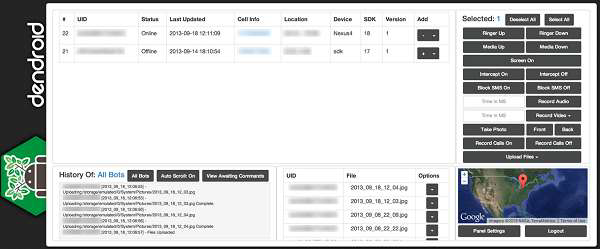

AndroRAT và Dendoroid

Nó là một công cụ quản trị từ xa (RAT) miễn phí của Android được gọi là AndroRAT (Android.Dandro) và được cho là chất kết dính APK phần mềm độc hại đầu tiên. Kể từ đó, chúng tôi đã thấy sự bắt chước và diễn biến của các mối đe dọa như vậy trong bối cảnh mối đe dọa. Một mối đe dọa đang gây sóng gió trên các diễn đàn ngầm được gọi là Dendroid (Android.Dendoroid), cũng là một từ có nghĩa - một thứ giống cây hoặc có cấu trúc phân nhánh.

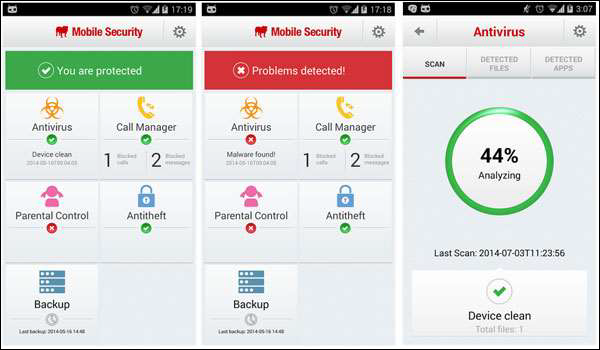

Ngày nay, các thiết bị điện thoại di động đang thay thế máy tính trong một số trường hợp đặc biệt và từ đó người dùng và quản trị viên hệ thống lo ngại về việc hạn chế quyền đối với ứng dụng hoặc người dùng. Do đó, chúng tôi bảo vệ máy tính khỏi bị nhiễm virus bằng cách cài đặt chương trình chống vi-rút để ngăn chặn bất kỳ tình huống khó chịu nào có thể xảy ra, nơi một số dữ liệu bị mất hoặc bị công khai.

Sau đây là một số khuyến nghị để bảo vệ thiết bị di động của chúng tôi -

- Bật màn hình khóa để các bên thứ ba không thể truy cập trực tiếp.

- Luôn cập nhật hệ điều hành và vá các ứng dụng.

- Tải xuống các ứng dụng được Google đánh dấu chính thức hoặc từ các trang web chính hãng cung cấp ứng dụng này.

- Không root thiết bị Android.

- Cài đặt và cập nhật ứng dụng chống vi-rút trên thiết bị Android.

- Không tải trực tiếp các tệp gói android.

- Sử dụng trình bảo vệ Android cho phép bạn đặt mật khẩu cho email, SMS, v.v.

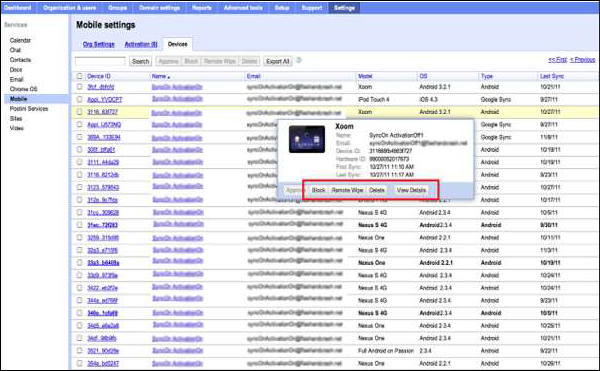

Chính sách thiết bị của Google Apps

Ứng dụng Google Apps Device cho phép quản trị viên miền Google Apps đặt các chính sách bảo mật cho thiết bị Android. Ứng dụng này chỉ có sẵn cho các tài khoản doanh nghiệp, chính phủ và giáo dục, cho phép quản trị viên CNTT từ xa đưa ra các chính sách và thực thi chúng. Ngoài ra, nó giúp họ định vị thiết bị di động và khóa chúng.

Dịch vụ xóa từ xa

Dịch vụ xóa từ xa là dịch vụ cho phép quản trị viên đặt lại hoặc xóa thông tin trong thiết bị bị mất hoặc bị đánh cắp. Để sử dụng dịch vụ này, thiết bị phải cài đặt Google Sync hoặc Device Policy. Thao tác này cũng có thể xóa tất cả thông tin trong thiết bị như mail, lịch, danh bạ,… nhưng không thể xóa dữ liệu được lưu trên thẻ SD của thiết bị. Khi dịch vụ này hoàn thành nhiệm vụ của nó, nó sẽ nhắc người dùng với một thông báo như một lời xác nhận đối với chức năng xóa.

Làm theo các bước sau để bật cài đặt này cho người dùng -

Step 1- Đăng nhập vào Bảng điều khiển dành cho quản trị viên của Google

Step 2 - Nhấp vào Quản lý thiết bị → Di động → Cài đặt quản lý thiết bị

Step 3 - Đánh dấu vào ô Cho phép người dùng xóa thiết bị từ xa.

Step 4 - Nhấp vào Lưu thay đổi.

Bạn có thể áp dụng cài đặt này cho toàn bộ tổ chức của mình hoặc theo đơn vị tổ chức để chỉ bật tính năng xóa từ xa cho một nhóm người dùng cụ thể.

Sau khi được bật, người dùng có thể xóa thiết bị của họ từ xa bằng cách làm theo các bước sau:

Step 1 - Đi đến của họ My Devicestrang. Người dùng sẽ cần nhập mật khẩu của họ để truy cập trang này, ngay cả khi họ đã đăng nhập vào tài khoản của mình.

Step 2 - Nhấp vào Xóa thiết bị.

Một cửa sổ xuất hiện với nội dung cảnh báo: Thao tác này sẽ xóa tất cả ứng dụng và dữ liệu cá nhân khỏi thiết bị của bạn. Mọi thứ chưa được đồng bộ hóa sẽ bị mất. Bạn có chắc muốn tiếp tục?

Step 3 - Nhấn Xác nhận để xóa thiết bị.

Sau đây là Bảng điều khiển dành cho Quản trị viên -

Trong chương này, chúng ta sẽ thảo luận về các công cụ bảo mật của Android chủ yếu là những công cụ bảo vệ khỏi cài đặt và tải xuống phần mềm độc hại.

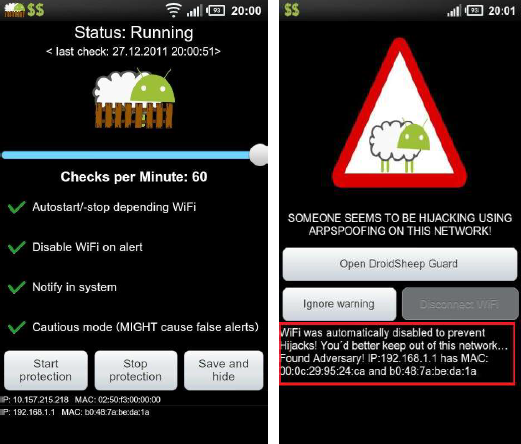

DroidSheep Guard

DroidSheep Guard giám sát ARP-Table của điện thoại của bạn và nó cảnh báo bạn thông qua các cảnh báo bật lên, trong trường hợp nó phát hiện ra các mục độc hại. Nó có thể tắt ngay kết nối Wi-Fi để bảo vệ tài khoản của bạn. Điều này có thể bảo vệ chống lại tất cả các cuộc tấn công dựa trên ARP, chẳng hạn như DroidSheep và Faceniff, tấn công trung gian, tấn công thủ công, v.v. Bạn có thể sử dụng tài khoản Facebook, eBay, Twitter và Linkedln trên Wi-Fi công cộng một cách an toàn. Để tải xuống DroidSheep Guard, hãy truy cậphttp://droidsheep.de/

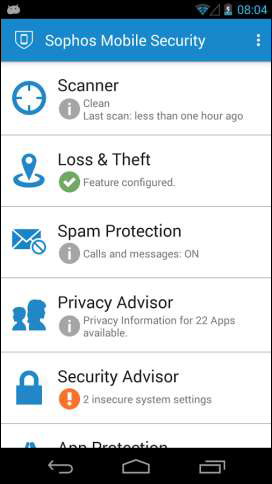

TrustGo Mobile Security và Sophos Mobile Security

Đây là một trong những phần mềm chống vi-rút bảo mật miễn phí tốt nhất và có thể tải xuống thông qua Google Play. TrustGo cung cấp các công cụ chống trộm thông thường cùng với khả năng bảo vệ khỏi phần mềm độc hại và hệ thống chứng nhận ứng dụng thú vị, cung cấp cho bạn thông tin về các ứng dụng trước khi tải xuống. Trang web chính thức của nó làhttps://www.trustgo.com/

Sofo

Sử dụng tính năng thông minh cập nhật từng phút từ SophosLabs, nó sẽ tự động quét các ứng dụng khi bạn cài đặt chúng. Chức năng chống vi-rút này giúp bạn tránh được phần mềm không mong muốn, có thể dẫn đến mất dữ liệu và phát sinh chi phí không mong muốn. Nó cũng bảo vệ thiết bị của bạn khỏi các cuộc tấn công thông qua USSD hoặc các mã đặc biệt khác.

Nếu thiết bị của bạn bị mất hoặc bị đánh cắp, khóa hoặc xóa từ xa sẽ che chắn thông tin cá nhân của bạn. Có thể tải xuống phần mềm này từ liên kết Google Play sau -

https://play.google.com/store/apps/details?id=com.sophos.smsec&hl=en

Trang web chính thức của nó là - https://www.sophos.com/en-us.aspx

360 Security và Avira Antivirus Security

Được 200 triệu người dùng tin cậy, 360 Security là ứng dụng chống vi-rút và tăng tốc tất cả trong một duy nhất tối ưu hóa các ứng dụng nền, dung lượng bộ nhớ, tệp rác (bộ nhớ cache) và năng lượng pin, đồng thời giữ cho thiết bị của bạn an toàn khỏi vi-rút và Trojan. Nó có thể được tải xuốnghttps://play.google.com/store/apps/details?id=com.qihoo.security

Avira Antivirus Security cho Android là một phần mềm chống vi-rút khác có thể được tải xuống từ https://play.google.com/store/apps/details?id=com.avira.android

Nó có các tính năng sau:

- Bảo vệ thiết bị của bạn (điện thoại thông minh, máy tính bảng, phablet) khỏi phần mềm độc hại.

- Định vị điện thoại bị mất hoặc bị đánh cắp của bạn.

- Bảo vệ dữ liệu cá nhân của bạn (ảnh, SMS, v.v.) khỏi bị đánh cắp.

- Theo dõi cách mỗi ứng dụng thu thập dữ liệu nhạy cảm.

- Chặn truy cập trái phép vào các ứng dụng khác được cài đặt trên thiết bị của bạn.

- Đèn trên tài nguyên hệ thống, để giúp tiết kiệm pin.

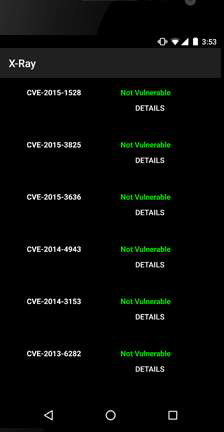

Máy quét lỗ hổng bảo mật Android: X-Ray

X-Ray quét thiết bị Android của bạn để xác định xem có lỗ hổng bảo mật nào chưa được nhà cung cấp dịch vụ của bạn vá hay không. Nó cung cấp cho bạn một danh sách các lỗ hổng mà nó có thể xác định và cho phép bạn kiểm tra sự xuất hiện của các lỗ hổng trên thiết bị của mình. Điều này được cập nhật tự động với khả năng quét các lỗ hổng mới khi chúng được phát hiện và tiết lộ.

X-Ray có thông tin chi tiết về một lớp lỗ hổng được gọi là privilege escalation vulnerabilities. Các lỗ hổng như vậy có thể bị một ứng dụng độc hại khai thác để có được đặc quyền root trên thiết bị và thực hiện các hành động thường bị hạn chế bởi hệ điều hành Android. X-Ray được cài đặt trực tiếp (thông qua APK) và không thông qua cửa hàng Google Play.

Công cụ theo dõi thiết bị Android

Công cụ theo dõi Android là công cụ giúp chúng tôi tìm thấy thiết bị di động bị mất của mình. Một số trong số họ là -

Tìm điện thoại của tôi

Gửi tin nhắn văn bản đến điện thoại của bạn và nó sẽ nhắn lại vị trí hiện tại của nó hoặc đổ chuông lớn nếu nó ở đâu đó gần đó. Bảo mật email, tin nhắn văn bản, ảnh, ghi chú, lịch và hơn thế nữa bằng cách xóa từ xa điện thoại của bạn bằng SMS. Giữ các tab trên thẻ SIM của điện thoại. Nó có thể được tải xuống từ liên kết sau -

https://play.google.com/store/apps/details?id=com.mango.findmyphone3

Prey chống trộm

Con mồi cho phép bạn theo dõi máy tính xách tay, điện thoại hoặc máy tính bảng của mình nếu nó bị đánh cắp hoặc mất tích. Nó hỗ trợ định vị địa lý. Đây là phần mềm mã nguồn mở, nhẹ cung cấp cho bạn khả năng điều khiển từ xa và đầy đủ, 24/7. Trang web chính thức của nó làhttps://preyproject.com/ và nó có thể được tải xuống từ https://play.google.com/store/apps/details?id=com.prey

iOS là hệ điều hành di động của Apple được thiết lập cho iPhone của họ. Nó duy trì và duy trì các thiết bị Apple khác như iPod Touch, iPad và Apple TV. Sử dụng Mac OS X, hệ điều hành iOS được tạo ra.

Giao diện người dùng dựa trên khái niệm thao tác trực tiếp, sử dụng các cử chỉ đa chạm. Điều này có nhiều tùy chọn và tính năng khác sử dụng để công việc hàng ngày trở nên dễ dàng và điều này có thể được cập nhật trên iPhone, iPad hoặc iPod Touch của bạn bằng Wi-Fi và các mạng không dây khác.

Bẻ khóa iOS

Jailbreak là kiểm soát hệ điều hành iOS được sử dụng trên các thiết bị Apple, nói cách đơn giản là tính đối xứng của việc Root trong các thiết bị Android. Nó loại bỏ thiết bị khỏi sự phụ thuộc vào các ứng dụng nguồn độc quyền của Apple và cho phép người dùng sử dụng các ứng dụng của bên thứ ba không có sẵn tại cửa hàng ứng dụng chính thức.

Nó được thực hiện bằng cách cài đặt một tập hợp các bản vá lỗi hạt nhân đã sửa đổi cho phép bạn chạy các ứng dụng của bên thứ ba không được ký bởi nhà cung cấp hệ điều hành. Nó được sử dụng để thêm nhiều chức năng hơn vào các tiện ích tiêu chuẩn của Apple. Nó cũng có thể cung cấp quyền truy cập root vào hệ điều hành và cho phép tải xuống các ứng dụng, chủ đề, tiện ích mở rộng của bên thứ ba, v.v. Điều này loại bỏ các hạn chế của hộp cát, cho phép các ứng dụng độc hại truy cập thông tin và tài nguyên di động bị hạn chế.

Việc bẻ khóa, giống như root, cũng có một số rủi ro bảo mật đối với thiết bị của bạn -

- Không bảo hành cho điện thoại của bạn

- Hiệu suất kém

- Gạch thiết bị

- Nhiễm phần mềm độc hại

Các loại bẻ khóa

Khi thiết bị bắt đầu khởi động, nó sẽ tải iOS của chính Apple và để cài đặt ứng dụng từ bên thứ ba, thiết bị sau đó phải bị hỏng và có bản vá hạt nhân mỗi khi bật. Có ba loại phương pháp bẻ khóa được sử dụng.

iBoot Exploit

Bẻ khóa iBoot cho phép truy cập hệ thống tệp và cấp iboot. Loại khai thác này có thể được bán kết nối nếu thiết bị có bản rom khởi động mới. Điều này chủ yếu được sử dụng để giảm các điều khiển iOS cấp thấp. Phương pháp khai thác này nhờ sự trợ giúp của lỗ hổng trong iBoot để xóa liên kết công cụ ký mã và sau đó khách hàng có thể tải xuống các ứng dụng cần thiết. Sử dụng phương pháp này, người dùng cấu hình điện thoại di động để chấp nhận phần sụn tùy chỉnh và có thể bẻ khóa nhiều hơn.

Khai thác Userland

Bản bẻ khóa userland cho phép truy cập cấp người dùng nhưng không cho phép truy cập cấp iboot. Loại khai thác này không thể được kết nối vì nó không thể có vòng lặp chế độ khôi phục. Những thứ này có thể được Apple vá. Việc khai thác userland sử dụng sơ hở trong ứng dụng hệ thống để giành quyền kiểm soát ứng dụng đó. Việc khai thác chỉ có thể cung cấp quyền kiểm soát cho hệ thống tệp. Loại khai thác này có thể truy cập mã không quan trọng trong ứng dụng và thân thiện với người dùng và độc lập với nền tảng.

Khai thác Bootrom

Bẻ khóa bootrom có thể phá vỡ tất cả các xác thực cấp thấp như cung cấp quyền truy cập hệ thống tệp, iBoot và NOR (logo khởi động tùy chỉnh). Quá trình này tìm thấy một lỗ hổng trong ứng dụng để loại bỏ các kiểm tra chữ ký. Nó không thể được sửa chữa bởi Apple. Bẻ khóa bootrom cho phép truy cập cấp người dùng và truy cập cấp iBoot. Những thứ này không thể được vá bởi Apple.

Kỹ thuật bẻ khóa

Có hai loại kỹ thuật Jailbreak.

Bẻ khóa không dây buộc

Jailbreak không kết nối là một kỹ thuật khởi động lại thiết bị di động mà không cần kết nối nó với hệ thống mỗi khi nó được khởi động. Nếu pin của thiết bị bị hỏng, sau khi thay pin, nó khởi động như bình thường. Các công cụ cho việc này là PwnageTool, Greenpois0n, Sn0wbreeze và Limera1n.

Bẻ khóa kết nối

Nếu thiết bị bắt đầu tự sao lưu, thiết bị sẽ không còn nhân được vá và có thể bị kẹt ở trạng thái khởi động một phần. Để nó khởi động hoàn toàn và có một nhân được vá lỗi, về cơ bản, nó phải được "bẻ khóa lại" bằng máy tính (sử dụng tính năng "khởi động liên kết" của một công cụ bẻ khóa) mỗi khi bật.

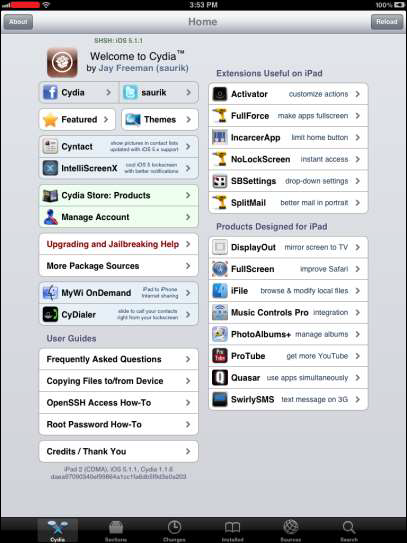

Nền tảng ứng dụng cho thiết bị đã bẻ khóa: Cydia

Cydia là một thiết bị bẻ khóa có thể được tải xuống từ https://cydia.saurik.com/. Nó giúp người dùng iOS cài đặt các ứng dụng bên thứ ba khác. Cydia có các tiện ích mở rộng, chủ đề, tính năng và tùy chỉnh khác nhau.

Nó là một giao diện đồ họa cho Công cụ đóng gói nâng cao (APT) với hệ thống quản lý gói dpkg, có nghĩa là các gói có sẵn trong Cydia được cung cấp bởi một hệ thống kho phân quyền (còn gọi là nguồn) liệt kê các gói này.

Công cụ bẻ khóa

Một số công cụ bẻ khóa khác như sau:

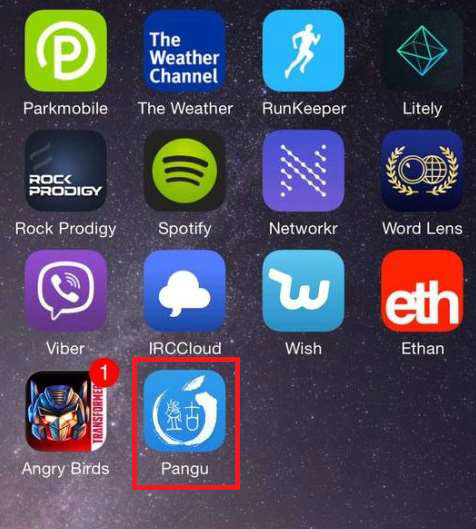

Pangu

Nhóm Pangu bao gồm một số nhà nghiên cứu bảo mật cấp cao và tập trung vào nghiên cứu bảo mật di động. Được biết đến với nhiều bản phát hành công cụ bẻ khóa cho iOS 7 và iOS 8 vào năm 2014, Team Pangu chủ động chia sẻ kiến thức với cộng đồng và trình bày nghiên cứu mới nhất tại các hội nghị bảo mật nổi tiếng bao gồm BlackHat, CanSecWest và Ruxcon. Nó có thể được tải xuống từhttp://en.pangu.io/

Redsn0w

Redsn0w có thể được tải xuống từ http://blog.iphone-dev.org/ và nó chạy trên các phiên bản phần sụn khác nhau.

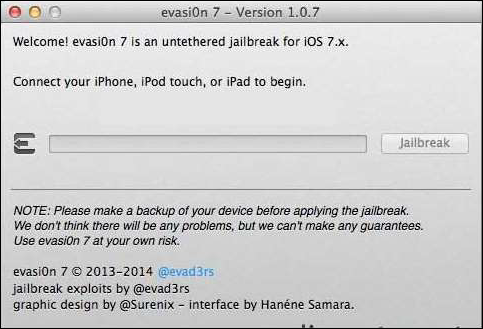

evasi0n7 và GeekSn0w

evasi0n7 là một công cụ bẻ khóa tương thích với tất cả các kiểu máy iPhone, iPod touch, iPad và iPad mini chạy iOS 7.0 đến 7.0.6 (Các thiết bị đã được cập nhật Over The Air [OTA] trước tiên nên được khôi phục bằng iTunes). Trang web chính thức của nó làhttp://evasi0n.com/

GeekSn0w là một tiện ích bẻ khóa iOS 7.1.2 phổ biến được xây dựng dựa trên dự án opensn0w của winocm và khai thác Lemonra1n của Geohot. GeekSn0w có thể bẻ khóa tất cả các mẫu iPhone 4 trên phần mềm công khai mới nhất của Apple, iOS 7.1.2. Trang web chính thức của nó làhttp://geeksn0w.it/

Sn0wbreeze và PwnageTool

Sn0wBreeze là một công cụ bẻ khóa đã tồn tại từ thế hệ phần mềm iOS 3 và tiếp tục được duy trì bởi nhà phát triển iH8Sn0w. Trang web chính thức của nó làhttp://www.ih8sn0w.com/

PwnageTool có thể được tải xuống từ http://blog.iphone-dev.org/ và nó chạy trên các phiên bản phần sụn khác nhau.

Limera1n và Blackra1n

Limera1n có thể được tải xuống từ http://limera1n.com/

Blackra1n là giải pháp bẻ khóa iPhone của geohot. Nó có thể được tải xuống từhttp://blackra1n.com/

Hãy cùng xem một số nguyên tắc cần tuân thủ dựa trên các phương pháp hay nhất về cách bảo mật iOS.

- Không truy cập các dịch vụ web trên một mạng bị xâm nhập.

- Chỉ cài đặt các ứng dụng đáng tin cậy trên thiết bị iOS.

- Định cấu hình nó để xóa sạch dữ liệu trong trường hợp bị mất.

- Sử dụng tính năng khóa để khóa iPhone.

- Tắt JavaScript và tiện ích bổ sung từ trình duyệt web.

- Sử dụng thiết bị iOS trên mạng Wi-Fi mà bạn biết và mạng đó không miễn phí.

- Không mở liên kết hoặc tệp đính kèm từ các nguồn không xác định.

- Thay đổi mật khẩu mặc định của mật khẩu gốc của iPhone.

Trong các phần sau, chúng tôi sẽ thảo luận về hai công cụ phổ biến được sử dụng rộng rãi để theo dõi iPhone iOS.

Tìm điện thoại Iphone của tôi

Người đầu tiên sẽ giới thiệu Find My iPhone. Nó có thể được tải xuống từhttps://itunes.apple.com nhưng để định vị điện thoại của mình, bạn sẽ cần ID Apple để đăng nhập tại iCloud.com hoặc sử dụng ứng dụng Tìm iPhone của tôi.

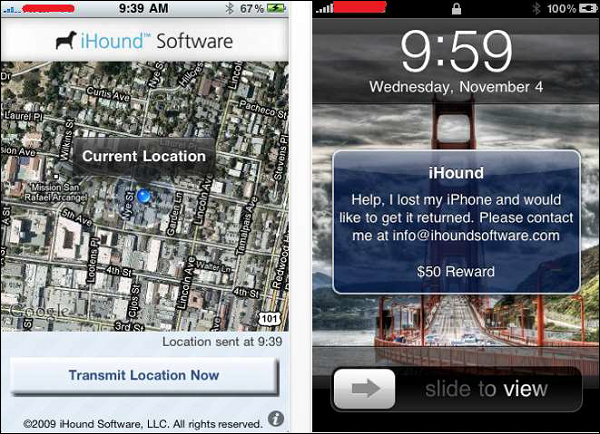

iHound

iHound là một công cụ theo dõi thiết bị iOS cho phép bạn theo dõi thiết bị của mình bằng cách chỉ cần bật iHound, thu nhỏ và để thiết bị chạy. Nó có thể được tìm thấy tạihttps://www.ihoundsoftware.com/

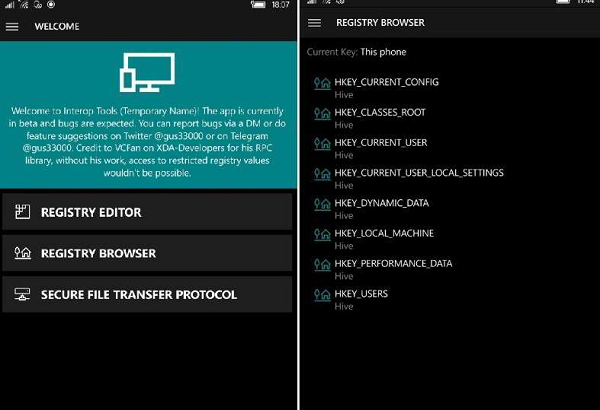

Đây là hệ điều hành do Microsoft phát triển dành cho điện thoại di động với khả năng xử lý. Bạn có thể chia sẻ lịch, danh sách và ảnh. Nó cũng dựa trên One Note nên bạn cũng có thể chia sẻ ảnh trong danh sách. Bạn có thể mời những người không có Windows Phone vào phòng của mình, trải nghiệm sẽ bị hạn chế hơn, chia sẻ lịch là một trong những tính năng được nhấn mạnh.

SkyDrive đồng bộ hóa các tài liệu văn phòng của bạn trên tất cả các thiết bị và bạn nhận được 7GB bộ nhớ miễn phí

Hướng dẫn Bảo mật Thiết bị Hệ điều hành Windows

Sau đây là một số hướng dẫn thực tế để bảo mật điện thoại di động. Danh sách dựa trên các phương pháp hay nhất. Chúng không phải luôn luôn bắt buộc và cũng không phải là những quy tắc phổ biến.

- Khóa màn hình

- Chỉ tải xuống ứng dụng từ các nguồn đáng tin cậy.

- Luôn cập nhật điện thoại của bạn với các bản cập nhật bảo mật WP8

- Sử dụng phần mềm máy tính để bàn Zune để sao lưu dữ liệu thiết bị của bạn

- Cố gắng kết nối với mạng Wi-Fi bảo mật

- Thiết lập mật khẩu cho màn hình khóa WP8

- Bảo vệ SIM WP8 (Mô-đun nhận dạng thuê bao) của bạn bằng mã PIN.

Công cụ theo dõi thiết bị hệ điều hành Windows

FollowMee GPS Tracker

FollowMee là công cụ theo dõi GPS dành cho Windows phone 8. Thiết bị có thể theo dõi mọi lúc và mọi nơi. Khi bạn cài đặt ứng dụng này vào thiết bị mà bạn muốn theo dõi, nó sẽ lặng lẽ ghi lại vị trí của nó (GPS, WiFi hoặc tam giác di động) theo định kỳ và tải lên máy chủ bảo mật. Để theo dõi vị trí của thiết bị được theo dõi, bạn chỉ cần duyệt đến trang web này trong bất kỳ trình duyệt nào (máy tính để bàn hoặc thiết bị di động).

Sử dụng ứng dụng theo dõi GPS này, bạn có thể theo dõi nơi ở của con mình hoặc các thành viên khác trong gia đình. Bạn cũng có thể sử dụng nó cho mục đích kinh doanh. Bạn có thể sử dụng nó để theo dõi nhân viên, thiết bị di động của công ty hoặc đội của bạn.

BlackBerry OS là một hệ điều hành di động độc quyền do Research in Motion phát triển cho dòng điện thoại thông minh và thiết bị cầm tay BlackBerry của mình. Nó bao gồm khung ứng dụng bên thứ ba dựa trên Java triển khai Cấu hình thiết bị thông tin di động J2ME v2 (MIDP2) và Cấu hình thiết bị giới hạn được kết nối (CLDC), cũng như một số API cụ thể của RIM.

Một số tính năng của BlackBerry bao gồm:

- Hỗ trợ riêng cho email công ty

- Máy chủ doanh nghiệp BlackBerry

- BlackBerry Messenger

- Dịch vụ internet BlackBerry

- Ứng dụng khách email BlackBerry

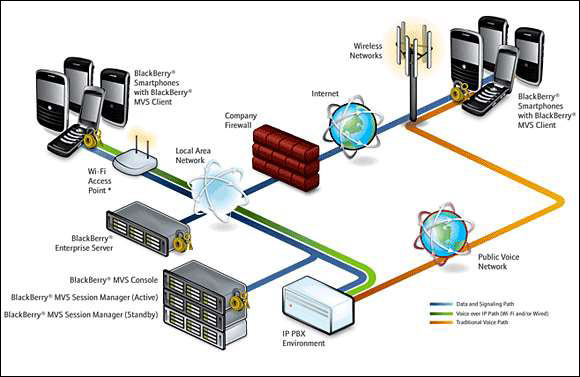

Kiến trúc giải pháp doanh nghiệp của BlackBerry

Giải pháp Doanh nghiệp Blackberry cho phép người dùng di động truy cập không dây vào email tổ chức của họ và các ứng dụng quan trọng khác của doanh nghiệp một cách an toàn và bảo mật. Kiến trúc Giải pháp Doanh nghiệp của BlackBerry bao gồm sáu yếu tố quan trọng. Họ là -

- Máy chủ Doanh nghiệp BlackBerry

- Hệ thống dữ liệu di động Blackberry

- Điện thoại thông minh BlackBerry

- Phần mềm BlackBerry Connect

- Chương trình liên minh Blackberry

- Dịch vụ Giải pháp BlackBerry

Máy chủ doanh nghiệp, cùng với các hệ thống cộng tác và nhắn tin doanh nghiệp, cung cấp quyền truy cập email cho người dùng di động, nhắn tin tức thời doanh nghiệp và các công cụ quản lý thông tin cá nhân. Tường lửa được cấu hình kém sẽ làm tăng nguy cơ bị tấn công. Web, Cơ sở dữ liệu và Máy chủ Ứng dụng chứa các lỗ hổng. Nếu kẻ tấn công phát hiện ra những lỗ hổng đó, thì kẻ đó có thể dễ dàng thực hiện một cuộc tấn công và chiếm quyền kiểm soát toàn bộ máy chủ.

BlackBerry Attack Vectors

BlackBerry phải đối mặt với nhiều cuộc tấn công vì có nhiều công cụ và phương pháp mới để tìm ra các lỗ hổng tiềm ẩn trên các thiết bị BlackBerry. Các vectơ tấn công thu hút người dùng tải xuống phần mềm độc hại trên điện thoại di động của họ. Tìm kiếm lỗ hổng trang web bằng các công cụ, v.v. là một vài kỹ thuật được kẻ tấn công sử dụng để thực hiện các cuộc tấn công trên thiết bị BlackBerry. Ngoài các kỹ thuật này, còn có nhiều vectơ tấn công khác cho phép kẻ tấn công thực hiện các cuộc tấn công vào BlackBerry, bao gồm:

- Ký mã độc hại

- Các thao tác với bộ nhớ và quy trình

- Khai thác Email

- Các lỗ hổng kết nối TCP / IP

- Phần mềm độc hại Blackberry

- Khai thác tệp JAD

- Khai thác dịch vụ tin nhắn ngắn (SMS)

- Tấn công dữ liệu PIM

- Tấn công bằng điện thoại

Ký mã độc hại

Ứng dụng BlackBerry phải được RIM ký để có quyền truy cập đầy đủ vào các API của hệ điều hành. Nếu thiếu chữ ký bắt buộc hoặc ứng dụng bị thay đổi sau khi ký, JVM sẽ từ chối / hạn chế quyền truy cập API vào ứng dụng hoặc sẽ không thực hiện được với thông báo lỗi. Những kẻ tấn công có thể lấy các khóa ký mã một cách ẩn danh bằng cách sử dụng thẻ tín dụng trả trước và thông tin chi tiết giả, ký một ứng dụng độc hại và xuất bản nó trên thế giới ứng dụng BlackBerry. Những kẻ tấn công cũng có thể xâm nhập hệ thống của nhà phát triển để đánh cắp các khóa ký mã và mật khẩu để giải mã các khóa được mã hóa.

Khai thác tệp JAD và thao tác bộ nhớ / xử lý

Các tệp JAD bao gồm các thuộc tính của ứng dụng Java, chẳng hạn như mô tả ứng dụng và chi tiết về nhà cung cấp và kích thước, đồng thời cung cấp URL nơi ứng dụng có thể được tải xuống. Nó được sử dụng như một cách tiêu chuẩn để cung cấp cài đặt Over The Air (OTA) của các ứng dụng Java trên các thiết bị di động J2ME. Những kẻ tấn công có thể sử dụng.jad tệp có thông tin giả mạo và lừa người dùng cài đặt ứng dụng độc hại.

Khai thác dịch vụ tin nhắn ngắn (SMS)

Người dùng PC thông thường có nhiều khả năng được nhắm mục tiêu theo tỷ lệ cao cấp dialerscác ứng dụng kết nối modem của người dùng với một số điện thoại có cước phí cao hơn, dẫn đến nhiều hóa đơn của nhà cung cấp dịch vụ hơn mong đợi. Cơ chế tương tự cũng được thực thi trong BlackBerry nhưng không sử dụng SMS giá cao.

Khai thác Email

Trong điện thoại di động BlackBerry, tất cả email được gửi, nhận và đọc qua net.rim.blackberry.api.mailgói và gói này chỉ có thể được sử dụng trên các ứng dụng đã ký. Dịch vụ tệp đính kèm BlackBerry chỉ hỗ trợ các tệp có phần mở rộng như .doc, .pdf, .txt, .wpd, .xls và .ppt, nhưng nó có thể gửi bất kỳ loại tệp nào qua email. Tệp đính kèm với tệptype .cod không được BlackBerry hỗ trợ.

Tấn công dữ liệu PIM

Dữ liệu Quản lý Thông tin Cá nhân (PIM) trong cơ sở dữ liệu PIM của điện thoại BlackBerry bao gồm sổ địa chỉ, lịch, tác vụ và thông tin bảng ghi nhớ. Những kẻ tấn công có thể tạo các ứng dụng có chữ ký độc hại đọc tất cả dữ liệu PIM và gửi cho kẻ tấn công bằng các cơ chế vận chuyển khác nhau. Các ứng dụng độc hại cũng có thể xóa hoặc sửa đổi dữ liệu PIM.

Các lỗ hổng kết nối TCP / IP

Nếu tường lửa của thiết bị tắt, các ứng dụng đã ký có thể mở kết nối TCP mà không cần người dùng nhắc. Các ứng dụng độc hại được cài đặt trên thiết bị có thể tạo kết nối ngược với kẻ tấn công, cho phép kẻ tấn công sử dụng thiết bị bị nhiễm làm proxy TCP và giành quyền truy cập vào tài nguyên nội bộ của tổ chức. Những kẻ tấn công cũng có thể khai thác kết nối TCP ngược cho các cửa hậu và thực hiện các cuộc tấn công thu thập thông tin độc hại khác nhau.

Sau đây là một số hướng dẫn thực tế để bảo mật các thiết bị BlackBerry. Danh sách dựa trên các phương pháp hay nhất và đây không phải là các quy tắc chung.

- Duy trì cơ chế giám sát cơ sở hạ tầng mạng trên BlackBerry Enterprise Network.

- Sử dụng BlackBerry Protect hoặc các ứng dụng bảo mật khác để bảo vệ dữ liệu bí mật.

- Sử dụng tính năng bảo vệ nội dung để bảo vệ dữ liệu trên BlackBerry Enterprise Network.

- Sử dụng mã hóa mật khẩu để bảo vệ các tệp trên thiết bị BlackBerry.

- Bật mã hóa thẻ SD / thẻ nhớ để bảo vệ dữ liệu.

- Doanh nghiệp nên tuân theo chính sách bảo mật để quản lý thiết bị BlackBerry.

- Tắt các ứng dụng không cần thiết từ Mạng Doanh nghiệp BlackBerry.

- Cung cấp đào tạo về nhận thức bảo mật và các cuộc tấn công vào thiết bị cầm tay trên Mạng Doanh nghiệp BlackBerry.

Công cụ theo dõi thiết bị BlackBerry

MobileTracker

MobileTracker là thiết bị theo dõi di động dành cho BlackBerry. Nó là một phiên bản thương mại và có thể được tải xuống từ -http://www.skylab-mobilesystems.com/en/products/mobiletracker_blackberry.html

Một số tính năng là -

- Dễ dàng ghi lại nhật ký và xem chúng trong Google Earth hoặc xuất bản chúng với Google Maps.

- Ghi lại nhật ký theo dõi GPS.

- Độ cao và thời gian có thể được theo dõi.

- Ghi tracklog dễ dàng bằng một cú nhấp chuột.

- Thông tin thống kê phong phú và theo dõi nền tảng.

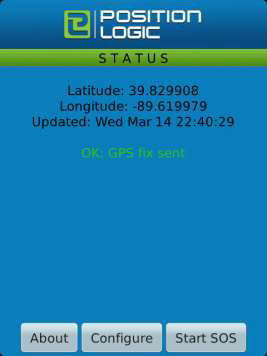

Vị trí Logic Blackberry Tracker

Vị trí Logic theo dõi Blackberry có thể được tải xuống từ - https://www.positionlogic.com

Một số tính năng là -

- Theo dõi GPS chi phí thấp

- Cải thiện giám sát cá nhân

- Loại bỏ các công việc phụ

- Giảm tổn thất trộm cắp

- Tăng trách nhiệm giải trình của nhân viên

- Dễ dàng triển khai, cài đặt và cung cấp giấy phép

Phần mềm gián điệp di động

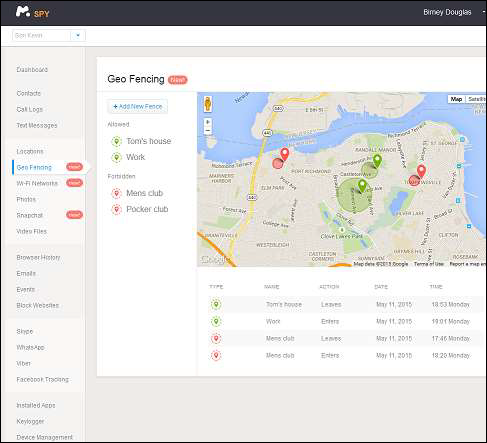

mSpy

mSpy là phần mềm gián điệp để ngăn con bạn làm những việc mà bạn không biết. Họ sẽ khiến bạn ước rằng bạn có thể theo dõi điện thoại di động mà họ không biết, chỉ để đảm bảo rằng họ không hoạt động. Cho dù đó là đi chơi với nhầm bạn bè hoặc gây rắc rối, bạn có thể muốn biến điện thoại di động của họ thành điện thoại gián điệp. Nó có thể được tải xuống và mua tạihttps://www.mspy.com/blog/mspy-for-blackberry-your-kids-nanny/

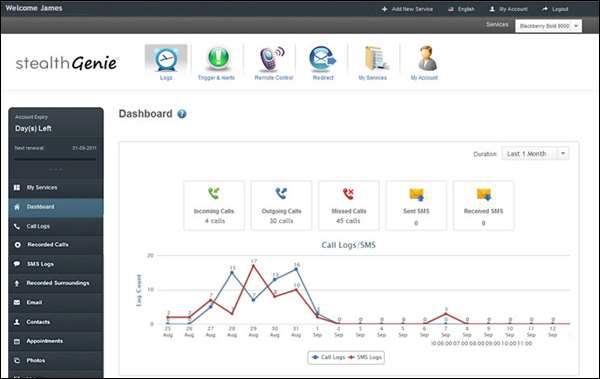

StealthGenie

StealthGenie là một phần mềm gián điệp khác và là một gói gián điệp điện thoại di động có nhiều tính năng và dễ sử dụng để theo dõi mọi hoạt động trên điện thoại thông minh chạy trên Android, iOS (iPhone) hoặc BlackBerry.

StealthGenie có tất cả các tính năng gián điệp mà bạn muốn. Bạn sẽ có thể đọc tin nhắn văn bản đến và đi, xem nhật ký cuộc gọi, đọc email, theo dõi vị trí GPS, theo dõi các cuộc trò chuyện nhắn tin tức thời, theo dõi điện thoại từ xa và nghe các cuộc gọi trực tiếp của họ. Nó có thể được tải xuống tạihttp://www.stealthandroidspy.com/

Mobile Device ManagementPhần mềm (MDM) là một thành phần quan trọng giúp giám sát, bảo vệ, quản lý và hỗ trợ các loại thiết bị di động và máy tính bảng khác nhau bao gồm iPhone, iPad, Android và BlackBerry, cùng với các ứng dụng chạy trên chúng. Nó giám sát tất cả các thiết bị di động có hệ điều hành khác nhau như di động Android, Windows và Symbian.

MDM cung cấp nền tảng để phân phối ứng dụng, dữ liệu và cài đặt cấu hình qua mạng hoặc có dây cho tất cả các loại thiết bị di động cùng với điện thoại di động, điện thoại thông minh, máy tính bảng, v.v.

Với sự trợ giúp của MDM, các chính sách trên toàn doanh nghiệp có thể được thực hiện dễ dàng để giảm chi phí hỗ trợ, thời gian và các mối đe dọa kinh doanh và bảo mật. Tất cả các thiết bị thuộc sở hữu của công ty, người tiêu dùng cũng như các thiết bị thuộc sở hữu của nhân viên trong toàn doanh nghiệp có thể được quản lý dễ dàng với sự trợ giúp của nó.

MDM có thể giảm chi phí hỗ trợ và giảm thiểu các mối đe dọa kinh doanh chỉ bằng cách bảo vệ và kiểm soát tất cả dữ liệu và cài đặt cấu hình của tất cả các thiết bị di động trong mạng.

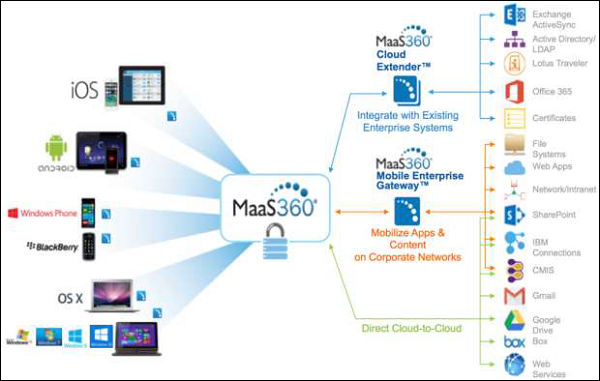

Giải pháp quản lý thiết bị di động MaaS360

Giải pháp Quản lý Thiết bị Di động MaaS360 là một giải pháp của IBM và là một phần mềm cho phép bạn theo dõi và quản lý các thiết bị di động đến tổ chức, cho dù chúng được cung cấp bởi công ty hay một phần của chương trình Mang Thiết bị Riêng (BYOD). Nó có thể được tải xuống tạihttps://www-03.ibm.com/security/mobile/maas360.html

Kỹ thuật này cho phép các tổ chức triển khai vòng đời MDM cho các thiết bị như điện thoại thông minh và máy tính bảng bao gồm iPhone, iPad, Android, Windows Phone, BlackBerry và Kindle Fires. Sử dụng nền tảng đám mây tích hợp, MaaS360 hợp lý hóa MDM với khả năng hiển thị và kiểm soát được cải thiện trải dài trên các thiết bị di động, ứng dụng và tài liệu.

Mang theo thiết bị của riêng bạn (BYOD)

BYOD - còn được gọi là Mang theo công nghệ của riêng bạn (BYOT), Mang theo điện thoại của riêng bạn (BYOP) và Mang theo máy tính cá nhân của riêng bạn (BYOPC) - đề cập đến chính sách cho phép nhân viên mang theo các thiết bị di động thuộc sở hữu cá nhân (máy tính xách tay, máy tính bảng và thông minh điện thoại) đến nơi làm việc của họ và sử dụng các thiết bị đó để truy cập thông tin và ứng dụng đặc quyền của công ty.

Có bốn tùy chọn cơ bản, cho phép -

- Truy cập không giới hạn cho các thiết bị cá nhân.

- Chỉ truy cập vào các hệ thống và dữ liệu không nhạy cảm.

- Truy cập, nhưng với quyền kiểm soát CNTT đối với thiết bị cá nhân, ứng dụng và dữ liệu được lưu trữ.

- Truy cập, đồng thời ngăn lưu trữ cục bộ dữ liệu trên thiết bị cá nhân.

Rủi ro BYOD

Việc triển khai BYOD trong công ty có những rủi ro riêng và như sau:

- Làm tăng khả năng rò rỉ dữ liệu trong công ty.

- Tăng khả năng khai thác trong công ty vì có nhiều thiết bị di động hơn trong mạng.

- Cơ hội trộn dữ liệu cá nhân với dữ liệu công việc.

- Tăng khả năng truy cập dữ liệu trái phép.

Thực hiện chính sách BYOD

Sau đây là các nguyên tắc bảo mật cho cả quản trị viên và nhân viên.

Nguyên tắc bảo mật BYOD dành cho quản trị viên

Quản trị viên nên tuân theo các nguyên tắc được liệt kê ở đây để triển khai bảo mật thiết bị di động -

Xuất bản chính sách dành cho doanh nghiệp quy định việc sử dụng được chấp nhận đối với các thiết bị dành cho người tiêu dùng và các thiết bị của riêng bạn trong doanh nghiệp.

Xuất bản chính sách doanh nghiệp cho đám mây.

Bật các biện pháp bảo mật như chống vi-rút để bảo vệ dữ liệu trong trung tâm dữ liệu.

Thực hiện chính sách chỉ định mức độ ứng dụng và quyền truy cập dữ liệu nào được phép trên các thiết bị dành cho người tiêu dùng và mức độ nào bị cấm.

Chỉ định thời gian chờ của phiên thông qua Cổng truy cập.

Chỉ định liệu mật khẩu miền có thể được lưu vào bộ nhớ đệm trên thiết bị hay người dùng phải nhập mật khẩu đó mỗi khi họ yêu cầu quyền truy cập.

Xác định các phương pháp xác thực Cổng truy cập được phép từ những điều sau:

Không có chứng thực

Chỉ miền

Chỉ RSA SecurlD

Tên miền + RSA SecurlD

Xác thực SMS

Nguyên tắc bảo mật của BYOD dành cho nhân viên

Tắt tính năng thu thập Dữ liệu chẩn đoán và sử dụng trong Cài đặt / Chung / Giới thiệu.

Áp dụng các bản cập nhật phần mềm khi có bản phát hành mới.

Ghi nhật ký và dữ liệu giới hạn trên thiết bị.

Mã hóa thiết bị và vá ứng dụng.

Môi trường hoạt động được quản lý.

Môi trường ứng dụng được quản lý.

Nhấn nút nguồn để khóa thiết bị bất cứ khi nào không sử dụng.

Xác minh vị trí của máy in trước khi in các tài liệu nhạy cảm.

Sử dụng khóa mật mã để bảo vệ quyền truy cập vào thiết bị di động; coi mật mã không đơn giản gồm tám ký tự.

Báo cáo thiết bị bị mất hoặc bị đánh cắp cho CNTT để họ có thể vô hiệu hóa chứng chỉ và các phương thức truy cập khác được liên kết với thiết bị.

Chương này giải thích một số nguyên tắc và công cụ liên quan đến bảo mật di động. Để bảo vệ mình khỏi lừa đảo qua SMS, bạn phải ghi nhớ một số quy tắc.

Các công ty tài chính không bao giờ hỏi thông tin cá nhân hoặc tài chính, như tên người dùng, mật khẩu, mã PIN, hoặc số thẻ tín dụng hoặc thẻ ghi nợ qua tin nhắn văn bản.

Smishinglừa đảo cố gắng tạo ra cảm giác khẩn cấp giả bằng cách yêu cầu một phản hồi ngay lập tức. Giữ bình tĩnh và phân tích tin nhắn SMS.

Không mở liên kết trong tin nhắn văn bản không được yêu cầu.

Đừng gọi đến một số điện thoại được liệt kê trong một tin nhắn văn bản không được yêu cầu. Bạn nên liên hệ với bất kỳ ngân hàng, chính phủ, cơ quan hoặc công ty nào được xác định trong tin nhắn văn bản bằng cách sử dụng thông tin được liệt kê trong hồ sơ của bạn hoặc trong các trang web chính thức.

Đừng trả lời những tin nhắn mang tính chất phỉ báng, thậm chí yêu cầu người gửi ngừng liên lạc với bạn.

Hãy thận trọng khi cung cấp số điện thoại di động của bạn hoặc thông tin khác để đáp lại các quảng cáo bật lên và ưu đãi "dùng thử miễn phí".

Xác minh danh tính của người gửi và dành thời gian tự hỏi tại sao người gửi yêu cầu thông tin của bạn.

Hãy thận trọng với các tin nhắn văn bản từ những người gửi không xác định, cũng như các tin nhắn văn bản bất thường từ những người gửi mà bạn biết, đồng thời cập nhật phần mềm và ứng dụng bảo mật của bạn.

BullGuard Mobile Security

BullGuard Mobile Security cung cấp một chương trình chống vi-rút cho điện thoại di động hoàn chỉnh chống lại tất cả các vi-rút trên điện thoại di động. Một số tính năng của nó là -

- Các tính năng chống trộm nghiêm ngặt - khóa, định vị và xóa thiết bị từ xa nếu bị mất hoặc bị đánh cắp.

- Chống vi-rút mạnh mẽ - bảo vệ hoàn toàn khỏi phần mềm độc hại.

- Quét vi-rút tự động để bạn luôn được cập nhật.

- Sao lưu và khôi phục dữ liệu quan trọng của bạn chỉ với một cú nhấp chuột.

- Chặn các cuộc gọi và tin nhắn SMS không mong muốn.

- Bảo vệ SIM để xóa hoặc khóa dữ liệu, nếu ai đó cố gắng thay đổi SIM.

- Không làm hao pin của bạn.

- Thiết kế đơn giản trang nhã nên rất dễ sử dụng.

Trang web chính thức của nó là https://www.bullguard.com/

Nó có hai phiên bản, miễn phí và cao cấp là thương mại.

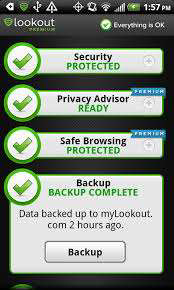

Coi chưng

Lookout là một công cụ bảo vệ thiết bị di động cho phép bạn bảo vệ thiết bị di động của mình khỏi các mối đe dọa di động. Nó giúp bạn tránh các hành vi rủi ro như kết nối với mạng Wi-Fi không an toàn, tải xuống ứng dụng độc hại hoặc nhấp vào liên kết lừa đảo để ngăn chặn hành vi đánh cắp danh tính, gian lận tài chính và mất dữ liệu cá nhân nhất của bạn.

Nó cung cấp khả năng sao lưu dữ liệu di động của bạn an toàn, bảo mật và liền mạch, tự động qua mạng và cho phép bạn tìm thấy điện thoại của mình nếu nó bị mất hoặc bị đánh cắp. Trang tổng quan cho phép bạn quản lý từ xa điện thoại của mình. Trang web chính thức của nó làhttps://www.lookout.com/

WISeID

WISelD cung cấp bộ lưu trữ được mã hóa an toàn và dễ sử dụng cho dữ liệu cá nhân, Thông tin nhận dạng cá nhân (Pll), mã PIN, thẻ tín dụng và thẻ khách hàng thân thiết, ghi chú và các thông tin khác. Nó cho phép bạn lưu trữ các trang web, tên người dùng và mật khẩu và nhanh chóng đăng nhập vào các trang web yêu thích của bạn thông qua thiết bị di động của bạn. Trang web chính thức của nó làhttps://www.wiseid.com/

zIPS

Công cụ bảo vệ thiết bị di động này sử dụng công cụ phát hiện z9 trên thiết bị để theo dõi toàn bộ thiết bị để tìm hành vi độc hại và phát hiện động các mối đe dọa đã biết và chưa biết trong thời gian thực.

Nó thúc đẩy việc học máy để phân tích các sai lệch đối với hành vi của thiết bị và đưa ra các quyết định về các chỉ số thỏa hiệp để xác định chính xác các loại tấn công cụ thể và phân loại các cuộc tấn công zero-day.

zIPS triển khai các khuyến nghị và quyết định phản ứng sự cố nhanh chóng khi phát hiện ra hoạt động độc hại. Nó giúp triển khai BYOD một cách an toàn. Trang web chính thức của nó làhttps://www.zimperium.com/zips-mobile-ips

Các công cụ bảo vệ di động khác Phần mềm gián điệp

Các công cụ bảo vệ khác có thể được sử dụng là -

ESET Mobile Security, có sẵn tại https://www.eset.com

Norton Mobile Security, có sẵn tại https://us.norton.com

Kaspersky Mobile Security, có sẵn tại https://www.kaspersky.co.in/

McAfee Mobile Security, có sẵn tại https://www.mcafeemobilesecurity.com

AVG AntiVirus Pro dành cho Android, có sẵn tại https://www.avg.com

avast! Bảo mật Di động, có sẵn tạihttps://www.avast.com

F-Secure Mobile Security, có sẵn tại https://www.f-secure.com

Trend Micro Mobile Security, có sẵn tại https://www.trendmicro.com

Webroot Secure Anywhere Mobile, có sẵn tại https://www.webroot.com

NetQin Mobile Security, có sẵn tại http://www.netain.com

Trong chương này, chúng ta sẽ thảo luận các khái niệm cơ bản về kiểm tra thâm nhập của điện thoại di động. Như bạn sẽ thấy, nó khác nhau dựa trên hệ điều hành.

Kiểm tra bút trên điện thoại Android

Các bước cơ bản trong điện thoại hệ điều hành Android như sau:

Step 1 - Root hệ điều hành với sự trợ giúp của các công cụ như SuperOneClick, Superboot, Universal Androot và Unrevoked để có quyền truy cập quản trị vào OS và Apps.

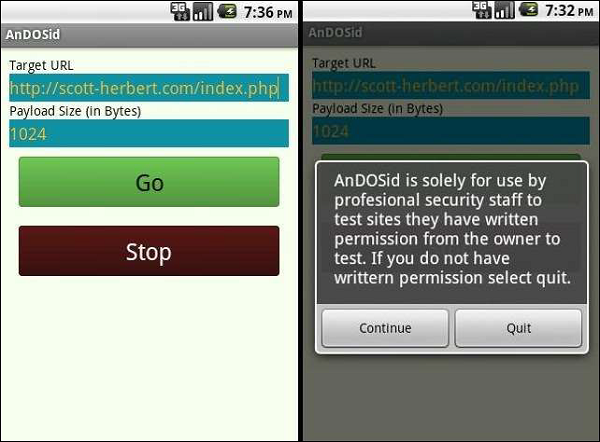

Step 2- Thực hiện tấn công DoS để thực hiện kiểm tra căng thẳng của Ứng dụng hoặc Hệ điều hành có thể được thực hiện với AnDOSid. Nó có thể được tải xuống từhttps://github.com/Scott-Herbert/AnDOSid

Step 3- Kiểm tra các lỗ hổng trong trình duyệt web. Chủ yếu là kiểm tra xem lỗi tập lệnh ứng dụng chéo có trong trình duyệt Android hay không.

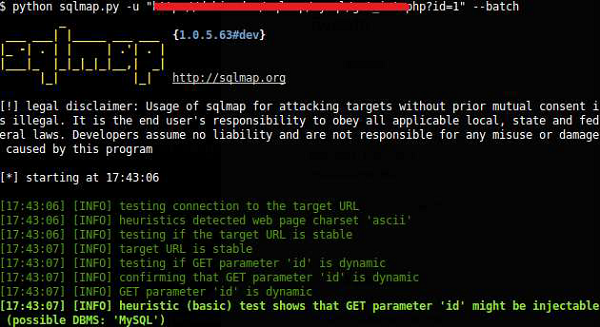

Step 4- Kiểm tra lỗ hổng bảo mật của SQLite chủ yếu mục đích của nó là kiểm tra bất kỳ thông tin nhạy cảm nào, nếu nó ở dạng mã hóa (như mật khẩu, danh bạ, liên kết cơ sở dữ liệu, v.v.). Một trong những công cụ tốt nhất được sử dụng cho việc này là sqlmap được tìm thấy trong phân phối Kali.

Step 5- Cố gắng chỉnh sửa, lấy cắp, thay thế thông tin của người dùng. Nó có thể được tải xuốnghttps://play.google.com/store/apps/details?id=com.powerapp.studios.ComDroid

Step 6 - Phát hiện rò rỉ khả năng trong các thiết bị Android bằng cách sử dụng công cụ Woodpecker.

Kiểm tra bút iPhone

Step 1 - Cố gắng bẻ khóa iPhone bằng các công cụ như Redsn0w, Absinthe, Sn0wbreeze và PwnageTool.

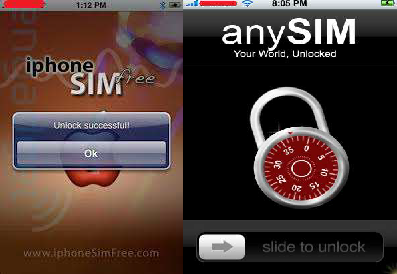

Step 2- Cố gắng mở khóa iPhone. Để mở khóa iPhone, hãy sử dụng các công cụ như iPhoneSimFree có thể được tải xuống từhttp://www.iphonesimfree.com và anySIM.

Step 3- Sử dụng SmartCover để vượt qua mật mã mà bạn cần làm theo các bước sau: Giữ nút nguồn của thiết bị điều hành iOS cho đến khi thông báo tắt nguồn xuất hiện. Đóng nắp thông minh cho đến khi màn hình tắt và mở nắp thông minh sau vài giây. Nhấn nút hủy để bỏ qua bảo mật mã mật khẩu.

Step 4- Hack iPhone bằng Metasploit, được tích hợp trong phân phối Kali. Sử dụng công cụ Metasploit để khai thác các lỗ hổng trong iPhone, dựa trên các lỗ hổng mà bạn tìm thấy.

Vì Metasploit là một sản phẩm của công ty Rapit7, bạn có thể tìm thêm thông tin chi tiết tại https://community.rapid7.com/community/metasploit/blog/2007/10/21/cracking-the-iphone-part-3.

Step 5 - Kiểm tra điểm truy cập có cùng tên và kiểu mã hóa.

Step 6- Thực hiện cuộc tấn công tước bỏ SSL / man-in-the-middle bằng cách chặn các thông số không dây của thiết bị iOS trên mạng Wi-Fi. Gửi các gói dữ liệu độc hại trên mạng Wi-Fi bằng công cụ Cain & Abel hoặc thậm chí Wireshark.

Step 7- Kiểm tra xem dữ liệu sai định dạng có thể được gửi đến thiết bị hay không. Sử dụng các kỹ thuật xã hội hóa như gửi email hoặc SMS để lừa người dùng mở các liên kết chứa các trang web độc hại.

Kiểm tra bút Windows Phone

Sau đây là các bước để kiểm tra bút Windows phone.

Step 1- Cố gắng tắt điện thoại bằng cách gửi tin nhắn SMS. Gửi SMS tới điện thoại, thao tác này sẽ tắt điện thoại di động và khởi động lại.

Step 2- Cố gắng bẻ khóa điện thoại Windows. Sử dụng chương trình WindowBreak để bẻ khóa / mở khóa điện thoại Windows. Bạn có thể biết thêm chi tiết về công cụ này trong liên kếthttp://windowsphonehacker.com/articles/the_windowbreak_project-12-23-11

Step 3- Kiểm tra mã hóa trên thiết bị. Kiểm tra xem dữ liệu trên điện thoại có thể được truy cập mà không cần mật khẩu hoặc mã PIN hay không.

Step 4- Kiểm tra lỗ hổng trong Windows Phone Internet Explorer. Kiểm tra xem lỗ hổng trong chức năng CSS trong Internet Explorer có cho phép những kẻ tấn công có quyền truy cập đầy đủ qua điện thoại thông qua thực thi mã từ xa hay không.

Thử nghiệm bút BlackBerry

Step 1- Đầu tiên, bạn thực hiện thao tác blackjack trên BlackBerry. Sử dụng công cụ BBProxy để chiếm đoạt kết nối BlackBerry có thể tìm thấy trên internet.

Step 2- Kiểm tra các sai sót trong quá trình ký mã ứng dụng. Nhận các khóa ký mã bằng thẻ tín dụng trả trước và các chi tiết sai, ký một ứng dụng độc hại và xuất bản ứng dụng đó trên thế giới ứng dụng BlackBerry.

Step 3- Thực hiện khai thác email. Gửi email hoặc tin nhắn để lừa người dùng tải xuống phần mềm độc hại.cod tệp ứng dụng trên thiết bị BlackBerry.

Step 4- Thực hiện một cuộc tấn công DoS. Thử gửi các gói Giao thức Định tuyến Máy chủ (SRP) không đúng định dạng từ mạng BlackBerry tới bộ định tuyến để gây ra một cuộc tấn công DoS. Một số công cụ đã được đề cập trong các chương trước.

Step 5- Kiểm tra các lỗ hổng trong Trình duyệt BlackBerry. Gửi các liên kết web độc hại và lừa người dùng mở các liên kết chứa các trang web độc hại trên thiết bị BlackBerry.

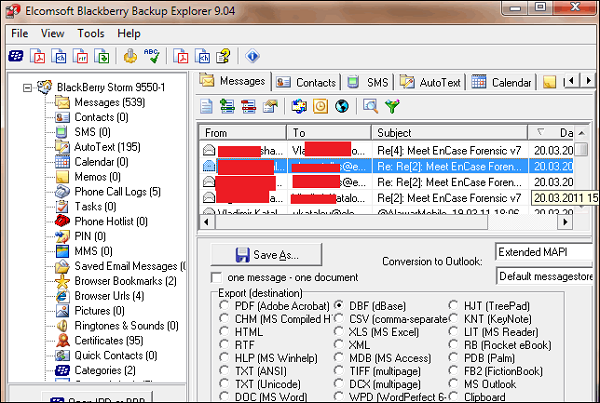

Step 6- Tìm kiếm các tập tin được bảo vệ bằng mật khẩu. Sử dụng các công cụ như Elcomsoft Phone Password Breaker có thể khôi phục các tệp và bản sao lưu được bảo vệ bằng mật khẩu từ các thiết bị BlackBerry.

Bộ công cụ kiểm tra bút di động

zANTI

zANTI là bộ công cụ kiểm tra thâm nhập di động cho phép các nhà quản lý bảo mật CNTT và Pentesters thực hiện các cuộc kiểm tra bảo mật phức tạp. Nó mô phỏng các khả năng tiên tiến của tin tặc trong mạng của tổ chức thông qua một ứng dụng di động thân thiện với người dùng. Nó có hai phiên bản - miễn phí cho cộng đồng và thương mại cho doanh nghiệp. Nó có thể được tải xuống từhttps://www.zimperium.com/zanti-mobile-penetration-testing

Nó cũng quét mạng bằng cách tìm xác thực không được che đậy, cửa hậu và các cuộc tấn công brute-force, các cuộc tấn công DNS và giao thức cụ thể và các điểm truy cập giả mạo bằng cách sử dụng một loạt các quét do thám mạng có thể tùy chỉnh toàn diện.

Tự động chẩn đoán các lỗ hổng trong thiết bị di động hoặc các trang web bằng cách sử dụng một loạt các kiểm tra thâm nhập bao gồm, man-in-the-Middle (MITM), bẻ khóa mật khẩu và Metasploit.

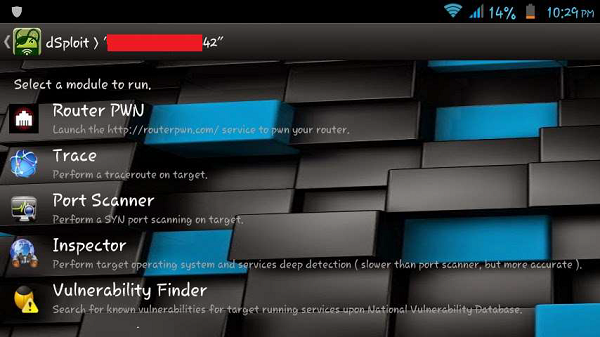

dSploit

dSploit là một công cụ kiểm tra thâm nhập được phát triển cho hệ điều hành Android. Nó bao gồm một số mô-đun có khả năng thực hiện đánh giá an ninh mạng trên mạng không dây.

dSploit cho phép bạn thực hiện các tác vụ như lập bản đồ mạng, quét lỗ hổng bảo mật, bẻ khóa mật khẩu, tấn công Man-In-The-Middle và nhiều tác vụ khác. Thông tin thêm có thể được tìm thấy trênhttps://github.com/evilsocket và có thể được tải xuống từ https://sourceforge.net/projects/dsploit999/?source=directory

Hackode (Hộp công cụ của hacker)

Hackode là một ứng dụng kiểm tra thâm nhập khác của Android, cung cấp các tính năng khác nhau như: Trinh sát, Google Hacking, Google Dorks, Whois, Scanning, Ping. Truy xuất nguồn gốc, tra cứu DNS, IP, Bản ghi MX, Khai thác số DNS, Nguồn cấp RSS bảo mật. Nó có thể được tải xuống từhttps://play.google.com/store/apps/details?id=com.techfond.hackode