Bảo mật di động - Vectơ tấn công

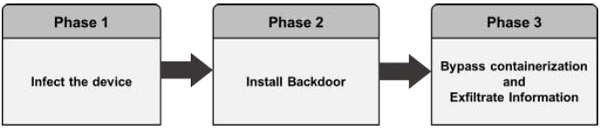

Theo định nghĩa, một Attack Vector là một phương pháp hoặc kỹ thuật mà tin tặc sử dụng để truy cập vào một thiết bị hoặc mạng máy tính khác nhằm đưa vào một "mã xấu" thường được gọi là payload. Vector này giúp tin tặc khai thác các lỗ hổng của hệ thống. Nhiều vector tấn công lợi dụng yếu tố con người vì nó là điểm yếu nhất của hệ thống này. Sau đây là sơ đồ biểu diễn quy trình vectơ tấn công có thể được nhiều hacker sử dụng cùng lúc.

Một số vectơ tấn công trên thiết bị di động là -

Phần mềm độc hại

Virus và Rootkit

Sửa đổi ứng dụng

Sửa đổi hệ điều hành

Lọc dữ liệu

Dữ liệu rời khỏi tổ chức

In màn hình

Sao chép vào USB và mất bản sao lưu

Giả mạo dữ liệu

Sửa đổi bởi một ứng dụng khác

Các nỗ lực giả mạo không bị phát hiện

Thiết bị bị hỏng trong tù

Mất dữ liệu

Mất thiết bị

Truy cập thiết bị trái phép

Các lỗ hổng ứng dụng

Hậu quả của Vectơ tấn công

Vectơ tấn công là quá trình hack như đã giải thích và nó thành công, sau đó là tác động đến thiết bị di động của bạn.

Losing your data - Nếu thiết bị di động của bạn bị tấn công hoặc bị nhiễm vi-rút, thì tất cả dữ liệu được lưu trữ của bạn sẽ bị mất và bị kẻ tấn công lấy đi.

Bad use of your mobile resources- Có nghĩa là mạng hoặc thiết bị di động của bạn có thể bị quá tải nên bạn không thể truy cập các dịch vụ chính hãng của mình. Trong các tình huống tồi tệ hơn, tin tặc sẽ sử dụng để gắn vào một máy hoặc mạng khác.

Reputation loss- Trong trường hợp tài khoản Facebook hoặc tài khoản email doanh nghiệp của bạn bị tấn công, tin tặc có thể gửi tin nhắn giả mạo đến bạn bè, đối tác kinh doanh và các địa chỉ liên hệ khác của bạn. Điều này có thể làm hỏng danh tiếng của bạn.

Identity theft - Có thể xảy ra trường hợp đánh cắp danh tính như ảnh, tên, địa chỉ, thẻ tín dụng, v.v. và những thứ tương tự có thể được sử dụng để phạm tội.

Giải phẫu của một cuộc tấn công di động

Sau đây là một mô tả sơ đồ về giải phẫu của một cuộc tấn công di động. Nó bắt đầu với giai đoạn lây nhiễm bao gồm các vectơ tấn công.

Làm lây nhiễm thiết bị

Việc lây nhiễm phần mềm gián điệp cho thiết bị di động được thực hiện khác nhau đối với các thiết bị Android và iOS.

Android- Người dùng bị lừa tải xuống ứng dụng từ thị trường hoặc từ ứng dụng của bên thứ ba nói chung bằng cách sử dụng tấn công kỹ thuật xã hội. Việc lây nhiễm từ xa cũng có thể được thực hiện thông qua cuộc tấn công Man-in-the-Middle (MitM), trong đó kẻ thù tích cực chặn thông tin liên lạc di động của người dùng để đưa phần mềm độc hại vào.

iOS- Sự lây nhiễm iOS yêu cầu quyền truy cập vật lý vào điện thoại di động. Lây nhiễm thiết bị cũng có thể thông qua khai thác zero-day, chẳng hạn như khai thác JailbreakME.

Cài đặt cửa sau

Để cài đặt một cửa hậu cần có đặc quyền của quản trị viên bằng cách root thiết bị Android và bẻ khóa thiết bị Apple. Bất chấp các nhà sản xuất thiết bị đặt cơ chế phát hiện root / bẻ khóa, phần mềm gián điệp di động dễ dàng vượt qua chúng -

Android - Cơ chế phát hiện rễ không áp dụng cho việc tạo rễ có chủ đích.

iOS - “Cộng đồng” bẻ khóa rất nổi tiếng và có động lực.

Bỏ qua các cơ chế mã hóa và thông tin tách rời

Phần mềm gián điệp gửi nội dung di động như email và tin nhắn được mã hóa đến máy chủ của kẻ tấn công dưới dạng văn bản thuần túy. Phần mềm gián điệp không trực tiếp tấn công vùng chứa an toàn. Nó lấy dữ liệu tại điểm mà người dùng lấy dữ liệu từ vùng chứa an toàn để đọc nó. Ở giai đoạn đó, khi nội dung được giải mã để người dùng sử dụng, phần mềm gián điệp sẽ kiểm soát nội dung và gửi nội dung đó.

Làm thế nào để Hacker có thể kiếm lợi từ một thiết bị di động được thỏa hiệp thành công?

Trong hầu hết các trường hợp, hầu hết chúng ta nghĩ rằng chúng ta có thể mất những gì trong trường hợp điện thoại di động của chúng ta bị tấn công. Câu trả lời rất đơn giản - chúng tôi sẽ mất quyền riêng tư của mình. Thiết bị của chúng tôi sẽ trở thành một hệ thống giám sát để tin tặc quan sát chúng tôi. Các hoạt động khác mang lại lợi nhuận cho tin tặc là lấy dữ liệu nhạy cảm của chúng tôi, thanh toán, thực hiện các hoạt động bất hợp pháp nhưDDoS attacks. Sau đây là một biểu diễn giản đồ.

10 rủi ro hàng đầu trên di động của OWASP

Khi nói về bảo mật di động, chúng tôi dựa trên các loại lỗ hổng bảo mật dựa trên OWASP, một tổ chức từ thiện phi lợi nhuận ở Hoa Kỳ, được thành lập vào ngày 21 tháng 4. OWASP là một tổ chức quốc tế và Quỹ OWASP hỗ trợ các nỗ lực của OWASP trên toàn thế giới.

Đối với thiết bị di động, OWASP có 10 vulnerability classifications.

M1-Sử dụng nền tảng không đúng

Danh mục này bao gồm việc lạm dụng tính năng nền tảng hoặc không sử dụng các biện pháp kiểm soát bảo mật nền tảng. Nó có thể bao gồm ý định Android, quyền của nền tảng, lạm dụng TouchID, Chuỗi khóa hoặc một số kiểm soát bảo mật khác là một phần của hệ điều hành di động. Có một số cách mà các ứng dụng dành cho thiết bị di động có thể gặp phải rủi ro này.

Dữ liệu không an toàn M2

Danh mục mới này là sự kết hợp của M2 và M4 từ Mobile Top Ten 2014. Điều này bao gồm việc lưu trữ dữ liệu không an toàn và rò rỉ dữ liệu ngoài ý muốn.

M3-Giao tiếp không an toàn

Điều này bao gồm khả năng bắt tay kém, phiên bản SSL không chính xác, thương lượng yếu, giao tiếp bằng văn bản rõ ràng về nội dung nhạy cảm, v.v.

M4-Xác thực không an toàn

Danh mục này nắm bắt các khái niệm về xác thực người dùng cuối hoặc quản lý phiên kém. Điều này bao gồm -

- Không xác định được người dùng khi cần thiết

- Không duy trì danh tính của người dùng khi được yêu cầu

- Điểm yếu trong quản lý phiên

Mật mã không thành thạo M5

Mã áp dụng mật mã cho tài sản thông tin nhạy cảm. Tuy nhiên, theo một cách nào đó, mật mã là không đủ. Lưu ý rằng bất kỳ thứ gì và mọi thứ liên quan đến TLS hoặc SSL đều có trong M3. Ngoài ra, nếu ứng dụng không sử dụng mật mã khi cần, điều đó có thể thuộc về M2. Danh mục này dành cho các sự cố trong đó mật mã đã được thử nhưng không được thực hiện đúng.

M6-Ủy quyền không an toàn

Đây là một danh mục để nắm bắt bất kỳ lỗi nào trong quá trình ủy quyền (ví dụ: quyết định ủy quyền ở phía máy khách, duyệt bắt buộc, v.v.) Nó khác với các vấn đề xác thực (ví dụ: đăng ký thiết bị, nhận dạng người dùng, v.v.)

Nếu ứng dụng hoàn toàn không xác thực người dùng trong tình huống cần thiết (ví dụ: cấp quyền truy cập ẩn danh vào một số tài nguyên hoặc dịch vụ khi cần có quyền truy cập được xác thực và ủy quyền), thì đó là lỗi xác thực chứ không phải lỗi ủy quyền.

Chất lượng mã M7-Client

Đây là "Quyết định bảo mật thông qua đầu vào không đáng tin cậy", một trong những danh mục ít được sử dụng hơn của chúng tôi. Đây sẽ là giải pháp chung cho các vấn đề triển khai cấp mã trong ứng dụng khách di động. Điều đó khác với những lỗi mã hóa phía máy chủ. Điều này sẽ nắm bắt những thứ như tràn bộ đệm, lỗ hổng định dạng chuỗi và nhiều lỗi cấp mã khác, trong đó giải pháp là viết lại một số mã đang chạy trên thiết bị di động.

Giả mạo mã M8

Danh mục này bao gồm bản vá nhị phân, sửa đổi tài nguyên cục bộ, nối phương thức, thay đổi phương thức và sửa đổi bộ nhớ động.

Sau khi ứng dụng được chuyển đến thiết bị di động, mã và tài nguyên dữ liệu sẽ nằm ở đó. Kẻ tấn công có thể trực tiếp sửa đổi mã, thay đổi động nội dung của bộ nhớ, thay đổi hoặc thay thế các API hệ thống mà ứng dụng sử dụng hoặc sửa đổi dữ liệu và tài nguyên của ứng dụng. Điều này có thể cung cấp cho kẻ tấn công một phương pháp trực tiếp để lật đổ mục đích sử dụng phần mềm nhằm thu lợi cá nhân hoặc tiền bạc.

M9-Kỹ thuật đảo ngược

Danh mục này bao gồm phân tích nhị phân lõi cuối cùng để xác định mã nguồn, thư viện, thuật toán và các nội dung khác của nó. Phần mềm như IDA Pro, Hopper, otool và các công cụ kiểm tra nhị phân khác cung cấp cho kẻ tấn công cái nhìn sâu sắc về hoạt động bên trong của ứng dụng. Điều này có thể được sử dụng để khai thác các lỗ hổng non trẻ khác trong ứng dụng, cũng như tiết lộ thông tin về máy chủ back-end, hằng số mật mã và mật mã cũng như tài sản trí tuệ.

M10-Chức năng bên ngoài

Thông thường, các nhà phát triển bao gồm chức năng cửa sau ẩn hoặc các biện pháp kiểm soát bảo mật phát triển nội bộ khác không nhằm mục đích phát hành vào môi trường sản xuất. Ví dụ: một nhà phát triển có thể vô tình bao gồm mật khẩu dưới dạng nhận xét trong một ứng dụng kết hợp. Một ví dụ khác bao gồm việc vô hiệu hóa xác thực 2 yếu tố trong quá trình thử nghiệm.