Grundlagen der Informatik - Kurzanleitung

Ein Computer ist im Grunde eine programmierbare Maschine, die in der Lage ist, arithmetische und logische Operationen automatisch und nacheinander auszuführen. Es wird auch als Datenprozessor bezeichnet, da es Daten gemäß den Wünschen des Benutzers speichern, verarbeiten und abrufen kann.

Die Datenverarbeitung umfasst die folgenden drei Aktivitäten:

- Eingabe von Daten

- Manipulation / Verarbeitung von Daten

- Ausgabe geben (dh Verwaltung des Ausgabeergebnisses)

- Im Computersystem werden Daten geordnet und systematisch angeordnet.

Der Begriff "Computer" leitet sich von einem lateinischen Begriff "rechnen" ab, was "berechnen" bedeutet. Ursprünglich war das Computersystem für die Berechnung ausgelegt. Es sollte ein Computergerät sein. Im Laufe der Zeit war dieses Gerät jedoch technisch fortschrittlich. Gegenwärtig kann es neben der Datenverarbeitung eine breite Palette wünschenswerter Arbeiten ausführen.

Hauptfunktionen des Computersystems

Im Folgenden sind die Kernfunktionen eines Computersystems aufgeführt:

Ein Computer akzeptiert den Befehl und / oder die Daten als vom Benutzer eingegebene Eingabe.

Ein Computer folgt den Anweisungen und speichert die vom Benutzer angegebenen Daten.

Ein Computer verarbeitet die Daten gemäß den Anweisungen des Benutzers.

Ein Computer liefert die gewünschten Ergebnisse in Form einer Ausgabe.

Hauptmerkmale des Computersystems

Im Folgenden sind die wichtigsten Merkmale eines Computersystems aufgeführt:

Automation- Das Betriebssystem eines Computersystems ist automatisch, da kein menschliches Eingreifen erforderlich ist. Sie müssen nur den Befehl geben und dann erledigt er die Arbeit automatisch.

Speed - Abhängig von der Leistung des Computers kann er Millionen von Anweisungen pro Sekunde ausführen.

Storage- Ein Computersystem kann enorme Datenmengen in verschiedenen Formaten speichern. Die Speicherkapazität eines Computersystems wird normalerweise in Kilobyte (KB), Megabyte (MB), Gigabyte (GB) oder Terabyte (TB) ausgedrückt.

Accuracy - Die Genauigkeit eines Computersystems ist sehr hoch.

Versatility - Ein Computersystem kann eine Vielzahl von Aufgaben ausführen.

Diligence - Ein Computer wird weder müde noch verliert er die Konzentration.

Reliability- Da ein Computersystem immer genaue Ergebnisse liefert; Daher ist seine Zuverlässigkeit sehr hoch.

Vast memory - Ein Computersystem kann über einen großen Speicherbereich verfügen, in dem jederzeit die gewünschten Daten abgerufen werden können.

Evolution des Computersystems

Das gegenwärtige Computersystem hat sich nach jahrhundertelangen Bemühungen verschiedener Intellektueller entwickelt, die ihre Werke in verschiedenen Zeiträumen beigesteuert haben.

Abacus wird (höchstwahrscheinlich) als das frühere Zählgerät angesehen.

Lassen Sie uns nun über die Innovatoren lesen, die immens zur Entwicklung eines Computersystems beigetragen haben.

John Napier

Napier war ein schottischer Mathematiker, der Logarithmen erfand.

Darüber hinaus erfand Napier ein Computergerät, das aus Stöcken mit aufgedruckten Zahlen bestand. Napier nannte Stöcke "Knochen", da sie aus Knochen bestanden.

Blaise Pascal

Pascal war ein französischer Mathematiker, der eine Maschine auf Zahnradrädern erfand, die bei der Berechnung sehr hilfreich war.

Charles Babbage

Babbage war ein englischer Polymath, Mathematiker, Maschinenbauingenieur, Philosoph und Erfinder. 1822 entwickelte er eine Maschine, mit der die aufeinanderfolgenden Ausdrucksunterschiede berechnet werden konnten, und bereitete eine Tabelle vor, die ihm bei seinen Berechnungen half.

Lady Ada Lovelace

Lovelace war ein englischer Mathematiker, der über Babbages Arbeit recherchierte. Sie hat das Konzept gegeben, dass "Computer programmiert werden können". Ihre Arbeit hat viel zur Weiterentwicklung des Computersystems beigetragen.

John Atanstoff

Mit Unterstützung von Berry entwickelte John Atanstoff 1937 den Atanstoff Berry Computer (populärer als ABC). Er war der Beginn der Entwicklung des elektronischen Digitalcomputers.

John Mauchly und Eckart

1947 entwickelten John Mauchly und Eckart den ersten großen elektronischen Digitalcomputer. Es wurde als Electronic Numerical Integrator and Calculator (ENIAC) bezeichnet.

Maurice V. Wilkes

1949 entwarf Wilkes (an der Universität Cambridge) den elektronischen Verzögerungsspeicher-Automatikrechner (EDSAC). Es war der erste Computer, der sein Betriebssystem mit dem Konzept des gespeicherten Programms startete.

In der heutigen Welt für fast jede Aktivität, ob persönlich (z. B. Betrieb eines persönlichen Sparkontos) oder geschäftlich (z. B. Verkauf eines Produkts oder einer Dienstleistung); Auf die eine oder andere Weise verlassen wir uns auf das Computersystem.

Aufgrund der wachsenden Abhängigkeit von Computern bieten alle kleinen und großen Unternehmen und andere Unternehmen computergestützte Dienste an. Darüber hinaus haben die Weiterentwicklung der Kommunikation, der elektronischen Servicenetzwerke und der Multimedia-Aktivitäten Unternehmen eine neue Tür geöffnet, indem sie eine effektive Möglichkeit zur Geschäftsabwicklung, Zahlungsübertragung und Servicebereitstellung bieten.

Vorteile von Computern in der Wirtschaft

Im Folgenden sind die wichtigsten Vorteile der Einführung von Computersystemen in Unternehmen aufgeführt:

Unabhängigkeit

Da Computer dazu beitragen, das Geschäft zu automatisieren, werden die Unternehmen immer unabhängiger. Es besteht nicht mehr die Notwendigkeit, für jede Arbeit Personal einzusetzen, da mit Hilfe des Computers die meisten Arbeiten automatisiert werden können. Von der Ticketbuchung bis zur Herstellung von Luxusautos ist alles automatisiert.

Kosteneinsparung

Eine Reihe von Unternehmen ist in jüngster Zeit online tätig. Daher ist es nicht erforderlich, in jeder Stadt eine Niederlassung zu eröffnen, sondern ein zentrales Inventar kann das Geschäft erleichtern. Es besteht keine Notwendigkeit, viele Arbeitskräfte einzusetzen.

Marketing

Mit der Verwendung eines Computersystems mit Internetfunktion ist es sehr einfach, ein Unternehmen in einem bestimmten Zeitraum global zu machen. Website, E-Mail, Social Media-Websites, Online-Werbung usw. sind wichtige Werkzeuge des Online-Marketings.

Riesige Transaktionskapazität

Eine Reihe von Aufgaben werden vom Computer erledigt, einschließlich Ticketbuchung für Geldtransaktionen; Dies erhöht die Transaktionskapazität.

Riesige Speicherkapazität

Normalerweise müssen die meisten Unternehmen große Datenmengen und andere Aufzeichnungen speichern und verwalten. manuell ist es sehr schwierig zu warten, aber die Verwendung eines Computers erhöht nicht nur die Speicherkapazität, sondern erleichtert auch die Verarbeitung und das Abrufen von Daten jederzeit.

Verbesserung der Produktivität und Effizienz

Da die meisten Aufgaben in fast jeder Branche automatisiert wurden, ist es jetzt viel einfacher geworden, eine große Menge von Produkten in kürzester Zeit herzustellen. Durch die Computertechnologie wurden Dienste auch schneller und einfacher.

Hohe Genauigkeit

In einem automatisierten System gibt es kaum Fehler. Wenn jedoch ein Fehler auftritt, handelt es sich größtenteils um einen menschlichen Fehler.

Einfache gemeinsame Nutzung von Daten

Der Datenaustausch ist jetzt sehr einfach geworden, genauso wie es einfach ist, ein Computersystem mit einem anderen zu verbinden.

Wettbewerb

Die Anwendbarkeit der Computertechnologie hat den Wettbewerb verschärft; Jetzt können die Kunden rund um die Uhr Support in Anspruch nehmen.

Das Sicherheitssystem wurde verbessert

Der Computer hilft auch dabei, die Daten von Unternehmen sicher zu halten. Diese Sicherheit kann jedoch auch Bedrohungen ausgesetzt sein. Wenn beispielsweise jemand das System hackt oder ein Virenangriff vorliegt, kann dies dazu führen, dass alle gesicherten Daten beschädigt werden.

Ein Computersystem ist eine integrierte Form verschiedener Komponenten, die zusammenarbeiten, um ein wünschenswertes Ergebnis zu erzielen. Es hat verschiedene Komponenten und jede arbeitet für einen bestimmten Zweck; Sie erzeugen jedoch ein gemeinsames Ergebnis, wie es der Benutzer benötigt.

Komponenten des Computersystems

Lassen Sie uns nun die folgenden grundlegenden Komponenten eines Computersystems verstehen.

- Hardware

- Software

- Humanware

- Firmware

- Bridgeware

Hardware

Die physischen Komponenten bilden zusammen die Hardware eines Computersystems. Hardware umfasst die Ausrüstung, die im Arbeitssystem des Computers hilft.

Im Folgenden sind die verschiedenen Arten von Hardwarekomponenten aufgeführt (die bestimmte Funktionen haben).

Monitor - Es zeigt das Ergebnis (visuell) an.

CPU - Es ist die Zentraleinheit, die die Funktionen des Computers steuert und Daten überträgt.

Motherboard - Es ist hauptsächlich dafür verantwortlich, die Kommunikation zwischen Komponenten und die Übermittlung von Informationen herzustellen.

RAM - Es ist der Direktzugriffsspeicher und für die Speicherung der aktuell ausgeführten Programme verantwortlich. Außerdem werden Daten vorübergehend gespeichert.

Hard Disk Drive - Es ist ein permanentes Speichergerät.

Floppy Disk Drive - Es wird in letzter Zeit kaum verwendet.

Optical disks- Es ist ein Gerät, das auch Daten speichert. Zum Beispiel CD, DVD usw.

Eingabe- und Ausgabegerät

In der folgenden Tabelle sind die Eingabe- und Ausgabegeräte kategorisch aufgeführt.

| Eingabegerät | Ausgabegerät | Eingabegerät | Ausgabegerät |

|---|---|---|---|

| Maus | Monitor | Mikrofon | Lautsprecher |

| Tastatur | Drucker | Kamera | Kopfhörer |

| Scanner | Beamer | Trackball | Monitor |

| Touchpad | Plotter | Joystick | Monitor |

Software

Die Hardwarekomponenten können nur funktionieren, wenn dem Computersystem Softwarekomponenten hinzugefügt werden. Software ist ein Programm, das verschiedene von einem Benutzer gegebene Befehle ausführt.

Software ist ein immaterieller Bestandteil der Hardware und steuert die Abfolge der Vorgänge.

Arten von Software

Abhängig von den grundlegenden Merkmalen und Funktionen kann Software wie folgt kategorisiert werden:

- Betriebssysteme (OS)

- Anwendungssoftware (AS)

- E-Accessibility-Software

Lassen Sie uns nun die Softwarekomponenten kurz diskutieren.

Betriebssystem

Diese Software hilft, das Basisprogramm automatisch zu laden, sobald der Computer gestartet wird. Im Folgenden sind die wichtigsten Arten von Betriebssystemen aufgeführt:

| Betriebssoftware | Beispiele |

|---|---|

| Microsoft Windows | XP, Vista usw. |

| Mac OS X | Panther, Gepard, Schneeleopard usw. |

| Linux | Debian, Ubuntu, Fedora, Knoppix usw. |

Anwendungssoftware

Die Software, die auf einem installierten Betriebssystem verwendet werden kann, wird als Anwendungssoftware bezeichnet. Im Folgenden sind die wichtigsten Beispiele für Anwendungssoftware aufgeführt:

| Anwendungssoftware | Beispiele |

|---|---|

| Office-Programme | Microsoft Office, OpenOffice, LibreOffice usw. |

| Webbrowser | Internet Explorer, Mozilla Firefox, Google Chrome, Opera, Safari usw. |

| Antivirus Programm | Norton, McAfee, Quick Heal, Avira, Kaspersky usw. |

E-Accessibility-Software

Die E-Accessibility-Software bietet Benutzern zusätzliche Funktionen wie -

- Spracherkennungssoftware

- Bildschirmleser

- Vergrößerungswerkzeug

- Bildschirmtastatur

- Videospiele

- Lernsoftware usw.

Das Computersystem ist einfach eine Maschine und kann daher keine Arbeit ausführen. Um es funktionsfähig zu machen, werden daher verschiedene Sprachen entwickelt, die als Programmiersprachen oder einfach als Computersprachen bekannt sind.

In den letzten zwei Jahrzehnten wurden Dutzende von Computersprachen entwickelt. Jede dieser Sprachen verfügt über ein eigenes Vokabular und eigene Regeln, besser bekannt als Syntax. Darüber hinaus muss beim Schreiben der Computersprache die Syntax wörtlich befolgt werden, da selbst ein kleiner Fehler zu einem Fehler führt und nicht die erforderliche Ausgabe generiert.

Im Folgenden sind die Hauptkategorien der Programmiersprachen aufgeführt:

- Maschinensprache

- Assemblersprache

- Hochsprache

- Systemsprache

- Skriptsprache

Lassen Sie uns die Programmiersprachen kurz diskutieren.

Maschinensprache oder Code

Dies ist die Sprache, die für die Computerhardware geschrieben wurde. Eine solche Sprache wird direkt von der Zentraleinheit (CPU) eines Computersystems ausgeführt.

Assemblersprache

Es ist eine Sprache für die Codierung von Maschinencode, die einfacher und lesbarer macht.

Hochsprache

Die Hochsprache ist einfach und leicht zu verstehen und ähnelt der englischen Sprache. Zum Beispiel COBOL, FORTRAN, BASIC, C, C +, Python usw.

Hochsprachen sind sehr wichtig, da sie bei der Entwicklung komplexer Software helfen und folgende Vorteile bieten:

Im Gegensatz zur Assemblersprache oder Maschinensprache müssen Benutzer die Hochsprache nicht lernen, um damit arbeiten zu können.

Hochsprachen ähneln natürlichen Sprachen und sind daher leicht zu lernen und zu verstehen.

Die Hochsprache ist so konzipiert, dass sie die Fehler sofort erkennt.

Hochsprache ist einfach zu pflegen und kann leicht geändert werden.

Hochsprache beschleunigt die Entwicklung.

Hochsprache ist vergleichsweise billiger zu entwickeln.

Hochsprache ist einfacher zu dokumentieren.

Eine Hochsprache hat zwar viele Vorteile, aber auch einen Nachteil. Es hat eine schlechte Kontrolle über Maschine / Hardware.

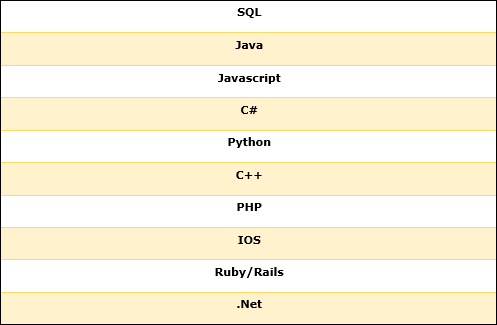

In der folgenden Tabelle sind die häufig verwendeten Sprachen aufgeführt.

In der folgenden Tabelle werden die Punkte hervorgehoben, die eine Hardware von einer Software unterscheiden.

| Hardware | Software |

|---|---|

| Es ist die physische Komponente eines Computersystems. | Es ist die Programmiersprache, die Hardware funktionsfähig macht. |

| Es hat die dauerhafte Form und Struktur, die nicht geändert werden kann. | Es kann modifiziert und wiederverwendet werden, da es keine dauerhafte Form und Struktur hat. |

| Die äußeren Einflüsse wie Staub, Maus, Insekten, Feuchtigkeit, Hitze usw. können die Hardware beeinträchtigen (da sie greifbar ist). | Die äußeren Einflüsse wie Staub, Maus, Insekten, Feuchtigkeit, Hitze usw. können nicht beeinflusst werden (da es nicht greifbar ist). |

| Es funktioniert mit Binärcode (dh 1 bis 0). | Es funktioniert mit Hilfe von Hochsprachen wie COBOL, BASIC, JAVA usw. |

| Es wird nur Maschinensprache verwendet, dh eine niedrigere Sprache. | Es spricht eine höhere Sprache, die für einen Menschen leicht lesbar ist. |

| Es ist nicht vom Computerfehler oder Virus betroffen. | Es ist vom Computerfehler oder Virus betroffen. |

| Es kann nicht elektronisch von einem Ort zum anderen übertragen werden. | Es kann elektronisch von einem Ort zum anderen übertragen werden. |

| Eine doppelte Kopie der Hardware kann nicht erstellt werden. | Ein Benutzer kann beliebig viele Kopien einer Software erstellen. |

Die folgende Tabelle zeigt die grundlegenden Unterschiede zwischen analog und digital -

| Analog | Digital |

|---|---|

| Seine Funktionen auf physischen analogen System. | Es funktioniert auf einem diskreten Zahlensystem. |

| Die Berechnungen in diesem System werden hauptsächlich in Gleichungen und später in elektrische Signale umgewandelt. | Die Berechnungen in diesem System werden in Binärzahlen (dh 1s und 0s) umgewandelt. |

| Um zu funktionieren, ist ein physikalisches Analog erforderlich. | Um zu funktionieren, sind diskrete Zahlen erforderlich. |

| Es gibt eine Ausgabe in Form eines 'Graphen'. | Es gibt eine Ausgabe in Form von diskreten Werten. |

| Die Genauigkeit ist vergleichsweise geringer. | Die Genauigkeit ist sehr hoch. |

| Arbeitet mit niedriger Geschwindigkeit. | Es arbeitet mit einer sehr hohen Geschwindigkeit. |

| Es ist schwierig, Änderungen vorzunehmen, da es weniger flexibel ist. | Es ist sehr flexibel. |

| Es hat Speicher mit geringer Kapazität. | Es hat Speicher von hoher Kapazität. |

| Ihre Anwendung ist auf bestimmte Anwendungen beschränkt. | Ihre Anwendung ist auf eine Reihe von Anwendungen anwendbar. |

| Es ist für die Geschäftsanwendungen kaum anwendbar. | Es ist sehr gut für die Geschäftsanwendungen geeignet. |

| Es können keine alphanumerischen Daten verarbeitet werden. | Es kann alphanumerische Daten verarbeiten. |

| Es erfordert RF-Technologie. | Es erfordert ein IP-Netzwerk. |

| Statische Kanalzuweisung. | Automatische Kanäle sind nach Bedarf vorhanden. |

Ein Betriebssystem ist die grundlegende Grundlage aller anderen Anwendungsprogramme. Das Betriebssystem ist ein Vermittler zwischen den Benutzern und der Hardware.

Das Betriebssystem steuert und koordiniert die Verwendung von Hardware zwischen Anwendungsprogrammen. Die wichtigsten Dienste eines Betriebssystems sind -

- Speicherverwaltung

- Festplattenzugriff

- Benutzeroberfläche erstellen

- Verwalten der verschiedenen parallel arbeitenden Programme

- Ebenso steuert und verwaltet es die Funktionsweise der Hardware

Anwendungen des Betriebssystems

Im Folgenden sind die Hauptanwendungen eines Betriebssystems aufgeführt:

Ein Betriebssystem ist für die Bildung und Löschung von Dateien und Verzeichnissen verantwortlich.

Ein Betriebssystem verwaltet den Lösch-, Suspendierungs-, Wiederaufnahme- und Synchronisierungsprozess.

Ein Betriebssystem verwaltet den Speicherplatz durch Zuweisung und Aufhebung der Zuweisung.

Ein Betriebssystem speichert, organisiert, benennt und schützt die vorhandenen Dateien.

Ferner verwaltet ein Betriebssystem alle Komponenten und Geräte des Computersystems, einschließlich Modems, Drucker, Plotter usw.

Falls ein Gerät ausfällt, erkennt und benachrichtigt das Betriebssystem.

Ein Betriebssystem schützt vor Zerstörung sowie vor unbefugter Verwendung.

Ein Betriebssystem erleichtert die Schnittstelle zu Benutzer und Hardware.

Arten von Betriebssystemen

Im Folgenden sind die wichtigsten Arten von Betriebssystemen aufgeführt:

- Festplattenbetriebssystem (DOS)

- Windows-Betriebssystem

- Unix-Betriebssystem

Lassen Sie uns nun jedes Betriebssystem im Detail diskutieren.

Festplattenbetriebssystem

MS-DOS ist eines der ältesten und am weitesten verbreiteten Betriebssysteme. DOS ist eine Reihe von Computerprogrammen, deren Hauptfunktionen die Dateiverwaltung, die Zuweisung von Systemressourcen und die Bereitstellung wesentlicher Funktionen zur Steuerung von Hardwaregeräten sind.

DOS-Befehle können entweder in Groß- oder Kleinbuchstaben eingegeben werden.

Funktionen von DOS

Im Folgenden sind die wesentlichen Funktionen von DOS aufgeführt:

- Es ist ein Einzelbenutzersystem.

- Es steuert das Programm.

- Es ist Maschinenunabhängigkeit.

- Es verwaltet (Computer-) Dateien.

- Es verwaltet das Eingabe- und Ausgabesystem.

- Es verwaltet (Computer-) Speicher.

- Es bietet Befehlsverarbeitungsfunktionen.

- Es arbeitet mit Assembler.

Arten von DOS-Befehlen

Im Folgenden sind die wichtigsten Arten von DOS-Befehlen aufgeführt:

Internal Commands - Befehle wie DEL, COPY, TYPE usw. sind die internen Befehle, die im Computerspeicher gespeichert bleiben.

External Commands - Befehle wie FORMAT, DISKCOPY usw. sind die externen Befehle und bleiben auf der Festplatte gespeichert.

Windows-Betriebssystem

Das Betriebssystemfenster ist die Erweiterung des Festplattenbetriebssystems.

Es ist das beliebteste und einfachste Betriebssystem. Es kann von jeder Person verwendet werden, die grundlegendes Englisch lesen und verstehen kann, da keine spezielle Schulung erforderlich ist.

Für das Windows-Betriebssystem muss DOS jedoch zunächst die verschiedenen Anwendungsprogramme ausführen. Aus diesem Grund sollte DOS im Speicher installiert sein und dann kann das Fenster ausgeführt werden.

Elemente des Windows-Betriebssystems

Es folgen die wesentlichen Elemente von Windows Operating SSystem (WOS) -

- Grafische Benutzeroberfläche

- Symbole (Bilder, Dokumente, Anwendungen, Programmsymbole usw.)

- Taskbar

- Start Knopf

- Windows Explorer

- Maustaste

- Hardwarekompatibilität

- Softwarekompatibilität

- Hilfe usw.

Versionen des Windows-Betriebssystems

Im Folgenden sind die verschiedenen Versionen des Windows-Betriebssystems aufgeführt:

| Ausführung | Jahr | Ausführung | Jahr |

|---|---|---|---|

| Fenster 1.01 | 1985 | Windows XP Professional x64 | 2005 |

| Windows NT 3.1 | 1993 | Windows Vista | 2007 |

| Windows 95 | 1995 | Windows 7 | 2009 |

| Windows 98 | 1998 | Windows 8 | 2012 |

| Windows 2000 | 2000 | Windows 10 | 2015 |

| Windows ME | 2000 | Windows Server 2016 | 2016 |

| Windows XP | 2001 |

Unix-Betriebssystem

Das Unix-Betriebssystem ist das früheste Betriebssystem, das in den 1970er Jahren entwickelt wurde. Betrachten wir die folgenden Punkte in Bezug auf das Unix-Betriebssystem:

Es ist ein Betriebssystem mit Multitasking-Funktionen.

Es verfügt über Mehrbenutzer-Computer-Betriebssysteme.

Es läuft praktisch auf jeder Art von Hardware und stimuliert die Open-Source-Bewegung.

Es verfügt über eine vergleichsweise komplexe Funktionalität und kann daher von einem nicht geschulten Benutzer nicht verwendet werden. Nur wer trainiert hat, kann dieses System verwenden.

Ein weiterer Nachteil dieses Systems besteht darin, dass es nicht über die Folgen der Aktion eines Benutzers informiert oder warnt (unabhängig davon, ob die Aktion des Benutzers richtig oder falsch ist).

Das Internet ist ein System, das die verschiedenen Computersysteme auf der ganzen Welt miteinander verbindet. Es verwendet die Internetprotokollsuite, um Geräte in verschiedenen Teilen der Welt zu verbinden.

Das Internet-System verfügt über eine breite Palette von Informationsressourcen und -diensten, einschließlich World Wide Web (WWW), Telefonie, E-Mail usw. Es verwendet Standard-Internetprotokolle wie TCP / IP und HTTP usw.

Ein internes Web besteht aus allen HTTP-Knoten (Hypertext Transfer Protocol) in einem privaten Netzwerk. Zum Beispiel das LAN oder WAN einer Organisation.

Funktionen des Internets

Lassen Sie uns nun die Funktionen des Internets diskutieren. Die Funktionen werden unten beschrieben -

Barrierefreiheit

Ein Internet ist ein globaler Dienst und für alle zugänglich. Heutzutage können Menschen, die sich in einem abgelegenen Teil einer Insel oder im Inneren Afrikas befinden, auch das Internet nutzen.

Einfach zu verwenden

Die Software, mit der auf das Internet zugegriffen wird (Webbrowser), ist sehr einfach gestaltet; Daher kann es leicht erlernt und verwendet werden. Es ist leicht zu entwickeln.

Interaktion mit anderen Medien

Der Internetdienst hat ein hohes Maß an Interaktion mit anderen Medien. Zum Beispiel haben Nachrichten und andere Magazine, Verlage, ihr Geschäft mit Hilfe von Internetdiensten erweitert.

Kostengünstig

Die Entwicklungs- und Wartungskosten für Internetdienste sind vergleichsweise gering.

Erweiterung der vorhandenen IT-Technologie

Dies erleichtert den Austausch von IT-Technologie durch mehrere Benutzer in Organisationen und erleichtert sogar die Verwendung durch andere Handelspartner.

Flexibilität der Kommunikation

Die Kommunikation über das Internet ist flexibel genug. Es erleichtert auch die Kommunikation über Text, Sprache und Video. Diese Dienste können sowohl auf organisatorischer als auch auf individueller Ebene in Anspruch genommen werden.

Sicherheit

Last but not least hat die Internet-Einrichtung dem Sicherheitssystem auf individueller und nationaler Ebene mit Komponenten wie CCTV-Kameras usw. in gewissem Maße geholfen.

Internet-Software

Internet-Software umfasst alle Tools, die für die Vernetzung über Computer erforderlich sind. Im Folgenden sind einige wichtige Komponenten der Internet-Software aufgeführt:

- Übertragungssteuerungsprotokoll / Internetprotokoll (TCP / IP)

- Dialer-Software

- Interment Browser

Internetanwendungen

Internetanwendungen sind serverbasierte Anwendungen. Es folgen einige Internetanwendungen -

- World Wide Web (WWW)

- E-Mail (E-Mail)

- FTP (File Transfer Protocol)

- Telnet (dh Anmelden am Remote-Computer)

- Internet Relay Chat (IRC) (Echtzeit-Video-Chat)

Alle Computer, die entwickelt werden, sind nicht gleich, sondern haben unterschiedliche Designs und Funktionen. Einige Computer haben eine sehr hohe Kapazität und Arbeitsgeschwindigkeit. Einige sind jedoch langsam. Abhängig von den Anforderungen werden Computer entwickelt.

Arten von Computern

Abhängig von der internen Struktur und den nachfolgenden Merkmalen und der Anwendbarkeit wird das Computersystem wie folgt kategorisiert:

Hauptrechner

Es ist ein Computer mit hoher Kapazität und hohen Kosten. Es wird hauptsächlich von großen Organisationen verwendet, in denen viele Menschen es gleichzeitig verwenden können.

Super Computer

Diese Kategorie von Computern ist die schnellste und auch sehr teuer. Ein typischer Supercomputer kann bis zu zehn Billionen Einzelberechnungen pro Sekunde lösen.

Workstation-Computer

Der Computer dieser Kategorie ist ein High-End- und ein teurer Computer. Es ist ausschließlich für komplexe Arbeitszwecke gedacht.

Personal Computer (PC)

Es ist ein Computer mit geringer Kapazität, der für einzelne Benutzer entwickelt wurde.

Apple Macintosh (Mac)

Es ist eine Art Personal Computer, der von der Firma Apple hergestellt wird.

Laptop (Notebook)

Es ist ein handlicher Computer, der leicht überall hin mitgenommen werden kann.

Tablet und Smartphone

Die moderne Technologie hat sich weiterentwickelt. Es hat dazu beigetragen, taschenfreundliche Computer zu entwickeln. Tablets und Smartphones sind die besten Beispiele für einen solchen Computer.

In diesem Kapitel werden die wichtigsten Terminologien für Computernetzwerke erläutert.

WAN

Es steht für Wide Area Network und deckt ein weites Gebiet wie eine Stadt ab.

LAN

Es steht für Local Area Network und deckt einen kleinen Bereich ab, z. B. ein kleines Büro oder ein Zuhause. Es verbindet physisch alle Computer in den Räumlichkeiten.

Internet

Es ist ein Computernetzwerksystem, das die Computer der Welt verbindet. Die Verbindung wird normalerweise über WAN und LAN hergestellt.

Intranet

Es handelt sich um ein Computernetzwerksystem in einem engen Raum, da es einen kleinen Bereich abdeckt und nur autorisierte Personen darauf zugreifen können.

Extranet

Es ist auch eine Art Internet, zu dem nur wenige Zugang haben.

World Wide Web (WWW)

Es ist der Dienst, der im Internet zum Anzeigen und Suchen von Inhalten (in Form von Webseiten) verwendet wird.

Instant Messaging (IM)

Es ist eine Online-Einrichtung, die es uns ermöglicht, zu chatten oder zu sprechen. Ein solcher Dienst wird von Skype, Google Talk, Windows Live Messenger, Yahoo Messenger usw. bereitgestellt.

Voice over Internet Protocol (VoIP)

Es ist ein Protokoll, das speziell für die Sprachübertragung über ein IP-Netzwerk verwendet wird. Ebenso können Benutzer über das Internet telefonieren.

Really Simple Syndication (RSS)

Es ist eine Technik, die zur Verbreitung von Informationen, Artikeln usw. verwendet wird. Benutzer abonnieren normalerweise den RSS-Kanal, um Nachrichten zu erhalten. Nach dem Abonnement müssen Benutzer nicht die jeweilige Website besuchen, sondern erhalten entsprechende E-Mails.

Weblog

Es ist eine Art Online-Inventar (normalerweise zu einem bestimmten Thema), das aus einer Reihe von Einträgen besteht. Diese Einträge sind in entgegengesetzter chronologischer Reihenfolge angeordnet. Die Person, die das Weblog verwaltet, aktualisiert es regelmäßig mit neuen Informationen.

Podcast

Es handelt sich um eine digitale Datei, die normalerweise Audio- oder Videoaufzeichnungen enthält und auch im Internet verfügbar ist.

Social-Networking-Websites

Es bezieht sich auf Websites, die Benutzern eine gemeinsame Plattform bieten, auf der sie ihre Nachrichten (in Text-, Audio- oder sogar Videoform), Bilder, Videos usw. teilen können. Zum Beispiel Facebook, Google+, Twitter, LinkedIn, MySpace usw. .

Chat-Räume

Es ist ein dedizierter Bereich im Internet, der Benutzern die Kommunikation erleichtert.

Öffentliches Telefonnetz (PSTN)

Es ist ein technischer Ausdruck für öffentliche Telefonsysteme.

Digitales Netzwerk für integrierte Dienste (ISDN)

Es handelt sich um eine Reihe von Kommunikationsstandards, die gleichzeitig Sprach-, Video-, Daten- und andere Netzwerkdienste übertragen.

Asymmetric Digital Subscriber Line (ADSL)

Es handelt sich um eine Art DSL-Technologie (Digital Subscriber Line), die eine schnellere Datenübertragung ermöglicht.

Herunterladen

Es ist ein Prozess, der Daten aus dem Internet auf einem PC speichert.

Hochladen

Es ist ein Prozess, der die gespeicherten Daten von einem PC auf einen Internet-Server überträgt.

Einwahl

Es ist eine Technik, bei der eine Telefonleitung verwendet wird, um eine Verbindung zum Internet herzustellen.

Breitband

Es handelt sich um eine Datenübertragung mit großer Bandbreite, die mehrere Signale und Verkehrstypen schnell transportiert.

Eine Reihe von Aufgaben in der heutigen Welt sind computergestützt - das Ausfüllen eines Antrags, das Überweisen von Geldern oder das Online-Geschäft können über Computeranwendungen erledigt werden.

Computeranwendungen sind leicht zugänglich und benutzerfreundlich und verarbeiten die erforderlichen Transaktionen sehr schnell und genau.

Computeranwendungen sind so einfach gestaltet, dass keine Qualifikation oder Schulung erforderlich ist, um sie zu verwenden. Jede Person, die lesen und schreiben kann, kann eine Computeranwendung verwenden.

Verwendung von Computeranwendungen

In diesem Abschnitt werden die verschiedenen Computeranwendungen und ihre Verwendung erläutert.

- Online-Bewerbung

- Echtzeitanwendung

- Geschäftsanwendung

Online-Bewerbungen

Heutzutage werden die meisten Bewerbungen online angenommen, sei es zur Eröffnung eines Bankkontos, zum Ausfüllen des Zulassungsformulars, zum Ausfüllen einer Bewerbung usw.

Im Folgenden sind die wichtigsten Formen von Online-Bewerbungen aufgeführt:

Bankwesen

Die meisten Banken sind über Computernetzwerke miteinander verbunden und bieten zentrale Bankfazilitäten. Computervernetzung hilft bei der Online-Kontoführung, bietet Net-Banking-Funktionen, stellt Online-Transaktionsfunktionen zur Verfügung und bietet Funktionen für digitale Signaturen. Der größte Vorteil besteht darin, dass Geldautomaten jederzeit Geld ausgeben können usw.

Ticketbuchung

Die Ticketbuchung ist durch Computernetzwerke einfacher geworden. Flugticket, Bahnticket und sogar Busticket können mit einfachen Schritten online gebucht werden.

Passantrag

Wenn Sie einen neuen Pass beantragen möchten, können Sie dies online selbst tun. Außerdem können Sie online auch andere wichtige Dokumente wie PAN-Karte, Aadhaar-Karte usw. beantragen.

Bewerbung

Heutzutage werden die meisten Anträge (sowohl private als auch staatliche) online ausgefüllt. Viele der Organisationen führen auch Wettbewerbsprüfungen durch, die zu einer Online-Beschäftigung führen.

Zulassungsantrag

Die meisten Schulen und Universitäten haben ihre Zulassungsanträge online gestellt. Sie akzeptieren auch Gebühren online.

Echtzeitanwendung

Echtzeitanwendung ist ein computergestütztes Anwendungsprogramm, das in einem bestimmten Zeitraum funktioniert. Mit anderen Worten, in einem bestimmten Zeitraum muss ein Benutzer bestimmte Funktionen ausführen, bevor die Zeit abläuft.

Wenn Sie beispielsweise Online-Transaktionen durchführen, müssen Sie die erforderlichen Informationen in einem bestimmten Zeitrahmen bereitstellen, da Sie sonst die Chance verpassen.

Im Folgenden finden Sie wichtige Beispiele für Echtzeitanwendungen:

Videokonferenzen

Mit dieser Technologie können Menschen von verschiedenen Orten aus visuell miteinander in Verbindung treten.

VoIP (Voice over Internet Protocol)

Diese Technologie hilft beim Telefonieren über digitale Computernetzwerke.

E-Commerce-Transaktionen

Diese Technologie hilft beim Kauf und Verkauf von Produkten über das digitale Computernetzwerk.

Online-Banking

Online-Banking ist virtuelles Banking von jedem Ort mit Hilfe von Computernetzwerken.

Instant Messaging

Hier können Nachrichten sofort über das Internet ausgetauscht werden.

Online Spielen

Dies ermöglicht das Spielen von Spielen teilweise oder vollständig über das Internet.

Geschäftsanwendung

Unterschiedliche Unternehmen haben unterschiedliche Computeranwendungen. Einige Anwendungen wie die Pflege der Datenbank (des jeweiligen Unternehmens), die Führung von Mitarbeiterunterlagen, das Anbieten von Online-Geschäftseinrichtungen, Online-Werbeaktionen usw. sind jedoch die gemeinsamen Merkmale fast jeder Unternehmensorganisation.

Daher hat die Einführung der Computertechnologie das Geschäft rund um die Uhr einfacher, einfacher und zugänglicher gemacht.

Die Entwicklung von Computersystemen wird normalerweise als Entwicklung über verschiedene Generationen diskutiert.

Mit der Abfolge verschiedener Generationen kam der Fortschritt in der Computertechnologie.

Computergenerationen

Lassen Sie uns nun die Entwicklung der Computertechnologie über die verschiedenen Generationen hinweg diskutieren.

Erste Generation

Der Zeitraum von 1940 bis 1956 gilt grob als die erste Computergeneration.

Die Computer der ersten Generation wurden unter Verwendung einer Vakuumröhre oder einer thermionischen Ventilmaschine entwickelt.

Die Eingabe dieses Systems basierte auf Lochkarten und Papierband; Die Ausgabe wurde jedoch auf Ausdrucken angezeigt.

Die Computer der ersten Generation arbeiteten an einem binär codierten Konzept (dh einer Sprache von 0-1). Examples: ENIAC, EDVAC usw.

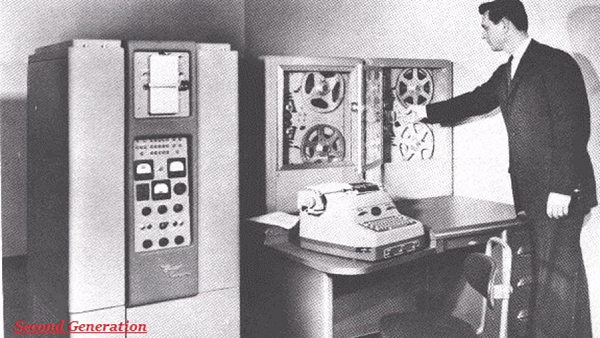

Zweite Generation

Der Zeitraum von 1956 bis 1963 wird grob als Zeitraum der zweiten Computergeneration angesehen.

Die Computer der zweiten Generation wurden unter Verwendung der Transistortechnologie entwickelt.

Im Vergleich zur ersten Generation war die Größe der zweiten Generation kleiner.

Im Vergleich zu Computern der ersten Generation war die Rechenzeit der Computer der zweiten Generation geringer.

Dritte Generation

Der Zeitraum von 1963 bis 1971 wird grob als Zeitraum der dritten Computergeneration angesehen.

Die Computer der dritten Generation wurden unter Verwendung der IC-Technologie (Integrated Circuit) entwickelt.

Im Vergleich zu den Computern der zweiten Generation war die Größe der Computer der dritten Generation kleiner.

Im Vergleich zu den Computern der zweiten Generation war die Rechenzeit der Computer der dritten Generation geringer.

Der Computer der dritten Generation verbrauchte weniger Strom und erzeugte auch weniger Wärme.

Die Wartungskosten der Computer der dritten Generation waren ebenfalls gering.

Das Computersystem der Computer der dritten Generation war für den kommerziellen Gebrauch einfacher.

Vierte Generation

Der Zeitraum von 1972 bis 2010 wird grob als die vierte Generation von Computern angesehen.

Die Computer der vierten Generation wurden mithilfe der Mikroprozessortechnologie entwickelt.

Mit der vierten Generation wurde der Computer sehr klein und tragbar.

Die Maschine der vierten Generation begann sehr wenig Wärme zu erzeugen.

Es ist viel schneller und die Genauigkeit wurde zuverlässiger.

Die Produktionskosten sind im Vergleich zur Vorgängergeneration auf sehr niedrig gesunken.

Es wurde auch für die einfachen Leute verfügbar.

Fünfte Generation

Der Zeitraum von 2010 bis heute und darüber hinaus wird grob als Zeitraum der fünften Computergeneration angesehen.

Zu dieser Zeit wurde die Computergeneration nur auf der Grundlage von Hardware kategorisiert, aber die Technologie der fünften Generation umfasste auch Software.

Die Computer der fünften Generation hatten eine hohe Kapazität und eine große Speicherkapazität.

Die Arbeit mit Computern dieser Generation war schnell und es konnten mehrere Aufgaben gleichzeitig ausgeführt werden.

Einige der populären fortschrittlichen Technologien der fünften Generation umfassen künstliche Intelligenz, Quantenberechnung, Nanotechnologie, Parallelverarbeitung usw.

Das Sammeln, Bearbeiten und Verarbeiten von gesammelten Daten für die erforderliche Verwendung wird als Datenverarbeitung bezeichnet. Es ist eine Technik, die normalerweise von einem Computer ausgeführt wird. Der Prozess umfasst das Abrufen, Transformieren oder Klassifizieren von Informationen.

Die Verarbeitung von Daten hängt jedoch weitgehend von folgenden Faktoren ab:

- Das Datenvolumen, das verarbeitet werden muss

- Die Komplexität von Datenverarbeitungsvorgängen

- Kapazität und eingebaute Technologie des jeweiligen Computersystems

- Technische Fähigkeiten

- Zeitbeschränkungen

Methoden der Datenverarbeitung

Lassen Sie uns nun die verschiedenen Methoden der Datenverarbeitung diskutieren.

- Einzelbenutzerprogrammierung

- Mehrfachprogrammierung

- Echtzeitverarbeitung

- Online-Verarbeitung

- Time-Sharing-Verarbeitung

- Verteilte Verarbeitung

Einzelbenutzerprogrammierung

Es wird normalerweise von einer einzelnen Person für den persönlichen Gebrauch durchgeführt. Diese Technik eignet sich auch für kleine Büros.

Mehrfachprogrammierung

Diese Technik bietet die Möglichkeit, mehr als ein Programm gleichzeitig in der Central Processing Unit (CPU) zu speichern und auszuführen. Ferner erhöht die Mehrfachprogrammiertechnik die Gesamtarbeitseffizienz des jeweiligen Computers.

Echtzeitverarbeitung

Diese Technik erleichtert dem Benutzer den direkten Kontakt mit dem Computersystem. Diese Technik erleichtert die Datenverarbeitung. Diese Technik wird auch als Direktmodus- oder Interaktivmodus-Technik bezeichnet und wurde ausschließlich zur Ausführung einer Aufgabe entwickelt. Es ist eine Art Online-Verarbeitung, die immer ausgeführt wird.

Online-Verarbeitung

Diese Technik erleichtert die direkte Eingabe und Ausführung von Daten; Es wird also nicht zuerst gespeichert oder akkumuliert und dann verarbeitet. Die Technik wurde so entwickelt, dass die Dateneingabefehler reduziert werden, da Daten an verschiedenen Punkten validiert werden und auch sichergestellt wird, dass nur korrigierte Daten eingegeben werden. Diese Technik wird häufig für Online-Anwendungen verwendet.

Time-Sharing-Verarbeitung

Dies ist eine weitere Form der Online-Datenverarbeitung, mit der mehrere Benutzer die Ressourcen eines Online-Computersystems gemeinsam nutzen können. Diese Technik wird angewendet, wenn Ergebnisse schnell benötigt werden. Darüber hinaus ist dieses System, wie der Name schon sagt, zeitbasiert.

Im Folgenden sind einige der Hauptvorteile der Time-Sharing-Verarbeitung aufgeführt:

- Es können mehrere Benutzer gleichzeitig bedient werden

- Alle Benutzer haben fast die gleiche Bearbeitungszeit

- Es besteht die Möglichkeit der Interaktion mit den laufenden Programmen

Verteilte Verarbeitung

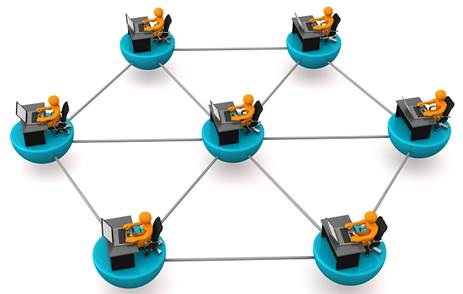

Dies ist eine spezielle Datenverarbeitungstechnik, bei der verschiedene Computer (die sich entfernt befinden) mit einem einzelnen Host-Computer verbunden bleiben, der ein Computernetzwerk bildet.

Alle diese Computersysteme bleiben mit einem Hochgeschwindigkeitskommunikationsnetzwerk verbunden. Dies erleichtert die Kommunikation zwischen Computern. Das zentrale Computersystem verwaltet jedoch die Stammdatenbank und überwacht entsprechend.

Ein Computernetzwerk ist ein Prozess, bei dem zwei oder mehr Computer miteinander verbunden werden, um Daten gemeinsam zu nutzen, technischen Support bereitzustellen und zu kommunizieren (insbesondere für geschäftliche Zwecke).

Internet ist die Technologie, mit der verschiedene Computersysteme (an verschiedenen geografischen Standorten) verbunden werden. Die Netzwerktechnologie hat die Welt revolutioniert und eine neue Arena für die allgemeine Entwicklung jeder Nation geschaffen.

Vorteile der Vernetzung

Lassen Sie uns nun die Vorteile der Vernetzung diskutieren. Die Vorteile werden nachfolgend beschrieben -

Einrichtung des technischen Supports

Aufgrund der Computernetzwerke bietet eine Person in den Vereinigten Staaten von Amerika technische Unterstützung für eine Person in einem abgelegenen Teil Indiens.

Einfacher Datenaustausch

Mit Hilfe der Vernetzung ist es sehr einfach, alle Formate digitaler Daten von einem Computersystem auf ein anderes zu übertragen (unabhängig von ihrem geografischen Standort).

Einfache gemeinsame Nutzung von Hardwareressourcen

Mit Hilfe des Netzwerks ist es jetzt sehr einfach geworden, die teuren Ressourcen wie Speicherplatz, Prozessor, Fax usw. gemeinsam zu nutzen.

Einfache Sharing-Software

Über das Netzwerksystem ist es einfach, die Software von einem Computersystem auf ein anderes Computersystem zu übertragen und zu installieren.

Einfache Dezentralisierung der Datenverarbeitung

Durch das Netzwerksystem ist es sehr einfach, das Datenverarbeitungssystem zu dezentralisieren. Es hilft letztendlich, die wichtigen Daten zu kontrollieren, zu sichern und zu verwalten.

Einfach zu kommunizieren

Mit Hilfe der Vernetzung ist das Kommunikationssystem jetzt hocheffizient, sparsam und schnell geworden. Die verschiedenen Kommunikationsmodi sind Text-Chat, Video-Chat, E-Mail usw.

Arten von Netzwerken

In diesem Abschnitt werden die verschiedenen Netzwerktypen erläutert. Die Typen werden unten beschrieben -

- Lokales Netzwerk (LAN)

- Metropolitan Area Network (MAN)

- Wide Area Network (WAN)

Lokales Netzwerk

Local Area Network oder einfach LAN ist die Technik, bei der einige Computer in einem bestimmten Gebäude miteinander verbunden werden. Es wird normalerweise für ein einzelnes Geschäftsbüro oder eine Wohnwohnung verwendet.

Der Hauptzweck einer solchen Interkonnektivität besteht darin, ein Kommunikationssystem einzurichten, um die Arbeit zu erleichtern.

Bei einer solchen Konnektivität können jedoch auch einige andere Geräte wie Laserdrucker, Faxgeräte usw. angeschlossen werden.

Metropolitan Area Network

Metropolitan Area Network oder einfach MAN ist ein Netzwerksystem, das normalerweise einen großen Ballungsraum (Stadtteil) abdeckt.

Es bietet Hochgeschwindigkeits-Internetdienste in allen Bereichen des Netzwerks.

Weitverkehrsnetz

Wide Area Network oder einfach WAN ist ein Netzwerksystem, das ein großes geografisches Gebiet auf der ganzen Welt abdeckt.

Die Dienste von WAN werden sowohl von öffentlichen (Regierungs-) als auch von privaten Stellen erbracht. Das Netzwerk bietet auch die Möglichkeit, auf Datenbanken zuzugreifen, die sich remote befinden.

Das WAN-System ist für multinationale Unternehmen und andere große Unternehmen (die Online-Dienste anbieten) von großem Nutzen.

Die schnelle Computerisierung jeder Arbeit und die allmähliche Abhängigkeit von computergestützter Arbeit haben exponentiell eine neue Arena der Informationstechnologie für die Beschäftigung eröffnet.

Der IT-Bereich erfordert jedoch qualifizierte und geschulte Mitarbeiter, die ein neues Informationssystem entwerfen und entwickeln können.

Die Informationstechnologie hat auch in Forschung und Entwicklung geholfen und neue Technologien weiterentwickelt. Die IT-Mitarbeiter legen Wert darauf, die Arbeit zu planen, zu entwerfen, zu entwickeln, zu verwalten und verschiedenen Benutzern technischen Support zu bieten.

Arten von computerbezogenen Jobs

In jüngster Zeit sind eine Reihe von Jobs entstanden, die mit Hilfe von Computern erledigt werden. Wir werden die verschiedenen Berufsbezeichnungen diskutieren, die computerbezogene Jobs ausführen -

Programmierer

Eine Person, die qualifiziert genug ist, um einen kreativen Code für das Computerprogramm zu schreiben, wird als Programmierer bezeichnet.

Die vom Programmierer geschriebenen Codes sind die Anweisungen, die dem Computer gegeben werden, was zu tun ist, wie zu tun ist, wann zu tun ist usw.

Es gibt Dutzende von Sprachen, die von den verschiedenen Programmierern geschrieben wurden. ZB Java, C, C ++, Python, Ajax usw.

Systemanalytiker

Die Arbeit eines Systemanalysten ist hoch eingestuft und auch sehr wichtig.

Ein Systemanalytiker entwirft, entwickelt und implementiert grundsätzlich neue Systeme oder fügt dem vorhandenen System einige zusätzliche Funktionen hinzu, um Anweisungen zur Ausführung zusätzlicher Aufgaben zu geben.

Der Systemanalyst ist auch auf Bereiche wie Ingenieurwesen, Wissenschaft und Technologie, Finanzen, Wirtschaft, Buchhaltung usw. spezialisiert.

Datenbankadministrator

Ein Datenbankadministrator oder einfach DBA ist eine geschulte Person, die für die Speicherung und Verwaltung des Datenbanksystems verantwortlich ist.

Netzwerkadministrator

Computernetzwerke sind ein weiteres Spezialgebiet, in dem eine qualifizierte Person erforderlich ist.

Ein Netzwerkadministrator ist auf die Installation, Konfiguration und Unterstützung von Computernetzwerksystemen spezialisiert. Ebenso verwaltet er das lokale Netzwerk, das Weitverkehrsnetz, das Internet-System oder das Segment eines Netzwerksystems in der jeweiligen Organisation.

Die Aufgabe eines Netzwerkadministrators ist sehr wichtig, da für fast jedes Netzwerk in einer Organisation mindestens ein Netzwerkadministrator erforderlich ist.

Webdesigner

Ein Webdesigner ist ein Architekt, der eine effektive und kommunikative Website entwirft.

Er platziert die Bilder, Inhalte und andere solche Informationen an den richtigen Stellen, um die Website interaktiv und benutzerfreundlich zu gestalten.

Analysten für Informationssicherheit

Dies ist eine der wichtigsten Aufgaben, bei denen ein Analyst für Informationssicherheit das Sicherheitssystem eines Computers oder eines gesamten Netzwerks entwirft, implementiert und unterstützt.

Die Weiterentwicklung von Computertechnologie und Internet sowie nationale und internationale Unternehmen sind von diesen Technologien fasziniert. Heutzutage bieten die meisten kleinen oder großen Unternehmen sowie inländische oder internationale Unternehmen ihre Produkte und Dienstleistungen über das Internet an.

Die Geschäftsorganisationen haben heutzutage eine attraktive und interaktive Website, über die sie ihr Geschäft fördern und vermarkten.

Die Einrichtung von computergestützter Technologie und Internet integriert die fragmentierten Märkte gemeinsam, indem sie ihnen eine gemeinsame Arena bietet. Die Technologie hat Unternehmen bei der Kostensenkung weiter unterstützt und auch dazu beigetragen, die Kosten für Produkte und Dienstleistungen zu senken.

Technologie erleichtert Kunden den Kauf von Produkten oder Dienstleistungen ihrer Anforderungen, indem sie zu Hause oder an einem beliebigen Ort sitzen.

Was ist E-Commerce?

E-Commerce oder einfach E-Commerce ist normalerweise ein Prozess, bei dem die Verfügbarkeit von Produkten und Dienstleistungen online erleichtert wird. Die Benutzer können über das Internet aus einer Vielzahl von Optionen suchen, auswählen, verkaufen und kaufen.

Die Hauptaktivitäten des E-Commerce sind wie folgt:

- Online-Verkauf von Produkten und Dienstleistungen (über das Internet)

- Produkte und Dienstleistungen online kaufen

- Online bezahlen und akzeptieren

- Online-Transaktion von Unternehmen und anderen Dienstleistungen

Funktionen des E-Commerce

Im Folgenden sind die wichtigen Funktionen des E-Commerce aufgeführt:

- Es erhöht effizient die Geschäftsfähigkeit.

- Dies reduziert die Kosten erheblich.

- Es erhöht spürbar die Lieferservices.

- Es ist eine unzerbrechliche Lösung für schnelle Geschäftstransaktionen und Büroautomatisierung.

- Dies erhöht möglicherweise die unternehmensinterne Funktionalität.

- Es erhöht kompetent die Geschäftskommunikation.

Arten von E-Commerce

Im Folgenden sind die wichtigsten Arten von E-Commerce-Unternehmen aufgeführt:

Business-to-Business (B2B)

Es wird zwischen zwei Unternehmen durchgeführt.

Business-to-Consumer (B2C)

Es wird zwischen dem Unternehmen und dem Verbraucher durchgeführt.

Verbraucher-zu-Verbraucher (C2C)

Consumer-to-Consumer-Geschäftsabschlüsse finden zwischen zwei Verbrauchern statt. Es gibt bestimmte Websites, die sowohl den Verbrauchern eine gemeinsame Plattform bieten - eine, die kaufen möchte, als auch eine, die verkaufen möchte.

Vorteile des E-Commerce

Lassen Sie uns nun die Vorteile des E-Commerce diskutieren -

Es erleichtert den freien Markt.

Es ist rund um die Uhr verfügbar.

Ihre Präsenz ist global (es gibt keine Einschränkung der politischen Grenze als solche).

Die Einrichtungskosten sind erheblich niedrig.

Es bietet benutzerfreundliche Technologie.

Es bietet mehrere Möglichkeiten parallel und gleichzeitig.

Es bietet sparsame Einrichtungen zur Förderung und Vermarktung von Unternehmen.

Es verfügt über Funktionen, um Marktforschungseinrichtungen anzubieten.

Dies erleichtert das Kundenbeziehungsmanagement.

Es erleichtert die Bereitstellung von 24x7-Kundendienstleistungen.

Es bietet Geldtransferfazilitäten im In- und Ausland mit einfachen Schritten.

Um einen Computer funktionsfähig zu machen, muss eine Reihe von Anweisungen programmiert werden, da diese programmierten Sprachen Träger für die Ausführung einer Aufgabe sind.

Ebenso akzeptiert ein Computer Benutzeranweisungen in Form von Computerprogrammierung und führt dann die gegebene Aufgabe aus.

Funktionen der Softwareprogrammierung

Ein Computerprogramm, das eigentlich aus einer Reihe von Anweisungen besteht und dem Computer hilft, eine bestimmte Aufgabe auszuführen, verfügt über die folgenden Grundfunktionen:

Es stellt sicher, dass die gegebenen Anweisungen erfolgreich ausgeführt werden.

Es stellt sicher, dass die gegebenen Anweisungen in sequentieller Reihenfolge ausgeführt werden.

Erklärt, dass die angegebenen Eingaben (Daten) korrekt oder unzureichend sind und dementsprechend das Ergebnis liefern.

Es ist in Hochsprache geschrieben.

Schritte zur Programmentwicklung

Die Entwicklung der Programmiersprache hängt vollständig von der Art des Problems und den Anforderungen ab. Die Entwicklung einer Programmiersprache umfasst jedoch normalerweise (nicht im Wesentlichen, aber) die folgenden Schritte:

Problem definieren

Dies ist der erste Schritt, bei dem das Problem definiert werden muss.

Analyse von Aufgaben und Methoden

Sobald das Problem definiert ist, analysiert und entwickelt der Entwickler verschiedene Lösungen, um das Problem zu lösen, und schließlich wird die bestmögliche Lösung entwickelt.

Entwicklung eines Algorithmus

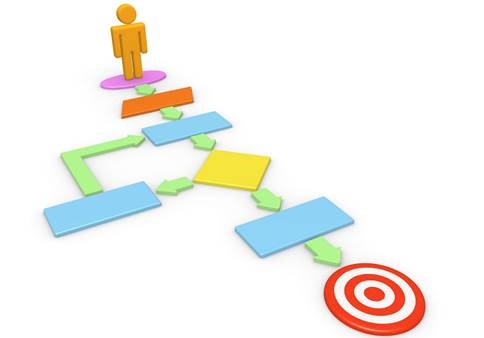

Der Algorithmus ist eine geeignete Technik, die die richtige Lösung in logischen und realisierbaren Schritten veranschaulicht. Der Algorithmus wird normalerweise in Form von Flussdiagrammen und Pseudocodes ausgeführt.

Überprüfung des Algorithmus

Sobald der Algorithmus entwickelt ist, kann er nicht mehr direkt angewendet werden, sondern muss in erster Linie speziell auf seine Genauigkeit getestet werden. Wenn ein Fehler vorliegt, wird dieser am Anfang selbst behoben und behoben. Der Überprüfungsprozess spart Zeit, Geld und Energie.

Codierung

Sobald die grundlegenden Prozesse und Schritte erfolgreich abgeschlossen wurden, beginnt die eigentliche Codierung eines Programms in der angegebenen Programmiersprache.

Testen des Programms

Das Testen der Entwicklung von Programmcode ist ein weiteres wesentliches Merkmal, da es mit Fehlern verbunden ist. Daher macht das Testen es fehlerfrei. Der Entwickler testet und korrigiert die Codierung so lange, bis er sie endgültig entwickelt.

Dokumentation

Sobald die Codierung und Programmierung erfolgreich abgeschlossen wurde, ist es Aufgabe des Entwicklers, alle diese Funktionen und Schritte zu dokumentieren. Das dokumentierte Programm weist Benutzer in die Ausführung und Bedienung des jeweiligen Programms ein.

Implementierung

Sobald die obigen Schritte erfolgreich ausgeführt wurden, werden die entwickelten Codes (Programmiersprache) für die Endbenutzer im Computersystem installiert. Die Benutzer sind auch Handbücher, in denen erklärt wird, wie die jeweiligen Programme ausgeführt werden.

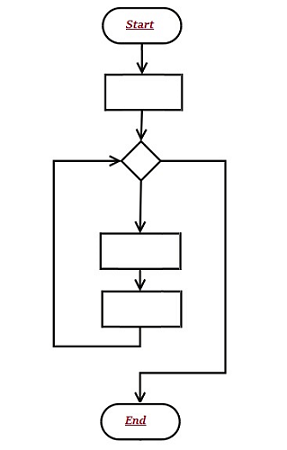

Ein Flussdiagramm ist eine Blaupause, die den Algorithmus und seine Schritte bildlich darstellt. Die Schritte eines Flussdiagramms haben keine bestimmte Größe und Form, sondern sind in verschiedenen Formen und Größen gestaltet (siehe Abbildung unten).

Wie im obigen Bild gezeigt, erstellen die Kästchen in verschiedenen Formen und mit Pfeilen verbunden logisch ein Flussdiagramm. Ein Flussdiagramm zeigt die allgemeinen Schritte in einem Prozess.

Vorteile des Flussdiagramms

Lassen Sie uns nun die Vorteile eines Flussdiagramms diskutieren.

Vereinfachen Sie die Logik

Da es die bildliche Darstellung der Schritte liefert; Daher vereinfacht es die Logik und die nachfolgenden Schritte.

Macht die Kommunikation besser

Aufgrund der leicht verständlichen Bildlogik und -schritte ist dies eine bessere und einfachere Art der Darstellung.

Effektive Analyse

Sobald das Flussdiagramm erstellt ist, ist es sehr einfach, das Problem effektiv zu analysieren.

Nützlich bei der Codierung

Das Flussdiagramm hilft auch beim effizienten Codierungsprozess, da es Anweisungen gibt, was zu tun ist, wann und wo zu tun ist. Das erleichtert die Arbeit.

Richtiges Testen

Darüber hinaus hilft das Flussdiagramm auch beim Auffinden des Fehlers (falls vorhanden) im Programm

Anwendbare Dokumentation

Last but not least hilft ein Flussdiagramm auch bei der Vorbereitung des richtigen Dokuments (sobald die Codes geschrieben sind).

Flussdiagrammsymbole

Die folgende Tabelle zeigt die Symbole zusammen mit ihren Namen (in einem Flussdiagramm verwendet) -

| Name | Symbol | Name | Symbol |

|---|---|---|---|

|

Durchflussleitung |

|

Magnetscheibe |

|

Terminal |

|

Kommunikationsverbindung |

|

wird bearbeitet |

|

Offline-Speicher |

|

Entscheidung |

|

Anmerkung |

|

Verbinder |

|

Durchflussleitung |

|

Dokument |

|

Off-Page-Anschluss |

Beispiel eines Flussdiagramms

Ein Extranet ist eine Art personalisierter Dienst, der von einem privaten Netzwerk gesteuert und reguliert wird.

Diese personalisierte und kontrollierte Technologie bietet nur Partnern, Anbietern und Lieferanten Zugriff. manchmal nicht im Wesentlichen, sondern auch an bestimmte Kunden.

Ein Extranet ist eine private Netzwerkorganisation, die Teil des Intranets des jeweiligen Unternehmens ist und deren Dienste auf Benutzer außerhalb des Unternehmens ausgedehnt werden. Manchmal wird es auch als spezielle Technik angesehen, Geschäfte mit anderen Unternehmen zu tätigen und Produkte an die Kunden zu verkaufen.

Um mit anderen Geschäftspartnern Geschäfte zu machen, erleichtert die Extranet-Technologie das Intranet von einem Standort zum anderen und bietet Sicherheit für den Datenfluss.

Ein Extranetservice erfordert eine Firewall-Serververwaltung, um Sicherheit und Datenschutz zu gewährleisten.

Funktionen von Extranet-Diensten

Im Folgenden sind die wesentlichen Merkmale von Extranet-Diensten aufgeführt:

Extranet ist ein erweiterter Internetdienst für das private Unternehmensnetzwerk.

Die Dienste erstrecken sich außerhalb der Unternehmensfirewall.

Manchmal kann es auf ein Intranet verwiesen werden, da es für einige Außenstehende (mit Erlaubnis) (teilweise) zugänglich ist.

Die Extranet-Technik verbindet zwei (oder mehr) Geschäftsorganisationen, die gemeinsame Geschäftsziele haben.

Anwendung von Extranet

Extranet kann für die folgenden Dienste angewendet werden -

Es erleichtert die Zusammenarbeit zwischen zwei (oder mehr) Unternehmen

Mit dieser Technologie wird ein gemeinsames Schulungsprogramm (mit anderen Unternehmen) durchgeführt

Durch den elektronischen Datenaustausch werden große Datenmengen schnell gemeinsam genutzt

Es wird verwendet, um Produktkataloge insbesondere mit Großhändlern zu teilen

Der Extranet-Service wird auch für die Kundenunterstützung verwendet

Es wird verwendet, um Geschäftsnachrichten mit Partnerunternehmen zu teilen

Vorteile des Extranets

Die Vorteile von Extranet-Diensten sind folgende:

- Es macht Geschäfte (Dienstleistungen) schnell und schneller.

- Es hilft erheblich bei der Verbesserung der Geschäftskommunikation.

- Es hilft bei der Reduzierung der Kosten (insbesondere in Bezug auf Schreibwaren).

- Es hilft bei der Verbesserung der Effizienz und des Vertrauens der Mitarbeiter.

- Es reduziert einige große physische Barrieren (insbesondere die geografische Entfernung).

Hauptfelder mit Extranet

Im Folgenden sind einige der wichtigsten Bereiche aufgeführt, in denen der Extranet-Dienst in großem Umfang verwendet wird:

- Firmenhäuser

- Regierungsbüros

- Bildungszentren

Das Intranet ist lokaler, da nur interne Mitarbeiter Zugriff haben. Im Gegensatz dazu deckt Extranet einen größeren Bereich ab, da Außenstehende (wie Partner, Anbieter oder sogar Kunden) die autorisierte Zugänglichkeit haben.

Mobile Computer sind Systeme, die physisch nicht an einen bestimmten Ort angeschlossen bleiben, sondern mobiler Natur sind, da sie jederzeit und überall mitgeführt werden können.

Die mobile Computertechnologie trägt die Batterie zurück; Daher ist keine konstante elektrische Leistung erforderlich.

Mobile Computer können über Kabel mit dem Internet verbunden sein oder die Verbindung kann auch drahtlos über Wi-Fi oder Bluetooth-Technologie erfolgen. Ebenso ist es tragbar, autark (aufgrund der eingebauten Batterie) und mit einem Computergerät mit drahtloser Technologie ausgestattet.

Arten von mobilen Computergeräten

Im Folgenden sind die beliebten mobilen Computergeräte aufgeführt:

Laptop

Ein Laptop ist eine tragbare Version eines Desktop-Computers. Es ist gleichermaßen kompetent, Computerarbeiten auszuführen.

Notizbuch

Es ist ein leichter tragbarer Personal Computer.

Tablette

Es ist ein vergleichsweise handlicherer schieferförmiger mobiler Computer.

Smartphone

Ein Smartphone ist ein voll ausgestattetes Mobiltelefon mit den meisten Computerfunktionen.

Persönlicher digitaler Assistent (PDA)

Es ist ein Computergerät, das als Taschencomputer beliebter ist. Es wird hauptsächlich zum Berechnen, Zugreifen auf das Internet, Senden und Empfangen von E-Mails, Scannen von Barcodes, Verwenden als Radio oder Stereo, Spielen von Computerspielen, Videoaufzeichnung, Schreiben und Textverarbeitung, Verwenden als Adressbuch, Erstellen und Schreiben verwendet auf Tabellenkalkulationen, Global Positioning System (GPS), als Uhr und Kalender usw.

Portable Data Terminal (PDT)

Es handelt sich um ein Computergerät, das hauptsächlich zum Eingeben oder Abrufen von Daten über drahtlose Übertragung (dh WLAN oder WWAN) verwendet wird.

Mobiles Datenterminal (MDT)

Es ist ein Computergerät, das in Polizeiautos, Taxis, Militärlogistik, Service-LKWs, gewerblichen LKW-Flotten, Kurierfahrzeugen, Fischereiflotten usw. verwendet wird.

Ultra-mobiler Personal Computer (UMPC)

Es ist eine kleine Form von Tablet-PC.

Sobald Sie in einem Fenstercomputersystem angemeldet sind, erhalten Sie Dutzende von Anwendungen, sodass Sie eine Option Ihrer Anforderung auswählen können.

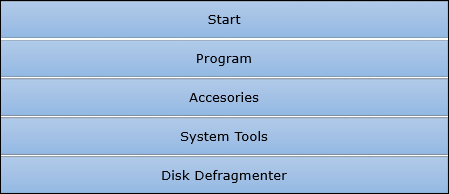

Bei vielen Optionen steht auf Ihrem Computerbildschirm ein Verknüpfungssymbol zur Verfügung. Auf einigen Computern finden Sie jedoch möglicherweise keine solche Option auf dem Bildschirm. In einem solchen Fall können Sie die Hilfe der Menüschaltfläche verwenden (siehe Abbildung unten).

Wie Sie im obigen Bild sehen können, befindet sich links unten ein Fenstersymbol (dh eine Menüschaltfläche). Sobald Sie darauf klicken, wird die angegebene Menüoption angezeigt und von hier aus können Sie Ihre Option auswählen.

Startmenüoptionen

In der folgenden Tabelle sind die Optionen aufgeführt, die nach dem Klicken auf das Startmenü angezeigt werden.

| Sr.Nr. | Option & Beschreibung |

|---|---|

| 1 | All programs Es werden alle Programme angezeigt, die auf Ihrem System installiert sind. |

| 2 | Document Es wird eine Liste der vom Benutzer verwendeten Ordner angezeigt. |

| 3 | Recent file Es zeigt die zuletzt verwendete Datei an. |

| 4 | My picture Es wird eine Liste mit Bildern angezeigt. |

| 5 | My music Es wird eine Liste mit Musik / Liedern usw. angezeigt. |

| 6 | My computer Es zeigt die Laufwerke des Computers an, auf denen der Benutzer seine Arbeit, Datei, Ordner, Song, Video, Bild, E-Book usw. aufbewahrt. |

| 7 | Control panel Es zeigt alle installierten Computerprogramme (Software) an. |

| 8 | Printer Es zeigt die installierten Drucker an (wenn der Drucker im System installiert ist, kann der Benutzer problemlos drucken). |

| 9 | Help (support) Es hilft Benutzern zu wissen, wie eine bestimmte Aufgabe zu erledigen ist. |

| 10 | Search Es hilft einem Benutzer, eine Datei im Computer zu finden. |

| 11 | Run Es ist hilfreich, ein Anwendungsprogramm zu starten oder einen DOS-Befehl auszuführen. |

| 12 | Setting Es verfügt über verschiedene Optionen, mit denen verschiedene Einstellungen des Computers, der Software und der Hardware verwaltet werden können. |

| 13 | Log Off Es hilft einem Benutzer, den aktuell angemeldeten Benutzer des Systems abzumelden. |

| 14 | Sleep Es macht das System funktionsunfähig; Setzt jedoch die laufenden Arbeiten und Einstellungen in den Speicher und verbraucht auch weiterhin wenig Strom. |

| 15 | Hibernation Im Ruhezustand werden die geöffneten Dokumente und Programme auf der Festplatte gespeichert und der Computer ausgeschaltet. Im Vergleich zu "Schlaf" verbraucht es sehr wenig Strom. |

| 16 | Restart Seine Funktion besteht darin, den Computer herunterzufahren und erneut zu starten (sich anzumelden). Es wird normalerweise durchgeführt, um den Computer zu aktualisieren, insbesondere wenn der Computer hängen bleibt. |

| 17 | Shut down Das System wird einfach heruntergefahren. |

Note- Abhängig von der Version Ihres Fensters kann die Menüoption hinsichtlich des Erscheinungsbilds und der Anzahl der Menüoptionen variieren. An den Grundlagen würde sich jedoch nichts ändern.

Papierkorb

Der Papierkorb ist ein Papierkorb, in dem gelöschte Dateien gespeichert bleiben. Sobald Sie eine Datei löschen, wird diese (automatisch) im Papierkorb gespeichert. Wenn Sie versehentlich eine wichtige Datei gelöscht haben, geraten Sie nicht in Panik. Gehen Sie zum Papierkorb und stellen Sie sie wieder her. Wenn Sie jedoch auch Dateien aus dem Papierkorb gelöscht haben, ist es sehr schwierig, diese dauerhaft gelöschten Dateien wiederherzustellen.

Internetoption

Die Option (dh die Tastenkombination) des Internetbrowsers ist möglicherweise auf dem Hauptbildschirm oder in der unteren Menüleiste verfügbar (siehe Abbildung unten). Wenn Sie es jedoch nicht an beiden Stellen finden, gehen Sie zum Menü, da dort alle Programme aufgelistet sind.

In diesem Kapitel werden wir die Funktionsweise von Computer Multimedia erläutern. Wenn ein System einige Informationen über mehr als zwei Medien präsentiert, wird dies als Multimedia bezeichnet. Zum Beispiel präsentiert TV Audio und Video; Buch präsentiert Text, Bild und Grafiken, Computer usw.

Die durch Multimedia präsentierten Informationen weisen eine bessere Qualität und Leistungsfähigkeit auf, da sie leicht zu verstehen sind.

Das fortschrittliche Computersystem ist ein großartiges Beispiel für modernes Multimedia.

Wörtliche Bedeutung von Multimedia

In diesem Abschnitt werden wir die wörtliche Bedeutung von Multimedia verstehen.

Multi - Es bedeutet mehr als eins

Medium - Es ist singulär und bedeutet Vermittler oder Mittel

Media - Es ist Plural und bedeutet, die Informationen zu vermitteln

Ebenso ist Multimedia das Gebiet der Informatik, das verschiedene Formen von Informationen integriert und in Form von Audio, Video und Animation zusammen mit den traditionellen Medien, dh Text, Grafiken / Zeichnungen, Bildern usw., darstellt.

Multimedia-Computersystem

Das Multimedia-Computersystem verfügt über eine hohe Kapazität zur Integration verschiedener Medien, einschließlich Text, Bild, Grafik, Audio und Video.

Das Multimedia-Computersystem speichert, repräsentiert, verarbeitet, manipuliert und stellt Benutzern zur Verfügung.

Wichtige Merkmale des Multimedia-Computersystems

Im Folgenden sind die Hauptmerkmale des Multimedia-Computersystems aufgeführt:

Die Central Processing Unit (CPU) ist sehr schnell, da sie große Datenmengen verarbeiten muss.

Es hat eine enorme Speicherkapazität.

Es verfügt über eine enorme Speicherleistung, die beim Ausführen schwerer Datenprogramme hilft.

Es verfügt über eine Grafikkarte mit hoher Kapazität, mit der Grafiken, Animationen, Videos usw. angezeigt werden können.

Das Soundsystem erleichtert das Hören von Audio.

Mit all diesen Funktionen (oben diskutiert) ist ein Computersystem als High-End-Multimedia-Computersystem bekannt.

Alle oben aufgeführten Funktionen sind jedoch nicht im Wesentlichen für jedes Multimedia-Computersystem erforderlich, sondern die Funktionen eines Multimedia-Computersystems werden gemäß den Anforderungen des jeweiligen Benutzers konfiguriert.

Multimedia-Komponenten

Im Folgenden sind die Hauptkomponenten eines Multimedia-Computersystems aufgeführt:

Text

Es enthält alphanumerische Zeichen und einige andere Sonderzeichen. Die Tastatur wird normalerweise zur Texteingabe verwendet. Es gibt jedoch einige interne (eingebaute) Funktionen, um solchen Text einzuschließen.

Grafik

Es ist eine Technologie zum Generieren, Darstellen, Verarbeiten, Bearbeiten und Anzeigen von Bildern. Es ist eine der wichtigsten Komponenten der Multimedia-Anwendung. Die Entwicklung von Grafiken wird von einer anderen Software unterstützt.

Animation

Computeranimation ist eine moderne Technologie, die beim Erstellen, Entwickeln, Sequenzieren und Anzeigen einer Reihe von Bildern (technisch als " Frames " bezeichnet) hilft . Die Animation liefert visuelle Effekte oder Bewegungen, die denen einer Videodatei sehr ähnlich sind (siehe Abbildung unten).

Audio

Diese Technologie zeichnet Audio (Ton) auf, synthetisiert es und spielt es ab. Es gibt viele Lernkurse und verschiedene Anweisungen, die über dieses Medium angemessen vermittelt werden können.

Video

Diese Technologie zeichnet Bilder (sogenannte Frames) in solchen Sequenzen (mit einer festen Geschwindigkeit) auf, synthetisiert sie und zeigt sie an, dass die Erstellung als bewegend erscheint. So sehen wir ein vollständig entwickeltes Video. Um ein Video ohne Unterbrechung anzusehen, muss das Videogerät 25 bis 30 Bilder / Sekunde anzeigen.

Multimedia-Anwendung

Lassen Sie uns nun die verschiedenen Bereiche sehen, in denen Multimedia angewendet wird. Die Felder werden im Folgenden kurz beschrieben -

Präsentation

Mit Hilfe von Multimedia kann die Präsentation effektiv gestaltet werden.

E-Books

Heute sind Bücher digitalisiert und im Internet leicht verfügbar.

Digitale Bibliothek

Die Notwendigkeit, physisch in einer Bibliothek präsent zu sein, ist nicht mehr erforderlich. Auf Bibliotheken kann auch über das Internet zugegriffen werden. Die Digitalisierung hat den Bibliotheken geholfen, diesen Entwicklungsstand zu erreichen.

E-Learning

Heutzutage nutzen die meisten Institutionen (sowohl öffentliche als auch private) diese Technologie, um Menschen zu erziehen.

Filme machen

Die meisten Spezialeffekte, die wir in einem Film sehen, sind nur auf Multimedia-Technologie zurückzuführen.

Videospiele

Videospiele sind eine der interessantesten Kreationen der Multimedia-Technologie. Videospiele faszinieren nicht nur Kinder, sondern auch Erwachsene.

Animationsfilme

Neben Videospielen ist Animationsfilm eine weitere großartige Unterhaltungsquelle für Kinder.

Multimedia-Konferenzen

Mithilfe der Multimedia-Konferenztechnologie können Personen sowohl persönliche als auch geschäftliche Besprechungen online arrangieren.

E-Shopping

Die Multimedia-Technologie hat eine virtuelle Arena für den E-Commerce geschaffen.

Der Fortschritt der Computertechnologie hat die Welt radikal verändert. Folglich hängen die meisten Arbeiten, ob es sich um das Sicherheitssystem der Nation handelt oder um den Online-Kauf eines Schuhs, vom Computer ab.

Eine solche erhöhte Abhängigkeit wirft auch das Problem der Sicherheit auf, da die meisten Daten jetzt im Computersystem gespeichert sind.

Ihre Computersysteme speichern verschiedene Arten von Daten. Wenn diese nicht gesichert sind, kann dies zu großen Problemen führen.

Warum machen wir Computersicherheit?

Lassen Sie uns jetzt sehen, warum wir Computersicherheit brauchen. Es ist aus folgenden Hauptgründen erforderlich:

Um Schäden an der Hardware zu vermeiden.

Um Diebstahl oder Beschädigung der installierten Software zu verhindern.

Um Diebstahl oder Beschädigung gespeicherter Daten und Informationen zu verhindern.

Um die Unterbrechung des Dienstes zu verhindern.

Ebenso schützt das Sicherheitssystem das Computersystem, indem es die installierte Software und die gespeicherten Daten (Informationen) schützt.

Schutz von Daten und Informationen

Im Folgenden sind die wichtigen Schritte zum Schutz von Daten aufgeführt:

- Erstellen Sie eine Sicherungskopie aller wichtigen Dateien.

- Halten Sie Ihren Systemvirus mithilfe einer Antivirensoftware.

- Aktualisieren Sie Ihr Computersystem weiter.

- Führen Sie in einem bestimmten Zeitraum das Defragmentierungsprogramm und die Datenträgerbereinigung aus.

- Verwenden Sie eine Firewall.

- Verwenden Sie Anti-Spyware-Software.

Wenn Sie das Internet nutzen, müssen Sie außerdem größere Vorsichtsmaßnahmen treffen. Beachten Sie die folgenden Punkte, um die Vorsichtsmaßnahmen zu verstehen, die getroffen werden müssen:

Klicken Sie nicht auf einen Link, den Sie nicht kennen (da dies für Ihren Computer gefährlich sein kann - Virenangriff).

Öffnen Sie keine unbefugte rechtswidrige Website (dies kann Ihr Computersystem beschädigen).

Laden Sie keine unerwünschten Daten von einer unbekannten Website herunter.

Was ist Defragmentierung?

Das häufige Speichern und Löschen von Dateien (Daten) von der Festplatte führt zu Leistungsproblemen und reduziert den Speicherplatz. Bereinigen Sie daher das Laufwerk erneut durch Defragmentierung und stellen Sie den reibungslosen Betrieb des Systems wieder her.

Es folgen die einfachen Schritte der Defragmentierung -

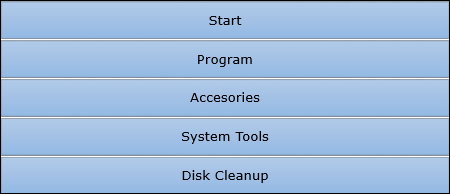

Datenträgerbereinigung

Beim Surfen auf Websites (im Internet) werden viele der Dateien automatisch auf der Festplatte gespeichert (tatsächlich helfen diese gespeicherten Dateien später, die Website schneller wieder zu öffnen). Neben einigen anderen Cookies werden auch auf der Festplatte gespeichert. Alle diese gespeicherten Dateien verursachen Probleme beim Essen.

Bei der Datenträgerbereinigung werden alle diese Dateien bereinigt und der von diesen unerwünschten Dateien belegte Speicherplatz freigegeben.

Im Folgenden finden Sie die einfachen Schritte zur Datenträgerbereinigung:

Eine Bedrohung in einem Computersystem ist eine mögliche Gefahr, die Ihre Datensicherheit gefährden könnte. Der Schaden ist manchmal irreparabel.

Definition

Wie im National Information Assurance Glossary definiert -

"Jeder Umstand oder jedes Ereignis mit dem Potenzial, einen IS durch unbefugten Zugriff, Zerstörung, Offenlegung, Änderung von Daten und / oder Denial-of-Service nachteilig zu beeinflussen."

Eine Computerbedrohung kann sein "intentional"wie Hacking oder"accidental"wie Fehlfunktionen oder physische Schäden.

Arten von Bedrohungen

Im Folgenden sind die häufigsten Arten von Computerbedrohungen aufgeführt:

Physical damage - Es umfasst Feuer, Wasser, Umweltverschmutzung usw.

Natural events - Es umfasst Klima-, Erdbeben-, Vulkanaktivitäten usw.

Loss of services - Es umfasst Strom, Klimaanlage, Telekommunikation usw.

Technical failures - Es enthält Probleme mit Geräten, Software, Kapazitätssättigung usw.

Deliberate type - Dazu gehören Spionage, illegale Verarbeitung von Daten usw.

Einige andere Bedrohungen sind Fehler bei der Verwendung, Missbrauch von Rechten, Verweigerung von Handlungen, Abhören, Diebstahl von Medien, Abrufen von weggeworfenem Material usw.

Bedrohungsquellen

Die möglichen Quellen einer Computerbedrohung können sein:

Internal - Es umfasst Mitarbeiter, Partner, Auftragnehmer (und Lieferanten).

External - Dazu gehören Cyberkriminelle (professionelle Hacker), Spione, nicht professionelle Hacker, Aktivisten, Malware (Viren / Würmer / etc.) Usw.

Allgemeine Begriffe

Im Folgenden sind die gebräuchlichen Begriffe aufgeführt, die häufig zur Definition der Computerbedrohung verwendet werden:

Virusbedrohungen

Ein Computervirus ist ein Programm, das entwickelt wurde, um die normale Funktion des Computers ohne die Erlaubnis des Benutzers zu stören.

Spyware-Bedrohungen

Spyware ist ein Computerprogramm, das die Online-Aktivitäten des Benutzers überwacht oder Programme ohne dessen Zustimmung installiert, um Gewinn oder Diebstahl persönlicher Informationen zu erzielen.

Hacker

Hacker sind Programmierer, die andere zu ihrem persönlichen Vorteil bedrohen, indem sie in Computersysteme eindringen, um Informationen zu stehlen, zu ändern oder zu zerstören.

Phishing-Bedrohungen

Es ist eine illegale Aktivität, durch die Phisher versuchen, sensible finanzielle oder persönliche Daten mittels betrügerischer E-Mails oder Sofortnachrichten zu stehlen.

Wie schützen Sie Ihr Computersystem vor Bedrohungen?

Im Folgenden finden Sie wichtige Tipps, mit denen Sie Ihr System vor verschiedenen Arten von Bedrohungen schützen können:

- Installieren, verwenden und aktualisieren Sie Anti-Virus in Ihrem System.

- Installieren, verwenden und aktualisieren Sie ein Firewall-Programm.

- Erstellen Sie immer Backups Ihrer wichtigen Dateien und Ordner.

- Verwenden Sie sichere und typische Passwörter.

- Seien Sie besonders beim Herunterladen und Installieren von Programmen vorsichtig.

- Installieren, verwenden und aktualisieren Sie ein Dateiverschlüsselungsprogramm.

- Seien Sie besonders beim Lesen von E-Mails mit Anhängen vorsichtig.

- Halten Sie Ihre Kinder über Internetbedrohungen und sicheres Surfen auf dem Laufenden.

Ein Virus ist ein Computercode oder ein Computerprogramm, das Ihre Computerdaten durch Beschädigung oder Zerstörung stark beeinträchtigen kann.

Computerviren neigen dazu, ihre Kopien schnell zu erstellen, sie über alle Ordner zu verteilen und die Daten Ihres Computersystems zu beschädigen.

Ein Computervirus ist ein bösartiges Softwareprogramm oder eine "Malware", die sich bei einer Infektion Ihres Systems selbst repliziert, indem sie andere Computerprogramme ändert und ihren eigenen Code einfügt.

Infizierte Computerprogramme können Datendateien oder sogar den "Boot" -Sektor der Festplatte enthalten.

Arten von Viren

Im Folgenden sind die wichtigsten Arten von Computerviren aufgeführt:

Würmer

Dies ist ein Computerprogramm, das sich schnell repliziert. Im Gegensatz zu einem Computervirus ist er in sich geschlossen und muss daher nicht Teil eines anderen Programms sein, um sich selbst zu verbreiten.

Trojanisches Pferd

Ein Trojanisches Pferd ist auch eine Art destruktives Programm, das in einem normalen Softwareprogramm getarnt bleibt. Es ist nicht gerade ein Virus, da es sich nicht selbst replizieren kann. Es besteht jedoch die Möglichkeit, dass das Virenprogramm im Trojanischen Pferd verborgen bleibt.

Bomben

Es ist ähnlich wie Trojanisches Pferd, aber Logikbomben haben eine Spezialität; Dazu gehört ein Zeitmessgerät, das nur zu einem bestimmten Datum und zu einer bestimmten Uhrzeit ausgelöst wird.

Wie wirkt sich das Virus aus?

Lassen Sie uns diskutieren, wie sich ein Virus auf Ihr Computersystem auswirken kann. Die Wege sind unten aufgeführt -

- Durch Herunterladen von Dateien aus dem Internet.

- Während des Entfernens von Medien oder Laufwerken.

- Durch USB-Stick.

- Durch E-Mail-Anhänge.

- Durch ungepatchte Software & Services.

- Durch ungeschützte oder schlechte Administratorkennwörter.

Auswirkungen des Virus

Lassen Sie uns nun die Auswirkungen von Viren auf Ihr Computersystem sehen -

- Stört die normale Funktionalität des jeweiligen Computersystems.

- Stört die Nutzung des Systemnetzwerks.

- Ändert die Konfigurationseinstellung des Systems.

- Zerstört Daten.

- Stört Computernetzwerkressourcen.

- Zerstört vertrauliche Daten.

Viruserkennung

Die grundlegendste Methode zur Erkennung von Viren besteht darin, die Funktionalität Ihres Computersystems zu überprüfen. Ein von Viren betroffener Computer übernimmt den Befehl nicht ordnungsgemäß.

Wenn sich jedoch Antivirensoftware in Ihrem Computersystem befindet, kann es Programme und Dateien auf einem System problemlos auf Virensignaturen überprüfen.

Virenvorbeugende Maßnahmen