Verschlüsselung mit doppelter Stärke

Bei der Verschlüsselung mit doppelter Stärke, auch als Mehrfachverschlüsselung bezeichnet, wird ein bereits verschlüsselter Text ein- oder mehrmals entweder mit demselben oder einem anderen Algorithmus / Muster verschlüsselt.

Die anderen Namen für Verschlüsselung mit doppelter Stärke umfassen Kaskadenverschlüsselung oder Kaskadenverschlüsselung.

Stufen der Verschlüsselung mit doppelter Stärke

Die Verschlüsselung mit doppelter Stärke umfasst verschiedene Verschlüsselungsstufen, die hier unter - erläutert werden.

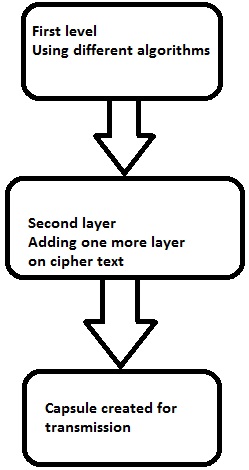

Erste Verschlüsselungsschicht

Der Chiffretext wird aus der ursprünglich lesbaren Nachricht unter Verwendung von Hash-Algorithmen und symmetrischen Schlüsseln generiert. Spätere symmetrische Schlüssel werden mit Hilfe asymmetrischer Schlüssel verschlüsselt. Die beste Illustration für dieses Muster ist die Kombination des Hash-Digests des Chiffretextes zu einer Kapsel. Der Empfänger berechnet zuerst den Digest und entschlüsselt später den Text, um sicherzustellen, dass der Text dazwischen nicht manipuliert wird.

Zweite Verschlüsselungsschicht

Die zweite Verschlüsselungsschicht ist der Prozess des Hinzufügens einer weiteren Schicht zum Verschlüsseln von Text mit demselben oder einem anderen Algorithmus. Normalerweise wird dafür ein symmetrisches Kennwort mit einer Länge von 32 Bit verwendet.

Dritte Verschlüsselungsschicht

Dabei wird die verschlüsselte Kapsel über eine SSL / TLS-Verbindung an den Kommunikationspartner übertragen.

Das folgende Diagramm zeigt den doppelten Verschlüsselungsprozess bildlich -

Hybrid-Kryptographie

Bei der hybriden Kryptographie werden mehrere Chiffren unterschiedlichen Typs zusammen verwendet, indem die Vorteile der einzelnen Chiffren berücksichtigt werden. Es gibt einen gängigen Ansatz, der normalerweise verfolgt wird, um einen zufälligen geheimen Schlüssel für eine symmetrische Verschlüsselung zu generieren und diesen Schlüssel dann über eine Kryptographie mit asymmetrischem Schlüssel zu verschlüsseln.

Aufgrund dieses Musters wird die ursprüngliche Nachricht selbst mit der symmetrischen Verschlüsselung und anschließend mit dem geheimen Schlüssel verschlüsselt. Der Empfänger entschlüsselt die Nachricht nach dem Empfang der Nachricht zuerst mit einem geheimen Schlüssel, wobei er seinen eigenen privaten Schlüssel verwendet, und verwendet dann den angegebenen Schlüssel, um die Nachricht zu entschlüsseln.