Cyber Law & IT Act Übersicht

Cyberspace

Der Cyberspace kann als eine komplexe Umgebung definiert werden, die Interaktionen zwischen Personen, Software und Diensten umfasst. Es wird durch die weltweite Verbreitung von Geräten und Netzwerken der Informations- und Kommunikationstechnologie aufrechterhalten.

Mit den Vorteilen des technologischen Fortschritts ist der Cyberspace heute zu einem gemeinsamen Pool geworden, der von Bürgern, Unternehmen, kritischen Informationsinfrastrukturen, Militärs und Regierungen auf eine Weise genutzt wird, die es schwierig macht, klare Grenzen zwischen diesen verschiedenen Gruppen zu ziehen. Der Cyberspace wird in den kommenden Jahren voraussichtlich noch komplexer, da immer mehr Netzwerke und Geräte daran angeschlossen sind.

Onlinesicherheit

Cybersicherheit bezeichnet die Technologien und Verfahren, mit denen Computer, Netzwerke und Daten vor unzulässiger Zulassung, Schwachstellen und Angriffen geschützt werden sollen, die von Cyber-Straftätern über das Internet übertragen werden.

ISO 27001 (ISO27001) ist der internationale Cybersecurity-Standard, der ein Modell zum Erstellen, Anwenden, Funktionieren, Überwachen, Überprüfen, Bewahren und Verbessern eines Informationssicherheits-Managementsystems liefert.

Das Ministerium für Kommunikation und Informationstechnologie unter der indischen Regierung legt eine Strategie vor, die als nationale Cybersicherheitspolitik bezeichnet wird. Der Zweck dieser Regierungsbehörde ist es, die öffentliche und private Infrastruktur vor Cyberangriffen zu schützen.

Cybersicherheitspolitik

Die Cybersicherheitspolitik ist eine sich entwickelnde Mission, die sich an alle Benutzer und Anbieter von Informations- und Kommunikationstechnologie (IKT) richtet. Es beinhaltet -

- Heimanwender

- Kleine, mittlere und große Unternehmen

- Regierungs- und Nichtregierungsorganisationen

Es dient als Autoritätsrahmen, der die mit der Sicherheit des Cyberspace verbundenen Aktivitäten definiert und steuert. Es ermöglicht allen Sektoren und Organisationen, geeignete Cybersicherheitsrichtlinien zu entwerfen, um ihre Anforderungen zu erfüllen. Die Richtlinie enthält eine Übersicht zum wirksamen Schutz von Informationen, Informationssystemen und Netzwerken.

Es gibt einen Einblick in den Ansatz und die Strategie der Regierung zur Sicherheit des Cyberraums im Land. Es werden auch einige Hinweise skizziert, um eine Zusammenarbeit im öffentlichen und privaten Sektor zum Schutz von Informationen und Informationssystemen zu ermöglichen. Ziel dieser Politik ist es daher, einen Cybersicherheitsrahmen zu schaffen, der zu detaillierten Maßnahmen und Programmen führt, um die Sicherheit des Cyberspace zu erhöhen.

Cyber-Kriminalität

Das Information Technology Act 2000 oder eine Gesetzgebung im Land beschreibt oder erwähnt den Begriff nicht Cyber Crime. Es kann global als das düsterere Gesicht der Technologie angesehen werden. Der einzige Unterschied zwischen einem traditionellen Verbrechen und einem Cyber-Verbrechen besteht darin, dass es sich bei dem Cyber-Verbrechen um ein Verbrechen im Zusammenhang mit Computern handelt. Sehen wir uns das folgende Beispiel an, um es besser zu verstehen:

Traditional Theft - Ein Dieb bricht in Rams Haus ein und steals ein Gegenstand im Haus aufbewahrt.

Hacking - Ein Cyberkrimineller / Hacker, der in seinem eigenen Haus sitzt, hackt über seinen Computer den Computer von Ram und steals die Daten, die in Rams Computer gespeichert wurden, ohne den Computer physisch zu berühren oder in Rams Haus einzutreten.

Das IT-Gesetz von 2000 definiert die Begriffe -

Zugriff im Computernetzwerk in section 2(a)

Computer in section 2(i)

Computernetzwerk in section (2j)

Daten in section 2(0)

Informationen in section 2(v).

Um das Konzept der Cyberkriminalität zu verstehen, sollten Sie diese Gesetze kennen. Gegenstand der Straftat oder des Ziels eines Cyber-Verbrechens sind entweder der Computer oder die auf dem Computer gespeicherten Daten.

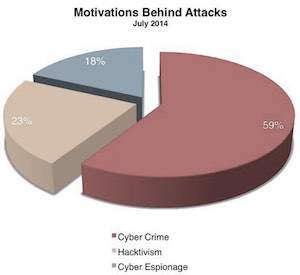

Art der Bedrohung

Zu den größten Herausforderungen des 21. Jahrhunderts zählen die vorherrschenden und möglichen Bedrohungen im Bereich der Cybersicherheit. Bedrohungen stammen aus allen möglichen Quellen und kennzeichnen sich in disruptiven Aktivitäten, die sich an Einzelpersonen, Unternehmen, nationale Infrastrukturen und Regierungen gleichermaßen richten. Die Auswirkungen dieser Bedrohungen bergen ein erhebliches Risiko für Folgendes:

- öffentliche Sicherheit

- Sicherheit der Nationen

- Stabilität der global verbundenen internationalen Gemeinschaft

Der böswillige Einsatz von Informationstechnologie kann leicht verschwiegen werden. Es ist schwierig, die Herkunft oder Identität des Verbrechers zu bestimmen. Selbst die Motivation für die Störung ist nicht leicht herauszufinden. Kriminelle dieser Aktivitäten können nur anhand des Ziels, der Wirkung oder anderer Indizien ermittelt werden. Bedrohungsakteure können praktisch überall praktisch frei agieren. Die Motive für eine Störung können sein wie:

- einfach technisches Können demonstrieren

- Diebstahl von Geld oder Informationen

- Ausweitung des Staatskonflikts usw.

Kriminelle, Terroristen und manchmal auch der Staat selbst sind die Quelle dieser Bedrohungen. Kriminelle und Hacker verwenden verschiedene Arten von böswilligen Tools und Ansätzen. Da die kriminellen Aktivitäten jeden Tag neue Formen annehmen, breitet sich die Möglichkeit schädlicher Handlungen aus.

Menschen aktivieren

Das mangelnde Bewusstsein für Informationssicherheit bei Benutzern, die ein einfaches Schulkind, ein Systemadministrator, ein Entwickler oder sogar ein CEO eines Unternehmens sein können, führt zu einer Vielzahl von Cyber-Schwachstellen. Die Sensibilisierungsrichtlinie klassifiziert die folgenden Aktionen und Initiativen zum Zweck der Sensibilisierung, Schulung und Schulung der Benutzer:

Ein umfassendes Sensibilisierungsprogramm, das auf nationaler Ebene gefördert werden soll.

Ein umfassendes Schulungsprogramm, das auf die Bedürfnisse der nationalen Informationssicherheit zugeschnitten ist (Programme zur IT-Sicherheit in Schulen, Hochschulen und Universitäten).

Verbessern Sie die Wirksamkeit der geltenden Schulungsprogramme für Informationssicherheit. Planen Sie domänenspezifische Schulungsprogramme (z. B. Strafverfolgung, Justiz, E-Governance usw.).

Unterstützung des privaten Sektors für professionelle Zertifizierungen zur Informationssicherheit.

Gesetz über Informationstechnologie

Die indische Regierung hat das Gesetz über Informationstechnologie mit folgenden Hauptzielen erlassen:

Rechtmäßige Anerkennung von Transaktionen durch elektronischen Datenaustausch (EDI) und andere elektronische Kommunikationsmittel, die allgemein als bezeichnet werden electronic commerceoder E-Commerce. Ziel war es, papierbasierte Methoden zur Kommunikation und Speicherung von Informationen zu ersetzen.

Zur Erleichterung der elektronischen Einreichung von Dokumenten bei den Regierungsbehörden und zur weiteren Änderung des indischen Strafgesetzbuchs, des Indian Evidence Act von 1872, des Bankers 'Books Evidence Act von 1891 und des Reserve Bank of India Act von 1934 sowie für damit zusammenhängende oder zufällige Angelegenheiten dazu.

Das Informationstechnologiegesetz von 2000 wurde somit als Gesetz Nr. 21 von 2000 verabschiedet. Das IT-Gesetz erhielt am 9. Juni 2000 die Zustimmung des Präsidenten und wurde ab dem 17. Oktober 2000 in Kraft gesetzt. Durch die Annahme dieser Cyber-Gesetzgebung wurde Indien die 12. Nation der Welt, die ein Cyber-Gesetz-Regime verabschiedet hat.

Mission und Vision Cybersicherheitsprogramm

Mission

Die folgende Mission befasst sich mit Cybersicherheit -

Schutz von Informationen und Informationsinfrastruktur im Cyberspace.

Aufbau von Funktionen zur Verhinderung und Reaktion auf Cyber-Bedrohungen.

Reduzierung von Schwachstellen und Minimierung von Schäden durch Cyber-Vorfälle durch eine Kombination aus institutionellen Strukturen, Personen, Prozessen, Technologie und Zusammenarbeit.

Vision

Aufbau eines sicheren und belastbaren Cyberspace für Bürger, Unternehmen und Regierungen.