Richtlinien zur Minderung des Cyber-Risikos

Dieses Kapitel führt Sie durch die verschiedenen Richtlinien zur Minimierung des Cyber-Risikos. Nur mit genau definierten Richtlinien können die im Cyberspace generierten Bedrohungen reduziert werden.

Förderung von F & E in der Cybersicherheit

Aufgrund der zunehmenden Abhängigkeit vom Internet besteht die größte Herausforderung, der wir uns heute gegenübersehen, in der Sicherheit von Informationen vor Missetätern. Daher ist es wichtig, Forschung und Entwicklung im Bereich Cybersicherheit zu fördern, damit wir robuste Lösungen zur Minderung von Cyberrisiken finden können.

Cybersicherheitsforschung

Cybersicherheitsforschung ist der Bereich, der sich mit der Vorbereitung von Lösungen für den Umgang mit Cyberkriminellen befasst. Angesichts der zunehmenden Anzahl von Internetangriffen, fortgeschrittenen Bedrohungen und Phishing sind in Zukunft viele Forschungsarbeiten und technologische Entwicklungen erforderlich.

Cybersicherheitsforschung - indische Perspektive

In den letzten Jahren hat Indien ein enormes Wachstum bei Cyber-Technologien verzeichnet. Daher wird eine Investition in die Forschungs- und Entwicklungsaktivitäten der Cybersicherheit gefordert. Indien hat auch viele erfolgreiche Forschungsergebnisse gesehen, die durch das Aufkommen lokaler Cybersicherheitsunternehmen in Unternehmen umgesetzt wurden.

Bedrohungsintelligenz

In Indien wird bereits mit Forschungsarbeiten zur Minderung von Cyber-Bedrohungen begonnen. Es gibt einen proaktiven Reaktionsmechanismus zur Bewältigung von Cyber-Bedrohungen. Bei verschiedenen Forschungsorganisationen in Indien laufen bereits Forschungs- und Entwicklungsaktivitäten zur Bekämpfung von Bedrohungen im Cyberspace.

Firewall der nächsten Generation

Darüber hinaus wird an Multi-Identity-basiertem Know-how wie der Next Generation Firewall gearbeitet, das Unternehmen Sicherheitsinformationen bietet und es ihnen ermöglicht, am Netzwerkumfang am besten geeignete Sicherheitskontrollen anzuwenden.

Gesichertes Protokoll und Algorithmen

Die Erforschung von Protokollen und Algorithmen ist eine wichtige Phase für die Konsolidierung der Cybersicherheit auf technischer Ebene. Es definiert die Regeln für den Informationsaustausch und die Verarbeitung im Cyberspace. In Indien umfasst die Forschung auf Protokoll- und Algorithmenebene -

- Sichere Routing-Protokolle

- Effiziente Authentifizierungsprotokolle

- Erweitertes Routing-Protokoll für drahtlose Netzwerke

- Secure Transmission Control Protocol

- Angriffssimulationsalgorithmus usw.

Authentifizierungstechniken

Authentifizierungstechniken wie Schlüsselverwaltung, Zwei-Faktor-Authentifizierung und automatisierte Schlüsselverwaltung bieten die Möglichkeit zum Ver- und Entschlüsseln ohne ein zentrales Schlüsselverwaltungssystem und Dateischutz. Es wird kontinuierlich geforscht, um diese Authentifizierungstechniken zu stärken.

BYOD, Cloud und mobile Sicherheit

Mit der Einführung verschiedener Arten von Mobilgeräten hat die Forschung zu Sicherheits- und Datenschutzaufgaben auf Mobilgeräten zugenommen. Mobile Sicherheitstests, Cloud-Sicherheit und BYOD-Risikominderung (Bring Your Own Device) sind einige der Bereiche, in denen viel Forschung betrieben wird.

Cyber-Forensik

Cyber Forensics ist die Anwendung von Analysetechniken zum Sammeln und Wiederherstellen von Daten von einem System oder einem digitalen Speichermedium. Einige der spezifischen Bereiche, in denen in Indien geforscht wird, sind:

- Festplattenforensik

- Netzwerkforensik

- Forensik für mobile Geräte

- Gedächtnisforensik

- Multimedia-Forensik

- Internet-Forensik

Reduzierung der Lieferkettenrisiken

Formal kann das Lieferkettenrisiko definiert werden als -

Jegliches Risiko, dass ein Gegner Schaden nimmt, eine böswillige Funktion darauf schreibt, das Design, die Installation, das Verfahren oder die Wartung eines Versorgungsartikels oder eines Systems dekonstruiert, so dass die gesamte Funktion beeinträchtigt werden kann.

Probleme mit der Lieferkette

Die Lieferkette ist ein globales Problem, und es besteht die Notwendigkeit, die gegenseitigen Abhängigkeiten zwischen Kunden und Lieferanten herauszufinden. Im heutigen Szenario ist es wichtig zu wissen: Was sind die SCRM-Probleme? und wie man die Probleme angeht?

Ein effektiver SCRM-Ansatz (Supply Chain Risk Management) erfordert eine starke öffentlich-private Partnerschaft. Die Regierung sollte über starke Behörden verfügen, die sich mit Fragen der Lieferkette befassen. Auch der Privatsektor kann in einer Reihe von Bereichen eine Schlüsselrolle spielen.

Wir können keine einheitliche Lösung für das Management von Lieferkettenrisiken bereitstellen. Je nach Produkt und Branche werden die Kosten für die Risikominderung unterschiedlich hoch sein. Public Private Partnerships sollten ermutigt werden, die mit dem Supply Chain Management verbundenen Risiken zu lösen.

Risiken durch Personalentwicklung mindern

Cybersicherheitsrichtlinien eines Unternehmens können effektiv sein, vorausgesetzt, alle Mitarbeiter verstehen ihren Wert und zeigen ein starkes Engagement für deren Umsetzung. Personalleiter können eine Schlüsselrolle bei der Sicherheit von Unternehmen im Cyberspace spielen, indem sie die folgenden Punkte anwenden.

Übernahme des von den Mitarbeitern ausgehenden Sicherheitsrisikos

Da die meisten Mitarbeiter den Risikofaktor nicht ernst nehmen, fällt es Hackern leicht, Organisationen anzusprechen. In dieser Hinsicht spielt die Personalabteilung eine Schlüsselrolle bei der Aufklärung der Mitarbeiter über die Auswirkungen ihrer Einstellungen und ihres Verhaltens auf die Sicherheit des Unternehmens.

Sicherstellen, dass Sicherheitsmaßnahmen praktisch und ethisch sind

Die Richtlinien eines Unternehmens müssen mit der Art und Weise übereinstimmen, wie Mitarbeiter denken und sich verhalten. Das Speichern von Kennwörtern auf Systemen ist beispielsweise eine Bedrohung, kann jedoch durch eine kontinuierliche Überwachung verhindert werden. Das HR-Team kann am besten beraten, ob Richtlinien wahrscheinlich funktionieren und ob sie angemessen sind.

Identifizierung von Mitarbeitern, die ein besonderes Risiko darstellen können

Es kommt auch vor, dass Cyberkriminelle die Hilfe von Insidern in einem Unternehmen in Anspruch nehmen, um ihr Netzwerk zu hacken. Daher ist es wichtig, Mitarbeiter zu identifizieren, die ein bestimmtes Risiko darstellen können, und strenge Personalrichtlinien für sie zu haben.

Sensibilisierung für Cybersicherheit

Die Cybersicherheit in Indien befindet sich noch in der Entwicklungsphase. Dies ist der beste Zeitpunkt, um ein Bewusstsein für Fragen im Zusammenhang mit der Cybersicherheit zu schaffen. Es wäre einfach, ein Bewusstsein von der Basis aus zu schaffen, wie in Schulen, in denen Benutzer darauf aufmerksam gemacht werden können, wie das Internet funktioniert und welche potenziellen Bedrohungen es gibt.

Jedes Cyber-Café, jeder Heim- / Personalcomputer und jeder Bürocomputer sollte durch Firewalls geschützt werden. Benutzer sollten über ihre Dienstanbieter oder Gateways angewiesen werden, nicht autorisierte Netzwerke nicht zu verletzen. Die Bedrohungen sollten fett beschrieben und die Auswirkungen hervorgehoben werden.

Themen zum Thema Cybersicherheitsbewusstsein sollten in Schulen und Hochschulen eingeführt werden, um einen fortlaufenden Prozess zu ermöglichen.

Die Regierung muss strenge Gesetze formulieren, um die Cybersicherheit durchzusetzen und ein ausreichendes Bewusstsein zu schaffen, indem sie diese über Fernseh-, Radio- und Internetwerbung ausstrahlt.

Informationsaustausch

Die Vereinigten Staaten schlugen ein Gesetz namens vor Cybersecurity Information Sharing Act of 2014 (CISA)Verbesserung der Cybersicherheit im Land durch verstärkten Informationsaustausch über Cybersicherheitsbedrohungen. Solche Gesetze sind in jedem Land erforderlich, um Bedrohungsinformationen unter den Bürgern auszutauschen.

Verstöße gegen die Cybersicherheit erfordern einen obligatorischen Meldemechanismus

Die zuletzt genannte Malware Uroburos/Snakeist ein Beispiel für wachsende Cyberspionage und Cyberkriegsführung. Der Diebstahl sensibler Informationen ist der neue Trend. Es ist jedoch bedauerlich, dass die Telekommunikationsunternehmen / Internetdienstanbieter (ISPs) keine Informationen über Cyber-Angriffe auf ihre Netzwerke austauschen. Infolgedessen kann keine robuste Cybersicherheitsstrategie zur Bekämpfung von Cyberangriffen formuliert werden.

Diesem Problem kann begegnet werden, indem ein gutes Gesetz zur Cybersicherheit formuliert wird, mit dem ein Regulierungssystem für obligatorische Meldungen von Cybersicherheitsverletzungen seitens der Telekommunikationsunternehmen / ISPs festgelegt werden kann.

Infrastrukturen wie automatisierte Stromnetze, Wärmekraftwerke, Satelliten usw. sind anfällig für verschiedene Formen von Cyberangriffen, und daher würde ein Programm zur Benachrichtigung über Verstöße die Agenturen auffordern, daran zu arbeiten.

Implementierung eines Cybersecurity Framework

Trotz der Tatsache, dass Unternehmen in Cybersicherheitsinitiativen investieren, kommt es weiterhin zu Datenschutzverletzungen. Laut dem Wall Street Journal "sollten die globalen Ausgaben für Cybersicherheit durch kritische Infrastrukturindustrien 2013 voraussichtlich 46 Milliarden US-Dollar erreichen, ein Anstieg von 10% gegenüber dem Vorjahr, so Allied Business Intelligence Inc." Dies erfordert die wirksame Umsetzung des Cybersicherheitsrahmens.

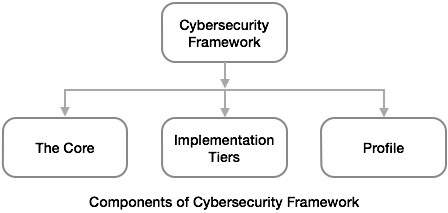

Komponenten des Cybersecurity Framework

Das Framework besteht aus drei Hauptkomponenten:

- Der Kern,

- Implementierungsebenen und

- Framework-Profile.

Der Framework-Kern

Der Framework-Kern besteht aus einer Reihe von Cybersicherheitsaktivitäten und anwendbaren Referenzen mit fünf gleichzeitigen und konstanten Funktionen: Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen. Der Framework-Kern verfügt über Methoden, um Folgendes sicherzustellen:

- Entwicklung und Implementierung von Verfahren zum Schutz des wichtigsten geistigen Eigentums und Vermögens.

- Verfügen Sie über Ressourcen, um Verstöße gegen die Cybersicherheit zu identifizieren.

- Erholen Sie sich von einem Verstoß, falls und wann einer auftritt.

Die Implementierungsebenen

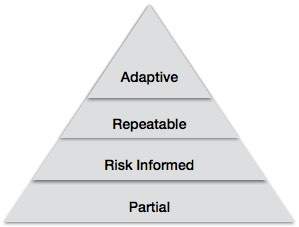

Die Framework-Implementierungsebenen definieren den Grad an Raffinesse und Konsistenz, den ein Unternehmen bei der Anwendung seiner Cybersicherheitspraktiken einsetzt. Es hat die folgenden vier Ebenen.

Tier 1 (Partial)- Auf dieser Ebene sind die Cyber-Risikomanagement-Profile der Organisation nicht definiert. Auf Organisationsebene besteht ein teilweises Bewusstsein für das Cybersicherheitsrisiko der Organisation. Eine organisationsweite Methodik zum Management des Cybersicherheitsrisikos wurde nicht anerkannt.

Tier 2 (Risk Informed)- Auf dieser Ebene legen Organisationen eine Richtlinie für das Cyber-Risikomanagement fest, die direkt von der Geschäftsleitung genehmigt wird. Die Geschäftsleitung bemüht sich, Risikomanagementziele im Zusammenhang mit der Cybersicherheit festzulegen und umzusetzen.

Tier 3 (Repeatable)- Auf dieser Ebene führt die Organisation formelle Cybersicherheitsmaßnahmen durch, die je nach Anforderung regelmäßig aktualisiert werden. Die Organisation erkennt ihre Abhängigkeiten und Partner. Sie erhalten auch Informationen von ihnen, die bei risikobasierten Managemententscheidungen helfen.

Tier 4 (Adaptive)- Auf dieser Ebene passt die Organisation ihre Cybersicherheitspraktiken "in Echtzeit" an, die aus früheren und aktuellen Cybersicherheitsaktivitäten abgeleitet wurden. Durch einen unaufhörlichen Entwicklungsprozess bei der Kombination fortschrittlicher Cybersicherheitstechnologien, der Zusammenarbeit mit Partnern in Echtzeit und der kontinuierlichen Überwachung der Aktivitäten auf ihren Systemen können die Cybersicherheitspraktiken des Unternehmens schnell auf anspruchsvolle Bedrohungen reagieren.

Das Framework-Profil

Das Framework-Profil ist ein Tool, das Organisationen eine Plattform zum Speichern von Informationen zu ihrem Cybersicherheitsprogramm bietet. Mithilfe eines Profils können Unternehmen die Ziele ihres Cybersicherheitsprogramms klar ausdrücken.

Wo fangen Sie mit der Implementierung des Frameworks an?

Die Geschäftsleitung einschließlich der Direktoren sollte sich zunächst mit dem Framework vertraut machen. Danach sollten die Direktoren eine detaillierte Diskussion mit dem Management über die Implementierungsebenen der Organisation führen.

Durch die Schulung der Manager und Mitarbeiter zum Framework wird sichergestellt, dass jeder seine Bedeutung versteht. Dies ist ein wichtiger Schritt zur erfolgreichen Umsetzung eines energischen Cybersicherheitsprogramms. Die Informationen zu vorhandenen Framework-Implementierungen können Organisationen bei ihren eigenen Ansätzen helfen.