Netzwerksicherheit - Datenverbindungsschicht

Wir haben gesehen, dass das schnelle Wachstum des Internets ein großes Problem für die Netzwerksicherheit darstellt. Es wurden verschiedene Methoden entwickelt, um Sicherheit in der Anwendungs-, Transport- oder Netzwerkschicht eines Netzwerks zu gewährleisten.

Viele Unternehmen verfügen über Sicherheitsmaßnahmen auf höheren OSI-Ebenen, von der Anwendungsschicht bis zur IP-Schicht. Ein Bereich, der im Allgemeinen unbeaufsichtigt bleibt, ist das Härten der Datenverbindungsschicht. Dies kann das Netzwerk für eine Vielzahl von Angriffen und Kompromissen öffnen.

In diesem Kapitel werden Sicherheitsprobleme auf der Datenverbindungsschicht und Methoden zu ihrer Bekämpfung erörtert. Unsere Diskussion wird sich auf das Ethernet-Netzwerk konzentrieren.

Sicherheitsbedenken in der Datenverbindungsschicht

Die Datenverbindungsschicht in Ethernet-Netzwerken ist sehr anfällig für mehrere Angriffe. Die häufigsten Angriffe sind -

ARP-Spoofing

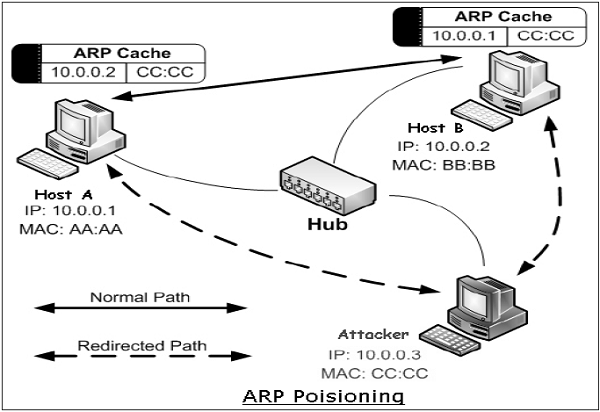

Das Address Resolution Protocol (ARP) ist ein Protokoll, mit dem eine IP-Adresse einer physischen Maschinenadresse zugeordnet wird, die im lokalen Ethernet erkennbar ist. Wenn ein Host-Computer eine physische MAC-Adresse (Media Access Control) für eine IP-Adresse suchen muss, sendet er eine ARP-Anforderung. Der andere Host, dem die IP-Adresse gehört, sendet eine ARP-Antwortnachricht mit seiner physischen Adresse.

Jeder Hostcomputer im Netzwerk verwaltet eine Tabelle mit dem Namen "ARP-Cache". Die Tabelle enthält die IP-Adresse und die zugehörigen MAC-Adressen anderer Hosts im Netzwerk.

Da ARP ein zustandsloses Protokoll ist, akzeptiert ein Host jedes Mal, wenn er eine ARP-Antwort von einem anderen Host erhält, obwohl er keine ARP-Anforderung gesendet hat, diesen ARP-Eintrag und aktualisiert seinen ARP-Cache. Der Prozess zum Ändern des ARP-Caches eines Zielhosts mit einem gefälschten Eintrag, der als ARP-Vergiftung oder ARP-Spoofing bezeichnet wird.

ARP-Spoofing kann es einem Angreifer ermöglichen, sich als legitimer Host auszugeben und dann Datenrahmen in einem Netzwerk abzufangen, zu ändern oder zu stoppen. Oft wird der Angriff verwendet, um andere Angriffe zu starten, z. B. Man-in-the-Middle, Sitzungsentführung oder Denial-of-Service.

MAC-Überschwemmung

Jeder Switch im Ethernet verfügt über eine CAM-Tabelle (Content-Addressable Memory), in der die MAC-Adressen, Switch-Portnummern und andere Informationen gespeichert sind. Der Tisch hat eine feste Größe. Beim MAC-Flooding-Angriff überflutet der Angreifer den Switch mit MAC-Adressen unter Verwendung gefälschter ARP-Pakete, bis die CAM-Tabelle voll ist.

Sobald CAM überflutet ist, wechselt der Switch in den Hub-ähnlichen Modus und beginnt mit der Übertragung des Datenverkehrs, der keinen CAM-Eintrag hat. Der Angreifer, der sich im selben Netzwerk befindet, empfängt jetzt alle Frames, die nur für einen bestimmten Host bestimmt waren.

Port stehlen

Ethernet-Switches können MAC-Adressen lernen und an Ports binden. Wenn ein Switch Datenverkehr von einem Port mit einer MAC-Quelladresse empfängt, bindet er die Portnummer und diese MAC-Adresse.

Der Port-Stealing-Angriff nutzt diese Fähigkeit der Switches aus. Der Angreifer überflutet den Switch mit gefälschten ARP-Frames mit der MAC-Adresse des Zielhosts als Quelladresse. Der Switch wird getäuscht zu glauben, dass sich der Zielhost am Port befindet, an dem tatsächlich ein Angreifer angeschlossen ist.

Jetzt werden alle für den Zielhost bestimmten Datenrahmen an den Switch-Port des Angreifers und nicht an den Zielhost gesendet. Somit erhält der Angreifer nun alle Frames, die tatsächlich nur für den Zielhost bestimmt waren.

DHCP-Angriffe

Das Dynamic Host Configuration Protocol (DHCP) ist kein Datenverbindungsprotokoll, aber Lösungen für DHCP-Angriffe sind auch nützlich, um Layer 2-Angriffe zu verhindern.

DHCP wird verwendet, um Computern für einen bestimmten Zeitraum dynamisch IP-Adressen zuzuweisen. Es ist möglich, DHCP-Server anzugreifen, indem Sie einen Denial-of-Service im Netzwerk verursachen oder sich als DHCP-Server ausgeben. Bei einem DHCP-Hungerangriff fordert der Angreifer alle verfügbaren DHCP-Adressen an. Dies führt zu einem Denial-of-Service für den legitimen Host im Netzwerk.

Bei einem DHCP-Spoofing-Angriff kann der Angreifer einen nicht autorisierten DHCP-Server bereitstellen, um den Clients Adressen bereitzustellen. Hier kann der Angreifer den Host-Computern ein Rouge-Standard-Gateway mit den DHCP-Antworten bereitstellen. Datenrahmen vom Host werden jetzt zum Rouge-Gateway geführt, wo der Angreifer alle Pakete abfangen und auf das tatsächliche Gateway antworten oder sie löschen kann.

Andere Angriffe

Zusätzlich zu den oben genannten populären Angriffen gibt es andere Angriffe wie Layer-2-basiertes Broadcasting, Denial of Service (DoS) und MAC-Klonen.

Beim Broadcasting-Angriff sendet der Angreifer gefälschte ARP-Antworten an die Hosts im Netzwerk. Diese ARP-Antworten setzen die MAC-Adresse des Standard-Gateways auf die Broadcast-Adresse. Dadurch wird der gesamte ausgehende Datenverkehr gesendet, sodass der Angreifer, der sich im selben Ethernet befindet, das Sniffing durchführen kann. Diese Art von Angriff wirkt sich auch auf die Netzwerkkapazität aus.

Bei Layer 2-basierten DoS-Angriffen aktualisiert der Angreifer die ARP-Caches der Hosts im Netzwerk mit nicht vorhandenen MAC-Adressen. Die MAC-Adresse jeder Netzwerkkarte in einem Netzwerk soll global eindeutig sein. Es kann jedoch leicht geändert werden, indem das MAC-Klonen aktiviert wird. Der Angreifer deaktiviert den Zielhost durch DoS-Angriff und verwendet dann die IP- und MAC-Adressen des Zielhosts.

Der Angreifer führt die Angriffe aus, um Angriffe auf höherer Ebene zu starten, um die Sicherheit von Informationen zu gefährden, die im Netzwerk übertragen werden. Er kann alle Frames abfangen und die Frame-Daten lesen. Der Angreifer kann als Man-in-Middle fungieren und Daten ändern oder einfach den Frame löschen, der zu DoS führt. Er kann die laufende Sitzung zwischen dem Zielhost und anderen Computern entführen und insgesamt falsche Informationen übermitteln.

Sichern von Ethernet-LANs

Wir haben im vorherigen Abschnitt einige weithin bekannte Angriffe auf Data Link Layer besprochen. Es wurden verschiedene Methoden entwickelt, um diese Arten von Angriffen abzuschwächen. Einige der wichtigsten Methoden sind -

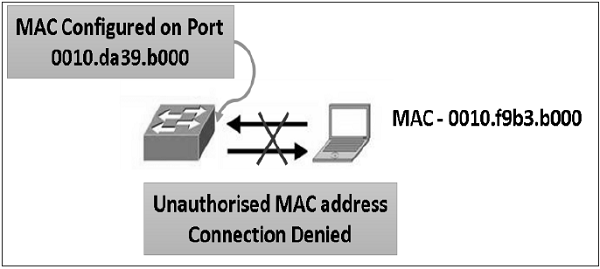

Port-Sicherheit

Dies ist eine Schicht-2-Sicherheitsfunktion, die bei intelligenten Ethernet-Switches verfügbar ist. Dabei wird ein physischer Port eines Switches an eine bestimmte MAC-Adresse gebunden. Jeder kann auf ein unsicheres Netzwerk zugreifen, indem er den Host einfach mit einem der verfügbaren Switch-Ports verbindet. Die Port-Sicherheit kann jedoch den Layer-2-Zugriff sichern.

Standardmäßig begrenzt die Port-Sicherheit die Anzahl der eingehenden MAC-Adressen auf eins. Es ist jedoch möglich, dass mehr als ein autorisierter Host über die Konfiguration eine Verbindung von diesem Port herstellt. Zulässige MAC-Adressen pro Schnittstelle können statisch konfiguriert werden. Eine bequeme Alternative besteht darin, das "klebrige" Lernen von MAC-Adressen zu aktivieren, bei dem MAC-Adressen vom Switch-Port dynamisch gelernt werden, bis die maximale Grenze für den Port erreicht ist.

Um die Sicherheit zu gewährleisten, kann die Reaktion auf die Änderung der angegebenen MAC-Adresse (n) an einem Port oder auf überschüssige Adressen an einem Port auf viele verschiedene Arten gesteuert werden. Der Port kann so konfiguriert werden, dass die MAC-Adressen, die einen bestimmten Grenzwert überschreiten, heruntergefahren oder blockiert werden. Die empfohlene Vorgehensweise besteht darin, den Port herunterzufahren. Die Port-Sicherheit verhindert MAC-Flooding und Klonangriffe.

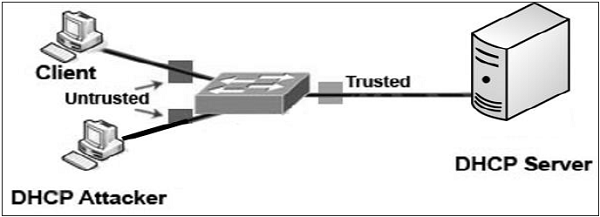

DHCP-Snooping

Wir haben gesehen, dass DHCP-Spoofing ein Angriff ist, bei dem der Angreifer auf DHCP-Anforderungen vom Host im Netzwerk wartet und diese mit einer gefälschten DHCP-Antwort beantwortet, bevor die autorisierte DHCP-Antwort an den Host gelangt.

DHCP-Snooping kann solche Angriffe verhindern. DHCP-Snooping ist eine Switch-Funktion. Der Switch kann so konfiguriert werden, dass bestimmt wird, welche Switch-Ports auf DHCP-Anforderungen reagieren können. Switch-Ports werden als vertrauenswürdige oder nicht vertrauenswürdige Ports identifiziert.

Nur Ports, die eine Verbindung zu einem autorisierten DHCP-Server herstellen, sind als "vertrauenswürdig" konfiguriert und dürfen alle Arten von DHCP-Nachrichten senden. Alle anderen Ports am Switch sind nicht vertrauenswürdig und können nur DHCP-Anforderungen senden. Wenn an einem nicht vertrauenswürdigen Port eine DHCP-Antwort angezeigt wird, wird der Port heruntergefahren.

ARP-Spoofing verhindern

Die Methode der Port-Sicherheit kann MAC-Flooding und Klonangriffe verhindern. ARP-Spoofing wird jedoch nicht verhindert. Die Port-Sicherheit überprüft die MAC-Quelladresse im Frame-Header. ARP-Frames enthalten jedoch ein zusätzliches MAC-Quellfeld in der Datennutzlast, und der Host verwendet dieses Feld, um seinen ARP-Cache zu füllen. Einige Methoden zur Verhinderung von ARP-Spoofing sind wie folgt aufgeführt.

Static ARP- Eine der empfohlenen Aktionen besteht darin, statische ARP-Einträge in der Host-ARP-Tabelle zu verwenden. Statische ARP-Einträge sind permanente Einträge in einem ARP-Cache. Dieses Verfahren ist jedoch unpraktisch. Außerdem ist die Verwendung eines DHCP (Dynamic Host Configuration Protocol) nicht zulässig, da für alle Hosts im Layer 2-Netzwerk statische IP-Adressen verwendet werden müssen.

Intrusion Detection System- Die Verteidigungsmethode besteht darin, ein Intrusion Detection System (IDS) zu verwenden, das zur Erkennung hoher ARP-Verkehrsmengen konfiguriert ist. IDS ist jedoch anfällig für die Meldung von Fehlalarmen.

Dynamic ARP Inspection- Diese Methode zur Verhinderung von ARP-Spoofing ähnelt dem DHCP-Snooping. Es werden vertrauenswürdige und nicht vertrauenswürdige Ports verwendet. ARP-Antworten sind nur an vertrauenswürdigen Ports in der Switch-Schnittstelle zulässig. Wenn eine ARP-Antwort an einem nicht vertrauenswürdigen Port an den Switch gesendet wird, wird der Inhalt des ARP-Antwortpakets mit der DHCP-Bindungstabelle verglichen, um die Richtigkeit zu überprüfen. Wenn die ARP-Antwort nicht gültig ist, wird die ARP-Antwort gelöscht und der Port deaktiviert.

Sichern des Spanning Tree-Protokolls

Das Spanning Tree Protocol (STP) ist ein Verbindungsverwaltungsprotokoll der Schicht 2. Der Hauptzweck von STP besteht darin, sicherzustellen, dass keine Datenflussschleifen vorhanden sind, wenn das Netzwerk über redundante Pfade verfügt. Im Allgemeinen werden redundante Pfade erstellt, um dem Netzwerk Zuverlässigkeit zu bieten. Sie können jedoch tödliche Schleifen bilden, die zu DoS-Angriffen im Netzwerk führen können.

Spanning Tree-Protokoll

Um die gewünschte Pfadredundanz bereitzustellen und eine Schleifenbedingung zu vermeiden, definiert STP einen Baum, der alle Switches in einem Netzwerk umfasst. STP zwingt bestimmte redundante Datenverbindungen in einen blockierten Zustand und hält andere Verbindungen in einem Weiterleitungszustand.

Wenn eine Verbindung im Weiterleitungsstatus ausfällt, konfiguriert STP das Netzwerk neu und definiert Datenpfade neu, indem der entsprechende Standby-Pfad aktiviert wird. STP wird auf Bridges und Switches ausgeführt, die im Netzwerk bereitgestellt werden. Alle Switches tauschen Informationen für die Auswahl des Root-Switches und für die nachfolgende Konfiguration des Netzwerks aus. Bridge Protocol Data Units (BPDUs) enthalten diese Informationen. Durch den Austausch von BPDUs wählen alle Switches im Netzwerk eine Root-Bridge / einen Root-Switch, der zum Mittelpunkt des Netzwerks wird und die blockierten und weitergeleiteten Verbindungen steuert.

Angriffe auf STP

Übernahme der Root Bridge. Dies ist eine der störendsten Arten von Angriffen auf Schicht 2. Standardmäßig akzeptiert ein LAN-Switch jede vom benachbarten Switch gesendete BPDU zum Nennwert. Im Übrigen ist STP vertrauenswürdig, zustandslos und bietet keinen soliden Authentifizierungsmechanismus.

Im Root-Angriffsmodus sendet der angreifende Switch alle 2 Sekunden eine BPDU mit der gleichen Priorität wie die aktuelle Root-Bridge, jedoch mit einer geringfügig numerisch niedrigeren MAC-Adresse, wodurch der Sieg bei der Root-Bridge-Wahl sichergestellt wird. Der Angreifer-Switch kann einen DoS-Angriff starten, indem er andere Switches, die eine BPDU-Überflutung verursachen, nicht ordnungsgemäß bestätigt oder Switches einem BPDUS-Überprozess unterwirft, indem er behauptet, gleichzeitig Root zu sein und sich schnell hintereinander zurückzuziehen.

DoS mit Flood of Configuration BPDU. Der angreifende Switch versucht nicht, als Root zu übernehmen. Stattdessen wird eine große Anzahl von BPDUs pro Sekunde generiert, was zu einer sehr hohen CPU-Auslastung der Switches führt.

Angriffe auf STP verhindern

Glücklicherweise ist die Gegenmaßnahme zu einem Root-Übernahmeangriff einfach und unkompliziert. Zwei Funktionen helfen bei der Abwehr eines Root-Übernahmeangriffs.

Root Guard- Root Guard schränkt die Switch-Ports ein, über die die Root Bridge ausgehandelt werden kann. Wenn ein 'Root-Guard-fähiger' Port BPDUs empfängt, die denen überlegen sind, die die aktuelle Root-Bridge sendet, wird dieser Port in einen Root-inkonsistenten Zustand versetzt, und es wird kein Datenverkehr über diesen Port weitergeleitet. Root Guard wird am besten für Ports eingesetzt, die eine Verbindung zu Switches herstellen, von denen nicht erwartet wird, dass sie die Root Bridge übernehmen.

BPDU-Guard- Der BPDU-Schutz wird verwendet, um das Netzwerk vor Problemen zu schützen, die durch den Empfang von BPDUs an den Zugriffsports verursacht werden können. Dies sind die Ports, die sie nicht empfangen sollten. Der BPDU-Schutz wird am besten für benutzerbezogene Ports eingesetzt, um das Einsetzen eines unerwünschten Schalters durch einen Angreifer zu verhindern.

Virtuelles LAN sichern

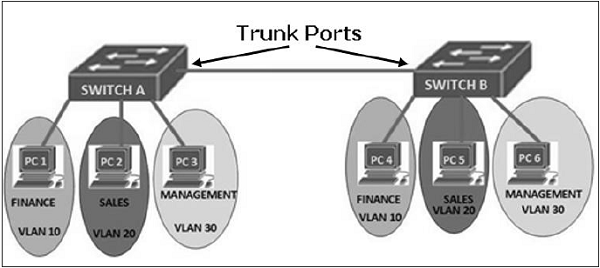

In lokalen Netzwerken werden Virtual Local Area Networks (VLANs) manchmal als Sicherheitsmaßnahme konfiguriert, um die Anzahl der Hosts zu begrenzen, die für Layer-2-Angriffe anfällig sind. VLANs erstellen Netzwerkgrenzen, über die der Broadcast-Verkehr (ARP, DHCP) nicht überschritten werden kann.

Virtuelles lokales Netzwerk

Ein Netzwerk mit Switches, die VLAN-Funktionen unterstützen, kann so konfiguriert werden, dass mehrere VLANs über eine einzige physische LAN-Infrastruktur definiert werden.

Die übliche Form von VLAN ist ein portbasiertes VLAN. In dieser VLAN-Struktur werden die Switch-Ports mithilfe der Switch-Verwaltungssoftware in VLAN gruppiert. Somit kann ein einzelner physischer Switch als mehrere virtuelle Switches fungieren.

Der Einsatz von VLANs sorgt für Verkehrsisolation. Es unterteilt das große Broadcast-Layer-2-Netzwerk in kleinere logische Layer-2-Netzwerke und reduziert so den Umfang von Angriffen wie ARP / DHCP-Spoofing. Datenrahmen eines VLAN können nur von / zu Ports verschoben werden, die zu demselben VLAN gehören. Die Frame-Weiterleitung zwischen zwei VLANs erfolgt über Routing.

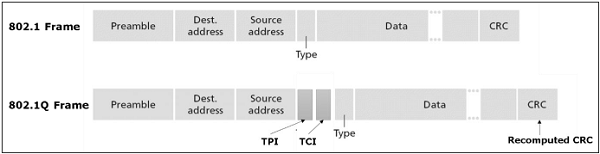

VLANs umfassen im Allgemeinen mehrere Switches, wie in der obigen Abbildung dargestellt. Die Verbindung zwischen Trunk-Ports enthält Frames aller VLANs, die über mehrere physische Switches definiert sind. Daher können zwischen Switches weitergeleitete VLAN-Frames keine einfachen Frames im IEEE 802.1-Ethernet-Format sein. Da sich diese Frames auf derselben physischen Verbindung bewegen, müssen sie jetzt VLAN-ID-Informationen enthalten. Das IEEE 802.1Q-Protokoll fügt zusätzliche Header-Felder zu einfachen Ethernet-Frames hinzu, die zwischen Trunk-Ports weitergeleitet werden.

Wenn das Feld nach den beiden IP-Adressfeldern 0x8100 (> 1500) ist, wird der Frame als 802.1Q-Frame identifiziert. Der Wert der 2-Byte-Tag-Protokollkennung (TPI) beträgt 81-00. Das TCI-Feld besteht aus 3-Bit-Prioritätsinformationen, 1-Bit-Drop-fähigen Indikatoren (DEI) und 12-Bit-VLAN-ID. Dieses 3-Bit-Prioritätsfeld und das DEI-Feld sind für VLANs nicht relevant. Prioritätsbits werden zur Bereitstellung von Quality of Service verwendet.

Wenn ein Frame nicht zu einem VLAN gehört, gibt es eine Standard-VLAN-ID, mit der der Frame verknüpft ist.

Angriff auf VLAN & Präventionsmaßnahmen

Bei einem VLAN-Hopping-Angriff kann ein Angreifer in einem VLAN auf den Datenverkehr in anderen VLANs zugreifen, auf die normalerweise nicht zugegriffen werden kann. Bei der Kommunikation von einem VLAN zu einem anderen wird ein Layer-3-Gerät (Router) umgangen, wodurch der Zweck der VLAN-Erstellung zunichte gemacht wird.

VLAN-Hopping kann auf zwei Arten durchgeführt werden. Switch-Spoofing und Double-Tagging.

Spoofing wechseln

Dies kann auftreten, wenn sich der Switch-Port, mit dem der Angreifer verbunden ist, entweder im Trunking-Modus oder im Auto-Negotiation-Modus befindet. Der Angreifer fungiert als Switch und fügt seinen ausgehenden Frames 802.1Q-Kapselungsheader mit VLAN-Tags für Remote-Ziel-VLANs hinzu. Der empfangende Switch interpretiert diese Frames als von einem anderen 802.1Q-Switch bezogen und leitet die Frames an das Ziel-VLAN weiter.

Die beiden vorbeugenden Maßnahmen gegen Switch-Spoofing-Angriffe bestehen darin, Edge-Ports in den statischen Zugriffsmodus zu versetzen und die automatische Aushandlung an allen Ports zu deaktivieren.

Doppelte Kennzeichnung

Bei diesem Angriff stellt ein Angreifer, der über den nativen VLAN-Port des Switches verbunden ist, zwei VLAN-Tags im Frame-Header voran. Das erste Tag ist ein natives VLAN und das zweite ist ein Ziel-VLAN. Wenn der erste Switch die Frames des Angreifers empfängt, wird das erste Tag entfernt, da Frames des nativen VLAN ohne Tag am Trunk-Port weitergeleitet werden.

Da das zweite Tag vom ersten Switch nie entfernt wurde, identifiziert der empfangende Switch das verbleibende Tag als VLAN-Ziel und leitet die Frames an den Zielhost in diesem VLAN weiter. Der Double-Tagging-Angriff nutzt das Konzept des nativen VLAN. Da VLAN 1 das Standard-VLAN für Zugriffsports und das native Standard-VLAN für Amtsleitungen ist, ist es ein einfaches Ziel.

Die erste Präventionsmaßnahme besteht darin, alle Zugriffsports aus dem Standard-VLAN 1 zu entfernen, da der Port des Angreifers mit dem des nativen VLAN des Switch übereinstimmen muss. Die zweite Präventionsmaßnahme besteht darin, das native VLAN auf allen Switch-Trunks einem nicht verwendeten VLAN zuzuweisen, z. B. VLAN-ID 999. Schließlich müssen alle Switches so konfiguriert werden, dass native VLAN-Frames am Trunk-Port explizit gekennzeichnet werden.

WLAN sichern

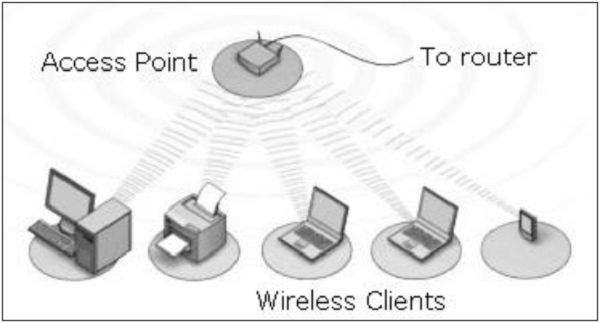

Drahtloses lokales Netzwerk ist ein Netzwerk von drahtlosen Knoten innerhalb eines begrenzten geografischen Gebiets, z. B. eines Bürogebäudes oder eines Schulcampus. Knoten sind zur Funkkommunikation fähig.

WLAN

WLAN wird normalerweise als Erweiterung des vorhandenen WLAN implementiert, um den Netzwerkzugriff mit Gerätemobilität zu ermöglichen. Die am weitesten verbreiteten WLAN-Technologien basieren auf dem IEEE 802.11-Standard und seinen Änderungen.

Die beiden Hauptkomponenten im WLAN sind -

Access Points (APs)- Dies sind Basisstationen für das drahtlose Netzwerk. Sie senden und empfangen Funkfrequenzen, um mit drahtlosen Clients zu kommunizieren.

Wireless Clients- Dies sind Computergeräte, die mit einer WNIC (Wireless Network Interface Card) ausgestattet sind. Laptops, IP-Telefone und PDAs sind typische Beispiele für drahtlose Clients.

Viele Organisationen haben WLANs implementiert. Diese Netzwerke wachsen phänomenal. Daher ist es wichtig, die Bedrohungen in WLANs zu verstehen und die üblichen vorbeugenden Maßnahmen zur Gewährleistung der Netzwerksicherheit zu kennen.

Angriffe im WLAN

Die typischen Angriffe, die im WLAN ausgeführt werden, sind:

Eavesdropping - Der Angreifer überwacht drahtlos drahtlose Netzwerke passiv auf Daten, einschließlich Authentifizierungsdaten.

Masquerading - Der Angreifer gibt sich als autorisierter Benutzer aus und erhält Zugriff und Berechtigungen in drahtlosen Netzwerken.

Traffic Analysis - Der Angreifer überwacht Übertragungen über drahtlose Netzwerke, um Kommunikationsmuster und Teilnehmer zu identifizieren.

Denial of Service - Der Angreifer verhindert oder beschränkt die normale Verwendung oder Verwaltung von WLAN- oder Netzwerkgeräten.

Message Modification/Replay - Der Angreifer ändert oder antwortet auf eine legitime Nachricht, die über drahtlose Netzwerke gesendet wird, indem er sie löscht, ergänzt, ändert oder neu anordnet.

Sicherheitsmaßnahmen im WLAN

Sicherheitsmaßnahmen bieten Mittel, um Angriffe abzuwehren und Risiken für die Netzwerke zu verwalten. Dies sind Netzwerkmanagement, Betrieb und technische Maßnahmen. Im Folgenden werden die technischen Maßnahmen beschrieben, die zur Gewährleistung der Vertraulichkeit, Verfügbarkeit und Integrität der über WLANs übertragenen Daten ergriffen wurden.

In WLANs sollten alle APs so konfiguriert sein, dass sie Sicherheit durch Verschlüsselung und Clientauthentifizierung bieten. Folgende Schemata werden im WLAN zur Gewährleistung der Sicherheit verwendet:

Wired Equivalent Privacy (WEP)

Es ist ein Verschlüsselungsalgorithmus, der in den 802.11-Standard integriert ist, um drahtlose Netzwerke zu sichern. Die WEP-Verschlüsselung verwendet die RC4-Stream-Verschlüsselung (Rivest Cipher 4) mit 40-Bit / 104-Bit-Schlüsseln und einem 24-Bit-Initialisierungsvektor. Es kann auch eine Endpunktauthentifizierung bereitstellen.

Es ist jedoch der schwächste Sicherheitsmechanismus für die Verschlüsselung, da bei der WEP-Verschlüsselung eine Reihe von Fehlern festgestellt wurden. WEP hat auch kein Authentifizierungsprotokoll. Daher wird die Verwendung von WEP nicht dringend empfohlen.

802.11i-Protokoll

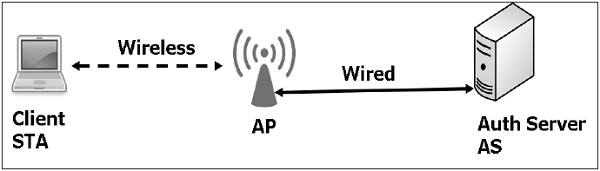

In diesem Protokoll sind zahlreiche und stärkere Formen der Verschlüsselung möglich. Es wurde entwickelt, um das schwache WEP-Schema zu ersetzen. Es bietet einen Schlüsselverteilungsmechanismus. Es unterstützt einen Schlüssel pro Station und verwendet nicht für alle denselben Schlüssel. Es verwendet einen vom Zugriffspunkt getrennten Authentifizierungsserver.

IEEE802.11i schreibt die Verwendung eines Protokolls mit dem Namen Counter Mode mit CBC-MAC Protocol (CCMP) vor. CCMP bietet Vertraulichkeit und Integrität der übertragenen Daten sowie Authentizität des Absenders. Es basiert auf der Blockverschlüsselung des Advanced Encryption Standard (AES).

Das IEEE802.11i-Protokoll verfügt über vier Betriebsphasen.

STA und AP kommunizieren und entdecken gegenseitige Sicherheitsfunktionen wie unterstützte Algorithmen.

STA und AS authentifizieren sich gegenseitig und generieren zusammen den Master Key (MK). AP fungiert als "Durchgang".

STA leitet den Pairwise Master Key (PMK) ab. AS leitet dasselbe PMK ab und sendet an AP.

STA, AP verwenden PMK, um den Temporal Key (TK) abzuleiten, der für die Nachrichtenverschlüsselung und Datenintegrität verwendet wird.

Andere Standards

Wi-Fi Protected Access(WPA) - Dieses Protokoll implementiert den Großteil des IEEE 802.11i-Standards. Es existierte vor IEEE 802.11i und verwendet den RC4-Algorithmus zur Verschlüsselung. Es gibt zwei Betriebsarten. Im Enterprise-Modus verwendet WPA das Authentifizierungsprotokoll 802.1x für die Kommunikation mit dem Authentifizierungsserver. Daher sind Pre-Master-Schlüssel (PMK) spezifisch für die Client-Station. Im "Personal" -Modus wird 802.1x nicht verwendet. PMK wird durch einen vorinstallierten Schlüssel ersetzt, wie er für SOHO-WLAN-Umgebungen (Small Office Home Office) verwendet wird.

WPA enthält auch eine Integritätsprüfung für Soundnachrichten, die die vom WEP-Standard verwendete Cyclic Redundancy Check (CRC) ersetzt.

WPA2- WPA2 ersetzte das WPA. WPA2 implementiert alle obligatorischen Elemente des IEEE 802.11i-Schemas. Insbesondere wird CCMP, ein AES-basierter Verschlüsselungsmodus mit hoher Sicherheit, obligatorisch unterstützt. In Bezug auf die Angriffe bietet WPA2 / IEEE802.11i daher angemessene Lösungen zur Abwehr von WEP-Schwächen, Man-in-the-Middle-Angriffen, Fälschungen von Fälschungspaketen und Wiederholungsangriffen. DoS-Angriffe werden jedoch nicht richtig angegangen, und es gibt keine soliden Protokolle, um solche Angriffe zu stoppen, da solche Angriffe auf die physische Schicht abzielen und das Frequenzband stören.

Zusammenfassung

In diesem Kapitel haben wir Angriffe und Schadensbegrenzungstechniken unter der Annahme eines Switched-Ethernet-Netzwerks mit IP betrachtet. Wenn Ihr Netzwerk Ethernet nicht als Layer-2-Protokoll verwendet, sind einige dieser Angriffe möglicherweise nicht anwendbar. Es besteht jedoch die Möglichkeit, dass ein solches Netzwerk für verschiedene Arten von Angriffen anfällig ist.

Sicherheit ist nur so stark wie das schwächste Glied. Wenn es um Netzwerke geht, kann Schicht 2 ein sehr schwaches Glied sein. Die in diesem Kapitel erwähnten Layer 2-Sicherheitsmaßnahmen tragen wesentlich zum Schutz eines Netzwerks vor vielen Arten von Angriffen bei.