OBIEE - Sicherheit

Die OBIEE-Sicherheit wird durch die Verwendung eines rollenbasierten Zugriffssteuerungsmodells definiert. Es wird in Bezug auf Rollen definiert, die auf verschiedene Verzeichnisse ausgerichtet sindserver groups and users. In diesem Kapitel werden wir die Komponenten diskutieren, die zum Erstellen von a definiert wurdensecurity policy.

Man kann a definieren Security structure mit den folgenden Komponenten

Das Verzeichnis Server User and Group verwaltet von der Authentication provider.

Die von der Policy store Stellen Sie der Sicherheitsrichtlinie die folgenden Komponenten zur Verfügung: Präsentationskatalog, Repository, Richtlinienspeicher.

Sicherheitsanbieter

Der Sicherheitsanbieter wird angerufen, um die Sicherheitsinformationen abzurufen. Folgende Arten von Sicherheitsanbietern werden von OBIEE verwendet:

Authentifizierungsanbieter zur Authentifizierung von Benutzern.

Der Richtlinienspeicheranbieter wird verwendet, um Berechtigungen für alle Anwendungen mit Ausnahme von BI Presentation Services zu erteilen.

Der Anbieter von Anmeldeinformationsspeichern wird zum Speichern von Anmeldeinformationen verwendet, die intern von der BI-Anwendung verwendet werden.

Sicherheitsrichtlinie

Die Sicherheitsrichtlinie in OBIEE ist in die folgenden Komponenten unterteilt:

- Präsentationskatalog

- Repository

- Richtlinienspeicher

Präsentationskatalog

Es definiert die Katalogobjekte und die Funktionen von Oracle BI Presentation Services.

Administration von Oracle BI Presentation Services

Hier können Sie Berechtigungen für Benutzer festlegen, um auf Features und Funktionen wie das Bearbeiten von Ansichten und das Erstellen von Agenten und Eingabeaufforderungen zuzugreifen.

Präsentationskatalogberechtigungen Zugriff auf Präsentationskatalogobjekte, die im Dialogfeld "Berechtigung" definiert wurden.

Die Administration von Presentation Services verfügt nicht über ein eigenes Authentifizierungssystem und basiert auf dem Authentifizierungssystem, das sie vom Oracle BI-Server erbt. Allen Benutzern, die sich bei Presentation Services anmelden, werden die Rolle "Authentifizierter Benutzer" und alle anderen Rollen gewährt, die ihnen in Fusion Middleware Control zugewiesen wurden.

Sie können Berechtigungen auf eine der folgenden Arten zuweisen:

To application roles - Am meisten empfohlene Methode zum Zuweisen von Berechtigungen und Berechtigungen.

To individual users - Dies ist schwierig zu verwalten, wenn Sie bestimmten Benutzern Berechtigungen und Berechtigungen zuweisen können.

To Catalog groups - Es wurde in früheren Versionen zur Aufrechterhaltung der Abwärtskompatibilität verwendet.

Repository

Dadurch wird definiert, welche Anwendungsrollen und Benutzer Zugriff auf welche Metadatenelemente im Repository haben. Das Oracle BI Administration Tool über den Sicherheitsmanager wird verwendet und ermöglicht Ihnen die Ausführung der folgenden Aufgaben:

- Legen Sie Berechtigungen für Geschäftsmodelle, Tabellen, Spalten und Themenbereiche fest.

- Geben Sie den Datenbankzugriff für jeden Benutzer an.

- Geben Sie Filter an, um den Zugriff der Benutzer auf Daten einzuschränken.

- Legen Sie die Authentifizierungsoptionen fest.

Richtlinienspeicher

Es definiert die Funktionen für BI Server-, BI Publisher- und Echtzeitentscheidungen, auf die bestimmte Benutzer oder Benutzer mit bestimmten Anwendungsrollen zugreifen können.

Authentifizierung und Autorisierung

Authentifizierung

Der Authenticator-Anbieter in der Oracle WebLogic Server-Domäne wird für die Benutzerauthentifizierung verwendet. Dieser Authentifizierungsanbieter greift auf Benutzer- und Gruppeninformationen zu, die auf dem LDAP-Server in der Oracle WebLogic Server-Domäne von Oracle Business Intelligence gespeichert sind.

Zum Erstellen und Verwalten von Benutzern und Gruppen auf einem LDAP-Server wird die Oracle WebLogic Server-Verwaltungskonsole verwendet. Sie können auch einen Authentifizierungsanbieter für ein alternatives Verzeichnis konfigurieren. In diesem Fall können Sie mit der Oracle WebLogic Server-Verwaltungskonsole die Benutzer und Gruppen in Ihrem Verzeichnis anzeigen. Sie müssen jedoch weiterhin die entsprechenden Tools verwenden, um Änderungen am Verzeichnis vorzunehmen.

Beispiel - Wenn Sie Oracle Business Intelligence für die Verwendung von OID neu konfigurieren, können Sie Benutzer und Gruppen in der Oracle WebLogic Server-Verwaltungskonsole anzeigen, müssen sie jedoch in der OID-Konsole verwalten.

Genehmigung

Sobald die Authentifizierung abgeschlossen ist, besteht der nächste Sicherheitsschritt darin, sicherzustellen, dass der Benutzer tun und sehen kann, wozu er berechtigt ist. Die Autorisierung für Oracle Business Intelligence 11g wird durch eine Sicherheitsrichtlinie in Bezug auf Anwendungsrollen verwaltet.

Anwendungsrollen

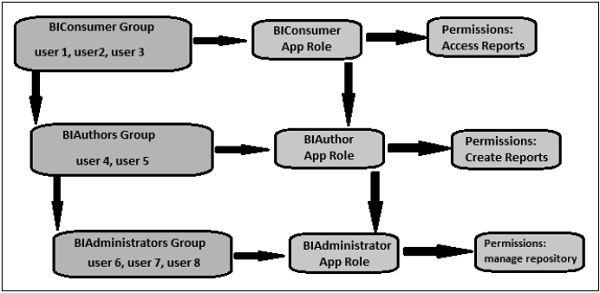

Sicherheit wird normalerweise in Form von Anwendungsrollen definiert, die Verzeichnisserverbenutzern und -gruppen zugewiesen werden. Beispiel: Die Standardanwendungsrollen sindBIAdministrator, BIConsumer, und BIAuthor.

Anwendungsrollen werden als funktionale Rollen definiert, die einem Benutzer zugewiesen sind, wodurch dieser Benutzer die zum Ausführen dieser Rolle erforderlichen Berechtigungen erhält. Beispiel: Die Marketing Analyst-Anwendungsrolle gewährt einem Benutzer möglicherweise Zugriff zum Anzeigen, Bearbeiten und Erstellen von Berichten in der Marketing-Pipeline eines Unternehmens.

Diese Kommunikation zwischen Anwendungsrollen und Verzeichnisserverbenutzern und -gruppen ermöglicht es dem Administrator, die Anwendungsrollen und -richtlinien zu definieren, ohne zusätzliche Benutzer oder Gruppen auf dem LDAP-Server zu erstellen. Mithilfe von Anwendungsrollen kann das Business Intelligence-System problemlos zwischen Entwicklungs-, Test- und Produktionsumgebungen verschoben werden.

Dies erfordert keine Änderung der Sicherheitsrichtlinie. Sie müssen lediglich die Anwendungsrollen den Benutzern und Gruppen zuweisen, die in der Zielumgebung verfügbar sind.

Die Gruppe mit dem Namen 'BIConsumers' enthält Benutzer1, Benutzer2 und Benutzer3. Benutzern in der Gruppe 'BIConsumers' wird die Anwendungsrolle 'BIConsumer' zugewiesen, mit der die Benutzer Berichte anzeigen können.

Die Gruppe mit dem Namen 'BIAuthors' enthält Benutzer4 und Benutzer5. Benutzern in der Gruppe 'BIAuthors' wird die Anwendungsrolle 'BIAuthor' zugewiesen, mit der die Benutzer Berichte erstellen können.

Die Gruppe mit dem Namen 'BIAdministrators' enthält Benutzer6 und Benutzer7, Benutzer 8. Benutzern in der Gruppe 'BIAdministrators' wird die Anwendungsrolle 'BIAdministrator' zugewiesen, mit der die Benutzer Repositorys verwalten können.