Python Forensics - Indikatoren für Kompromisse

Kompromissindikatoren (IOC) sind definiert als "forensische Daten, einschließlich Daten in Systemprotokolleinträgen oder -dateien, die potenziell böswillige Aktivitäten in einem System oder Netzwerk identifizieren".

Durch die Überwachung auf IOC können Unternehmen Angriffe erkennen und schnell handeln, um das Auftreten solcher Verstöße zu verhindern oder Schäden zu begrenzen, indem sie Angriffe in früheren Phasen stoppen.

Es gibt einige Anwendungsfälle, mit denen forensische Artefakte abgefragt werden können, z.

- Suche nach einer bestimmten Datei von MD5

- Suche nach einer bestimmten Entität, die tatsächlich im Speicher gespeichert ist

- Bestimmter Eintrag oder Satz von Einträgen, der in der Windows-Registrierung gespeichert ist

Die Kombination aller oben genannten Punkte liefert bessere Ergebnisse bei der Suche nach Artefakten. Wie oben erwähnt, bietet die Windows-Registrierung eine perfekte Plattform zum Generieren und Verwalten von IOC, was direkt bei der Computerforensik hilft.

Methodik

Suchen Sie nach den Speicherorten im Dateisystem und speziell jetzt in der Windows-Registrierung.

Suchen Sie nach Artefakten, die mit forensischen Tools erstellt wurden.

Achten Sie auf Anzeichen von nachteiligen Aktivitäten.

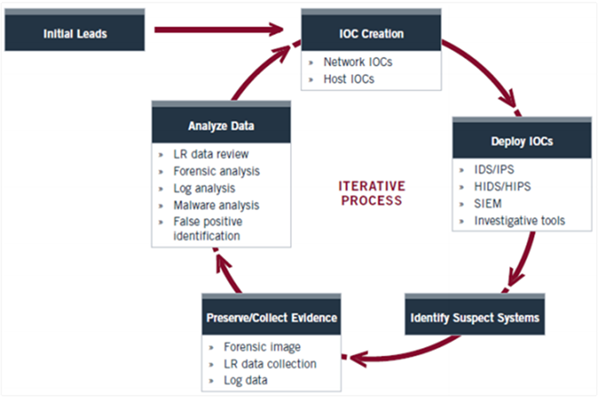

Untersuchungslebenszyklus

Der investigative Lebenszyklus folgt dem IOC und sucht nach bestimmten Einträgen in einer Registrierung.

Stage 1: Initial Evidence- Der Nachweis des Kompromisses wird entweder auf einem Host oder im Netzwerk erkannt. Die Antwortenden untersuchen und identifizieren die genaue Lösung, die ein konkreter forensischer Indikator ist.

Stage 2: Create IOCs for Host & Network- Nach den gesammelten Daten wird das IOC erstellt, was mit der Windows-Registrierung problemlos möglich ist. Die Flexibilität von OpenIOC bietet eine unbegrenzte Anzahl von Permutationen, wie ein Indikator hergestellt werden kann.

Stage 3: Deploy IOCs in the Enterprise - Sobald das angegebene IOC erstellt wurde, stellt der Prüfer diese Technologien mithilfe der API in Windows-Registern bereit.

Stage 4: Identification of Suspects- Der Einsatz von IOC hilft bei der Identifizierung von Verdächtigen auf normale Weise. Sogar zusätzliche Systeme werden identifiziert.

Stage 5: Collect and Analyze Evidence - Beweise gegen die Verdächtigen werden gesammelt und entsprechend analysiert.

Stage 6: Refine & Create New IOCs - Das Untersuchungsteam kann neue IOCs auf der Grundlage ihrer im Unternehmen gefundenen Beweise und Daten sowie zusätzlicher Informationen erstellen und ihren Zyklus weiter verfeinern.

Die folgende Abbildung zeigt die Phasen des Untersuchungslebenszyklus -