SAP-Sicherheit - Netzwerkkommunikation

Secure Network Communication (SNC)kann auch verwendet werden, um sich mit einer sicheren Authentifizierungsmethode bei einem Anwendungsserver anzumelden. Sie können SNC zur Benutzerauthentifizierung über SAP GUI für Windows oder über eine RFC-Verbindung verwenden.

Die SNC verwendet ein externes Sicherheitsprodukt, um die Authentifizierung zwischen den Kommunikationspartnern durchzuführen. Sie können Sicherheitsmaßnahmen wie die PKI der öffentlichen Schlüsselinfrastruktur und Verfahren zum Generieren und Verteilen von Schlüsselpaaren verwenden.

Sie sollten eine Netzwerktopologie definieren, mit der Bedrohungen beseitigt und Netzwerkangriffe verhindert werden können. Wenn sich Benutzer nicht bei der Anwendungs- oder Datenbankebene anmelden können, können Angreifer nicht auf das SAP-System oder das Datenbanksystem zugreifen, um auf wichtige Informationen zuzugreifen.

Eine genau definierte Netzwerktopologie ermöglicht es Eindringlingen nicht, eine Verbindung zum LAN des Unternehmens herzustellen, und bietet daher keinen Zugriff auf Sicherheitslücken in den Netzwerkdiensten oder im SAP-System.

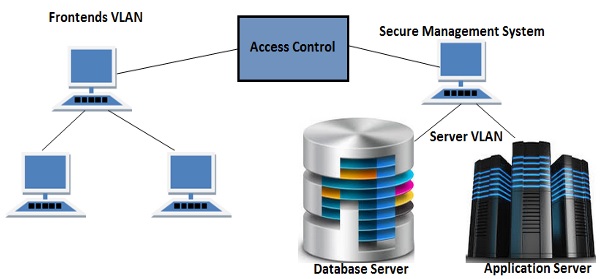

Netzwerktopologie in einem SAP-System

Ihre physische Netzwerkarchitektur hängt vollständig von der Größe Ihres SAP-Systems ab. Ein SAP-System wird üblicherweise mit einer Client-Server-Architektur implementiert, und jedes System ist üblicherweise in die folgenden drei Schichten unterteilt:

- Datenbankebene

- Anwendungsschicht

- Präsentationsfolie

Wenn Ihr SAP-System klein ist, verfügt es möglicherweise nicht über einen separaten Anwendungs- und Datenbankserver. In einem großen System kommunizieren jedoch viele Anwendungsserver mit einem Datenbankserver und mehreren Frontends. Dies definiert die Netzwerktopologie eines Systems von einfach bis komplex. Bei der Organisation Ihrer Netzwerktopologie sollten Sie verschiedene Szenarien berücksichtigen.

In einer großen Organisation wird empfohlen, dass Sie Ihre Anwendung und Ihren Datenbankserver auf verschiedenen Computern installieren und in einem vom Frontend-System getrennten LAN platzieren.

In der folgenden Abbildung sehen Sie die bevorzugte Netzwerktopologie eines SAP-Systems:

Wenn Sie Ihre Datenbank und Ihren Anwendungsserver in einem vom Frontend-VLAN getrennten VLAN platzieren, können Sie das Zugriffskontrollsystem verbessern und damit die Sicherheit Ihres SAP-Systems erhöhen. Frontend-Systeme befinden sich in unterschiedlichen VLANs, sodass es nicht einfach ist, in das Server-VLAN zu gelangen und somit die Sicherheit Ihres SAP-Systems zu umgehen.

SAP Network Services

In Ihrem SAP-System sind verschiedene Services aktiviert, für die Ausführung des SAP-Systems sind jedoch nur wenige erforderlich. In einem SAP-System ist dieLandscape, Database und Application Serverssind das häufigste Ziel von Netzwerkangriffen. In Ihrer Landschaft werden viele Netzwerkdienste ausgeführt, die den Zugriff auf diese Server ermöglichen, und diese Dienste sollten sorgfältig überwacht werden.

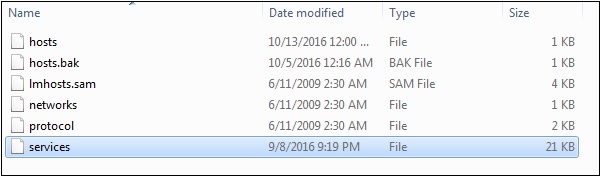

Auf Ihren Windows / UNIX-Computern werden diese Dienste in verwaltet /etc/services. Sie können diese Datei auf einem Windows-Computer öffnen, indem Sie zum folgenden Pfad gehen:

system32/drivers/etc/services

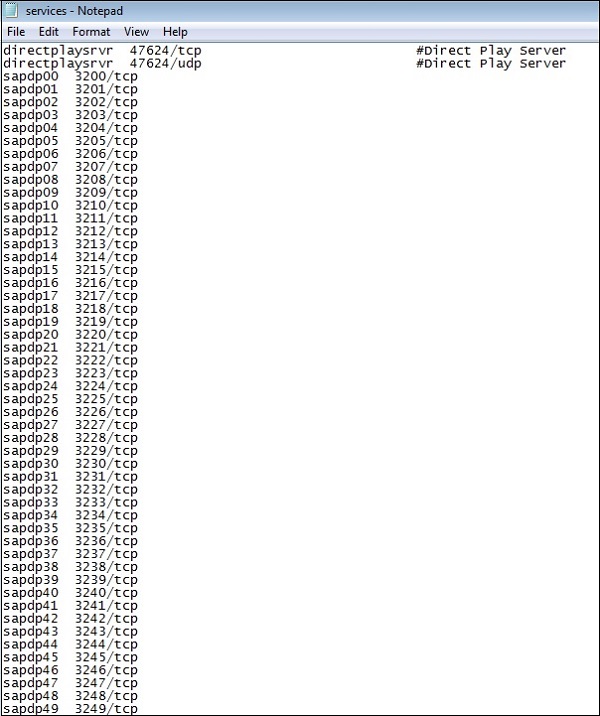

Sie können diese Datei in einem Editor öffnen und alle aktivierten Dienste auf Ihrem Server überprüfen.

Es wird empfohlen, alle nicht erforderlichen Dienste auf Landschaftsservern zu deaktivieren. Manchmal enthalten diese Dienste einige Fehler, die von Eindringlingen verwendet werden können, um unbefugten Zugriff zu erhalten. Wenn Sie diese Dienste deaktivieren, verringern Sie die Wahrscheinlichkeit eines Angriffs auf Ihr Netzwerk.

Für ein hohes Maß an Sicherheit wird außerdem empfohlen, statische Kennwortdateien in Ihrer SAP-Umgebung zu verwenden.

Private Schlüssel

SNC verwendet ein externes Sicherheitsprodukt, um die Authentifizierung zwischen den Kommunikationspartnern durchzuführen. Sie können Sicherheitsmaßnahmen wie verwendenPublic Key Infrastructure (PKI) und andere Verfahren zum Generieren und Verteilen von Schlüsselpaaren und zum Sicherstellen, dass private Schlüssel für Benutzer ordnungsgemäß gesichert sind.

Es gibt verschiedene Möglichkeiten, die privaten Schlüssel für eine Netzwerkautorisierung zu sichern:

- Hardwarelösung

- Softwarelösung

Lassen Sie uns sie jetzt im Detail diskutieren.

Hardwarelösung

Sie können private Schlüssel für Benutzer mithilfe einer Hardwarelösung schützen, bei der Sie einzelnen Benutzern eine Smartcard ausstellen. Alle Schlüssel sind auf einer Smartcard gespeichert, und der Benutzer sollte sich mithilfe von Fingerabdrücken oder einem PIN-Passwort biometrisch bei seinen Smartcards authentifizieren.

Diese Smartcards sollten von jedem einzelnen Benutzer vor Diebstahl oder Verlust geschützt werden, und Benutzer können die Karte zum Verschlüsseln der Dokumente verwenden.

Benutzer dürfen die Smartcards nicht freigeben oder anderen Benutzern geben.

Softwarelösung

Es ist auch möglich, eine Softwarelösung zum Speichern privater Schlüssel für einzelne Benutzer zu verwenden. Softwarelösungen sind im Vergleich zu Hardwarelösungen kostengünstiger, aber auch weniger sicher.

Wenn Benutzer private Schlüssel in Dateien und Benutzerdetails speichern, müssen diese Dateien für den unbefugten Zugriff gesichert werden.