SAP-Sicherheit - Unix-Plattform

Sie müssen verschiedene Sicherheitsmaßnahmen ergreifen, während Sie bestimmte Unix-Eigenschaften, -Dateien oder -Dienste verwenden, Kennwortdateien schützen und BSD-Remotedienste für deaktivieren rlogin und remsh.

Passwortschutz

Auf einer Unix-Plattform kann ein Angreifer das Wörterbuch-Angriffsprogramm verwenden, um im Unix-Betriebssystem gespeicherte Kennwortinformationen zu ermitteln. Sie können die Kennwörter in einer Schattenkennwortdatei speichern, und nur ein Root-Benutzer kann auf diese Datei zugreifen, um die Sicherheit in einem System zu verbessern.

Remote-Dienste deaktivieren

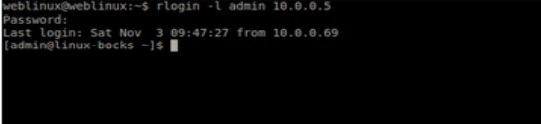

BSD Remote Services ermöglichen den Remotezugriff auf Unix-Systeme. Wenn eine Remoteverbindung hergestellt wird/etc/host.equiv und $HOME/.rhosts verwendet werden und falls diese Dateien Informationen über den Hostnamen und die IP-Adresse der Verbindungsquelle oder Platzhalterzeichen enthalten, muss das Kennwort beim Anmelden nicht eingegeben werden.

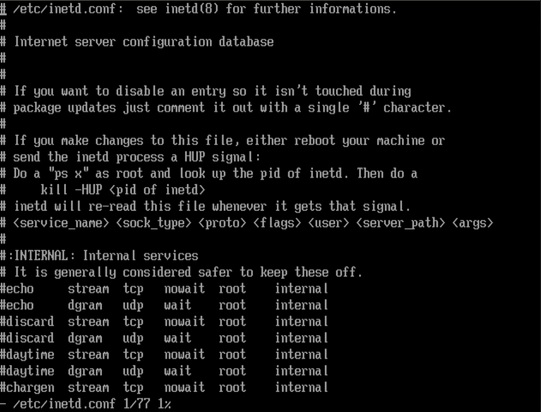

Die Remotedienste rlogin und remsh stellen in diesem Szenario eine Sicherheitsbedrohung dar, und Sie müssen diese Dienste deaktivieren. Sie können diese Dienste deaktivieren, indem Sie auf geheninetd.conf Datei im Unix-System.

In einem Unix-System ist rlogin ein Remote-Shell-Client (wie SSH), der schnell und klein ausgelegt ist. Es ist nicht verschlüsselt, was in Hochsicherheitsumgebungen einige kleine Nachteile haben kann, aber es kann mit sehr hohen Geschwindigkeiten betrieben werden. Sowohl der Server als auch der Client verbrauchen nicht viel Speicher.

Sichern des Netzwerkdateisystems unter UNIX

In einer UNIX-Plattform wird ein Netzwerkdateisystem verwendet, um von einem SAP-System aus über das Netzwerk auf Transport- und Arbeitsverzeichnisse zuzugreifen. Für den Zugriff auf Arbeitsverzeichnisse umfasst der Authentifizierungsprozess Netzwerkadressen. Es ist möglich, dass Angreifer mithilfe von IP-Spoofing nicht autorisierten Zugriff über das Netzwerkdateisystem erhalten.

Um die Sicherheit des Systems zu gewährleisten, sollten Sie das Ausgangsverzeichnis nicht über das Netzwerkdateisystem verteilen und die Schreibberechtigung für diese Verzeichnisse sorgfältig zuweisen.

SAP System Directory Access für SAP System unter UNIX

Sie sollten die folgenden Zugriffsrechte für SAP-Systemverzeichnisse unter UNIX festlegen:

| SAP-Verzeichnis | Zugriffsberechtigung für Oktalformulare | Inhaber | Gruppe |

|---|---|---|---|

| / sapmnt / <SID> / exe | 775 | <sid> adm | sapsys |

| / sapmnt / <SID> / exe / saposcol | 4755 | Wurzel | sapsys |

| / sapmnt / <SID> / global | 700 | <sid> adm | sapsys |

| / sapmnt / <SID> / profile | 755 | <sid> adm | sapsys |

| / usr / sap / <SID> | 751 | <sid> adm | sapsys |

| / usr / sap / <SID> / <Instanz-ID> | 755 | <sid> adm | sapsys |

| / usr / sap / <SID> / <Instanz-ID> / * | 750 | <sid> adm | sapsys |

| / usr / sap / <SID> / <Instanz-ID> / Sek | 700 | <sid> adm | sapsys |

| / usr / sap / <SID> / SYS | 755 | <sid> adm | sapsys |

| / usr / sap / <SID> / SYS / * | 755 | <sid> adm | sapsys |

| / usr / sap / trans | 775 | <sid> adm | sapsys |

| / usr / sap / trans / * | 770 | <sid> adm | sapsys |

| /usr/sap/trans/.sapconf | 775 | <sid> adm | sapsys |

| <Ausgangsverzeichnis von <sid> adm> | 700 | <sid> adm | sapsys |

| <Ausgangsverzeichnis von <sid> adm> / * | 700 | <sid> adm | sapsys |