Mobilfunkkonzepte - GSM-Funkverbindung

BTS und MS sind über Funkverbindungen verbunden, und diese Luftschnittstelle wird als Um bezeichnet. Eine Funkwelle ist Dämpfung, Reflexion, Doppler-Verschiebung und Interferenz durch andere Sender ausgesetzt. Diese Effekte führen zu einem Verlust der Signalstärke und zu Verzerrungen, die sich auf die Sprach- oder Datenqualität auswirken. Um den rauen Bedingungen gerecht zu werden, nutzt GSM eine effiziente und schützende Signalverarbeitung. Durch ein ordnungsgemäßes Mobilfunkdesign muss sichergestellt werden, dass in der Region eine ausreichende Funkabdeckung besteht.

Die Variation der Signalstärke für Mobilgeräte ist auf die verschiedenen Arten des Signalstärkenschwunds zurückzuführen. Es gibt zwei Arten von Signalstärkevariationen.

Macroscopic Variations- Aufgrund der Geländekontur zwischen BTS und MS. Der Fading-Effekt wird durch Abschattung und Beugung (Biegung) der Funkwellen verursacht.

Microscopic variations- Aufgrund von Mehrweg-, Kurzzeit- oder Rayleigh-Fading. Während sich die MS bewegt, werden Funkwellen von vielen verschiedenen Pfaden empfangen.

Rayleigh verblasst

Rayleigh-Fading oder makroskopische Variationen können als Addition von zwei Komponenten modelliert werden, die den Pfadverlust zwischen dem Mobiltelefon und der Basisstation ausmachen. Die erste Komponente ist die deterministische Komponente (L), die der Signalstärke einen Verlust hinzufügt, wenn der Abstand (R) zwischen der Basis und dem Mobiltelefon zunimmt. Diese Komponente kann geschrieben werden als -

L = 1 / R n

Wobei n typischerweise 4 ist. Die andere makroskopische Komponente ist eine logarithmische normale Zufallsvariable, die die Auswirkungen des Schattenverblassens berücksichtigt, die durch Variationen im Gelände und andere Hindernisse im Funkweg verursacht werden. Lokaler Mittelwert des Pfadverlusts = deterministische Komponente + logarithmische normale Zufallsvariable.

Mikroskopische Variationen oder Rayleigh-Fading treten auf, wenn sich das Mobiltelefon über kurze Strecken bewegt, verglichen mit der Entfernung zwischen Mobiltelefon und Basis. Diese kurzfristigen Schwankungen werden durch Signalstreuung in der Nähe der mobilen Einheit verursacht, beispielsweise durch einen Hügel, ein Gebäude oder den Verkehr. Dies führt zu vielen verschiedenen Pfaden, die zwischen Sender und Empfänger verfolgt werden (Multipath Propagation). Die reflektierte Welle wird sowohl in der Phase als auch in der Amplitude verändert. Das Signal kann effektiv verschwinden, wenn die reflektierte Welle um 180 Grad phasenverschoben zum Direktpfadsignal ist. Die partiellen phasenverschobenen Beziehungen zwischen mehreren empfangenen Signalen führen zu einer geringeren Verringerung der empfangenen Signalstärke.

Auswirkungen von Rayleigh Fading

Reflexion und Mehrwegeausbreitung können positive und negative Auswirkungen haben.

Sende- / Empfangsprozesse

Es gibt zwei Hauptprozesse beim Senden und Empfangen von Informationen über eine digitale Funkverbindung, beim Codieren und Modulieren.

Deckungserweiterung

Durch die Mehrwegeausbreitung können Funksignale hinter Hügeln und Gebäuden in Tunnel gelangen. Constructive and destructive interference Über mehrere Pfade empfangene Signale können sich addieren oder gegenseitig zerstören.

Codierung

Codierung ist die Informationsverarbeitung, bei der die Basisdatensignale so vorbereitet werden, dass sie geschützt und in eine Form gebracht werden, die die Funkverbindung verarbeiten kann. Im Allgemeinen umfasst der Codierungsprozess das logische EXclusive OR (EXOR). Die Codierung ist enthalten in -

- Sprachcodierung oder Transcodierung

- Kanalcodierung oder Vorwärtsfehlerkorrekturcodierung

- Interleaving

- Encryption

Burst-Formatierung

Die menschliche Sprache ist bandbegrenzt zwischen 300 Hz und 3400 Hz und wird in analogen Systemen einer Frequenzmodulation unterzogen. In digitalen festen PSTN-Systemen wird bandbegrenzte Sprache mit einer Rate von 8 kHz abgetastet und jede abgetastete wird in 8 Bits codiert, was zu 64 kbit / s führt (PCM A-Gesetz der Codierung). Digitales Mobilfunkgerät kann die für PSTN-Systeme verwendete hohe Bitrate nicht verarbeiten. Zur Reduzierung der Bitrate wurden intelligente Techniken zur Signalanalyse und -verarbeitung entwickelt.

Spracheigenschaften

Die menschliche Sprache kann in elementaren Lauten (Phonemen) unterschieden werden. Je nach Sprache gibt es 30 bis 50 verschiedene Phoneme. Die menschliche Stimme kann bis zu 10 Phoneme pro Sekunde erzeugen, so dass etwa 60 Bit / s erforderlich sind, um die Sprache zu übertragen. Alle einzelnen Merkmale und Intonationen würden jedoch verschwinden. Um die einzelnen Merkmale zu erhalten, ist die tatsächlich zu sendende Informationsmenge um ein Vielfaches höher, aber immer noch ein Bruchteil der für PCM verwendeten 64 Kbit / s.

Basierend auf dem Phonemproduktionsmechanismus der menschlichen Sprachorgane kann ein einfaches Sprachproduktionsmodell erstellt werden. Es scheint, dass während eines kurzen Zeitintervalls von 10 bis 30 ms die Modellparameter wie Tonhöhenperiode, stimmhaft / stimmlos, Verstärkungsverstärkung und Filterparameter ungefähr stationär (quasi stationär) bleiben. Der Vorteil eines solchen Modells ist die einfache Bestimmung der Parameter mittels linearer Vorhersage.

Sprachcodierungstechniken

Es gibt 3 Klassen von Sprachcodierungstechniken

Waveform Coding- Die Sprache wird in Wellenformcodierung so gut wie möglich übertragen. PCM ist ein Beispiel für die Wellenformcodierung. Die Bitrate reicht von 24 bis 64 kbit / s und die Sprachqualität ist gut und der Sprecher kann leicht erkannt werden.

Parameter Coding- Es wird nur eine sehr begrenzte Menge an Informationen gesendet. Ein nach dem Sprachproduktionsmodell aufgebauter Decoder regeneriert die Sprache am Empfänger. Für die Sprachübertragung sind nur 1 bis 3 kbit / s erforderlich. Die regenerierte Sprache ist verständlich, leidet jedoch unter Rauschen und oft kann der Sprecher nicht erkannt werden.

Hybrid Coding- Hybrid Coding ist eine Mischung aus Wellenformcodierung und Parametercodierung. Es kombiniert die Stärken beider Techniken und GSM verwendet eine Hybridcodierungstechnik namens RPE-LTP (Regular Pulse Excited-Long Term Prediction), die 13 Kbit / s pro Sprachkanal ergibt.

Sprachcodierung in GSM (Transcodierung)

Das 64-kbit / s-PCM wurde vom standardisierten A-Gesetz mit 8 Bit pro Abtastung in einen linear quantisierten 13-Bit-Bitstrom pro Abtastbit umcodiert, der einer Bitrate von 104 kbit / s entspricht. Der 104 kbit / s-Strom wird in den RPE-LTP-Sprachcodierer eingespeist, der die 13-Bit-Abtastwerte in einem Block von 160 Abtastwerten (alle 20 ms) aufnimmt. Der RPE-LTP-Encoder erzeugt alle 20 ms 260 Bit, was zu einer Bitrate von 13 KBit / s führt. Dies bietet eine Sprachqualität, die für die Mobiltelefonie akzeptabel und mit drahtgebundenen PSTN-Telefonen vergleichbar ist. In GSM wird die 13-Kbit / s-Sprachcodierung als Vollratencodierer bezeichnet. Alternativ sind auch Codierer mit halber Rate (6,5 Kbit / s) verfügbar, um die Kapazität zu verbessern.

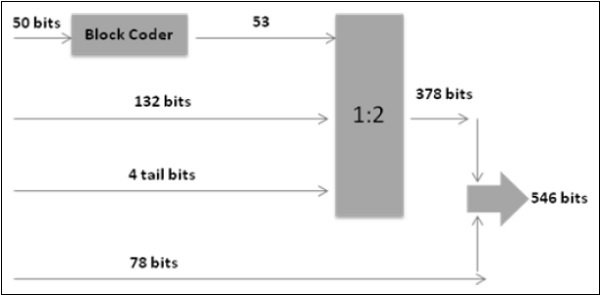

Kanalcodierung / Faltungscodierung

Die Kanalcodierung in GSM verwendet die 260 Bits von der Sprachcodierung als Eingabe zur Kanalcodierung und gibt 456 codierte Bits aus. Von den 260 vom RPE-LTP-Sprachcodierer erzeugten Bits werden 182 als wichtige Bits und 78 als unwichtige Bits klassifiziert. Wiederum werden 182 Bits in 50 wichtigste Bits unterteilt und in 53 Bits blockcodiert und mit 132 Bits und 4 Endbits addiert, was insgesamt 189 Bits entspricht, bevor eine 1: 2-Faltungscodierung durchgeführt wird, wobei 189 Bits in 378 Bits umgewandelt werden. Diese 378 Bits werden mit 78 unwichtigen Bits addiert, was zu 456 Bits führt.

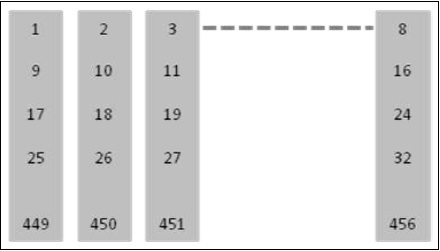

Interleaving - Erste Ebene

Der Kanalcodierer liefert 456 Bit pro 20 ms Sprache. Diese sind verschachtelt und bilden acht Blöcke mit jeweils 57 Bit, wie in der folgenden Abbildung gezeigt.

In einem normalen Burst können Blöcke von 57 Bit untergebracht werden, und wenn 1 solcher Burst verloren geht, gibt es eine 25% BER für die gesamten 20 ms.

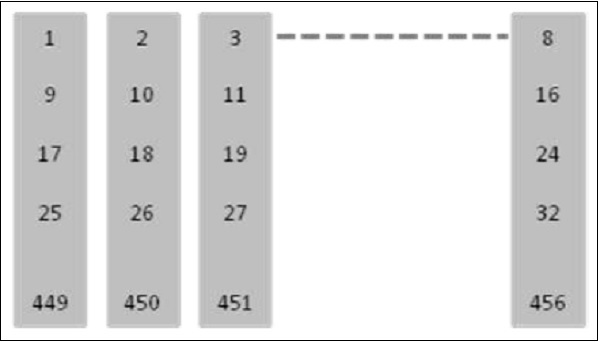

Interleaving - Zweite Ebene

Eine zweite Verschachtelungsstufe wurde eingeführt, um die mögliche BER weiter auf 12,5% zu reduzieren. Anstatt zwei Blöcke mit 57 Bits aus denselben 20 ms Sprache innerhalb eines Bursts zu senden, werden ein Block aus 20 ms und ein Block aus dem nächsten Abtastwert von 20 ms zusammen gesendet. Eine Verzögerung wird in das System eingeführt, wenn die MS auf die nächsten 20 ms Sprache warten muss. Das System kann es sich jetzt jedoch leisten, einen ganzen Burst von den acht zu verlieren, da der Verlust nur 12,5% der Gesamtbits pro 20-ms-Sprachrahmen beträgt. 12,5% ist der maximale Verlustpegel, den ein Kanaldecoder korrigieren kann.

Verschlüsselung / Verschlüsselung

Der Zweck der Verschlüsselung besteht darin, den Burst so zu codieren, dass er von keinem anderen Gerät als dem Empfänger interpretiert werden kann. Der Verschlüsselungsalgorithmus in GSM wird als A5-Algorithmus bezeichnet. Dem Burst werden keine Bits hinzugefügt, was bedeutet, dass die Eingabe und Ausgabe für den Verschlüsselungsprozess mit der Eingabe identisch sind: 456 Bits pro 20 ms. Details zur Verschlüsselung finden Sie unter den Besonderheiten von GSM.

Multiplexing (Burst-Formatierung)

Jede Übertragung von Mobile / BTS muss einige zusätzliche Informationen zusammen mit Basisdaten enthalten. In GSM werden insgesamt 136 Bits pro Block von 20 ms hinzugefügt, wodurch sich die Gesamtsumme auf 592 Bits erhöht. Eine Schutzperiode von 33 Bit wird ebenfalls hinzugefügt, was 625 Bit pro 20 ms bringt.

Modulation

Modulation ist die Verarbeitung, bei der das Signal physikalisch vorbereitet wird, damit die Informationen auf einem HF-Träger transportiert werden können. GSM verwendet die Gaußsche Minimum Shift Keying-Technik (GMSK). Die Trägerfrequenz wird um +/- B / 4 verschoben, wobei B = Bitrate. Durch Verwendung des Gaußschen Filters wird die Bandbreite jedoch auf 0,3 anstatt auf 0,5 reduziert.

Besonderheiten von GSM

Nachfolgend sind die Besonderheiten von GSM aufgeführt, die wir in den folgenden Abschnitten behandeln werden -

- Authentication

- Encryption

- Zeitfenster Staffelung

- Timing Advance

- Diskontinuierliche Übertragung

- Stromschalter

- Adoptiver Ausgleich

- Langsames Frequenzspringen

Authentifizierung

Da die Luftschnittstelle für betrügerischen Zugriff anfällig ist, muss die Authentifizierung verwendet werden, bevor die Dienste auf einen Teilnehmer ausgedehnt werden. Die Authentifizierung basiert auf den folgenden Begriffen.

Der Authentifizierungsschlüssel (Ki) befindet sich nur an zwei Stellen, der SIM-Karte und dem Authentifizierungscenter.

Der Authentifizierungsschlüssel (Ki) wird niemals über Funk übertragen. Es ist für Unbefugte praktisch unmöglich, diesen Schlüssel zu erhalten, um sich als ein bestimmter Mobilfunkteilnehmer auszugeben.

Authentifizierungsparameter

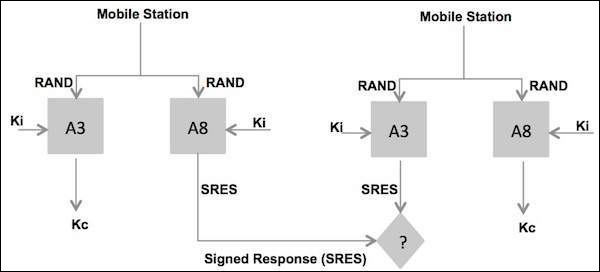

Die MS wird vom VLR mit einem Prozess authentifiziert, der drei Parameter verwendet -

RAND ist eine völlig zufällige Zahl.

SRES ist eine authentifizierungssignierte Antwort. Es wird durch Anwenden eines Authentifizierungsalgorithmus (A3) auf RAND und Ki generiert.

Kc ist der Chiffrierschlüssel. Der Kc-Parameter, der durch Anwenden des Chiffrierschlüssel-Generierungsalgorithmus (A8) auf RAND und Ki generiert wird.

Diese Parameter (als Authentifizierungs-Triplett bezeichnet) werden von der AUC auf Anforderung des HLR generiert, zu dem der Teilnehmer gehört. Die Algorithmen A3 und A8 werden vom PLMN-Operator definiert und von der SIM ausgeführt.

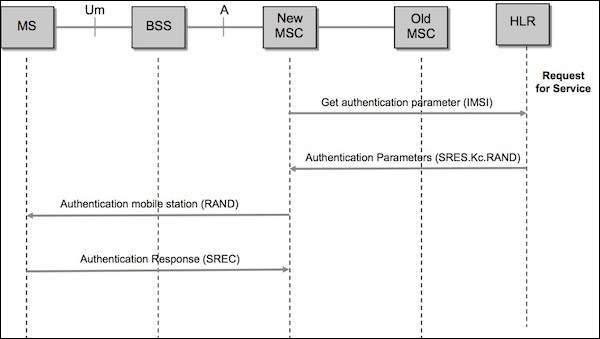

Schritte in der Authentifizierungsphase

Das neue VLR sendet eine Anforderung an das HLR / AUC (Authentication Center), in der die für die angegebene IMSI verfügbaren "Authentifizierungs-Triplets" (RAND, SRES und Kc) angefordert werden.

Die AUC extrahiert unter Verwendung der IMSI den Teilnehmerauthentifizierungsschlüssel (Ki). Die AUC generiert dann eine Zufallszahl (RAND), wendet Ki und RAND sowohl auf den Authentifizierungsalgorithmus (A3) als auch auf den Verschlüsselungsschlüssel, den Generierungsalgorithmus (A8) an Erstellen Sie eine signierte Authentifizierungsantwort (SRES) und einen Chiffrierschlüssel (Kc). Die AUC gibt dann ein Authentifizierungs-Triplett zurück: RAND, SRES und Kc an die neue VLR.

Die MSC / VLR behält die beiden Parameter Kc und SRES zur späteren Verwendung bei und sendet dann eine Nachricht an die MS. Die MS liest ihren Authentifizierungsschlüssel (Ki) von der SIM-Karte, wendet die empfangene Zufallszahl (RAND) und Ki sowohl auf ihren Authentifizierungsalgorithmus (A3) als auch auf ihren Algorithmus zur Erzeugung von Chiffrierschlüsseln (A8) an, um eine authentifizierte signierte Antwort (SRES) und eine Verschlüsselung zu erzeugen Schlüssel (Kc). Die MS speichert Kc für später und verwendet Kc, wenn sie einen Befehl zum Verschlüsseln des Kanals empfängt.

Die MS gibt die generierte SRES an die MSC / VLR zurück. Das VLR vergleicht das von der MS zurückgegebene SRES mit dem erwarteten SRES, das zuvor von der AUC empfangen wurde. Wenn gleich, besteht das Mobiltelefon die Authentifizierung. Bei Ungleichheit werden alle Signalisierungsaktivitäten abgebrochen. In diesem Szenario wird davon ausgegangen, dass die Authentifizierung bestanden wurde.

Verschlüsselung / Verschlüsselung

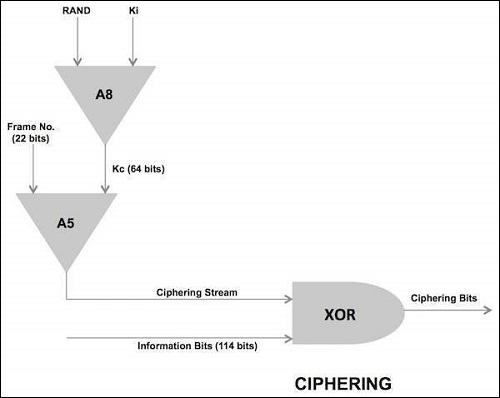

Daten werden auf der Senderseite in Blöcken von 114 Bit verschlüsselt, indem 114-Bit-Klartextdatenbursts genommen und eine logische EXOR-Funktionsoperation (Exclusive OR) mit einem 114-Bit-Verschlüsselungsblock ausgeführt werden.

Die Entschlüsselungsfunktion auf der Empfängerseite wird ausgeführt, indem der verschlüsselte Datenblock von 114 Bit genommen und dieselbe "exklusive ODER" -Operation unter Verwendung desselben 114-Bit-Verschlüsselungsblocks durchlaufen wird, der am Sender verwendet wurde.

Der Verschlüsselungsblock, der von beiden Enden des Übertragungsweges für eine gegebene Übertragungsrichtung verwendet wird, wird am BSS und MS durch einen Verschlüsselungsalgorithmus erzeugt, der als A5 bezeichnet wird. Der A5-Algorithmus verwendet einen 64-Bit-Chiffrierschlüssel (Kc), der während des Authentifizierungsprozesses während des Anrufaufbaus erzeugt wird, und die 22-Bit-TDMA-Rahmennummer (COUNT), die Dezimalwerte von 0 bis 2715647 annimmt und eine Wiederholungszeit von 3,48 Stunden hat (Hyper-Frame-Intervall). Der A5-Algorithmus erzeugt tatsächlich zwei Verschlüsselungsblöcke während jeder TDMA-Periode. Ein Pfad für den Uplink-Pfad und der andere für den Downlink-Pfad.

Zeitfenster Staffelung

Zeitschlitzverschiebung ist das Prinzip der Ableitung der Zeitschlitzorganisation der Aufwärtsverbindung aus der Zeitschlitzorganisation der Abwärtsverbindung. Ein bestimmter Zeitschlitz der Aufwärtsverbindung wird aus der Abwärtsverbindung abgeleitet, indem die Anzahl der Abwärtsverbindungszeitschlitze um drei verschoben wird.

Grund

Durch die Verschiebung von drei Zeitschlitzen vermeidet die Mobilstation das gleichzeitige Senden und Empfangen. Dies ermöglicht eine einfachere Implementierung der Mobilstation; Der Empfänger in der Mobilstation muss nicht vor dem Sender derselben Mobilstation geschützt werden. Normalerweise empfängt eine Mobilstation während eines Zeitfensters und verschiebt sich dann in der Frequenz um 45 MHz für GSM-900 oder 95 MHz für GSM-1800, um später zu senden. Dies impliziert, dass es eine Zeitbasis für Downlink und eine für Uplink gibt.

Timing Advance

Timing Advance ist der Prozess der frühzeitigen Übertragung des Bursts an die BTS (Timing Advance), um die Ausbreitungsverzögerung zu kompensieren.

Warum wird es benötigt?

Dies ist aufgrund des auf dem Funkpfad verwendeten Zeitmultiplexschemas erforderlich. Die BTS empfängt Signale von verschiedenen Mobilstationen sehr nahe beieinander. Wenn sich eine Mobilstation jedoch weit von der BTS entfernt befindet, muss sich die BTS mit der Ausbreitungsverzögerung befassen. Es ist wichtig, dass der an der BTS empfangene Burst korrekt in den Zeitschlitz passt. Andernfalls könnten sich die Bursts von den Mobilstationen, die benachbarte Zeitschlitze verwenden, überlappen, was zu einer schlechten Übertragung oder sogar zu einem Kommunikationsverlust führen würde.

Sobald eine Verbindung hergestellt wurde, misst die BTS kontinuierlich den Zeitversatz zwischen ihrem eigenen Burst-Zeitplan und dem Empfangsplan des Mobilstations-Bursts. Basierend auf diesen Messungen kann die BTS die Mobilstation über den SACCH mit dem erforderlichen Zeitvorlauf versorgen. Beachten Sie, dass der Zeitvorlauf aus der Entfernungsmessung abgeleitet wird, die auch im Übergabeprozess verwendet wird. Die BTS sendet einen Zeitvorlaufparameter gemäß dem wahrgenommenen Zeitvorlauf an jede Mobilstation. Jede der Mobilstationen stellt dann ihr Timing vor, mit dem Ergebnis, dass Signale von den verschiedenen Mobilstationen, die bei BTS ankommen, für die Ausbreitungsverzögerung kompensiert werden.

Zeitvorlauf

Eine 6-Bit-Zahl gibt an, wie viele Bits die MS ihre Übertragung vorantreiben muss. Dieser Zeitvorschuss ist TA.

Die 68,25 Bit lange GP (Schutzperiode) des Zugriffsbursts bietet die erforderliche Flexibilität, um die Übertragungszeit zu verlängern.

Der Zeitvorlauf TA kann einen Wert zwischen 0 und 63 Bit haben, was einer Verzögerung von 0 bis 233 Mikrosekunden entspricht. Zum Beispiel muss die MS in 10 km Entfernung von der BTS 66 Mikrosekunden früher mit der Übertragung beginnen, um die Umlaufverzögerung zu kompensieren.

Die maximale Mobilreichweite von 35 km wird eher durch den Zeitvorlauf als durch die Signalstärke bestimmt.