UMTS - Kurzanleitung

Die drahtlose Kommunikation war für unsere Vorfahren eine Magie, aber Marconi konnte sie 1895 mit seinem drahtlosen Telegraphen initiieren. Die drahtlose Kommunikation kann in drei Epochen eingeteilt werden.

- Pionierzeit (bis 1920)

- Pre Cellular Era (1920-1979)

- Cellular Era (nach 1979)

Das erste kommerzielle Mobiltelefonsystem wurde 1946 von BELL in St. Louis, USA, eingeführt. Nur wenige glückliche Kunden erhielten die Dienste. Frühe mobile Systeme verwendeten einzelne Hochleistungssender mit analogen Frequenzmodulationstechniken, um eine Abdeckung von bis zu 50 Meilen zu erreichen, und daher konnten aufgrund dieser strengen Bandbreitenbeschränkungen nur begrenzte Kunden den Dienst erhalten.

Zelluläre Ära

Um die Einschränkungen der Bandbreitenknappheit zu überwinden und größere Abschnitte abzudecken, führte das BELL-Labor das Prinzip des zellularen Konzepts ein. Durch die Frequenzwiederverwendungstechnik lieferte diese Methode eine bessere Abdeckung, eine bessere Nutzung des verfügbaren Frequenzspektrums und eine verringerte Sendeleistung. Die eingerichteten Anrufe sind jedoch zwischen den Basisstationen zu übermitteln, während die Telefone in Bewegung sind.

Obwohl das in den USA ansässige BELL-Labor das Mobilfunkprinzip einführte, waren die nordischen Länder die ersten, die mit der Einführung des Nordic Mobile Telephone (NMT) 1981 Mobilfunkdienste für den kommerziellen Gebrauch einführten.

Systeme der ersten Generation

Alle diese Systeme waren analoge Systeme mit FDMA-Technologie. Sie werden auch als First Generation (1G) -Systeme bezeichnet. Nach dem zellulären Prinzip kamen verschiedene Systeme zum Einsatz. Sie sind unten aufgeführt.

| Jahr | Mobiles System |

|---|---|

| 1981 | Nordisches Mobiltelefon (NMT) 450 |

| 1982 | Amerikanisches Mobiltelefonsystem (AMPS) |

| 1985 | Total Access Communication System (TACS) |

| 1986 | Nordische Mobiltelefonie (NMT) 900 |

Nachteile von 1G-Systemen

- Sie waren analog und daher nicht störungsresistent.

- Verschiedene Länder folgten ihren eigenen Standards, die nicht kompatibel waren.

Um die Schwierigkeiten von 1G zu überwinden, wurde die digitale Technologie von den meisten Ländern gewählt und eine neue Ära namens 2G begann.

Vorteile von 2G

- Verbesserte spektrale Nutzung durch Verwendung fortschrittlicher Modulationstechniken.

- Durch die Sprachcodierung mit niedrigerer Bitrate konnten mehr Benutzer die Dienste gleichzeitig nutzen.

- Reduzierung des Overheads bei der Signalisierung zur Kapazitätserweiterung.

- Gute Quell- und Kanalcodierungstechniken machen das Signal gegenüber Interferenzen robuster.

- Neue Dienste wie SMS wurden aufgenommen.

- Es wurde eine verbesserte Effizienz des Zugangs und der Übergabekontrolle erreicht.

| Name der Systeme | Land |

|---|---|

| DAMPS-Digital Advanced Mobiltelefonsystem | Nordamerika |

| GSM-Globales System für die mobile Kommunikation | Europäische Länder und internationale Anwendungen |

| JDC - Japanese Digital Cellular | Japan |

| Schnurloses CT-2-Telefon - 2 | Vereinigtes Königreich |

| Europäisches schnurloses DECT-Digital-Telefon | europäische Länder |

Geschichte von GSM

Der GSM-Standard ist ein europäischer Standard, der sich mit vielen Kompatibilitätsproblemen befasst hat, insbesondere mit der Entwicklung der digitalen Funktechnologie.

Meilensteine von GSM

- 1982 - Der Verband der Europäischen Post und des Telegraphen (CEPT) gründet Group Special Mobile.

- 1985 - Die Annahme der Empfehlungsliste wurde von der Gruppe erstellt.

- 1986 - Für die gemeinsame Luftschnittstelle wurden verschiedene Feldtests für die Funktechnik durchgeführt.

- 1987 - TDMA wurde als Zugangsstandard gewählt. Das MoU wurde zwischen 12 Betreibern unterzeichnet.

- 1988 - Die Validierung des Systems wurde durchgeführt.

- 1989 - Die Verantwortung wird vom European Telecommunication Standards Institute (ETSI) übernommen.

- 1990 - Die erste GSM-Spezifikation wurde veröffentlicht.

- 1991 - Das erste kommerzielle GSM-System wird eingeführt.

Frequenzbereich von GSM

GSM arbeitet mit FDMA-TDMA und FDD in vier verschiedenen Frequenzbereichen. Sie sind wie folgt -

| System | P-GSM (primär) | E-GSM (erweitert) | GSM 1800 | GSM 1900 |

|---|---|---|---|---|

| Freq Uplink | 890-915 MHz | 880-915 MHz | 1710-1785 MHz | 1850-1910 MHz |

| Freq Downlink | 935-960 MHz | 925-960 MHz | 1805-1880 MHz | 1930-1990 MHz |

Das immense Potenzial herkömmlicher Telefone kann aufgrund der durch die Verbindungskabel auferlegten Begrenzung nicht maximal ausgeschöpft werden. Diese Einschränkung wurde jedoch mit dem Aufkommen des Mobilfunkgeräts aufgehoben.

Frequenzknappheitsproblem

Wenn wir für jeden Teilnehmer eine dedizierte HF-Schleife verwenden, benötigen wir eine größere Bandbreite, um auch nur eine begrenzte Anzahl von Subsc in einer einzelnen Stadt zu bedienen.

Beispiel

Eine einzelne HF-Schleife erfordert 50 kHz S / W; dann brauchen wir für einen Lakh-Abonnenten 1,00,000 x 50 kHz = 5 GHz.

Um dieses S / W-Problem zu lösen, müssen Teilnehmer die HF-Kanäle anstelle von dedizierten HF-Schleifen nach Bedarf gemeinsam nutzen. Dies kann durch Verwendung mehrerer Zugriffsmethoden FDMA, TDMA oder CDMA erreicht werden. Selbst dann erweist sich die Anzahl der HF-Kanäle, die erforderlich sind, um die Teilnehmer zu bedienen, als nicht praktikabel.

Beispiel

Betrachten Sie eine Subs-Dichte von 30 Quadratkilometern, einen Dienstgrad von 1% und einen pro mobilem Sub angebotenen Verkehr von 30 m E. Die Anzahl der erforderlichen HF-Kanäle beträgt -

| Radius (km) | Fläche in km² | Subs | HF-Kanäle |

|---|---|---|---|

| 1 | 3.14 | 100 | 8 |

| 3 | 28.03 | 900 | 38 |

| 10 | 314 | 10000 | 360 |

Für 10.000 Subs, um 360 Funkkanäle zuzuweisen, benötigen wir ein S / W von 360 × 50 KHz = 18 MHz. Dies ist praktisch nicht möglich.

Zellulärer Ansatz

Mit einer begrenzten Frequenzressource kann das Mobilfunkprinzip Tausende von Teilnehmern zu erschwinglichen Kosten bedienen. In einem Mobilfunknetz wird die Gesamtfläche in kleinere Bereiche unterteilt, die als "Zellen" bezeichnet werden. Jede Zelle kann eine begrenzte Anzahl von Mobilfunkteilnehmern innerhalb ihrer Grenzen abdecken. Jede Zelle kann eine Basisstation mit mehreren HF-Kanälen haben.

Frequenzen, die in einem bestimmten Zellenbereich verwendet werden, werden gleichzeitig in einer anderen Zelle wiederverwendet, die geografisch getrennt ist. Beispielsweise kann ein typisches Muster mit sieben Zellen betrachtet werden.

Die insgesamt verfügbaren Frequenzressourcen sind in sieben Teile unterteilt, wobei jeder Teil aus mehreren Funkkanälen besteht und einem Zellenstandort zugeordnet ist. In einer Gruppe von 7 Zellen wird das verfügbare Frequenzspektrum vollständig verbraucht. Die gleichen sieben Frequenzsätze können nach einer bestimmten Entfernung verwendet werden.

Die Gruppe von Zellen, in der das verfügbare Frequenzspektrum vollständig verbraucht ist, wird als Zellcluster bezeichnet.

Zwei Zellen mit derselben Nummer im benachbarten Cluster verwenden denselben Satz von HF-Kanälen und werden daher als "Co-Kanal-Zellen" bezeichnet. Der Abstand zwischen den Zellen, die dieselbe Frequenz verwenden, sollte ausreichen, um die Gleichkanalstörung (Co-Chl) auf einem akzeptablen Niveau zu halten. Daher sind die zellularen Systeme durch Gleichkanalstörungen begrenzt.

Daher ermöglicht ein zelluläres Prinzip Folgendes.

Effizientere Nutzung der verfügbaren begrenzten HF-Quelle.

Herstellung jedes Teils des Teilnehmerterminals in einer Region mit demselben Kanalsatz, sodass jedes Mobiltelefon überall in der Region verwendet werden kann.

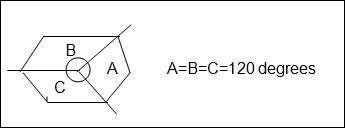

Form der Zellen

Für analytische Zwecke wird eine "Sechseck" -Zelle aus folgenden Gründen anderen Formen auf Papier vorgezogen.

Ein Sechseck-Layout erfordert weniger Zellen, um einen bestimmten Bereich abzudecken. Daher sind weniger Basisstationen und minimale Kapitalinvestitionen vorgesehen.

Andere geometrische Formen können dies nicht effektiv tun. Wenn beispielsweise kreisförmige Zellen vorhanden sind, überlappen sich die Zellen.

Auch für einen bestimmten Bereich zwischen Quadrat, Dreieck und Sechseck ist der Radius eines Sechsecks das Maximum, das für schwächere Handys benötigt wird.

In Wirklichkeit sind Zellen nicht sechseckig, sondern unregelmäßig geformt, was durch Faktoren wie die Ausbreitung von Funkwellen über das Gelände, Hindernisse und andere geografische Einschränkungen bestimmt wird. Komplexe Computerprogramme sind erforderlich, um einen Bereich in Zellen zu unterteilen. Ein solches Programm ist „Tornado“ von Siemens.

Betriebsumgebung

Aufgrund der Mobilität unterliegen die Funksignale zwischen einer Basisstation und mobilen Endgeräten einer Vielzahl von Änderungen, wenn sie vom Sender zum Empfänger übertragen werden, selbst innerhalb derselben Zelle. Diese Änderungen sind zurückzuführen auf -

- Physikalische Trennung von Sender und Empfänger.

- Physische Umgebung des Pfades, dh Gelände, Gebäude und andere Hindernisse.

Langsames Verblassen

Unter Freiraumbedingungen (oder) LOS wird die HF-Signalausbreitungskonstante als zwei betrachtet, dh r = 2. Dies gilt für statische Funksysteme.

In einer mobilen Umgebung sind diese Abweichungen spürbar und normalerweise wird 'r' als 3 bis 4 angenommen.

Rayleigh verblasst

Die direkte Sichtlinie in einer mobilen Umgebung zwischen Basisstation und Mobiltelefon ist nicht gewährleistet, und das am Empfänger empfangene Signal ist die Summe einer Anzahl von Signalen, die über verschiedene Pfade (Mehrweg) gelangen. Die Mehrwegeausbreitung von HF-Wellen beruht auf der Reflexion von HF-Energie von einem Hügel, Gebäude, LKW oder Flugzeug usw. Die reflektierte Energie erfährt ebenfalls eine Phasenänderung.

Wenn 180 mit direkten Pfadsignalen phasenverschoben sind, neigen sie dazu, sich gegenseitig aufzuheben. Daher neigen die Mehrwegesignale dazu, die Signalstärke zu verringern. Abhängig von der Position des Senders und Empfängers und verschiedenen reflektierenden Hindernissen entlang der Weglänge schwankt das Signal. Die Schwankungen treten schnell auf und werden als "Rayleigh-Fading" bezeichnet.

Darüber hinaus führt die Mehrwegeausbreitung zu einer „Impulsverbreiterung“ und einer „Inter-Symbol-Interferenz“.

Doppler-Effekt

Aufgrund der Mobilität des Teilnehmers tritt eine Änderung der Frequenz der empfangenen HF-Signale auf. Mobilfunksysteme verwenden folgende Techniken, um diesen Problemen entgegenzuwirken.

- Kanalcodierung

- Interleaving

- Equalization

- Rechenempfänger

- Langsames Frequenzspringen

- Antennenvielfalt

Gleichkanalinterferenz und Zelltrennung

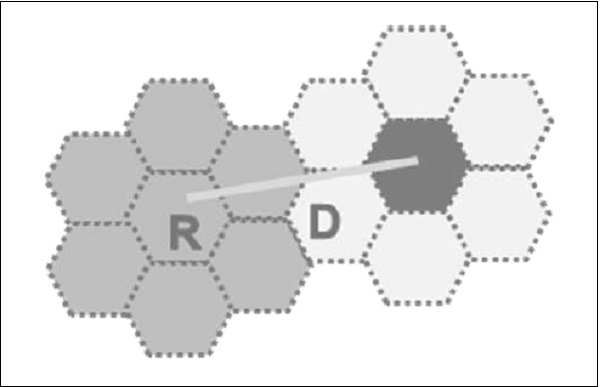

Wir nehmen ein zellulares System mit einem Zellradius "R" und einem Gleichkanalabstand "D" und der Clustergröße "N" an. Da die Zellengröße fest ist, ist die Gleichkanalstörung unabhängig von der Leistung.

Die Co-Chl-Interferenz ist eine Funktion von "q" = D / R.

Q = Co-Chl-Interferenzreduzierungsfaktor.

Ein höherer Wert von "q" bedeutet weniger Interferenz.

Ein niedrigerer Wert von "q" bedeutet hohe Interferenz.

"Q" bezieht sich auch auf die Clustergröße (N) als q = 3N

q = 3N = D / R.

Für verschiedene Werte von N ist q -

N = 1 3 4 7 9 12

Q = 1.73 3 3.46 4.58 5.20 6.00Höhere Werte von "q"

- Reduziert Gleichkanalstörungen,

- Führt zu einem höheren Wert von "N" mehr Zellen / Cluster,

- Weniger Kanäle / Zellen,

- Weniger Verkehrskapazität.

Niedrigere Werte von "q"

- Erhöht die Gleichkanalstörung,

- Führt zu einem niedrigeren Wert von "n" weniger Zellen / Cluster,

- Mehr Anzahl von Kanälen / Zellen,

- Mehr Verkehrskapazität.

Im Allgemeinen ist N = 4, 7, 12.

C / I-Berechnungen und 'q'

Der Wert von "q" hängt auch von C / I ab. "C" ist die vom gewünschten Sender empfangene Trägerleistung und "I" ist die von allen störenden Zellen empfangene Gleichkanalstörung. Bei einem Wiederverwendungsmuster mit sieben Zellen muss die Anzahl der Gleichkanal-Interferenzzellen sechs betragen.

Der Signalverlust ist proportional zu (Entfernung) –r

R - Ausbreitungskonstante.

c α R-r

R = Radius der Zelle.

I α 6 D-r

D = Gleichkanalabstand

C / I = R - r / 6D - r = 1/6 × Dr / Rr = 1/6 (D / R) r

C / I = 1/6 qr, da q = D / R und qr = 6 C / I.

Q = [6 × C / I] 1 / r

Basierend auf der akzeptablen Sprachqualität wurde festgestellt, dass der Wert von C / I gleich 18 dB ist.

Vorausgesetzt,

- Ein Muster zur Wiederverwendung von sieben Zellen

- Rundstrahlantennen

Der Wert von 'q' kann typischerweise um 4,6 liegen.

Der Wert r wird als 3 angenommen.

Dies ist eine ideale Bedingung, wenn man bedenkt, dass der Abstand der mobilen Einheiten von den störenden Zellen in allen Fällen gleichmäßig gleich 'D' ist. Praktisch mobile Bewegungen und die Entfernung 'D' reduzieren sich jedoch auf 'D-R', wenn sie die Grenze der Zelle erreichen, und C / I fällt auf 14,47 dB ab.

Daher erfüllt das 'Freq'-Wiederverwendungsmuster von 7 nicht die C / I-Kriterien mit Rundstrahlantennen.

Wenn N = 9 (oder) 12,

N = 9 q = 5,2 C / I = 19,78 dB

N = 12 q = 6,0 C / I = 22,54 dB

Daher soll entweder ein 9- oder ein 12-Zellen-Muster mit Rundstrahlantennen vorliegen, aber die Verkehrsabwicklungskapazität ist verringert. Daher sind sie nicht bevorzugt.

Um N = 7 (oder niedriger) zu verwenden, werden an jedem Zellenstandort Richtantennen verwendet. Eine Zelle mit 3 Sektoren ist sehr beliebt und entspricht der folgenden Abbildung.

Das Font-Back-Coupling-Phänomen der Antenne reduziert die Anzahl potenzieller Interferer.

Zum Beispiel wenn N = 7.

Bei Rundstrahlantennen muss die Anzahl der störenden Zellen sechs betragen. Bei Richtantennen und 3 Sektoren wird das Gleiche auf zwei reduziert. Für N = 7 und drei Sektoren verbessert sich das C / I selbst unter schlechtesten Bedingungen von 14,47 dB auf 24,5 dB. Dann erfüllt C / I die Anforderung von 18 dB. Für N = 7 und sechs Sektoren verbessert sich das C / I auf 29 dB.

Für städtische Anwendungen wird N = 4 und eine Zelle mit drei Sektoren verwendet, so dass mehr Träger pro Zelle als N = 7 erhalten werden. Auch das C / I wird im schlimmsten Fall 20 dB.

DAMPS Verwendet 7/21 Zellmuster

GSM Verwendet 4/21 Zellmuster

Vorteile der Sektorierung

- Verringern Sie die Gleichkanalstörung

- Erhöhen Sie die Systemkapazität

Nachteile der Sektorisierung

- Große Anzahl von Antennen an der Basisstation.

- Eine Erhöhung der Anzahl von Sektoren / Zelle verringert die Trunking-Effizienz

- Durch die Sektorisierung wird der Versorgungsbereich für eine bestimmte Gruppe von Kanälen reduziert.

- Die Anzahl der Übergaben steigt.

Weiterleiten

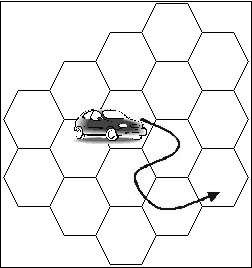

Wenn sich die mobile Einheit auf einem Pfad bewegt, kreuzt sie verschiedene Zellen. Jedes Mal, wenn es in eine andere Zelle eintritt, die mit f = unterschiedlicher Frequenz verbunden ist, wird die Steuerung des Mobiltelefons von der anderen Basisstation übernommen. Dies wird als "Übergabe" bezeichnet.

Die Übergabe erfolgt basierend auf -

- Informationen zur Signalstärke empfangen, wenn sie unter einem Schwellenwert liegen.

- Das Verhältnis von Träger zu Interferenz beträgt weniger als 18 dB.

Interferenz benachbarter Kanäle

Eine bestimmte Zelle / ein bestimmter Sektor verwendet eine Anzahl von HF-Kanälen. Aufgrund unvollständiger Empfängerfilter, die es nahegelegenen Frequenzen ermöglichen, in das Durchlassband zu gelangen, kommt es zu Nachbarkanalstörungen.

Sie kann reduziert werden, indem die Frequenzabstände zwischen den einzelnen HF-Kanälen in einer bestimmten Zelle so groß wie möglich gehalten werden. Wenn der Wiederverwendungsfaktor klein ist, ist diese Trennung möglicherweise nicht ausreichend.

Eine Kanaltrennung durch Auswahl von HF-Frequenzen, die mehr als 6 Kanäle voneinander entfernt sind, reicht aus, um benachbarte Kanalstörungen in Grenzen zu halten.

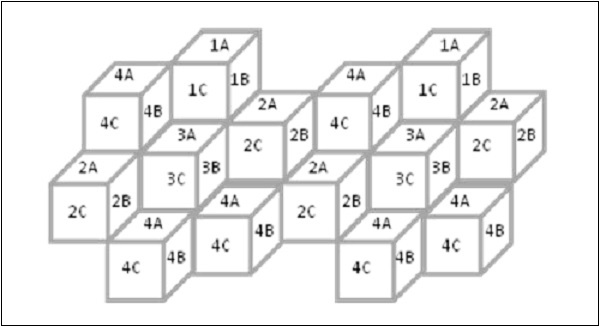

Zum Beispiel ist in GSM, das dem 4/12-Muster folgt, N = 4

Sektoren = 3 / Zelle

IA wird RF Carr verwenden. 1, 13, 25, ……… ..

IB wird RF Carr 5, 17, 29, ………… verwenden

IC wird RF Carr verwenden. 9, 21, 33, ……… .. und so weiter.

Trunking

Mobilfunkgeräte sind auf Trunking angewiesen, um eine große Anzahl von Benutzern in einem begrenzten Funkspektrum unterzubringen. Jedem Benutzer wird je nach Bedarf / pro Anruf ein Kanal zugewiesen, und bei Beendigung der Zelle wird der Kanal an den gemeinsamen Pool von HF-Kanälen zurückgegeben.

Servicequalität (GOS)

Aufgrund von Trunking besteht die Wahrscheinlichkeit, dass ein Anruf blockiert wird, wenn alle HF-Kanäle belegt sind. Dies wird als "Grade of Service" "GOS" bezeichnet.

Der Mobilfunkentwickler schätzt die maximal erforderliche Kapazität und weist die richtige Anzahl von HF-Kanälen zu, um das GOS zu erfüllen. Für diese Berechnungen wird die Tabelle 'ERLANG B' verwendet.

Zellteilung

Wenn die Anzahl der Benutzer in einer Startzelle eine Sättigung erreicht (anfängliches Design) und keine freie Frequenz mehr verfügbar ist, wird die Startzelle aufgeteilt, normalerweise in vier kleinere Zellen, und der Verkehr steigt um vier und mehr Teilnehmer kann serviert werden.

Nach 'n' Splits wird der Verkehr sein -

T2 = T0 × 42

Leistung wird reduziert -

P2 = P0 - n × 12 dB

Daher verbessert die Zellteilung die Kapazität und senkt die Sendeleistung.

Das GSM-Netz ist in vier Hauptsysteme unterteilt:

- Vermittlungssystem (SS)

- Basisstationssystem (BSS)

- Mobilstation (MS)

- Betriebs- und Wartungszentrum (OMC)

Das Vermittlungssystem, auch als Netzwerk- und Vermittlungssystem (NSS) bezeichnet, ist für die Ausführung der Anrufverarbeitung und der teilnehmerbezogenen Funktionen verantwortlich. Das Vermittlungssystem umfasst folgende Funktionseinheiten:

- Mobile Vermittlungsstelle

- Heimatregister registrieren

- Besucherregister

- Geräteidentitätsregister

- Authentifizierungszentrum

Mobile Vermittlungsstelle

Das Mobile Switching Center (MSC) führt alle Vermittlungsfunktionen für alle Mobilstationen aus, die sich in dem geografischen Gebiet befinden, das von den zugewiesenen BSSs gesteuert wird. Außerdem ist es mit PSTN, anderen MSCs und anderen Systemeinheiten verbunden.

Funktionen von MSC

Anrufbearbeitung, die den mobilen Charakter von Teilnehmern berücksichtigt, unter Berücksichtigung der Standortregistrierung, der Authentifizierung von Teilnehmern und Geräten, der Übergabe und des Prepaid-Dienstes.

Verwaltung des erforderlichen logischen Funkverbindungskanals während eines Anrufs.

Verwaltung des MSC-BSS-Signalisierungsprotokolls.

Abwicklung der Standortregistrierung und Sicherstellung der Zusammenarbeit zwischen Mobilstation und VLR.

Steuert die Übergabe zwischen BSS und MSC.

Dient als Gateway-MSC zum Abfragen von HLR. Die MSC, die mit dem PSTN / ISDN-Netzwerk verbunden ist, wird als GMSC bezeichnet. Dies ist die einzige MSC im Netzwerk, die mit dem HLR verbunden ist.

Standardfunktionen eines Schalters wie Laden.

Heimatregister (HLR)

Heimatregister enthält -

- Die Identität des Mobilfunkteilnehmers namens International Mobile Sub Identity (IMSI).

- ISDN-Verzeichnisnummer der Mobilstation.

- Abonnementinformationen zu Diensten.

- Serviceeinschränkungen.

- Standortinformationen für die Anrufweiterleitung.

Ein HLR pro GSM-Netz wird empfohlen und es kann sich um eine verteilte Datenbank handeln. Permanente Daten in HLR werden von der Mensch-Maschine-Schnittstelle geändert. Temporäre Daten wie Standortinformationen ändern sich in HLR dynamisch.

Besucherregister (VLR)

Das VLR ist immer in das MSC integriert. Wenn eine Mobilstation in einen neuen MSC-Bereich wandert, fordert das mit dieser MSC verbundene VLR Daten über die Mobilstation vom HLR an. Wenn die Mobilstation später einen Anruf tätigt, verfügt das VLR über die Informationen, die für den Anrufaufbau erforderlich sind, ohne dass das HLR jedes Mal abgefragt werden muss. VLR enthält Informationen wie die folgenden:

- Identität des mobilen U-Bootes,

- Jede temporäre mobile Unteridentität,

- ISDN-Verzeichnisnummer des Mobiltelefons,

- Eine Verzeichnisnummer, um den Anruf an die Roaming-Station weiterzuleiten.

- Ein Teil der HLR-Daten für die Mobiltelefone, die sich derzeit im MSC-Servicebereich befinden.

Geräteidentitätsregister

Das Geräteidentitätsregister besteht aus der Identität von Mobilstationsgeräten, die als International Mobile Equipment Identity (IMEI) bezeichnet werden und gültig, verdächtig und verboten sein können. Wenn eine Mobilstation auf das System zugreift, wird das Gerätevalidierungsverfahren aufgerufen, bevor die Dienste bereitgestellt werden.

Die Informationen sind in Form von drei Listen verfügbar.

Weiße Liste - Das Terminal darf eine Verbindung zum Netzwerk herstellen.

Graue Liste - Das Terminal wird vom Netzwerk auf mögliche Probleme überwacht.

Schwarze Liste - Die als gestohlen gemeldeten Terminals sind nicht typgenehmigt. Sie dürfen keine Verbindung zum Netzwerk herstellen. EIR informiert die VLR über die Liste, in der sich die jeweilige IMEI befindet.

Authentifizierungscenter

Es ist mit einem HLR verbunden. Es speichert für jeden Mobilfunkteilnehmer einen Identitätsschlüssel namens Authentifizierungsschlüssel (Ki). Dieser Schlüssel wird verwendet, um die Authentifizierungs-Triplets zu generieren.

- RAND (Zufallszahl),

- SRES (Signed Response) - Zur Authentifizierung von IMSI,

- Kc (Chiffrierschlüssel) - Zum Verschlüsseln der Kommunikation über den Funkpfad zwischen der MS und dem Netzwerk.

Betriebs- und Wartungszentrum (OMC)

Es ist die funktionale Einheit, über die der Netzbetreiber das System überwachen und steuern kann, indem er die folgenden Funktionen ausführt:

- Software Installation

- Verkehrsregelung

- Leistungsdatenanalyse

- Rückverfolgung von Abonnenten und Geräten

- Konfigurationsmanagement

- Abonnentenverwaltung

- Verwaltung mobiler Geräte

- Verwaltung von Gebühren und Abrechnungen

Basisstationssystem (BSS)

BSS verbindet die MS und das NSS. Es setzt sich zusammen aus:

- Basis-Transceiver-Station (BTS), auch Basisstation genannt.

- Basisstationscontroller (BSC).

BTS und BSC kommunizieren über die standardisierte Abis-Schnittstelle. BTS wird von BSC gesteuert und eine BSC kann viele BTS unter ihrer Kontrolle haben.

Basis-Transceiver-Station (BTS)

BTS beherbergt die Funk-Transceiver und verwaltet die Funkverbindungsprotokolle mit der Mobilstation. Jede BTS besteht aus Funkübertragungs- und -empfangsgeräten, einschließlich Antenne, Signalprozessoren usw. Jede BTS kann 1 bis 16 HF-Träger unterstützen. Die Parameter, die die BTS unterscheiden, sind Leistungspegel, Antennenhöhe, Antennentyp und Anzahl der Träger.

Funktionen von BTS

Es ist für die Zeit- und Frequenzsynchronisation verantwortlich.

Der Prozess der Kanalcodierung, Verschlüsselung, Multiplexung und Modulation für die Transdirektion und der Umkehrung für den Empfang ist durchzuführen.

Es muss die Übertragung von den Mobiltelefonen im Voraus in Abhängigkeit von ihrer Entfernung von BTS (Timing Advance) veranlassen.

Es muss Direktzugriffsanforderungen von Mobiltelefonen erkennen, die Funkkanäle messen und überwachen, um die Stromversorgung zu steuern und zu übergeben.

Basisstations-Controller

BSC verwaltet die Funkressourcen für eine oder eine Gruppe von BTS. Es übernimmt die Einrichtung von Funkkanälen, das Frequenzspringen, die Übergabe und die Steuerung der HF-Leistungspegel. BSC liefert die Zeit- und Frequenzsynchronisationsreferenzsignale, die von seinen BTSs gesendet werden. Es stellt die Verbindung zwischen der Mobilstation und der MSC her. BSC ist über Schnittstellen mit MSC, BTS und OMC verbunden.

Mobilstation

Es bezieht sich auf die Endgeräte, die von den drahtlosen Teilnehmern verwendet werden. Es besteht aus -

- SIM-Abonnenten-Identitätsmodul

- Mobilgeräte

Die SIM-Karte ist austauschbar und mit der entsprechenden SIM-Karte kann mit verschiedenen Mobilgeräten auf das Netzwerk zugegriffen werden.

Die Geräteidentität ist nicht mit dem Teilnehmer verknüpft. Das Gerät wird separat mit IMEI und EIR validiert. Die SIM-Karte enthält einen integrierten Schaltkreischip mit einem Mikroprozessor, einem Direktzugriffsspeicher (RAM) und einem Nur-Lese-Speicher (ROM). Die SIM-Karte sollte gültig sein und die Gültigkeit der MS beim Zugriff auf das Netzwerk authentifizieren.

SIM speichert auch teilnehmerbezogene Informationen wie IMSI, Zellenstandortidentität usw.

Funktionen der Mobilstation

- Funkübertragung und -empfang

- Funkkanalverwaltung

- Sprachcodierung / -decodierung

- Funkverbindungsfehlerschutz

- Flusskontrolle von Daten

- Ratenanpassung von Benutzerdaten an die Funkverbindung

- Mobilitätsmanagement

Leistungsmessungen bis zu maximal sechs umgebenden BTSs und Berichterstattung an das BSS, MS können kurz empfangene alphanumerische Nachrichten auf dem Flüssigkristalldisplay (LCD) speichern und anzeigen, das zum Anzeigen von Anrufwahl- und Statusinformationen verwendet wird.

Es gibt fünf verschiedene Kategorien von Mobiltelefoneinheiten, die vom europäischen GSM-System spezifiziert werden: 20 W, 8 W, 5 W, 2 W und 0,8 W. Diese entsprechen Leistungspegeln von 43 dBm, 39 dBm, 37 dBm, 33 dBm und 29 dBm. Die 20-W- und 8-W-Einheiten (Spitzenleistung) sind entweder für die Verwendung am Fahrzeug oder für tragbare Stationen vorgesehen. Die MS-Leistung ist in 2-dB-Schritten von ihrem Nennwert bis zu 20 mW (13 dBm) einstellbar. Dies erfolgt automatisch ferngesteuert über die BTS.

Transcoder

Transcoder sind Netzwerkeinheiten, die eingefügt werden, um die MSC-Seite mit der mobilen Seite zu verbinden. Die Sprachcodierungsrate auf der PSTN-Seite beträgt 64 Kbit / s, und in GSM über Funk wird die Sprache mit 13 Kbit / s codiert. Um die Datenrate über die Luftschnittstelle zu verringern und die Belastung der terrestrischen Verbindung (4: 1) zu verringern, werden Transcoder an einer geeigneten Stelle eingeführt, meist mit MSC.

Der Transcoder ist das Gerät, das 13-Kbit / s-Sprache oder 3,6 / 6/12-Kbit / s-Datenmultiplexe verwendet und vier davon in Standard-64-Kbit / s-Daten konvertiert. Zuerst werden die 13 Kbit / s oder die Daten mit 3,6 / 6/12 Kbit / s auf das Niveau von 16 Kbit / s gebracht, indem zusätzliche Synchronisationsdaten eingefügt werden, um den Unterschied zwischen einer 13-Kbit / s-Sprache oder Daten mit niedrigerer Rate auszugleichen, und dann sind es vier im Transponder kombiniert, um einen 64-Kbit / s-Kanal innerhalb des BSS bereitzustellen. Vier Verkehrskanäle können dann in einer 64-Kpbs-Schaltung gemultiplext werden. Somit beträgt die TRAU-Ausgangsdatenrate 64 Kbit / s.

Dann werden bis zu 30 solcher 64-Kpbs-Kanäle auf 2,048 Mbit / s gemultiplext, wenn ein CEPT1-Kanal auf der A-Bis-Schnittstelle bereitgestellt wird. Dieser Kanal kann bis zu 120 (16x 120) Verkehrs- und Steuersignale übertragen. Da die Datenrate zum öffentlichen Telefonnetz normalerweise bei 2 Mbit / s liegt, ist dies das Ergebnis der Kombination von Kanälen mit 30 x 64 Kbit / s oder Kanälen mit 120 x Kbit / s und 16 Kbit / s.

Andere Netzwerkelemente

Weitere Netzwerkelemente sind Komponenten wie SMS Service Center, Voicemailbox und SMS Flow.

SMS Service Center

Es ist mit MSC verbunden und verfügt über Interworking-Funktionen, um Mobilfunkteilnehmern einen Kurznachrichtendienst (Short Message Service, SMS) bereitzustellen. SMS können für Faxgeräte, PCs im Internet oder andere MS bestimmt sein. Der Standort der Empfänger-MS wird von MSC abgefragt und zugestellt.

Anrufbeantworter

Wenn der Mobilfunkteilnehmer aufgrund eines besetzten / außer Betrieb befindlichen Bereichs nicht in der Lage ist, eingehende Anrufe zu beantworten, wird der Anruf an eine Mailbox umgeleitet, die bereits vom Teilnehmer aktiviert wurde. Zu diesem Zweck wurde eine separate Konnektivität von MSC eingerichtet. Der Teilnehmer wird später per SMS benachrichtigt und kann die Nachricht abrufen.

SMS-Fluss

Wenn ein Benutzer eine SMS sendet, wird die Anfrage über die MSC gestellt.

Die MSC leitet die SMS an die SMSC weiter, wo sie gespeichert wird.

Die SMSC fragt das HLR ab, um herauszufinden, wo sich das Zielmobil befindet, und leitet die Nachricht an die Ziel-MSC weiter, wenn das Zielmobil verfügbar ist.

Wenn das Mobiltelefon nicht verfügbar ist, wird die Nachricht im aktuellen SMSC selbst gespeichert. In den meisten Installationen versucht der SMSC nicht erneut, wenn ein Mobiltelefon nicht für die SMS-Zustellung verfügbar ist. Stattdessen informiert die Ziel-MSC die SMSC, wenn das Mobiltelefon wieder in Reichweite ist. Die SMS-Verarbeitung ist im Gegensatz zur USSD eine Speicher- und Weiterleitungsoperation.

SMS hat eine Gültigkeitsdauer, für die es darauf wartet, dass das Zielmobil verfügbar ist. Nach dieser Zeit löscht der SMSC die Nachricht. Die Gültigkeitsdauer kann vom Benutzer festgelegt werden. Die normale Gültigkeit beträgt 1 Tag.

BTS und MS sind über Funkverbindungen verbunden, und diese Luftschnittstelle wird als Um bezeichnet. Eine Funkwelle ist Dämpfung, Reflexion, Doppler-Verschiebung und Interferenz durch andere Sender ausgesetzt. Diese Effekte führen zu einem Verlust der Signalstärke und zu Verzerrungen, die sich auf die Sprach- oder Datenqualität auswirken. Um den rauen Bedingungen gerecht zu werden, nutzt GSM eine effiziente und schützende Signalverarbeitung. Durch ein ordnungsgemäßes Mobilfunkdesign muss sichergestellt werden, dass in der Region eine ausreichende Funkabdeckung besteht.

Die Variation der Signalstärke für Mobilgeräte ist auf die verschiedenen Arten des Signalstärkenschwunds zurückzuführen. Es gibt zwei Arten von Signalstärkevariationen.

Macroscopic Variations- Aufgrund der Geländekontur zwischen BTS und MS. Der Fading-Effekt wird durch Abschattung und Beugung (Biegung) der Funkwellen verursacht.

Microscopic variations- Aufgrund von Mehrweg-, Kurzzeit- oder Rayleigh-Fading. Während sich die MS bewegt, werden Funkwellen von vielen verschiedenen Pfaden empfangen.

Rayleigh verblasst

Rayleigh-Fading oder makroskopische Variationen können als Addition von zwei Komponenten modelliert werden, die den Pfadverlust zwischen dem Mobiltelefon und der Basisstation ausmachen. Die erste Komponente ist die deterministische Komponente (L), die der Signalstärke einen Verlust hinzufügt, wenn der Abstand (R) zwischen der Basis und dem Mobiltelefon zunimmt. Diese Komponente kann geschrieben werden als -

L = 1 / R n

Wobei n typischerweise 4 ist. Die andere makroskopische Komponente ist eine logarithmische normale Zufallsvariable, die die Auswirkungen des Schattenverblassens berücksichtigt, die durch Variationen im Gelände und andere Hindernisse im Funkweg verursacht werden. Lokaler Mittelwert des Pfadverlusts = deterministische Komponente + logarithmische normale Zufallsvariable.

Mikroskopische Variationen oder Rayleigh-Fading treten auf, wenn sich das Mobiltelefon über kurze Strecken bewegt, verglichen mit der Entfernung zwischen Mobiltelefon und Basis. Diese kurzfristigen Schwankungen werden durch Signalstreuung in der Nähe der mobilen Einheit verursacht, beispielsweise durch einen Hügel, ein Gebäude oder den Verkehr. Dies führt zu vielen verschiedenen Pfaden, die zwischen Sender und Empfänger verfolgt werden (Multipath Propagation). Die reflektierte Welle wird sowohl in der Phase als auch in der Amplitude verändert. Das Signal kann effektiv verschwinden, wenn die reflektierte Welle um 180 Grad phasenverschoben zum Direktpfadsignal ist. Die partiellen phasenverschobenen Beziehungen zwischen mehreren empfangenen Signalen führen zu einer geringeren Verringerung der empfangenen Signalstärke.

Auswirkungen von Rayleigh Fading

Reflexion und Mehrwegeausbreitung können positive und negative Auswirkungen haben.

Sende- / Empfangsprozesse

Es gibt zwei Hauptprozesse beim Senden und Empfangen von Informationen über eine digitale Funkverbindung, beim Codieren und Modulieren.

Deckungserweiterung

Durch die Mehrwegeausbreitung können Funksignale hinter Hügeln und Gebäuden in Tunnel gelangen. Constructive and destructive interference Über mehrere Pfade empfangene Signale können sich addieren oder gegenseitig zerstören.

Codierung

Codierung ist die Informationsverarbeitung, bei der die Basisdatensignale so vorbereitet werden, dass sie geschützt und in eine Form gebracht werden, die die Funkverbindung verarbeiten kann. Im Allgemeinen umfasst der Codierungsprozess das logische EXclusive OR (EXOR). Die Codierung ist enthalten in -

- Sprachcodierung oder Transcodierung

- Kanalcodierung oder Vorwärtsfehlerkorrekturcodierung

- Interleaving

- Encryption

Burst-Formatierung

Die menschliche Sprache ist bandbegrenzt zwischen 300 Hz und 3400 Hz und wird in analogen Systemen einer Frequenzmodulation unterzogen. In digitalen festen PSTN-Systemen wird bandbegrenzte Sprache mit einer Rate von 8 kHz abgetastet und jede abgetastete wird in 8 Bits codiert, was zu 64 kbit / s führt (PCM A-Gesetz der Codierung). Digitales Mobilfunkgerät kann die für PSTN-Systeme verwendete hohe Bitrate nicht verarbeiten. Zur Reduzierung der Bitrate wurden intelligente Techniken zur Signalanalyse und -verarbeitung entwickelt.

Spracheigenschaften

Die menschliche Sprache kann in elementaren Lauten (Phonemen) unterschieden werden. Je nach Sprache gibt es 30 bis 50 verschiedene Phoneme. Die menschliche Stimme kann bis zu 10 Phoneme pro Sekunde erzeugen, so dass etwa 60 Bit / s erforderlich sind, um die Sprache zu übertragen. Alle einzelnen Merkmale und Intonationen würden jedoch verschwinden. Um die einzelnen Merkmale zu erhalten, ist die tatsächlich zu sendende Informationsmenge um ein Vielfaches höher, aber immer noch ein Bruchteil der für PCM verwendeten 64 Kbit / s.

Basierend auf dem Phonemproduktionsmechanismus der menschlichen Sprachorgane kann ein einfaches Sprachproduktionsmodell erstellt werden. Es scheint, dass während eines kurzen Zeitintervalls von 10 bis 30 ms die Modellparameter wie Tonhöhenperiode, stimmhaft / stimmlos, Verstärkungsverstärkung und Filterparameter ungefähr stationär (quasi stationär) bleiben. Der Vorteil eines solchen Modells ist die einfache Bestimmung der Parameter mittels linearer Vorhersage.

Sprachcodierungstechniken

Es gibt 3 Klassen von Sprachcodierungstechniken

Waveform Coding- Die Sprache wird in Wellenformcodierung so gut wie möglich übertragen. PCM ist ein Beispiel für die Wellenformcodierung. Die Bitrate reicht von 24 bis 64 kbit / s und die Sprachqualität ist gut und der Sprecher kann leicht erkannt werden.

Parameter Coding- Es wird nur eine sehr begrenzte Menge an Informationen gesendet. Ein nach dem Sprachproduktionsmodell aufgebauter Decoder regeneriert die Sprache am Empfänger. Für die Sprachübertragung sind nur 1 bis 3 kbit / s erforderlich. Die regenerierte Sprache ist verständlich, leidet jedoch unter Rauschen und oft kann der Sprecher nicht erkannt werden.

Hybrid Coding- Hybrid Coding ist eine Mischung aus Wellenformcodierung und Parametercodierung. Es kombiniert die Stärken beider Techniken und GSM verwendet eine Hybridcodierungstechnik namens RPE-LTP (Regular Pulse Excited-Long Term Prediction), die 13 Kbit / s pro Sprachkanal ergibt.

Sprachcodierung in GSM (Transcodierung)

Das 64-kbit / s-PCM wurde vom standardisierten A-Gesetz mit 8 Bit pro Abtastung in einen linear quantisierten 13-Bit-Bitstrom pro Abtastbitstrom umcodiert, der einer Bitrate von 104 kbit / s entspricht. Der 104-kbit / s-Strom wird in den RPE-LTP-Sprachcodierer eingespeist, der die 13-Bit-Abtastwerte in einem Block von 160 Abtastwerten (alle 20 ms) aufnimmt. Der RPE-LTP-Encoder erzeugt alle 20 ms 260 Bit, was zu einer Bitrate von 13 KBit / s führt. Dies bietet eine Sprachqualität, die für die Mobiltelefonie akzeptabel und mit drahtgebundenen PSTN-Telefonen vergleichbar ist. In GSM wird die 13-Kbit / s-Sprachcodierung als Vollratencodierer bezeichnet. Alternativ sind auch Codierer mit halber Rate (6,5 Kbit / s) verfügbar, um die Kapazität zu verbessern.

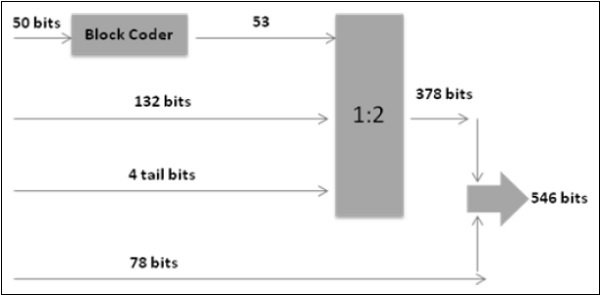

Kanalcodierung / Faltungscodierung

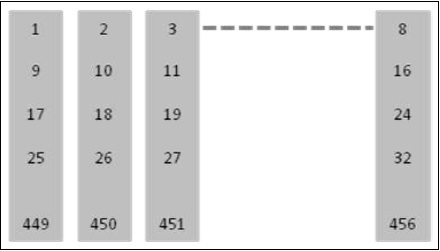

Die Kanalcodierung in GSM verwendet die 260 Bits von der Sprachcodierung als Eingabe zur Kanalcodierung und gibt 456 codierte Bits aus. Von den 260 vom RPE-LTP-Sprachcodierer erzeugten Bits werden 182 als wichtige Bits und 78 als unwichtige Bits klassifiziert. Wiederum werden 182 Bits in 50 wichtigste Bits unterteilt und in 53 Bits blockcodiert und mit 132 Bits und 4 Endbits addiert, was insgesamt 189 Bits entspricht, bevor eine 1: 2-Faltungscodierung durchgeführt wird, wobei 189 Bits in 378 Bits umgewandelt werden. Diese 378 Bits werden mit 78 unwichtigen Bits addiert, was zu 456 Bits führt.

Interleaving - Erste Ebene

Der Kanalcodierer liefert 456 Bit pro 20 ms Sprache. Diese sind verschachtelt und bilden acht Blöcke mit jeweils 57 Bits, wie in der folgenden Abbildung gezeigt.

In einem normalen Burst können Blöcke mit 57 Bits untergebracht werden, und wenn 1 solcher Burst verloren geht, gibt es eine 25% BER für die gesamten 20 ms.

Interleaving - Zweite Ebene

Eine zweite Verschachtelungsstufe wurde eingeführt, um die mögliche BER weiter auf 12,5% zu reduzieren. Anstatt zwei Blöcke mit 57 Bits aus denselben 20 ms Sprache innerhalb eines Bursts zu senden, werden ein Block aus 20 ms und ein Block aus dem nächsten Abtastwert von 20 ms zusammen gesendet. Eine Verzögerung wird in das System eingeführt, wenn die MS auf die nächsten 20 ms Sprache warten muss. Das System kann es sich jetzt jedoch leisten, einen ganzen Burst von den acht zu verlieren, da der Verlust nur 12,5% der Gesamtbits pro 20-ms-Sprachrahmen beträgt. 12,5% ist der maximale Verlustpegel, den ein Kanaldecoder korrigieren kann.

Verschlüsselung / Verschlüsselung

Der Zweck der Verschlüsselung besteht darin, den Burst so zu codieren, dass er von keinem anderen Gerät als dem Empfänger interpretiert werden kann. Der Verschlüsselungsalgorithmus in GSM wird als A5-Algorithmus bezeichnet. Dem Burst werden keine Bits hinzugefügt, was bedeutet, dass die Eingabe und Ausgabe für den Verschlüsselungsprozess mit der Eingabe identisch sind: 456 Bits pro 20 ms. Details zur Verschlüsselung finden Sie unter den Besonderheiten von GSM.

Multiplexing (Burst-Formatierung)

Jede Übertragung von Mobile / BTS muss einige zusätzliche Informationen zusammen mit Basisdaten enthalten. In GSM werden insgesamt 136 Bits pro Block von 20 ms hinzugefügt, wodurch sich die Gesamtsumme auf 592 Bits erhöht. Eine Schutzperiode von 33 Bit wird ebenfalls hinzugefügt, was 625 Bit pro 20 ms bringt.

Modulation

Modulation ist die Verarbeitung, bei der das Signal physikalisch vorbereitet wird, damit die Informationen auf einem HF-Träger transportiert werden können. GSM verwendet die Gaußsche Minimum Shift Keying-Technik (GMSK). Die Trägerfrequenz wird um +/- B / 4 verschoben, wobei B = Bitrate. Durch Verwendung des Gaußschen Filters wird die Bandbreite jedoch auf 0,3 anstatt auf 0,5 reduziert.

Besonderheiten von GSM

Nachfolgend sind die Besonderheiten von GSM aufgeführt, die wir in den folgenden Abschnitten behandeln werden -

- Authentication

- Encryption

- Zeitfenster Staffelung

- Timing Advance

- Diskontinuierliche Übertragung

- Stromschalter

- Adoptiver Ausgleich

- Langsames Frequenzspringen

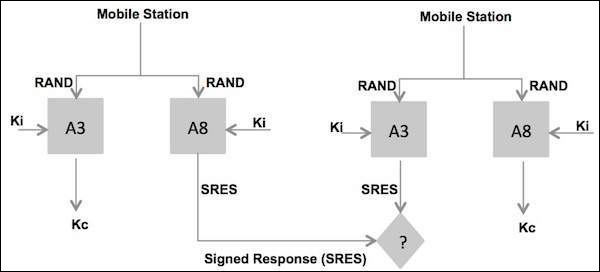

Authentifizierung

Da die Luftschnittstelle für betrügerischen Zugriff anfällig ist, muss die Authentifizierung verwendet werden, bevor die Dienste auf einen Teilnehmer ausgedehnt werden. Die Authentifizierung basiert auf den folgenden Begriffen.

Der Authentifizierungsschlüssel (Ki) befindet sich nur an zwei Stellen, der SIM-Karte und dem Authentifizierungscenter.

Der Authentifizierungsschlüssel (Ki) wird niemals über Funk übertragen. Es ist für Unbefugte praktisch unmöglich, diesen Schlüssel zu erhalten, um sich als ein bestimmter Mobilfunkteilnehmer auszugeben.

Authentifizierungsparameter

Die MS wird vom VLR mit einem Prozess authentifiziert, der drei Parameter verwendet -

RAND ist eine völlig zufällige Zahl.

SRES ist eine authentifizierungssignierte Antwort. Es wird durch Anwenden eines Authentifizierungsalgorithmus (A3) auf RAND und Ki generiert.

Kc ist der Chiffrierschlüssel. Der Kc-Parameter, der durch Anwenden des Verschlüsselungsschlüssel-Generierungsalgorithmus (A8) auf RAND und Ki erzeugt wird.

Diese Parameter (als Authentifizierungstriplett bezeichnet) werden von der AUC auf Anforderung des HLR generiert, zu dem der Teilnehmer gehört. Die Algorithmen A3 und A8 werden vom PLMN-Operator definiert und von der SIM ausgeführt.

Schritte in der Authentifizierungsphase

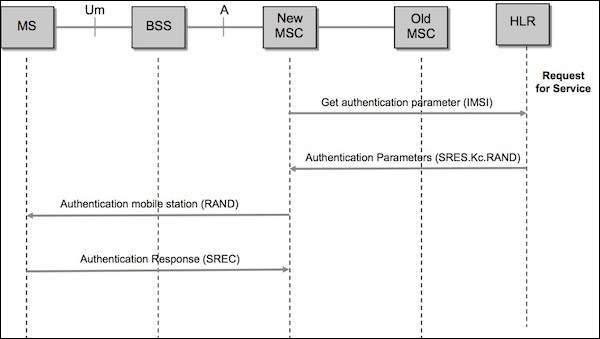

Das neue VLR sendet eine Anforderung an das HLR / AUC (Authentication Center), in der die für die angegebene IMSI verfügbaren "Authentifizierungs-Triplets" (RAND, SRES und Kc) angefordert werden.

Die AUC extrahiert unter Verwendung der IMSI den Teilnehmerauthentifizierungsschlüssel (Ki). Die AUC generiert dann eine Zufallszahl (RAND), wendet Ki und RAND sowohl auf den Authentifizierungsalgorithmus (A3) als auch auf den Verschlüsselungsschlüssel, den Generierungsalgorithmus (A8) an Erstellen Sie eine signierte Authentifizierungsantwort (SRES) und einen Chiffrierschlüssel (Kc). Die AUC gibt dann ein Authentifizierungstriplett zurück: RAND, SRES und Kc an die neue VLR.

Die MSC / VLR behält die beiden Parameter Kc und SRES zur späteren Verwendung bei und sendet dann eine Nachricht an die MS. Die MS liest ihren Authentifizierungsschlüssel (Ki) von der SIM-Karte, wendet die empfangene Zufallszahl (RAND) und Ki sowohl auf ihren Authentifizierungsalgorithmus (A3) als auch auf ihren Algorithmus zur Erzeugung von Chiffrierschlüsseln (A8) an, um eine authentifizierte signierte Antwort (SRES) und eine Verschlüsselung zu erzeugen Schlüssel (Kc). Die MS speichert Kc für später und verwendet Kc, wenn sie einen Befehl zum Verschlüsseln des Kanals empfängt.

Die MS gibt die generierte SRES an die MSC / VLR zurück. Das VLR vergleicht das von der MS zurückgegebene SRES mit dem erwarteten SRES, das zuvor von der AUC empfangen wurde. Wenn gleich, besteht das Mobiltelefon die Authentifizierung. Bei Ungleichheit werden alle Signalisierungsaktivitäten abgebrochen. In diesem Szenario wird davon ausgegangen, dass die Authentifizierung bestanden wurde.

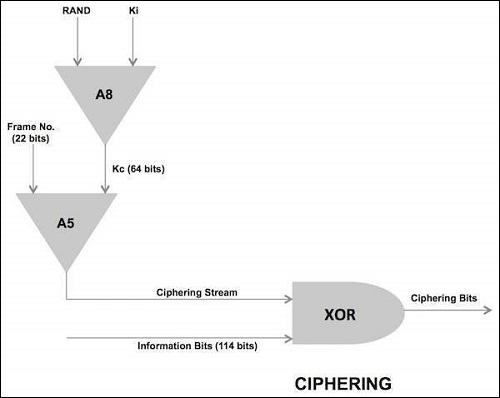

Verschlüsselung / Verschlüsselung

Daten werden auf der Senderseite in Blöcken von 114 Bit verschlüsselt, indem 114-Bit-Klartextdatenbursts genommen und eine logische EXOR-Funktionsoperation (Exclusive OR) mit einem 114-Bit-Verschlüsselungsblock ausgeführt werden.

Die Entschlüsselungsfunktion auf der Empfängerseite wird ausgeführt, indem der verschlüsselte Datenblock von 114 Bit genommen und dieselbe "exklusive ODER" -Operation unter Verwendung desselben 114-Bit-Verschlüsselungsblocks durchlaufen wird, der am Sender verwendet wurde.

Der Verschlüsselungsblock, der von beiden Enden des Übertragungsweges für eine gegebene Übertragungsrichtung verwendet wird, wird bei BSS und MS durch einen Verschlüsselungsalgorithmus erzeugt, der als A5 bezeichnet wird. Der A5-Algorithmus verwendet einen 64-Bit-Chiffrierschlüssel (Kc), der während des Authentifizierungsprozesses während des Anrufaufbaus erzeugt wird, und die 22-Bit-TDMA-Rahmennummer (COUNT), die Dezimalwerte von 0 bis 2715647 annimmt und eine Wiederholungszeit von 3,48 Stunden hat (Hyper-Frame-Intervall). Der A5-Algorithmus erzeugt tatsächlich zwei Verschlüsselungsblöcke während jeder TDMA-Periode. Ein Pfad für den Uplink-Pfad und der andere für den Downlink-Pfad.

Zeitfenster Staffelung

Zeitschlitzverschiebung ist das Prinzip der Ableitung der Zeitschlitzorganisation der Aufwärtsverbindung aus der Zeitschlitzorganisation der Abwärtsverbindung. Ein bestimmter Zeitschlitz der Aufwärtsverbindung wird aus der Abwärtsverbindung abgeleitet, indem die Anzahl der Abwärtsverbindungszeitschlitze um drei verschoben wird.

Grund

Durch die Verschiebung von drei Zeitschlitzen vermeidet die Mobilstation das gleichzeitige Senden und Empfangen. Dies ermöglicht eine einfachere Implementierung der Mobilstation; Der Empfänger in der Mobilstation muss nicht vor dem Sender derselben Mobilstation geschützt werden. Normalerweise empfängt eine Mobilstation während eines Zeitfensters und verschiebt sich dann in der Frequenz um 45 MHz für GSM-900 oder 95 MHz für GSM-1800, um später zu senden. Dies impliziert, dass es eine Zeitbasis für Downlink und eine für Uplink gibt.

Timing Advance

Timing Advance ist der Prozess der frühzeitigen Übertragung des Bursts an die BTS (Timing Advance), um die Ausbreitungsverzögerung zu kompensieren.

Warum wird es benötigt?

Dies ist aufgrund des auf dem Funkpfad verwendeten Zeitmultiplexschemas erforderlich. Die BTS empfängt Signale von verschiedenen Mobilstationen sehr nahe beieinander. Wenn sich eine Mobilstation jedoch weit von der BTS entfernt befindet, muss sich die BTS mit der Ausbreitungsverzögerung befassen. Es ist wichtig, dass der an der BTS empfangene Burst korrekt in den Zeitschlitz passt. Andernfalls könnten sich die Bursts von den Mobilstationen, die benachbarte Zeitschlitze verwenden, überlappen, was zu einer schlechten Übertragung oder sogar zu einem Kommunikationsverlust führen würde.

Sobald eine Verbindung hergestellt wurde, misst die BTS kontinuierlich den Zeitversatz zwischen ihrem eigenen Burst-Zeitplan und dem Empfangsplan des Mobilstations-Bursts. Basierend auf diesen Messungen kann die BTS die Mobilstation über den SACCH mit dem erforderlichen Zeitvorlauf versorgen. Beachten Sie, dass der Zeitvorlauf aus der Entfernungsmessung abgeleitet wird, die auch im Übergabeprozess verwendet wird. Die BTS sendet einen Zeitvorlaufparameter gemäß dem wahrgenommenen Zeitvorlauf an jede Mobilstation. Jede der Mobilstationen stellt dann ihr Timing vor, mit dem Ergebnis, dass Signale von den verschiedenen Mobilstationen, die bei BTS ankommen, für die Ausbreitungsverzögerung kompensiert werden.

Zeitvorlauf

Eine 6-Bit-Zahl gibt an, wie viele Bits die MS ihre Übertragung vorantreiben muss. Dieser Zeitvorschuss ist TA.

Die 68,25 Bit lange GP (Schutzperiode) des Zugriffsbursts bietet die erforderliche Flexibilität, um die Übertragungszeit zu verlängern.

Der Zeitvorlauf TA kann einen Wert zwischen 0 und 63 Bit haben, was einer Verzögerung von 0 bis 233 Mikrosekunden entspricht. Zum Beispiel muss die MS in 10 km Entfernung von der BTS 66 Mikrosekunden früher mit der Übertragung beginnen, um die Umlaufverzögerung zu kompensieren.

Die maximale Mobilreichweite von 35 km wird eher durch den Zeitvorlauf als durch die Signalstärke bestimmt.

Die Mobilstation versucht, eine geeignete Zelle zu finden, indem sie die Liste in absteigender Reihenfolge der empfangenen Signalstärke durchläuft, den ersten BCCH-Kanal, der eine Reihe von Anforderungen erfüllt, die sie ausgewählt hat.

Zellauswahlkriterien

Die Anforderungen, die eine Zelle erfüllen muss, bevor eine Mobilstation einen Dienst von ihr empfangen kann, sind:

Es sollte eine Zelle des ausgewählten PLMN sein. Die Mobilstation prüft, ob die Zelle Teil des ausgewählten PLMN ist.

Es sollte nicht "gesperrt" werden. Der PLMN-Betreiber kann beschließen, Mobilstationen keinen Zugriff auf bestimmte Zellen zu gewähren. Diese Zellen dürfen beispielsweise nur für den Handover-Verkehr verwendet werden. Gesperrte Zelleninformationen werden auf dem BCCH gesendet, um Mobilstationen anzuweisen, nicht auf diese Zellen zuzugreifen.

Der Funkpfadverlust zwischen der Mobilstation und der ausgewählten BTS muss über einem vom PLMN-Betreiber festgelegten Schwellenwert liegen.

Wenn keine geeignete Zelle gefunden wird, tritt die MS in einen Zustand "eingeschränkter Dienst" ein, in dem sie nur Notrufe tätigen kann.

Rufen Sie eine aktive Mobilstation an

Wenn sich eine aktive Mobilstation (MS) im Versorgungsbereich eines öffentlichen Landmobilnetzes (PLMN) bewegt, meldet sie ihre Bewegungen, damit sie bei Bedarf mithilfe der Aktualisierungsverfahren lokalisiert werden kann. Wenn eine Vermittlungsstelle für mobile Dienste (Mobile Services Switching Center, MSC) im Netzwerk einen Anruf bei einer Mobilfunkstation herstellen muss, die in ihrem Flussbereich arbeitet, treten folgende Ereignisse auf:

Eine Seitennachricht sendet, die den Identifikationscode der MS enthält. Nicht jeder Base Station Controller (BSC) im Netzwerk wird aufgefordert, die Seitennachricht zu übertragen. Die Sendung ist auf eine Gruppe von Funkzellen beschränkt, die zusammen einen Standortbereich bilden. Die zuletzt gemeldete Position der MS identifiziert den Standortbereich, der für die Sendung verwendet werden soll.

Die MS überwacht die Seitennachricht, die von der Funkzelle gesendet wird, in der sie sich befindet, und antwortet beim Erkennen ihres eigenen Identifikationscodes, indem sie eine Seitenantwortnachricht an die Basis-Transceiver-Station (BTS) sendet.

Die Kommunikation wird dann zwischen der MSC und der MS über BTS hergestellt, die die Seitenantwortnachricht empfangen hat.

Standortaktualisierung

Case 1 - Der Standort wird nie aktualisiert.

Wenn der Standort die Implementierung für die Standortaktualisierung nie aktualisiert, werden die Kosten Null. Wir müssen jedoch jede Zelle zur Lokalisierung der MS durchsuchen, und dieses Verfahren ist nicht kosteneffektiv.

Case 2 - Standortaktualisierung ist implementiert.

Standortaktualisierungen finden gemäß den Anforderungen des Netzwerks statt und können zeit-, bewegungs- oder entfernungsabhängig sein. Dieses Verfahren ist mit hohen Kosten verbunden, aber wir müssen nur einzelne Zellen oder wenige Zellen zur Lokalisierung der MS paginieren, und dieses Verfahren ist kostengünstig.

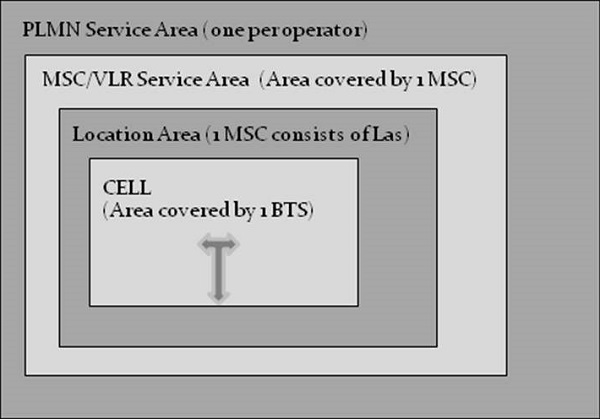

Netzwerkkonfiguration

Die Konfiguration eines Public Land Mobile Network (PLMN) ist so konzipiert, dass aktive Mobilstationen, die sich im Netzwerkbereich bewegen, weiterhin ihre Position melden können. Ein Netzwerk besteht aus verschiedenen Bereichen -

- PLMN-Bereich

- Standortbereich

- MSC-Bereich

- PLMN-Bereich

Ein PLMN-Gebiet ist das geografische Gebiet, in dem Landmobilkommunikationsdienste von einem bestimmten PLMN-Betreiber für die Öffentlichkeit bereitgestellt werden. Von jeder Position innerhalb eines PLMN-Bereichs aus kann der mobile Benutzer Anrufe an einen anderen Benutzer desselben Netzwerks oder an einen Benutzer eines anderen Netzwerks richten. Das andere Netzwerk kann ein Festnetz, ein anderes GSM-PLMN oder ein anderer PLMN-Typ sein. Benutzer desselben PLMN oder Benutzer anderer Netzwerke können auch einen mobilen Benutzer anrufen, der im PLMN-Bereich aktiv ist. Wenn es mehrere PLMN-Betreiber gibt, können sich die von ihren Netzen abgedeckten geografischen Gebiete überschneiden. Die Ausdehnung eines PLMN-Gebiets ist normalerweise durch nationale Grenzen begrenzt.

Standortbereich

Um die Notwendigkeit netzwerkweiter Paging-Sendungen zu vermeiden, muss das PLMN die ungefähren Positionen der MS kennen, die in seinem Versorgungsbereich aktiv sind. Damit die ungefähren Positionen einer MS durch einen einzelnen Parameter dargestellt werden können, wird die vom Netzwerk abgedeckte Gesamtfläche in Standortbereiche unterteilt. Ein Standortbereich (LA) ist eine Gruppe von einer oder mehreren Funkzellen. Diese Gruppe erfüllt die folgenden Anforderungen:

BTSs in einem Standortbereich können von einer oder mehreren BSCs gesteuert werden.

BSCs, die denselben Standortbereich bedienen, sind immer mit derselben MSC verbunden.

Funkzellen mit BTS, die von einer gemeinsamen BSC gesteuert werden, können an verschiedenen Orten liegen.

Standortbereich Identität

Jeder Funksender im PLMN sendet über einen Steuerkanal BCCH einen Location Area Identity (LAI) -Code, um den von ihm bedienten Standortbereich zu identifizieren. Wenn eine MS nicht an einem Anruf beteiligt ist, scannt sie automatisch den von den Basisstationen vor Ort übertragenen BCCH und wählt den Kanal aus, der das stärkste Signal liefert. Der vom ausgewählten Kanal gesendete LAI-Code identifiziert den Standortbereich, in dem sich die MS derzeit befindet. Dieser LAI-Code wird im Subscriber Identity Module (SIM) des Mobilgeräts gespeichert.

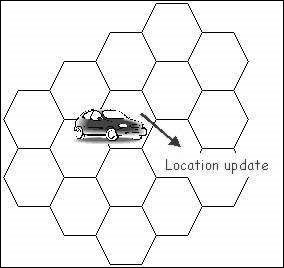

Während sich die MS durch den Netzwerkbereich bewegt, nimmt die Stärke des vom ausgewählten Steuerkanal empfangenen Signals allmählich ab, bis es nicht mehr das stärkste ist. Zu diesem Zeitpunkt stellt die MS den dominanten Kanal neu ein und untersucht den von ihr gesendeten LAI-Code. Wenn der empfangene LAI-Code von dem auf der SIM gespeicherten abweicht, hat die MS einen anderen Standortbereich betreten und leitet eine Standortaktualisierungsprozedur ein, um die Änderung an die MSC zu melden. Am Ende des Vorgangs wird auch der LAI-Code auf der SIM-Karte aktualisiert.

Format der Standortbereichsidentität

Es handelt sich um einen LAI-Code (Location Area Identity) zur Identifizierung des Standortbereichs in einem PLMN. Der LAI-Code besteht aus drei Komponenten:

Mobiler Ländercode (MCC)

Das Kundencenter ist ein dreistelliger Code, der das Wohnsitzland des Mobilfunkteilnehmers eindeutig identifiziert (z. B. Indien 404). Es wird von der ITU-T vergeben.

Mobilfunknetzcode (MNC)

Das MNC ist ein zweistelliger Code (dreistelliger Code für GSM-1900), der das Heim-GSM-PLMN des Mobilfunkteilnehmers identifiziert. Wenn in einem Land mehr als ein GSM-PLMN vorhanden ist, wird jedem von ihnen ein eindeutiger MNC zugewiesen. Es wird von der Regierung jedes Landes zugewiesen. (Zum Beispiel Zelle eins, Chennai 64).

Ortsvorwahl (LAC)

Die LAC-Komponente identifiziert einen Standortbereich innerhalb eines PLMN. Es hat eine feste Länge von 2 Oktetten und kann mit hexadezimaler Darstellung codiert werden. Es wird von einem Bediener zugewiesen.

MSC-Bereiche

Ein MSC-Bereich ist eine Region des Netzwerks, in der GSM-Operationen von einer einzelnen MSC gesteuert werden. Ein MSC-Bereich besteht aus einem weiteren Standortbereich. Die Grenze eines MSC-Bereichs folgt den Außengrenzen der Standortbereiche an seiner Peripherie. Folglich erstreckt sich ein Standortbereich niemals über die Grenze eines MSC-Bereichs hinaus.

VLR-Bereich

Ein VLR-Bereich ist eine Region des Netzwerks, die von einem einzelnen Besucherortregister (VLR) überwacht wird. Theoretisch kann ein VLR-Bereich aus einem weiteren MSC-Bereich bestehen. In der Praxis sind die Funktionen des VLR jedoch immer mit denen des MSC integriert, so dass die Begriffe "VLR-Bereich" und "MSC-Bereich" synonym geworden sind.

Standortbezogene Datenbanken

Das Standortmanagement verwendet zwei Datenbanken, um standortbezogene MS-Daten zu speichern.

- Besucherregister (VLR)

- Heimatregister (HLR)

Besucherregister

Ein VLR enthält einen Datensatz für jede der MS, die derzeit in ihrem Gebiet tätig sind. Jeder Datensatz enthält einen Satz von Teilnehmeridentitätscodes, zugehörige Abonnementinformationen und einen LAI-Code (Location Area Identity). Diese Informationen werden von der MSC verwendet, wenn Anrufe an oder von einer MS in der Region bearbeitet werden. Wenn eine MS von einem Bereich in einen anderen wechselt, geht die Verantwortung für ihre Überwachung von einem VLR auf einen anderen über. Ein neuer Datensatz wird von der VLR erstellt, die die MS übernommen hat, und der alte Datensatz wird gelöscht. Sofern zwischen den betroffenen Netzbetreibern eine Vereinbarung über die Zusammenarbeit besteht, kann die Datentransaktion sowohl netzwerk- als auch nationale Grenzen überschreiten.

Heimatregister registrieren

Das HLR enthält Informationen, die für Mobilfunkteilnehmer relevant sind, die kostenpflichtige Kunden der Organisation sind, die das PLMN betreibt.

Das HLR speichert zwei Arten von Informationen -

Subscription Information

Die Abonnementinformationen umfassen die dem Abonnenten zugewiesene IMSI und Verzeichnisnummer, die Art der bereitgestellten Dienste und alle damit verbundenen Einschränkungen.

Location Information

Die Standortinformationen umfassen die Adresse des VLR in dem Bereich, in dem sich die Teilnehmer-MS derzeit befindet, und die Adresse der zugeordneten MSC.

Die Standortinformationen ermöglichen die Weiterleitung eingehender Anrufe an die MS. Das Fehlen dieser Informationen zeigt an, dass die MS inaktiv ist und nicht erreicht werden kann.

Wenn sich eine MS von einem VLR-Bereich in einen anderen bewegt, werden die Standortinformationen in der HLR mit dem neuen Eintrag für die MS unter Verwendung von Abonnementdaten aktualisiert, die aus der HLR kopiert wurden. Sofern zwischen den Netzbetreibern eine Vereinbarung über die Zusammenarbeit besteht, können sich betroffene Datentransaktionen sowohl über das Netz als auch über nationale Grenzen hinweg bewegen.

Arten von Identifikationsnummern

Während der Durchführung der Standortaktualisierung und der Verarbeitung eines Mobilanrufs werden verschiedene Arten von Nummern verwendet -

- ISDN-Nummer der Mobilstation (MSISDN)

- Roaming-Nummer für Mobilfunkteilnehmer (MSRN)

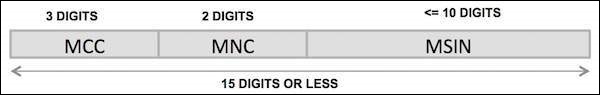

- International Mobile Subscriber Identity (IMSI)

- Temporäre mobile Teilnehmeridentität (TMSI)

- Lokale Mobilstationsidentität (LMSI)

Jede Nummer wird im HLR und / oder VLR gespeichert.

ISDN-Nummer der Mobilstation

Der MSISDN ist die dem Mobilfunkteilnehmer zugewiesene Verzeichnisnummer. Es wird gewählt, um einen Telefonanruf an den Mobilfunkteilnehmer zu tätigen. Die Nummer besteht aus dem Ländercode (CC) des Landes, in dem die Mobilstation registriert ist (z. B. Indien 91), gefolgt von der nationalen Handynummer, die aus dem Netzwerkzielcode (NDC) und der Teilnehmernummer (SN) besteht. Jedem GSM-PLMN ist ein NDC zugeordnet.

Die Zusammensetzung des MSISDN ist so, dass es als globale Titeladresse im Signaling Connection Control Part (SCCP) zum Weiterleiten von Nachrichten an das HLR des Mobilfunkteilnehmers verwendet werden kann.

Roaming-Nummer der Mobilstation

Die MSRN ist die Nummer, die von der Gateway-MSC benötigt wird, um einen eingehenden Anruf an eine MS weiterzuleiten, die derzeit nicht unter der Kontrolle der Gateway-MSISDN steht. Bei Verwendung eines mobilen, abgebrochenen Anrufs wird an das MSC-Gateway weitergeleitet. Auf dieser Grundlage fordert das MSISDN-Gateway MSC eine MSRN an, um den Anruf an die aktuell besuchte MSC International Mobile Subscriber Identity (IMSI) weiterzuleiten.

Eine MS wird durch ihre IMSI identifiziert. Die IMSI ist in die SIM-Karte des Mobilgeräts eingebettet. Sie wird von der MS bei jedem Zugriff auf das Netzwerk bereitgestellt.

Mobile Country Code (MCC)

Die MCC-Komponente der IMSI ist ein dreistelliger Code, der das Land des Wohnsitzes des Teilnehmers eindeutig identifiziert. Es wird von der ITU-T vergeben.

Mobile Network Code (MNC)

Die MNC-Komponente ist ein zweistelliger Code, der das Heim-GSM-PLMN des Mobilfunkteilnehmers identifiziert. Es wird von der Regierung jedes Landes zugewiesen. Für GSM-1900 wird ein dreistelliger MNC verwendet.

Mobile Subscriber Identification Number (MSIN)

Die MSIN ist ein Code, der den Teilnehmer innerhalb eines GSM-PLMN identifiziert. Sie wird vom Bediener vergeben.

Temporäre mobile Teilnehmeridentität (TMSI)

Die TMSI ist ein Identitätsalias, der nach Möglichkeit anstelle der IMSI verwendet wird. Die Verwendung eines TMSI stellt sicher, dass die wahre Identität des Mobilfunkteilnehmers vertraulich bleibt, da kein nicht verschlüsselter IMSI-Code über eine Funkverbindung übertragen werden muss.

Ein VLR weist jedem Mobilfunkteilnehmer, der in seinem Gebiet tätig ist, einen eindeutigen TMSI-Code zu. Dieser Code, der nur innerhalb des vom VLR überwachten Bereichs gültig ist, wird verwendet, um den Teilnehmer in Nachrichten an und von der MS zu identifizieren. Wenn eine Änderung des Standortbereichs auch eine Änderung des VLR-Bereichs beinhaltet, wird ein neuer TMSI-Code zugewiesen und der MS mitgeteilt. Die MS speichert die TMSI auf ihrer SIM. Das TMSI besteht aus vier Oktetten.

Standortaktualisierungsszenario

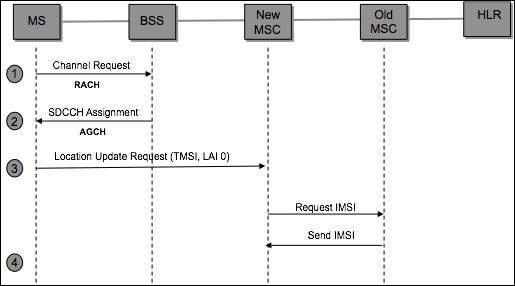

Im folgenden Standortaktualisierungsszenario wird angenommen, dass eine MS einen neuen Standortbereich betritt, der unter der Kontrolle eines anderen VLR (als "neues VLR" bezeichnet) steht als der, in dem die MS derzeit registriert ist (als "VLR" bezeichnet) "alte VLR"). Das folgende Diagramm zeigt die Schritte des Szenarios zur Aktualisierung des mobilen Standorts.

Die MS betritt einen neuen Zellenbereich, hört auf die auf dem Rundfunkkanal (BCCH) übertragene Location Area Identity (LAI) und vergleicht diese LAI mit der letzten LAI (auf der SIM gespeichert), die den letzten Bereich darstellt, in dem das Mobiltelefon registriert wurde .

Die MS erkennt, dass sie einen neuen Standortbereich betreten hat, und sendet eine Kanalanforderungsnachricht über den Direktzugriffskanal (RACH).

Sobald das BSS die Kanalanforderungsnachricht empfängt, weist es einen eigenständigen dedizierten Steuerkanal (SDCCH) zu und leitet diese Kanalzuweisungsinformationen über den Access Grant Channel (AGCH) an die MS weiter. Über das SDCCH wird die MS mit dem BSS und dem MSC kommunizieren.

Die MS sendet eine Standortaktualisierungsanforderungsnachricht über das SDCCH an das BSS. In dieser Nachricht sind die MS Temporary Mobile Subscriber Identity (TMSI) und der alte Location Area Subscriber (alte LAI) enthalten. Die MS kann sich entweder mit ihrer IMSI oder TMSI identifizieren. In diesem Beispiel wird davon ausgegangen, dass das Mobiltelefon eine TMSI bereitgestellt hat. Das BSS leitet die Standortaktualisierungsanforderungsnachricht an die MSC weiter.

Das VLR analysiert das in der Nachricht angegebene LAI und stellt fest, dass das empfangene TMSI einem anderen VLR (altes VLR) zugeordnet ist. Um mit der Registrierung fortzufahren, muss die IMSI der MS ermittelt werden. Die neue VLR leitet die Identität der alten VLR unter Verwendung der empfangenen LAI ab, die in der Standortaktualisierungsanforderungsnachricht angegeben ist. Außerdem wird die alte VLR aufgefordert, die IMSI für eine bestimmte TMSI bereitzustellen.

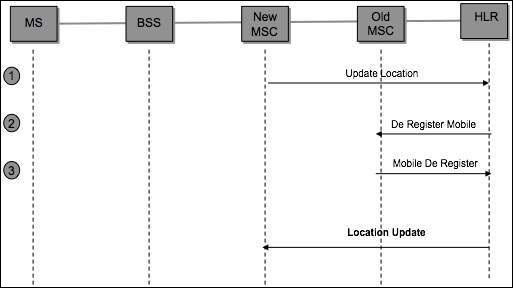

Standortaktualisierungsszenario-Aktualisierung HLR / VLR ist ein Punkt, an dem wir bereit sind, die HLR darüber zu informieren, dass die MS unter der Kontrolle einer neuen VLR steht und dass die MS von der alten VLR abgemeldet werden kann. Die Schritte in der HLR / VLR-Aktualisierungsphase sind -

Das neue VLR sendet eine Nachricht an das HLR, in der es darüber informiert wird, dass die angegebene IMSI den Standort geändert hat und durch Weiterleiten aller eingehenden Anrufe an die in der Nachricht enthaltene VLR-Adresse erreicht werden kann.

Das HLR fordert das alte VLR auf, den der angegebenen IMSI zugeordneten Teilnehmerdatensatz zu entfernen. Die Anfrage wird bestätigt.

Das HLR aktualisiert das neue VLR mit den Teilnehmerdaten (Mobiles Kundenprofil).

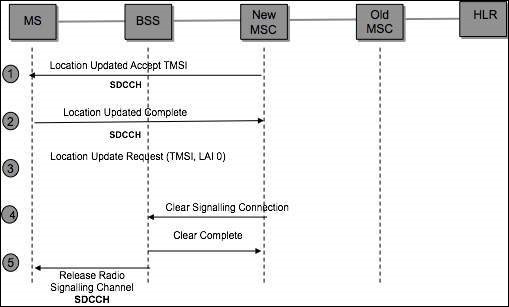

Schritte in der TMSI-Neuzuweisungsphase

Die MSC leitet die Standortaktualisierungsannahmemeldung an die MS weiter. Diese Nachricht enthält die neue TMSI.

Die MS ruft den neuen TMSI-Wert aus der Nachricht ab und aktualisiert ihre SIM-Karte mit diesem neuen Wert. Das Mobiltelefon sendet dann eine Nachricht über die vollständige Aktualisierung an die MSC zurück.

Die MSC fordert vom BSS an, dass die Signalisierungsverbindung zwischen der MSC und der MS freigegeben wird.

Die MSC gibt ihren Teil der Signalisierungsverbindung frei, wenn sie die eindeutige vollständige Nachricht vom BSS empfängt.

Das BSS sendet eine "Funkressourcen" -Kanalfreigabemeldung an die MS und gibt dann den zuvor zugewiesenen eigenständigen dedizierten Steuerkanal (SDCCH) frei. Das BSS informiert dann die MSC, dass die Signalisierungsverbindung gelöscht wurde.

Periodizität der Standortaktualisierung

Die Standortaktualisierung erfolgt automatisch, wenn die MS ihre LA ändert. Viele Standortaktualisierungen können generiert werden, wenn ein Benutzer häufig die LA-Grenze überschreitet. Wenn sich die MS in derselben LA befindet, kann die Standortaktualisierung basierend auf Zeit / Bewegung / Entfernung erfolgen, wie vom Netzwerkanbieter definiert.

Aushändigen

Hierbei wird ein laufender Anruf automatisch von einem Verkehrskanal auf einen anderen umgeschaltet, um die nachteiligen Auswirkungen der Benutzerbewegungen zu neutralisieren. Der Übergabeprozess wird nur gestartet, wenn die Leistungssteuerung nicht mehr hilfreich ist.

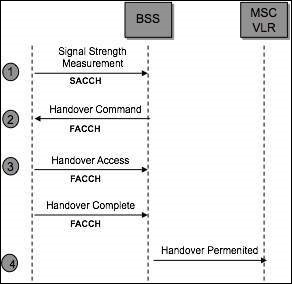

Der Übergabeprozess ist MAHO (Mobile Assisted Hand Over). Es beginnt mit den Down Link-Messungen durch die MS (Stärke des Signals von BTS, Qualität des Signals von BTS). MS kann die Signalstärke des 6 besten benachbarten BTS-Downlinks (Kandidatenliste) messen.

Typen übergeben

Es gibt zwei Arten der Übergabe -

-

Interne oder Intra-BSS-Übergabe

Übergabe innerhalb der Zelle

Übergabe zwischen Zellen

-

Externe oder Inter-BSS-Übergabe

Intra-MSC-Übergabe

Inter MSC übergeben

Die interne Übergabe wird von der BSC und die externe Übergabe von der MSC verwaltet.

Die Ziele der Übergabe sind wie folgt:

- Sorgen Sie für eine gute Sprachqualität.

- Minimieren Sie die Anzahl der abgebrochenen Anrufe.

- Maximieren Sie die Zeit, die sich die Mobilstation in der besten Zelle befindet.

- Minimieren Sie die Anzahl der Übergaben.

When will a Hand Over take place?

- Der Abstand (Ausbreitungsverzögerung) zwischen MS und BTS wird zu groß.

- Wenn der empfangene Signalpegel sehr niedrig ist.

- Wenn die Qualität des empfangenen Signals sehr niedrig ist.

- Die Pfadverlustsituation für die Mobilstation zu einer anderen Zelle ist besser.

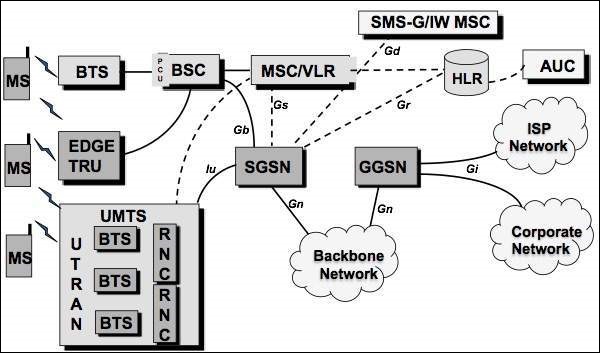

Das folgende neue GPRS-Netz fügt einem vorhandenen GSM-Netz die folgenden Elemente hinzu.

Paketsteuereinheit (PCU).

Serving GPRS Support Node (SGSN) - die MSC des GPRS-Netzwerks.

Gateway GPRS Support Node (GGSN) - Gateway zu externen Netzwerken.

Border Gateway (BG) - ein Gateway zu anderen PLMN.

Intra-PLMN-Backbone - ein IP-basiertes Netzwerk, das alle GPRS-Elemente miteinander verbindet.

Allgemeiner Paketfunkdienst (GPRS)

GPRS führt die Paketdatenübertragung zum Mobilfunkteilnehmer ein.

GPRS wurde entwickelt, um innerhalb der vorhandenen GSM-Infrastruktur mit zusätzlichen Paketvermittlungsknoten zu arbeiten.

Diese Paketmodus-Technik verwendet die Multi-Slot-Technologie zusammen mit der Unterstützung aller Codierungsschemata (CS-1 bis CS-4), um die Datenraten auf bis zu 160 kbit / s zu erhöhen.

Das GPRS-System verwendet die für GSM definierten physischen Funkkanäle. Ein von GPRS verwendeter physischer Kanal wird als Packet Data Channel (PDCH) bezeichnet.

Die PDCHs können entweder für GPRS (dedizierter PDCH) zugewiesen oder von GPRS nur verwendet werden, wenn keine leitungsvermittelte Verbindung dies erfordert (bei Bedarf). Der Bediener kann 0-8 dedizierte PDCHs pro Zelle definieren. Der Bediener kann angeben, wo sich seine PDCHs befinden sollen.

Der erste dedizierte PDCH in der Zelle ist immer ein Master-PDCH (MPDCH). Die On-Demand-PDCHs können durch eingehende leitungsvermittelte Anrufe in Überlastungssituationen in der Zelle vorweggenommen werden.

| Codierungsschema | Geschwindigkeit (kbit / s) |

| CS-1 | 8.0 |

| CS-2 | 12.0 |

| CS-3 | 14.4 |

| CS-4 | 20.0 |

Serving GPRS Support Node (SGSN) -Funktionen

Das SGSN- oder Serving GPRS Support Node-Element des GPRS-Netzwerks bietet eine Reihe von Einstellungen, die sich auf die IP-Elemente des Gesamtsystems konzentrieren. Es bietet eine Vielzahl von Diensten für die Handys -

- Paketweiterleitung und -übertragung

- Mobilitätsmanagement

- Authentication

- Attach/detach

- Logische Linkverwaltung

- Ladedaten

Innerhalb des SGSN befindet sich ein Standortregister, in dem die Standortinformationen (z. B. aktuelle Zelle, aktuelle VLR) gespeichert sind. Außerdem werden die Benutzerprofile (z. B. IMSI, verwendete Paketadressen) für alle GPRS-Benutzer gespeichert, die bei dem jeweiligen SGSN registriert sind.

GGSN-Funktionen (Gateway GPRS Support Node)

Der GGSN, Gateway GPRS Support Node ist eine der wichtigsten Einheiten innerhalb der GSM EDGE-Netzwerkarchitektur.

Der GGSN organisiert die Zusammenarbeit zwischen dem GPRS / EDGE-Netzwerk und externen paketvermittelten Netzwerken, an die die Mobiltelefone angeschlossen werden können. Dies können sowohl Internet- als auch X.25-Netzwerke sein.

Der GGSN kann als eine Kombination aus Gateway, Router und Firewall betrachtet werden, da er das interne Netzwerk nach außen verbirgt. Wenn der GGSN im Betrieb Daten empfängt, die an einen bestimmten Benutzer adressiert sind, prüft er, ob der Benutzer aktiv ist, und leitet die Daten weiter. In der entgegengesetzten Richtung werden Paketdaten vom Mobiltelefon vom GGSN an das richtige Zielnetzwerk weitergeleitet.

Upgrade der Ausrüstung von GSM auf GPRS

Mobile Station (MS)- Für den Zugriff auf GPRS-Dienste ist eine neue Mobilstation erforderlich. Diese neuen Terminals sind für Sprachanrufe abwärtskompatibel mit GSM. Es stehen drei Arten von Mobilteilen zur Verfügung. Typ A: GPRS & Sprache (gleichzeitig), Typ B: GPRS & Sprache (automatische Umschaltung), Typ C: GPRS oder Sprache (manuelle Umschaltung).

BTS - Auf der vorhandenen Basis-Transceiver-Site ist ein Software-Upgrade erforderlich.

BSC- Erfordert ein Software-Upgrade und die Installation neuer Hardware, der so genannten Packet Control Unit (PCU). Die PCU ist für die Verwaltung der Schichten MAC (Medium Access Control) und RLC (Radio Link Control) der Funkschnittstelle sowie der Schichten BSSGP und Network Service der Gb-Schnittstelle verantwortlich. Es gibt eine PCU pro BSC. Die Gb-Schnittstelle überträgt GPRS / EGPRS-Verkehr vom SGSN (Serving GPRS Support Node) zur PCU.

GPRS Support Nodes (GSNs) - Die Bereitstellung von GPRS erfordert die Installation neuer Kernnetzwerkelemente, die als Serving GPRS Support Node (SGSN) und Gateway GPRS Support Node (GGSN) bezeichnet werden.

Databases (HLR, VLR, etc.) - Für alle am Netzwerk beteiligten Datenbanken sind Software-Upgrades erforderlich, um die von GPRS eingeführten neuen Anrufmodelle und -funktionen zu verarbeiten.

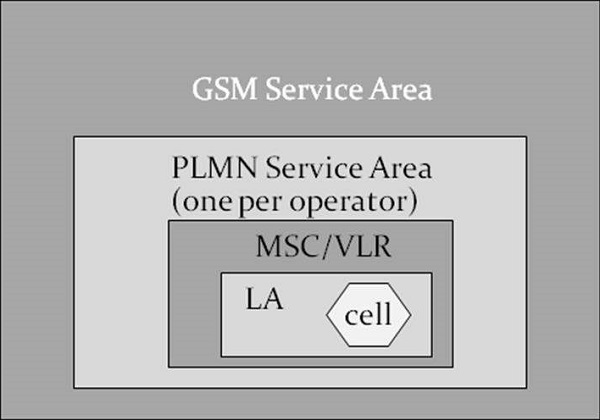

Standortinformationen - Hierarchie des GSM-Servicebereichs

Cell- Zelle ist der Basisdienstbereich und eine BTS deckt eine Zelle ab. Jede Zelle erhält eine Cell Global Identity (CGI), eine Nummer, die die Zelle eindeutig identifiziert.

LA- Eine Gruppe von Zellen bildet einen Standortbereich. Dies ist der Bereich, der angerufen wird, wenn ein Teilnehmer einen eingehenden Anruf erhält. Jedem Standortbereich wird eine Standortbereichsidentität (LAI) zugewiesen. Jeder Standortbereich wird von einer oder mehreren BSCs bedient.

MSC/VLR Service Area - Der von einer MSC abgedeckte Bereich wird als MSC / VLR-Servicebereich bezeichnet.

PLMN- Der von einem Netzbetreiber abgedeckte Bereich wird als PLMN bezeichnet. Ein PLMN kann eine oder mehrere MSCs enthalten.

GSM Service Area - Der Bereich, in dem ein Teilnehmer auf das Netzwerk zugreifen kann.

Verbesserte Datenraten für Global Evolution (EDGE) führen eine neue Modulationstechnik sowie Protokollverbesserungen für die Übertragung von Paketen über Funk ein.

Die Verwendung der neuen Modulation und der Protokollverbesserungen führen zu einem dramatisch erhöhten Durchsatz und Kapazitätsgewinnen, die 3G-Dienste in den vorhandenen GSM / GPRS-Netzen ermöglichen. Es sind keine Änderungen an der vorhandenen Kernnetzinfrastruktur erforderlich, um EDGE zu unterstützen. Dies unterstreicht die Tatsache, dass EDGE nur ein „Add-On“ für BSS ist.

Für EDGE werden neun Modulations- und Codierungsschemata (MCS) eingeführt (MCS1 bis MCS9) und für verschiedene Funkumgebungen optimiert. Vier EDGE-Codierungsschemata verwenden GMSK und fünf verwenden 8 PSK-Modulation.

Upgrade auf EDGE

Mobile Station (MS) - MS sollte EDGE-fähig sein.

BTS - Die mitgelieferte Hardware ist Edge-fähig.

BSC - Definitionen für EDGE-Zeitschlitze müssen in BSC erfolgen.

GPRS Support Nodes (GSNs) - Definitionen für Edge müssen in GSNs definiert werden.

Databases (HLR, VLR, etc.) - Es ist keine Definition erforderlich.

Vorteile von EDGE

- Kurzfristige Vorteile - Kapazität und Leistung,

- Einfache Implementierung in einem GSM / GPRS-Netzwerk,

- Kosteneffizient,

- Erhöht die Kapazität und verdreifacht die Datenrate von GPRS.

- Aktiviert neue Multimedia-Dienste,

- Langfristiger Nutzen - Harmonisierung mit WCDMA.

Was EDGE für Abonnenten bedeuten würde

- Streaming-Anwendungen

- Sehr schnelle Downloads

- Intranetverbindungen für Unternehmen

- Schnellere MMS

- Video Telefon

- Vertikale Unternehmensanwendungen - Videokonferenz, Remote-Präsentationen.

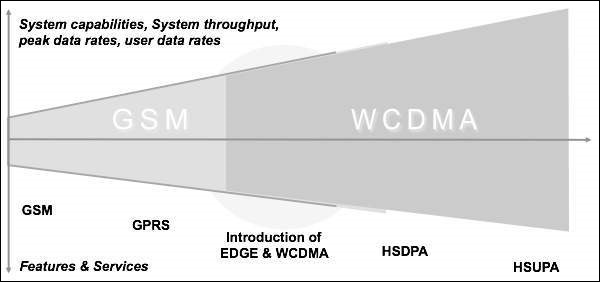

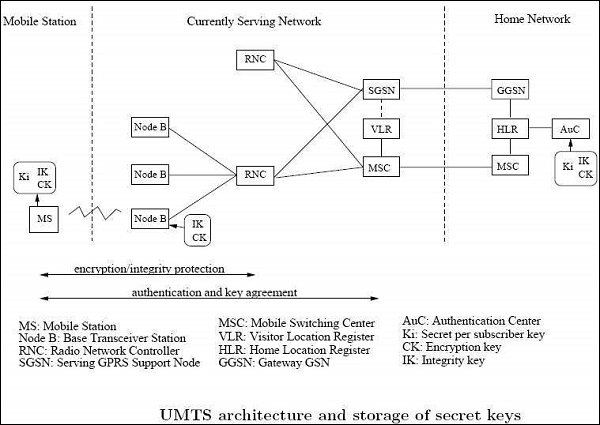

Das Universal Mobile Telecommunications System (UMTS) ist ein Mobilfunksystem der dritten Generation für Netze, die auf dem GSM-Standard basieren. UMTS wurde vom 3GPP (3rd Generation Partnership Project) entwickelt und gewartet und ist Bestandteil der Standard International Union der gesamten IMT-2000-Telekommunikation. Es vergleicht es mit dem Standard für CDMA2000-Netze, die auf der cdmaOne-Technologie des Wettbewerbs basieren. UMTS verwendet die W-CDMA-Funkzugangstechnologie (Wide Band Division Multiple Access), um Mobilfunknetzbetreibern mit höherer spektraler Effizienz und Bandbreite zu bieten.

Netzwerkentwicklung

Eine Evolution, die Sinn macht

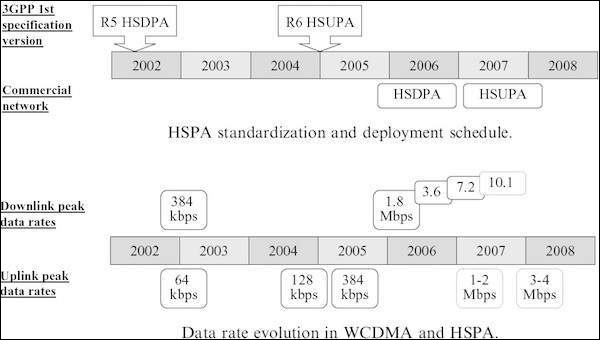

HSUPA - Hochgeschwindigkeits-Uplink-Paketzugriff

HSDPA - Hochgeschwindigkeits-Downlink-Paketzugriff

Die Hauptidee von 3G ist die Vorbereitung einer universellen Infrastruktur, die in der Lage ist, bestehende und auch zukünftige Dienste zu transportieren. Die Infrastruktur sollte so konzipiert sein, dass technologische Änderungen und Entwicklungen an das Netzwerk angepasst werden können, ohne dass die vorhandenen Dienste unter Verwendung der vorhandenen Netzwerkstruktur unsicher werden.

Das erste Breitbandcode-Teilungsnetzwerk (WCDMA) des Multiple Generation Third Partnership Project (3GPP) wurde 2002 gestartet. Ende 2005 waren 100 WCDMA-Netze geöffnet und insgesamt mehr als 150 Betreiber mit Lizenzen für den WCDMA-Frequenzbetrieb. Derzeit werden WCDMA-Netzwerke in Europa und Asien, einschließlich Japan und Amerika, Korea, im UMTS-Band von etwa 2 GHz eingesetzt. WCDMA wird in den 850 und 1900 der vorhandenen Frequenzzuweisungen eingesetzt, und das neue 3G-Band 1700/2100 sollte in naher Zukunft verfügbar sein. 3GPP hat den WCDMA-Betrieb für mehrere zusätzliche Bänder definiert, die voraussichtlich in den kommenden Jahren in Betrieb genommen werden.

Mit zunehmender Verbreitung von WCDMA-Mobilgeräten können WCDMA-Netzwerke einen größeren Anteil des Sprach- und Datenverkehrs übertragen. Die WCDMA-Technologie bietet dem Bediener einige Vorteile, da sie die Daten zulässt, aber auch die Stimme der Basis verbessert. Die angebotene Sprachkapazität ist aufgrund von Interferenzkontrollmechanismen, einschließlich Frequenzwiederverwendung von 1, schneller Leistungssteuerung und sanfter Übergabe, sehr hoch.

WCDMA kann Kunden viel mehr Sprachminuten anbieten. Mittlerweile kann WCDMA auch den Breitband-Sprachdienst mit dem AMR-Codec verbessern, der eindeutig eine bessere Sprachqualität bietet als Festnetzanschlüsse. Kurz gesagt, WCDMA kann mehr Sprachminuten mit besserer Qualität anbieten.

Neben der hohen spektralen Effizienz bietet WCDMA der dritten Generation (3G) eine noch dramatischere Änderung der Kapazität der Basisstation und der Effizienz der Geräte. Der hohe Integrationsgrad in der WCDMA wird durch den Breitbandträger erreicht: Eine große Anzahl von Benutzern, die vom Träger unterstützt werden, und weniger Hochfrequenzträger (RF) sind erforderlich, um die gleiche Kapazität bereitzustellen.

Mit weniger HF-Teilen und mehr digitaler Basisbandverarbeitung kann WCDMA die schnelle Entwicklung der digitalen Signalverarbeitungsfähigkeit nutzen. Der Integrationsgrad der Hochbasisstation ermöglicht den effizienten Aufbau von Standorten mit hoher Kapazität, da die Komplexität von HF-Kombinierern, zusätzlichen Antennen oder Stromkabeln vermieden werden kann. WCDMA-Betreiber können nützliche Datendienste bereitstellen, darunter Navigation, Videoanrufe von Person zu Person, Sport und Video sowie neue mobile TV-Clips.

WCDMA ermöglicht die gleichzeitige Sprach- und Datenübertragung, die beispielsweise das Durchsuchen oder E-Mail-Senden bei Sprachkonferenzen oder das Teilen von Videos in Echtzeit während Sprachanrufen ermöglicht.

Die Betreiber bieten auch mobile Konnektivität zum Internet und zum Unternehmensintranet mit einer maximalen Bitrate von 384 kbit / s Downlink und beiden Uplinks. Die ersten Terminals und Netzwerke waren auf eine Aufwärtsverbindung von 64 bis 128 kbit / s beschränkt, während die letzteren Produkte eine Aufwärtsverbindung von 384 kbit / s bereitstellen.

WCDMA-3G

Der drahtlose 3G-Dienst wurde entwickelt, um hohe Datengeschwindigkeiten, ständigen Datenzugriff und größere Sprachkapazität zu bieten. Nachfolgend sind einige bemerkenswerte Punkte aufgeführt -

Die in Mbit / s gemessenen hohen Datengeschwindigkeiten ermöglichen Full-Motion-Video, Hochgeschwindigkeits-Internetzugang und Videokonferenzen.

Zu den 3G-Technologiestandards gehören UMTS, das auf der WCDMA-Technologie basiert (häufig werden die beiden Begriffe synonym verwendet), und CDMA2000, das aus der früheren CDMA 2G-Technologie hervorgegangen ist.

Der UMTS-Standard wird im Allgemeinen von Ländern bevorzugt, die ein GSM-Netz verwenden. CDMA2000 hat verschiedene Typen, einschließlich 1xRTT, 1xEV-DO und 1xEV-DV. Die von ihnen angebotenen Datenraten reichen von 144 kbit / s bis zu mehr als 2 MBit / s.

Subsysteme von 3G Network

Ein GSM-System ist im Wesentlichen als Kombination von drei Haupt-Subsystemen konzipiert -

Network Subsystem (NSS)- MSC / VLR, HLR, AuC, SMSC, EIR, MGW. Gemeinsam für 2G- und 3G-Netzwerke.

UTRAN - RNC & RBS.

Support-Subsystem für Betrieb und Wartung (OSS).

Es gibt drei dominante Schnittstellen, nämlich

IuCS - Zwischen RNC und MSC für Sprach- und Schaltungsdaten;

IuPS - Zwischen RNC und SGSN für Paketdaten;

Uu interface - Zwischen RNC und MS.