Sécurité du cloud computing

Securitydans le cloud computing est une préoccupation majeure. Les données dans le cloud doivent être stockées sous forme cryptée. Pour empêcher le client d'accéder directement aux données partagées, des services de proxy et de courtage doivent être utilisés.

Planification de la sécurité

Avant de déployer une ressource particulière sur le cloud, il faut analyser plusieurs aspects de la ressource tels que:

Sélectionnez la ressource qui doit passer au cloud et analysez sa sensibilité au risque.

Envisagez des modèles de service cloud tels que IaaS, PaaS, et SaaS. Ces modèles exigent que le client soit responsable de la sécurité à différents niveaux de service.

Considérez le type de cloud à utiliser, tel que public, private, community ou hybrid.

Comprendre le système du fournisseur de services cloud sur le stockage des données et leur transfert vers et hors du cloud.

Le risque dans le déploiement du cloud dépend principalement des modèles de service et des types de cloud.

Comprendre la sécurité du cloud

Limites de sécurité

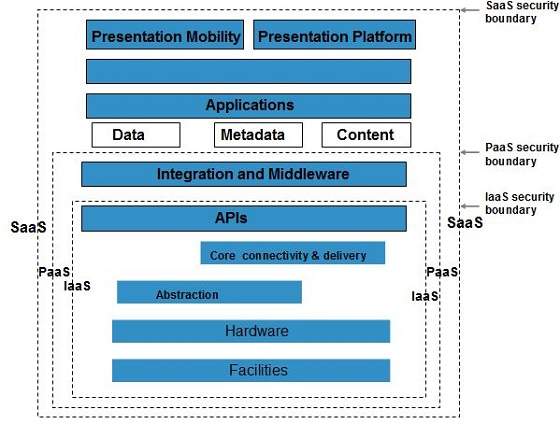

Un modèle de service particulier définit la frontière entre les responsabilités du fournisseur de services et du client. Cloud Security Alliance (CSA) Le modèle de pile définit les limites entre chaque modèle de service et montre comment les différentes unités fonctionnelles sont liées les unes aux autres. Le diagramme suivant montre leCSA stack model:

Points clés du modèle CSA

IaaS est le niveau de service le plus basique avec PaaS et SaaS, deux niveaux de services supérieurs.

À la hausse, chacun des services hérite des capacités et des problèmes de sécurité du modèle ci-dessous.

IaaS fournit l'infrastructure, PaaS fournit un environnement de développement de plate-forme et SaaS fournit un environnement d'exploitation.

IaaS a le moins de fonctionnalités intégrées et de sécurité intégrée tandis que SaaS en a le plus.

Ce modèle décrit les limites de sécurité auxquelles les responsabilités du fournisseur de services cloud se terminent et les responsabilités du client commencent.

Tout mécanisme de sécurité en dessous de la limite de sécurité doit être intégré au système et doit être maintenu par le client.

Bien que chaque modèle de service dispose d'un mécanisme de sécurité, les besoins de sécurité dépendent également de l'emplacement de ces services, dans un cloud privé, public, hybride ou communautaire.

Comprendre la sécurité des données

Étant donné que toutes les données sont transférées via Internet, la sécurité des données est une préoccupation majeure dans le cloud. Voici les principaux mécanismes de protection des données.

- Contrôle d'accès

- Auditing

- Authentication

- Authorization

Tous les modèles de service devraient intégrer un mécanisme de sécurité fonctionnant dans tous les domaines susmentionnés.

Accès isolé aux données

Étant donné que les données stockées dans le cloud sont accessibles de n'importe où, nous devons disposer d'un mécanisme pour isoler les données et les protéger de l'accès direct du client.

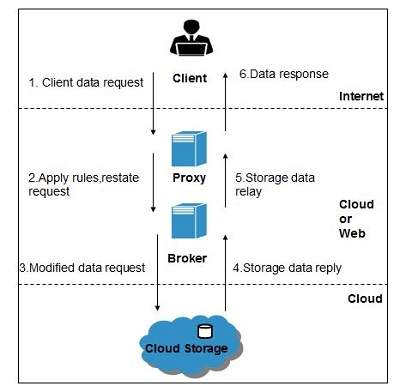

Brokered Cloud Storage Access est une approche pour isoler le stockage dans le cloud. Dans cette approche, deux services sont créés:

Un courtier avec un accès complet au stockage mais pas d'accès au client.

Un proxy sans accès au stockage mais avec accès à la fois au client et au courtier.

Fonctionnement du système d'accès au stockage cloud négocié

Lorsque le client émet une demande d'accès aux données:

La demande de données client va à l'interface de service externe du proxy.

Le proxy transmet la demande au courtier.

Le courtier demande les données du système de stockage cloud.

Le système de stockage dans le cloud renvoie les données au courtier.

Le courtier renvoie les données au proxy.

Enfin, le proxy envoie les données au client.

Toutes les étapes ci-dessus sont illustrées dans le diagramme suivant:

Chiffrement

Le chiffrement aide à protéger les données contre toute compromission. Il protège les données en cours de transfert ainsi que les données stockées dans le cloud. Bien que le cryptage aide à protéger les données contre tout accès non autorisé, il n'empêche pas la perte de données.