Python Forensics - Indicateurs de compromis

Les indicateurs de compromis (IOC) sont définis comme «des éléments de données médico-légales, qui incluent des données trouvées dans des entrées ou des fichiers de journal système, qui identifient une activité potentiellement malveillante sur un système ou un réseau».

En surveillant l'IOC, les organisations peuvent détecter les attaques et agir rapidement pour empêcher que de telles violations ne se produisent ou limiter les dommages en arrêtant les attaques à un stade précoce.

Il existe certains cas d'utilisation, qui permettent d'interroger les artefacts médico-légaux tels que -

- Recherche d'un fichier spécifique par MD5

- Recherche d'une entité spécifique, qui est effectivement stockée dans la mémoire

- Entrée spécifique ou ensemble d'entrées, qui est stocké dans le registre Windows

La combinaison de tout ce qui précède donne de meilleurs résultats dans la recherche d'artefacts. Comme mentionné ci-dessus, le registre Windows offre une plate-forme parfaite pour générer et maintenir IOC, ce qui aide directement à l'investigation informatique.

Méthodologie

Recherchez les emplacements dans le système de fichiers et spécifiquement pour l'instant dans le registre Windows.

Recherchez l'ensemble des artefacts, qui ont été conçus par des outils médico-légaux.

Recherchez les signes de toute activité indésirable.

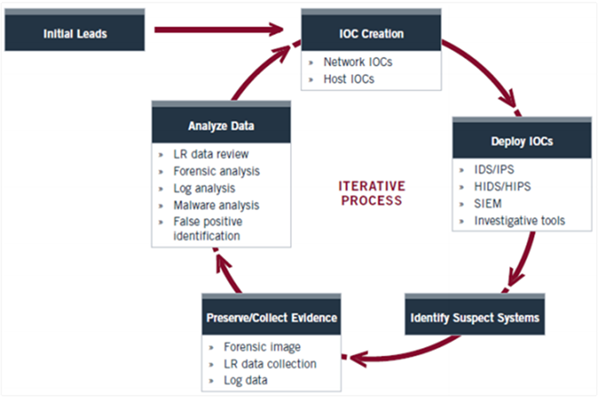

Cycle de vie d'enquête

Investigative Life Cycle suit IOC et recherche des entrées spécifiques dans un registre.

Stage 1: Initial Evidence- La preuve de la compromission est détectée sur un hôte ou sur le réseau. Les intervenants étudieront et identifieront la solution exacte, qui est un indicateur médico-légal concret.

Stage 2: Create IOCs for Host & Network- Suite aux données collectées, le CIO est créé, ce qui est facilement possible avec le registre Windows. La flexibilité d'OpenIOC donne un nombre illimité de permutations sur la façon dont un indicateur peut être conçu.

Stage 3: Deploy IOCs in the Enterprise - Une fois le CIO spécifié créé, l'enquêteur déploiera ces technologies à l'aide de l'API dans les registres Windows.

Stage 4: Identification of Suspects- Le déploiement de l'IOC aide à l'identification des suspects de manière normale. Même des systèmes supplémentaires seront identifiés.

Stage 5: Collect and Analyze Evidence - Les preuves contre les suspects sont rassemblées et analysées en conséquence.

Stage 6: Refine & Create New IOCs - L'équipe d'enquête peut créer de nouveaux CIO en fonction de leurs preuves et données trouvées dans l'entreprise et de renseignements supplémentaires, et continuer à affiner leur cycle.

L'illustration suivante montre les phases du cycle de vie d'enquête -