मोबाइल सुरक्षा - हमला क्षेत्र

परिभाषा के अनुसार, ए Attack Vector एक विधि या तकनीक है जिसे एक हैकर किसी अन्य कंप्यूटिंग डिवाइस या नेटवर्क तक पहुंच प्राप्त करने के लिए उपयोग करता है, जिसे अक्सर "खराब कोड" कहा जाता है। payload। यह वेक्टर हैकर्स को सिस्टम की कमजोरियों का फायदा उठाने में मदद करता है। इनमें से कई हमले वैक्टर मानव तत्व का लाभ उठाते हैं क्योंकि यह इस प्रणाली का सबसे कमजोर बिंदु है। निम्नलिखित हमले वैक्टर प्रक्रिया का योजनाबद्ध प्रतिनिधित्व है जो एक हैकर द्वारा उपयोग किए जाने वाले एक ही समय में कई हो सकते हैं।

मोबाइल हमले के कुछ वैक्टर हैं -

मैलवेयर

वायरस और रूटकिट

आवेदन संशोधन

ओएस संशोधन

डेटा एक्सफ़िलिएशन

डेटा संगठन छोड़ देता है

प्रिंट स्क्रीन

USB और बैकअप हानि की प्रतिलिपि बनाएँ

डेटा छेड़छाड़

एक और आवेदन द्वारा संशोधन

अंडरटेकर ने छेड़छाड़ की कोशिश की

जेल-टूटे हुए उपकरण

डेटा हानि

डिवाइस की हानि

अनधिकृत डिवाइस एक्सेस

अनुप्रयोग भेद्यता

हमले के क्षेत्रों का परिणाम

अटैक वैक्टर हैकिंग प्रक्रिया है जैसा कि समझाया गया है और यह सफल है, निम्नलिखित आपके मोबाइल उपकरणों पर प्रभाव है।

Losing your data - अगर आपका मोबाइल डिवाइस हैक हो गया है, या कोई वायरस शुरू हो गया है, तो आपका सारा स्टोर किया हुआ डेटा खो जाता है और हमलावर द्वारा ले लिया जाता है।

Bad use of your mobile resources- जिसका अर्थ है कि आपका नेटवर्क या मोबाइल डिवाइस ओवरलोड में जा सकता है इसलिए आप अपनी वास्तविक सेवाओं तक पहुंचने में असमर्थ हैं। किसी अन्य मशीन या नेटवर्क को संलग्न करने के लिए हैकर द्वारा उपयोग किए जाने वाले बदतर परिदृश्यों में।

Reputation loss- अगर आपका फेसबुक अकाउंट या बिजनेस ईमेल अकाउंट हैक हो गया है, तो हैकर आपके दोस्तों, बिजनेस पार्टनर्स और अन्य कॉन्टैक्ट्स को नकली मैसेज भेज सकता है। इससे आपकी प्रतिष्ठा को नुकसान हो सकता है।

Identity theft - पहचान की चोरी का मामला हो सकता है जैसे कि फोटो, नाम, पता, क्रेडिट कार्ड, आदि और एक अपराध के लिए इस्तेमाल किया जा सकता है।

मोबाइल अटैक का एनाटॉमी

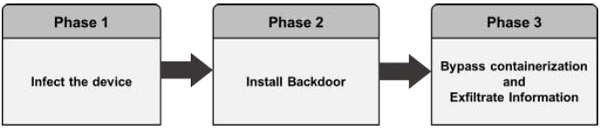

मोबाइल हमले के शरीर रचना विज्ञान का एक योजनाबद्ध प्रतिनिधित्व निम्नलिखित है। यह संक्रमण चरण से शुरू होता है जिसमें हमला करने वाले वैक्टर शामिल हैं।

डिवाइस को संक्रमित करना

मोबाइल स्पाइवेयर के साथ डिवाइस को संक्रमित करना एंड्रॉइड और आईओएस उपकरणों के लिए अलग-अलग प्रदर्शन किया जाता है।

Android- उपयोगकर्ताओं को आम तौर पर सामाजिक इंजीनियरिंग हमले का उपयोग करके बाजार से या किसी तीसरे पक्ष के एप्लिकेशन से एक ऐप डाउनलोड करने के लिए धोखा दिया जाता है। रिमोट संक्रमण को मैन-इन-द-मिडिल (मिटम) हमले के माध्यम से भी किया जा सकता है, जहां एक सक्रिय विरोधी मैलवेयर को इंजेक्ट करने के लिए उपयोगकर्ता के मोबाइल संचार को स्वीकार करता है।

iOS- iOS संक्रमण के लिए मोबाइल का भौतिक उपयोग आवश्यक है। डिवाइस को संक्रमित करना शून्य-दिवस जैसे कि जेलब्रेक शोषण के माध्यम से भी हो सकता है।

एक पिछले दरवाजे को स्थापित करना

एक पिछले दरवाजे को स्थापित करने के लिए एंड्रॉइड डिवाइस को रूट करके और Apple उपकरणों को जेलब्रेक करके व्यवस्थापक विशेषाधिकारों की आवश्यकता होती है। डिवाइस निर्माताओं को रूटिंग / जेलब्रेकिंग डिटेक्शन मैकेनिज्म देने के बावजूद, मोबाइल स्पाइवेयर आसानी से उन्हें दरकिनार कर देता है -

Android - रूटिंग डिटेक्शन मैकेनिज्म जानबूझकर रूटिंग पर लागू नहीं होता है।

iOS - जेलब्रेकिंग "समुदाय" मुखर और प्रेरित है।

एन्क्रिप्शन तंत्र को बाइपास करना और सूचनाओं का बहिष्कार करना

स्पायवेयर मोबाइल सामग्री जैसे एन्क्रिप्टेड ईमेल और संदेश भेजने वालों को सादे पाठ में हमलावर सर्वर को भेजता है। स्पाइवेयर सीधे सुरक्षित कंटेनर पर हमला नहीं करता है। यह उस बिंदु पर डेटा को पकड़ता है जहां उपयोगकर्ता इसे पढ़ने के लिए सुरक्षित कंटेनर से डेटा खींचता है। उस चरण में, जब सामग्री उपयोगकर्ता के उपयोग के लिए डिक्रिप्ट होती है, तो स्पाइवेयर सामग्री को नियंत्रित करता है और इसे भेजता है।

कैसे एक हैकर सफल मोबाइल से एक हैकर लाभ कर सकते हैं?

ज्यादातर मामलों में हममें से ज्यादातर लोग सोचते हैं कि हमारा मोबाइल हैक होने की स्थिति में हम संभवतः क्या खो सकते हैं। जवाब आसान है - हम अपनी गोपनीयता खो देंगे। हमारा डिवाइस हैकर के लिए एक निगरानी प्रणाली बन जाएगा जो हमें पर्यवेक्षक बना देगा। हैकर के लिए लाभ की अन्य गतिविधियां हमारा संवेदनशील डेटा लेना, भुगतान करना, गैरकानूनी गतिविधियों को अंजाम देना हैDDoS attacks। निम्नलिखित एक योजनाबद्ध प्रतिनिधित्व है।

OWASP मोबाइल टॉप 10 जोखिम

जब मोबाइल सुरक्षा के बारे में बात की जाती है, तो हम OWASP पर भेद्यता प्रकारों को आधार बनाते हैं जो संयुक्त राज्य अमेरिका में एक लाभ-रहित धर्मार्थ संगठन है, जिसे 21 अप्रैल को स्थापित किया गया है। OWASP एक अंतरराष्ट्रीय संगठन है और OWASP Foundation दुनिया भर में OWASP प्रयासों का समर्थन करता है।

मोबाइल उपकरणों के लिए, OWASP है 10 vulnerability classifications।

एम 1-अनुचित प्लेटफ़ॉर्म उपयोग

यह श्रेणी किसी प्लेटफ़ॉर्म सुविधा के दुरुपयोग या प्लेटफ़ॉर्म सुरक्षा नियंत्रणों का उपयोग करने में विफलता को कवर करती है। इसमें एंड्रॉइड इंटेंट, प्लेटफ़ॉर्म अनुमतियां, टचआईडी का दुरुपयोग, किचेन या कुछ अन्य सुरक्षा नियंत्रण शामिल हो सकते हैं जो मोबाइल ऑपरेटिंग सिस्टम का हिस्सा है। कई तरीके हैं जिनसे मोबाइल ऐप्स इस जोखिम का अनुभव कर सकते हैं।

एम 2-असुरक्षित डेटा

यह नई श्रेणी मोबाइल टॉप टेन 2014 से एम 2 और एम 4 का संयोजन है। यह असुरक्षित डेटा भंडारण और अनपेक्षित डेटा रिसाव को कवर करता है।

एम 3-असुरक्षित संचार

इसमें खराब हैंडशेकिंग, गलत एसएसएल संस्करण, कमजोर बातचीत, संवेदनशील संपत्तियों का स्पष्ट पाठ संचार आदि शामिल हैं।

M4- असुरक्षित प्रमाणीकरण

यह श्रेणी अंतिम उपयोगकर्ता या खराब सत्र प्रबंधन को प्रमाणित करने की धारणाओं को पकड़ती है। इसमें शामिल हैं -

- उपयोगकर्ता को पहचानने में असफल होना चाहिए कि कब क्या करना चाहिए

- आवश्यकता पड़ने पर उपयोगकर्ता की पहचान बनाए रखने में विफलता

- सत्र प्रबंधन में कमजोरियाँ

M5-Insuficient क्रिप्टोग्राफी

कोड क्रिप्टोग्राफी को एक संवेदनशील सूचना परिसंपत्ति पर लागू करता है। हालांकि, क्रिप्टोग्राफी किसी तरह से अपर्याप्त है। ध्यान दें कि टीएलएस या एसएसएल से संबंधित कुछ भी और सभी चीजें एम 3 में जाती हैं। इसके अलावा, यदि एप्लिकेशन को क्रिप्टोग्राफी का उपयोग करने में विफल रहता है जब यह होना चाहिए, तो संभवतः एम 2 में होता है। यह श्रेणी उन मुद्दों के लिए है जहां क्रिप्टोग्राफी का प्रयास किया गया था, लेकिन यह सही ढंग से नहीं किया गया था।

M6- असुरक्षित प्राधिकरण

यह प्राधिकरण में किसी भी विफलता को पकड़ने के लिए एक श्रेणी है (उदाहरण के लिए, ग्राहक पक्ष में प्राधिकरण निर्णय, मजबूर ब्राउज़िंग, आदि) यह प्रमाणीकरण मुद्दों (जैसे, उपकरण नामांकन, उपयोगकर्ता पहचान, आदि) से अलग है

यदि एप्लिकेशन उपयोगकर्ताओं को उस स्थिति में बिल्कुल भी प्रमाणित नहीं करता है, जहां उसे (जैसे कि किसी संसाधन या सेवा के लिए अनाम पहुंच प्रदान करना जब प्रमाणित और अधिकृत एक्सेस की आवश्यकता होती है), तो वह प्रमाणीकरण विफलता है जो प्राधिकरण विफलता नहीं है।

M7- ग्राहक कोड गुणवत्ता

यह "सिक्योरिटी डिसीजन वाया अनट्रिस्ड इनपुट्स" था, जो हमारी कम इस्तेमाल की जाने वाली श्रेणियों में से एक थी। यह मोबाइल क्लाइंट में कोड-स्तरीय कार्यान्वयन समस्याओं के लिए कैच-ऑल होगा। यह सर्वर-साइड कोडिंग गलतियों से अलग है। यह बफर ओवरफ्लो, प्रारूप स्ट्रिंग कमजोरियों, और विभिन्न अन्य कोड-स्तरीय गलतियों जैसी चीजों को कैप्चर करेगा जहां समाधान मोबाइल डिवाइस पर चल रहे कुछ कोड को फिर से लिखना है।

एम 8-कोड छेड़छाड़

इस श्रेणी में बाइनरी पैचिंग, स्थानीय संसाधन संशोधन, विधि हुकिंग, विधि स्विज़लिंग और गतिशील मेमोरी संशोधन शामिल हैं।

एप्लिकेशन को मोबाइल डिवाइस पर पहुंचाने के बाद, कोड और डेटा संसाधन वहां के निवासी होते हैं। एक हमलावर या तो सीधे कोड को संशोधित कर सकता है, मेमोरी की सामग्री को गतिशील रूप से बदल सकता है, सिस्टम एपीआई को बदल सकता है या बदल सकता है जो एप्लिकेशन उपयोग करता है, या एप्लिकेशन के डेटा और संसाधनों को संशोधित करता है। यह हमलावर को व्यक्तिगत या मौद्रिक लाभ के लिए सॉफ़्टवेयर के इच्छित उपयोग को नष्ट करने का एक सीधा तरीका प्रदान कर सकता है।

एम 9-रिवर्स इंजीनियरिंग

इस श्रेणी में अपने सोर्स कोड, लाइब्रेरी, एल्गोरिदम और अन्य परिसंपत्तियों को निर्धारित करने के लिए अंतिम कोर बाइनरी का विश्लेषण शामिल है। आईडीए प्रो, हॉपर, ओटूल और अन्य बाइनरी निरीक्षण उपकरण जैसे सॉफ्टवेयर हमलावर को आवेदन के आंतरिक कामकाज में अंतर्दृष्टि देते हैं। यह आवेदन में अन्य नवजात कमजोरियों का फायदा उठाने के लिए इस्तेमाल किया जा सकता है, साथ ही बैक-एंड सर्वर, क्रिप्टोग्राफिक स्थिरांक और साइफर और बौद्धिक संपदा के बारे में जानकारी का खुलासा किया जा सकता है।

एम 10-एक्सट्रोनस फंक्शनलिटी

अक्सर, डेवलपर्स में छिपे हुए पिछले दरवाजे की कार्यक्षमता या अन्य आंतरिक विकास सुरक्षा नियंत्रण शामिल होते हैं जो कि उत्पादन वातावरण में जारी किए जाने का इरादा नहीं करते हैं। उदाहरण के लिए, एक डेवलपर गलती से हाइब्रिड ऐप में एक टिप्पणी के रूप में एक पासवर्ड शामिल कर सकता है। एक अन्य उदाहरण में परीक्षण के दौरान 2-कारक प्रमाणीकरण को अक्षम करना शामिल है।