मोबाइल सुरक्षा - त्वरित गाइड

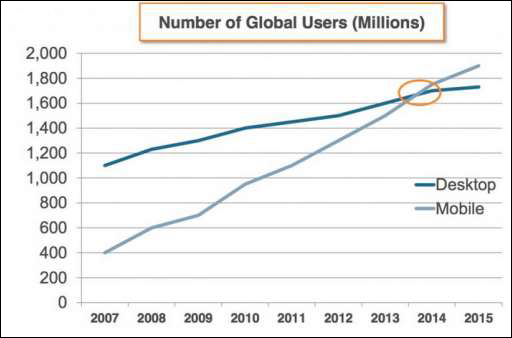

इस ट्यूटोरियल में, हम ज्यादातर व्यावहारिक दृष्टिकोण से मोबाइल सुरक्षा अवधारणाओं से निपटेंगे। निम्नलिखित ग्राफ पर एक नज़र डालें, यह दुनिया भर में मोबाइल फोन उपयोगकर्ताओं की बढ़ती संख्या को दिखाता है, जो मोबाइल सुरक्षा के महत्व को सामने लाता है।

मोबाइल उपकरणों की अनुमानित संख्या लगभग 5.8 बिलियन है, जिसके बारे में माना जाता है कि यह पांच साल के भीतर तेजी से बढ़े हैं और माना जाता है कि यह चार वर्षों के भीतर लगभग 12 बिलियन तक पहुंच जाएगा। इसलिए, यह ग्रह पर प्रति व्यक्ति औसतन दो मोबाइल डिवाइस होगा। यह हमारे संवेदनशील डेटा के साथ मोबाइल उपकरणों पर पूरी तरह से निर्भर करता है जिसे सभी जगह पहुँचाया जाता है। नतीजतन, मोबाइल सुरक्षा को ध्यान में रखना सबसे महत्वपूर्ण अवधारणाओं में से एक है।

मोबाइल सुरक्षा एक अवधारणा के रूप में अन्य मोबाइल उपकरणों, या डिवाइस से जुड़े वायरलेस वातावरण द्वारा संभावित हमलों से हमारे मोबाइल उपकरणों की सुरक्षा से संबंधित है।

मोबाइल सुरक्षा को लेकर प्रमुख खतरे निम्नलिखित हैं -

मोबाइल डिवाइस का नुकसान। यह एक सामान्य मुद्दा है जो संभावित फ़िशिंग द्वारा न केवल आपको बल्कि आपके संपर्कों को भी जोखिम में डाल सकता है।

एप्लीकेशन हैकिंग या ब्रीचिंग। यह दूसरा सबसे महत्वपूर्ण मुद्दा है। हम में से कई ने फोन एप्लिकेशन डाउनलोड और इंस्टॉल किए हैं। उनमें से कुछ अतिरिक्त पहुंच या विशेषाधिकार का अनुरोध करते हैं जैसे आपके स्थान, संपर्क, विपणन उद्देश्यों के लिए ब्राउज़िंग इतिहास, लेकिन दूसरी ओर, साइट अन्य संपर्कों तक भी पहुंच प्रदान करती है। चिंता के अन्य कारक ट्रोजन, वायरस आदि हैं।

आईफोन या एंड्रॉइड डिवाइस जैसे अत्यधिक प्रतिष्ठित स्मार्टफोन के मालिकों के लिए स्मार्टफोन चोरी एक आम समस्या है। कॉर्पोरेट डेटा का खतरा, जैसे खाता क्रेडेंशियल्स और ईमेल चोर के हाथों में ईमेल तक पहुंच का खतरा एक खतरा है।

परिभाषा के अनुसार, ए Attack Vector एक विधि या तकनीक है जिसे एक हैकर किसी अन्य कंप्यूटिंग डिवाइस या नेटवर्क तक पहुंच प्राप्त करने के लिए उपयोग करता है, जिसे अक्सर "खराब कोड" कहा जाता है। payload। यह वेक्टर हैकर्स को सिस्टम की कमजोरियों का फायदा उठाने में मदद करता है। इनमें से कई हमले वैक्टर मानव तत्व का लाभ उठाते हैं क्योंकि यह इस प्रणाली का सबसे कमजोर बिंदु है। निम्नलिखित हमले वैक्टर प्रक्रिया का योजनाबद्ध प्रतिनिधित्व है जो एक हैकर द्वारा उपयोग किए जाने वाले एक ही समय में कई हो सकते हैं।

मोबाइल हमले के कुछ वैक्टर हैं -

मैलवेयर

वायरस और रूटकिट

आवेदन संशोधन

ओएस संशोधन

डेटा एक्सफ़िलिएशन

डेटा संगठन छोड़ देता है

प्रिंट स्क्रीन

USB और बैकअप हानि की प्रतिलिपि बनाएँ

डेटा छेड़छाड़

एक और आवेदन द्वारा संशोधन

अंडरटेकर ने छेड़छाड़ की कोशिश की

जेल-टूटे हुए उपकरण

डेटा हानि

डिवाइस की हानि

अनधिकृत डिवाइस एक्सेस

अनुप्रयोग भेद्यता

हमले के क्षेत्रों का परिणाम

अटैक वैक्टर हैकिंग प्रक्रिया है जैसा कि समझाया गया है और यह सफल है, निम्नलिखित आपके मोबाइल उपकरणों पर प्रभाव है।

Losing your data - अगर आपका मोबाइल डिवाइस हैक हो गया है, या कोई वायरस शुरू हो गया है, तो आपका सारा स्टोर किया हुआ डेटा खो जाता है और हमलावर द्वारा ले लिया जाता है।

Bad use of your mobile resources- जिसका अर्थ है कि आपका नेटवर्क या मोबाइल डिवाइस ओवरलोड में जा सकता है इसलिए आप अपनी वास्तविक सेवाओं तक पहुंचने में असमर्थ हैं। किसी अन्य मशीन या नेटवर्क को संलग्न करने के लिए हैकर द्वारा उपयोग किए जाने वाले बदतर परिदृश्यों में।

Reputation loss- अगर आपका फेसबुक अकाउंट या बिजनेस ईमेल अकाउंट हैक हो गया है, तो हैकर आपके दोस्तों, बिजनेस पार्टनर्स और अन्य कॉन्टैक्ट्स को नकली मैसेज भेज सकता है। इससे आपकी प्रतिष्ठा को नुकसान हो सकता है।

Identity theft - पहचान की चोरी का मामला हो सकता है जैसे कि फोटो, नाम, पता, क्रेडिट कार्ड, आदि और एक अपराध के लिए इस्तेमाल किया जा सकता है।

मोबाइल अटैक का एनाटॉमी

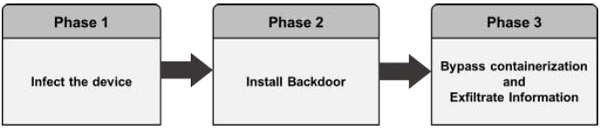

मोबाइल हमले के शरीर रचना विज्ञान का एक योजनाबद्ध प्रतिनिधित्व निम्नलिखित है। यह संक्रमण चरण के साथ शुरू होता है जिसमें हमला वैक्टर शामिल हैं।

डिवाइस को संक्रमित करना

मोबाइल स्पाइवेयर के साथ डिवाइस को संक्रमित करना एंड्रॉइड और आईओएस उपकरणों के लिए अलग-अलग प्रदर्शन किया जाता है।

Android- उपयोगकर्ताओं को आम तौर पर सामाजिक इंजीनियरिंग हमले का उपयोग करके बाजार से या किसी तीसरे पक्ष के एप्लिकेशन से एक ऐप डाउनलोड करने के लिए धोखा दिया जाता है। रिमोट संक्रमण को मैन-इन-द-मिडिल (मिटम) हमले के माध्यम से भी किया जा सकता है, जहां एक सक्रिय विरोधी मैलवेयर को इंजेक्ट करने के लिए उपयोगकर्ता के मोबाइल संचार को स्वीकार करता है।

iOS- iOS संक्रमण के लिए मोबाइल का भौतिक उपयोग आवश्यक है। डिवाइस को संक्रमित करना शून्य-दिवस जैसे कि जेलब्रेक शोषण के माध्यम से भी हो सकता है।

एक पिछले दरवाजे को स्थापित करना

एक पिछले दरवाजे को स्थापित करने के लिए एंड्रॉइड डिवाइस को रूट करके और Apple उपकरणों को जेलब्रेक करके व्यवस्थापक विशेषाधिकारों की आवश्यकता होती है। डिवाइस निर्माताओं को रूटिंग / जेलब्रेकिंग डिटेक्शन मैकेनिज्म देने के बावजूद, मोबाइल स्पाइवेयर आसानी से उन्हें दरकिनार कर देता है -

Android - रूटिंग डिटेक्शन मैकेनिज्म जानबूझकर रूटिंग पर लागू नहीं होता है।

iOS - जेलब्रेकिंग "समुदाय" मुखर और प्रेरित है।

एन्क्रिप्शन तंत्र को बाइपास करना और सूचनाओं का बहिष्कार करना

स्पायवेयर मोबाइल सामग्री जैसे एन्क्रिप्टेड ईमेल और संदेश भेजने वालों को सादे पाठ में हमलावर सर्वर को भेजता है। स्पाइवेयर सीधे सुरक्षित कंटेनर पर हमला नहीं करता है। यह उस बिंदु पर डेटा को पकड़ता है जहां उपयोगकर्ता इसे पढ़ने के लिए सुरक्षित कंटेनर से डेटा खींचता है। उस चरण में, जब सामग्री उपयोगकर्ता के उपयोग के लिए डिक्रिप्ट होती है, तो स्पाइवेयर सामग्री को नियंत्रित करता है और इसे भेजता है।

कैसे एक हैकर सफल मोबाइल से एक हैकर लाभ कर सकते हैं?

ज्यादातर मामलों में हममें से ज्यादातर लोग सोचते हैं कि हमारा मोबाइल हैक होने की स्थिति में हम संभवतः क्या खो सकते हैं। जवाब आसान है - हम अपनी गोपनीयता खो देंगे। हमारा डिवाइस हैकर के लिए एक निगरानी प्रणाली बन जाएगा जो हमें पर्यवेक्षक बना देगा। हैकर के लिए लाभ की अन्य गतिविधियां हमारा संवेदनशील डेटा लेना, भुगतान करना, गैरकानूनी गतिविधियों को अंजाम देना हैDDoS attacks। निम्नलिखित एक योजनाबद्ध प्रतिनिधित्व है।

OWASP मोबाइल टॉप 10 जोखिम

जब मोबाइल सुरक्षा के बारे में बात की जाती है, तो हम OWASP पर भेद्यता प्रकारों को आधार बनाते हैं जो संयुक्त राज्य अमेरिका में एक लाभ-रहित धर्मार्थ संगठन है, जिसे 21 अप्रैल को स्थापित किया गया है। OWASP एक अंतरराष्ट्रीय संगठन है और OWASP Foundation दुनिया भर में OWASP प्रयासों का समर्थन करता है।

मोबाइल उपकरणों के लिए, OWASP है 10 vulnerability classifications।

एम 1-अनुचित प्लेटफ़ॉर्म उपयोग

यह श्रेणी किसी प्लेटफ़ॉर्म सुविधा के दुरुपयोग या प्लेटफ़ॉर्म सुरक्षा नियंत्रणों का उपयोग करने में विफलता को कवर करती है। इसमें एंड्रॉइड इंटेंट, प्लेटफ़ॉर्म अनुमतियां, टचआईडी का दुरुपयोग, किचेन या कुछ अन्य सुरक्षा नियंत्रण शामिल हो सकते हैं जो मोबाइल ऑपरेटिंग सिस्टम का हिस्सा है। कई तरीके हैं जिनसे मोबाइल ऐप्स इस जोखिम का अनुभव कर सकते हैं।

एम 2-असुरक्षित डेटा

यह नई श्रेणी मोबाइल टॉप टेन 2014 से एम 2 और एम 4 का संयोजन है। यह असुरक्षित डेटा भंडारण और अनपेक्षित डेटा रिसाव को कवर करता है।

एम 3-असुरक्षित संचार

इसमें खराब हैंडशेकिंग, गलत एसएसएल संस्करण, कमजोर बातचीत, संवेदनशील संपत्तियों का स्पष्ट पाठ संचार आदि शामिल हैं।

M4- असुरक्षित प्रमाणीकरण

यह श्रेणी अंतिम उपयोगकर्ता या खराब सत्र प्रबंधन को प्रमाणित करने की धारणाओं को पकड़ती है। इसमें शामिल हैं -

- उपयोगकर्ता को पहचानने में असफल होना चाहिए कि कब क्या करना चाहिए

- आवश्यकता पड़ने पर उपयोगकर्ता की पहचान बनाए रखने में विफलता

- सत्र प्रबंधन में कमजोरियाँ

M5-Insuficient क्रिप्टोग्राफी

कोड क्रिप्टोग्राफी को एक संवेदनशील सूचना परिसंपत्ति पर लागू करता है। हालांकि, क्रिप्टोग्राफी किसी तरह से अपर्याप्त है। ध्यान दें कि टीएलएस या एसएसएल से संबंधित कुछ भी और सभी चीजें एम 3 में जाती हैं। इसके अलावा, यदि एप्लिकेशन को क्रिप्टोग्राफी का उपयोग करने में विफल रहता है जब यह होना चाहिए, तो संभवतः एम 2 में होता है। यह श्रेणी उन मुद्दों के लिए है जहां क्रिप्टोग्राफी का प्रयास किया गया था, लेकिन यह सही ढंग से नहीं किया गया था।

M6- असुरक्षित प्राधिकरण

यह प्राधिकरण में किसी भी विफलता को पकड़ने के लिए एक श्रेणी है (उदाहरण के लिए, क्लाइंट साइड में प्राधिकरण निर्णय, मजबूर ब्राउज़िंग, आदि) यह प्रमाणीकरण मुद्दों (जैसे, डिवाइस नामांकन, उपयोगकर्ता पहचान, आदि) से अलग है

यदि एप्लिकेशन उपयोगकर्ताओं को उस स्थिति में बिल्कुल भी प्रमाणित नहीं करता है, जहां उसे (जैसे कि किसी संसाधन या सेवा के लिए अनाम पहुंच प्रदान करना जब प्रमाणित और अधिकृत एक्सेस की आवश्यकता होती है), तो वह प्रमाणीकरण विफलता है जो प्राधिकरण विफलता नहीं है।

M7- ग्राहक कोड गुणवत्ता

यह "सिक्योरिटी डिसीजन वाया अनट्रिस्ड इनपुट्स" था, जो हमारी कम इस्तेमाल की जाने वाली श्रेणियों में से एक थी। यह मोबाइल क्लाइंट में कोड-स्तरीय कार्यान्वयन समस्याओं के लिए कैच-ऑल होगा। यह सर्वर-साइड कोडिंग गलतियों से अलग है। यह बफर ओवरफ्लो, प्रारूप स्ट्रिंग कमजोरियों, और विभिन्न अन्य कोड-स्तरीय गलतियों जैसी चीजों को कैप्चर करेगा जहां समाधान मोबाइल डिवाइस पर चल रहे कुछ कोड को फिर से लिखना है।

एम 8-कोड छेड़छाड़

इस श्रेणी में बाइनरी पैचिंग, स्थानीय संसाधन संशोधन, विधि हुकिंग, विधि स्विज़लिंग और गतिशील मेमोरी संशोधन शामिल हैं।

एप्लिकेशन को मोबाइल डिवाइस पर पहुंचाने के बाद, कोड और डेटा संसाधन वहां के निवासी होते हैं। एक हमलावर या तो सीधे कोड को संशोधित कर सकता है, मेमोरी की सामग्री को गतिशील रूप से बदल सकता है, सिस्टम एपीआई को बदल सकता है या बदल सकता है जो एप्लिकेशन उपयोग करता है, या एप्लिकेशन के डेटा और संसाधनों को संशोधित करता है। यह हमलावर को व्यक्तिगत या मौद्रिक लाभ के लिए सॉफ़्टवेयर के इच्छित उपयोग को नष्ट करने का एक सीधा तरीका प्रदान कर सकता है।

एम 9-रिवर्स इंजीनियरिंग

इस श्रेणी में अपने सोर्स कोड, लाइब्रेरी, एल्गोरिदम और अन्य परिसंपत्तियों को निर्धारित करने के लिए अंतिम कोर बाइनरी का विश्लेषण शामिल है। आईडीए प्रो, हॉपर, ओटूल, और अन्य बाइनरी निरीक्षण उपकरण जैसे सॉफ्टवेयर हमलावर को आवेदन के आंतरिक कामकाज में अंतर्दृष्टि देते हैं। यह आवेदन में अन्य नवजात कमजोरियों का फायदा उठाने के लिए इस्तेमाल किया जा सकता है, साथ ही बैक-एंड सर्वर, क्रिप्टोग्राफिक स्थिरांक और सिफर, और बौद्धिक संपदा के बारे में जानकारी का खुलासा किया जा सकता है।

एम 10-एक्सट्रोनस फंक्शनलिटी

अक्सर, डेवलपर्स में छिपे हुए पिछले दरवाजे की कार्यक्षमता या अन्य आंतरिक विकास सुरक्षा नियंत्रण शामिल होते हैं जो कि उत्पादन वातावरण में जारी किए जाने का इरादा नहीं करते हैं। उदाहरण के लिए, एक डेवलपर गलती से हाइब्रिड ऐप में एक टिप्पणी के रूप में एक पासवर्ड शामिल कर सकता है। एक अन्य उदाहरण में परीक्षण के दौरान 2-कारक प्रमाणीकरण को अक्षम करना शामिल है।

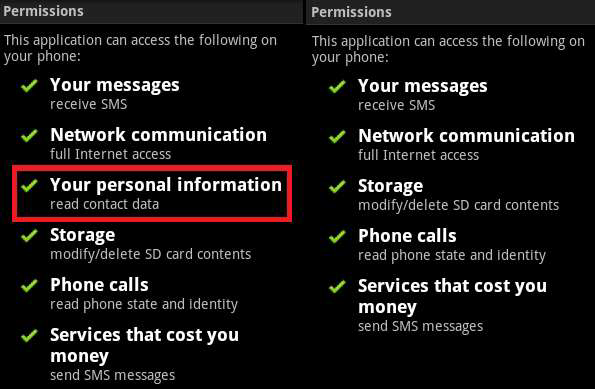

एक कंपनी का एक प्रमाणित डेवलपर मोबाइल उपयोगकर्ताओं के लिए मोबाइल एप्लिकेशन बनाता है। मोबाइल उपयोगकर्ताओं को इन मोबाइल ऐप्स को आसानी से ब्राउज़ करने और इंस्टॉल करने की अनुमति देने के लिए, Google और Apple जैसे प्लेटफ़ॉर्म विक्रेताओं ने केंद्रीकृत बाज़ार स्थान बनाए हैं, उदाहरण के लिए, PlayStore (Google) और AppStore (Apple)। फिर भी सुरक्षा की चिंताएं हैं।

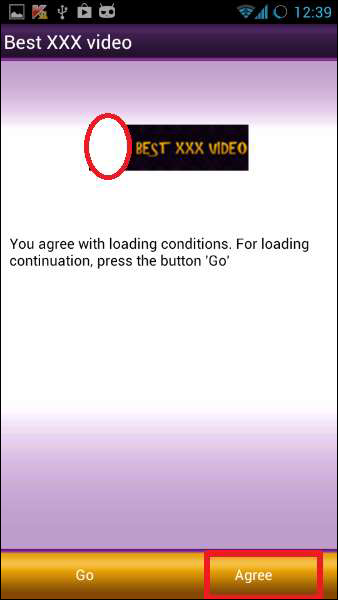

आमतौर पर डेवलपर्स द्वारा विकसित मोबाइल एप्लिकेशन को स्क्रीनिंग या वीटिंग के बिना इन बाजार स्थानों पर प्रस्तुत किया जाता है, जिससे वे हजारों मोबाइल उपयोगकर्ताओं के लिए उपलब्ध होते हैं। यदि आप आधिकारिक ऐप स्टोर से एप्लिकेशन डाउनलोड कर रहे हैं, तो आप एप्लिकेशन पर भरोसा कर सकते हैं क्योंकि होस्टिंग स्टोर ने इसे वीट कर दिया है। हालाँकि, यदि आप एप्लिकेशन को थर्ड-पार्टी ऐप स्टोर से डाउनलोड कर रहे हैं, तो एप्लिकेशन के साथ-साथ मैलवेयर डाउनलोड होने की संभावना है, क्योंकि थर्ड-पार्टी ऐप स्टोर ऐप को वेट नहीं करते हैं।

हमलावर एक वैध गेम डाउनलोड करता है और इसे मैलवेयर से रीपैकेज करता है और मोबाइल एप्लिकेशन को एक थर्ड-पार्टी एप्लिकेशन स्टोर पर अपलोड करता है, जहां से अंतिम उपयोगकर्ता इस दुर्भावनापूर्ण गेमिंग एप्लिकेशन को डाउनलोड करते हैं, इसे वास्तविक मानते हैं। नतीजतन, मैलवेयर उपयोगकर्ता के ज्ञान के बिना हमलावर को कॉल लॉग / फोटो / वीडियो / संवेदनशील डॉक्स जैसे उपयोगकर्ता क्रेडेंशियल्स इकट्ठा करता है और भेजता है।

एकत्रित जानकारी का उपयोग करके, हमलावर डिवाइस का शोषण कर सकता है और किसी अन्य हमले को लॉन्च कर सकता है। हमलावर सामाजिक रूप से इंजीनियर उपयोगकर्ताओं को आधिकारिक ऐप स्टोर के बाहर ऐप डाउनलोड और चलाने के लिए भी कर सकते हैं। दुर्भावनापूर्ण एप्लिकेशन अन्य एप्लिकेशन और डेटा को नुकसान पहुंचा सकते हैं, अपने संवेदनशील डेटा को हमलावरों को भेज सकते हैं।

ऐप सैंडबॉक्सिंग मुद्दे

सैंडबॉक्स मोबाइल उपयोगकर्ताओं को उन संसाधनों को सीमित करने में मदद करता है जो एक एप्लिकेशन मोबाइल डिवाइस में उपयोग करता है। हालाँकि, कई दुर्भावनापूर्ण एप्लिकेशन इसे ओवरपास कर सकते हैं जिससे मैलवेयर सभी डिवाइस प्रोसेसिंग क्षमताओं और उपयोगकर्ता डेटा का उपयोग कर सकता है।

सुरक्षित सैंडबॉक्स

यह एक ऐसा वातावरण है जहां प्रत्येक एप्लिकेशन अपने आवंटित संसाधनों और डेटा को चलाता है ताकि एप्लिकेशन सुरक्षित रहें और अन्य एप्लिकेशन संसाधनों और डेटा तक नहीं पहुंच सकें।

कमजोर सैंडबॉक्स

यह एक ऐसा वातावरण है जहां एक दुर्भावनापूर्ण एप्लिकेशन इंस्टॉल किया जाता है और यह सैंडबॉक्स का उपयोग करके सभी डेटा और संसाधनों तक पहुंचने की अनुमति देता है।

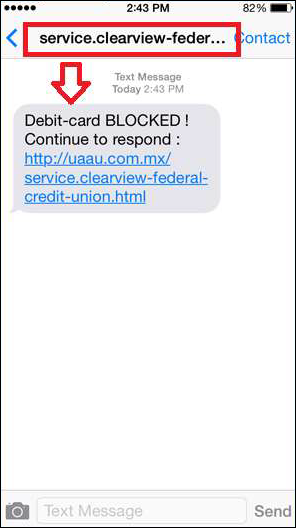

निम्नलिखित स्क्रीनशॉट पर एक नज़र डालें। आपको एक समान एसएमएस प्राप्त हो सकता है जो वास्तविक लग रहा था। वास्तव में, थोड़ा विश्लेषण करने के बाद, हम महसूस करते हैं कि यह वास्तविक नहीं है। इसका एक उदाहरण हैSMS phishing।

एसएमएस में लिंक उपयोगकर्ता के डिवाइस पर मैलवेयर इंस्टॉल कर सकते हैं या उन्हें एक दुर्भावनापूर्ण वेबसाइट पर निर्देशित कर सकते हैं, या उन्हें पासवर्ड, खाता आईडी या क्रेडिट कार्ड विवरण जैसे व्यक्तिगत और वित्तीय जानकारी को धोखा देने के लिए सेट किए गए नंबर पर कॉल करने के लिए निर्देशित कर सकते हैं। साइबर अपराधों में इस तकनीक का बहुत अधिक उपयोग किया जाता है, क्योंकि ई-मेल में किसी दुर्भावनापूर्ण लिंक पर क्लिक करने से किसी को धोखा देना आसान है, जो मोबाइल के डिफेन्स के माध्यम से तोड़ने की कोशिश करता है। हालांकि, कुछ फ़िशिंग एसएमएस खराब लिखे गए हैं और स्पष्ट रूप से नकली प्रतीत होते हैं।

एसएमएस फ़िशिंग क्यों प्रभावी है?

एसएमएस फ़िशिंग सफल है क्योंकि यह उपयोगकर्ताओं के डर और चिंता के साथ खेलता है। यूजर्स के मन में इररेशनल एसएमएस डर पैदा करता है। अधिकांश परिदृश्यों को पैसे खोने के डर के साथ करना पड़ता है, जैसे किसी ने आपके क्रेडिट कार्ड का उपयोग करके कुछ खरीदा है।

अन्य उदाहरणों में शामिल हैं, डर जब एक एसएमएस आपको कुछ अवैध करने का आरोप लगाता है जो आपने नहीं किया है। या अपने परिवार के सदस्यों को नुकसान पहुंचाने की संभावना के बारे में एक एसएमएस। आपके परिवार के आदि।

एसएमएस फ़िशिंग हमला उदाहरण

अब आइए उन मामलों को समझने के लिए कुछ उदाहरण देखें जहां एसएमएस फ़िशिंग ज्यादातर होते हैं।

उदाहरण 1

आम तौर पर, स्कैमर अपनी असली पहचान को खराब करने के लिए एसएमएस का उपयोग करते हैं। यदि आप इसे Google करते हैं, तो आपको कई वैध संसाधन मिल सकते हैं। आप बस Google खोज करें: एसएमएस प्रदाताओं को ईमेल करें।

उदाहरण 2

अन्य शास्त्रीय घोटाला वित्तीय धोखाधड़ी है जो आपसे पिन, उपयोगकर्ता नाम, पासवर्ड, क्रेडिट कार्ड विवरण आदि मांगेगा।

उदाहरण 3

वर्तनी और खराब व्याकरण। साइबर अपराधी आम तौर पर व्याकरण और वर्तनी की गलतियाँ करते हैं क्योंकि अक्सर वे एक विशिष्ट भाषा में अनुवाद करने के लिए एक शब्दकोश का उपयोग करते हैं। यदि आप एक एसएमएस में गलतियों को नोटिस करते हैं, तो यह एक घोटाला हो सकता है।

उदाहरण 4

एसएमएस फ़िशिंग तात्कालिकता की झूठी भावना पैदा करने का प्रयास है।

उदाहरण 5

साइबर अपराधी अक्सर उन खतरों का उपयोग करते हैं जो आपकी सुरक्षा से समझौता किए गए हैं। उपरोक्त उदाहरण इसे अच्छी तरह से साबित करता है। निम्नलिखित मामले में, विषय कहता है कि आपने एक उपहार जीता है।

उदाहरण 6

इस मामले में, एक एसएमएस आपको जवाब देने के लिए कहता है ताकि वे यह सत्यापित कर सकें कि आपका नंबर वैध है। इससे आपके नंबर में एसएमएस की संख्या बढ़ सकती है।

उदाहरण 7

लोकप्रिय वेबसाइटों या कंपनियों को स्पूफ़ करना। स्कैम कलाकार बड़े संगठनों के नाम का उपयोग करते हैं जो वैध वेबसाइटों से जुड़े प्रतीत होते हैं, लेकिन वास्तव में यह आपको घोटाले वाली साइटों या वैध दिखने वाली पॉप-अप विंडो में ले जाता है।

रोकथाम और समाधान

खुद को एसएमएस फ़िशिंग से बचाने के लिए कुछ नियमों को ध्यान में रखना होगा।

वित्तीय कंपनियां कभी भी व्यक्तिगत या वित्तीय जानकारी नहीं मांगती हैं, जैसे उपयोगकर्ता नाम, पासवर्ड, पिन या क्रेडिट या डेबिट कार्ड नंबर पाठ संदेश के माध्यम से।

स्माइकिंग घोटाले तत्काल प्रतिक्रिया का अनुरोध करके तात्कालिकता की झूठी भावना पैदा करने का प्रयास करते हैं। शांत रहें और एसएमएस का विश्लेषण करें।

अनचाहे पाठ संदेशों में लिंक न खोलें।

किसी अवांछित पाठ संदेश में सूचीबद्ध टेलीफ़ोन नंबर पर कॉल न करें। आपको अपने रिकॉर्ड में या आधिकारिक वेबपेजों में सूचीबद्ध जानकारी का उपयोग करके किसी भी बैंक, सरकार, एजेंसी, या कंपनी से संपर्क करना चाहिए।

यहां तक कि आपको संपर्क करने से रोकने के लिए भी स्माइली संदेशों का जवाब न दें।

पॉप-अप विज्ञापनों और "नि: शुल्क परीक्षण" ऑफ़र के जवाब में अपना मोबाइल नंबर या अन्य जानकारी प्रदान करते समय सावधानी बरतें।

प्रेषक की पहचान की पुष्टि करें और समय निकालकर खुद से पूछें कि प्रेषक आपकी जानकारी के लिए क्यों पूछ रहा है।

अज्ञात प्रेषकों के पाठ संदेशों से सावधान रहें, साथ ही आपके द्वारा भेजे गए प्रेषकों के असामान्य पाठ संदेश, और अपने सुरक्षा सॉफ़्टवेयर और एप्लिकेशन को अद्यतित रखें।

ओपन ब्लूटूथ और वाई-फाई कनेक्शन पर मोबाइल डिवाइसेस की पेयरिंग

ब्लूटूथ एक समान रेडियो-तरंग तकनीक है, लेकिन इसे मुख्य रूप से छोटी दूरी पर संवाद करने के लिए डिज़ाइन किया गया है, जो लगभग 10 मीटर या 30 फीट से कम है। आमतौर पर, आप इसका उपयोग डिजिटल कैमरा से पीसी में फ़ोटो डाउनलोड करने, वायरलेस माउस को लैपटॉप पर हुक करने के लिए, अपने सेलफ़ोन पर हैंड्स-फ्री हेडसेट को लिंक करने के लिए कर सकते हैं ताकि आप उसी समय सुरक्षित रूप से बात कर सकें और ड्राइव कर सकें, और जल्द ही।

इस कनेक्शन को प्राप्त करने के लिए, डिवाइस एक-दूसरे के पिन का आदान-प्रदान करते हैं, लेकिन सामान्य रूप से एक तकनीक के रूप में यह सुरक्षित नहीं है। समय की अवधि के बाद उपकरणों की मरम्मत करना एक अच्छा अभ्यास है।

एक जोड़ी डिवाइस के साथ एक हैकर क्या कर सकता है?

- आने वाली कॉल की आवाजें खेलें

- अलार्म को सक्रिय करें

- कॉल करें

- प्रेस कुंजी

- संपर्क पढ़ें

- एसएमएस पढ़ें

- फोन या नेटवर्क बंद कर दें

- दिनांक और समय बदलें

- नेटवर्क ऑपरेटर बदलें

- एप्लिकेशन हटाएं

ब्लूटूथ उपकरणों के लिए सुरक्षा उपाय

- केवल आवश्यक होने पर ब्लूटूथ कार्यक्षमता सक्षम करें।

- केवल आवश्यक होने पर ब्लूटूथ खोज सक्षम करें।

- युग्मित उपकरणों को पास में रखें और मॉनिटर करें कि उपकरणों पर क्या हो रहा है।

- एक सुरक्षित पासकी का उपयोग करके युग्मन उपकरण।

- अप्रत्याशित रूप से ऐसा करने के लिए प्रेरित करने पर पासकी या पिन कभी न डालें।

- नियमित रूप से ब्लूटूथ-सक्षम उपकरणों को अपडेट और पैच करें।

- उपयोग के तुरंत बाद युग्मित उपकरणों को हटा दें।

जैसा कि हम में से बहुत से लोग जानते हैं, Google द्वारा स्मार्टफोन और टैबलेट के लिए प्रसंस्करण क्षमताओं वाले मोबाइल उपकरणों के लिए सॉफ्टवेयर विकसित किया गया है। इसका कर्नेल लिनक्स पर आधारित है। इसके इंस्टॉल किए गए एप्लिकेशन सैंडबॉक्स में चलते हैं। हालांकि, कई उत्पादकों ने ऐसे ओएस के लिए अपने एंटीवायरस जारी किए हैं, जैसे कास्परस्की, एमसीएफी, और एवीजी टेक्नोलॉजीज। भले ही एंटीवायरस एप्लिकेशन सैंडबॉक्स के तहत चलता है, लेकिन इसमें पर्यावरण को स्कैन करने की सीमा है।

Android OS की कुछ विशेषताएं इस प्रकार हैं -

- Dalvik आभासी मशीन मोबाइल डिवाइस के लिए अनुकूलित

- संरचित डेटा के लिए SQLite डेटाबेस

- WebKit इंजन पर आधारित एकीकृत ब्राउज़र

- विभिन्न मीडिया प्रारूपों जैसे ऑडियो, चित्र, वीडियो का समर्थन

- अमीर विकास वातावरण जैसे एमुलेटर (ब्लूस्टैक), डिबगिंग टूल

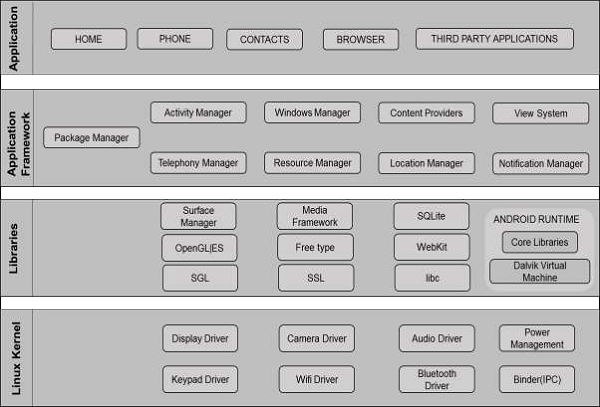

एंड्रॉइड ओएस आर्किटेक्चर

निम्नलिखित छवि एंड्रॉइड ओएस की समग्र वास्तुकला को दर्शाती है -

The first layer is Application, जिसमें SMS, कैलेंडर और अन्य तृतीय पक्ष एप्लिकेशन जैसे एप्लिकेशन शामिल हैं।

The second layer is Application Framework, जिसमें शामिल हैं -

सिस्टम देखें, जो डेवलपर्स के लिए बॉक्स, लाइन, ग्रिड आदि बनाने के लिए है।

सामग्री प्रदाता तीसरे पक्ष के अनुप्रयोगों से डेटा का उपयोग करने और उसका उपयोग करने की अनुमति देते हैं।

गतिविधि प्रबंधक किसी एप्लिकेशन के जीवन चक्र को नियंत्रित करता है।

संसाधन प्रबंधक किसी एप्लिकेशन को संसाधन आवंटित करता है।

अधिसूचना प्रबंधक अनुप्रयोगों की सूचनाएं दिखाने में मदद करता है।

The third layer is libraries,जो सबसे महत्वपूर्ण हिस्सा है। यह एप्लिकेशन के फ़ंक्शन का उपयोग करता है, उदाहरण के लिए, किसी डेटाबेस में दिनांक संग्रहीत करने के लिए। यह SQLite है जो इस फ़ंक्शन का उपयोग करता है।

The fourth layer is the Linux Kernel. यह हार्डवेयर घटकों के सभी ड्राइवरों को रखता है, जैसे कैमरा, वायरलेस, स्टोरेज आदि।

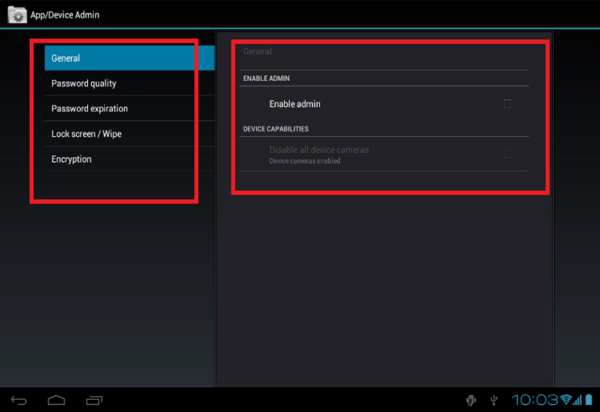

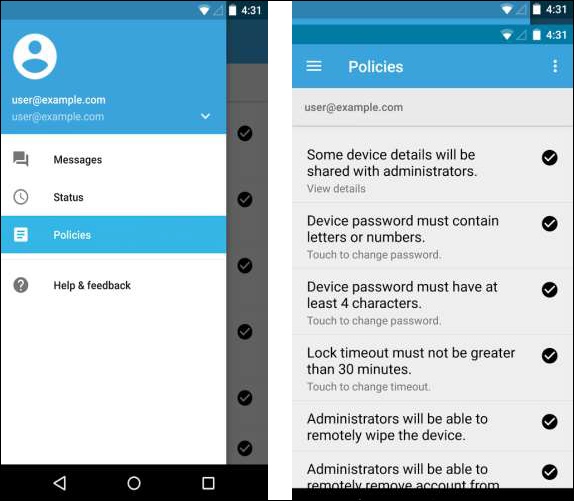

Android उपकरण व्यवस्थापन API

Android 2.2 में पेश किया गया डिवाइस एडमिनिस्ट्रेशन API सिस्टम स्तर पर डिवाइस एडमिनिस्ट्रेशन सुविधाएँ प्रदान करता है। ये एपीआई डेवलपर्स को सुरक्षा-जागरूक अनुप्रयोगों को बनाने की अनुमति देते हैं जो उद्यम सेटिंग्स में उपयोगी होते हैं, जिसमें आईटी पेशेवरों को कर्मचारी उपकरणों पर समृद्ध नियंत्रण की आवश्यकता होती है।

डिवाइस एडमिनिस्ट्रेशन एप्लिकेशन डिवाइस एडमिनिस्ट्रेशन एपीआई का उपयोग करके लिखे गए हैं। जब उपयोगकर्ता अपने डिवाइस पर ये एप्लिकेशन इंस्टॉल करता है, तो ये डिवाइस व्यवस्थापक एप्लिकेशन वांछित नीतियों को लागू करते हैं। अंतर्निहित एप्लिकेशन एक्सचेंज सपोर्ट को बेहतर बनाने के लिए नए एपीआई का लाभ उठा सकते हैं।

यहाँ कुछ प्रकार के अनुप्रयोगों के उदाहरण दिए गए हैं जो डिवाइस एडमिनिस्ट्रेशन API का उपयोग कर सकते हैं -

- ईमेल क्लाइंट

- सुरक्षा अनुप्रयोग जो रिमोट वाइप करते हैं

- डिवाइस प्रबंधन सेवाओं और आवेदन

इस ट्यूटोरियल में उपयोग किए गए उदाहरण डिवाइस एडमिनिस्ट्रेशन एपीआई नमूने पर आधारित हैं, जो एसडीके नमूनों (एंड्रॉइड एसडीके प्रबंधक के माध्यम से उपलब्ध) और आपके सिस्टम पर स्थित के रूप में शामिल है।

<sdk_root>/ApiDemos/app/src/main/java/com/example/android/apis/app/ DeviceAdminSample.java.

नमूना आवेदन

यह नमूना एप्लिकेशन डिवाइस व्यवस्थापक सुविधाओं का डेमो प्रदान करता है। यह उपयोगकर्ताओं को एक उपयोगकर्ता इंटरफ़ेस के साथ प्रस्तुत करता है जो उन्हें डिवाइस व्यवस्थापक एप्लिकेशन को सक्षम करने देता है।

एक बार उपयोगकर्ताओं को एप्लिकेशन सक्षम करने के बाद, वे निम्नलिखित करने के लिए उपयोगकर्ता इंटरफ़ेस में बटन का उपयोग कर सकते हैं -

पासवर्ड की गुणवत्ता निर्धारित करें।

उपयोगकर्ता के पासवर्ड के लिए आवश्यकताओं को निर्दिष्ट करें, जैसे कि न्यूनतम लंबाई, इसमें शामिल होने वाले संख्यात्मक वर्णों की न्यूनतम संख्या और इसी तरह।

पासवर्ड सेट करें। यदि पासवर्ड निर्दिष्ट नीतियों के अनुरूप नहीं है, तो सिस्टम एक त्रुटि देता है।

सेट करें कि डिवाइस के मिटाए जाने से पहले कितने असफल पासवर्ड प्रयास हो सकते हैं (यानी, फ़ैक्टरी सेटिंग्स पर बहाल)।

यह सेट करें कि अब कब तक पासवर्ड समाप्त हो जाएगा।

पासवर्ड इतिहास लंबाई सेट करें (लंबाई इतिहास में संग्रहीत पुराने पासवर्ड की संख्या को संदर्भित करता है)। यह उपयोगकर्ताओं को उनके द्वारा पहले उपयोग किए गए आखिरी पासवर्ड में से एक को पुनः उपयोग करने से रोकता है।

निर्दिष्ट करें कि डिवाइस को समर्थन करता है, तो भंडारण क्षेत्र को एन्क्रिप्ट किया जाना चाहिए।

डिवाइस लॉक होने से पहले अधिकतम निष्क्रिय समय सेट करें।

डिवाइस को तुरंत लॉक करें।

डिवाइस डेटा मिटाएं (जो कि, फ़ैक्टरी सेटिंग्स को पुनर्स्थापित करता है)।

कैमरा अक्षम करें।

रूटिंग एक शब्द है जो लिनक्स सिंटैक्स से आता है। इसका अर्थ है वह प्रक्रिया जो उपयोगकर्ताओं को मोबाइल फोन पर सुपर विशेषाधिकार प्रदान करती है। इस प्रक्रिया को पारित करने और पूरा करने के बाद, उपयोगकर्ताओं के पास अपने फोन के SETTINGS, फीचर्स और प्रदर्शन पर नियंत्रण हो सकता है और वे सॉफ़्टवेयर भी स्थापित कर सकते हैं जो डिवाइस द्वारा समर्थित नहीं हैं। सरल शब्दों में, इसका मतलब है कि उपयोगकर्ता डिवाइस पर सॉफ़्टवेयर कोड को आसानी से बदल या संशोधित कर सकते हैं।

रूटिंग सभी उपयोगकर्ता-स्थापित अनुप्रयोगों को विशेषाधिकार प्राप्त कमांड चलाने में सक्षम बनाता है जैसे -

सिस्टम फ़ाइलों, मॉड्यूल, फ़र्मवेयर और कर्नेल को संशोधित करना या हटाना

वाहक या निर्माता पूर्व-स्थापित अनुप्रयोगों को हटा रहा है

हार्डवेयर में निम्न-स्तरीय पहुंच जो आमतौर पर उनके डिफ़ॉल्ट कॉन्फ़िगरेशन में उपकरणों के लिए अनुपलब्ध है

रूटिंग के फायदे हैं -

- अच्छा प्रदर्शन

- वाई-फाई और ब्लूटूथ टेथरिंग

- एसडी कार्ड पर एप्लिकेशन इंस्टॉल करें

- बेहतर यूजर इंटरफेस और कीबोर्ड

रूटिंग भी आपके डिवाइस के लिए कई सुरक्षा और अन्य जोखिमों के साथ आता है जैसे -

- डिवाइस को ब्रेक देना

- मैलवेयर संक्रमण

- आपके फोन की वारंटी को पूरा करता है

- घटिया प्रदर्शन

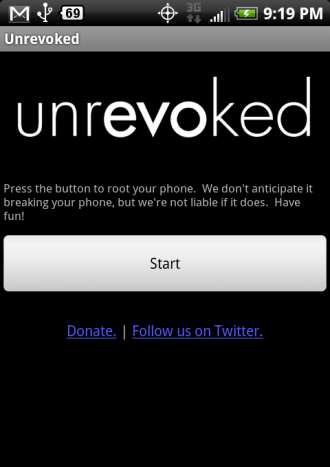

Android रूटिंग टूल

जैसा कि एंड्रॉइड ओएस एक खुला स्रोत है, रूटिंग टूल जो इंटरनेट पर पाए जा सकते हैं वे कई हैं। हालाँकि, हम उनमें से कुछ को सूचीबद्ध करेंगे -

यूनिवर्सल एंड्रोट

से डाउनलोड कर सकते हैं https://www.roidbay.com

Unrevoked

उपलब्ध नहीं है https://unrevoked.com

सुपरऑनक्लिक रूटिंग का उपयोग करके एंड्रॉइड फोन को रूट करना

SuperOneClick एक सबसे अच्छा उपकरण है जिसे विशेष रूप से एंड्रॉइड फोन को रूट करने के लिए डिज़ाइन किया गया है।

आइए देखें कि इसका उपयोग कैसे करें और एंड्रॉइड फोन को कैसे रूट करें -

Step 1 - प्लग करें और अपने Android डिवाइस को USB केबल से अपने कंप्यूटर से कनेक्ट करें।

Step 2 - अगर संकेत दिया जाए तो एंड्रॉइड डिवाइस के लिए ड्राइवर स्थापित करें।

Step 3 - अनप्लग करें और फिर से कनेक्ट करें, लेकिन इस बार केवल यह सुनिश्चित करने के लिए चार्ज का चयन करें कि आपके फोन का एसडी कार्ड आपके पीसी पर माउंट नहीं है।

Step 4 - सेटिंग → एप्लिकेशन → विकास पर जाएं और यूएसबी डिबगिंग को अपने एंड्रॉइड को यूएसबी डिबगिंग मोड में डालने के लिए सक्षम करें।

Step 5 - SuperOneClick.exe चलाएं जिसे आपने डाउनलोड किया है http://superoneclick.us/।

Step 6 - रूट बटन पर क्लिक करें।

Step 7 - कुछ समय तक प्रतीक्षा करें जब तक आप "रनिंग ए एस टेस्ट सक्सेस!"

Step 8 - अपने फोन में इंस्टॉल किए गए ऐप्स को देखें।

Step 9 - Superuser आइकन का मतलब है कि अब आपके पास रूट एक्सेस है।

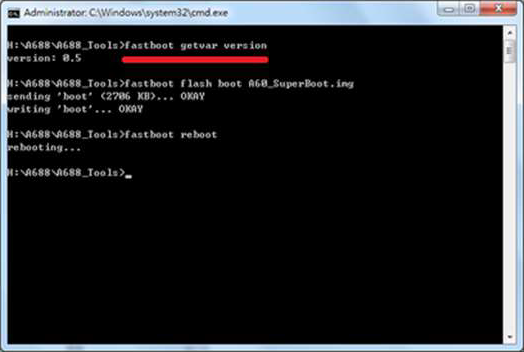

सुपरबूट का उपयोग करके एंड्रॉइड फ़ोन को रूट करना

Superboot एक है boot.img। यह विशेष रूप से एंड्रॉइड फोन को रूट करने के लिए डिज़ाइन किया गया है। जब वे पहली बार बूट होते हैं तो यह एंड्रॉइड फोन को जड़ देता है। निम्नलिखित कदम हैं

Step 1 - सुपरबूट फ़ाइलों को डाउनलोड करें और निकालें -

http://loadbalancing.modaco.com

Step 2 - अपने Android फोन को बूटलोडर मोड में रखें -

Step 3 - फोन को बंद करें, बैटरी निकालें, और यूएसबी केबल में प्लग करें।

Step 4 - जब स्क्रीन पर बैटरी आइकन दिखाई देता है, तो बैटरी को वापस पॉप करें।

Step 5- अब कैमरा की को दबाकर रखते हुए पावर बटन पर टैप करें। ट्रैकबॉल वाले एंड्रॉइड फोन के लिए: फोन को बंद करें, ट्रैकबॉल को दबाएं रखें और फिर फोन को वापस चालू करें।

Step 6 - आपके कंप्यूटर के OS पर निर्भर करते हुए, निम्न में से एक करें।

Windows - डबल-क्लिक स्थापित-सुपरबूट- windows.bat।

Mac- डायरेक्टरी में फाइल के साथ एक टर्मिनल विंडो खोलें, और chmod + x टाइप करें। Install-superboot-mac.sh "इसके बाद ./install-superboot-mac.sh।

Linux- डायरेक्टरी में फाइल के साथ एक टर्मिनल विंडो खोलें, और chmod + x टाइप करें। Install-superboot-linux.sh "इसके बाद ./install-superboot-linux.sh।

Step 7 - आपका एंड्रॉइड डिवाइस रूट हो गया है।

Android ट्रोजन

ZitMo (ZeuS-in-Mobile)

ज़िटमो ज़ीउस मैलवेयर के एक संस्करण को संदर्भित करता है जो विशेष रूप से मोबाइल उपकरणों को लक्षित करता है। यह एक मैलवेयर ट्रोजन घोड़ा है जिसे मुख्य रूप से उपयोगकर्ताओं से ऑनलाइन बैंकिंग विवरण चोरी करने के लिए डिज़ाइन किया गया है। यह मोबाइल बैंकिंग एप सुरक्षा को संक्रमित मोबाइल के एसएमएस संदेशों को कमांड और नियंत्रण मोबाइल के द्वारा साइबर अपराधियों के स्वामित्व को आगे बढ़ाता है। एंड्रॉइड और ब्लैकबेरी के नए संस्करणों ने अब बॉटनेट जैसी सुविधाओं को जोड़ा है, जैसे कि एसएमएस कमांड के माध्यम से ट्रोजन को नियंत्रित करने के लिए साइबर अपराधियों को सक्षम करना।

FakeToken और TRAMP.A

FakeToken मोबाइल डिवाइस से सीधे दोनों प्रमाणीकरण कारकों (इंटरनेट पासवर्ड और एमटीएएन) की चोरी करता है।

Distribution Techniques- फ़िशिंग ईमेल के माध्यम से लक्षित बैंक द्वारा भेजे जाने का नाटक। संक्रमित कंप्यूटर से वेब पेजों को इंजेक्ट करना, एक नकली सुरक्षा ऐप का अनुकरण करना जो डिवाइस के फोन नंबर के आधार पर एक अद्वितीय डिजिटल प्रमाण पत्र उत्पन्न करके संभवतः एसएमएस संदेशों के अवरोधन से बचा जाता है। एक फ़िशिंग वेब पेज को इंजेक्ट करना, जो उपयोगकर्ताओं को एक सुरक्षा विक्रेता होने का नाटक करने वाली वेबसाइट पर पुनर्निर्देशित करता है जो "eBanking SMS Guard" को "एसएमएस संदेश अवरोधन और मोबाइल फोन सिम कार्ड क्लोनिंग" के खिलाफ सुरक्षा प्रदान करता है।

फेकडेफेंडर और ओबड

Backdoor.AndroidOS.Obad.a एक एंड्रॉइड ट्रोजन है, जो कई अलग-अलग कार्यों को करने की क्षमता के लिए जाना जाता है जैसे कि, लेकिन यह सीमित नहीं है, कंसोल में दूरस्थ रूप से प्रदर्शन करने वाले कमांडर, प्रीमियम-रेट नंबर पर एसएमएस संदेश भेजने, अन्य मैलवेयर डाउनलोड करने और यहां तक कि इंस्टॉल करने के लिए किसी संक्रमित डिवाइस पर मैलवेयर केवल ब्लूटूथ संचार के माध्यम से किसी और को भेजने के लिए। Backdoor.AndroidOS.Obad.a एंड्रॉइड ट्रोजन एक विश्वासघाती खतरा है, जो पृष्ठभूमि में परेशान करने वाला एक सामान्य इंटरफ़ेस या फ्रंट-एंड एक्सेस का अभाव है।

FakeInst और OpFake

Android / Fakeinst.HB एक लोकप्रिय, मुफ्त रेसिंग गेम का एक रीपैकेड क्लोन है। मूल के विपरीत, निरस्त किए गए क्लोन को उपयोगकर्ता को एक शुल्क का भुगतान करने की आवश्यकता होती है, जिसे "उच्च गेम स्तरों तक पहुंच" माना जाता है।

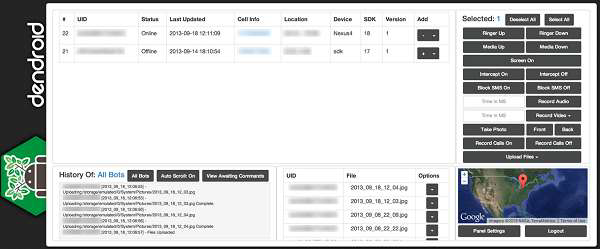

एंड्रोट और डेंडोरॉइड

यह एंड्रॉइड (Android.Dandro) के रूप में जाना जाने वाला एक मुफ्त एंड्रॉइड रिमोट एडमिनिस्ट्रेशन टूल (आरएटी) है और जिसे पहले मैलवेयर एपीके बाइंडर माना जाता था। तब से, हमने खतरे के परिदृश्य में ऐसे खतरों की नकल और विकास को देखा है। एक ऐसा खतरा जो भूमिगत मंचों में लहरें बना रहा है, उसे डेंड्रॉइड (Android.Dendoroid) कहा जाता है, जो एक शब्द का अर्थ भी है - कोई चीज पेड़ की तरह होती है या उसकी शाखा संरचना होती है।

आजकल, मोबाइल फोन डिवाइस कुछ विशेष मामलों में कंप्यूटर को प्रतिस्थापित कर रहे हैं और इससे उपयोगकर्ताओं और सिस्टम प्रशासकों को आवेदन या उपयोगकर्ता के अधिकारों को प्रतिबंधित करने की चिंता होती है। इसलिए, हम कंप्यूटर को किसी भी संभावित अप्रिय स्थिति को रोकने के लिए एंटीवायरस स्थापित करके संक्रमित होने से बचाते हैं, जहां कुछ डेटा खो जाता है या सार्वजनिक हो जाता है।

हमारे मोबाइल उपकरणों की सुरक्षा के लिए कुछ सिफारिशें निम्नलिखित हैं -

- लॉक स्क्रीन को सक्षम करें ताकि तीसरे पक्ष द्वारा सीधे पहुंच योग्य न हो।

- ऑपरेटिंग सिस्टम को अपडेट रखें और हर समय ऐप्स को पैच करें।

- ऐसे ऐप डाउनलोड करें जो आधिकारिक तौर पर Google द्वारा या इस ऐप की पेशकश करने वाली वास्तविक साइटों से चिह्नित हैं।

- Android उपकरणों को रूट न करें।

- एंड्रॉइड डिवाइस पर एंटीवायरस ऐप इंस्टॉल और अपडेट करें।

- सीधे Android पैकेज फ़ाइलों को डाउनलोड न करें।

- एंड्रॉइड प्रोटेक्टर्स का उपयोग करें जो आपको ईमेल, एसएमएस आदि के लिए पासवर्ड सेट करने की अनुमति देता है।

Google Apps डिवाइस नीति

Google Apps डिवाइस ऐप Google Apps डोमेन व्यवस्थापक को Android उपकरणों के लिए सुरक्षा नीतियां सेट करने की अनुमति देता है। यह ऐप केवल व्यापार, सरकार और शिक्षा खातों के लिए उपलब्ध है, जो आईटी व्यवस्थापकों को दूरस्थ रूप से नीतियों को आगे बढ़ाने और उन्हें लागू करने की अनुमति देता है। इसके अतिरिक्त, यह उन्हें मोबाइल उपकरणों का पता लगाने और उन्हें लॉक करने में मदद करता है।

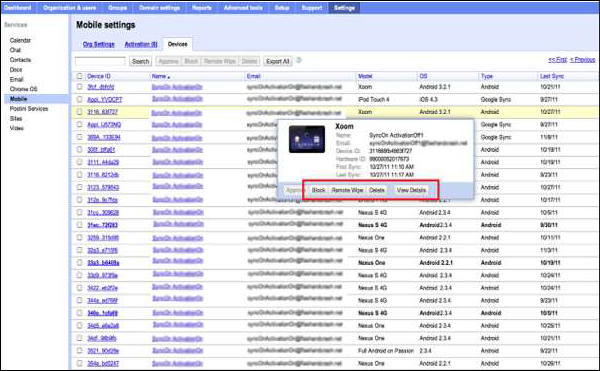

रिमोट वाइप सेवा

रिमोट वाइप सेवा एक ऐसी सेवा है जो प्रशासकों को खोए या चोरी हुए डिवाइस में सूचना को रीसेट करने या मिटाने की अनुमति देती है। इस सेवा का लाभ उठाने के लिए, डिवाइस को Google सिंक या डिवाइस पॉलिसी स्थापित करनी चाहिए। यह डिवाइस की सभी जानकारी जैसे मेल, कैलेंडर, कॉन्टैक्ट्स आदि को भी हटा सकता है, लेकिन डिवाइस के एसडी कार्ड पर संग्रहीत डेटा को हटा नहीं सकता है। जब यह सेवा अपना कार्य पूरा कर लेती है, तो यह उपयोगकर्ता को डिलीट फ़ंक्शन के लिए एक पावती के रूप में एक संदेश देता है।

उपयोगकर्ताओं के लिए यह सेटिंग सक्षम करने के लिए इन चरणों का पालन करें -

Step 1- Google व्यवस्थापक कंसोल में साइन इन करें

Step 2 - डिवाइस प्रबंधन → मोबाइल → डिवाइस प्रबंधन सेटिंग्स पर क्लिक करें

Step 3 - उपयोगकर्ता को रिमोट वाइप डिवाइस बॉक्स की अनुमति दें जांचें।

Step 4 - परिवर्तन सहेजें पर क्लिक करें।

आप इस सेटिंग को अपने संपूर्ण संगठन या संगठनात्मक इकाई द्वारा केवल विशिष्ट उपयोगकर्ताओं के दूरस्थ रिमोट को सक्षम करने के लिए लागू कर सकते हैं।

एक बार सक्षम होने के बाद, कोई उपयोगकर्ता इन चरणों का पालन करके अपने डिवाइस को दूरस्थ रूप से मिटा सकता है -

Step 1 - उनके पास जाओ My Devicesपृष्ठ। उपयोगकर्ता को इस पृष्ठ तक पहुंचने के लिए अपना पासवर्ड दर्ज करने की आवश्यकता होगी, भले ही वे पहले ही अपने खाते में साइन इन हों।

Step 2 - वाइप डिवाइस पर क्लिक करें।

इस चेतावनी पाठ के साथ एक विंडो दिखाई देती है: यह आपके डिवाइस से सभी एप्लिकेशन और व्यक्तिगत डेटा को मिटा देगा। जो कुछ भी सिंक नहीं किया गया है वह खो जाएगा। क्या आप सुनिश्चित रूप से आगे बढ़ना चाहते हैं?

Step 3 - डिवाइस को वाइप करने के लिए कन्फर्म पर क्लिक करें।

निम्नलिखित प्रशासक कंसोल है -

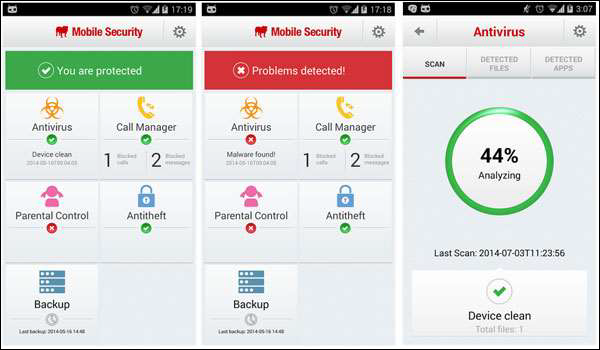

इस अध्याय में, हम एंड्रॉइड सुरक्षा उपकरणों पर चर्चा करेंगे जो मुख्य रूप से मैलवेयर इंस्टॉलेशन और डाउनलोड से सुरक्षा के लिए हैं।

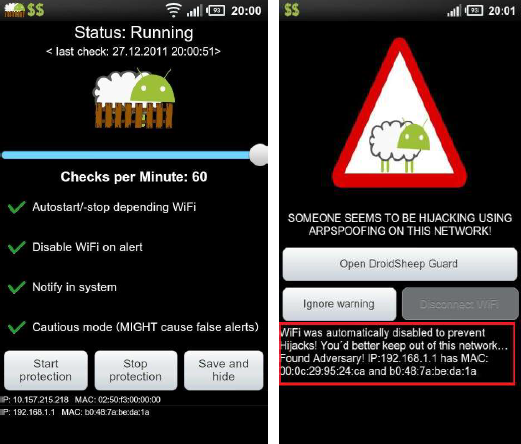

DroidSheep गार्ड

DroidSheep Guard आपके फ़ोन की ARP-Table पर नज़र रखता है और यह आपको दुर्भावनापूर्ण सूचनाओं के माध्यम से पॉप-अप अलर्ट के माध्यम से चेतावनी देता है। यह आपके खातों की सुरक्षा के लिए वाई-फाई कनेक्शन को तुरंत अक्षम कर सकता है। यह ARP- आधारित सभी हमलों जैसे DroidSheep और Faceniff, मैन-इन-बीच हमलों, हस्तनिर्मित हमलों, आदि के खिलाफ पहरा दे सकता है। आप Facebook, eBay, Twitter और Linkedln खातों का उपयोग सार्वजनिक वाई-फाई पर सुरक्षित रूप से कर सकते हैं। DroidSheep गार्ड डाउनलोड करने के लिए, पर जाएँhttp://droidsheep.de/

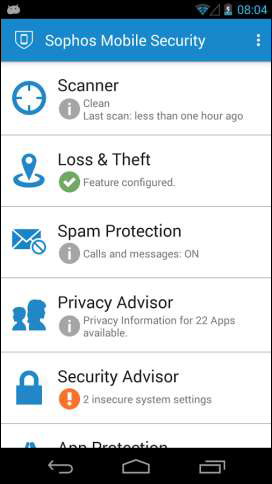

ट्रस्टगो मोबाइल सिक्योरिटी और सोफोस मोबाइल सिक्योरिटी

यह सबसे अच्छा मुफ्त सुरक्षा एंटीवायरस में से एक है और इसे Google Play के माध्यम से डाउनलोड किया जा सकता है। ट्रस्ट गो मालवेयर प्रोटेक्शन और एक दिलचस्प ऐप सर्टिफिकेशन सिस्टम के साथ-साथ एंटी-थेफ्ट टूल्स का सामान्य स्लेट प्रदान करता है, इससे पहले कि आप उनके बारे में ऐप के बारे में जानकारी दें। इसका आधिकारिक वेबपेज हैhttps://www.trustgo.com/

Sofo

सोफोसलैब्स से मिनट-टू-मिनट खुफिया का उपयोग करते हुए, यह एप्लिकेशन को स्वचालित रूप से स्कैन करता है जैसे ही आप उन्हें इंस्टॉल करते हैं। यह एंटी-वायरस कार्यक्षमता आपको अवांछनीय सॉफ़्टवेयर से बचने में मदद करती है, जिससे डेटा हानि और अप्रत्याशित लागत हो सकती है। यह आपके डिवाइस को यूएसएसडी या अन्य विशेष कोड के माध्यम से हमलों से भी बचाता है।

यदि आपका उपकरण खो गया है या चोरी हो गया है, तो एक रिमोट लॉक या वाइप आपकी व्यक्तिगत जानकारी को ढाल देगा। इसे निम्न Google Play लिंक से डाउनलोड किया जा सकता है -

https://play.google.com/store/apps/details?id=com.sophos.smsec&hl=en

इसका आधिकारिक वेबपेज है - https://www.sophos.com/en-us.aspx

360 सुरक्षा और Avira एंटीवायरस सुरक्षा

200 मिलियन उपयोगकर्ताओं द्वारा भरोसा किया गया, 360 सुरक्षा एकमात्र ऑल-इन-वन स्पीड बूस्टर और एंटीवायरस ऐप है जो आपके डिवाइस को वायरस और ट्रोजन से सुरक्षित रखते हुए आपके बैकग्राउंड ऐप्स, मेमोरी स्पेस, जंक (कैश) और बैटरी पावर का अनुकूलन करता है। इसे डाउनलोड किया जा सकता हैhttps://play.google.com/store/apps/details?id=com.qihoo.security

Android के लिए Avira Antivirus Security एक और एंटीवायरस है जिसे डाउनलोड किया जा सकता है https://play.google.com/store/apps/details?id=com.avira.android

इसकी निम्न विशेषताएं हैं -

- मालवेयर से अपने डिवाइस (स्मार्टफोन, टैबलेट, फैबलेट) को ढालें।

- अपना खोया या चोरी हुआ फोन ढूंढता है।

- चोरी से आपके निजी डेटा (फोटो, एसएमएस, आदि) की रक्षा करता है।

- मॉनिटर करता है कि कैसे प्रत्येक ऐप संवेदनशील डेटा एकत्र करता है।

- आपके डिवाइस पर इंस्टॉल किए गए अन्य एप्लिकेशन तक अनधिकृत पहुंच को ब्लॉक करता है।

- सिस्टम संसाधनों पर रोशनी, बैटरी शक्ति को बचाने में मदद करने के लिए।

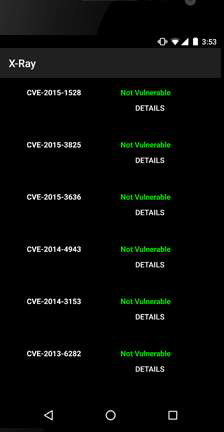

Android भेद्यता स्कैनर: एक्स-रे

एक्स-रे यह निर्धारित करने के लिए आपके एंड्रॉइड डिवाइस को स्कैन करता है कि क्या कमजोरियां हैं जो आपके वाहक द्वारा अप्रभावित रहती हैं। यह आपको उन कमजोरियों की सूची के साथ प्रस्तुत करता है जिन्हें यह पहचानने में सक्षम है और आपको अपने डिवाइस पर कमजोरियों की घटना की जांच करने की अनुमति देता है। यह स्वचालित रूप से नई कमजोरियों के लिए स्कैन करने की क्षमता के साथ अद्यतन किया जाता है क्योंकि वे खोजे जाते हैं और प्रकट होते हैं।

एक्स-रे के रूप में जाना जाता कमजोरियों के एक वर्ग के बारे में विस्तृत जानकारी है privilege escalation vulnerabilities। इस तरह की कमजोरियों का उपयोग एक दुर्भावनापूर्ण एप्लिकेशन द्वारा किसी डिवाइस पर रूट विशेषाधिकार प्राप्त करने और उन कार्रवाइयों को करने के लिए किया जा सकता है जो सामान्य रूप से एंड्रॉइड ऑपरेटिंग सिस्टम द्वारा प्रतिबंधित होंगे। X-Ray को सीधे (एक एपीके के माध्यम से) इंस्टॉल किया जाता है और Google Play स्टोर के माध्यम से नहीं।

Android डिवाइस ट्रैकिंग उपकरण

एंड्रॉइड ट्रैकिंग टूल ऐसे उपकरण हैं जो हमारे खोए हुए मोबाइल उपकरणों को खोजने में हमारी मदद करते हैं। उनमें से कुछ हैं -

मेरा फोन ढूंढे

अपने फोन पर एक पाठ संदेश भेजें और यह अपने वर्तमान स्थान को वापस पाठ करेगा, या यदि यह कहीं पास है तो जोर से रिंग करें। अपने फोन को एसएमएस से मिटाकर अपने ईमेल, टेक्स्ट मैसेज, फोटो, नोट्स, कैलेंडर और बहुत कुछ सुरक्षित करें। अपने फोन के सिम कार्ड पर नजर रखें। इसे निम्न लिंक से डाउनलोड किया जा सकता है -

https://play.google.com/store/apps/details?id=com.mango.findmyphone3

प्रीति विरोधी चोरी

चोरी या गुम होने पर प्रीति आपको अपने लैपटॉप, फोन या टैबलेट का ट्रैक रखने देती है। यह जियोलोकेशन का समर्थन करता है। यह हल्का है, खुला स्रोत सॉफ्टवेयर आपको 24/7 पूर्ण और रिमोट कंट्रोल देता है। इसका आधिकारिक वेबपेज हैhttps://preyproject.com/ और इसे डाउनलोड किया जा सकता है https://play.google.com/store/apps/details?id=com.prey

iOS, Apple मोबाइल का ऑपरेटिंग सिस्टम है, जो अपने iPhones के लिए स्थापित है। यह iPod टच, iPad और Apple TV जैसे अन्य Apple उपकरणों को बनाए रखता है और उन्हें बनाए रखता है। मैक ओएस एक्स का उपयोग करते हुए, आईओएस ऑपरेटिंग सिस्टम गढ़ा गया है।

यूजर इंटरफेस मल्टी-टच जेस्चर का उपयोग करके सीधे हेरफेर की अवधारणा पर आधारित है। इसके कई अन्य विकल्प और विशेषताएं हैं जिनके उपयोग से दैनिक कार्य आसान हो जाता है और इसे वाई-फाई और अन्य वायरलेस नेटवर्क का उपयोग करके अपने iPhone, iPad या iPod टच पर अपडेट किया जा सकता है।

Jailbreaking iOS

जेलब्रेकिंग आईओएस ऑपरेटिंग सिस्टम का नियंत्रण ले रहा है जो कि ऐप्पल डिवाइस पर उपयोग किया जाता है, सरल शब्दों में एंड्रॉइड डिवाइस में रूटिंग की समरूपता। यह डिवाइस को अनन्य Apple स्रोत अनुप्रयोगों पर निर्भरता से निकालता है और उपयोगकर्ता को आधिकारिक ऐप स्टोर पर अनुपलब्ध तृतीय-पक्ष एप्लिकेशन का उपयोग करने की अनुमति देता है।

यह कर्नेल पैच के एक संशोधित सेट को स्थापित करके पूरा किया गया है जो आपको ओएस विक्रेता द्वारा हस्ताक्षरित तीसरे पक्ष के एप्लिकेशन को चलाने की अनुमति देता है। इसका उपयोग मानक Apple गैजेट में अधिक कार्यक्षमता जोड़ने के लिए किया जाता है। यह ऑपरेटिंग सिस्टम को रूट एक्सेस भी प्रदान कर सकता है और तीसरे पक्ष के एप्लिकेशन, थीम, एक्सटेंशन आदि को डाउनलोड करने की अनुमति देता है। यह सैंडबॉक्स प्रतिबंधों को हटा देता है, जो दुर्भावनापूर्ण एप्लिकेशन को प्रतिबंधित मोबाइल संसाधनों और जानकारी तक पहुंचने में सक्षम बनाता है।

जेलब्रेकिंग, रूटिंग की तरह, आपके डिवाइस के लिए कुछ सुरक्षा जोखिम भी हैं -

- आपके फोन की वारंटी को पूरा करता है

- घटिया प्रदर्शन

- डिवाइस को ब्रेक देना

- मैलवेयर संक्रमण

जेलब्रेकिंग के प्रकार

जब डिवाइस बूट करना शुरू कर देता है, तो यह ऐप्पल के खुद के आईओएस को लोड करता है, और तीसरे पक्ष से एप्लिकेशन इंस्टॉल करने के लिए, डिवाइस को तोड़ा जाना चाहिए और चालू होने पर हर बार कर्नेल को पैच करना चाहिए। जेलब्रेकिंग के तीन तरीके इस्तेमाल किए जाते हैं।

iBoot शोषण

एक आईबूट जेलब्रेक फाइल सिस्टम और आईबूट लेवल एक्सेस की अनुमति देता है। यदि डिवाइस में एक नया बूट-रोम है तो इस तरह का शोषण अर्ध-टेथर हो सकता है। यह ज्यादातर निम्न-स्तरीय iOS नियंत्रणों को कम करने के लिए उपयोग किया जाता है। यह शोषण विधि iBoot में कोड हस्ताक्षर उपकरण को डीलिंक करने के लिए छेद की मदद लेता है और फिर ग्राहक आवश्यक एप्लिकेशन डाउनलोड कर सकता है। इस पद्धति का उपयोग करते हुए, उपयोगकर्ता कस्टम फ़र्मवेयर स्वीकार करने के लिए मोबाइल को कॉन्फ़िगर करते हैं और संभवतः अधिक जेलब्रेक करते हैं।

यूजरलैंड एक्सप्लॉइट

एक यूजरलैंड जेलब्रेक यूजर-लेवल एक्सेस की अनुमति देता है, लेकिन इबूट-लेवल एक्सेस की अनुमति नहीं देता है। इस प्रकार के शोषण को दूर नहीं किया जा सकता क्योंकि इसमें रिकवरी मोड लूप नहीं हो सकते हैं। इन्हें Apple द्वारा पैच किया जा सकता है। उस एप्लिकेशन का नियंत्रण हासिल करने के लिए सिस्टम एप्लिकेशन में उपयोगकर्ता का शोषण एक खामियों का उपयोग करता है। शोषण केवल फाइल सिस्टम को नियंत्रण दे सकता है। इस प्रकार का शोषण एप्लिकेशन में गैर-महत्वपूर्ण कोड का उपयोग कर सकता है और उपयोगकर्ता के अनुकूल और स्वतंत्र है।

बूट्रोम शोषण

एक बूटस्ट्रॉम जेलब्रेक सभी निम्न-स्तरीय प्रमाणीकरणों को तोड़ सकता है जैसे कि फाइलसिस्टम, आईबूट और एनओआर एक्सेस (कस्टम बूट लॉगऑन) प्रदान करना। यह प्रक्रिया हस्ताक्षर जांच को छोड़ने के लिए आवेदन में एक छेद ढूंढती है। इसे Apple द्वारा सही नहीं किया जा सकता है। एक बूट्रोमैक जेलब्रेक उपयोगकर्ता-स्तरीय पहुँच और iBoot- स्तर पहुँच की अनुमति देता है। इन्हें Apple द्वारा पैच नहीं किया जा सकता है।

जेलब्रेकिंग तकनीक

जेलब्रेकिंग तकनीक दो प्रकार की होती है।

अनथक जेलब्रीकिंग

अनट्रेडेड जेलब्रेक हर बार बूट होने के बाद इसे सिस्टम से कनेक्ट किए बिना मोबाइल डिवाइस को रिबूट करने की एक तकनीक है। यदि डिवाइस की बैटरी खराब हो जाती है, तो इसे हमेशा की तरह बदलने के बाद। इसके लिए उपकरण PwnageTool, Greenpois0n, Sn0wbreeze और Limera1n हैं।

जेलरब्रेकिंग को जीत लिया

यदि डिवाइस अपने आप बैकअप लेना शुरू कर देता है, तो उसके पास अब एक पैच कर्नेल नहीं होगा, और यह आंशिक रूप से शुरू की स्थिति में फंस सकता है। इसे पूरी तरह से शुरू करने के लिए और एक पैच कर्नेल के साथ, यह अनिवार्य रूप से एक कंप्यूटर के साथ "री-जेलब्रोकन" होना चाहिए (जेलब्रेक टूल के "बूट टेथर" सुविधा का उपयोग करके) हर बार चालू होने पर।

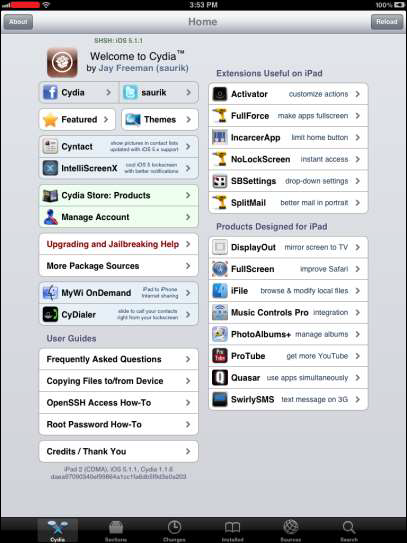

जेलब्रोकन डिवाइसेस के लिए ऐप प्लेटफ़ॉर्म: Cydia

Cydia एक जेलब्रेकिंग डिवाइस है जिसे डाउनलोड किया जा सकता है https://cydia.saurik.com/। यह iOS उपयोगकर्ताओं को अन्य तृतीय पक्ष एप्लिकेशन इंस्टॉल करने में मदद करता है। Cydia के अलग-अलग एक्सटेंशन, थीम, सुविधाएँ और अनुकूलन हैं।

यह dpkg पैकेज प्रबंधन प्रणाली के साथ उन्नत पैकेजिंग टूल (APT) के लिए एक ग्राफिकल फ्रंट-एंड है, जिसका अर्थ है कि Cydia में उपलब्ध पैकेज रिपॉजिटरी के विकेंद्रीकृत सिस्टम (जिन्हें स्रोत भी कहा जाता है) द्वारा प्रदान किया जाता है जो इन पैकेजों को सूचीबद्ध करते हैं।

जेलब्रेकिंग टूल

कुछ अन्य जेलब्रेकिंग टूल इस प्रकार हैं -

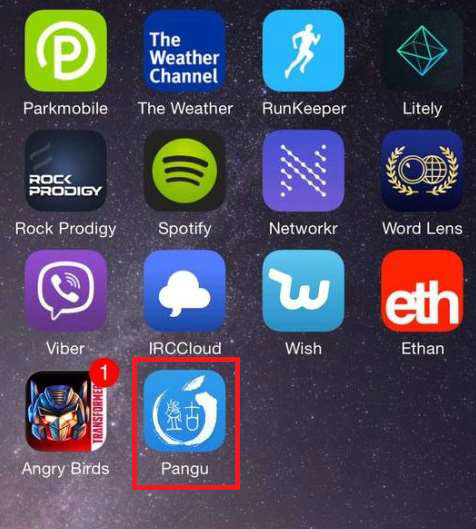

पंगु

टीम पंगु में कई वरिष्ठ सुरक्षा शोधकर्ता शामिल हैं और मोबाइल सुरक्षा अनुसंधान पर ध्यान केंद्रित करते हैं। इसे 2014 में iOS 7 और iOS 8 के लिए जेलब्रेक टूल के कई रिलीज के लिए जाना जाता है। Pangu समुदाय के साथ ज्ञान साझा करता है और ब्लैकहैट, CanSecWest और Ritcon सहित जाने-माने सुरक्षा सम्मेलनों में नवीनतम शोध प्रस्तुत करता है। इससे डाउनलोड किया जा सकता हैhttp://en.pangu.io/

redsn0w

Redsn0w से डाउनलोड किया जा सकता है http://blog.iphone-dev.org/ और यह विभिन्न फर्मवेयर संस्करणों पर चलता है।

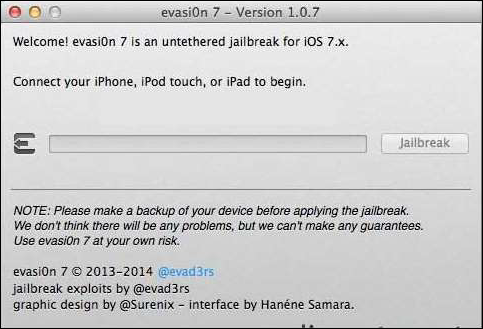

evasi0n7 और GeekSn0w

evasi0n7 एक जेलब्रेकिंग टूल के रूप में सभी iPhone, iPod टच, iPad और iPad मिनी मॉडल के साथ संगत है जो iOS 7.0 के माध्यम से 7.0.6 चला रहे हैं (डिवाइस जिन्हें ओवर द एयर [OTA] अपडेट किया गया है, पहले iTunes के साथ पुनर्स्थापित किया जाना चाहिए)। इसका आधिकारिक वेबपेज हैhttp://evasi0n.com/

GeekSn0w एक लोकप्रिय iOS 7.1.2 जेलब्रेक उपयोगिता है जो कि winocm के ओपनन0w प्रोजेक्ट और जियोट के लिमरे 1 एन शोषण पर बनी है। GeekSn0w Apple के नवीनतम सार्वजनिक फर्मवेयर, iOS 7.1.2 पर सभी iPhone 4 मॉडल को प्रसारित कर सकता है। इसका आधिकारिक वेबपेज हैhttp://geeksn0w.it/

Sn0wbreeze और PwnageTool

Sn0wBreeze एक जेलब्रेकिंग टूल है जो iOS 3 फर्मवेयर जनरेशन के बाद से मौजूद है और इसके डेवलपर iH8Sn0w द्वारा निरंतर बनाए रखा जा रहा है। इसका आधिकारिक वेबपेज हैhttp://www.ih8sn0w.com/

PwnageTool से डाउनलोड किया जा सकता है http://blog.iphone-dev.org/ और यह विभिन्न फर्मवेयर संस्करणों पर चलता है।

लिमरे 1 एन और ब्लैकरा 1 एन

Limera1n से डाउनलोड किया जा सकता है http://limera1n.com/

Blackra1n जियोहॉट का iPhone भागने का समाधान है। इससे डाउनलोड किया जा सकता हैhttp://blackra1n.com/

आइए देखें कि iOS को सुरक्षित करने के सर्वोत्तम तरीकों के आधार पर कुछ दिशानिर्देशों का पालन किया जाए।

- समझौता किए गए नेटवर्क पर वेब सेवाओं का उपयोग न करें।

- IOS उपकरणों पर केवल विश्वसनीय एप्लिकेशन इंस्टॉल करें।

- खो जाने की स्थिति में डेटा को पोंछने के लिए इसे कॉन्फ़िगर करें।

- आईफोन लॉक करने के लिए लॉक फीचर का इस्तेमाल करें।

- वेब ब्राउज़र से जावास्क्रिप्ट और ऐड-ऑन को अक्षम करें।

- वाई-फाई नेटवर्क पर iOS उपकरणों का उपयोग करें जिन्हें आप जानते हैं और यह मुफ़्त नहीं है।

- अज्ञात स्रोतों से लिंक या अटैचमेंट न खोलें।

- IPhone के रूट पासवर्ड का डिफ़ॉल्ट पासवर्ड बदलें।

निम्नलिखित अनुभागों में, हम दो लोकप्रिय साधनों पर चर्चा करेंगे जो कि iOS iPhones का पता लगाने के लिए व्यापक रूप से उपयोग किए जाते हैं।

मेरा आई फोन ढूँढो

पहले वाला Find My iPhone की सिफारिश करेगा। इससे डाउनलोड किया जा सकता हैhttps://itunes.apple.com लेकिन अपने फोन का पता लगाने के लिए आपको iCloud.com पर लॉग इन करना होगा या फाइंड माई आईफोन ऐप का उपयोग करना होगा।

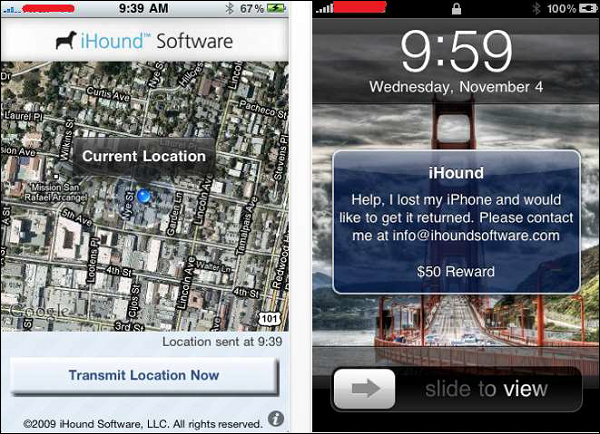

iHound

आईहाउंड एक आईओएस डिवाइस ट्रैकिंग टूल है जो आपको केवल आईहाउंड को चालू करके अपने डिवाइस को ट्रैक करने की अनुमति देता है, इसे कम से कम करें, और इसे चलाने दें। इस पर पाया जा सकता हैhttps://www.ihoundsoftware.com/

यह प्रसंस्करण प्रणालियों के साथ मोबाइल फोन के लिए माइक्रोसॉफ्ट द्वारा विकसित एक ऑपरेटिंग सिस्टम है। आप कैलेंडर, सूचियाँ और फ़ोटो साझा कर सकते हैं। यह वन नोट पर भी आधारित है ताकि आप सूची में फोटो भी साझा कर सकें। आप उन लोगों को आमंत्रित कर सकते हैं, जिनके पास आपके कमरे में विंडोज फोन नहीं है, अनुभव अधिक सीमित होगा, कैलेंडर साझाकरण उन विशेषताओं में से एक था जिसे हाइलाइट किया गया था।

SkyDrive अपने सभी उपकरणों में अपने कार्यालय के दस्तावेज़ों को सिंक करता है, और आपको 7 जीबी का निःशुल्क संग्रहण प्राप्त होता है

विंडोज ओएस उपकरणों को सुरक्षित करने के लिए दिशानिर्देश

मोबाइल फोन को सुरक्षित करने के कुछ व्यावहारिक दिशानिर्देश निम्नलिखित हैं। सूची सर्वोत्तम प्रथाओं पर आधारित है। न तो वे हमेशा अनिवार्य हैं और न ही ये सार्वभौमिक नियम हैं।

- स्क्रीन लॉक करें

- केवल विश्वसनीय स्रोतों से ही एप्लिकेशन डाउनलोड करें।

- WP8 सुरक्षा अपडेट के साथ अपने फोन को अपडेट रखें

- अपने डिवाइस डेटा का बैकअप लेने के लिए Zune डेस्कटॉप सॉफ़्टवेयर का उपयोग करें

- सुरक्षित वाई-फाई नेटवर्क से कनेक्ट करने का प्रयास करें

- WP8 लॉक स्क्रीन के लिए पासवर्ड सेट करें

- पिन के साथ अपने WP8 सिम (सब्सक्राइबर आइडेंटिटी मॉड्यूल) को सुरक्षित रखें।

विंडोज ओएस डिवाइस ट्रैकिंग टूल

FollowMee GPS ट्रैकर

FollowMee विंडोज फोन 8 के लिए एक जीपीएस ट्रैकर है। डिवाइस हर बार और हर जगह ट्रेस किया जा सकता है। जब आप इस ऐप को उस डिवाइस पर इंस्टॉल करते हैं जिसे आप ट्रैक करना चाहते हैं, तो यह समय-समय पर अपने स्थान (जीपीएस, वाईफाई, या सेलुलर ट्राइंगुलेशन) को चुपचाप रिकॉर्ड करता है, और सुरक्षित सर्वर पर अपलोड करता है। अपने ट्रैक किए गए डिवाइस के स्थान की निगरानी करने के लिए, आप बस इस वेबसाइट को किसी भी ब्राउज़र (या तो डेस्कटॉप या मोबाइल) में ब्राउज़ करते हैं।

इस जीपीएस ट्रैकर ऐप का उपयोग करके, आप अपने बच्चों या परिवार के अन्य सदस्यों के ठिकाने का अनुसरण कर सकते हैं। आप इसे व्यावसायिक उद्देश्यों के लिए भी उपयोग कर सकते हैं। आप इसका उपयोग अपने कर्मचारियों, कंपनी के मोबाइल उपकरणों, या अपने बेड़े को ट्रैक करने के लिए कर सकते हैं।

ब्लैकबेरी ओएस एक मालिकाना मोबाइल ऑपरेटिंग सिस्टम है जिसे रिसर्च द्वारा मोशन में ब्लैकबेरी के अपने स्मार्टफ़ोन और हैंडहेल्ड डिवाइस के लिए विकसित किया गया है। इसमें एक जावा आधारित थर्डपार्टी एप्लिकेशन फ्रेमवर्क शामिल है जो J2ME मोबाइल इंफोर्मेशन डिवाइस प्रोफाइल v2 (MIDP2) और कनेक्टेड लिमिटेड डिवाइस कॉन्फ़िगरेशन (CLDC) को लागू करता है, साथ ही कई RIM विशिष्ट APIs भी।

ब्लैकबेरी की कुछ विशेषताओं में शामिल हैं -

- कॉर्पोरेट ईमेल के लिए मूल समर्थन

- ब्लैकबेरी उद्यम सर्वर

- ब्लैकबेरी सन्देशवाहक

- ब्लैकबेरी इंटरनेट सेवा

- ब्लैकबेरी ईमेल क्लाइंट

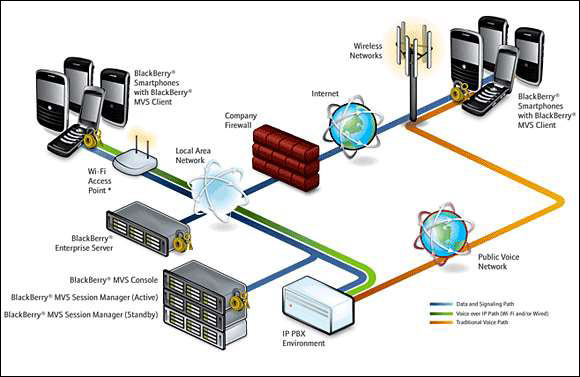

ब्लैकबेरी एंटरप्राइज सॉल्यूशन आर्किटेक्चर

ब्लैकबेरी एंटरप्राइज सॉल्यूशन मोबाइल उपयोगकर्ताओं को सुरक्षित रूप से और सुरक्षित रूप से अपने संगठन ईमेल और अन्य व्यावसायिक-महत्वपूर्ण अनुप्रयोगों तक वायरलेस तरीके से पहुंचने की अनुमति देता है। ब्लैकबेरी एंटरप्राइज सॉल्यूशन आर्किटेक्चर छह महत्वपूर्ण तत्वों से युक्त है। वे हैं -

- ब्लैकबेरी एंटरप्राइज सर्वर

- ब्लैकबेरी मोबाइल डेटा सिस्टम

- ब्लैकबेरी स्मार्टफ़ोन

- ब्लैकबेरी कनेक्ट सॉफ्टवेयर

- ब्लैकबेरी एलायंस प्रोग्राम

- ब्लैकबेरी समाधान सेवाएँ

एंटरप्राइज़ सर्वर, एंटरप्राइज़ मैसेजिंग और सहयोग प्रणालियों के साथ मिलकर, मोबाइल उपयोगकर्ताओं, एंटरप्राइज़ इंस्टेंट मैसेजिंग और व्यक्तिगत सूचना प्रबंधन टूल को ईमेल एक्सेस प्रदान करता है। खराब रूप से कॉन्फ़िगर किए गए फ़ायरवॉल हमलों के जोखिम को बढ़ाते हैं। वेब, डेटाबेस और अनुप्रयोग सर्वर में भेद्यताएँ होती हैं। यदि हमलावर उन कमजोरियों का पता लगाता है, तो वह आसानी से एक हमले को अंजाम दे सकता है और पूरे सर्वर पर नियंत्रण कर सकता है।

ब्लैकबेरी हमला वैक्टर

ब्लैकबेरी उपकरणों पर मौजूद संभावित कमजोरियों को खोजने के लिए कई नए उपकरण और तरीके उपलब्ध होने से ब्लैकबेरी कई हमलों का सामना करता है। अटैक वैक्टर उपयोगकर्ताओं को अपने मोबाइल पर दुर्भावनापूर्ण सॉफ़्टवेयर डाउनलोड करने के लिए आकर्षित करते हैं। ब्लैकबेरी उपकरणों पर हमले करने के लिए एक हमलावर द्वारा उपयोग की जाने वाली कुछ तकनीकों का उपयोग टूल, आदि के माध्यम से वेबसाइट की कमजोरियों का पता लगाना है। इन तकनीकों के अलावा, कई और हमले वैक्टर हैं जो हमलावरों को ब्लैकबेरी पर हमले शुरू करने की अनुमति देते हैं जिनमें शामिल हैं -

- दुर्भावनापूर्ण कोड हस्ताक्षर करना

- मेमोरी और प्रोसेस मैनिपुलेशन

- ईमेल शोषण

- टीसीपी / आईपी कनेक्शन कमजोरियाँ

- ब्लैकबेरी मालवार

- JAD फ़ाइल शोषण

- लघु संदेश सेवा (एसएमएस) शोषण

- पीआईएम डाटा अटैक

- टेलीफ़ोनी हमलों

दुर्भावनापूर्ण कोड हस्ताक्षर करना

ऑपरेटिंग सिस्टम API की पूरी पहुँच प्राप्त करने के लिए RIM द्वारा ब्लैकबेरी एप्लिकेशन पर हस्ताक्षर किए जाने चाहिए। यदि एक आवश्यक हस्ताक्षर गायब है या हस्ताक्षर करने के बाद आवेदन को बदल दिया जाता है, तो JVM एप्लिकेशन को एपीआई एक्सेस को मना / रोक देगा या त्रुटि संदेश के साथ रन-टाइम पर विफल हो जाएगा। हमलावर प्रीपेड क्रेडिट कार्ड और गलत विवरण का उपयोग करके कोड-हस्ताक्षरित कुंजी प्राप्त कर सकते हैं, एक दुर्भावनापूर्ण एप्लिकेशन पर हस्ताक्षर कर सकते हैं, और इसे ब्लैकबेरी ऐप की दुनिया में प्रकाशित कर सकते हैं। हमलावर एन्क्रिप्टेड कुंजी को डिक्रिप्ट करने के लिए कोड-साइनिंग कुंजी और पासवर्ड चोरी करने के लिए एक डेवलपर की प्रणाली से समझौता कर सकते हैं।

JAD फ़ाइल शोषण और मेमोरी / प्रक्रियाएँ व्यवधान

JAD फ़ाइलों में जावा एप्लिकेशन की विशेषताएँ शामिल हैं, जैसे ऐप विवरण और विक्रेता विवरण और आकार, और वह URL प्रदान करता है जहाँ एप्लिकेशन डाउनलोड किया जा सकता है। यह J2ME मोबाइल उपकरणों पर जावा अनुप्रयोगों की ओवर द एयर (OTA) स्थापना प्रदान करने के लिए एक मानक तरीके के रूप में उपयोग किया जाता है। हमलावर विशेष रूप से गढ़े गए का उपयोग कर सकते हैं.jad खराब जानकारी वाली फाइलें और दुर्भावनापूर्ण एप्लिकेशन इंस्टॉल करने में उपयोगकर्ताओं को बरगलाते हैं।

लघु संदेश सेवा (एसएमएस) शोषण

नियमित पीसी उपयोगकर्ताओं को प्रीमियम दर से लक्षित होने की अधिक संभावना है dialersएप्लिकेशन जो उपयोगकर्ता के मॉडेम को एक प्रीमियम दर वाले टेलीफोन नंबर से जोड़ते हैं, जिसके परिणामस्वरूप उम्मीद से अधिक सेवा प्रदाता बिल मिलते हैं। ब्लैकबेरी में समान तंत्र लागू किया गया है लेकिन प्रीमियम दर एसएमएस का उपयोग नहीं करता है।

ईमेल शोषण

ब्लैकबेरी मोबाइल में, सभी ईमेल भेजे, प्राप्त किए जाते हैं, और इसके माध्यम से पढ़े जाते हैं net.rim.blackberry.api.mailपैकेज और इस पैकेज का उपयोग केवल हस्ताक्षरित अनुप्रयोगों पर किया जा सकता है। BlackBerry अनुलग्नक सेवा केवल .doc, .pdf, .txt, .wpd, .ls और .ppt जैसे एक्सटेंशन वाली फ़ाइलों का समर्थन करती है, लेकिन यह ईमेल के माध्यम से किसी भी प्रकार की फ़ाइल भेज सकती है। फ़ाइल के साथ एक लगावtype .cod ब्लैकबेरी द्वारा समर्थित नहीं है।

पीआईएम डाटा अटैक

किसी BlackBerry डिवाइस के PIM डेटाबेस में व्यक्तिगत सूचना प्रबंधन (PIM) डेटा में पता पुस्तिका, कैलेंडर, कार्य और ज्ञापन पैड जानकारी शामिल होती है। हमलावर दुर्भावनापूर्ण हस्ताक्षरित एप्लिकेशन बना सकते हैं जो सभी पीआईएम डेटा को पढ़ते हैं और इसे विभिन्न परिवहन तंत्रों का उपयोग करके हमलावर को भेजते हैं। दुर्भावनापूर्ण एप्लिकेशन PIM डेटा को हटा या संशोधित भी कर सकते हैं।

टीसीपी / आईपी कनेक्शन कमजोरियाँ

यदि डिवाइस फ़ायरवॉल बंद है, तो हस्ताक्षर किए गए एप्लिकेशन उपयोगकर्ता को संकेत दिए बिना टीसीपी कनेक्शन खोल सकते हैं। डिवाइस पर इंस्टॉल किए गए दुर्भावनापूर्ण एप्लिकेशन हमलावर को उसके या टीसीपी प्रॉक्सी के रूप में संक्रमित डिवाइस का उपयोग करने और संगठन के आंतरिक संसाधनों तक पहुंच प्राप्त करने के लिए सक्षम करने के साथ एक रिवर्स कनेक्शन बना सकते हैं। हमलावर बैकसाइड के लिए रिवर्स टीसीपी कनेक्शन का भी उपयोग कर सकते हैं और विभिन्न दुर्भावनापूर्ण जानकारी एकत्र करने वाले हमले कर सकते हैं।

ब्लैकबेरी उपकरणों को सुरक्षित करने के कुछ व्यावहारिक दिशानिर्देश निम्नलिखित हैं। सूची सर्वोत्तम प्रथाओं पर आधारित है और ये सार्वभौमिक नियम नहीं हैं।

- ब्लैकबेरी एंटरप्राइज नेटवर्क पर नेटवर्क के बुनियादी ढांचे के लिए एक निगरानी तंत्र बनाए रखें।

- गोपनीय डेटा हासिल करने के लिए BlackBerry Protect या अन्य सुरक्षा ऐप्स का उपयोग करें।

- BlackBerry Enterprise Network पर डेटा की सुरक्षा के लिए सामग्री सुरक्षा सुविधा का उपयोग करें।

- ब्लैकबेरी उपकरणों पर फ़ाइलों की सुरक्षा के लिए पासवर्ड एन्क्रिप्शन का उपयोग करें।

- डेटा की सुरक्षा के लिए एसडी-कार्ड / मीडिया कार्ड एन्क्रिप्शन सक्षम करें।

- उद्यमों को ब्लैकबेरी उपकरणों के प्रबंधन के लिए एक सुरक्षा नीति का पालन करना चाहिए।

- ब्लैकबेरी एंटरप्राइज नेटवर्क से अनावश्यक अनुप्रयोगों को अक्षम करें।

- ब्लैकबेरी एंटरप्राइज नेटवर्क पर हाथ में उपकरणों पर सुरक्षा जागरूकता और हमलों के बारे में प्रशिक्षण प्रदान करें।

ब्लैकबेरी डिवाइस ट्रैकिंग उपकरण

मोबाइल ट्रैकर

MobileTracker ब्लैकबेरी के लिए मोबाइल ट्रैकिंग डिवाइस है। यह एक व्यावसायिक संस्करण है और इससे डाउनलोड किया जा सकता है -http://www.skylab-mobilesystems.com/en/products/mobiletracker_blackberry.html

कुछ विशेषताएं हैं -

- आसानी से ट्रैकलॉग रिकॉर्ड करता है और उन्हें Google धरती में देखता है या Google मानचित्र के साथ प्रकाशित करता है।

- GPS ट्रैकलॉग रिकॉर्ड करता है।

- ऊंचाई और समय को ट्रैक किया जा सकता है।

- आसान एक-क्लिक ट्रैकलॉग रिकॉर्डिंग।

- व्यापक सांख्यिकीय जानकारी और पृष्ठभूमि ट्रैकिंग।

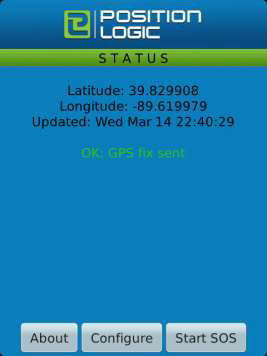

स्थिति तर्क ब्लैकबेरी ट्रैकर

स्थिति तर्क ब्लैकबेरी ट्रैकर से डाउनलोड किया जा सकता है - https://www.positionlogic.com

कुछ विशेषताएं हैं -

- कम लागत वाली जीपीएस ट्रैकिंग

- व्यक्तिगत पर्यवेक्षण में सुधार

- साइड जॉब्स को खत्म कर देता है

- चोरी के नुकसान को कम करता है

- कर्मचारी की जवाबदेही बढ़ाता है

- आसान तैनाती, स्थापना, और लाइसेंस प्रावधान

मोबाइल स्पाइवेयर

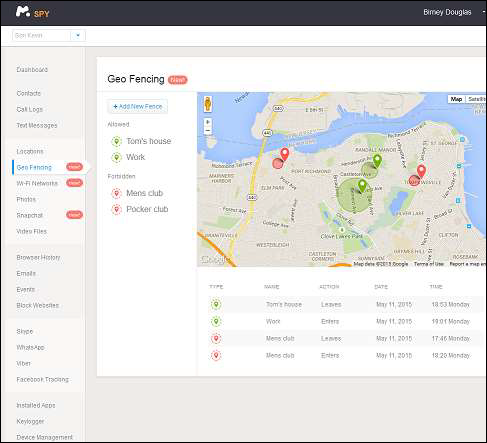

mSpy

mSpy जासूसी सॉफ्टवेयर है जो आपके बच्चों को आपके बारे में जाने बिना चीजों को करने से रोकता है। वे आपको यह बताएंगे कि आप उन्हें जाने बिना एक सेलफोन ट्रैक कर सकते हैं, बस यह सुनिश्चित करने के लिए कि वे कार्य नहीं करते हैं। चाहे वह गलत दोस्तों के साथ बाहर जा रहा हो या परेशानी पैदा कर रहा हो, आप उनके मोबाइल फोन को जासूस फोन में बदलना चाह सकते हैं। इसे डाउनलोड करके खरीदा जा सकता हैhttps://www.mspy.com/blog/mspy-for-blackberry-your-kids-nanny/

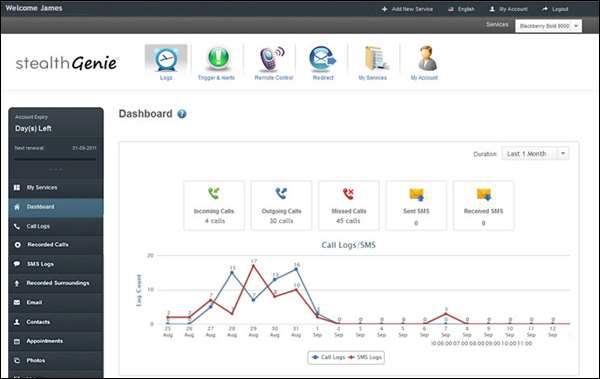

StealthGenie

StealthGenie एक अन्य स्पाइवेयर है और यह एंड्रॉइड, iOS (iPhone) या ब्लैकबेरी पर चलने वाले स्मार्टफ़ोन पर सभी गतिविधियों की निगरानी के लिए एक सुविधा संपन्न और उपयोग में आसान सेलफोन जासूस पैकेज है।

StealthGenie में सभी जासूसी सुविधाएँ हैं जो आप कभी भी चाहते हैं। आप इनकमिंग और आउटगोइंग टेक्स्ट मैसेज पढ़ सकते हैं, कॉल लॉग देख सकते हैं, ईमेल पढ़ सकते हैं, जीपीएस लोकेशन ट्रैक कर सकते हैं, इंस्टेंट मैसेंजर चैट पर जासूसी कर सकते हैं, अपने फोन की निगरानी कर सकते हैं और उनकी लाइव कॉल सुन सकते हैं। इसे डाउनलोड किया जा सकता हैhttp://www.stealthandroidspy.com/

Mobile Device Management(एमडीएम) सॉफ्टवेयर एक महत्वपूर्ण घटक है जो आईफोन, आईपैड, एंड्रॉइड और ब्लैकबेरी सहित विभिन्न प्रकार के मोबाइल उपकरणों और टैबलेटों की निगरानी, सुरक्षा, प्रबंधन और प्रबंधन करता है, साथ ही उन पर चलने वाले एप्लिकेशन भी। यह सभी मोबाइल उपकरणों को अलग-अलग ऑपरेटिंग सिस्टम जैसे एंड्रॉइड, विंडोज और सिम्बियन मोबाइल से मॉनिटर करता है।

एमडीएम मोबाइल फोन, स्मार्टफोन, टैबलेट कंप्यूटर आदि के साथ-साथ सभी प्रकार के मोबाइल उपकरणों के लिए अनुप्रयोगों, डेटा और कॉन्फ़िगरेशन सेटिंग्स के ओवर-द-एयर या वायर्ड वितरण के लिए मंच प्रदान करता है।

एमडीएम की मदद से, समर्थन-लागत, समय और व्यवसाय और सुरक्षा खतरों को कम करने के लिए उद्यम-व्यापी नीतियों को आसानी से लागू किया जा सकता है। सभी कंपनी के स्वामित्व वाले, उपभोक्ता के रूप में, साथ ही उद्यम भर में कर्मचारी के स्वामित्व वाले उपकरणों को आसानी से इसकी मदद से प्रबंधित किया जा सकता है।

एमडीएम समर्थन लागत को कम कर सकता है और नेटवर्क में सभी मोबाइल उपकरणों के सभी डेटा और कॉन्फ़िगरेशन सेटिंग्स को सुरक्षित और नियंत्रित करके व्यावसायिक खतरों को कम कर सकता है।

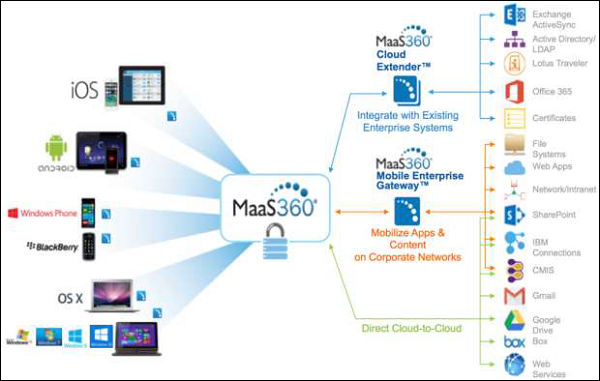

MaS360 मोबाइल डिवाइस प्रबंधन समाधान

MaS360 मोबाइल डिवाइस प्रबंधन समाधान एक आईबीएम समाधान है और यह एक सॉफ्टवेयर है जो आपको संगठन में पहुंचने वाले मोबाइल उपकरणों की निगरानी और शासन करने की अनुमति देता है, चाहे वे कंपनी द्वारा प्रदान किए गए हों या एक लाओ योर ओन डिवाइस (बीओओडी) कार्यक्रम का हिस्सा हों। इसे डाउनलोड किया जा सकता हैhttps://www-03.ibm.com/security/mobile/maas360.html

यह तकनीक संगठनों को आईफ़ोन, आईपैड, एंड्रॉइड, विंडोज फोन, ब्लैकबेरी, और किंडल फेयर सहित स्मार्टफोन और टैबलेट जैसे उपकरणों के लिए एमडीएम जीवन चक्र को लागू करने की अनुमति देती है। एकीकृत क्लाउड प्लेटफ़ॉर्म का उपयोग करते हुए, Maa360360 सुधारे हुए दृश्यता और नियंत्रण के साथ MDM को सुव्यवस्थित करता है जो मोबाइल उपकरणों, अनुप्रयोगों और दस्तावेज़ों तक फैला हुआ है।

अपनी खुद की डिवाइस लाओ (BYOD)

BYOD - जिसे अपनी खुद की तकनीक (BYOT) भी कहा जाता है, अपना खुद का फोन (BYOP) लाओ, और अपनी खुद की निजी कंप्यूटर लाओ (BYOPC) - व्यक्तिगत रूप से स्वामित्व वाले मोबाइल उपकरणों (लैपटॉप, टैबलेट और स्मार्ट) लाने के लिए कर्मचारियों को अनुमति देने की नीति को संदर्भित करता है फोन) उनके कार्यस्थल, और विशेषाधिकार प्राप्त कंपनी की जानकारी और अनुप्रयोगों तक पहुंचने के लिए उन उपकरणों का उपयोग करने के लिए।

चार बुनियादी विकल्प हैं, जो अनुमति देते हैं -

- व्यक्तिगत उपकरणों के लिए असीमित उपयोग।

- केवल गैर-संवेदनशील सिस्टम और डेटा तक पहुंच।

- प्रवेश, लेकिन व्यक्तिगत उपकरणों, एप्लिकेशन और संग्रहीत डेटा पर आईटी नियंत्रण के साथ।

- व्यक्तिगत उपकरणों पर डेटा के स्थानीय भंडारण को रोकते हुए प्रवेश।

BYOD जोखिम

कंपनी में BYOD को लागू करने के अपने जोखिम हैं और निम्नानुसार हैं -

- कंपनी में डेटा लीक की संभावना को बढ़ाता है।

- कंपनी में शोषण की संभावना बढ़ जाती है क्योंकि नेटवर्क में अधिक मोबाइल डिवाइस हैं।

- नौकरी डेटा के साथ व्यक्तिगत डेटा को मिलाने की संभावना।

- अनधिकृत डेटा का उपयोग करने की संभावना में वृद्धि।

BYOD नीति कार्यान्वयन

प्रशासकों और कर्मचारियों दोनों के लिए सुरक्षा दिशानिर्देश निम्नलिखित हैं।

BYOD सुरक्षा दिशानिर्देश प्रशासक के लिए

व्यवस्थापक को मोबाइल डिवाइस सुरक्षा को लागू करने के लिए यहां दिए गए दिशानिर्देशों का पालन करना चाहिए -

एक उद्यम नीति प्रकाशित करें जो उपभोक्ता ग्रेड उपकरणों के स्वीकार्य उपयोग और उद्यम में अपने-अपने उपकरणों को निर्दिष्ट करती है।

क्लाउड के लिए एक एंटरप्राइज़ नीति प्रकाशित करें।

डेटासेंटर में डेटा की सुरक्षा के लिए एंटीवायरस जैसे सुरक्षा उपायों को सक्षम करें।

लागू नीति जो निर्दिष्ट करती है कि उपभोक्ता-श्रेणी के उपकरणों पर एप्लिकेशन और डेटा एक्सेस के कौन से स्तर की अनुमति है, और जो निषिद्ध हैं।

एक्सेस गेटवे के माध्यम से एक सत्र टाइमआउट निर्दिष्ट करें।

निर्दिष्ट करें कि क्या डोमेन पासवर्ड डिवाइस पर कैश किया जा सकता है, या क्या उपयोगकर्ताओं को हर बार प्रवेश करने का अनुरोध करने पर इसे दर्ज करना होगा।

निम्नलिखित से अनुमति प्राप्त प्रवेश द्वार प्रमाणीकरण विधियों का निर्धारण करें -

कोई प्रमाणीकरण नहीं

डोमेन केवल

RSA SecurlD ही

डोमेन + RSA SecurlD

एसएमएस प्रमाणीकरण

BYOD कर्मचारियों के लिए सुरक्षा दिशानिर्देश

सेटिंग / जनरल / अबाउट के तहत डायग्नोस्टिक्स और यूसेज डेटा के संग्रह को अक्षम करें।

नए रिलीज़ उपलब्ध होने पर सॉफ़्टवेयर अपडेट लागू करें।

डिवाइस पर लॉगिंग और सीमित डेटा।

डिवाइस एन्क्रिप्शन और एप्लिकेशन पैचिंग।

प्रबंधित वातावरण।

प्रबंधित अनुप्रयोग वातावरण।

जब भी यह उपयोग में न हो तो डिवाइस को लॉक करने के लिए पावर बटन दबाएं।

संवेदनशील दस्तावेज़ों को प्रिंट करने से पहले प्रिंटर का स्थान सत्यापित करें।

मोबाइल डिवाइस तक पहुंच की सुरक्षा के लिए पासकोड लॉक का उपयोग करें; आठ अक्षरों वाले गैर-सरल पासकोड पर विचार करें।

किसी खोए हुए या चोरी हुए डिवाइस को IT को रिपोर्ट करें, ताकि वे सर्टिफिकेट और डिवाइस से जुड़े अन्य एक्सेस तरीकों को निष्क्रिय कर सकें।

यह अध्याय मोबाइल सुरक्षा से संबंधित कुछ दिशानिर्देशों और उपकरणों की व्याख्या करता है। खुद को एसएमएस फ़िशिंग से बचाने के लिए, कुछ नियमों को ध्यान में रखना होगा।

वित्तीय कंपनियां कभी भी व्यक्तिगत या वित्तीय जानकारी नहीं मांगती हैं, जैसे उपयोगकर्ता नाम, पासवर्ड, पिन या क्रेडिट या डेबिट कार्ड नंबर पाठ संदेश के माध्यम से।

Smishingघोटालों के लिए आवश्यक तत्काल प्रतिक्रिया का अनुरोध करके तात्कालिकता की झूठी भावना पैदा करने का प्रयास किया जाता है। शांत रहें और एसएमएस का विश्लेषण करें।

अनचाहे पाठ संदेशों में लिंक न खोलें।

किसी अवांछित पाठ संदेश में सूचीबद्ध टेलीफ़ोन नंबर पर कॉल न करें। आपको अपने रिकॉर्ड में या आधिकारिक वेबपेजों में सूचीबद्ध जानकारी का उपयोग करके किसी भी बैंक, सरकार, एजेंसी, या कंपनी से संपर्क करना चाहिए।

यहां तक कि आपको संपर्क करने से रोकने के लिए भी स्माइली संदेशों का जवाब न दें।

पॉप-अप विज्ञापनों और "नि: शुल्क परीक्षण" ऑफ़र के जवाब में अपना सेल फोन नंबर या अन्य जानकारी प्रदान करते समय सावधानी बरतें।

प्रेषक की पहचान की पुष्टि करें और अपने आप से यह पूछने में समय निकालें कि प्रेषक आपकी जानकारी के लिए क्यों पूछ रहा है।

अज्ञात प्रेषकों के पाठ संदेशों से सावधान रहें, साथ ही आपके द्वारा भेजे गए प्रेषकों के असामान्य पाठ संदेश, और अपने सुरक्षा सॉफ़्टवेयर और एप्लिकेशन को अद्यतित रखें।

बुलगार्ड मोबाइल सुरक्षा

बुलगार्ड मोबाइल सिक्योरिटी सभी मोबाइल फोन वायरस के खिलाफ एक पूर्ण मोबाइल फोन एंटीवायरस देता है। इसकी कुछ विशेषताएं हैं -

- कठोर एंटीथेफ्ट सुविधाएँ - लॉकेट, लोकेट्स और वाइप्स डिवाइस दूर से खो जाने या चोरी हो जाने पर।

- रोबस्ट एंटीवायरस - मैलवेयर से पूर्ण सुरक्षा प्रदान करता है।

- स्वचालित वायरस स्कैन, ताकि आप हमेशा अद्यतित रहें।

- बैक अप और केवल एक क्लिक के साथ आपके महत्वपूर्ण डेटा को पुनर्स्थापित करता है।

- अवांछित कॉल और एसएमएस संदेशों को ब्लॉक करता है।

- अगर कोई सिम बदलने की कोशिश करता है, तो डेटा वाइप या लॉकडाउन के लिए सिम सुरक्षा।

- अपनी बैटरी खत्म नहीं करता है।

- सुरुचिपूर्ण ढंग से सरल डिजाइन, इसलिए इसका उपयोग करना आसान है।

इसका आधिकारिक वेबपेज है https://www.bullguard.com/

इसके दो संस्करण हैं, मुफ्त और प्रीमियम जो वाणिज्यिक है।

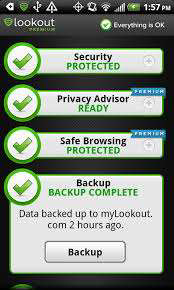

बाहर देखो

लुकआउट एक मोबाइल सुरक्षा उपकरण है जो आपको अपने मोबाइल को मोबाइल के खतरों से बचाने की अनुमति देता है। यह आपको जोखिम भरे व्यवहार से बचने में मदद करता है जैसे कि एक असुरक्षित वाई-फाई नेटवर्क से जुड़ना, दुर्भावनापूर्ण ऐप डाउनलोड करना या पहचान की चोरी, वित्तीय धोखाधड़ी और आपके सबसे व्यक्तिगत डेटा के नुकसान को रोकने के लिए एक धोखाधड़ी लिंक पर क्लिक करना।

यह आपके मोबाइल डेटा के सुरक्षित, सुरक्षित और निर्बाध बैकअप को स्वचालित रूप से हवा में प्रदान करता है, और अगर यह खो जाता है या चोरी हो जाता है तो आपको अपना फोन ढूंढने की अनुमति देता है। डैशबोर्ड आपको अपने फ़ोन को दूरस्थ रूप से प्रबंधित करने की अनुमति देता है। यह आधिकारिक वेबपेज हैhttps://www.lookout.com/

WISeID

WISelD व्यक्तिगत डेटा, व्यक्तिगत पहचान योग्य जानकारी (पीएलएल), पिन, क्रेडिट और लॉयल्टी कार्ड, नोट्स और अन्य जानकारी के लिए सुरक्षित और आसानी से उपयोग किया जाने वाला एन्क्रिप्टेड स्टोरेज प्रदान करता है। यह आपको अपनी वेबसाइट, उपयोगकर्ता नाम और पासवर्ड स्टोर करने की अनुमति देता है और जल्दी से अपने मोबाइल डिवाइस के माध्यम से अपनी पसंदीदा वेबसाइटों पर लॉग इन करता है। यह आधिकारिक वेबपेज हैhttps://www.wiseid.com/

ज़िप

यह मोबाइल सुरक्षा उपकरण दुर्भावनापूर्ण व्यवहार के लिए पूरे उपकरण की निगरानी के लिए और वास्तविक समय में ज्ञात और अज्ञात खतरों का पता लगाने के लिए ऑन-डिवाइस z9 डिटेक्शन इंजन का उपयोग करता है।

यह उपकरण व्यवहार के विचलन का विश्लेषण करने और विशिष्ट प्रकार के हमलों की सटीक पहचान करने और शून्य-दिवसीय हमलों को वर्गीकृत करने के लिए समझौता करने के संकेतकों के बारे में निर्धारण करने के लिए मशीन लर्निंग का लाभ उठाता है।

zIPS दुर्भावनापूर्ण गतिविधि का पता चलने पर त्वरित घटना-प्रतिक्रिया की सिफारिशों और निर्णयों को लागू करता है। यह BYOD को सुरक्षित रूप से लागू करने में मदद करता है। इसका आधिकारिक वेबपेज हैhttps://www.zimperium.com/zips-mobile-ips

अन्य मोबाइल सुरक्षा उपकरण स्पाइवेयर

अन्य सुरक्षा उपकरण जिनका उपयोग किया जा सकता है वे हैं -

ESET मोबाइल सुरक्षा, पर उपलब्ध है https://www.eset.com

नॉर्टन मोबाइल सुरक्षा, पर उपलब्ध है https://us.norton.com

Kaspersky Mobile Security, पर उपलब्ध है https://www.kaspersky.co.in/

McAfee मोबाइल सुरक्षा, पर उपलब्ध है https://www.mcafeemobilesecurity.com

Android के लिए AVG एंटीवायरस प्रो, पर उपलब्ध है https://www.avg.com

अवास्ट! मोबाइल सुरक्षा, पर उपलब्ध हैhttps://www.avast.com

F- सिक्योर मोबाइल सिक्योरिटी, पर उपलब्ध है https://www.f-secure.com

ट्रेंड माइक्रो मोबाइल सुरक्षा, पर उपलब्ध है https://www.trendmicro.com

वेबरॉट सिक्योर एनीव्हेयर मोबाइल, पर उपलब्ध है https://www.webroot.com

NetQin मोबाइल सुरक्षा, पर उपलब्ध है http://www.netain.com

इस अध्याय में, हम मोबाइल फोन के प्रवेश परीक्षण की बुनियादी अवधारणाओं पर चर्चा करेंगे। जैसा कि आप देखेंगे, यह ओएस पर आधारित है।

Android फोन पेन परीक्षण

Android OS फ़ोन में मूल चरण निम्न हैं -

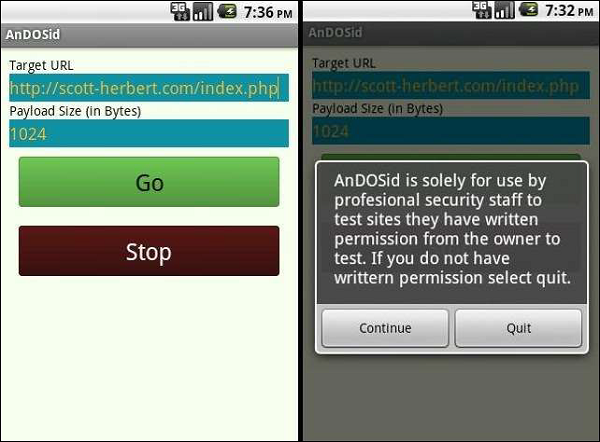

Step 1 - OS और Apps तक प्रशासनिक पहुँच प्राप्त करने के लिए SuperOneClick, सुपरबूट, यूनिवर्सल एंड्रॉइड और अनरेव्ड जैसे टूल की मदद से OS को रूट करें।

Step 2- Apps या OS का तनाव परीक्षण करने के लिए DoS अटैक करें जिसे AnDOSid के साथ किया जा सकता है। इससे डाउनलोड किया जा सकता हैhttps://github.com/Scott-Herbert/AnDOSid

Step 3- वेब ब्राउज़र में कमजोरियों के लिए जाँच करें। मुख्य रूप से जांचें कि एंड्रॉइड ब्राउज़र में क्रॉस-एप्लिकेशन स्क्रिप्टिंग त्रुटि मौजूद है या नहीं।

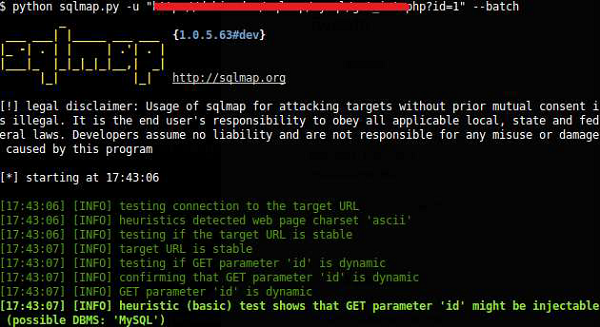

Step 4- कमजोरियों के लिए SQLite की जांच करें मुख्य रूप से इसका उद्देश्य किसी भी संवेदनशील जानकारी की जांच करना है, अगर यह एक एन्क्रिप्टेड रूप में है (जैसे पासवर्ड, संपर्क, डेटाबेस लिंक, आदि)। इसके लिए उपयोग किए जाने वाले सबसे अच्छे साधनों में से एक है स्क्वैलामप जो काली वितरण में पाया जाता है।

Step 5- उपयोगकर्ताओं की जानकारी को बदलने, चोरी करने, बदलने की कोशिश करें। इसे डाउनलोड किया जा सकता हैhttps://play.google.com/store/apps/details?id=com.powerapp.studios.ComDroid

Step 6 - वुडपेकर उपकरण का उपयोग करके Android उपकरणों में क्षमता रिसाव का पता लगाएं।

iPhone पेन परीक्षण

Step 1 - Redsn0w, Absinthe, Sn0wbreeze और PwnageTool जैसे टूल का उपयोग करके iPhone को जेलब्रेक करने का प्रयास करें।

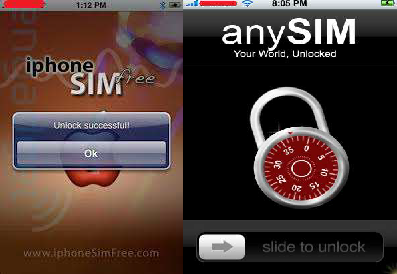

Step 2- iPhone को अनलॉक करने का प्रयास करें। IPhone का उपयोग करने के लिए iPhoneSimFree जैसे टूल को अनलॉक किया जा सकता हैhttp://www.iphonesimfree.com और anySIM

Step 3- पासकोड को बायपास करने के लिए स्मार्टकवर का उपयोग करें जिसके लिए आपको इन चरणों का पालन करने की आवश्यकता है: जब तक संदेश बंद न हो जाए, तब तक iOS ऑपरेटिंग डिवाइस के पावर बटन को दबाए रखें। स्क्रीन बंद होने तक स्मार्ट कवर को बंद करें और कुछ सेकंड के बाद स्मार्ट कवर को खोलें। पासवर्ड कोड सुरक्षा को बायपास करने के लिए रद्द बटन दबाएं।

Step 4- Metasploit का उपयोग करके हैक iPhone, जो काली वितरण में शामिल है। IPhone में कमजोरियों का फायदा उठाने के लिए मेटास्प्लोइट टूल का उपयोग करें, जो आपको मिली कमजोरियों के आधार पर।

जैसा कि Metasploit एक Rapit7 कंपनी का उत्पाद है, आगे के विवरण यहां देखे जा सकते हैं https://community.rapid7.com/community/metasploit/blog/2007/10/21/cracking-the-iphone-part-3।

Step 5 - समान नाम और एन्क्रिप्शन प्रकार के साथ पहुंच बिंदु की जांच करें।

Step 6- वाई-फाई नेटवर्क पर iOS डिवाइस के वायरलेस मापदंडों को इंटरसेप्ट करके एक मध्य-मध्य / SSL स्ट्रिपिंग हमला करें। कैन और एबेल उपकरण या यहां तक कि विंडशार्क का उपयोग करके वाई-फाई नेटवर्क पर दुर्भावनापूर्ण पैकेट भेजें।

Step 7- जांचें कि विकृत डेटा डिवाइस पर भेजा जा सकता है या नहीं। सोशल इंजीनियरिंग तकनीकों का उपयोग करें जैसे कि उपयोगकर्ता को लिंक करने के लिए ईमेल या एसएमएस भेजना जो लिंक को दुर्भावनापूर्ण वेब पेजों को खोलते हैं।

विंडोज फोन पेन परीक्षण

निम्नलिखित विंडोज फोन पेन परीक्षण के लिए कदम हैं।

Step 1- एसएमएस भेजकर फोन बंद करने की कोशिश करें। फोन पर एक एसएमएस भेजें, जो मोबाइल को बंद कर देता है और इसे फिर से रीबूट करता है।

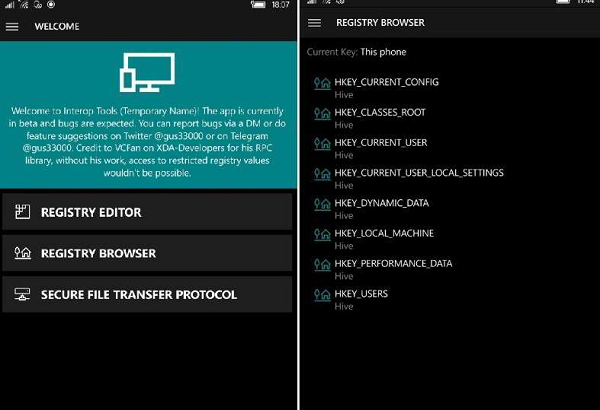

Step 2- विंडोज फोन को जेलब्रेक करने की कोशिश करें। विंडोज फोन को जेलब्रेक / अनलॉक करने के लिए विंडोब्रेक प्रोग्राम का उपयोग करें। आप इस टूल के बारे में अधिक जानकारी लिंक में प्राप्त कर सकते हैंhttp://windowsphonehacker.com/articles/the_windowbreak_project-12-23-11

Step 3- डिवाइस पर एन्क्रिप्शन के लिए जाँच करें। जांचें कि फोन पर डेटा पासवर्ड या पिन के बिना एक्सेस किया जा सकता है या नहीं।

Step 4- विंडोज फोन इंटरनेट एक्सप्लोरर में भेद्यता की जांच करें। जांचें कि इंटरनेट एक्सप्लोरर में सीएसएस फ़ंक्शन में दोष हमलावरों को रिमोट कोड निष्पादन के माध्यम से फोन पर पूर्ण पहुंच प्राप्त करने की अनुमति देता है।

ब्लैकबेरी पेन परीक्षण

Step 1- सबसे पहले, आप ब्लैकबेरी पर एक ब्लैकजैकिंग करते हैं। BlackBerry कनेक्शन को हाईजैक करने के लिए BBProxy टूल का उपयोग करें जो इंटरनेट पर पाया जा सकता है।

Step 2- आवेदन कोड हस्ताक्षर प्रक्रिया में खामियों के लिए जाँच करें। प्रीपेड क्रेडिट कार्ड और झूठे विवरण का उपयोग करके कोड-साइनिंग कुंजी प्राप्त करें, एक दुर्भावनापूर्ण एप्लिकेशन पर हस्ताक्षर करें, और इसे ब्लैकबेरी ऐप की दुनिया पर प्रकाशित करें।

Step 3- एक ईमेल शोषण करें। एक दुर्भावनापूर्ण डाउनलोड करने के लिए उपयोगकर्ता को धोखा देने के लिए एक ईमेल या संदेश भेजें.cod ब्लैकबेरी डिवाइस पर आवेदन फ़ाइल।

Step 4- DoS अटैक करें। विकृत नेटवर्क रूटिंग प्रोटोकॉल (SRP) पैकेट को BlackBerry नेटवर्क से रूटर पर DoS हमले के कारण भेजने का प्रयास करें। पिछले अध्यायों में कुछ उपकरणों का उल्लेख किया गया था।

Step 5- ब्लैकबेरी ब्राउज़र में कमजोरियों के लिए जाँच करें। दुर्भावनापूर्ण रूप से तैयार किए गए वेब लिंक भेजें और उपयोगकर्ताओं को BlackBerry डिवाइस पर दुर्भावनापूर्ण वेब पेज वाले लिंक खोलने के लिए ट्रिक करें।

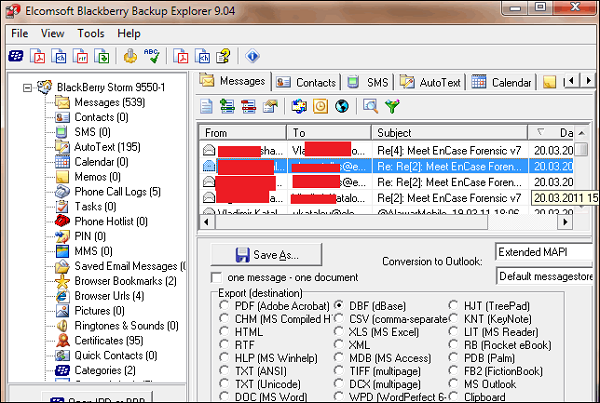

Step 6- पासवर्ड प्रोटेक्टेड फाइल्स की खोज करें। Elcomsoft फोन पासवर्ड ब्रेकर जैसे उपकरणों का उपयोग करें जो ब्लैकबेरी उपकरणों से पासवर्ड संरक्षित फ़ाइलों और बैकअप को पुनर्प्राप्त कर सकते हैं।

मोबाइल पेन परीक्षण टूलकिट

zANTI

zANTI एक मोबाइल पैठ परीक्षण टूलकिट है जो आईटी सुरक्षा प्रबंधकों और पेंटेस्टर्स को जटिल सुरक्षा ऑडिट करने में सक्षम बनाता है। यह उपयोगकर्ता के अनुकूल मोबाइल ऐप के माध्यम से संगठन के नेटवर्क में उन्नत हैकर्स की क्षमताओं का अनुकरण करता है। इसके दो संस्करण हैं - समुदाय के लिए मुफ्त और कॉर्पोरेट्स के लिए वाणिज्यिक। इससे डाउनलोड किया जा सकता हैhttps://www.zimperium.com/zanti-mobile-penetration-testing

यह भी खुला प्रमाणीकरण, पिछले दरवाजे, और जानवर बल के हमलों, डीएनएस और प्रोटोकॉल-विशिष्ट हमलों, और पूर्ण अनुकूलन योग्य नेटवर्क टोही स्कैन की एक व्यापक रेंज का उपयोग करते हुए दुष्ट पहुंच बिंदुओं को खोजने के द्वारा नेटवर्क को स्कैन करता है।

मैन, इन-द-मिडिल (MITM), पासवर्ड क्रैकिंग और मेटास्प्लोइट सहित प्रवेश परीक्षणों के एक मेजबान का उपयोग करके मोबाइल उपकरणों या वेब साइटों के भीतर कमजोरियों का स्वचालित रूप से निदान करें।

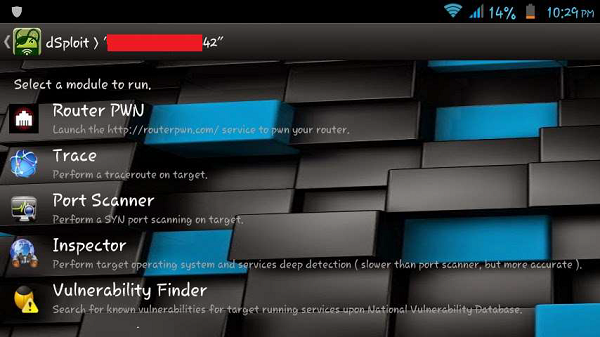

dSploit

dSploit Android ऑपरेटिंग सिस्टम के लिए विकसित एक पैठ परीक्षण उपकरण है। इसमें कई मॉड्यूल शामिल हैं जो वायरलेस नेटवर्क पर नेटवर्क सुरक्षा आकलन करने में सक्षम हैं।

dSploit आपको नेटवर्क मैपिंग, भेद्यता स्कैनिंग, पासवर्ड क्रैकिंग, मैन-इन-द-मिडिल हमलों और कई अन्य कार्यों को करने की अनुमति देता है। अधिक जानकारी पर पाया जा सकता हैhttps://github.com/evilsocket और से डाउनलोड किया जा सकता है https://sourceforge.net/projects/dsploit999/?source=directory

Hackode (हैकर टूलबॉक्स)

Hackode एक और Android पैठ परीक्षण अनुप्रयोग है, जो विभिन्न विशेषताएं प्रदान करता है जैसे: टोही, Google हैकिंग, Google Dorks, Whois, Scanning, Ping। Traceroute, DNS लुकअप, IP, MX रिकॉर्ड्स, DNS Dig एक्सप्लॉइट्स, सिक्योरिटी RSS फीड। इससे डाउनलोड किया जा सकता हैhttps://play.google.com/store/apps/details?id=com.techfond.hackode