Serangan Pada Cryptosystems

Di era sekarang ini, tidak hanya bisnis tetapi hampir semua aspek kehidupan manusia digerakkan oleh informasi. Oleh karena itu, sangat penting untuk melindungi informasi yang berguna dari aktivitas berbahaya seperti serangan. Mari kita pertimbangkan jenis serangan yang biasanya menjadi sasaran informasi.

Serangan biasanya dikategorikan berdasarkan tindakan yang dilakukan oleh penyerang. Serangan, dengan demikian, bisa jadipassive atau active.

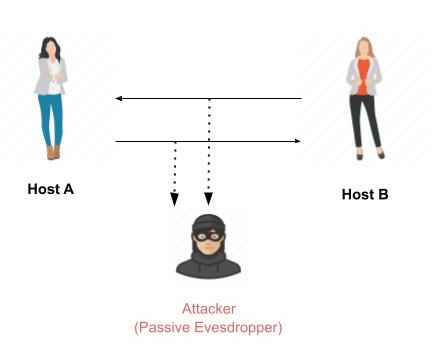

Serangan Pasif

Tujuan utama serangan pasif adalah untuk mendapatkan unauthorized access to the information. Misalnya, tindakan seperti mencegat dan menguping saluran komunikasi dapat dianggap sebagai serangan pasif.

Tindakan ini bersifat pasif, karena tidak mempengaruhi informasi atau mengganggu saluran komunikasi. Serangan pasif sering dianggap mencuri informasi. Satu-satunya perbedaan dalam mencuri barang fisik dan mencuri informasi adalah bahwa pencurian data masih membuat pemiliknya memiliki data tersebut. Serangan informasi pasif dengan demikian lebih berbahaya daripada mencuri barang, karena pencurian informasi mungkin tidak diketahui oleh pemiliknya.

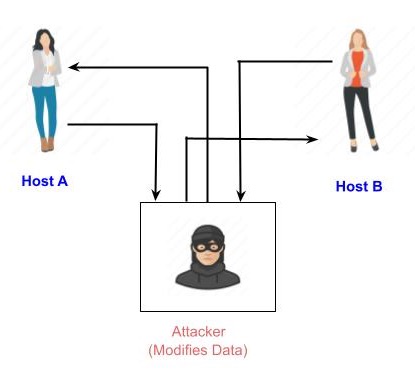

Serangan Aktif

Serangan aktif melibatkan perubahan informasi dalam beberapa cara dengan melakukan beberapa proses pada informasi. Sebagai contoh,

Mengubah informasi dengan cara yang tidak sah.

Memulai transmisi informasi yang tidak disengaja atau tidak sah.

Perubahan data otentikasi seperti nama pembuat atau cap waktu yang terkait dengan informasi

Penghapusan data tanpa izin.

Penolakan akses ke informasi untuk pengguna yang sah (penolakan layanan).

Kriptografi menyediakan banyak alat dan teknik untuk mengimplementasikan sistem kriptografi yang mampu mencegah sebagian besar serangan yang dijelaskan di atas.

Asumsi Penyerang

Mari kita lihat lingkungan yang berlaku di sekitar cryptosystems diikuti oleh jenis serangan yang digunakan untuk merusak sistem ini -

Lingkungan di sekitar Cryptosystem

Sambil mempertimbangkan kemungkinan serangan pada kriptosistem, perlu diketahui lingkungan kriptografi. Asumsi dan pengetahuan penyerang tentang lingkungan menentukan kemampuannya.

Dalam kriptografi, tiga asumsi berikut dibuat tentang lingkungan keamanan dan kemampuan penyerang.

Rincian Skema Enkripsi

Desain kriptografi didasarkan pada dua algoritma kriptografi berikut -

Public Algorithms - Dengan opsi ini, semua detail algoritme berada di domain publik, diketahui semua orang.

Proprietary algorithms - Detail algoritme hanya diketahui oleh perancang sistem dan pengguna.

Dalam kasus algoritma kepemilikan, keamanan dijamin melalui ketidakjelasan. Algoritme privat mungkin bukan algoritme terkuat karena dikembangkan sendiri dan mungkin tidak diselidiki kelemahannya secara ekstensif.

Kedua, mereka mengizinkan komunikasi di antara kelompok tertutup saja. Oleh karena itu mereka tidak cocok untuk komunikasi modern di mana orang berkomunikasi dengan sejumlah besar entitas yang diketahui atau tidak dikenal. Juga, menurut prinsip Kerckhoff, algoritme lebih disukai untuk dipublikasikan dengan kekuatan enkripsi yang terletak pada kuncinya .

Jadi, asumsi pertama tentang keamanan lingkungan adalah bahwa file encryption algorithm is known to the attacker.

Ketersediaan Ciphertext

Kita tahu bahwa setelah plaintext dienkripsi menjadi ciphertext, ia ditempatkan di saluran publik yang tidak aman (katakanlah email) untuk transmisi. Dengan demikian, penyerang jelas dapat berasumsi bahwa ia telah melakukannyaaccess to the ciphertext generated by the cryptosystem.

Ketersediaan Plaintext dan Ciphertext

Asumsi ini tidak sejelas lainnya. Namun, mungkin ada situasi di mana penyerang bisa melakukannyaaccess to plaintext and corresponding ciphertext. Beberapa kemungkinan keadaan seperti itu -

Penyerang memengaruhi pengirim untuk mengubah teks biasa pilihannya dan mendapatkan teks tersandi.

Penerima dapat membocorkan teks biasa kepada penyerang secara tidak sengaja. Penyerang memiliki akses ke ciphertext terkait yang dikumpulkan dari saluran terbuka.

Dalam sistem kriptografi kunci publik, kunci enkripsi berada dalam domain terbuka dan diketahui oleh penyerang potensial. Dengan menggunakan kunci ini, dia dapat menghasilkan pasangan teks biasa dan teks sandi yang sesuai.

Serangan Kriptografi

Maksud dasar dari penyerang adalah untuk memecahkan sistem kriptografi dan menemukan teks biasa dari teks sandi. Untuk mendapatkan teks biasa, penyerang hanya perlu menemukan kunci dekripsi rahasia, karena algoritmanya sudah ada di domain publik.

Oleh karena itu, ia menerapkan upaya maksimal untuk menemukan kunci rahasia yang digunakan dalam sistem kriptografi. Setelah penyerang dapat menentukan kunci tersebut, sistem yang diserang dianggap rusak atau disusupi .

Berdasarkan metodologi yang digunakan, serangan terhadap kriptosistem dikategorikan sebagai berikut -

Ciphertext Only Attacks (COA)- Dalam metode ini, penyerang memiliki akses ke sekumpulan teks tersandi. Dia tidak memiliki akses ke teks biasa yang sesuai. COA dikatakan berhasil jika teks biasa yang sesuai dapat ditentukan dari himpunan teks tersandi tertentu. Terkadang, kunci enkripsi dapat ditentukan dari serangan ini. Sistem kriptografi modern dilindungi dari serangan ciphertext saja.

Known Plaintext Attack (KPA)- Dalam metode ini, penyerang mengetahui plaintext untuk beberapa bagian ciphertext. Tugasnya adalah mendekripsi sisa teks tersandi menggunakan informasi ini. Ini dapat dilakukan dengan menentukan kunci atau melalui beberapa metode lain. Contoh terbaik dari serangan ini adalah kriptanalisis linier terhadap blok cipher.

Chosen Plaintext Attack (CPA)- Dalam metode ini, penyerang memiliki teks pilihannya dienkripsi. Jadi dia memiliki pasangan ciphertext-plaintext pilihannya. Ini menyederhanakan tugasnya untuk menentukan kunci enkripsi. Contoh dari serangan ini adalah kriptanalisis diferensial yang diterapkan terhadap cipher blok serta fungsi hash. Sebuah sistem kriptografi kunci publik yang populer, RSA juga rentan terhadap serangan teks biasa.

Dictionary Attack- Serangan ini memiliki banyak varian, semuanya melibatkan penyusunan 'kamus'. Dalam metode paling sederhana dari serangan ini, penyerang membuat kamus teks sandi dan teks biasa yang sesuai yang telah dia pelajari selama periode waktu tertentu. Di masa depan, ketika penyerang mendapatkan teks sandi, ia merujuk kamus untuk menemukan teks biasa yang sesuai.

Brute Force Attack (BFA)- Dalam metode ini, penyerang mencoba untuk menentukan kunci dengan mencoba semua kemungkinan kunci. Jika kuncinya adalah 8 bit, maka jumlah kunci yang mungkin adalah 2 8 = 256. Penyerang mengetahui ciphertext dan algoritmanya, sekarang dia mencoba semua 256 kunci satu per satu untuk dekripsi. Waktu untuk menyelesaikan serangan akan sangat tinggi jika kuncinya panjang.

Birthday Attack- Serangan ini adalah varian dari teknik brute-force. Ini digunakan untuk melawan fungsi hash kriptografi. Ketika siswa di kelas ditanya tentang hari ulang tahun mereka, jawabannya adalah salah satu dari 365 tanggal. Mari kita asumsikan tanggal lahir siswa pertama adalah 3 rd Agustus Kemudian untuk menemukan siswa berikutnya yang lahir adalah 3 rd Agustus, kita perlu menanyakan 1,25 * ?? √365 ≈ 25 siswa.

Demikian pula, jika fungsi hash menghasilkan nilai hash 64 bit, nilai hash yang mungkin adalah 1.8x10 19 . Dengan mengevaluasi fungsi berulang kali untuk input yang berbeda, output yang sama diharapkan diperoleh setelah sekitar 5,1x10 9 input acak.

Jika penyerang dapat menemukan dua input berbeda yang memberikan nilai hash yang sama, itu adalah a collision dan fungsi hash itu dikatakan rusak.

Man in Middle Attack (MIM) - Sasaran serangan ini sebagian besar adalah sistem kriptografi kunci publik di mana pertukaran kunci dilibatkan sebelum komunikasi terjadi.

Tuan A ingin berkomunikasi ke host B , maka permintaan kunci publik dari B .

Seorang penyerang mencegat permintaan ini dan mengirimkan kunci publiknya sebagai gantinya.

Jadi, apa pun yang dikirimkan oleh host A ke host B , penyerang dapat membaca.

Dalam rangka untuk menjaga komunikasi, penyerang re-mengenkripsi data setelah membaca dengan kunci publik dan mengirimkan ke B .

Penyerang mengirimkan kunci publik sebagai A ‘s kunci publik sehingga B mengambil sebagai jika mengambil dari A .

Side Channel Attack (SCA)- Jenis serangan ini tidak melawan jenis kriptosistem atau algoritma tertentu. Sebaliknya, ia diluncurkan untuk mengeksploitasi kelemahan dalam implementasi fisik dari sistem kriptografi.

Timing Attacks- Mereka mengeksploitasi fakta bahwa komputasi yang berbeda membutuhkan waktu yang berbeda untuk dihitung pada prosesor. Dengan mengukur pengaturan waktu seperti itu, dimungkinkan untuk mengetahui tentang komputasi tertentu yang dilakukan prosesor. Misalnya, jika enkripsi membutuhkan waktu lebih lama, ini menunjukkan bahwa kunci rahasia itu panjang.

Power Analysis Attacks - Serangan ini mirip dengan serangan waktu kecuali jumlah konsumsi daya yang digunakan untuk mendapatkan informasi tentang sifat penghitungan yang mendasarinya.

Fault analysis Attacks - Dalam serangan ini, kesalahan diinduksi dalam sistem kriptografi dan penyerang mempelajari keluaran yang dihasilkan untuk informasi yang berguna.

Kepraktisan Serangan

Serangan terhadap sistem kriptografi yang dijelaskan di sini sangat akademis, karena sebagian besar berasal dari komunitas akademis. Faktanya, banyak serangan akademis melibatkan asumsi yang tidak realistis tentang lingkungan serta kemampuan penyerang. Misalnya, dalam serangan teks-sandi yang dipilih, penyerang memerlukan sejumlah pasangan teks-teks-teks yang sengaja dipilih. Ini mungkin tidak praktis sama sekali.

Meskipun demikian, fakta bahwa setiap serangan harus menjadi perhatian, terutama jika teknik serangan memiliki potensi untuk ditingkatkan.