Metasploit - Serangan Brute-Force

Dalam serangan brute force, peretas menggunakan semua kemungkinan kombinasi huruf, angka, karakter khusus, dan huruf kecil dan kapital dengan cara otomatis untuk mendapatkan akses melalui host atau layanan. Jenis serangan ini memiliki kemungkinan sukses yang tinggi, tetapi membutuhkan banyak waktu untuk memproses semua kombinasi.

Serangan brute-force lambat dan peretas mungkin memerlukan sistem dengan kekuatan pemrosesan tinggi untuk melakukan semua permutasi dan kombinasi tersebut lebih cepat. Pada chapter ini, kita akan membahas bagaimana melakukan serangan brute force menggunakan Metasploit.

Setelah memindai mesin Metasploitable dengan NMAP, kami tahu layanan apa yang sedang berjalan di atasnya. Layanan tersebut adalah FTP, SSH, mysql, http, dan Telnet.

Untuk melakukan serangan brute force pada layanan ini, kami akan menggunakan auxiliariesdari setiap layanan. Auxiliaries adalah skrip kecil yang digunakan di Metasploit yang tidak membuat shell di mesin korban; mereka hanya menyediakan akses ke mesin jika serangan brute force berhasil. Mari kita lihat bagaimana menggunakan alat bantu.

Di sini, kami telah membuat daftar kamus di root mesin distribusi Kali.

Serang Layanan FTP

Buka Metasploit. Layanan pertama yang akan kami coba serang adalah FTP dan tambahan yang membantu kami untuk tujuan ini adalahauxiliary/scanner/ftp/ftp_login.

Ketik perintah berikut untuk menggunakan alat bantu ini -

msf > use auxiliary/scanner/ftp/ftp_login

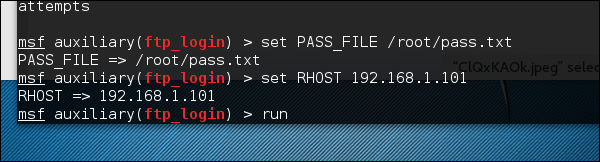

Tetapkan jalur file yang berisi kamus kita.

Atur IP korban dan jalankan.

Ini akan menghasilkan keluaran sebagai berikut -

Seperti yang Anda lihat, ini telah selesai, tetapi tidak ada sesi yang telah dibuat. Itu berarti kami tidak berhasil mendapatkan nama pengguna dan kata sandi yang berguna.

Serang Layanan SSH

Untuk menyerang layanan SSH, kita dapat menggunakan alat bantu: auxiliary/scanner/ssh/ssh_login

Seperti yang Anda lihat di screenshot berikut, kami telah mengatur RHOSTS ke 192.168.1.101 (itu adalah IP korban) dan daftar nama pengguna dan kata sandi (yaitu userpass.txt). Kemudian kami menerapkanrun perintah.

Seperti yang dapat dilihat pada gambar di atas, tiga sesi telah dibuat. Artinya, tiga kombinasi berhasil. Kami telah menggarisbawahi nama pengguna.

Untuk berinteraksi dengan salah satu dari tiga sesi, kami menggunakan perintah msf > sessions –i 3 yang artinya kita akan terhubung dengan sesi nomor 3.

Serang Layanan Telnet

Menerapkan serangan brute-force pada layanan Telnet, kami akan mengambil satu set kredensial yang disediakan dan berbagai alamat IP dan mencoba masuk ke server Telnet mana pun. Untuk ini, kami akan menggunakan auxiliary:auxiliary/scanner/telnet/telnet_login.

Proses penggunaan auxiliary sama seperti dalam kasus menyerang layanan FTP atau layanan SSH. Kita harus menggunakan tambahan, mengatur RHOST, kemudian mengatur daftar kata sandi dan menjalankannya.

Coba lihat screenshot berikut. Disorot dengan panah biru adalah upaya yang salah yang dilakukan oleh alat bantu. Panah merah menunjukkan login berhasil yang membuat sesi.

Beberapa pembantu lain yang dapat Anda terapkan dalam serangan brute force adalah -

SMB service - bantu / pemindai / smb / smb_login

SNMP service - bantu / pemindai / snmp / snmp_login