Metasploit - Panduan Cepat

Metasploit adalah salah satu alat paling kuat yang digunakan untuk pengujian penetrasi. Sebagian besar sumber dayanya dapat ditemukan di - www.metasploit.com . Muncul dalam dua versi: edisi komersial dan gratis. Tidak ada perbedaan besar dalam kedua versi tersebut, jadi dalam tutorial ini, kami sebagian besar akan menggunakan Metasploit versi Komunitas (gratis).

Sebagai Ethical Hacker, Anda akan menggunakan "Kali Distribution" yang memiliki versi komunitas Metasploit yang tertanam di dalamnya bersama dengan alat hacking etis lainnya. Tetapi jika Anda ingin menginstal Metasploit sebagai alat terpisah, Anda dapat dengan mudah melakukannya pada sistem yang berjalan di Linux, Windows, atau Mac OS X.

Persyaratan perangkat keras untuk menginstal Metasploit adalah -

- 2 GHz + prosesor

- RAM 1 GB tersedia

- 1 GB + ruang disk yang tersedia

Matasploit dapat digunakan dengan command prompt atau dengan UI Web.

Versi OS yang direkomendasikan untuk Metasploit adalah -

- Kali Linux 2.0 atau Versi Atas

- Backtrack 3 dan Versi Atas

- Red Hat Enterprise Linux Server 5.10+

- Red Hat Enterprise Linux Server 6.5+

- Red Hat Enterprise Linux Server 7.1+

- Ubuntu Linux 10.04 LTS

- Ubuntu Linux 12.04 LTS

- Ubuntu Linux 14.04 LTS

- Windows Server 2008 R2

- Windows Server 2012 R2

- Windows 7

- Windows 8.1

Kami akan mengambil tindakan berikut untuk menyiapkan lingkungan pengujian kami -

Kami akan mengunduh kotak Virtual dan menginstalnya.

Unduh dan pasang Kali distribusi.

Unduh dan pasang Metasploitable yang akan menjadi mesin peretasan kami.

Unduh dan instal Windows XP yang akan menjadi mesin peretas lainnya.

Secara total, kami akan memiliki 3 mesin yang secara logis akan terhubung di jaringan yang sama.

Pasang Virtual Box

Untuk mengunduh Virtual Box, kunjungi www.virtualbox.org/wiki/Downloads

Pilih versi yang sesuai tergantung pada OS Anda dan konfigurasi perangkat keras sistem Anda.

Setelah memilih versi Virtual Box yang sesuai, layar berikut akan muncul. KlikNext.

Pada layar berikutnya, setel lokasi tempat Anda ingin menginstal aplikasi.

Anda akan mendapatkan pesan Peringatan sebelum melanjutkan penginstalan.

Klik Yes pada layar di atas yang akan menampilkan layar berikut. KlikInstall untuk memulai penginstalan.

Setelah penginstalan selesai, Anda akan mendapatkan layar berikut. Klik Selesai untuk keluar dari Wizard Penyiapan.

Sekarang, Anda akan disambut dengan layar pembuka VirtualBox.

Sekarang kita siap untuk menginstal host lainnya untuk tutorial ini.

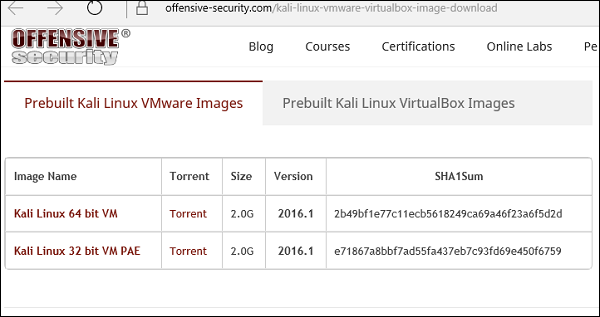

Instal Kali Linux

Anda dapat mengunduh Kali Linux dari situs resminya - www.kali.org/downloads/

Buka situs web resmi dan unduh gambar Kali Linux VirtualBox prebuilt.

Selanjutnya, buka VirtualBox Manager dan buka Machine → New.

Pergi ke lokasi di mana Kali Linux telah diunduh dan pilih file hard disk virtual.

Layar selanjutnya akan meminta Anda untuk membuat mesin virtual. KlikCreate tombol, seperti yang ditunjukkan pada tangkapan layar berikut.

Sekarang, Anda dapat memulai OS Kali. Nama pengguna default Anda adalahroot dan kata sandi Anda toor.

Pada bab ini, kita akan membahas beberapa perintah dasar yang sering digunakan di Metasploit.

Pertama-tama, buka konsol Metasploit di Kali. Anda dapat melakukannya dengan mengikuti jalur: Aplikasi → Alat Eksploitasi → Metasploit.

Setelah Anda membuka konsol Metasploit, Anda akan melihat layar berikut. Disorot dengan garis bawah merah adalah versi Metasploit.

Perintah Bantuan

Jika Anda mengetik help perintah di konsol, ini akan menampilkan daftar perintah inti di Metasploit bersama dengan deskripsinya.

Perintah msfupdate

msfupdateadalah perintah administrasi penting. Ini digunakan untuk memperbarui Metasploit dengan eksploitasi kerentanan terbaru. Setelah menjalankan perintah ini, Anda harus menunggu beberapa menit hingga pembaruan selesai.

Perintah Pencarian

Searchadalah perintah hebat di Metasploit yang dapat Anda gunakan untuk menemukan apa yang ingin Anda temukan. Misalnya, jika Anda ingin mencari eksploitasi yang terkait dengan Microsoft, maka perintahnya adalah -

msf >search name:Microsoft type:exploitSini, search adalah perintahnya, name adalah nama objek yang Anda cari, dan type adalah jenis skrip yang Anda cari.

Perintah Info

Itu info perintah memberikan informasi mengenai modul atau platform, seperti di mana ia digunakan, siapa pembuatnya, referensi kerentanan, dan pembatasan muatannya.

Dalam bab ini, kita akan melihat bagaimana menggunakan file ArmitageGUI untuk Metasploit. Armitage adalah alat pelengkap untuk Metasploit. Ini memvisualisasikan target, merekomendasikan eksploitasi, dan memperlihatkan fitur pasca-eksploitasi lanjutan. Armitage digabungkan dengan distribusi Kali. Jika Anda diminta untuk melakukan pengujian Penetrasi, maka Anda harus menggunakan kedua alat tersebut secara bersamaan.

Mari pelajari cara bekerja dengan Armitage GUI. Pertama, buka konsol Metasploit dan buka Applications → Exploit Tools → Armitage.

Masukkan detail yang diperlukan di layar berikutnya dan klik Connect.

Selanjutnya, Anda akan melihat layar berikut.

Armitage sangat ramah pengguna. GUI-nya memiliki tiga area berbeda:Targets, Console, dan Modules.

Daerah Targetsmencantumkan semua mesin yang telah Anda temukan dan yang sedang Anda gunakan. Target yang diretas memiliki warna merah dengan badai petir di atasnya. Setelah Anda meretas target, Anda dapat mengklik kanan padanya dan melanjutkan penjelajahan dengan apa yang perlu Anda lakukan, seperti menjelajahi (menjelajahi) folder.

Daerah Consolememberikan tampilan untuk folder. Hanya dengan mengkliknya, Anda dapat langsung menavigasi ke folder tanpa menggunakan perintah Metasploit apa pun.

Daerah Modules adalah bagian yang mencantumkan modul kerentanan.

Pro Console adalah Metasploit versi konsol komersial. Ini tersedia untuk Linux, Microsoft OS, dan OSX. Metasploit Pro dapat membantu penguji penetrasi untuk -

Manfaatkan proyek sumber terbuka Metasploit dan pustaka eksploit terkemuka

Kelola data dalam penilaian besar

Kontrol mesin yang disusupi dan ambil alih jaringan

Secara otomatis menghasilkan laporan yang berisi temuan utama

Tingkatkan keamanan dengan memprioritaskan kerentanan yang dapat dieksploitasi

Buktikan efektivitas remediasi atau kompensasi kontrol kepada auditor

Dapatkan visibilitas komprehensif dari risiko pengguna dengan berintegrasi dengan Rapid7 UserInsight

Uji keefektifan kontrol keamanan

Simulasikan kampanye phishing untuk ribuan pengguna

Metasploit Pro menawarkan prompt perintah dan UI WEB.

Untuk menggunakan Metasploit Pro, Anda perlu membelinya dari Rapid7 dan menginstalnya di sistem Anda. Di lingkungan Windows, untuk meluncurkan Metasploit Pro, buka: Start → All Programs → Metasploit → Metasploit console.

Jika Anda bekerja di lingkungan Linux, buka terminal baris perintah dan ketik sudo msfpro.

Target yang rentan adalah mesin atau perangkat dengan lubang keamanan yang belum ditambal. Itu membuat tuan rumah rentan, yang merupakan target dalam kasus ini.

Untuk tujuan pengujian, Rapid7 telah menciptakan mesin VM dengan banyak kerentanan. Ingatlah bahwa Anda tidak diperbolehkan memasuki perangkat apa pun tanpa izin. Karenanya, Anda perlu mengunduhmetasploitable yang merupakan mesin Linux.

Metasploitable dapat diunduh dari - www.information.rapid7.com/

Isi formulir untuk mendaftarkan diri Anda. Selanjutnya, Anda akan mendapatkan layar berikut dengan tautan langsung untuk mengunduh Metasploitable.

Selanjutnya, buka VirtualBox Manager dan buka Machine → New.

Klik "Gunakan file hard disk virtual yang ada" dan telusuri ke lokasi tempat Anda mengunduh Metasploitable. Klik Open.

Di layar berikutnya, klik Create.

Sekarang, Anda dapat masuk ke Metasploitable menggunakan default username: msfadmin dan kata sandi: msfadmin.

Tahap pertama penetrasi melibatkan pemindaian jaringan atau host untuk mengumpulkan informasi dan membuat gambaran umum tentang mesin target.

Discovery Scanpada dasarnya membuat daftar IP di jaringan target, menemukan layanan yang berjalan di mesin. Untuk melakukan ini di Metasploit, kita akan menggunakan command promp yang merupakan perintah NMAP yang tergabung dalam Metasploit. Untuk informasi lebih lanjut tentang NMAP dan perintahnya, kunjungihttps://nmap.org/

Sekarang mari kita lihat dalam praktik bagaimana tepatnya itu bekerja. Kami memulai mesin target (Metasploitable) dan mesin Windows Server 2003 dengan IP192.168.1.101.

Selanjutnya, kita akan memulai Metasploit. Di sini, kami menggunakan Kali Linux. Karenanya, perintah akan selalu dimulai dengannmap.

Mari mulai memindai jaringan dengan rentang 192.168.0.0/24 dan temukan mesinnya.

Seperti yang dapat dilihat pada gambar di atas, ada 5 host di jaringan dengan detailnya. Sekarang setelah kami menemukan host yang masih hidup, kami akan mencoba menemukan OS tempat mereka menjalankan dan layanan latar belakangnya.

Kami akan mencoba menyerang mesin yang rentan dengan IP 192.168.1.101. Untuk melakukannya, kami akan menjalankan perintah berikut -

Nmap –sV-O –T4 192.168.1.101-sV parameter akan mendeteksi layanan dengan detail versinya.

-O adalah untuk mendeteksi versi OS yang dalam kasus kami adalah Linux 2.6.X.

-T4 adalah waktu yang kami biarkan pemindaian selesai

Anda akan mendapatkan layar berikut sebagai output dari menggunakan perintah di atas.

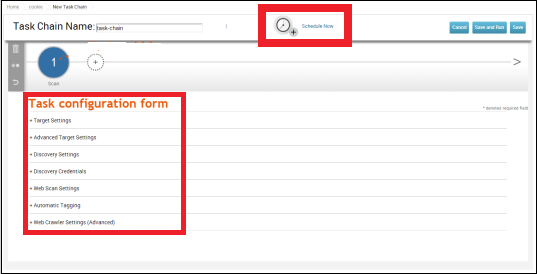

Rantai Tugas adalah fitur yang ditemukan di versi Metasploit Pro yang membantu kita menjadwalkan tugas dan menjalankannya. Biasanya digunakan untuk proses yang berjalan secara berkala, misalnya, pemindaian jaringan.

Untuk mengonfigurasi tugas, buka Tasks → Chains → New Task Chain.

Berikan nama untuk Rantai Tugas.

Selanjutnya, klik tanda '+', seperti yang ditunjukkan pada tangkapan layar berikut.

Pilih dari daftar tugas yang ingin Anda pilih. Mari kita pilih SCAN.

Selanjutnya, configuration task setting akan tampil seperti gambar dibawah.

Mari tambahkan tugas ke Rantai Tugas yang merupakan fungsi yang harus dilakukan server setelah menyelesaikan tugas pertama. Untuk menjadwalkan tugas, klik ikon "Jadwalkan Sekarang".

Tabel berikut akan ditampilkan di mana Anda dapat memilih seberapa sering Anda ingin menjalankan tugas.

Di akhir, klik tombol Simpan untuk menjadwalkan rantai tugas.

Metasploit adalah kerangka kerja keamanan yang kuat yang memungkinkan Anda mengimpor hasil pemindaian dari alat pihak ketiga lainnya. Anda dapat mengimpor hasil scan NMAP dalam format XML yang mungkin telah Anda buat sebelumnya. Metasploit juga memungkinkan Anda untuk mengimpor hasil pemindaianNessus, yang merupakan pemindai kerentanan.

Mari kita lihat cara kerjanya. Pada awalnya, lakukan pemindaian NMAP dan simpan hasilnya dalam format XML di desktop Anda, seperti yang ditunjukkan pada tangkapan layar berikut.

Selanjutnya, buka Metasploit atau Armitage untuk mengimpor hasil pemindaian. Setelah itu, gunakan perintah berikut untuk mengimpor semua host.

Msf > db_import "path of xml file"Tangkapan layar berikut menunjukkan seperti apa keluarannya.

Untuk menguji apakah file impor itu benar atau tidak, kita dapat menjalankan perintah khusus pada kedua host ini dan melihat bagaimana mereka menanggapinya. Misalnya, dalam kasus kami, kami telah mencantumkan semua host yang menjalankan port 445 pada mereka.

Kerentanan adalah a system holeyang dapat dieksploitasi untuk mendapatkan akses tidak sah ke data sensitif atau menyuntikkan kode berbahaya. Metasploit, seperti semua aplikasi keamanan lainnya, memiliki filevulnerability scanner yang tersedia dalam versi komersialnya.

Dengan bantuan pemindai kerentanan, Anda dapat melakukan hampir semua pekerjaan dengan satu aplikasi. Fasilitas ini tidak ada di Metasploit versi gratis. Jika Anda menggunakan Metasploit versi gratis, Anda harus menggunakan Nessus Vulnerability Scanner dan kemudian mengimpor hasilnya dari sana. Metasploit menggunakanNexpose untuk melakukan pemindaian.

Mari kita lihat cara memindai dengan Nexpose di Metasploit versi Pro.

Pertama, tambahkan konsol Nexpose ke Metasploit WEB UI. Untuk melakukan ini, buka: Administrasi → Pengaturan Global → Konsol Nexpose → Konfigurasi Konsol Nexpose.

Masukkan IP server yang menginstal Nexpose. Selanjutnya, masukkan nomor port, nama pengguna dan kata sandi. Pilihenable.

Selanjutnya, klik tombol Netexpose → tambahkan alamat IP host atau jaringan yang akan dipindai → pilih template pindai. Ini akan memulai proses pemindaian.

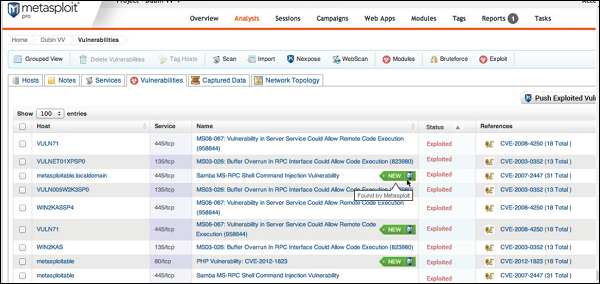

Untuk melihat hasil scan, buka Analysis → Host.

Dalam bab ini, kita akan belajar bagaimana memvalidasi kerentanan yang kami temukan dari pemindai kerentanan seperti Nexpose. Proses ini juga dikenal sebagaivulnerability analysis.

Seperti yang ditunjukkan pada tangkapan layar berikut, pemindai kerentanan terkadang dapat memberi Anda ratusan kerentanan. Dalam kasus seperti itu, memvalidasi setiap kerentanan dapat memakan waktu lama.

Metasploit Pro memiliki fitur bernama Vulnerability Validationuntuk membantu Anda menghemat waktu dengan memvalidasi kerentanan secara otomatis dan memberikan gambaran umum tentang kerentanan paling penting yang bisa sangat berbahaya bagi sistem Anda. Ia juga memiliki opsi untuk mengklasifikasikan kerentanan menurut tingkat keparahannya.

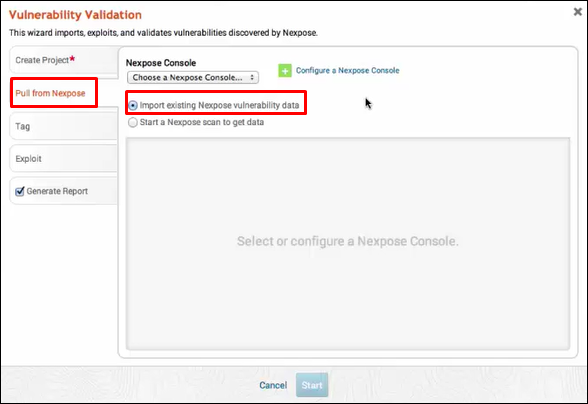

Mari kita lihat bagaimana Anda dapat menggunakan opsi ini. Buka Konsol Web Metasploit Pro → Proyek → Validasi Kerentanan.

Selanjutnya, masukkan Nama Proyek dan berikan deskripsi mudah tentang proyek tersebut. Kemudian, klikStart tombol.

Klik "Tarik dari Nexpose". Pilih "Impor data kerentanan Nexpose yang ada" seperti yang ditunjukkan pada tangkapan layar berikut.

Klik Tag → Automatically Tag by OS. Ini akan memisahkan kerentanan untuk Anda.

Selanjutnya, buka Exploit → Sessionsdan centang opsi "Bersihkan sesi setelah selesai". Artinya ketika kerentanan akan diperiksa, akan terjadi interaksi antara mesin Metasploit dan mesin yang rentan.

Klik Generate Report → Start.

Selanjutnya, Anda akan melihat Wizard Validasi. Di sini, Anda perlu mengklikPush validations tombol.

Anda akan mendapatkan layar berikut setelah Anda menguji semua daftar kerentanan.

Untuk melihat hasil dari kerentanan yang diuji, buka Beranda → Nama Proyek → Kerentanan.

Setelah pemindaian kerentanan dan validasi kerentanan, kita harus menjalankan dan menguji beberapa skrip (disebut exploits) untuk mendapatkan akses ke mesin dan melakukan apa yang kami rencanakan.

Eksploitasi menggunakan Armitage GUI

Kami memiliki beberapa metode untuk menggunakan eksploitasi. Metode pertama dan terpenting adalah menggunakan Armitage GUI yang akan terhubung dengan Metasploit untuk melakukan pengujian eksploitasi otomatis yang disebut HAIL MARY. Mari kita lihat cara kerjanya.

Buka distribusi Kali → Aplikasi → Alat Eksploitasi → Armitage.

Selanjutnya, buka Attacks → Hail Mary dan klik Ya.

Anda akan melihat layar berikut yang akan menampilkan semua eksploitasi yang sedang diuji.

Selanjutnya, Anda akan melihat ikon sistem yang dapat dieksploitasi (yaitu, sistem tempat eksploitasi bekerja) akan berubah warna menjadi merah dengan pola badai di atasnya. Di konsol, Anda akan melihat exploit mana yang berhasil, dengan ID sesi masing-masing.

Sekarang Anda dapat berinteraksi dengan mesin.

Eksploitasi menggunakan Command Prompt

Cara kedua (dan mungkin sedikit profesional) untuk menggunakan Eksploitasi adalah dengan Command Prompt.

Dari Vulnerability Scanner, kami menemukan bahwa mesin Linux yang kami uji rentan terhadap layanan FTP. Sekarang kita akan menggunakan fileexploityang bisa berhasil untuk kita. Perintahnya adalah -

msf > use “exploit path”

Selanjutnya, gunakan perintah berikut untuk melihat parameter apa yang harus Anda atur agar berfungsi.

msf > show optionsEksploitasi ini menunjukkan bahwa kita harus menetapkan RHOST "target IP"

Selanjutnya, gunakan perintah -

msf > set RHOST 192.168.1.101

msf > set RPORT 21

Selanjutnya, gunakan perintah -

msf > runJika eksploitasi berhasil, maka Anda akan melihat satu sesi dibuka, seperti yang ditunjukkan pada gambar layar berikut.

Sekarang, Anda dapat berinteraksi dengan sistem ini.

Payload, dalam istilah sederhana, adalah skrip sederhana yang digunakan peretas untuk berinteraksi dengan sistem yang diretas. Dengan menggunakan muatan, mereka dapat mentransfer data ke sistem korban.

Muatan Metasploit dapat terdiri dari tiga jenis -

Singles- Jomblo berukuran sangat kecil dan dirancang untuk menciptakan semacam komunikasi, kemudian pindah ke tahap berikutnya. Misalnya saja membuat pengguna.

Staged - Ini adalah muatan yang dapat digunakan penyerang untuk mengunggah file yang lebih besar ke sistem korban.

Stages- Tahapan adalah komponen muatan yang diunduh oleh modul Stagers. Berbagai tahapan muatan menyediakan fitur-fitur canggih tanpa batas ukuran seperti Meterpreter dan Injeksi VNC.

Contoh

Mari kita ambil contoh untuk memahami penggunaan payload Metasploit. Asumsikan kita memiliki mesin Windows Server 2003 yang rentan terhadap DCOM MS03-026.

Pertama, kami akan mencari file exploityang dapat bekerja dengan kerentanan ini. Kami akan menggunakan exploit dengan sebaik-baiknyaRANK.

Selanjutnya, kita akan menggunakan perintah berikut untuk melihat payload apa yang dapat kita gunakan dengan exploit ini.

msf > show payloadsdan lihat saya dapat menggunakan muatan yang akan membantu saya untuk mengunggah / mengeksekusi file, menjadikan korban sebagai server VNC untuk melihat.

Perintah di atas akan menunjukkan payload yang akan membantu kita mengunggah / mengeksekusi file ke sistem korban.

Untuk mengatur payload yang kita inginkan, kita akan menggunakan perintah berikut -

set PAYLOAD payload/pathSetel host mendengarkan dan port mendengarkan (LHOST, LPORT) yang merupakan file attacker IP dan port. Kemudian atur remote host dan port (RPORT, LHOST) yang merupakan filevictim IP dan port.

Ketik "exploit". Ini akan membuat sesi seperti yang ditunjukkan di bawah ini -

Sekarang kita bisa bermain dengan mesin sesuai dengan pengaturan yang ditawarkan payload ini.

Setelah mendapatkan akses ke mesin, penting untuk mengambil semua informasi sensitif seperti nama pengguna dan kata sandi. Anda dapat melakukan operasi ini untuk tujuan audit juga, untuk menganalisis apakah sistem di organisasi Anda menggunakan kata sandi yang kuat atau tidak.

Di Windows, kata sandi disimpan dalam bentuk terenkripsi yang disebut NTLM hash. Di OS Windows, Anda harus selalu mencari pengguna yang memiliki angka 500, yang menandakan bahwa pengguna tersebut adalah asuperuser.

Di Metasploit versi gratis, kredensial hash harus disimpan dalam file teks atau di database Metasploit.

Contoh

Mari gunakan skenario yang telah kita gunakan di bab sebelumnya. Asumsikan kita memiliki mesin Windows Server 2003 yang rentan terhadap DCOM MS03-026. Kami memperoleh akses ke sistem ini dan memasukkanmeterpreter muatan.

Perintah yang biasa digunakan pada meterpreter adalah hashdump yang akan mencantumkan semua nama pengguna dan kata sandi.

Anda juga bisa menggunakan Armitage untuk mengambil informasi ini, seperti yang ditunjukkan pada gambar layar berikut.

Edisi komersial Metasploit memiliki sesi terpisah yang disebut Credentialyang memungkinkan untuk mengumpulkan, menyimpan, dan menggunakan kembali kredensial. Mari kita lihat bagaimana melakukannya.

Untuk mengumpulkan data sensitif, pertama-tama buka: Beranda → Nama Proyek → Sesi.

Klik pada sesi aktif.

Selanjutnya, klik Collect System Data. Ini akan mengumpulkan semua HASH dan kata sandi.

Anda akan melihat layar sebagai berikut -

Untuk melihat kredensial yang dikumpulkan, buka Beranda → Nama Proyek → Kredensial → Kelola.

Seperti yang ditunjukkan pada tangkapan layar berikut, Anda akan melihat semua kata sandi yang diperoleh dan yang dapat diretas.

Dalam serangan brute force, peretas menggunakan semua kemungkinan kombinasi huruf, angka, karakter khusus, dan huruf kecil dan kapital dengan cara otomatis untuk mendapatkan akses melalui host atau layanan. Jenis serangan ini memiliki kemungkinan sukses yang tinggi, tetapi membutuhkan banyak waktu untuk memproses semua kombinasi.

Serangan brute-force lambat dan peretas mungkin memerlukan sistem dengan kekuatan pemrosesan tinggi untuk melakukan semua permutasi dan kombinasi tersebut lebih cepat. Pada chapter ini, kita akan membahas bagaimana melakukan serangan brute force menggunakan Metasploit.

Setelah memindai mesin Metasploitable dengan NMAP, kami tahu layanan apa yang sedang berjalan di atasnya. Layanan tersebut adalah FTP, SSH, mysql, http, dan Telnet.

Untuk melakukan serangan brute force pada layanan ini, kami akan menggunakan auxiliariesdari setiap layanan. Auxiliaries adalah skrip kecil yang digunakan di Metasploit yang tidak membuat shell di mesin korban; mereka hanya menyediakan akses ke mesin jika serangan brute force berhasil. Mari kita lihat bagaimana menggunakan alat bantu.

Di sini, kami telah membuat daftar kamus di root mesin distribusi Kali.

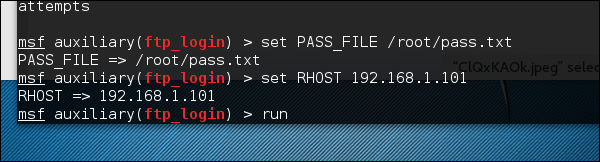

Serang Layanan FTP

Buka Metasploit. Layanan pertama yang akan kami coba serang adalah FTP dan tambahan yang membantu kami untuk tujuan ini adalahauxiliary/scanner/ftp/ftp_login.

Ketik perintah berikut untuk menggunakan alat bantu ini -

msf > use auxiliary/scanner/ftp/ftp_login

Tetapkan jalur file yang berisi kamus kita.

Atur IP korban dan jalankan.

Ini akan menghasilkan keluaran sebagai berikut -

Seperti yang Anda lihat, ini telah selesai, tetapi tidak ada sesi yang telah dibuat. Itu berarti kami tidak berhasil mendapatkan nama pengguna dan kata sandi yang berguna.

Serang Layanan SSH

Untuk menyerang layanan SSH, kita dapat menggunakan alat bantu: auxiliary/scanner/ssh/ssh_login

Seperti yang Anda lihat di screenshot berikut, kami telah mengatur RHOSTS ke 192.168.1.101 (itu adalah IP korban) dan daftar nama pengguna dan kata sandi (yaitu userpass.txt). Kemudian kami menerapkanrun perintah.

Seperti yang dapat dilihat pada gambar di atas, tiga sesi telah dibuat. Artinya, tiga kombinasi berhasil. Kami telah menggarisbawahi nama pengguna.

Untuk berinteraksi dengan salah satu dari tiga sesi, kami menggunakan perintah msf > sessions –i 3 yang artinya kita akan terhubung dengan sesi nomor 3.

Serang Layanan Telnet

Menerapkan serangan brute-force pada layanan Telnet, kami akan mengambil satu set kredensial yang disediakan dan berbagai alamat IP dan mencoba masuk ke server Telnet mana pun. Untuk ini, kami akan menggunakan auxiliary:auxiliary/scanner/telnet/telnet_login.

Proses penggunaan auxiliary sama seperti dalam kasus menyerang layanan FTP atau layanan SSH. Kita harus menggunakan tambahan, mengatur RHOST, kemudian mengatur daftar kata sandi dan menjalankannya.

Coba lihat screenshot berikut. Disorot dengan panah biru adalah upaya yang salah yang dilakukan oleh alat bantu. Panah merah menunjukkan login berhasil yang membuat sesi.

Beberapa pembantu lain yang dapat Anda terapkan dalam serangan brute force adalah -

SMB service - bantu / pemindai / smb / smb_login

SNMP service - bantu / pemindai / snmp / snmp_login

Pivoting adalah teknik yang digunakan Metasploit untuk merutekan lalu lintas dari komputer yang diretas ke jaringan lain yang tidak dapat diakses oleh mesin peretas.

Mari kita ambil skenario untuk memahami cara kerja Pivoting. Asumsikan kita memiliki dua jaringan -

Jaringan dengan kisaran 192.168.1.0/24 di mana mesin peretas memiliki akses, dan

Jaringan lain dengan kisaran 10.10.10.0/24. Ini adalah jaringan internal dan peretas tidak memiliki akses ke sana.

Peretas akan mencoba meretas jaringan kedua mesin ini yang memiliki akses di kedua jaringan untuk mengeksploitasi dan meretas mesin internal lainnya.

Dalam skenario ini, seorang peretas pertama-tama akan masuk ke jaringan pertama dan kemudian menggunakannya sebagai titik pementasan untuk mengeksploitasi dan meretas mesin internal jaringan kedua. Proses ini dikenal sebagaipivoting karena peretas menggunakan jaringan pertama sebagai poros untuk mendapatkan akses ke jaringan kedua.

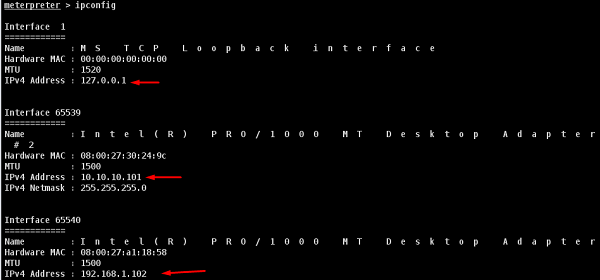

Mari kita coba memahami cara kerjanya. Kami akan mengambil sistem Windows Server 2003 dengan kerentanan DCOM dan kami akan menggunakan kerentanan ini untuk meretas sistem ini.

Eksploitasi untuk ini akan menjadi ms03_026_dcom dan kami akan menggunakan meterpreter muatan.

Sekarang setelah kita mendapatkan akses ke sistem ini, mari berinteraksi dengan sesi dengan perintah session -i 1 di mana "1" adalah jumlah sesi yang telah dibuat.

Sekarang, mari gunakan perintah ipconfiguntuk mengetahui apakah host ini memiliki akses ke jaringan lain. Tangkapan layar berikut menunjukkan hasilnya. Anda dapat mengamati bahwa host ini terhubung dengan dua jaringan lain -

- satu adalah jaringan loopback yang tidak berguna, dan

- jaringan lainnya adalah 10.10.10.0/24 yang akan kita jelajahi.

Metasploit memiliki skrip pengukur AutoRoute yang memungkinkan kita untuk menyerang jaringan kedua ini melalui mesin pertama yang dikompromikan, tetapi pertama-tama, kita harus background sesi.

Menambahkan rute menuju jaringan internal dengan rentang 10.10.10.0/24

Sekarang kita memiliki rute lalu lintas (Pivot), kita dapat mencoba memindai host yang ditemukan di jaringan ini.

Kami melakukan pemindaian port pada host 10.10.10.102. Tangkapan layar berikut menunjukkan hasilnya.

Sekarang kami telah mendapatkan akses ke jaringan internal. Namun, jika Anda kehilangan sesi mesin yang diretas, Anda juga akan kehilangan akses ke jaringan internal.

Pada bab ini, kita akan membahas bagaimana mempertahankan akses dalam sistem yang telah kita akses. Ini penting karena jika kita tidak mempertahankan akses, maka kita harus mencoba mengeksploitasinya dari awal jika sistem yang diretas ditutup atau ditambal.

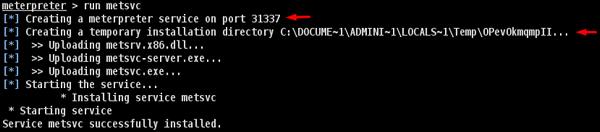

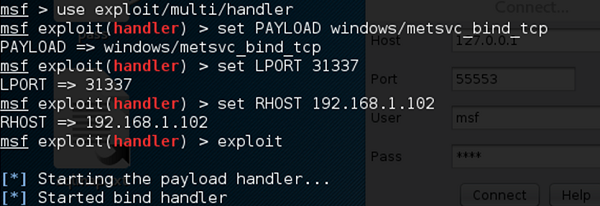

Cara terbaik adalah dengan menginstal file backdoor. Untuk mesin yang diretas Windows Server 2003 yang kami eksploitasi di bab sebelumnya, kami menetapkan muatanmeterpreter dan muatan ini memiliki opsi pintu belakang yang disebut metsvc. Kita dapat menggunakan opsi pintu belakang ini untuk mendapatkan akses ke mesin korban kapan pun kita mau, tetapi pintu belakang ini memiliki risiko bahwa setiap orang dapat terhubung ke sesi ini tanpa otentikasi.

Mari kita pahami secara rinci cara kerjanya dalam praktik. Kami berada pada tahap di mana kami telah mengeksploitasi mesin Windows Server 2003 dan kami telah menetapkanmeterpretermuatan. Sekarang kami ingin melihat proses yang berjalan di mesin ini dan menyembunyikan proses kami di balik proses asli.

Ketik "ps" di sesi meterpreter untuk melihat proses korban.

Kami suka menyembunyikan proses kami di belakang explorer.exekarena ini adalah proses yang berjalan saat startup dan selalu ada. Untuk melakukan ini, gunakan perintah: "migrate PID number" seperti yang ditunjukkan pada tangkapan layar berikut.

Untuk menginstal backdoor, ketik run metsvc. Saat berjalan, Anda akan melihat port yang dibuat dan direktori tempat file diunggah.

Untuk terhubung dengan pintu belakang ini, kita membutuhkan multi/handler dengan muatan windows/metsvc_bind_tcp.

Metasploit - Eskalasi Hak Istimewa

Setelah kita mengeksploitasi dan mendapatkan akses ke sistem korban, langkah selanjutnya adalah mendapatkan hak administrator atau izin root. Setelah kami mendapatkan hak istimewa ini, maka menginstal, menghapus, atau mengedit file atau proses apa pun menjadi sangat mudah.

Mari kita lanjutkan dengan skenario yang sama di mana kita telah meretas sistem Windows Server 2003 dan meletakkan muatannya meterpreter.

Meterpreter menggunakan perintah "getsystem" untuk meningkatkan hak istimewa. Tapi pertama-tama, kita harus menggunakan perintah "priv" untuk menyiapkan sistem yang diretas untuk eskalasi hak istimewa.

Selanjutnya, jalankan perintah "getsystem".

Seperti yang Anda lihat, kami sebenarnya masuk sebagai administrator.

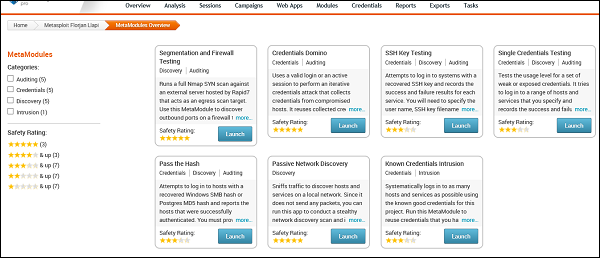

MetaModules adalah tugas keamanan yang kompleks dan otomatis, yang dirancang untuk membantu departemen keamanan melakukan pekerjaan mereka dengan lebih efisien, seperti menguji port firewall yang terbuka dan tertutup, menguji kredensial default, dll.

MetaModules adalah fitur baru yang diperkenalkan di Metasploit Pro (versi komersial). Anda harus ingat bahwa MetaModules dengan peringkat bintang terbaik akan Anda berikan hasil terbaik.

Untuk membuka MetaModules, buka Beranda → Nama Proyek → Modul → MetaModules.

Seperti yang Anda lihat, kami memiliki enam metamodul untuk memenuhi kebutuhan yang berbeda.

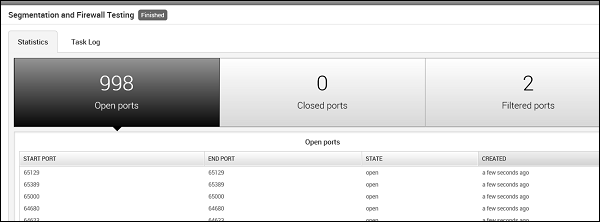

Segmentasi dan pengujian Firewall

MetaModule ini menjalankan pemindaian SYN Nmap penuh terhadap server eksternal yang dihosting oleh Rapid7 yang bertindak sebagai target pemindaian keluar. Gunakan MetaModule ini untuk menemukan port keluar di firewall yang dapat digunakan penyerang untuk memfilter informasi. Anda perlu menentukan port dan protokol yang ingin Anda audit.

Untuk menjalankan MetaModule ini, klik Launchtombol dan ikuti instruksi di sana. Ini akan menunjukkan kepada Anda laporan port terbuka, tertutup, dan difilter, seperti yang ditunjukkan pada tangkapan layar berikut.

Kredensial Domino

MetaModule ini menggunakan login yang valid atau sesi aktif untuk melakukan serangan kredensial berulang yang mengumpulkan kredensial dari host yang disusupi. Ini menggunakan kembali kredensial yang dikumpulkan untuk mengidentifikasi kemungkinan rute serangan lainnya. MetaModule ini berjalan hingga mencoba semua kredensial atau mencapai kondisi penghentian.

Untuk menjalankan MetaModule ini, klik Launchtombol di layar pembuka. Ini akan menghasilkan tangkapan layar berikut di mana Anda harus memilih IP HOST dan kredensial Login untuk diuji.

Jika kredensial yang Anda masukkan benar, maka akan menghasilkan hasil sebagai berikut.

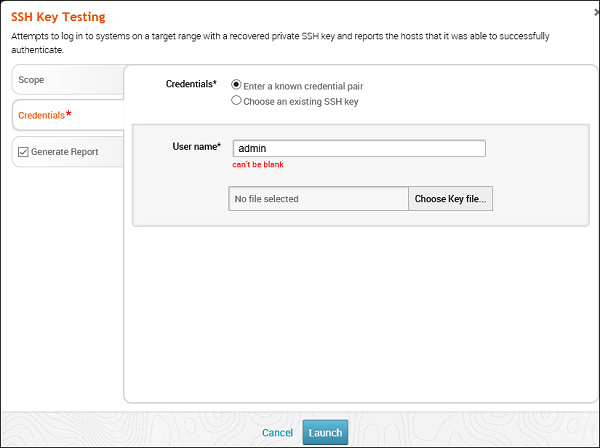

Pengujian Kunci SSH

MetaModule ini mencoba masuk ke sistem dengan kunci SSH yang dipulihkan. Ini mencatat hasil keberhasilan dan kegagalan untuk setiap layanan. Anda perlu menentukan nama pengguna, nama file kunci SSH, dan kisaran host yang Anda inginkan.

Untuk menjalankan MetaModule ini, klik Launchdi layar pembuka. Ini akan menampilkan layar berikut.

Memasukkan Credentials dan klik Launch tombol.

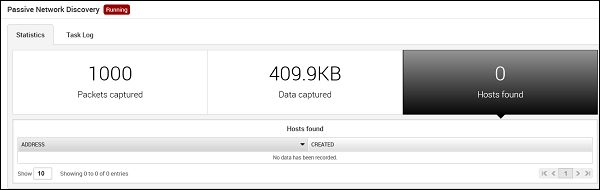

Penemuan Jaringan Pasif

MetaModule ini dirancang untuk mengendus lalu lintas untuk menemukan host dan layanan di jaringan lokal. Karena tidak mengirim paket apa pun, Anda dapat menjalankan aplikasi ini untuk melakukan pemindaian penemuan jaringan secara diam-diam dan mengidentifikasi semua host, layanan, dan kredensial teks biasa.

Untuk menjalankan MetaModule ini, klik Launchtombol di layar pembuka. Ini akan menampilkan layar berikut.

Pilih Network interface(Umumnya mereka ditemukan secara otomatis). KlikFilters. Setelah itu, periksa semua protokol yang ingin Anda pantau. Dalam kasus ini, kami hanya memeriksa HTTP.

Anda akan mendapatkan layar berikut dengan data dan paket yang diambil. Jika ada IP atau kredensial yang ditemukan, itu juga akan ditampilkan.

Manipulasi psikologis dapat didefinisikan secara luas sebagai proses mengekstraksi informasi sensitif (seperti nama pengguna dan sandi) dengan trik. Peretas terkadang menggunakan situs web palsu dan serangan phishing untuk tujuan ini. Mari kita coba memahami konsep serangan Social Engineering melalui beberapa contoh.

Contoh 1

Anda pasti telah memperhatikan dokumen perusahaan lama yang dibuang ke tempat sampah sebagai sampah. Dokumen-dokumen ini mungkin berisi informasi sensitif seperti Nama, Nomor Telepon, Nomor Rekening, Nomor Jaminan Sosial, Alamat, dll. Banyak perusahaan masih menggunakan kertas karbon di mesin faks mereka dan setelah gulungan selesai, karbonnya masuk ke tempat sampah yang mungkin memiliki jejak data sensitif. Meski terdengar mustahil, namun penyerang dapat dengan mudah mengambil informasi dari tempat pembuangan sampah perusahaan dengan cara mencuri melalui sampah.

Contoh 2

Seorang penyerang mungkin berteman dengan personel perusahaan dan menjalin hubungan baik dengannya selama jangka waktu tertentu. Hubungan ini dapat dibangun secara online melalui jejaring sosial, ruang obrolan, atau offline di meja kopi, di taman bermain, atau melalui cara lain. Penyerang mengambil personel kantor dengan rahasia dan akhirnya menggali informasi sensitif yang diperlukan tanpa memberikan petunjuk.

Contoh 3

Seorang insinyur sosial dapat berpura-pura menjadi karyawan atau pengguna yang sah atau VIP dengan memalsukan kartu identitas atau hanya dengan meyakinkan karyawan tentang posisinya di perusahaan. Penyerang seperti itu dapat memperoleh akses fisik ke area terlarang, sehingga memberikan peluang lebih lanjut untuk serangan.

Contoh 4

Ini terjadi di sebagian besar kasus di mana penyerang mungkin berada di sekitar Anda dan dapat melakukannya shoulder surfing saat Anda mengetik informasi sensitif seperti ID pengguna dan kata sandi, PIN akun, dll.

Serangan Rekayasa Sosial di Metasploit

Di bagian ini, kita akan membahas bagaimana Anda bisa memulai serangan Social Engineering menggunakan Metasploit.

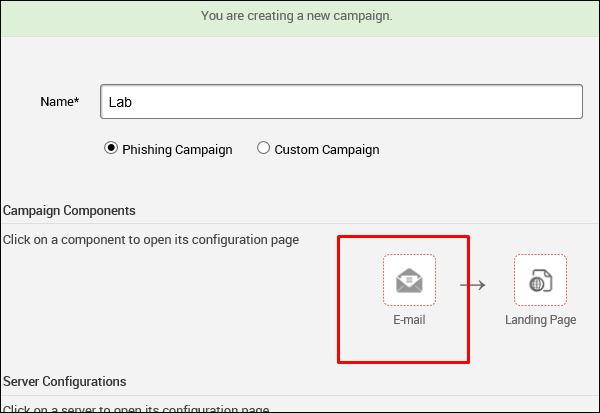

Pertama-tama, buka halaman Beranda Metasploit dan klik Phishing Campaign, seperti yang ditunjukkan pada tangkapan layar berikut.

Masukkan nama proyek dan klik Next.

Masukkan nama kampanye. Dalam kasus kami, itu benarLab. Selanjutnya, klikE-mail ikon di bawah Campaign Components.

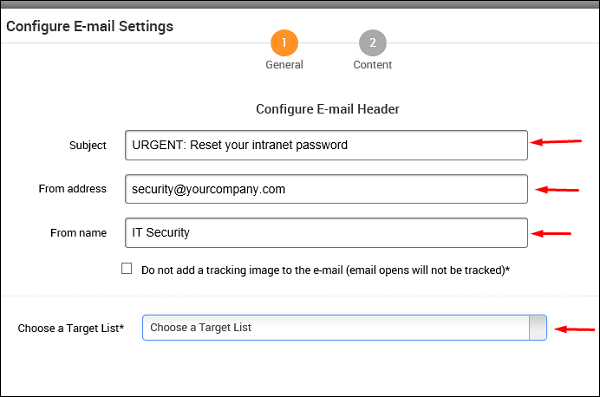

Di layar berikutnya, Anda perlu menyediakan data yang diminta sesuai dengan kampanye Anda.

Selanjutnya, klik Contentikon (nomor 2) jika Anda ingin mengubah apa pun di konten email. Setelah mengubah konten, klikSave.

Selanjutnya, klik Landing Page ikon untuk menyetel URL tempat Anda ingin mengarahkan pengguna yang tertipu.

Seperti yang ditunjukkan pada tangkapan layar berikut, masukkan URL di Path dan klik Next.

Di layar berikutnya, klik tombol Clone Websiteyang akan membuka jendela lain. Di sini, Anda harus memasukkan situs web yang ingin Anda klon. Seperti yang Anda lihat di tangkapan layar berikut, kami masuktutorialpoint.comdi lapangan ini. Selanjutnya, klikClone tombol dan simpan perubahan Anda.

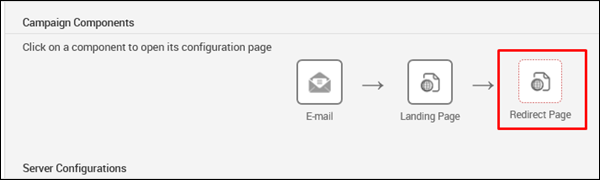

Selanjutnya, klik Redirect Page tombol.

Klik Next dan Anda akan melihat layar berikut.

Anda dapat mengklik Clone Website untuk mengkloning situs web yang dialihkan lagi.

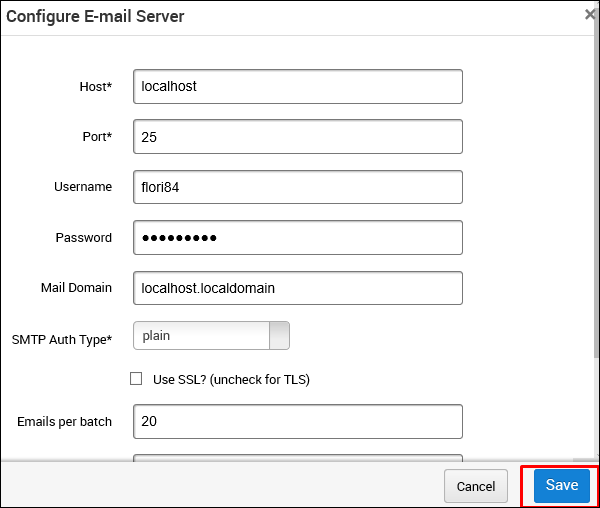

Selanjutnya, di Server Configuration bagian, klik E-mail Server tombol.

Di layar berikutnya, masuk mailserver settingsyang akan digunakan sebagai relai untuk mengirim email phishing ini. Lalu klikSave.

Dalam Notifications bagian, ada opsi untuk Notify others before launching the campaign. Anda dapat memilih untuk menggunakan opsi ini untuk memberi tahu orang lain. Lalu klikSave.

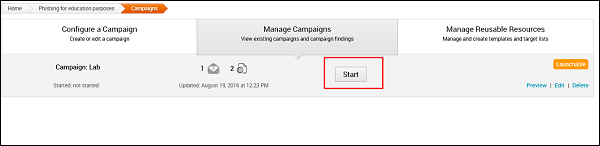

Selanjutnya, Anda akan melihat jendela baru. Di sini, Anda perlu mengklikStart tombol untuk memulai proses pengiriman email phishing.

Metasploit memiliki opsi untuk menghasilkan laporan statistik kampanye phishing Anda. Ini akan muncul seperti yang ditunjukkan pada tangkapan layar berikut.

Dalam bab ini, kita akan melihat cara mengekspor data yang merupakan cadangan dari proyek Anda. Nanti, Anda dapat mengimpor cadangan ini ke proyek Metasploit lain.

Fitur "Ekspor Data" ini tersedia baik dalam versi gratis maupun versi komersial Metasploit.

Jika Anda ingin mengekspor data dari Metasploit Pro, maka itu akan menyimpan salinan file di lokasi "/ path / ke / Metasploit / apps / pro / ekspor".

File yang disimpan di direktori ini akan cocok dengan daftar ekspor yang ditampilkan di antarmuka web. Anda dapat menemukan dan melihat log ekspor di direktori berikut: "/ path / to / Metasploit / apps / pro / ui / log". Log ekspor bernama "exports.log".

Untuk menghapus log ekspor, Anda harus menghapusnya dari direktori log, yang terletak di "/ path / to / Metasploit / apps / pro / ui / log".

Mengekspor Data di Metasploit Pro

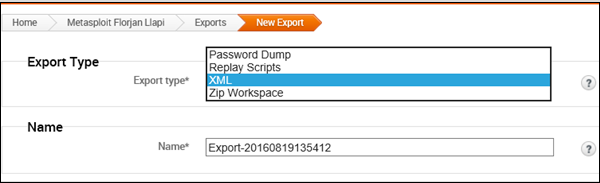

Untuk mengekspor data, go to Home → Project Name → Exports → Export Data.

Di layar berikutnya, Anda dapat memilih file format di mana Anda ingin menyimpan data ekspor.

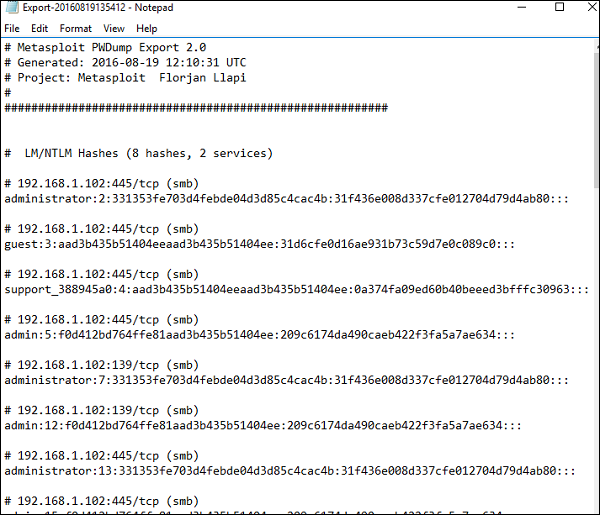

PWDump- File teks yang berisi semua kredensial untuk suatu proyek, termasuk sandi teks biasa, hash SMB, dan kunci SSH. Kredensial dapat disamarkan untuk menyebutkan nama pengguna saja.

Replay script- File batch yang menjalankan ulang tugas yang membuka sesi pada host target. Skrip replay terdiri dari beberapa file resource (.rc).

XML - File XML yang berisi atribut untuk sebagian besar objek dalam proyek dan dapat diimpor ke proyek lain.

ZIP Workplace - Zip yang berisi ekspor XML dan file jarahan, file laporan, dan log tugas.

Di Export Type, masukkan nama file untuk data ekspor. Selanjutnya, padaAddress Settings, masukkan IP host.

Selanjutnya, di Options bagian, Anda dapat memilih untuk menyembunyikan kredensial Anda dengan mengklik kotak centang Mask Credentials. Lalu, klik tombolnyaExport Data.

Layar berikut akan ditampilkan di mana Anda dapat melihat file yang diekspor.

Klik Download untuk mengambil file yang diekspor.

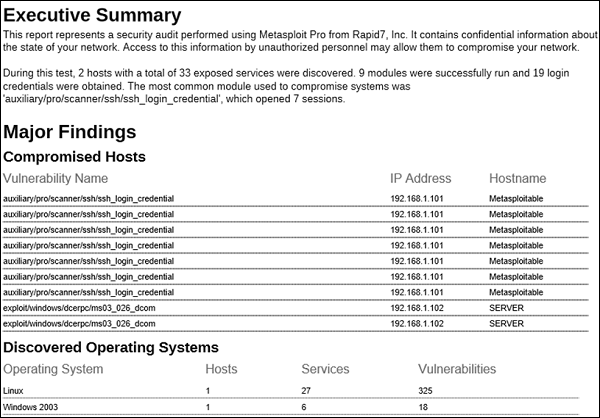

Metasploit memiliki opsi bawaan yang dapat Anda gunakan untuk menghasilkan laporan untuk meringkas semua aktivitas dan temuan Anda. Pada bab ini, kita akan membahas bagaimana Anda dapat menghasilkan laporan di Metasploit.

Untuk membuat laporan di Metasploit, ikuti langkah-langkah di bawah ini -

Step 1 - Buka Beranda → Laporan → Laporan Baru.

Step 2- Pilih Jenis Laporan sesuai kebutuhan Anda. Jika Anda mengklik "?" ikon, ini akan menampilkan informasi tentang setiap jenis laporan.

Step 3 - Di Name kolom, berikan nama file.

Step 4 - Di Sections bidang, periksa opsi sesuai kebutuhan Anda.

Step 5 - Demikian pula, di bidang Opsi, centang opsi sesuai kebutuhan Anda.

Step 6 - Di Email Report bagian, Anda dapat memasukkan ID email penerima yang ingin Anda kirimi laporan secara langsung.

Step 7 - Selanjutnya, klik Generate Report tombol.

Laporan Anda sekarang dibuat. Selanjutnya, untuk kami semua laporan Anda, pergi keReports → Show Reports.

Anda dapat melihat laporan Anda dengan mengklik View dibawah Actions.