Metasploit - Ingegneria sociale

L'ingegneria sociale può essere ampiamente definita come un processo di estrazione di informazioni sensibili (come nomi utente e password) con l'inganno. A volte gli hacker utilizzano siti Web fasulli e attacchi di phishing per questo scopo. Cerchiamo di comprendere il concetto di attacchi di ingegneria sociale attraverso alcuni esempi.

Esempio 1

Avrai notato che vecchi documenti aziendali venivano gettati nella spazzatura come immondizia. Questi documenti potrebbero contenere informazioni sensibili come nomi, numeri di telefono, numeri di conto, numeri di previdenza sociale, indirizzi, ecc. Molte aziende usano ancora la carta carbone nei loro fax e una volta che il rotolo è finito, il suo carbone finisce nella pattumiera che potrebbe avere tracce dei dati sensibili. Anche se sembra improbabile, gli aggressori possono facilmente recuperare le informazioni dai cassonetti dell'azienda rubando nella spazzatura.

Esempio 2

Un aggressore può fare amicizia con il personale dell'azienda e stabilire con lui un buon rapporto per un periodo di tempo. Questa relazione può essere stabilita online tramite social network, chat room o offline a un tavolino da caffè, in un parco giochi o con qualsiasi altro mezzo. L'aggressore prende in confidenza il personale dell'ufficio e alla fine estrae le informazioni sensibili richieste senza fornire un indizio.

Esempio 3

Un ingegnere sociale può fingere di essere un dipendente o un utente valido o un VIP fingendo una carta d'identità o semplicemente convincendo i dipendenti della sua posizione in azienda. Un tale aggressore può ottenere l'accesso fisico ad aree riservate, fornendo così ulteriori opportunità di attacchi.

Esempio 4

Succede nella maggior parte dei casi che un attaccante potrebbe essere intorno a te e può farlo shoulder surfing mentre digiti informazioni sensibili come ID utente e password, PIN dell'account, ecc.

Attacco di ingegneria sociale in Metasploit

In questa sezione, discuteremo di come avviare un attacco di ingegneria sociale utilizzando Metasploit.

Prima di tutto, vai alla Home page di Metasploit e clicca Phishing Campaign, come mostrato nello screenshot seguente.

Immettere il nome del progetto e fare clic su Avanti.

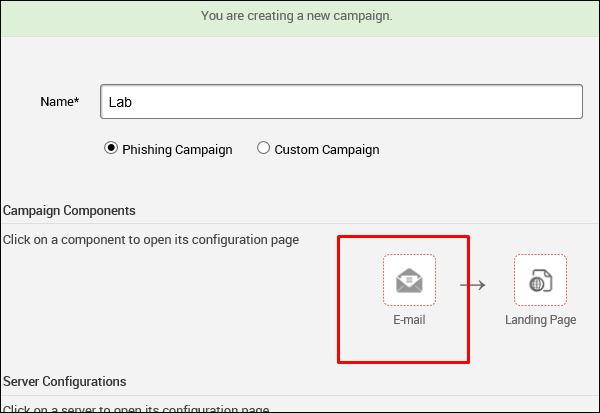

Immettere il nome della campagna. Nel nostro caso lo èLab. Quindi fare clic suE-mail icona sotto Campaign Components.

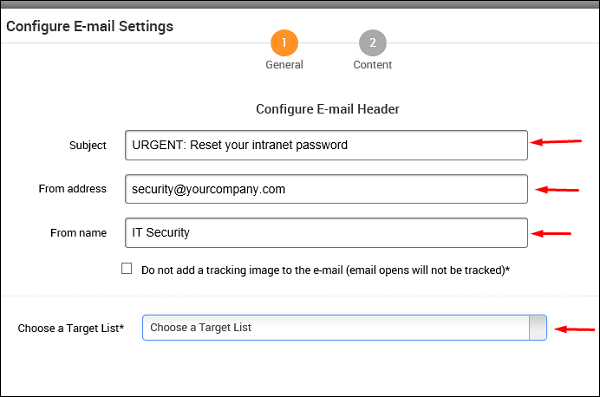

Nella schermata successiva, devi fornire i dati richiesti in base alla tua campagna.

Quindi fare clic su Contenticona (numero 2) se vuoi cambiare qualcosa nel contenuto dell'email. Dopo aver modificato il contenuto, fare clic suSave.

Quindi fare clic su Landing Page icona per impostare gli URL in cui si desidera reindirizzare gli utenti ingannati.

Come mostrato nello screenshot seguente, inserisci l'URL in Path e fare clic Next.

Nella schermata successiva, fare clic sul pulsante Clone Websiteche aprirà un'altra finestra. Qui è necessario accedere al sito Web che si desidera clonare. Come puoi vedere nello screenshot seguente, abbiamo inseritotutorialpoint.comin questo campo. Quindi fare clic suClone e salva le modifiche.

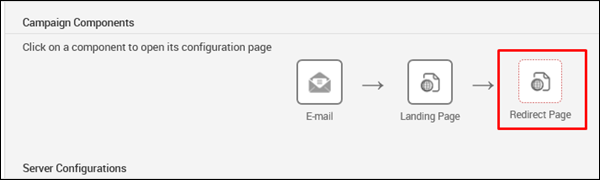

Quindi fare clic su Redirect Page pulsante.

Clic Next e vedrai la seguente schermata.

Puoi fare clic su Clone Website pulsante per clonare nuovamente il sito Web reindirizzato.

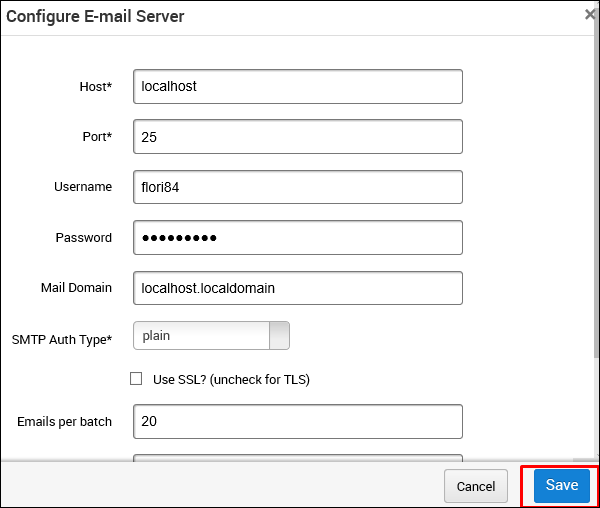

Successivamente, in Server Configuration fare clic su E-mail Server pulsante.

Nella schermata successiva, entra mailserver settingsche verrà utilizzato come inoltro per inviare questa email di phishing. Quindi fare clic suSave.

Nel Notifications sezione, c'è un'opzione per Notify others before launching the campaign. Puoi scegliere di utilizzare questa opzione per informare gli altri. Quindi fare clic suSave.

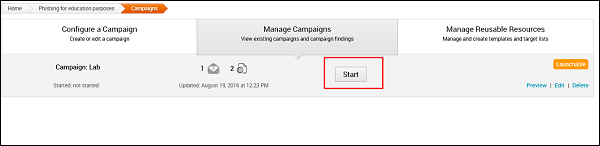

Successivamente, vedrai una nuova finestra. Qui, è necessario fare clic suStart pulsante per avviare il processo di invio di messaggi di phishing.

Metasploit ha opzioni per generare un rapporto statistico della tua campagna di phishing. Apparirà come mostrato nella seguente schermata.