通信技術-クイックガイド

音声、記号、記号を使用した情報交換は、コミュニケーションと呼ばれます。約500、000年前、初期の人間が話し始めたとき、それが最初のコミュニケーション手段でした。現代の世界でコミュニケーションを推進する現代のテクノロジーに飛び込む前に、人間が知識を互いに共有するためのより良いコミュニケーション技術をどのように開発したかを知る必要があります。

コミュニケーションの歴史

離れた場所にいる人々とのコミュニケーションは、 telecommunication。電気通信の最初の形態はsmoke signals, drums または火 torches。これらの通信システムの主な欠点は、事前に決定されたメッセージのセットしか送信できないことでした。これは、18で克服された番目と19番目の開発を通じて世紀telegraphy そして Morse code。

1878年の電話の発明と商用電話の確立は、通信システムの好転を示し、実際の電気通信が誕生しました。国際電気通信連合(ITU)は、電気通信を、電磁システムによる標識、信号、またはメッセージの送信、送信、および受信と定義しています。今では、数千キロ離れた場所にいる人々とつながるための通信技術がありました。

電話はゆっくりとテレビ、テレビ電話、衛星、そして最終的にはコンピュータネットワークに取って代わられました。コンピュータネットワークは、現代の通信および通信技術に革命をもたらしました。これは、後続の章での詳細な調査の対象になります。

ARPANET-最初のネットワーク

ARPANET − Advanced Research Projects Agency Network−インターネットの祖父は、米国国防総省(DOD)によって確立されたネットワークでした。ネットワークを確立するための作業は1960年代初頭に開始され、DODは主要な研究作業を後援し、その結果、ネットワーク通信の初期プロトコル、言語、およびフレームワークが開発されました。

カリフォルニア大学ロサンゼルス校(UCLA)、スタンフォード研究所(SRI)、カリフォルニア大学サンタバーバラ校(UCSB)、ユタ大学に4つのノードがありました。1969年10月29日、最初のメッセージがUCLAとSRIの間で交換されました。電子メールは、UCLAがBBNに接続された後、1972年にBolt Beranek and Newman、Inc。(BBN)でRoyTomlinsonによって作成されました。

インターネット

ARPANETは、国防総省と防衛関連の研究を行っていた米国の大学を接続するように拡張されました。それは全国の主要な大学のほとんどをカバーしました。ネットワーキングの概念は、ロンドン大学(英国)とロイヤルレーダーネットワーク(ノルウェー)がARPANETに接続し、ネットワークのネットワークが形成されたときに後押しされました。

インターネットという用語は、このネットワークのネットワークを説明するために、スタンフォード大学のVinton Cerf、Yogen Dalal、CarlSunshineによって造られました。彼らは一緒に、インターネットを介した情報交換を容易にするプロトコルも開発しました。伝送制御プロトコル(TCP)は、依然としてネットワーキングのバックボーンを形成しています。

テレネット

テレネットは、1974年に導入されたARPANETの最初の商用適応でした。これに伴い、インターネットサービスプロバイダー(ISP)の概念も導入されました。ISPの主な機能は、手頃な料金で中断のないインターネット接続を顧客に提供することです。

ワールドワイドウェブ

インターネットの商業化に伴い、世界のさまざまな地域でますます多くのネットワークが開発されました。各ネットワークは、ネットワークを介した通信に異なるプロトコルを使用しました。これにより、異なるネットワークがシームレスに接続できなくなりました。1980年代、ティムバーナーズリーはスイスのCERNでコンピューター科学者のグループを率いて、ワールドワイドウェブ(WWW)と呼ばれるさまざまなネットワークのシームレスなネットワークを作成しました。

World Wide Webは、ハイパーテキストを介して相互に接続されたWebサイトとWebページの複雑なWebです。ハイパーテキストは、同じまたは異なるWebサイトの別のWebページにリンクしている単語または単語のグループです。ハイパーテキストをクリックすると、別のWebページが開きます。

ARPANETからWWWへの進化は、世界中の研究者やコンピューター科学者による多くの新しい成果によって可能になりました。ここにそれらの開発のいくつかがあります-

| 年 | マイルストーン |

|---|---|

| 1957年 | 米国が設立した先端研究プロジェクト庁 |

| 1969年 | ARPANETが機能するようになりました |

| 1970年 | BBNに接続されたARPANET |

| 1972年 | Roy Tomlinsonは、ネットワークメッセージングまたは電子メールを開発しています。記号@は「at」を意味するようになります |

| 1973年 | ノルウェーのロイヤルレーダーネットワークに接続されたAPRANET |

| 1974 | 用語インターネット造語 ARPANET、テレネットの最初の商用利用が承認されました |

| 1982年 | ARPANETの標準プロトコルとして導入されたTCP / IP |

| 1983年 | ドメインネームシステムの導入 |

| 1986 | National Science Foundationは、NSFNETプログラムでより多くの人々に接続性をもたらします |

| 1990年 | ARPANETは廃止されました Nexusが開発した最初のWebブラウザ 開発されたHTML |

| 2002-2004 | Web2.0が誕生 |

ネットワークの詳細に入る前に、データ通信に関連するいくつかの一般的な用語について説明しましょう。

チャネル

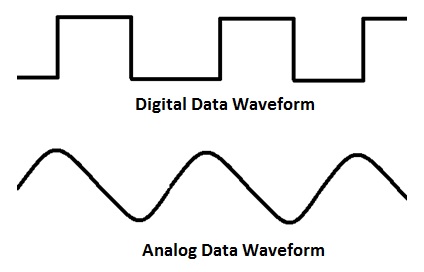

情報が交換されるケーブルのような物理的媒体は、 channel。伝送チャネルはanalog または digital。名前が示すように、アナログチャネルはを使用してデータを送信しますanalog signals デジタルチャネルはを使用してデータを送信します digital signals。

一般的なネットワーク用語では、データが送信または受信されるパスは呼ばれます data channel。このデータチャネルは、銅線ケーブルのような有形の媒体または次のような放送媒体である可能性があります。radio waves。

データ転送速度

単位時間あたりに測定される、伝送チャネルを介して転送または受信されるデータの速度は、データ転送速度と呼ばれます。最小の測定単位はビット/秒(bps)です。1 bpsは、1ビット(0または1)のデータが1秒で転送されることを意味します。

一般的に使用されるデータ転送速度は次のとおりです-

- 1 Bps = 1バイト/秒= 8ビット/秒

- 1 kbps = 1キロビット/秒= 1024ビット/秒

- 1 Mbps = 1メガビット/秒= 1024 Kbps

- 1 Gbps = 1ギガビット/秒= 1024 Mbps

帯域幅

ネットワークでサポートできるデータ転送速度は、その帯域幅と呼ばれます。ビット/秒(bps)で測定されます。現代のネットワークは、Kbps、Mbps、およびGbpsで帯域幅を提供します。ネットワークの帯域幅に影響を与える要因には、次のものがあります。

- 使用するネットワークデバイス

- 使用されるプロトコル

- 接続されているユーザーの数

- 衝突、エラーなどのネットワークオーバーヘッド。

スループット

スループットは、データがネットワークを介して転送される実際の速度です。ネットワーク帯域幅は、実際のデータの送信に加えて、エラーメッセージや確認応答フレームなどの送信に使用されます。

スループットは、帯域幅ではなく、ネットワーク速度、効率、および容量使用率のより良い測定値です。

プロトコル

プロトコルは、デバイスがネットワークを介して通信するために使用する一連の規則と規制です。人間と同じように、コンピューターにも通信を成功させるためのルールが必要です。通訳がいないときに2人が同時に話し始めたり、異なる言語で話し始めたりすると、意味のある情報交換ができなくなります。

同様に、ネットワークに接続されているデバイスは、データを送信するタイミングと方法、データを受信するタイミング、エラーのないメッセージを送信する方法などの状況を定義するルールに従う必要があります。

インターネット上で使用されるいくつかの一般的なプロトコルは次のとおりです。

- 伝送制御プロトコル

- インターネットプロトコル

- ポイントツーポイントプロトコル

- ファイル転送プロトコル

- ハイパーテキスト転送プロトコル

- インターネットメッセージアクセスプロトコル

大規模なネットワークでは、からデータを送信するためのパスが複数存在する場合があります sender受信機に。利用可能なオプションからデータが取得する必要のあるパスを選択することは、switching。回線交換とパケット交換の2つの一般的なスイッチング技術があります。

回線交換

送信側と受信側の間でデータを送信するための専用パスが確立されている場合、それは回線交換と呼ばれます。オーディオ、ビデオ、テキスト、その他の種類の情報など、ネットワークノードがデータを送信する場合は、call request signalは受信者に送信され、専用パスの可用性を確保するために確認応答されます。この専用パスは、データの送信に使用されます。ARPANETは、ネットワークを介した通信に回線交換を使用しました。

回線交換の利点

回線交換は、他の交換技術に比べてこれらの利点を提供します-

- パスが設定されると、唯一の遅延はデータ転送速度になります

- 混雑やメッセージの文字化けの問題はありません

回線交換のデメリット

回線交換にも欠点があります-

長いセットアップ時間が必要です

リクエストトークンは受信者に送信され、送信が行われる前に確認応答される必要があります

回線が長持ちする場合があります

パケット交換

すでに説明したように、回線交換の主な問題は、伝送専用の回線が必要なことです。パケット交換では、データは小さなパケットに分割され、各パケットには送信元アドレスと宛先アドレスがあり、あるルーターから次のルーターに移動します。

ネットワークを効果的にするには、データの生のストリームをある媒体を介してあるデバイスから別のデバイスに転送する必要があります。データの転送には、さまざまな伝送媒体を使用できます。これらの伝送媒体には2つのタイプがあります-

Guided−ガイド付きメディアでは、送信されたデータは固定パスを持つケーブルシステムを通過します。たとえば、銅線、光ファイバー線など。

Unguided−ガイドなしメディアでは、送信されたデータは電磁信号の形で自由空間を移動します。たとえば、電波、レーザーなど。

各伝送メディアには、帯域幅、速度、遅延、ビットあたりのコスト、インストールとメンテナンスの容易さなどの点で独自の長所と短所があります。最も一般的に使用されるメディアのいくつかについて詳しく説明します。

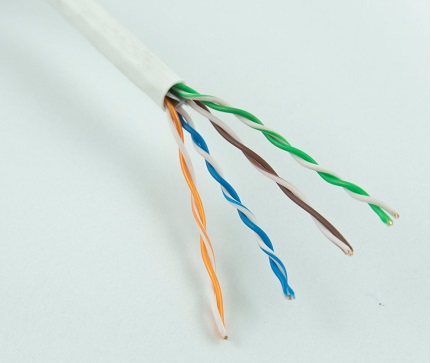

ツイストペアケーブル

銅線は、低コストで優れた性能を発揮するため、信号の送信に使用される最も一般的な線です。それらは電話回線で最も一般的に使用されます。ただし、2つ以上のワイヤが一緒に配置されている場合、それらは互いの信号に干渉する可能性があります。この電磁干渉を減らすために、銅線のペアはDNA分子のようにらせん状に撚り合わされています。このようなねじれた銅線は、twisted pair。近くのツイストペア間の干渉を減らすために、ツイストレートはペアごとに異なります。

最大25本のツイストペアが保護カバーにまとめられ、電話システムとイーサネットネットワークのバックボーンであるツイストペアケーブルを形成します。

ツイストペアケーブルの利点

ツイストペアケーブルは、世界中で最も古く、最も人気のあるケーブルです。これは、それらが提供する多くの利点によるものです-

- 学習曲線が浅いため、訓練を受けた担当者が簡単に利用できます

- アナログ伝送とデジタル伝送の両方に使用できます

- 短距離で最も安価

- ネットワークの一部が破損してもネットワーク全体がダウンすることはありません

ツイストペアケーブルのデメリット

ツイストペアケーブルには多くの利点があるため、いくつかの欠点もあります。

- 信号はリピーターなしでは長距離を移動できません

- 100mを超える距離ではエラー率が高い

- 非常に薄いため、壊れやすい

- ブロードバンド接続には適していません

ツイストペアケーブルのシールド

ツイストペアケーブルがノイズ信号を拾う傾向に対抗するために、ワイヤは次の3つの方法でシールドされています。

- ツイストペアはそれぞれシールドされています。

- ケーブル内の複数のツイストペアのセットはシールドされています。

- ツイストペアごとに、次にすべてのペアがシールドされます。

このようなツイストペアは shielded twisted pair (STP) cables。シールドされていないが、保護シースに単に束ねられているワイヤは、unshielded twisted pair (UTP) cables。これらのケーブルの最大長は100メートルです。

シールドはケーブルをかさばらせるため、UTPはSTPよりも人気があります。UTPケーブルは、家庭やオフィスのラストマイルネットワーク接続として使用されます。

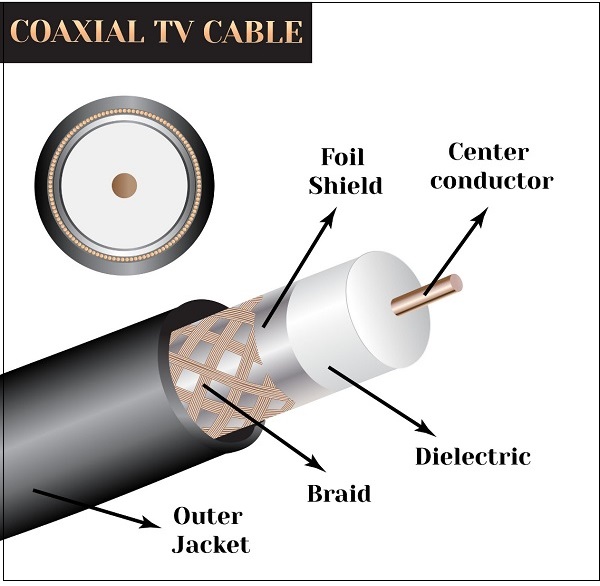

同軸ケーブル

Coaxial cables より良い銅ケーブルです shieldingツイストペアケーブルよりも、送信信号が高速で長距離を移動できるようにします。同軸ケーブルは、最も内側から始まるこれらの層で構成されています。

硬い銅線 core

Insulating material コアを囲む

の密織り編組メッシュ conducting material 周囲 insulator

保護 plastic sheath ワイヤーを包む

同軸ケーブルは広く使用されています cable TV 接続と LANs。

同軸ケーブルの利点

これらは同軸ケーブルの利点です-

優れた耐ノイズ性

信号は、高速で長距離を移動できます。たとえば、1 Kmケーブルの場合は1〜2Gbpsです。

アナログ信号とデジタル信号の両方に使用できます

光ファイバケーブルと比較して安価

インストールとメンテナンスが簡単

同軸ケーブルのデメリット

これらは同軸ケーブルのいくつかの欠点です-

- ツイストペアケーブルに比べて高価

- ツイストペアケーブルとの互換性はありません

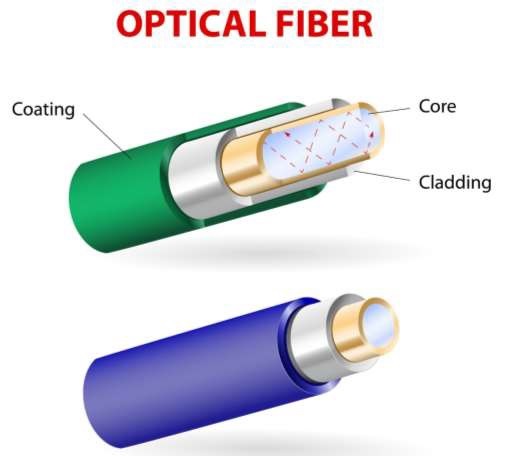

光ファイバ

光波を使用してデータを送信するために使用される細いガラスまたはプラスチックの糸は、 optical fibre。発光ダイオード(LED)またはレーザーダイオード(LD)は、source、によって読み取られます detector もう一方の端に。 Optical fibre cableそのような糸または繊維の束が保護カバーに一緒に束ねられている。各ファイバーは、最も内側の層から始まるこれらの3つの層で構成されています-

Core 高品質で作られています silica glass または plastic

Cladding 高品質で作られています silica glass または plastic、コアよりも屈折率が低い

と呼ばれる保護外側カバー buffer

コアとクラッドの両方が同様の材料でできていることに注意してください。しかし、refractive index クラッドの角度が低くなると、コアから逃げようとする迷光波は反射して戻ります。 total internal reflection。

送信されたデータは弱くなることなく非常に長距離を移動できるため、光ファイバーは電話回線、インターネット通信、さらにはケーブルTV接続の銅線に急速に取って代わりつつあります。 Single node 光ファイバケーブルの最大セグメント長は2km、帯域幅は最大100Mbpsです。 Multi-node 光ファイバケーブルの最大セグメント長は100km、帯域幅は最大2Gbpsです。

光ファイバの利点

光ファイバは、これらの利点により、銅線に急速に取って代わります。

- 高帯域幅

- 電磁干渉に対する耐性

- 工業地帯や騒がしい地域に適しています

- データを運ぶ信号は弱まることなく長距離を移動できます

光ファイバのデメリット

長いセグメント長と高い帯域幅にもかかわらず、これらの欠点のために光ファイバーを使用することはすべての人にとって実行可能なオプションではないかもしれません-

- 光ファイバケーブルは高価です

- 光ファイバケーブルの製造、設置、保守に必要な高度な技術

- 光波は単方向であるため、全二重伝送には2つの周波数が必要です

赤外線

低周波赤外線は、テレビのリモコン、ワイヤレススピーカー、自動ドア、ハンドヘルドデバイスなどの非常に短距離の通信に使用されます。赤外線信号は室内を伝播できますが、壁を透過することはできません。ただし、このような短距離のため、最も安全な伝送モードの1つと見なされています。

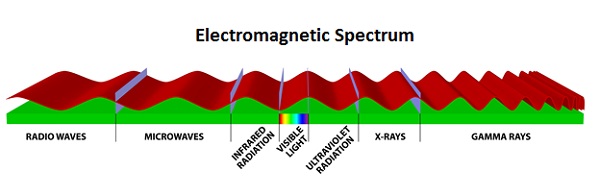

電波

無線周波数を使用したデータの送信は、 radio-wave transmission。私たちは皆、娯楽番組を放送するラジオチャンネルに精通しています。ラジオ局はを使用して電波を送信しますtransmitters、デバイスにインストールされている受信機によって受信されます。

送信機と受信機の両方がアンテナを使用して無線信号を放射またはキャプチャします。これらの無線周波数は、direct voice communication 以内 allocated range。この範囲は通常10マイルです。

電波のメリット

これらは電波送信の利点のいくつかです-

- 情報交換の安価なモード

- ケーブルを敷設するために土地を取得する必要はありません

- デバイスの設置とメンテナンスは安価です

電波のデメリット

これらは電波送信の不利な点のいくつかです-

- 安全でない通信媒体

- 雨、雷雨などの天候の変化を起こしやすい。

コンピュータ、プリンタ、ファックス、その他の電子機器をネットワークに接続するために使用されるハードウェアデバイスは、 network devices。これらのデバイスは、同じネットワークまたは異なるネットワークを介して、高速、安全、かつ正しい方法でデータを転送します。ネットワークデバイスは、ネットワーク間またはネットワーク内の場合があります。NICカードやRJ45コネクタなど、デバイスにインストールされているデバイスもあれば、ルーターやスイッチなどのネットワークの一部であるデバイスもあります。これらのデバイスのいくつかについて詳しく見ていきましょう。

モデム

モデムは、コンピュータが電話回線またはケーブル回線を介してデータを送受信できるようにするデバイスです。コンピュータに保存されているデータはデジタルですが、電話回線やケーブル線はアナログデータしか送信できません。

モデムの主な機能は、デジタル信号をアナログに、またはその逆に変換することです。モデムは2つのデバイスの組み合わせです-modulator そして demodulator。ザ・modulatorデータがコンピュータによって送信されているときに、デジタルデータをアナログデータに変換します。ザ・demodulator コンピュータが受信しているときに、アナログデータ信号をデジタルデータに変換します。

モデムの種類

モデムは、データを送信できる方向、伝送ラインへの接続の種類、伝送モードなど、いくつかの方法で分類できます。

データ転送の方向に応じて、モデムは次のタイプになります-

Simplex −シンプレックスモデムは、デジタルデバイスからネットワーク(変調器)またはネットワークからデジタルデバイス(復調器)への一方向にのみデータを転送できます。

Half duplex −半二重モデムには、データを両方向に転送する能力がありますが、一度に1つしか転送できません。

Full duplex −全二重モデムは、データを両方向に同時に送信できます。

RJ45コネクタ

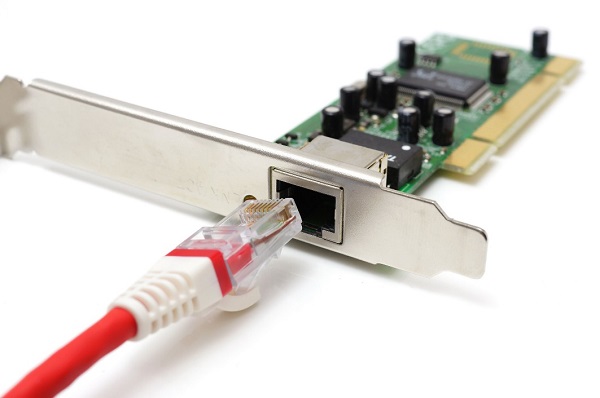

RJ45はの頭字語です Registered Jack 45. RJ45 connector デバイスが物理的に接続するために使用する8ピンジャックです Ethernet ベース local area networks (LANs)。 EthernetLANを確立するためのプロトコルを定義するテクノロジーです。イーサネットLANに使用されるケーブルはツイストペアケーブルであり、RJ45 connector pins両端で。これらのピンはデバイスの対応するソケットに入り、デバイスをネットワークに接続します。

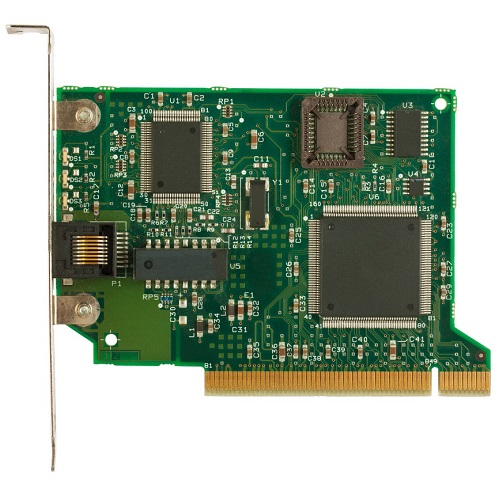

イーサネットカード

Ethernet card、 としても知られている network interface card (NIC)は、コンピュータが接続するために使用するハードウェアコンポーネントです。 Ethernet LANLAN上の他のデバイスと通信します。最古のEthernet cardsシステムの外部にあり、手動でインストールする必要がありました。最新のコンピュータシステムでは、これは内部ハードウェアコンポーネントです。NICにはRJ45 socket ネットワークケーブルが物理的に接続されている場所。

Ethernet card speedsサポートするプロトコルによって異なる場合があります。古いイーサネットカードの最大速度は10 Mbps。ただし、最新のカードは、最大速度の高速イーサネットをサポートします。100 Mbps。一部のカードには、1 Gbps。

ルーター

A router は network layer両方のネットワークが同じプロトコルのセットをサポートしている場合に、あるLANから別のLANにデータを送信するハードウェアデバイス。だからrouter 通常、少なくとも2つのLANに接続されており、 internet service provider(ISP)。データを次の形式で受け取りますpackets、 data frames 彼らと destination address追加されました。ルーターはまた、信号を送信する前に信号を強化します。それがまた呼ばれる理由ですrepeater。

ルーティングテーブル

ルーターはルーティングテーブルを読み取って、パケットが宛先にすばやく正確に到達するために使用できる最適なルートを決定します。ルーティングテーブルには、次の2つのタイプがあります。

Static−静的ルーティングテーブルでは、ルートは手動で供給されます。したがって、最大2〜3台のルーターを持つ非常に小規模なネットワークにのみ適しています。

Dynamic−動的ルーティングテーブルでは、ルーターはプロトコルを介して他のルーターと通信し、空きルートを判別します。これは、ルーターの数が多いために手動での給電が不可能な大規模なネットワークに適しています。

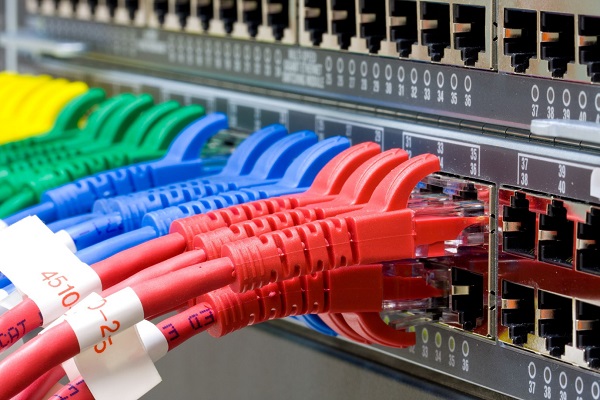

スイッチ

Switch 他のデバイスをに接続するネットワークデバイスです Ethernet を介してネットワーク twisted pairケーブル。それは使用していますpacket switching テクニック receive, store そして forward data packetsネットワーク上。スイッチは、接続されているすべてのデバイスのネットワークアドレスのリストを維持します。

パケットを受信すると、宛先アドレスをチェックし、パケットを正しいポートに送信します。転送する前に、パケットの衝突やその他のネットワークエラーがチェックされます。データは全二重モードで送信されます

スイッチのデータ転送速度は、ネットワークに使用されるハブなどの他のネットワークデバイスの2倍になる可能性があります。これは、スイッチが接続されているすべてのデバイスと最大速度を共有しているためです。これは、トラフィックが多い場合でもネットワーク速度を維持するのに役立ちます。実際、複数のスイッチを使用することで、ネットワーク上でより高速なデータ速度が実現されます。

ゲートウェイ

Gatewayは、2つ以上の異なるネットワークを接続するために使用されるネットワークデバイスです。ネットワーク用語では、異なるプロトコルを使用するネットワークはdissimilar networks。ゲートウェイは通常、複数のコンピューターですNICs異なるネットワークに接続されています。ゲートウェイは、ソフトウェアを使用して完全に構成することもできます。ネットワークはゲートウェイを介して別のネットワークに接続するため、これらのゲートウェイは通常、ネットワークのホストまたはエンドポイントです。

Gateway 使用 packet switchingあるネットワークから別のネットワークにデータを送信する手法。このように、それはに似ていますrouter、唯一の違いは、ルーターが同じプロトコルを使用するネットワーク経由でのみデータを送信できることです。

Wi-Fiカード

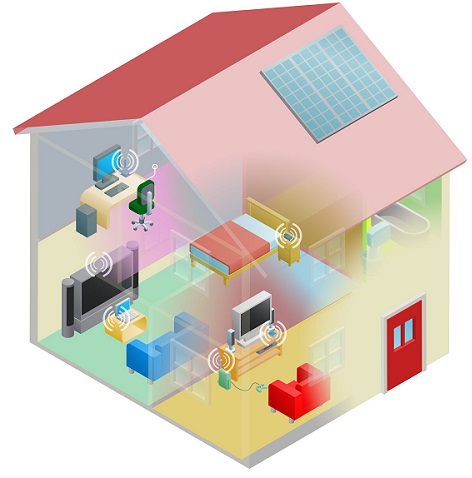

Wi-Fi の頭字語です wireless fidelity. Wi-Fi technology 達成するために使用されます wireless connection 任意のネットワークに。 Wi-Fi card は cardデバイスをローカルネットワークにワイヤレスで接続するために使用されます。Wi-Fiを介してインターネットアクセスを提供するネットワークの物理領域は、Wi-Fi hotspot。ホットスポットは、自宅、オフィス、または任意の公共スペースに設置できます。ホットスポット自体は、ワイヤーを介してネットワークに接続されています。

A Wi-Fi card 次のような機能を追加するために使用されます teleconferencing, downloading デジタルカメラ画像、 video chat、などを古いデバイスに。最新のデバイスには、組み込みのデバイスが付属していますwireless network adapter。

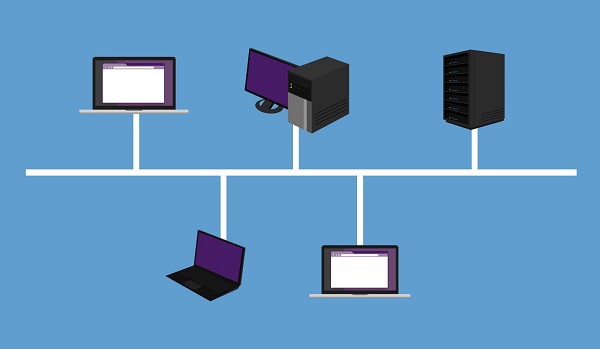

デバイスを相互接続してネットワークを形成する方法は、ネットワークトポロジと呼ばれます。ネットワークのトポロジの選択に影響を与える要因のいくつかは次のとおりです。

Cost−設置コストは、インフラストラクチャをセットアップするための全体的なコストにおいて非常に重要な要素です。したがって、ネットワークを設計するときは、ケーブルの長さ、ノード間の距離、サーバーの場所などを考慮する必要があります。

Flexibility −ネットワークのトポロジは、オフィスセットアップの再構成、新しいノードの追加、および既存のノードの再配置を可能にするのに十分な柔軟性を備えている必要があります。

Reliability−ネットワークは、ダウンタイムが最小になるように設計する必要があります。1つのノードまたはケーブルのセグメントに障害が発生しても、ネットワーク全体が役に立たなくなることはありません。

Scalability −ネットワークトポロジはスケーラブルである必要があります。つまり、パフォーマンスを大幅に低下させることなく、新しいデバイスやノードの負荷に対応できます。

Ease of installation −ネットワークは、ハードウェア、ソフトウェア、および技術担当者の要件の観点から簡単にインストールできる必要があります。

Ease of maintenance −ネットワークのトラブルシューティングとメンテナンスは簡単である必要があります。

バストポロジー

バストポロジのデータネットワークには、 linear transmission cable、通常 coaxial、多くの人に network devices そして workstations 長さに沿って取り付けられています。 Serverバスの一方の端にあります。ワークステーションがデータを送信する必要がある場合、ワークステーションは送信しますpackets と destination address バスに沿ったヘッダーにあります。

データはバスに沿って両方向に移動します。宛先端末はデータを確認すると、それをローカルディスクにコピーします。

バストポロジの利点

これらはバストポロジーを使用する利点です-

- インストールとメンテナンスが簡単

- 簡単に延長できます

- 単一の伝送ラインのために非常に信頼性が高い

バストポロジのデメリット

これらは、バストポロジを使用することのいくつかの欠点です-

- 単一の制御ポイントがないため、トラブルシューティングは困難です

- 1つの障害のあるノードがネットワーク全体をダウンさせる可能性があります

- ダム端末はバスに接続できません

リングトポロジー

に ring topology 各端子は正確に接続されています two nodes、ネットワークに円形を与えます。データは、事前に決定された1つの方向にのみ移動します。

端末がデータを送信する必要がある場合、データを隣接ノードに送信し、隣接ノードがデータを次のノードに送信します。さらに送信する前に、データを増幅することができます。このようにして、データはネットワークを横断し、宛先ノードに到達します。宛先ノードは、データをネットワークから削除します。データが送信者に届くと、データは削除され、後で再送信されます。

リングトポロジの利点

これらは、リングトポロジを使用する利点です。

- 2つのノードを接続するには小さなケーブルセグメントが必要です

- データは一方向にのみ移動するため、光ファイバーに最適です

- 可能な非常に高い伝送速度

リングトポロジのデメリット

これらは、リングトポロジを使用することのいくつかの欠点です-

単一ノードに障害が発生すると、ネットワーク全体がダウンします

障害のあるノードを特定する前に多くのノードを検査する必要がある場合があるため、トラブルシューティングは困難です。

ネットワークの残りの部分をそのまま維持しながら、1つ以上のノードを削除するのは難しい

スタートポロジ

スタートポロジでは、サーバーは各ノードに個別に接続されます。サーバーは中央ノードとも呼ばれます。2つのノード間のデータ交換は、サーバーを介して行う必要があります。中央ノードは、送信元ノードから受信したデータを宛先ノードに送信する前に処理できるため、これは情報および音声ネットワークで最も一般的なトポロジです。

スタートポロジの利点

これらは、スタートポロジを使用する利点です-

1つのノードの障害はネットワークに影響を与えません

障害のあるノードは中央ノードからすぐに検出できるため、トラブルシューティングは簡単です。

通信ノードの1つとして必要な単純なアクセスプロトコルは常に中央ノードです

スタートポロジのデメリット

これらは、スタートポロジを使用することの欠点です。

各ノードをサーバーに接続するには、長いケーブルが必要になる場合があります

中央ノードに障害が発生すると、ネットワーク全体がダウンします

木のトポロジー

ツリートポロジには、リニアバスバックボーンケーブルに接続されたスターネットワークのグループがあります。スタートポロジとバストポロジの両方の機能が組み込まれています。ツリートポロジは、階層トポロジとも呼ばれます。

ツリートポロジの利点

これらは、ツリートポロジを使用する利点の一部です-

既存のネットワークは簡単に拡張できます

個々のセグメントのポイントツーポイント配線により、設置とメンテナンスが容易になります

一時的なネットワークに最適

ツリートポロジのデメリット

これらは、ツリートポロジを使用することの欠点のいくつかです-

ツリートポロジの構成と配線に必要な技術的専門知識

バックボーンケーブルに障害が発生すると、ネットワーク全体がダウンします

安全でないネットワーク

大規模ネットワークではメンテナンスが難しい

ネットワークは、サイズ、複雑さ、セキュリティのレベル、または地理的範囲に応じて分類できます。地理的な広がりに基づいて、最も人気のあるトポロジのいくつかについて説明します。

PAN

PANはPersonalAreaNetworkの頭字語です。PANは、個人のプライベートスペースの範囲内、通常は10メートルの範囲内のデバイス間の相互接続です。Bluetoothを使用して、ラップトップからモバイルに、またはモバイルから友人のモバイルに画像や曲を転送した場合は、パーソナルエリアネットワークをセットアップして使用したことになります。

自宅のネットワークで、ラップトップ、スマートフォン、携帯情報端末、ポータブルプリンターを接続できます。このネットワークは、完全なWi-Fi、または有線と無線の組み合わせである可能性があります。

LAN

LANまたはローカルエリアネットワークは、オフィス、ビル、製造ユニットなどの単一のサイトに広がる有線ネットワークです。LANは、チームメンバーがソフトウェアとハードウェアのリソースを相互に共有する必要があるが、外部とは共有する必要がない場合に設定されます。一般的なソフトウェアリソースには、公式ドキュメント、ユーザーマニュアル、従業員ハンドブックなどがあります。ネットワーク上で簡単に共有できるハードウェアリソースには、プリンタ、ファックス機、モデム、メモリスペースなどがあります。これにより、組織のインフラストラクチャコストが大幅に削減されます。

LANは、有線または無線接続を使用してセットアップできます。完全にワイヤレスのLANは、ワイヤレスLANまたはWLANと呼ばれます。

おとこ

MANはMetropolitanAreaNetworkの頭字語です。これは、都市、大学のキャンパス、または小さな地域に広がるネットワークです。MANはLANよりも大きく、通常は数キロメートルにわたって広がります。MANの目的は、ハードウェアとソフトウェアのリソースを共有し、それによってインフラストラクチャのコストを削減することです。MANは複数のLANを接続することで構築できます。

MANの最も一般的な例は、ケーブルTVネットワークです。

WAN

WANまたはワイドエリアネットワークは、1つまたは複数の国に広がっています。WANは通常、多くのLAN、MAN、およびWANのネットワークです。ネットワークは、可用性と信頼性に応じて、有線または無線接続を使用してセットアップされます。

WANの最も一般的な例は、インターネットです。

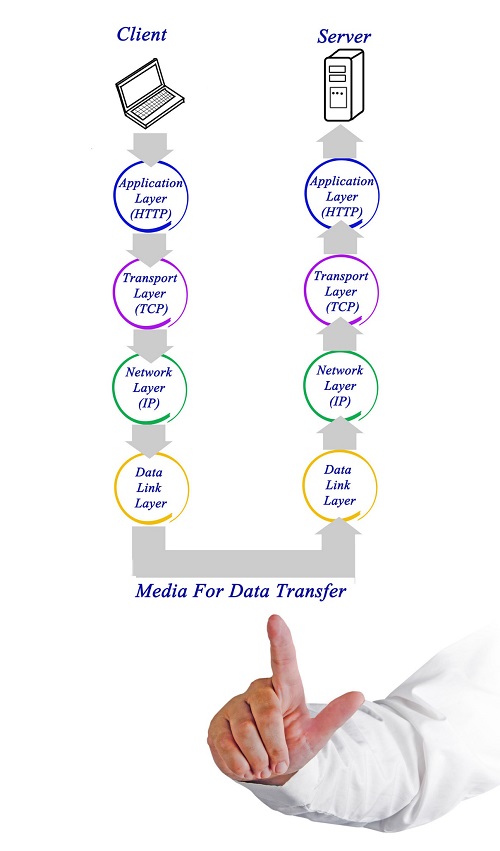

Network Protocolsは、簡単、信頼性、安全な方法で情報の交換を管理する一連のルールです。ネットワークを介してデータを送受信するために使用される最も一般的なプロトコルについて説明する前に、ネットワークが論理的に編成または設計されている方法を理解する必要があります。2つのシステム間のオープンな通信を確立するために使用される最も一般的なモデルはOpen Systems Interface (OSI) model ISOによって提案されました。

OSIモデル

OSIモデルは network architecture各レイヤーの正確なサービスとプロトコルを指定していないためです。入力データと出力データを定義することにより、各レイヤーが何をすべきかを単に指示します。ニーズと利用可能なリソースに応じてレイヤーを実装するのは、ネットワークアーキテクト次第です。

これらはOSIモデルの7つの層です-

Physical layer−通信が必要な2つのシステムを物理的に接続する最初のレイヤーです。データをビット単位で送信し、モデムによるシンプレックスまたはデュプレックス送信を管理します。また、ケーブル、ケーブルターミネーター、地形、電圧レベルなど、ネットワークへのネットワークインターフェイスカードのハードウェアインターフェイスを管理します。

Data link layer−ネットワークインターフェースカードのファームウェアレイヤーです。データグラムをフレームにアセンブルし、各フレームに開始フラグと停止フラグを追加します。また、フレームの損傷、紛失、または重複によって引き起こされる問題も解決します。

Network layer−ワークステーション間の情報の流れのルーティング、切り替え、および制御に関係します。また、トランスポート層のデータグラムをより小さなデータグラムに分解します。

Transport layer−セッション層まで、ファイルは独自の形式になっています。トランスポート層はそれをデータフレームに分割し、ネットワークセグメントレベルでエラーチェックを提供し、高速のホストが低速のホストをオーバーランするのを防ぎます。トランスポート層は、上位層をネットワークハードウェアから分離します。

Session layer −この層は、データを交換する2つのワークステーション間のセッションを確立する役割を果たします。

Presentation layer−この層は、データの正しい表現、つまり情報の構文とセマンティクスに関係しています。ファイルレベルのセキュリティを制御し、データをネットワーク標準に変換する役割も果たします。

Application layer−ユーザーによるアプリケーション要求を下位レベルに送信するのは、ネットワークの最上位層です。典型的なアプリケーションには、ファイル転送、電子メール、リモートログオン、データ入力などがあります。

すべてのネットワークにすべてのレイヤーがある必要はありません。たとえば、ネットワーク層はブロードキャストネットワークにはありません。

システムが別のワークステーションとデータを共有したり、ネットワークを介して要求を送信したりする場合、そのデータはアプリケーション層によって受信されます。データは、処理後、物理層に到達するまで下位層に進みます。

物理層では、データは実際に宛先ワークステーションの物理層によって転送および受信されます。そこで、データは処理後、アプリケーション層に到達するまで上位層に進みます。

アプリケーション層では、データまたは要求がワークステーションと共有されます。したがって、各レイヤーには、ソースワークステーションと宛先ワークステーションに対して反対の機能があります。たとえば、ソースワークステーションのデータリンク層は開始フラグと停止フラグをフレームに追加しますが、宛先ワークステーションの同じ層は開始フラグと停止フラグをフレームから削除します。

ここで、ユーザー要求を実行するためにさまざまなレイヤーで使用されるプロトコルのいくつかを見てみましょう。

TCP / IP

TCP / IPは Transmission Control Protocol/Internet Protocol。TCP / IPは、インターネットを介した通信に使用される一連の階層型プロトコルです。このスイートの通信モデルは、クライアントサーバーモデルです。要求を送信するコンピューターはクライアントであり、要求の送信先のコンピューターはサーバーです。

TCP / IPには4つの層があります-

Application layer −HTTPやFTPなどのアプリケーション層プロトコルが使用されます。

Transport layer−データは、伝送制御プロトコル(TCP)を使用してデータグラムの形式で送信されます。TCPは、クライアント側でデータを分割し、サーバー側でデータを再アセンブルする役割を果たします。

Network layer−ネットワーク層接続は、ネットワーク層でインターネットプロトコル(IP)を使用して確立されます。インターネットに接続されているすべてのマシンには、プロトコルによってIPアドレスと呼ばれるアドレスが割り当てられており、送信元マシンと宛先マシンを簡単に識別できます。

Data link layer −ビット単位の実際のデータ送信は、ネットワーク層によって提供された宛先アドレスを使用してデータリンク層で行われます。

TCP / IPは、インターネット以外の多くの通信ネットワークで広く使用されています。

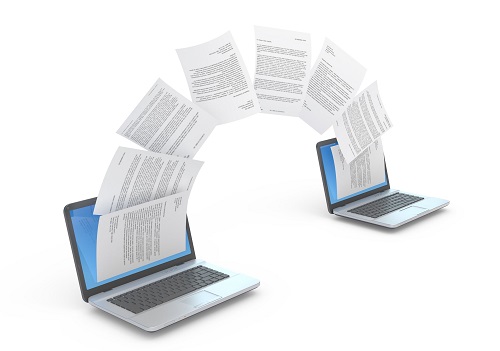

FTP

これまで見てきたように、ネットワークの必要性は、主に研究者間のファイル共有を容易にするために生じました。そして今日まで、ファイル転送は最も使用されている機能の1つです。これらの要求を処理するプロトコルは次のとおりです。File Transfer Protocol または FTP。

FTPを使用してファイルを転送すると、次のような点で役立ちます。

2つの異なるネットワーク間でファイルを簡単に転送

プロトコルが適切に構成されていれば、接続が切断されてもファイル転送セッションを再開できます

地理的に離れたチーム間のコラボレーションを可能にします

PPP

ポイントツーポイントプロトコルまたはPPPは、電話回線などのシリアル接続を介したTCP / IPトラフィックの送信を可能にするデータリンク層プロトコルです。

これを行うために、PPPはこれら3つのことを定義します-

エラー検出も組み込んだ、あるフレームの終わりと別のフレームの始まりを明確に定義するフレーミング方法。

通信回線を立ち上げ、認証し、不要になったときに立ち下げるためのリンク制御プロトコル(LCP)。

他のネットワークでサポートされている各ネットワーク層プロトコルのネットワーク制御プロトコル(NCP)。

ホームユーザーはPPPを使用して、電話回線を介してインターネット接続を利用できます。

機能を実行するために1つの場所に留まる必要のないデバイスは、モバイルデバイスです。したがって、ラップトップ、スマートフォン、携帯情報端末は、モバイルデバイスの例です。モバイルデバイスはポータブルであるため、ネットワークにワイヤレスで接続します。モバイルデバイスは通常、電波を使用して他のデバイスやネットワークと通信します。ここでは、モバイル通信を実行するために使用されるプロトコルについて説明します。

モバイル通信プロトコルは、多重化を使用して情報を送信します。多重化は、データチャネルを介して複数のデジタル信号またはアナログ信号を1つの信号に結合する方法です。これにより、高価なリソースと時間を最適に活用できます。宛先では、これらの信号が逆多重化されて個々の信号が復元されます。

これらは、通信チャネルで使用可能な多重化オプションのタイプです。

FDM (Frequency Division Multiplexing)−ここでは、各ユーザーに完全なスペクトルとは異なる周波数が割り当てられています。その後、すべての周波数がデータチャネル上を同時に移動できます。

TDM (Time Division Multiplexing)−単一の無線周波数が複数のスロットに分割され、各スロットが異なるユーザーに割り当てられます。したがって、複数のユーザーを同時にサポートできます。

CDMA (Code Division Multiplexing)−ここでは、複数のユーザーが同じ周波数スペクトルを同時に共有しています。それらは、固有のコードを割り当てることによって区別されます。受信者には、個々の通話を識別するための一意のキーがあります。

GSM

GSMは、Global System forMobilecommunicationsの略です。GSMは、最も広く使用されているデジタルワイヤレステレフォニーシステムの1つです。1980年代にヨーロッパで開発され、現在はヨーロッパ、オーストラリア、アジア、アフリカで国際標準となっています。SIM(Subscriber Identity Module)カードを備えたGSMハンドセットは、この規格を使用するすべての国で使用できます。すべてのSIMカードには一意の識別番号があります。電話番号などのアプリケーションやデータを保存するためのメモリ、その機能を実行するためのプロセッサ、メッセージを送受信するためのソフトウェアがあります

GSMテクノロジーは、TDMA(時分割多元接続)を使用して、最大8つの通話を同時にサポートします。また、暗号化を使用してデータをより安全にします。

国際規格で使用されている周波数は900MHz〜1800 MHzですが、米国で使用されているGSM電話は1900 MHzの周波数を使用しているため、国際システムとの互換性はありません。

CDMA

CDMAは符号分割多元接続の略です。それは第二次世界大戦中にイギリス軍によって最初に使用されました。戦後、その使用は高いサービス品質のために民間地域に広がりました。各ユーザーは常にスペクトル全体を取得するため、音声品質は非常に高くなります。また、自動的に暗号化されるため、信号の傍受や盗聴に対して高いセキュリティを提供します。

WLL

WLLは、Wireless in LocalLoopの略です。これは、家庭やオフィスで提供できるワイヤレスローカル電話サービスです。サブスクライバーは、中央交換機ではなく、ローカル交換機にワイヤレスで接続します。ワイヤレスリンクを使用すると、ネットワーク接続のラストマイルまたはファーストマイルの構築が不要になり、コストとセットアップ時間が削減されます。データは非常に短い範囲で転送されるため、有線ネットワークよりも安全です。

WLLシステムは、ユーザーのハンドセットと基地局で構成されています。基地局は中央交換機とアンテナに接続されています。アンテナは、地上マイクロ波リンクを介してユーザーとの間で通話を送受信します。各基地局は、その容量に応じて複数のハンドセットをサポートできます。

GPRS

GPRSはGeneralPacket RadioServicesの略です。これは、ユーザーがサービスを使用している期間ではなく、送信するデータの量に基づいてユーザーに課金するパケットベースのワイヤレス通信テクノロジーです。これが可能なのは、GPRSがネットワーク経由でデータをパケットで送信し、そのスループットがネットワークトラフィックに依存するためです。トラフィックが増えると、輻輳が原因でサービス品質が低下する可能性があるため、送信されるデータ量に応じてユーザーに課金するのが論理的です。

GPRSは、第2世代(2G)および第3世代(3G)の携帯電話で使用されるモバイル通信プロトコルです。56kbpsから114kbpsの速度を約束しますが、実際の速度はネットワークの負荷によって異なる場合があります。

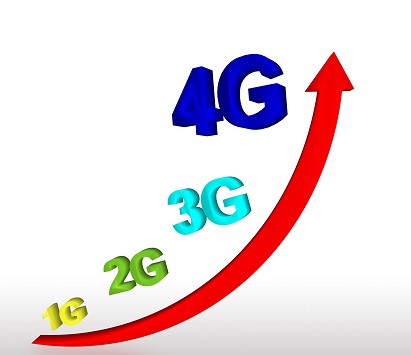

モトローラが1983年に最初の商用携帯電話を発表して以来、モバイル技術は長い道のりを歩んできました。テクノロジー、プロトコル、提供されるサービス、速度など、携帯電話の変化はモバイル通信の生成として記録されています。ここでは、前の世代とは異なるこれらの世代の基本的な機能について説明します。

1Gテクノロジー

1Gは、アナログ信号を使用してデータを送信する第1世代のワイヤレスモバイル通信を指します。1980年代初頭に米国で導入され、音声通信専用に設計されました。1G通信のいくつかの特徴は次のとおりです。

- 最大2.4kbpsの速度

- 音声品質が悪い

- バッテリー寿命が限られている大型電話

- データセキュリティなし

2Gテクノロジー

2Gは、初めてデジタル信号を使用した第2世代の携帯電話を指します。1991年にフィンランドで発売され、GSM技術を使用していました。2G通信のいくつかの顕著な特徴は次のとおりです。

- データ速度は最大64kbps

- テキストおよびマルチメディアメッセージングが可能

- 1Gよりも優れた品質

GPRSテクノロジーが導入されたとき、それはWebブラウジング、電子メールサービス、および高速のアップロード/ダウンロード速度を可能にしました。GPRSを備えた2Gは2.5Gとも呼ばれ、次世代のモバイル世代には一歩足りません。

3Gテクノロジー

携帯電話の第3世代(3G)は、新しいミレニアムの始まりから始まり、前の世代に比べて大きな進歩をもたらしました。この世代の特徴のいくつかは次のとおりです。

144 kbps〜2Mbpsのデータ速度

高速ウェブブラウジング

ビデオ会議、マルチメディア電子メールなどのWebベースのアプリケーションの実行。

オーディオおよびビデオファイルの高速で簡単な転送

3Dゲーム

すべてのコインには2つの面があります。ここに3Gテクノロジーのいくつかの欠点があります-

- 高価な携帯電話

- ライセンス料やモバイルタワーなどの高いインフラストラクチャコスト

- インフラストラクチャのセットアップに必要な訓練を受けた要員

中間世代の3.5Gは、異なる携帯電話とデータテクノロジーをグループ化し、次世代のモバイル通信への道を開きました。

4Gテクノロジー

10年ごとに新しいモバイル世代のトレンドを維持し、2011年に第4世代(4G)のモバイル通信が導入されました。その主な特徴は次のとおりです。

- 100 Mbps〜1Gbpsの速度

- モバイルウェブアクセス

- 高解像度モバイルTV

- クラウドコンピューティング

- IPテレフォニー

電子メールは、世界中で最も人気のあるインターネットの用途の1つです。2015年の調査によると、世界中で26億人の電子メールユーザーが1日に約2,050億通の電子メールメッセージを送信しています。電子メールはインターネット上の非常に多くのトラフィックを占めるため、電子メールプロトコルは非常に堅牢である必要があります。ここでは、世界中で使用されている最も人気のある電子メールプロトコルのいくつかについて説明します。

SMTP

SMTPはの略です Simple Mail Transfer Protocol。コネクション型ですapplication layer電子メールメッセージの送受信に広く使用されているプロトコル。それは1982年にによって導入されましたRFC 821 そして2008年に最後に更新された RFC 5321。更新されたバージョンは、最も広く使用されている電子メールプロトコルです。

Mail servers およびメール転送エージェントは SMTPメッセージの送信と受信の両方に。ただし、ユーザーレベルのアプリケーションはメッセージの送信にのみ使用します。取得には、IMAPまたはPOP3を使用します。mail box management

RFCまたは Request for Commentsは、インターネット技術特別調査委員会とインターネットソサエティが共同で発行した査読付きドキュメントです。これは、インターネットがどのように機能するか、およびそれらをサポートするプロトコルとシステムを説明する研究者とコンピューター科学者によって書かれています。

POP3

POP3 または Post Office Protocol Version 3 は application layer メールクライアントがメールサーバーからメールメッセージを取得するために使用するプロトコル TCP/IP通信網。POPは、メッセージをサーバーからローカルディスクに移動するように設計されていますが、バージョン3には、サーバーにコピーを残すオプションがあります。

POP3は実装が非常に簡単なプロトコルですが、その使用法が制限されています。たとえば、POP3はメールボックスごとに1つのメールサーバーのみをサポートします。現在、次のような最新のプロトコルによって廃止されています。IMAP。

IMAP

IMAP を意味する Internet Message Access Protocol。IMAPはによって定義されましたRFC 3501電子メールクライアントがTCP / IP接続を介してメールサーバーから電子メールメッセージを取得できるようにします。IMAPは、複数のメールサーバーからメッセージを取得し、それらすべてをユーザーのメールボックスに統合するように設計されています。典型的な例は、システム上にあるローカルメールボックスを介して複数の企業アカウントを処理する企業クライアントです。

Gmail、Outlook、Yahooメールなどの最新のメールクライアントとサーバーはすべて、IMAPまたはPOP3プロトコルをサポートしています。これらは、IMAPがPOP3よりも優れている点です。

- POP3よりも速い応答時間

- 1つのメールボックスに同時に接続されている複数のメールクライアント

- 既読、削除、スター付き、返信などのメッセージの状態を追跡します。

- サーバー上のメッセージを検索する

VoIPはの頭字語です Voice over Internet Protocol。これは、インターネットを介した電話サービスを意味します。従来、メッセージの交換にはインターネットが使用されていましたが、技術の進歩により、そのサービス品質は多様化しています。音声データをパケットに変換することにより、IPネットワークを介して音声通信を配信できるようになりました。VoIPは、このサービスをシームレスに提供するために開発されたプロトコルとシステムのセットです。

VoIPに使用されるプロトコルの一部を次に示します-

- H.323

- セッション開始プロトコル(SIP)

- セッション記述プロトコル(SDP)

- メディアゲートウェイコントロールプロトコル(MGCP)

- リアルタイムトランスポートプロトコル(RTP)

- Skypeプロトコル

ここでは、最も基本的な2つのプロトコル(H.323とSIP)について説明します。

H.323

H.323は、パケットスイッチネットワークを介したオーディオ、ビデオ、およびデータ送信を含むリアルタイムマルチメディアセッションを提供するためのコンポーネント、プロトコル、および手順を定義するためのVoIP標準です。H.323によって促進されるサービスのいくつかは次のとおりです。

- IPテレフォニー

- ビデオ電話

- オーディオ、ビデオ、データの同時通信

SIP

SIPは、Session InitiationProtocolの頭字語です。SIPは、IPテレフォニーなどのマルチメディアセッションを確立、変更、および終了するためのプロトコルです。マルチメディアセッションを必要とするすべてのシステムが登録され、IPアドレスと同様にSIPアドレスが提供されます。このアドレスを使用して、発信者は着信者の可用性を確認し、それに応じてVoIPセッションに招待できます。

SIPは、3人以上が参加するビデオ会議などのマルチメディアセッションを容易にします。短期間で、SIPはVoIPに不可欠になり、H.323に大きく取って代わりました。

最近、インターネットへのワイヤレス接続は非常に一般的です。多くの場合、外部モデムはインターネットに接続されており、他のデバイスはワイヤレスで接続しています。これにより、ラストマイルまたはファーストマイルの配線が不要になりました。インターネットにワイヤレスで接続するには、Wi-FiとWiMAxの2つの方法があります。

Wi-Fi

Wi-Fi の頭字語です wireless fidelity。 Wi-Fi technologyデバイスとインターネットサービスプロバイダー間の直接ケーブルなしでインターネットへの接続を実現するために使用されます。Wi-Fi接続を設定するには、Wi-Fi対応デバイスとワイヤレスルーターが必要です。これらはワイヤレスインターネット接続のいくつかの特徴です-

- 100ヤードの範囲

- 安全でない接続

- 10〜12Mbpsのスループット

PCまたはラップトップにWi-Fi容量がない場合は、Wi-Fiカードを使用して追加できます。

Wi-Fiを介してインターネットアクセスを提供するネットワークの物理領域は、 Wi-Fi hotspot。 Hotspots 自宅、オフィス、または空港や鉄道駅などの公共スペースに設置できます。ホットスポット自体は、有線でネットワークに接続されています。

WiMax

の欠点を克服するために Wi-Fi 接続、 WiMax (Worldwide Interoperability for Microwave Access)開発されました。WiMaxは、に基づく無線通信規格のコレクションです。IEEE 802.16。WiMaxは複数を提供しますphysical layer そして media access control (MAC)オプション。

WiMax Forum2001年に設立されたは、さまざまな商用ベンダー間の適合性と相互運用性を確保する責任を負う主要機関です。これらはWiMaxの特徴の一部です-

- ブロードバンドワイヤレスアクセス

- 6マイルの範囲

- マルチレベルの暗号化が利用可能

- 72Mbpsのスループット

WiMaxユニットの主なコンポーネントは次のとおりです。

WiMax Base Station −モバイルタワーに似たタワーで、高速有線接続でインターネットに接続されています。

WiMax Subscriber Unit (SU)−ワイヤレスモデムのWiMaxバージョンです。唯一の違いは、モデムがケーブル接続を介してインターネットに接続されているのに対し、WiMaxSUはマイクロ波を介してワイヤレスでインターネット接続を受信することです。

コンピュータネットワークは、インターネットや地域の組織ネットワークを通じて日々の活動を数多く行っているため、私たちの個人的および職業的生活の不可欠な部分です。これの欠点は、公式文書から個人情報まで、膨大な量のデータがネットワークを介して共有されることです。そのため、許可されていない人がデータにアクセスしないようにする必要があります。

ネットワークリソースとそれらのデータの不正アクセスと誤用を監視および防止するために採用された慣行は、 network security。

ネットワークには、ハードウェアとソフトウェアの2つのコンポーネントがあります。これらのコンポーネントは両方とも、脅威に対する独自の脆弱性を持っています。Threatネットワークの弱点を悪用してセキュリティを侵害し、害を及ぼす可能性のあるリスクです。ハードウェアの脅威の例は次のとおりです。

- 不適切なインストール

- 安全でないコンポーネントの使用

- 外部ソースからの電磁干渉

- 異常気象

- 災害計画の欠如

コンポーネントに物理的にアクセスする必要があるため、ハードウェアの脅威は世界中のネットワークセキュリティの脅威の10%にすぎません。90%の脅威は、ソフトウェアの脆弱性によるものです。ここでは、ソフトウェアセキュリティの脅威の主な種類について説明します。

ウイルス

A virus 悪意のあるプログラムであるか malware それはそれ自体をホストに接続し、それ自体の複数のコピーを作成し(実際のウイルスのように!)、システムの速度を低下させ、破壊し、または破壊します。

ウイルスによって実行される可能性のあるいくつかの有害な活動は次のとおりです。

- メモリスペースを占有する

- クレジットカードの詳細などの個人情報へのアクセス

- ユーザー画面で不要なメッセージを点滅させる

- 破損したデータ

- 電子メールの連絡先をスパムする

ウイルスは主にWindowsシステムを攻撃します。数年前まで、Macシステムはウイルスに耐性があると見なされていましたが、現在では少数のウイルスも存在しています。

ウイルスは電子メールを介して拡散し、機能するにはホストプログラムが必要です。感染したシステムで新しいプログラムが実行されると、ウイルスはそのプログラムに付着します。あなたがOSファイルをいじくり回す専門家なら、彼らも感染する可能性があります。

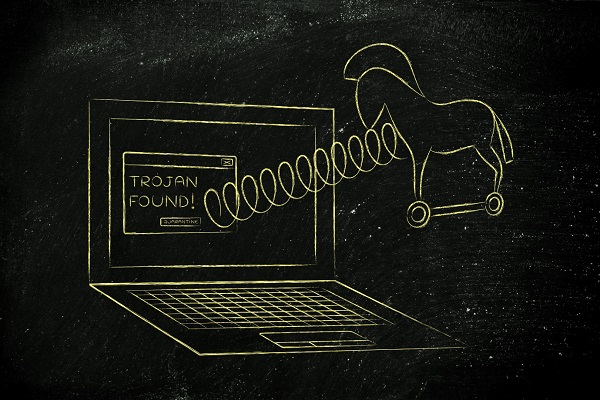

トロイの木馬

Trojan horseゲームやドキュメントなどの別のプログラム内に隠れてシステムに害を及ぼすマルウェアです。無害に見える別のプログラム内でマスクされているため、ユーザーは脅威に気づいていません。それは同様の方法で機能しますviruses 自分自身を接続するためのホストプログラムが必要であり、同じようにシステムに害を及ぼします。

トロイの木馬は、電子メールを介して拡散し、ハードドライブまたはペンドライブを介してデータを交換します。ワームでさえ、トロイの木馬を拡散させる可能性があります。

ワーム

Worms攻撃者が送信する自律型プログラムであり、システム自体を複製してシステムに感染します。これらは通常、ネットワークに接続されているマルチタスクシステムに感染します。ワームによって行われる有害な活動のいくつかは次のとおりです。

- システムに保存されているパスワードへのアクセスと中継

- OSの機能を中断する

- システムによって提供されるサービスを中断する

- ウイルスまたはトロイの木馬をインストールする

スパム

電子ジャンクメール、迷惑メール、またはジャンクニュースルームへの投稿はスパムと呼ばれます。複数の迷惑メールを同時に送信することを呼びますspamming。スパムは通常、製品を発表したり、政治的または社会的見解を幅広い人々と共有したりするためのマーケティング戦術の一部として行われます。

最初のスパムメールは、1978年にARPANETでGary Thuerkによって送信され、Digital EquipmentCorporationコンピューターの新しいモデルの発売を発表しました。それは393人の受信者に送られ、たくさんの色合いと叫びとともに、会社の売り上げも生み出しました。

ほとんどすべてのメールサーバーには、受信したメールを迷惑メールとしてマークすることでスパムを阻止するオプションがあります。メールIDは、スパマーに販売しない信頼できる人やWebサイトとのみ共有するように注意する必要があります。

セキュリティの脅威に対抗する、または少なくとも軽減するための複数のアプローチが存在します。これらのいくつかは-

- サービスにアクセスするユーザーの認証

- 許可されたユーザーへのアクセスの提供

- リモートログオンに暗号化されたパスワードを使用する

- 生体認証パラメータの使用

- 往復のトラフィックを制限する

ファイアウォールは、プライベートネットワークへの不正アクセスに対する最初の防衛線です。これらは、ウイルス、トロイの木馬、またはワームの攻撃に対して効果的に使用できます。

ファイアウォールのしくみ

辞書は定義します firewall延焼を抑制または防止するように設計された壁または仕切りとして。ネットワークにおいて、イントラネットを保護するように設計されたシステムunauthorized accessファイアウォールと呼ばれます。ワールドワイドウェブソフトウェアを使用して作成されたプライベートネットワークは、intranet。ファイアウォールは、ハードウェアとソフトウェアの両方に実装できます。

ネットワークとの間のすべてのトラフィックは、ファイアウォールを介してルーティングされます。ファイアウォールは各メッセージを調べて、pre-defined security criteria。

これらは、ファイアウォールで使用される一般的な手法の一部です-

Packet level filtering−ここでは、ユーザー定義のルールに従って各パケットが検査されます。これは非常に効果的でユーザーに対して透過的ですが、構成が困難です。また、IPアドレスはユーザーの識別に使用されるため、IP spoofing 悪意のある当事者によると、逆効果になる可能性があります。

Circuit level filtering−古き良き電話接続と同様に、回線レベルフィルタリングは、2つのシステム間の接続が確立されている間にセキュリティメカニズムを適用します。接続が安全であると見なされると、そのセッションでデータ送信を行うことができます。

Application level filtering −ここでは、セキュリティメカニズムは、Telnet、FTPサーバー、ストレージサーバーなどの一般的に使用されるアプリケーションに適用されます。これは非常に効果的ですが、アプリケーションのパフォーマンスが低下します。

Proxy server −名前が示すように、プロキシサーバーは、すべての着信メッセージと発信メッセージを中断し、実際のサーバーアドレスをマスクするために使用されます。

ファイアウォールは、必要なセキュリティの程度に応じて、2つ以上の手法を組み合わせてネットワークを保護する場合があります。

Cookies の小さなテキストファイルです unique IDウェブサイトによってシステムに保存されます。Webサイトには、そのWebサイトに固有の設定、カスタマイズ、ログインID、クリックされたページなどの閲覧の詳細が保存されます。この情報を保存することで、Webサイトは、次にアクセスしたときにカスタマイズされたエクスペリエンスを提供できます。

クッキーのしくみ

ブラウザからWebサイトにアクセスすると、WebサイトはCookieファイルを作成し、ブラウザまたはプログラムデータフォルダ/サブフォルダに保存します。このCookieには2つのタイプがあります-

Session cookie−セッションが続くまでのみ有効です。Webサイトを終了すると、Cookieは自動的に削除されます。

Persistent cookie現在のセッションを超えて有効です。その有効期限はCookie自体に記載されています。

クッキーはこれらの情報を保存します-

- ウェブサイトサーバーの名前

- クッキーの有効期限

- 一意のID

クッキーはそれ自体では無意味です。それを保存したサーバーだけが読み取ることができます。その後Webサイトにアクセスすると、サーバーはCookie IDを独自のCookieデータベースと照合し、閲覧履歴に従ってWebページをロードします。

クッキーの取り扱い

Cookieは当初、ユーザーのWebブラウジング体験を向上させるために設計されました。ただし、現在の積極的なマーケティングシナリオでは、rogue cookies同意なしにブラウジングパターンに基づいてプロファイルを作成するために使用されています。したがって、プライバシーとセキュリティを気にする場合は、Cookieに注意する必要があります。

現代のほとんどすべてのブラウザには、システムでCookieを許可、禁止、または制限するオプションがあります。コンピューターでアクティブなCookieを表示し、それに応じて決定を下すことができます。

デバイス、システム、またはネットワーク内のデータへの不正アクセスが呼び出されます hacking。他人のシステムをハッキングする人はハッカーと呼ばれます。ハッカーは、システムまたはネットワークの最小の脆弱性を悪用してハッキングできる、非常に熟練したコンピューターの専門家です。

ハッカーは、次のいずれかの理由でハッキングする可能性があります-

- 機密データを盗む

- ウェブサイトまたはネットワークを管理する

- 潜在的なセキュリティの脅威をテストする

- 楽しみのためだけに

- 個人的な意見を大勢の視聴者にブロードキャストする

ハッキングの種類

侵入するアプリケーションやシステムに応じて、これらはサイバー世界で一般的なハッキングのいくつかのカテゴリです-

- ウェブサイトのハッキング

- ネットワークハッキング

- メールハッキング

- パスワードハッキング

- オンラインバンキングのハッキング

倫理的ハッキング

鉄が鉄を研ぐにつれて、ハッキングはハッキングに対抗します。システムまたはネットワークに対する潜在的な脅威を特定するためにハッキング技術を使用することは、ethical hacking。ハッキング活動が倫理的と呼ばれるためには、これらの基準に準拠する必要があります-

ハッカーは、潜在的なセキュリティの脅威を特定するための書面による許可を持っている必要があります

個人または企業のプライバシーを維持する必要があります

発見された可能性のあるセキュリティ違反は、関係当局に通知する必要があります

後日、倫理的なハッカーのネットワークへの侵入を悪用できるようになることはありません。

クラッキング

ハッキングと密接に関係する用語はクラッキングです。悪意のあるシステムまたはネットワークへの不正アクセスを取得することは、cracking。クラッキングは犯罪であり、被害者に壊滅的な影響を与える可能性があります。クラッカーは犯罪者であり、それらに取り組むために強力なサイバー法が施行されています。

サイバー犯罪

コンピュータおよびネットワークに関連する、または関連する違法行為は、 cybercrime。ラクシャシャクティ大学教授兼犯罪学部長のK.Jaishankar博士と、弁護士兼法研究者のDebarati Halder博士は、サイバー犯罪を次のように定義しています。

インターネットなどの最新の通信ネットワークを使用して、被害者の評判を故意に害したり、被害者に直接的または間接的に身体的または精神的な危害や損失を引き起こしたりする犯罪的動機を持つ個人または個人のグループに対して行われる犯罪。チャットルーム、電子メール、掲示板、グループ)および携帯電話(Bluetooth / SMS / MMS)に限定されません。

この定義は、インターネット上またはコンピューターを使用して行われた犯罪はサイバー犯罪であることを意味します。

サイバー犯罪の例は次のとおりです。

- Cracking

- 個人情報の盗難

- 罪を憎みます

- Eコマース詐欺

- クレジットカード口座の盗難

- わいせつなコンテンツの公開

- 児童ポルノ

- オンラインストーカー

- 著作権侵害

- 監視社会

- サイバーテロ

- サイバー戦争

サイバー法

Cyber law の使用に関連する法的問題を含む用語です Internet そして cyberspace。これは、表現の自由、インターネットの使用、オンラインプライバシー、児童虐待などのさまざまな問題を網羅する広義の用語です。ほとんどの国では、サイバー犯罪の脅威の高まりに対処するために、いずれかの形式のサイバー法が施行されています。

ここでの主要な問題は、犯罪の加害者において、使用される被害者と手段が国内だけでなく国際的にも複数の場所に分散する可能性があることです。したがって、犯罪を調査するには、コンピューターの専門家と複数の政府当局、場合によっては複数の国での緊密な協力が必要です。

インドIT法

情報技術法、 2000 を扱っている主要なインドの法律です cybercrime そして e-commerce。法律とも呼ばれますITA-2000 または IT Act、17日に通知された番目の2000年10月と30に国連総会が推奨する電子商取引1996年に国連モデル法に基づいている番目の1997年1月。

IT法はインド全土を対象としており、電子記録とデジタル署名を認めています。その顕著な特徴のいくつかは次のとおりです。

デジタル署名の発行を規制する認証局の管理者の形成

新法による紛争を解決するためのサイバー上訴裁判所の設立

インドの刑法、インドの証拠法、銀行家の本の証拠法、およびRBI法のセクションを修正して、テクノロジーに準拠させる

IT法は、もともとインドの電子商取引に法的インフラストラクチャを提供することを目的として作成されました。ただし、サイバーテロ、データ保護、児童ポルノ、ストーカー行為などの問題に対処するために、2008年に大幅な修正が行われました。また、当局は、コンピューターリソースを介して情報を傍受、監視、または復号化することができます。

IPRの問題

IPRは Intellectual Property Rights。IPRは、の作成者に提供される法的保護です。Intellectual Property (IP)。IPは、芸術、音楽、文学、発明、ロゴ、シンボル、キャッチフレーズなど、知性や精神の創造物です。知的財産の創造者の権利を保護することは、本質的に道徳的な問題です。ただし、土地の法律は、これらの権利に違反した場合の法的保護を提供します。

知的財産権には以下が含まれます-

- Patents

- Copyrights

- 意匠権

- Trademarks

- 植物品種権

- ドレスを交換

- 地理的表示

- 企業秘密

知的財産権の侵害は呼ばれます infringement 特許、著作権、商標の場合、および misappropriation営業秘密の場合。インターネット上で閲覧または閲覧する公開資料は、その作成者の著作権であるため、IPRによって保護されています。あなたはそれを使用せず、あなた自身のものとしてそれを渡すことを法的にそして道徳的に義務づけられています。それは作成者の著作権を侵害することになり、法的措置を取る可能性があります。

インターネットに関して一般的に使用されるいくつかの用語について説明しましょう。

WWW

WWWはの頭字語です World Wide Web。WWWは、インターネットを介してアクセスできる、相互にリンクされたドキュメントやその他のメディアが存在する情報スペースです。WWWは、1989年に英国の科学者ティムバーナーズリーによって発明され、first web browser 1990年に相互リンクの使用を通じて情報の交換を容易にするために hypertexts。

別のテキストへのリンクを含むテキストは、ハイパーテキストと呼ばれます。Webリソースは、という一意の名前で識別されました。URL 混乱を避けるために。

World Wide Webは、情報の作成、保存、交換の方法に革命をもたらしました。WWWの成功は、これらの要因に起因する可能性があります-

- 使いやすい

- マルチメディアの使用

- ハイパーテキストを介したページの相互リンク

- Interactive

HTML

HTMLは Hypertext Markup Language。テキストの一部にマークを付けて、ページ全体のコンテキストでその構造、レイアウト、およびスタイルを指定できるように設計された言語は、markup language。その主な機能は、テキストの定義、処理、および表示です。

HTML は、WebページとWebアプリケーションを作成し、それらをロードするための標準言語です。 web browsers。WWWと同様に、ユーザーが任意のページからページに簡単にアクセスできるようにするためにTimeBerners-Leeによって作成されました。

ページのリクエストを送信すると、WebサーバーはファイルをHTML形式で送信します。このHTMLファイルはWebブラウザによって解釈され、表示されます。

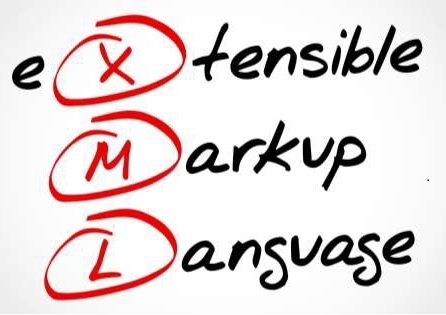

XML

XMLは eXtensible Markup Language。これは、データを安全、確実、かつ正しい方法で保存および転送するために設計されたマークアップ言語です。拡張可能という言葉が示すように、XMLは、特にインターネット上でドキュメントを表示するために、独自の言語を定義するためのツールをユーザーに提供します。

XMLドキュメントには2つの部分があります– structure そして content。これを理解するために例を見てみましょう。学校の図書館が、購読している雑誌のデータベースを作成したいとします。これは、作成する必要のあるCATALOGXMLファイルです。

<CATALOG>

<MAGAZINE>

<TITLE>Magic Pot</TITLE>

<PUBLISHER>MM Publications</PUBLISHER>

<FREQUENCY>Weekly</FREQUENCY>

<PRICE>15</PRICE>

</MAGAZINE>

<MAGAZINE>

<TITLE>Competition Refresher</TITLE>

<PUBLISHER>Bright Publications</PUBLISHER>

<FREQUENCY>Monthly</FREQUENC>

<PRICE>100</PRICE>

</MAGAZINE>

</CATALOG>各雑誌には、タイトル、発行元、頻度、価格の情報が保存されています。これがカタログの構造です。Magic Pot、MM Publication、Monthly、Weeklyなどの値がコンテンツです。

このXMLファイルには、ライブラリで利用可能なすべての雑誌に関する情報が含まれています。このファイルはそれ自体では何もしないことに注意してください。ただし、ここに保存されているデータを抽出、分析、表示するための別のコードを簡単に作成できます。

HTTP

HTTPは Hypertext Transfer Protocol。これは、テキスト、グラフィック、画像、ビデオ、その他のマルチメディアファイルを転送するために使用される最も基本的なプロトコルです。World Wide Web。HTTPはapplication layer のプロトコル TCP/IP スイートイン client-server ネットワーキングモデルであり、World WideWebの父であるTimeBerners-Leeによって初めて概説されました。

HTTPは request-responseプロトコル。これがその機能です-

クライアントはHTTPにリクエストを送信します。

サーバーとのTCP接続が確立されます。

必要な処理の後、サーバーはステータス要求とメッセージを送り返します。メッセージには、要求されたコンテンツまたはエラーメッセージが含まれている可能性があります。

HTTPリクエストはメソッドと呼ばれます。最も人気のある方法のいくつかはGET, PUT, POST, CONNECT, など。セキュリティメカニズムが組み込まれているメソッドは安全なメソッドと呼ばれ、他のメソッドは呼び出されます。 unsafe。完全に安全なHTTPのバージョンはHTTPSで、Sは安全を表します。ここでは、すべてのメソッドが安全です。

HTTPプロトコルの使用例は次のとおりです。

HTTPS://www.tutorialspoint.com/videotutorials/index.htm

ユーザーは、tutorialspoint.com Webサイトのビデオチュートリアルのインデックスページを(リンクをクリックして)要求しています。リクエストの他の部分については、この章の後半で説明します。

ドメイン名

ドメイン名は、ワールドワイドウェブ上でサーバーを識別するためにサーバーに付けられた一意の名前です。前に与えられたリクエストの例では-

https://www.tutorialspoint.com/videotutorials/index.htm

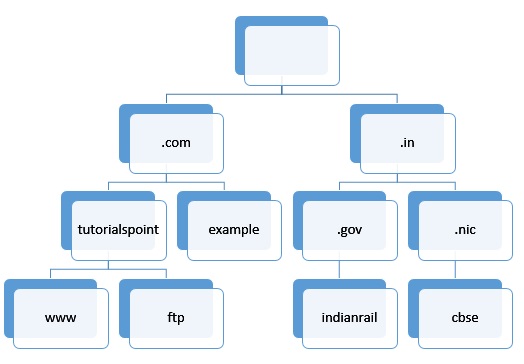

tutorialspoint.comはドメイン名です。ドメイン名には、ドットで区切られたラベルと呼ばれる複数の部分があります。このドメイン名のラベルについて説明しましょう。右端のラベル.comはtop level domain(TLD)。TLDの他の例には次のものがあります.net, .org, .co, .au, 等

TLDに残されたラベル、つまりtutorialspointは、 second level domain。上の画像では、.co のラベル .co.uk セカンドレベルドメインであり、 .uk TLDです。 www を作成するために使用される単なるラベルです subdomaintutorialspoint.comの。別のラベルはftp サブドメインftp.tutorialspoint.comを作成します。

トップレベルドメインから下位レベルドメイン名までのドメイン名のこの論理ツリー構造は、 domain name hierarchy。ドメイン名階層のルートはnameless。完全なドメイン名の最大長は253ASCII文字です。

URL

URLは Uniform Resource Locator。URLは、コンピュータネットワーク上のWebリソースの場所と、それを取得するためのメカニズムを指します。上記の例を続けましょう-

https://www.tutorialspoint.com/videotutorials/index.htm

この完全な文字列はURLです。その部分について話し合いましょう-

index.htm それは resource (この場合はWebページ)取得する必要があります

www.tutorialspoint.com このページが配置されているサーバーです

videotutorials リソースが配置されているサーバー上のフォルダーです

www.tutorialspoint.com/videotutorials リソースの完全なパス名です

https リソースを取得するために使用されるプロトコルです

WebブラウザのアドレスバーにURLが表示されます。

ウェブサイト

Website のセットです web pages 単一のドメイン名で。 Web page サーバー上にあり、に接続されているテキストドキュメントです。 World Wide Webハイパーテキストを介して。ドメイン名の階層を描いた画像を使用して、これらは構築できるWebサイトです-

- www.tutorialspoint.com

- ftp.tutorialspoint.com

- indianrail.gov.in

- cbse.nic.in

Webサイト3および4に関連付けられたプロトコルはありませんが、デフォルトのプロトコルを使用してロードされることに注意してください。

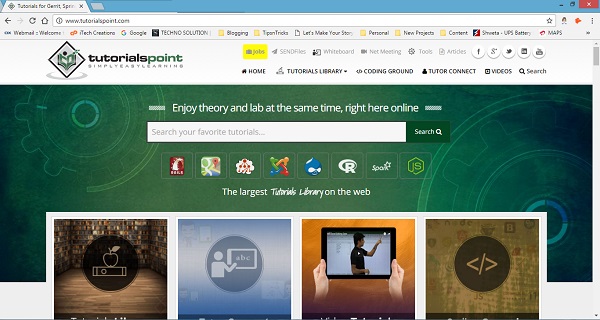

ウェブブラウザー

Web browser は application software によって識別されるリソースにアクセス、取得、提示、およびトラバースするため URL に World Wide Web。最も人気のあるWebブラウザは次のとおりです。

- Chrome

- インターネットエクスプローラ

- Firefox

- アップルサファリ

- Opera

Webサーバー

Web server あります software application, computer または networked deviceユーザーの要求に応じてファイルをユーザーに提供します。これらの要求は、HTTPまたはHTTPS要求を介してクライアントデバイスによって送信されます。人気のあるWebサーバーソフトウェアには次のものがありますApache、 Microsoft IIS、および Nginx。

ウェブホスティング

Web hosting は、個人、組織、または企業が保存できるようにするインターネットサービスです。 web pages インターネットでアクセスできます。 Web hosting service providersWebサイトとそのページをホストするWebサーバーがあります。また、上記のHTTPで説明したように、クライアントの要求に応じてWebページを利用可能にするために必要なテクノロジーも提供します。

Webスクリプト

Script を使用して記述された一連の命令です programming language そして interpreted (のではなく compiled)別のプログラムによる。Webページ内にスクリプトを埋め込んで動的にすることを呼びますweb scripting。

あなたが知っているように、 web pages を使用して作成されます HTML、サーバーに保存され、にロードされます web browsersクライアントの要求に応じて。以前のこれらのWebページはstaticつまり、かつて作成されたものが、ユーザーに表示される唯一のバージョンでした。ただし、最近のユーザーとWebサイトの所有者は、Webページとの対話を要求しています。

対話の例には、ユーザーが入力したオンラインフォームの検証、ユーザーが選択肢を登録した後のメッセージの表示などが含まれます。これはすべてWebスクリプトによって実現できます。Webスクリプトには2つのタイプがあります-

Client side scripting−ここでは、ページに埋め込まれたスクリプトは、Webブラウザを使用してクライアントコンピュータ自体によって実行されます。最も人気のあるクライアント側のスクリプト言語は、JavaScript、VBScript、AJAXなどです。

Server side scripting−ここでは、スクリプトがサーバー上で実行されます。スクリプトの実行後に、クライアントから要求されたWebページが生成され、送信されます。最も人気のあるサーバーサイドスクリプト言語は、PHP、Python、ASP.Netなどです。

Web 2.0

Web 2.0 の開発の第2段階です World Wide Web 重点が置かれているところ dynamic そして user generated content静的コンテンツではなく。上で説明したように、World Wide Webは当初、HTMLを使用した静的コンテンツの作成と表示をサポートしていました。ただし、ユーザーが進化するにつれて、インタラクティブコンテンツの需要が高まり、このダイナミズムをコンテンツに追加するためにWebスクリプトが使用されました。

1999年、Darcy DiNucciは、Webページが設計され、ユーザーに提示される方法のパラダイムシフトを強調するためにWeb2.0という用語を作り出しました。2004年頃に人気を博しました。

Web 2.0でユーザーが生成したコンテンツの例には、ソーシャルメディアWebサイト、仮想コミュニティ、ライブチャットなどがあります。これらは、インターネットの体験と使用方法に革命をもたらしました。