サイバーリスクを軽減するためのポリシー

この章では、サイバーリスクを最小限に抑えるために設定されたさまざまなポリシーについて説明します。サイバースペースで発生する脅威を減らすことができるのは、明確に定義されたポリシーによってのみです。

サイバーセキュリティにおける研究開発の推進

インターネットへの依存度がますます高まっているため、今日直面している最大の課題は、悪意のあるユーザーからの情報のセキュリティです。したがって、サイバーリスクを軽減するための堅牢なソリューションを考え出すことができるように、サイバーセキュリティの研究開発を促進することが不可欠です。

サイバーセキュリティ研究

サイバーセキュリティ研究は、サイバー犯罪者に対処するためのソリューションの準備に関係する分野です。インターネット攻撃、高度な持続的脅威、フィッシングの増加に伴い、将来的には多くの研究と技術開発が必要になります。

サイバーセキュリティ研究-インドの視点

近年、インドはサイバー技術の巨大な成長を目撃しています。したがって、サイバーセキュリティの研究開発活動への投資が必要です。インドはまた、地元のサイバーセキュリティ企業の出現を通じて、ビジネスに変換された多くの成功した研究成果を見てきました。

脅威インテリジェンス

サイバー脅威を軽減するための研究作業は、インドですでに開始されています。サイバー脅威に対処するための予防的な対応メカニズムがあります。サイバースペースの脅威と戦うために、インドのさまざまな研究機関で研究開発活動がすでに進行中です。

次世代ファイアウォール

企業にセキュリティインテリジェンスを提供し、ネットワーク境界で最適なセキュリティ制御を適用できるようにする次世代ファイアウォールなど、マルチアイデンティティベースの専門知識も取り組んでいます。

安全なプロトコルとアルゴリズム

プロトコルとアルゴリズムの研究は、技術レベルでサイバーセキュリティを統合するための重要なフェーズです。サイバースペースでの情報共有と処理のルールを定義します。インドでは、プロトコルおよびアルゴリズムレベルの研究には以下が含まれます。

- 安全なルーティングプロトコル

- 効率的な認証プロトコル

- ワイヤレスネットワーク用の拡張ルーティングプロトコル

- 安全な伝送制御プロトコル

- 攻撃シミュレーションアルゴリズムなど

認証技術

キー管理、2要素認証、自動キー管理などの認証技術は、一元化されたキー管理システムやファイル保護なしで暗号化および復号化する機能を提供します。これらの認証技術を強化するために行われている継続的な研究があります。

BYOD、クラウド、モバイルセキュリティ

さまざまな種類のモバイルデバイスの採用に伴い、モバイルデバイスのセキュリティとプライバシーに関連するタスクに関する研究が増えています。モバイルセキュリティテスト、クラウドセキュリティ、およびBYOD(Bring Your Own Device)のリスク軽減は、多くの研究が行われている分野の一部です。

サイバーフォレンジック

サイバーフォレンジックは、システムまたはデジタルストレージメディアからデータを収集および回復するための分析手法のアプリケーションです。インドで研究が行われている特定の分野のいくつかは次のとおりです。

- ディスクフォレンジック

- ネットワークフォレンジクス

- モバイルデバイスフォレンジック

- メモリフォレンジック

- マルチメディアフォレンジック

- インターネットフォレンジック

サプライチェーンのリスクの軽減

正式には、サプライチェーンのリスクは次のように定義できます。

対戦相手が損傷したり、悪意のある機能を書き込んだり、供給アイテムやシステムの設計、設置、手順、または保守を解体したりして、機能全体が低下する可能性があるリスク。

サプライチェーンの問題

サプライチェーンは世界的な問題であり、顧客とサプライヤーの間の相互依存関係を見つける必要があります。今日のシナリオでは、知っておくことが重要です-SCRMの問題は何ですか?と問題に対処する方法は?

効果的なSCRM(サプライチェーンリスク管理)アプローチには、強力な官民パートナーシップが必要です。政府は、サプライチェーンの問題を処理するための強力な権限を持つ必要があります。民間セクターでさえ、多くの分野で重要な役割を果たすことができます。

サプライチェーンのリスクを管理するための万能の解決策を提供することはできません。製品とセクターに応じて、リスクを軽減するためのコストの重さは異なります。官民パートナーシップは、サプライチェーン管理に関連するリスクを解決するために奨励されるべきです。

人材育成を通じてリスクを軽減

組織のサイバーセキュリティポリシーは、すべての従業員がその価値を理解し、それらの実装に向けて強いコミットメントを示している場合に効果的です。人事部長は、次のいくつかのポイントを適用することにより、サイバースペースで組織を安全に保つ上で重要な役割を果たすことができます。

従業員が提起するセキュリティリスクの所有権を取得する

ほとんどの従業員はリスク要因を真剣に受け止めていないため、ハッカーは組織を標的にするのが簡単だと感じています。この点で、人事は、従業員の態度や行動が組織のセキュリティに与える影響について従業員を教育する上で重要な役割を果たします。

セキュリティ対策が実用的かつ倫理的であることを保証する

会社の方針は、従業員の考え方や行動と同期している必要があります。たとえば、システムにパスワードを保存することは脅威ですが、継続的な監視によってそれを防ぐことができます。人事チームは、ポリシーが機能する可能性が高いかどうか、およびポリシーが適切かどうかをアドバイスするのに最適です。

特定のリスクをもたらす可能性のある従業員の特定

また、サイバー犯罪者が企業の内部関係者の助けを借りてネットワークをハッキングすることもあります。したがって、特定のリスクを提示し、厳格な人事方針を持っている可能性のある従業員を特定することが不可欠です。

サイバーセキュリティ意識の創造

インドのサイバーセキュリティはまだ進化の段階にあります。これは、サイバーセキュリティに関連する問題についての認識を高めるのに最適な時期です。インターネットがどのように機能し、その潜在的な脅威は何かをユーザーに知らせることができる学校のように、草の根レベルから意識を高めるのは簡単です。

すべてのサイバーカフェ、家庭用/パーソナルコンピュータ、およびオフィスコンピュータは、ファイアウォールで保護する必要があります。ユーザーは、サービスプロバイダーまたはゲートウェイを介して、許可されていないネットワークに違反しないように指示する必要があります。脅威は太字で説明し、影響を強調する必要があります。

サイバーセキュリティ意識に関する主題は、それを継続的なプロセスにするために学校や大学に導入されるべきです。

政府は、サイバーセキュリティを実施し、テレビ/ラジオ/インターネット広告を通じてそれを放送することによって十分な認識を生み出すための強力な法律を策定する必要があります。

情報共有

アメリカ合衆国はと呼ばれる法律を提案しました Cybersecurity Information Sharing Act of 2014 (CISA)サイバーセキュリティの脅威に関する情報の共有を強化することにより、国のサイバーセキュリティを改善する。このような法律は、市民間で脅威情報を共有するためにすべての国で義務付けられています。

サイバーセキュリティ違反には義務的な報告メカニズムが必要

名前の付いた最近のマルウェア Uroburos/Snakeサイバースパイ活動とサイバー戦争の拡大の一例です。機密情報の盗難は新しいトレンドです。ただし、通信会社/インターネットサービスプロバイダー(ISP)が、ネットワークに対するサイバー攻撃に関する情報を共有していないのは残念です。その結果、サイバー攻撃に対抗するための強力なサイバーセキュリティ戦略を策定することはできません。

この問題は、電気通信会社/ ISPの側で義務的なサイバーセキュリティ違反通知の規制制度を確立できる優れたサイバーセキュリティ法を策定することで対処できます。

自動化された電力網、火力発電所、衛星などのインフラストラクチャは、さまざまな形態のサイバー攻撃に対して脆弱であるため、違反通知プログラムは、それらに取り組むように機関に警告します。

サイバーセキュリティフレームワークの実装

企業がサイバーセキュリティイニシアチブに投資しているという事実にもかかわらず、データ侵害は引き続き発生しています。ウォールストリートジャーナルによると、「重要なインフラストラクチャ業界による世界のサイバーセキュリティ支出は、2013年に460億ドルに達すると予想されていました。これは、Allied Business Intelligence Incによると前年比10%増です。」これには、サイバーセキュリティフレームワークの効果的な実装が必要です。

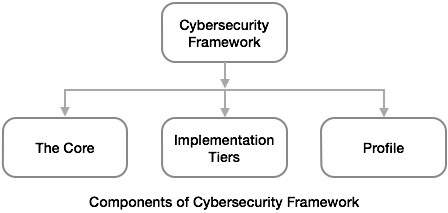

サイバーセキュリティフレームワークのコンポーネント

フレームワークは3つの主要なコンポーネントで構成されています-

- コア、

- 実装層、および

- フレームワークプロファイル。

フレームワークコア

Framework Coreは、サイバーセキュリティアクティビティと適用可能なリファレンスのセットであり、識別、保護、検出、応答、および回復の5つの同時かつ一定の機能を備えています。フレームワークコアには、次のことを保証する方法があります。

- 最も重要な知的財産および資産を保護するための手順を開発および実装します。

- サイバーセキュリティ違反を特定するためのリソースを用意します。

- 違反が発生した場合は、違反から回復します。

実装層

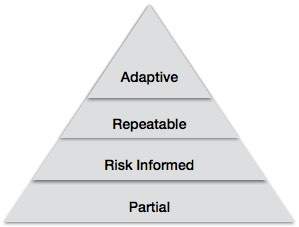

フレームワーク実装層は、組織がサイバーセキュリティ慣行を適用する際に採用する高度さと一貫性のレベルを定義します。次の4つのレベルがあります。

Tier 1 (Partial)−このレベルでは、組織のサイバーリスク管理プロファイルは定義されていません。組織レベルでは、組織のサイバーセキュリティリスクを部分的に認識しています。サイバーセキュリティリスクを管理するための組織全体の方法論は認識されていません。

Tier 2 (Risk Informed)−このレベルでは、組織は上級管理職によって直接承認されるサイバーリスク管理ポリシーを確立します。上級管理職は、サイバーセキュリティに関連するリスク管理の目標を確立するために努力し、それらを実装します。

Tier 3 (Repeatable)−このレベルでは、組織は正式なサイバーセキュリティ対策を実行しており、要件に基づいて定期的に更新されます。組織は、その依存関係とパートナーを認識しています。また、彼らから情報を受け取り、リスクベースの管理上の決定を下すのに役立ちます。

Tier 4 (Adaptive)−このレベルでは、組織は、過去および現在のサイバーセキュリティ活動から導き出されたサイバーセキュリティ慣行を「リアルタイムで」適応させます。高度なサイバーセキュリティテクノロジーの組み合わせにおける絶え間ない開発、パートナーとのリアルタイムコラボレーション、およびシステム上のアクティビティの継続的な監視を通じて、組織のサイバーセキュリティプラクティスは高度な脅威に迅速に対応できます。

フレームワークプロファイル

フレームワークプロファイルは、サイバーセキュリティプログラムに関する情報を保存するためのプラットフォームを組織に提供するツールです。プロファイルを使用すると、組織はサイバーセキュリティプログラムの目標を明確に表現できます。

フレームワークの実装はどこから始めますか?

取締役を含む上級管理職は、最初にフレームワークに精通する必要があります。その後、取締役は組織の実装層について経営陣と詳細に話し合う必要があります。

フレームワークについてマネージャーとスタッフを教育することで、誰もがフレームワークの重要性を理解できるようになります。これは、活発なサイバーセキュリティプログラムの実装を成功させるための重要なステップです。既存のフレームワーク実装に関する情報は、組織が独自のアプローチをとるのに役立つ場合があります。