サイバー法-クイックガイド

サイバースペース

サイバースペースは、人、ソフトウェア、およびサービス間の相互作用を伴う複雑な環境として定義できます。それは、情報通信技術のデバイスとネットワークの世界的な流通によって維持されています。

技術の進歩によってもたらされる利点により、今日のサイバースペースは、市民、企業、重要な情報インフラストラクチャ、軍隊、および政府によって、これらの異なるグループ間に明確な境界を誘導することを困難にする方法で使用される共通のプールになっています。サイバースペースは、それに接続されるネットワークとデバイスの増加に伴い、今後数年間でさらに複雑になると予想されています。

サイバーセキュリティ

サイバーセキュリティとは、コンピューター、ネットワーク、およびデータを、サイバー滞納者によってインターネットを介して転送される違法なアドミタンス、弱点、および攻撃から保護することを目的としたテクノロジーと手順を指します。

ISO 27001(ISO27001)は、情報セキュリティ管理システムを作成、適用、機能、監視、レビュー、保存、および改善するためのモデルを提供する国際的なサイバーセキュリティ標準です。

インド政府の通信情報技術省は、国家サイバーセキュリティポリシーと呼ばれる戦略の概要を提供しています。この政府機関の目的は、サイバー攻撃から公共および民間のインフラストラクチャを保護することです。

サイバーセキュリティポリシー

サイバーセキュリティポリシーは、情報通信技術(ICT)のユーザーとプロバイダーの全分野に対応する開発中の使命です。含まれています-

- ホームユーザー

- 中小企業、大企業

- 政府および非政府組織

これは、サイバースペースのセキュリティに関連するアクティビティを定義およびガイドする権限フレームワークとして機能します。これにより、すべてのセクターと組織が適切なサイバーセキュリティポリシーを設計して要件を満たすことができます。このポリシーは、情報、情報システム、およびネットワークを効果的に保護するための概要を提供します。

それは国のサイバースペースのセキュリティのための政府のアプローチと戦略への理解を与えます。また、情報と情報システムを保護するために、公共部門と民間部門の共同作業を可能にするためのいくつかの指針をスケッチします。したがって、このポリシーの目的は、サイバースペースのセキュリティキャリッジを増やすための詳細なアクションとプログラムにつながるサイバーセキュリティフレームワークを作成することです。

サイバー犯罪

ザ・ Information Technology Act 2000 または国の法律がその用語を説明または言及していない Cyber Crime。それは世界的にテクノロジーのより暗い顔と見なすことができます。従来の犯罪とサイバー犯罪の唯一の違いは、サイバー犯罪がコンピューターに関連する犯罪に関係していることです。それをよりよく理解するために次の例を見てみましょう-

Traditional Theft −泥棒がラムの家に侵入し、 steals 家に保管されている物。

Hacking −自分の家に座っているサイバー犯罪者/ハッカーが、自分のコンピューターを介して、ラムのコンピューターをハッキングし、 steals コンピューターに物理的に触れたり、ラムの家に入ることなく、ラムのコンピューターに保存されたデータ。

2000年のIT法では、次の用語が定義されています。

のコンピュータネットワークへのアクセス section 2(a)

のコンピュータ section 2(i)

のコンピュータネットワーク section (2j)

のデータ section 2(0)

の情報 section 2(v)。

サイバー犯罪の概念を理解するには、これらの法律を知っている必要があります。サイバー犯罪の攻撃または標的の対象は、コンピューターまたはコンピューターに保存されているデータのいずれかです。

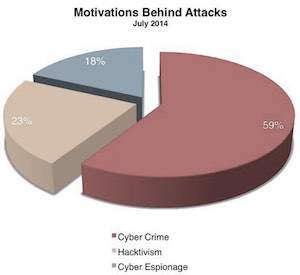

脅威の性質

21世紀の最も深刻な課題の中には、サイバーセキュリティの分野で蔓延している可能性のある脅威があります。脅威はあらゆる種類のソースから発生し、個人、企業、国のインフラストラクチャ、および政府を同様に対象とする破壊的な活動に現れます。これらの脅威の影響は、以下の重大なリスクをもたらします。

- 公安

- 国家の安全

- グローバルにリンクされた国際社会の安定性

情報技術の悪用は簡単に隠すことができます。犯罪者の出所や身元を特定することは困難です。混乱の動機でさえ、見つけるのは簡単な作業ではありません。これらの活動の犯罪者は、標的、効果、またはその他の状況証拠からのみ解決することができます。脅威アクターは、事実上どこからでもかなりの自由度で操作できます。混乱の動機は、次のようなものです。

- 単に技術力を発揮する

- お金や情報の盗難

- 国家紛争の拡大など。

犯罪者、テロリスト、そして時には国家自体がこれらの脅威の源として行動します。犯罪者やハッカーは、さまざまな種類の悪意のあるツールやアプローチを使用しています。犯罪活動が日々新しい形になり、有害な行動の可能性が広まっています。

人々を可能にする

単純な通学中の子供、システム管理者、開発者、さらには企業のCEOなど、ユーザー間の情報セキュリティに対する認識の欠如は、さまざまなサイバー脆弱性につながります。認識ポリシーは、ユーザーの認識、教育、およびトレーニングを目的として、次のアクションとイニシアチブを分類します-

全国レベルで推進される完全な意識向上プログラム。

国の情報セキュリティのニーズに応えることができる包括的なトレーニングプログラム(学校、大学、大学のITセキュリティに関するプログラム)。

一般的な情報セキュリティトレーニングプログラムの効果を高めます。ドメイン固有のトレーニングプログラムを計画します(例:法執行機関、司法、電子統治など)

専門的な情報セキュリティ認定に対する民間部門のサポートを支持します。

情報技術法

インド政府は、次のようないくつかの主要な目的で情報技術法を制定しました。

電子データ交換(EDI)および一般に呼ばれる他の電子通信手段を介して取引の合法的な承認を提供するため electronic commerceまたはEコマース。目的は、紙ベースのコミュニケーション方法と情報の保存方法に代わるものを使用することでした。

政府機関への文書の電子ファイリングを容易にし、さらにインド刑法、1872年のインド証拠法、1891年の銀行家帳簿証拠法、1934年のインド準備銀行法、およびそれに関連する事項または付随する事項を改正するため。それに。

このため、2000年の情報技術法は2000年の法律第21号として可決されました。IT法は2000年6月9日に大統領の同意を得て、2000年10月17日から発効しました。このサイバー法を採択することにより、インドはサイバー法制度を採用する世界で12番目の国。

ミッションとビジョンのサイバーセキュリティプログラム

ミッション

次のミッションはサイバーセキュリティに対応しています-

サイバースペースの情報と情報インフラストラクチャを保護するため。

サイバー脅威を防止し、それに対応する機能を構築するため。

組織の構造、人、プロセス、テクノロジー、および協力の組み合わせを通じて、脆弱性を減らし、サイバーインシデントによる被害を最小限に抑えること。

ビジョン

市民、企業、政府のための安全で回復力のあるサイバースペースを構築すること。

米国の監視プログラムPRISMに関する最近のEdwardSnowdenの啓示は、特定の管轄区域外の法人ネットワークおよびコンピュータシステムがそのような法人の知識なしに監視の対象となる方法を示しています。傍受や詮索に関連するサイバー事件は驚くべき速度で増加しています。このような犯罪を抑制するために、サイバー法はかなり定期的に改正されています。

サイバー法の新たなトレンド

報告によると、今後数年間はサイバー攻撃が増えるでしょう。したがって、組織は、より良い検査方法でデータサプライチェーンを強化することをお勧めします。

サイバー法の新たなトレンドのいくつかを以下に示します-

ネットワークへの不正アクセスを防ぐために、多くの国で厳格な規制規則が定められています。そのような行為は罰則として宣言されます。

モバイル企業の利害関係者は、世界の政府に対し、新たなモバイルの脅威と犯罪を規制するためのサイバー法制度と行政を強化するよう呼びかけます。

プライバシーに対する意識の高まりは、もう1つの今後の傾向です。GoogleのチーフインターネットエキスパートであるVintCerfは、プライバシーは実際には異常である可能性があると述べています。

Cloud computingもう1つの大きな成長傾向です。テクノロジーの進歩により、サイバー犯罪の影響を完全に受けない大量のデータがクラウドに流れ込みます。

の成長 Bitcoinsそして他の仮想通貨は注意すべきさらに別の傾向です。ビットコイン犯罪は近い将来拡大する可能性があります。

従うべきもう1つの主要な傾向であるデータ分析の到来と受け入れには、に関する問題に適切な注意を払う必要があります。 Big Data。

意識を高める

米国政府は10月を国家サイバーセキュリティ意識月間と宣言しましたが、インドは一般市民向けに厳格な意識向上スキームを実施する傾向にあります。

一般市民は、関連する犯罪を部分的に認識しています virus transfer。ただし、サイバーライフに影響を与える可能性のある脅威の全体像を認識していません。ほとんどのインターネットユーザーの間では、eコマースやオンラインバンキングのサイバー犯罪に関する知識が非常に不足しています。

オンラインアクティビティに参加するときは、注意して以下のヒントに従ってください-

ソーシャルサイトでの個人情報の可視性をフィルタリングします。

メールアドレスとパスワードに対して「パスワードを記憶する」ボタンをアクティブにしたままにしないでください

オンラインバンキングプラットフォームが安全であることを確認してください。

オンラインで買い物をしている間は注意してください。

モバイルデバイスにパスワードを保存しないでください。

モバイルデバイスやコンピューターなどのログイン詳細を保護します。

開発分野

「CyberlawTrendsin India2013」と「CyberlawDevelopments in India in 2014」は、Perry4Law Organisation(P4LO)が2013年と2014年に提供した2つの著名で信頼できるサイバー法関連の調査研究です。

インド政府による即時の検討に値するいくつかの重大なサイバー法関連の問題があります。この問題は、P4LOとインドのサイバー犯罪捜査センター(CCICI)によって提供された2014年のインドのサイバー法のまとめによって提起されました。以下はいくつかの主要な問題です-

- より良いサイバー法と効果的なサイバー犯罪防止戦略

- サイバー犯罪捜査トレーニングの要件

- 専用の暗号化法の策定

- クラウドコンピューティングの法的な採用

- 電子メールポリシーの策定と実施

- オンライン決済の法的問題

- オンラインギャンブルとオンライン薬局の合法性

- ビットコインの合法性

- Webサイトをブロックするためのフレームワーク

- モバイルアプリケーションの規制

サイバー法の強制の形成に伴い、サイバー盗難やサイバー犯罪に対する銀行の義務は、近い将来大幅に増加するでしょう。インドの銀行は、サイバー法の専門家の専任チームを維持するか、この点で外部の専門家の助けを求める必要があります。

サイバー攻撃とサイバー犯罪の増加の結果として、インドの保険セクターはサイバー保険の取引を増やす必要があります。

サイバーセキュリティに関する国際ネットワーク

サイバーセキュリティに関する国際的なネットワークを構築するために、2014年3月にインドのニューデリーで会議が開催されました。

サイバー法とサイバー犯罪に関する国際会議で設定された目標は次のとおりです。

サイバー法の発展傾向と現在の状況でサイバースペースに影響を与える法律を認識すること。

デジタルおよびモバイルネットワークのすべての投資家に影響を与える最新の種類のサイバー犯罪と戦うためのより良い意識を生み出すこと。

Cyberlawをさらに進化させる必要があるデジタルおよびモバイルネットワークの利害関係者のための領域を認識すること。

サイバー犯罪の国際的なネットワークを構築する方向に取り組むこと。その場合、法務当局は、世界中でサイバー犯罪やサイバー法の法律をさらに拡大する上で重要な声になる可能性があります。

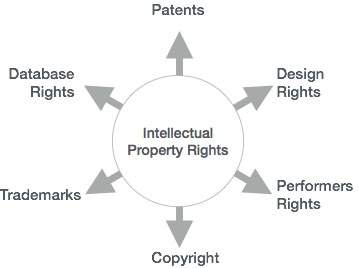

知的財産権とは、作品の所有者および発明者であり、知的創造性を持って何かを生み出した個人に与えられる特権をカバーする法的権利です。文学、音楽、発明などの分野に関連する個人には、そのような権利を付与することができ、それはその後、彼らによる商慣行で使用することができます。

作成者/発明者は、事前の情報なしに作品を誤用または使用することに対して独占的な権利を取得します。ただし、権利は、均衡を維持するために限られた期間だけ付与されます。

知的所有権の対象となる以下の活動のリストは、世界知的所有権機関(WIPO)によって定められています。

- 工業デザイン

- 科学的発見

- 不公正な競争からの保護

- 文学、芸術、科学の作品

- 人間の努力のすべての分野での発明

- 舞台芸術家、表音文字、放送のパフォーマンス

- 商標、サービスマーク、商品名、および名称

- 産業、科学、文学、または芸術の分野での知的活動に起因するその他すべての権利

知的財産権の種類

知的財産権はさらに次のカテゴリに分類できます-

- Copyright

- Patent

- Patent

- 貿易秘密など

知的財産権の利点

知的財産権は以下の点で有利です-

作成者または発明者に独占的な権利を提供します。

個人が情報やデータを機密に保つのではなく、配布および共有することを奨励します。

法的防御を提供し、クリエイターに彼らの仕事のインセンティブを提供します。

社会的および財政的発展を助けます。

インドの知的財産権

インドの領土における知的財産権を保護するために、インドは、著作権、特許、商標、意匠、または知的財産権の他の部分を意味するかどうかにかかわらず、憲法、行政、および管轄の概要の形成を定義しました。

1999年に、政府は知的財産権を保護するための国際慣行に基づく重要な法律を可決しました。同じことを垣間見てみましょう-

ザ・ Patents(改正)1999年法は、特許を出願するためのメールボックスシステムの確立を促進します。それは5年間の独占的なマーケティング権を提供します。

ザ・ Trade Marks ビル、1999年、1958年の貿易および商品マーク法に取って代わりました

ザ・ Copyright (改正)1999年法は、インド大統領によって署名されました。

ザ・ sui generis 法律は承認され、1999年の地理的表示(登録および保護)法案として命名されました。

ザ・ Industrial Designs 1999年のBillは、1911年のDesignsActに取って代わりました。

ザ・ Patents (Second Amendment) ビル、1999年、TRIPSに準拠して1970年の特許法をさらに改正した。

サイバースペースの知的財産

テクノロジーの分野におけるすべての新しい発明は、さまざまな脅威を経験します。インターネットはそのような脅威の1つであり、物理的な市場を獲得し、それを仮想市場に変換しました。

ビジネス上の利益を保護するには、サイバースペースで行われているかなりの量のビジネスと商取引を念頭に置いて、効果的な資産管理と保護のメカニズムを作成することが不可欠です。

今日、すべての企業にとって、効果的で協調的なIP管理メカニズムと保護戦略を開発することが重要です。したがって、サイバネティックスの世界で絶えず迫り来る脅威を監視し、制限することができます。

このようなサイバー脅威に対して安全な構成を提供するための準備を整えるために、さまざまなアプローチと法律が立法者によって設計されています。ただし、知的財産権(IPR)の所有者は、積極的な措置を講じることにより、このような犯罪者の悪意のある行為を無効にし、削減する義務があります。

安全なサイバースペースを設計および実装するために、いくつかの厳格な戦略が実施されています。この章では、サイバーセキュリティを確保するために採用されている主な戦略について説明します。

- 安全なサイバーエコシステムの作成

- 保証フレームワークの作成

- オープンスタンダードの奨励

- 規制の枠組みの強化

- ITセキュリティのメカニズムの作成

- 電子統治サービスの確保

- 重要な情報インフラストラクチャの保護

戦略1-安全なサイバーエコシステムの作成

サイバーエコシステムには、デバイス(通信技術やコンピューター)、個人、政府、民間組織など、さまざまな理由で相互作用するさまざまなエンティティが含まれます。

この戦略は、サイバー攻撃を防止したり、その有効性を低下させたり、サイバー攻撃から回復するための解決策を見つけたりするために、サイバーデバイスが将来互いに連携できる強力で堅牢なサイバーエコシステムを持つというアイデアを探求します。

このようなサイバーエコシステムには、サイバーデバイスに組み込まれた機能があり、デバイスのグループ内およびグループ間で安全なアクション方法を編成できます。このサイバーエコシステムは、ソフトウェア製品を使用してセキュリティの弱点を検出および報告する現在の監視技術によって監視できます。

強力なサイバーエコシステムには、3つの共生構造があります- Automation, Interoperability, そして Authentication。

Automation −高度なセキュリティ対策の実装を容易にし、迅速性を高め、意思決定プロセスを最適化します。

Interoperability−協調行動を強化し、意識を向上させ、学習手順を加速します。相互運用性には3つのタイプがあります-

- セマンティック(つまり、共通の理解に基づく共有レキシコン)

- Technical

- ポリシー-さまざまな貢献者を包括的なサイバー防御構造に同化させる上で重要です。

Authentication −提供するために機能する識別および検証テクノロジーを改善します−

- Security

- Affordability

- 使いやすさと管理

- Scalability

- Interoperability

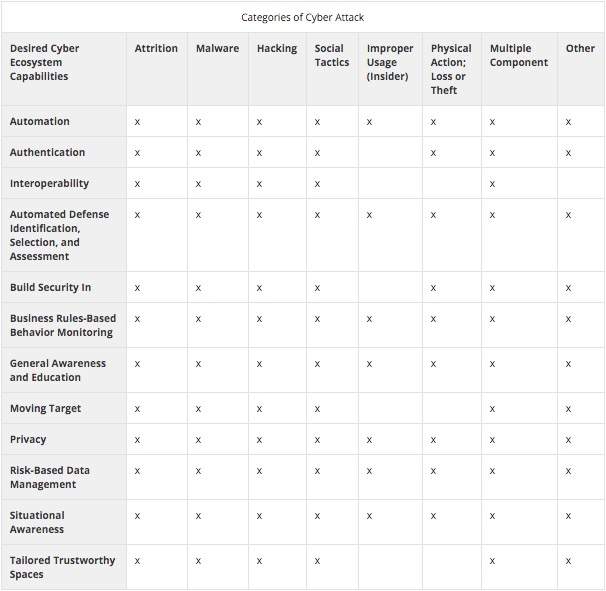

攻撃の比較

次の表は、攻撃カテゴリと望ましいサイバーエコシステム機能の比較を示しています-

ケーススタディ

次の図はによって作成されました Guilbert Gates for The New York Times, これは、イランの植物がインターネットを介してどのようにハッキングされたかを示しています。

Explanation−イランの原子力発電所を自動的に稼働させるプログラムが設計されました。残念ながら、脅威に気づかなかった労働者がプログラムをコントローラーに導入しました。プログラムは、植物に関連するすべてのデータを収集し、情報機関に情報を送信しました。情報機関は、ワームを開発して植物に挿入しました。ワームを使用して、植物は悪党によって制御され、より多くのワームが生成され、その結果、植物は完全に機能しなくなりました。

攻撃の種類

次の表に、攻撃カテゴリを示します-

| 攻撃カテゴリ | 攻撃の説明 |

|---|---|

| 消耗 | ネットワークやシステムに損害を与えるために使用される方法。以下が含まれます-

|

| マルウェア | 所有者の同意なしに、通常のコンピューター操作を中断し、情報資産に損害を与えるために使用される悪意のあるソフトウェア。リムーバブルデバイスから実行すると、マルウェアの脅威が高まる可能性があります。 |

| ハッキング | 弱点を意図的に悪用して非倫理的なアクセスを取得しようとする試み。通常はリモートで実行されます。それは含むかもしれません-

|

| 社会戦術 | 欺瞞や操作などの社会的戦術を使用して、データ、システム、またはコントロールへのアクセスを取得します。含まれています-

|

| 不適切な使用法(内部脅威) | 組織のポリシーに違反する、組織内の個人によるデータおよび制御に対する権利の悪用。含まれています-

|

| 物理的行為/機器の紛失または盗難 | -などの人間主導の攻撃

|

| 複数のコンポーネント | いくつかの高度な攻撃テクニックとコンポーネントを含むシングルアタッチテクニック。 |

| その他 | -などの攻撃

|

戦略2-保証フレームワークの作成

この戦略の目的は、従来の製品、プロセス、人員、およびテクノロジーを通じて、グローバルセキュリティ標準に準拠したアウトラインを設計することです。

国家安全保障要件に対応するために、 Cybersecurity Assurance Framework開発されました。これは、「有効化と承認」アクションを通じて、重要なインフラストラクチャ組織と政府に対応します。

Enabling行動は、商業的利益のない自治団体である政府機関によって実行されます。ITセキュリティの実装とコンプライアンスを可能にするための「国家安全保障ポリシーコンプライアンス要件」とITセキュリティガイドラインおよびドキュメントの公開は、これらの当局によって行われます。

Endorsing 行動は、義務的な資格基準を満たした後、収益性の高いサービスに関与し、それらには以下が含まれます。

ISO 27001 / BS 7799 ISMS認証、ISシステム監査など。これらは本質的にコンプライアンス認証です。

「CommonCriteria」標準ISO15408およびCryptoモジュール検証標準。これらはITセキュリティ製品の評価と認証です。

ITセキュリティマンパワートレーニングなど、消費者がITセキュリティを実装するのを支援するサービス。

信頼できる会社の認証

インドのIT / ITES / BPOは、アウトソーシング市場の発展に伴い、セキュリティとプライバシーに関する国際標準とベストプラクティスに準拠する必要があります。ISO 9000、CMM、シックスシグマ、総合品質管理、ISO27001などが認証の一部です。

SEI CMMレベルなどの既存のモデルは、ソフトウェア開発プロセス専用であり、セキュリティの問題には対応していません。したがって、自己認証の概念と米国CMUのソフトウェア機能成熟度モデル(SW-CMM)のラインに基づいて、モデルを作成するためにいくつかの努力が払われています。

このような産業界と政府の連携によって生み出された構造は、以下から構成されています。

- standards

- guidelines

- practices

これらのパラメータは、重要なインフラストラクチャの所有者と運用者がサイバーセキュリティ関連のリスクを管理するのに役立ちます。

戦略3-オープンスタンダードの奨励

標準は、地理的な地域や社会全体で情報セキュリティ関連の問題にどのように取り組むかを定義する上で重要な役割を果たします。オープンスタンダードは次のように奨励されています-

- 重要なプロセスの効率を高め、

- システムの組み込みを有効にし、

- ユーザーが新しい製品やサービスを測定するための媒体を提供し、

- 新しいテクノロジーやビジネスモデルをアレンジするためのアプローチを整理し、

- 複雑な環境を解釈し、

- 経済成長を支持する。

ISO 27001 [3]などの標準は、顧客がプロセスを理解し、監査のコストを削減できる標準的な組織構造の実装を奨励しています。

戦略4-規制の枠組みを強化する

この戦略の目的は、安全なサイバースペースエコシステムを作成し、規制の枠組みを強化することです。National Critical Information Infrastructure Protection Center(NCIIPC)を通じてサイバー脅威に対処するために、24時間年中無休のメカニズムが想定されています。Computer Emergency Response Team(CERT-In)は、危機管理のノード機関として機能するように指定されています。

この戦略のいくつかのハイライトは次のとおりです-

サイバーセキュリティの研究開発の推進。

教育訓練プログラムを通じて人材を育成する。

公的または私的を問わず、すべての組織に、サイバーセキュリティイニシアチブの責任者となる最高情報セキュリティ責任者(CISO)としての役割を果たす人物を指名するよう奨励します。

インド軍は、防衛ネットワークと施設のサイバーセキュリティを強化する一環として、サイバーコマンドを確立する過程にあります。

官民パートナーシップの効果的な実装はパイプラインにあり、絶えず変化する脅威の状況に対するソリューションの作成に大いに役立ちます。

戦略5-ITセキュリティのメカニズムの作成

ITセキュリティを確保するために実施されているいくつかの基本的なメカニズムは、リンク指向のセキュリティ対策、エンドツーエンドのセキュリティ対策、アソシエーション指向の対策、およびデータ暗号化です。これらの方法は、内部アプリケーションの機能と、提供するセキュリティの属性が異なります。それらについて簡単に説明しましょう。

リンク指向の対策

データの最終的な送信元と宛先に関係なく、2つのノード間でデータを転送しながらセキュリティを提供します。

エンドツーエンドの対策

これは、プロトコルデータユニット(PDU)を保護された方法で送信元から宛先に転送し、通信リンクの中断がセキュリティに違反しないようにするための媒体です。

協会志向の措置

アソシエーション指向のメジャーは、すべてのアソシエーションを個別に保護するエンドツーエンドのメジャーの変更されたセットです。

データ暗号化

これは、従来の暗号と最近開発された公開鍵暗号のクラスのいくつかの一般的な機能を定義します。許可された担当者のみが情報を復号化できるように情報をエンコードします。

戦略6-電子統治サービスの確保

電子統治(e-governance)は、説明責任のある方法で公共サービスを提供するための政府にとって最も貴重な手段です。残念ながら、現在のシナリオでは、インドには電子統治のための専用の法的構造はありません。

同様に、インドには公共サービスの義務的な電子配信に関する法律はありません。そして、十分なサイバーセキュリティなしで電子統治プロジェクトを実行することほど危険で面倒なことはありません。したがって、特に国がカードを介して日常の取引を行っている場合、電子統治サービスの保護は重要なタスクになっています。

幸いなことに、インド準備銀行は、2013年10月1日から施行されるインドでのカード取引のセキュリティおよびリスク軽減策を実施しました。安全なカード取引を顧客ではなく銀行に保証する責任を負っています。

「電子政府」または電子政府とは、政府機関による情報通信技術(ICT)の使用を次の目的で指します。

- 公共サービスの効率的な提供

- 内部効率の向上

- 市民、組織、政府機関間の簡単な情報交換

- 管理プロセスの再構築。

戦略7-重要な情報インフラストラクチャの保護

重要な情報インフラストラクチャは、国の国家的および経済的安全のバックボーンです。これには、発電所、高速道路、橋、化学プラント、ネットワーク、そして何百万人もの人々が毎日働く建物が含まれます。これらは、厳格なコラボレーション計画と統制のとれた実装で保護できます。

重要なインフラストラクチャをサイバー脅威の発生から保護するには、構造化されたアプローチが必要です。政府は、国の重要なインフラストラクチャへの混乱や悪影響の試みを防止、対応、および緩和する取り組みを調整するために、定期的に公的および民間部門と積極的に協力することが必要です。

政府は、サイバーやその他の脅威情報を共有することにより、事業主や事業者と協力してサービスやグループを強化することが求められています。

共通のプラットフォームをユーザーと共有してコメントやアイデアを送信する必要があります。これらを連携させて、重要なインフラストラクチャを保護および保護するためのより強固な基盤を構築できます。

米国政府は、2013年に、重要インフラストラクチャサービスの提供に伴うサイバーセキュリティリスクの管理を優先する大統領命令「重要インフラストラクチャサイバーセキュリティの改善」を可決しました。このフレームワークは、組織に共通の分類とメカニズムを提供します。

- 既存のサイバーセキュリティの方向性を定義し、

- サイバーセキュリティの目的を定義し、

- 一定のプロセスの枠組みの中で開発の機会を分類して優先順位を付け、

- サイバーセキュリティについてすべての投資家と通信します。

この章では、サイバーリスクを最小限に抑えるために設定されたさまざまなポリシーについて説明します。サイバースペースで発生する脅威を減らすことができるのは、明確に定義されたポリシーによってのみです。

サイバーセキュリティにおける研究開発の推進

インターネットへの依存度がますます高まっているため、今日直面している最大の課題は、悪意のあるユーザーからの情報のセキュリティです。したがって、サイバーリスクを軽減するための堅牢なソリューションを考え出すことができるように、サイバーセキュリティの研究開発を促進することが不可欠です。

サイバーセキュリティ研究

サイバーセキュリティ研究は、サイバー犯罪者に対処するためのソリューションの準備に関係する分野です。インターネット攻撃、高度な持続的脅威、フィッシングの増加に伴い、将来的には多くの研究と技術開発が必要になります。

サイバーセキュリティ研究-インドの視点

近年、インドはサイバー技術の巨大な成長を目撃しています。したがって、サイバーセキュリティの研究開発活動への投資が必要です。インドはまた、地元のサイバーセキュリティ企業の出現を通じて、ビジネスに変換された多くの成功した研究成果を見てきました。

脅威インテリジェンス

サイバー脅威を軽減するための研究作業は、インドですでに開始されています。サイバー脅威に対処するための予防的な対応メカニズムがあります。サイバースペースの脅威と戦うために、インドのさまざまな研究機関で研究開発活動がすでに進行中です。

次世代ファイアウォール

企業にセキュリティインテリジェンスを提供し、ネットワーク境界で最適なセキュリティ制御を適用できるようにする次世代ファイアウォールなど、マルチアイデンティティベースの専門知識も取り組んでいます。

安全なプロトコルとアルゴリズム

プロトコルとアルゴリズムの研究は、技術レベルでサイバーセキュリティを統合するための重要なフェーズです。サイバースペースでの情報共有と処理のルールを定義します。インドでは、プロトコルおよびアルゴリズムレベルの研究には以下が含まれます。

- 安全なルーティングプロトコル

- 効率的な認証プロトコル

- ワイヤレスネットワーク用の拡張ルーティングプロトコル

- 安全な伝送制御プロトコル

- 攻撃シミュレーションアルゴリズムなど

認証技術

キー管理、2要素認証、自動キー管理などの認証技術は、一元化されたキー管理システムやファイル保護なしで暗号化および復号化する機能を提供します。これらの認証技術を強化するために行われている継続的な研究があります。

BYOD、クラウド、モバイルセキュリティ

さまざまな種類のモバイルデバイスの採用に伴い、モバイルデバイスのセキュリティとプライバシーに関連するタスクに関する研究が増えています。モバイルセキュリティテスト、クラウドセキュリティ、およびBYOD(Bring Your Own Device)のリスク軽減は、多くの研究が行われている分野の一部です。

サイバーフォレンジック

サイバーフォレンジックは、システムまたはデジタルストレージメディアからデータを収集および回復するための分析手法のアプリケーションです。インドで研究が行われている特定の分野のいくつかは次のとおりです。

- ディスクフォレンジック

- ネットワークフォレンジクス

- モバイルデバイスフォレンジック

- メモリフォレンジック

- マルチメディアフォレンジック

- インターネットフォレンジック

サプライチェーンのリスクの軽減

正式には、サプライチェーンのリスクは次のように定義できます。

対戦相手が損傷したり、悪意のある機能を書き込んだり、供給アイテムやシステムの設計、設置、手順、または保守を解体したりして、機能全体が低下する可能性があるリスク。

サプライチェーンの問題

サプライチェーンは世界的な問題であり、顧客とサプライヤーの間の相互依存関係を見つける必要があります。今日のシナリオでは、知っておくことが重要です-SCRMの問題は何ですか?と問題に対処する方法は?

効果的なSCRM(サプライチェーンリスク管理)アプローチには、強力な官民パートナーシップが必要です。政府は、サプライチェーンの問題を処理するための強力な権限を持つ必要があります。民間セクターでさえ、多くの分野で重要な役割を果たすことができます。

サプライチェーンのリスクを管理するための万能の解決策を提供することはできません。製品とセクターに応じて、リスクを軽減するためのコストの重さは異なります。官民パートナーシップは、サプライチェーン管理に関連するリスクを解決するために奨励されるべきです。

人材育成を通じてリスクを軽減

組織のサイバーセキュリティポリシーは、すべての従業員がその価値を理解し、それらの実装に向けて強いコミットメントを示している場合に効果的です。人事部長は、次のいくつかのポイントを適用することにより、サイバースペースで組織を安全に保つ上で重要な役割を果たすことができます。

従業員が提起するセキュリティリスクの所有権を取得する

ほとんどの従業員はリスク要因を真剣に受け止めていないため、ハッカーは組織を標的にするのが簡単だと感じています。この点で、人事は、従業員の態度や行動が組織のセキュリティに与える影響について従業員を教育する上で重要な役割を果たします。

セキュリティ対策が実用的かつ倫理的であることを保証する

会社の方針は、従業員の考え方や行動と同期している必要があります。たとえば、システムにパスワードを保存することは脅威ですが、継続的な監視によってそれを防ぐことができます。人事チームは、ポリシーが機能する可能性が高いかどうか、およびポリシーが適切かどうかをアドバイスするのに最適です。

特定のリスクをもたらす可能性のある従業員の特定

また、サイバー犯罪者が企業の内部関係者の助けを借りてネットワークをハッキングすることもあります。したがって、特定のリスクを提示し、厳格な人事方針を持っている可能性のある従業員を特定することが不可欠です。

サイバーセキュリティ意識の創造

インドのサイバーセキュリティはまだ進化の段階にあります。これは、サイバーセキュリティに関連する問題についての認識を高めるのに最適な時期です。インターネットがどのように機能し、その潜在的な脅威は何かをユーザーに知らせることができる学校のように、草の根レベルから意識を高めるのは簡単です。

すべてのサイバーカフェ、家庭用/パーソナルコンピュータ、およびオフィスコンピュータは、ファイアウォールで保護する必要があります。ユーザーは、サービスプロバイダーまたはゲートウェイを介して、許可されていないネットワークに違反しないように指示する必要があります。脅威は太字で説明し、影響を強調する必要があります。

サイバーセキュリティ意識に関する主題は、それを継続的なプロセスにするために学校や大学に導入されるべきです。

政府は、サイバーセキュリティを実施し、テレビ/ラジオ/インターネット広告を通じてそれを放送することによって十分な認識を生み出すための強力な法律を策定する必要があります。

情報共有

アメリカ合衆国はと呼ばれる法律を提案しました Cybersecurity Information Sharing Act of 2014 (CISA)サイバーセキュリティの脅威に関する情報の共有を強化することにより、国のサイバーセキュリティを改善する。このような法律は、市民間で脅威情報を共有するためにすべての国で義務付けられています。

サイバーセキュリティ違反には義務的な報告メカニズムが必要

名前の付いた最近のマルウェア Uroburos/Snakeサイバースパイ活動とサイバー戦争の拡大の一例です。機密情報の盗難は新しいトレンドです。ただし、通信会社/インターネットサービスプロバイダー(ISP)が、ネットワークに対するサイバー攻撃に関する情報を共有していないのは残念です。その結果、サイバー攻撃に対抗するための強力なサイバーセキュリティ戦略を策定することはできません。

この問題は、電気通信会社/ ISPの側で義務的なサイバーセキュリティ違反通知の規制制度を確立できる優れたサイバーセキュリティ法を策定することで対処できます。

自動化された電力網、火力発電所、衛星などのインフラストラクチャは、さまざまな形態のサイバー攻撃に対して脆弱であるため、違反通知プログラムは、それらに取り組むように機関に警告します。

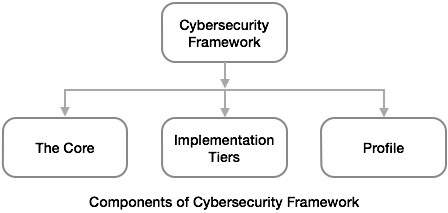

サイバーセキュリティフレームワークの実装

企業がサイバーセキュリティイニシアチブに投資しているという事実にもかかわらず、データ侵害は引き続き発生しています。ウォールストリートジャーナルによると、「重要なインフラストラクチャ業界による世界のサイバーセキュリティ支出は、2013年に460億ドルに達すると予想されていました。これは、Allied Business Intelligence Incによると前年比10%増です。」これには、サイバーセキュリティフレームワークの効果的な実装が必要です。

サイバーセキュリティフレームワークのコンポーネント

フレームワークは3つの主要なコンポーネントで構成されています-

- コア、

- 実装層、および

- フレームワークプロファイル。

フレームワークコア

Framework Coreは、サイバーセキュリティアクティビティと適用可能なリファレンスのセットであり、識別、保護、検出、応答、および回復の5つの同時かつ一定の機能を備えています。フレームワークコアには、次のことを保証する方法があります。

- 最も重要な知的財産および資産を保護するための手順を開発および実装します。

- サイバーセキュリティ違反を特定するためのリソースを用意します。

- 違反が発生した場合は、違反から回復します。

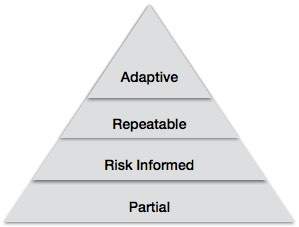

実装層

フレームワーク実装層は、組織がサイバーセキュリティ慣行を適用する際に採用する高度さと一貫性のレベルを定義します。次の4つのレベルがあります。

Tier 1 (Partial)−このレベルでは、組織のサイバーリスク管理プロファイルは定義されていません。組織レベルでは、組織のサイバーセキュリティリスクを部分的に認識しています。サイバーセキュリティリスクを管理するための組織全体の方法論は認識されていません。

Tier 2 (Risk Informed)−このレベルでは、組織は上級管理職によって直接承認されるサイバーリスク管理ポリシーを確立します。上級管理職は、サイバーセキュリティに関連するリスク管理の目標を確立するために努力し、それらを実装します。

Tier 3 (Repeatable)−このレベルでは、組織は正式なサイバーセキュリティ対策を実行しており、要件に基づいて定期的に更新されます。組織は、その依存関係とパートナーを認識しています。また、彼らから情報を受け取り、リスクベースの管理上の決定を下すのに役立ちます。

Tier 4 (Adaptive)−このレベルでは、組織は、過去および現在のサイバーセキュリティ活動から導き出されたサイバーセキュリティ慣行を「リアルタイムで」適応させます。高度なサイバーセキュリティテクノロジーの組み合わせにおける絶え間ない開発、パートナーとのリアルタイムコラボレーション、およびシステム上のアクティビティの継続的な監視を通じて、組織のサイバーセキュリティプラクティスは高度な脅威に迅速に対応できます。

フレームワークプロファイル

フレームワークプロファイルは、サイバーセキュリティプログラムに関する情報を保存するためのプラットフォームを組織に提供するツールです。プロファイルを使用すると、組織はサイバーセキュリティプログラムの目標を明確に表現できます。

フレームワークの実装はどこから始めますか?

取締役を含む上級管理職は、最初にフレームワークに精通する必要があります。その後、取締役は組織の実装層について経営陣と詳細に話し合う必要があります。

フレームワークについてマネージャーとスタッフを教育することで、誰もがフレームワークの重要性を理解できるようになります。これは、活発なサイバーセキュリティプログラムの実装を成功させるための重要なステップです。既存のフレームワーク実装に関する情報は、組織が独自のアプローチをとるのに役立つ場合があります。

ネットワークセキュリティは、不正アクセスやリスクからネットワークに提供されるセキュリティです。潜在的なセキュリティの脅威からネットワークを保護するための予防策を採用することは、ネットワーク管理者の義務です。

政府、個人、または企業内での定期的なトランザクションと通信に関与するコンピュータネットワークには、セキュリティが必要です。ネットワークリソースを保護する最も一般的で簡単な方法は、一意の名前と対応するパスワードを割り当てることです。

ネットワークセキュリティデバイスの種類

アクティブデバイス

これらのセキュリティデバイスは、余剰トラフィックをブロックします。ファイアウォール、ウイルス対策スキャンデバイス、およびコンテンツフィルタリングデバイスは、そのようなデバイスの例です。

パッシブデバイス

これらのデバイスは、侵入検知アプライアンスなどの不要なトラフィックを識別して報告します。

予防装置

これらのデバイスはネットワークをスキャンし、潜在的なセキュリティ問題を特定します。たとえば、侵入テストデバイスや脆弱性評価アプライアンス。

統合脅威管理(UTM)

これらのデバイスは、オールインワンのセキュリティデバイスとして機能します。例としては、ファイアウォール、コンテンツフィルタリング、Webキャッシングなどがあります。

ファイアウォール

ファイアウォールは、いくつかのプロトコルに基づいてネットワークトラフィックを管理および規制するネットワークセキュリティシステムです。ファイアウォールは、信頼できる内部ネットワークとインターネットの間に障壁を確立します。

ファイアウォールは、ハードウェア上で実行されるソフトウェアとしても、ハードウェアアプライアンスとしても存在します。ハードウェアベースのファイアウォールは、そのネットワークのDHCPサーバーとして機能するなどの他の機能も提供します。

ほとんどのパーソナルコンピュータは、ソフトウェアベースのファイアウォールを使用して、インターネットからの脅威からデータを保護します。ネットワーク間でデータを渡す多くのルーターにはファイアウォールコンポーネントが含まれており、逆に、多くのファイアウォールは基本的なルーティング機能を実行できます。

ファイアウォールは、インターネットからの不正アクセスを防ぐために、プライベートネットワークまたはイントラネットで一般的に使用されています。イントラネットに出入りするすべてのメッセージはファイアウォールを通過し、セキュリティ対策が検討されます。

理想的なファイアウォール構成は、ハードウェアベースのデバイスとソフトウェアベースのデバイスの両方で構成されます。ファイアウォールは、安全な認証証明書とログインを介してプライベートネットワークへのリモートアクセスを提供するのにも役立ちます。

ハードウェアおよびソフトウェアファイアウォール

ハードウェアファイアウォールはスタンドアロン製品です。これらはブロードバンドルーターにも見られます。ほとんどのハードウェアファイアウォールは、他のコンピューターを接続するために少なくとも4つのネットワークポートを提供します。大規模なネットワークの場合(たとえば、ビジネス目的の場合)、ビジネスネットワーキングファイアウォールソリューションを利用できます。

ソフトウェアファイアウォールがコンピューターにインストールされています。ソフトウェアファイアウォールは、インターネットの脅威からコンピュータを保護します。

アンチウイルス

ウイルス対策は、悪意のあるソフトウェアを検出して削除するために使用されるツールです。もともとは、コンピューターからウイルスを検出して削除するために設計されました。

最新のウイルス対策ソフトウェアは、ウイルスだけでなく、ワーム、トロイの木馬、アドウェア、スパイウェア、キーロガーなどからの保護も提供します。一部の製品は、悪意のあるURL、スパム、フィッシング攻撃、ボットネット、DDoS攻撃などからの保護も提供します。

コンテンツフィルタリング

コンテンツフィルタリングデバイスは、不快で不快な電子メールやWebページを選別します。これらは、企業やパソコンのファイアウォールの一部として使用されています。これらのデバイスは、誰かが許可されていないWebページまたは電子メールにアクセスしようとすると、「アクセスが拒否されました」というメッセージを生成します。

コンテンツは通常、ポルノコンテンツ、および暴力や憎悪を重視するコンテンツについてスクリーニングされます。組織は、ショッピングや仕事に関連するコンテンツも除外します。

コンテンツフィルタリングは、次のカテゴリに分類できます-

- Webフィルタリング

- Webサイトまたはページのスクリーニング

- 電子メールフィルタリング

- スパムの電子メールのスクリーニング

- その他の好ましくないコンテンツ

侵入検知システム

侵入検知および防止システムとも呼ばれる侵入検知システムは、ネットワーク内の悪意のあるアクティビティを監視し、そのようなアクティビティに関する情報をログに記録し、それらを停止するための措置を講じ、最終的に報告するアプライアンスです。

侵入検知システムは、ネットワーク内の悪意のあるアクティビティに対してアラームを送信し、パケットをドロップし、接続をリセットして、IPアドレスをブロックから保護するのに役立ちます。侵入検知システムは、次のアクションも実行できます-

- 巡回冗長検査(CRC)エラーを修正する

- TCPシーケンスの問題を防ぐ

- 不要なトランスポートおよびネットワーク層オプションをクリーンアップします

最初の章で説明したように、インド政府は、合法的な電子、デジタル、およびオンライントランザクションを提供および促進し、サイバー犯罪を軽減することを目的として、情報技術(IT)法を制定しました。

IT法の顕著な特徴

IT法の顕著な特徴は次のとおりです-

デジタル署名は、より技術的に中立な行為にするために電子署名に置き換えられました。

違反、罰則、違反について詳しく説明します。

サイバー犯罪のための司法調剤システムの概要を説明します。

新しいセクションでは、サイバーカフェとは、通常のビジネスの過程で誰もがインターネットへのアクセスを一般の人々に提供する施設であると定義しています。

サイバー規制諮問委員会の構成を規定しています。

これは、1860年のインド刑法、1872年のインド証拠法、1891年の銀行家帳簿証拠法、1934年のインド準備銀行法などに基づいています。

それは、法律の規定が最優先の効力を有すると述べている第81条に規定を追加します。この規定は、この法律に含まれるものは、1957年の著作権法に基づいて付与された権利の行使を制限するものではないと述べています。

IT法のスキーム

以下の点は、IT法のスキームを定義します-

IT法には 13 chapters そして 90 sections。

2000年IT法の最後の4つのセクション、つまりセクション91から94は、1860年のインド刑法、1872年のインド証拠法、1891年の銀行家帳簿証拠法、および1934年のインド準備銀行法の改正を扱っています。

それは第1章の予備的側面から始まり、セクション1の法律の略称、タイトル、範囲、開始および適用を扱います。セクション2は定義を提供します。

第2章では、電子記録、デジタル署名、電子署名などの認証について説明します。

第11章では、違反と罰則を扱います。法のこの部分では、一連の犯罪が罰とともに提供されています。

その後、デューデリジェンス、仲介業者の役割、およびその他のいくつかの規定に関する規定が述べられています。

この法律には2つのスケジュールが組み込まれています。最初のスケジュールは、法律が適用されない文書または取引を扱います。2番目のスケジュールは、電子署名または電子認証の手法と手順を扱います。3番目と4番目のスケジュールは省略されています。

IT法の適用

セクション1のサブ条項(4)に従い、この法律のいかなる規定も、第1スケジュールで指定された文書または取引には適用されないものとします。以下は、法律が適用されない文書または取引です。

Negotiable Instrument (小切手を除く)1881年の交渉可能商品法のセクション13で定義されているとおり。

A power-of-attorney 1882年の委任状法のセクション1Aで定義されているとおり。

A trust 1882年のインド信託法のセクション3で定義されているとおり。

A will 他の遺言処分を含む、1925年のインド継承法のセクション2の条項(h)で定義されているとおり。

どれか contract 不動産の販売または譲渡、またはそのような不動産への関心。

中央政府から通知される可能性のあるそのような種類の文書または取引。

IT法でもたらされた改正

IT法は、セクション91-94を参照して4つの法令に改正をもたらしました。これらの変更は、スケジュール1〜4で提供されています。

最初のスケジュールには、刑法の改正が含まれています。それは、その範囲内の電子文書をもたらすために「文書」という用語の範囲を広げました。

2番目のスケジュールは、インド証拠法の改正を扱っています。これは、証拠の定義に電子文書を含めることに関するものです。

3番目のスケジュールは、銀行家の帳簿証拠法を改正します。この改正により、「銀行員の本」の定義が変更されました。これには、フロッピー、ディスク、テープ、またはその他の形式の電磁データストレージデバイスに保存されているデータのプリントアウトが含まれます。「Certified-copy」という表現にも同様の変更が加えられ、そのような印刷物がその範囲内に含まれるようになりました。

4番目のスケジュールは、インド準備銀行法を改正します。これは、銀行間または銀行と他の金融機関との間の電子的手段による資金移動の規制に関係します。

仲介責任

特定の電子記録を扱う仲介者とは、他の人に代わってその記録を受け入れ、保存、送信するか、その記録に関してサービスを提供する人のことです。

上記の定義によれば、以下が含まれます。

- 電気通信サービスプロバイダー

- ネットワークサービスプロバイダー

- インターネットサービスプロバイダー

- Webホスティングサービスプロバイダー

- サーチエンジン

- オンライン決済サイト

- オンラインオークションサイト

- オンラインマーケットプレイスとサイバーカフェ

改正法のハイライト

新たに改正された法律には、以下のハイライトがありました-

- プライバシーの問題を強調し、情報セキュリティを強調しています。

- それはデジタル署名を詳しく説明します。

- これにより、企業の合理的なセキュリティ慣行が明確になります。

- 仲介業者の役割に焦点を当てています。

- サイバー犯罪の新しい顔が追加されました。

デジタル署名

デジタル署名は、デジタルメッセージまたはドキュメントの正当性を検証するための手法です。有効なデジタル署名は、メッセージが既知の送信者によって生成されたことを受信者に保証し、送信者がメッセージの送信を拒否できないようにします。デジタル署名は主に、ソフトウェアの配布、金融取引、および偽造のリスクがあるその他の場合に使用されます。

電子署名

電子署名または電子署名は、メッセージの作成を要求する人がメッセージを作成した人であることを示します。

署名は、人に関連する概略スクリプトとして定義できます。文書の署名は、その人が文書に記録された目的を受け入れることを示す署名です。多くのエンジニアリング会社では、認証とセキュリティの別の層にもデジタルシールが必要です。デジタルシールと署名は、手書きの署名とスタンプシールと同じです。

デジタル署名から電子署名へ

Digital Signature 2000年の旧IT法で定義された用語でした。 Electronic Signature改正法(IT法、2008年)で定義された用語です。電子署名の概念は、デジタル署名よりも広範です。法のセクション3は、デジタル署名を添付することによる電子記録の検証を規定しています。

改正により、電子署名または電子認証技術による電子記録の検証は信頼できると見なされるものとします。

による United Nations Commission on International Trade Law (UNCITRAL), 電子認証と署名の方法は、次のカテゴリに分類できます-

ユーザーまたは受信者の知識に基づくもの、すなわち、パスワード、個人識別番号(PIN)など。

これらは、ユーザーの物理的特徴、つまり生体認証に基づいています。

ユーザーがオブジェクトを所有していることに基づくもの、つまり、磁気カードに保存されているコードやその他の情報。

上記のカテゴリのいずれにも該当せず、電子通信の発信者を示すために使用される可能性のある認証および署名方法のタイプ(手書きの署名のファクシミリ、または電子メッセージの下部に入力された名前など) 。

電子署名に関するUNCITRALMODEL LAWによると、現在、以下の技術が使用されています。

- 公開鍵インフラストラクチャ(PKI)内のデジタル署名

- 生体認証デバイス

- PINs

- Passwords

- スキャンされた手書きの署名

- デジタルペンによる署名

- クリック可能な「OK」または「同意する」または「同意する」クリックボックス

より高速な世界規模の接続により、多数のオンライン犯罪が発生し、これらの犯罪の増加により、保護のための法律が必要になりました。変化する世代に歩調を合わせるために、インドの国会は、国連国際商取引法委員会(UNCITRAL)モデル法で概念化された2000年情報技術法を可決しました。

法律は、犯罪の各カテゴリーに対する罰則とともに、犯罪を詳細に定義しています。

犯罪

サイバー犯罪は違法行為であり、コンピューターがツールまたはターゲット、あるいはその両方である場合に上品な方法で実行されます。

サイバー犯罪には通常、次のものが含まれます。

- コンピューターへの不正アクセス

- データのあざけり

- ウイルス/ワーム攻撃

- コンピュータシステムの盗難

- Hacking

- 攻撃の拒否

- 論理爆弾

- トロイの木馬攻撃

- インターネット時間の盗難

- Webジャッキ

- メールボム

- サラミ攻撃

- コンピュータシステムに物理的な損傷を与えます。

2000年IT法に含まれる違反は次のとおりです。

- コンピュータのソースドキュメントの改ざん。

- コンピュータシステムによるハッキング。

- わいせつな情報を電子形式で公開すること。

- 指示を与えるコントローラーの力。

- 情報を復号化する機能を拡張するためのサブスクライバーへのコントローラーの指示。

- 保護されたシステム。

- 不実表示に対する罰則。

- 守秘義務とプライバシーの侵害に対する罰則。

- 特定の点で偽のデジタル署名証明書を発行した場合の罰則。

- 詐欺目的の出版物。

- インドの没収外で犯された犯罪または違反を申請するための法律。

- 他の罰を妨げないための罰則または没収。

- 犯罪を調査する力。

例

Offences Under The It Act 2000

Section 65. Tampering with computer source documents

コンピュータのソースコードを保持する必要がある場合、故意または意図的に隠蔽、破壊または変更するか、意図的または故意に他の人にコンピュータ、コンピュータプログラム、コンピュータシステムまたはコンピュータネットワークに使用されるコンピュータのソースコードを隠蔽、破壊、または変更させる者有効期間中、法律によって維持されている場合、3年までの懲役、または2ラックルピーまでの罰金、あるいはその両方で罰せられるものとします。

説明-このセクションの目的において、「コンピュータソースコード」とは、プログラム、コンピュータコマンド、設計とレイアウト、および任意の形式のコンピュータリソースのプログラム分析のリストを意味します。

Object−このセクションの目的は、コンピューターに投資された「知的財産」を保護することです。これは、著作権法の下で利用可能なものを超えて、コンピューターのソースドキュメント(コード)を保護する試みです。

Essential ingredients of the section

故意または意図的に隠蔽する

故意または故意に破壊する

故意または意図的に変更する

故意または故意に他人に隠蔽させる

故意または故意に他の人を破壊させる

故意または故意に別の人を変更させます。

このセクションは著作権法にまで及び、企業がプログラムのソースコードを保護するのに役立ちます。

罰則-セクション65は、すべての治安判事によって裁判にかけられます。

これは認識可能であり、救済できない犯罪です。

Penalties − 3年までの投獄および/または

Fine −2ルピー。

次の表は、IT法の言及されたすべてのセクションに対する違反と罰則を示しています-

| セクション | 犯罪 | 罰 | 保釈性と共感性 |

|---|---|---|---|

| 65 | コンピュータのソースコードの改ざん | 3年以下の懲役または2ルピー以下の罰金 | 犯罪は、JMFCの裁判所によって、救済可能、認識可能、および裁判可能です。 |

| 66 | コンピューター関連の犯罪 | 3年以下の懲役または5ルピーまでの罰金 | 犯罪は救済可能であり、認識可能であり、 |

| 66-A | コミュニケーションサービス等を通じた不快なメッセージの送信... | 3年までの投獄と罰金 | 犯罪は、JMFCの裁判所によって、救済可能、認識可能、および裁判可能です。 |

| 66-B | 盗まれたコンピュータリソースまたは通信デバイスを不正に受け取る | 3年以下の懲役および/またはRsまでの罰金。1万ルピー | 犯罪は、JMFCの裁判所によって、救済可能、認識可能、および裁判可能です。 |

| 66-C | 個人情報の盗難 | 3年以下の懲役および/またはRs以下の罰金。1万ルピー | 犯罪は、JMFCの裁判所によって、救済可能、認識可能、および裁判可能です。 |

| 66-D | コンピュータリソースを使用したなりすましによる不正行為 | 3年以下の懲役および/またはRs以下の罰金。1万ルピー | 犯罪は、JMFCの裁判所によって、救済可能、認識可能、および裁判可能です。 |

| 66-E | プライバシーの侵害 | 3年以下の懲役および/またはRsまでの罰金。2万ルピー | 犯罪は、JMFCの裁判所によって、救済可能、認識可能、および裁判可能です。 |

| 66-F | サイバーテロ | 投獄は終身刑にまで及ぶ | 犯罪は、裁判所によって、救済不可能、認識可能、および裁判可能です。 |

| 67 | わいせつな資料を電子形式で公開または送信する | 最初の有罪判決で、3年以下の懲役および/またはRsまでの罰金。5年までのその後の有罪判決および/またはRsまでの罰金について5万ルピー。10万ルピー | 犯罪は、JMFCの裁判所によって、救済可能、認識可能、および裁判可能です。 |

| 67-A | 性的に露骨な行為などを含む資料の電子形式での公開または送信 | 最初の有罪判決で5年以下の懲役および/またはRsまでの罰金。7年までのその後の有罪判決および/またはRsまでの罰金について10万ルピー。10万ルピー | 犯罪は、JMFCの裁判所によって、救済不可能、認識可能、および裁判可能です。 |

| 67-B | 性的に露骨な行為などで子供を描いた資料を電子形式で公開または送信する | 5年までの説明および/またはRsまでの罰金のいずれかの最初の有罪判決の懲役。7年までの説明および/またはRsまでの罰金のいずれかのその後の有罪判決の懲役に10万ルピー。10万ルピー | 犯罪は、JMFCの裁判所によって、救済不可能、認識可能、および裁判可能です。 |

| 67-C | 情報の保存と保持に関する指示に故意または故意に違反する仲介者 | 3年までの投獄と罰金 | 犯罪は救済可能であり、認識可能です。 |

| 68 | コントローラーからの指示に従わない | 2年以下の懲役および/またはRsまでの罰金。1万ルピー | 犯罪は救済可能であり、認識できません。 |

| 69 | コンピュータリソースを介した情報の傍受、監視、または復号化に関して、サブセクション(3)で言及されている機関を支援しなかった | 7年までの投獄と罰金 | 犯罪は救済不可能であり、認識可能です。 |

| 69-A | コンピュータリソースを介した情報へのパブリックアクセスをブロックするために発行された指示に仲介者が従わなかった | 7年までの投獄と罰金 | 犯罪は救済不可能であり、認識可能です。 |

| 69-B | サイバーセキュリティのためにコンピュータリソースを介してトラフィックデータまたは情報を監視および収集することに関して、意図的または故意にサブセクション(2)の規定に違反する仲介者 | 3年までの投獄と罰金 | 犯罪は救済可能であり、認識可能です。 |

| 70 | 第2項の規定に違反して、保護されたシステムへのアクセスを保護する、またはアクセスを保護しようとする人。70 | 10年以下のいずれかの説明の懲役および罰金 | 犯罪は救済不可能であり、認識可能です。 |

| 70-B | インドのコンピュータ緊急対応チームがインシデント対応の国家機関として機能します。必要な情報を証明できない、またはICERTが発行した指示に準拠しない、サービスプロバイダー、仲介業者、データセンターなど。 | 1年以下の懲役および/またはRsまでの罰金。1万ルピー | 犯罪は救済可能であり、認識できない |

| 71 | コントローラーへの認証局への不実表示 | 2年以下の懲役および/またはRs以下の罰金。1万ルピー。 | 犯罪は救済可能であり、認識できません。 |

| 72 | 守秘義務とプライバシーの侵害 | 2年以下の懲役および/またはRsまでの罰金。1万ルピー。 | 犯罪は救済可能であり、認識できません。 |

| 72-A | 合法的な契約に違反した情報の開示 | 3年以下の懲役および/またはRsまでの罰金。5万ルピー。 | 犯罪は認識可能、救済可能 |

| 73 | 特定の点で電子署名証明書の発行が誤り | 2年以下の懲役および/またはRsまでの罰金。1万ルピー | 犯罪は救済可能であり、認識できません。 |

| 74 | 詐欺目的の出版物 | 2年以下の懲役および/またはRsまでの罰金。1万ルピー | 犯罪は救済可能であり、認識できません。 |

犯罪の複合

IT法のセクション77-Aに従い、管轄裁判所は、法に基づいて3年を超える期間の懲役または懲役が科された犯罪を除き、犯罪を複合することができます。

次の場合、違反は複合されません。

被告人は、彼の以前の有罪判決のために、強化された罰または異なる種類の罰のいずれかに責任があります。または

犯罪は国の社会経済状況に影響を及ぼします。または

18歳未満の子供に対して犯罪が行われています。または

女性に対して犯罪が行われています。

この法律に基づいて犯罪を申し立てられた人は、裁判所に複利の申請をすることができます。その後、犯罪は裁判とCrのセクション265-Bおよび265-Cの規定のために保留されます。PCが適用されます。

サイバー法は、サイバー犯罪と戦う唯一の救世主です。国の情報に破られない安全を提供できるのは、厳格な法律によってのみです。インドのIT法は、サイバー犯罪の問題に取り組むための特別法として登場しました。この法律は、2008年の改正法によって強化されました。

サイバー犯罪は時々犯されますが、それでもほとんど報告されていません。したがって、法廷に到達するサイバー犯罪の事例は非常に少ないです。デジタル証拠の収集、保存、および評価には実際的な困難があります。したがって、この法律は、真に効果を発揮するまでにはまだまだ道のりがあります。

このチュートリアルでは、サイバー法とITセキュリティに関連する現在および主要なトピックをすべて網羅しようとしました。著名なサイバー法の専門家と最高裁判所の提唱者であるPavanDuggal氏の言葉を引用して、このチュートリアルを締めくくります。

議員は、インドのサイバー法のさまざまな欠陥を取り除き、技術的に中立にするという立派な仕事を補完する必要がありますが、それでも、国の期待と改正法の結果としての効果との間には大きなミスマッチがあったようです。新しい改正の最も奇妙で驚くべき側面は、これらの改正がインドのサイバー法をサイバー犯罪に優しい法律にすることを目指していることです。−サイバー犯罪者に対して非常に柔軟になり、心が穏やかな法律。既存の法律の下で彼らに与えられた罰の量を減らすことによってサイバー犯罪者を奨励することを選択する法律。.... IT法に基づいてサイバー犯罪の過半数を救済可能な犯罪として規定する法律。インドが世界の潜在的なサイバー犯罪の首都になる道を開く可能性が高い法律。

1. What is Cybercrime?

A.サイバー犯罪とは、サイバースペースで犯罪目的で行われるすべての活動を指します。インターネットは匿名であるため、悪党はさまざまな犯罪活動に従事しています。サイバー犯罪の分野はまだ始まったばかりであり、サイバースペースにおける新しい形態の犯罪活動が日を追うごとに最前線に来ています。

2. Do we have an exhaustive definition of Cybercrime?

A.いいえ、残念ながら、サイバー犯罪の完全な定義はありません。ただし、基本的に人間の感性を損なうオンライン活動は、サイバー犯罪と見なすことができます。

3. What are the various categories of Cybercrimes?

A. サイバー犯罪は基本的に3つの主要なカテゴリーに分類できます-

- 人に対するサイバー犯罪、

- 財産に対するサイバー犯罪、および

- 政府に対するサイバー犯罪。

4. Tell us more about Cybercrimes against persons.

A.人に対して犯されたサイバー犯罪には、児童ポルノの送信、電子メールを使用した嫌がらせ、サイバーストーキングなどのさまざまな犯罪が含まれます。わいせつなコンテンツの投稿と配布は、今日知られている最も重要なサイバー犯罪の1つです。

5. Is Cyber harassment also a Cybercrime?

A.サイバーハラスメントは明確なサイバー犯罪です。サイバースペースでは、さまざまな嫌がらせが発生しています。嫌がらせは、性的、人種的、宗教的、またはその他の場合があります。犯罪としてのサイバーハラスメントは、ネチズンのプライバシーを侵害する別の関連分野にもつながります。オンライン市民のプライバシーの侵害は、重大な性質のサイバー犯罪です。

6. What are Cybercrimes against property?

A. あらゆる形態の財産に対するサイバー犯罪には、サイバースペースへの不正なコンピューターの侵入、コンピューターの破壊行為、有害なプログラムの送信、コンピューター化された情報の不正な所持が含まれます。

7. Is hacking a Cybercrime?

A.ハッキングは、これまでに知られている最も重大なサイバー犯罪の1つです。見知らぬ人があなたの知らないうちにあなたのコンピュータシステムに侵入し、貴重な機密データを改ざんしたことを知るのは恐ろしい気持ちです。

苦い真実は、世界中のどのコンピュータシステムもハッキングの証拠を持っていないということです。どんなに安全に見えても、どのシステムもハッキングされる可能性があることに全会一致で同意しています。E-bay、Yahoo、Amazonなどの人気のある商用サイトで見られる最近のサービス拒否攻撃は、非常に危険であるとして徐々に浮上しているサイバー犯罪の新しいカテゴリです。

自分のプログラミング能力を使ってコンピュータやネットワークへの不正アクセスを取得することは、非常に重大な犯罪です。同様に、コンピュータシステムに取り返しのつかない損害を与える有害なコンピュータプログラムの作成と普及は、別の種類のサイバー犯罪です。

8. What is Cybercrime against Government?

A.サイバーテロリズムは、政府に対するサイバー犯罪の1つの明確な例です。インターネットの成長は、サイバースペースの媒体が個人やグループによって政府を脅かすために、また国の市民を恐怖に陥れるために使用されていることを示しています。この犯罪は、個人が政府や軍が管理するWebサイトをハッキングすると、テロリズムになります。

9. Is there any comprehensive law on Cybercrime today?

A.現在のところ、サイバー犯罪に関する包括的な法律は世界のどこにもありません。これが、FBIのような捜査機関がサイバースペースを非常に困難な地形であると判断している理由です。サイバー犯罪は、既存の法律によって完全にも部分的にもカバーされていないインターネット法の灰色の領域に分類されます。しかし、各国はサイバー犯罪に関する厳格な法律を制定するために重要な措置を講じています。

10. Is there any recent case which demonstrates the importance of having a cyber law on cybercrime within the national jurisdictions of countries?

A.ウイルス「Iloveyou」の最新のケースは、さまざまな国の管轄区域でサイバー犯罪に関するサイバー法を制定する必要があることを示しています。この機能のウェブ公開の時点で、ロイターは「フィリピンはコンピューター犯罪を扱う法律がないため、「ラブバグ」コンピューターウイルスの疑わしい作成者をまだ逮捕していない」と報告した。問題の事実は、フィリピンにはサイバー犯罪に関連する法律がないということです。

11. What is Vishing?

A.ビッシングは、電話システムを介した社会的影響力を利用する犯罪行為であり、ほとんどの場合、Voice over IP(VoIP)によって促進される機能を使用して、一般の人々からクレジットカードの詳細などの機密情報にアクセスします。この用語は、「音声」とフィッシングの組み合わせです。

12. What is Mail Fraud?

A. 郵便詐欺は、米国連邦法に基づく犯罪であり、刑事犯罪の委託の任意の時点で郵便システムが使用される金銭または貴重品を違法に取得しようとするスキームが含まれます。

13. What is ID Spoofing?

A. 電話網を使用して、実際の発信局の番号ではない番号を受信者の発信者IDディスプレイに表示するのが慣例です。

14. What is Cyber espionage?

A. これは、インターネット上の違法な搾取方法を使用して、軍事的、政治的、または経済的利益のために、個人、競合他社、ライバル、グループ、政府、および敵から秘密を取得する行為または慣行です。

15. What is the meaning of Sabotage?

A.妨害行為とは、文字通り、機械や材料への故意の損傷、または作業の中断を意味します。サイバースペースの文脈では、軍事活動で使用されるコンピューターや衛星の存在に対する脅威です。

16. Name the democratic country in which The Cyber Defamation law was first introduced.

A. 韓国は、この法律が最初に導入された最初の民主主義国です。

17. What are Bots?

A.ボットは、今日インターネットが直面している最も洗練されたタイプの犯罪ウェアの1つです。ボットは、サイバー犯罪者に代わってさまざまな自動化されたタスクを実行することにより、独自の名前を獲得します。それらは、インターネットでの「サービス拒否」攻撃に関与します。

18. What are Trojans and Spyware?

A. トロイの木馬とスパイウェアは、サイバー犯罪者が不正アクセスを取得し、攻撃の一部として被害者から情報を盗むために使用する可能性のあるツールです。

19. What are Phishing and Pharming?

A. フィッシングとファーミングは、犯罪者がインターネットを使用して他人から個人情報を盗むサイバー犯罪の一形態である個人情報の盗難を実行する最も一般的な方法です。

20. Mention some tips to prevent cyber-crimes.

ハッカーがフィッシング詐欺を作成して個人情報にアクセスする最新の方法を読んでください。

コンピューターにファイアウォールをインストールして、不要な脅威や攻撃を最小限に抑えます。

メールを開いたり、リンクをクリックしたりするときは注意してください。未確認のソースからコンテンツをダウンロードするときは、注意深く読む必要があります。

個人情報が保存されているWebサイトには強力なパスワードを作成します。