ペネトレーションテストと 脆弱性

一般に、これらの2つの用語、つまり侵入テストと脆弱性評価は、誤解やマーケティングの誇大宣伝のために、多くの人が同じ意味で使用しています。ただし、両方の用語は、目的やその他の手段の点で互いに異なります。ただし、違いを説明する前に、まず両方の用語を1つずつ理解しましょう。

ペネトレーションテスト

ペネトレーションテストは、情報セキュリティを破り、貴重なデータをハッキングしたり、組織の通常の機能を妨害したりすることを目的とした、外部または内部のサイバー攻撃者の行動を複製します。したがって、高度なツールと技術の助けを借りて、侵入テスター(別名ethical hacker)重要なシステムを制御し、機密データへのアクセスを取得するように努めます。

脆弱性評価

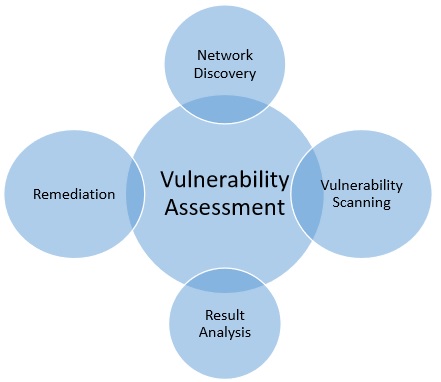

一方、脆弱性評価は、特定の環境におけるセキュリティの脆弱性を識別(発見)および測定(スキャン)する手法です。これは、情報セキュリティの位置付けの包括的な評価です(結果分析)。さらに、潜在的な弱点を特定し、それらの弱点を取り除くか、リスクレベルを下回るように適切な緩和策(改善策)を提供します。

次の図は、脆弱性評価をまとめたものです。

次の表は、侵入テストと脆弱性評価の基本的な違いを示しています。

| ペネトレーションテスト | 脆弱性の評価 |

|---|---|

| 攻撃の範囲を決定します。 | 特定のシステムの資産とリソースのディレクトリを作成します。 |

| 機密データの収集をテストします。 | 各リソースに対する潜在的な脅威を発見します。 |

| ターゲットを絞った情報を収集したり、システムを検査したりします。 | 利用可能なリソースに定量化可能な値と重要性を割り当てます。 |

| システムをクリーンアップし、最終レポートを提供します。 | 貴重なリソースの潜在的な脆弱性を軽減または排除しようとします。 |

| それは邪魔にならない、文書化と環境のレビューと分析です。 | 包括的な分析と、ターゲットシステムとその環境のレビューによる。 |

| 物理環境やネットワークアーキテクチャに最適です。 | ラボ環境に最適です。 |

| これは、重要なリアルタイムシステムを対象としています。 | これは、重要ではないシステムを対象としています。 |

どのオプションが実践に理想的ですか?

どちらの方法も機能とアプローチが異なるため、それぞれのシステムのセキュリティ上の位置によって異なります。ただし、侵入テストと脆弱性評価の基本的な違いのため、2番目の手法は最初の手法よりも有益です。

脆弱性評価は、弱点を特定し、それらを修正するための解決策を提供します。一方、侵入テストは、「誰でもシステムセキュリティに侵入できますか?侵入した場合、彼はどのような害を及ぼす可能性がありますか?」という質問にのみ答えます。

さらに、脆弱性評価はセキュリティシステムの改善を試み、より成熟した統合セキュリティプログラムを開発します。一方、侵入テストでは、セキュリティプログラムの有効性を把握することしかできません。

ここで見たように、脆弱性評価は侵入テストと比較してより有益であり、より良い結果をもたらします。しかし、専門家は、セキュリティ管理システムの一部として、完全に安全な環境を確保するために、両方の手法を定期的に実行する必要があると示唆しています。