SAPHANA管理者-ユーザープロビジョニング

SAP HANAのユーザーとロールの管理構成は、HANAシステムのアーキテクチャによって異なります。SAP HANAがBIプラットフォームツールと統合され、レポートデータベースとして機能する場合、エンドユーザーとロールはアプリケーションサーバーで管理されます。

エンドユーザーがSAPHANAデータベースに直接接続する場合、エンドユーザーと管理者の両方にHANAシステムのデータベースレイヤーでのユーザーとロールが必要です。

HANAデータベースを使用するすべてのユーザーには、必要な権限を持つデータベースユーザーが必要です。HANAシステムにアクセスするユーザーは、アクセス要件に応じて、テクニカルユーザーまたはエンドユーザーのいずれかになります。システムへのログオンが成功すると、必要な操作を実行するためのユーザーの権限が確認されます。その操作の実行は、ユーザーに付与されている特権によって異なります。これらの権限は、HANAセキュリティのロールを使用して付与できます。HANA Studioは、HANAデータベースシステムのユーザーとロールを管理するための強力なツールの1つです。

ユーザータイプ

ユーザータイプは、セキュリティポリシーと、ユーザープロファイルに割り当てられているさまざまな特権によって異なります。ユーザータイプは、テクニカルデータベースユーザーまたはエンドユーザーです。ユーザーは、目的を報告したり、データを操作したりするために、HANAシステムにアクセスする必要があります。

標準ユーザー

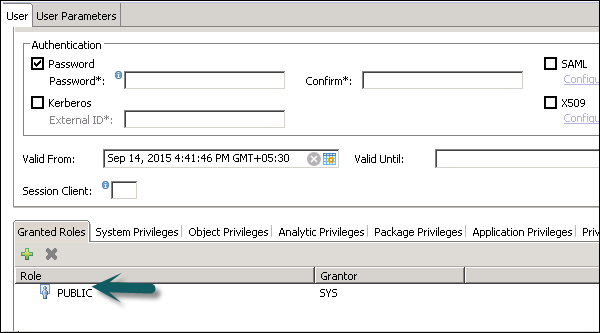

標準ユーザーとは、独自のスキーマでオブジェクトを作成し、システム情報モデルで読み取りアクセス権を持つことができるユーザーです。読み取りアクセスは、すべての標準ユーザーに割り当てられているPUBLICロールによって提供されます。

制限付きユーザー

制限付きユーザーとは、一部のアプリケーションでHANAシステムにアクセスし、HANAシステムに対するSQL権限を持たないユーザーです。これらのユーザーが作成されると、最初はアクセスできません。

制限付きユーザーと標準ユーザーを比較すると-

制限されたユーザーは、HANAデータベースまたは独自のスキーマにオブジェクトを作成できません。

標準ユーザーのようにプロファイルに追加された一般的なパブリックロールがないため、データベース内のデータを表示するためのアクセス権はありません。

HTTP / HTTPSを使用してのみHANAデータベースに接続できます。

HANAユーザー管理と役割管理

テクニカルデータベースユーザーは、データベースでの新しいオブジェクトの作成、他のユーザーへの特権の割り当て、パッケージ、アプリケーションなどの管理目的でのみ使用されます。

SAPHANAユーザー管理アクティビティ

ビジネスニーズとHANAシステムの構成に応じて、HANAスタジオなどのユーザー管理ツールを使用して実行できるさまざまなユーザーアクティビティがあります。

最も一般的な活動は次のとおりです。

- ユーザーを作成する

- ユーザーに役割を付与する

- 役割を定義および作成する

- ユーザーを削除する

- ユーザーパスワードをリセットする

- ログオン試行の失敗が多すぎた後、ユーザーを再アクティブ化する

- 必要に応じてユーザーを非アクティブ化する

HANAStudioでユーザーを作成する

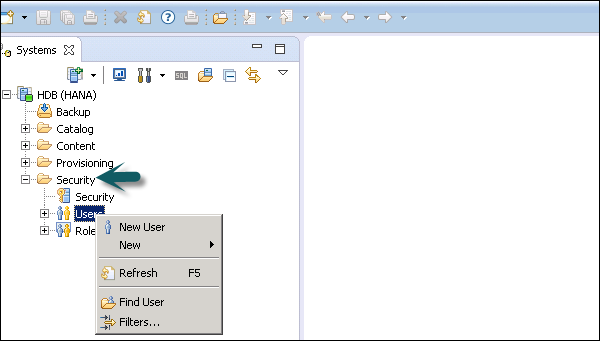

HANA Studioでユーザーとロールを作成できるのは、システム権限ROLEADMINを持つデータベースユーザーのみです。HANA Studioでユーザーとロールを作成するには、HANA管理者コンソールに移動します。システムビューに[セキュリティ]タブが表示されます。

[セキュリティ]タブを展開すると、[ユーザーと役割]のオプションが表示されます。新しいユーザーを作成するには、ユーザーを右クリックして[新しいユーザー]に移動します。ユーザーとユーザーパラメータを定義する新しいウィンドウが開きます。

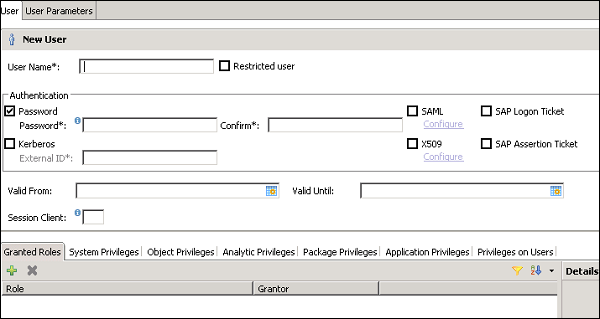

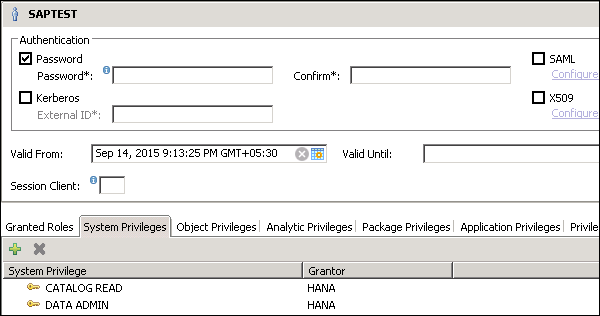

ユーザー名(委任)を入力し、[認証]フィールドにパスワードを入力します。新しいユーザーのパスワードを保存するときにパスワードが適用されます。制限付きユーザーを作成することもできます。

指定するロール名は、既存のユーザーまたはロールの名前と同じであってはなりません。パスワードルールには、最小のパスワード長と、パスワードの一部にする必要のある文字タイプ(下位、上位、数字、特殊文字)の定義が含まれています。

SAML、X509証明書、SAPログオンチケットなど、さまざまな認証方法を構成できます。データベース内のユーザーは、さまざまなメカニズムで認証できます。

パスワードを使用した内部認証メカニズム。

Kerberos、SAML、SAPログオンチケット、SAPアサーションチケット、X.509などの外部メカニズム。

ユーザーは、一度に複数のメカニズムで認証できます。ただし、Kerberosの1つのパスワードと1つのプリンシパル名のみが一度に有効になります。ユーザーがデータベースインスタンスに接続して操作できるようにするには、1つの認証メカニズムを指定する必要があります。

また、ユーザーの有効性を定義するオプションも提供します。日付を選択することで、有効期間を指定できます。有効性の指定は、オプションのユーザーパラメーターです。

デフォルトでSAPHANAデータベースとともに提供されるユーザーがいくつかあります:SYS、SYSTEM、_SYS_REPO、_SYS_STATISTICS。

これが完了したら、次はユーザープロファイルの権限を定義します。

ユーザープロファイルに対する特権の種類

ユーザープロファイルに追加できる特権にはさまざまな種類があります。

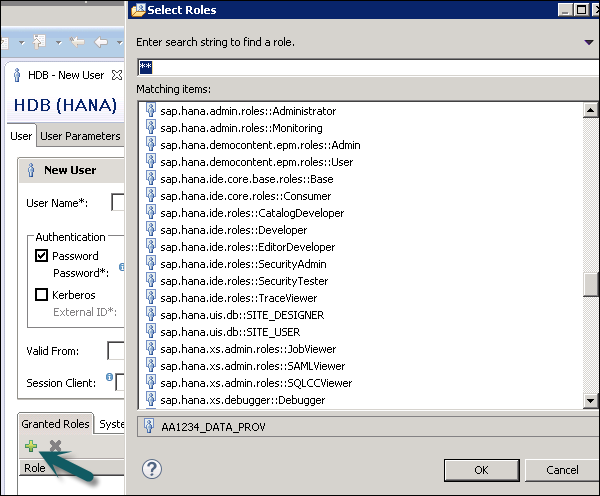

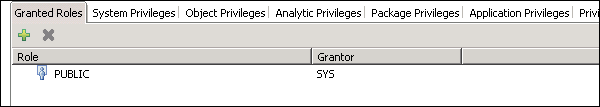

付与された役割

これは、組み込みのsap.hanaロールをユーザープロファイルに追加したり、[ロール]タブで作成されたカスタムロールを追加したりするために使用されます。カスタムロールを使用すると、アクセス要件に従ってロールを定義でき、これらのロールをユーザープロファイルに直接追加できます。これにより、さまざまなアクセスタイプで毎回オブジェクトを覚えてユーザープロファイルに追加する必要がなくなります。

公的役割

これは一般的な役割であり、デフォルトですべてのデータベースユーザーに割り当てられます。このロールには、システムビューへの読み取り専用アクセスと、一部のプロシージャの実行権限が含まれています。これらの役割を取り消すことはできません。

モデリング

SAPHANAスタジオで情報モデラーを使用するために必要なすべての権限が含まれています。

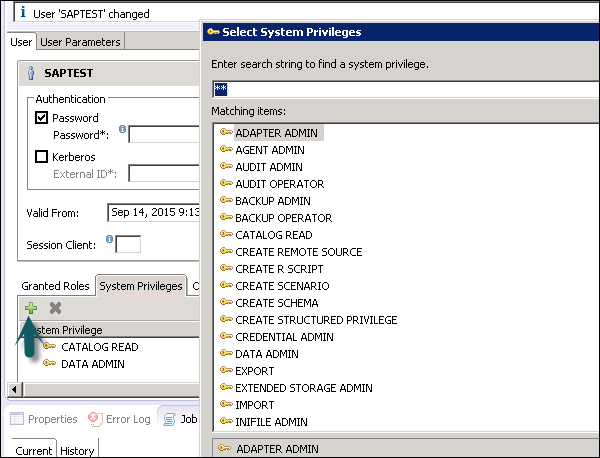

システム権限

ユーザープロファイルに追加できるシステム権限にはさまざまな種類があります。システム権限をユーザープロファイルに追加するには、(+)記号をクリックします。

システム権限は、バックアップ/復元、ユーザー管理、インスタンスの開始と停止などに使用されます。

コンテンツ管理者

これには、MODELINGロールと同様の特権が含まれていますが、このロールが他のユーザーにこれらの特権を付与できることに加えて。また、インポートされたオブジェクトを操作するためのリポジトリ権限も含まれています。

データ管理者

これは、オブジェクトからユーザープロファイルにデータを追加するために必要な別のタイプの特権です。

以下は、サポートされている一般的なシステム権限です。

ATTACH DEBUGGER−別のユーザーによって呼び出されたプロシージャコールのデバッグを許可します。さらに、対応するプロシージャのDEBUG特権が必要です。

AUDIT ADMIN−次の監査関連コマンドの実行を制御します:CREATE AUDIT POLICY、DROP AUDIT POLICY、ALTER AUDIT POLICY、および監査構成の変更。AUDIT_LOGシステムビューへのアクセスも許可します。

AUDIT OPERATOR−次のコマンドの実行を許可します:ALTER SYSTEM CLEARAUDITLOG。AUDIT_LOGシステムビューへのアクセスも許可します。

BACKUP ADMIN −バックアップおよびリカバリ手順を定義および開始するためのBACKUPおよびRECOVERYコマンドを許可します。

BACKUP OPERATOR −BACKUPコマンドがバックアッププロセスを開始することを許可します。

CATALOG READ−すべてのシステムビューへのフィルタリングされていない読み取り専用アクセスをユーザーに許可します。通常、これらのビューのコンテンツは、アクセスするユーザーの権限に基づいてフィルタリングされます。

CREATE SCHEMA− CREATESCHEMAコマンドを使用してデータベーススキーマの作成を許可します。デフォルトでは、各ユーザーは1つのスキーマを所有します。この特権により、ユーザーは追加のスキーマを作成できます。

CREATE STRUCTURED PRIVILEGE−構造化特権(分析特権)の作成を許可します。分析特権の所有者のみが、他のユーザーまたはロールにその特権をさらに付与または取り消すことができます。

CREDENTIAL ADMIN −資格情報コマンドCREATE / ALTER / DROPCREDENTIALを許可します。

DATA ADMIN−システムビューのすべてのデータの読み取りを許可します。また、SAP HANAデータベース内の任意のデータ定義言語(DDL)コマンドの実行を可能にします。この権限を持つユーザーは、アクセス権限を持たないデータ格納テーブルを選択または変更することはできませんが、テーブルを削除したり、テーブル定義を変更したりすることはできます。

DATABASE ADMIN − CREATE、DROP、ALTER、RENAME、BACKUP、RECOVERYなど、マルチデータベース内のデータベースに関連するすべてのコマンドを許可します。

EXPORT− EXPORT TABLEコマンドを使用して、データベースでのエクスポートアクティビティを許可します。この特権に加えて、ユーザーはエクスポートされるソーステーブルに対するSELECT特権を必要とすることに注意してください。

IMPORT− IMPORTコマンドを使用して、データベースでのインポートアクティビティを承認します。この特権に加えて、ユーザーはインポートするターゲットテーブルに対するINSERT特権を必要とすることに注意してください。

INIFILE ADMIN −システム設定の変更を許可します。

LICENSE ADMIN − SET SYSTEMLICENSEコマンドに新しいライセンスのインストールを許可します。

LOG ADMIN − ALTER SYSTEM LOGGING [ON | OFF]コマンドを許可して、ログフラッシュメカニズムを有効または無効にします。

MONITOR ADMIN −EVENTのALTERSYSTEMコマンドを許可します。

OPTIMIZER ADMIN −クエリオプティマイザの動作に影響を与えるSQL PLANCACHEおよびALTERSYSTEM UPDATESTATISTICSコマンドに関するALTERSYSTEMコマンドを許可します。

RESOURCE ADMIN−システムリソースに関するコマンドを承認します。たとえば、ALTER SYSTEM RECLAIMDATAVOLUMEおよびALTERSYSTEM RESET MONITORINGVIEWです。また、管理コンソールで使用できるコマンドの多くを承認します。

ROLE ADMIN− CREATEROLEおよびDROPROLEコマンドを使用して、ロールの作成と削除を許可します。また、GRANTコマンドとREVOKEコマンドを使用してロールの付与と取り消しを許可します。

アクティブ化されたロール、つまり作成者が事前定義されたユーザー_SYS_REPOであるロールは、他のロールまたはユーザーに付与したり、直接ドロップしたりすることはできません。ROLEADMIN特権を持つユーザーもそうすることができません。アクティブ化されたオブジェクトに関するドキュメントを確認してください。

SAVEPOINT ADMIN − ALTER SYSTEM SAVEPOINTコマンドを使用して、セーブポイントプロセスの実行を許可します。

SAP HANAデータベースのコンポーネントは、新しいシステム権限を作成できます。これらの特権は、システム特権の最初の識別子としてcomponent-nameを使用し、2番目の識別子としてcomponentprivilege-nameを使用します。

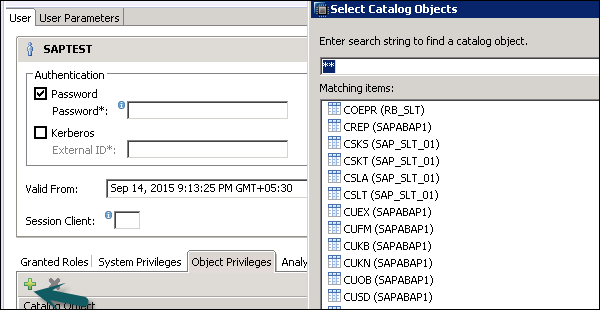

オブジェクト/ SQL権限

オブジェクト特権は、SQL特権とも呼ばれます。これらの権限は、テーブル、ビュー、スキーマの選択、挿入、更新、削除などのオブジェクトへのアクセスを許可するために使用されます。

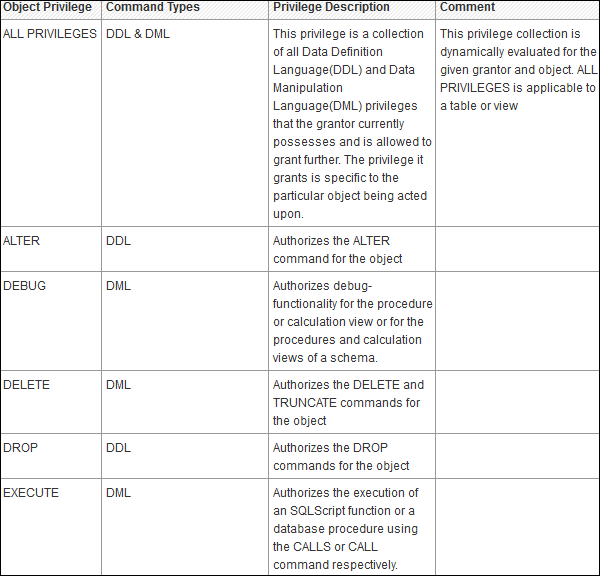

オブジェクト権限の種類は次のとおりです-

実行時にのみ存在するデータベースオブジェクトに対するオブジェクト特権。

計算ビューなど、リポジトリで作成されたアクティブ化されたオブジェクトに対するオブジェクト権限。

リポジトリで作成されたアクティブ化されたオブジェクトを含むスキーマに対するオブジェクト権限。

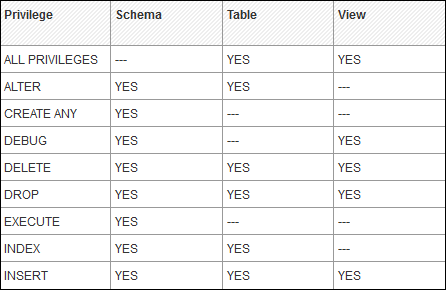

オブジェクト/ SQL特権は、データベースオブジェクトに対するすべてのDDLおよびDML特権のコレクションです。

以下は、一般的にサポートされているオブジェクト権限です。

HANAデータベースには複数のデータベースオブジェクトがあるため、すべての特権がすべての種類のデータベースオブジェクトに適用できるわけではありません。

オブジェクト特権とデータベースオブジェクトへの適用性。

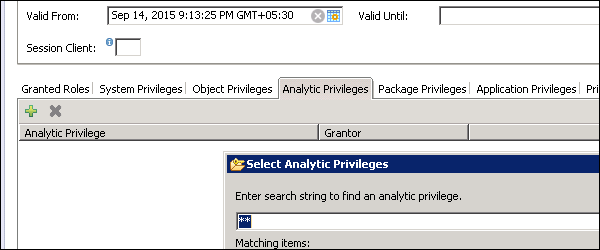

ユーザープロファイルの分析権限

同じビューのデータに、そのデータに関連する要件がない他のユーザーがアクセスできないようにする必要がある場合があります。

分析権限は、オブジェクトレベルでHANA情報ビューへのアクセスを制限するために使用されます。分析権限で行および列レベルのセキュリティを適用できます。

分析特権は次の目的で使用されます-

- 特定の値の範囲に対する行および列レベルのセキュリティの割り当て

- ビューをモデル化するための行および列レベルのセキュリティの割り当て

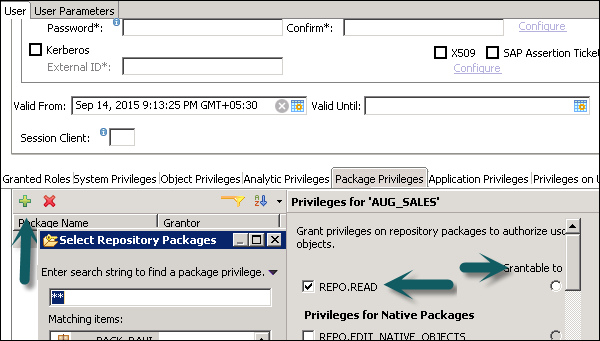

パッケージ特権

SAP HANAリポジトリでは、特定のユーザーまたはロールのパッケージ認証を設定できます。パッケージ権限は、データモデル(分析ビューまたは計算ビュー)またはリポジトリオブジェクトへのアクセスを許可するために使用されます。リポジトリパッケージに割り当てられているすべての権限は、すべてのサブパッケージにも割り当てられています。割り当てられたユーザー認証を他のユーザーに渡すことができるかどうかについても言及できます。

パッケージ権限をユーザープロファイルに追加する手順-

Step 1− HANAスタジオの[ユーザー作成]の下の[パッケージ特権]タブをクリック→(+)記号を選択して、1つ以上のパッケージを追加します。Ctrlキーを使用して、複数のパッケージを選択します。

Step 2 − [リポジトリパッケージの選択]ダイアログで、パッケージ名の全部または一部を使用して、アクセスを許可するリポジトリパッケージを見つけます。

Step 3 −アクセスを許可する1つ以上のリポジトリパッケージを選択すると、選択したパッケージが[パッケージ権限]タブに表示されます。

次の付与権限は、ユーザーがオブジェクトを変更することを許可するためにリポジトリパッケージで使用されます-

REPO.READ −選択したパッケージおよびデザイン時オブジェクト(ネイティブおよびインポートの両方)への読み取りアクセス

REPO.EDIT_NATIVE_OBJECTS −パッケージ内のオブジェクトを変更する権限

Grantable to Others

これに「はい」を選択すると、割り当てられたユーザー認証を他のユーザーに渡すことができます。

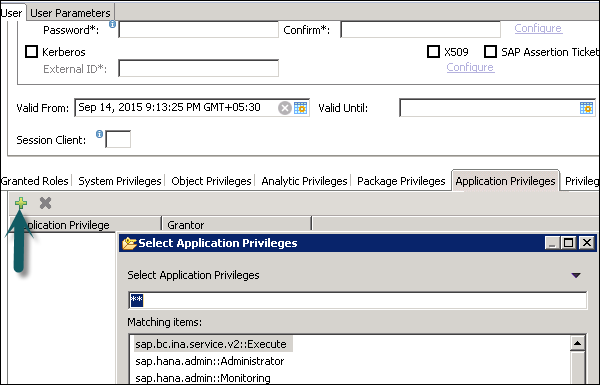

アプリケーション特権

HANAXSアプリケーションへのアクセス許可を定義するために使用されるユーザープロファイルのアプリケーション特権。これは、個々のユーザーまたはユーザーのグループに割り当てることができます。アプリケーション特権を使用して、データベース管理者に高度な機能を提供したり、通常のユーザーに読み取り専用アクセスを提供したりするなど、同じアプリケーションにさまざまなレベルのアクセスを提供することもできます。

ユーザープロファイルでアプリケーション固有の特権を定義したり、ユーザーのグループを追加したりするには、次の特権を使用する必要があります-

- アプリケーション特権ファイル(.xsprivileges)

- アプリケーションアクセスファイル(.xsaccess)

- ロール定義ファイル(<RoleName> .hdbrole)