セキュリティテスト-Webアプリケーションのハッキング

攻撃を実行するための参照として利用できるさまざまな方法論/アプローチがあります。

Webアプリケーション-ペネトレーションテストの方法論

攻撃モデルを開発する際には、以下の基準を考慮に入れることができます。

以下のリストの中で、OWASPが最もアクティブであり、多くの貢献者がいます。Webアプリを設計する前に、各開発チームが考慮に入れるOWASPテクニックに焦点を当てます。

PTES-侵入テスト実行基準

OSSTMM-オープンソースのセキュリティテスト方法論マニュアル

OWASPテスト手法-オープンWebアプリケーションセキュリティプロトコル

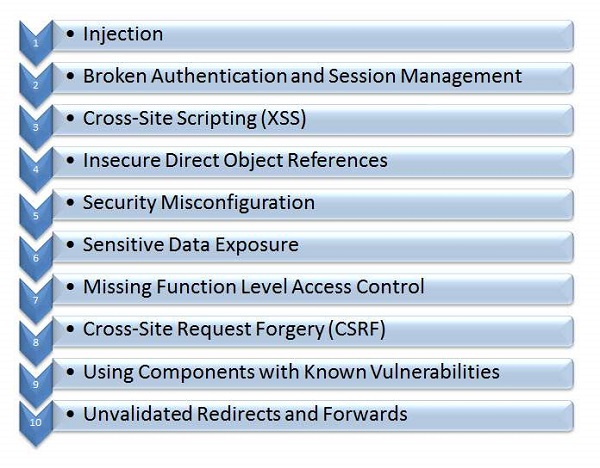

OWASPトップ10

Open Web Application Security Protocolチームは、近年Webでより蔓延している上位10の脆弱性をリリースしました。以下は、Webベースのアプリケーションでより一般的なセキュリティ上の欠陥のリストです。

アプリケーション-ハンズオン

それぞれの手法を理解するために、サンプルアプリケーションを使用してみましょう。学習目的でセキュリティ上の欠陥を明示的に開発したJ2EEアプリケーションである「WebGoat」に対して攻撃を実行します。

webgoatプロジェクトに関する完全な詳細は見つけることができます https://www.owasp.org/index.php/Category:OWASP_WebGoat_Project。WebGoatアプリケーションをダウンロードするには、次の場所に移動します。https://github.com/WebGoat/WebGoat/wiki/Installation-(WebGoat-6.0) とgotoダウンロードセクション。

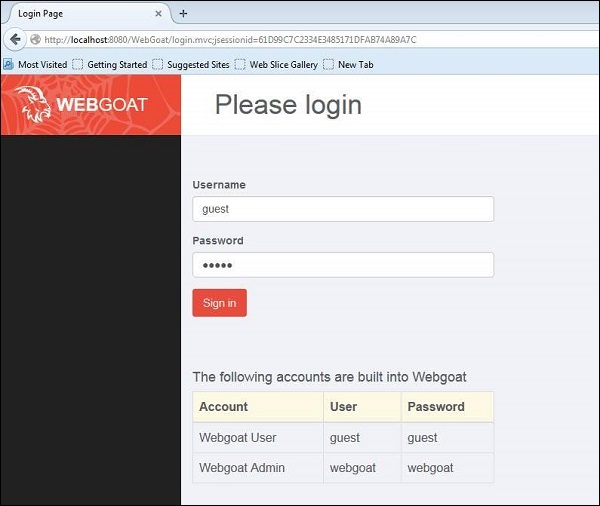

ダウンロードしたアプリケーションをインストールするには、まずポート8080でアプリケーションが実行されていないことを確認します。アプリケーションは、java -jarWebGoat-6.0.1-war-exec.jarという1つのコマンドを使用するだけでインストールできます。詳細については、WebGoatのインストールをご覧ください。

インストール後、次の場所に移動してアプリケーションにアクセスできるようになります。 http://localhost:8080/WebGoat/attack このページは次のように表示されます。

ログインページに表示されているゲストまたは管理者の資格情報を使用できます。

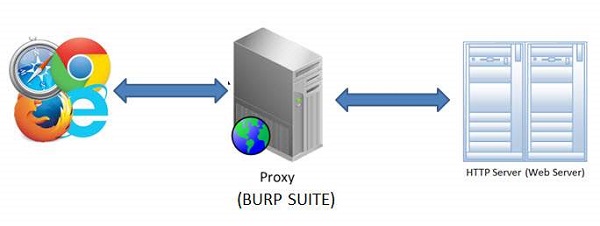

Webプロキシ

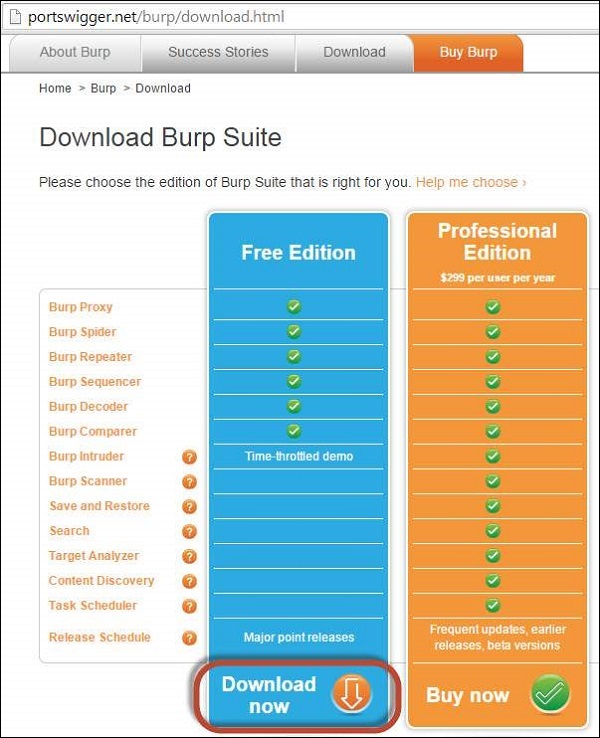

クライアント(ブラウザ)とサーバー(この場合はWebgoatアプリケーションがホストされているシステム)間のトラフィックを傍受するには、Webプロキシを使用する必要があります。からダウンロードできるBurpProxyを使用しますhttps://portswigger.net/burp/download.html

以下に示すように、無料版のburpsuiteをダウンロードすれば十分です。

BurpSuiteの設定

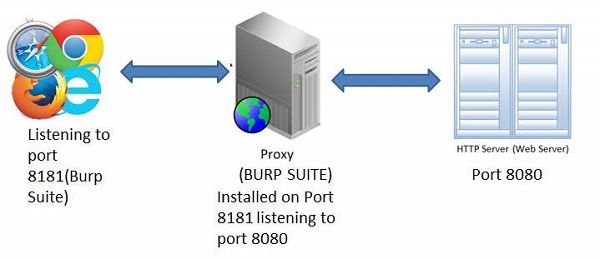

Burp Suiteは、ブラウザとWebサーバーが送受信する情報の各パケットを傍受できるWebプロキシです。これは、クライアントが情報をWebサーバーに送信する前にコンテンツを変更するのに役立ちます。

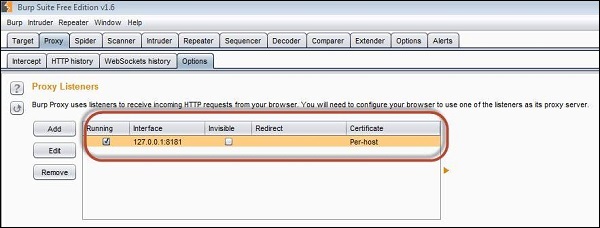

Step 1−以下に示すように、アプリはポート8080にインストールされ、Burpはポート8181にインストールされます。以下に示すように、Burp Suiteを起動し、ポート8181で起動するために次の設定を行います。

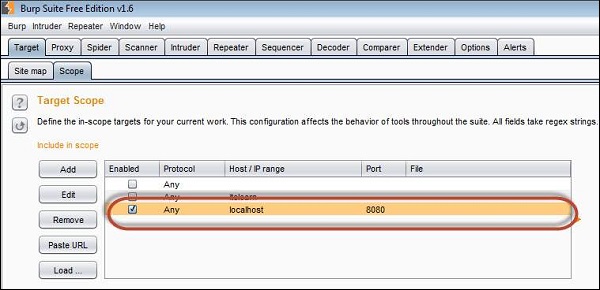

Step 2− Burp Suiteがトラフィックを傍受できるように、Burpがアプリケーションがインストールされているポート#8080をリッスンしていることを確認する必要があります。この設定は、以下に示すように、BurpSuiteの[スコープ]タブで行う必要があります。

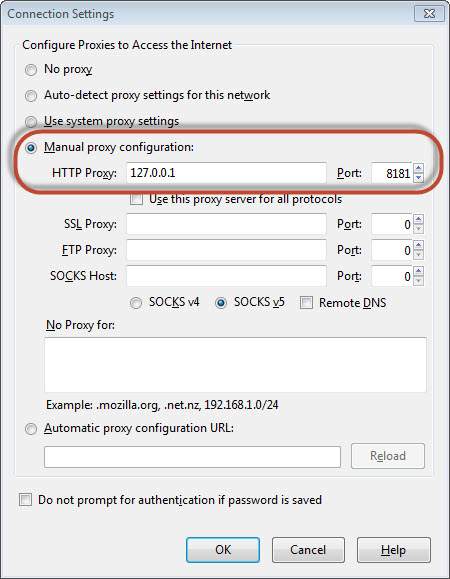

Step 3−次に、ブラウザのプロキシ設定を行って、ポート8181(Burp Suiteポート)をリッスンします。したがって、以下に示すように、クライアント(ブラウザ)とサーバー(Webサーバー)間のトラフィックをインターセプトするようにWebプロキシを構成しました。

Step 4 −以下に示す簡単なワークフロー図を使用して、構成のスナップショットを以下に示します。