Splunk-スケジュールとアラート

スケジューリングは、ユーザーの介入なしにレポートを自動的に実行するトリガーを設定するプロセスです。以下は、レポートのスケジュールの使用法です-

同じレポートを異なる間隔(月次、週次、または日次)で実行することにより、その特定の期間の結果を取得できます。

ユーザーがダッシュボードを開く前にレポートの実行がバックグラウンドで終了するため、ダッシュボードのパフォーマンスが向上します。

実行が終了した後、電子メールでレポートを自動的に送信します。

スケジュールの作成

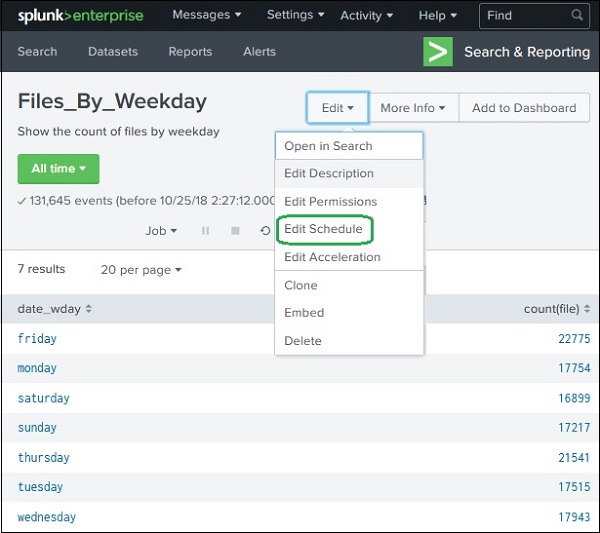

スケジュールは、レポートのスケジュール機能を編集することによって作成されます。私たちはに行きますEdit Schedule 下の画像に示すように、[編集]ボタンのオプション。

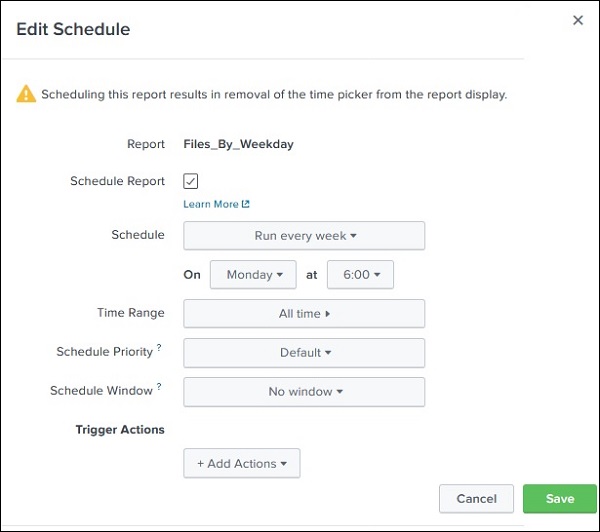

[スケジュールの編集]ボタンをクリックすると、スケジュールを作成するためのすべてのオプションをレイアウトする次の画面が表示されます。

以下の例では、すべてのデフォルトオプションを使用しており、レポートは毎週月曜日の午前6時に実行されるようにスケジュールされています。

スケジューリングの重要な機能

スケジューリングの重要な機能は次のとおりです-

Time Range−レポートがデータをフェッチする必要がある時間範囲を示します。過去15分、過去4時間、または先週などになります。

Schedule Priority −同時に複数のレポートがスケジュールされている場合、これにより特定のレポートの優先度が決まります。

Schedule Window−同じ優先度のレポートスケジュールが複数ある場合は、このウィンドウ中いつでもレポートを実行するのに役立つ時間ウィンドウを選択できます。5分であれば、レポートはスケジュールされた時間から5分以内に実行されます。これは、実行時間を分散することにより、スケジュールされたレポートのパフォーマンスを向上させるのに役立ちます。

アクションのスケジュール

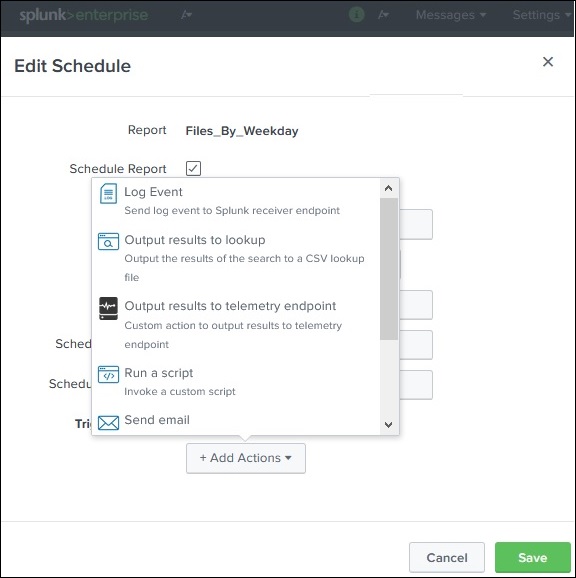

スケジュールアクションは、レポートの実行後にいくつかの手順を実行することを目的としています。たとえば、レポートの実行ステータスを記載した電子メールを送信したり、別のスクリプトを実行したりできます。このようなアクションは、をクリックしてオプションを設定することで実行できます。Add Actions 以下に示すボタン-

アラート

Splunkアラートは、ユーザーが定義した特定の基準が満たされたときにトリガーされるアクションです。アラートの目的は、アクションのログ記録、電子メールの送信、またはルックアップファイルへの結果の出力などです。

アラートの作成

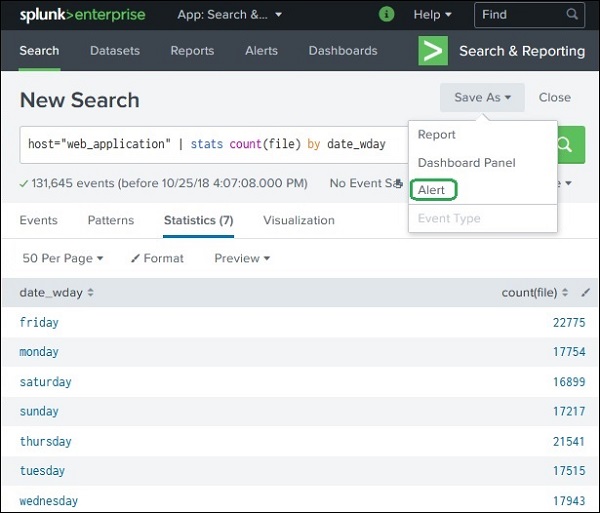

検索クエリを実行し、その結果をアラートとして保存することで、アラートを作成します。以下のスクリーンショットでは、日ごとのファイル数を検索し、を選択して結果をアラートとして保存しています。Save As オプション。

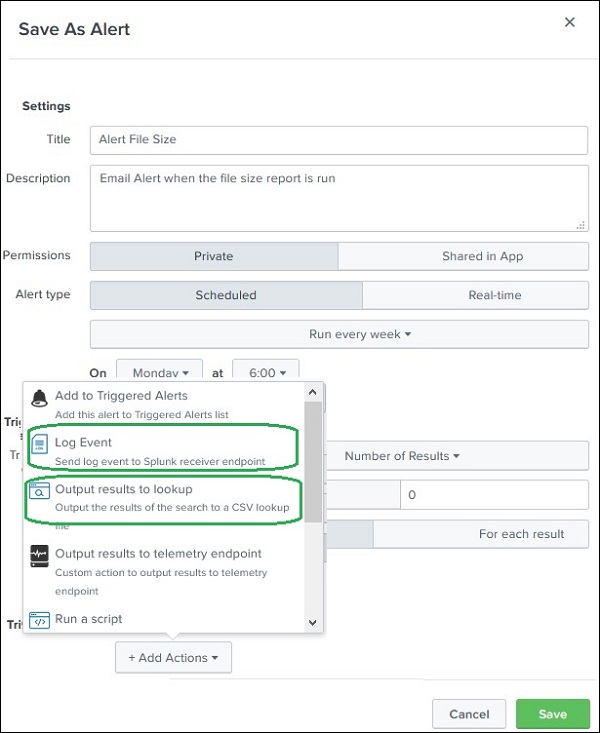

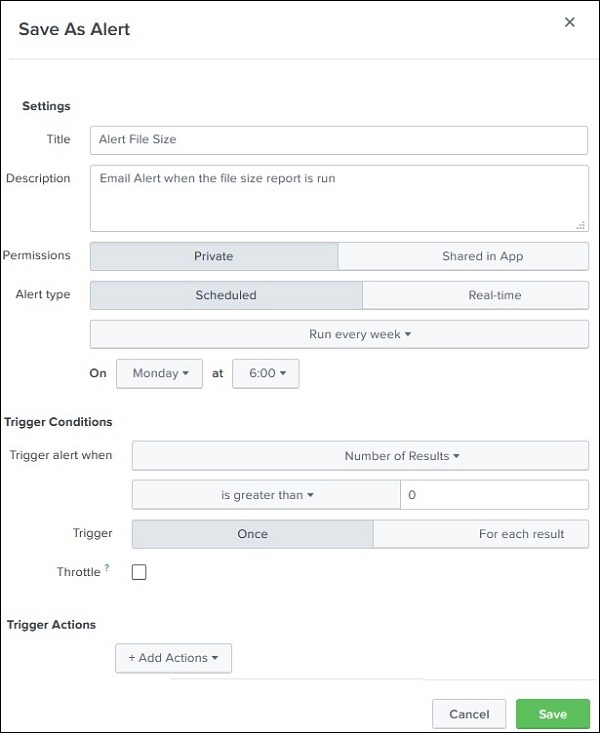

次のスクリーンショットでは、アラートのプロパティを構成します。下の画像は設定画面を示しています-

これらの各オプションの目的と選択について、以下で説明します。

Title −アラートの名前です。

Description −アラートの機能の詳細な説明です。

Permission−その値によって、アラートにアクセス、実行、または編集できるユーザーが決まります。プライベートと宣言された場合、アラートの作成者のみがすべての権限を持ちます。他の人がアクセスするには、オプションを次のように変更する必要がありますShared in App。この場合、誰もが読み取りアクセス権を持っていますが、パワーユーザーだけがアラートの編集アクセス権を持っています。

Alert Type−スケジュールされたアラートは、事前定義された間隔で実行されます。その実行時間は、ドロップダウンから選択された日時によって定義されます。ただし、リアルタイムアラートの他のオプションを使用すると、検索がバックグラウンドで継続的に実行されます。条件が満たされるたびに、アラートアクションが実行されます。

Trigger condition−トリガー条件は、トリガーに記載されている基準をチェックし、アラート基準が満たされた場合にのみ変更を開始します。検索結果の結果の数、ソースの数、またはホストの数を定義して、アラートをトリガーできます。1回設定すると、結果条件が満たされたときに1回だけ実行されますが、For 各結果の場合、トリガー条件が満たされた結果セットのすべての行に対して実行されます。

Trigger Actions−トリガーアクションは、トリガー条件が満たされたときに、目的の出力を提供したり、電子メールを送信したりできます。以下の画像は、Splunkで利用可能な重要なトリガーアクションの一部を示しています。