윤리적 해킹-열거

열거는 윤리적 해킹의 첫 번째 단계, 즉 "정보 수집"에 속합니다. 이는 공격자가 피해자와 능동적 인 연결을 설정하고 시스템을 더욱 악용하는 데 사용할 수있는 가능한 한 많은 공격 벡터를 발견하는 프로세스입니다.

열거는 다음에 대한 정보를 얻는 데 사용할 수 있습니다.

- 네트워크 공유

- SNMP 데이터 (제대로 보안되지 않은 경우)

- IP 테이블

- 다른 시스템의 사용자 이름

- 비밀번호 정책 목록

열거는 시스템이 제공하는 서비스에 따라 다릅니다. 그들은-

- DNS 열거

- NTP 열거

- SNMP 열거

- Linux / Windows 열거

- SMB 열거

이제 열거에 널리 사용되는 몇 가지 도구에 대해 설명하겠습니다.

NTP 스위트

NTP Suite는 NTP 열거에 사용됩니다. 이는 네트워크 환경에서 호스트가 시간을 업데이트하는 데 도움이되는 다른 기본 서버를 찾을 수 있고 시스템을 인증하지 않고도 수행 할 수 있기 때문에 중요합니다.

다음 예를 살펴보십시오.

ntpdate 192.168.1.100 01 Sept 12:50:49 ntpdate[627]:

adjust time server 192.168.1.100 offset 0.005030 sec

or

ntpdc [-ilnps] [-c command] [hostname/IP_address]

root@test]# ntpdc -c sysinfo 192.168.1.100

***Warning changing to older implementation

***Warning changing the request packet size from 160 to 48

system peer: 192.168.1.101

system peer mode: client

leap indicator: 00

stratum: 5

precision: -15

root distance: 0.00107 s

root dispersion: 0.02306 s

reference ID: [192.168.1.101]

reference time: f66s4f45.f633e130, Sept 01 2016 22:06:23.458

system flags: monitor ntp stats calibrate

jitter: 0.000000 s

stability: 4.256 ppm

broadcastdelay: 0.003875 s

authdelay: 0.000107 senum4linux

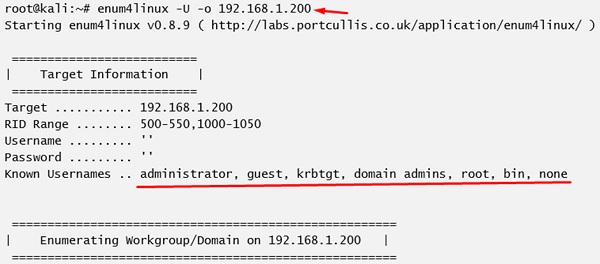

enum4linux는 Linux 시스템을 열거하는 데 사용됩니다. 다음 스크린 샷을보고 대상 호스트에있는 사용자 이름을 어떻게 찾았는지 살펴보십시오.

smtp-user-enum

smtp-user-enum은 SMTP 서비스를 사용하여 사용자 이름을 추측하려고합니다. 어떻게 작동하는지 이해하려면 다음 스크린 샷을 살펴보십시오.

빠른 수정

사용하지 않는 모든 서비스를 비활성화하는 것이 좋습니다. 시스템이 실행중인 서비스의 OS 열거 가능성을 줄입니다.