윤리적 해킹-착취

Exploitation은 해커가 시스템을 제어하여 취약점을 악용 할 수 있도록 프로그래밍 된 소프트웨어 또는 스크립트의 한 부분입니다. 해커는 일반적으로 Nessus, Nexpose, OpenVAS 등과 같은 취약성 스캐너를 사용하여 이러한 취약성을 찾습니다.

Metasploit은 시스템의 취약성을 찾는 강력한 도구입니다.

취약점을 기반으로 익스플로잇을 찾습니다. 여기에서는 사용할 수있는 최고의 취약성 검색 엔진에 대해 설명합니다.

익스플로잇 데이터베이스

www.exploit-db.com 은 취약점과 관련된 모든 익스플로잇을 찾을 수있는 곳입니다.

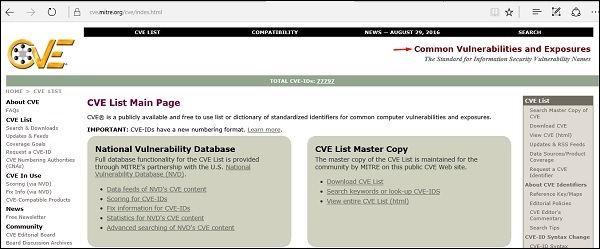

일반적인 취약성 및 노출

CVE (Common Vulnerabilities and Exposures)는 정보 보안 취약성 이름의 표준입니다. CVE는 공개적으로 알려진 정보 보안 취약성 및 노출에 대한 사전입니다. 공용으로 사용할 수 있습니다.https://cve.mitre.org

국가 취약성 데이터베이스

NVD (National Vulnerability Database)는 미국 정부의 표준 기반 취약성 관리 데이터 저장소입니다. 이 데이터는 취약성 관리, 보안 측정 및 규정 준수를 자동화 할 수 있습니다. 이 데이터베이스는-https://nvd.nist.gov

NVD에는 보안 체크리스트, 보안 관련 소프트웨어 결함, 잘못된 구성, 제품 이름 및 영향 지표 데이터베이스가 포함됩니다.

일반적으로 두 가지 유형의 공격이 있음을 알 수 있습니다.

Remote Exploits− 원격 시스템이나 네트워크에 액세스 할 수없는 악용 유형입니다. 해커는 원격 악용을 사용하여 원격 위치에있는 시스템에 액세스합니다.

Local Exploits − 로컬 익스플로잇은 일반적으로 로컬 시스템에 액세스 할 수 있지만 자신의 권한을 무시하려는 시스템 사용자가 사용합니다.

빠른 수정

취약점은 일반적으로 누락 된 업데이트로 인해 발생하므로 일주일에 한 번과 같이 정기적으로 시스템을 업데이트하는 것이 좋습니다.

Windows 환경에서는 제어판 → 시스템 및 보안 → Windows 업데이트에서 사용 가능한 옵션을 사용하여 자동 업데이트를 활성화 할 수 있습니다.

Linux Centos에서는 다음 명령을 사용하여 자동 업데이트 패키지를 설치할 수 있습니다.

yum -y install yum-cron