모바일 보안-공격 벡터

정의에 따라 Attack Vector 해커가 종종 호출되는 "불량 코드"를 삽입하기 위해 다른 컴퓨팅 장치 또는 네트워크에 액세스하는 데 사용하는 방법 또는 기술입니다. payload. 이 벡터는 해커가 시스템 취약성을 악용하는 데 도움이됩니다. 이러한 공격 벡터의 대부분은이 시스템의 가장 약한 점이므로 인간 요소를 이용합니다. 다음은 해커가 동시에 사용할 수있는 공격 벡터 프로세스의 개략적 표현입니다.

모바일 공격 벡터 중 일부는 다음과 같습니다.

악성 코드

바이러스 및 루트킷

응용 프로그램 수정

OS 수정

데이터 유출

조직을 떠나는 데이터

화면 인쇄

USB로 복사 및 백업 손실

데이터 변조

다른 응용 프로그램에 의한 수정

감지되지 않은 조작 시도

탈옥 된 기기

데이터 손실

장치 손실

무단 장치 액세스

애플리케이션 취약성

공격 벡터의 결과

공격 벡터는 설명 된대로 해킹 프로세스이며 성공적입니다. 다음은 모바일 장치에 미치는 영향입니다.

Losing your data − 모바일 장치가 해킹되었거나 바이러스가 유입 된 경우 저장된 모든 데이터가 손실되어 공격자가 가져갑니다.

Bad use of your mobile resources− 이는 네트워크 또는 모바일 장치가 과부하 상태가되어 정품 서비스에 액세스 할 수 없음을 의미합니다. 더 나쁜 시나리오에서는 해커가 다른 시스템이나 네트워크를 연결하는 데 사용됩니다.

Reputation loss− Facebook 계정 또는 비즈니스 이메일 계정이 해킹 된 경우 해커는 친구, 비즈니스 파트너 및 기타 연락처에 가짜 메시지를 보낼 수 있습니다. 이것은 당신의 평판을 손상시킬 수 있습니다.

Identity theft − 사진, 성명, 주소, 신용 카드 등 신분 도용이 발생할 수 있으며 범죄에 사용될 수 있습니다.

모바일 공격 분석

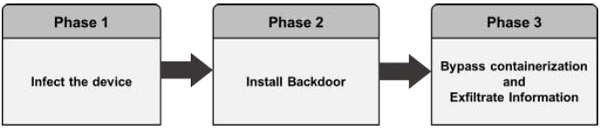

다음은 모바일 공격의 구조를 개략적으로 나타낸 것입니다. 공격 벡터를 포함하는 감염 단계에서 시작됩니다.

장치 감염

모바일 스파이웨어로 장치를 감염시키는 것은 Android 및 iOS 장치에서 다르게 수행됩니다.

Android− 사용자는 일반적으로 사회 공학 공격을 사용하여 시장 또는 타사 애플리케이션에서 앱을 다운로드하도록 속입니다. 원격 감염은 또한 MitM (Man-in-the-Middle) 공격을 통해 수행 될 수 있습니다.이 공격은 적극적인 공격자가 사용자의 모바일 통신을 가로 채서 악성 코드를 삽입합니다.

iOS− iOS 감염에는 모바일에 대한 물리적 액세스가 필요합니다. 장치 감염은 JailbreakME 익스플로잇과 같은 제로 데이 악용을 통해서도 가능합니다.

백도어 설치

백도어를 설치하려면 Android 기기를 루팅하고 Apple 기기를 탈옥하는 관리자 권한이 필요합니다. 장치 제조업체가 루팅 / 탈옥 감지 메커니즘을 배치 했음에도 불구하고 모바일 스파이웨어는 쉽게 우회합니다.

Android − 루팅 감지 메커니즘은 의도적 인 루팅에 적용되지 않습니다.

iOS − 탈옥 한“커뮤니티”는 격렬하고 동기를 부여합니다.

암호화 메커니즘 우회 및 정보 유출

스파이웨어는 암호화 된 이메일 및 메시지와 같은 모바일 콘텐츠를 일반 텍스트로 공격자 서버에 보냅니다. 스파이웨어는 보안 컨테이너를 직접 공격하지 않습니다. 사용자가 데이터를 읽기 위해 보안 컨테이너에서 데이터를 가져 오는 지점에서 데이터를 가져옵니다. 이 단계에서 사용자의 사용을 위해 콘텐츠가 해독되면 스파이웨어가 콘텐츠를 제어하여 전송합니다.

성공적으로 손상된 모바일에서 해커가 어떻게 이익을 얻을 수 있습니까?

대부분의 경우 우리 대부분은 모바일이 해킹 된 경우 잃을 수있는 것을 생각합니다. 대답은 간단합니다. 개인 정보를 잃게됩니다. 우리의 장치는 해커가 우리를 관찰하는 감시 시스템이 될 것입니다. 해커를위한 다른 이익 활동은 민감한 데이터를 가져 가고, 지불하고, 다음과 같은 불법 활동을 수행하는 것입니다.DDoS attacks. 다음은 개략도입니다.

OWASP 모바일 상위 10 대 위험

모바일 보안에 대해 이야기 할 때, 우리는 4 월 21 일에 설립 된 미국의 비영리 자선 단체 인 OWASP를 기반으로 취약점 유형을 기반으로합니다. OWASP는 국제기구이며 OWASP 재단은 전 세계의 OWASP 노력을 지원합니다.

모바일 장치의 경우 OWASP는 10 vulnerability classifications.

M1- 부적절한 플랫폼 사용

이 범주에는 플랫폼 기능의 오용 또는 플랫폼 보안 제어 사용 실패가 포함됩니다. 여기에는 Android 인 텐트, 플랫폼 권한, TouchID 오용, 키 체인 또는 모바일 운영 체제의 일부인 기타 보안 제어가 포함될 수 있습니다. 모바일 앱에서 이러한 위험을 경험할 수있는 방법에는 여러 가지가 있습니다.

M2- 안전하지 않은 데이터

이 새로운 카테고리는 Mobile Top Ten 2014의 M2와 M4의 조합입니다. 여기에는 안전하지 않은 데이터 저장과 의도하지 않은 데이터 유출이 포함됩니다.

M3- 안전하지 않은 통신

여기에는 잘못된 핸드 셰이 킹, 잘못된 SSL 버전, 약한 협상, 민감한 자산의 일반 텍스트 통신 등이 포함됩니다.

M4- 비보안 인증

이 범주는 최종 사용자 인증 또는 잘못된 세션 관리의 개념을 포착합니다. 여기에는-

- 필요할 때 사용자를 전혀 식별하지 못함

- 필요한 경우 사용자의 신원을 유지하지 못하는 경우

- 세션 관리의 약점

M5- 불충분 한 암호화

코드는 민감한 정보 자산에 암호화를 적용합니다. 그러나 암호화는 어떤면에서는 불충분합니다. TLS 또는 SSL과 관련된 모든 것은 M3에 들어갑니다. 또한 앱이 암호화를 사용해야 할 때 전혀 사용하지 못하면 아마도 M2에 속할 것입니다. 이 범주는 암호화가 시도되었지만 올바르게 수행되지 않은 문제에 해당됩니다.

M6- 안전하지 않은 인증

인증 실패 (예 : 클라이언트 측 인증 결정, 강제 검색 등)를 캡처하는 범주입니다. 인증 문제 (예 : 장치 등록, 사용자 식별 등)와 구별됩니다.

앱이 필요한 상황에서 사용자를 전혀 인증하지 않는 경우 (예 : 인증되고 승인 된 액세스가 필요할 때 일부 리소스 또는 서비스에 대한 익명 액세스 권한 부여) 이는 인증 실패가 아니라 인증 실패입니다.

M7- 클라이언트 코드 품질

이것은 덜 사용되는 범주 중 하나 인 "신뢰할 수없는 입력을 통한 보안 결정"이었습니다. 이것은 모바일 클라이언트의 코드 레벨 구현 문제에 대한 포괄적 인 것입니다. 이는 서버 측 코딩 실수와는 다릅니다. 이는 버퍼 오버플로, 형식 문자열 취약성, 솔루션이 모바일 장치에서 실행되는 일부 코드를 다시 작성하는 다양한 코드 수준 실수와 같은 것을 포착합니다.

M8- 코드 변조

이 범주는 바이너리 패치, 로컬 리소스 수정, 메서드 후킹, 메서드 재구성 및 동적 메모리 수정을 다룹니다.

애플리케이션이 모바일 장치에 전달되면 코드와 데이터 리소스가 여기에 상주합니다. 공격자는 코드를 직접 수정하거나, 메모리 내용을 동적으로 변경하거나, 애플리케이션이 사용하는 시스템 API를 변경 또는 교체하거나, 애플리케이션의 데이터와 리소스를 수정할 수 있습니다. 이것은 공격자에게 개인적 또는 금전적 이득을 위해 소프트웨어의 의도 된 사용을 전복하는 직접적인 방법을 제공 할 수 있습니다.

M9- 역 공학

이 범주에는 소스 코드, 라이브러리, 알고리즘 및 기타 자산을 결정하기위한 최종 핵심 바이너리 분석이 포함됩니다. IDA Pro, Hopper, otool 및 기타 바이너리 검사 도구와 같은 소프트웨어는 공격자에게 애플리케이션의 내부 작동에 대한 통찰력을 제공합니다. 이는 애플리케이션의 다른 초기 취약성을 악용하고 백엔드 서버, 암호화 상수 및 암호, 지적 재산에 대한 정보를 공개하는 데 사용될 수 있습니다.

M10- 추가 기능

종종 개발자는 숨겨진 백도어 기능 또는 프로덕션 환경으로 출시되지 않는 기타 내부 개발 보안 제어를 포함합니다. 예를 들어 개발자가 실수로 하이브리드 앱의 댓글로 비밀번호를 포함 할 수 있습니다. 또 다른 예에는 테스트 중 2 단계 인증 비활성화가 포함됩니다.