모바일 보안-퀵 가이드

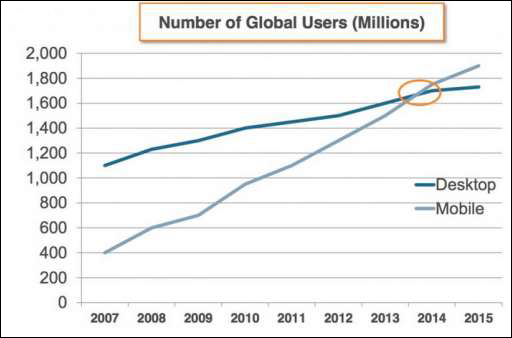

이 튜토리얼에서는 주로 실용적인 관점에서 모바일 보안 개념을 다룰 것입니다. 다음 그래프를 살펴보면 전 세계적으로 증가하는 휴대 전화 사용자 수가 모바일 보안의 중요성을 알 수 있습니다.

예상되는 모바일 장치 수는 약 58 억 개로, 이는 5 년 이내에 기하 급수적으로 증가했으며 4 년 이내에 거의 120 억 개에이를 것으로 예상됩니다. 따라서 지구상에서 1 인당 평균 2 대의 모바일 장치가 될 것입니다. 이로 인해 민감한 데이터가 전송되는 모바일 장치에 완전히 의존하게됩니다. 결과적으로 모바일 보안은 고려해야 할 가장 중요한 개념 중 하나입니다.

개념으로서의 모바일 보안은 다른 모바일 장치 또는 장치가 연결된 무선 환경의 가능한 공격으로부터 모바일 장치를 보호하는 것입니다.

다음은 모바일 보안과 관련된 주요 위협입니다.

모바일 장치 분실. 이것은 피싱 가능성으로 인해 귀하뿐만 아니라 연락처까지 위험에 처할 수있는 일반적인 문제입니다.

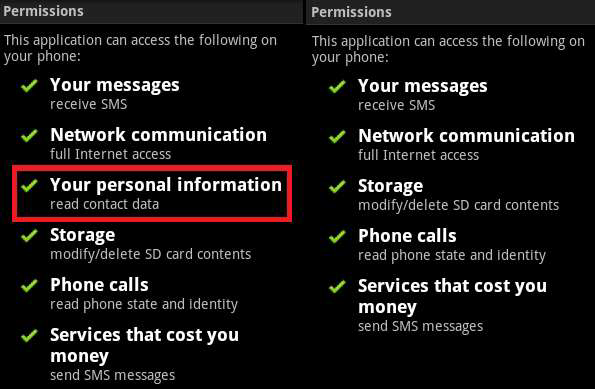

애플리케이션 해킹 또는 침해. 이것은 두 번째로 중요한 문제입니다. 우리 중 많은 사람들이 전화 응용 프로그램을 다운로드하고 설치했습니다. 그들 중 일부는 마케팅 목적으로 위치, 연락처, 검색 기록에 대한 액세스와 같은 추가 액세스 또는 권한을 요청하지만 다른 한편으로 사이트는 다른 연락처에 대한 액세스도 제공합니다. 다른 우려 요인으로는 트로이 목마, 바이러스 등이 있습니다.

스마트 폰 도난은 iPhone 또는 Android 기기와 같이 매우 탐나는 스마트 폰 소유자에게 공통적 인 문제입니다. 계정 자격 증명 및 전자 메일 액세스와 같은 기업 데이터가 기술 도둑의 손에 들어가는 위험은 위협입니다.

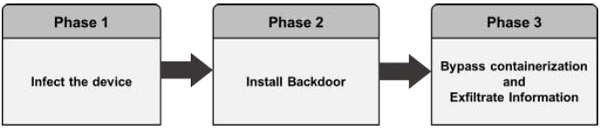

정의에 따라 Attack Vector 해커가 종종 호출되는 "불량 코드"를 삽입하기 위해 다른 컴퓨팅 장치 또는 네트워크에 액세스하는 데 사용하는 방법 또는 기술입니다. payload. 이 벡터는 해커가 시스템 취약성을 악용하는 데 도움이됩니다. 이러한 공격 벡터의 대부분은이 시스템의 가장 약한 점이므로 인간 요소를 이용합니다. 다음은 해커가 동시에 사용할 수있는 공격 벡터 프로세스의 개략적 표현입니다.

모바일 공격 벡터 중 일부는 다음과 같습니다.

악성 코드

바이러스 및 루트킷

응용 프로그램 수정

OS 수정

데이터 유출

조직을 떠나는 데이터

화면 인쇄

USB로 복사 및 백업 손실

데이터 변조

다른 응용 프로그램에 의한 수정

감지되지 않은 조작 시도

탈옥 된 기기

데이터 손실

장치 손실

무단 장치 액세스

애플리케이션 취약성

공격 벡터의 결과

공격 벡터는 설명 된대로 해킹 프로세스이며 성공적입니다. 다음은 모바일 장치에 미치는 영향입니다.

Losing your data − 모바일 장치가 해킹되었거나 바이러스가 유입 된 경우 저장된 모든 데이터가 손실되어 공격자가 가져갑니다.

Bad use of your mobile resources− 이는 네트워크 또는 모바일 장치가 과부하 상태가되어 정품 서비스에 액세스 할 수 없음을 의미합니다. 더 나쁜 시나리오에서는 해커가 다른 시스템이나 네트워크를 연결하는 데 사용됩니다.

Reputation loss− Facebook 계정 또는 비즈니스 이메일 계정이 해킹 된 경우 해커는 친구, 비즈니스 파트너 및 기타 연락처에 가짜 메시지를 보낼 수 있습니다. 이것은 당신의 평판을 손상시킬 수 있습니다.

Identity theft − 사진, 성명, 주소, 신용 카드 등 신분 도용이 발생할 수 있으며 범죄에 사용될 수 있습니다.

모바일 공격 분석

다음은 모바일 공격의 구조를 개략적으로 나타낸 것입니다. 공격 벡터를 포함하는 감염 단계에서 시작됩니다.

장치 감염

모바일 스파이웨어로 장치를 감염시키는 것은 Android 및 iOS 장치에서 다르게 수행됩니다.

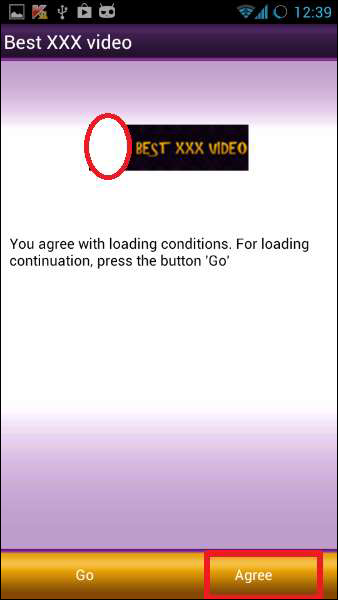

Android− 사용자는 일반적으로 사회 공학 공격을 사용하여 시장 또는 타사 애플리케이션에서 앱을 다운로드하도록 속입니다. 원격 감염은 또한 MitM (Man-in-the-Middle) 공격을 통해 수행 될 수 있습니다.이 공격은 적극적인 공격자가 사용자의 모바일 통신을 가로 채서 악성 코드를 삽입합니다.

iOS− iOS 감염에는 모바일에 대한 물리적 액세스가 필요합니다. 장치 감염은 JailbreakME 익스플로잇과 같은 제로 데이 악용을 통해서도 가능합니다.

백도어 설치

백도어를 설치하려면 Android 기기를 루팅하고 Apple 기기를 탈옥하는 관리자 권한이 필요합니다. 장치 제조업체가 루팅 / 탈옥 감지 메커니즘을 배치 했음에도 불구하고 모바일 스파이웨어는 쉽게 우회합니다.

Android − 루팅 감지 메커니즘은 의도적 인 루팅에 적용되지 않습니다.

iOS − 탈옥 한“커뮤니티”는 격렬하고 동기를 부여합니다.

암호화 메커니즘 우회 및 정보 유출

스파이웨어는 암호화 된 이메일 및 메시지와 같은 모바일 콘텐츠를 일반 텍스트로 공격자 서버에 보냅니다. 스파이웨어는 보안 컨테이너를 직접 공격하지 않습니다. 사용자가 데이터를 읽기 위해 보안 컨테이너에서 데이터를 가져 오는 지점에서 데이터를 가져옵니다. 이 단계에서 사용자의 사용을 위해 콘텐츠가 해독되면 스파이웨어가 콘텐츠를 제어하여 전송합니다.

성공적으로 손상된 모바일에서 해커가 어떻게 이익을 얻을 수 있습니까?

대부분의 경우 우리 대부분은 모바일이 해킹 된 경우 잃을 수있는 것을 생각합니다. 대답은 간단합니다. 개인 정보를 잃게됩니다. 우리의 장치는 해커가 우리를 관찰하는 감시 시스템이 될 것입니다. 해커를위한 다른 이익 활동은 민감한 데이터를 가져 가고, 지불하고, 다음과 같은 불법 활동을 수행하는 것입니다.DDoS attacks. 다음은 개략도입니다.

OWASP 모바일 상위 10 대 위험

모바일 보안에 대해 이야기 할 때, 우리는 4 월 21 일에 설립 된 미국의 비영리 자선 단체 인 OWASP를 기반으로 취약점 유형을 기반으로합니다. OWASP는 국제기구이며 OWASP 재단은 전 세계의 OWASP 노력을 지원합니다.

모바일 장치의 경우 OWASP는 10 vulnerability classifications.

M1- 부적절한 플랫폼 사용

이 범주에는 플랫폼 기능의 오용 또는 플랫폼 보안 제어 사용 실패가 포함됩니다. 여기에는 Android 인 텐트, 플랫폼 권한, TouchID 오용, 키 체인 또는 모바일 운영 체제의 일부인 기타 보안 제어가 포함될 수 있습니다. 모바일 앱에서 이러한 위험을 경험할 수있는 방법에는 여러 가지가 있습니다.

M2- 안전하지 않은 데이터

이 새로운 카테고리는 Mobile Top Ten 2014의 M2와 M4의 조합입니다. 여기에는 안전하지 않은 데이터 저장과 의도하지 않은 데이터 유출이 포함됩니다.

M3- 안전하지 않은 통신

여기에는 잘못된 핸드 셰이 킹, 잘못된 SSL 버전, 약한 협상, 민감한 자산의 일반 텍스트 통신 등이 포함됩니다.

M4- 비보안 인증

이 범주는 최종 사용자 인증 또는 잘못된 세션 관리의 개념을 포착합니다. 여기에는-

- 필요할 때 사용자를 전혀 식별하지 못함

- 필요한 경우 사용자의 신원을 유지하지 못하는 경우

- 세션 관리의 약점

M5- 불충분 한 암호화

코드는 민감한 정보 자산에 암호화를 적용합니다. 그러나 암호화는 어떤면에서는 불충분합니다. TLS 또는 SSL과 관련된 모든 것은 M3에 들어갑니다. 또한 앱이 암호화를 사용해야 할 때 전혀 사용하지 못하면 아마도 M2에 속할 것입니다. 이 범주는 암호화가 시도되었지만 올바르게 수행되지 않은 문제에 해당됩니다.

M6- 안전하지 않은 인증

인증 실패 (예 : 클라이언트 측 인증 결정, 강제 검색 등)를 캡처하는 범주입니다. 인증 문제 (예 : 장치 등록, 사용자 식별 등)와 구별됩니다.

앱이 필요한 상황에서 사용자를 전혀 인증하지 않는 경우 (예 : 인증되고 승인 된 액세스가 필요할 때 일부 리소스 또는 서비스에 대한 익명 액세스 권한 부여) 이는 인증 실패가 아니라 인증 실패입니다.

M7- 클라이언트 코드 품질

이것은 덜 사용되는 범주 중 하나 인 "신뢰할 수없는 입력을 통한 보안 결정"이었습니다. 이것은 모바일 클라이언트의 코드 레벨 구현 문제에 대한 포괄적 인 것입니다. 이는 서버 측 코딩 실수와는 다릅니다. 이는 버퍼 오버플로, 형식 문자열 취약성, 솔루션이 모바일 장치에서 실행되는 일부 코드를 다시 작성하는 다양한 코드 수준 실수와 같은 것을 포착합니다.

M8- 코드 변조

이 범주는 바이너리 패치, 로컬 리소스 수정, 메서드 후킹, 메서드 재구성 및 동적 메모리 수정을 다룹니다.

애플리케이션이 모바일 장치에 전달되면 코드와 데이터 리소스가 여기에 상주합니다. 공격자는 코드를 직접 수정하거나, 메모리 내용을 동적으로 변경하거나, 애플리케이션이 사용하는 시스템 API를 변경 또는 교체하거나, 애플리케이션의 데이터와 리소스를 수정할 수 있습니다. 이것은 공격자에게 개인적 또는 금전적 이득을 위해 소프트웨어의 의도 된 사용을 전복하는 직접적인 방법을 제공 할 수 있습니다.

M9- 역 공학

이 범주에는 소스 코드, 라이브러리, 알고리즘 및 기타 자산을 결정하기위한 최종 핵심 바이너리 분석이 포함됩니다. IDA Pro, Hopper, otool 및 기타 바이너리 검사 도구와 같은 소프트웨어는 공격자에게 애플리케이션의 내부 작동에 대한 통찰력을 제공합니다. 이는 애플리케이션의 다른 초기 취약성을 악용하고 백엔드 서버, 암호화 상수 및 암호, 지적 재산에 대한 정보를 공개하는 데 사용될 수 있습니다.

M10- 추가 기능

종종 개발자는 숨겨진 백도어 기능 또는 프로덕션 환경으로 출시되지 않는 기타 내부 개발 보안 제어를 포함합니다. 예를 들어 개발자가 실수로 하이브리드 앱의 댓글로 비밀번호를 포함 할 수 있습니다. 또 다른 예에는 테스트 중 2 단계 인증 비활성화가 포함됩니다.

회사의 인증 된 개발자가 모바일 사용자를위한 모바일 애플리케이션을 만듭니다. 모바일 사용자가 이러한 모바일 앱을 편리하게 탐색하고 설치할 수 있도록 Google 및 Apple과 같은 플랫폼 공급 업체는 PlayStore (Google) 및 AppStore (Apple)와 같은 중앙 집중식 시장을 만들었습니다. 그러나 보안 문제가 있습니다.

일반적으로 개발자가 개발 한 모바일 애플리케이션은 선별이나 심사없이 이러한 시장에 제출되어 수천 명의 모바일 사용자가 사용할 수 있습니다. 공식 앱 스토어에서 애플리케이션을 다운로드하는 경우 호스팅 스토어에서 심사 했으므로 애플리케이션을 신뢰할 수 있습니다. 그러나 타사 앱 스토어에서 애플리케이션을 다운로드하는 경우 타사 앱 스토어가 앱을 검사하지 않기 때문에 애플리케이션과 함께 맬웨어를 다운로드 할 가능성이 있습니다.

공격자는 합법적 인 게임을 다운로드하고 맬웨어로 다시 패키징 한 다음 최종 사용자가이 악성 게임 응용 프로그램을 다운로드하는 타사 응용 프로그램 저장소에 모바일 응용 프로그램을 업로드하여 정품이라고 믿습니다. 결과적으로 악성 코드는 사용자 모르게 통화 기록 / 사진 / 비디오 / 민감한 문서와 같은 사용자 자격 증명을 수집하여 공격자에게 보냅니다.

수집 된 정보를 사용하여 공격자는 장치를 악용하고 다른 공격을 시작할 수 있습니다. 공격자는 또한 사용자가 공식 앱 스토어 외부에서 앱을 다운로드하고 실행하도록 소셜 엔지니어링 할 수 있습니다. 악성 앱은 다른 애플리케이션과 데이터를 손상시켜 민감한 데이터를 공격자에게 보낼 수 있습니다.

앱 샌드 박싱 문제

Sandbox는 애플리케이션이 모바일 장치에서 사용하는 리소스를 제한하여 모바일 사용자를 지원합니다. 그러나 많은 악성 응용 프로그램이이를 우회하여 맬웨어가 모든 장치 처리 기능과 사용자 데이터를 사용할 수 있습니다.

안전한 샌드 박스

각 애플리케이션이 할당 된 리소스와 데이터를 실행하여 애플리케이션이 안전하고 다른 애플리케이션 리소스 및 데이터에 액세스 할 수 없도록하는 환경입니다.

취약한 샌드 박스

악성 애플리케이션이 설치된 환경으로 모든 데이터와 자원에 접근 할 수 있도록 허용하여 샌드 박스를 악용합니다.

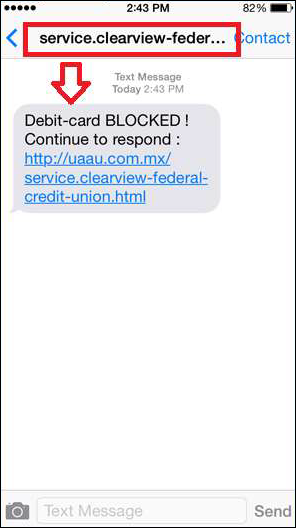

다음 스크린 샷을보십시오. 정품으로 보이는 유사한 SMS를 받았을 수 있습니다. 사실, 약간의 분석 끝에 우리는 그것이 진짜가 아니라는 것을 깨닫습니다. 그것은의 예입니다SMS phishing.

SMS의 링크는 사용자의 기기에 멀웨어를 설치하거나 악의적 인 웹 사이트로 연결하거나 비밀번호, 계정 ID 또는 신용 카드 세부 정보와 같은 개인 및 금융 정보를 누설하도록 설정된 번호로 전화를 걸도록 지시 할 수 있습니다. 이 기술은 모바일 방어를 뚫는 것보다 누군가를 속여 전자 메일의 악성 링크를 클릭하도록 속이는 것이 훨씬 쉽기 때문에 사이버 범죄에서 많이 사용됩니다. 그러나 일부 피싱 SMS는 제대로 작성되지 않았으며 분명히 가짜로 보입니다.

SMS 피싱이 효과적인 이유는 무엇입니까?

SMS 피싱은 사용자의 두려움과 불안을 동반하기 때문에 성공합니다. 비합리적인 SMS는 사용자의 마음에 두려움을 심어줍니다. 대부분의 시나리오는 누군가가 귀하의 신용 카드를 사용하여 무언가를 구입 한 것처럼 돈을 잃을 것이라는 두려움과 관련이 있습니다.

다른 경우에는 SMS가 당신이하지 않은 불법적 인 일을한다고 비난 할 때의 두려움이 포함됩니다. 또는 가족 구성원에게 해를 끼칠 가능성에 관한 SMS. 가족 등의

SMS 피싱 공격 예

이제 SMS 피싱이 주로 발생하는 사례를 이해하기 위해 몇 가지 예를 살펴 보겠습니다.

예 1

일반적으로 사기꾼은 실제 신원을 위장하기 위해 이메일을 SMS로 사용합니다. Google을 검색하면 많은 합법적 인 리소스를 찾을 수 있습니다. Google 검색 만하면 SMS 제공 업체에 이메일을 보낼 수 있습니다.

예 2

다른 고전적인 사기는 PIN, 사용자 이름, 비밀번호, 신용 카드 정보 등을 요구하는 금융 사기입니다.

예제 3

맞춤법 및 잘못된 문법. 사이버 범죄자는 일반적으로 특정 언어로 번역하기 위해 사전을 사용하기 때문에 문법 및 철자 오류를 범합니다. SMS에서 실수를 발견하면 사기 일 수 있습니다.

예 4

SMS 피싱 시도는 잘못된 긴박감을 유발합니다.

예 5

사이버 범죄자는 종종 보안이 손상되었다는 위협을 사용합니다. 위의 예는 그것을 잘 증명합니다. 다음의 경우 피험자는 당신이 선물을 받았다고 말합니다.

예제 6

이 경우 SMS는 귀하의 번호가 유효한지 확인할 수 있도록 회신을 요청합니다. 이것은 귀하의 번호에 SMS 스팸의 수를 증가시킬 수 있습니다.

예제 7

인기있는 웹 사이트 또는 회사를 스푸핑합니다. 사기꾼은 합법적 인 웹 사이트에 연결된 것처럼 보이는 큰 조직의 이름을 사용하지만 실제로는 가짜 사기 사이트 나 합법적으로 보이는 팝업 창으로 이동합니다.

예방 및 해결책

SMS 피싱으로부터 자신을 보호하려면 몇 가지 규칙을 염두에 두어야합니다.

금융 회사는 문자 메시지를 통해 사용자 이름, 비밀번호, PIN, 신용 카드 또는 직불 카드 번호와 같은 개인 정보 또는 금융 정보를 요청하지 않습니다.

스 미싱 사기는 즉각적인 응답을 요청하여 잘못된 긴박감을 유발합니다. 침착하게 SMS를 분석하십시오.

원치 않는 문자 메시지의 링크를 열지 마십시오.

원치 않는 문자 메시지에 나열된 전화 번호로 전화하지 마십시오. 귀하의 기록이나 공식 웹 페이지에 나열된 정보를 사용하여 문자 메시지에 명시된 은행, 정부, 기관 또는 회사에 연락해야합니다.

발신자에게 연락 중단을 요청하는 경우에도 스 미싱 메시지에 응답하지 마십시오.

팝업 광고 및 "무료 평가판"제안에 대한 응답으로 휴대폰 번호 또는 기타 정보를 제공 할 때주의하십시오.

보낸 사람의 신원을 확인하고 시간을내어 보낸 사람이 귀하의 정보를 요청하는 이유를 자문 해보십시오.

알 수없는 보낸 사람의 문자 메시지와 알고있는 보낸 사람의 비정상적인 문자 메시지에주의하고 보안 소프트웨어와 응용 프로그램을 최신 상태로 유지하십시오.

개방형 Bluetooth 및 Wi-Fi 연결에서 모바일 장치 페어링

Bluetooth는 유사한 전파 기술이지만 주로 약 10m 또는 30ft 미만의 짧은 거리에서 통신하도록 설계되었습니다. 일반적으로 디지털 카메라에서 PC로 사진을 다운로드하고, 무선 마우스를 랩톱에 연결하고, 핸즈프리 헤드셋을 휴대폰에 연결하여 동시에 안전하게 통화하고 운전할 수 있습니다. 곧.

이 연결을 얻기 위해 장치는 서로의 PIN을 교환하지만 일반적으로 기술적으로 안전하지 않습니다. 일정 기간 후에 장치를 수리하는 것이 좋습니다.

해커가 페어링 된 장치로 무엇을 할 수 있습니까?

- 수신 전화 소리 재생

- 알람 활성화

- 전화 걸기

- 키 누르기

- 연락처 읽기

- SMS 읽기

- 전화 또는 네트워크 끄기

- 날짜 및 시간 변경

- 네트워크 운영자 변경

- 응용 프로그램 삭제

Bluetooth 장치에 대한 보안 조치

- 필요한 경우에만 Bluetooth 기능을 활성화하십시오.

- 필요한 경우에만 Bluetooth 검색을 활성화하십시오.

- 페어링 된 장치를 가깝게 유지하고 장치에서 일어나는 일을 모니터링합니다.

- 보안 패스 키를 사용하여 장치를 페어링합니다.

- 예기치 않게 입력하라는 메시지가 표시되면 패스 키 또는 PIN을 입력하지 마십시오.

- Bluetooth 지원 장치를 정기적으로 업데이트하고 패치하십시오.

- 사용 후 즉시 페어링 된 장치를 제거하십시오.

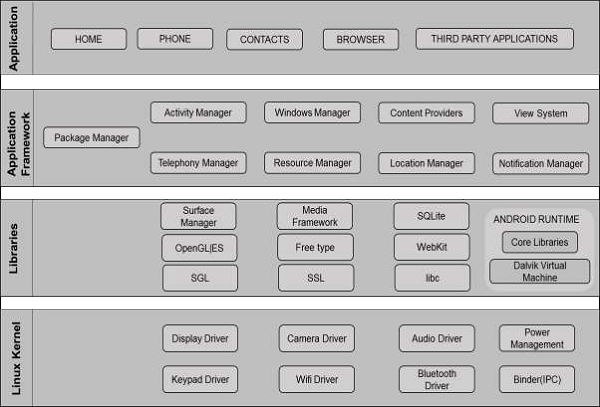

많은 사람들이 알고 있듯이 Google은 스마트 폰 및 태블릿 처리 기능을 갖춘 휴대 기기 용 소프트웨어를 개발했습니다. 커널은 Linux를 기반으로합니다. 설치된 응용 프로그램은 샌드 박스에서 실행됩니다. 그러나 Kasperky, MCAfee 및 AVG Technologies와 같은 많은 생산 업체에서 이러한 OS 용 바이러스 백신을 출시했습니다. 바이러스 백신 응용 프로그램이 샌드 박스에서 실행 되더라도 환경 검사에는 제한이 있습니다.

Android OS의 일부 기능은 다음과 같습니다.

- 모바일 장치에 최적화 된 Dalvik 가상 머신

- 구조화 된 데이터를위한 SQLite 데이터베이스

- WebKit 엔진 기반 통합 브라우저

- 오디오, 이미지, 비디오와 같은 다양한 미디어 형식 지원

- 에뮬레이터 (Bluestack), 디버깅 도구와 같은 풍부한 개발 환경

Android OS 아키텍처

다음 이미지는 Android OS의 전체 아키텍처를 보여줍니다.

The first layer is Application, SMS, 캘린더 및 기타 타사 애플리케이션과 같은 애플리케이션이 포함됩니다.

The second layer is Application Framework, 포함하는-

개발자가 상자, 선, 격자 등을 만들 수있는보기 시스템

콘텐츠 제공 업체는 애플리케이션이 타사 애플리케이션의 데이터에 액세스하고 데이터를 사용할 수 있도록 허용합니다.

활동 관리자는 애플리케이션의 수명주기를 제어합니다.

리소스 관리자는 애플리케이션에 리소스를 할당합니다.

알림 관리자는 응용 프로그램의 알림을 표시하는 데 도움이됩니다.

The third layer is libraries,가장 중요한 부분입니다. 예를 들어 데이터베이스에 날짜를 저장하기 위해 응용 프로그램의 기능을 사용합니다. 이 기능을 활용하는 것은 SQLite입니다.

The fourth layer is the Linux Kernel. 카메라, 무선, 스토리지 등과 같은 하드웨어 구성 요소의 모든 드라이버를 보유합니다.

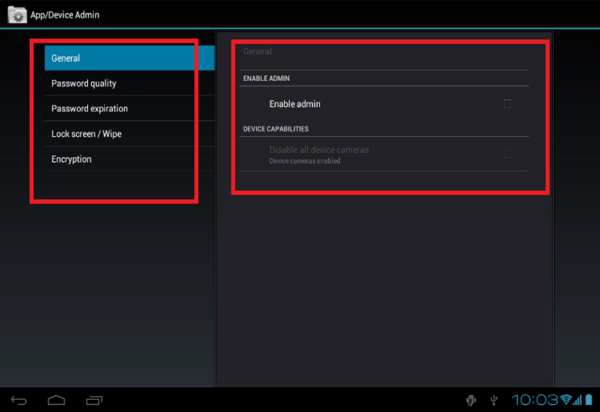

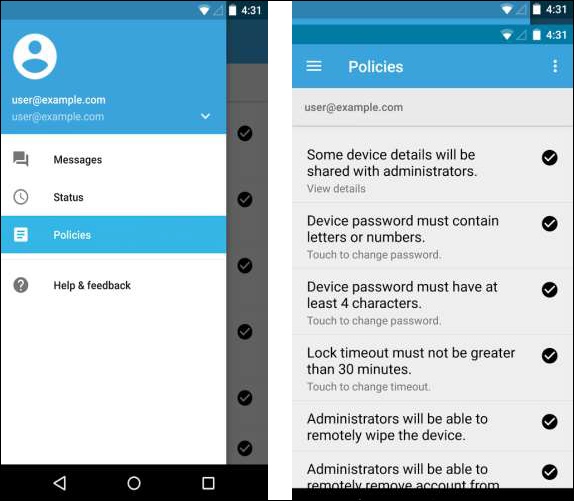

Android 기기 관리 API

Android 2.2에 도입 된 기기 관리 API는 시스템 수준에서 기기 관리 기능을 제공합니다. 이러한 API를 통해 개발자는 IT 전문가가 직원 장치에 대한 풍부한 제어가 필요한 엔터프라이즈 환경에서 유용한 보안 인식 응용 프로그램을 만들 수 있습니다.

기기 관리 애플리케이션은 기기 관리 API를 사용하여 작성됩니다. 이러한 기기 관리 애플리케이션은 사용자가 기기에 이러한 애플리케이션을 설치할 때 원하는 정책을 시행합니다. 내장 애플리케이션은 새로운 API를 활용하여 교환 지원을 개선 할 수 있습니다.

다음은 장치 관리 API를 사용할 수있는 응용 프로그램 유형의 몇 가지 예입니다.

- 이메일 클라이언트

- 원격 삭제를 수행하는 보안 애플리케이션

- 장치 관리 서비스 및 응용 프로그램

이 가이드에 사용 된 예제는 SDK 샘플 (Android SDK Manager를 통해 사용 가능)에 포함되어 있으며 시스템에 다음과 같이 위치하는 Device Administration API 샘플을 기반으로합니다.

<sdk_root>/ApiDemos/app/src/main/java/com/example/android/apis/app/ DeviceAdminSample.java.

샘플 애플리케이션

이 샘플 애플리케이션은 기기 관리 기능의 데모를 제공합니다. 사용자에게 장치 관리 응용 프로그램을 활성화 할 수있는 사용자 인터페이스를 제공합니다.

사용자가 응용 프로그램을 활성화하면 사용자 인터페이스의 버튼을 사용하여 다음을 수행 할 수 있습니다.

비밀번호 품질을 설정합니다.

최소 길이, 포함해야하는 최소 숫자 수 등과 같은 사용자 암호 요구 사항을 지정합니다.

암호를 설정하십시오. 암호가 지정된 정책을 따르지 않으면 시스템은 오류를 반환합니다.

기기를 초기화 (즉, 공장 설정으로 복원)하기 전에 발생할 수있는 비밀번호 시도 실패 횟수를 설정합니다.

지금부터 암호가 만료되는 기간을 설정하십시오.

암호 기록 길이를 설정합니다 (길이는 기록에 저장된 이전 암호 수를 나타냄). 이렇게하면 사용자가 이전에 사용한 마지막 암호 중 하나를 다시 사용할 수 없습니다.

장치가 지원하는 경우 저장 영역을 암호화하도록 지정합니다.

기기가 잠기기 전에 경과 할 수있는 최대 비활성 시간을 설정합니다.

즉시 장치를 잠급니다.

장치 데이터를 삭제합니다 (즉, 공장 설정 복원).

카메라를 비활성화합니다.

루팅은 Linux 구문에서 유래 한 단어입니다. 사용자에게 휴대 전화에 대한 슈퍼 권한을 부여하는 과정을 의미합니다. 이 프로세스를 통과하고 완료하면 사용자는 전화기의 설정, 기능 및 성능을 제어 할 수 있으며 장치에서 지원하지 않는 소프트웨어를 설치할 수도 있습니다. 간단히 말해서, 사용자가 장치의 소프트웨어 코드를 쉽게 변경하거나 수정할 수 있음을 의미합니다.

루팅은 사용자가 설치 한 모든 응용 프로그램이 다음과 같은 권한이있는 명령을 실행할 수 있도록합니다.

시스템 파일, 모듈, 펌웨어 및 커널 수정 또는 삭제

이동 통신사 또는 제조업체에서 사전 설치된 애플리케이션 제거

일반적으로 기본 구성의 장치에서 사용할 수없는 하드웨어에 대한 저수준 액세스

응원의 장점은-

- 성능 향상

- Wi-Fi 및 블루투스 테 더링

- SD 카드에 애플리케이션 설치

- 더 나은 사용자 인터페이스 및 키보드

루팅은 또한 다음과 같은 장치에 대한 많은 보안 및 기타 위험을 동반합니다.

- 장치 브릭

- 악성 코드 감염

- 휴대 전화의 보증을 무효화합니다.

- 성능 저하

안드로이드 루팅 도구

Android OS는 오픈 소스이기 때문에 인터넷에서 찾을 수있는 루팅 도구가 많습니다. 그러나 우리는 그들 중 일부만 나열 할 것입니다.

유니버설 Androot

다음에서 다운로드 할 수 있습니다. https://www.roidbay.com

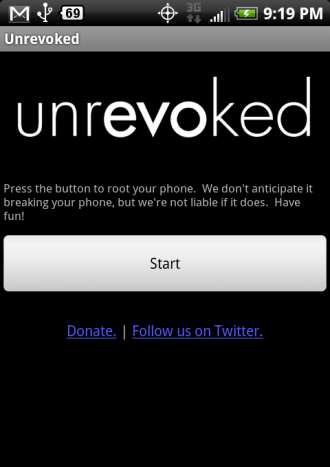

취소되지 않음

취소되지 않음 https://unrevoked.com

SuperOneClick 루팅을 사용하여 안드로이드 폰 루팅

SuperOneClick은 특히 안드로이드 폰을 응원하기 위해 설계된 최고의 도구 중 하나입니다.

그것을 사용하고 안드로이드 폰을 루팅하는 방법을 보자-

Step 1 − USB 케이블을 사용하여 Android 장치를 컴퓨터에 연결하고 연결합니다.

Step 2 − 메시지가 나타나면 Android 장치 용 드라이버를 설치하십시오.

Step 3 − 플러그를 뽑았다가 다시 연결하되 이번에는 충전만을 선택하여 휴대폰의 SD 카드가 PC에 장착되지 않도록합니다.

Step 4 − 설정 → 애플리케이션 → 개발로 이동하고 USB 디버깅을 활성화하여 Android를 USB 디버깅 모드로 전환합니다.

Step 5 − 다운로드 한 SuperOneClick.exe를 실행합니다. http://superoneclick.us/.

Step 6 − 루트 버튼을 클릭합니다.

Step 7 − "Running a Su test Success!"가 표시 될 때까지 잠시 기다리십시오.

Step 8 − 휴대폰에 설치된 앱을 확인하세요.

Step 9 − 수퍼 유저 아이콘은 이제 루트 액세스 권한이 있음을 의미합니다.

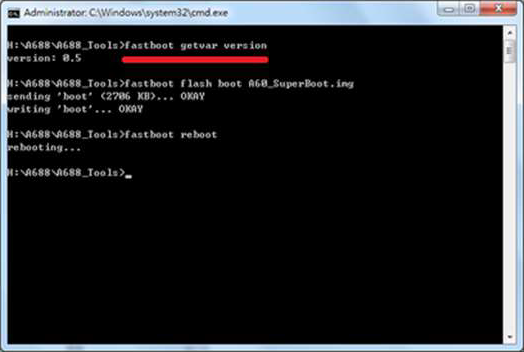

Superboot를 사용하여 Android 전화 루팅

Superboot 이다 boot.img. 특히 안드로이드 폰을 루팅하도록 설계되었습니다. 처음으로 부팅 될 때 Android 폰을 루팅합니다. 다음은 단계입니다

Step 1 − 다음에서 Superboot 파일을 다운로드하고 추출합니다. −

http://loadbalancing.modaco.com

Step 2 − Android 휴대 전화를 부트 로더 모드로 전환 −

Step 3 − 전화기를 끄고 배터리를 제거한 다음 USB 케이블을 연결하십시오.

Step 4 − 화면에 배터리 아이콘이 나타나면 배터리를 다시 넣으십시오.

Step 5− 이제 카메라 키를 누른 상태에서 전원 버튼을 누릅니다. 트랙볼이있는 Android 휴대폰의 경우 : 휴대폰을 끄고 트랙볼을 길게 누른 다음 휴대폰을 다시 켭니다.

Step 6 − 컴퓨터의 OS에 따라 다음 중 하나를 수행하십시오.

Windows − install-superboot-windows.bat를 더블 클릭합니다.

Mac− 파일이있는 디렉토리에 대한 터미널 창을 열고 chmod + x를 입력합니다. Install-superboot-mac.sh "다음에 ./install-superboot-mac.sh가 나옵니다.

Linux− 파일이있는 디렉토리에 대한 터미널 창을 열고 chmod + x를 입력합니다. Install-superboot-linux.sh "다음에 ./install-superboot-linux.sh가 표시됩니다.

Step 7 − Android 기기가 루팅되었습니다.

Android 트로이 목마

ZitMo (ZeuS-in-the-Mobile)

Zitmo는 특히 모바일 장치를 대상으로하는 Zeus 맬웨어 버전을 나타냅니다. 주로 사용자로부터 온라인 뱅킹 정보를 훔치도록 설계된 악성 코드 트로이 목마입니다. 감염된 모바일의 SMS 메시지를 사이버 범죄자가 소유 한 명령 및 제어 모바일로 간단히 전달하여 모바일 뱅킹 앱 보안을 우회합니다. 새 버전의 Android 및 BlackBerry는 이제 사이버 범죄자가 SMS 명령을 통해 트로이 목마를 제어 할 수 있도록하는 등 봇넷과 유사한 기능을 추가했습니다.

FakeToken 및 TRAMP.A

FakeToken은 모바일 장치에서 직접 두 인증 요소 (인터넷 암호 및 mTAN)를 훔칩니다.

Distribution Techniques− 대상 은행에서 보낸 것처럼 가장 한 피싱 이메일을 통해. 감염된 컴퓨터의 웹 페이지를 삽입하여 장치의 전화 번호를 기반으로 고유 한 디지털 인증서를 생성하여 SMS 메시지의 가로 채기를 방지하는 가짜 보안 앱을 시뮬레이션합니다. "SMS 메시지 차단 및 휴대폰 SIM 카드 복제"에 대한 보호 수단으로 "eBanking SMS Guard"를 제공하는 보안 공급 업체 인 것처럼 가장하여 사용자를 웹 사이트로 리디렉션하는 피싱 웹 페이지를 삽입합니다.

Fakedefender와 Obad

Backdoor.AndroidOS.Obad.a는 콘솔에서 원격으로 명령을 수행하고, SMS 메시지를 프리미엄 요금으로 전송하고, 기타 맬웨어를 다운로드하고, 심지어 설치하는 등 여러 가지 기능을 수행하는 기능으로 알려진 Android 트로이 목마입니다. Bluetooth 통신을 통해 다른 사람에게 전송하기 위해 감염된 장치에 악성 코드를 설치합니다. Backdoor.AndroidOS.Obad.a Android 트로이 목마는 일반적인 인터페이스 나 프런트 엔드 액세스가없는 백그라운드에서 방해가되는 공격으로 실행되는 위험한 위협입니다.

FakeInst 및 OpFake

Android / Fakeinst.HB는 인기있는 무료 레이싱 게임의 리 패키지 복제품입니다. 원본과 달리 리 패키징 된 클론은 사용자가 "더 높은 게임 레벨에 액세스"하기 위해 요금을 지불해야합니다.

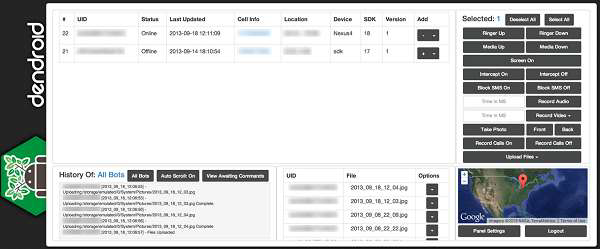

AndroRAT 및 Dendoroid

AndroRAT (Android.Dandro)로 알려진 무료 Android RAT (원격 관리 도구)이며 최초의 맬웨어 APK 바인더로 여겨졌습니다. 그 이후로 우리는 위협 환경에서 그러한 위협의 모방과 진화를 목격했습니다. 지하 포럼에서 파도를 일으키고있는 그러한 위협 중 하나는 Dendroid (Android.Dendoroid)라고 불리며 이는 단어 의미이기도합니다. 무언가가 나무와 비슷하거나 분기 구조를 가지고 있습니다.

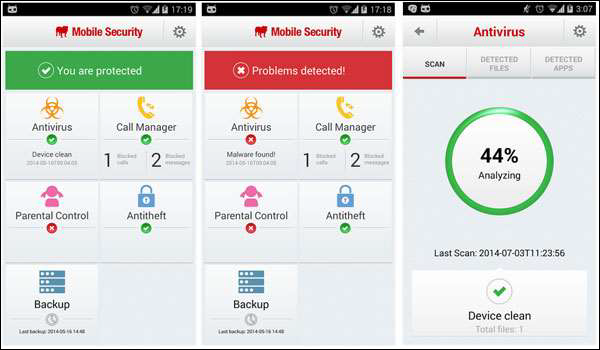

요즘에는 휴대 전화 장치가 일부 특수한 경우 컴퓨터를 대체하고 있으며 이로 인해 사용자와 시스템 관리자가 응용 프로그램이나 사용자에 대한 권한을 제한해야 할 우려가 있습니다. 따라서 일부 데이터가 손실되거나 공개되는 불쾌한 상황을 방지하기 위해 바이러스 백신을 설치하여 컴퓨터가 감염되지 않도록 보호합니다.

다음은 모바일 장치를 보호하기위한 몇 가지 권장 사항입니다.

- 제 3자가 직접 접근 할 수 없도록 잠금 화면을 활성화합니다.

- 항상 운영 체제를 업데이트하고 앱을 패치하십시오.

- Google에서 공식적으로 표시 한 앱 또는이 앱을 제공하는 정품 사이트에서 다운로드하세요.

- 안드로이드 기기를 루팅하지 마십시오.

- Android 장치에 바이러스 백신 앱을 설치하고 업데이트합니다.

- Android 패키지 파일을 직접 다운로드하지 마십시오.

- 이메일, SMS 등에 비밀번호를 설정할 수있는 Android 보호기를 사용하세요.

Google Apps 기기 정책

Google Apps 기기 앱을 사용하면 Google Apps 도메인 관리자가 Android 기기에 대한 보안 정책을 설정할 수 있습니다. 이 앱은 비즈니스, 정부 및 교육용 계정에서만 사용할 수 있으므로 IT 관리자가 원격으로 정책을 푸시하고 시행 할 수 있습니다. 또한 모바일 장치를 찾고 잠그는 데 도움이됩니다.

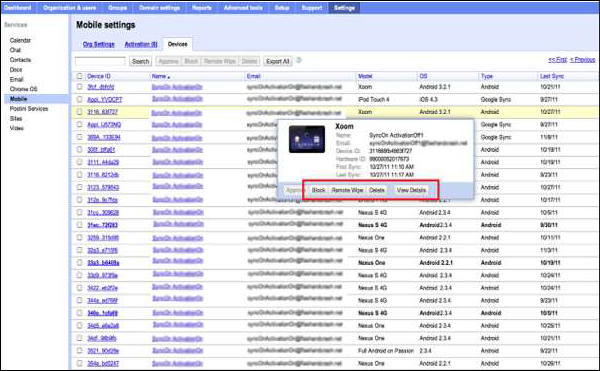

원격 초기화 서비스

Remote Wipe Service는 관리자가 분실 또는 도난 된 기기의 정보를 재설정하거나 삭제할 수있는 서비스입니다. 이 서비스를 이용하려면 기기에 Google Sync 또는 Device Policy를 설치해야합니다. 메일, 캘린더, 연락처 등 기기의 모든 정보를 삭제할 수도 있지만 기기의 SD 카드에 저장된 데이터는 삭제할 수 없습니다. 이 서비스가 작업을 완료하면 삭제 기능에 대한 확인 메시지를 사용자에게 표시합니다.

사용자를 위해이 설정을 활성화하려면 다음 단계를 따르십시오.

Step 1− Google 관리 콘솔에 로그인

Step 2 − 장치 관리 → 모바일 → 장치 관리 설정을 클릭합니다.

Step 3 − 사용자가 원격으로 장치를 지울 수 있도록 허용 확인란을 선택합니다.

Step 4 − 변경 사항 저장을 클릭합니다.

이 설정을 전체 조직 또는 조직 단위에 적용하여 특정 사용자 그룹에 대해서만 원격 초기화를 사용하도록 설정할 수 있습니다.

활성화되면 사용자는 다음 단계에 따라 원격으로 기기를 초기화 할 수 있습니다.

Step 1 − 그들의 My Devices페이지. 사용자는 이미 계정에 로그인 한 경우에도이 페이지에 액세스하려면 비밀번호를 입력해야합니다.

Step 2 − 장치 초기화를 클릭합니다.

다음 경고 텍스트가있는 창이 나타납니다. 이렇게하면 기기에서 모든 애플리케이션과 개인 데이터가 삭제됩니다. 동기화되지 않은 모든 항목은 손실됩니다. 계속 하시겠습니까?

Step 3 − 확인을 클릭하여 장치를 삭제합니다.

다음은 관리자 콘솔입니다-

이 장에서는 주로 맬웨어 설치 및 다운로드로부터 보호하기위한 Android 보안 도구에 대해 설명합니다.

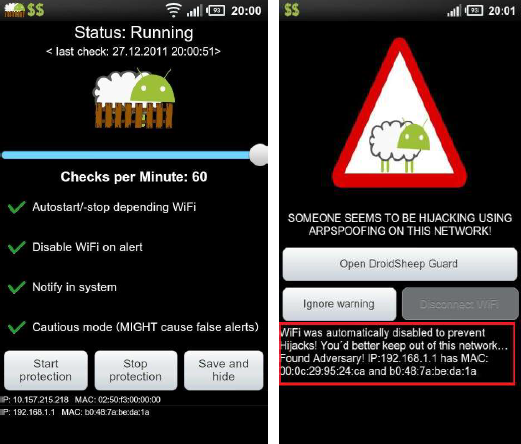

DroidSheep 가드

DroidSheep Guard는 휴대폰의 ARP-Table을 모니터링하고 악성 항목이 감지되면 팝업 경고를 통해 경고합니다. 계정을 보호하기 위해 즉시 Wi-Fi 연결을 비활성화 할 수 있습니다. 이를 통해 DroidSheep 및 Faceniff, man-in-middle 공격, 수작업 공격 등과 같은 모든 ARP 기반 공격으로부터 보호 할 수 있습니다. Facebook, eBay, Twitter 및 Linkedln 계정을 공용 Wi-Fi에서 안전하게 사용할 수 있습니다. DroidSheep Guard를 다운로드하려면http://droidsheep.de/

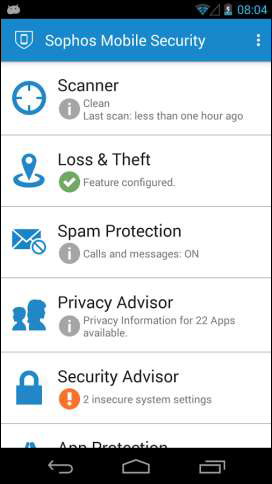

TrustGo 모바일 보안 및 Sophos 모바일 보안

이것은 최고의 무료 보안 바이러스 백신 중 하나이며 Google Play를 통해 다운로드 할 수 있습니다. TrustGo는 맬웨어 방지 및 흥미로운 앱 인증 시스템과 함께 일반적인 도난 방지 도구를 제공하여 앱을 다운로드하기 전에 앱에 대한 정보를 제공합니다. 공식 웹 페이지는https://www.trustgo.com/

Sofo

SophosLabs의 최신 인텔리전스를 사용하여 앱을 설치할 때 자동으로 검색합니다. 이 바이러스 백신 기능은 데이터 손실 및 예상치 못한 비용을 초래할 수있는 원하지 않는 소프트웨어를 방지하는 데 도움이됩니다. 또한 USSD 또는 기타 특수 코드를 통한 공격으로부터 장치를 보호합니다.

기기를 분실하거나 도난당한 경우 원격 잠금 또는 초기화로 개인 정보를 보호 할 수 있습니다. 다음 Google Play 링크에서 다운로드 할 수 있습니다.

https://play.google.com/store/apps/details?id=com.sophos.smsec&hl=en

공식 웹 페이지는- https://www.sophos.com/en-us.aspx

360 보안 및 Avira 바이러스 백신 보안

2 억 명의 사용자가 신뢰하는 360 Security는 백그라운드 앱, 메모리 공간, 정크 (캐시) 파일 및 배터리 전력을 최적화하는 동시에 바이러스 및 트로이 목마로부터 장치를 안전하게 보호하는 유일한 올인원 속도 부스터 및 바이러스 백신 앱입니다. 다운로드 할 수 있습니다.https://play.google.com/store/apps/details?id=com.qihoo.security

Android 용 Avira Antivirus Security는 다음에서 다운로드 할 수있는 또 다른 바이러스 백신입니다. https://play.google.com/store/apps/details?id=com.avira.android

그것은 다음과 같은 특징이 있습니다-

- 맬웨어로부터 장치 (스마트 폰, 태블릿, 패 블릿)를 보호합니다.

- 분실하거나 도난당한 휴대 전화를 찾습니다.

- 도난으로부터 개인 데이터 (사진, SMS 등)를 보호합니다.

- 각 앱이 민감한 데이터를 수집하는 방법을 모니터링합니다.

- 장치에 설치된 다른 응용 프로그램에 대한 무단 액세스를 차단합니다.

- 배터리 전원을 절약하기 위해 시스템 리소스에 불이 들어옵니다.

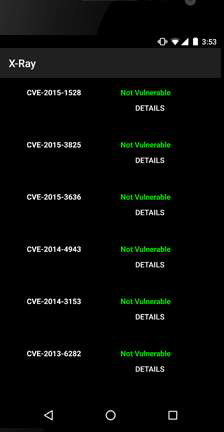

Android 취약점 스캐너 : X-Ray

X-Ray는 Android 장치를 스캔하여 이동 통신사에서 패치하지 않은 취약점이 있는지 확인합니다. 식별 할 수있는 취약점 목록을 제공하고 장치에서 취약점 발생을 확인할 수 있습니다. 새로운 취약점이 발견되고 공개 될 때이를 스캔하는 기능으로 자동 업데이트됩니다.

X-Ray에는 다음과 같은 취약성 클래스에 대한 자세한 정보가 있습니다. privilege escalation vulnerabilities. 이러한 취약성은 악성 애플리케이션에 의해 악용되어 기기에 대한 루트 권한을 얻고 일반적으로 Android 운영 체제에 의해 제한되는 작업을 수행 할 수 있습니다. X-Ray는 Google Play 스토어가 아닌 APK를 통해 직접 설치됩니다.

Android 기기 추적 도구

Android 추적 도구는 분실 한 모바일 장치를 찾는 데 도움이되는 도구입니다. 그들 중 일부는-

내 폰을 찾아 줘

휴대 전화로 문자 메시지를 보내면 현재 위치를 문자로 보내거나 근처에있는 경우 큰 소리로 울립니다. SMS로 휴대 전화를 원격으로 삭제하여 이메일, 문자 메시지, 사진, 메모, 캘린더 등을 보호하세요. 휴대 전화의 SIM 카드를 확인하세요. 다음 링크에서 다운로드 할 수 있습니다.

https://play.google.com/store/apps/details?id=com.mango.findmyphone3

먹이 도난 방지

Prey를 사용하면 노트북, 휴대 전화 또는 태블릿이 도난 당하거나 분실 된 경우이를 추적 할 수 있습니다. 지리적 위치를 지원합니다. 가벼운 오픈 소스 소프트웨어로 연중 무휴 24 시간 원격 제어가 가능합니다. 공식 웹 페이지는https://preyproject.com/ 그리고 그것은에서 다운로드 할 수 있습니다 https://play.google.com/store/apps/details?id=com.prey

iOS는 iPhone 용으로 설정된 Apple 모바일의 운영 체제입니다. iPod Touch, iPad 및 Apple TV와 같은 다른 Apple 장치를 유지하고 유지합니다. Mac OS X를 사용하여 iOS 운영 체제가 제작됩니다.

사용자 인터페이스는 멀티 터치 제스처를 사용한 직접 조작 개념을 기반으로합니다. 여기에는 일상적인 작업이 쉬워지는 많은 다른 옵션과 기능이 있으며 Wi-Fi 및 기타 무선 네트워크를 사용하여 iPhone, iPad 또는 iPod Touch에서 업데이트 할 수 있습니다.

탈옥 iOS

Jailbreaking은 Apple 장치에서 사용되는 iOS 운영 체제, 간단히 말해서 Android 장치에서 Rooting의 대칭을 제어합니다. 독점적 인 Apple 소스 응용 프로그램에 대한 종속성에서 장치를 제거하고 사용자가 공식 앱 스토어에서 사용할 수없는 타사 앱을 사용할 수 있도록합니다.

OS 공급 업체가 서명하지 않은 타사 응용 프로그램을 실행할 수 있도록 수정 된 커널 패치 세트를 설치하면됩니다. 표준 Apple 가젯에 더 많은 기능을 추가하는 데 사용됩니다. 또한 운영 체제에 대한 루트 액세스를 제공하고 타사 응용 프로그램, 테마, 확장 프로그램 등의 다운로드를 허용 할 수 있습니다. 이렇게하면 악성 앱이 제한된 모바일 리소스 및 정보에 액세스 할 수 있도록하는 샌드 박스 제한이 제거됩니다.

루팅과 같은 탈옥은 장치에 보안 위험이 있습니다.

- 휴대 전화의 보증을 무효화합니다.

- 성능 저하

- 장치 브릭

- 악성 코드 감염

탈옥의 유형

기기가 부팅을 시작하면 Apple의 자체 iOS를로드하고 타사의 앱을 설치하려면 기기를 켤 때마다 해당 기기를 손상시키고 커널을 패치해야합니다. 탈옥 방법에는 세 가지 유형이 있습니다.

iBoot 익스플로잇

iBoot 탈옥은 파일 시스템 및 iboot 수준 액세스를 허용합니다. 이러한 유형의 익스플로잇은 장치에 새 부트롬이있는 경우 세미 테 더링 될 수 있습니다. 이것은 주로 낮은 수준의 iOS 컨트롤을 줄이는 데 사용됩니다. 이 익스플로잇 방법은 iBoot의 구멍을 이용하여 코드 서명 어플라이언스의 링크를 해제 한 다음 고객이 필요한 애플리케이션을 다운로드 할 수 있습니다. 이 방법을 사용하여 사용자는 사용자 지정 펌웨어 및 아마도 탈옥을 허용하도록 모바일을 구성합니다.

Userland 익스플로잇

userland 탈옥은 사용자 수준 액세스를 허용하지만 iboot 수준 액세스는 허용하지 않습니다. 이러한 유형의 익스플로잇은 복구 모드 루프를 가질 수 없으므로 테 더링 할 수 없습니다. 이들은 Apple에서 패치 할 수 있습니다. 사용자 영역 익스플로잇은 시스템 애플리케이션의 허점을 사용하여 해당 애플리케이션을 제어합니다. 익스플로잇은 파일 시스템에 대한 제어 만 제공 할 수 있습니다. 이러한 유형의 익스플로잇은 애플리케이션의 중요하지 않은 코드에 액세스 할 수 있으며 사용자 친화적이며 플랫폼에 독립적입니다.

Bootrom 익스플로잇

bootrom 탈옥은 파일 시스템, iBoot 및 NOR 액세스 (사용자 정의 부팅 로고) 제공과 같은 모든 저수준 인증을 중단 할 수 있습니다. 이 프로세스는 응용 프로그램에서 서명 검사를 삭제할 수있는 구멍을 찾습니다. Apple에서 수정할 수 없습니다. 부트롬 탈옥은 사용자 수준 액세스 및 iBoot 수준 액세스를 허용합니다. Apple에서 패치 할 수 없습니다.

탈옥 기법

탈옥 기술에는 두 가지 유형이 있습니다.

묶이지 않은 탈옥

Untethered jailbreak는 부팅 할 때마다 시스템에 연결하지 않고 모바일 장치를 재부팅하는 기술입니다. 장치의 배터리가 손상되면 교체 후 평소와 같이 부팅됩니다. 이를위한 도구는 PwnageTool, Greenpois0n, Sn0wbreeze 및 Limera1n입니다.

테더 탈옥

장치가 자체적으로 백업을 시작하면 더 이상 패치 된 커널이 없으며 부분적으로 시작된 상태에서 멈출 수 있습니다. 패치 된 커널을 사용하여 완전히 시작하려면 기본적으로 컴퓨터를 켤 때마다 (탈옥 도구의 "부팅 테 더링"기능을 사용하여) "재 탈옥"해야합니다.

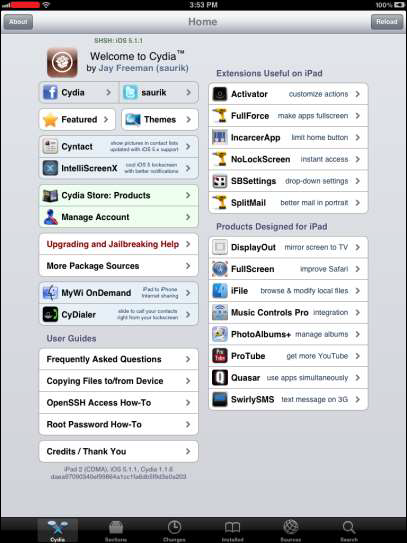

탈옥 기기 용 앱 플랫폼 : Cydia

Cydia는 다음 사이트에서 다운로드 할 수있는 탈옥 장치입니다. https://cydia.saurik.com/. iOS 사용자가 다른 타사 애플리케이션을 설치하는 데 도움이됩니다. Cydia에는 다양한 확장, 테마, 기능 및 사용자 정의가 있습니다.

dpkg 패키지 관리 시스템이있는 고급 패키징 도구 (APT)의 그래픽 프런트 엔드입니다. 즉, Cydia에서 사용 가능한 패키지는 이러한 패키지를 나열하는 분산 저장소 시스템 (소스라고도 함)에서 제공합니다.

탈옥 도구

다른 탈옥 도구는 다음과 같습니다.

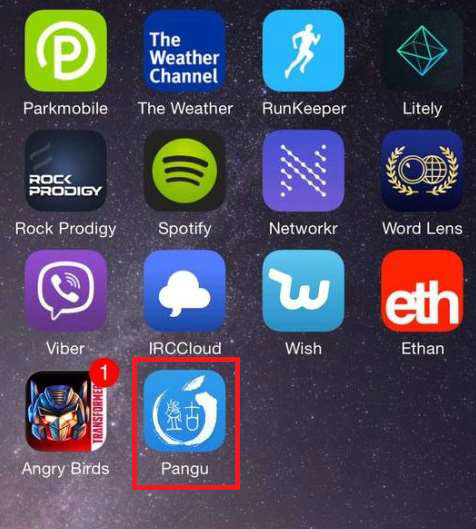

판구

Team Pangu는 여러 선임 보안 연구원으로 구성되어 있으며 모바일 보안 연구에 중점을 둡니다. 2014 년 iOS 7 및 iOS 8 용 탈옥 도구가 여러 차례 출시 된 것으로 알려져 있으며, Team Pangu는 커뮤니티와 사전에 지식을 공유하고 BlackHat, CanSecWest 및 Ruxcon을 비롯한 잘 알려진 보안 컨퍼런스에서 최신 연구를 발표합니다. 다음에서 다운로드 할 수 있습니다.http://en.pangu.io/

Redsn0w

Redsn0w는 다음에서 다운로드 할 수 있습니다. http://blog.iphone-dev.org/ 다른 펌웨어 버전에서 실행됩니다.

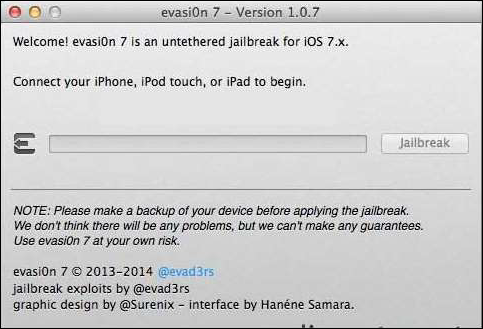

evasi0n7 및 GeekSn0w

탈옥 도구 인 evasi0n7은 iOS 7.0 ~ 7.0.6을 실행하는 모든 iPhone, iPod touch, iPad 및 iPad mini 모델과 호환됩니다 (OTA [OTA]로 업데이트 된 기기는 먼저 iTunes로 복원해야합니다). 공식 웹 페이지는http://evasi0n.com/

GeekSn0w는 winocm의 opensn0w 프로젝트와 Geohot의 limera1n 익스플로잇을 기반으로 구축 된 인기있는 iOS 7.1.2 탈옥 유틸리티입니다. GeekSn0w는 Apple의 최신 공개 펌웨어 인 iOS 7.1.2에서 모든 iPhone 4 모델을 탈옥 할 수 있습니다. 공식 웹 페이지는http://geeksn0w.it/

Sn0wbreeze 및 PwnageTool

Sn0wBreeze는 iOS 3 펌웨어 세대 이후 존재 해 왔으며 개발자 iH8Sn0w에 의해 계속 유지되고있는 탈옥 도구입니다. 공식 웹 페이지는http://www.ih8sn0w.com/

PwnageTool은 다음에서 다운로드 할 수 있습니다. http://blog.iphone-dev.org/ 다른 펌웨어 버전에서 실행됩니다.

Limera1n 및 Blackra1n

Limera1n은 다음에서 다운로드 할 수 있습니다. http://limera1n.com/

Blackra1n은 geohot의 iPhone 탈옥 솔루션입니다. 다음에서 다운로드 할 수 있습니다.http://blackra1n.com/

iOS 보안 방법에 대한 모범 사례를 기반으로 따라야 할 몇 가지 지침을 살펴 보겠습니다.

- 손상된 네트워크에서 웹 서비스에 액세스하지 마십시오.

- iOS 장치에는 신뢰할 수있는 응용 프로그램 만 설치하십시오.

- 데이터가 손실 될 경우 데이터를 지우도록 구성하십시오.

- iPhone을 잠 그려면 잠금 기능을 사용하십시오.

- 웹 브라우저에서 JavaScript 및 추가 기능을 비활성화합니다.

- 알고 있지만 무료가 아닌 Wi-Fi 네트워크에서 iOS 기기를 사용하세요.

- 출처를 알 수없는 링크 나 첨부 파일을 열지 마십시오.

- iPhone 루트 비밀번호의 기본 비밀번호를 변경합니다.

다음 섹션에서는 iOS iPhone 추적에 널리 사용되는 두 가지 인기있는 도구에 대해 설명합니다.

내 iPhone 찾기

첫 번째는 내 iPhone 찾기를 권장합니다. 다음에서 다운로드 할 수 있습니다.https://itunes.apple.com 그러나 휴대폰을 찾으려면 iCloud.com에 로그인하거나 나의 iPhone 찾기 앱을 사용하려면 Apple ID가 필요합니다.

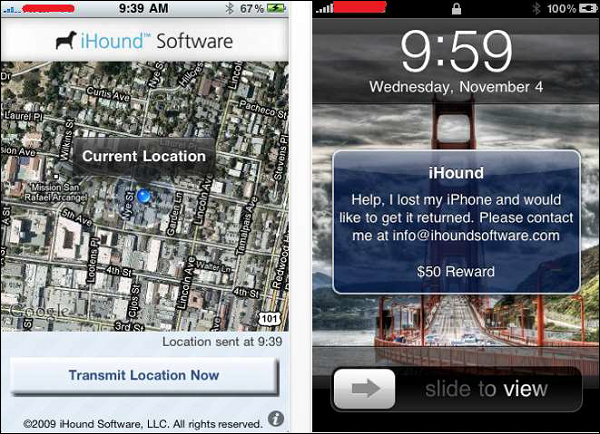

iHound

iHound는 iHound를 켜고 최소화 한 다음 실행되도록하여 장치를 추적 할 수있는 iOS 장치 추적 도구입니다. 그것은에서 찾을 수 있습니다https://www.ihoundsoftware.com/

처리 기능이있는 휴대폰 용으로 Microsoft에서 개발 한 운영 체제입니다. 캘린더, 목록 및 사진을 공유 할 수 있습니다. 또한 One Note를 기반으로하므로 목록에서도 사진을 공유 할 수 있습니다. Windows Phone이없는 사람들을 방에 초대 할 수 있으며, 경험이 더 제한 될 것이며, 캘린더 공유는 강조된 기능 중 하나였습니다.

SkyDrive 모든 장치에서 사무실 문서를 동기화하고 7GB의 무료 저장 용량을 얻을 수 있습니다.

Windows OS 장치 보안 지침

다음은 휴대폰 보안을위한 몇 가지 실용적인 지침입니다. 목록은 모범 사례를 기반으로합니다. 그들은 항상 의무적이거나 보편적 인 규칙도 아닙니다.

- 화면 잠금

- 신뢰할 수있는 출처에서만 앱을 다운로드하십시오.

- WP8 보안 업데이트로 휴대폰을 최신 상태로 유지

- Zune 데스크톱 소프트웨어를 사용하여 장치 데이터 백업

- 보안 Wi-Fi 네트워크에 연결해보십시오.

- WP8 잠금 화면에 대한 암호 설정

- PIN으로 WP8 SIM (가입자 식별 모듈)을 보호하십시오.

Windows OS 장치 추적 도구

FollowMee GPS 추적기

FollowMee는 Windows phone 8 용 GPS 추적기입니다.이 장치는 언제 어디서나 추적 할 수 있습니다. 추적하려는 기기에이 앱을 설치하면 주기적으로 위치 (GPS, WiFi 또는 셀룰러 삼각 측량)를 조용히 기록하고 보안 서버에 업로드합니다. 추적 된 장치의 위치를 모니터링하려면 모든 브라우저 (데스크톱 또는 모바일)에서이 웹 사이트를 탐색하기 만하면됩니다.

이 GPS 추적기 앱을 사용하면 자녀 또는 다른 가족 구성원의 위치를 추적 할 수 있습니다. 비즈니스 목적으로도 사용할 수 있습니다. 이를 사용하여 직원, 회사 모바일 장치 또는 차량을 추적 할 수 있습니다.

BlackBerry OS는 Research in Motion에서 BlackBerry 스마트 폰 및 핸드 헬드 장치 제품군을 위해 개발 한 독점 모바일 운영 체제입니다. 여기에는 J2ME MIDP2 (Mobile Information Device Profile v2) 및 CLDC (Connected Limited Device Configuration)를 구현하는 Java 기반 타사 애플리케이션 프레임 워크와 여러 RIM 특정 API가 포함됩니다.

BlackBerry의 일부 기능은 다음과 같습니다.

- 회사 이메일에 대한 기본 지원

- BlackBerry 엔터프라이즈 서버

- 블랙 베리 메신저

- BlackBerry 인터넷 서비스

- BlackBerry 이메일 클라이언트

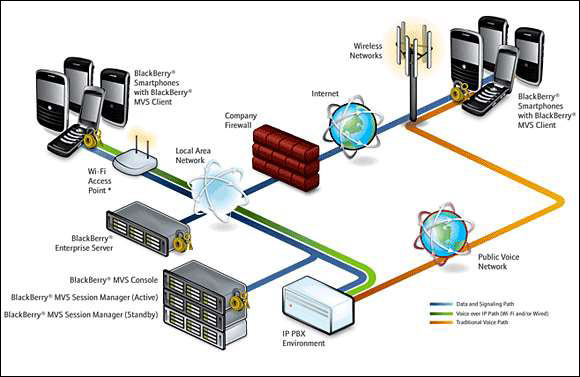

BlackBerry 엔터프라이즈 솔루션 아키텍처

Blackberry Enterprise Solution을 사용하면 모바일 사용자가 조직 이메일 및 기타 업무상 중요한 애플리케이션에 안전하고 안전하게 무선으로 액세스 할 수 있습니다. BlackBerry Enterprise Solution Architecture는 6 가지 필수 요소로 구성됩니다. 그들은-

- BlackBerry 엔터프라이즈 서버

- Blackberry 모바일 데이터 시스템

- BlackBerry 스마트 폰

- BlackBerry Connect 소프트웨어

- Blackberry Alliance 프로그램

- BlackBerry 솔루션 서비스

엔터프라이즈 메시징 및 공동 작업 시스템과 함께 엔터프라이즈 서버는 모바일 사용자, 엔터프라이즈 인스턴트 메시징 및 개인 정보 관리 도구에 대한 이메일 액세스를 제공합니다. 잘못 구성된 방화벽은 공격 위험을 증가시킵니다. 웹, 데이터베이스 및 애플리케이션 서버에는 취약점이 있습니다. 공격자가 이러한 취약점을 발견하면 쉽게 공격을 수행하고 전체 서버를 제어 할 수 있습니다.

BlackBerry 공격 벡터

BlackBerry 장치에 존재하는 잠재적 인 취약점을 찾는 데 사용할 수있는 새로운 도구와 방법이 많기 때문에 BlackBerry는 많은 공격에 직면 해 있습니다. 공격 벡터는 사용자가 모바일에서 악성 소프트웨어를 다운로드하도록 유도합니다. 도구 등을 사용하여 웹 사이트 취약성을 찾는 것은 공격자가 BlackBerry 장치에 대한 공격을 수행하기 위해 사용하는 몇 가지 기술입니다. 이러한 기술 외에도 공격자가 다음을 포함하는 BlackBerry에서 공격을 시작할 수있는 공격 벡터가 더 많이 있습니다.

- 악성 코드 서명

- 메모리 및 프로세스 조작

- 이메일 익스플로잇

- TCP / IP 연결 취약성

- 블랙 베리 악성 코드

- JAD 파일 악용

- SMS (Short Message Service) 익스플로잇

- PIM 데이터 공격

- 전화 공격

악성 코드 서명

운영 체제 API에 대한 전체 액세스 권한을 얻으려면 BlackBerry 애플리케이션이 RIM에 의해 서명되어야합니다. 필수 서명이 누락되었거나 서명 후 애플리케이션이 변경되면 JVM이 애플리케이션에 대한 API 액세스를 거부 / 제한하거나 런타임시 오류 메시지와 함께 실패합니다. 공격자는 선불 신용 카드 및 허위 세부 정보를 사용하여 익명으로 코드 서명 키를 획득하고 악성 프로그램에 서명하고이를 BlackBerry 앱 세계에 게시 할 수 있습니다. 공격자는 또한 개발자 시스템을 손상시켜 코드 서명 키와 암호를 훔쳐 암호화 된 키를 해독 할 수 있습니다.

JAD 파일 악용 및 메모리 / 프로세스 조작

JAD 파일에는 앱 설명, 공급 업체 세부 정보 및 크기와 같은 Java 응용 프로그램의 속성이 포함되며 응용 프로그램을 다운로드 할 수있는 URL을 제공합니다. J2ME 모바일 장치에 Java 응용 프로그램의 OTA (Over The Air) 설치를 제공하는 표준 방법으로 사용됩니다. 공격자는 특수 제작 된.jad 스푸핑 된 정보가 포함 된 파일과 사용자를 속여 악성 앱을 설치하도록 유도합니다.

SMS (Short Message Service) 익스플로잇

일반 PC 사용자는 프리미엄 요율의 대상이 될 가능성이 높습니다. dialers사용자 모뎀을 할증 요금 전화 번호에 연결하는 응용 프로그램으로 인해 예상보다 많은 서비스 제공 업체 요금이 부과됩니다. 동일한 메커니즘이 BlackBerry에 적용되지만 프리미엄 요금 SMS를 사용하지 않습니다.

이메일 익스플로잇

BlackBerry 모바일에서 모든 이메일은 다음을 통해 보내고, 받고, 읽습니다. net.rim.blackberry.api.mail패키지 및이 패키지는 서명 된 애플리케이션에서만 사용할 수 있습니다. BlackBerry 첨부 서비스는 .doc, .pdf, .txt, .wpd, .xls 및 .ppt와 같은 확장자를 가진 파일 만 지원하지만 이메일을 통해 모든 종류의 파일을 보낼 수 있습니다. 파일 첨부type .cod BlackBerry에서 지원하지 않습니다.

PIM 데이터 공격

BlackBerry 단말기의 PIM 데이터베이스에있는 PIM (개인 정보 관리) 데이터에는 주소록, 캘린더, 작업 및 메모장 정보가 포함됩니다. 공격자는 모든 PIM 데이터를 읽고 다른 전송 메커니즘을 사용하여 공격자에게 보내는 악성 서명 애플리케이션을 만들 수 있습니다. 악성 애플리케이션은 PIM 데이터를 삭제하거나 수정할 수도 있습니다.

TCP / IP 연결 취약성

장치 방화벽이 꺼져 있으면 서명 된 앱이 사용자에게 메시지를 표시하지 않고 TCP 연결을 열 수 있습니다. 기기에 설치된 악성 앱은 공격자와 역방향 연결을 생성하여 공격자가 감염된 기기를 TCP 프록시로 활용하고 조직의 내부 리소스에 액세스 할 수 있도록합니다. 공격자는 또한 백도어를 위해 역 TCP 연결을 악용하고 다양한 악성 정보 수집 공격을 수행 할 수 있습니다.

다음은 BlackBerry 장치를 보호하기위한 몇 가지 실용적인 지침입니다. 이 목록은 모범 사례를 기반으로하며 보편적 인 규칙이 아닙니다.

- BlackBerry Enterprise Network에서 네트워크 인프라에 대한 모니터링 메커니즘을 유지합니다.

- 기밀 데이터를 보호하려면 BlackBerry Protect 또는 기타 보안 앱을 사용하십시오.

- 콘텐츠 보호 기능을 사용하여 BlackBerry Enterprise Network에서 데이터를 보호합니다.

- BlackBerry 장치에서 파일을 보호하기 위해 암호 암호화를 사용합니다.

- 데이터 보호를 위해 SD 카드 / 미디어 카드 암호화를 활성화합니다.

- 기업은 BlackBerry 장치 관리를위한 보안 정책을 따라야합니다.

- BlackBerry Enterprise Network에서 불필요한 프로그램을 비활성화합니다.

- BlackBerry Enterprise Network의 핸드 헬드 장치에 대한 보안 인식 및 공격에 대한 교육을 제공합니다.

BlackBerry 장치 추적 도구

모바일 추적기

MobileTracker는 BlackBerry 용 모바일 추적 장치입니다. 상업용 버전이며 다음에서 다운로드 할 수 있습니다.http://www.skylab-mobilesystems.com/en/products/mobiletracker_blackberry.html

일부 기능은-

- 트랙 로그를 쉽게 기록하고 Google 어스에서 보거나 Google지도에 게시합니다.

- GPS 트랙 로그를 기록합니다.

- 고도와 시간을 추적 할 수 있습니다.

- 간편한 원 클릭 트랙 로그 기록.

- 광범위한 통계 정보 및 배경 추적.

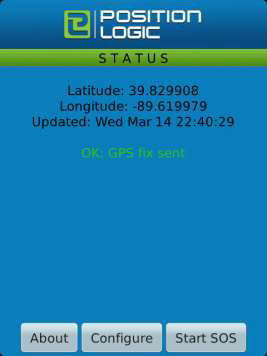

포지션 로직 블랙 베리 트래커

포지션 로직 블랙 베리 트래커는- https://www.positionlogic.com

일부 기능은-

- 저렴한 GPS 추적

- 개별 감독 개선

- 부업 제거

- 도난 손실 감소

- 직원의 책임감 증대

- 손쉬운 배포, 설치 및 라이선스 프로비저닝

모바일 스파이웨어

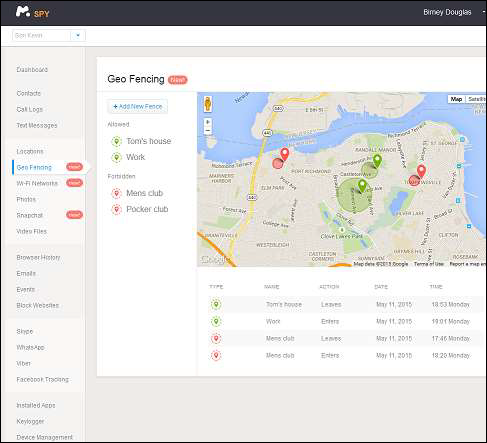

mSpy

mSpy는 자녀가 모르는 사이에 일을하지 못하도록하는 스파이 소프트웨어입니다. 그들은 당신이 그들이 행동하지 않는지 확인하기 위해 그들이 알지 못하는 사이에 휴대폰을 추적 할 수 있기를 바랍니다. 엉뚱한 친구와 외출하든 문제를 일으키 든 상관없이 그들의 휴대폰을 스파이 폰으로 바꾸는 것이 좋습니다. 다운로드 및 구매 가능https://www.mspy.com/blog/mspy-for-blackberry-your-kids-nanny/

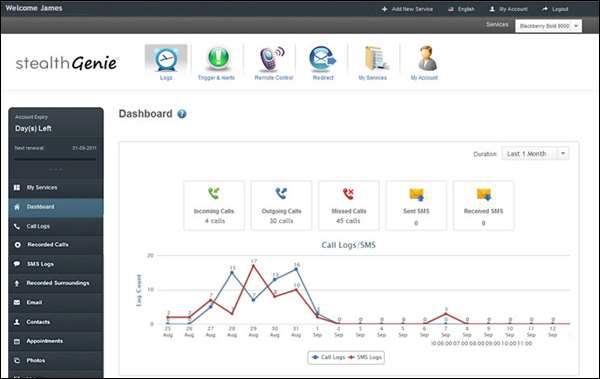

StealthGenie

StealthGenie는 또 다른 스파이웨어이며 Android, iOS (iPhone) 또는 BlackBerry에서 실행되는 스마트 폰의 모든 활동을 모니터링하기위한 기능이 풍부하고 사용하기 쉬운 휴대폰 스파이 패키지입니다.

StealthGenie는 당신이 원했던 모든 스파이 기능을 가지고 있습니다. 수신 및 발신 문자 메시지를 읽고, 통화 기록을보고, 이메일을 읽고, GPS 위치를 추적하고, 인스턴트 메신저 채팅을 감시하고, 전화를 원격으로 모니터링하고, 실시간 통화를들을 수 있습니다. 다음에서 다운로드 할 수 있습니다.http://www.stealthandroidspy.com/

Mobile Device Management(MDM) 소프트웨어는 iPhone, iPad, Android 및 BlackBerry를 포함한 다양한 유형의 모바일 장치 및 태블릿과 함께 실행되는 응용 프로그램을 모니터링, 보호, 관리 및 지원하는 필수 구성 요소입니다. Android, Windows 및 Symbian 모바일과 같은 다른 운영 체제를 사용하는 모든 모바일 장치를 모니터링합니다.

MDM은 휴대폰, 스마트 폰, 태블릿 컴퓨터 등과 함께 모든 유형의 모바일 장치에 대한 애플리케이션, 데이터 및 구성 설정의 무선 또는 유선 배포를위한 플랫폼을 제공합니다.

MDM의 도움으로 전사적 정책을 쉽게 구현하여 지원 비용, 시간, 비즈니스 및 보안 위협을 줄일 수 있습니다. 회사 소유, 소비자 소유 및 기업 전체의 직원 소유 장치는 모두이를 통해 쉽게 관리 할 수 있습니다.

MDM은 네트워크에있는 모든 모바일 장치의 모든 데이터 및 구성 설정을 보호하고 제어함으로써 지원 비용을 줄이고 비즈니스 위협을 최소화 할 수 있습니다.

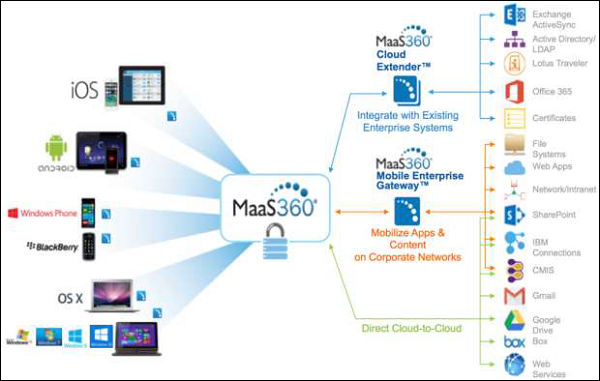

MaaS360 모바일 장치 관리 솔루션

MaaS360 모바일 장치 관리 솔루션은 IBM 솔루션이며 회사에서 제공하든 BYOD (Bring Your Own Device) 프로그램의 일부에서 제공하든 조직에 도착하는 모바일 장치를 모니터링하고 관리 할 수있는 소프트웨어입니다. 다음에서 다운로드 할 수 있습니다.https://www-03.ibm.com/security/mobile/maas360.html

이 기술을 통해 조직은 iPhone, iPad, Android, Windows Phone, BlackBerry 및 Kindle Fire를 포함한 스마트 폰 및 태블릿과 같은 장치에 대한 MDM 수명주기를 구현할 수 있습니다. 통합 클라우드 플랫폼을 사용하는 MaaS360은 모바일 장치, 애플리케이션 및 문서 전반에 걸친 향상된 가시성과 제어로 MDM을 간소화합니다.

BYOD (Bring Your Own Device)

BYOT (Bring Your Own Technology), BYOP (Bring Your Own Phone) 및 BYOPC (Bring Your Own Personal Computer)라고도하는 BYOD는 직원이 개인 소유의 모바일 장치 (노트북, 태블릿 및 스마트 폰)를 가져 오도록 허용하는 정책을 의미합니다. 회사 정보 및 응용 프로그램에 액세스하기 위해 이러한 장치를 사용합니다.

네 가지 기본 옵션이 있습니다.

- 개인 장치에 대한 무제한 액세스.

- 민감하지 않은 시스템 및 데이터에만 액세스합니다.

- 액세스하지만 개인 장치, 앱 및 저장된 데이터에 대한 IT 제어 권한이 있습니다.

- 액세스, 개인 장치에 데이터의 로컬 저장을 방지합니다.

BYOD 위험

회사에서 BYOD를 구현하는 것은 자체 위험이 있으며 다음과 같습니다.

- 회사의 데이터 유출 가능성을 높입니다.

- 네트워크에 더 많은 모바일 장치가 있으므로 회사에서 악용 가능성이 높아집니다.

- 개인 데이터와 작업 데이터를 혼합 할 가능성.

- 무단 데이터에 액세스 할 가능성이 증가합니다.

BYOD 정책 구현

다음은 관리자와 직원 모두를위한 보안 지침입니다.

관리자를위한 BYOD 보안 지침

관리자는 여기에 나열된 지침을 따라 모바일 장치 보안을 구현해야합니다.

소비자 등급 장치의 허용 가능한 사용량을 지정하는 엔터프라이즈 정책을 게시하고 기업에서 자체 장치를 가져옵니다.

클라우드 용 엔터프라이즈 정책을 게시합니다.

바이러스 백신과 같은 보안 조치를 활성화하여 데이터 센터의 데이터를 보호합니다.

소비자 등급 기기에서 허용되는 애플리케이션 및 데이터 액세스 수준과 금지되는 수준을 지정하는 정책을 구현합니다.

Access Gateway를 통해 세션 시간 초과를 지정합니다.

도메인 암호를 장치에 캐시 할 수 있는지 또는 사용자가 액세스를 요청할 때마다 입력해야하는지 여부를 지정합니다.

다음에서 허용되는 액세스 게이트웨이 인증 방법을 결정하십시오-

인증 없음

도메인 만

RSA SecurlD 만

도메인 + RSA SecurlD

SMS 인증

직원을위한 BYOD 보안 지침

설정 / 일반 / 정보에서 진단 및 사용 데이터 수집을 비활성화합니다.

새 릴리스를 사용할 수있는 경우 소프트웨어 업데이트를 적용합니다.

장치에 로깅 및 제한된 데이터.

장치 암호화 및 애플리케이션 패치.

관리되는 운영 환경.

관리되는 애플리케이션 환경.

사용하지 않을 때는 전원 버튼을 눌러 기기를 잠급니다.

민감한 문서를 인쇄하기 전에 프린터의 위치를 확인하십시오.

암호 잠금을 사용하여 모바일 장치에 대한 액세스를 보호하십시오. 8 자 비 단순 암호를 고려하십시오.

분실 또는 도난 된 기기를 IT에보고하여 기기와 관련된 인증서 및 기타 액세스 방법을 비활성화 할 수 있습니다.

이 장에서는 모바일 보안과 관련된 특정 지침 및 도구에 대해 설명합니다. SMS 피싱으로부터 자신을 보호하려면 몇 가지 규칙을 염두에 두어야합니다.

금융 회사는 문자 메시지를 통해 사용자 이름, 비밀번호, PIN, 신용 카드 또는 직불 카드 번호와 같은 개인 정보 또는 금융 정보를 절대 요청하지 않습니다.

Smishing사기는 즉각적인 응답을 요청하여 긴급함을 잘못 인식하려고합니다. 침착하게 SMS를 분석하십시오.

원치 않는 문자 메시지의 링크를 열지 마십시오.

원치 않는 문자 메시지에 나열된 전화 번호로 전화하지 마십시오. 귀하의 기록이나 공식 웹 페이지에 나열된 정보를 사용하여 문자 메시지에 명시된 은행, 정부, 기관 또는 회사에 연락해야합니다.

발신자에게 연락 중단을 요청하는 경우에도 스 미싱 메시지에 응답하지 마십시오.

팝업 광고 및 "무료 평가판"제안에 대한 응답으로 휴대 전화 번호 또는 기타 정보를 제공 할 때주의하십시오.

보낸 사람의 신원을 확인하고 시간을내어 보낸 사람이 귀하의 정보를 요청하는 이유를 자문 해보십시오.

알 수없는 보낸 사람의 문자 메시지와 알고있는 보낸 사람의 비정상적인 문자 메시지에주의하고 보안 소프트웨어와 응용 프로그램을 최신 상태로 유지하십시오.

BullGuard 모바일 보안

BullGuard Mobile Security는 모든 휴대폰 바이러스에 대해 완벽한 휴대폰 바이러스 백신을 제공합니다. 그 기능 중 일부는-

- 강력한 도난 방지 기능 – 분실 또는 도난시 원격으로 장치를 잠그고, 찾고, 닦습니다.

- 강력한 바이러스 백신 – 맬웨어에 대한 완벽한 보호를 제공합니다.

- 자동 바이러스 검사를 통해 항상 최신 상태를 유지합니다.

- 클릭 한 번으로 중요한 데이터를 백업하고 복원합니다.

- 원치 않는 전화 및 SMS 메시지를 차단합니다.

- 누군가가 SIM을 변경하려는 경우 데이터 삭제 또는 잠금을위한 SIM 보호.

- 배터리를 소모하지 않습니다.

- 우아하고 심플한 디자인으로 사용하기 쉽습니다.

공식 웹 페이지는 https://www.bullguard.com/

그것은 두 가지 버전, 무료 및 상업용 프리미엄이 있습니다.

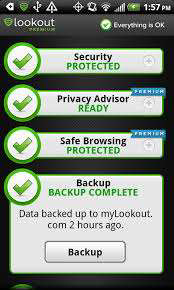

임무

Lookout은 모바일 위협으로부터 모바일을 보호 할 수있는 모바일 보호 도구입니다. 보안되지 않은 Wi-Fi 네트워크 연결, 악성 앱 다운로드 또는 사기성 링크 클릭과 같은 위험한 행동을 방지하여 신원 도용, 금융 사기 및 대부분의 개인 데이터 손실을 방지 할 수 있습니다.

무선으로 자동으로 모바일 데이터의 안전하고 안전하며 원활한 백업을 제공하며 분실 또는 도난시 휴대폰을 찾을 수 있습니다. 대시 보드를 사용하면 전화기를 원격으로 관리 할 수 있습니다. 공식 웹 페이지는https://www.lookout.com/

WISeID

WISelD는 개인 데이터, Pll (Personal Identifiable Information), PIN, 신용 카드 및 포인트 카드, 메모 및 기타 정보를위한 안전하고 사용하기 쉬운 암호화 된 저장소를 제공합니다. 웹 사이트, 사용자 이름 및 암호를 저장하고 모바일 장치를 통해 즐겨 찾는 웹 사이트에 빠르게 로그인 할 수 있습니다. 공식 웹 페이지는https://www.wiseid.com/

zIPS

이 모바일 보호 도구는 온 디바이스 z9 탐지 엔진을 사용하여 전체 장치에서 악의적 인 동작을 모니터링하고 알려 지거나 알려지지 않은 위협을 실시간으로 동적으로 탐지합니다.

머신 러닝을 활용하여 장치 동작에 대한 편차를 분석하고 손상 지표에 대한 결정을 내려 특정 유형의 공격을 정확하게 식별하고 제로 데이 공격을 분류합니다.

zIPS는 악의적 인 활동이 발견되면 신속한 사고 대응 권장 사항 및 결정을 구현합니다. BYOD를 안전하게 구현하는 데 도움이됩니다. 공식 웹 페이지는https://www.zimperium.com/zips-mobile-ips

기타 모바일 보호 도구 스파이웨어

사용할 수있는 다른 보호 도구는 다음과 같습니다.

ESET Mobile Security, https://www.eset.com

Norton Mobile Security, https://us.norton.com

Kaspersky Mobile Security는 https://www.kaspersky.co.in/

McAfee Mobile Security, https://www.mcafeemobilesecurity.com

Android 용 AVG AntiVirus Pro는 https://www.avg.com

어베스트! 모바일 보안,https://www.avast.com

F-Secure Mobile Security는 https://www.f-secure.com

Trend Micro Mobile Security는 https://www.trendmicro.com

Webroot Secure Anywhere Mobile, https://www.webroot.com

NetQin Mobile Security는 http://www.netain.com

이 장에서는 휴대폰 침투 테스트의 기본 개념에 대해 설명합니다. 보시다시피 OS에 따라 다릅니다.

안드로이드 폰 펜 테스트

Android OS 전화의 기본 단계는 다음과 같습니다.

Step 1 − OS 및 앱에 대한 관리 액세스 권한을 얻으려면 SuperOneClick, Superboot, Universal Androot 및 Unrevoked와 같은 도구를 사용하여 OS를 루팅하십시오.

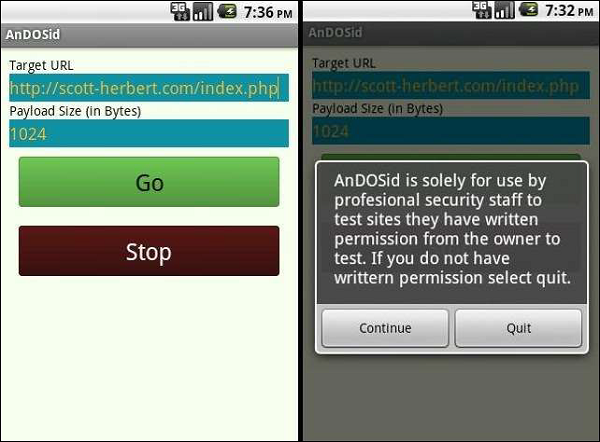

Step 2− AnDOSid로 수행 할 수있는 Apps 또는 OS의 스트레스 테스트를 위해 DoS 공격을 수행합니다. 다음에서 다운로드 할 수 있습니다.https://github.com/Scott-Herbert/AnDOSid

Step 3− 웹 브라우저의 취약점을 확인합니다. 주로 Android 브라우저에 애플리케이션 간 스크립팅 오류가 있는지 확인합니다.

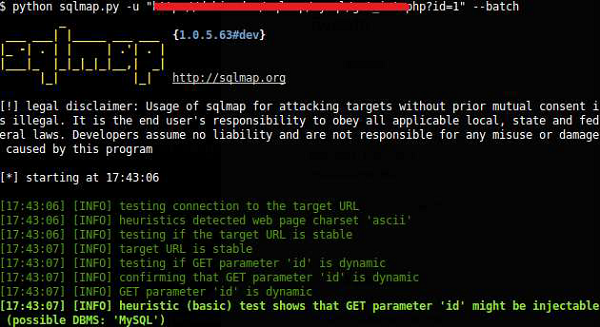

Step 4− SQLite의 취약성 검사는 주로 중요한 정보가 암호화 된 형태 (예 : 암호, 연락처, 데이터베이스 링크 등) 인 경우 중요한 정보를 확인하는 것입니다. 이를 위해 사용되는 최고의 도구 중 하나는 Kali 배포판에있는 sqlmap입니다.

Step 5− 사용자 정보를 편집, 도용, 교체하십시오. 다운로드 할 수 있습니다.https://play.google.com/store/apps/details?id=com.powerapp.studios.ComDroid

Step 6 − Woodpecker 도구를 사용하여 Android 장치의 기능 누출을 감지합니다.

iPhone 펜 테스트

Step 1 − Redsn0w, Absinthe, Sn0wbreeze 및 PwnageTool과 같은 도구를 사용하여 iPhone을 탈옥 해보십시오.

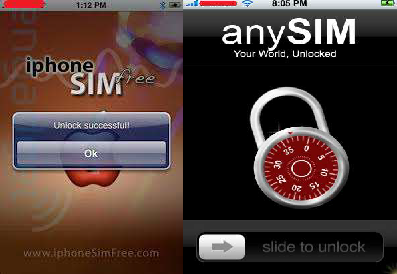

Step 2− iPhone 잠금을 해제 해보십시오. iPhone을 잠금 해제하려면 다음에서 다운로드 할 수있는 iPhoneSimFree와 같은 도구를 사용하십시오.http://www.iphonesimfree.com 및 anySIM.

Step 3− SmartCover를 사용하여 다음 단계를 수행해야하는 암호를 우회합니다. 전원 끄기 메시지가 나타날 때까지 iOS 운영 장치의 전원 버튼을 길게 누릅니다. 화면이 닫힐 때까지 스마트 커버를 닫고 몇 초 후에 스마트 커버를 엽니 다. 암호 코드 보안을 우회하려면 취소 버튼을 누르십시오.

Step 4− Kali 배포판에 통합 된 Metasploit을 사용하여 iPhone을 해킹합니다. Metasploit 도구를 사용하여 발견 한 취약성을 기반으로 iPhone의 취약성을 악용하십시오.

Metasploit은 Rapit7 회사 제품이므로 자세한 내용은 https://community.rapid7.com/community/metasploit/blog/2007/10/21/cracking-the-iphone-part-3.

Step 5 − 동일한 이름과 암호화 유형을 가진 액세스 포인트를 확인하십시오.

Step 6− Wi-Fi 네트워크에서 iOS 기기의 무선 매개 변수를 가로 채서 man-in-the-middle / SSL 스트리핑 공격을 수행합니다. Cain & Abel 도구 또는 Wireshark를 사용하여 Wi-Fi 네트워크에서 악성 패킷을 보냅니다.

Step 7− 잘못된 데이터를 장치로 전송할 수 있는지 확인하십시오. 이메일 또는 SMS 전송과 같은 사회 공학 기술을 사용하여 사용자를 속여 악성 웹 페이지가 포함 된 링크를여십시오.

Windows Phone 펜 테스트

다음은 Windows Phone 펜 테스트 단계입니다.

Step 1− SMS를 보내 전화를 끄십시오. 휴대폰으로 SMS를 보내면 휴대폰이 꺼지고 다시 재부팅됩니다.

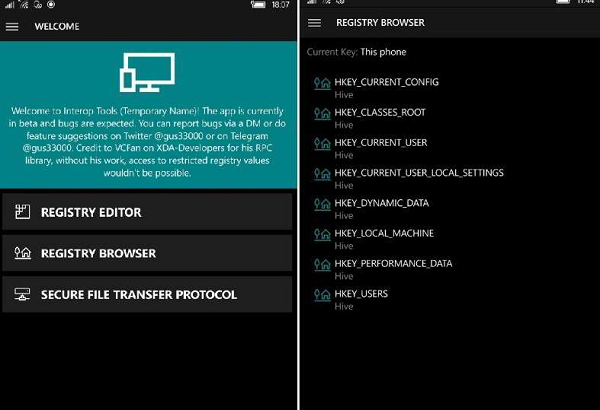

Step 2− Windows phone을 탈옥 해보십시오. WindowBreak 프로그램을 사용하여 Windows Phone을 탈옥 / 잠금 해제합니다. 이 도구에 대한 자세한 내용은 링크에서 얻을 수 있습니다.http://windowsphonehacker.com/articles/the_windowbreak_project-12-23-11

Step 3− 장치 내 암호화를 확인합니다. 비밀번호 나 PIN없이 휴대폰의 데이터에 액세스 할 수 있는지 확인하세요.

Step 4− Windows Phone Internet Explorer의 취약점을 확인하십시오. Internet Explorer의 CSS 기능의 결함으로 인해 공격자가 원격 코드 실행을 통해 전화를 통해 전체 액세스 권한을 얻을 수 있는지 확인하십시오.

블랙 베리 펜 테스트

Step 1− 첫째, BlackBerry에서 블랙 재킹을 수행합니다. BBProxy 도구를 사용하여 인터넷에서 찾을 수있는 BlackBerry 연결을 가로 채십시오.

Step 2− 애플리케이션 코드 서명 프로세스의 결함을 확인합니다. 선불 신용 카드 및 허위 세부 정보를 사용하여 코드 서명 키를 얻고 악성 프로그램에 서명 한 다음 BlackBerry 앱 세계에 게시합니다.

Step 3− 이메일 악용을 수행합니다. 사용자가 악성 프로그램을 다운로드하도록 속이는 이메일 또는 메시지 보내기.cod BlackBerry 장치의 응용 프로그램 파일.

Step 4− DoS 공격을 수행합니다. 잘못된 형식의 SRP (Server Routing Protocol) 패킷을 BlackBerry 네트워크에서 라우터로 보내 DoS 공격을 유발합니다. 일부 도구는 이전 장에서 언급되었습니다.

Step 5− BlackBerry Browser의 취약성을 확인합니다. 악의적으로 제작 된 웹 링크를 보내고 사용자가 BlackBerry 단말기에서 악성 웹 페이지가 포함 된 링크를 열도록 속이십시오.

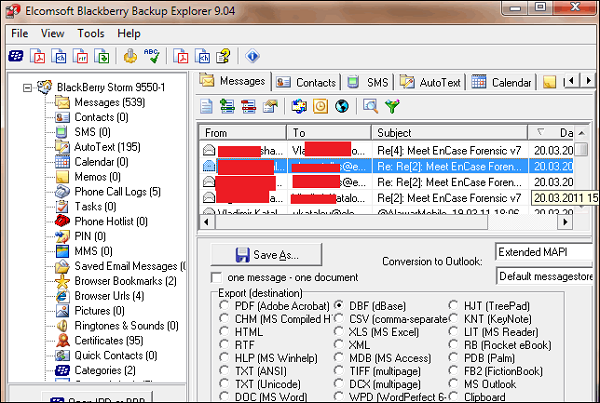

Step 6− 암호로 보호 된 파일을 검색합니다. BlackBerry 장치에서 암호로 보호 된 파일 및 백업을 복구 할 수있는 Elcomsoft Phone Password Breaker와 같은 도구를 사용하십시오.

모바일 펜 테스트 툴킷

잔티

zANTI는 IT 보안 관리자와 침투 테스터가 복잡한 보안 감사를 수행 할 수 있도록 지원하는 모바일 침투 테스트 툴킷입니다. 사용자 친화적 인 모바일 앱을 통해 조직의 네트워크에서 고급 해커의 기능을 시뮬레이션합니다. 커뮤니티 용은 무료이고 기업용은 상업용입니다. 다음에서 다운로드 할 수 있습니다.https://www.zimperium.com/zanti-mobile-penetration-testing

또한 포괄적 인 범위의 사용자 지정 가능한 네트워크 정찰 검사를 사용하여 알려지지 않은 인증, 백도어 및 무차별 대입 공격, DNS 및 프로토콜 별 공격, 불량 액세스 포인트를 찾아 네트워크를 검사합니다.

MTM (Man-in-the-Middle), 암호 크래킹 및 Metasploit을 포함한 다양한 침투 테스트를 사용하여 모바일 장치 또는 웹 사이트 내의 취약성을 자동으로 진단합니다.

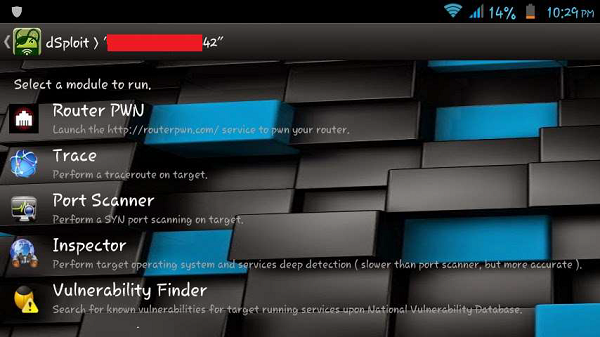

dSploit

dSploit은 Android 운영 체제 용으로 개발 된 침투 테스트 도구입니다. 무선 네트워크에서 네트워크 보안 평가를 수행 할 수있는 여러 모듈로 구성됩니다.

dSploit을 사용하면 네트워크 매핑, 취약성 검사, 암호 크래킹, 중간자 공격 등과 같은 작업을 수행 할 수 있습니다. 자세한 정보는https://github.com/evilsocket 에서 다운로드 할 수 있습니다. https://sourceforge.net/projects/dsploit999/?source=directory

Hackode (해커의 도구 상자)

Hackode는 Reconnaissance, Google Hacking, Google Dorks, Whois, Scanning, Ping과 같은 다양한 기능을 제공하는 또 다른 Android 침투 테스트 애플리케이션입니다. Traceroute, DNS 조회, IP, MX 레코드, DNS Dig Exploits, 보안 RSS 피드. 다음에서 다운로드 할 수 있습니다.https://play.google.com/store/apps/details?id=com.techfond.hackode