SAP GRC-퀵 가이드

SAP 거버넌스, 위험 및 규정 준수 솔루션을 통해 조직은 규정 및 규정 준수를 관리하고 조직의 주요 운영 관리에 대한 위험을 제거 할 수 있습니다. 변화하는 시장 상황에 따라 조직이 성장하고 빠르게 변화하고 부적절한 문서, 스프레드 시트는 외부 감사 자 및 규제 기관에 허용되지 않습니다.

SAP GRC는 조직이 규정 및 규정 준수를 관리하고 다음 활동을 수행하도록 지원합니다.

GRC 활동을 기존 프로세스에 쉽게 통합하고 주요 GRC 활동을 자동화합니다.

복잡성이 적고 위험을 효율적으로 관리합니다.

위험 관리 활동을 개선합니다.

비즈니스 처리 및 감사 관리에서 사기를 효과적으로 관리합니다.

조직은 더 나은 성과를 내고 기업은 가치를 보호 할 수 있습니다.

SAP GRC 솔루션은 분석, 관리 및 모니터링의 세 가지 주요 영역으로 구성됩니다.

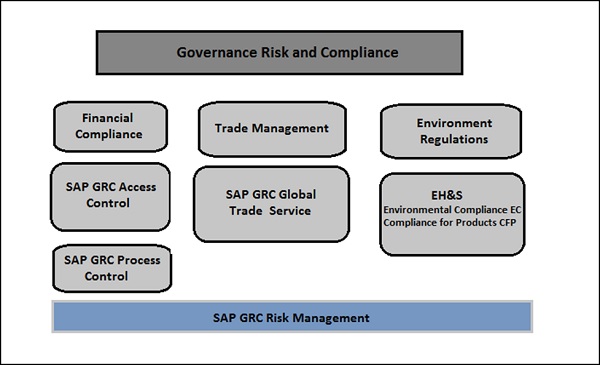

SAP GRC의 모듈

이제 SAP GRC의 다양한 모듈을 이해하겠습니다.

SAP GRC 액세스 제어

조직의 위험을 완화하려면 규정 준수 및 규제 관행의 일환으로 위험 제어를 수행해야합니다. 책임을 명확하게 정의해야하며, 역할 프로비저닝을 관리하고 수퍼 유저에 대한 액세스를 관리하는 것은 조직의 위험을 관리하는 데 중요합니다.

SAP GRC 프로세스 제어 및 사기 관리

SAP GRC Process Control 소프트웨어 솔루션은 규정 준수 및 정책 관리를 관리하는 데 사용됩니다. 규정 준수 관리 기능을 통해 조직은 내부 제어 환경을 관리하고 모니터링 할 수 있습니다. 조직은 식별 된 문제를 사전에 수정하고 해당 규정 준수 활동의 전체 상태를 인증하고보고 할 수 있습니다.

SAP 프로세스 제어는 대상 그룹 별 정책 배포 및 준수를 포함하여 정책 관리의 전체 라이프 사이클을 지원합니다. 이러한 정책은 조직이 규정 준수 비용을 줄이고 관리 투명성을 개선하는 데 도움이되며 조직이 비즈니스 환경에서 규정 준수 관리 프로세스 및 정책을 개발할 수 있도록합니다.

SAP GRC 위험 관리

SAP GRC Risk Management를 사용하면 위험 관리 활동을 관리 할 수 있습니다. 사전 계획을 수행하여 비즈니스의 위험을 식별하고 위험을 관리하기위한 조치를 구현하고 비즈니스 성과를 개선하는 더 나은 결정을 내릴 수 있습니다.

위험은 다양한 형태로 나타납니다.

- 운영 위험

- 전략적 위험

- 규정 준수 위험

- 재정적 위험

SAP GRC 감사 관리

이는 아티팩트를 문서화하고 작업 문서를 구성하고 감사 보고서를 작성하여 조직의 감사 관리 프로세스를 개선하는 데 사용됩니다. 다른 거버넌스, 위험 및 규정 준수 솔루션과 쉽게 통합 할 수 있으며 조직에서 감사 관리 정책을 비즈니스 목표에 맞출 수 있습니다.

SAP GRC 감사 관리는 다음과 같은 기능을 제공하여 감사자가 일을 단순화하도록 돕습니다.

모바일 기능 끌어서 놓기 기능을 사용하여 감사 관리 및 기타 증거를위한 아티팩트를 즉시 캡처 할 수 있습니다.

글로벌 모니터링 및 후속 조치를 통해 감사 문제를 쉽게 생성, 추적 및 관리 할 수 있습니다.

레거시 및 작업 문서에서 더 많은 정보를 얻을 수있는 검색 기능을 사용하여 검색을 수행 할 수 있습니다.

사용자 친화적 인 인터페이스와 협업 도구로 감사자를 참여시킬 수 있습니다.

감사 관리를 SAP Fraud Management, SAP Risk Management 및 SAP Process Control과 쉽게 통합하여 감사 프로세스를 비즈니스 목표에 맞 춥니 다.

자동 추적 도구를 사용하여 문제를 빠르게 해결합니다.

직원 활용도를 높이고 내부 감사 계획, 리소스 관리 및 일정으로 인한 출장 비용을 줄입니다.

Lumira 및 기타 BI보고를 사용하여 감사 보고서를 시각화하기 위해 SAP Business Objects보고 및 데이터 시각화 도구와 쉽게 통합됩니다.

미리 설정된 템플릿을 사용하여 감사 아티팩트 및보고 프로세스를 표준화합니다.

SAP GRC 사기 관리

SAP GRC 사기 관리 도구는 조직이 사기를 조기에 감지하고 예방하여 비즈니스 손실을 최소화하도록 도와줍니다. 방대한 양의 데이터를보다 정확하게 실시간으로 스캔 할 수 있으며 사기 행위를 쉽게 식별 할 수 있습니다.

SAP 사기 관리 소프트웨어는 다음과 같은 기능으로 조직을 도울 수 있습니다.

사기 사건에 대한 손쉬운 조사 및 문서화.

시스템 경고 및 대응력을 높여 향후 사기 행위가 더 자주 발생하지 않도록 방지합니다.

대량의 트랜잭션 및 비즈니스 데이터를 쉽게 스캔합니다.

SAP GRC 글로벌 무역 서비스

SAP GRC GTS 소프트웨어는 조직이 국제 무역 관리의 한계 내에서 국경 간 공급을 강화할 수 있도록 지원합니다. 그것은 국제 무역 규제 당국의 위험에 대한 벌금을 줄이는 데 도움이됩니다.

조직의 규모에 관계없이 모든 컴플라이언스 마스터 데이터 및 콘텐츠에 대한 단일 리포지토리를 통해 중앙 집중식 글로벌 무역 관리 프로세스를 제공합니다.

SAP GRC 기능 모델

SAP BusinessObjects GRC 솔루션은 세 가지 주요 기능으로 구성됩니다. Analyze, Manage and Monitor.

다음 다이어그램에서 SAP GRC 소프트웨어의 모든 주요 기능을 다루는 SAP GRC 기능 모델을 볼 수 있습니다. GRC를 사용하여 조직은 모든 잠재적 위험과 규정 준수 결과를 확인하고이를 완화하기 위해 올바른 결정을 내릴 수 있습니다.

이전 버전의 SAP GRC에서는 액세스 제어, 프로세스 제어 및 위험 관리를 사용하기 위해 각 구성 요소에 대해 별도의 탐색이있었습니다. 즉, 사용자가 교차 구성 요소 작업을 수행하려면 각 모듈에 개별적으로 로그인하고 여러 번 로그인해야합니다. 이로 인해 여러 창을 관리하는 과정이 어려웠고 검색 할 문서도 힘들었습니다.

SAP GRC 10.0은 권한에 따라 단일 사용자에 대한 액세스 제어, 프로세스 제어 및 위험 관리 구성 요소에 대한 직접 탐색을 제공하고 여러 창 관리를 제거합니다.

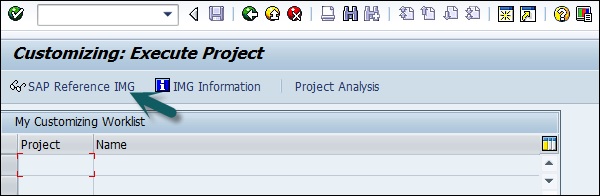

Step 1 − 사용자 지정 활동을 수행하고 GRC 솔루션에 대한 구성 설정을 유지하려면 T-code − SPRO → SAP Reference IMG로 이동하십시오.

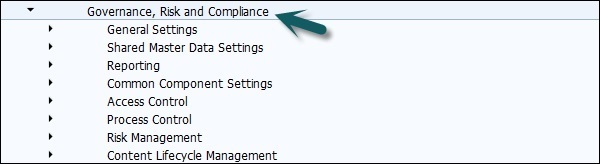

Step 2 − 거버넌스, 위험 및 규정 준수 노드 확장 −

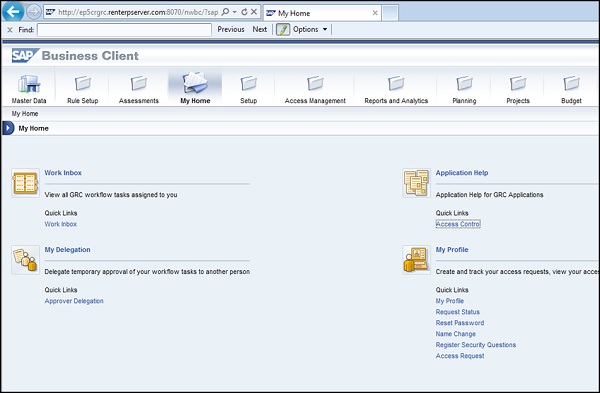

Step 3 − NetWeaver Business Client에 로그온 −

SAP Easy access에서 NWBC에 대한 트랜잭션을 실행하십시오.

NetWeaver Business Client 화면이 열리고 다음 URL이 표시됩니다. http://ep5crgrc.renterpserver.com:8070/nwbc/~launch/

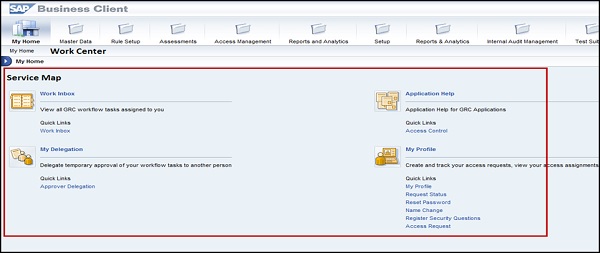

SAP GRC 작업 센터

작업 센터를 사용하여 GRC 10.0에 대한 중앙 액세스 포인트를 제공 할 수 있습니다. 고객이 운영 할 수있는 라이선스를 기반으로 구성 할 수 있습니다.

Step 1− 작업 센터에 액세스하려면 위에서 언급 한대로 NetWeaver Business Client를 엽니 다. 이동/nwbc 작업 센터를 열려면 상단의 옵션을 클릭하십시오.

Step 2 − 클릭하면 SAP NetWeaver Business 클라이언트의 홈 화면으로 이동합니다.

라이선스를 취득한 제품에 따라 GRC 솔루션의 다양한 구성 요소가 표시됩니다. Access Control, Process Control, or Risk Management.

SAP GRC 액세스 제어는 조직이 액세스 위험 위반을 자동으로 감지, 관리 및 방지하고 회사 데이터 및 정보에 대한 무단 액세스를 줄이는 데 도움이됩니다. 사용자는 자동 셀프 서비스를 사용하여 요청 제출, 워크 플로 기반 액세스 요청 및 액세스 승인에 액세스 할 수 있습니다. 사용자 액세스, 역할 권한 및 위험 위반에 대한 자동 검토는 SAP GRC Access Control을 사용하여 사용할 수 있습니다.

SAP GRC Access Control은 비즈니스가 액세스 위험을 관리 할 수 있도록하여 주요 과제를 처리합니다. 이는 조직이 업무 SoD 및 중요 액세스 분리를 정의하고 액세스 위험 관리 시간과 비용을 최소화하여 무단 액세스를 방지하는 데 도움이됩니다.

주요 특징들

다음은 SAP GRC 액세스 제어의 주요 기능입니다-

SOX, BSI 및 ISO 표준과 같은 다양한 감사 표준을 사용하여 법적 요구 사항에 따라 감사 및 준수를 수행합니다.

조직의 SAP 및 비 SAP 시스템에서 액세스 위험 위반을 자동으로 감지합니다.

앞서 언급했듯이 셀프 서비스 액세스 제출, 워크 플로 기반 액세스 요청 및 요청 승인을 통해 사용자에게 권한을 부여합니다.

소규모 및 대규모 조직에서 사용자 액세스, 역할 권한, 위험 위반 및 제어 할당에 대한 검토를 자동화합니다.

수퍼 유저 액세스를 효율적으로 관리하고 SAP 및 비 SAP 시스템의 데이터 및 애플리케이션에 대한 위험 위반 및 무단 액세스를 방지합니다.

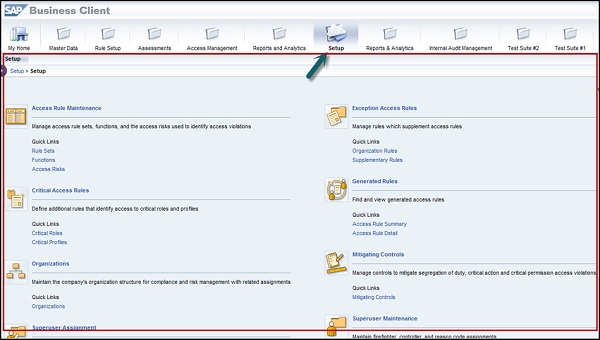

액세스 제어 설정 작업 센터를 탐색하는 방법?

SAP Easy access에서 NWBC에 대한 트랜잭션을 실행하십시오.

NetWeaver Business Client 화면이 열리고 다음 URL이 표시됩니다. http://ep5crgrc.renterpserver.com:8070/nwbc/~launch/

Step 1− 작업 센터에 액세스하려면 위에서 언급 한대로 NetWeaver Business Client를 엽니 다. 이동/nwbc 작업 센터를 열려면 상단의 옵션을 클릭하십시오.

Step 2 − 클릭하면 SAP NetWeaver Business 클라이언트의 홈 화면으로 이동합니다.

Step 3− 작업 센터 설정으로 이동하여 작업 세트를 탐색합니다. 각 링크 아래에있는 일부 링크를 클릭하고 다양한 화면을 탐색하십시오.

Step 4 − 설정 작업 센터는 액세스 제어에서 사용할 수 있으며 다음 섹션에 대한 링크를 제공합니다.

- 액세스 규칙 유지 관리

- 예외 액세스 규칙

- 중요한 액세스 규칙

- 생성 된 규칙

- Organizations

- 완화 제어

- 수퍼 유저 할당

- 수퍼 유저 유지 관리

- 액세스 소유자

Step 5 − 위에 나열된 기능을 다음과 같은 방법으로 사용할 수 있습니다. −

액세스 규칙 유지 관리 섹션을 사용하여 액세스 규칙 집합, 기능 및 액세스 위반을 식별하는 데 사용되는 액세스 위험을 관리 할 수 있습니다.

예외 액세스 규칙을 사용하여 액세스 규칙을 보완하는 규칙을 관리 할 수 있습니다.

중요한 액세스 규칙 섹션을 사용하여 중요한 역할 및 프로필에 대한 액세스를 식별하는 추가 규칙을 정의 할 수 있습니다.

생성 된 규칙 섹션을 사용하여 생성 된 액세스 규칙을 찾고 볼 수 있습니다.

조직에서 관련 할당을 통해 규정 준수 및 위험 관리를 위해 회사의 조직 구조를 유지할 수 있습니다.

Mitigating Controls 섹션을 사용하면 제어를 관리하여 의무 분리, 중요한 작업 및 중요한 권한 액세스 위반을 완화 할 수 있습니다.

수퍼 유저 할당은 소유자를 소방관 ID에 할당하고 소방관 ID를 사용자에게 할당하는 곳입니다.

수퍼 유저 유지 관리는 소방관, 컨트롤러 및 이유 코드 할당을 유지하는 곳입니다.

액세스 소유자에서 액세스 관리 기능에 대한 소유자 권한을 관리합니다.

GRC 소프트웨어 라이센스에 따라 Access Management Work Center를 탐색 할 수 있습니다. 액세스 제어 활동을 관리하는 여러 섹션이 있습니다.

Access Management Work Center를 클릭하면 다음 섹션을 볼 수 있습니다.

- GRC 역할 할당

- 접근 위험 분석

- 완화 된 액세스

- 액세스 요청 관리

- 역할 관리

- 역할 마이닝

- 역할 대량 유지 관리

- 수퍼 유저 할당

- 수퍼 유저 유지 관리

- 액세스 요청 생성

- 규정 준수 인증 검토

- Alerts

- Scheduling

위의 섹션은 다음과 같은 방법으로 도움이됩니다.

액세스하러 갈 때 risk analysis섹션에서 사용자, 역할, HR 개체 및 조직 수준에 대한 액세스 위험에 대해 시스템을 평가할 수 있습니다. 액세스 위험은 단일 사용자 또는 단일 역할, 프로필, 조직 수준 또는 HR 개체가 사용할 수있는 경우 오류 또는 비정상 가능성을 생성하는 두 개 이상의 작업 또는 권한입니다.

사용 mitigated access 섹션에서 액세스 위험을 식별하고 이러한 위험 수준을 평가하고 사용자, 역할 및 프로필에 완화 제어를 할당하여 액세스 규칙 위반을 완화 할 수 있습니다.

에 access request administration 섹션에서 액세스 할당, 계정 및 검토 프로세스를 관리 할 수 있습니다.

사용 role management, 단일 통합 저장소에서 여러 시스템의 역할을 관리합니다.

에 role mining 그룹 기능을 사용하면 관심있는 역할을 타겟팅하고 분석하고 조치를 취할 수 있습니다.

사용 role mass maintenance, 여러 역할에 대한 권한 및 속성을 가져오고 변경할 수 있습니다.

에 Superuser Assignment 섹션에서 소방관 ID를 소유자에게 할당하고 소방관 및 컨트롤러를 소방관 ID에 할당 할 수 있습니다.

에 Superuser Maintenance 섹션에서는 소방관 및 관제사에 대한 조사 및 유지 관리, 시스템 별 원인 코드 할당과 같은 활동을 수행 할 수 있습니다.

사용 access request creation, 액세스 할당 및 계정을 만들 수 있습니다.

Compliance certification reviews 사용자의 액세스, 위험 위반 및 역할 할당에 대한 검토를 지원합니다.

사용 alerts, 중요하거나 충돌하는 작업을 실행하기 위해 응용 프로그램에서 생성 할 수 있습니다.

사용 Scheduling 규칙 설정 작업 센터의 섹션에서는 지속적인 제어 모니터링 및 자동화 된 테스트를위한 일정을 유지하고 관련 작업 진행 상황을 추적 할 수 있습니다.

SAP GRC 솔루션에서는 권한 개체를 관리하여 사용자가 액세스 할 수있는 항목과 데이터를 제한 할 수 있습니다. 권한 부여는 SAP 시스템의 작업 센터 및 보고서와 관련하여 사용자가 액세스 할 수있는 항목을 제어합니다.

GRC 솔루션에 액세스하려면 다음 액세스 권한이 있어야합니다.

- 포털 승인

- 적용 가능한 PFCG 역할

- 액세스 제어, 프로세스 제어 및 위험 관리를위한 PFCG 역할

아래 나열된 인증 유형은 GRC 구성 요소 (AC, PC 및 RM)에 따라 필요합니다.

| 역할 이름 | Typ | 기술 | 구성 요소 |

|---|---|---|---|

| SAP_GRC_FN_BASE | PFCG | 기본 역할 | PCRM |

| SAP_GRAC_BASE | PFCG | 기본 역할 (SAP_GRC_FN_BASE 포함) | AC |

| SAP_GRC_NWBC | PFCG | NWBC에서 GRC 10.0을 실행하는 역할 | AC, PC, RM |

| SAP_GRAC_NWBC | PFCG | AC를 위해 단순화 된 NWBC 작업 센터를 운영하는 역할 | AC |

| GRC_Suite | 문 | 포털에서 10.0에서 GRC를 실행하는 포털 역할 | AC, PC, RM |

| SAP_GRC_FN_BUSINESS_USER | PFCG | 공통 사용자 역할 | AC * , PC, RM |

| SAP_GRC_FN_ALL | PFCG | 파워 유저 역할 PC 및 RM에 대한 엔티티 수준 인증 우회 | PCRM |

| SAP_GRAC_ALL | PFCG | 고급 사용자 역할 | AC |

| SAP_GRC_FN_DISPLAY | PFCG | 모든 사용자 역할 표시 | PCRM |

| SAP_GRAC_DISPLAY_ALL | PFCG | 모든 사용자 역할 표시 | AC |

| SAP_GRAC_SETUP | PFCG | 역할 사용자 지정 (IMG에서 구성을 유지하는 데 사용됨) | AC |

| SAP_GRC_SPC_CUSTOMIZING | PFCG | 역할 사용자 지정 (IMG에서 구성을 유지하는 데 사용됨) | PC |

| SAP_GRC_RM_CUSTOMIZING | PFCG | 역할 사용자 지정 (IMG에서 구성을 유지하는 데 사용됨) | RM |

| SAP_GRAC_RISK_ANALYSIS | PFCG | 역할은 SoD 작업을 실행할 권한을 부여합니다. | AC, PC, RM |

포털 구성 요소 및 NWBC의 인증

SAP GRC 10.0 솔루션에서 작업 센터는 Portal 구성 요소에 대한 PCD 역할과 NWBC에 대한 PFCG 역할 (NetWeaver Business Client). 작업 센터는 각 기본 역할에 고정되어 있습니다. 그러나 SAP는 이러한 역할을 제공합니다. 이러한 역할은 요구 사항에 따라 고객이 수정할 수 있습니다.

서비스 맵 내 애플리케이션 폴더 및 하위 애플리케이션의 위치는 SAP NetWeaver Launchpad 애플리케이션에 의해 제어됩니다. 서비스 맵은 사용자 권한에 의해 제어되므로 사용자가 응용 프로그램을 볼 권한이없는 경우 NetWeaver Business 클라이언트에서 숨겨집니다.

Access Management Work Center에서 역할 할당을 검토하는 방법은 무엇입니까?

역할 할당을 검토하려면 다음 단계를 따르십시오.

Step 1 − NetWeaver Business Client의 액세스 관리 작업 센터로 이동합니다.

Step 2− GRC 역할 할당에서 비즈니스 프로세스를 선택하고 하위 프로세스 역할 수준으로 이동합니다. 계속해서 역할 섹션을 지정하려면 다음을 클릭하십시오.

마스터 데이터 작업 센터에서 역할 할당을 검토하는 방법은 무엇입니까?

Step 1 − 마스터 데이터 작업 센터 → 조직으로 이동

Step 2 − 다음 창에서 목록에서 조직을 선택한 다음 열기를 클릭합니다.

Step 3 − Note 조직 옆에있는 삼각형은 하위 조직이 있음을 의미하고 조직 옆에있는 점은 가장 낮은 수준임을 의미합니다.

Step 4− 하위 프로세스 탭 → 하위 프로세스 할당을 클릭합니다. 이제 하나 또는 두 개의 하위 프로세스를 선택하고 다음을 클릭하십시오.

Step 5 − 변경하지 않고 컨트롤 선택 단계에서 마침을 클릭합니다.

Step 6− 목록에서 첫 번째 하위 프로세스를 선택한 다음 열기를 클릭합니다. 하위 프로세스 세부 정보가 표시되어야합니다.

Step 7− 역할 탭을 클릭합니다. 목록에서 역할을 선택한 다음 할당을 클릭합니다.

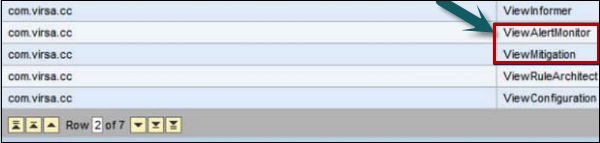

SAP GRC Access Control은 UME 역할을 사용하여 시스템에서 사용자 권한을 제어합니다. 관리자는 사용자가 액세스 권한을 구축하는 데 사용할 수있는 UME 역할의 가장 작은 엔티티를 나타내는 작업을 사용할 수 있습니다.

하나의 UME 역할에는 하나 이상의 응용 프로그램의 작업이 포함될 수 있습니다. 사용자에게 UME 역할을 할당해야합니다.User Management Engine (UME).

UME의 승인

사용자가 특정 탭에 액세스 할 수없는 경우 사용자가 해당 탭에 액세스하려고 할 때 사용자 로그온시 탭이 표시되지 않습니다. 탭에 대한 UME 작업이 특정 사용자에게 할당 된 경우에만 해당 기능에 액세스 할 수 있습니다.

CC 탭에 대해 사용 가능한 모든 표준 UME 작업은 탭에서 찾을 수 있습니다. “Assigned Actions” 의 Admin User.

UME 역할

관리자 역할을 생성하고이 역할을 수퍼 유저에게 할당하여 SAP 규정 준수 교정기 관련 활동을 수행해야합니다. 구현시 SAP GRC 액세스 제어 하에서 생성 할 수있는 다양한 CC 역할이 있습니다.

- CC.ReportingView

Description − Compliance Calibrator 디스플레이 및보고

- CC.RuleMaintenance

Description − 준수 교정기 규칙 유지 관리

- CC.MitMaintenance

Description − 준수 교정기 완화 유지 관리

- CC.Administration

Description − Compliance Calibrator 관리 및 기본 구성

User Maintenance Engine을 여는 방법은 무엇입니까?

UME를 사용하면 액세스 제어에서 다양한 주요 활동을 수행 할 수 있습니다.

- 사용자 및 역할 유지 관리를 수행 할 수 있습니다.

- 사용자 데이터 소스 구성에 사용할 수 있습니다.

- 보안 설정 및 암호 규칙을 적용 할 수 있습니다.

UME를 열려면 다음 URL을 사용해야합니다.

http://<hostname>:<port>/useradmin

SAP GRC 10.0에서는 Access Control Launch Pad를 사용하여 GRC Access Control에서 주요 기능을 유지할 수 있습니다. 사용할 수있는 단일 웹 페이지입니다.Risk Analysis and Remediation (RAR).

GRC Access Control에서 RAR (Risk Analysis and Remediation) 기능을 사용하여 보안 감사 및 업무 분리 (SoD) 분석을 수행 할 수 있습니다. 다음 규정 준수와 관련된 위험 및 감사 문제를 식별, 분석 및 해결하는 데 사용할 수있는 도구입니다. 여기에서 다음을 colloaboratively 정의 할 수도 있습니다.

- ERM (엔터프라이즈 역할 관리)

- 규정 준수 사용자 프로비저닝 (CUP)

- 수퍼 유저 권한 관리

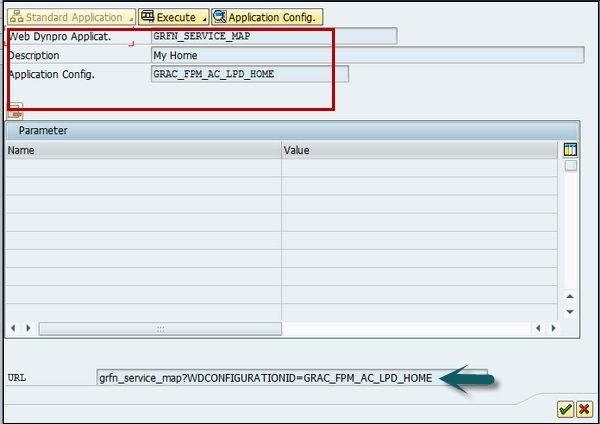

NWBC에서 새 런치 패드 만들기

NWBC에서 새 Launchpad를 생성하려면 다음 단계를 따르십시오.

Step 1 − PFCG 역할로 이동하여 SAP_GRAC_NWBC 역할을 엽니 다.

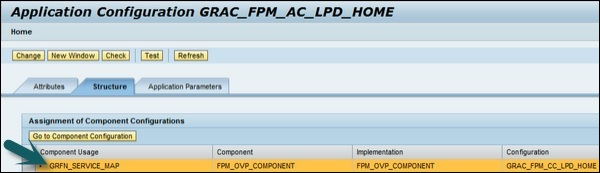

Step 2 − My Home 항목을 마우스 오른쪽 버튼으로 클릭하면 호출중인 애플리케이션이 grfn_service_map?WDCONFIGURATIONID=GRAC_FPM_AC_LPD_HOME 구성 ID는 GRAC_FPM_AC_LPD_HOME.

Step 3 − 선택 application config 버튼을 누르면 응용 프로그램 구성 화면 → 디스플레이 버튼을 볼 수 있습니다.

Step 4 − Display를 클릭하면이 화면을 볼 수 있습니다 −

Step 5 − 이제 Component Configuration 단추.

Step 6 − 클릭 Configure UIBB이 화면에서 버튼을 클릭합니다. 다음 화면으로 이동합니다.

Step 7− 매핑 할 런치 패드를 선택할 수 있습니다. 새 런치 패드를 생성하려는 경우 새 역할에 매핑 할 수도 있습니다.

Step 8 − 새 런치 패드를 생성하려면 다음을 정의하십시오. −

원하는 메뉴 항목으로 새 런치 패드를 작성하십시오.

애플리케이션의 새 구성 만들기 GRFN_SERVICE_MAP 또는 구성 ID를 복사 할 수 있습니다. GRAC_FPM_AC_LPD_HOME 추가로 사용자 지정합니다.

새 구성에서 연관시킬 런치 패드를 선택하십시오.

새 역할 생성 및 webdynpro 응용 프로그램 추가 GRFN_SERVICE_MAP 이전 단계에서 만든 사용자 지정 구성 ID를 사용합니다.

SAP GRC 10.0 솔루션에서 마스터 데이터 및 조직 구조는 액세스 제어, 프로세스 제어 및 위험 관리에서 공유됩니다. 프로세스 제어는 또한 위험 관리 프로세스와 특정 기능을 공유합니다.

다음은 액세스 제어와 공유되는 주요 기능입니다-

액세스 제어 및 프로세스 제어는 아래 영역에서 규정 준수 구조를 공유합니다.

프로세스 제어 솔루션에서 제어는 SAP GRC 10.0 솔루션의 액세스 제어에서 완화 제어로 사용됩니다.

액세스 제어 및 프로세스 제어는 동일한 조직을 공유합니다.

프로세스 제어에서 프로세스는 액세스 제어의 비즈니스 프로세스로 사용됩니다.

프로세스 제어 및 액세스 제어는 액세스 위험 분석과 통합되어 업무 분리 SoD를 모니터링합니다.

The menu areas common to both Process Control and Risk Management are −

- GRC 역할 할당

- 공정 제어 플래너

- 리스크 관리 플래너

- 중앙 대표단

다음은 프로세스 제어와 위험 관리 간의 주요 통합 지점입니다.

새로운 제어 지점은 위험 관리에서 프로세스 제어를 위해 사용될 수 있습니다.

새로운 제어가 제안되면 프로세스 제어는 위험 관리의 요청을 평가해야합니다.

위험 관리는 프로세스 제어의 결과를 사용하여 새로운 제어를 평가합니다.

리스크 관리는 프로세스 제어의 기존 제어를 리스크 관리의 대응으로 사용할 수도 있습니다.

Internal Audit Management감사 계획에 사용할 위험 관리 및 프로세스 제어의 정보를 처리 할 수 있습니다. 감사 제안은 필요한 경우 처리를 위해 감사 관리로 전송할 수 있으며 감사 항목을 사용하여보고를위한 문제를 생성 할 수 있습니다. IAM은 완전한 감사 계획을 수행하고, 감사 항목을 생성하고, 감사 유니버스를 정의하고, 감사 보고서 및 감사 문제를 생성 및 볼 수있는 장소를 제공합니다.

Internal Audit Management Work Center 다음 활동을위한 중심 위치를 제공합니다.

- 조직의 감사 유니버스 정의

- 감사 위험 등급

- 감사 준수 절차를 정의하기위한 감사 계획

- 감사 조치의 감사 문제

- 감사 대상에 어떤 위험이 있는지 확인하기위한 감사 보고서

감사 유니버스에는 사업부, 사업부 또는 부서로 분류 할 수있는 감사 엔터티가 포함되어 있습니다. 감사 엔터티는 감사 계획 전략을 정의하며 이러한 전략을 프로세스 제어 및 위험 관리에 연결하여 위험, 제어 등을 찾을 수 있습니다.

감사 가능한 엔터티 생성

이제 감사 가능한 개체를 만드는 방법을 이해하겠습니다.

Step 1 − 이동 /nwbc 작업 센터를 열려면 상단의 옵션

Step 2 − SAP NetWeaver Business Client에서 IAM Work Center로 이동합니다.

Step 3 − 내부 감사 관리 → 감사 유니버스로 이동합니다.

Step 4 − 클릭 Create 버튼으로 이동 General 탭.

Step 5 − 감사 대상에 대한 다음 세부 정보 입력 −

- Name

- Description

- Type

- Status

- 추가 정보를 추가하기위한 참고 사항

Step 6 − 이동 Audit Plan 전송 날짜와 함께 감사 제안 및 감사 계획 제안을 보려면 탭을 클릭합니다.

Step 7 − 선택 attachments and links 탭을 클릭하여 모든 유형의 파일 또는 링크를 추가합니다.

Step 8 − 필요한 세부 정보를 입력하면 다음 옵션 중에서 선택할 수 있습니다. −

- 고르다 Save 엔티티를 저장합니다.

- 고르다 Close 저장하지 않고 종료합니다.

SAP 프로세스 제어 — 감사 위험 등급

감사 위험 등급은 조직이 위험 등급을 찾고 위험 등급에 대한 순위를 설정하기위한 기준을 정의하는 데 사용됩니다. 감사 가능한 각 엔터티는 ARR의 관리 피드백에 따라 평가됩니다. ARR을 사용하여 다음 기능을 수행 할 수 있습니다.

감사 가능한 엔터티 및 위험 요소 집합을 찾을 수 있습니다.

각 감사 대상의 위험 요소에 대한 위험 점수를 정의하고 평가합니다.

위험 점수에 따라 감사 가능한 엔터티를 평가할 수 있습니다.

다른 감사 가능한 엔터티에 대한 위험 점수를 비교하여 ARR에서 감사 계획을 생성 할 수도 있습니다. 이 외에도 감사 가능한 고위험 점수 엔터티를 선택하고 감사 제안 및 감사 계획 제안을 생성 할 수 있습니다.

감사 위험 등급 생성

이제 감사 위험 등급을 생성하는 단계를 이해하겠습니다.

Step 1 − SAP NetWeaver Business Client에서 IAM Work Center로 이동합니다.

Step 2 − 내부 감사 관리 → 감사 위험 등급 → 생성으로 이동합니다.

Step 3 − 일반 탭에서 다음 정보를 입력합니다 −

- Name

- Description

- 유효

- 까지 유효하다

- 책임있는 사람

- Status

Step 4 − 감사 가능한 엔티티로 이동하여 Add 단추를 눌러 감사 가능한 엔티티에서 선택하십시오.

Step 5 − 이동 Risk Factor 탭을 선택하고 ARR위험 요인. 고르다Add 위험 요소 추가 → 확인.

Step 6 − 이동 Risk Scores탭에서 엔티티를 선택하고 위험 요인 테이블에 위험 점수를 입력합니다. 딸깍 하는 소리Calculate버튼을 클릭하면 평균 점수를 볼 수 있습니다. 위험 수준 및 위험 우선 순위 열로 이동하여 세부 정보를 입력합니다.

이동 Audit Plan Proposal탭을 클릭하여 감사 계획 제안을 생성하고 있는지 확인합니다. ARR에 대한 정보를 표 형식으로 보려면 내보내기를 선택하여 Excel 스프레드 시트를 만듭니다.

고르다 Save 감사 대상에 대한 감사 위험 등급을 저장하려면 버튼을 클릭합니다.

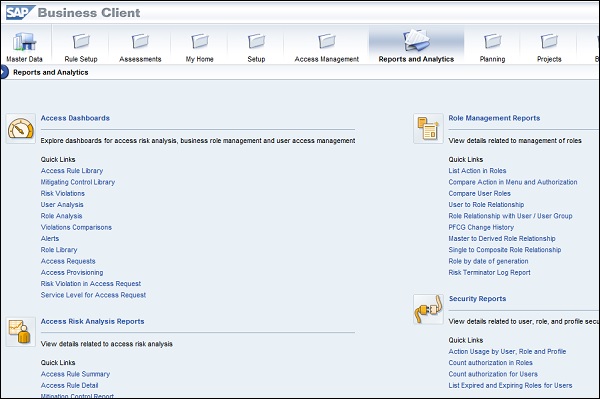

작업 센터는 전체 GRC 기능에 대한 중앙 액세스 포인트를 제공합니다. 애플리케이션 활동에 쉽게 액세스 할 수 있도록 구성되어 있으며 메뉴 그룹 및 추가 활동에 대한 링크가 포함되어 있습니다.

다음 작업 센터는 액세스 제어, 프로세스 제어 및 위험 관리에 의해 공유됩니다.

- 내 집

- 마스터 데이터

- 규칙 설정

- Assessments

- 액세스 관리

- 보고서 및 분석

주요 작업 센터에 대해 논의하겠습니다.

내 집

My Home Work Center는 프로세스 제어, 위험 관리 및 액세스 제어에서 공유됩니다. 이는 GRC 애플리케이션에서 할당 된 작업과 액세스 가능한 개체를 관리 할 수있는 중앙 위치를 제공합니다. My Home에는 여러 섹션이 있습니다. 이제 Work Inbox 섹션을 이해하겠습니다.

작업 함

Work Inbox를 사용하여 GRC 소프트웨어에서 처리해야하는 작업을 볼 수 있습니다.

작업을 처리하려면 표에서 작업을 클릭하십시오.

작업을 처리 할 수있는 워크 플로 창이 열립니다.

마스터 데이터

마스터 데이터 작업 센터는 프로세스 제어, 위험 관리 및 액세스 제어에 의해 공유됩니다. 공정 제어 마스터 데이터 작업 센터는 다음 섹션을 포함합니다-

- Organizations

- 규정 및 정책

- Objectives

- 활동 및 프로세스

- 위험 및 대응

- Accounts

- Reports

이제 Master Data Work Center 아래의 주요 작업 센터에 대해 논의 해 보겠습니다.

Organizations − 관련 업무에 대한 규정 준수 및 위험 관리를 위해 회사의 조직 구조를 유지합니다.

Mitigation Controls − 업무 분리, 중요 조치 및 중요 권한 액세스 위반을 완화하기위한 제어 유지

완화 제어를 생성하려면 생성 버튼을 클릭합니다.

새 창으로 이동하여 완화 제어에 대한 세부 정보를 입력하고 저장 버튼을 클릭합니다.

보고서 및 분석

보고서 및 분석 작업 센터는 프로세스 제어, 위험 관리 및 액세스 제어에서 공유됩니다. 프로세스 제어 보고서 및 분석 작업 센터는 GRC 애플리케이션의 준수 섹션으로 구성됩니다.

컴플라이언스 섹션에서 프로세스 제어에서 다음 보고서를 만들 수 있습니다-

평가 상태 대시 보드

다양한 비즈니스 항목 전반에 걸친 기업 규정 준수의 전반적인 상태에 대한 높은 수준의 그림을 보여주고 다양한 수준과 차원에서 데이터를 볼 수있는 분석 및 드릴 다운 기능을 제공합니다.

조사 결과

설문 조사 결과를 표시합니다.

데이터 시트

하위 프로세스 및 제어를위한 마스터 데이터, 평가 및 수정 활동에 대한 포괄적 인 정보를 제공합니다.

데이터 시트 기능을 사용하는 다음 역할-

Internal Auditors − 그들은 데이터 시트를 사용하여 GRC하에있는 조직의 제어 및 하위 프로세스에 대한 그림을 얻을 수 있습니다.

Process Owners− GRC 애플리케이션에서 프로세스 소유자와 제어 소유자는 하위 프로세스의 개요를 얻기 위해 데이터 시트를 요청할 수 있습니다. 데이터 시트 정보는 하위 프로세스의 정의, 하위 프로세스에서 완료된 평가, 하위 프로세스에 포함 된 제어, 이러한 제어에서 수행 된 평가 및 테스트를 제공합니다.

Control Owners− 제어 소유자는 데이터 시트를 사용하여 제어 설계를 확인할 수 있습니다. 컨트롤 소유자는 컨트롤을 평가하여 컨트롤과 그 효과를 확인할 수 있습니다.

External Auditors− 데이터 시트는 외부 감사자가 사용할 수 있습니다. 이것은 통제 또는 하위 프로세스를 조사하기 위해 정보를 요청하는 데 사용할 수 있습니다.

Note − 액세스 관리, 평가 및 규칙 설정과 같은 다른 작업 센터도 프로세스 제어, 액세스 제어 및 위험 관리를 통해 공유됩니다.

프로세스 제어 액세스 관리 작업 센터에는 GRC 역할 할당 섹션이 있습니다.

모든 비즈니스에서 지속적인 규정 준수를 위해 위험 인식부터 규칙 구축 검증 및 기타 다양한 위험 관리 활동에 이르기까지 SoD (Segregation of Duties) 위험 관리를 수행해야합니다.

역할에 따라 GRC 시스템에서 업무 분리를 수행 할 필요가 있습니다. SAP GRC는 SoD Risk Management에서 다양한 역할과 책임을 정의합니다.

비즈니스 프로세스 소유자

비즈니스 프로세스 소유자는 다음 작업을 수행합니다-

- 모니터링을위한 위험 식별 및 위험 승인

- 사용자 액세스와 관련된 수정 승인

- 충돌을 완화하기위한 디자인 제어

- 액세스 할당 또는 역할 변경 사항 전달

- 사전 예방 적 지속적인 규정 준수 수행

고위 임원

고위 임원은 다음 작업을 수행합니다-

- 사업 영역 간 위험 승인 또는 거부

- 선택한 위험에 대한 완화 제어 승인

보안 관리자

보안 관리자는 다음 작업을 수행합니다-

- GRC 도구 및 보안 프로세스의 소유권 가정

- 위험 조건 식별을위한 규칙 설계 및 유지

- GRC 역할을 사용자 지정하여 역할과 책임을 적용

- 역할 수준에서 SoD 충돌 분석 및 수정

감사 인

감사자는 다음 작업을 수행합니다.

- 정기적 인 위험 평가

- 감사 목적을위한 특정 요구 사항 제공

- 규칙 및 완화 제어의 주기적 테스트

- 외부 감사 자 간의 연락 역할

SoD 규칙 키퍼

SoD Rule Keeper는 다음 작업을 수행합니다.

- GRC 도구 구성 및 관리

- 무결성을 보장하기 위해 규칙에 대한 제어를 유지합니다.

- 기저와 GRC 지원 센터 간의 연락 역할을합니다.

GRC의 SAP Risk Management는 조직이 효율성을 최적화하고 효율성을 높이며 위험 이니셔티브 전반에 대한 가시성을 극대화 할 수 있도록 기업 성과의 위험 조정 관리를 관리하는 데 사용됩니다.

다음은 key functions 위험 관리-

위험 관리는 상위 위험, 관련 임계 값 및 위험 완화에 대한 조직의 조정을 강조합니다.

위험 분석에는 정성 및 정량 분석 수행이 포함됩니다.

위험 관리에는 조직의 주요 위험 식별이 포함됩니다.

위험 관리에는 위험에 대한 해결 / 교정 전략도 포함됩니다.

위험 관리는 모든 비즈니스 기능에서 주요 위험 및 성과 지표를 조정하여 조기 위험 식별 및 동적 위험 완화를 허용합니다.

위험 관리에는 기존 비즈니스 프로세스 및 전략에 대한 사전 모니터링도 포함됩니다.

위험 관리 단계

이제 위험 관리의 다양한 단계에 대해 논의하겠습니다. 다음은 위험 관리의 다양한 단계입니다-

- 위험 인식

- 규칙 구축 및 검증

- Analysis

- Remediation

- Mitigation

- 지속적인 규정 준수

위험 인식

위험 관리 하의 위험 인식 프로세스에서 다음 단계를 수행 할 수 있습니다.

- 승인 위험 식별 및 예외 승인

- 위험을 높음, 중간 또는 낮음으로 명확화 및 분류

- 향후 모니터링을위한 새로운 위험 및 조건 식별

규칙 구축 및 검증

Rule Building and Validation에서 다음 작업을 수행하십시오-

- 환경에 대한 모범 사례 규칙 참조

- 규칙 유효성 검사

- 규칙 사용자 지정 및 테스트

- 테스트 사용자 및 역할 사례에 대해 확인

분석

분석에서 다음 작업을 수행하십시오-

- 분석 보고서 실행

- 정리 노력 예측

- 역할 및 사용자 분석

- 분석을 기반으로 규칙 수정

- 실행 된 위험을 구별하기위한 경고 설정

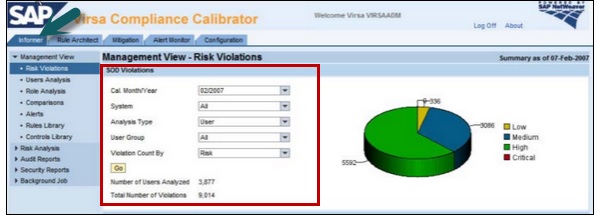

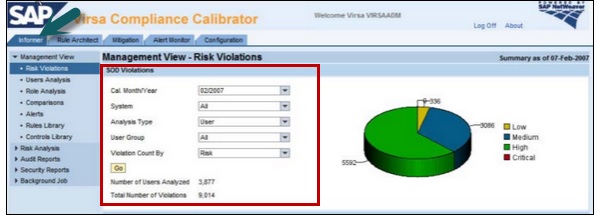

관리 측면에서 심각도 및 시간별로 그룹화 된 위험 위반에 대한 간략한보기를 볼 수 있습니다.

Step 1 − Virsa Compliance Calibrator → Informer 탭으로 이동

Step 2 − SoD 위반의 경우 파이 차트와 막대 차트를 표시하여 시스템 환경에서 현재 및 과거 위반을 나타낼 수 있습니다.

다음은 이러한 위반에 대한 두 가지 다른 견해입니다.

- 위험 수준별 위반

- 프로세스 별 위반

교정

수정하에 다음 작업을 수행하십시오-

- 위험 제거를위한 대안 결정

- 분석 발표 및 시정 조치 선택

- 시정 조치의 문서 승인

- 역할 또는 사용자 할당 수정 또는 생성

완화

완화에서 다음 작업을 수행하십시오-

- 위험 완화를위한 대체 제어 결정

- 갈등 승인 및 모니터링에 대한 경영진 교육

- 완화 제어를 모니터링하는 프로세스 문서화

- 컨트롤 구현

지속적인 규정 준수

지속적인 규정 준수에서 다음 작업을 수행하십시오-

- 역할 및 사용자 할당의 변경 사항 전달

- 역할 및 사용자 변경 시뮬레이션

- 선택한 위험을 모니터링하고 제어 테스트를 완화하는 경고를 구현합니다.

위험 분류

위험은 회사 정책에 따라 분류되어야합니다. 다음은 위험 우선 순위 및 회사 정책에 따라 정의 할 수있는 다양한 위험 분류입니다.

위독한

사기 또는 시스템 중단으로 인해 손상 될 가능성이 매우 높은 회사의 중요 자산이 포함 된 위험에 대해 중요 분류가 수행됩니다.

높은

여기에는 사기, 자산 손실 또는 시스템 오류를 포함하는 물리적 또는 금전적 손실 또는 시스템 전반의 중단이 포함됩니다.

매질

여기에는 시스템의 마스터 데이터 덮어 쓰기와 같은 여러 시스템 중단이 포함됩니다.

낮은

여기에는 사기 또는 시스템 중단 및 손실로 인한 생산성 손실 또는 시스템 오류가 최소화되는 위험이 포함됩니다.

SAP GRC 10.0 위험 관리에서 위험 수정 단계는 역할의 위험을 제거하는 방법을 결정합니다. 개선 단계의 목적은 위험 관리 하에서 문제를 제거하기위한 대안을 결정하는 것입니다.

역할 문제를 해결하려면 다음 접근 방식이 권장됩니다.

단일 역할

가장 쉽고 간단한 시작 방법이므로 단일 역할로 시작할 수 있습니다.

직무 분리 SoD 위반이 재 도입되지 않았는지 확인할 수 있습니다.

복합 역할

사용자 작업 할당 또는 제거시 사용자 할당을 확인하기 위해 다양한 분석을 수행 할 수 있습니다.

이전 주제에서 언급 한대로 분석을 위해 관리보기 또는 위험 분석 보고서를 사용할 수 있습니다.

위험 수정에서 보안 관리자는 계획을 문서화하고 비즈니스 프로세스 소유자가 참여하고 계획을 승인해야합니다.

SAP GRC — 보고서 유형

필요한 분석에 따라 다른 위험 분석 보고서를 생성 할 수 있습니다.

Action Level − 행동 수준에서 SoD 분석을 수행하는 데 사용할 수 있습니다.

Permission Level − 이는 작업 및 권한 수준에서 SoD 분석을 수행하는 데 사용할 수 있습니다.

Critical Actions − 이는 중요한 기능 중 하나에 액세스 할 수있는 사용자를 분석하는 데 사용할 수 있습니다.

Critical Permissions − 이는 하나의 중요한 기능에 대한 액세스 권한이있는 사용자를 분석하는 데 사용할 수 있습니다.

Critical Roles/Profiles − 중요한 역할 또는 프로필에 대한 액세스 권한이있는 사용자를 분석하는 데 사용할 수 있습니다.

SAP GRC 10.0에서는 업무 프로세스에서 업무 분리 SoD를 분리 할 수없는 경우 완화 제어를 사용할 수 있습니다.

예

조직에서 누락 된 SoD 충돌을 유발하는 비즈니스 프로세스 내 역할을 사람이 처리하는 시나리오를 고려하십시오.

완화 제어를 위해 가능한 다른 예가 있습니다.

- 릴리스 전략 및 권한 제한

- 사용자 로그 검토

- 예외 보고서 검토

- 자세한 분산 분석

- 보안 사고의 영향을 커버하기위한 보험 설정

완화 제어 유형

SAP GRC 위험 관리에는 두 가지 유형의 완화 제어가 있습니다.

- Preventive

- Detective

예방 적 완화 제어

예방 적 완화 제어는 위험이 실제로 발생하기 전에 위험의 영향을 줄이는 데 사용됩니다. 예방 적 완화 제어 하에서 수행 할 수있는 다양한 활동이 있습니다.

- Configuration

- 사용자 종료

- Security

- 워크 플로우 정의

- 사용자 정의 개체

형사 완화 제어

경보가 수신되고 위험이 발생할 때 탐지 완화 제어가 사용됩니다. 이 경우 시정 조치를 시작할 책임이있는 사람이 위험을 완화합니다.

형사 완화 통제 하에서 수행 할 수있는 다양한 활동이 있습니다-

- 활동 보고서

- 계획과 실제 검토의 비교

- 예산 검토

- Alerts

마이그레이션 제어 설정

마이그레이션 제어를 설정하려면 다음 단계를 따르십시오.

Step 1 − SAP GRC 액세스 제어에 로그인합니다.

Step 2− 사용자 수준에서 위험 분석을 수행합니다. 아래 세부 정보를 입력하십시오-

- 보고서 유형

- 보고서 형식

Step 3 − 실행을 클릭합니다

Step 4 − 다음 스크린 샷에서와 같이 다른 보고서 유형간에 전환 할 수 있습니다. −

Step 5 − SAP GRC Access Control에 로그온하고 역할 수준에서 위험 분석 백그라운드 작업을 예약합니다.

다음 세부 정보를 입력하십시오-

- 보고서 유형-권한 수준

- 보고서 형식-요약

Step 6 − 클릭 Run in Background 다음 스크린 샷과 같이-

Step 7 − 다음 창에서 다음을 선택할 수 있습니다. Start Immediately. 그런 다음OK.

SAP GRC 10.0에서는 현재 긴급 사용자 접근 방식에서 회사가 경험하는 과도한 권한 및 위험을 제거하기 위해 수퍼 유저 권한 관리를 조직에 구현해야합니다.

다음은 수퍼 유저 권한의 주요 기능입니다-

수퍼 유저가 통제되고 감사 가능한 환경에서 비상 활동을 수행하도록 허용 할 수 있습니다.

수퍼 유저를 사용하면 더 높은 권한 부여 권한에 액세스하는 모든 사용자 활동을보고 할 수 있습니다.

더 높은 액세스 권한을 사용하는 이유를 문서화하는 데 사용할 수있는 감사 추적을 생성 할 수 있습니다.

이 감사 추적은 SOX 준수에 사용할 수 있습니다.

수퍼 유저는 소방관 역할을하며 다음과 같은 추가 기능을 가질 수 있습니다.

비상 상황에서 정상적인 역할이나 프로필을 벗어난 작업을 수행하는 데 사용할 수 있습니다.

특정 개인 (소유자) 만 Firefighter ID를 할당 할 수 있습니다.

사용을 모니터링하고 기록하는 감사 계층을 생성하는 동안 사용자에게 확장 된 기능을 제공합니다.

수퍼 유저 권한 관리의 표준 역할

수퍼 유저 권한 관리를 위해 다음과 같은 표준 역할을 사용할 수 있습니다.

/ VIRSA / Z_VFAT_ADMINISTRATOR

- Firefighter를 구성하는 기능이 있습니다.

- Firefighter 역할 소유자 및 컨트롤러를 Firefighter ID에 할당

- 보고서 실행

/ VIRSA / Z_VFAT_ID_OWNER

- Firefighter 사용자에게 Firefighter ID 할당

- Firefighter 기록 로그 업로드, 다운로드 및보기

VIRSA / Z_VFAT_FIREFIGHTER

- 소방관 프로그램에 액세스

이제 수퍼 유저를 구현하는 방법을 이해하겠습니다.

다음 단계를 수행하여 소방관 ID를 구현할 수 있습니다.

Step 1 − 각 비즈니스 프로세스 영역에 대한 소방관 ID 생성

Step 2 − 소방 작업을 수행하는 데 필요한 역할과 프로필을 할당합니다.

SAP_ALL 프로필을 할당하면 안됩니다.

Step 3 − T-Code 사용 – SU01

Step 4 − 클릭 Create 버튼을 눌러 새 사용자를 만듭니다.

Step 5 − 위에서 언급 한대로 소방관 역할을 사용자 ID에 할당 −

해당 사용자 ID에 Firefighter 역할을 할당합니다.

수퍼 유저 권한 관리 관리자에게 관리자 역할 / VIRSA / Z_VFAT_ADMINISTRATOR를 할당합니다.

관리자 사용자에게 소방을 할당해서는 안됩니다.

표준 역할 / VIRSA / Z_VFAT_FIREFIGHTER를-

- Firefighter ID − 로그온에 사용한 서비스 사용자

- Firefighter user − 경우에 따라 소방관 역할을하는 표준 사용자

ID 소유자 역할 / VIRSA / Z_VFAT_ID_OWNER를-

소유자-할당 될 사람을 결정하는 책임

Controller-소방관 ID가 사용 된 사업 영역에 대한 비상 소방관 ID의 책임이있는 경우 알림을받습니다.

Step 6 − 이동 Roles 탭을 클릭하고 요구 사항에 따라 언급 된 역할을 선택합니다.

Step 7 − Firefighter ID 로의 내부 전환을위한 RFC 대상 생성 −

이름-RFC 연결 이름 입력

연결 유형-3

설명 입력

(사용자 이름, 암호 또는 기타 로그온 데이터가 필요하지 않습니다)

보안 테이블에 각 Firefighter ID의 비밀번호를 입력합니다. 비밀번호는 해시 값으로 저장되며 관리자가 값을 저장 한 후에는 읽을 수 없습니다.

Step 8 − 소방관 로그를 생성하기 위해 백그라운드 작업을 예약 할 수 있습니다.

직업 이름 /VIRSA/ZVFATBAK 다음 스크린 샷에서와 같이-

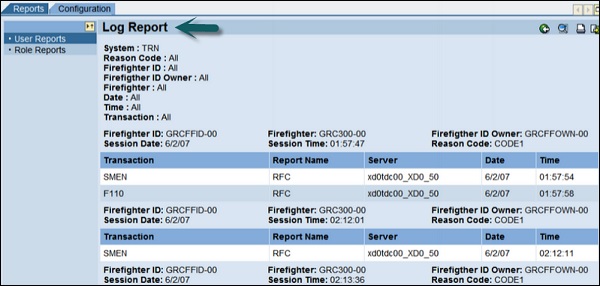

수퍼 유저 로그

수퍼 유저 로그에 대한 이러한 단계를 이해하겠습니다.

Step 1 − T-Code 사용 − 거래 − / n / VIRSA / ZVFAT_V01

Step 2 − 이제 도구 상자 영역에서 로그를 찾을 수 있습니다.

Step 3 − 사용할 수 있습니다 transaction code — SM37 개별 사용자의 로그를 검토합니다.

웹 GUI를 사용하여 모든 Firefighter 정보에 액세스 할 수도 있습니다. SAP GRC 액세스 제어 → 수퍼 유저 권한 관리로 이동합니다.

따라서 서로 다른 SAP 백엔드 시스템에서 서로 다른 Firefighter 설치의 데이터에 액세스 할 수 있습니다. 과it is not necessary to log on to each system anymore.

조직 규칙을 사용하여 향상된 위험 분석을 구현할 수 있습니다. 공유 서비스 사업부에서 조직 규칙을 사용하여 위험 분석 및 사용자 그룹 관리 절차를 수행 할 수 있습니다.

사용자가 가상의 공급 업체를 만들고 재정적 이익을 얻기 위해 송장을 생성 한 경우를 생각해보십시오.

이 시나리오를 제거하기 위해 회사 코드가 활성화 된 조직 규칙을 생성 할 수 있습니다.

이 상황을 방지하려면 다음 단계를 수행해야합니다.

- 기능에서 조직 수준 필드 활성화

- 조직 규칙 만들기

- 조직 사용자 매핑 테이블 업데이트

- 위험 분석 웹 서비스 구성

기능에서 조직 수준 필드 활성화

기능에서 조직 수준 필드를 활성화하려면 다음 단계를 따르십시오-

공유 서비스 환경에서 조직 수준별로 분리 할 기능을 찾습니다.

영향을받는 트랜잭션에 대한 권한을 유지합니다.

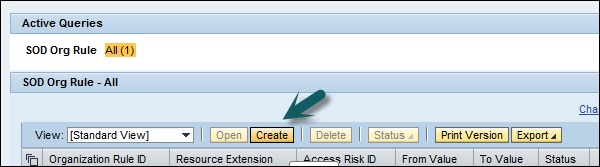

조직 규칙 만들기

조직 규칙을 생성하려면 다음 단계를 따르십시오-

Step 1 − 조직 필드의 가능한 모든 값에 대한 조직 규칙을 만듭니다.

Step 2 − 규칙 설계자로 이동 → 조직 수준 → 만들기

Step 3 − 조직 규칙 ID 필드를 입력합니다.

Step 4 − 관련 작업을 입력합니다.

Step 5 − 조직 수준 필드를 정의하고 부울 연산자와 결합합니다.

Step 6 − 클릭 Save 버튼을 눌러 조직 규칙을 저장합니다.

조직 규칙 사용의 이점

이제 조직 규칙 사용의 이점을 이해하겠습니다.

다음 기능을 구현하기 위해 회사에 대한 조직 규칙을 사용할 수 있습니다-

조직 규칙을 사용하여 공유 서비스를 구현할 수 있습니다. 그들은 조직적 제한의 도움으로 업무를 분리합니다.

위험 분석 → 조직 수준으로 이동

사용자에 대한 분석 유형 Org Rule의 위험 분석 수행

다음과 같은 출력을 받게됩니다.

위험 분석은 사용자가 충돌하는 각 기능에서 동일한 특정 회사 코드에 액세스 할 수있는 경우에만 위험을 표시합니다.

조직에는 다른 조직 계층 수준의 제어 소유자가 있습니다. 액세스 수준에 따라 위험을 관리하고 완화해야합니다.

다음은 조직의 제어 소유자입니다-

- 글로벌 수준에 대한 하나의 제어 소유자

- 지역 수준에 대한 다른 제어 소유자

- 로컬 수준의 여러 제어 소유자

다양한 책임 수준에 완화 제어를 할당해야합니다. 이제 지역 및 지역 수준에서 위험 위반이있는 경우 가장 높은 수준에서 위험 완화를 수행해야합니다.

조직 계층에서 완화 제어를 사용하기 위해 조직 수준에서 위험 분석을 수행하고 사용자가 모든 하위 조직 규칙을 위반하고 상위 규칙의 조건을 충족하고 상위 규칙 만 표시된다고 가정하겠습니다. 다음과 같은 방법으로 위험 완화를 수행 할 수 있습니다.

- 사용자 수준의 완화

- 조직 수준의 완화

SAO GRC 10.0에서는 다음 상황에서 워크 플로가 트리거됩니다.

- 위험을 생성하거나 업데이트합니다.

- 완화 제어를 생성하거나 업데이트합니다.

- 완화 제어를 할당합니다.

워크 플로 기반 위험 활성화 및 유지 관리 제어

위험 분석 및 수정에서 워크 플로 기반 변경 관리 접근 방식을 따를 때 다음 단계를 수행해야합니다.

- 구성 탭 → 워크 플로 옵션으로 이동합니다.

- 아래 매개 변수 설정-

- 매개 변수 위험 유지 보수를 예로 설정

- Mitigation Control Maintenance 매개 변수를 YES로 설정하십시오.

- 매개 변수 Mitigation을 YES로 설정하십시오.

- 워크 플로우 웹 서비스 URL 설정-

http://<server>:<port>/AEWFRequestSubmissionService_5_2/Config1?wsdl&style=document- 워크 플로 엔진 내에서 수행해야하는 워크 플로를 사용자 지정합니다.

워크 플로 기반 위험 및 제어 유지 관리

위험을 유지하거나 통제가 SAP GRC에있을 때 다음 단계를 수행합니다.

Step 1 − 액세스 제어에서 워크 플로우가 트리거되어 위험 또는 제어 워크 플로우를 수행합니다.

Step 2 − 필요한 승인을받은 경우 승인 단계는 고객 요구 사항에 따라 다릅니다.

Step 3 − 전체 승인 프로세스를 문서화하는 감사 추적을받습니다.

SAP GRC — 글로벌 무역 서비스

SAP GRC Global Trade Services를 사용하면 조직에서 국경 간 상품 공급망을 개선 할 수 있습니다. 이 애플리케이션을 사용하면 거래 프로세스를 자동화하고 비용을 제어하고 벌금의 위험을 줄이고 인바운드 및 아웃 바운드 프로세스를 관리 할 수 있습니다.

GTS를 사용하여 다음을 만들 수 있습니다. centralize single repository 모든 규정 준수 마스터 데이터 및 콘텐츠를 포함하는 데 사용됩니다.

다음은 글로벌 무역 서비스 사용의 주요 이점입니다-

글로벌 거래에 대한 규정 준수 관리 비용과 노력을 줄이는 데 도움이됩니다.

시간이 많이 걸리는 수동 작업을 쉽게 수행하고 생산성을 향상시킬 수 있습니다.

무역 규정 준수 위반에 대한 벌금을 줄입니다.

브랜드와 이미지를 만들고 개선하고 제재 또는 거부 된 당사자와의 거래를 피하는 데 도움이됩니다.

고객 만족도를 높이고 서비스 품질을 향상시킵니다.

통관을 수행하여 인바운드 및 아웃 바운드 프로세스를 고정하고 불필요한 지연을 제거하는 데 도움이됩니다.

SAP ERP와 SAP Global Trade Services 간의 통합

다음 그림은 SAP ERP와 SAP Global Trade Services 간의 통합 프로세스 흐름을 보여줍니다.

SAP GRC를 설치할 때 GRC에서 수행해야하는 다양한 구성 및 설정이 있습니다. 주요 활동은 다음과 같습니다.

GRC에서 커넥터 만들기

커넥터를 사용하도록 AMF 구성

콜백 커넥터 만들기

GRC에서 연결 생성은 T-Code − SM59를 사용하여 RFC 연결을 생성하는 표준 프로세스입니다.

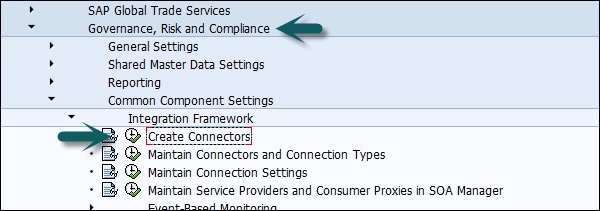

SAP GRC는 SAP Easy Access → Governance Risk Compliance 폴더 아래에 있습니다.

Step 1 − SAP Easy access 메뉴를 열고 T-Code 사용 − SPRO

Step 2 − SAP 참조 IMG → 공통 구성 요소 설정 → 통합 프레임 워크 → 커넥터 생성에서 거버넌스, 위험 및 규정 준수로 이동합니다.

Step 3 − 커넥터 생성은 SM59 연결 생성을위한 바로 가기입니다.

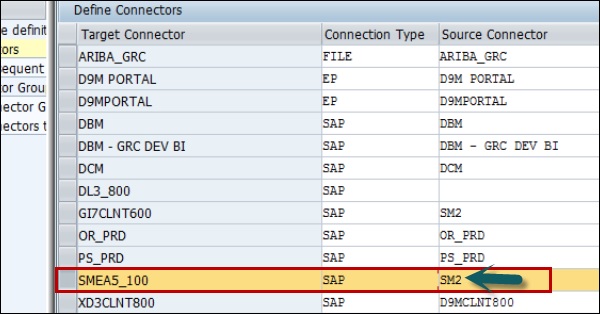

Step 4 − 기존 연결을 보려면 커넥터 및 연결 유형 유지로 이동 −

아래와 같이 커넥터 유형을 볼 수 있습니다. 이러한 커넥터 유형은 다른 목적으로 구성에 사용할 수 있습니다.

로컬 시스템 커넥터는 업무 분리 위반을 모니터링하기 위해 SAP BusinessObjects Access Control 응용 프로그램과 통합하는 데 사용됩니다.

웹 서비스 커넥터는 외부 파트너 데이터 원본에 사용됩니다 (섹션 참조).

다른 모든 경우에는 SAP 시스템 커넥터가 사용됩니다.

Step 5 − 이동 Connection Type Definition 탭 −

Step 6− 이전에 SM59에 정의 된 커넥터 중 모니터링에 사용할 수있는 커넥터를 정의합니다. 커넥터 정의로 이동

Step 7− 화면에서 커넥터 이름 (SMEA5_100)을 볼 수 있습니다. ECC 시스템에 대한 커넥터를 보여주는 커넥터입니다.

모니터되는 시스템에 정의되고 여기서 구성되는 GRC 시스템을 다시 가리 키도록 구성된 커넥터의 이름을 나열하는 세 번째 열입니다.

SMEA5_100은 GRC 시스템의 또 다른 커넥터이며 모니터링 할 ERP 시스템을 가리 킵니다. SM2는 ECC 시스템의 커넥터이며 GRC 시스템을 다시 가리 킵니다.

Step 8 − 좌측의 커넥터 그룹 정의 화면.

Step 9 − 여기에서 자동 모니터링을위한 모든 커넥터 구성이라는 구성 그룹에 속해야합니다. Automated Monitoring 아래에 위와 같이 define automated monitoring connector group.

Step 10 − 이동 assign connectors to connector group 왼쪽에.

Step 11 − 위의 스크린 샷에서 언급 한대로 커넥터를 AM 커넥터 그룹에 할당합니다.

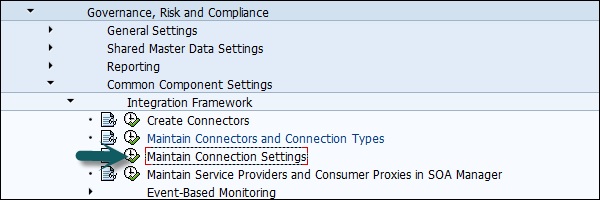

Step 12 − 이동 Maintain Connection Settings 다음 스크린 샷과 같이 메인 메뉴에서.

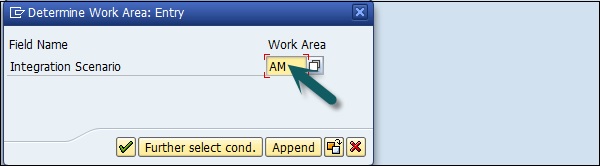

Step 13 − 원하는 통합 시나리오를 입력하고 다음 스크린 샷과 같이 AM을 입력해야합니다. −

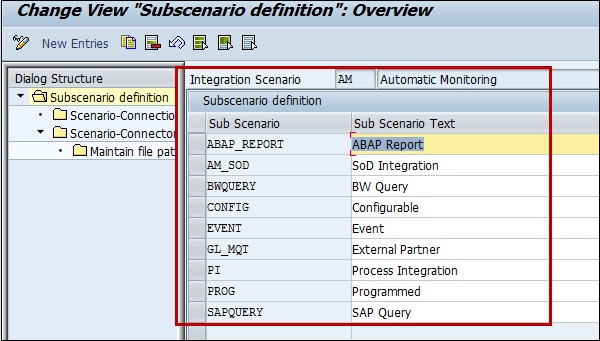

Step 14− 위 스크린 샷과 같이 녹색 체크 표시를 클릭하십시오. 9 개의 하위 시나리오가있는 다음 화면으로 이동합니다.

강조 표시된 상자에는 하위 시나리오라고하는 9 개의 항목이 표시되며 프로세스 제어 10에서 지원되는 다양한 유형의 데이터 소스 및 비즈니스 규칙을 나타냅니다.

Step 15 − 모니터링 할 시스템의 경우 해당 커넥터를 해당 하위 시나리오에 연결해야합니다.

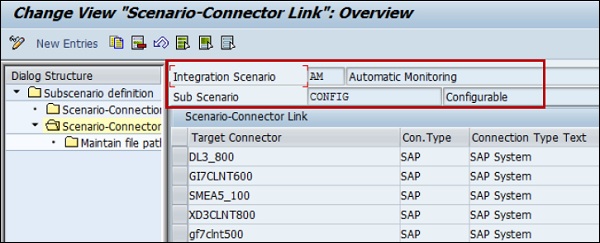

Step 16 − 구성 할 하위 시나리오를 선택한 다음 아래 그림과 같이 왼쪽에서 시나리오 커넥터 링크를 선택합니다. −

Step 17 − 다음 화면으로 이동합니다 −

Step 18 − 이제 해당 시나리오에 사용하려는 커넥터가 해당 하위 시나리오의 목록에 아직 없습니다.

- 상단의 새 항목 버튼을 클릭하여 추가 할 수 있습니다.

- 다음 권장 사항에 따라 하위 시나리오를 추가 할 수 있습니다.

- ABAP 애플리케이션 − ABAP 보고서, SAP 쿼리, 구성 가능한 프로그램

- SAP BW − BW 쿼리

- 비 SAP 시스템-외부 파트너

- 프로세스 통합 자-PI

- GRC System − SoD 통합

SAP GRC Process Control에서 데이터 소스를 생성 할 수 있습니다. 여기에서 디자인 타임 사용자 인터페이스는 비즈니스 클라이언트의 규칙 설정 옵션에 있습니다.

찾을 수있는 지속적인 모니터링 섹션으로 이동 Data Sources 과 Business Rules 선택권.

새 데이터 소스를 생성하려면 데이터 소스 → 생성을 클릭합니다.

다음 필드에서 데이터 소스를 정의하는 세 가지 탭을 볼 수 있습니다.

- 일반 탭

- 개체 필드

- 링크 및 첨부

일반 탭에서 다음 세부 정보를 입력하십시오-

- 데이터 소스 이름

- 유효 기간 시작일

- 유효 기간 종료일

- Status

이동 Object Field 탭에서 다음 필드를 선택하십시오-

SAP GRC 10.0에서는 비즈니스 규칙을 사용하여 데이터 소스에서 오는 데이터 스트림을 필터링하고 해당 데이터에 대해 사용자 구성 조건 / 계산을 적용하여주의가 필요한 문제가 있는지 확인할 수 있습니다.

비즈니스 규칙 유형은 순전히 데이터 소스 유형에 따라 다릅니다.

규칙 설정에서 비즈니스 규칙으로 이동합니다.

새 비즈니스 규칙을 생성하기 위해 몇 가지 데이터 소스 유형으로 따라야하는 단계 목록이 있습니다.

각 탭에서 세부 정보를 정의해야합니다. 예를 들어General 탭에서 비즈니스 규칙에 대한 기본 정보를 입력해야합니다. Business rule gives you data to filter the deficiencies.

분석 용 데이터 탭에서 사용 가능한 필드 목록을 볼 수 있습니다.

필터 기준으로 이동하여 사용 가능한 개체에 대한 필터 조건을 전달합니다. 다른 연산자 중에서 선택할 수 있습니다.

모든 단계를 정의 할 때 규칙을 저장할 수있는 옵션이 있습니다. 프로세스 제어에 규칙을 적용하려면 다음을 클릭하여 수행 할 수 있습니다.Apply 단추.

프로세스 제어에 비즈니스 규칙을 할당하려면 규칙 설정의 연속 모니터링 아래에있는 비즈니스 규칙 할당으로 이동합니다.

컨트롤을 선택하고 적용 할 비즈니스 규칙을 검색합니다.

이제 데이터 소스 및 비즈니스 규칙을 생성하여 데이터 소스에 필터를 적용하는 방법과 프로세스 제어에 비즈니스 규칙을 할당하는 방법을 이해했습니다.