SAP 보안-퀵 가이드

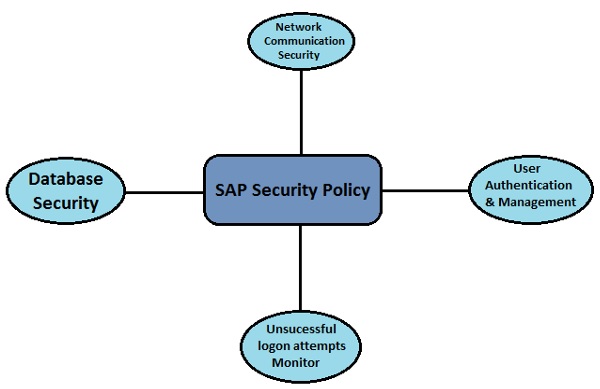

SAP 분산 환경에서는 무단 액세스로부터 중요한 정보와 데이터를 항상 보호해야합니다. 인적 오류, 잘못된 액세스 프로비저닝은 시스템에 대한 무단 액세스를 허용해서는 안되며 SAP 환경에서 프로필 정책 및 시스템 보안 정책을 유지 관리하고 검토해야합니다.

시스템을 안전하게 유지하려면 시스템에서 사용할 사용자 액세스 프로필, 암호 정책, 데이터 암호화 및 권한 부여 방법을 잘 이해하고 있어야합니다. 정기적으로 확인해야합니다.SAP System Landscape 구성 및 액세스 프로필에서 이루어진 모든 변경 사항을 모니터링합니다.

표준 수퍼 유저는 잘 보호되어야하며 사용자 프로필 매개 변수와 값은 시스템 보안 요구 사항을 충족하도록 신중하게 설정되어야합니다.

네트워크를 통해 통신하는 동안 네트워크 토폴로지 및 네트워크 서비스를 검토하고 상당한 확인 후 활성화해야 함을 이해해야합니다. 네트워크상의 데이터는 개인 키를 사용하여 잘 보호되어야합니다.

보안이 필요한 이유는 무엇입니까?

분산 환경에서 정보에 액세스하려면 중요한 정보와 데이터가 무단 액세스로 유출되고 시스템 보안이 손상 될 가능성이 있습니다. 암호 정책 부족, 표준 슈퍼 사용자가 제대로 유지되지 않거나 기타 이유가 있습니다.

SAP 시스템에서 액세스 위반의 몇 가지 주요 이유는 다음과 같습니다.

강력한 암호 정책은 유지되지 않습니다.

일반 사용자, 슈퍼 사용자, DB 사용자는 적절하게 관리되지 않으며 정기적으로 비밀번호를 변경하지 않습니다.

프로필 매개 변수가 올바르게 정의되지 않았습니다.

실패한 로그온 시도는 모니터링되지 않으며 유휴 사용자 세션 종료 정책이 정의되지 않습니다.

인터넷을 통해 데이터를 전송하고 암호화 키를 사용하지 않는 동안 네트워크 통신 보안은 고려되지 않습니다.

데이터베이스 사용자는 적절하게 유지되지 않으며 정보 데이터베이스를 설정하는 동안 보안 조치를 고려하지 않습니다.

Single Sign-on이 SAP 환경에서 제대로 구성 및 유지되지 않습니다.

위의 모든 이유를 극복하려면 SAP 환경에서 보안 정책을 정의해야합니다. 보안 매개 변수를 정의하고 암호 정책을 정기적으로 검토해야합니다.

데이터베이스 보안은 SAP 환경을 보호하는 데 중요한 구성 요소 중 하나입니다. 따라서 데이터베이스 사용자를 관리하고 암호가 잘 보호되는지 확인해야합니다.

무단 액세스로부터 SAP 환경을 보호하려면 다음 보안 메커니즘을 시스템에 적용해야합니다.

- 사용자 인증 및 관리

- 네트워크 통신 보안

- 표준 사용자 및 슈퍼 사용자 보호

- 실패한 로그온 보호

- 프로필 매개 변수 및 비밀번호 정책

- Unix 및 Windows 플랫폼의 SAP 시스템 보안

- Single Sign-On 개념

따라서 분산 환경에서는 SAP 시스템의 보안이 필요하며 중요한 정보에 대한 무단 액세스를 허용하지 않고 데이터와 프로세스가 비즈니스 요구 사항을 지원하는지 확인해야합니다. SAP 시스템에서 인적 오류, 과실 또는 시스템 조작 시도로 인해 중요한 정보가 손실 될 수 있습니다.

권한이없는 사용자가 알려진 권한이있는 사용자로 SAP 시스템에 액세스 할 수 있고 구성을 변경하고 시스템 구성 및 주요 정책을 조작 할 수있는 경우. 승인 된 사용자가 시스템의 중요한 데이터 및 정보에 액세스 할 수있는 경우 해당 사용자는 다른 중요한 정보에도 액세스 할 수 있습니다. 이는 사용자 시스템의 가용성, 무결성 및 개인 정보를 보호하기 위해 보안 인증 사용을 향상시킵니다.

SAP 시스템의 인증 메커니즘

인증 메커니즘은 SAP 시스템에 액세스하는 방법을 정의합니다. 제공되는 다양한 인증 방법이 있습니다-

- 사용자 ID 및 사용자 관리 도구

- 안전한 네트워크 통신

- SAP 로그온 티켓

- X.509 클라이언트 인증서

사용자 ID 및 사용자 관리 도구

SAP 시스템에서 가장 일반적인 인증 방법은 사용자 이름과 비밀번호를 사용하여 로그인하는 것입니다. 로그인 할 사용자 ID는 SAP 관리자가 생성합니다. 사용자 이름과 암호를 통해 보안 인증 메커니즘을 제공하려면 사용자가 쉽게 예측할 수있는 암호를 설정하도록 허용하지 않는 암호 정책을 정의해야합니다.

SAP는 암호 정책 (암호 길이, 암호 복잡성, 기본 암호 변경 등)을 정의하기 위해 설정해야하는 다양한 기본 매개 변수를 제공합니다.

SAP 시스템의 사용자 관리 도구

SAP NetWeaver System환경에서 사용자를 효과적으로 관리하는 데 사용할 수있는 다양한 사용자 관리 도구를 제공합니다. 두 유형의 NetWeaver 응용 프로그램 서버 (Java 및 ABAP)에 대해 매우 강력한 인증 방법을 제공합니다.

가장 일반적인 사용자 관리 도구는 다음과 같습니다.

ABAP 애플리케이션 서버용 사용자 관리 (트랜잭션 코드 : SU01)

사용자 관리 트랜잭션 코드 SU01을 사용하여 ABAP 기반 애플리케이션 서버에서 사용자를 유지할 수 있습니다.

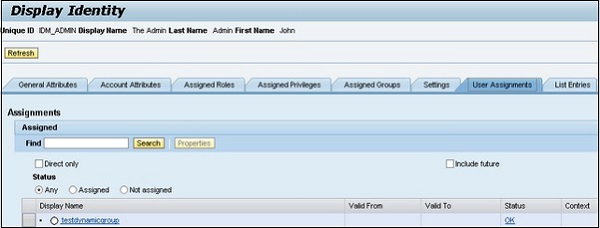

SAP NetWeaver ID 관리

SAP NetWeaver Identity Management를 사용하여 사용자 관리는 물론 SAP 환경에서 역할 및 역할 할당을 관리 할 수 있습니다.

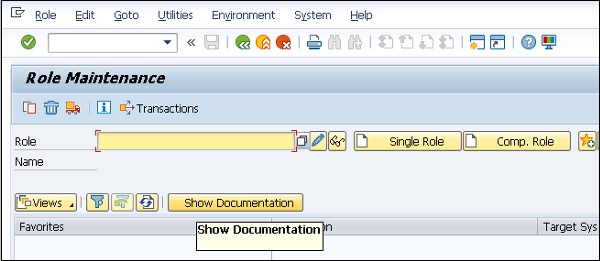

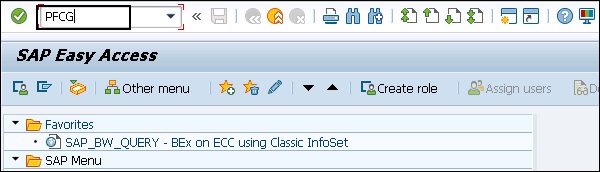

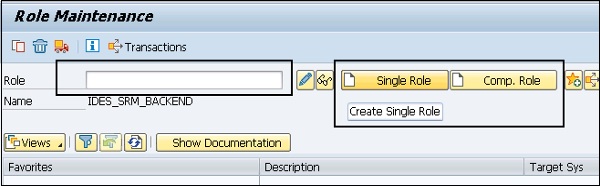

PFCG 역할

프로파일 생성기 PFCG를 사용하여 역할을 생성하고 ABAP 기반 시스템의 사용자에게 권한을 할당 할 수 있습니다.

Transaction Code − PFCG

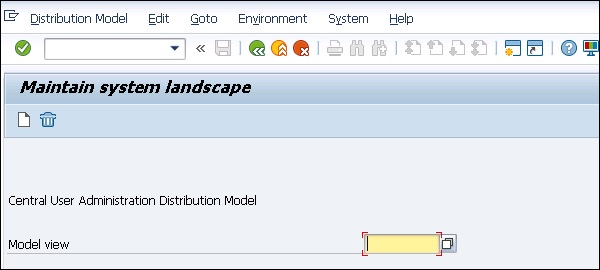

중앙 사용자 관리

CUA를 사용하여 여러 ABAP 기반 시스템의 사용자를 유지할 수 있습니다. 디렉토리 서버와 동기화 할 수도 있습니다. 이 도구를 사용하면 시스템의 클라이언트에서 모든 사용자 마스터 레코드를 중앙에서 관리 할 수 있습니다.

Transaction Code − SCUA 및 배포 모델 생성.

사용자 관리 엔진 UME

UME 역할을 사용하여 시스템에서 사용자 권한을 제어 할 수 있습니다. 관리자는 사용자가 액세스 권한을 구축하는 데 사용할 수있는 UME 역할의 가장 작은 엔티티를 나타내는 작업을 사용할 수 있습니다.

SAP NetWeaver Administrator 옵션을 사용하여 UME 관리 콘솔을 열 수 있습니다.

비밀번호 정책

암호 정책은 강력한 암호를 사용하고 적절하게 사용하여 시스템 보안을 향상시키기 위해 사용자가 따라야하는 일련의 지침으로 정의됩니다. 많은 조직에서 암호 정책은 보안 인식 교육의 일부로 공유되며 사용자는 조직의 중요한 시스템 및 정보에 대한 보안 정책을 유지해야합니다.

관리자는 SAP 시스템에서 암호 정책을 사용하여 쉽게 깨지 않는 강력한 암호를 배포하도록 시스템 사용자를 설정할 수 있습니다. 또한 시스템 보안을 위해 정기적으로 암호를 변경하는 데 도움이됩니다.

다음 암호 정책은 일반적으로 SAP 시스템에서 사용됩니다-

기본 / 초기 암호 변경

이를 통해 사용자는 처음 사용할 때 즉시 초기 암호를 변경할 수 있습니다.

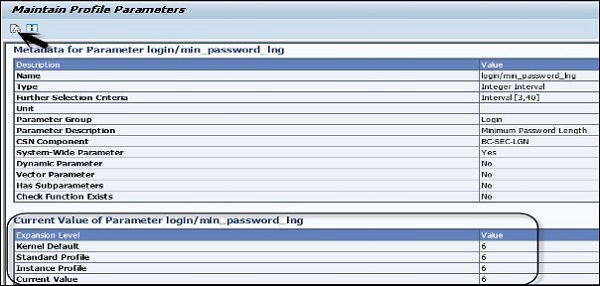

비밀번호 길이

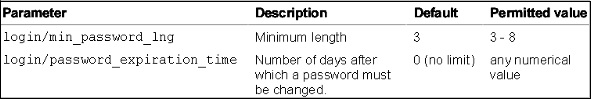

SAP 시스템에서 SAP 시스템의 최소 암호 길이는 기본적으로 3입니다. 이 값은 프로파일 매개 변수를 사용하여 변경할 수 있으며 허용되는 최대 길이는 8입니다.

Transaction Code − RZ11

Parameter Name − 로그인 / 분 _ 암호 _lng

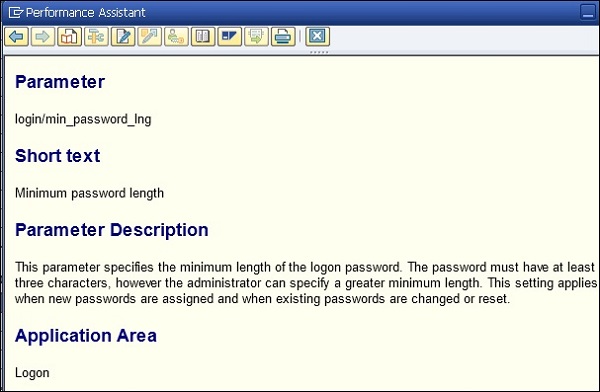

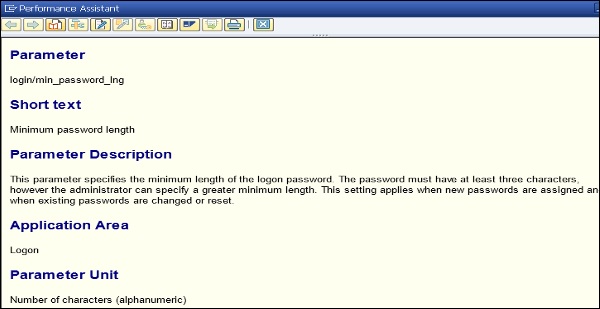

이 정책에 대한 프로파일 매개 변수의 문서를 클릭하면 다음과 같이 SAP에서와 같은 자세한 문서를 볼 수 있습니다.

Parameter − 로그인 / 분 _ 암호 _lng

Short text − 최소 비밀번호 길이

Parameter Description−이 매개 변수는 로그온 암호의 최소 길이를 지정합니다. 비밀번호는 3 자 이상이어야합니다. 그러나 관리자는 더 큰 최소 길이를 지정할 수 있습니다. 이 설정은 새 암호가 할당되고 기존 암호가 변경되거나 재설정 될 때 적용됩니다.

Application Area − 로그온

Parameter Unit − 문자 수 (영숫자)

Default Value − 6

Who is permitted to make changes? 고객

Operating System Restrictions − 없음

Database System Restrictions − 없음

잘못된 비밀번호

암호의 첫 문자는 물음표 (?) 또는 느낌표 (!)로 선택할 수 없습니다. 불법 암호 테이블에서 제한하려는 다른 문자를 추가 할 수도 있습니다.

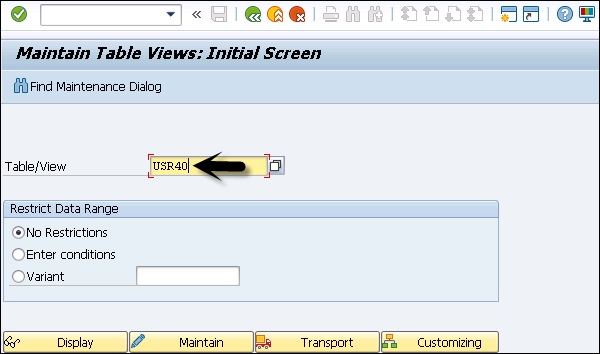

Transaction Code − SM30 테이블 이름 : USR40.

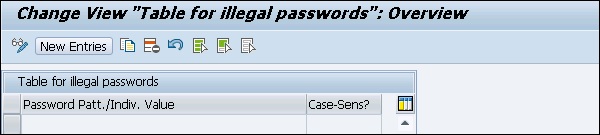

테이블에 들어가면- USR40 그리고 클릭 Display 상단에는 허용되지 않는 모든 비밀번호 목록이 표시됩니다.

클릭하면 New Entries,이 테이블에 새 값을 입력하고 대소 문자 구분 확인란을 선택할 수도 있습니다.

비밀번호 패턴

암호의 처음 세 문자가 사용자 이름의 일부와 동일한 순서로 표시되지 않도록 설정할 수도 있습니다. 암호 정책을 사용하여 제한 할 수있는 다른 암호 패턴은 다음과 같습니다.

- 처음 세 문자는 모두 같을 수 없습니다.

- 처음 세 문자는 공백 문자를 포함 할 수 없습니다.

- 암호는 PASS 또는 SAP 일 수 없습니다.

비밀번호 변경

이 정책에서 사용자는 거의 하루에 한 번 자신의 암호를 변경할 수 있지만 관리자는 필요에 따라 사용자의 암호를 재설정 할 수 있습니다.

사용자는 마지막 5 개의 암호를 재사용 할 수 없습니다. 그러나 관리자는 이전에 사용자가 사용한 비밀번호를 재설정 할 수 있습니다.

프로필 매개 변수

사용자 관리 및 비밀번호 정책을 위해 SAP 시스템에서 정의 할 수있는 다양한 프로파일 매개 변수가 있습니다.

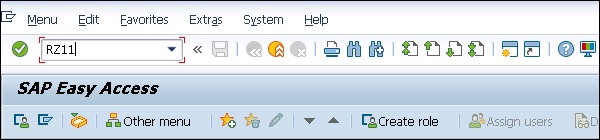

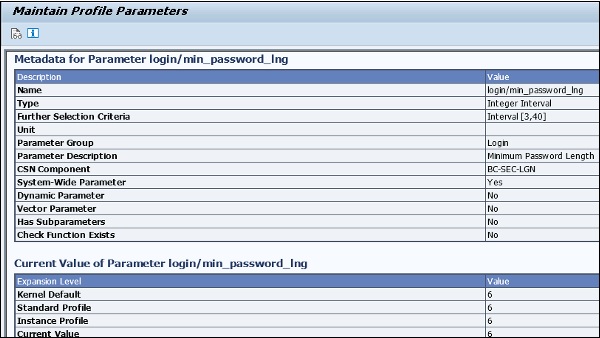

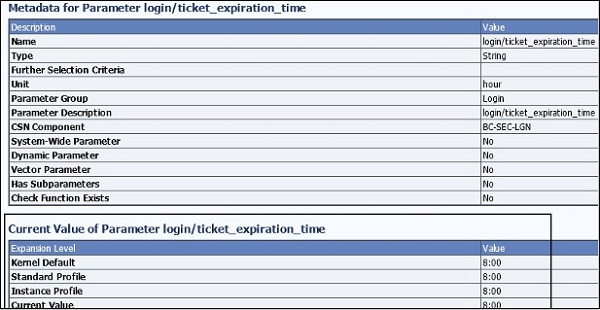

SAP 시스템에서 다음으로 이동하여 각 프로필 매개 변수에 대한 문서를 표시 할 수 있습니다. Tools → CCMS → Configuration →Profile Maintenance(거래 : RZ11). 매개 변수 이름을 입력하고Display.

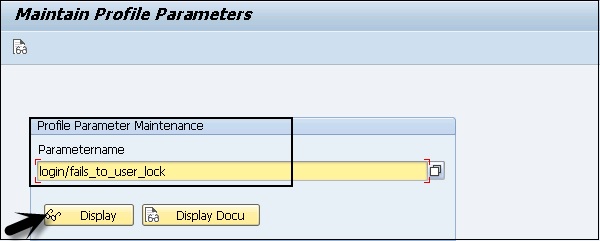

표시되는 다음 창에서 매개 변수 이름을 입력해야합니다. 2 개의 옵션을 볼 수 있습니다.

Display − SAP 시스템에서 매개 변수 값을 표시합니다.

Display Docu − 해당 매개 변수에 대한 SAP 문서를 표시합니다.

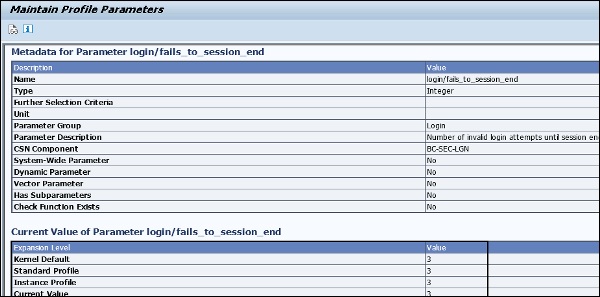

디스플레이 버튼을 클릭하면 다음으로 이동합니다. Maintain Profile Parameter화면. 다음 세부 정보를 볼 수 있습니다-

- Name

- Type

- 선택 기준

- 매개 변수 그룹

- 매개 변수 설명 및 기타

하단에는 현재 매개 변수 값이 있습니다. login/min_password_lng

클릭하면 Display Doc 옵션을 선택하면 매개 변수에 대한 SAP 문서가 표시됩니다.

매개 변수 설명

이 매개 변수는 로그온 암호의 최소 길이를 지정합니다. 비밀번호는 3 자 이상이어야합니다. 그러나 관리자는 더 큰 최소 길이를 지정할 수 있습니다. 이 설정은 새 암호가 할당되고 기존 암호가 변경되거나 재설정 될 때 적용됩니다.

각 매개 변수에는 기본값이 있으며 허용되는 값은 아래와 같습니다.

SAP 시스템에는 다른 암호 매개 변수가 있습니다. 각 매개 변수를RZ11 거래 및 문서를 볼 수 있습니다.

- login/min_password_diff

- login/min_password_digits

- login/min_password_letters

- login/min_password_specials

- login/min_password_lowercase

- login/min_password_uppercase

- login/disable_password_logon

- login/password_charset

- login/password_downwards_compatibility

- login/password_compliance_to_current_policy

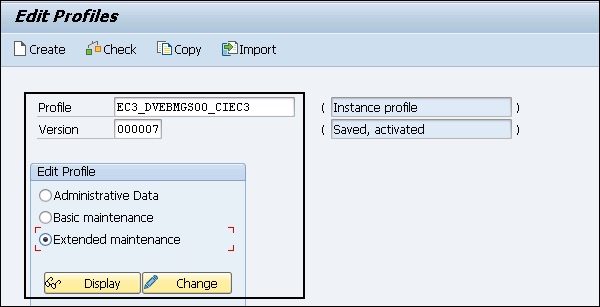

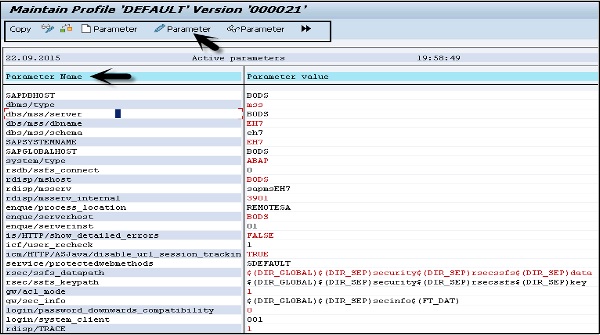

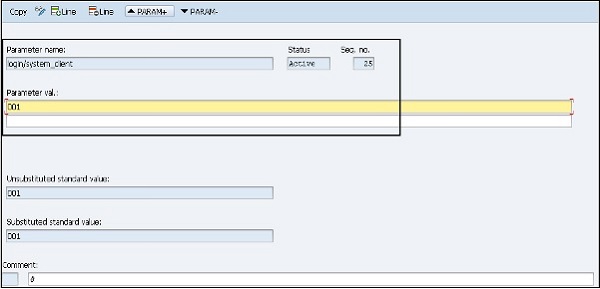

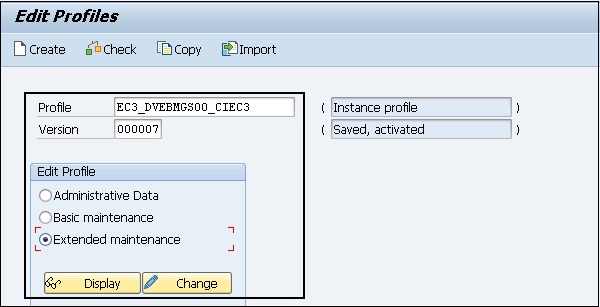

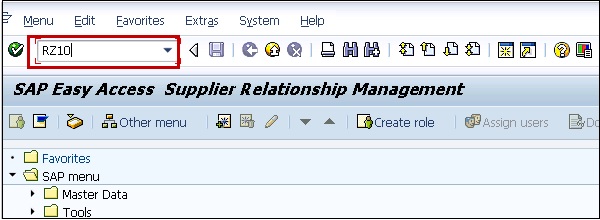

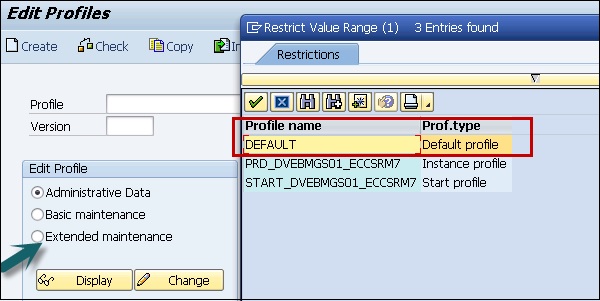

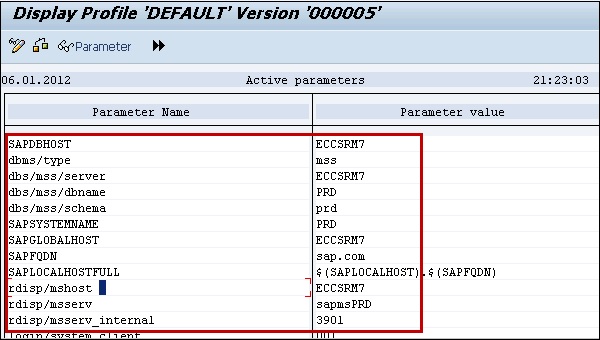

매개 변수 값을 변경하려면 다음을 실행하십시오. Transaction RZ10 다음과 같이 프로필을 선택하십시오-

Multiple application servers − DEFAULT 프로파일을 사용합니다.

Single Application servers − 인스턴스 프로필을 사용합니다.

고르다 Extended Maintenance 클릭 Display.

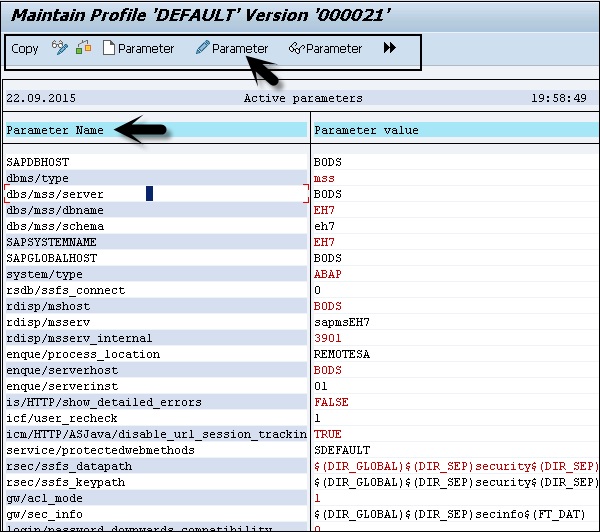

변경할 매개 변수를 선택하고 Parameter 상단에.

매개 변수 탭을 클릭하면 새 창에서 매개 변수 값을 변경할 수 있습니다. 클릭하여 새 매개 변수를 생성 할 수도 있습니다.Create (F5).

이 창에서 매개 변수의 상태를 볼 수도 있습니다. 매개 변수 값을 입력하고Copy.

화면을 종료하면 저장하라는 메시지가 표시됩니다. 예를 클릭하여 매개 변수 값을 저장하십시오.

Secure Network Communication (SNC)또한 보안 인증 방법을 사용하여 응용 프로그램 서버에 로그인하는 데 사용할 수 있습니다. Windows 용 SAP GUI를 통해 또는 RFC 연결을 사용하여 사용자 인증에 SNC를 사용할 수 있습니다.

SNC는 외부 보안 제품을 사용하여 통신 파트너 간의 인증을 수행합니다. 공개 키 인프라 PKI와 같은 보안 조치와 키 쌍을 생성 및 배포하는 절차를 사용할 수 있습니다.

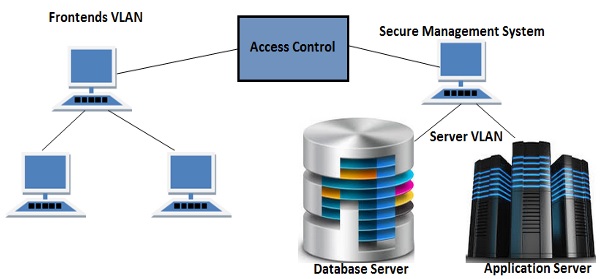

위협을 제거하고 네트워크 공격을 방지 할 수있는 네트워크 토폴로지를 정의해야합니다. 사용자가 애플리케이션 또는 데이터베이스 계층에 로그인 할 수없는 경우 공격자는 중요한 정보에 액세스하기 위해 SAP 시스템 또는 데이터베이스 시스템에 액세스 할 수 없습니다.

잘 정의 된 네트워크 토폴로지는 침입자가 회사의 LAN에 연결하는 것을 허용하지 않으므로 네트워크 서비스 또는 SAP 시스템의 보안 루프 홀에 액세스 할 수 없습니다.

SAP 시스템의 네트워크 토폴로지

물리적 네트워크 아키텍처는 SAP 시스템의 크기에 전적으로 의존합니다. SAP 시스템은 일반적으로 클라이언트-서버 아키텍처로 구현되며 각 시스템은 일반적으로 다음 세 계층으로 나뉩니다.

- 데이터베이스 계층

- 응용 계층

- 프리젠 테이션 레이어

SAP 시스템이 작은 경우 별도의 애플리케이션 및 데이터베이스 서버가 없을 수 있습니다. 그러나 대규모 시스템에서는 많은 응용 프로그램 서버가 데이터베이스 서버 및 여러 프런트 엔드와 통신합니다. 이것은 시스템의 네트워크 토폴로지를 단순에서 복잡한 것으로 정의하며 네트워크 토폴로지를 구성 할 때 다른 시나리오를 고려해야합니다.

대규모 조직에서는 애플리케이션과 데이터베이스 서버를 서로 다른 시스템에 설치하고 프런트 엔드 시스템과 별도의 LAN에 배치하는 것이 좋습니다.

다음 이미지에서 SAP 시스템의 기본 네트워크 토폴로지를 볼 수 있습니다.

데이터베이스와 애플리케이션 서버를 프런트 엔드 VLAN과 별도의 VLAN에 배치하면 액세스 제어 시스템을 개선 할 수 있으므로 SAP 시스템의 보안이 향상됩니다. 프런트 엔드 시스템은 서로 다른 VLAN에 있으므로 서버 VLAN에 들어가기가 쉽지 않으므로 SAP 시스템의 보안을 우회합니다.

SAP 네트워크 서비스

SAP 시스템에는 다양한 서비스가 활성화되어 있지만 SAP 시스템을 실행하는 데 필요한 서비스는 거의 없습니다. SAP 시스템에서Landscape, Database 과 Application Servers네트워크 공격의 가장 일반적인 표적입니다. 이러한 서버에 대한 액세스를 허용하는 많은 네트워크 서비스가 귀하의 환경에서 실행되고 있으며 이러한 서비스를주의 깊게 모니터링해야합니다.

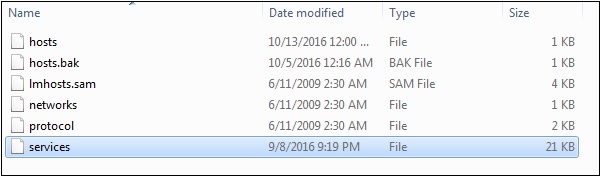

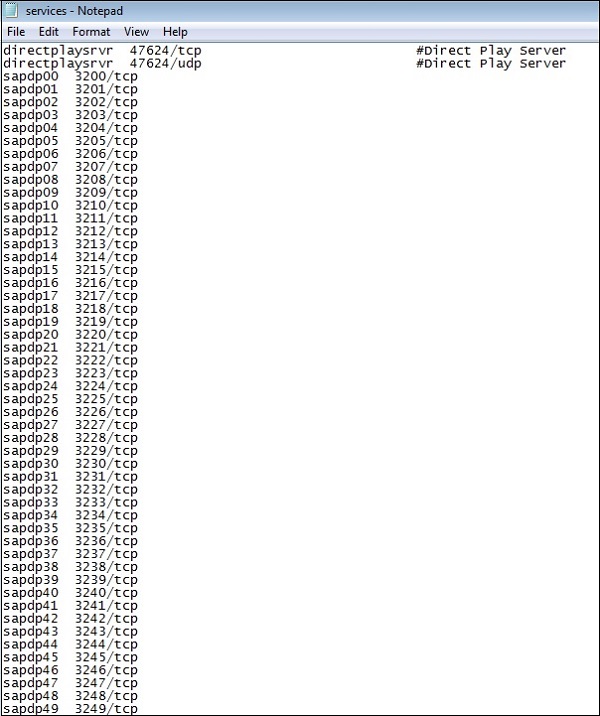

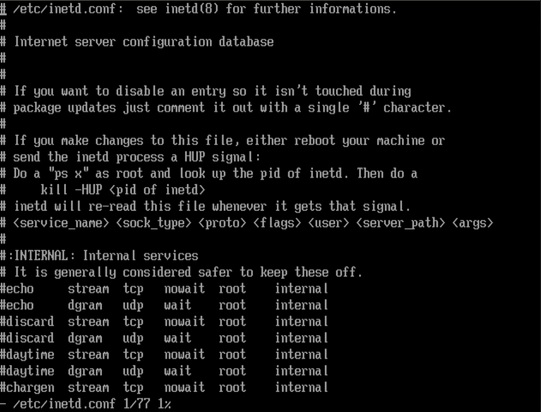

Window / UNIX 시스템에서 이러한 서비스는 /etc/services. 다음 경로로 이동하여 Windows 시스템에서이 파일을 열 수 있습니다.

system32/drivers/etc/services

이 파일을 메모장에서 열고 서버에서 활성화 된 모든 서비스를 검토 할 수 있습니다.

랜드 스케이프 서버에서 불필요한 모든 서비스를 비활성화하는 것이 좋습니다. 때때로 이러한 서비스에는 침입자가 무단 액세스를 얻기 위해 사용할 수있는 몇 가지 오류가 포함되어 있습니다. 이러한 서비스를 비활성화하면 네트워크에 대한 공격 가능성이 줄어 듭니다.

높은 수준의 보안을 위해 SAP 환경에서 정적 암호 파일을 사용하는 것이 좋습니다.

개인 키

SNC는 외부 보안 제품을 사용하여 통신 파트너 간의 인증을 수행합니다. 다음과 같은 보안 조치를 사용할 수 있습니다.Public Key Infrastructure (PKI) 키 쌍을 생성 및 배포하고 사용자의 개인 키가 적절하게 보호되는지 확인하는 기타 절차.

네트워크 인증을 위해 개인 키를 보호하는 방법에는 여러 가지가 있습니다.

- 하드웨어 솔루션

- 소프트웨어 솔루션

이제 자세히 살펴 보겠습니다.

하드웨어 솔루션

개별 사용자에게 스마트 카드를 발급하는 하드웨어 솔루션을 사용하여 사용자의 개인 키를 보호 할 수 있습니다. 모든 키는 스마트 카드에 저장되며 사용자는 지문이나 PIN 암호를 사용하여 생체 인식을 통해 스마트 카드에 인증해야합니다.

이러한 스마트 카드는 각 개별 사용자의 도난 또는 분실로부터 보호되어야하며 사용자는 카드를 사용하여 문서를 암호화 할 수 있습니다.

사용자는 스마트 카드를 공유하거나 다른 사용자에게 제공 할 수 없습니다.

소프트웨어 솔루션

소프트웨어 솔루션을 사용하여 개별 사용자의 개인 키를 저장할 수도 있습니다. 소프트웨어 솔루션은 하드웨어 솔루션에 비해 비용이 저렴하지만 보안도 떨어집니다.

사용자가 파일 및 사용자 세부 정보에 개인 키를 저장할 때 무단 액세스를 위해 해당 파일을 보호해야합니다.

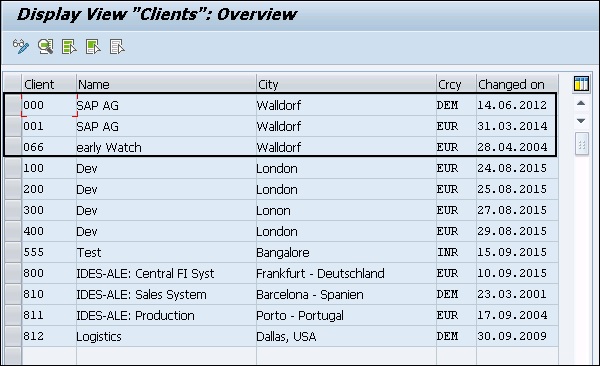

SAP 시스템을 처음 설치할 때 관리 작업을 수행하기 위해 생성되는 몇 가지 기본 사용자가 있습니다. 기본적으로 SAP 환경에 세 개의 클라이언트를 생성합니다.

클라이언트 000-SAP 참조 클라이언트

클라이언트 001 − SAP의 템플릿 클라이언트

클라이언트 066 − SAP Early Watch Client

SAP는 시스템의 위에서 언급 한 클라이언트에 표준 사용자를 생성합니다. 각 표준 사용자는 처음 설치할 때 고유 한 기본 암호를 갖습니다.

SAP 시스템의 표준 사용자는 기본 클라이언트 아래에 다음 사용자를 포함합니다-

| 사용자 | 세부 | 고객 | 기본 비밀번호 |

|---|---|---|---|

| 수액 | SAP 시스템 수퍼 유저 | 000, 001, 066 | 6071992 |

| 모든 신규 고객 | 통과하다 | ||

| DDIC | ABAP 사전 수퍼 유저 | 000, 001 | 19920706 |

| SAPCPIC | SAP 용 CPI-C 사용자 | 000, 001 | 관리자 |

| 얼리 워치 | 조기 시청 사용자 | 66 | 지원하다 |

이들은 SAP 시스템에서 관리 및 구성 작업을 수행하는 SAP 기본 클라이언트의 표준 사용자입니다. SAP 시스템에서 보안을 유지하려면 이러한 사용자를 보호해야합니다.

이러한 사용자를 SUPER 그룹에 추가하여 SUPER 그룹에 사용자를 추가 / 수정할 권한이있는 관리자 만 수정할 수 있도록해야합니다.

표준 사용자의 기본 비밀번호를 변경해야합니다.

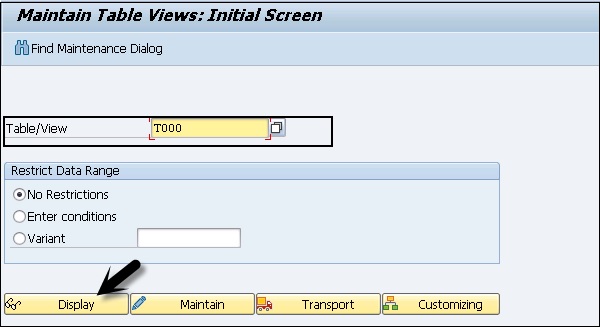

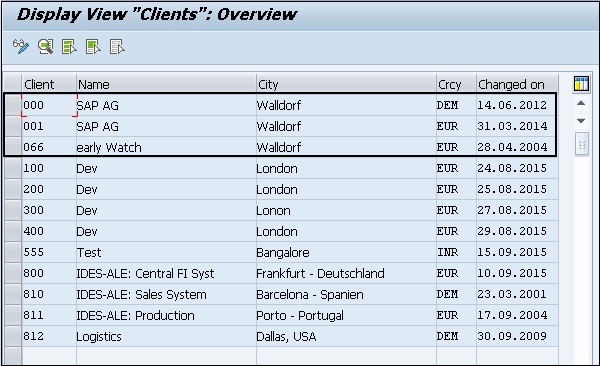

SAP 시스템에서 클라이언트 목록을 보는 방법은 무엇입니까?

Transaction을 사용하여 SAP 환경의 모든 클라이언트 목록을 볼 수 있습니다. SM30, 테이블 표시 T000.

테이블에 들어가서 클릭하면 Display, SAP 시스템의 모든 클라이언트 목록이 표시됩니다. 이 표에는 리소스 공유를 위해 환경에서 만드는 모든 기본 클라이언트 및 새 클라이언트에 대한 세부 정보가 포함되어 있습니다.

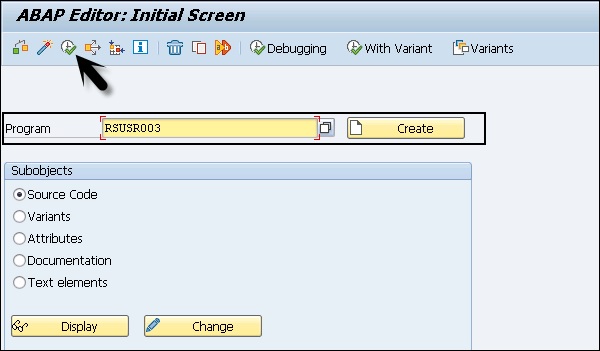

보고서를 사용할 수 있습니다 RSUSR003 사용자 SAP가 모든 클라이언트에 생성되었고 SAP, DDIC 및 SAPCPIC에 대한 표준 비밀번호가 변경되었는지 확인합니다.

이동 ABAP Editor SE38 보고서 이름을 입력하고 EXECUTE를 클릭합니다.

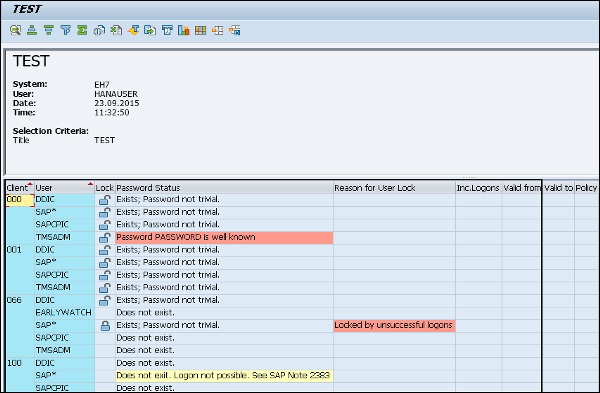

보고서 제목을 입력하고 Execute단추. SAP 시스템의 모든 클라이언트 및 표준 사용자, 암호 상태, 잠금 사용 이유, 유효 기간 및 유효 기간 등이 표시됩니다.

SAP 시스템 수퍼 유저 보호

SAP 시스템 수퍼 유저“SAP”를 보호하기 위해 시스템에서 다음 단계를 수행 할 수 있습니다.

Step 1− SAP 시스템에서 새 슈퍼 사용자를 정의하고 SAP 사용자를 비활성화해야합니다. 시스템에서 사용자 SAP를 삭제해서는 안됩니다. 하드 코딩 된 사용자를 비활성화하려면 profile 매개 변수를 사용할 수 있습니다.login/no_automatic_user_sapstar.

사용자 SAP *의 사용자 마스터 레코드가 삭제되면 "SAP"및 초기 암호 PASS로 로그온 할 수 있습니다.

“SAP”사용자는 다음과 같은 속성을 가지고 있습니다.

권한 확인이 수행되지 않으므로 사용자는 전체 권한을 갖습니다.

기본 비밀번호 PASS는 변경할 수 없습니다.

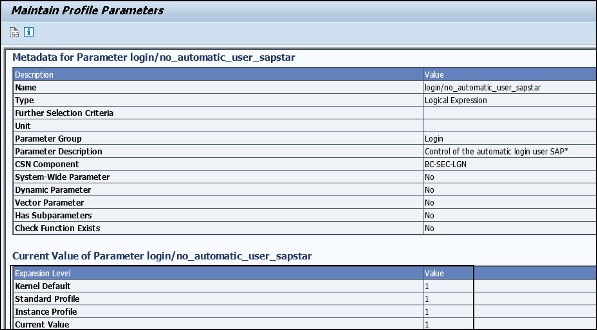

프로필 매개 변수를 사용할 수 있습니다. login/no_automatic_user_sapstar SAP의 이러한 특수 속성을 비활성화하고 사용자 SAP *의 자동 로그인을 제어합니다.

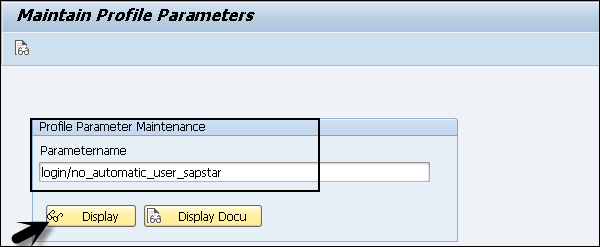

Step 2 −이 매개 변수의 값을 확인하려면 Transaction을 실행하십시오. RZ11 매개 변수 이름을 입력합니다.

Values allowed − 0, 1, 여기서 −

0 − 자동 사용자 SAP *가 허용됩니다.

1 − 자동 사용자 SAP *가 비활성화됩니다.

Step 3 − 다음 시스템에서이 매개 변수의 값이 1로 설정된 것을 볼 수 있습니다. 이것은 시스템에서 수퍼 유저“SAP”가 비활성화되었음을 나타냅니다.

Step 4 − 클릭 Display 이 매개 변수의 현재 값을 볼 수 있습니다.

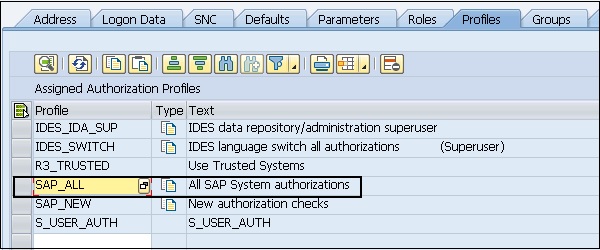

시스템에서 새 수퍼 유저를 생성하려면 새 사용자 마스터 레코드를 정의하고 프로필을 할당합니다. SAP_ALL 이 슈퍼 사용자에게.

DDIC 사용자 보호

DDIC 사용자는 소프트웨어 물류, ABAP 사전 및 설치 및 업그레이드 관련 작업과 관련된 특정 작업에 필요합니다. 이 사용자를 보호하려면 SAP 시스템에서이 사용자를 잠그는 것이 좋습니다. 나중에 사용하기 위해 몇 가지 기능을 수행하기 위해이 사용자를 삭제해서는 안됩니다.

사용자를 잠 그려면 트랜잭션 코드를 사용하십시오. SU01.

이 사용자를 보호하려면 SAP_ALL 설치시이 사용자에게 권한을 부여하고 나중에 잠급니다.

SAPCPIC 사용자 보호

SAPCPIC 사용자는 SAP 시스템에서 특정 프로그램 및 기능 모듈을 호출하는 데 사용되며 대화 상자가 아닌 사용자입니다.

이 사용자를 보호하려면이 사용자를 잠그고이 사용자의 암호를 변경해야합니다. 이전 릴리스에서 SAPCPIC 사용자를 잠 그거나 비밀번호를 변경하면 추가 프로그램 RSCOLL00, RSCOLL30 및 LSYPGU01에 영향을 미칩니다.

조기 감시 보호

A 066 Client-SAP Early Watch라고하며 SAP 시스템의 진단 검사 및 모니터링 서비스에 사용되며 사용자 EARLYWATCH는 Client 066의 Early Watch 서비스에 대한 대화 형 사용자입니다.이 사용자를 보호하려면 다음 작업을 수행 할 수 있습니다.

- SAP 환경에서 필요하지 않을 때까지 EARLYWATCH 사용자를 잠급니다.

- 이 사용자의 기본 비밀번호를 변경하십시오.

키 포인트

SAP Standard 사용자를 보호하고 SAP 환경에서 클라이언트를 보호하려면 다음 핵심 사항을 고려해야합니다.

SAP 시스템에서 클라이언트를 적절하게 유지 관리하고 존재하는 알 수없는 클라이언트가 없는지 확인해야합니다.

SAP 수퍼 유저 "SAP"가 존재하고 모든 클라이언트에서 비활성화되었는지 확인해야합니다.

모든 SAP 표준 사용자 SAP, DDIC 및 EARLYWATCH 사용자에 대해 기본 비밀번호가 변경되었는지 확인해야합니다.

모든 Standard 사용자가 SAP 시스템의 SUPER 그룹에 추가되었는지 확인해야하며 SUPER 그룹을 변경할 권한이있는 사람 만 이러한 사용자를 편집 할 수 있습니다.

SAPCPIC의 기본 비밀번호가 변경되었는지,이 사용자가 잠겨 있는지, 필요할 때 잠금 해제되었는지 확인해야합니다.

모든 SAP 표준 사용자는 잠겨 있어야하며 필요한 경우에만 잠금을 해제 할 수 있습니다. 이러한 모든 사용자에 대해 암호를 잘 보호해야합니다.

일반 사용자의 비밀번호를 변경하는 방법은 무엇입니까?

모든 SAP 표준 사용자의 암호는에서 유지 관리되는 모든 클라이언트에서 변경되어야합니다. Table T000 모든 클라이언트에 대해 사용자 "SAP"가 있어야합니다.

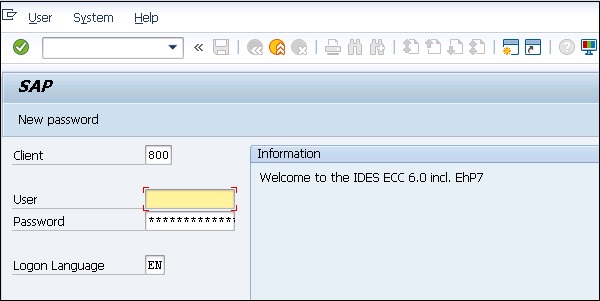

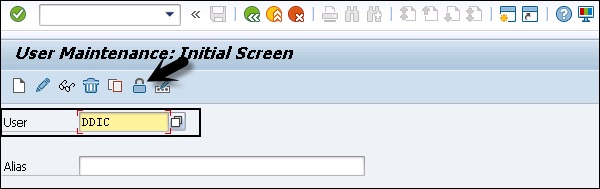

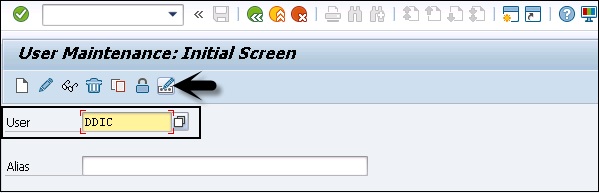

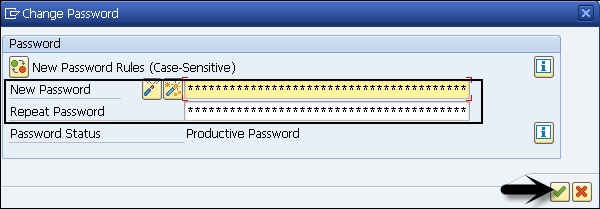

비밀번호를 변경하려면 수퍼 유저로 로그인하십시오. 암호를 변경하려는 사용자 이름 필드에 사용자 ID를 입력합니다. 다음 스크린 샷과 같이 암호 변경 옵션을 클릭하십시오-

새 암호를 입력하고 암호를 반복 한 다음 Apply. 모든 표준 사용자에 대해 동일한 프로세스를 반복해야합니다.

SAP 시스템에서 보안을 구현하려면 SAP 환경에서 실패한 로그인을 모니터링해야합니다. 누군가 잘못된 암호를 사용하여 시스템에 로그인하려고하면 시스템은 사용자 이름을 잠시 잠 그거나 정의 된 시도 횟수 후에 해당 세션을 종료해야합니다.

무단 로그온 시도에 대해 다양한 보안 매개 변수를 설정할 수 있습니다.

- 세션 종료

- 사용자 잠금

- 화면 보호기 활성화

- 실패한 로그온 시도 모니터링

- 로그온 시도 기록

이제 각각에 대해 자세히 논의하겠습니다.

세션 종료

단일 사용자 ID에 대해 여러 번의 실패한 로그인 시도가있는 경우 시스템은 해당 사용자에 대한 세션을 종료합니다. 이것은 프로필 매개 변수를 사용하여 보내야합니다-login/fails_to_session_end.

매개 변수 값을 변경하려면 트랜잭션을 실행하십시오. RZ10다음 스크린 샷과 같이 프로필을 선택합니다. Extended Maintenance를 선택하고Display.

변경할 매개 변수를 선택하고 Parameter 아래 그림과 같이 상단의 버튼을 누릅니다.

매개 변수 탭을 클릭하면 새 창에서 매개 변수 값을 변경할 수 있습니다. 클릭하여 새 매개 변수를 생성 할 수도 있습니다.Create (F5) 단추.

이 매개 변수의 세부 사항을 보려면 트랜잭션 코드를 실행하십시오. RZ11 프로필 이름을 입력하세요. login/fails_to_session_end 그리고 클릭 Display Document.

Parameter − 세션 종료 _ 로그인 / 실패

Short text − 세션이 끝날 때까지 유효하지 않은 로그인 시도 횟수.

Parameter Description − 로그온 절차가 종료 될 때까지 사용자 마스터 레코드로 수행 할 수있는 유효하지 않은 로그인 시도 횟수.

Application Area − 로그온

Default Value − 3

Who is permitted to make changes? − 고객

Operating System Restrictions − 없음

Database System Restrictions − 없음

Are other parameters affected or dependent? − 없음

Values allowed − 1-99

위의 스크린 샷에서이 매개 변수의 값이 3으로 설정되어 있음을 볼 수 있습니다. 즉, 기본값도 마찬가지입니다. 로그인 시도가 3 회 실패하면 단일 사용자에 대한 세션이 종료됩니다.

사용자 잠금

단일 사용자 ID에서 연속적으로 실패한 로그온 시도 횟수를 초과하는 경우 특정 사용자 ID를 확인할 수도 있습니다. 프로필 매개 변수에서 허용되는 잘못된 로그온 시도 횟수를 설정합니다.login/fails_to_user_lock.

특정 사용자 ID에 대한 잠금을 설정할 수 있습니다.

잠금은 자정까지 사용자 ID에 적용됩니다. 그러나 시스템 관리자가 언제든지 수동으로 제거 할 수도 있습니다.

SAP 시스템에서는 사용자 ID가 수동으로 제거 될 때까지 잠금을 설정할 수있는 매개 변수 값을 설정할 수도 있습니다. 매개 변수 이름 :login/failed_user_auto_unlock.

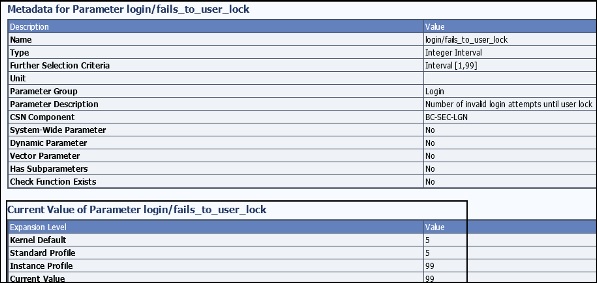

Profile parameter: login/fails_to_user_lock

잘못된 로그온 암호를 입력 할 때마다 관련 사용자 마스터 레코드에 대한 실패한 로그온 카운터가 증가합니다. 로그온 시도는 보안 감사 로그에 기록 될 수 있습니다. 이 매개 변수로 지정된 제한을 초과하면 관련 사용자가 잠 깁니다. 이 프로세스는 Syslog에도 기록됩니다.

현재 날짜가 지나면 잠금이 더 이상 유효하지 않습니다. (기타 조건 -login / failed_user_auto_unlock)

사용자가 올바른 암호를 사용하여 로그온하면 실패한 로그온 카운터가 재설정됩니다. 암호 기반이 아닌 로그온은 실패한 로그온 카운터에 영향을주지 않습니다. 그러나 모든 로그온에 대해 활성 로그온 잠금이 확인됩니다.

Values allowed − 1 – 99

이 매개 변수의 현재 값을 보려면 다음을 사용하십시오. T-Code: RZ11.

Parameter name − 로그인 / 실패 _ 사용자 _ 자동 _ 잠금 해제

Short text − 자정에 잠긴 사용자의 자동 잠금 해제를 비활성화합니다.

Parameter Description− 잘못 로그인하여 잠긴 사용자의 잠금 해제를 제어합니다. 이 매개 변수를 1로 설정하면 비밀번호 로그온 시도 실패로 인해 설정된 잠금은 같은 날 (잠금으로)에만 적용됩니다. 매개 변수가 0으로 설정되면 잠금이 계속 적용됩니다.

Application Area − 로그온.

Default Value − 0.

화면 보호기 활성화

시스템 관리자는 화면 보호기를 활성화하여 무단 액세스로부터 프런트 엔드 화면을 보호 할 수도 있습니다. 이러한 화면 보호기는 암호로 보호 할 수 있습니다.

실패한 로그온 시도 모니터링 및 로그온 시도 기록

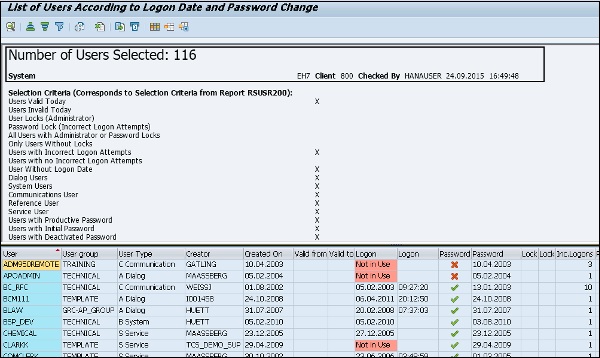

SAP 시스템에서 보고서를 사용할 수 있습니다. RSUSR006시스템에서 실패한 로그온 시도를 시도한 사용자가 있는지 확인합니다. 이 보고서에는 사용자 및 사용자 잠금의 잘못된 로그인 시도 횟수에 대한 세부 정보가 포함되어 있으며 요구 사항에 따라이 보고서를 예약 할 수 있습니다.

이동 ABAP Editor SE38 보고서 이름을 입력 한 다음 EXECUTE.

이 보고서에는 사용자 이름, 유형, 만든 날짜, 작성자, 암호, 잠금 및 잘못된 로그인 세부 정보와 같은 다른 세부 정보가 있습니다.

SAP 시스템에서는 보안 감사 로그 (트랜잭션 SM18, SM19 및 SM20)를 사용하여 모든 성공 및 실패한 로그온 시도를 기록 할 수도 있습니다. SM20 트랜잭션을 사용하여 보안 감사 로그를 분석 할 수 있지만 보안 감사 로그를 모니터링하려면 시스템에서 보안 감사를 활성화해야합니다.

유휴 사용자 로그 오프

사용자가 이미 SAP 시스템에 로그인되어 있고 세션이 특정 기간 동안 비활성 상태 인 경우 무단 액세스를 방지하기 위해 로그 오프하도록 설정할 수도 있습니다.

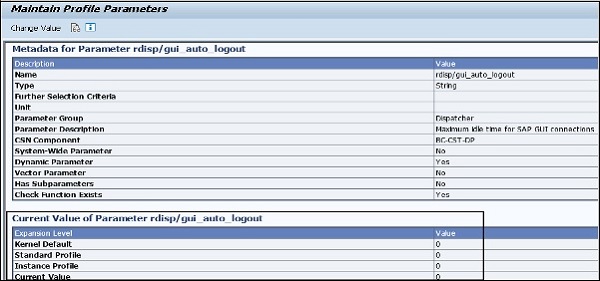

이 설정을 사용하려면 profile 매개 변수에이 값을 지정해야합니다. rdisp/gui_auto_logout.

Parameter Description− 비활성 SAP GUI 사용자가 사전 정의 된 기간 후에 SAP 시스템에서 자동으로 로그 오프되도록 정의 할 수 있습니다. 이번에는 매개 변수가 구성됩니다. SAP 시스템의 자동 로그 오프는 기본적으로 비활성화되어 있습니다 (값 0). 즉, 사용자가 더 오랜 기간 동안 작업을 실행하지 않더라도 로그 오프되지 않습니다.

Values allowed− n [unit], 여기서 n> = 0 및 Unit = S | M | H | 디

매개 변수의 현재 값을 보려면 T-Code를 실행하십시오. RZ11.

다음 표는 SAP 시스템에서 주요 매개 변수, 기본값 및 허용 값 목록을 보여줍니다.

| 매개 변수 | 기술 | 기본 | 허용 값 |

|---|---|---|---|

| Login / fails_to_session_end | 세션이 끝날 때까지 잘못된 로그인 시도 횟수 | 삼 | 1-99 |

| Login / fails_to_user_lock | 사용자 잠금까지 유효하지 않은 로그인 시도 횟수 | 12 | 1-99 |

| 로그인 / 실패 _ 사용자 _ 자동 _ 잠금 해제 | 세트 t 1 : 잠금은 설정된 날에 적용되며 다음 날 사용자가 로그온하면 제거됩니다. | 1 | 0 또는 1 |

| rdisp / gui_auto_output | 사용자의 최대 유휴 시간 (초) | 0 (무제한) | 무제한 |

SAP 시스템 인증 개념은 무단 액세스로부터 트랜잭션 및 프로그램을 실행하지 못하도록 SAP 시스템을 보호합니다. 사용자가이 활동에 대한 권한을 정의 할 때까지 SAP 시스템에서 트랜잭션 및 프로그램을 실행하도록 허용해서는 안됩니다.

시스템을보다 안전하게 만들고 강력한 권한을 구현하려면 권한 부여 계획을 검토하여 회사의 보안 요구 사항을 충족하고 보안 위반이 없는지 확인해야합니다.

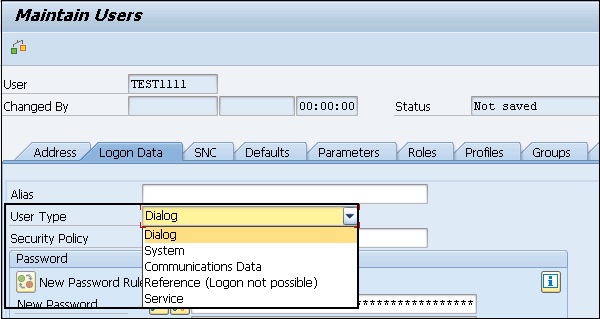

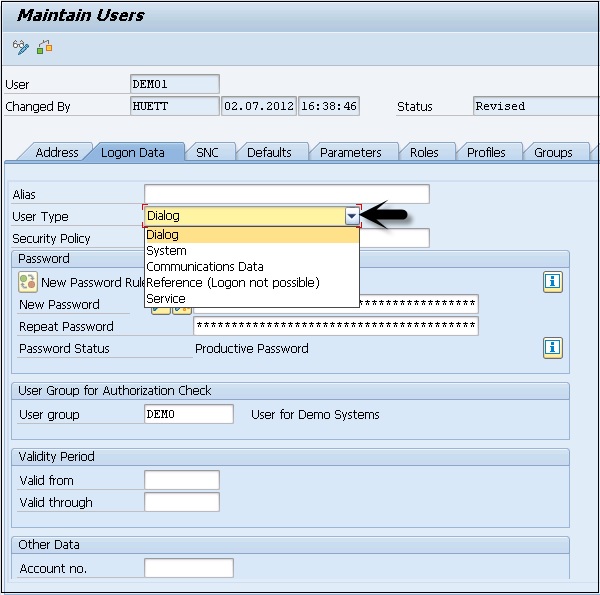

사용자 유형

SAP 시스템의 이전 릴리스에서는 사용자 유형이 Dialog 사용자와 Non-Dialog 사용자의 두 가지 범주로만 나뉘었고 두 시스템 간의 통신에는 비대화 사용자 만 권장되었습니다. SAP 4.6C에서는 사용자 유형이 다음 범주로 나뉩니다.

Dialog User−이 사용자는 개별 대화 형 시스템 액세스에 사용되며 대부분의 클라이언트 작업은 대화 사용자를 사용하여 수행됩니다. 비밀번호는 사용자가 직접 변경할 수 있습니다. 대화 사용자에서 다중 대화 로그온을 방지 할 수 있습니다.

Service User− 제품 카탈로그 표시와 같은 미리 정해진 작업을 수행하기 위해 대화 형 시스템 액세스를 수행하는 데 사용됩니다. 이 사용자에 대해 다중 로그인이 허용되며 관리자 만이 사용자의 암호를 변경할 수 있습니다.

System User−이 사용자 ID는 대부분의 시스템 관련 작업 (전송 관리 시스템, 워크 플로 정의 및 ALE)을 수행하는 데 사용됩니다. 대화 형 시스템 종속 사용자가 아니며이 사용자에 대해 여러 로그인이 허용됩니다.

Reference User− 참조 사용자는 SAP 시스템에 로그인하는 데 사용되지 않습니다. 이 사용자는 내부 사용자에게 추가 권한을 제공하는 데 사용됩니다. SAP 시스템에서 역할 탭으로 이동하여 대화 사용자의 추가 권한에 대한 참조 사용자를 지정할 수 있습니다.

Communication Users−이 사용자 유형은 RFC 연결, CPIC와 같은 서로 다른 시스템간에 대화없이 로그인을 유지하는 데 사용됩니다. 통신 사용자는 SAP GUI를 사용한 대화 로그온이 불가능합니다. 사용자 유형은 일반 대화 사용자와 같이 비밀번호를 변경할 수 있습니다. RFC 기능 모듈을 사용하여 암호를 변경할 수 있습니다.

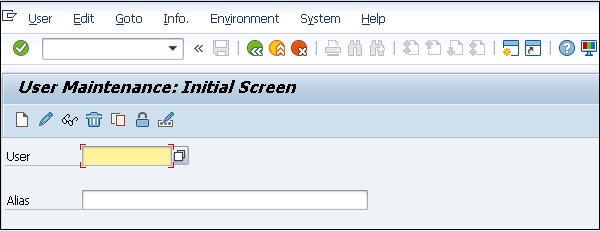

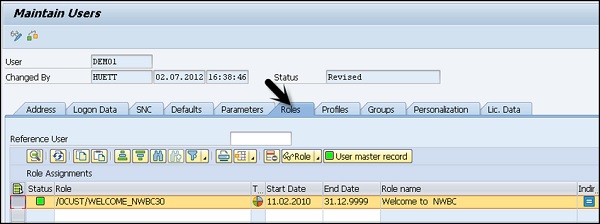

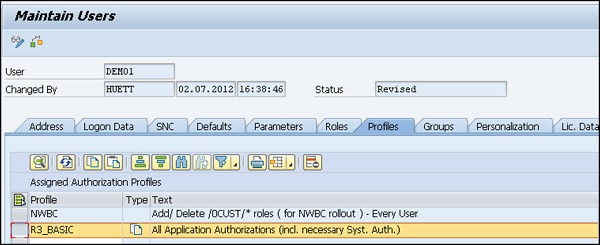

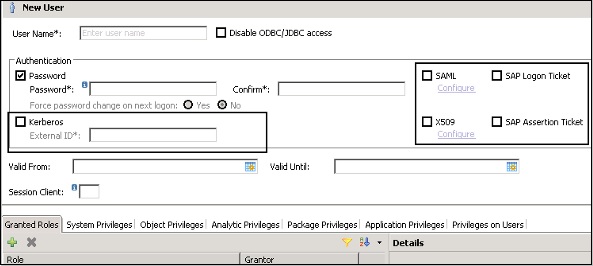

거래 코드 : SU01SAP 시스템에서 사용자 생성에 사용됩니다. 다음 화면에서 SU01 트랜잭션 아래의 SAP 시스템에서 다양한 사용자 유형을 볼 수 있습니다.

사용자 생성

SAP 시스템에서 다른 액세스 권한을 가진 사용자 또는 여러 사용자를 생성하려면 아래에 제공된 단계를 따라야합니다.

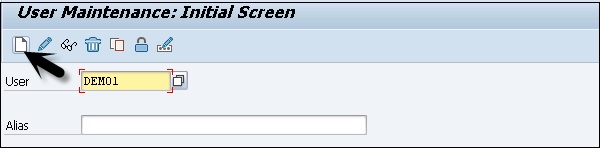

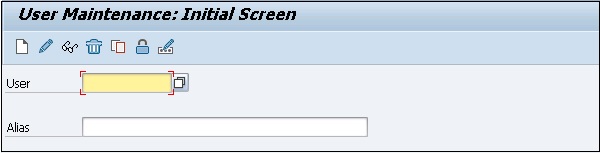

Step 1 − 거래 코드 사용 — SU01.

Step 2 − 생성하려는 사용자 이름을 입력하고 다음 스크린 샷과 같이 생성 아이콘을 클릭합니다.

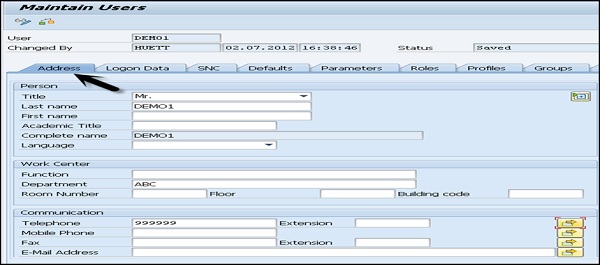

Step 3− 다음 탭인 주소 탭으로 이동합니다. 여기에 이름, 성, 전화 번호, 이메일 ID 등과 같은 세부 정보를 입력해야합니다.

Step 4 − 다음 탭으로 이동합니다. — Logon Data. 로그온 데이터 탭에서 사용자 유형을 입력합니다. 5 가지 사용자 유형이 있습니다.

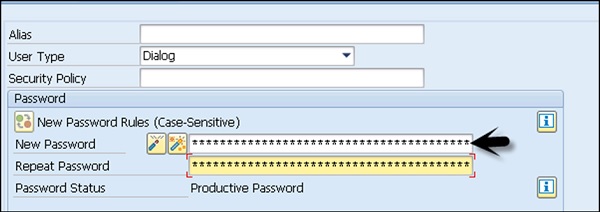

Step 5 − 첫 번째 로그인 암호 → 새 암호 → 암호 반복을 입력합니다.

Step 6 − 다음 탭으로 이동합니다. — 역할 − 사용자에게 역할을 할당합니다.

Step 7 − 다음 탭으로 이동합니다. — 프로필 − 프로필을 사용자에게 할당합니다.

Step 8 − 저장을 클릭하여 확인을받습니다.

CUA (중앙 사용자 관리)

중앙 사용자 관리는 중앙 시스템을 사용하여 SAP 시스템 환경에서 모든 사용자를 관리 할 수있는 핵심 개념 중 하나입니다. 이 도구를 사용하면 하나의 시스템에서 모든 사용자 마스터 레코드를 중앙에서 관리 할 수 있습니다. 중앙 사용자 관리자를 사용하면 하나의 시스템 환경에서 유사한 사용자를 관리하는 데 드는 비용과 자원을 절약 할 수 있습니다.

중앙 사용자 관리의 장점은 다음과 같습니다.

SAP 환경에서 CUA를 구성 할 때 중앙 시스템 만 사용하여 사용자를 생성하거나 삭제할 수 있습니다.

모든 필수 역할 및 권한은 활성 양식의 하위 시스템에 존재합니다.

모든 사용자는 중앙에서 모니터링되고 관리되므로 복잡한 시스템 환경에서 모든 사용자 관리 활동을보다 쉽고 명확하게 관리 할 수 있습니다.

중앙 사용자 관리자를 사용하면 하나의 시스템 환경에서 유사한 사용자를 관리하는 데 드는 비용과 자원을 절약 할 수 있습니다.

데이터 교환은 ALE 라는 풍경 Application Link Enabling통제 된 방식으로 데이터를 교환 할 수 있습니다. ALE는 중앙 사용자 관리자가 SAP 시스템 환경에서 하위 시스템으로의 데이터 교환을 위해 사용합니다.

복잡한 조경 환경에서는 하나의 시스템을 ALE 환경이있는 중앙 시스템으로 정의하고 이것은 양방향 데이터 교환을 사용하여 모든 하위 시스템에 연결됩니다. 풍경의 자식 시스템은 서로 연결되어 있지 않습니다.

중앙 사용자 관리를 구현하려면 다음 사항을 고려해야합니다.

단일 / 분산 환경에 여러 클라이언트가있는 SAP 환경이 필요합니다.

관리자는 사용자를 관리하고 다음 트랜잭션 코드에 대한 권한이 필요합니다.

SU01

SCC4

SCUA

SCUM

SM59

BD54

BD64

시스템간에 신뢰할 수있는 신뢰 관계를 만들어야합니다.

중앙 및 하위 시스템에서 시스템 사용자를 만들어야합니다.

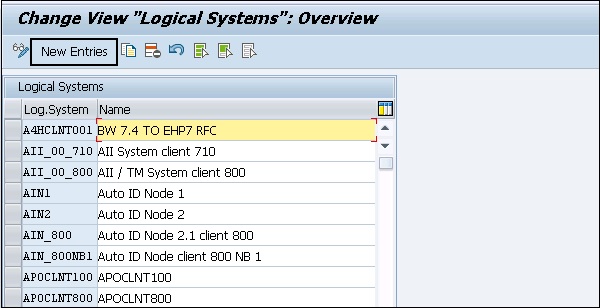

논리 시스템을 생성하고 해당 클라이언트에 논리 시스템을 할당합니다.

모델보기 및 모델보기에 대한 BAPI를 만듭니다.

중앙 사용자 관리자를 만들고 필드에 대한 배포 매개 변수를 설정합니다.

회사 주소 동기화

사용자 이전

중앙에서 관리되는 환경에서는 먼저 관리자를 만들어야합니다. 기본 암호 PASS를 사용하여 SAP * 사용자로 향후 CUA의 모든 논리 시스템에 로그온합니다.

트랜잭션 실행 SU01 관리자 역할이 할당 된 사용자를 만듭니다.

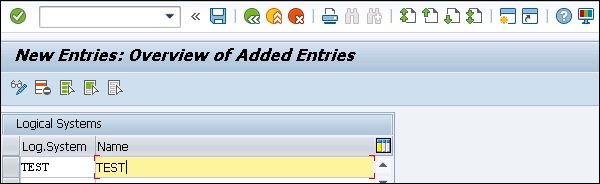

논리 시스템을 정의하려면 트랜잭션을 사용하십시오. BD54. 새 논리 시스템을 만들려면 새 항목을 클릭하십시오.

중앙 및 다른 SAP 시스템의 시스템을 포함한 모든 하위 시스템의 중앙 사용자 관리에 대해 대문자로 된 새 논리적 이름을 만듭니다.

시스템을 쉽게 식별하기 위해 중앙 사용자 관리 시스템을 식별하는 데 사용할 수있는 다음 명명 규칙이 있습니다.

<System ID>CLNT<Client>

논리 시스템에 대한 유용한 설명을 입력하십시오. 클릭하여 항목을 저장하십시오.Save단추. 다음은 모든 하위 시스템의 중앙 시스템에 대한 논리 시스템 이름을 만드는 것입니다.

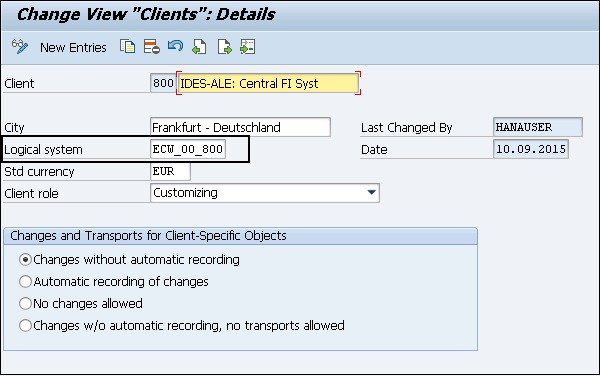

클라이언트에 논리 시스템을 할당하려면 트랜잭션을 사용하십시오. SCC4 변경 모드로 전환합니다.

두 번 클릭하거나 클릭하여 논리 시스템에 할당 할 클라이언트를 엽니 다. Details단추. 클라이언트는 하나의 논리 시스템에만 할당 될 수 있습니다.

클라이언트 세부 정보의 논리 시스템 필드에이 클라이언트를 할당 할 논리 시스템 이름을 입력합니다.

중앙 사용자 관리자에 포함 할 SAP 환경의 모든 클라이언트에 대해 위의 단계를 수행하십시오. 설정을 저장하려면Save 상단의 버튼.

SAP에서 특정 프로필 보호

SAP 시스템에서 보안을 유지하려면 중요한 권한이 포함 된 특정 프로필을 유지해야합니다. 전체 권한이있는 SAP 시스템에서 보호해야하는 다양한 SAP 권한 프로파일이 있습니다.

SAP 시스템에서 보호해야하는 몇 가지 프로필은 다음과 같습니다.

- SAP_ALL

- SAP_NEW

- P_BAS_ALL

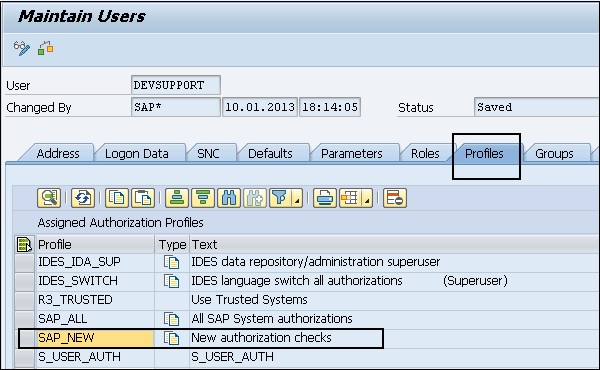

SAP_ALL 권한 부여 프로필

SAP_ALL 권한 부여 프로필을 사용하면 사용자가 SAP 시스템에서 모든 작업을 수행 할 수 있습니다. 이것은 SAP 시스템의 모든 권한을 포함하는 복합 프로파일입니다. 이 권한이있는 사용자는 SAP 시스템에서 모든 활동을 수행 할 수 있으므로이 프로필을 시스템의 사용자에게 할당하면 안됩니다.

프로필을 사용하여 단일 사용자를 유지하는 것이 좋습니다. 암호는 해당 사용자에 대해 잘 보호되어야하며 필요할 때만 사용해야합니다.

SAP_ALL 권한을 할당하는 대신 적절한 사용자에게 개별 권한을 할당해야합니다. 시스템 수퍼 유저 / 시스템 관리자에게 SAP_ALL 권한을 할당하는 대신 필요한 개별 권한을 사용해야합니다.

SAP_NEW 인증

SAP_NEW 권한에는 새 릴리스에 필요한 모든 권한이 포함됩니다. 시스템 업그레이드가 완료되면 일부 작업이 제대로 실행되도록이 프로필이 사용됩니다.

이 승인에 대해 다음 사항을 기억해야합니다.

시스템 업그레이드를 수행 할 때 이전 릴리스에 대한 SAP_NEW 프로필을 삭제해야합니다.

SAP_NEW 프로필에서 별도의 권한을 환경의 다른 사용자에게 할당해야합니다.

이 프로필은 너무 오랫동안 활성화되어 있으면 안됩니다.

환경에 SAP_NEW 프로필의 긴 목록이있는 경우 시스템에서 권한 부여 정책을 검토해야 함을 나타냅니다.

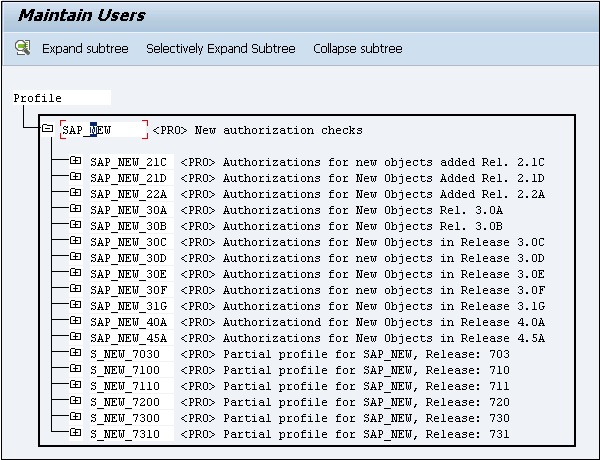

모든 SAP_NEW 프로필 목록을 보려면 두 번 클릭하여이 프로필을 선택한 다음 → Choose.

P_BAS_ALL 권한

이 권한을 통해 사용자는 다른 응용 프로그램의 테이블 내용을 볼 수 있습니다. 이 승인에는 다음이 포함됩니다.P_TABU_DIS권한 부여. 이 권한을 통해 PA 사용자는 자신의 그룹에 속하지 않는 테이블 내용을 볼 수 있습니다.

PFCG 역할 유지 관리

PFCG 역할 유지 관리는 SAP 시스템에서 역할 및 권한을 관리하는 데 사용할 수 있습니다. PFCG에서 역할은 실제 시나리오와 관련하여 사람이 수행하는 작업을 나타냅니다. PFCG를 사용하면 일상 업무를 수행하기 위해 개인에게 할당 할 수있는 일련의 트랜잭션을 정의 할 수 있습니다.

PFCG 트랜잭션에서 역할이 생성되면 트랜잭션을 사용할 수 있습니다. SU01이러한 역할을 개별 사용자에게 할당합니다. SAP 시스템의 사용자는 실제 일상 업무와 관련된 여러 역할을 할당받을 수 있습니다.

이러한 역할은 SAP 시스템에서 사용자와 권한 사이에 연결됩니다. 실제 권한 부여 및 프로필은 SAP 시스템에 개체 형식으로 저장됩니다.

PFCG 역할 유지 관리를 사용하여 다음 기능을 수행 할 수 있습니다.

- 역할 변경 및 할당

- 역할 생성

- 복합 역할 생성

- 역할 전송 및 배포

이제 이러한 기능에 대해 자세히 설명하겠습니다.

역할 변경 및 할당

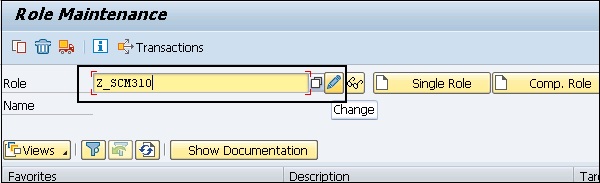

트랜잭션 실행 : PFCG

역할 유지 관리 창으로 이동합니다. 기존 역할을 변경하려면 필드에 제공된 역할 이름을 입력하십시오.

역할 복사 버튼을 클릭하여 표준 역할을 복사합니다. 네임 스페이스의 이름을 입력하십시오. 값 선택 버튼을 클릭하고이를 복사 할 역할을 선택합니다.

SAP에서 제공하는 역할을 선택할 수도 있습니다. SAP_, 그러나 기본 역할은 덮어 씁니다.

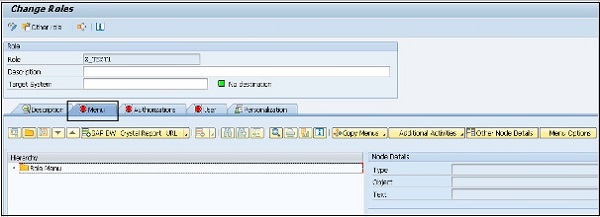

역할을 변경하려면 Change 역할 유지 관리의 버튼.

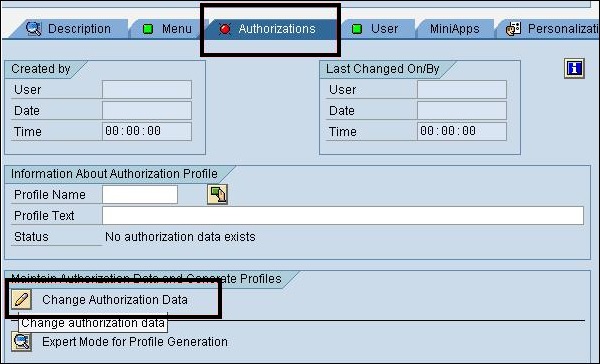

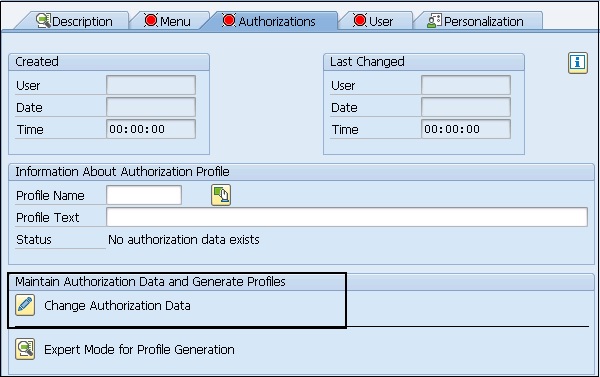

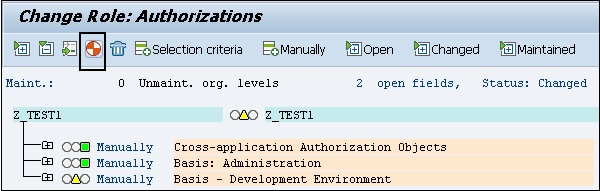

메뉴 탭 페이지에서 사용자 메뉴를 변경하려면 메뉴 탭으로 이동합니다. 인증 탭으로 이동하여 해당 사용자의 인증 데이터를 변경하십시오.

전문가 모드를 사용하여 권한 아래 메뉴 변경에 대한 권한을 조정할 수도 있습니다. 이 역할에 대한 프로필을 생성하려면 생성 버튼을 클릭합니다.

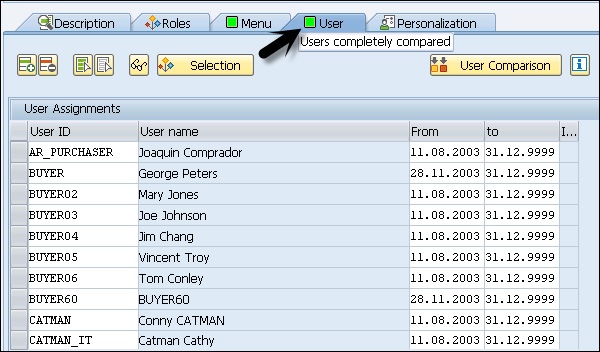

이 역할에 사용자를 할당하려면 역할 변경 옵션의 사용자 탭으로 이동합니다. 이 역할에 사용자를 지정하려면 시스템에 존재해야합니다.

필요한 경우 사용자 비교를 수행 할 수도 있습니다. 사용자 비교 옵션을 클릭하십시오. 또한 정보 버튼을 클릭하여 단일 및 복합 역할과 마스터 레코드를 비교하는 사용자 비교 옵션에 대해 자세히 알아볼 수 있습니다.

PFCG에서 역할 생성

PFCG에서 단일 역할과 복합 역할을 모두 만들 수 있습니다. 역할 이름을 입력하고 아래 스크린 샷에 표시된대로 단일 또는 복합 역할 만들기를 클릭합니다.

Y_ 또는 Z_와 같은 고객 네임 스페이스에서 선택할 수 있습니다. SAP 제공 역할은 SAP_로 시작하며 SAP 제공 역할에서 이름을 가져올 수 없습니다.

역할 생성 버튼을 클릭하면 역할 정의의 메뉴 탭 아래에 트랜잭션, 보고서 및 웹 주소를 추가해야합니다.

인증 탭으로 이동하여 프로필을 생성하고 인증 데이터 변경 옵션을 클릭합니다.

활동 선택에 따라 조직 수준을 입력하라는 메시지가 표시됩니다. 대화 상자에 특정 값을 입력하면 역할의 권한 부여 필드가 자동으로 유지됩니다.

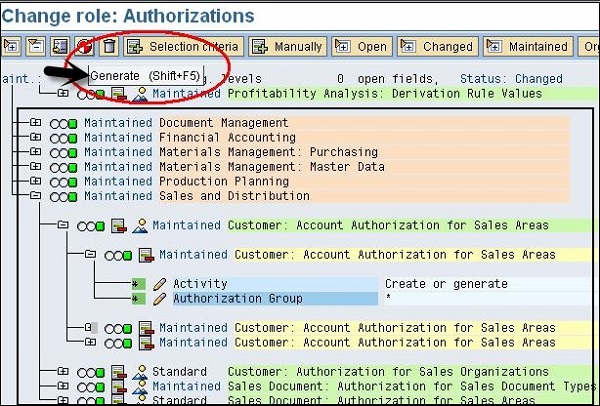

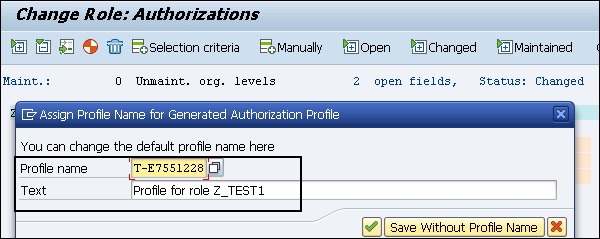

역할에 대한 참조를 조정할 수 있습니다. 역할 정의가 완료되면 역할을 생성해야합니다. 생성 (Shift + F5)을 클릭합니다.

이 구조에서 빨간색 신호등이 표시되면 값이없는 조직 수준을 표시합니다. 유지 관리 탭 옆의 조직 수준을 사용하여 조직 수준을 입력하고 변경할 수 있습니다.

프로필 이름을 입력하고 체크 옵션을 클릭하여 생성 단계를 완료합니다.

클릭 Save프로필을 저장합니다. 사용자 탭으로 이동하여이 역할을 사용자에게 직접 할당 할 수 있습니다. 비슷한 방식으로 PFCG 역할 유지 관리 옵션을 사용하여 복합 역할을 만들 수 있습니다.

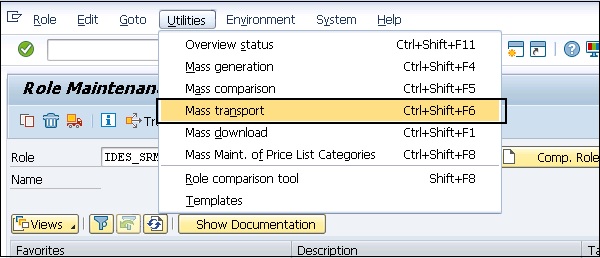

역할 전송 및 배포

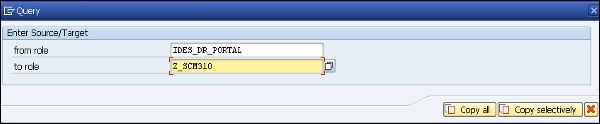

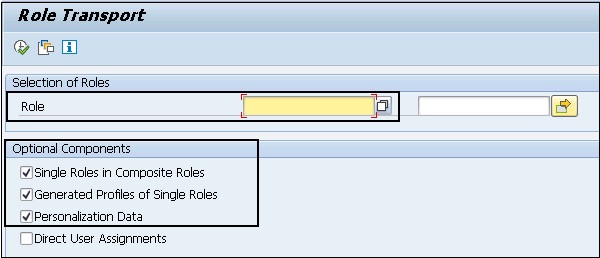

트랜잭션 – PFCG를 실행하고 전송하려는 역할 이름을 입력하고 전송 역할을 클릭합니다.

역할 전송 옵션에 도달합니다. 당신은 전송 역할 아래에 여러 옵션이 있습니다-

- 복합 역할에 대한 단일 역할을 전송합니다.

- 역할에 대해 생성 된 프로필을 전송합니다.

- 개인화 데이터.

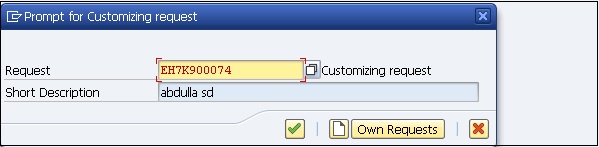

다음 대화 상자에서 사용자 할당을 언급해야하며 개인 설정 데이터도 전송되어야합니다. 사용자 할당도 전송되는 경우 대상 시스템에서 역할의 전체 사용자 할당을 대체합니다.

역할의 사용자 지정을 가져올 수 없도록 시스템을 잠 그려면 사용자 정의 테이블에 입력하십시오. PRGN_CUST 거래 사용 SM30 값 필드를 선택하십시오. USER_REL_IMPORT number.

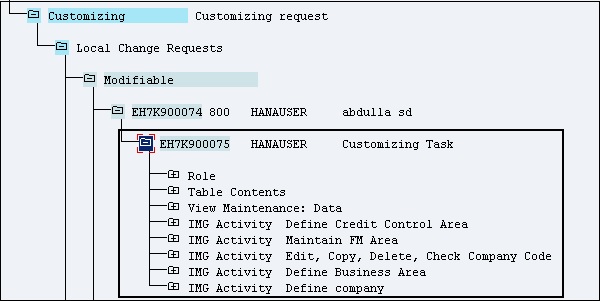

이 역할은 커스터마이징 요청에 입력됩니다. 거래를 사용하여 볼 수 있습니다.SE10.

커스터마이징 요청에서 권한 프로파일은 역할과 함께 전송됩니다.

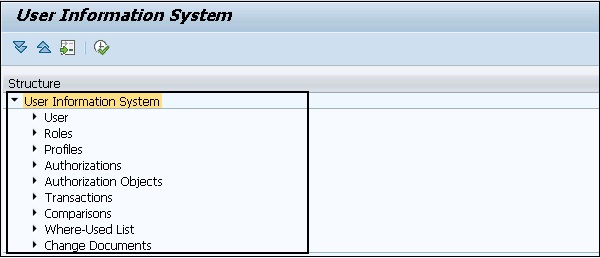

인증 정보 시스템 거래 – SUIM

Authorization Management에서 SUIM은 SAP 시스템에서 사용자 프로필을 찾고 해당 프로필을 해당 사용자 ID에 할당 할 수있는 주요 도구입니다. SUIM은 사용자, 역할, 프로필, 권한 부여, 트랜잭션 및 비교 검색 옵션을 제공하는 초기 화면을 제공합니다.

사용자 정보 시스템을 열려면 트랜잭션을 실행하십시오. SUIM.

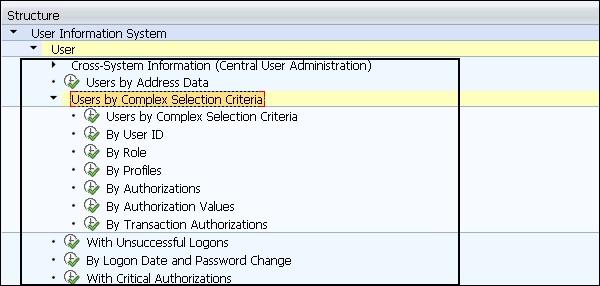

사용자 정보 시스템에는 SAP 시스템에서 다른 기능을 수행하는 데 사용할 수있는 다른 노드가 있습니다. 사용자 노드에서와 같이 선택 기준에 따라 사용자 검색을 수행 할 수 있습니다. 잠긴 사용자 목록, 특정 트랜잭션 집합에 대한 액세스 권한이있는 사용자 등을 얻을 수 있습니다.

각 탭을 확장하면 다른 선택 기준에 따라 다른 보고서를 생성 할 수있는 옵션이 있습니다. 사용자 탭을 확장 할 때와 마찬가지로 다음과 같은 옵션이 있습니다.

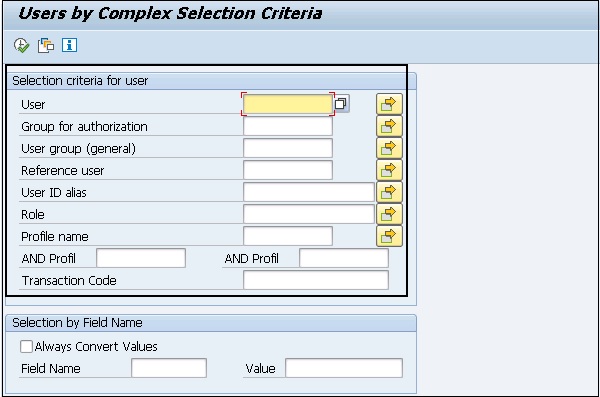

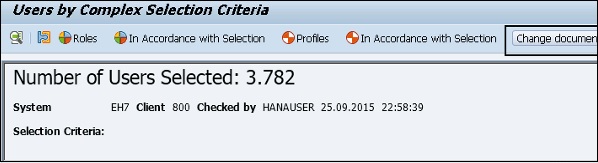

복잡한 선택 기준으로 사용자를 클릭하면 여러 선택 조건을 동시에 적용 할 수 있습니다. 다음 스크린 샷은 다양한 선택 기준을 보여줍니다.

역할 노드

비슷한 방식으로이 사용자 정보 시스템에서 역할, 프로필, 권한 및 기타 다양한 옵션과 같은 다양한 노드에 액세스 할 수 있습니다.

SUIM 도구를 사용하여 역할 및 프로필을 검색 할 수도 있습니다. SUIM에서 트랜잭션 및 할당 별 검색을 수행하여 트랜잭션 목록을 특정 사용자 ID 세트에 할당하고 해당 역할을 해당 사용자 ID에 할당 할 수 있습니다.

사용자 정보 시스템을 사용하여 SAP 시스템에서 다양한 검색을 수행 할 수 있습니다. 다른 선택 기준을 입력하고 사용자, 프로필, 역할, 트랜잭션 및 기타 다양한 기준을 기반으로 보고서를 가져올 수 있습니다.

RSUSR002 − 복합 선택 기준에 따른 사용자.

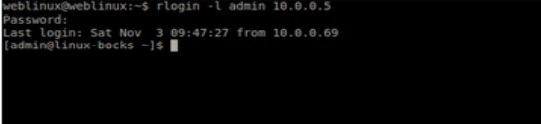

특정 Unix 속성, 파일 또는 서비스를 사용하고 암호 파일을 보호하며 BSD 원격 서비스를 비활성화하는 동안 다양한 보안 조치를 취해야합니다. rlogin 과 remsh.

비밀번호 보안

Unix 플랫폼에서 공격자는 사전 공격 프로그램을 사용하여 Unix OS에 저장된 암호 정보를 발견 할 수 있습니다. 암호를 섀도우 암호 파일에 저장할 수 있으며 루트 사용자 만이 파일에 액세스하여 시스템의 보안을 향상시킬 수 있습니다.

원격 서비스 비활성화

BSD 원격 서비스는 Unix 시스템에 대한 원격 액세스를 허용합니다. 원격 연결이 시작될 때/etc/host.equiv 과 $HOME/.rhosts 이 파일에 연결 소스의 호스트 이름 및 IP 주소 또는 와일드 카드 문자에 대한 정보가 포함 된 경우 로그인하는 동안 비밀번호를 입력 할 필요가 없습니다.

원격 서비스 rlogin 및 remsh는이 시나리오에서 보안 위협이며 이러한 서비스를 비활성화해야합니다. 다음으로 이동하여 이러한 서비스를 비활성화 할 수 있습니다.inetd.conf Unix 시스템의 파일.

Unix 시스템에서 rlogin은 빠르고 작게 설계된 원격 쉘 클라이언트 (SSH와 같은)입니다. 암호화되지 않아 높은 보안 환경에서 약간의 단점이있을 수 있지만 매우 빠른 속도로 작동 할 수 있습니다. 서버와 클라이언트 모두 많은 메모리를 사용하지 않습니다.

UNIX에서 네트워크 파일 시스템 보안

UNIX 플랫폼에서 네트워크 파일 시스템은 SAP 시스템에서 네트워크를 통해 전송 및 작업 디렉토리에 액세스하는 데 사용됩니다. 작업 디렉토리에 액세스하려면 인증 프로세스에 네트워크 주소가 포함됩니다. IP 스푸핑을 사용하여 네트워크 파일 시스템을 통해 공격자가 무단 액세스를 얻을 수 있습니다.

시스템의 보안을 유지하려면 네트워크 파일 시스템을 통해 홈 디렉토리를 배포해서는 안되며 이러한 디렉토리에 대한 쓰기 권한을 신중하게 할당해야합니다.

UNIX의 SAP 시스템에 대한 SAP 시스템 디렉토리 액세스

UNIX에서 SAP 시스템 디렉토리에 대한 다음 액세스 권한을 설정해야합니다-

| SAP 디렉토리 | 8 진수 형식 액세스 권한 | 소유자 | 그룹 |

|---|---|---|---|

| / sapmnt / <SID> / exe | 775 | <sid> adm | 부검 |

| / sapmnt / <SID> / exe / saposcol | 4755 | 뿌리 | 부검 |

| / sapmnt / <SID> / global | 700 | <sid> adm | 부검 |

| / sapmnt / <SID> / profile | 755 | <sid> adm | 부검 |

| / usr / sap / <SID> | 751 | <sid> adm | 부검 |

| / usr / sap / <SID> / <인스턴스 ID> | 755 | <sid> adm | 부검 |

| / usr / sap / <SID> / <인스턴스 ID> / * | 750 | <sid> adm | 부검 |

| / usr / sap / <SID> / <인스턴스 ID> / sec | 700 | <sid> adm | 부검 |

| / usr / sap / <SID> / SYS | 755 | <sid> adm | 부검 |

| / usr / sap / <SID> / SYS / * | 755 | <sid> adm | 부검 |

| / usr / sap / trans | 775 | <sid> adm | 부검 |

| / usr / sap / trans / * | 770 | <sid> adm | 부검 |

| /usr/sap/trans/.sapconf | 775 | <sid> adm | 부검 |

| << sid> adm의 홈 디렉토리> | 700 | <sid> adm | 부검 |

| << sid> adm> / *의 홈 디렉토리 | 700 | <sid> adm | 부검 |

SAP 시스템을 안전하게 실행하려면 Windows 플랫폼에서 다른 사용자와 그룹을 만들어야합니다. 사용자 관리 작업을 용이하게하려면 모든 WIN NT 사용자를 OS 수준에서 올바른 액세스 권한을 가진 사용자 그룹에 추가하는 것이 좋습니다. Windows 운영 체제에는 다른 그룹 수준이 있습니다.

- 글로벌 그룹

- 지역 그룹

글로벌 그룹

WIN의 글로벌 그룹은 도메인 수준에서 사용할 수 있으며 여러 서버에서 사용자를 할당하는 데 사용할 수 있습니다. 글로벌 그룹은 한 도메인의 모든 서버에서 사용할 수 있습니다.

편의에 따라 글로벌 그룹의 이름을 선택할 수 있습니다. 그러나 다음과 같이 명명 규칙을 사용하는 것이 좋습니다.SAP R/3 System Installation, SAP 시스템 관리자를위한 표준 글로벌 그룹이며 다음과 같이 정의됩니다. SAP_<SID>_GlobalAdmin.

윈도우 플랫폼에는 SAP 시스템을 실행하는 데 사용할 수있는 일반적으로 생성 된 다양한 글로벌 그룹이 있습니다.

SAPadmin −이 그룹에는 모든 SAP 시스템 관리자 목록이 포함됩니다.

SAPusers −이 그룹에는 모든 SAP 애플리케이션 사용자 목록이 포함됩니다.

SAPservices −이 그룹에는 모든 SAP 시스템 프로그램 목록이 포함됩니다.

Domain Admin −이 그룹에는 모든 도메인의 모든 관리자 목록이 포함됩니다.

지역 그룹

Windows 플랫폼의 로컬 그룹은 도메인의 한 서버로 제한됩니다. 설치 중에 권한은 그룹이 아닌 개별 사용자에게 할당됩니다. 그러나 단일 사용자 대신 로컬 그룹에 액세스 권한을 할당하는 것이 좋습니다.

로컬 그룹은 공유 도메인에서 Windows 환경의 보안을 강화하는 데 사용됩니다. 글로벌 사용자 및 글로벌 그룹을 로컬 그룹에 추가로 할당 할 수 있습니다. 모든 이름으로 로컬 그룹을 만들 수 있지만 로컬 그룹 이름을 다음과 같이 사용하는 것이 좋습니다.SAP_<SID>_LocalAdmin.

사용자, 로컬 그룹 및 글로벌 그룹 간의 다양한 관계를 정의 할 수 있습니다.

- 단일 사용자는 글로벌 그룹 및 로컬 그룹의 일부일 수도 있습니다.

- 글로벌 그룹을 로컬 그룹에 포함 할 수도 있습니다.

Windows 플랫폼의 표준 사용자

Windows 플랫폼에서 SAP 시스템을 실행할 때 신중하게 관리해야하는 표준 사용자가 있습니다. 다음은 Windows의 표준 사용자 중 일부입니다-

Window NT User −

Administrator − 모든 리소스에 대한 액세스 권한이있는 관리자 계정.

Guest − 시스템의 모든 리소스에 대한 게스트 액세스 만 가능합니다.

SAP System User −

<SID>ADM SAP − 모든 SAP 리소스에 대한 전체 액세스 권한이있는 시스템 관리자.

SAPService<SID> − SAP 서비스 실행을 담당하는 특수 사용자.

Database Users −

<DBService> − Window 플랫폼에서 데이터베이스 특정 서비스를 실행합니다.

<DBuser> − 일반 DB 작업을 수행하는 데이터베이스 사용자.

또한 관리자 및 게스트 사용자는 설치 프로세스 중에 생성되며 Window 특정 작업을 수행하는 데 사용됩니다. 이러한 모든 사용자는 Window 플랫폼에서 보호되어야합니다.

SAP 시스템에서 데이터베이스 사용자를 보호하는 것은 매우 중요합니다. 데이터베이스는 Oracle 데이터베이스, SQL Server 또는 MYSQL 데이터베이스 일 수 있습니다. 이러한 데이터베이스에서 표준 사용자를 보호해야합니다. 일반 사용자를 위해 암호를 보호해야하며 정기적으로 변경해야합니다.

Oracle Standard 사용자

다음 표는 Windows 환경의 표준 사용자 목록을 보여줍니다. 이러한 모든 사용자에 대해 암호를 유지해야합니다.

| 사용자 이름 | 유형 | 비밀번호 변경 방법 |

|---|---|---|

| <SID> ADM | 운영 체제 사용자 | OPS $ 메커니즘 |

| SAPServic <SID> | 운영 체제 사용자 | OPS $ 메커니즘 |

| SYS (내부) | 운영 체제 사용자 | SAPDBA |

| 체계 | 운영 체제 사용자 | SAPDBA |

| SAPR3 | 운영 체제 사용자 | SAPDBA |

<SID> ADM에 대한 OPS $ 사용자를 생성하는 방법은 무엇입니까?

OPS $ 사용자를 생성하려면 <SID> ADM으로 로그인해야합니다. SAP 시스템이 실행 중이면 먼저 중지 한 다음 아래 명령을 실행해야합니다.

Create user OPS$<adm_user> default tablespace psapuserid temporary tablespace psaptemp identified externally;

여기서 <adm_user>는-

<SID> 이전 Oracle 릴리스 용 ADM

<domain_name> \ <SID> ADM 최신 릴리스

그런 다음 아래 단계를 따라야합니다.

연결, 자원을 OPS $ <adm_user & gtl;

연결 /

SAPUSER 테이블 작성 (USERID Varchar (20), PASSWD VARCHAR2 (20));

SAPUSER 값에 삽입 ( 'SAPR3', '<password>);

내부 연결

<password>로 식별 된 사용자 SAPR3을 변경하십시오.

비슷한 방법으로 OPS$ ...에 대한 SAPService<SID>. 다음 명령에서 adm_user 대신 SAP_service_user를 사용해야합니다.

Create user OPS$<SAP_service_user> default tablespace psapuserid temporary tablespace psaptemp identified externally;

여기서 <SAP_service_user>는-

이전 Oracle 릴리스 용 SAPService <SID>

최신 릴리스의 경우 <domain_name> \ SAPservice <SID>

DB 사용자를위한 비밀번호 관리

데이터베이스에서 표준 사용자의 비밀번호를 관리해야합니다. 암호 변경에 사용할 수있는 다양한 유틸리티가 있습니다.

SAPDBA를 사용하여 DBA 사용자의 암호를 변경하는 방법은 무엇입니까?

DBA 사용자의 암호는 명령 줄 또는 GUI를 사용하여 변경할 수 있습니다. 명령 줄을 사용하여 암호를 변경하려면 다음 명령을 사용해야합니다.

Sapdba [-u <user1>/<user1_password>] –user2 <user2_password>

위의 명령에서 user1 SAPDBA가 데이터베이스에 로그온하는 데 사용하는 데이터베이스 사용자입니다.

<user1_password>는 user1의 암호에 대한 암호입니다.

<user2>는 비밀번호를 변경해야하는 데이터베이스 사용자를 표시합니다.

<user2_password>는 동일한 사용자의 새 비밀번호입니다.

기본 비밀번호로 사용자 이름“SYSTEM”을 사용하여 로그인하려면 생략 할 수 있습니다. –u 명령에서.

Sapdba –u system/<system_password>] –sapr3 <sapr3_password>

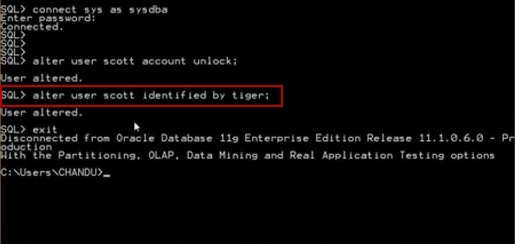

SVRMGRL을 사용하여 SAPR3의 비밀번호를 변경하는 방법은 무엇입니까?

SVRMGRL은 이전 Oracle 릴리스와 함께 제공되었으며 아래에 언급 된 데이터베이스 기능을 수행하는 데 사용 된 오래된 유틸리티입니다. 최신 릴리스에서는 이제 서버 관리자 명령을 다음에서 사용할 수 있습니다.SQL*Plus.

- 데이터베이스 생성

- 데이터베이스 시작 및 종료

- 데이터베이스 복구

- 비밀번호 관리

비밀번호를 변경하려면 아래 단계를 따라야합니다.

- SVRMGRL을 시작합니다.

- connect internal 명령을 사용하여 데이터베이스에 연결합니다.

- SVRMGR> 내부 연결.

- Connected.

다음 단계는 아래에 주어진 명령을 입력하여 SAPUSER 테이블을 업데이트하는 것입니다.

Update OPS$ <SID>ADM.SAPUSER set PASSWD = ’<new_password>’ where USERID = ’SAPR3’;

다음에 대한 비밀번호를 업데이트해야합니다. SAPR3 명령 줄을 사용하여 데이터베이스에서.

변경 사용자 sapr3은 <new_password>로 식별됩니다.

Single Sign-On (SSO)하나의 시스템에 로그인하고 백엔드의 여러 시스템에 액세스 할 수있는 핵심 개념 중 하나입니다. SSO를 사용하면 사용자가 백엔드의 SAP 시스템 전체에서 소프트웨어 리소스에 액세스 할 수 있습니다.

그만큼 SSO with NetWeaver플랫폼은 사용자 인증을 제공하고 시스템 관리자가 복잡한 SAP 시스템 환경에서 사용자 부하를 관리하도록 도와줍니다. SSO 구성은 보안 조치를 강화하고 여러 시스템에 대한 암호 관리 작업을 줄여 사용자가 SAP 시스템 및 애플리케이션에 가로로 로그인하는 프로세스를 단순화합니다.

SSO는 조직이 암호 문제와 관련된 서비스 데스크에 대한 호출 횟수를 줄여 운영 비용을 절감하여 비즈니스 사용자의 생산성을 높일 수 있도록 도와줍니다. SAP NetWeaver 통합 메커니즘을 사용하면 SAP NetWeaver 시스템을 SSO 개념으로 쉽게 통합 할 수 있으며 SAP System Landscape Environment의 백엔드 시스템에 쉽게 액세스 할 수 있습니다.

SAP Single Sign-On 개념

사용자가 매일 mySAP Workplace에 로그인 할 수 있도록하고 사용자 이름과 비밀번호를 반복적으로 입력하지 않고도 애플리케이션에 액세스 할 수있는 mySAP Workplace로 싱글 사인온을 구성 할 수 있습니다.

다음 인증 방법을 사용하여 mySAP Workplace에서 SSO를 구성 할 수 있습니다.

- 사용자 이름과 비밀번호

- SAP 로그온 티켓

- X.509 클라이언트 인증서

Single Sign-On에 통합

NetWeaver 플랫폼의 SSO는 사용자 인증을 제공하고 시스템 관리자가 복잡한 SAP 시스템 환경에서 사용자로드를 관리 할 수 있도록 도와줍니다. SSO 구성은 보안 조치를 강화하고 여러 시스템에 대한 암호 관리 작업을 줄여 사용자가 SAP 시스템 및 애플리케이션에 가로로 로그인하는 프로세스를 단순화합니다.

SAP NetWeaver를 사용하면 인증 된 사용자가 SSO 방법을 사용하여 NetWeaver 시스템에 액세스하는 데 사용하는 다양한 메커니즘을 구성 할 수 있습니다. 시스템의 로그인 메커니즘은 SAP NetWeaver 시스템의 기술과 해당 시스템에 액세스하는 데 사용되는 다양한 통신 채널에 따라 다릅니다.

SAP GUI에서 Single Sign-On 구성

Single Sign-On을 구성하려면 다음 T 코드에 액세스해야합니다.

- RZ10

- STRUST

이러한 T- 코드가 있으면 아래 단계를 따라야합니다.

Step 1 − SAP GUI를 사용하여 SAP ECC 시스템에 로그인하고 T 코드로 이동합니다. RZ10.

Step 2 − 그 후 기본 프로필과 확장 유지 관리를 선택합니다.

Step 3 − 변경을 클릭하면 프로필에 대한 매개 변수 목록이 표시됩니다.

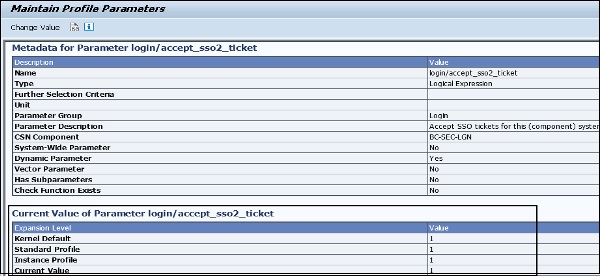

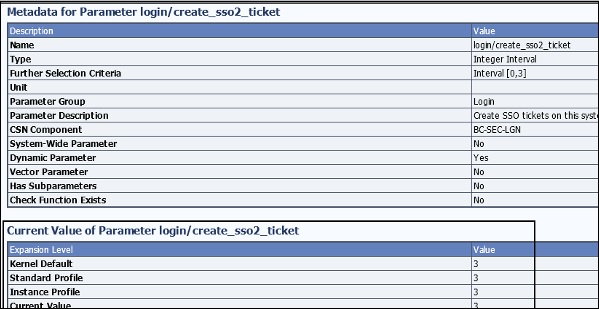

Step 4 − 다음 프로필 매개 변수 변경 −

- 로그인 / 생성 _sso2_ticket = 1

- login / accept_sso2_ticket = 1

Step 5− 프로필을 저장하고 활성화합니다. 새 프로필이 생성됩니다.

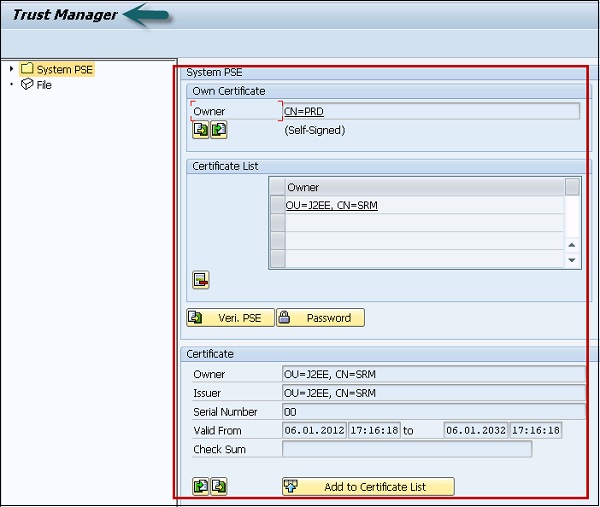

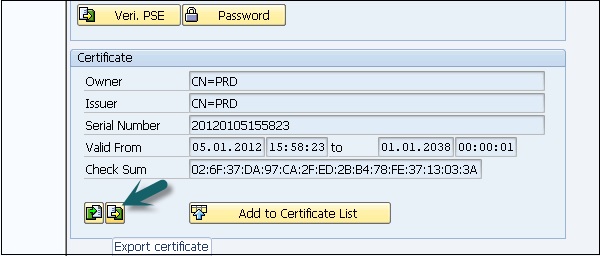

Step 6 − 내보내기 R3SSO Trust Manager의 인증서, 트랜잭션으로 이동 STRUST.

Step 7− Own Certificate 오른쪽에있는 텍스트 상자를 더블 클릭합니다. 인증서 정보가 표시됩니다. 값을 입력해야하므로이 인증서의 값을 기록해 두십시오.

Step 8 − 아이콘 내보내기 인증서를 클릭합니다.

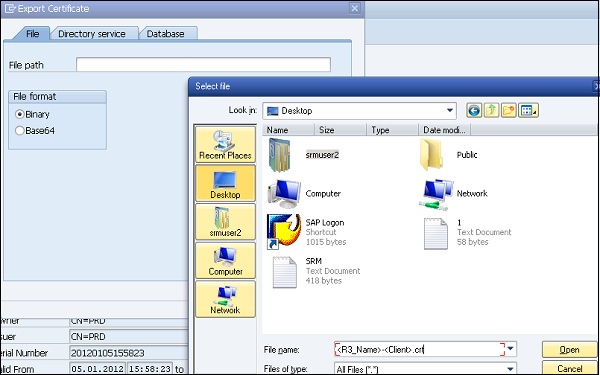

Step 9 − 파일을 <R3_Name>-<Client> .crt로 저장합니다.

Example − EBS-300.crt

Step 10 − 체크 박스를 클릭하여 상위 디렉토리에 파일을 생성합니다.

Step 11 − 가져 오기 R3 SSO 관리자 도구를 사용하여 Java 엔진에 대한 인증서.

Note − Java 엔진이 시작되었는지 확인하십시오.

Step 12 − Java 관리 도구를 엽니 다.

Step 13 − Java Engine 관리자 암호를 입력하고 연결을 클릭합니다.

Step 14 − 서버 → 서비스 키 → 스토리지를 선택합니다.

Step 15 −보기 패널에서 티켓 키 저장소를 클릭합니다.

Step 16− 항목 그룹 상자에서로드를 클릭합니다. 이전 단계에서 내 보낸 .crt 파일을 선택합니다.

Step 17 − 관리자 도구를 사용하여 SAP Java 엔진에서 보안 공급자 서비스를 구성합니다.

Step 18 − 서버 서비스 보안 공급자를 선택합니다.

Step 19 − 구성 요소 패널에서 티켓을 선택하고 인증 탭으로 이동합니다.

Step 20 − 티켓 로그인 모듈 평가 옵션을 수정하고 SSO를 구성 할 각 백엔드 시스템에 다음 속성을 추가합니다.

웹 기반 액세스를위한 싱글 사인온

SSO를 사용하여 여러 옵션을 구성하여 SAP NetWeaver 시스템에 액세스 할 수 있습니다. 웹 브라우저 나 다른 웹 클라이언트를 통해 SAP NetWeaver System에 액세스 할 수도 있습니다. SSO를 사용하여 사용자는 회사 네트워크에있는 백엔드 시스템 및 기타 보안 정보에 액세스 할 수 있습니다.

SSO를 사용하면 NetWeaver 응용 프로그램 서버에서 웹 기반 사용자 액세스를 통합하기 위해 여러 보안 인증 방법을 사용할 수 있습니다. 또한 Cryptography와 같은 다양한 네트워크 통신 보안 방법을 구현하여 네트워크를 통해 정보를 보낼 수 있습니다.

다음 인증 방법은 응용 프로그램 서버를 통해 데이터에 액세스하기 위해 SSO로 구성 할 수 있습니다-

- 사용자 ID 및 비밀번호 인증 사용

- 로그온 티켓 사용

- X.509 클라이언트 인증서 사용

- SAML 브라우저 아티팩트 사용

- SAML 2.0 사용

- Kerberos 인증 사용

인터넷을 통해 데이터에 액세스하는 동안 네트워크 및 전송 계층에서 보안 메커니즘을 사용할 수도 있습니다.

디지털 서명 된 SAP 로그온 티켓을 구성하여 단일 사인온으로 구성하여 SAP 환경에서 통합 된 애플리케이션에 액세스 할 수 있습니다. 사용자에게 SAP 로그온 티켓을 발급하도록 포털을 구성 할 수 있으며 사용자는 초기 액세스를 위해이 시스템을 인증해야합니다. SAP 로그온 티켓이 사용자에게 발급되면 웹 브라우저에 저장되며 사용자가 SSO를 사용하여 다른 시스템에 로그인 할 수 있습니다.

ABAP 응용 프로그램 서버에는 구성 할 수있는 두 가지 유형의 로그온 티켓이 있습니다.

Logon Tickets −이 티켓은 SSO 방식을 사용하여 웹 기반 액세스를 허용합니다.

Authentication Assertion Tickets −이 티켓은 시스템 간 통신에 사용됩니다.

SAP 로그온 티켓을 구성하려면 사용자 프로필에서 다음 매개 변수를 설정해야합니다.

login / accept_sso2_ticket

SSO (Single Sign-On) 티켓을 사용하여 SAP 시스템간에 SSO를 허용하고 비 SAP 시스템을 넘어서도 SSO를 허용 할 수 있습니다. SSO 티켓은 로그온 티켓 또는 어설 션 티켓 일 수 있습니다. 로그온 티켓은 이름이있는 쿠키로 전송됩니다.MYSAPSSO2. 어설 션 티켓은 이름이 MYSAPSSO2 인 HTTP 헤더 변수로 전송됩니다.

Note−이를 위해서는 시스템을 발급하고 수락하기위한 추가 구성 단계가 필요합니다. SSO 구성 요소 시스템은 SSO 티켓 (login / accept_sso2_ticket = 1)에 의한 로그온을 허용해야합니다.

절차 (X.509 클라이언트 인증서) 만 Single Sign-On에 사용되거나이 시스템에 Single Sign-On을 사용하지 않으려는 경우 SSO 티켓으로이 로그온을 비활성화 할 수 있습니다 (login / accept_sso2_ticket = 0).

매개 변수를 설정하려면 트랜잭션을 사용하십시오. RZ11

Values allowed − 0/1

로그인 / 생성 _sso2_ticket

SSO (Single Sign-On) 티켓을 사용하여 SAP 시스템간에 SSO를 허용하고 비 SAP 시스템을 넘어서도 SSO를 허용 할 수 있습니다. SSO 티켓은 로그온 티켓 또는 어설 션 티켓 일 수 있습니다. 로그온 티켓은 MYSAPSSO2라는 이름의 쿠키로 전송됩니다. 어설 션 티켓은 이름이 MYSAPSSO2 인 HTTP 헤더 변수로 전송됩니다.

Note − 시스템 발급 및 수락을위한 추가 구성 단계가 필요합니다.

발급 시스템은 SSO 티켓 생성을 허용해야합니다-

login / create_sso2_ticket = 1 : 인증서를 포함한 SSO 티켓

login / create_sso2_ticket = 2 : 인증서가없는 SSO 티켓

login / create_sso2_ticket = 3 : 어설 션 티켓 만 생성

Values allowed− 0/1/2/3

로그인 / 티켓 _ 만료 _ 시간

mySAP.com Workplace를 사용할 때 SSO (Single Sign-On)를 사용할 수 있도록 SSO 티켓을 사용할 수 있습니다. SSO 티켓을 생성 할 때 유효 기간을 설정할 수 있습니다. 이 기간이 만료되면 SSO 티켓을 더 이상 직장 구성 요소 시스템에 로그온하는 데 사용할 수 없습니다. 그런 다음 사용자는 새 SSO 티켓을 얻기 위해 직장 서버에 다시 로그온해야합니다.

Values allowed − <시간> [: <분>]

잘못된 값을 입력하면 기본값 (8 시간)이 사용됩니다.

올바른 값은 다음과 같습니다.

- 24 시간 → 24 시간

- 1:30 → 1 시간 30 분

- 0:05 → 5 분

잘못된 값은 다음과 같습니다.

- 40 (0:40이 정확함)

- 0:60 (1이 맞음)

- 10 : 000 (10이 맞음)

- 24 : (24가 맞을 것입니다)

- 1:A3

X.509 클라이언트 인증서

SSO 방법을 사용하면 X.509 클라이언트 인증서를 사용하여 NetWeaver Application Server를 인증 할 수 있습니다. 클라이언트 인증서는 매우 강력한 암호화 방법을 사용하여 NetWeaver 응용 프로그램 서버에 대한 사용자 액세스를 보호하므로 NetWeaver 응용 프로그램 서버는 강력한 암호화 기술로 활성화되어야합니다.

사용자 이름과 비밀번호를 입력하지 않고 SSL 프로토콜을 사용하여 인증이 이루어 지므로 SAP NetWeaver 애플리케이션 서버에 SSL을 구성해야합니다. SSL 프로토콜을 사용하려면 웹 브라우저와 NetWeaver ABAP Application Server 간의 통신을 위해 HTTPS 연결이 필요합니다.

보안 보장 마크 업 언어 (SAML2.0)

SAML2.0은 Single Sign-On SSO를 통한 인증으로 사용할 수 있으며 여러 도메인에서 SSO를 활성화합니다. SAML 2.0은 OASIS라는 조직 이름으로 개발되었습니다. 또한 단일 로그 아웃 옵션을 제공합니다. 즉, 사용자가 모든 시스템에서 로그 오프하면 SAP 시스템의 서비스 공급자가 ID 공급자에게이를 알립니다. 그러면 모든 세션이 로그 오프됩니다.

다음은 SAML2.0 인증 사용의 장점입니다-

다른 시스템에 응용 프로그램을 호스팅하는 시스템에 대한 인증 유지 관리 오버 헤드를 줄일 수 있습니다.

시스템에서 사용자 ID를 유지하지 않고도 외부 서비스 공급자에 대한 인증을 유지할 수도 있습니다.

모든 시스템에서 단일 로그 아웃 옵션.

사용자 계정을 자동으로 매핑합니다.

Kerberos 인증

웹 클라이언트 및 웹 브라우저를 통한 액세스를 사용하여 SAP NetWeaver 애플리케이션 서버에 대한 Kerberos 인증을 사용할 수도 있습니다. 단순하고 보호 된 GSS API 협상 메커니즘을 사용합니다.SPNego또한이 인증을 사용하려면 추가 라이센스가있는 Single Sign-On SSO 2.0 이상 버전이 필요합니다. 그만큼SPNego 전송 계층 보안을 지원하지 않으므로 NetWeaver Application Server와 통신하기 위해 SSL 프로토콜을 사용하여 전송 계층 보안을 추가하는 것이 좋습니다.

위의 스크린 샷에서 인증 목적으로 사용자 프로필에서 구성 할 수있는 다양한 인증 방법을 볼 수 있습니다.

SAP의 각 인증 방법에는 고유 한 장점이 있으며 다양한 시나리오에서 사용할 수 있습니다.