SAP 보안-Unix 플랫폼

특정 Unix 속성, 파일 또는 서비스를 사용하고 암호 파일을 보호하며 BSD 원격 서비스를 비활성화하는 동안 다양한 보안 조치를 취해야합니다. rlogin 과 remsh.

비밀번호 보안

Unix 플랫폼에서 공격자는 사전 공격 프로그램을 사용하여 Unix OS에 저장된 암호 정보를 발견 할 수 있습니다. 암호를 섀도우 암호 파일에 저장할 수 있으며 루트 사용자 만이 파일에 액세스하여 시스템의 보안을 향상시킬 수 있습니다.

원격 서비스 비활성화

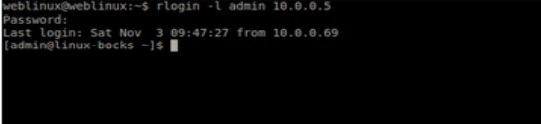

BSD 원격 서비스는 Unix 시스템에 대한 원격 액세스를 허용합니다. 원격 연결이 시작될 때/etc/host.equiv 과 $HOME/.rhosts 이 파일에 연결 소스의 호스트 이름 및 IP 주소 또는 와일드 카드 문자에 대한 정보가 포함 된 경우 로그인하는 동안 비밀번호를 입력 할 필요가 없습니다.

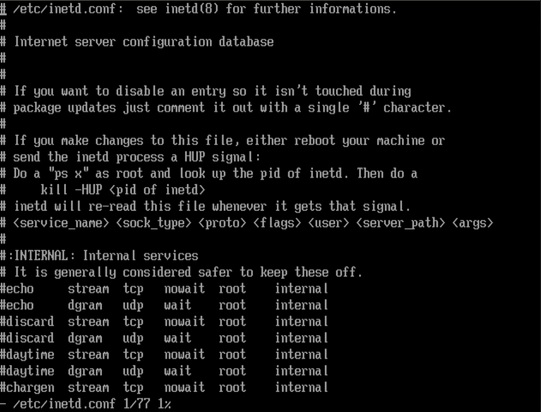

원격 서비스 rlogin 및 remsh는이 시나리오에서 보안 위협이며 이러한 서비스를 비활성화해야합니다. 다음으로 이동하여 이러한 서비스를 비활성화 할 수 있습니다.inetd.conf Unix 시스템의 파일.

Unix 시스템에서 rlogin은 빠르고 작게 설계된 원격 쉘 클라이언트 (SSH와 같은)입니다. 암호화되지 않아 높은 보안 환경에서 약간의 단점이있을 수 있지만 매우 빠른 속도로 작동 할 수 있습니다. 서버와 클라이언트 모두 많은 메모리를 사용하지 않습니다.

UNIX에서 네트워크 파일 시스템 보안

UNIX 플랫폼에서 네트워크 파일 시스템은 SAP 시스템에서 네트워크를 통해 전송 및 작업 디렉토리에 액세스하는 데 사용됩니다. 작업 디렉토리에 액세스하려면 인증 프로세스에 네트워크 주소가 포함됩니다. IP 스푸핑을 사용하여 네트워크 파일 시스템을 통해 공격자가 무단 액세스를 얻을 수 있습니다.

시스템의 보안을 유지하려면 네트워크 파일 시스템을 통해 홈 디렉토리를 배포해서는 안되며 이러한 디렉토리에 대한 쓰기 권한을 신중하게 할당해야합니다.

UNIX의 SAP 시스템에 대한 SAP 시스템 디렉토리 액세스

UNIX에서 SAP 시스템 디렉토리에 대한 다음 액세스 권한을 설정해야합니다-

| SAP 디렉토리 | 8 진수 형식 액세스 권한 | 소유자 | 그룹 |

|---|---|---|---|

| / sapmnt / <SID> / exe | 775 | <sid> adm | 부검 |

| / sapmnt / <SID> / exe / saposcol | 4755 | 뿌리 | 부검 |

| / sapmnt / <SID> / global | 700 | <sid> adm | 부검 |

| / sapmnt / <SID> / profile | 755 | <sid> adm | 부검 |

| / usr / sap / <SID> | 751 | <sid> adm | 부검 |

| / usr / sap / <SID> / <인스턴스 ID> | 755 | <sid> adm | 부검 |

| / usr / sap / <SID> / <인스턴스 ID> / * | 750 | <sid> adm | 부검 |

| / usr / sap / <SID> / <인스턴스 ID> / sec | 700 | <sid> adm | 부검 |

| / usr / sap / <SID> / SYS | 755 | <sid> adm | 부검 |

| / usr / sap / <SID> / SYS / * | 755 | <sid> adm | 부검 |

| / usr / sap / trans | 775 | <sid> adm | 부검 |

| / usr / sap / trans / * | 770 | <sid> adm | 부검 |

| /usr/sap/trans/.sapconf | 775 | <sid> adm | 부검 |

| << sid> adm의 홈 디렉토리> | 700 | <sid> adm | 부검 |

| << sid> adm> / *의 홈 디렉토리 | 700 | <sid> adm | 부검 |