Bezpieczeństwo przetwarzania w chmurze

Securityw przetwarzaniu w chmurze jest poważnym problemem. Dane w chmurze powinny być przechowywane w postaci zaszyfrowanej. Aby ograniczyć klientowi bezpośredni dostęp do udostępnionych danych, należy skorzystać z usług proxy i usług brokerskich.

Planowanie bezpieczeństwa

Przed wdrożeniem określonego zasobu w chmurze należy przeanalizować kilka aspektów zasobu, takich jak:

Wybierz zasób, który ma zostać przeniesiony do chmury i przeanalizuj jego wrażliwość na ryzyko.

Rozważ modele usług w chmurze, takie jak IaaS, PaaS, i SaaS. Modele te wymagają, aby klient był odpowiedzialny za bezpieczeństwo na różnych poziomach usług.

Rozważ rodzaj używanej chmury, taki jak public, private, community lub hybrid.

Zapoznaj się z systemem dostawcy usług w chmurze w zakresie przechowywania danych oraz ich przesyłania do i z chmury.

Ryzyko związane z wdrożeniem chmury zależy głównie od modeli usług i typów chmury.

Zrozumienie bezpieczeństwa chmury

Granice bezpieczeństwa

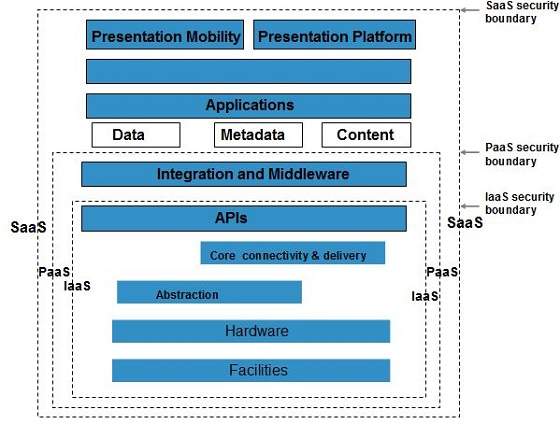

Konkretny model usług wyznacza granicę pomiędzy obowiązkami usługodawcy a klienta. Cloud Security Alliance (CSA) model stosu definiuje granice między każdym modelem usług i pokazuje, jak różne jednostki funkcjonalne są ze sobą powiązane. Poniższy diagram przedstawiaCSA stack model:

Kluczowe punkty modelu CSA

IaaS to najbardziej podstawowy poziom usług, a dwa następne poziomy usług to PaaS i SaaS.

Przechodząc w górę, każda usługa dziedziczy możliwości i obawy dotyczące bezpieczeństwa modelu poniżej.

IaaS zapewnia infrastrukturę, PaaS zapewnia środowisko programistyczne platformy, a SaaS zapewnia środowisko operacyjne.

IaaS ma najmniejszy poziom zintegrowanych funkcjonalności i zintegrowanego bezpieczeństwa, podczas gdy SaaS ma najwięcej.

Model ten opisuje granice bezpieczeństwa, na których kończą się obowiązki dostawcy usług w chmurze, a zaczynają się obowiązki klienta.

Każdy mechanizm bezpieczeństwa poniżej granicy bezpieczeństwa musi być wbudowany w system i powinien być obsługiwany przez klienta.

Chociaż każdy model usług ma mechanizm zabezpieczeń, potrzeby w zakresie bezpieczeństwa zależą również od lokalizacji tych usług: w chmurze prywatnej, publicznej, hybrydowej lub społecznościowej.

Zrozumienie bezpieczeństwa danych

Ponieważ wszystkie dane są przesyłane za pośrednictwem Internetu, bezpieczeństwo danych jest głównym problemem w chmurze. Oto kluczowe mechanizmy ochrony danych.

- Kontrola dostępu

- Auditing

- Authentication

- Authorization

Wszystkie modele usług powinny zawierać mechanizm bezpieczeństwa działający we wszystkich wymienionych obszarach.

Izolowany dostęp do danych

Ponieważ do danych przechowywanych w chmurze można uzyskać dostęp z dowolnego miejsca, musimy dysponować mechanizmem izolowania danych i zabezpieczania ich przed bezpośrednim dostępem klienta.

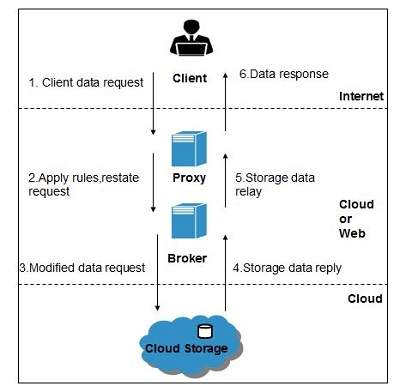

Brokered Cloud Storage Access to podejście do izolowania pamięci masowej w chmurze. W tym podejściu tworzone są dwie usługi:

Broker z pełnym dostępem do magazynu, ale bez dostępu do klienta.

Serwer proxy bez dostępu do pamięci masowej, ale z dostępem zarówno do klienta, jak i do brokera.

Działanie systemu dostępu do pamięci masowej obsługiwanej przez brokera

Gdy klient żąda dostępu do danych:

Żądanie danych klienta trafia do zewnętrznego interfejsu usługi proxy.

Pełnomocnik przekazuje żądanie do brokera.

Broker żąda danych z systemu przechowywania w chmurze.

System przechowywania w chmurze zwraca dane do brokera.

Broker zwraca dane do proxy.

Na koniec proxy wysyła dane do klienta.

Wszystkie powyższe kroki przedstawiono na poniższym schemacie:

Szyfrowanie

Szyfrowanie pomaga chronić dane przed zagrożeniem. Chroni przesyłane dane, a także dane przechowywane w chmurze. Chociaż szyfrowanie pomaga chronić dane przed nieautoryzowanym dostępem, nie zapobiega ich utracie.